Instalar imagen virtual de seguridad UTD en routers cEdge

Opciones de descarga

-

ePub (1.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo instalar la imagen virtual de seguridad de Unified Threat Defence (UTD) para habilitar las funciones de seguridad en los dispositivos SD-WAN Cisco IOS® XE.

Prerequisites

- Antes de utilizar estas funciones, cargue la imagen virtual de seguridad correspondiente en el repositorio de vManage.

- El router Cisco Edge debe estar en modo vmanage con una plantilla previamente conectada.

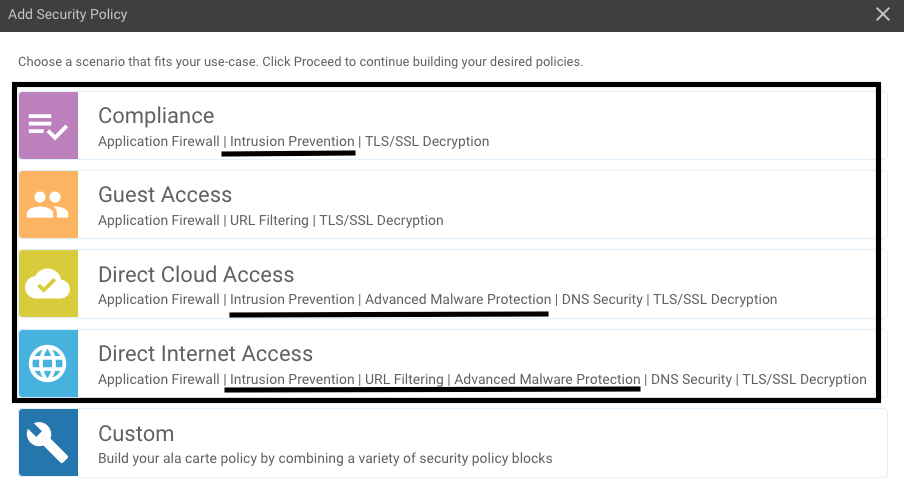

- Cree una plantilla de políticas de seguridad para el sistema de prevención de intrusiones (IPS), el sistema de detección de intrusiones (IDS), el filtrado de URL (URL-F) o el filtrado de protección frente a malware avanzado (AMP).

Requirements

- 4000 Router de servicios integrados Cisco IOS XE SD-WAN (ISR4k)

- Router de servicios integrados 1000 Cisco IOS XE SD-WAN (ISR1k)

- Router para servicios basados en la nube 1000v (CSR1kv),

- Router de servicios integrados (ISRv) 1000v

- Plataformas Cisco Edge que admiten 8 GB de DRAM.

Componentes Utilizados

- Imagen virtual de Cisco UTD

- vManage controller

- Routers Cisco Edge con conexiones de control con controladores.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La imagen de Cisco UTD necesita una política de seguridad en la plantilla del dispositivo que se va a instalar, así como funciones de seguridad activadas, como el sistema de prevención de intrusiones (IPS), el sistema de detección de intrusiones (IDS), el filtrado de URL (URL-F) y la protección frente a malware avanzado (AMP) en los routers periféricos de Cisco.

Descargue el software Cisco UTD Snort IP Engine del software Cisco

Utilice el regex compatible con la imagen virtual de Cisco UTD para la versión actual de Cisco IOS XE. Utilice el comando show utd engine standard version para validar la imagen UTD recomendada y admitida.

Router01# show utd engine standard version

IOS-XE Recommended UTD Version: 1.0.13_SV2.9.16.1_XE17.3

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.3$

Nota La ruta para descargar la imagen depende de si el router ejecuta Cisco IOS XE SD-WAN Software (16.x) o Cisco IOS XE Software Universal (17.x).

Routers que ejecutan el software Cisco IOS XE SD-WAN (16.x)

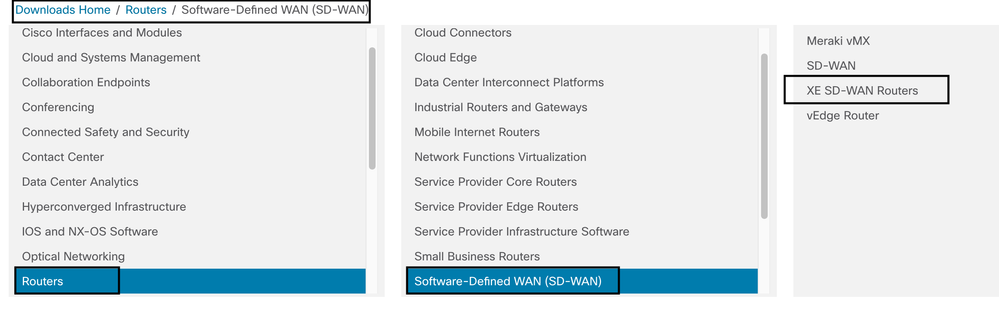

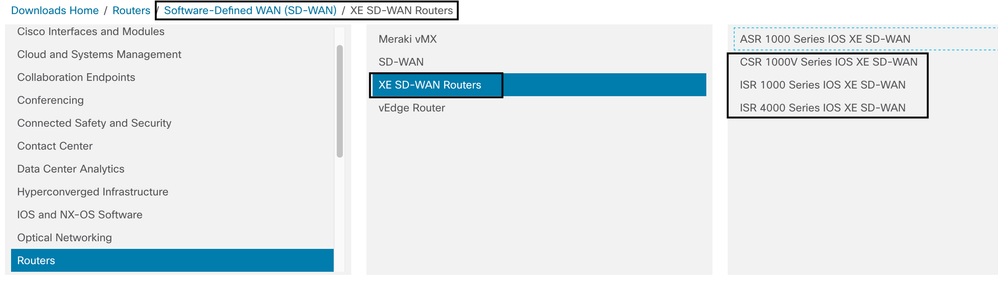

La ruta para obtener el software Cisco UTD Snort IPS Engine es Routers/WAN definida por software (SD-WAN)/routers XE SD-WAN/y el router integrado de la serie.

Elija el tipo de modelo para el router Cisco Edge.

Nota Los routers de servicios de agregación (ASR) de la serie no están disponibles para las funciones de UTD.

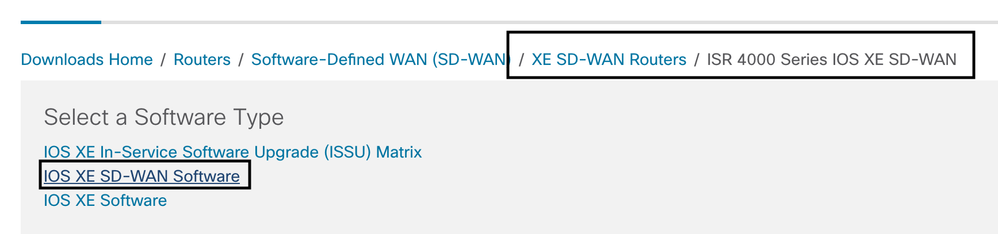

Después de elegir el tipo de modelo de router, seleccione la opción de software Cisco IOS XE SD-WAN para obtener el paquete UTD para Cisco Edges en la versión 16.x.

Nota La ruta de descarga para elegir la imagen virtual de Cisco UTD para el código 16.x para los routers Cisco Edge también muestra la opción de software Cisco IOS XE. Esta es la ruta para elegir los códigos de actualización de Cisco Edge solo para 17.x, pero no se encuentra la imagen virtual UTD para la versión 17.x. Cisco Unified regular Cisco IOS XE y Cisco IOS XE SD-WAN codifica en 17.x y versiones más recientes, por lo que la ruta para obtener la imagen virtual de Cisco UTD para 17.x es la misma que la de los códigos normales de Cisco IOS XE.

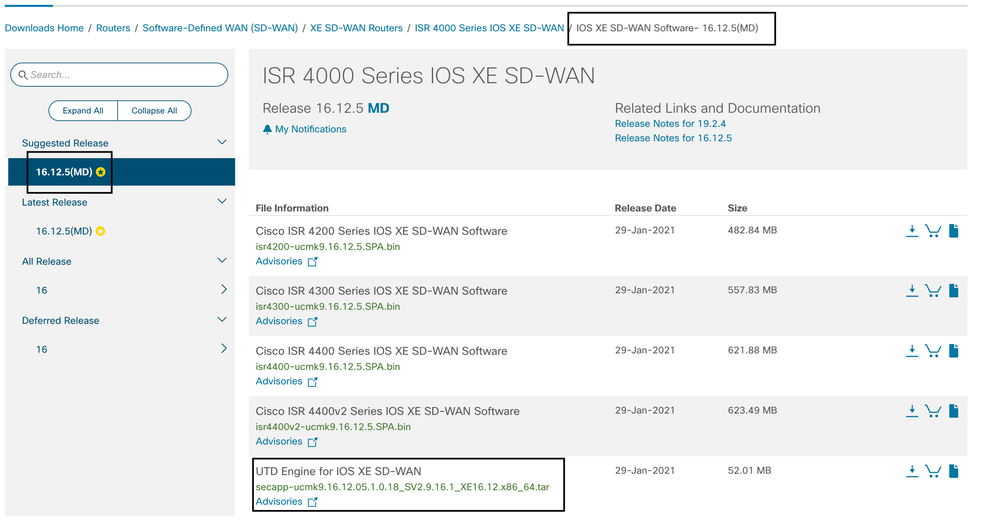

Elija la versión actual de Cisco Edge y descargue el paquete UTD para esa versión.

Routers que ejecutan el software Cisco IOS XE (17.x)

Cisco IOS XE Release 17.2.1r y la versión más reciente utilizan la imagen universalk9 para implementar tanto Cisco IOS XE SD-WAN como Cisco IOS XE en los dispositivos Cisco IOS XE.

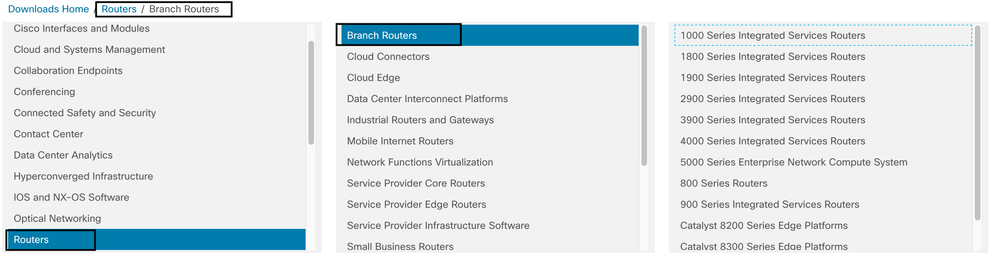

El software UTD Snort IPS Engine se encuentra en Routers > Branch Routers > Series Integrated Router.

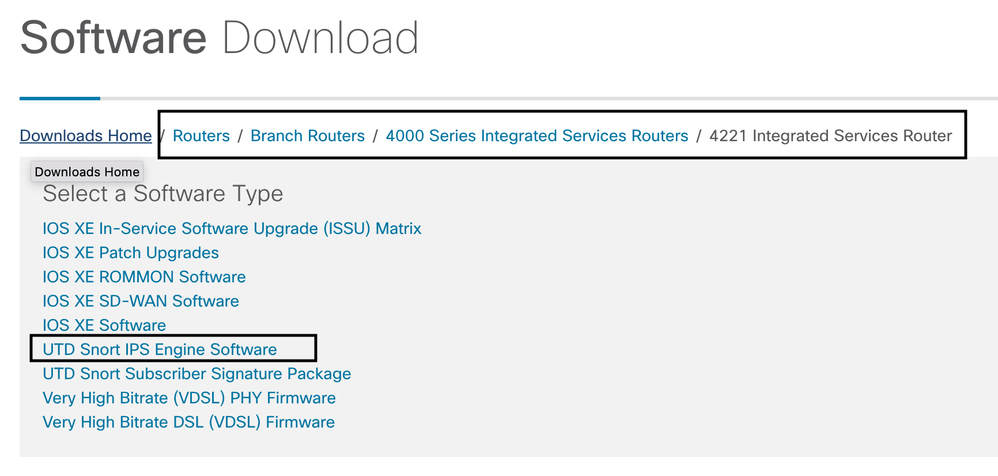

Después de elegir el tipo de modelo del router, seleccione el software UTD Snort IPS Engine.

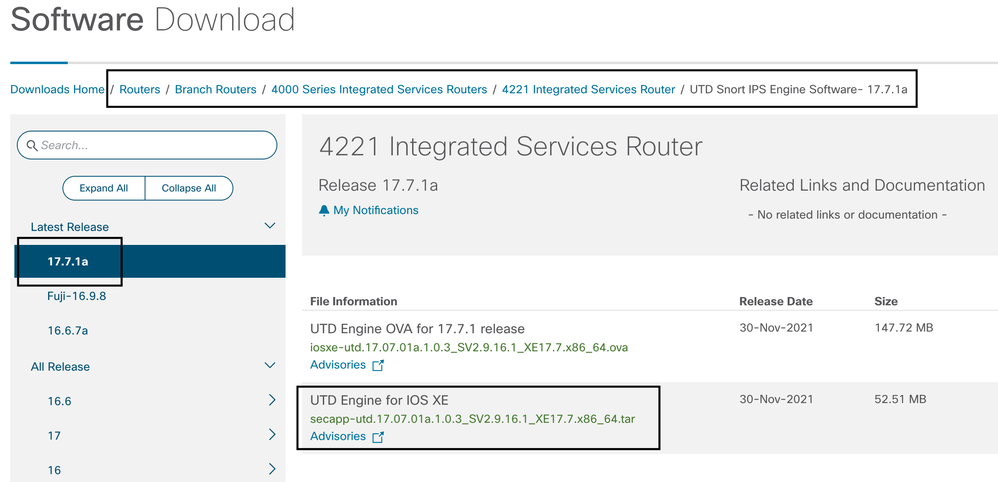

Seleccione la versión actual del router y descargue el paquete UTD para la versión seleccionada.

Nota: los routers de la serie Cisco ISR1100X (routers Cisco Nutella SR1100X-4G/6G) que ejecutan el software Cisco IOS XE en lugar de Viptela Code se basan en x86_x64. La imagen virtual de Cisco UTD publicada para ISR4K puede funcionar con ellos. Puede instalar la misma versión de código de imagen UTD de Cisco compatible con regex para la versión actual SD-WAN de Cisco IOS XE en el router Nutella. Utilice el comando show utd engine standard version para validar la imagen regex UTD de Cisco recomendada y admitida.

Configurar

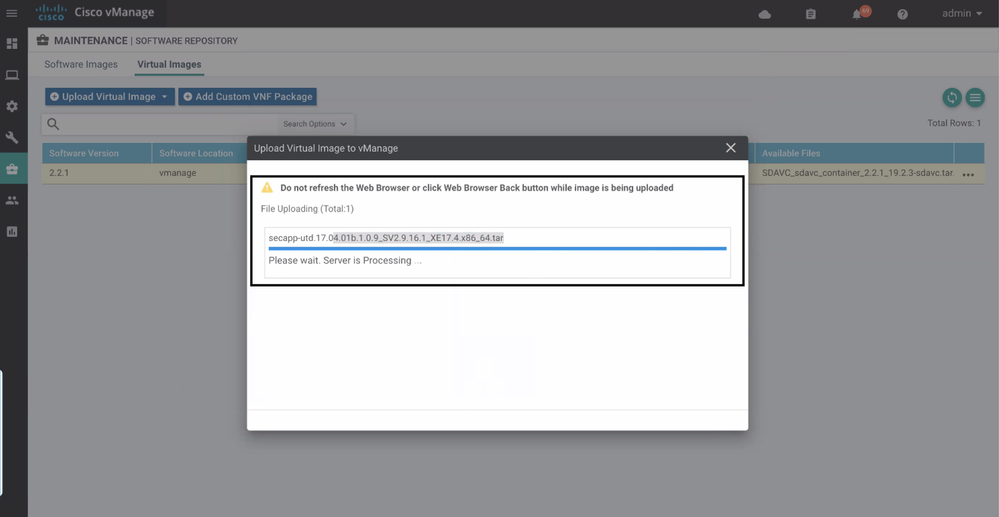

Paso 1. Cargar imagen virtual

Asegúrese de que la imagen virtual coincida con el código SD-WAN actual de Cisco IOS XE en Cisco Edge y cárguela en el repositorio de vmanage.

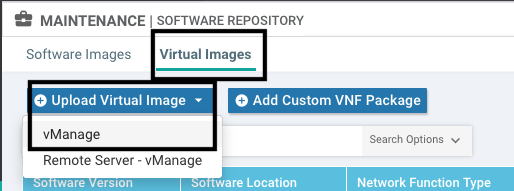

Vaya a Mantenimiento > Repositorio de software > Imagen virtual > Cargar imagen virtual > vManage.

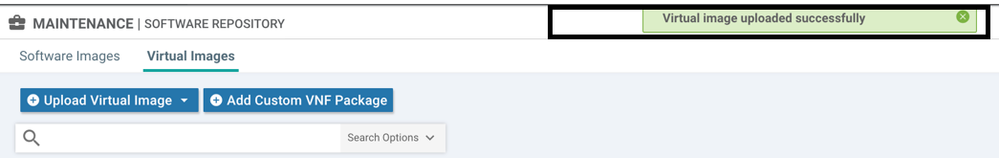

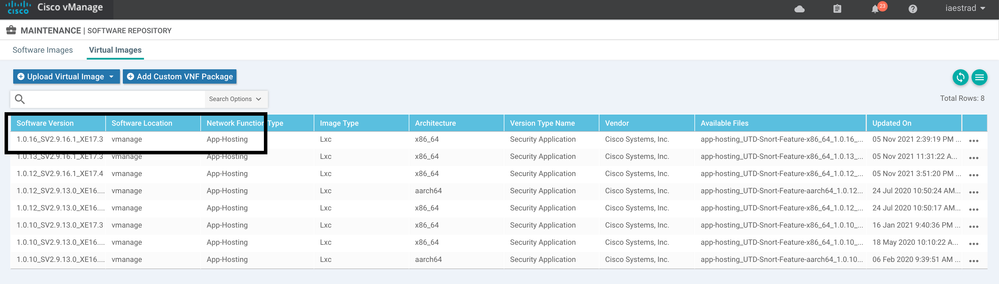

Una vez que la imagen virtual de Cisco UTD se haya cargado correctamente, vuelva a comprobar que está en el repositorio.

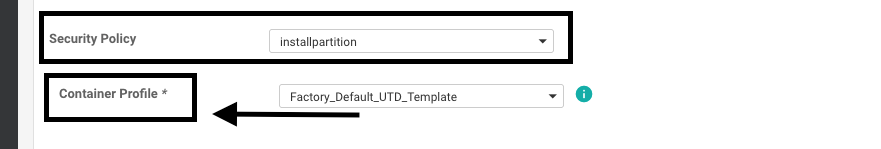

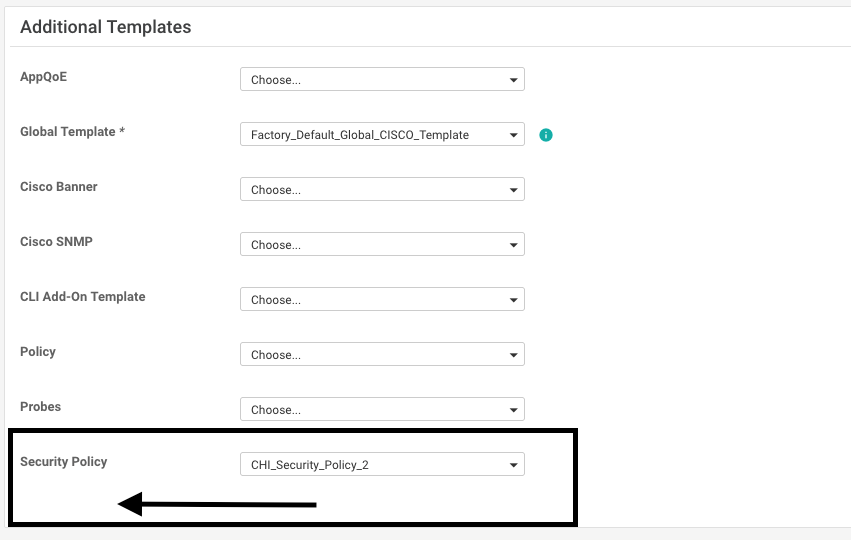

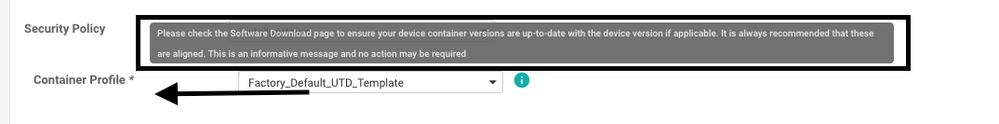

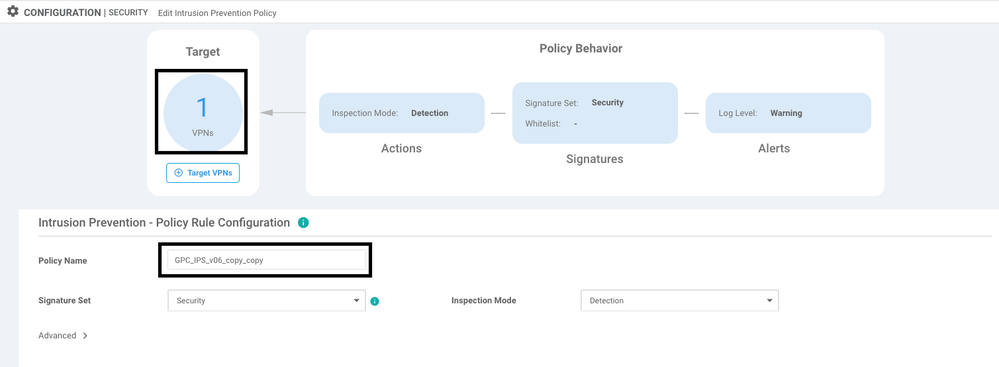

Paso 2. Agregar subplantilla de política de seguridad y perfil de contenedor a plantilla de dispositivo

Agregue la política de seguridad creada anteriormente a la plantilla de dispositivo. La política de seguridad debe tener una política IPS/IDS, URL-F o de filtrado de AMP en la plantilla de dispositivo. Abra el perfil del contenedor automáticamente. Utilice el perfil de contenedor predeterminado o modifíquelo si es necesario.

Paso 3. Actualizar o adjuntar la plantilla de dispositivo con la política de seguridad y el perfil del contenedor

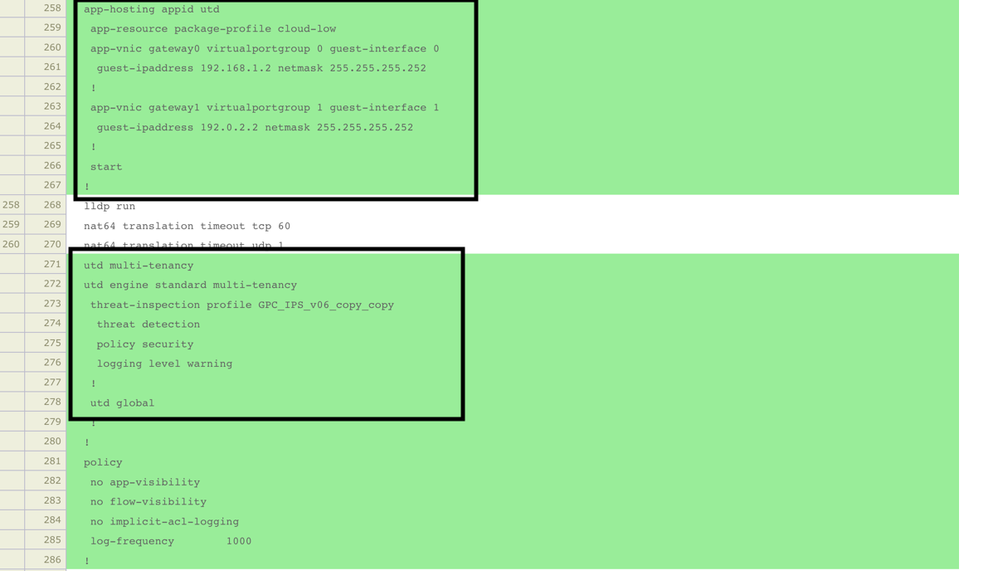

Actualice o adjunte la plantilla al router Cisco Edge. Observe en config diff que se ha configurado la configuración de alojamiento de aplicaciones y el motor UTD para la función IPS/IDS, URL-F o AMP Filtering.

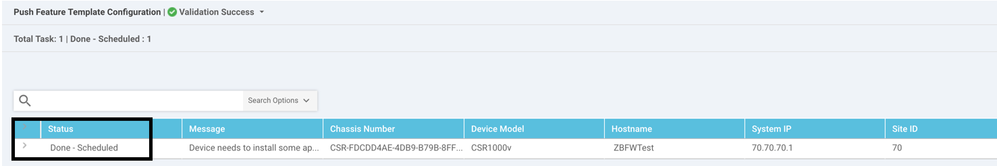

El estado de la plantilla cambia a Finalizado-programado debido a que vmanage observó que la configuración aplicada tiene funciones de motor UTD, por lo que vmanage determina que Cisco Edge necesita la imagen virtual instalada para usar las funciones de seguridad UTD.

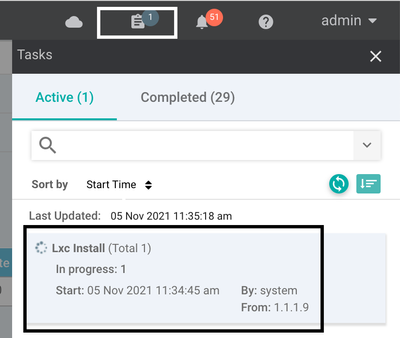

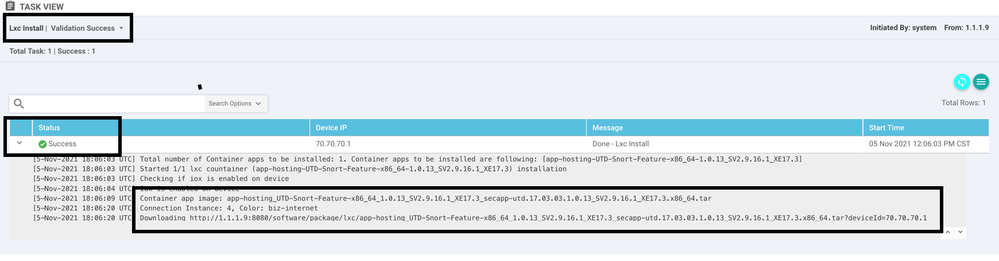

Después de mover la plantilla al estado de programación, aparece una nueva tarea en curso en el menú de tareas. La nueva tarea es la instalación Lxc, lo que significa que vmanage inicia automáticamente la instalación de la imagen virtual en Cisco Edge antes de enviar la nueva configuración.

Una vez instalado el contenedor LX, vManage realiza la configuración previa a la programación con las funciones UTD. No hay ninguna tarea nueva para esto debido a que la configuración se programó anteriormente.

Verificación

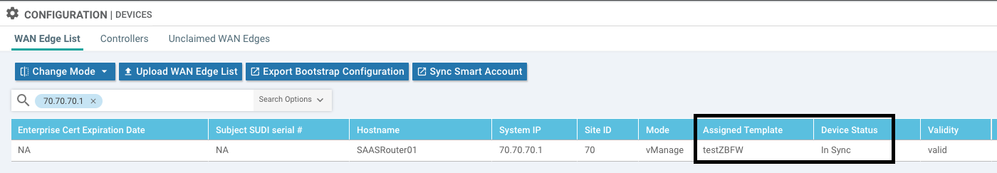

Verifique si Cisco Edge está sincronizado con vManage y la plantilla adjunta.

Vaya a Configuration > Devices .

Verifique si la versión de Cisco UTD está instalada:

Router02# show utd engine standard version UTD Virtual-service Name: utd IOS-XE Recommended UTD Version: 1.0.12_SV2.9.16.1_XE17.4 IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.4$ UTD Installed Version: 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<<<

Nota La versión instalada de UTD no puede tener el estado UNSUPPORTED.

Compruebe si UTD está en estado en ejecución con el siguiente resultado:

Router02# show app-hosting list App id State --------------------------------------------------------- utd RUNNING <<<<<<<<<<<<<<<<<<<

El siguiente comando resume los comandos anteriores y muestra el estado y la versión actuales:

Router02# show app-hosting detail appid utd

App id : utd

Owner : ioxm

State : RUNNING <<<<<<<<<<<<<<<<<<<<<<<

Application

Type : LXC

Name : UTD-Snort-Feature

Version : 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<

Description : Unified Threat Defense

Path : /bootflash/.UTD_IMAGES/iox-utd_1.0.12_SV2.9.16.1_XE17.4.tar

URL Path :

Activated profile name : cloud-low

Resource reservation

Memory : 2048 MB

Disk : 861 MB

CPU :

CPU-percent : 7 %

VCPU : 0

El comando Show utd engine standard status muestra el estado del motor UTD y la hora de la lista para obtener la actualización de la firma.

Router02# show utd engine standard status

Engine version : 1.0.6_SV2.9.13.0_XE17.2

Profile : Cloud-Low

System memory :

Usage : 20.10 %

Status : Green

Number of engines : 1

Engine Running Health Reason

===========================================

Engine(#1): Yes Green None <<<<<<<<<<<<<<<<<<<<<<<<<<<

=======================================================

Overall system status: Green <<<<<<<<<<<<<<<<<<<<<<<<<<

Signature update status:

=========================

Current signature package version: 29130.156.s

Last update status: Successful

Last successful update time: Wed Nov 25 07:27:35 2020 EDT <<<<<<<<<<<<<<<<<<<<

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

Verifique las funciones habilitadas mediante el siguiente comando:

Router02# show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

SN threads: 12

CFT inst_id 0 feat id 2 fo id 2 chunk id 13

Max flows: 55000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Context Id: 0, Name: Global domain Security Context

Ctx Flags: (0x1c70001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Enabled, Mode: IPS

Domain Filtering : Not Enabled

URL Filtering : Enabled <<<<<<<<<<<

File Inspection : Enabled <<<<<<<<<<<

All Interfaces : Enabled

Problemas comunes

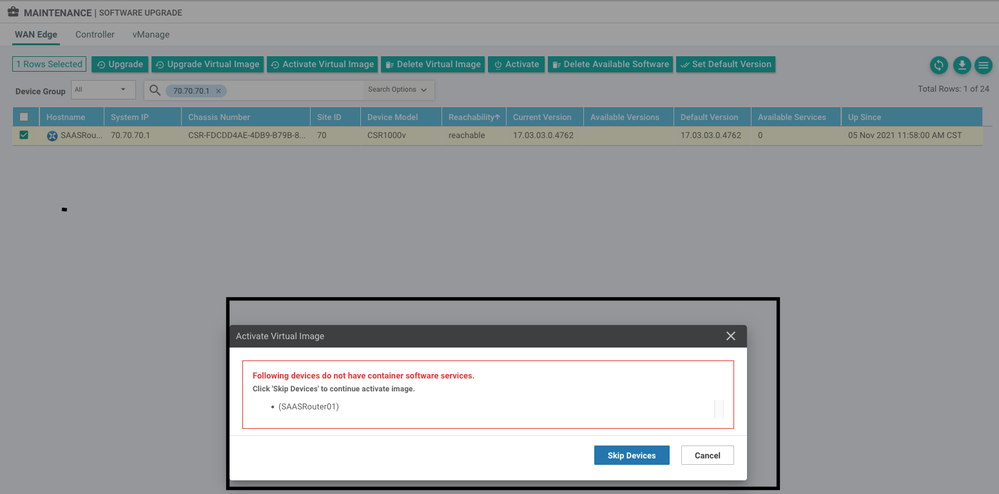

PROBLEMA 1. Error: los siguientes dispositivos no tienen servicios de software de contenedor

Activa la imagen virtual.

Vaya a mantenimiento > software > activar

La imagen virtual envía un error: Los dispositivos no tienen servicios de software de contenedor, si el router Cisco Edge seleccionado no tiene una política de seguridad con la subplantilla de perfil de contenedor.

Esta plantilla se agrega automáticamente si utiliza una directiva de seguridad que incluya funciones de seguridad como el sistema de prevención de intrusiones (IPS), el sistema de detección de intrusiones (IDS), el filtrado de URL (URL-F) y la protección frente a malware avanzado (AMP) que necesite el paquete UTD. No todas las funciones de seguridad disponibles necesitan un motor UTD como una simple función ZBFW.

Una vez que se inserta la plantilla con la subplantilla de perfil de contenedor, vmanage instala automáticamente la imagen virtual.

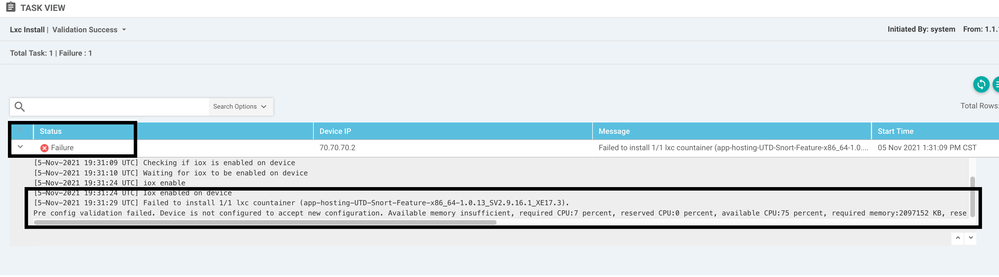

PROBLEMA 2. Memoria disponible insuficiente

Asegúrese de que el router Cisco Edge tenga una memoria DRAM de 8 GB; de lo contrario, el proceso de instalación Lxc send a Device no está configurado para aceptar la nueva configuración. Error de memoria insuficiente disponible. Los requisitos para que los routers Cisco Edge utilicen las funciones UTD es tener un mínimo de 8 GB de DRAM.

En este caso, el CSRv solo tiene 4 GB de DRAM. Después de actualizar la memoria a 8GB de DRAM, la instalación es un éxito.

Verifique la memoria total actual con el resultado de show sdwan system status:

Router01# show sdwan system status

Memory usage: 8107024K total, 3598816K used, 4508208K free

349492K buffers, 2787420K cache

Nota Debe haber suficiente memoria libre disponible para instalar UTD. Si la DRAM instalada es adecuada pero la instalación sigue fallando debido a la falta de memoria, verifique el uso actual en show processes memory platform ordenado

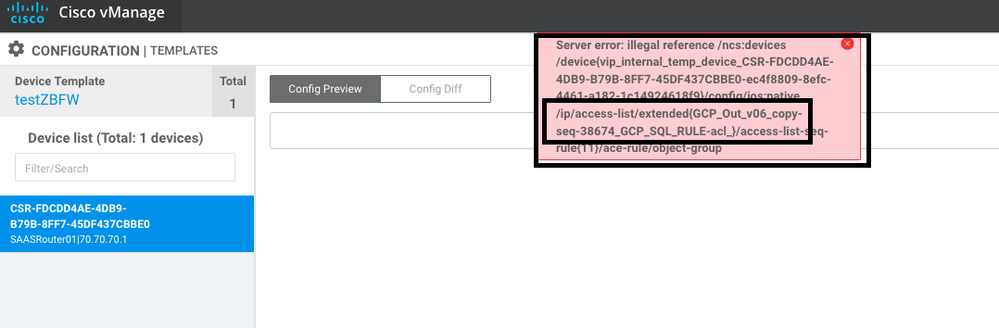

PROBLEMA 3. Referencia no válida

Asegúrese de que las VPNs/VRFs utilizadas en cualquiera de las funciones de la política de seguridad ya estén configuradas en el router de borde de Cisco para evitar una referencia ilegal para las secuencias de la política de seguridad.

En este ejemplo, la política de seguridad tiene una política de prevención de intrusiones para VPN/VRF 1, pero los dispositivos no tienen ningún VRF 1 configurado. Por lo tanto, vmanage envía una referencia ilegal para esa secuencia de políticas.

Después de configurar el VRF mencionado en las políticas de seguridad, la referencia Illegal no aparece y la plantilla se envía correctamente.

PROBLEMA 4. UTD está instalado y activo, pero no habilitado

El dispositivo tiene una política de seguridad configurada y UTD está instalado y activo, pero no está habilitado.

Este problema está relacionado con el número 3; sin embargo, vManage permitió que la configuración hiciera referencia a los VRF que no están configurados en el dispositivo y la política no se aplica a ningún VRF.

Para determinar si el router enfrenta este problema, debe ver el UTD activo. mensaje UTD not enabled y la política no hace referencia a ningún VRF.

Router01# show utd engine standard status UTD engine standard is not enabled <<<<<<<<<<< ISR01#show sdwan virtual-application utd VERSION ACTIVE PREVIOUS TIMESTAMP ----------------------------------------------------------------------- 1.0.16_SV2.9.16.1_XE17.3 true true 2022-06-10T13:29:43-00:00

Para la resolución, verifique las VPNs de destino y asegúrese de aplicar la política a un VRF configurado.

Video

Instalar imagen virtual de seguridad UTD en routers cEdge

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

19-Aug-2022 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ian Emanuel EstradaTechnical Consulting Engineer

- Shankar VemulapalliTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios