Configure los módulos AnyConnect para VPN de acceso remoto en FTD

Opciones de descarga

-

ePub (2.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar los módulos AnyConnect para la configuración de VPN de acceso remoto (RA VPN) que ya existe en Firepower Threat Defense (FTD) administrado por Firepower Management Center (FMC) a través de Firepower Device Manager (FDM).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Comprensión básica del funcionamiento de VPN de RA.

- Comprensión de la navegación a través del FMC/FDM.

- Conocimiento básico de la API REST y el Explorador de API Rest de FDM.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Firepower Management Center (FMC) versión 6.7.0

- Cisco Firepower Threat Defense (FTD) versión 6.7.0

- Cisco Firepower Device Manager (FDM) versión 6.7.0

- Cisco AnyConnect Secure Mobility Client, ejecución 4.9.0086

- Postman o cualquier otra herramienta de desarrollo API

Nota: FMC/FDM no tiene un Editor de perfiles integrado y el Editor de perfiles de AnyConnect para Windows se debe utilizar para crear un perfil.

Nota: La información de este documento se creó a partir de dispositivos en un entorno de laboratorio específico. All of the devices used in this document started with a cleared (default) configuration. Si su red está activa, asegúrese de comprender el impacto potencial de cualquier cambio de configuración.

Antecedentes

Cisco AnyConnect Secure Mobility Client no se limita a su soporte como cliente VPN, sino que también cuenta con otras opciones que se pueden integrar como módulos. Anyconnect admite los siguientes módulos:

- Inicio antes de iniciar sesión (SBL): este módulo permite al usuario establecer una conexión VPN en la empresa antes de iniciar sesión en Windows.

- Herramienta de diagnóstico e informes (DART): este módulo se utiliza para realizar diagnósticos e informes sobre la instalación y conexión de AnyConnect. DART funciona ensamblando los registros, el estado y la información de diagnóstico para su análisis.

- Cisco Advanced Malware Protection (AMP): Este módulo proporciona una solución de última generación en la nube para detectar, prevenir y responder a diversas amenazas.

- Condición de ISE: Cisco Identity Services Engine (ISE) proporciona una política de control de acceso e identidad de última generación. Este módulo proporciona la capacidad de identificar el sistema operativo (OS), el antivirus, el AntiSpyware, etc. que están instalados actualmente en un host. Esta información se utiliza luego junto con una política para determinar si el host podrá conectarse a la red.

- Módulo de visibilidad de la red: El módulo de visibilidad de la red supervisa el uso de una aplicación de terminal para descubrir posibles anomalías de comportamiento y tomar decisiones de diseño de red más fundamentadas.

- Umbrella: Cisco Umbrella Roaming es un servicio de seguridad proporcionado en la nube que protege los dispositivos cuando están fuera de la red corporativa.

- Seguridad web: Cisco Web Security Appliance (WSA), con tecnología de Cisco Talos, protege el terminal bloqueando automáticamente sitios de riesgo y probando sitios desconocidos.

- Administrador de acceso de red: Network Access Manager proporciona una red de capa 2 segura de acuerdo con sus políticas. Detecta y selecciona la red de acceso de capa 2 óptima y realiza la autenticación de dispositivos para el acceso a las redes por cable e inalámbricas.

- Comentarios: Este módulo recopila la información y la envía periódicamente al servidor. Ayuda al equipo de productos a mejorar la calidad, fiabilidad, rendimiento y experiencia de usuario de AnyConnect.

En Firepower 6.7, se agrega la interfaz de usuario de FMC y la compatibilidad con la API FTD Device REST para permitir la implementación sin problemas de todos los módulos AnyConnect mencionados.

Esta tabla enumera las Extensiones de perfiles y las Los tipos de módulos necesarios para implementar correctamente la funcionalidad del terminal.

| Extensiones de perfil | Tipo de módulo |

| .fsp | COMENTARIOS |

| .asp o .xml | AMP_ENABLER |

|

.sip o .xml

|

ISE_POSTURE |

|

.nvmsp o .xml

|

NETWORK_VISIBILITY |

|

.nsp o .xml

|

NETWORK_ACCESS_MANAGER |

|

.json o .xml

|

UMBRELLA |

|

.wsp o .xml

|

WEB_SECURITY |

Nota: Los módulos DART y SBL no requieren ningún perfil.

Nota: No se requiere ninguna licencia adicional para el uso de esta función.

Configuración

Configuración en Firepower Management Center (FMC)

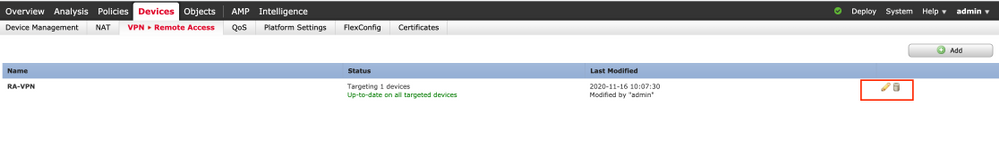

Paso 1. Navegue hasta Device > VPN > Remote Access y haga clic en Edit para la configuración de RA VPN.

Paso 2. Navegue hasta Avanzadas > Políticas de Grupo y haga clic en Editar para la política de Grupo correspondiente, como se muestra en esta imagen.

Paso 3. Navegue hasta AnyConnect > Client Modules y haga clic en + para agregar los módulos, como se muestra en esta imagen.

Para la demostración, se muestra la implementación de los módulos AMP, DART y SBL.

Paso 4. Seleccione el módulo DART y haga clic en Agregar, como se muestra en esta imagen.

Paso 5. Haga clic en + para agregar otro módulo y seleccione el módulo Inicio antes de iniciar sesión , como se muestra en esta imagen.

Nota: Este paso le permite descargar el módulo SBL. SBL también debe habilitar en el perfil de cliente anyconnect, que se carga a medida que navega hasta AnyConnect > Profile en la Política de grupo.

Paso 6. Haga clic en + para agregar otro módulo y seleccione AMP Enabler. Haga clic en + para agregar un perfil de cliente, como se muestra en esta imagen.

Proporcione el nombre del perfil y cargue el perfil de AMP. Haga clic en Guardar, como se muestra en esta imagen.

Elija el perfil creado en el paso anterior y haga clic en la casilla de verificación Habilitar descarga de módulo, como se muestra en esta imagen.

Paso 7. Haga clic en Guardar una vez que se hayan agregado todos los módulos deseados.

Paso 8. Navegue hasta Implementar > Implementación e implemente la configuración en el FTD.

Configuración en Firepower Device Manager (FDM)

Paso 1. Inicie el Explorador de API del FTD en una ventana del explorador.

Vaya a tohttps://<FTD Management IP>/api-explorer

Esto contiene la lista completa de API disponible en el FTD. Se divide en función de la función principal con varias solicitudes GET/POST/PUT/DELETE que admite el FDM.

RaVpnGroupPolicy es la API utilizada.

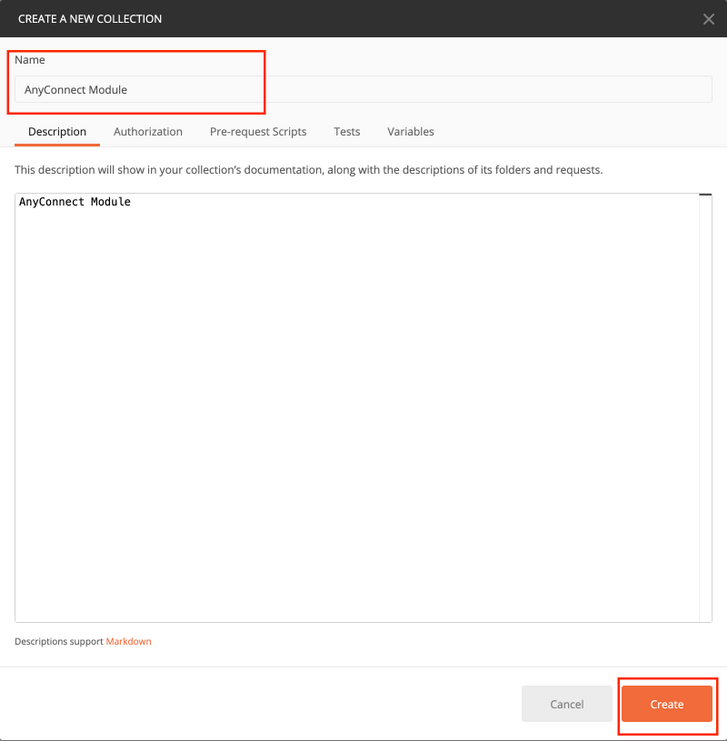

Paso 2. Agregue una colección Postman para los módulos AnyConnect. Proporcione un nombre para la colección. Haga clic en Crear.

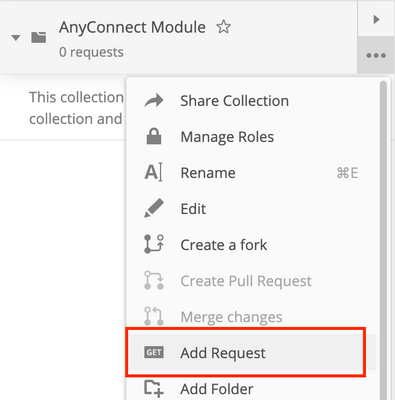

Paso 3. Agregar una nueva solicitud Autenticación para crear una solicitud POST de inicio de sesión en el FTD para obtener el token para autorizar cualquier solicitud POST/GET/PUT. Haga clic en Guardar.

El cuerpo de la solicitud POST debe contener lo siguiente:

| Tipo | raw - JSON (aplicación/json) |

| Grant_type | contraseña |

| Nombre de usuario | Nombre de usuario del administrador para iniciar sesión en el FTD |

| contraseña | La contraseña asociada a la cuenta de usuario administrador |

Solicitud POST: https://<FTD Management IP>/api/fdm/latter/fdm/token

El cuerpo de la respuesta contiene el token de acceso que se utiliza para enviar cualquier solicitud PUT/GET/POST a/desde el FTD.

Paso 4. Cree una política Get Group para agregar detalles de las políticas de grupo existentes. Haga clic en Guardar, como se muestra en esta imagen.

La ficha Autorización debe contener esto para todas las solicitudes GET/POST subsiguientes:

| Tipo | Token portador |

| Token | El token de acceso recibido al ejecutar la solicitud POST de autenticación |

OBTENER SOLICITUD: https://<FTD Management IP>/api/fdm/update/object/ravpngrouppolicies

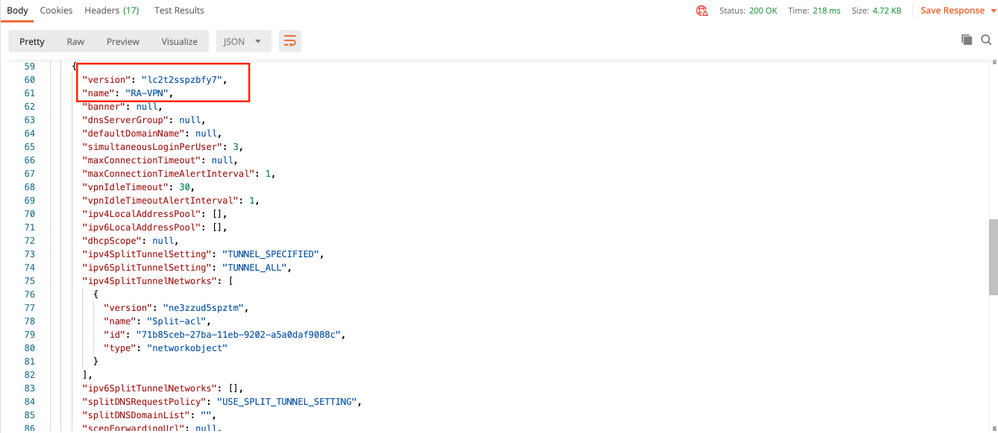

El cuerpo de la respuesta muestra todas las políticas de grupo configuradas en el dispositivo. ID de la política de grupo se utiliza para actualizar la política de grupo específica.

Para la demostración, se muestra la implementación de los módulos AMP, DART y SBL.

Paso 5. Cree una solicitud para Cargar un perfil. Este paso sólo es necesario para los módulos que requieren un perfil. Cargue el perfil en la sección FileUpload. Haga clic en Guardar.

SOLICITUD POST: https://<FTD Management IP>/api/fdm/current/action/uploadDiskfile

El cuerpo de la solicitud debe contener el archivo Profile agregado en Body en formato de datos de formulario. El perfil debe crearse mediante el Editor de perfiles de AnyConnect para Windows

El tipo de clave debe serFileForfiletoUpload.

El cuerpo de la respuesta proporciona un id/nombre de archivo que se utiliza para hacer referencia al perfil con el módulo correspondiente.

Paso 6. Cree una solicitud para actualizar el perfil de AnyConnect. Este paso sólo es necesario para los módulos que requieren un perfil. Haga clic en Guardar., como se muestra en esta imagen.

SOLICITUD POST: https://<FDM IP>/api/fdm/update/object/anyconnectclientprofiles

El cuerpo de la solicitud contiene esta información:

| nombre | Nombre lógico al que llamaría el archivo |

| diskFileName | Necesita coincidir con el nombre de archivo recibido en la respuesta POST del perfil de carga |

| AnyConnectModuleType | Métodos para que coincidan con el módulo apropiado que se muestra en la Tabla de Tipos de Módulo |

| tipo | anyconnectclientprofile |

El cuerpo de la respuesta muestra el perfil listo para ser enviado al dispositivo. El nombre, la versión, el id y el tipo recibidos en respuesta se utilizan en el paso siguiente para enlazar el perfil a la política de grupo.

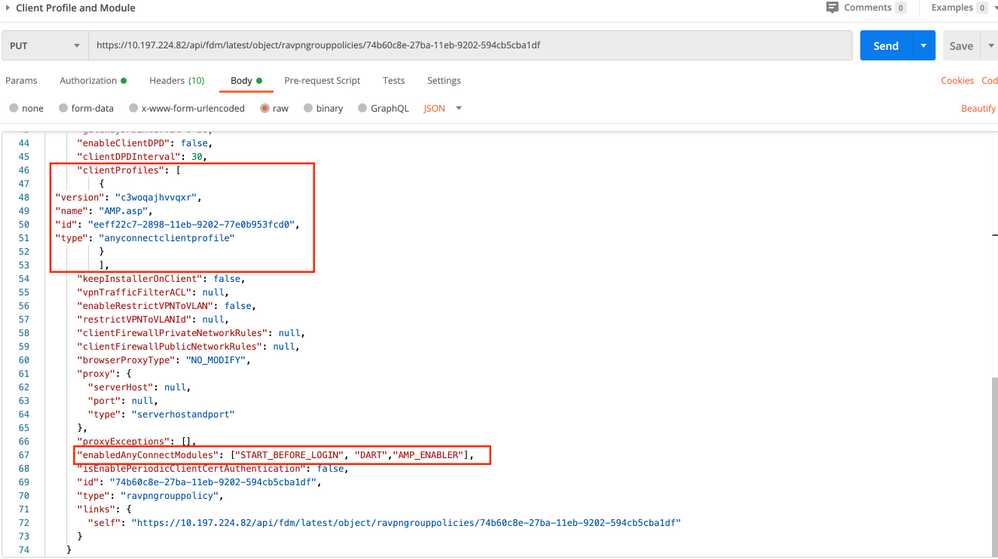

Paso 6. Cree una solicitud PUT para agregar Perfil y Módulo de Cliente a la Política de Grupo existente. Haga clic en Guardar, como se muestra en esta imagen.

SOLICITUD PUT:https://<FDM IP>/api/fdm/latter/object/ravpngrouppolicies/{objId}

ObjId es la ID obtenida en el Paso 4. Copie el contenido de la política de grupo correspondiente obtenida en el paso 4 al cuerpo de la solicitud y añada lo siguiente:

Perfil del cliente

Nombre, versión, id y tipo de perfil recibidos en el paso anterior.

Módulos de cliente

El nombre del Módulo que debe habilitarse debe coincidir exactamente como se indica en la Tabla de Módulo.

El cuerpo de la respuesta muestra el perfil y el módulo enlazados correctamente a la política de grupo.

Nota: Este paso permite descargar el módulo SBL. El SBL también tiene que habilitar en el perfil de cliente anyconnect que se puede cargar mientras navega a Devices > Remote Access VPN > Group Policies > Edit Group Policy > General >AnyConnect Client Profile.

Paso 7. Implemente la configuración en el dispositivo a través de FDM. Los cambios pendientes muestran el perfil del cliente y los módulos que se van a enviar.

Configuración enviada a la CLI de FTD después de una implementación correcta:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

Verificación

Establezca una conexión correcta con el FTD.

Navegue hasta Settings > VPN > Message History para ver los detalles sobre los módulos que se descargaron.

Troubleshoot

Recopile DART para resolver problemas con la instalación de módulos cliente.

Con la colaboración de ingenieros de Cisco

- Rohan BiswasCisco TAC Engineer

- Tazy KhanCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios