Migración de DAP y HostScan de ASA a FDM a través de la API REST

Opciones de descarga

-

ePub (2.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la migración de las políticas de acceso dinámico (DAP) y la configuración de HostScan de Cisco Adaptive Security Appliances (ASA) a Cisco Firepower Threat Defense (FTD) gestionada localmente por Firepower Device Manager (FDM).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de la configuración de VPN RA en FDM.

- Trabajo de DAP y HostScan en ASA.

- Conocimiento básico de la API REST y el Explorador de API Rest de FDM.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco FTD ejecutando la versión 6.7.0

- Cliente de Cisco AnyConnect Secure Mobility versión 4.9.00086

- Postman o cualquier otra herramienta de desarrollo API

Nota: La información de este documento se creó a partir de dispositivos en un entorno de laboratorio específico. All of the devices used in this document started with a cleared (default) configuration. Si su red está activa, asegúrese de comprender el impacto potencial de cualquier cambio de configuración.

Aunque FTD tiene compatibilidad con la configuración de VPN de acceso remoto (RAVPN), carece de compatibilidad con DAP. A partir de la versión 6.7.0, se agrega soporte de API para DAP en el FTD. Se ha diseñado para admitir el caso práctico más básico de la migración de ASA a FTD. Los usuarios que tienen DAP configurado en sus ASA y están en proceso de migrar a FTD ahora tienen una ruta para migrar su configuración DAP junto con su configuración de VPN RA.

Para migrar correctamente la configuración DAP de ASA a FTD, asegúrese de estas condiciones:

- ASA con DAP/HostScan configurado.

- Acceso al servidor TFTP/FTP desde ASA o ASDM al ASA.

- Cisco FTD que ejecuta la versión 6.7.0 y las versiones posteriores gestionadas por Firepower Device Manager (FDM).

- VPN RA configurada y funcionando en FTD.

Licencias

- FTD se registró en el portal de licencias inteligente con las funciones controladas de exportación activadas (para permitir que se habilite la ficha de configuración de VPN de RA).

- Cualquiera de las licencias de AnyConnect habilitadas (APEX, Plus o VPN-Only).

Para verificar la licencia: Vaya a Dispositivos > Licencias inteligentes

Limitaciones de la función

- Estas funciones solo se admiten a través de la interfaz API FDM/FTD REST.

- El nombre DAP no puede contener caracteres de espacio con la API REST.

Configuración

Paso 1. Copie dap.xml de ASA en su PC local / servidor TFTP. Hay dos maneras de lograr lo mismo:

ASDM:

Vaya a Herramientas > Administración de archivos > Transferencia > Entre PC local y Flash.

CLI:

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

Paso 2. Copie el archivo de configuración de HostScan (data.xml) y la imagen de HostScan desde ASA al dispositivo local.

ASDM:

Vaya a Herramientas > Administración de archivos > Transferencia > Entre PC local y Flash.

CLI:

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

Paso 3. Obtenga el valor codificado base64 de dap.xml y data.xml.

En Mac: base64 -i <file>

En Windows powershell: certutil -encode dap.xml tmp.b64 ; findstr /v /c:- tmp.b64 > dap.b64

Siga el mismo procedimiento para data.xml.

Paso 4. Inicie el Explorador de API del FTD en una ventana del explorador.

Vaya a https://<FTD Management IP>/api-explorer

Esto contiene la lista completa de API disponibles en el FTD. Se divide en función de la función principal con varias solicitudes GET/POST/PUT/DELETE que admite el FDM.

DAPXml y HostScanPackageFile son la API utilizada.

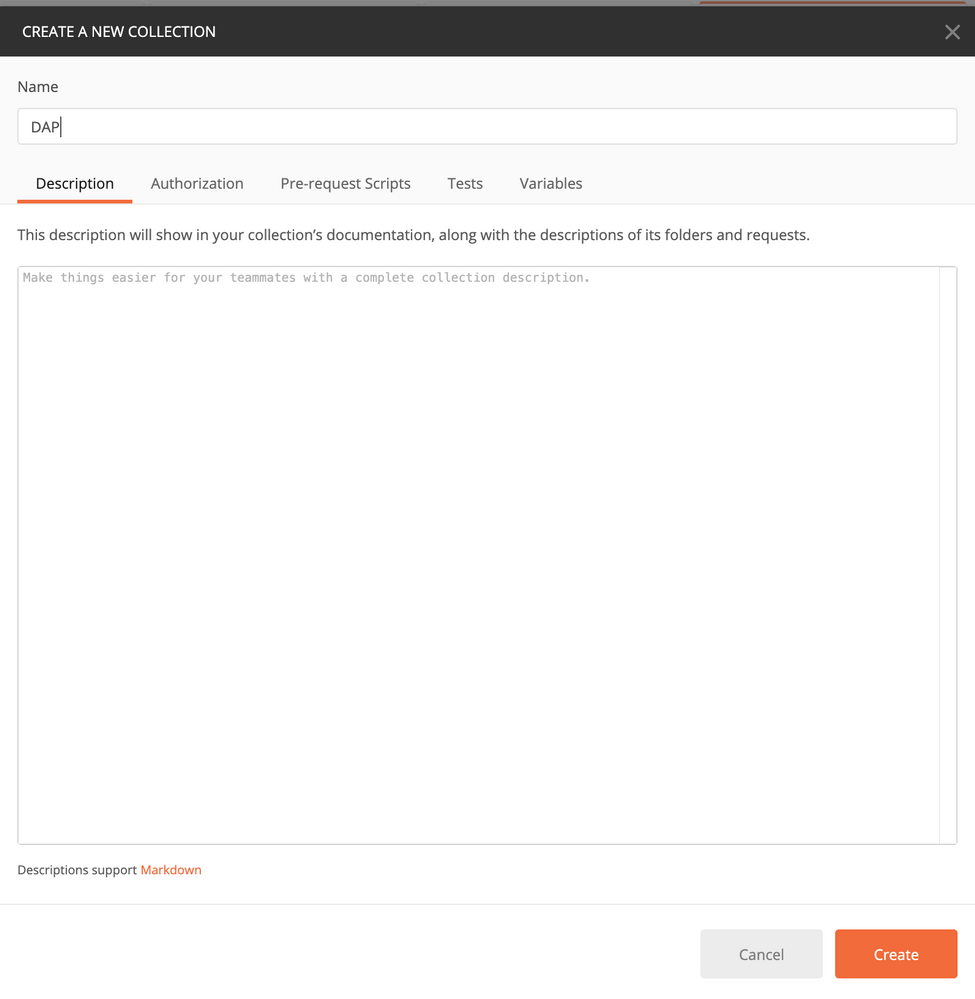

Paso 5. Agregue una colección Postman para DAP.

Proporcione un nombre para la colección. Haga clic en Crear, como se muestra en esta imagen.

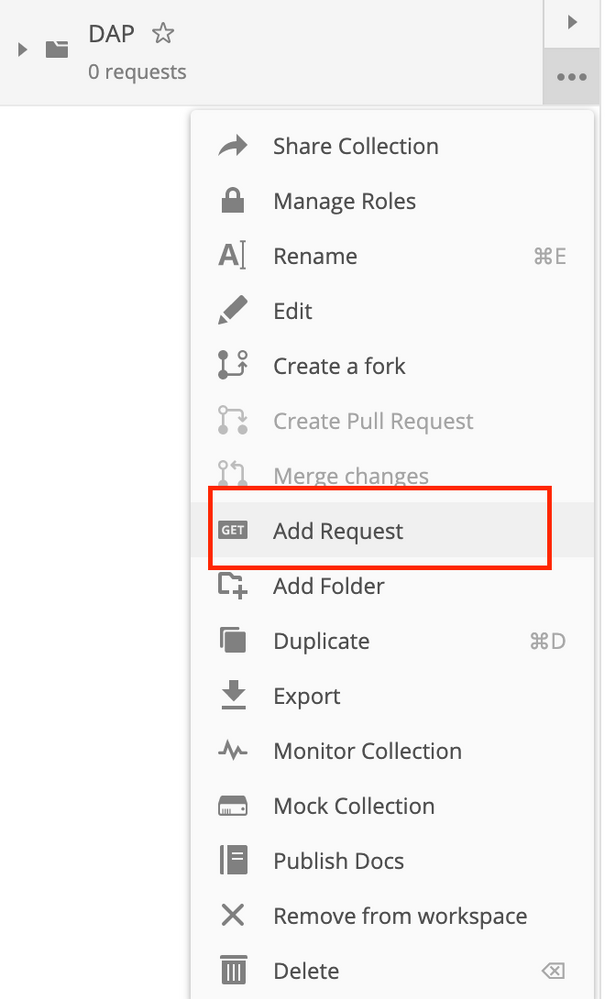

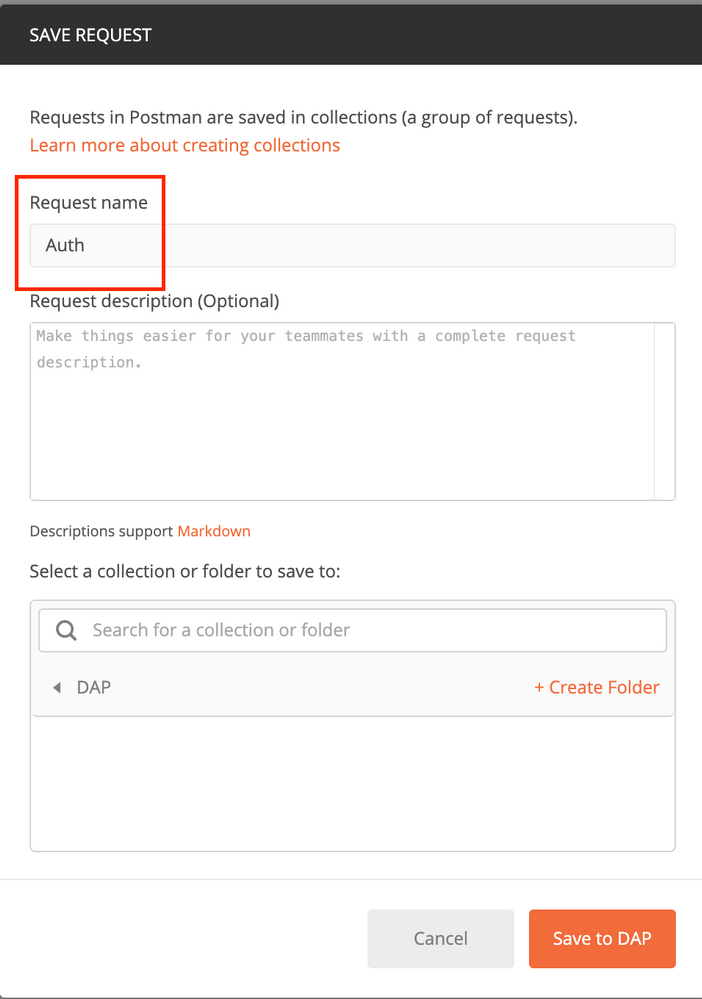

Paso 6. Agregar una nueva solicitud Autenticación para crear una solicitud POST de inicio de sesión en el FTD para obtener el token para autorizar cualquier solicitud POST/GET/PUT. Haga clic en Guardar.

El cuerpo de la solicitud POST debe contener lo siguiente:

| Tipo | raw - JSON (aplicación/json) |

| Grant_type | contraseña |

| Nombre de usuario | Nombre de usuario del administrador para iniciar sesión en el FTD |

| contraseña | La contraseña asociada a la cuenta de usuario administrador |

Solicitud POST: https://<FTD Management IP>/api/fdm/update/fdm/token

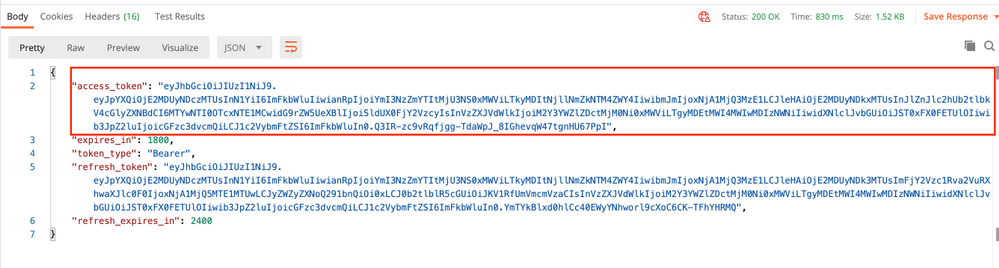

El cuerpo de la respuesta contiene el token de acceso que se utiliza para enviar cualquier solicitud PUT/GET/POST a/desde el FTD.

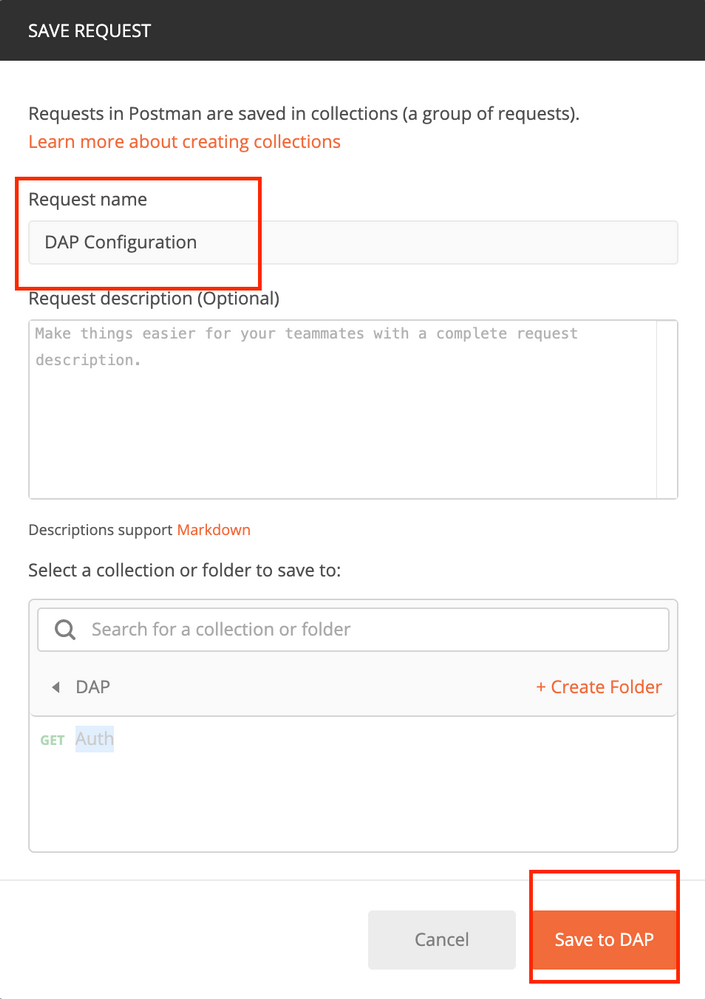

Paso 7. Cree una solicitud de configuración DAP para agregar la configuración DAP. Haga clic en Guardar en DAP, como se muestra en esta imagen.

La ficha Autorización debe contener esto para todas las solicitudes POST posteriores:

La ficha Autorización debe contener esto para todas las solicitudes POST posteriores:

| Tipo | Token portador |

| Token | El token de acceso recibido al ejecutar la solicitud POST de autenticación |

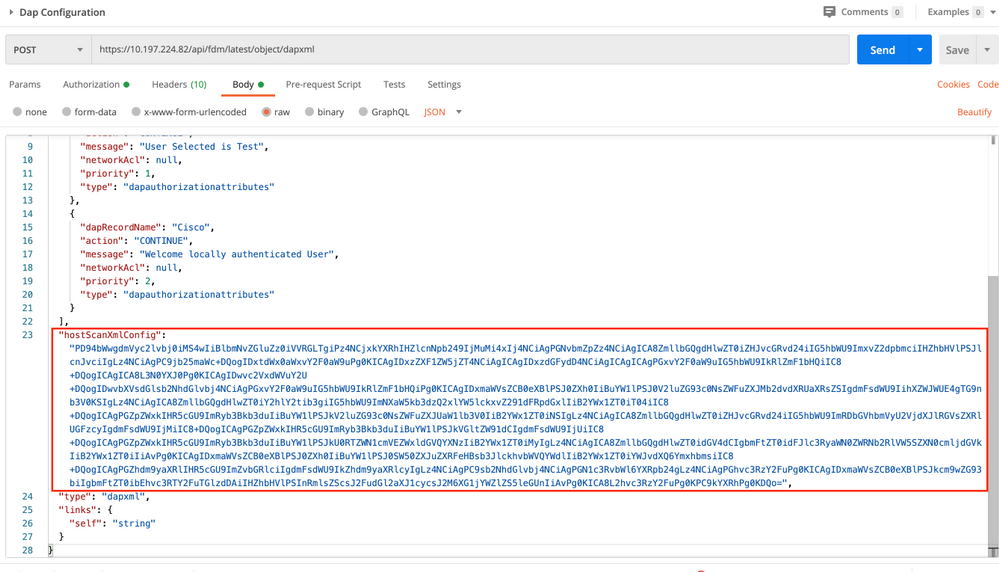

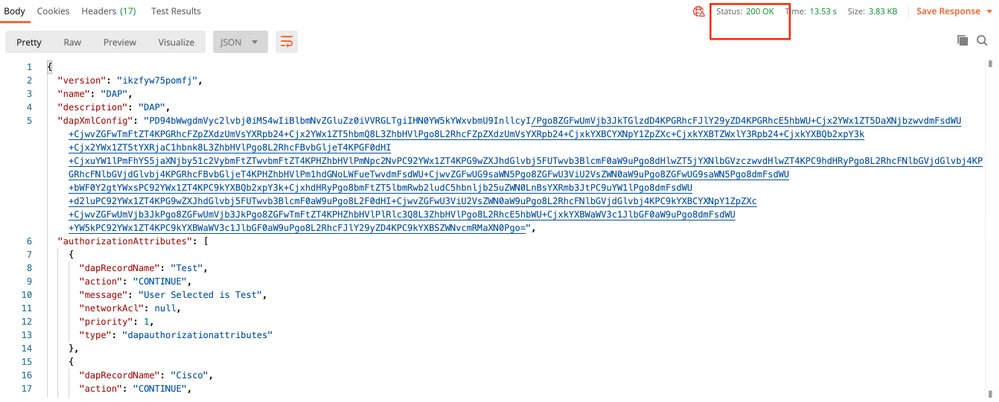

SOLICITUD POST: https://<FTD Management IP>/api/fdm/latter/object/dapxml

El cuerpo de la solicitud debe contener el valor codificado base64 de dap.xml y data.xml convertido en el paso 3. Los atributos de autorización deben agregarse manualmente y deben tener el nombre de registro DAP, Acción, ACL de red y prioridad.

| dapXMLConfig | valor codificado base64 de dap.xml |

| dapRecordName | Nombre del DAP registrado |

| mensaje | Escriba el mensaje que se muestra al usuario si se selecciona DAP |

| prioridad | Agregue la prioridad para DAP |

| networkAcl | Agregar objeto ACL si es necesario |

|

hostScanXmlConfig

|

valor codificado base64 de data.xml |

El cuerpo de la respuesta muestra la configuración de DAP lista para ser enviada al dispositivo.

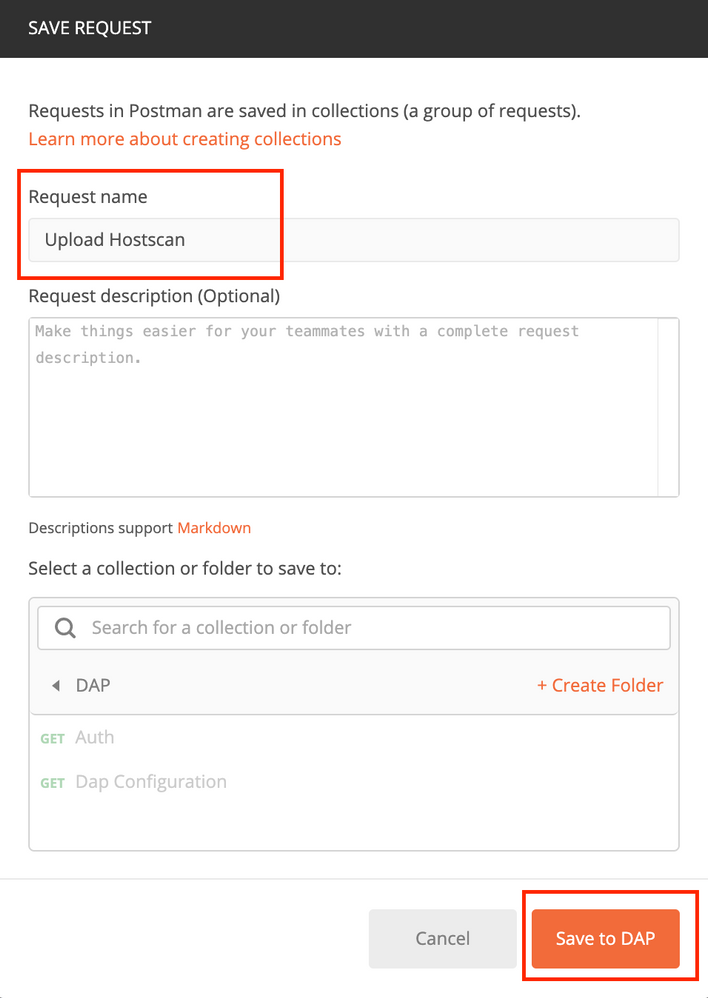

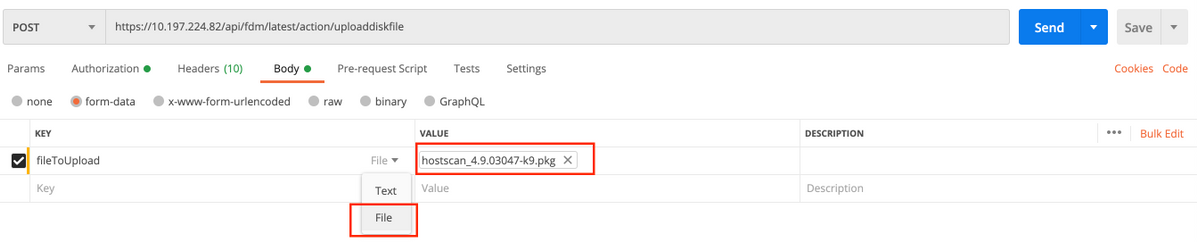

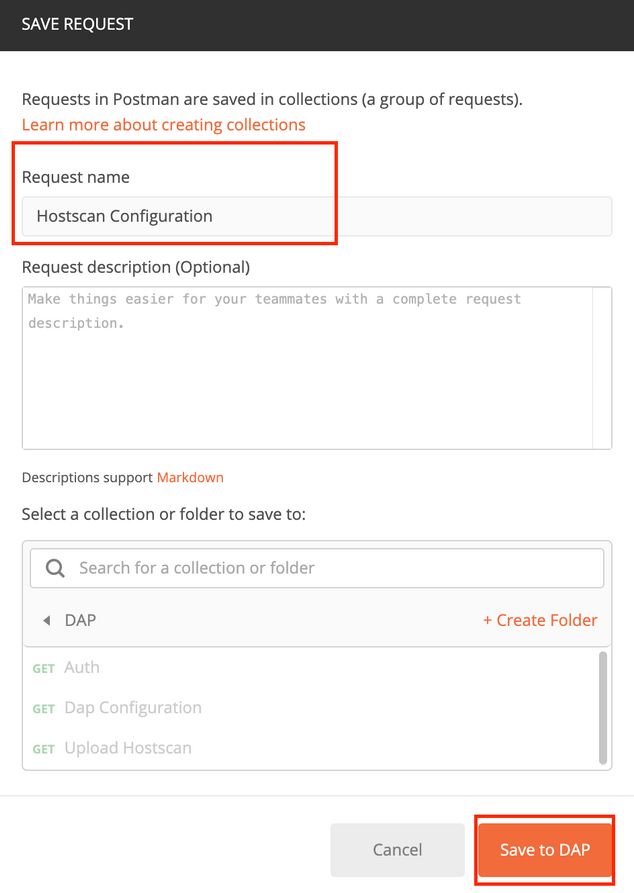

Paso 8. Cree una solicitud para Cargar la imagen del análisis de host. Haga clic en Guardar en DAP, como se muestra en esta imagen.

Cargue el archivo de análisis de host en la sección FileUpload.

SOLICITUD POST: https://<FTD Management IP>/api/fdm/current/action/uploadDiskfile

El cuerpo de la solicitud debe contener el archivo de escaneo de host agregado en Body en formato de datos de formulario. El archivo Hostscan se puede descargar de HostScan Download o puede utilizar la imagen de análisis de host copiada de ASA en el Paso 2.

El tipo de clave debe ser Archivo para FileUpload.

El cuerpo de la respuesta proporciona un id/nombre de archivo que se utiliza para crear la configuración de HostScan.

Paso 9. Cree una solicitud para la configuración del paquete hostscan. Haga clic en Guardar.

SOLICITUD POST: https://<FDM IP>/api/fdm/update/object/hostscanpackagefiles

El cuerpo de la solicitud contiene id/nombre de archivo obtenido en el paso anterior como diskFileName. Agregue el nombre del paquete hostscan como Nombre que se muestra en running-config.

El cuerpo de la respuesta muestra el archivo de HostScan listo para ser enviado al dispositivo.

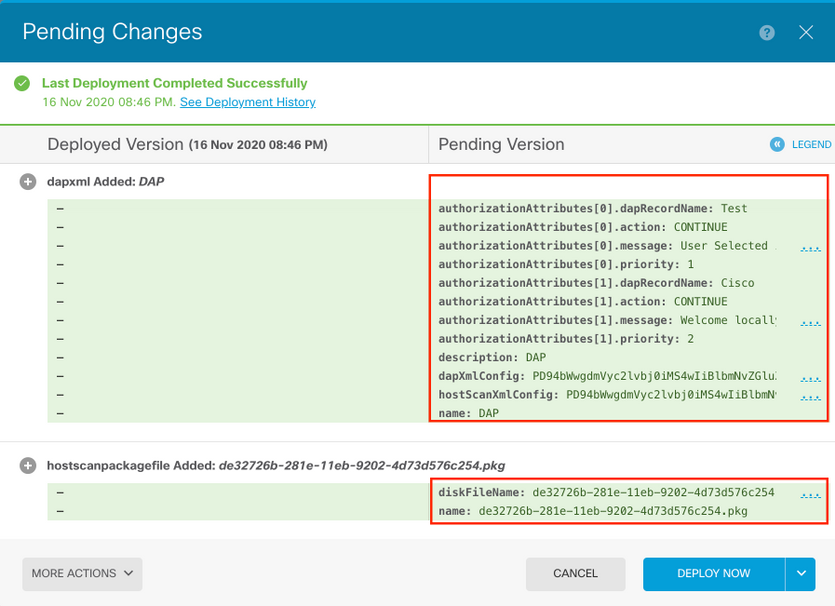

Paso 12. Implemente la configuración en el dispositivo. La configuración se puede implementar a través de FDM. Los cambios pendientes muestran los atributos de autorización de DAP y HostScan que se deben enviar.

Configuración enviada a la CLI de FTD después de una implementación correcta:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

Verificación

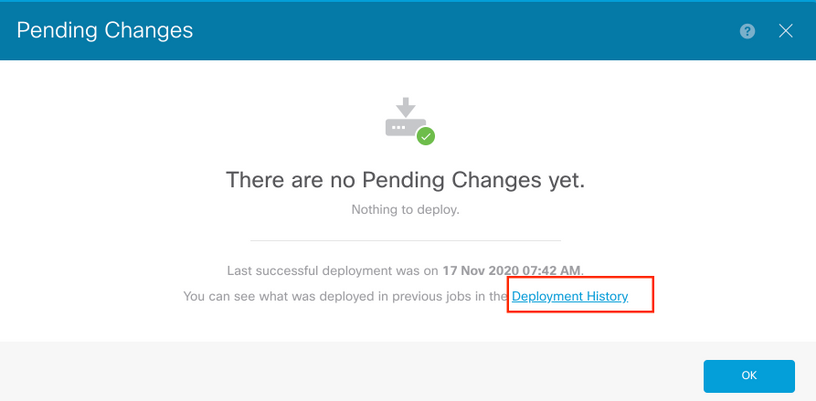

Verificación de la implementación desde la GUI de FTD

Vaya a la ficha Implementación (en la esquina superior derecha) > Historial de implementación.

Verificación de la implementación desde la CLI de FTD

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

Troubleshoot

Esta sección proporciona la información que puede utilizar para resolver problemas de su configuración.

Depuraciones De Dap

Nota: En el FTD, puede establecer varios niveles de depuración; de forma predeterminada, se utiliza el nivel 1. Si cambia el nivel de depuración, la verbosidad de las depuraciones podría aumentar. Haga esto con precaución, especialmente en entornos de producción.

debug dap trace 127

debug dap errors 127

Con la colaboración de ingenieros de Cisco

- Tazy KhanCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios