Configuración del Balanceo de Carga del Servidor Usando NAT Dinámica

Opciones de descarga

-

ePub (117.2 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (116.2 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar el equilibrio de carga del servidor de traducción de direcciones de red (NAT) en los routers de Cisco IOS®.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware. Este documento es válido para todos los routers y switches de Cisco que ejecutan Cisco IOS.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Propósito

Los usuarios que acceden al servidor local desde fuera de Internet accederán al servidor utilizando una única dirección URL o IP; sin embargo, el dispositivo NAT se utiliza para cargar el tráfico del usuario en varios servidores idénticos con contenido reflejado.

Descripción

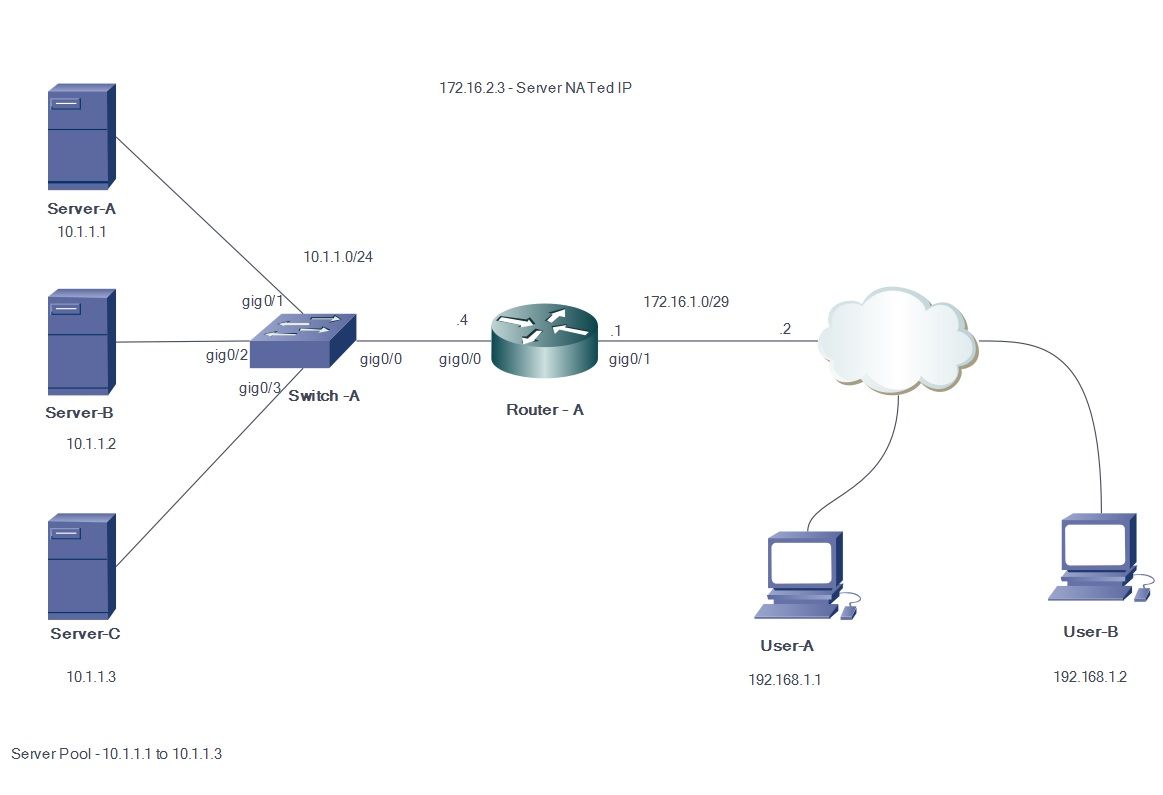

Los usuarios externos A y B acceden al contenido del servidor Web con la dirección IP visible externa 172.16.2.3 (dirección IP virtual de los servidores). El router NAT traduce el tráfico destinado a 172.16.1.3 a las direcciones IP internas 10.1.1.1, 10.1.1.2 y 10.1.1.3 de forma de ordenamiento cíclico y lo reenvía al servidor respectivo. Cada nueva sesión iniciada desde el usuario externo se traduce a la siguiente dirección IP del servidor físico.

Configurar

Diagrama de la red

Pasos

- El usuario A inicia una conexión TCP con la dirección IP 172.16.2.3 del servidor virtual.

- El router NAT, al recibir la solicitud de conexión, crea una entrada de traducción NAT que asigna la siguiente dirección IP del servidor real disponible (por ejemplo, 10.1.1.1).

- El router NAT reemplaza la dirección IP de destino por la dirección IP real asignada y reenvía el paquete.

- El servidor recibe el paquete y responde al origen.

- El router NAT recibe el paquete devuelto desde el servidor y realiza la búsqueda de tabla NAT. A continuación, el router traduce la dirección de origen a la dirección IP del servidor virtual (172.16.2.3) y reenvía el paquete.

- El usuario B inicia una sesión TCP con la dirección IP virtual del servidor 172.16.2.3. Al recibir la solicitud de conexión, el router NAT traduce esto a la siguiente dirección IP del servidor real disponible (por ejemplo, 10.1.1.2) y luego reenvía el paquete al servidor.

Dado que la NAT estática es bidireccional en la otra dirección, el destino del paquete se traducirá. Al hacer esta forma de NAT, se activa mediante el envío de paquetes TCP. Es posible que el envío del protocolo de mensajes de control de Internet (ICMP) no active la traducción NAT.

El tráfico no TCP se dirige a la primera dirección del conjunto.

A diferencia de NAT de origen interno estático y PAT de origen interno estático, el router no responde a las consultas ARP acerca de la dirección global, a menos que esa dirección no esté asignada a su interfaz.Por lo tanto, podría ser necesario agregarla a una interfaz como la secundaria. No es posible redirigir los puertos con este método de traducción (por ejemplo, 80 y 1087). Los puertos deben coincidir.

Nota: La dirección IP del conjunto NAT no debe ser la misma que la dirección IP de la interfaz externa. Para ilustrar lo mismo, el ejemplo utiliza una dirección IP de un bloque 172.16.2.x diferente que la subred IP 172.16.1.x de la interfaz real.

- Defina un conjunto de direcciones que contenga las direcciones de los servidores reales.

ip nat pool NATPOOL 10.1.1.1 10.1.1.3 prefix-length 24 type rotary

- Defina una lista de acceso que permita la dirección del servidor virtual.

access-list 1 permit host 172.16.2.3

- Habilite una traducción dinámica de direcciones de destino internas.

ip nat inside destination list

ip nat inside destination list 1 pool NATPOOL - Defina las interfaces NAT interiores y exteriores.

Interface gig0/0 ip address 10.1.1.4 255.255.255.0 Ip nat inside Interface gig0/1 ip address 172.16.1.1 255.255.255.248 Ip nat outside

Las direcciones IP 10.1.1.1, 10.1.1.2 y 10.1.1.3 se entregarán ahora de forma rotativa cuando alguien intente acceder a la dirección IP 172.16.2.3

Verificación

Para verificar esto, inicie varias sesiones TCP de hosts externos a la dirección IP virtual. Debug IP NAT tla salida de traducción/show ip nat se puede utilizar para la verificación.

Router# Router# *Jul 24 13:27:41.193: NAT*: s=192.168.1.1, d=172.16.2.3->10.1.1.3 [22864] *Jul 24 13:27:41.196: NAT*: s=10.1.1.3->172.16.2.3, d=192.168.1.1 [18226] Router# *Jul 24 13:27:44.329: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35533] *Jul 24 13:27:44.331: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14573] *Jul 24 13:27:44.332: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35534] *Jul 24 13:27:44.332: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35535] *Jul 24 13:27:44.332: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35536] *Jul 24 13:27:44.333: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14574] *Jul 24 13:27:44.365: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14575] *Jul 24 13:27:44.365: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14576] *Jul 24 13:27:44.368: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35537] Router# *Jul 24 13:27:44.369: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35538] *Jul 24 13:27:44.369: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35539] *Jul 24 13:27:44.369: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35540] *Jul 24 13:27:44.371: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14577] *Jul 24 13:27:44.574: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14578] Router# *Jul 24 13:27:46.474: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14579] *Jul 24 13:27:46.478: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35541] *Jul 24 13:27:46.478: NAT*: s=192.168.2.1, d=172.16.2.3->10.1.1.1 [35542] *Jul 24 13:27:46.479: NAT*: s=10.1.1.1->172.16.2.3, d=192.168.2.1 [14580] Router#sh ip nat tr Pro Inside global Inside local Outside local Outside global tcp 172.16.2.3:23 10.1.1.1:23 192.168.2.1:49703 192.168.2.1:49703 tcp 172.16.2.3:23 10.1.1.2:23 192.168.2.1:50421 192.168.2.1:50421 tcp 172.16.2.3:80 10.1.1.3:80 192.168.1.1:26621 192.168.1.1:26621 Router#

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Limitaciones

- No puede detectar si un servidor interno del grupo falla. Esto significa que Cisco IOS siempre reenviará el tráfico a los servidores del grupo, independientemente de su estado operativo.

- No puede determinar las cargas reales de los servidores internos, por lo que no puede realizar el balanceo de carga de manera eficiente.

Con la colaboración de ingenieros de Cisco

- Chandrashekar HegdeCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios