Introducción

Este documento describe el proceso para realizar una recuperación de contraseña en los routers Cisco IOS® y Cisco IOS® XE.

Prerequisites

Requirements

- Este documento se aplica a los routers Cisco de la familia ISR G2, ISR4000, ASR1000 e ISR1000.

El proceso puede cambiar para los routers que ejecutan diferentes familias Cisco IOS y Cisco IOS XE.

- Para realizar una recuperación de contraseña, debe tener una conexión de consola de dispositivo.

Nota: La conexión remota al dispositivo (SSH o Telnet) no se puede utilizar para realizar el proceso de recuperación de contraseña. Si se utiliza Terminal Server para la conexión de consola, el proceso no puede funcionar. Se recomienda una conexión directa a la consola.

- Debe tener acceso o disponibilidad de dispositivo físico para administrar de forma remota la fuente de alimentación del dispositivo afectado.

- Debe utilizar un emulador de terminal para enviar una secuencia de interrupción.

Nota: Algunos teclados de PC tienen la tecla de interrupción, se puede utilizar para enviar la señal.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Router ISR4331 que ejecuta Cisco IOS XE 16.12.4

- Putty terminal session release 0.71

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Estos pasos se pueden utilizar para recuperar las credenciales de nombre de usuario y contraseña, así como para habilitar la contraseña.

En función de la configuración del dispositivo actual, la contraseña se puede extraer o simplemente sustituir por una nueva.

Los routers Cisco IOS y Cisco IOS XE guardan la configuración en startup-config y running-config.

De forma predeterminada, los archivos startup-config se almacenan en la NVRAM y running-config (configuración real del dispositivo) se almacena en la DRAM.

El propósito principal del proceso de recuperación de contraseña es iniciar el dispositivo con una configuración predeterminada y, una vez que haya acceso al dispositivo, cargar la configuración actual y cambiar las credenciales.

Nota: En caso de que el router esté configurado sin función de recuperación de contraseña de servicio, no se puede realizar la recuperación de contraseña. Esta configuración se puede identificar mientras el dispositivo se está iniciando. Puede revisar este documento para obtener detalles adicionales con respecto a la función No Service Password-Recovery.

Recuperación de contraseña en routers Cisco IOS y Cisco IOS XE

Paso 1. Reinicie el dispositivo. Es necesario reiniciar el dispositivo desde la fuente de alimentación/switch, ya que no tiene acceso al dispositivo a través de la línea de comandos.

Paso 2. Mientras el dispositivo se está iniciando, debe ejecutar la secuencia de interrupción.

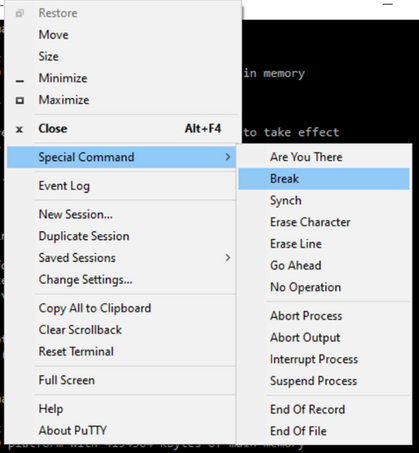

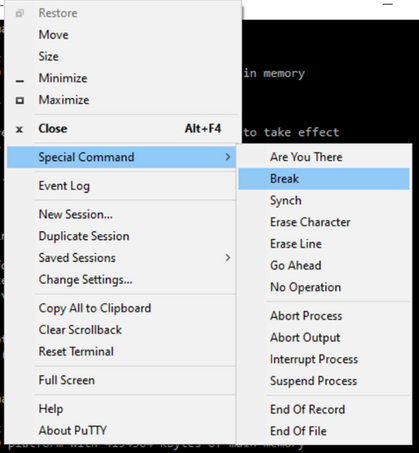

En el caso de la masilla, navegue hasta la opción Comando especial > Pausa, como se muestra en la imagen.

- Tienes que enviar varias señales de interrupción. La señal de interrupción se reconoce después de que se pasa el POST y justo antes de que el IOS de Cisco termine de arrancar:

Initializing Hardware ...

Checking for PCIe device presence...done

System integrity status: 0x610

Rom image verified correctly

System Bootstrap, Version 16.12(2r), RELEASE SOFTWARE

Copyright (c) 1994-2019 by cisco Systems, Inc.

Current image running: Boot ROM1

Last reset cause: LocalSoft

ISR4331/K9 platform with 4194304 Kbytes of main memory

........

Located isr4300-universalk9.16.12.04.SPA.bin

################################################################################

Failed to boot file bootflash:isr4300-universalk9.16.12.04.SPA.bin

.......

rommon 1 >

Paso 3. Inicie sesión en el dispositivo. En el modo rommon, debe configurar el registro de configuración en 0x2142 para arrancar en la próxima recarga con la configuración predeterminada.

Puede recargar con el comando reset. Tiene que dejar el dispositivo arranca como de costumbre.

rommon 1 > confreg 0x2142

You must reset or power cycle for new config to take effect

rommon 2 > reset

Resetting .......

Initializing Hardware ...

Checking for PCIe device presence...done

System integrity status: 0x610

Rom image verified correctly

System Bootstrap, Version 16.12(2r), RELEASE SOFTWARE

Copyright (c) 1994-2019 by cisco Systems, Inc.

Current image running: Boot ROM1

Last reset cause: LocalSoft

ISR4331/K9 platform with 4194304 Kbytes of main memory

........

Located isr4300-universalk9.16.12.04.SPA.bin

################################################################################

Package header rev 3 structure detected

IsoSize = 609173504

Calculating SHA-1 hash...Validate package: SHA-1 hash:

calculated 9E1353EB:8A02B6C4:C7B841DC:7A78BA24:5D48AA9B

expected 9E1353EB:8A02B6C4:C7B841DC:7A78BA24:5D48AA9B

RSA Signed RELEASE Image Signature Verification Successful.

Image validated

Restricted Rights Legend

Use, duplication, or disclosure by the Government is

subject to restrictions as set forth in subparagraph

(c) of the Commercial Computer Software - Restricted

Rights clause at FAR sec. 52.227-19 and subparagraph

(c) (1) (ii) of the Rights in Technical Data and Computer

Software clause at DFARS sec. 252.227-7013.

Cisco Systems, Inc.

170 West Tasman Drive

San Jose, California 95134-1706

Cisco IOS Software [Gibraltar], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.12.4, RELEASE SOFTWARE (fc5)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 09-Jul-20 21:44 by mcpre

This software version supports only Smart Licensing as the software licensing mechanism.

PLEASE READ THE FOLLOWING TERMS CAREFULLY. INSTALLING THE LICENSE OR

LICENSE KEY PROVIDED FOR ANY CISCO SOFTWARE PRODUCT, PRODUCT FEATURE,

AND/OR SUBSEQUENTLY PROVIDED SOFTWARE FEATURES (COLLECTIVELY, THE

"SOFTWARE"), AND/OR USING SUCH SOFTWARE CONSTITUTES YOUR FULL

ACCEPTANCE OF THE FOLLOWING TERMS. YOU MUST NOT PROCEED FURTHER IF YOU

ARE NOT WILLING TO BE BOUND BY ALL THE TERMS SET FORTH HEREIN.

Your use of the Software is subject to the Cisco End User License Agreement

(EULA) and any relevant supplemental terms (SEULA) found at

http://www.cisco.com/c/en/us/about/legal/cloud-and-software/software-terms.html.

You hereby acknowledge and agree that certain Software and/or features are

licensed for a particular term, that the license to such Software and/or

features is valid only for the applicable term and that such Software and/or

features may be shut down or otherwise terminated by Cisco after expiration

of the applicable license term (for example, 90-day trial period). Cisco reserves

the right to terminate any such Software feature electronically or by any

other means available. While Cisco may provide alerts, it is your sole

responsibility to monitor your usage of any such term Software feature to

ensure that your systems and networks are prepared for a shutdown of the

Software feature.

All TCP AO KDF Tests Pass

cisco ISR4331/K9 (1RU) processor with 1694893K/3071K bytes of memory.

Processor board ID FLM1922W1BZ

3 Gigabit Ethernet interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Press RETURN to get started!

Paso 4. El router tiene la configuración predeterminada en este momento. Debe realizar una copia de seguridad de la configuración en running-config, necesita utilizar la configuración almacenada en el archivo startup-config u otro archivo. Para utilizar el archivo startup-config, debe copiar el archivo en running-config en modo global.

- Una vez que se haya realizado la copia de seguridad, puede pasar al modo de configuración y cambiar/revisar las credenciales.

- El registro de configuración debe modificarse a 0x2102. Después de esto, puede guardar los cambios y reiniciar el dispositivo.

Router#copy startup-config running-config

Destination filename [running-config]?

% Please write mem and reload

% The config will take effect on next reboot

2793 bytes copied in 0.363 secs (7694 bytes/sec)

Router#show running-config | sec password

enable password cisco

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#enable password cisco123

Router(config)#config-register 0x2102

Router(config)#exit

Router#show running-config | sec password

enable password cisco123

Router#write

Building configuration...

[OK]

Router#reload

Paso 5. Para confirmar que el registro de configuración se ha modificado correctamente, puede ejecutar el comando show version y verificar la última línea del resultado de show version.

Router#show version

Cisco IOS XE Software, Version 16.12.04

Cisco IOS Software [Gibraltar], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.12.4, RELEASE SOFTWARE (fc5)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 09-Jul-20 21:44 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2020 by cisco Systems, Inc.

All rights reserved. Certain components of Cisco IOS-XE software are

licensed under the GNU General Public License ("GPL") Version 2.0. The

software code licensed under GPL Version 2.0 is free software that comes

with ABSOLUTELY NO WARRANTY. You can redistribute and/or modify such

GPL code under the terms of GPL Version 2.0. For more details, see the

documentation or "License Notice" file accompanying the IOS-XE software,

or the applicable URL provided on the flyer accompanying the IOS-XE

software.

ROM: 16.12(2r)

Router uptime is 19 minutes

Uptime for this control processor is 22 minutes

System returned to ROM by Reload Command at 21:14:19 UTC Tue Apr 13 2021

System image file is "bootflash:isr4300-universalk9.16.12.04.SPA.bin"

Last reload reason: Reload Command

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

export@cisco.com.

Suite License Information for Module:'esg'

--------------------------------------------------------------------------------

Suite Suite Current Type Suite Next reboot

--------------------------------------------------------------------------------

FoundationSuiteK9 None Smart License None

securityk9

appxk9

AdvUCSuiteK9 None Smart License None

uck9

cme-srst

cube

Technology Package License Information:

-----------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

------------------------------------------------------------------

appxk9 appxk9 Smart License appxk9

uck9 uck9 Smart License uck9

securityk9 None Smart License None

ipbase ipbasek9 Smart License ipbasek9

The current throughput level is 300000 kbps

Smart Licensing Status: UNREGISTERED/EVAL MODE

cisco ISR4331/K9 (1RU) processor with 1694893K/3071K bytes of memory.

Processor board ID FLM1922W1BZ

3 Gigabit Ethernet interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Configuration register is 0x2142 (will be 0x2102 at next reload)

Nota: Un registro de configuración diferente puede producir comportamientos inesperados.

Simular una señal de interrupción

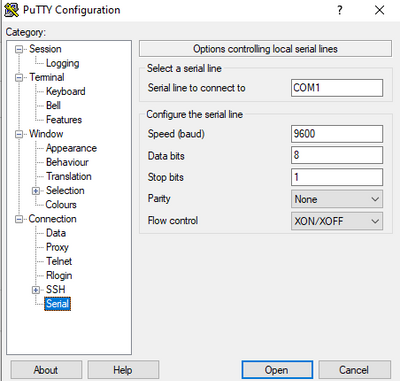

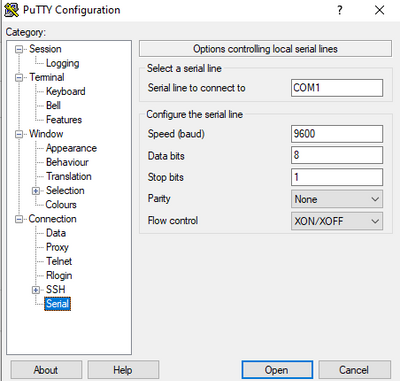

La configuración predeterminada de serie/consola se puede revisar en la configuración de masilla como se muestra en la imagen.

Si el router no puede reconocer correctamente la señal de interrupción, puede simular la señal con Putty para entrar en el modo rommon.

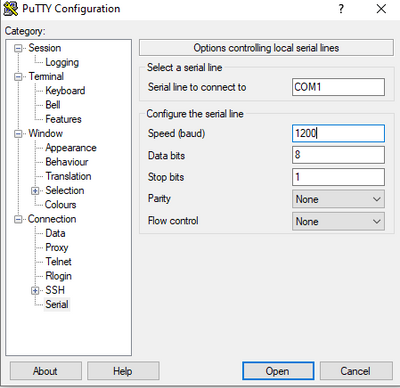

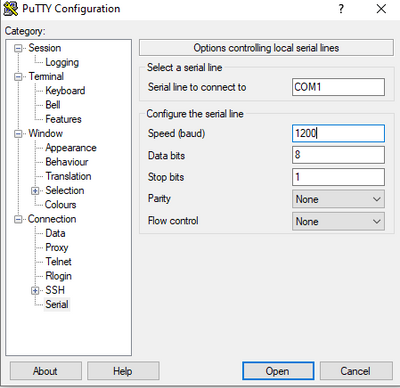

Paso 1. Para simular la señal de interrupción, debe establecer la configuración serial/de la consola de la siguiente manera:

- Velocidad: 1200.

- Bits de datos: 8.

- Bits de recorte: 1.

- Paridad: ninguna.

- Control de flujo: ninguno.

Esta configuración de serie se configura como se muestra en la imagen.

Una vez que conecte el dispositivo con la configuración anterior, ya no verá ninguna salida de la consola. Esto es una conducta esperada.

Paso 2. Debe apagar y encender el dispositivo y presionar la tecla de la barra espaciadora durante 10-15 segundos para generar la señal de interrupción en el router.

Después de eso, el router está en modo rommon, sin embargo no puede ver el mensaje rommon.

Paso 3. Abra la sesión de masilla con los valores predeterminados e intente conectarse de nuevo a la consola. Muestra el mensaje rommon.

Comentarios

Comentarios