Introducción

Este documento describe las últimas mejoras de seguridad añadidas con Unified Contact Center Enterprise (UCCE) 12.5.

Prerequisites

- UCCE

- Capa de sockets seguros abierta (SSL)

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- UCCE 12.5

- OpenSSL (64 bits) para Windows

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Marco de control de seguridad de Cisco (SCF): El marco de control de seguridad de colaboración proporciona las directrices de diseño e implementación para crear infraestructuras de colaboración seguras y fiables. Estas infraestructuras son resistentes a las formas de ataque conocidas y nuevas. Guía de seguridad de referencia para Cisco Unified ICM/Contact Center Enterprise, versión 12.5 .

Como parte del esfuerzo de SCF de Cisco, se añaden mejoras de seguridad adicionales para UCCE 12.5. Este documento describe estas mejoras.

Verificación de ISO descargado

Para validar la ISO descargada firmada por Cisco y asegurarse de que está autorizada, los pasos son:

1. Descargue e instale OpenSSL. Busque software "openssl softpedia".

2. Confirme la ruta (se establece de forma predeterminada , pero sigue siendo buena para verificar). En Windows 10, vaya a Propiedades del sistema, seleccione Variables de entorno.

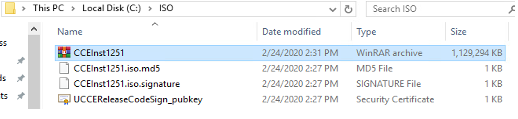

3. Archivos necesarios para la verificación ISO

4. Ejecute la herramienta OpenSSL desde la línea de comandos.

5. Ejecute el comando

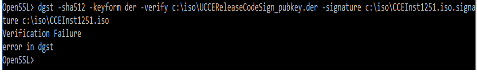

dgst -sha512 -keyform der -verify <public Key.der> -signature <ISO image.iso.signature> <ISO Image>

6. En caso de error, la línea de comandos muestra el error como se muestra en la imagen

Utilizar certificados con bits SHA-256 y tamaño de clave 2048

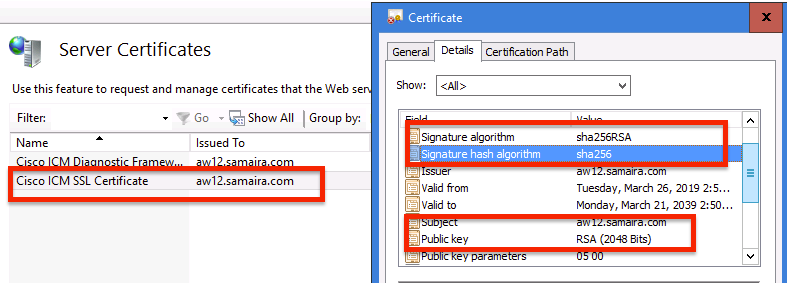

Los registros informan de un error en el caso de identificar certificados que no son de queja (es decir, no cumplen con el requisito SHA-256 y/o tamaño de clave 2048 bits).

Hay dos certificados importantes desde la perspectiva de UCCE:

- Certificado de servicio de Cisco ICM Diagnostic Framework

- Certificado Cisco ICM SSL

Los certificados se pueden revisar en la opción Administrador de Internet Information Services (IIS) del servidor de Windows.

Para los certificados autofirmados (ya sea para Diagnose Portico o Web Setup) , la línea de error informada es:

Re-generating Cisco ICM SSL Certificate with SHA-256 and key size '2048' and will be binded with port 443.

Herramienta SSLUtil

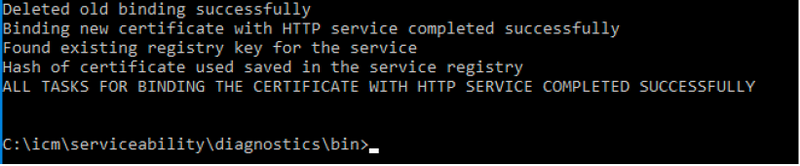

a. Para regenerar certificados autofirmados (para la página WebSetup/CCEAdmin), utilice la herramienta SSLUtil (desde la ubicación C:\icm\bin).

b. Seleccione Uninstall (Desinstalar) para eliminar el "Cisco ICM SSL Certificate" actual.

c. A continuación, seleccione Install in SSLUtil tool y, una vez que el proceso haya finalizado, observe que el certificado creado ahora incluye los bits SHA-256 y el tamaño de clave '2048'.

Comando DiagFwCertMgr

Para regenerar un certificado autofirmado para el certificado de servicio de Cisco ICM Diagnostic Framework, utilice la línea de comandos "DiagFwCertMgr", como se muestra en la imagen:

Herramienta de protección de datos

1. CCEDataProtectTool se utiliza para cifrar y descifrar la información confidencial que almacena el Registro de Windows en él. Después de actualizar a SQL 12.5 , el almacén de valores en el registro SQLLogin debe reconfigurarse con CCEDataProtectTool. Sólo el administrador,el usuario de dominio con derechos administrativos o un administrador local pueden ejecutar esta herramienta.

2. Esta herramienta se puede utilizar para ver, configurar, editar, eliminar el almacén de valores cifrado en el registro SQLLogin.

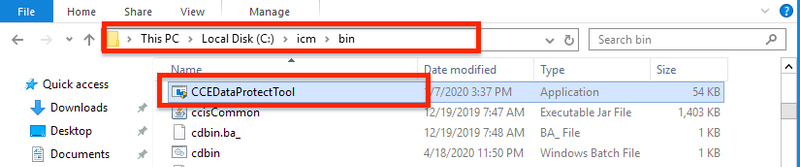

3. La herramienta se encuentra en la ubicación;

<Install Directory>:\icm\bin\CCEDataProtectTool.exe

4. Desplácese hasta la ubicación y haga doble clic en CCEDataProtectTool.exe.

5. Para cifrar , presione 1 para DBLookup, ingrese Instance Name . A continuación, pulse 2 para seleccionar "Editar y cifrar"

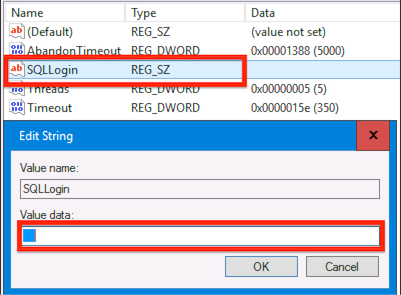

6. Navegue hasta la ubicación del Registro y revise el aspecto en blanco del valor de cadena SQLLogin , como se muestra en la imagen :

HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems, Inc.\ICM\pin12\RouterA\Router\CurrentVersion\Configuration\Database

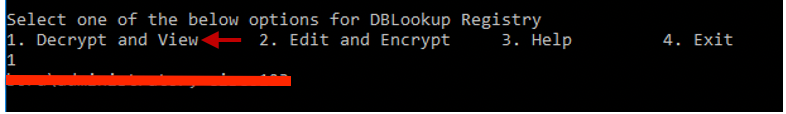

7. En caso de necesidad de revisar el valor cifrado; mientras que la línea de comandos de CCEDataProtectTool , seleccione pulsar 1 para "Descifrar y ver", como se muestra en la imagen;

8. Los registros de esta herramienta se pueden encontrar en la ubicación;

<Install Directory>:\temp

Audit logs filename : CCEDataProtectTool_Audit

CCEDataProtectTool logs : CCEDataProtectTool