Introducción

Este documento describe la configuración de Microsoft Azure como proveedor de identidad (IdP) para el inicio de sesión único (SSO) en Unified Contact Center Enterprise (UCCE) con lenguaje de marcado de aserción de seguridad (SAML) y Cisco Identity Service (IDS).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- SAML 2.0

- Cisco UCCE y Packaged Contact Center Enterprise (PCCE)

- SSO

- IDS

- IdP

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Azure IdP

- UCCE 12.0.1, 12.5.1, 12.5.2, 12.6.1 y 12.6.2

- IdS 12.0.1, 12.5.1, 12.52, 12.6.1 y 12.6.2 de Cisco

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

1. Exportar archivos de metadatos de UCCE

El IDS de Cisco proporciona autorización entre el IdP y las aplicaciones.

Cuando se configura Cisco IDS, se configura un intercambio de metadatos entre Cisco IDS y el IdP. Este intercambio establece una relación de confianza que permite a las aplicaciones utilizar el IDS de Cisco para SSO. La relación de confianza se establece cuando se descarga un archivo de metadatos desde el IDS de Cisco y se carga en el IdP.

1.1. Procedimiento

- En Unified CCE Administration, vaya a

Features > Single Sign-On .

- Haga clic en

Identity Service Management y se abre la ventana Cisco Identity Service Management

- Escriba el

User Name y, a continuación, en Next.

- Escriba el

password y, a continuación, en Sign In.

- Se abre la página Cisco Identity Service Management (Administración de servicios de identidad de Cisco), que muestra los iconos Nodos, Configuración y Clientes en el panel izquierdo.

- Haga clic en

Nodes.

- La página Nodos se abre en la vista general de nivel de nodo e identifica qué nodos están en servicio. La página también proporciona los detalles de caducidad del certificado SAML para cada nodo, que indican cuándo vencerá el certificado. Las opciones de estado del nodo son No configurado, En servicio, Servicio parcial y Fuera de servicio. Haga clic en un estado para ver más información. La estrella situada a la derecha de uno de los nombres de nodo identifica el nodo que es el editor principal.

- Haga clic en

Settings.

- Haga clic en

IdS Trust.

- Para iniciar la relación de confianza de Cisco IdS, configurada entre Cisco IdS y el IdP, haga clic en

Download Metadata File para descargar el archivo desde Cisco IdS Server.

2. Generar firma de certificado para respuestas de Azure

Si tiene instalado OpenSSL, genere un certificado para Azure y aprovisiónelo en la aplicación de Azure. Azure incluye este certificado en su exportación de metadatos IdP y lo utiliza para firmar las afirmaciones SAML que envía a UCCE.

Si no dispone de OpenSSL, utilice la CA de la empresa para generar un certificado.

2.1 Procedimiento (OpenSSL)

Este es el procedimiento para crear un certificado mediante OpenSSL

- Cree un certificado y una clave privada:

openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 1095 -out certificate.pem

- Combine el certificado y la clave en un archivo PFX protegido mediante contraseña, que requiere Azure. Asegúrese de anotar la contraseña.

openssl pkcs12 -export -out certificate.pfx -inkey key.pem -in certificate.pem

- Genere un único certificado para UCCE.

- Cargue el certificado en el IdP de Azure.

3. Configurar aplicación personalizada de Azure

Antes de configurar Azure, debe exportar los metadatos de UCCE desde UCCE IDS Publisher. Puede tener tanto el archivo XML de metadatos de UCCE como un certificado para la conexión IdP antes de iniciar estos pasos en Azure.

3.1. Procedimiento

- En Microsoft Azure, desplácese a

Enterprise Applications y, a continuación, seleccione All Applications.

- Para agregar una nueva aplicación, seleccione

New application .

-

En la ventana Add an Application (Agregar una aplicación), siga estos pasos:

1. Haga clic Create your own application (No de la galería).

2. Introduzca el nombre de la nueva aplicación (por ejemplo, UCCE) y pulse en Create.

3. En la barra de navegación izquierda de la nueva aplicación, haga clic en Single sign-on .

4. Haga clic SAML .

5. El Set up Single Sign-On with SAML aparecerá.

- Haga clic en

Upload metadata y, a continuación, vaya a la UCCE metadata XML archivo.

- Después de seleccionar y abrir el archivo, haga clic en

Add .

-

Basic SAML Configuration se rellena con el identificador (EntityID) y la URL de respuesta (URL de servicio de consumidor de aserción) para el servidor UCCE.

- Haga clic en

Save .

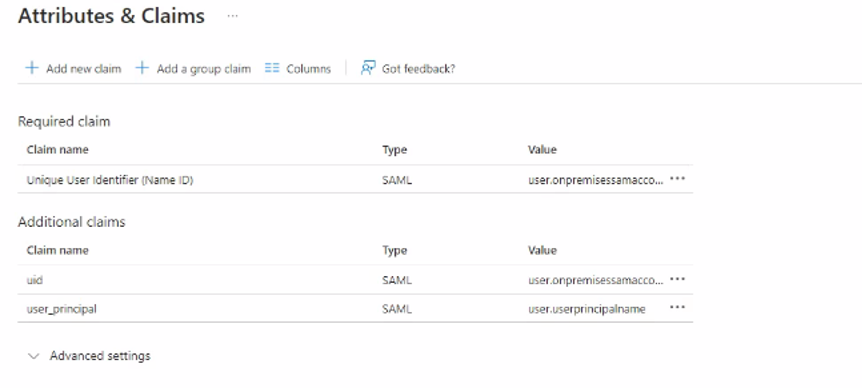

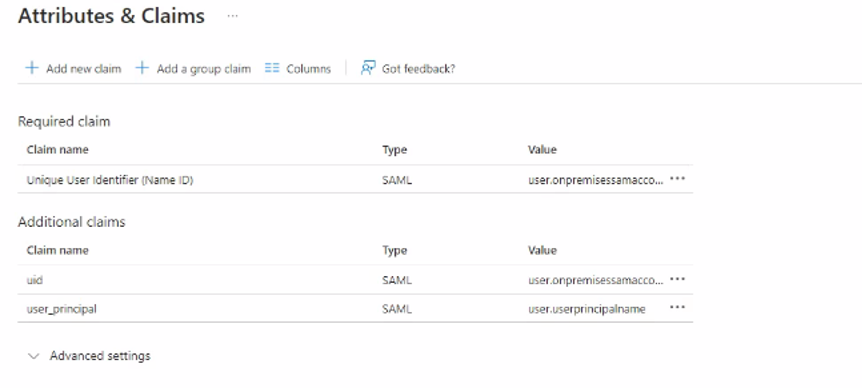

- En el

User Attributes & Claims sección, haga clic en Edit :

- En Reclamación necesaria, haga clic en

Unique User Identifier (ID de nombre).

- Para el formato del identificador de nombre, seleccione

Default.

- Para el atributo Source, seleccione

user.onpremisessamaccountname .

- Haga clic en

Save.

- En Reclamaciones adicionales, elimine todas las reclamaciones existentes. Para cada justificante de venta, haga clic en (...) y seleccione Eliminar. Haga clic en Aceptar para confirmar.

- Haga clic en Agregar nueva reclamación para agregar el

uid reivindicar

- En Nombre, introduzca

uid.

- Deje el campo Espacio de nombres en blanco.

- Para Source (Origen), marque el botón de opción Attribute (Atributo).

- En el menú desplegable Atributo de origen, seleccione

user.givenname (or user.onpremisessamaccountname).

- Haga clic en

Save.

- Agregue una nueva reclamación para agregar el

user_principal reclamación.

- En Nombre, introduzca

user_principal.

- Deje el campo Espacio de nombres en blanco.

- Para Source (Origen), marque el botón de opción Attribute (Atributo).

- En el menú desplegable Atributo de origen, seleccione

user.userprincipalname

- Haga clic en

Save.

Instantánea de referencia que se va a configurar:

- Haga clic en

SAML-based Sign-on para volver al resumen de SAML.

- En el

SAML Signing Certificate sección, haga clic en Edit:

- Establezca la Opción de firma en

Sign SAML Response and Assertion.

- Establezca el algoritmo de firma en el algoritmo SHA adecuado. Por ejemplo, SHA-256.

- Haga clic en

Import Certificate.

- En el

Certificate , busque y abra el archivo certificate.pfx que se creó anteriormente.

- Introduzca la contraseña del certificado y haga clic en

Add .

Este debe ser el único certificado de la lista y debe estar activo.

- Si este certificado no está activo, haga clic en los puntos adyacentes (...), seleccione Activar certificado y, a continuación, haga clic en Sí.

- Si hay otros certificados en la lista, haga clic en los puntos adyacentes (...) para esos certificados, seleccione Eliminar certificado y haga clic en Sí para eliminar esos certificados.

- Haga clic en

Save.

- Descargue el

Federation Metadata XML archivo.

- Habilite la aplicación en Azure y asigne usuarios:

Azure le proporciona la capacidad de asignar usuarios individuales para SSO con Azure o todos los usuarios. Supongamos que DU habilita SSO para todos los usuarios.

- En la barra de navegación izquierda, desplácese hasta

Enterprise Applications > UCCE (o el nombre de la aplicación proporcionado por el usuario).

- Seleccionar

Manage > Properties .

- ¿Desea que los usuarios inicien sesión? para

Yes.

- ¿Establecer Visible para los usuarios? para

No.

- Haga clic en

Save.

Como comprobación final, compruebe el archivo de metadatos IdP y asegúrese de que el certificado que creó anteriormente está presente en el campo <X509Certificate> como el certificado de firma en el archivo de metadatos IdP. El formato es el siguiente:

<KeyDescriptor use="signing">

<KeyInfo>

<X509Data>

<X509Certificate>

--actual X.509 certificate--

</X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

4. Cargar archivo de metadatos de Azure en UCCE

Antes de volver a UCCE IDS, debe tener el Federation Metadata XML archivo descargado de Azure.

4.1 Procedimiento

- En Unified CCE Administration, vaya a

Features > Single Sign-On.

- Haga clic en

Identity Service Management y se abre la ventana Cisco Identity Service Management

- Escriba el

user namey, a continuación, en Next .

- Escriba el

password y, a continuación, en Sign In .

- Se abre la página Cisco Identity Service Management (Administración de servicios de identidad de Cisco), que muestra los iconos Nodos, Configuración y Clientes en el panel izquierdo.

- Haga clic en

Nodes .

- La página Nodos se abre en la vista general de nivel de nodo e identifica qué nodos están en servicio. La página también proporciona los detalles de caducidad del certificado SAML para cada nodo, que indican cuándo vencerá el certificado. Las opciones de estado del nodo son No configurado, En servicio, Servicio parcial y Fuera de servicio. Haga clic en un estado para ver más información. La estrella situada a la derecha de uno de los nombres de nodo identifica el nodo que es el editor principal.

- Para cargar el

Federation Metadata XML en Azure, busque el archivo.

- Vaya a la

Upload IdP Metadata y cargue la página Federation Metadata XML archivo.

- Cuando finaliza la carga del archivo, se recibe un mensaje de notificación. El intercambio de metadatos ha finalizado y la relación de confianza ya existe.

- Borrar la caché del navegador.

- Introduzca credenciales válidas cuando la página se redirija a IdP.

- Haga clic en

Next.

-

Test SSO Setup página se abre.

- Haga clic en

Test SSO Setup .

- Aparece un mensaje que le indica que la configuración de Cisco IdS se ha realizado correctamente.

- Haga clic en

Settings .

- Haga clic en

Security.

- Haga clic en

Tokens.

- Introduzca la duración de estos parámetros:

- Caducidad del token de actualización: el valor predeterminado es 10 horas. El valor mínimo es de 2 horas. El máximo es de 24 horas.

- Caducidad del código de autorización: el valor predeterminado es 1 minuto, que también es el mínimo. El tiempo máximo es de 10 minutos.

- Vencimiento del token de acceso: el valor predeterminado es 60 minutos. El valor mínimo es de 5 minutos. El tiempo máximo es de 120 minutos.

- Establezca el

Encrypt Token (opcional); el valor predeterminado es On.

- Haga clic en

Save .

- Haga clic en

Keys and Certificates .

- Se abre la página Generar claves y certificado SAML. Permite lo siguiente:

- Haga clic en Regenerar y vuelva a generar la clave de cifrado/firma. Aparece un mensaje que indica que el Registro de token se ha realizado correctamente y le aconseja reiniciar el sistema para completar la configuración.

- Haga clic en

Regenerate y regenerar el certificado SAML. Aparece un mensaje que indica que la regeneración del certificado SAML se ha realizado correctamente.

- Haga clic en

Save .

- Haga clic en

Clients.

- Esta página identifica los clientes de Cisco IdS que ya existen y proporciona el nombre del cliente, la ID del cliente y una URL de redirección. Para buscar un cliente en particular, haga clic en el botón

Search en la parte superior de la lista de nombres y escriba el nombre del cliente.

- Para agregar un cliente:

- Haga clic en

New .

- Introduzca el nombre del cliente.

- Introduzca la URL de redirección. Para agregar más de una URL, haga clic en el icono más.

- Haga clic en

Add (o haga clic en Clear y haga clic en X para cerrar la página y no agregar el cliente).

- Para editar o eliminar un cliente, resalte la fila del cliente y haga clic en los puntos suspensivos de Acciones.

- Luego:

- Haga clic en

Edit para editar el nombre del cliente, la ID o la URL de redirección. En la página Editar cliente, realice cambios y haga clic en Save (o haga clic en Borrar y, a continuación, haga clic en el botón X para cerrar la página y no guardar las modificaciones).

- Haga clic en

Delete para eliminar el cliente.

Nota: El certificado debe estar basado en el algoritmo hash seguro SHA-256.

Comentarios

Comentarios