WAAS Express/APPNAV XE con autorización de comandos AAA

Opciones de descarga

-

ePub (109.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (188.3 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento proporciona detalles sobre la configuración de Wide Area Application (WAAS) Express/APPNAV-XE mediante los sistemas de control de acceso del controlador de acceso de terminal (TACACS) y la autorización de comandos de autenticación, autorización y contabilidad (AAA).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco WAAS

- autorización AAA

- TACACS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- WAAS 6.1.1x

- Routers 2900

- IOS versión 15.2(4)M3

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

WAAS Central Manager requiere Secure Shell (SSH) y HTTPS seguros para acceder a los routers WAAS Express y APPNAV - XE.

Secure Shell (SSH) se utiliza para la configuración/registro inicial.

HTTPS se utiliza para la configuración y supervisión continuas.

A menudo, la combinación de la configuración de HTTPS y AAA en el dispositivo impide que el administrador central se comunique correctamente con estos dispositivos.

Ejemplo de configuración de TACAC

aaa new-model ! ! aa group server tacacs+ tacacsgroup server name server1 server name server2 aaa authentication login AUTH group AAA-Servers aaa authorization commands 1 PRIV1 group AAA-Servers aaa authorization commands 15 PRIV15 group AAA-Servers aaa authorization exec AUTHLIST group AAA-Servers

Ejemplo de configuración HTTPS

ip http server

ip http authentication aaa exec-authorization AUTHLIST

ip http authentication aaa command-authorization 1 PRIV1 ip http authentication aaa command-authorization 15 PRIV15 ip http authentication aaa login-authentication AUTH ip http secure-server

ip http secure-trustpoint TP-self-signed-2945720990

ip http client source-interface GigabitEthernet0/0

ip http client secure-trustpoint TP-self-signed-2945720990

Comandos ejecutados por CM en WAAS Express/APPNAV-XE a través de HTTP

Esta es una lista de los comandos que el administrador central necesita para poder ejecutarse en el dispositivo remoto.

CLI de modo de configuración

do show running-config | section crypto pki trustpoint

crypto pki export

CLI de modo EXEC

WAASX - Estado

show waas token | format show waas status | format show waas alarms | format show running-config | section hostname show ip interface brief | format show interfaces | include line protocol | Internet address | address is | *uplex show running-config brief | include clock timezone show clock show crypto pki trustpoints | include Trustpoint show inventory

WAASX - Configuración

show parameter-map type waas waas_global | format show class-map type waas | format show policy-map type waas | format write memory

WAASX - Estadísticas

show waas statistics peer | format show waas statistics application | format show waas connection brief show waas statistics accelerator http-express | format show waas statistics accelerator http-express https | format show waas statistics accelerator ssl-express | format show waas statistics class | format show waas statistics accelerator cifs-express detail | format

Registro

registration show waas status extended | format

AppNav-XE

show service-insertion token | format show service-insertion status | format show class-map type appnav | format show ip int br | format show service-insertion service-context | format show service-insertion service-node-group | format show service-insertion statistics service-node-group | format show policy-map type appnav | format show policy-map target service-context | format show service-insertion config service-context | format show service-insertion config service-node-group | format show service-insertion config appnav-controller-group | format show service-insertion alarms | format show ip access-list show vrf show running-config | section interface show running-config | include service-insertion swap src-ip

Troubleshoot

Una configuración AAA o HTTP incorrecta en el dispositivo final puede provocar errores en el registro y errores en la actualización de estado.

Nota: La forma más sencilla de probar si hay un problema de autorización es configurar un usuario WAAS local, autenticación AAA local e ip http authentication local. Si esta configuración de prueba funciona, significa que probablemente tenga un problema con su autorización de comando de usuario remoto.

En la CLI de WAAS Central Manager

Confirme que puede pasar de la CLI de CM al dispositivo remoto.

#ssh <device-name>

habilite cms debug en CM y revise los archivos cms.log y waasx-audit.log durante el registro, sacando la configuración y la recopilación de estadísticas.

# debug cms waasx-regis # debug cms router-config # debug cms stats (config)# logging disk priority 7

# cd errorlog

# type-tail cms.log follow # type-tail waasx-audit.log follow

Entradas de registro de ejemplo cuando CM no puede enviar comandos a WAAS-Express o AppNav-XE.

05/27/2016 00:14:03.760 [I] cdm(RtrSync-40) Configuration commands failed on the device CeConfig_2875943/USNY25W39-R02. Not Taking backup of complete device configuration.

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001 Failed configuration commands are ...

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001

class-map type appnav match-any HTTPS

CLI:class-map type appnav match-any HTTPS

Status:8

Output:Command authorization failed.

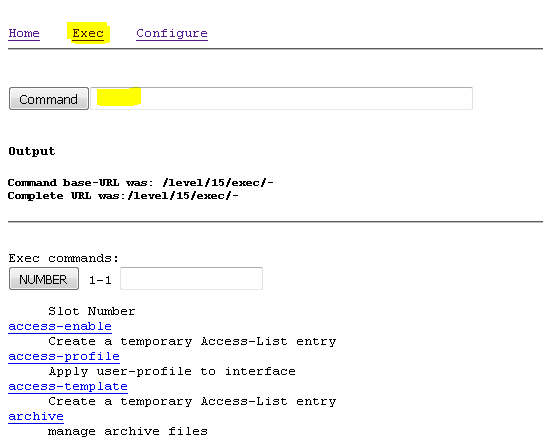

Probar el acceso HTTPS desde el navegador

Puede iniciar sesión en la interfaz HTTP.

https://<IP_ADDRESS>/level/15/exec/-/

A continuación, escriba los comandos en la  sección.

sección.

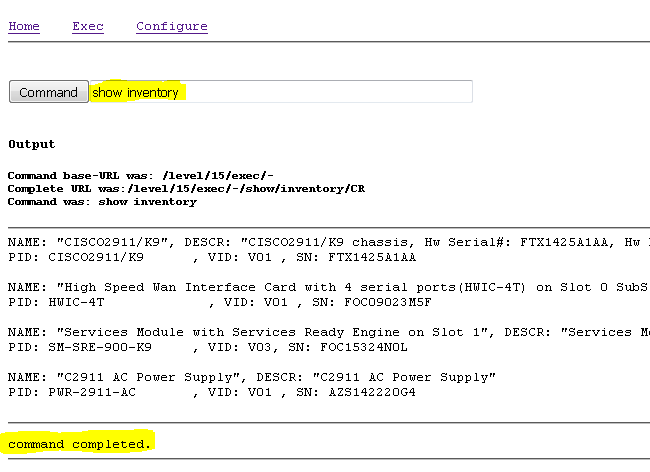

Ejemplo de un comando show inventario en funcionamiento

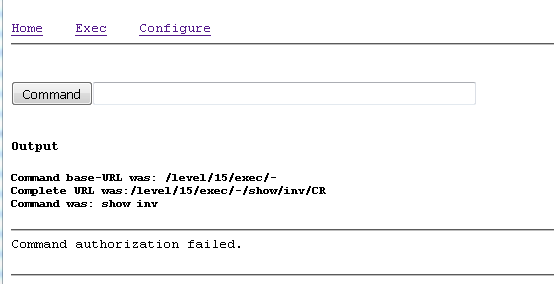

Ejemplo de un comando show Inventory fallido

Depuración en router WAAS Express

Autorización #debug aaa

Comando ejecutándose correctamente

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): user=waasx

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV service=shell

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd=show

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=vrf

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=

Jul 5 07:09:19.365: AAA/AUTHOR (2935402750): Post authorization status = PASS_ADD

Error de autorización

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): user=waasx

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV service=shell

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd=show

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=inventory

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=

Jul 5 07:08:32.685: AAA/AUTHOR (819547031): Post authorization status = FAIL

Con la colaboración de ingenieros de Cisco

- Neil ArmstrongIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios