Überprüfung und Fehlerbehebung für kabelgebundenen Gast im Wireless LAN-Controller konfigurieren

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie den kabelgebundenen Gastzugriff des 9800 und den IRCM mit externer Web-Authentifizierung konfigurieren, überprüfen und Fehler beheben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

9800 WLC

AireOS-WLC

Mobility-Tunnel

ISE

Es wird davon ausgegangen, dass vor der Konfiguration des kabelgebundenen Gastzugriffs ein Mobility Tunnel zwischen den beiden WLCs eingerichtet wurde.

Dieser Aspekt wird in diesem Konfigurationsbeispiel nicht behandelt. Detaillierte Anweisungen finden Sie im beigefügten Dokument mit dem Titel Configuring Mobility Topology on 9800 (Konfigurieren von Mobilitätstopologien für 9800).

Verwendete Komponenten

9800 WLC Version 17.12.1

5520 WLC Version 8.10.185.0

ISE Version 3.1.0.518

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren von Wired Guest auf Catalyst 9800, verankert in einem anderen Catalyst 9800

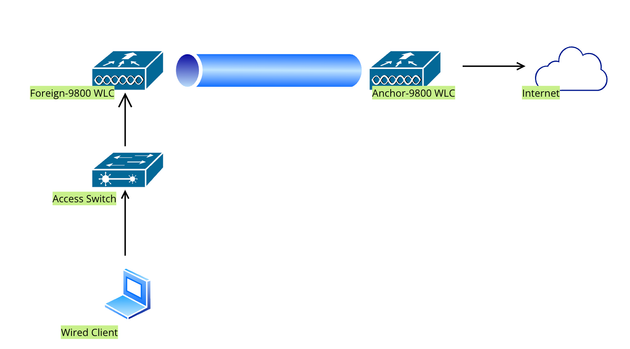

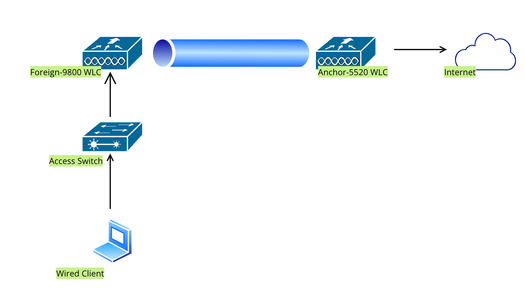

Netzwerkdiagramm

Netzwerktopologie

Netzwerktopologie

Konfiguration auf dem 9800 WLC

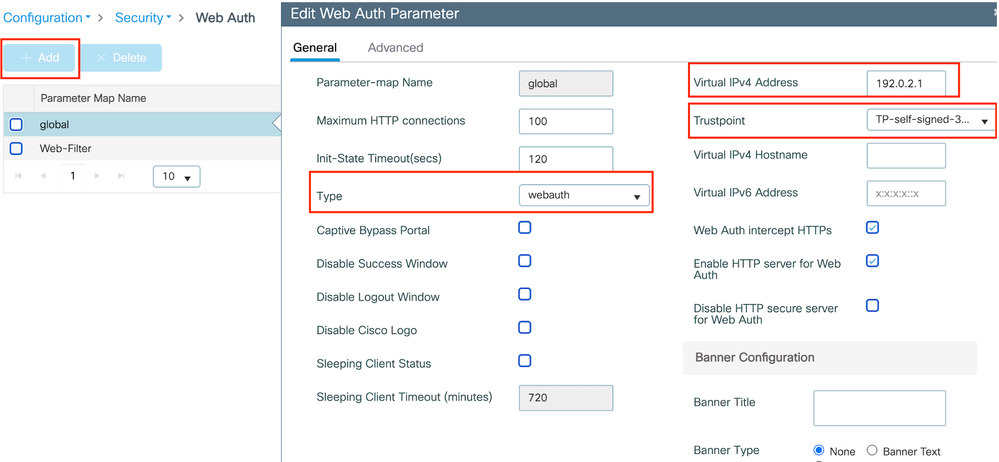

Webparameterzuordnung konfigurieren

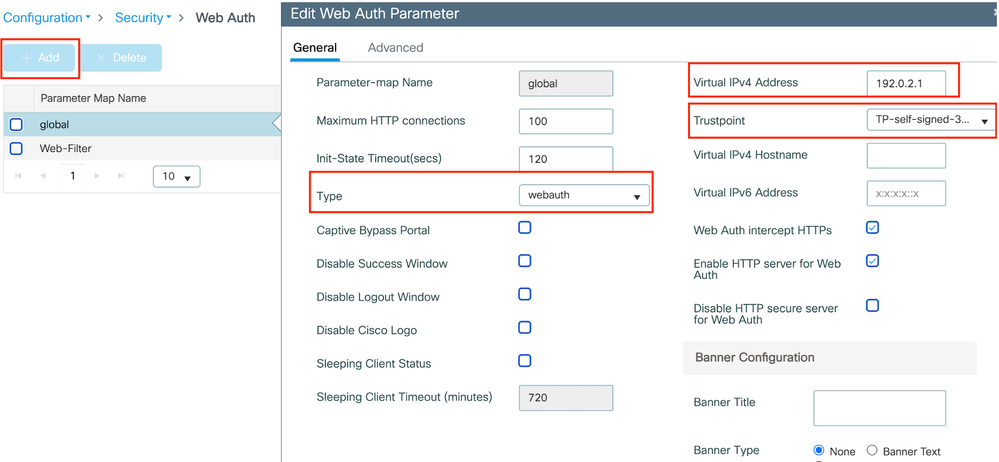

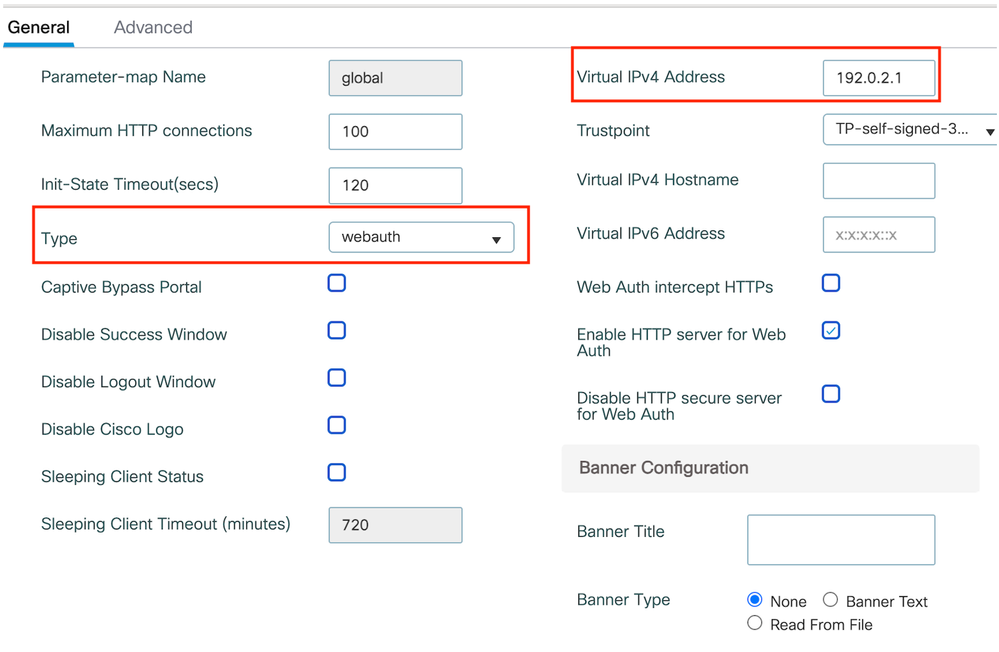

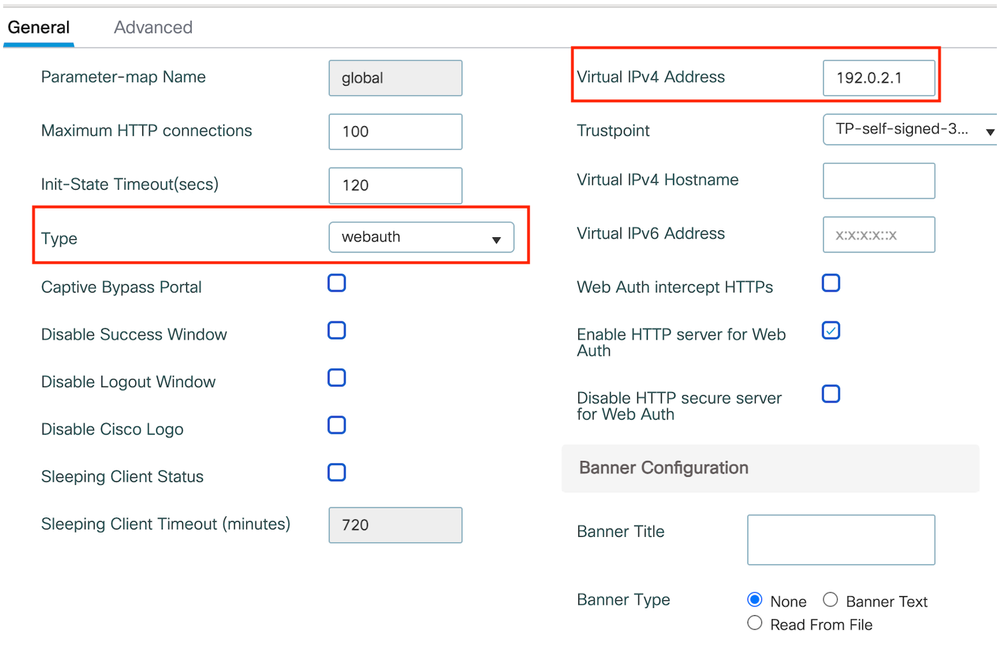

Schritt 1: Navigieren Sie zu Configuration > Security > Web Auth, wählen Sie Global aus, überprüfen Sie die virtuelle IP-Adresse des Controllers und die Vertrauenspunktzuordnung, und stellen Sie sicher, dass der Typ auf webauth eingestellt ist.

Globale Parameterzuordnung

Globale Parameterzuordnung

Hinweis: Web Auth Intercept-HTTPs sind eine optionale Einstellung. Wenn HTTPS-Umleitung erforderlich ist, muss die Option Web Auth intercept HTTPS aktiviert sein. Diese Konfiguration wird jedoch nicht empfohlen, da sie die CPU-Auslastung erhöht.

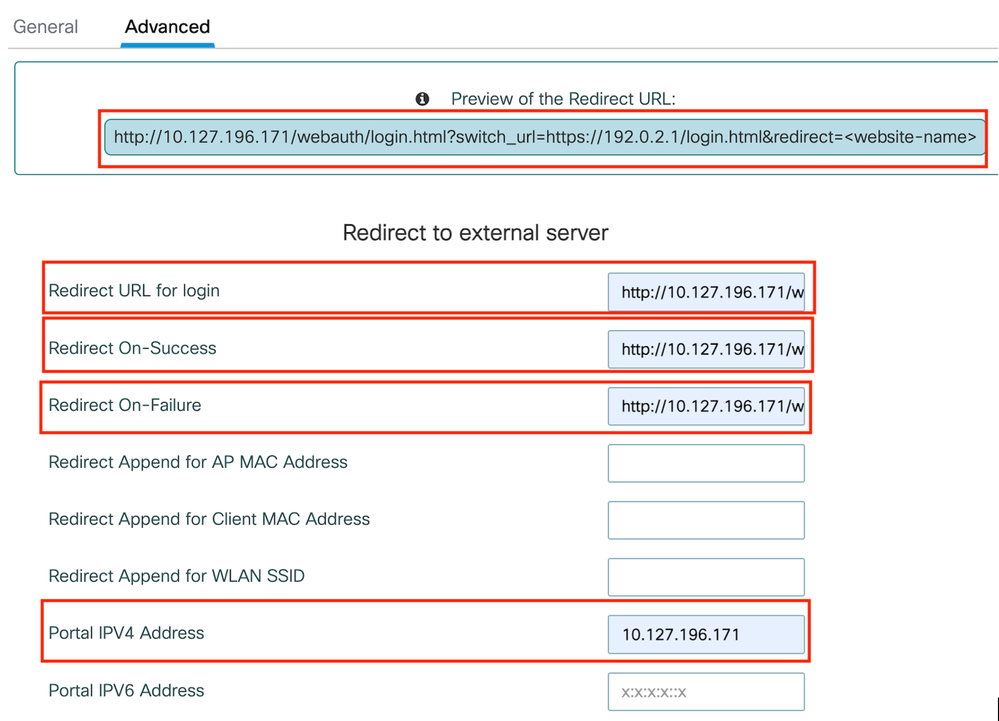

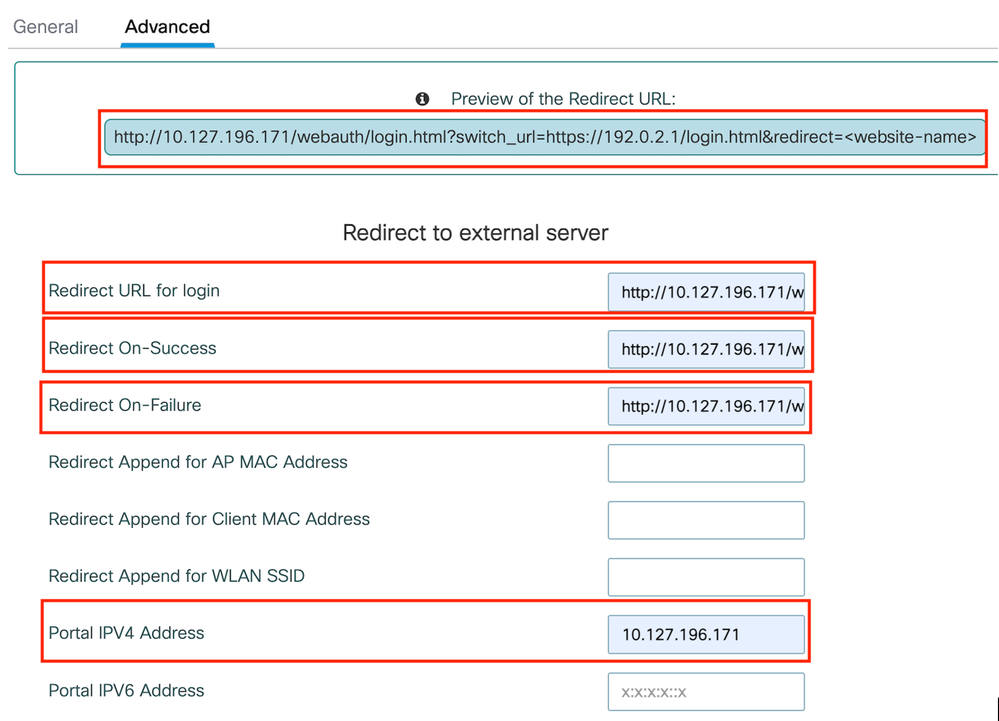

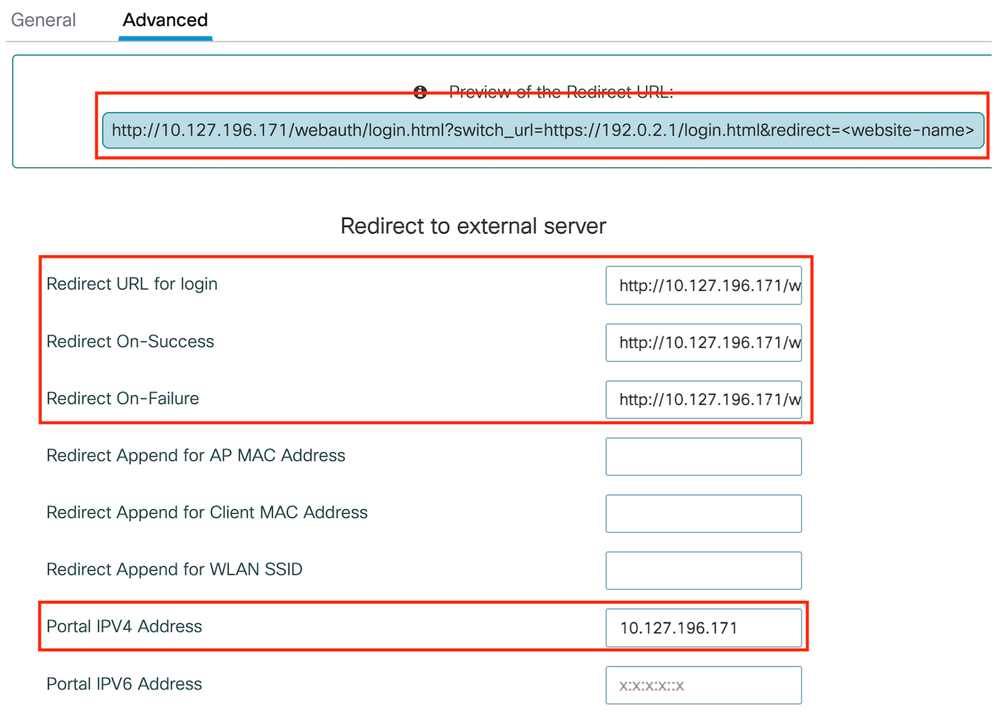

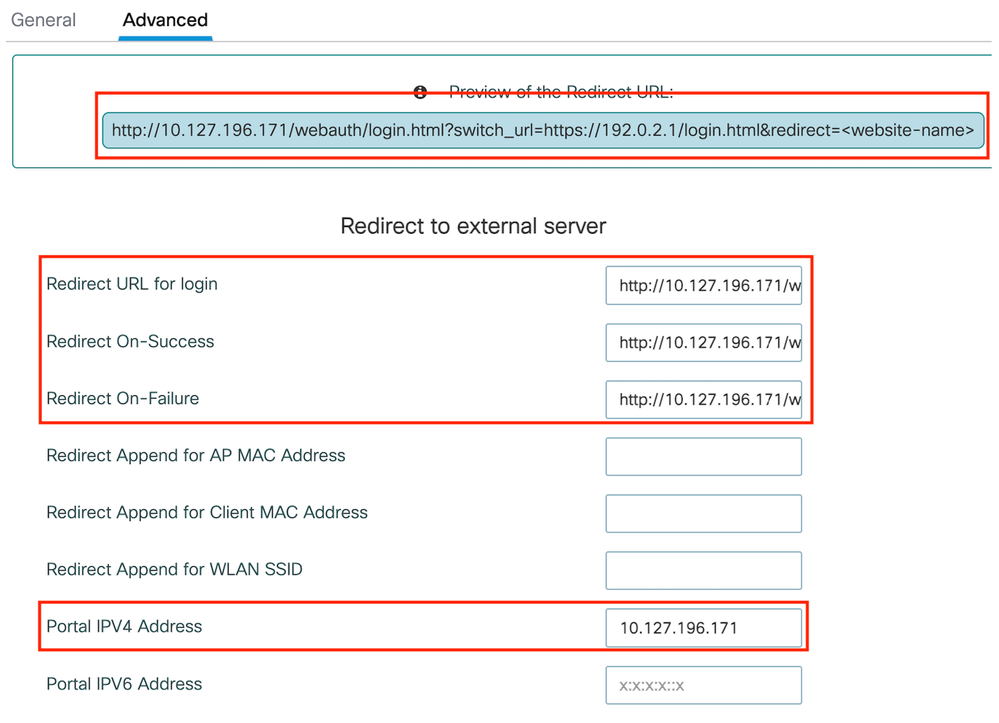

Schritt 2: Konfigurieren Sie auf der Registerkarte Erweitert die URL der externen Webseite für die Client-Umleitung. Legen Sie "Redirect URL for Login" (URL für Anmeldung umleiten) und "Redirect On-Failure" (Bei Fehler umleiten) fest. "Redirect On-Success" ist optional. Nach der Konfiguration wird im Web Auth-Profil eine Vorschau der Umleitungs-URL angezeigt.

Registerkarte Erweitert

Registerkarte Erweitert

CLI-Konfiguration

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

Hinweis: In diesem Szenario wird die globale Parameterzuordnung verwendet. Konfigurieren Sie eine benutzerdefinierte Web-Parameterzuordnung, indem Sie Add (Hinzufügen) auswählen und auf der Registerkarte Advanced (Erweitert) die Umleitungs-URL festlegen. Die Einstellungen für Vertrauenspunkt und virtuelle IP werden vom globalen Profil übernommen.

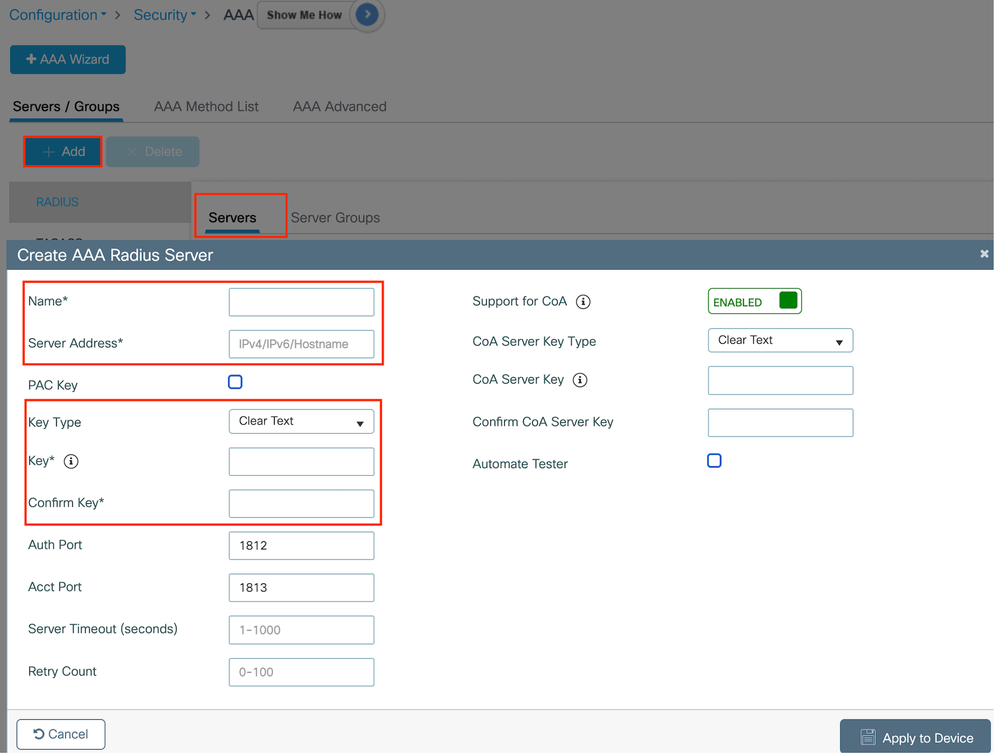

AAA-Einstellungen:

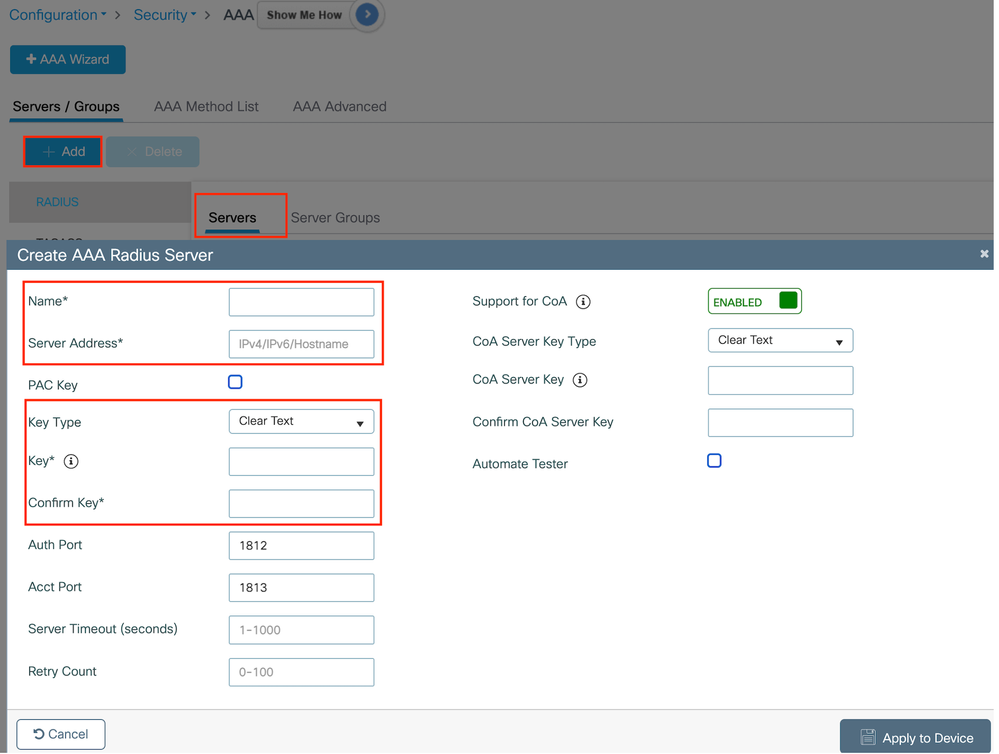

Schritt 1: Erstellen eines Radius-Servers:

Navigieren Sie zu Configuration > Security > AAA, klicken Sie im Abschnitt Server/Gruppe auf "Add" (Hinzufügen), und geben Sie auf der Seite "Create AAA Radius Server" (AAA Radius-Server erstellen) den Servernamen, die IP-Adresse und den gemeinsamen Schlüssel ein.

Radius-Serverkonfiguration

Radius-Serverkonfiguration

CLI-Konfiguration

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

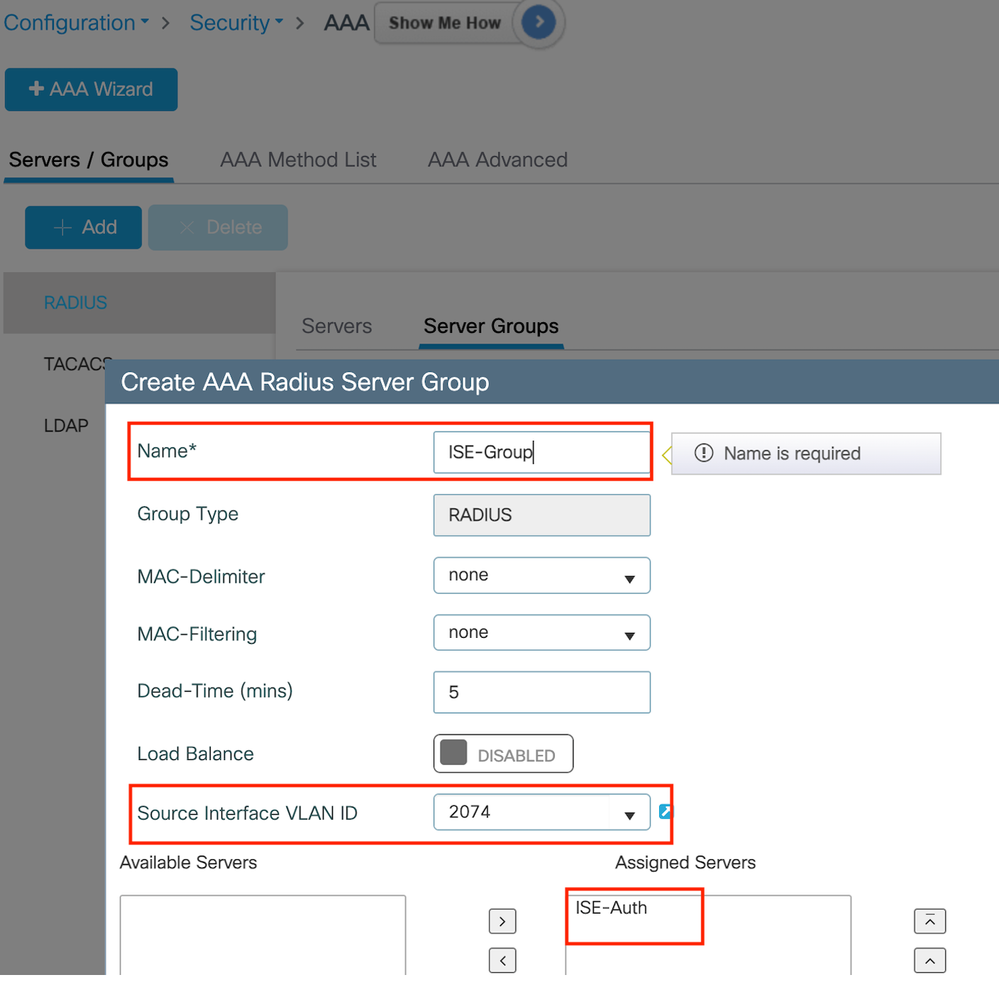

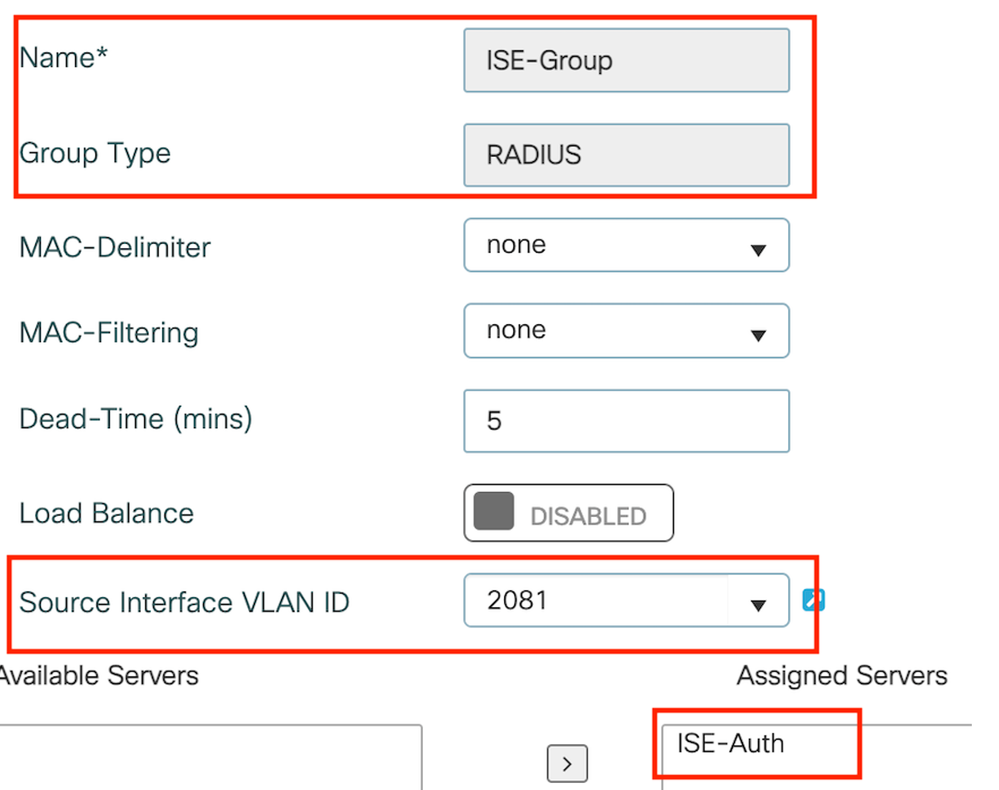

Schritt 2: Erstellen einer RADIUS-Servergruppe:

Wählen Sie im Abschnitt "Server Groups" (Servergruppen) die Option "Add" (Hinzufügen) aus, um eine Servergruppe zu definieren und die Server umzuschalten, die in die Gruppenkonfiguration einbezogen werden sollen.

Radius-Servergruppe

Radius-Servergruppe

CLI-Konfiguration

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

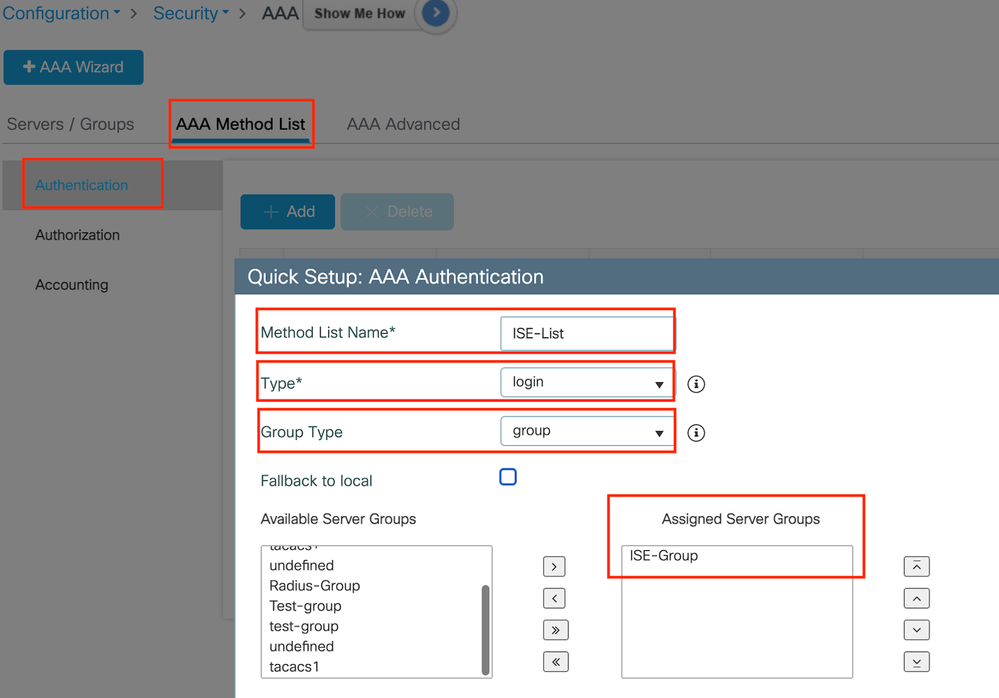

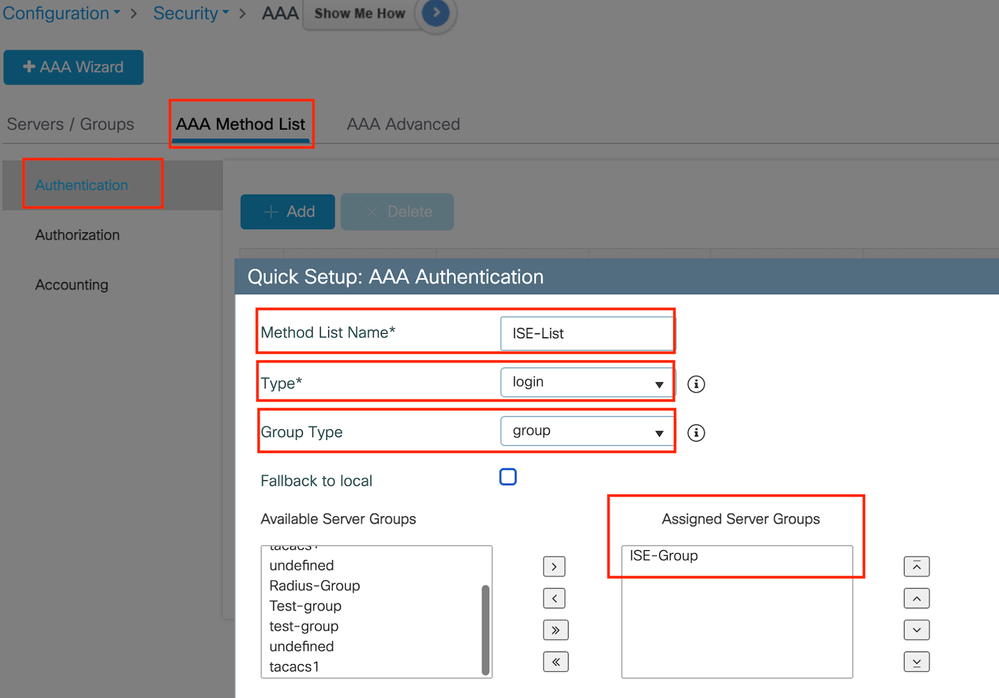

Schritt 3: Konfigurieren der AAA-Methodenliste:

Navigieren Sie zur Registerkarte AAA-Methodenliste, wählen Sie unter Authentifizierung Hinzufügen aus, definieren Sie einen Methodenlistennamen mit Typ als "login" und Gruppentyp als "Group", und ordnen Sie die konfigurierte Authentifizierungsservergruppe im Abschnitt Zugewiesene Servergruppe zu.

Liste der Authentifizierungsmethoden

Liste der Authentifizierungsmethoden

CLI-Konfiguration

aaa authentication login ISE-List group ISE-Group

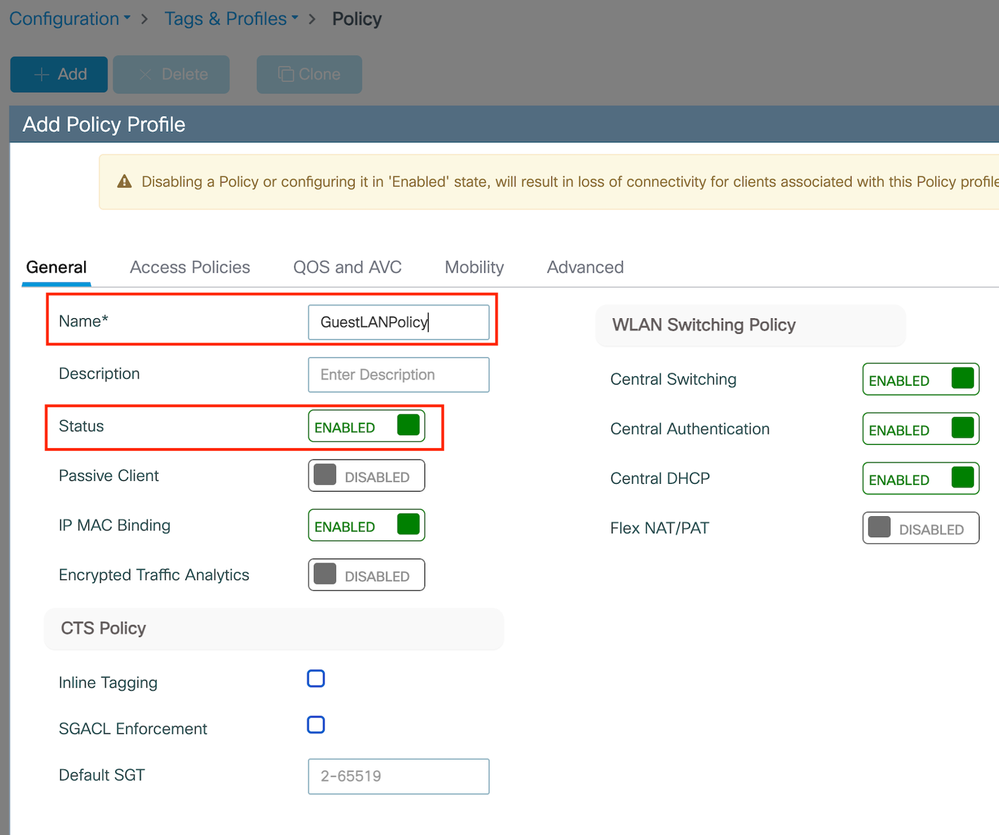

Richtlinienprofil konfigurieren

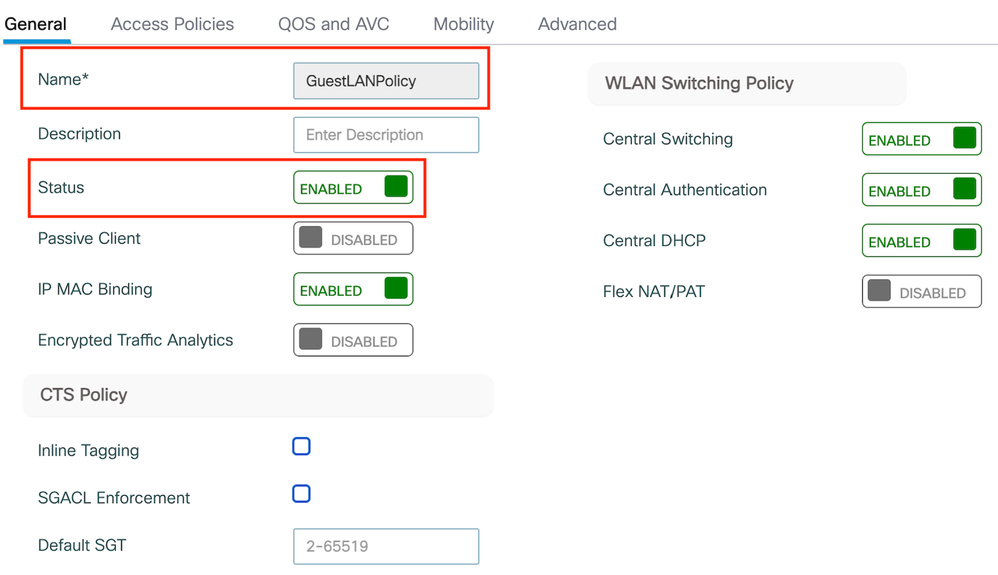

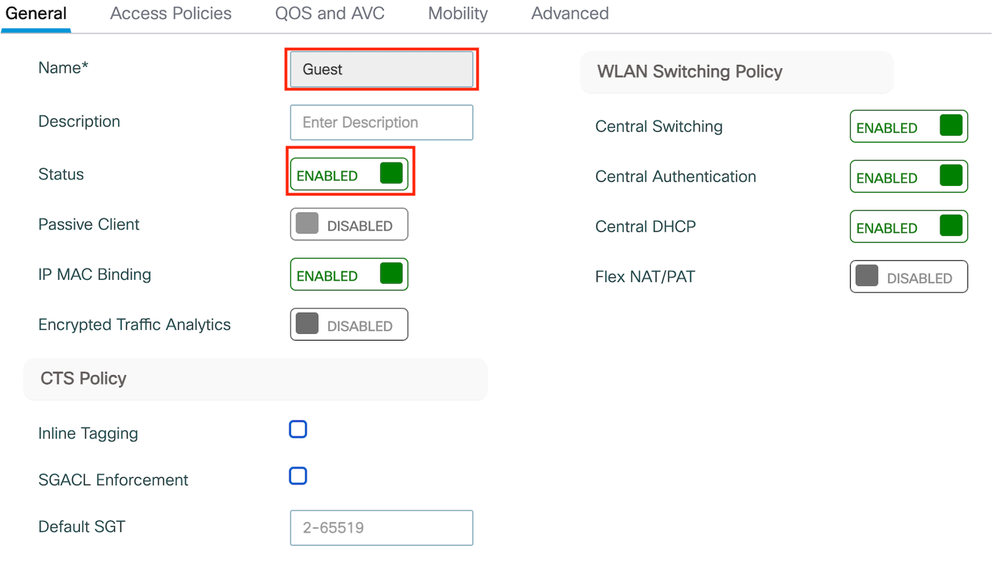

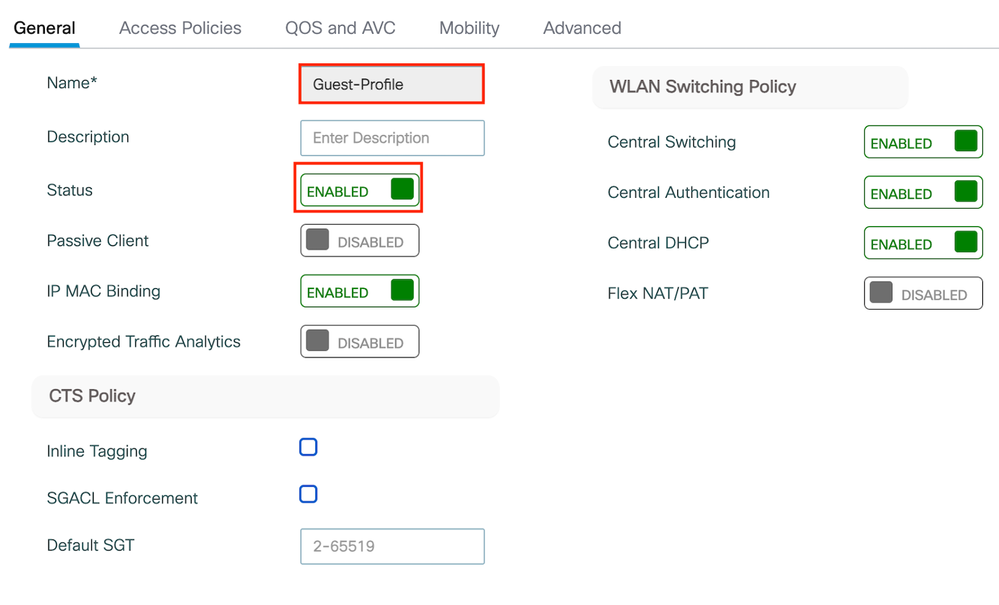

Schritt 1: Navigieren Sie zu Konfiguration > Tags & Profile > Richtlinie, benennen Sie Ihr neues Profil auf der Registerkarte Allgemein, und aktivieren Sie es mithilfe des Statusschalters.

Richtlinienprofil

Richtlinienprofil

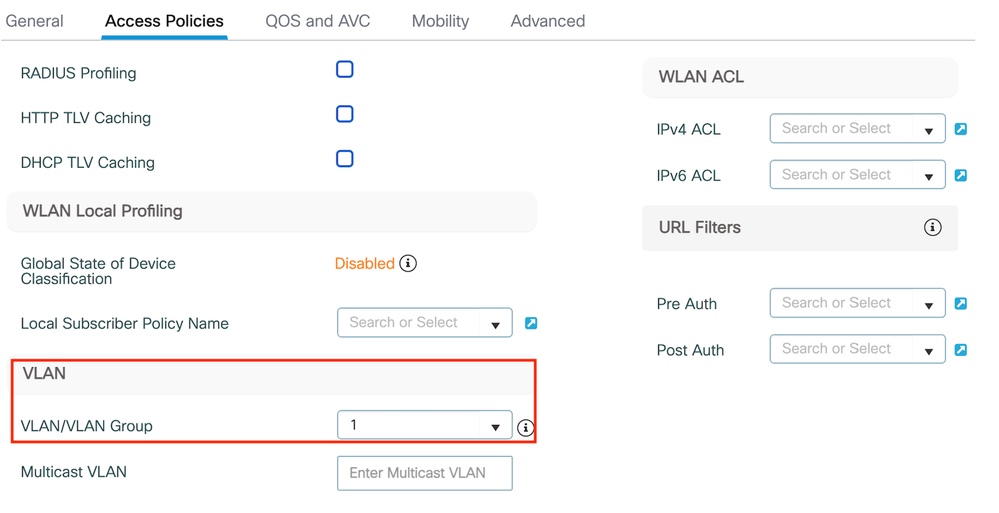

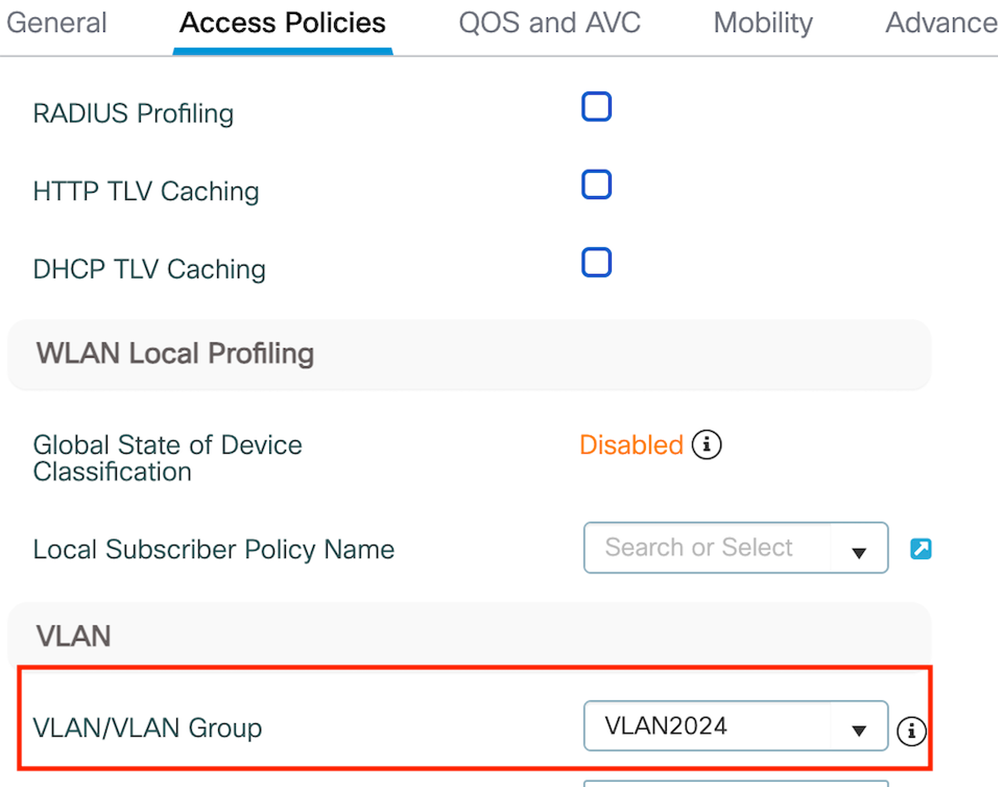

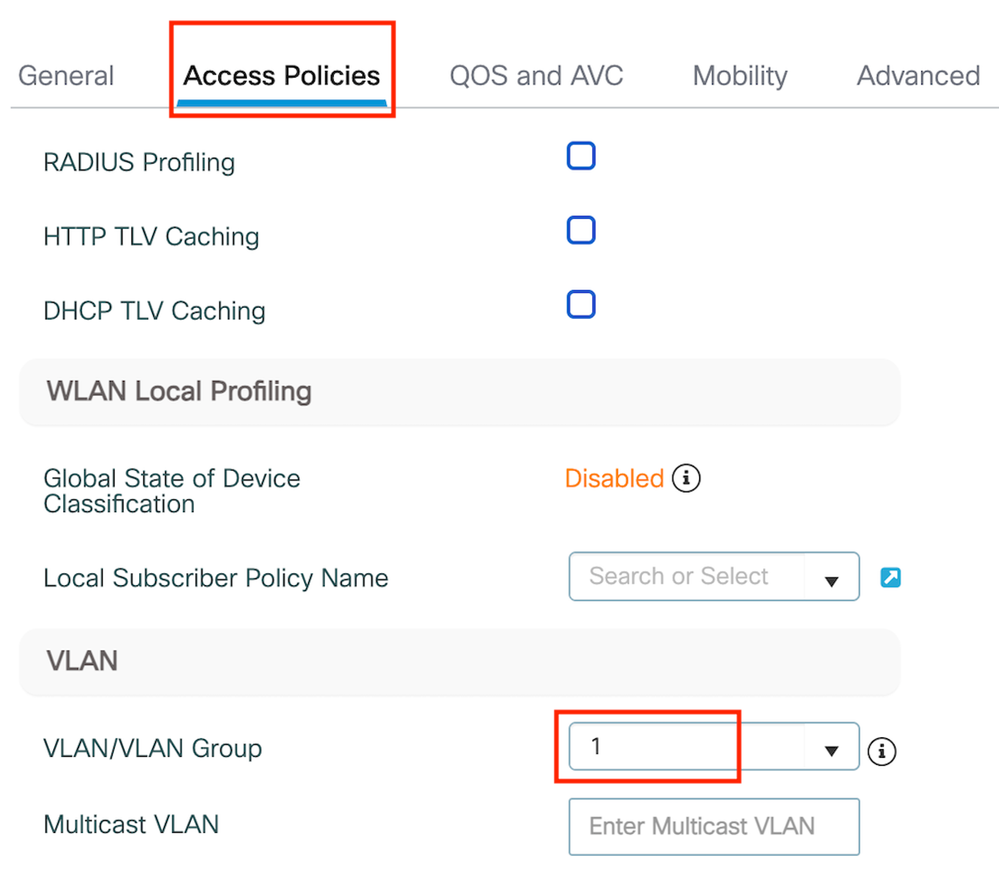

Schritt 2: Weisen Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) ein zufälliges VLAN zu, wenn die VLAN-Zuordnung auf dem Anker-Controller abgeschlossen ist. In diesem Beispiel wird VLAN 1 konfiguriert.

Registerkarte "Zugriffsrichtlinie"

Registerkarte "Zugriffsrichtlinie"

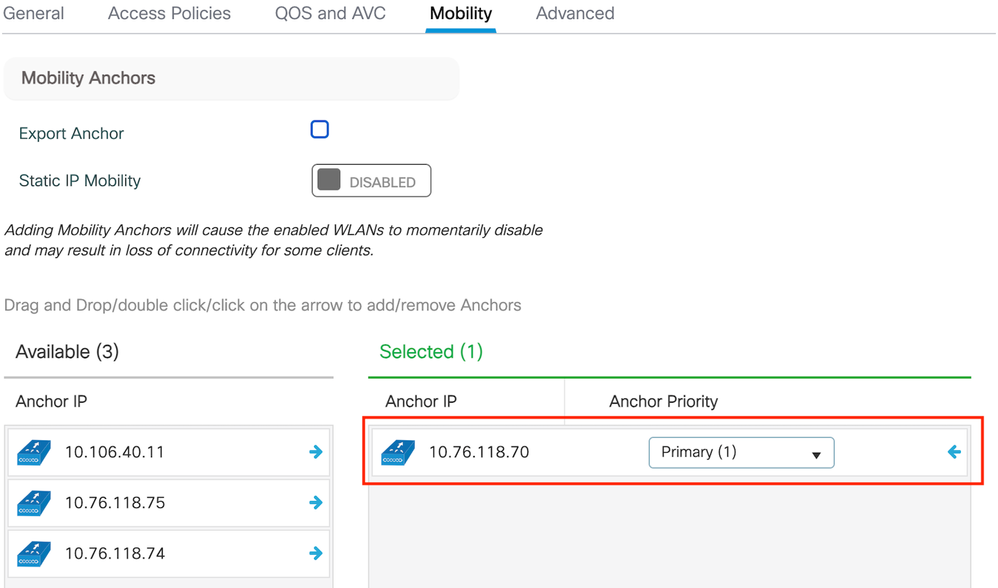

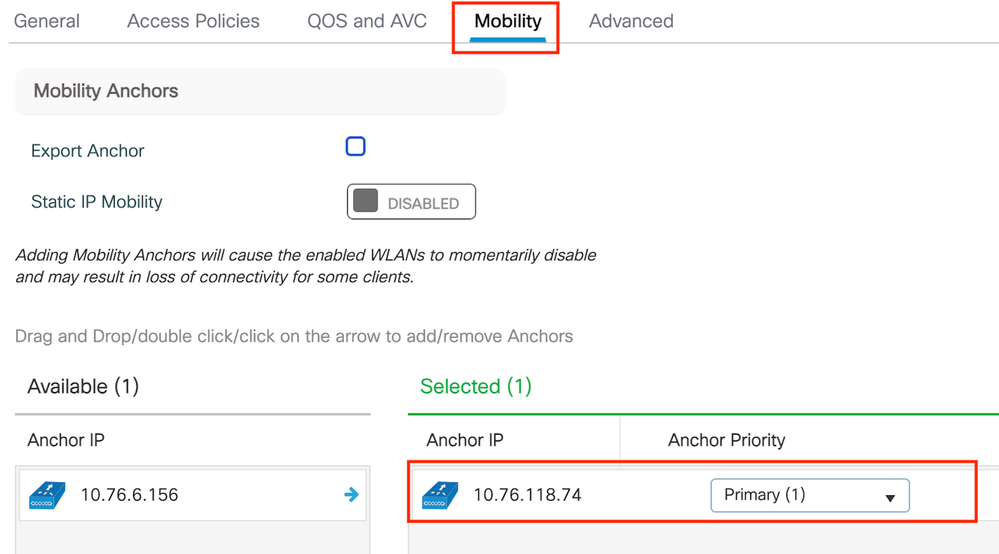

Schritt 3: Schalten Sie auf der Registerkarte Mobility (Mobilität) den Anchor-Controller auf Primary (1) um, und konfigurieren Sie optional sekundäre und tertiäre Mobility-Tunnel, um die Redundanzanforderungen zu erfüllen

Mobility-Karte

Mobility-Karte

CLI-Konfiguration

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

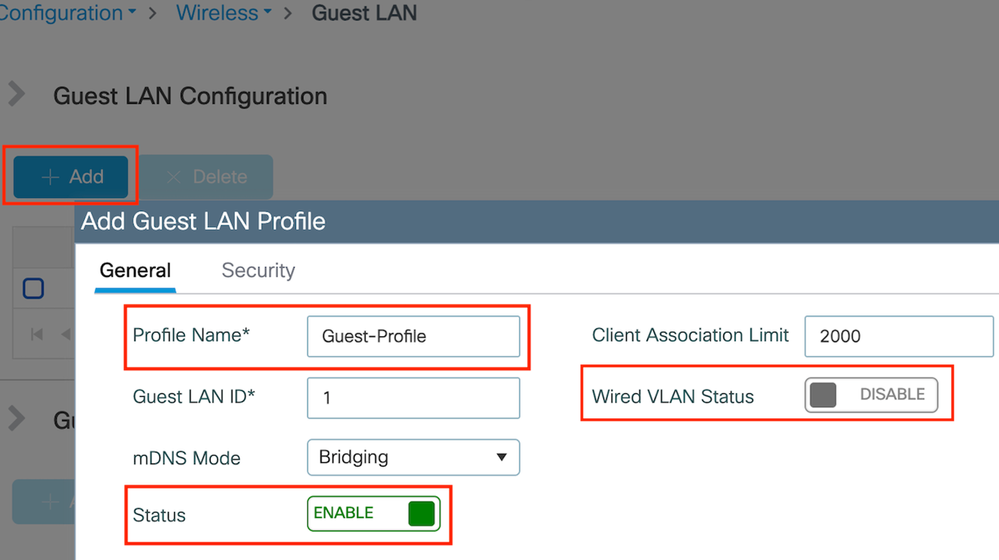

Konfigurieren des Gast-LAN-Profils

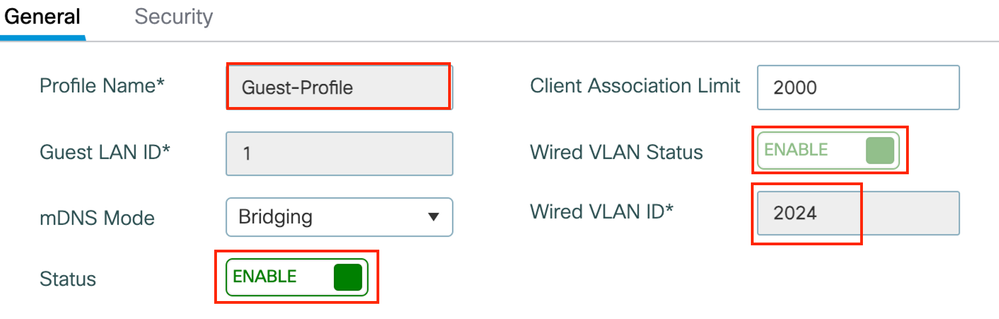

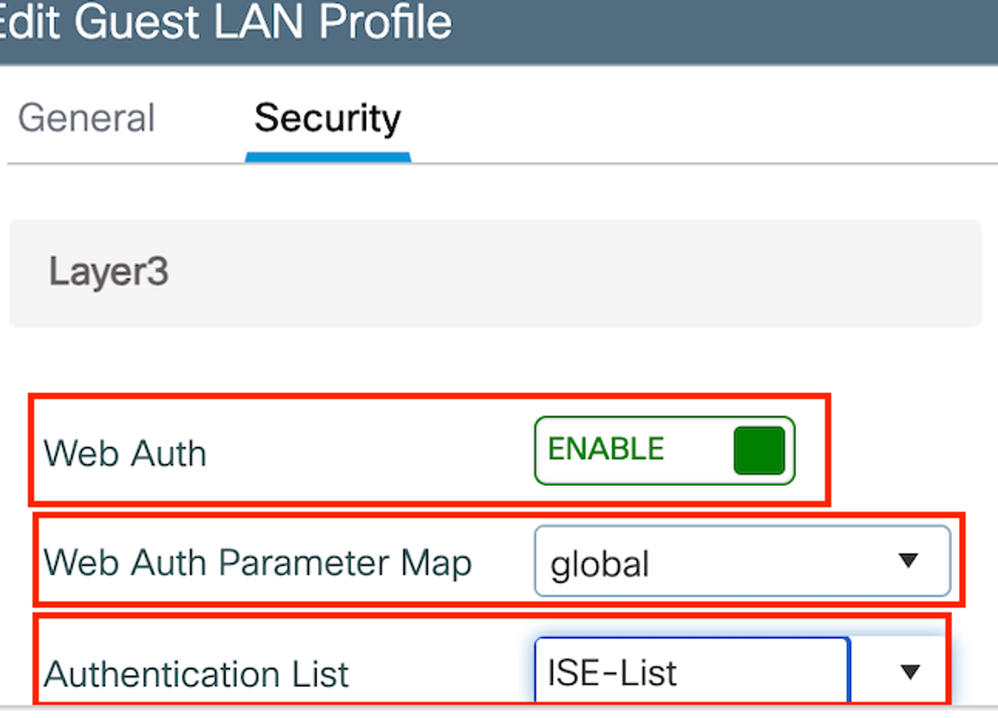

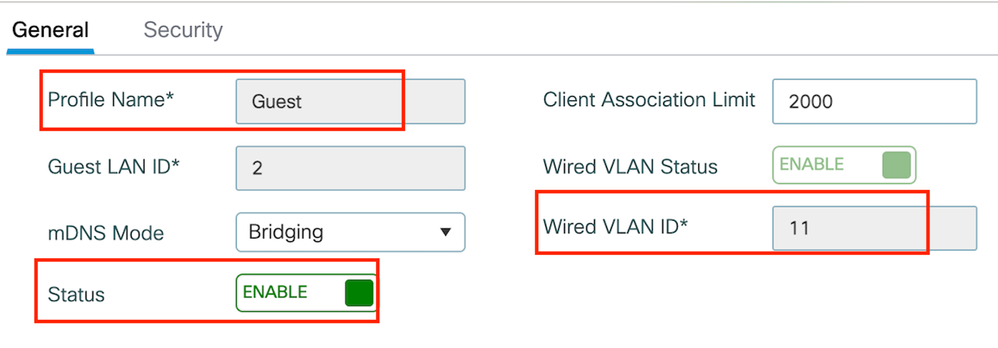

Schritt 1: Navigieren Sie zu Configuration > Wireless > Guest LAN, wählen Sie Add aus, konfigurieren Sie einen eindeutigen Profilnamen, aktivieren Sie Wired VLAN, geben Sie die VLAN-ID für Wired Guest-Benutzer ein, und schalten Sie den Profilstatus auf Enabled (Aktiviert).

Gast-LAN-Profil

Gast-LAN-Profil

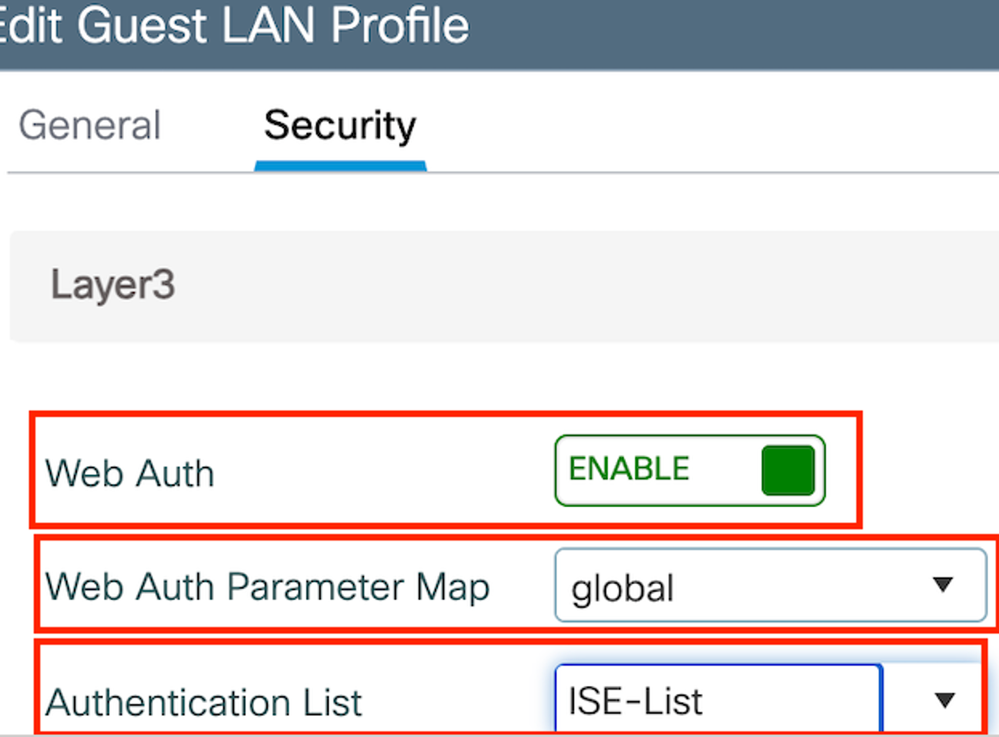

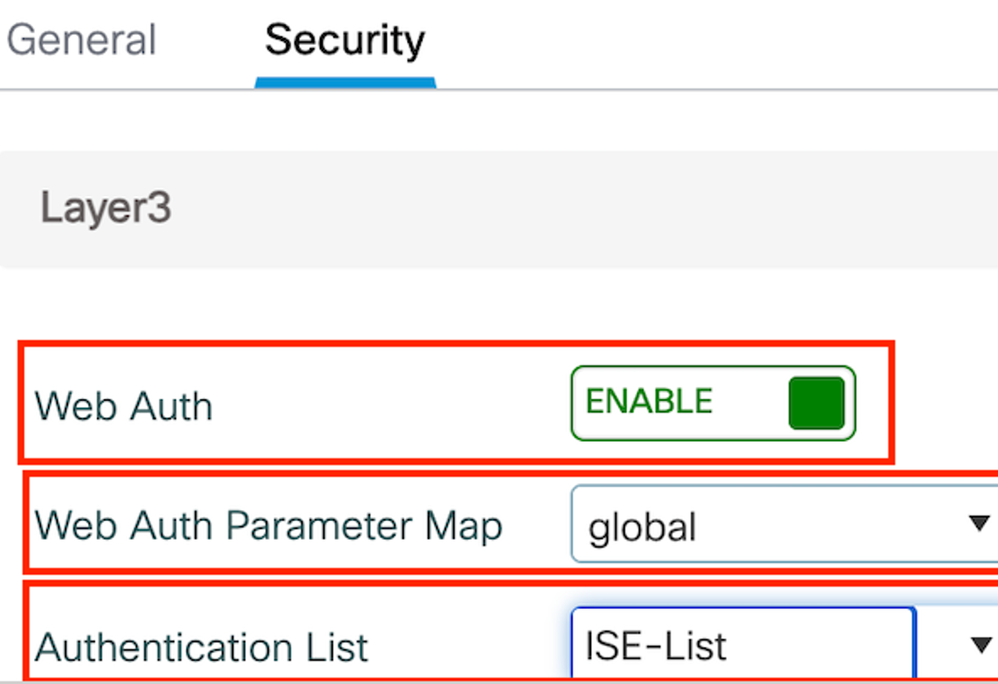

Schritt 2: Aktivieren Sie auf der Registerkarte Sicherheit die Option Web Auth (Webauthentifizierung), ordnen Sie die Web Auth-Parameterzuordnung zu, und wählen Sie den Radius-Server aus der Dropdown-Liste Authentifizierung aus.

Registerkarte "Guest LAN Security"

Registerkarte "Guest LAN Security"

CLI-Konfiguration

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalGast-LAN-ZUORDNUNG

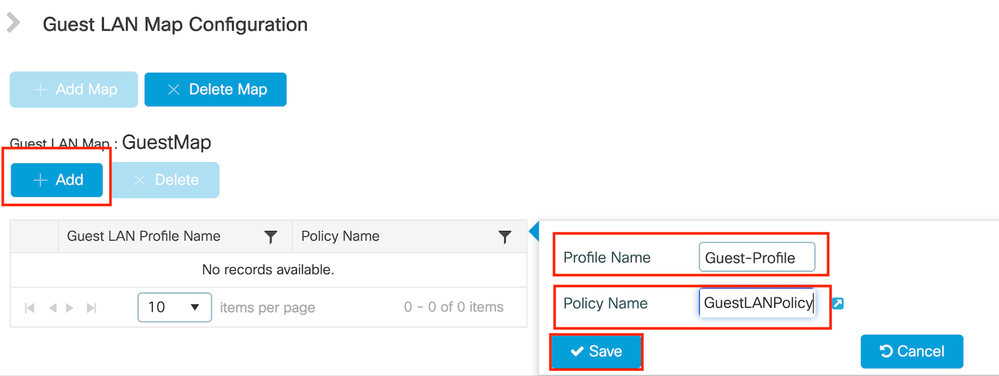

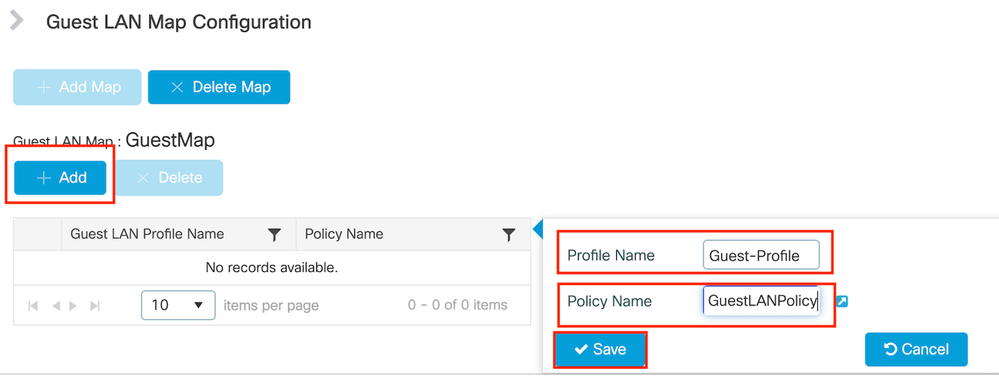

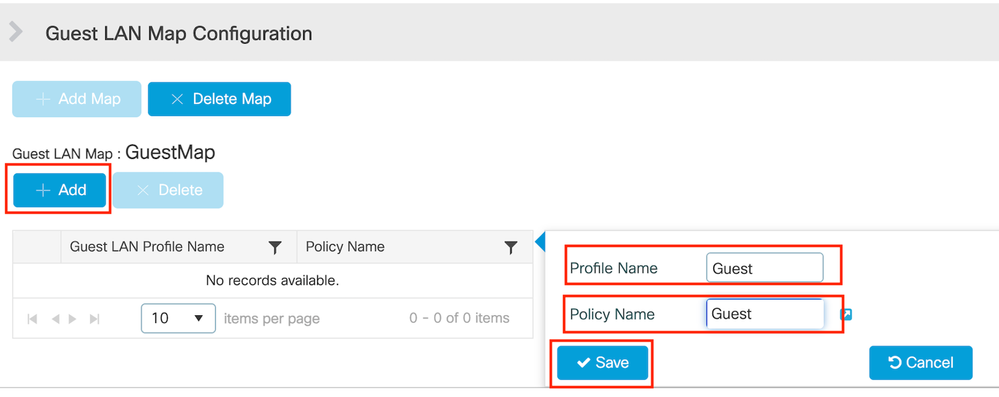

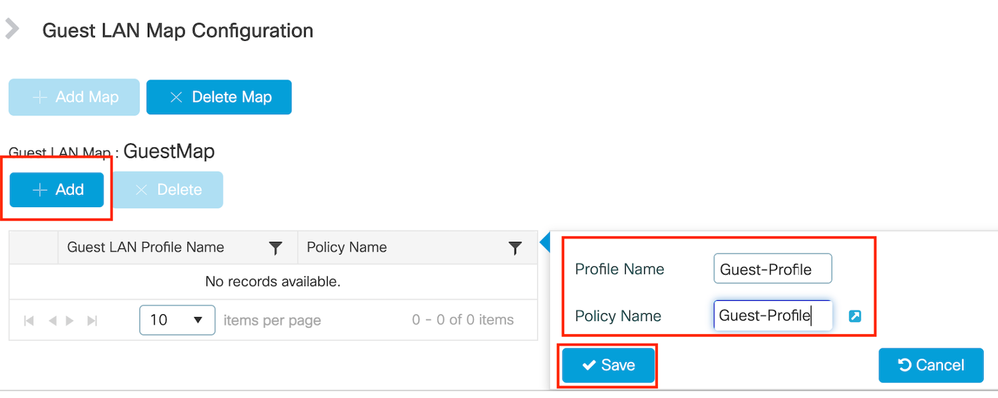

Navigieren Sie zu Konfiguration > Wireless > Gast-LAN.

Wählen Sie im Konfigurationsabschnitt Guest LAN MAP die Option Add (Hinzufügen) aus, und ordnen Sie das Richtlinienprofil und das Gast-LAN-Profil zu.

Gast-LAN-ZUORDNUNG

Gast-LAN-ZUORDNUNG

CLI-Konfiguration

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

Konfiguration auf Anchor 9800 WLC

Webparameterzuordnung konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Security > Web Auth, wählen Sie Global aus, überprüfen Sie die virtuelle IP-Adresse des Controllers und die Vertrauenspunktzuordnung, und stellen Sie sicher, dass der Typ auf webauth eingestellt ist.

Globale Parameterzuordnung

Globale Parameterzuordnung

Schritt 2: Konfigurieren Sie auf der Registerkarte Erweitert die URL der externen Webseite für die Client-Umleitung. Legen Sie "Redirect URL for Login" (URL für Anmeldung umleiten) und "Redirect On-Failure" (Bei Fehler umleiten) fest. "Redirect On-Success" ist optional.

Nach der Konfiguration wird im Web Auth-Profil eine Vorschau der Umleitungs-URL angezeigt.

Registerkarte Erweitert

Registerkarte Erweitert

CLI-Konfiguration

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

AAA-Einstellungen:

Schritt 1: Erstellen eines Radius-Servers:

Navigieren Sie zu Configuration > Security > AAA, klicken Sie im Abschnitt Server/Gruppe auf Add, und geben Sie auf der Seite "Create AAA Radius Server" (AAA Radius-Server erstellen) den Servernamen, die IP-Adresse und den gemeinsamen Schlüssel ein.

Radius-Serverkonfiguration

Radius-Serverkonfiguration

CLI-Konfiguration

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

Schritt 2: Erstellen einer RADIUS-Servergruppe:

Wählen Sie im Abschnitt "Server Groups" die Option Add aus, um eine Servergruppe zu definieren und die Server umzuschalten, die in die Gruppenkonfiguration einbezogen werden sollen.

Ankerradiusgruppe

Ankerradiusgruppe

CLI-Konfiguration

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

Schritt 3: Konfigurieren der AAA-Methodenliste:

Navigieren Sie zur Registerkarte AAA Method List (AAA-Methodenliste), wählen Sie Add unter Authentication (Authentifizierung) aus, definieren Sie einen Methodenlistennamen mit Type als "login" (Anmelden) und Group Type als "Group" (Gruppe), und ordnen Sie die konfigurierte Authentifizierungsservergruppe im Abschnitt Assigned Server Group (Zugewiesene Servergruppe) zu.

Liste der Authentifizierungsmethoden

Liste der Authentifizierungsmethoden

CLI-Konfiguration

aaa authentication login ISE-List group ISE-GroupRichtlinienprofil konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Tag & Profiles > Policy, konfigurieren Sie das Richtlinienprofil mit demselben Namen wie auf dem Fremdcontroller, und aktivieren Sie das Profil.

Ankerrichtlinienprofil

Ankerrichtlinienprofil

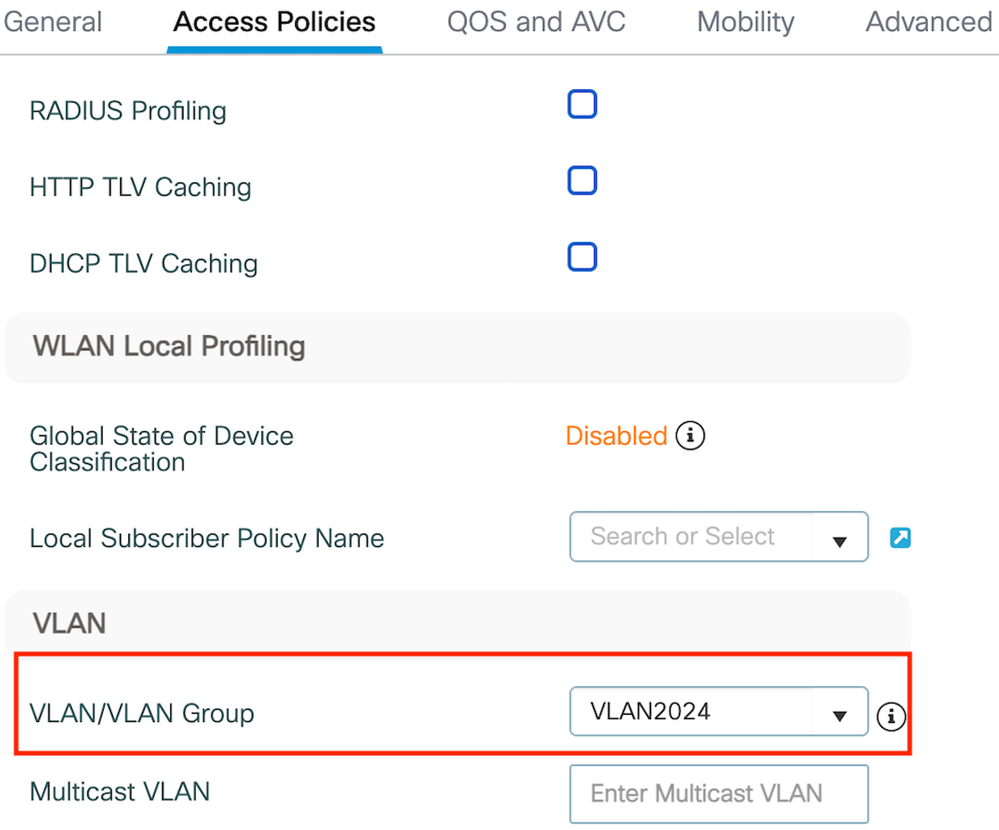

Schritt 2: Ordnen Sie unter "Access Policies" (Zugriffsrichtlinien) das kabelgebundene Client-VLAN aus der Dropdown-Liste zu.

Registerkarte Zugriffsrichtlinien

Registerkarte Zugriffsrichtlinien

Hinweis: Die Konfiguration des Richtlinienprofils muss auf dem Foreign-Controller und dem Anchor-Controller mit Ausnahme des VLAN übereinstimmen.

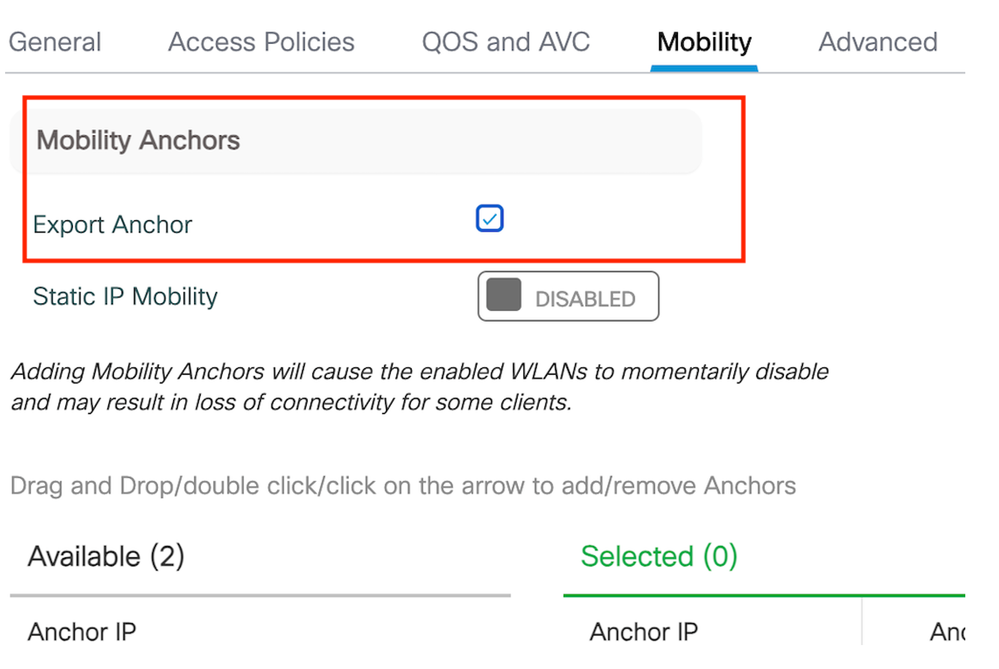

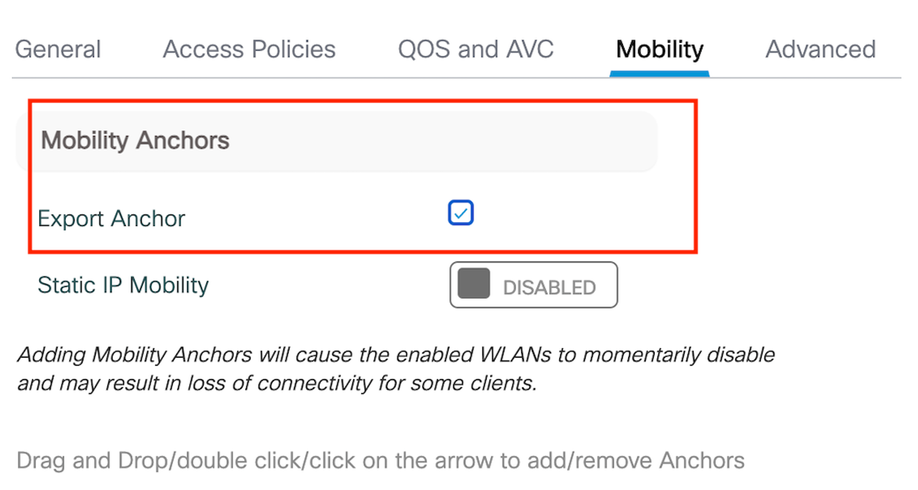

Schritt 3: Aktivieren Sie auf der Registerkarte Mobilität das Kontrollkästchen Anker exportieren.

Anker exportieren

Anker exportieren

Hinweis: Bei dieser Konfiguration wird der Wireless LAN Controller 9800 (WLC) als Anker-WLC für alle WLANs festgelegt, die dem angegebenen Richtlinienprofil zugeordnet sind. Wenn ein ausländischer 9800-WLC Clients an den Anker-WLC umleitet, enthält er Details zum WLAN und zum Richtlinienprofil, die dem Client zugewiesen sind. Auf diese Weise kann der Anker-WLC auf Basis der empfangenen Informationen das entsprechende lokale Richtlinienprofil anwenden.

CLI-Konfiguration

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

GastLAN-Profil konfigurieren

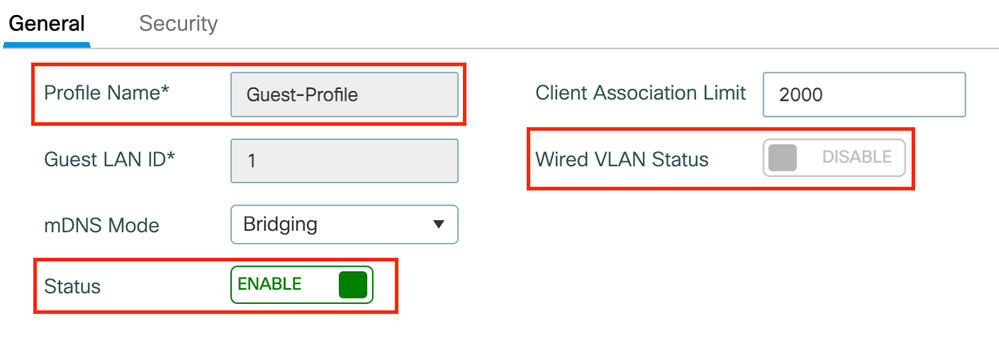

Schritt 1: Navigieren Sie zu Configuration > Wireless > Guest LAN, und wählen Sie Add aus, um das Profil für das Gast-LAN zu erstellen und zu konfigurieren. Stellen Sie sicher, dass der Profilname mit dem des Fremdcontrollers übereinstimmt. Beachten Sie, dass das kabelgebundene VLAN auf dem Anker-Controller deaktiviert sein muss.

Gast-LAN-Profil

Gast-LAN-Profil

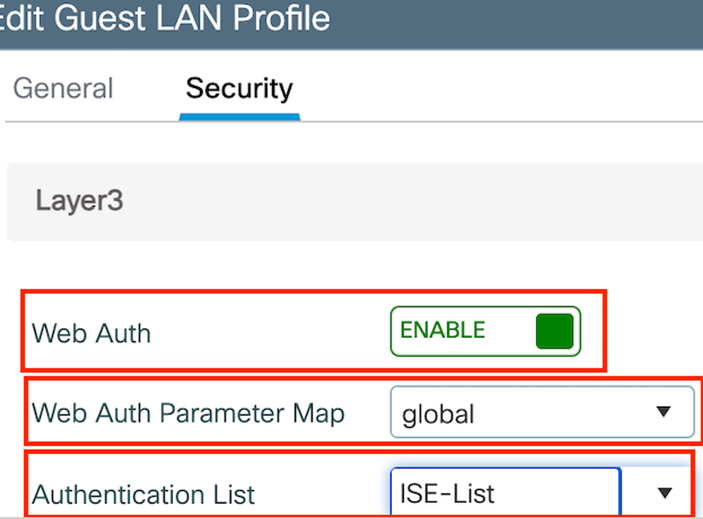

Schritt 2: Aktivieren Sie in den Sicherheitseinstellungen die Webauthentifizierung, und konfigurieren Sie dann die Webauthentifizierungsparameterzuordnung und die Authentifizierungsliste.

Hinweis: Die Konfiguration des Gast-LAN-Profils muss mit Ausnahme des Status des kabelgebundenen VLAN zwischen dem Fremd- und dem Anker-Controller identisch sein.

CLI-Konfiguration

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

Gast-LAN-ZUORDNUNG

Schritt 1: Navigieren Sie zu Konfiguration > Wireless > Gast-LAN. Wählen Sie im Konfigurationsabschnitt "Gast-LAN-MAP" die Option Hinzufügen aus, und ordnen Sie das Richtlinienprofil dem Gast-LAN-Profil zu.

Gast-LAN-ZUORDNUNG

Gast-LAN-ZUORDNUNG

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

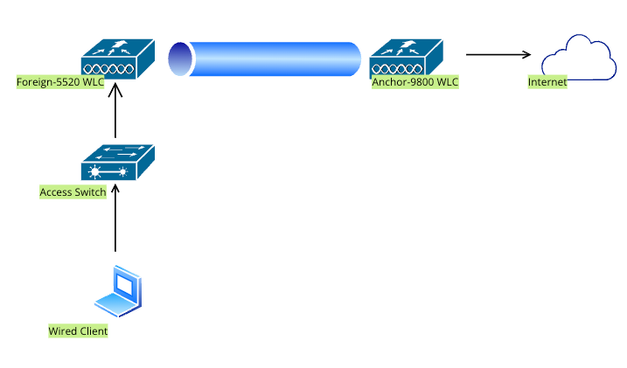

Konfigurieren von Wired Guest auf Catalyst 9800, verankert in AireOS 5520 Controller

Netzwerktopologie

Netzwerktopologie

Konfiguration auf dem 9800 WLC

Webparameterzuordnung konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Security > Web Auth, und wählen Sie Global aus. Überprüfen Sie, ob die virtuelle IP-Adresse des Controllers und der Vertrauenspunkt im Profil korrekt zugeordnet sind, und stellen Sie sicher, dass der Typ "webauth" (Webauthentifizierung) lautet.

Webparameterübersicht

Webparameterübersicht

Schritt 2: Geben Sie auf der Registerkarte Erweitert die URL der externen Webseite an, zu der Clients umgeleitet werden müssen. Konfigurieren Sie die Umleitungs-URL für Anmeldung und Umleitung bei Ausfall. Die Einstellung "Redirect On-Success" (Bei Erfolg umleiten) ist eine optionale Konfiguration.

Registerkarte Erweitert

Registerkarte Erweitert

CLI-Konfiguration

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Hinweis: Informationen zur AAA-Konfiguration finden Sie im Abschnitt "" unter den Konfigurationsdetails für den Foreign 9800 WLC.

Richtlinienprofil konfigurieren

Schritt 1: Navigieren Sie zu Konfiguration > Tags & Profile > Richtlinie. Wählen Sie Hinzufügen aus, geben Sie auf der Registerkarte Allgemein einen Namen für das Profil an, und aktivieren Sie den Statusschalter.

Richtlinienprofil

Richtlinienprofil

Schritt 2: Zuweisen eines zufälligen VLAN auf der Registerkarte Access Policies (Zugriffsrichtlinien)

Zugriffsrichtlinien

Zugriffsrichtlinien

Schritt 3: Schalten Sie auf der Registerkarte Mobility (Mobilität) den Anchor-Controller um, und legen Sie dessen Priorität auf Primary (1) fest.

Registerkarte "Mobilität"

Registerkarte "Mobilität"

Hinweis: Das Richtlinienprofil des 9800 Foreign WLC muss mit dem Gast-LAN-Profil des 5520 Anchor WLC übereinstimmen, mit Ausnahme der VLAN-Konfiguration.

CLI-Konfiguration

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

Konfigurieren des Gast-LAN-Profils

Schritt 1: Navigieren Sie zu Configuration > Wireless > Guest LAN, und wählen Sie Add (Hinzufügen). Konfigurieren Sie einen eindeutigen Profilnamen, und aktivieren Sie das kabelgebundene VLAN. Geben Sie dabei die dedizierte VLAN-ID für kabelgebundene Gastbenutzer an. Schalten Sie zuletzt den Profilstatus auf Enabled (Aktiviert) um.

Gast-LAN-Richtlinie

Gast-LAN-Richtlinie

Schritt 2: Aktivieren Sie auf der Registerkarte Sicherheit die Webauthentifizierung, ordnen Sie die Webauthentifizierungsparameterzuordnung zu, und wählen Sie den RADIUS-Server aus der Dropdown-Liste Authentifizierung aus.

Registerkarte Sicherheit

Registerkarte Sicherheit

Hinweis: Der Gast-LAN-Profilname muss für den 9800 Foreign Controller und den 5520 Anchor Controller identisch sein.

CLI-Konfiguration

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

Gast-LAN-ZUORDNUNG

Schritt 1: Navigieren Sie zu Konfiguration > Wireless > Gast-LAN. Wählen Sie im Konfigurationsabschnitt Guest LAN MAP die Option Add (Hinzufügen) aus, und ordnen Sie das Richtlinienprofil dem Gast-LAN-Profil zu.

Gast-LAN-ZUORDNUNG

Gast-LAN-ZUORDNUNG

CLI-Konfiguration

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

Konfiguration auf Anchor 5520 WLC

Webauthentifizierung konfigurieren

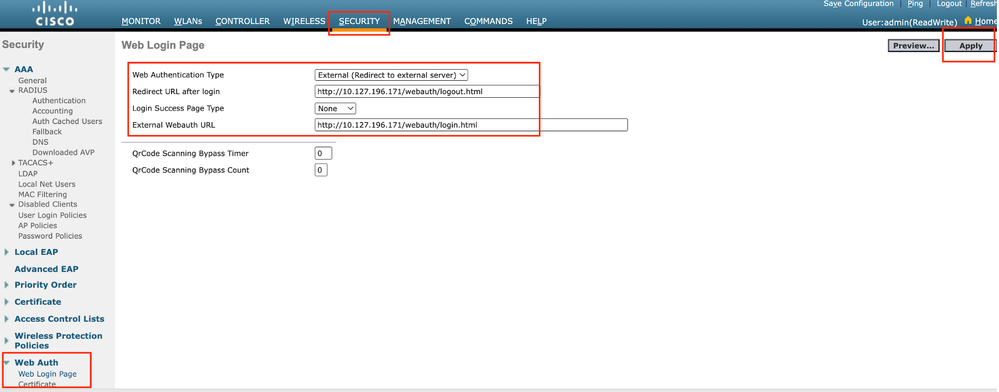

Schritt 1: Navigieren Sie zu Security > Web Auth > Web Login Page. Legen Sie den Webauthentifizierungstyp auf "Extern" (An externen Server umleiten) fest, und konfigurieren Sie die externe Webauthentifizierungs-URL. Die Umleitungs-URL nach der Anmeldung ist optional und kann konfiguriert werden, wenn Clients nach erfolgreicher Authentifizierung auf eine dedizierte Seite umgeleitet werden müssen.

Webauthentifizierungseinstellungen

Webauthentifizierungseinstellungen

AAA-Einstellungen:

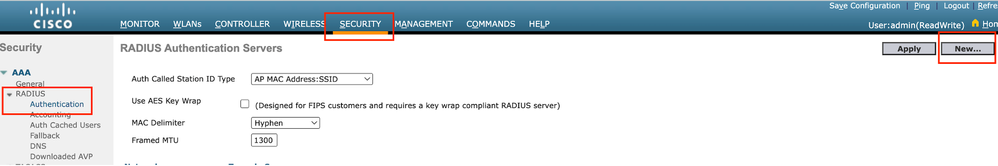

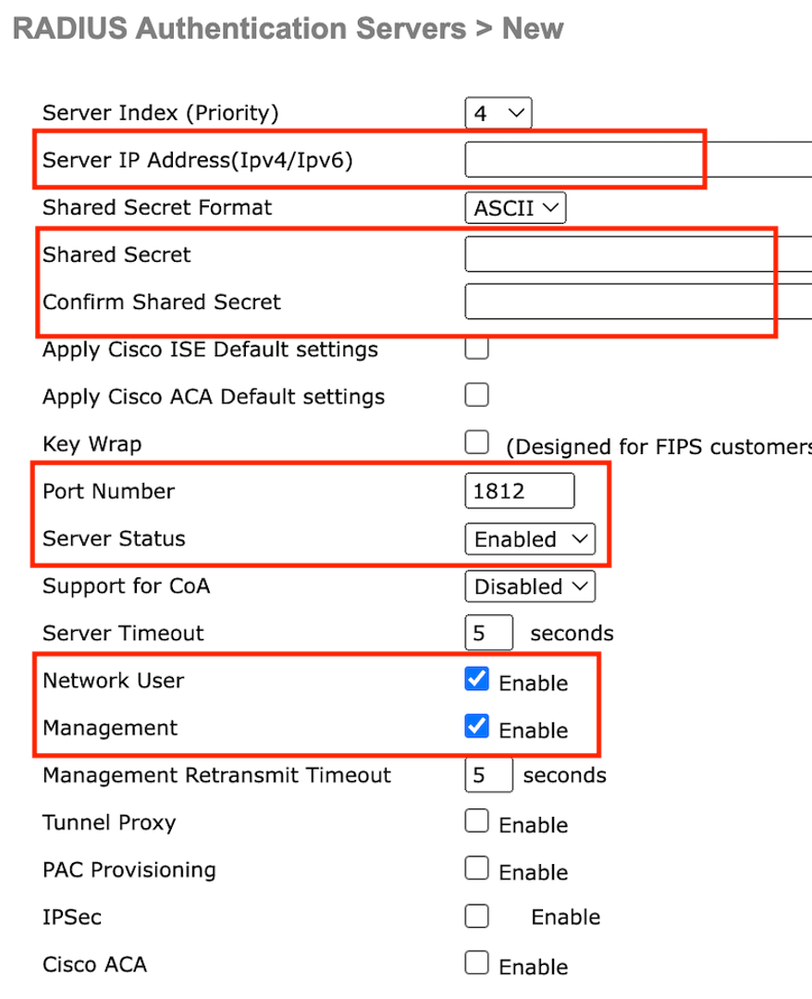

Schritt 1: Konfigurieren des Radius-Servers

Navigieren Sie zu Security > Radius > Authentication > New.

Radius-Server

Radius-Server

Schritt 2: Konfigurieren der RADIUS-Server-IP und des gemeinsamen geheimen Schlüssels auf dem Controller Schalten Sie den Serverstatus auf Aktiviert um, und aktivieren Sie das Kontrollkästchen Netzwerkbenutzer.

Serverkonfiguration

Serverkonfiguration

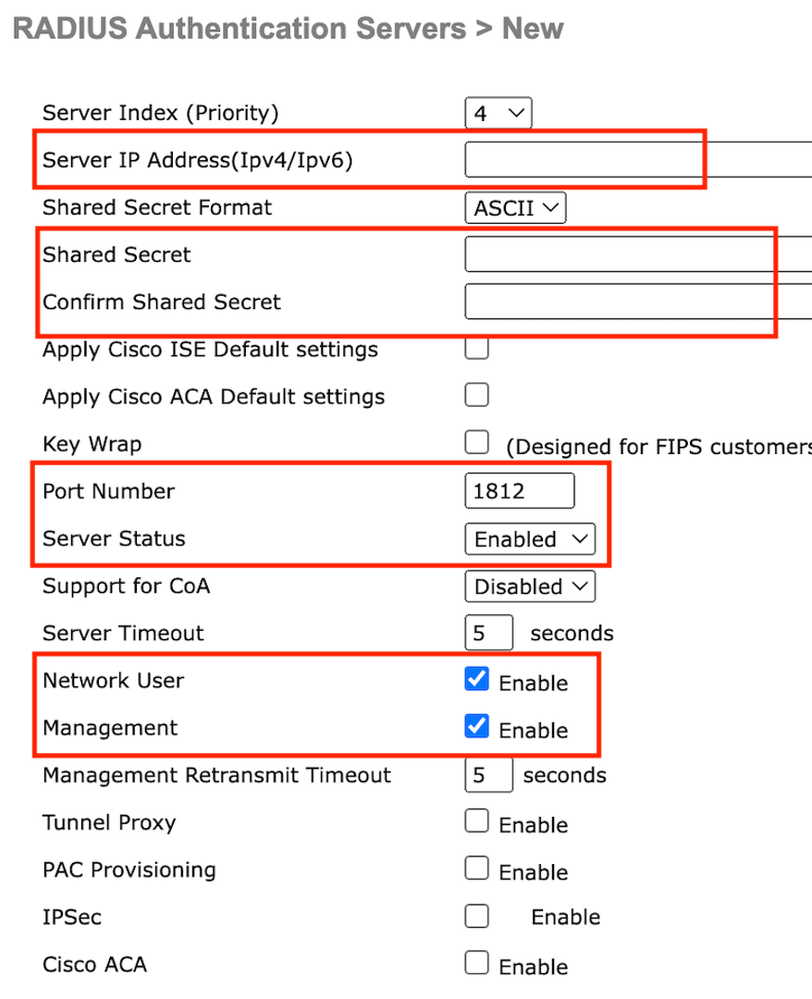

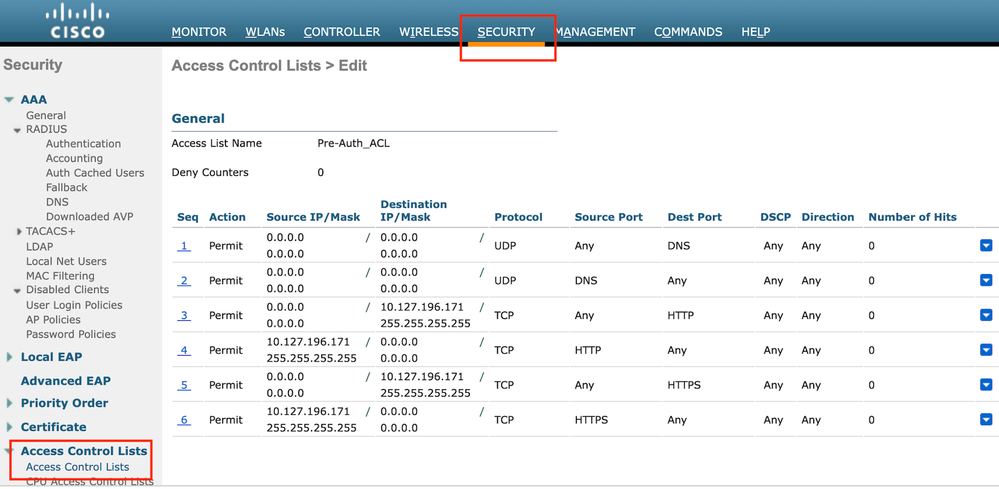

Zugriffskontrollliste konfigurieren

Schritt 1: Navigieren Sie zu Sicherheit > Zugriffskontrollliste, und wählen Sie Neu aus. Erstellen Sie eine Pre-Authentication-ACL, die den Datenverkehr an DNS und den externen Webserver zulässt.

Zugriffsliste zum Zulassen des Datenverkehrs zum Webserver

Zugriffsliste zum Zulassen des Datenverkehrs zum Webserver

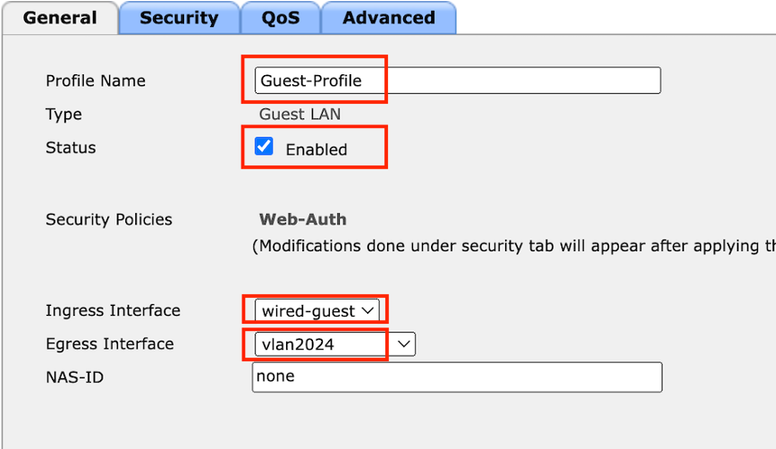

Konfigurieren des Gast-LAN-Profils

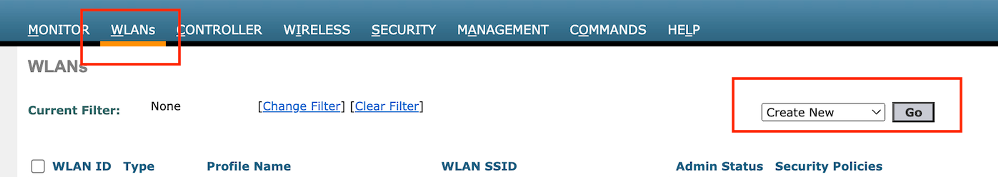

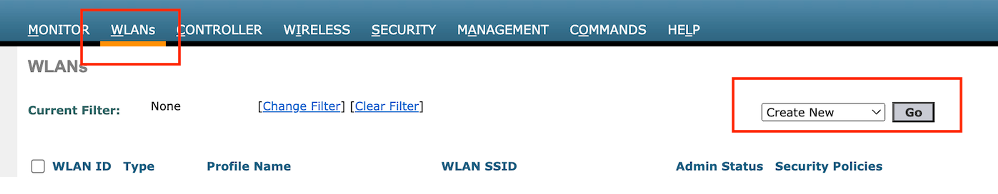

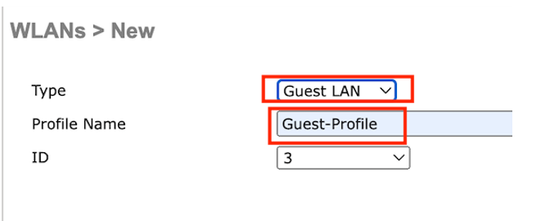

Schritt 1: Navigieren Sie zu WLANs > wählen Sie Neu erstellen aus.

Wählen Sie Type as Guest LAN aus, und konfigurieren Sie den gleichen Namen wie das Richtlinienprofil des 9800 Foreign-Controllers.

Gast-LAN erstellen

Gast-LAN erstellen

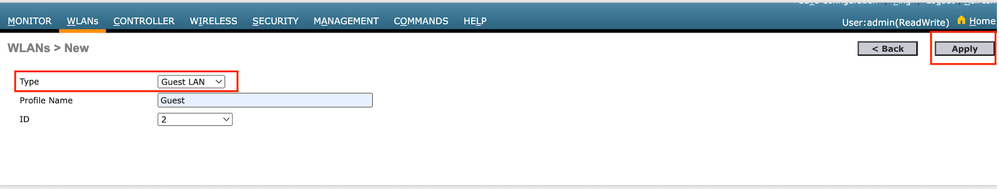

Gast-LAN-Profil

Gast-LAN-Profil

Schritt 2: Zuordnen der Eingangs- und Ausgangsschnittstellen zum Gast-LAN-Profil

Die Eingangsschnittstelle ist in diesem Fall keine Eingangsschnittstelle, da es sich bei der Eingangsschnittstelle um den EoIP-Tunnel des Foreign-Controllers handelt.

Die Ausgangsschnittstelle ist das VLAN, mit dem der kabelgebundene Client eine physische Verbindung herstellt.

Gast-LAN-Profil

Gast-LAN-Profil

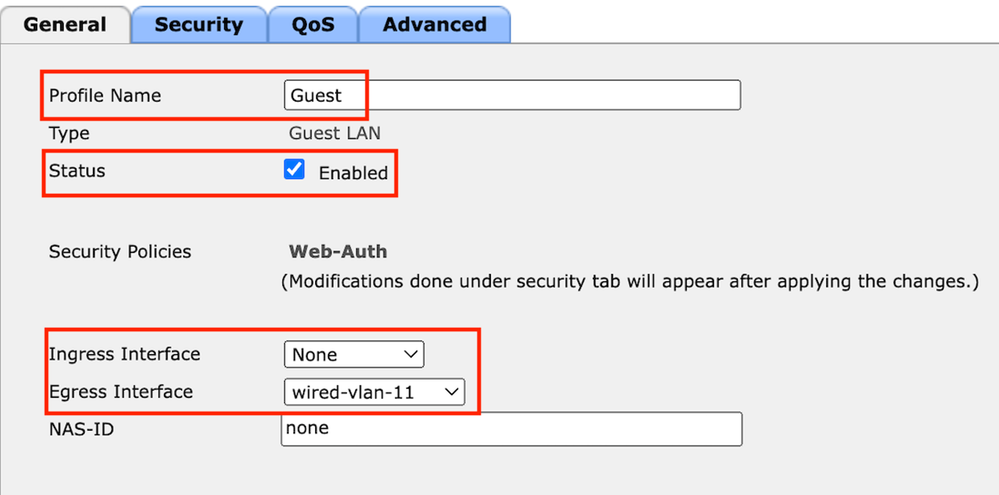

Schritt 3: Wählen Sie auf der Registerkarte Sicherheit die Option Layer-3-Sicherheit als Webauthentifizierung aus, und ordnen Sie die ACL vor der Authentifizierung zu.

Registerkarte "Guest LAN Security"

Registerkarte "Guest LAN Security"

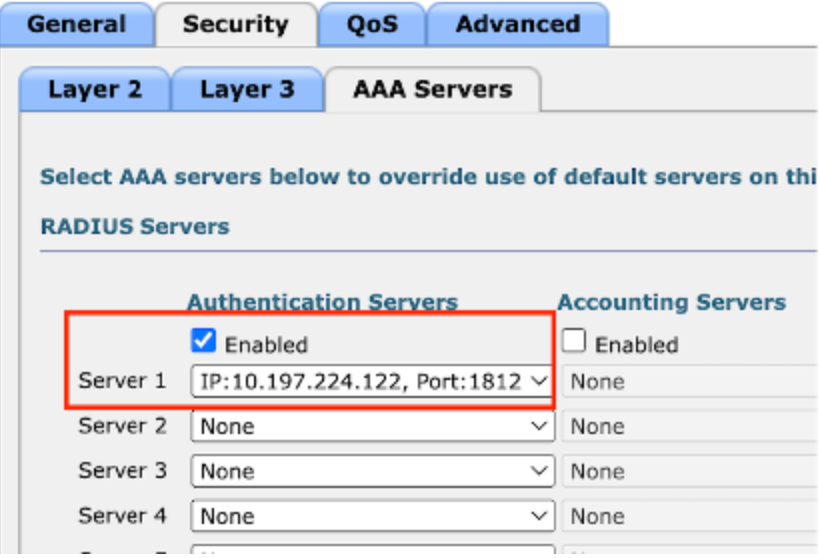

Schritt 4: Navigieren Sie zu Sicherheit > AAA-Server.

Wählen Sie das Dropdown-Menü aus, und ordnen Sie den Radius-Server dem Gast-LAN-Profil zu.

Zuordnung des Radius-Servers zum Gast-LAN-Profil

Zuordnung des Radius-Servers zum Gast-LAN-Profil

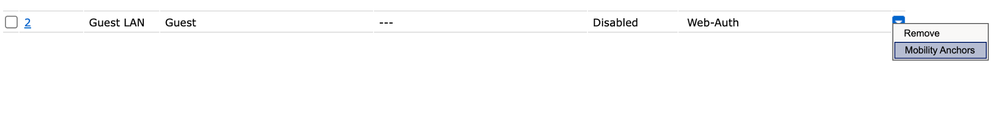

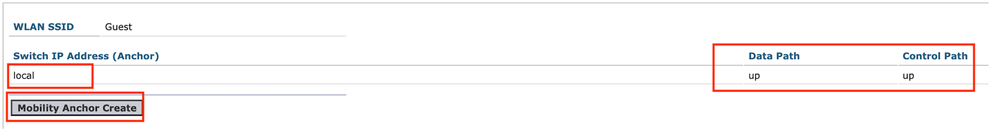

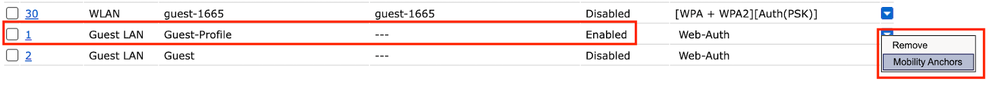

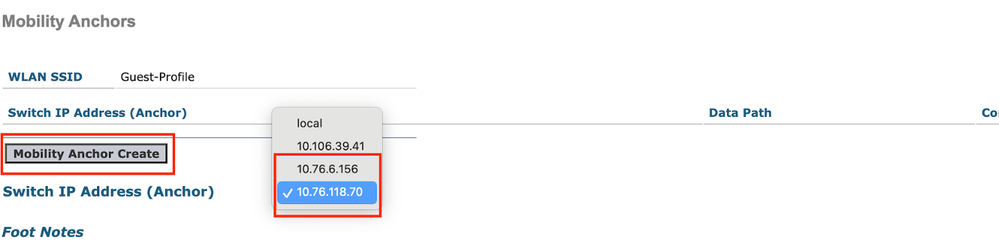

Schritt 5: Navigieren Sie zu WLAN. Bewegen Sie den Mauszeiger über das Dropdown-Symbol des Gast-LAN-Profils, und wählen Sie Mobility Anchors aus.

Schritt 6: Wählen Sie Mobility Anchor Create (Mobilitätsanker erstellen) aus, um den Controller als Exportanker für dieses Gast-LAN-Profil zu konfigurieren.

Erstellung von Mobility Anchors

Erstellung von Mobility Anchors

Konfigurieren von Wired Guest auf AireOS 5520 (verankert in Catalyst 9800)

Netzwerktopologie

Netzwerktopologie

Konfiguration auf dem Foreign 5520 WLC

Konfiguration der Controller-Schnittstelle

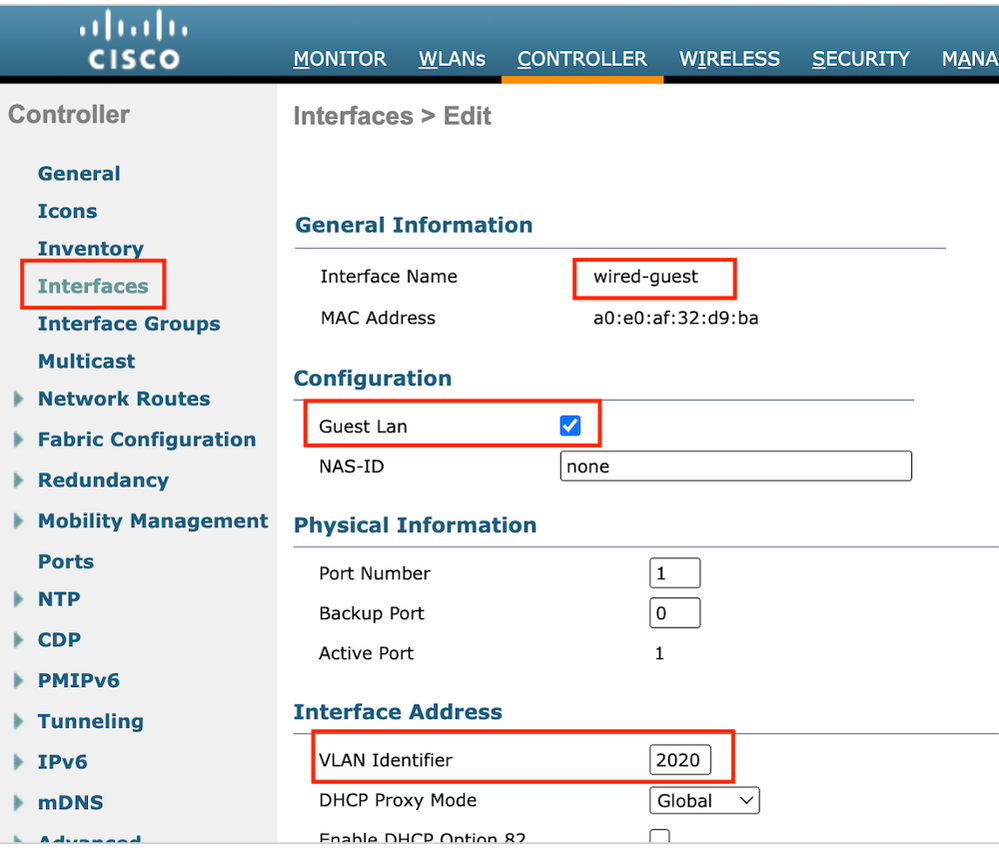

Schritt 1: Navigieren Sie zu Controller > Interfaces > New. Konfigurieren Sie einen Schnittstellennamen und eine VLAN-ID, und aktivieren Sie das Gast-LAN.

Für den kabelgebundenen Gast sind zwei dynamische Schnittstellen erforderlich.

Erstellen Sie zunächst eine dynamische Layer-2-Schnittstelle, und weisen Sie sie als Gast-LAN zu. Diese Schnittstelle dient als Eingangsschnittstelle für das Gast-LAN, über die kabelgebundene Clients eine physische Verbindung herstellen.

Eingangsschnittstelle

Eingangsschnittstelle

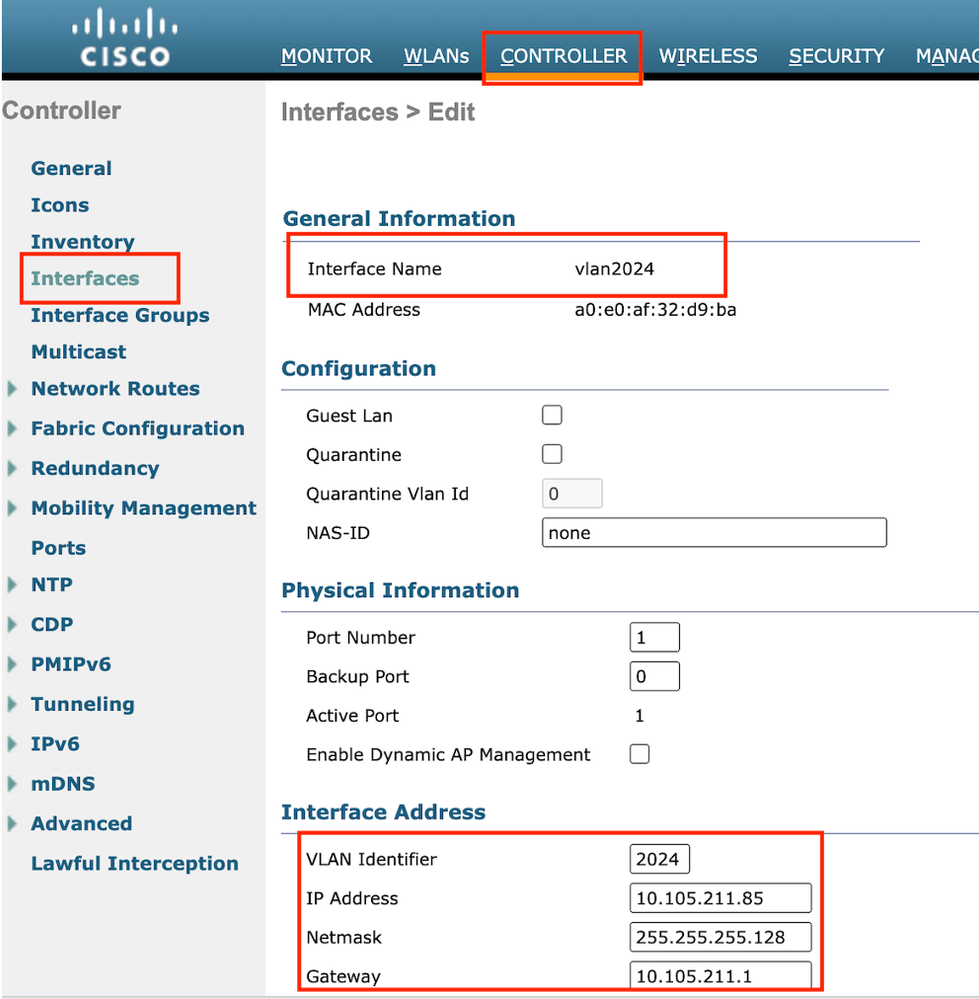

Schritt 2: Navigieren Sie zu Controller > Interfaces > New. Konfigurieren eines Schnittstellennamen und einer VLAN-ID

Bei der zweiten dynamischen Schnittstelle muss es sich um eine Layer 3-Schnittstelle auf dem Controller handeln. Die verkabelten Clients erhalten die IP-Adresse von diesem VLAN-Subnetz. Diese Schnittstelle dient als Ausgangsschnittstelle für das Gast-LAN-Profil.

Ausgangs-Schnittstelle

Ausgangs-Schnittstelle

Switch-Port-Konfiguration

Kabelgebundene Gastbenutzer stellen eine Verbindung mit dem Access Layer-Switch her. Diese zugewiesenen Ports müssen mit einem VLAN konfiguriert werden, in dem Guest LAN auf dem Controller aktiviert ist.

Access Layer-Switch-Port-Konfiguration

interface gigabitEthernet <x/x/x>

description Kabelgebundener Gastzugriff

switchport access vlan 2020

switchport mode access

end

Uplink-Port-Konfiguration des Fremdcontrollers

interface TenGigabitEthernet<x/x/x>

Beschreibung Trunk port to the Foreign WLC

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081.2020

end

Uplink-Port-Konfiguration des Ankercontrollers

interface TenGigabitEthernet<x/x/x>

Beschreibung Trunk port to the Anchor WLC

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081.2024

end

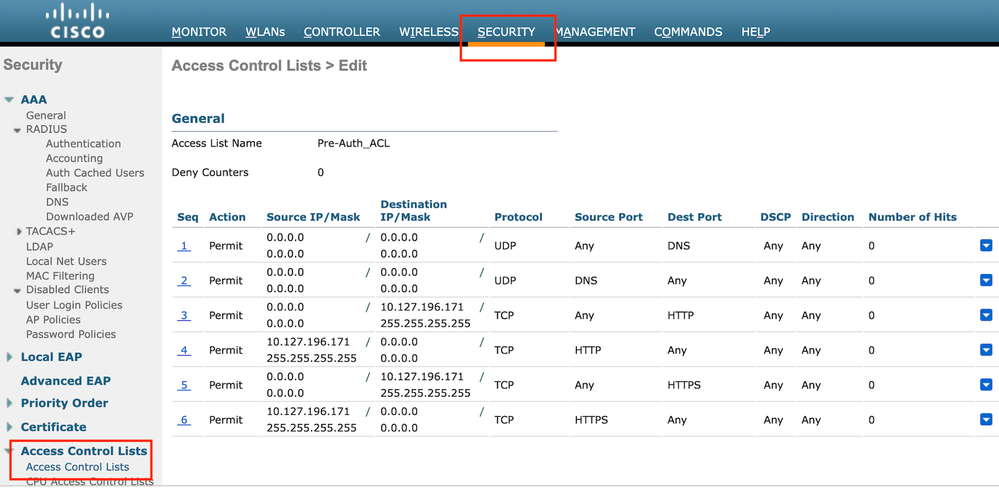

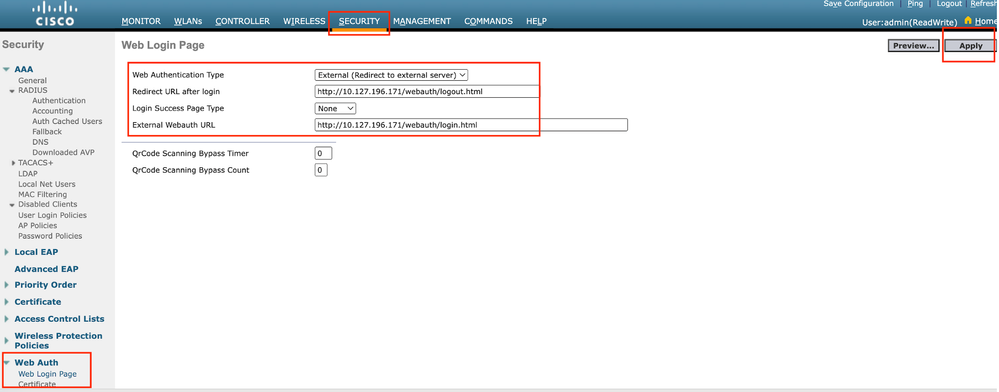

Webauthentifizierung konfigurieren

Schritt 1: Navigieren Sie zu Security > Web Auth > Web Login Page. Legen Sie den Webauthentifizierungstyp auf "Extern" (An externen Server umleiten) fest, und konfigurieren Sie die externe Webauthentifizierungs-URL. Die Umleitungs-URL nach der Anmeldung ist optional und kann konfiguriert werden, wenn Clients nach erfolgreicher Authentifizierung auf eine dedizierte Seite umgeleitet werden müssen.

Webauthentifizierungseinstellungen

Webauthentifizierungseinstellungen

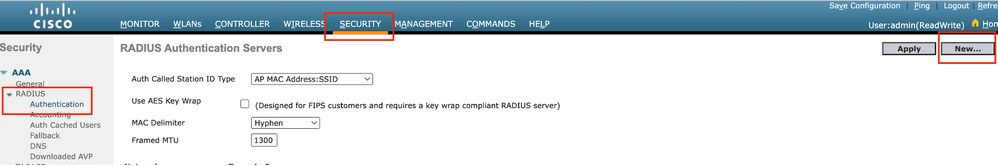

AAA-Einstellungen:

Schritt 1: Konfigurieren des Radius-Servers

Navigieren Sie zu Security > Radius > Authentication > New.

Radius-Server

Radius-Server

Schritt 2: Konfigurieren der RADIUS-Server-IP und des gemeinsamen geheimen Schlüssels auf dem Controller Schalten Sie den Serverstatus auf Aktiviert um, und aktivieren Sie das Kontrollkästchen Netzwerkbenutzer.

Serverkonfiguration

Serverkonfiguration

Zugriffskontrollliste konfigurieren

Schritt 1: Navigieren Sie zu Sicherheit > Zugriffskontrollliste, und wählen Sie Neu aus. Erstellen Sie eine Pre-Authentication-ACL, die den Datenverkehr an DNS und den externen Webserver zulässt.

Zugriffsliste zum Zulassen des Datenverkehrs zum Webserver

Zugriffsliste zum Zulassen des Datenverkehrs zum Webserver

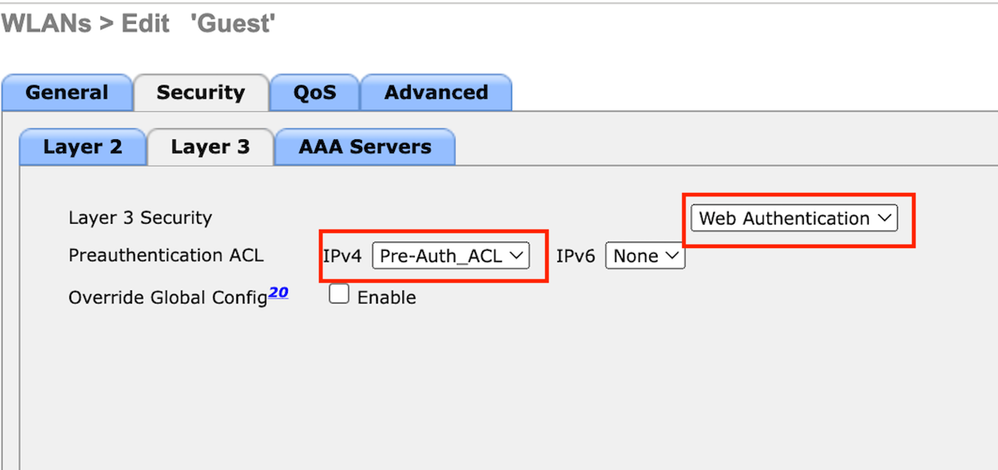

Konfigurieren des Gast-LAN-Profils

Schritt 1: Navigieren Sie zu WLAN > Create New > Go.

Gast-LAN-Profil

Gast-LAN-Profil

Wählen Sie Als Gast-LAN eingeben aus, und konfigurieren Sie einen Profilnamen. Derselbe Name muss im Richtlinienprofil und im Gast-LAN-Profil des 9800 Anchor-Controllers konfiguriert werden.

Gast-LAN-Profil

Gast-LAN-Profil

Schritt 2: Ordnen Sie auf der Registerkarte General (Allgemein) die Eingangs- und Ausgangsschnittstelle des Gast-LAN-Profils zu.

Die Eingangsschnittstelle ist das VLAN, mit dem die kabelgebundenen Clients physisch verbunden sind.

Die Ausgangsschnittstelle ist das VLAN-Subnetz, das die Clients für die IP-Adresse anfordern.

Gast-LAN-Profil

Gast-LAN-Profil

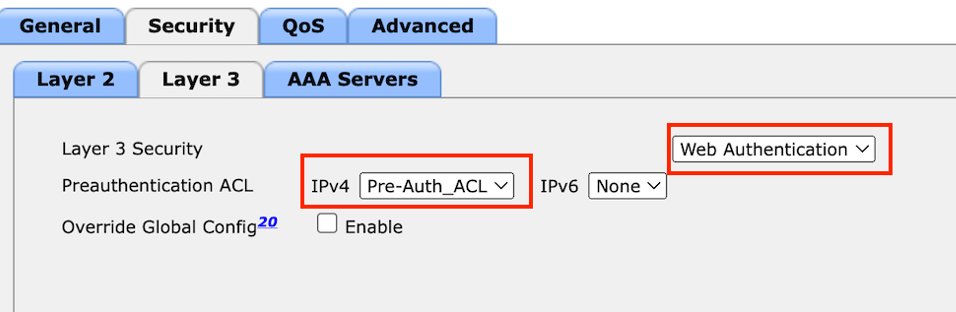

Schritt 3: Navigieren Sie zu Sicherheit > Layer 3.

Wählen Sie Layer-3-Sicherheit als Webauthentifizierung aus, und ordnen Sie die ACL vor der Authentifizierung zu.

Registerkarte "Layer 3 Security"

Registerkarte "Layer 3 Security"

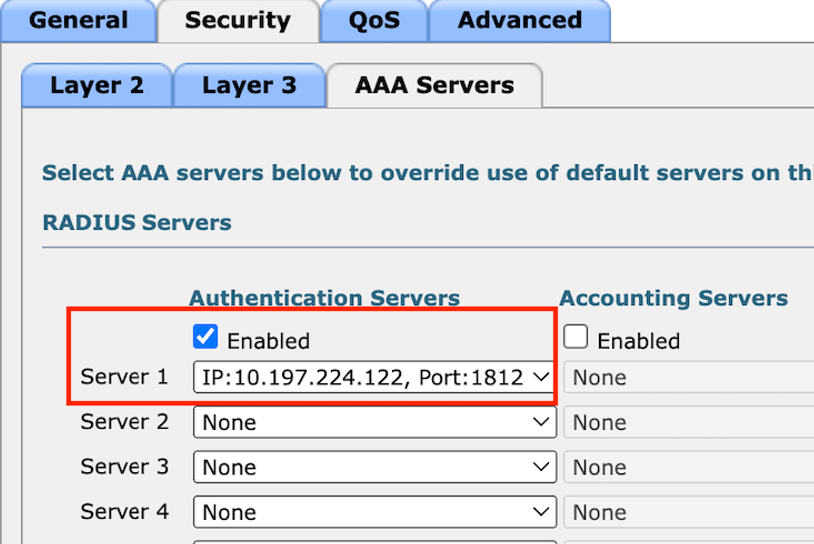

Schritt 4:

Ordnen Sie auf der Registerkarte AAA-Server den Radius-Server zu, und aktivieren Sie das Kontrollkästchen Enabled (Aktiviert).

Zuordnung von Radius-Servern zum Gast-LAN-Profil

Zuordnung von Radius-Servern zum Gast-LAN-Profil

Schritt 5: Navigieren Sie zur Seite WLAN, zeigen Sie mit der Maus auf das Dropdown-Symbol für das Gast-LAN-Profil, und wählen Sie Mobility Anchors (Mobilitätsanker) aus.

Mobility-Anker

Mobility-Anker

Schritt 6: Zuordnen des Mobility Anchor aus der Dropdown-Liste zum Gast-LAN-Profil

Zuordnung des Mobilitätsankers zum Gast-LAN

Zuordnung des Mobilitätsankers zum Gast-LAN

Konfiguration auf Anchor 9800 WLC

Webparameterzuordnung konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Security > Web Auth, und wählen Sie Global aus. Überprüfen Sie, ob die virtuelle IP-Adresse des Controllers und der Vertrauenspunkt im Profil korrekt zugeordnet sind, und stellen Sie sicher, dass der Typ "webauth" (Webauthentifizierung) lautet.

Webparameterübersicht

Webparameterübersicht

Schritt 2: Geben Sie auf der Registerkarte Erweitert die URL der externen Webseite an, zu der Clients umgeleitet werden müssen. Konfigurieren Sie die Umleitungs-URL für Anmeldung und Umleitung bei Ausfall. Die Einstellung "Redirect On-Success" (Bei Erfolg umleiten) ist eine optionale Konfiguration.

Registerkarte Erweitert

Registerkarte Erweitert

CLI-Konfiguration

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Hinweis: Informationen zur AAA-Konfiguration finden Sie im Abschnitt "Configure Wired Guest on Catalyst 9800 anchored to another Catalyst 9800" (Konfigurieren von kabelgebundenen Gastgeräten an einem anderen Catalyst 9800) für den Foreign 9800 WLC.

Richtlinienprofil konfigurieren

Schritt 1: Navigieren Sie zu Konfiguration > Tags & Profile > Richtlinie. Konfigurieren Sie das Richtlinienprofil mit demselben Namen, der auch für das Gast-LAN-Profil des Foreign-Controllers verwendet wird.

Richtlinienprofil

Richtlinienprofil

Schritt 2: Ordnen Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) das kabelgebundene Client-VLAN aus der Dropdown-Liste zu.

Zugriffsrichtlinien

Zugriffsrichtlinien

Schritt 3: Aktivieren Sie auf der Registerkarte Mobilität das Kontrollkästchen Anker exportieren.

Registerkarte "Mobilität"

Registerkarte "Mobilität"

CLI-Konfiguration

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

Konfigurieren des Gast-LAN-Profils

Schritt 1: Navigieren Sie zu Configuration > Wireless > Guest LAN, und wählen Sie Add aus, um das Profil für das Gast-LAN zu konfigurieren und den Status für das kabelgebundene VLAN zu deaktivieren.

Der Name des Gast-LAN-Profils auf dem Anker muss mit dem des Gast-LAN-Profils auf dem ausländischen WLC übereinstimmen.

Gast-LAN-Profil

Gast-LAN-Profil

Schritt 2: Aktivieren Sie auf der Registerkarte "Sicherheit" die Option "Web Auth". Wählen Sie die Web Auth-Parameterzuordnung und die Authentifizierungsliste aus der Dropdown-Liste aus.

Registerkarte "Guest LAN Security"

Registerkarte "Guest LAN Security"

CLI-Konfiguration

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

Gast-LAN-ZUORDNUNG

Schritt 1: Navigieren Sie zu Konfiguration > Wireless > Gast-LAN. Wählen Sie im Konfigurationsabschnitt Guest LAN MAP die Option Add (Hinzufügen) aus, und ordnen Sie das Richtlinienprofil dem Gast-LAN-Profil zu.

Gast-LAN-ZUORDNUNG

Gast-LAN-ZUORDNUNG

Überprüfung

Validierung der Controller-Konfiguration

#show Gast-LAN-Übersicht

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

#show Gast-LAN-ID 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#show, Parameterzuordnungstyp webauth global

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1 #show parameter-map type webauth name <Profilname> (Bei Verwendung eines benutzerdefinierten Web-Parameterprofils)

#show Übersicht zu Wireless-Gast-LAN

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

#show Zusammenfassung der Wireless-Mobilität

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show IP HTTP-Serverstatus

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>Zusammenfassung des Gast-LAN anzeigen

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>Gastplan 2 anzeigen

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>Benutzerdefiniertes Web anzeigen

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>show custom-web guest-lan 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. EnabledClient-Richtlinienstatus überprüfen

Im Ausland:

#show Zusammenfassung des Wireless Client

Der Status des Client-Richtlinienmanagers auf dem Foreign-Controller wird nach erfolgreicher Zuweisung durch den Client ausgeführt.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign >Client-Details anzeigen a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

Auf dem Anker,

Der Client-Statusübergang muss auf dem Anker-Controller überwacht werden.

Der Status des Client-Richtlinienmanagers lautet "Webauthentifizierung ausstehend".

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor Sobald sich der Client authentifiziert, wechselt der Status des Richtlinien-Managers in den Status RUN.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

#show wireless client mac-adresse a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

Der Client wechselt nach erfolgreicher Webauthentifizierung in den Status "RUN".

show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>Client-Detail a0:ce:c8:c3:a9:b5 anzeigen

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes Nach der Authentifizierung wechselt der Client in den RUN-Status.

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

Fehlerbehebung

AireOS Controller-Debugging

Client-Debugging aktivieren

>Debug-Client <H.H.H>

So überprüfen Sie, ob das Debuggen aktiviert ist

>Debugging anzeigen

So deaktivieren Sie das Debugging

debug disable-all

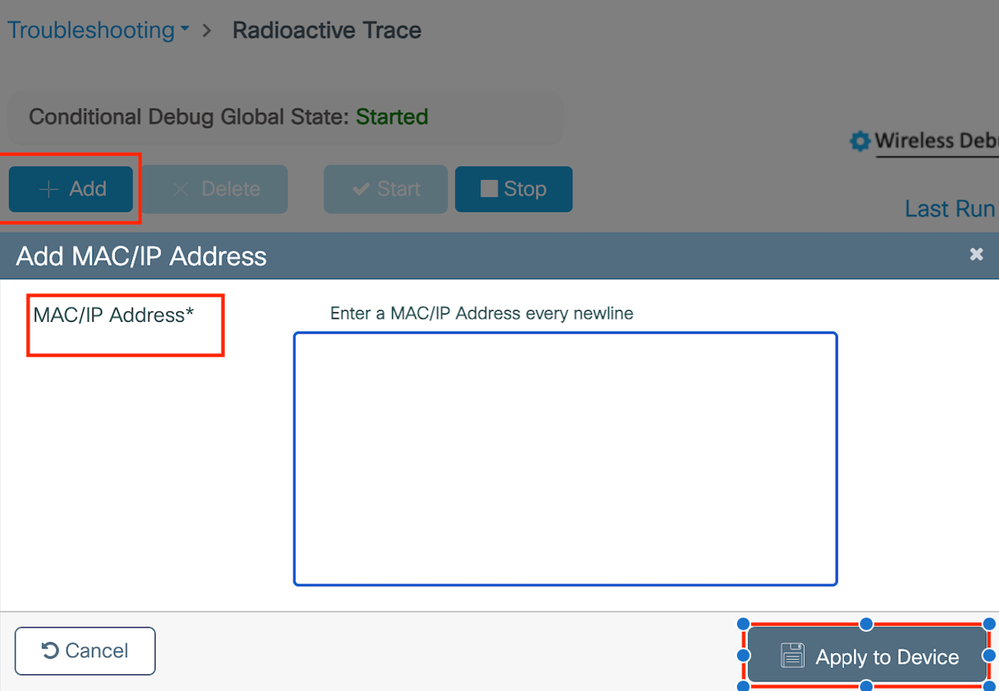

9800 Radioaktive Spur

Aktivieren Sie Radio Active Tracing, um Client-Debug-Traces für die angegebene MAC-Adresse in der CLI zu generieren.

Schritte zum Aktivieren der radioaktiven Ablaufverfolgung:

Stellen Sie sicher, dass alle bedingten Debugging-Vorgänge deaktiviert sind.

clear platform condition allDebug für angegebene MAC-Adresse aktivieren.

debug wireless mac <H.H.H> monitor-time <Time is seconds>Deaktivieren Sie nach dem Reproduzieren des Problems das Debuggen, um die RA-Ablaufverfolgungssammlung anzuhalten.

no debug wireless mac <H.H.H>

Sobald die RA-Ablaufverfolgung beendet ist, wird die Debug-Datei im Bootflash des Controllers generiert.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Datei auf externen Server kopieren.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Debug-Protokoll anzeigen:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

RA Trace in GUI aktivieren,

RA Trace auf WebUI aktivieren

RA Trace auf WebUI aktivieren

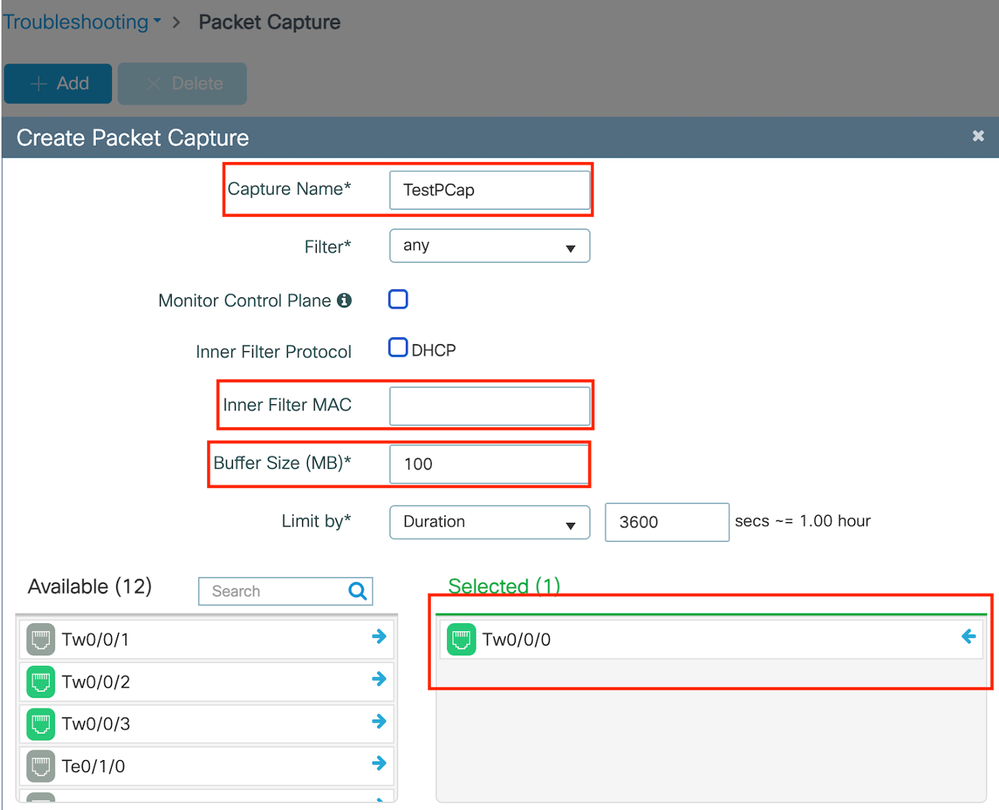

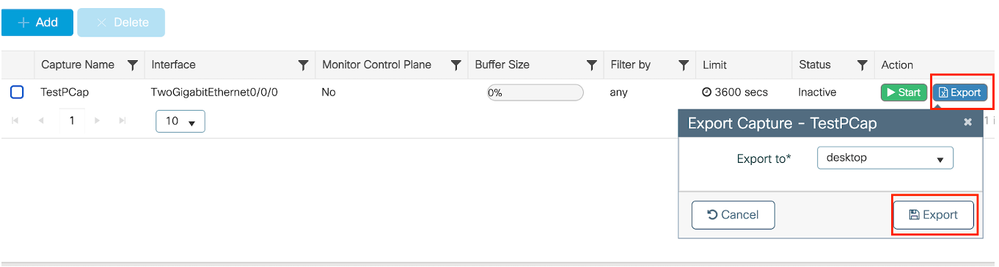

Integrierte Paketerfassung

Navigieren Sie zu Fehlerbehebung > Paketerfassung. Geben Sie den Erfassungsnamen ein, und geben Sie die MAC-Adresse des Clients als innere Filter-MAC an. Legen Sie die Puffergröße auf 100 fest, und wählen Sie die Uplink-Schnittstelle aus, um eingehende und ausgehende Pakete zu überwachen.

Integrierte Paketerfassung

Integrierte Paketerfassung

Hinweis: Wählen Sie die Option "Kontrollverkehr überwachen", um den an die System-CPU umgeleiteten und in die Datenebene zurückgeleiteten Datenverkehr anzuzeigen.

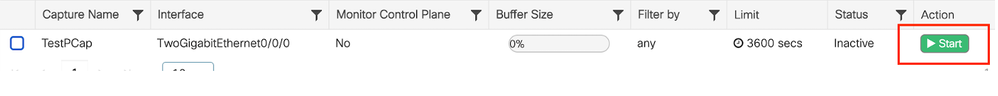

Navigieren Sie zu Troubleshooting > Packet Capture, und wählen Sie Start aus, um Pakete zu erfassen.

Paketerfassung starten

Paketerfassung starten

CLI-Konfiguration

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

Exportieren der Paketerfassung auf einen externen TFTP-Server

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Navigieren Sie zu Troubleshooting > Packet Capture, und wählen Sie Export aus, um die Erfassungsdatei auf den lokalen Computer herunterzuladen.

EPC herunterladen

EPC herunterladen

Funktionierende Protokollausschnitte

AireOS-Debug-Protokoll für Foreign Controller-Client

Kabelgebundenes Paket vom kabelgebundenen Client empfangen

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

Export-Ankeranforderung für Außendienstmitarbeiter-Gebäude

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

Ein ausländischer Controller sendet eine Export-Ankeranforderung an den Anker-Controller.

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

Ankercontroller sendet Bestätigung für die Ankeranforderung für Client

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

Die Mobilitätsrolle für die Clients auf dem Foreign-Controller wird aktualisiert, um Foreign zu exportieren.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

Der Client wechselte in den RUN-Status.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Ausländischer Controller radioaktive Spur

Der Client wird dem Controller zugeordnet.

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

Die Mobilitätserkennung wird nach der Zuordnung durchgeführt.

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

Nach der Verarbeitung der Mobilitätserkennung wird für den Client-Roamingtyp eine Aktualisierung auf L3 angefordert.

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

Der ausländische Controller sendet die Exportankeranforderung an den Anchor-WLC.

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

Die Antwort "Export Anchor" wird vom Anchor-Controller empfangen, und das VLAN wird vom Benutzerprofil übernommen.

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

Sobald die Anfrage für den Export-Anker verarbeitet wurde, wird die Client-Mobilitätsrolle auf Export Foreign aktualisiert.

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

Der Client wechselt in den IP-Lernstatus.

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

Nach dem IP-Lernen wechselt der Client auf dem ausländischen WLC in den Status "RUN".

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Client-Debug-Protokoll für AireOS Anchor

Anfrage für Export-Anker vom ausländischen Controller empfangen.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

Das lokale Bridging-VLAN wird für den Client angewendet.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

Die Mobilitätsrolle wird aktualisiert auf "Anker exportieren" und "Clientstatus-Transistorzuordnung".

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

Die Mobilität ist abgeschlossen, der Client-Status ist verknüpft, und die Mobilitätsrolle lautet "Export Anchor".

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

Die Client-IP-Adresse wird vom Controller erfasst, und der Status des Transistors von DHCP ist erforderlich, um die Webauthentifizierung zu ermöglichen.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

Die Webauth-URL wird durch Hinzufügen der externen Umleitungs-URL und der virtuellen IP-Adresse des Controllers formuliert.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

Client-MAC-Adresse und WLAN zur URL hinzugefügt.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

Finale URL nach dem Parchen des HTTP-GET-Prozesses für Host 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

Die Umleitungs-URL wird im 200-OK-Antwortpaket an den Client gesendet.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 Der Client stellt eine TCP-Verbindung mit dem Umleitungs-URL-Host her. Sobald die Clients den Benutzernamen und das Kennwort für die Anmeldung im Portal übermitteln, sendet der Controller eine RADIUS-Anfrage an den RADIUS-Server

Sobald der Controller eine Access-Accept-Nachricht empfängt, hat der Client die TCP-Sitzung beendet und wird in den Status RUN verschoben.

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Anker Controller radioaktive Spur

Mobility-Ankündigungsnachricht für den Client vom Foreign-Controller.

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

Die Exportankeranforderung, die vom ausländischen Controller empfangen wird, wenn der Client eine Verknüpfung herstellt, für die die Exportankerantwort vom Ankercontroller gesendet wird. Diese kann über die RA-Verfolgung des ausländischen Controllers überprüft werden.

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

Der Client wird in den Zuordnungsstatus versetzt, und die Mobilitätsrolle wird in Export Anchor umgewandelt.

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

Die IP-Ermittlung wurde abgeschlossen, die Client-IP-Erkennung erfolgte über ARP .

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

Der Client-Richtlinienstatus steht in der Webauthentifizierung aus.

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Der TCP-Handshake wird vom Controller getäuscht. Wenn der Client ein HTTP GET sendet, wird ein 200 OK-Antwortrahmen gesendet, der die Umleitungs-URL enthält.

Der Client muss einen TCP-Handshake mit der Umleitungs-URL einrichten und die Seite laden.

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

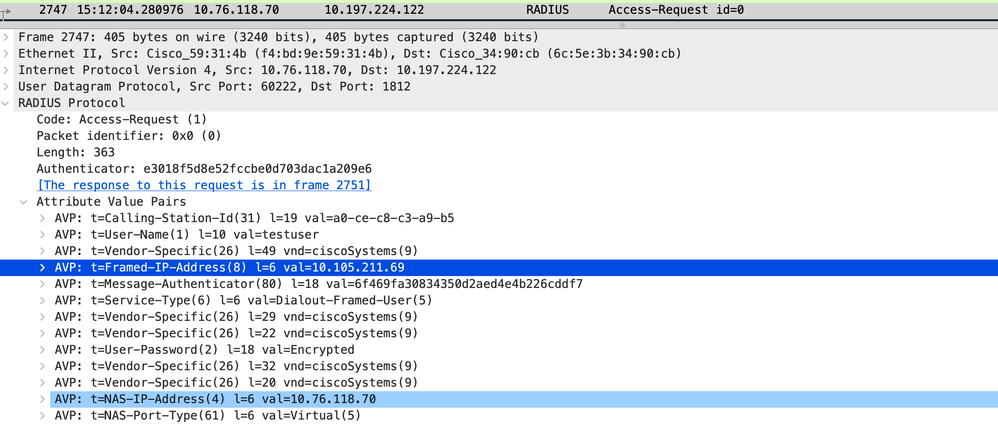

Wenn der Client die Anmeldeinformationen auf der Webportalseite sendet, wird ein Access-Request-Paket zur Authentifizierung an den Radius-Server gesendet.

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

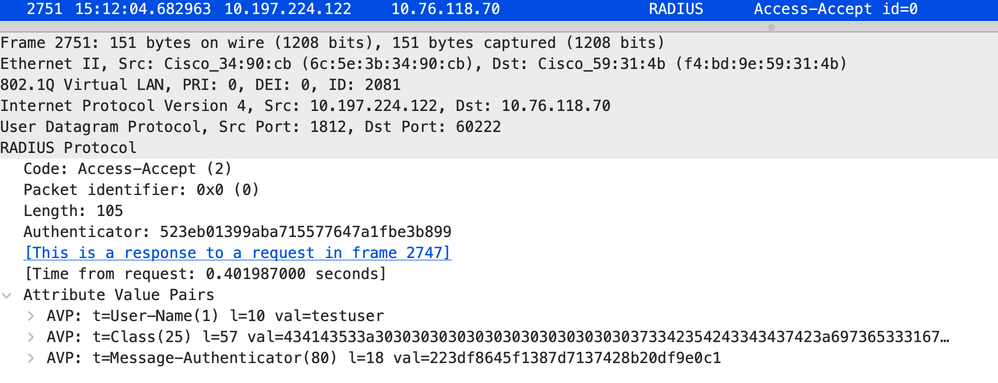

Access-Accept wird vom Radius-Server empfangen, Webauth ist erfolgreich.

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

Die Authentifizierung war erfolgreich, und der Client-Richtlinienstatus lautet "RUN".

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

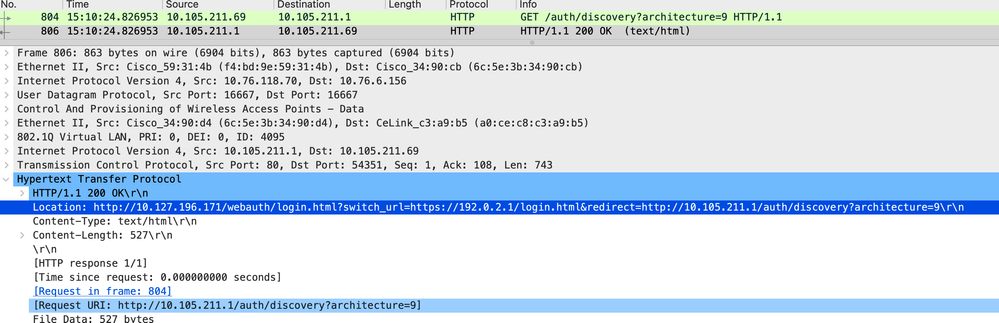

Integrierte Paketerfassungsanalyse

Client wird auf Portalseite umgeleitet

Client wird auf Portalseite umgeleitet

Die Sitzung wird nach Erhalt der Umleitungs-URL geschlossen.

Die TCP-Sitzung wird nach dem Empfang der Umleitungs-URL geschlossen.

Die TCP-Sitzung wird nach dem Empfang der Umleitungs-URL geschlossen.

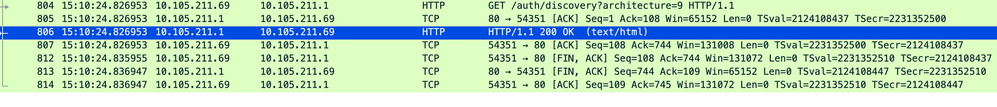

Der Client initiiert einen TCP-3-Wege-Handshake an den URL-Umleitungshost und sendet eine HTTP GET-Anforderung.

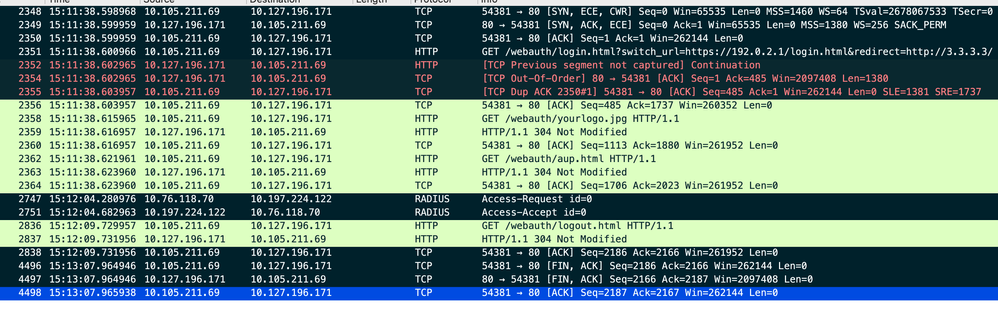

Nach dem Laden der Seite werden die Anmeldedaten im Portal übermittelt. Der Controller sendet eine Zugriffsanforderung an den Radius-Server, um den Client zu authentifizieren.

Nach erfolgreicher Authentifizierung wird die TCP-Sitzung mit dem Webserver beendet, und auf dem Controller wird der Client-Richtlinienmanager-Status auf "RUN" gesetzt.

Client sendet HTTP GET-Anforderung an die Portalseite und schließt die Authentifizierung erfolgreich ab

Client sendet HTTP GET-Anforderung an die Portalseite und schließt die Authentifizierung erfolgreich ab

RADIUS Access Request-Paket

Zugriffs-Anforderungspaket

Zugriffs-Anforderungspaket

RADIUS Access Accept-Paket

Access Accept-Paket

Access Accept-Paket

Verwandter Artikel

Konfigurieren der Mobilitätsfunktion von WLAN Anchor auf dem Catalyst 9800

Konfigurationsbeispiel für kabelgebundenen Gastzugriff mit AireOS-Controllern

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

29-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Vinesh VeerarasuTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback