Konfigurieren von 9800 WLC und Aruba ClearPass - Gastzugriff & FlexConnect

Download-Optionen

-

ePub (5.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Integration des Catalyst 9800 Wireless LAN Controller (WLC) mit Aruba ClearPass beschrieben.

Voraussetzungen

In diesem Leitfaden wird davon ausgegangen, dass diese Komponenten konfiguriert und verifiziert wurden:

- Alle relevanten Komponenten werden mit dem Network Time Protocol (NTP) synchronisiert und auf korrekte Uhrzeit überprüft (für die Zertifikatsvalidierung erforderlich).

- Operativer DNS-Server (für Datenverkehrsflüsse von Gästen erforderlich, Validierung der Zertifikatsperrliste (Certificate Revocation List, CRL))

- Betriebs-DHCP-Server

- Eine optionale Zertifizierungsstelle (Certificate Authority, CA) (zum Signieren des vom CPPM gehosteten Gastportals erforderlich)

- Catalyst 9800 WLC

- Aruba ClearPass Server (erfordert Plattformlizenz, Zugriffslizenz, Onboard-Lizenz)

- VMware ESXi

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- C9800-Bereitstellung und neues Konfigurationsmodell

- Flexconnect-Switching beim C9800

- 9800 CWA-Authentifizierung (siehe https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Catalyst C9800-L-C mit 17.3.4c

- Cisco Catalyst Serie C9130AX

- Aruba ClearPass, Patch 6-8-0-109592 und 6.8-3

- MS Windows-Server

- Active Directory (GP konfiguriert für die automatisierte, computerbasierte Zertifikatausgabe an verwaltete Endpunkte)

- DHCP-Server mit Option 43 und Option 60

- DNS-Server

- NTP-Server zur Zeitsynchronisierung aller Komponenten

- CA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Bei der Integration der Catalyst 9800 WLC-Implementierung wird für Wireless-Clients im Flexconnect-Modus der Access Point-Bereitstellung (AP) die zentrale Web-Authentifizierung (CWA) verwendet.

Die Wireless-Gastauthentifizierung wird vom Gastportal mit einer Seite für anonyme akzeptable Benutzerrichtlinien (AUP) unterstützt, die auf Aruba Clearpass in einem DMZ-Segment (Secure Demilitarized Zone) gehostet wird.

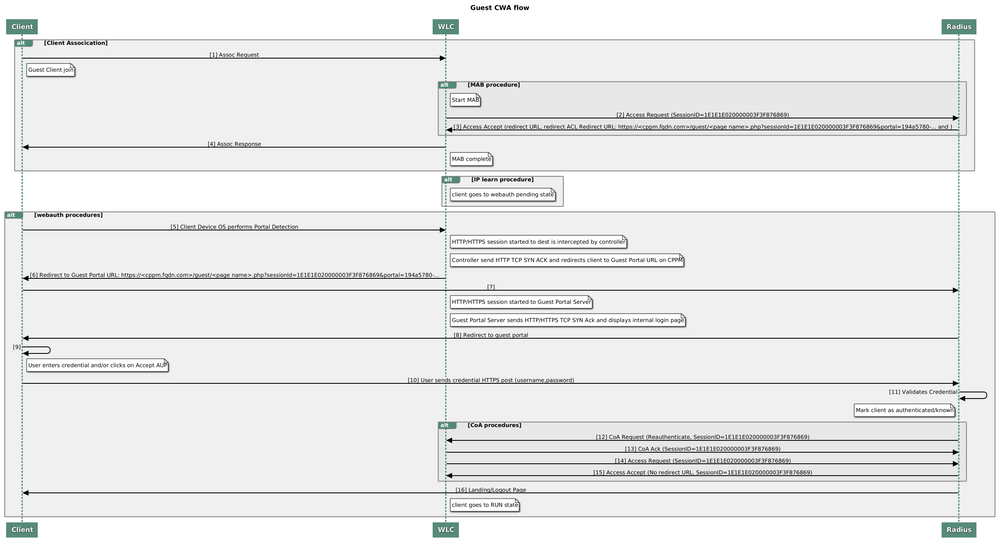

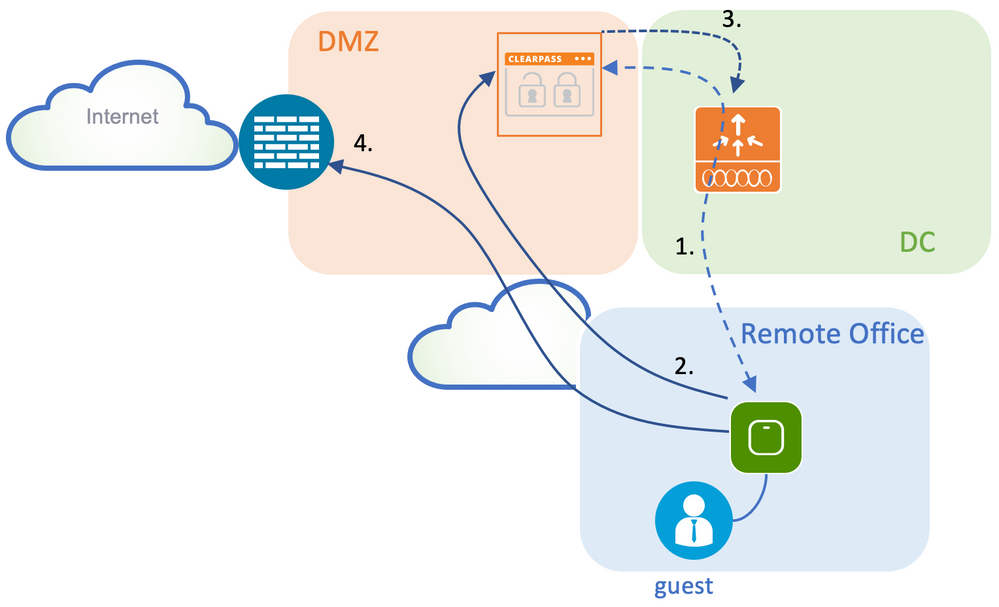

Das Diagramm zeigt die Einzelheiten des Wi-Fi-Gastzugriffaustauschs, bevor der Gastbenutzer Zugang zum Netzwerk erhält:

1. Der Gastbenutzer wird dem Gast-Wi-Fi in einer Außenstelle zugewiesen.

2. Die ursprüngliche RADIUS-Zugriffsanforderung wird vom C9800 an den RADIUS-Server weitergeleitet.

3. Der Server sucht in der lokalen MAC-Endpunktdatenbank nach der angegebenen Gast-MAC-Adresse.

Wenn die MAC-Adresse nicht gefunden wird, antwortet der Server mit einem MAB-Profil (MAC Authentication Bypass). Diese RADIUS-Antwort umfasst Folgendes:

- ACL (URL Redirect Access Control List)

- URL-Umleitung

4. Der Client durchläuft den IP-Lernprozess, bei dem ihm eine IP-Adresse zugewiesen wird.

5. C9800 setzt den Gastclient (gekennzeichnet durch seine MAC-Adresse) in den Status "Web Auth Pending" (Webauthentifizierung ausstehend) um.

6. Die meisten modernen Geräte-Betriebssysteme in Verbindung mit Gast-WLANs führen eine Art Captive Portal Detection durch.

Der genaue Erkennungsmechanismus hängt von der Implementierung des jeweiligen Betriebssystems ab. Das Client-Betriebssystem öffnet ein Popup-Dialogfeld (Pseudo-Browser) mit einer Seite, die von C9800 an die URL des Gastportals umgeleitet wird, das vom RADIUS-Server gehostet wird, der als Teil der RADIUS Access-Accept-Antwort bereitgestellt wird.

7. Der Gastbenutzer akzeptiert die Geschäftsbedingungen des angezeigten Popup-Fensters ClearPass, das die Client-MAC-Adresse in der Endpunktdatenbank (DB) markiert, um anzugeben, dass der Client eine Authentifizierung abgeschlossen hat und eine RADIUS-Autorisierungsänderung (CoA) initiiert, indem eine Schnittstelle auf Basis der Routing-Tabelle ausgewählt wird (wenn auf ClearPass mehrere Schnittstellen vorhanden sind).

8. WLC wechselt den Guest Client in den 'Run'-Status und der Benutzer erhält ohne weitere Umleitungen Zugriff auf das Internet.

Hinweis: Informationen zum Zustandsverlauf des Cisco 9800 Foreign, Anchor Wireless Controller mit RADIUS und extern gehostetem Gastportal finden Sie im Anhang in diesem Artikel.

Zustandsdiagramm zur Guest Central Web Authentication (CWA)

Zustandsdiagramm zur Guest Central Web Authentication (CWA)

Datenverkehrsfluss für CWA Guest Enterprise-Bereitstellung

Bei einer typischen Bereitstellung in einem Unternehmen mit mehreren Zweigstellen ist jede Zweigstelle so eingerichtet, dass sie Gästen über ein Gastportal sicheren, segmentierten Zugriff bereitstellt, sobald der Gast die EULA akzeptiert.

In diesem Konfigurationsbeispiel wird der 9800 CWA für den Gastzugriff über die Integration mit einer separaten ClearPass-Instanz verwendet, die ausschließlich für Gastbenutzer in der sicheren DMZ des Netzwerks bereitgestellt wird.

Die Gäste müssen die Bedingungen akzeptieren, die im Popup-Portal für die Web-Einwilligung des DMZ ClearPass-Servers aufgeführt sind. Dieses Konfigurationsbeispiel konzentriert sich auf die Methode für den anonymen Gastzugriff (d. h. es ist kein Gastbenutzername/Kennwort erforderlich, um sich beim Gastportal zu authentifizieren).

Der Datenverkehrsfluss, der dieser Bereitstellung entspricht, wird im folgenden Image angezeigt:

1. RADIUS - MAB-Phase

2. Gastclient-URL zu Gastportal umleiten

3. Nach der Gastakzeptanz der EULA auf dem Gastportal wird RADIUS CoA Reauthentifizieren von CPPM an 9800 WLC ausgegeben

4. Der Gast hat Zugang zum Internet.

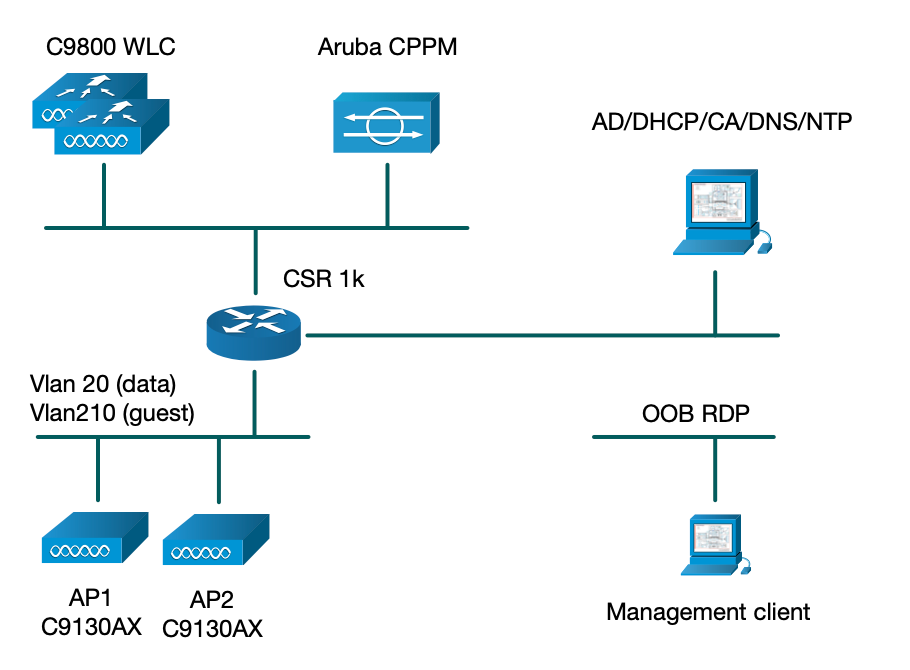

Netzwerkdiagramm

Hinweis: Zu Demonstrationszwecken wird eine einzelne/kombinierte Aruba CPPM Server-Instanz verwendet, um sowohl die Funktionen des Gast- als auch des Unternehmens-SSID-Netzwerkzugriffsservers (NAS) zu unterstützen. Die Implementierung von Best Practices schlägt unabhängige NAS-Instanzen vor.

Konfigurieren

In diesem Konfigurationsbeispiel wird ein neues Konfigurationsmodell auf dem C9800 verwendet, um die erforderlichen Profile und Tags zu erstellen, um dot1x Corporate Access und CWA Guest Access für die Zweigstelle des Unternehmens bereitzustellen. Die resultierende Konfiguration ist in diesem Bild zusammengefasst:

Konfigurieren der C9800-Parameter für den Wireless-Gastzugriff

C9800 - AAA-Konfiguration für Gäste

Hinweis: Stellen Sie bezüglich der Cisco Bug-ID CSCvh03827 sicher, dass die definierten AAA-Server (Authentication, Authorization, and Accounting) keinen Lastenausgleich aufweisen, da der Mechanismus auf der SessionID-Persistenz in WLC für ClearPass RADIUS-Austausche beruht.

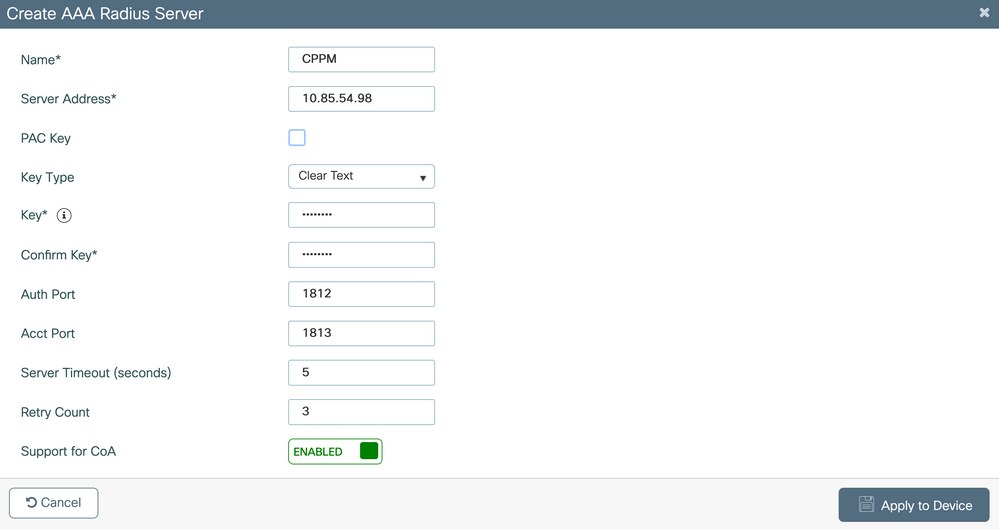

Schritt 1: Fügen Sie den/die Aruba ClearPass DMZ-Server der 9800 WLC-Konfiguration hinzu, und erstellen Sie eine Liste der Authentifizierungsmethoden. Navigieren Sie zu Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add, und geben Sie die RADIUS-Serverinformationen ein.

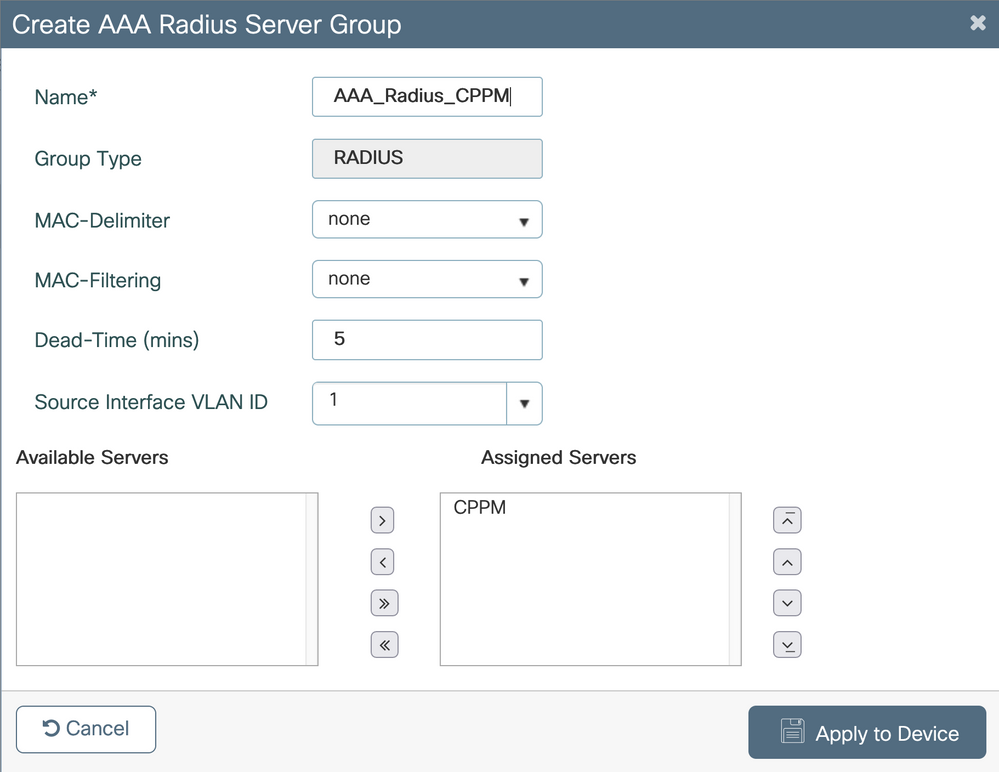

Schritt 2: Definieren Sie eine AAA-Servergruppe für Gäste, und weisen Sie den in Schritt 1 konfigurierten Server dieser Servergruppe zu. Navigieren Sie zu Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add.

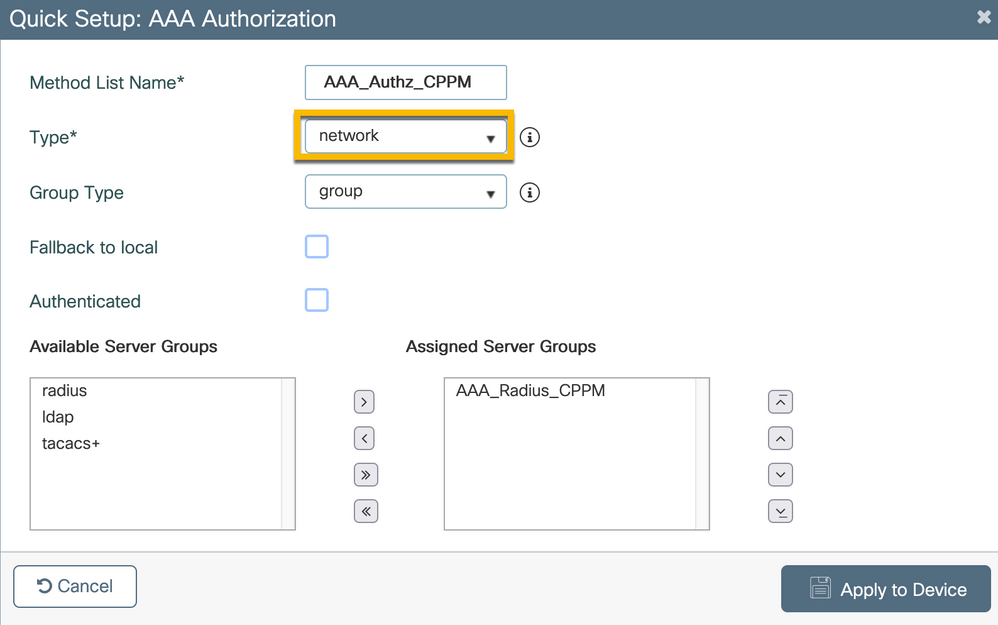

Schritt 3: Definieren Sie eine Liste mit Autorisierungsmethoden für den Gastzugriff, und ordnen Sie die in Schritt 2 erstellte Servergruppe zu. Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authorization > +Add. Wählen Sie diese Option Type Network, und konfigurieren Sie sie dannAAA Server Group in Schritt 2.

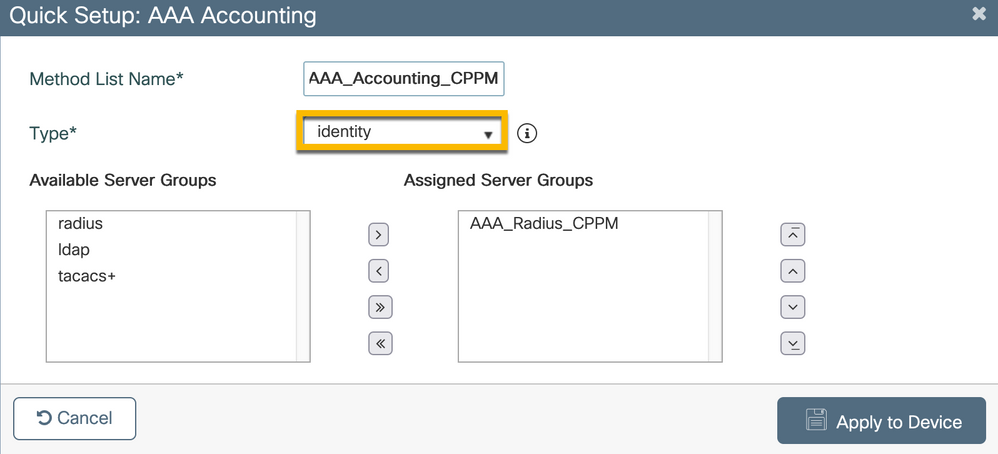

Schritt 4: Erstellen Sie eine Accounting-Methodenliste für den Gastzugriff, und ordnen Sie die in Schritt 2 erstellte Servergruppe zu. Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Accounting > +Add. Wählen Sie Type Identity aus dem Dropdown-Menü aus, und konfigurieren Sie sieAAA Server Group dann in Schritt 2.

C9800 - Konfigurieren der Umleitungs-ACL

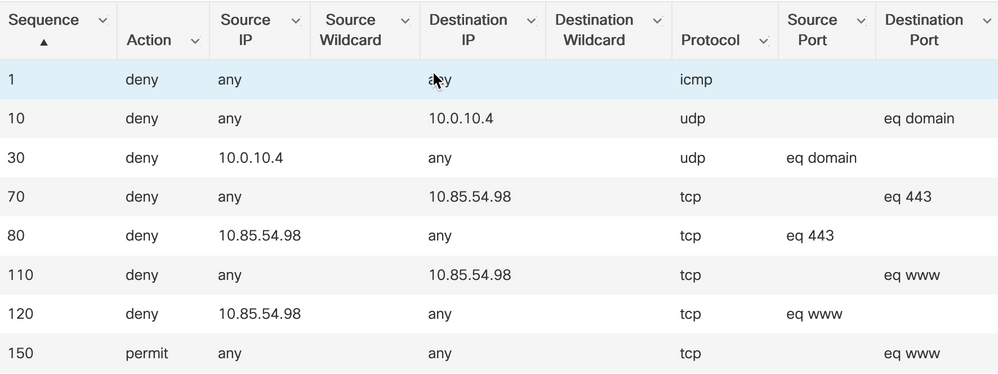

C9800 - Konfigurieren der Umleitungs-ACLDie Umleitungs-ACL legt fest, welcher Datenverkehr zum Gastportal umgeleitet werden muss und welcher nicht ohne Umleitung passieren darf. In diesem Fall impliziert die ACL-Verweigerung eine Umleitung oder einen Passthrough, während die Option "Zulassen" eine Umleitung zum Portal impliziert. Für jede Datenverkehrsklasse müssen Sie die Richtung des Datenverkehrs berücksichtigen, wenn Sie Zugriffskontrolleinträge (Access Control Entries, ACEs) erstellen und ACEs erstellen, die sowohl ein- als auch ausgehenden Datenverkehr entsprechen.

Navigieren Sie zu Configuration > Security > ACL, und definieren Sie eine neue ACL mit dem Namen CAPTIVE_PORTAL_REDIRECT. Konfigurieren Sie die ACL mit den folgenden ACEs:

- ACE1: Bidirektionaler ICMP-Datenverkehr (Internet Control Message Protocol) kann die Umleitung umgehen und wird hauptsächlich zur Überprüfung der Erreichbarkeit verwendet.

- ACE10, ACE30: Ermöglicht den bidirektionalen DNS-Datenverkehrsfluss zum DNS-Server 10.0.10.4 und wird nicht zum Portal umgeleitet. Zur Auslösung des Gastflusses sind eine DNS-Suche und ein Abfangen der Antwort erforderlich.

- ACE70, ACE80, ACE110, ACE120: Ermöglicht dem Benutzer den HTTP- und HTTPS-Zugriff auf das Captive Portal des Gasts, sodass das Portal angezeigt wird.

- ACE150: Der gesamte HTTP-Datenverkehr (UDP-Port 80) wird umgeleitet.

C9800 - Konfiguration des Gast-WLAN-Profils

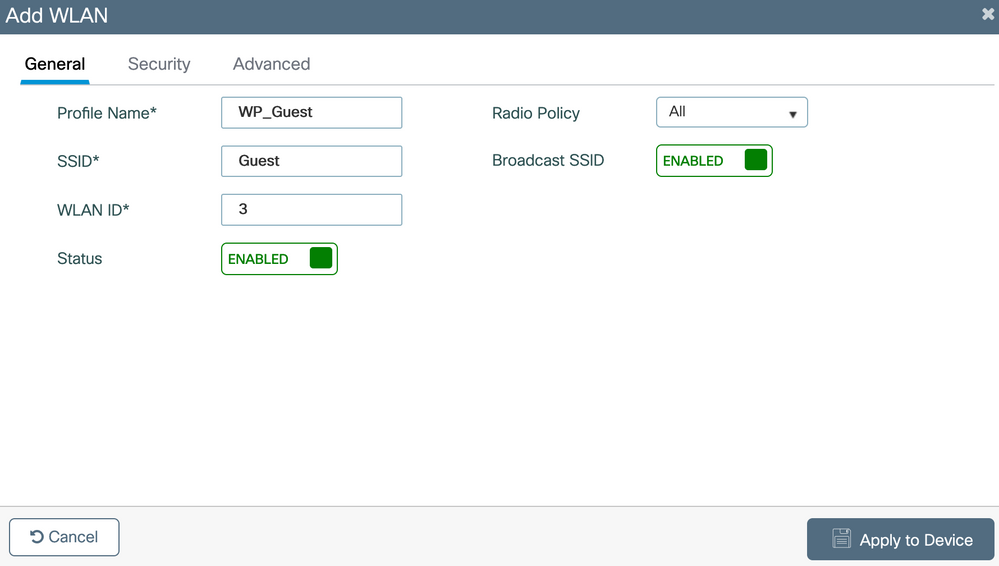

C9800 - Konfiguration des Gast-WLAN-ProfilsSchritt 1: Navigieren Sie zu Configuration > Tags & Profiles > Wireless > +Add. Erstellen Sie ein neues SSID-Profil "WP_Guest", und übertragen Sie die SSID "Guest", mit der Gastclients verknüpft sind.

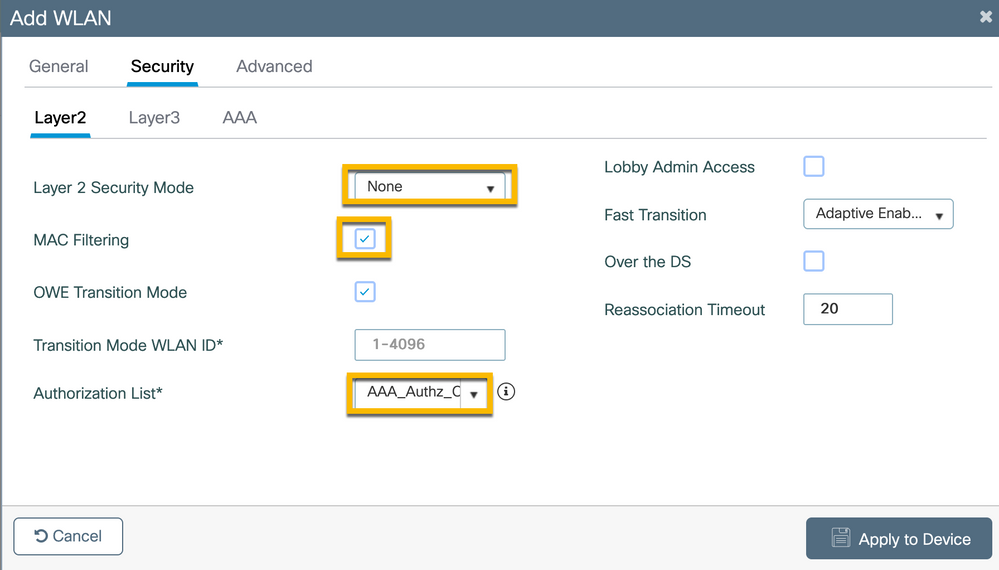

Navigieren Sie im gleichenAdd WLAN Dialogfeld zur Registerkarte mit denSecurity > Layer 2 entsprechenden Optionen.

- Layer 2-Sicherheitsmodus: Keine

- MAC-Filterung: Aktiviert

- Autorisierungsliste: AAA_Authz_CPPM aus dem Dropdown-Menü (konfiguriert unter Schritt 3 als Teil der AAA-Konfiguration)

C9800 - Definition des Gastrichtlinienprofils

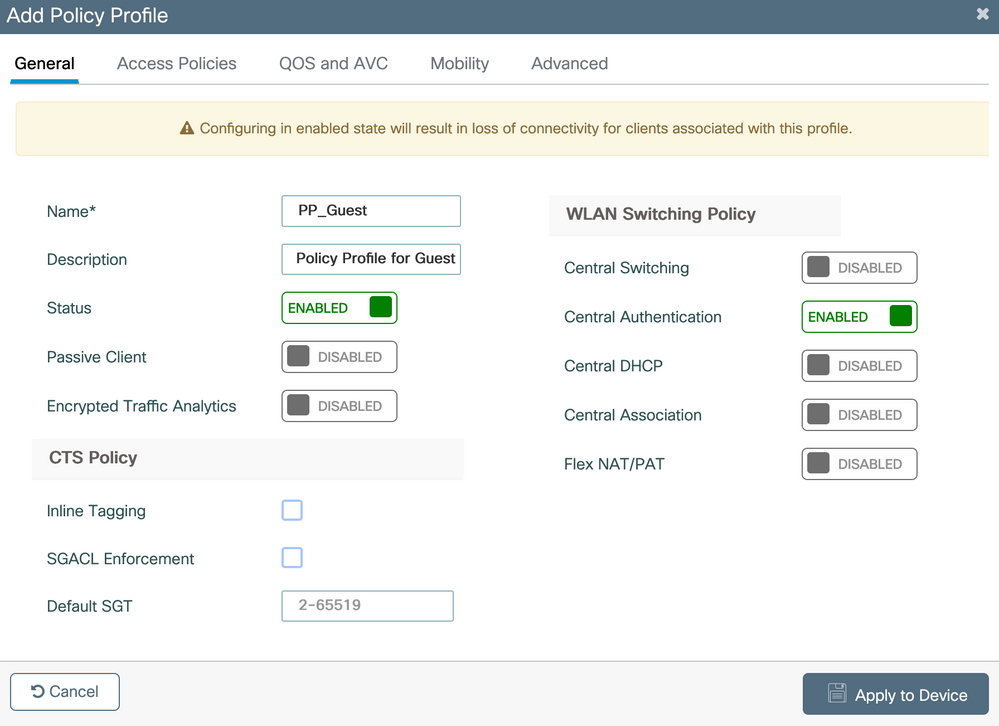

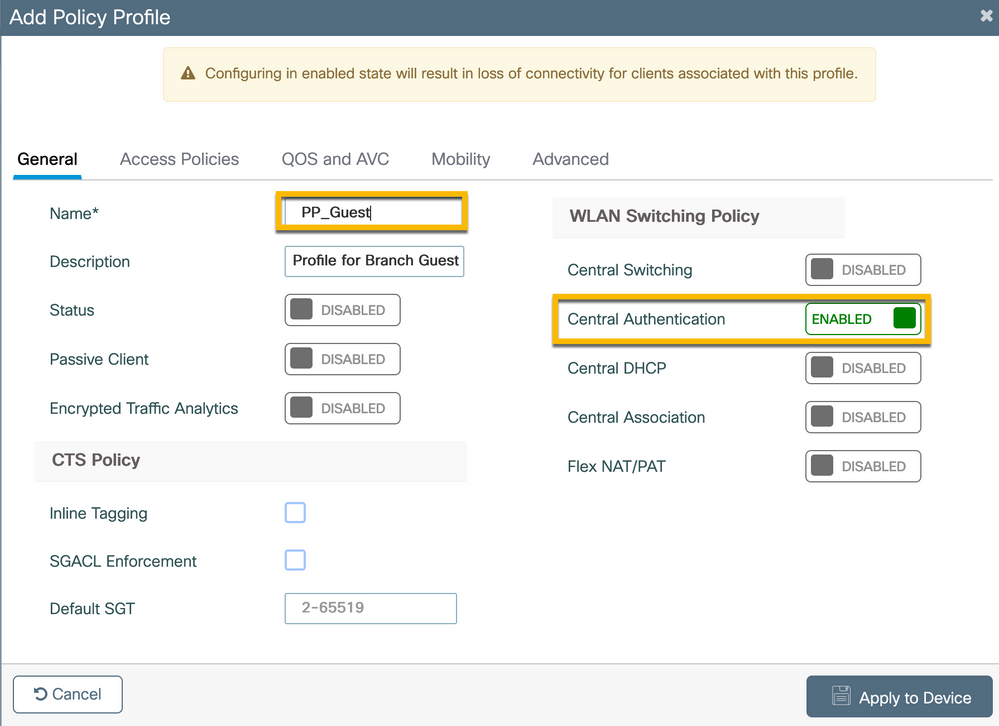

C9800 - Definition des GastrichtlinienprofilsNavigieren Sie auf der Benutzeroberfläche des C9800 WLC zu Configuration > Tags & Profiles > Policy > +Add.

Name: PP_Guest

Status: Aktiviert

Zentrales Switching: Deaktiviert

Zentrale Authentifizierung: Aktiviert

Zentrales DHCP: Deaktiviert

Zentrale Zuordnung: Deaktiviert

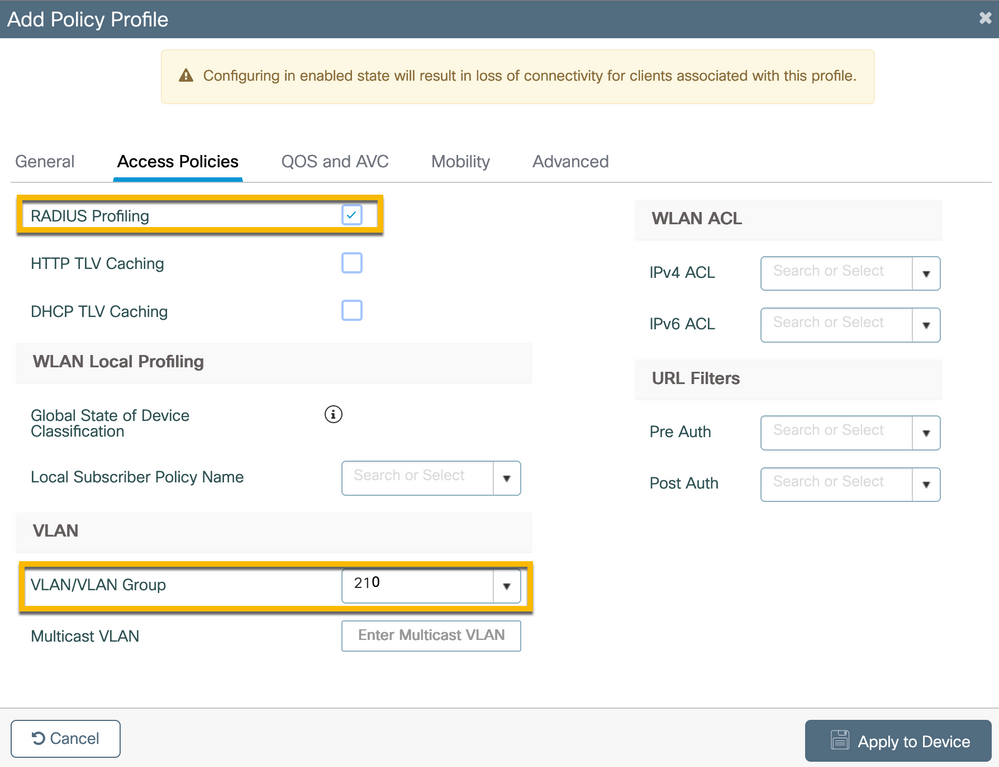

Navigieren Sie zur Access Policies Registerkarte im gleichen Add Policy Profile Dialogfeld.

- RADIUS-Profilerstellung: Aktiviert

- VLAN/VLAN-Gruppe: 210 (d. h. VLAN 210 ist das lokale Gast-VLAN in jeder Außenstelle)

Hinweis: Gast-VLAN für Flex muss auf dem 9800 WLC unter VLANs in der VLAN-/VLAN-Gruppentyp-VLAN-Nummer nicht definiert sein.

Bekannter Fehler: Die Cisco Bug-ID CSCvn48234 bewirkt, dass die SSID nicht übertragen wird, wenn dasselbe Flex-Gast-VLAN unter WLC und im Flex-Profil definiert ist.

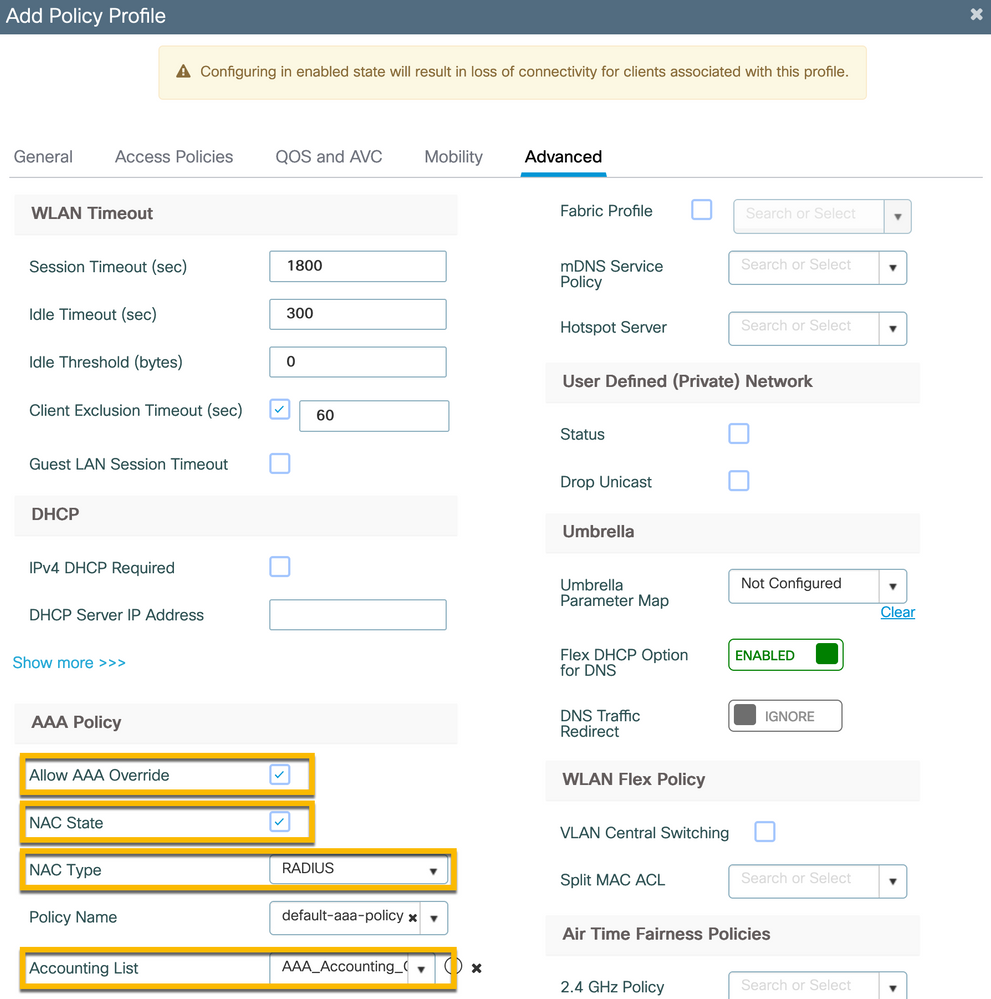

Navigieren Sie im selbenAdd Policy Profile Dialogfeld zur RegisterkarteAdvanced.

- AAA-Außerkraftsetzung zulassen: aktiviert

- NAC-Status: Aktiviert

- NAC-Typ: RADIUS

- Accounting-Liste: AAA_Accounting_CPPM (wird in Schritt 4 als Teil der AAA-Konfiguration definiert)

Hinweis: 'Network Admission Control (NAC) State - Enable' ist erforderlich, damit der C9800 WLC RADIUS-CoA-Nachrichten annehmen kann.

C9800 - Richtlinien-Tag

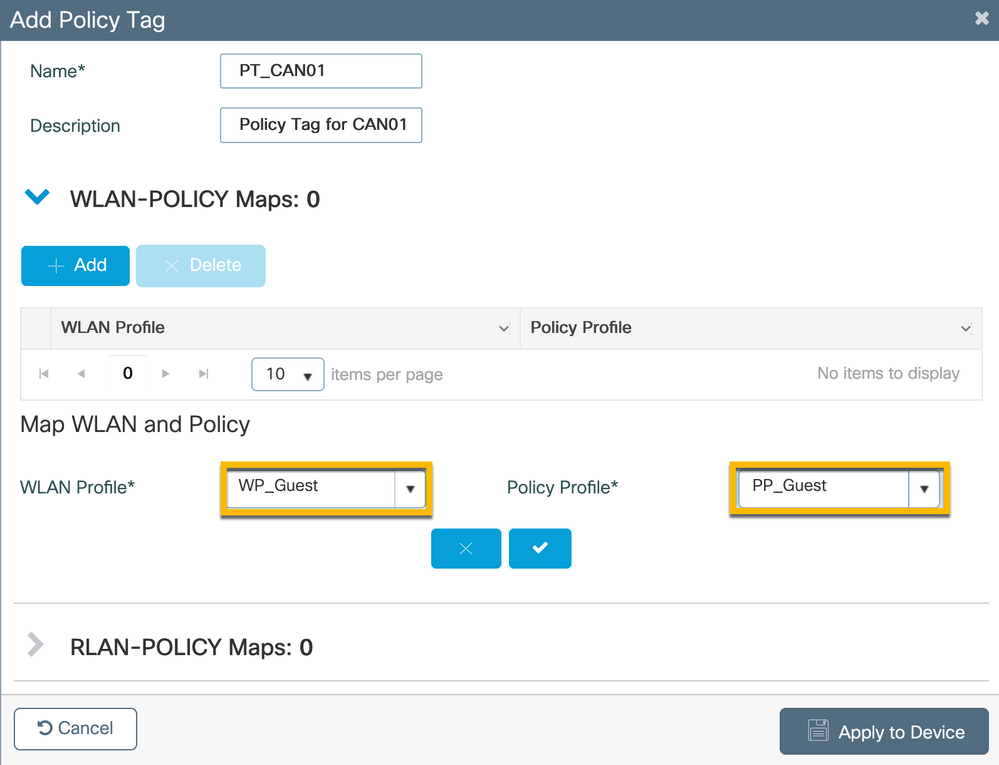

C9800 - Richtlinien-TagNavigieren Sie auf der C9800-Benutzeroberfläche zu Configuration > Tags & Profiles > Tags > Policy > +Add.

- Name: PT_CAN01

- Beschreibung: Policy Tag for CAN01 Branch Site

Klicken Sie im selben Dialogfeld Add Policy Tag unter WLAN-POLICY MAPS auf +Add, und ordnen Sie das zuvor erstellte WLAN-Profil dem Richtlinienprofil zu:

- WLAN-Profil: WP_Guest

- Richtlinienprofil: PP_Guest

C9800 - AP-Beitrittsprofil

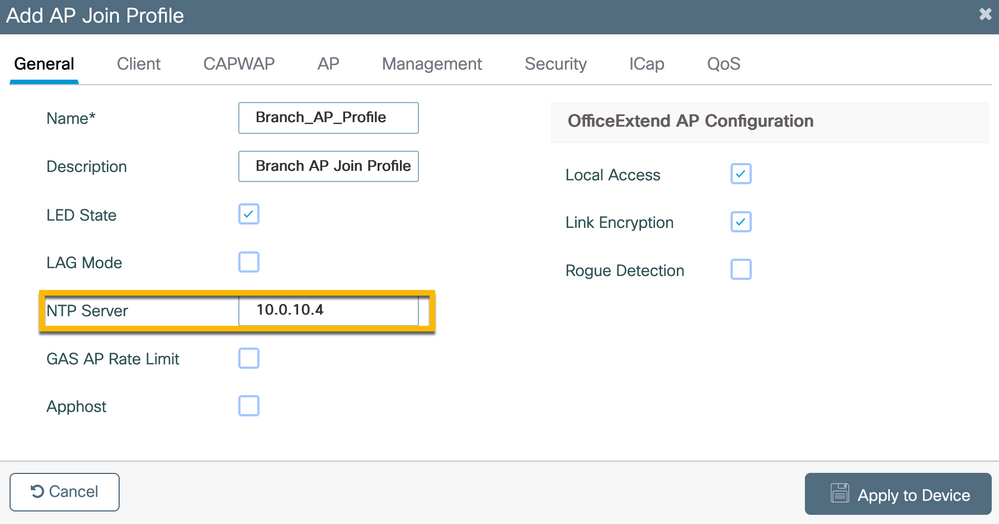

C9800 - AP-BeitrittsprofilNavigieren Sie auf der Benutzeroberfläche des C9800 WLC zu Configuration > Tags & Profiles > AP Join > +Add.

- Name: Branch_AP_Profile

- NTP-Server: 10.0.10.4 (siehe Diagramm der Labortopologie). Dies ist der NTP-Server, der von den Access Points in der Außenstelle für die Synchronisierung verwendet wird.

C9800 - Flex Profile

C9800 - Flex ProfileDie Profile und Tags sind modular und können für mehrere Standorte wiederverwendet werden.

Bei einer FlexConnect-Bereitstellung können Sie dasselbe Flex-Profil wiederverwenden, wenn in allen Zweigstellen dieselben VLAN-IDs verwendet werden.

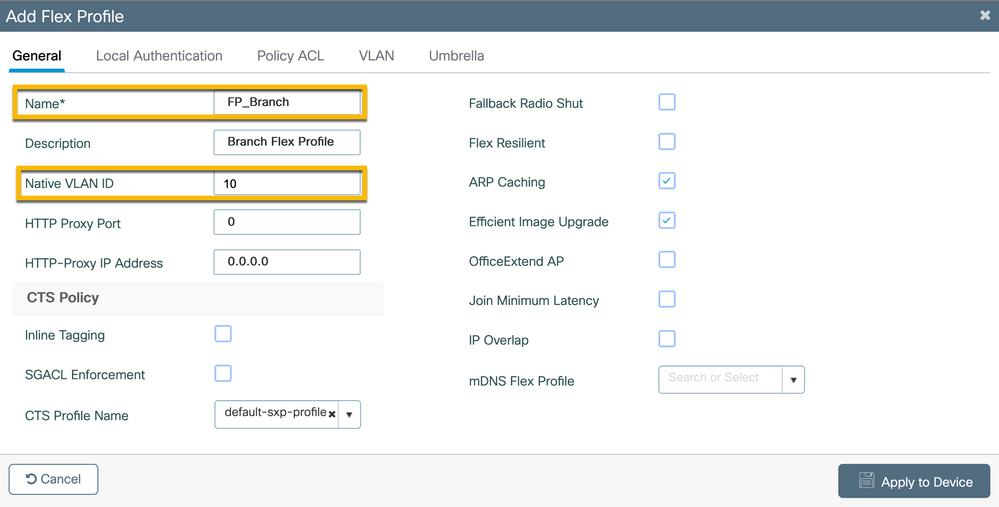

Schritt 1: Navigieren Sie auf einer C9800 WLC-GUI zu Configuration > Tags & Profiles > Flex > +Add.

- Name: FP_Branch

- Native VLAN-ID: 10 (nur erforderlich, wenn Sie über ein natives VLAN verfügen, das nicht der Standardeinstellung entspricht und über eine AP-Verwaltungsschnittstelle verfügen soll)

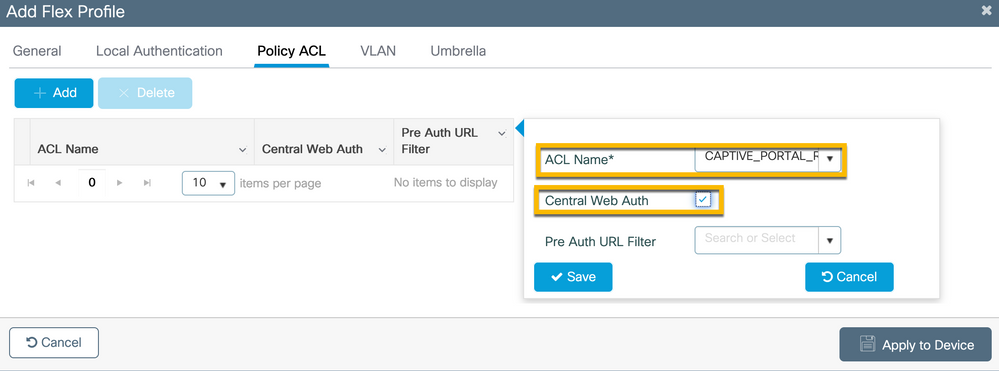

Navigieren Sie im selbenAdd Flex Profile Dialogfeld zur Registerkarte,Policy ACL und klicken Sie auf +Add.

- ACL-Name: CAPTIVE_PORTAL_REDIRECT

- Zentrale Webauthentifizierung: Aktiviert

Bei einer Flexconnect-Bereitstellung wird erwartet, dass jeder verwaltete Access Point die Umleitungszugriffskontrollliste lokal herunterlädt, während die Umleitung am Access Point und nicht am C9800 erfolgt.

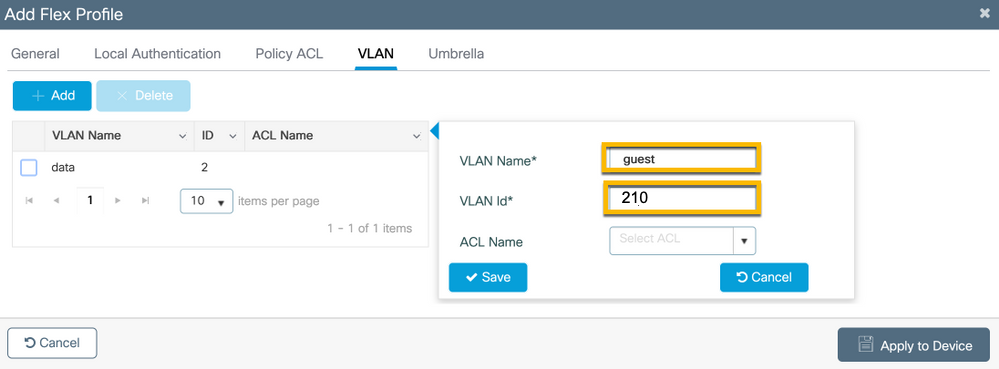

Navigieren Sie im selbenAdd Flex Profile Dialogfeld zur VLAN Registerkarte, und klicken Sie auf +Add (siehe Topologiediagramm der Übungseinheit).

- VLAN-Name: Gast

- VLAN-ID: 210

C9800 - Site-Tag

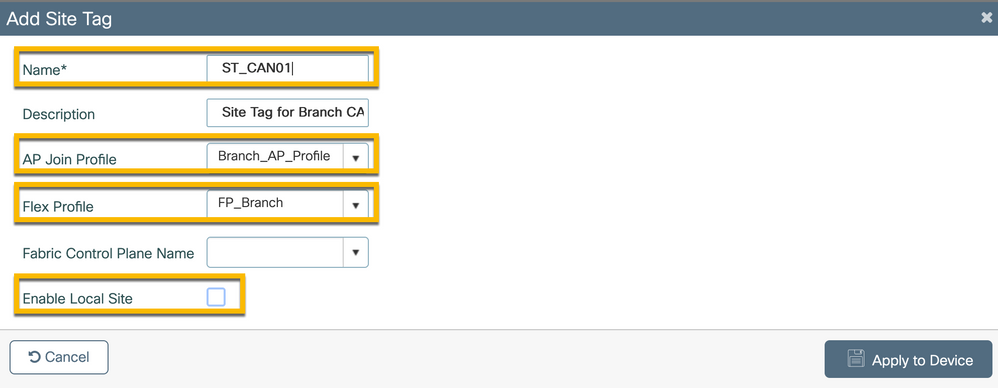

C9800 - Site-TagNavigieren Sie auf der Benutzeroberfläche des 9800 WLC zu Configuration > Tags & Profiles > Tags > Site > Add.

Hinweis: Erstellen Sie für jeden Remote-Standort eine eindeutige Standort-Tag-Nummer, die die beiden Wireless-SSIDs wie beschrieben unterstützen muss.

Es gibt eine 1-1-Zuordnung zwischen einem geografischen Standort, einer Site-Tag-Nummer und einer Flex Profile-Konfiguration.

Einem Flex Connect-Standort muss ein Flex Connect-Profil zugeordnet sein. Sie können maximal 100 Access Points pro Flex Connect-Standort einrichten.

- Name: ST_CAN01

- AP-Beitrittsprofil: Branch_AP_Profile

- Flex-Profil: FP_Branch

- Lokalen Standort aktivieren: Deaktiviert

C9800 - RF-Profil

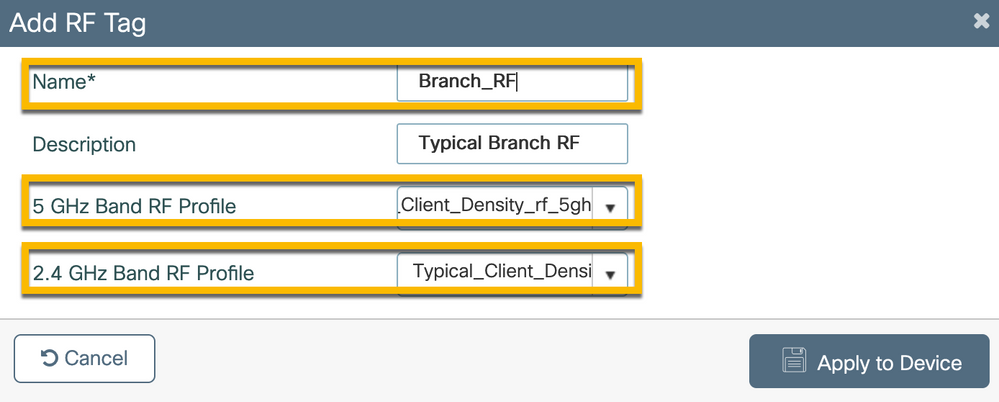

C9800 - RF-ProfilNavigieren Sie auf der Benutzeroberfläche des 9800 WLC zu Configuration > Tags & Profiles > Tags > RF > Add.

- Name: Branch_RF

- 5 GHz Band Radio Frequency (RF) Profile: Typical_Client_Density_5gh (systemdefinierte Option)

- 2,4-GHz-Band-RF-Profil: Typical_Client_Density_2gh (systemdefinierte Option)

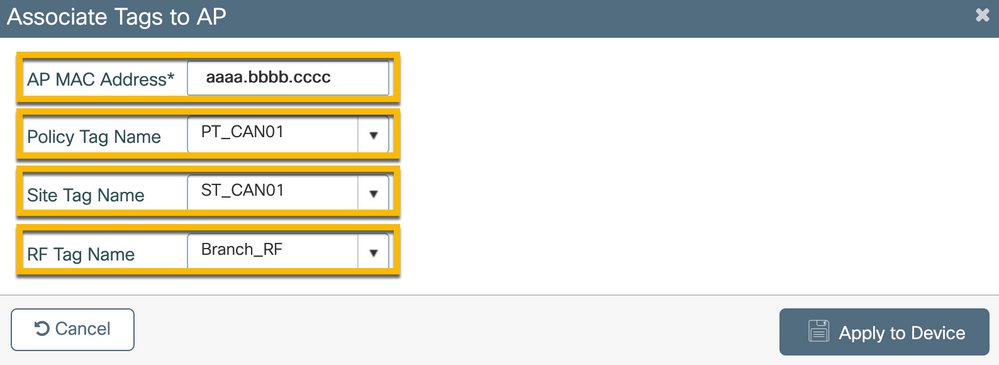

C9800 - Zuweisen von Tags zu AP

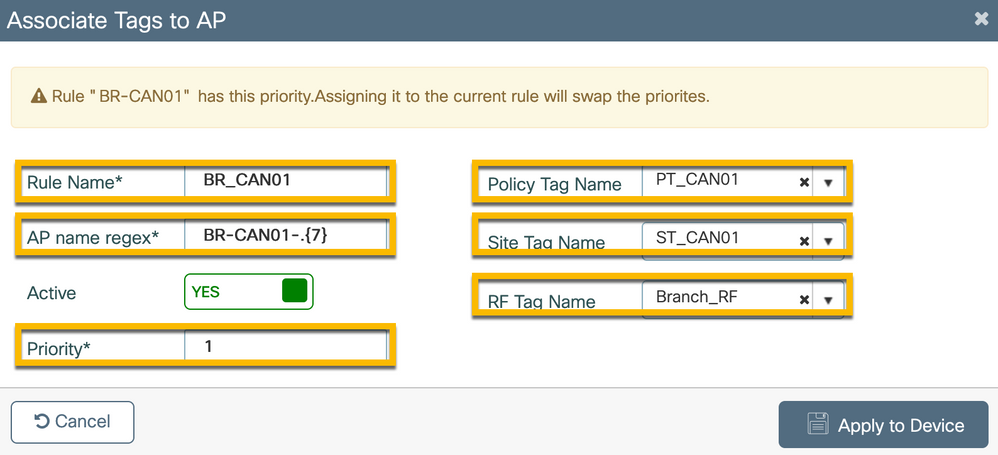

C9800 - Zuweisen von Tags zu APEs stehen zwei Optionen zur Verfügung, um definierten Tags einzelnen APs in der Bereitstellung zuzuweisen:

- Namensbasierte Zuweisung des Access Points, bei der reguläre Ausdrücke verwendet werden, die mit Mustern im Feld "AP-Name" übereinstimmen (Configure > Tags & Profiles > Tags > AP > Filter)

- Adressbasierte Zuweisung von AP Ethernet MAC (Configure > Tags & Profiles > Tags > AP > Static)

Bei der Bereitstellung in einer Produktionsumgebung mit Cisco DNA Center wird dringend empfohlen, entweder einen DNAC- und AP PNP-Workflow oder eine statische CSV-Upload-Methode (Comma-Separated Values) zu verwenden, die in 9800 verfügbar ist, um eine manuelle Zuweisung pro AP zu vermeiden. Navigieren Sie zu Configure > Tags & Profiles > Tags > AP > Static > Add (Beachten Sie die Upload File Option).

- AP-MAC-Adresse: <AP_ETHERNET_MAC>

- Policy-Tag-Name: PT_CAN01

- Site-Tag-Name: ST_CAN01

- RF-Tag-Name: Branch_RF

Hinweis: Ab Cisco IOS® XE 17.3.4c gelten maximal 1.000 reguläre Ausdrücke pro Controller-Begrenzung. Wenn die Anzahl der Standorte in der Bereitstellung diese Anzahl überschreitet, muss die statische Zuweisung pro MAC genutzt werden.

Hinweis: Alternativ dazu können Sie auch zu navigieren, um die regex-basierte Zuweisungsmethode für AP-Namen zu nutzenConfigure > Tags & Profiles > Tags > AP > Filter > Add.

- Name: BR_CAN01

- AP-Namensregex: BR-CAN01-.(7) (Diese Regel entspricht der innerhalb der Organisation geltenden AP-Namenskonvention. In diesem Beispiel werden die Tags APs zugewiesen, die über ein Feld "AP Name" verfügen, das "BR_CAN01-" gefolgt von sieben Zeichen enthält.)

- Priorität: 1

- Policy-Tag-Name: PT_CAN01 (wie definiert)

- Site-Tag-Name: ST_CAN01

- RF-Tag-Name: Branch_RF

Aruba CPPM-Instanz konfigurieren

Aruba CPPM-Instanz konfigurierenInformationen zu Produktions-/Best Practices auf Basis der Aruba CPPM-Konfiguration erhalten Sie von Ihrer lokalen HPE Aruba SE-Ressource.

Aruba ClearPass Server - Erstkonfiguration

Aruba ClearPass Server - ErstkonfigurationAruba ClearPass wird mithilfe der OVF-Vorlage (Open Virtualization Format) auf dem ESXi <> -Server bereitgestellt, der die folgenden Ressourcen zuweist:

- Zwei reservierte virtuelle CPUs

- 6 GB RAM

- 80 GB Festplatte (muss manuell nach der anfänglichen VM-Bereitstellung hinzugefügt werden, bevor der Computer eingeschaltet wird)

Lizenzen beantragen

Lizenzen beantragenBeantragen Sie eine Plattformlizenz über Administration > Server Manager > Licensing. Hinzufügen Platform, Access und Onboard licenses.

Hostname des Servers

Hostname des ServersNavigieren Sie zu Administration > Server Manager > Server Configuration, und wählen Sie den neu bereitgestellten CPPM-Server aus.

- Hostname: cppm

- FQDN: cppm.example.com

- Überprüfen der IP-Adressierung und des DNS des Management-Ports

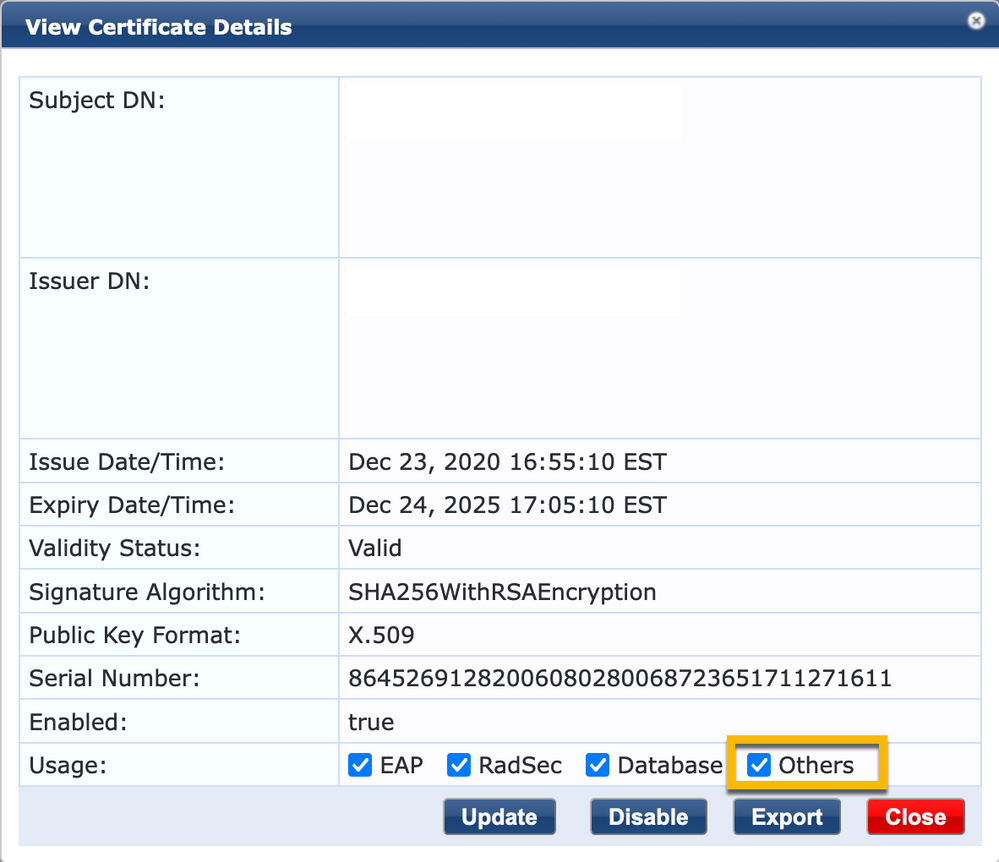

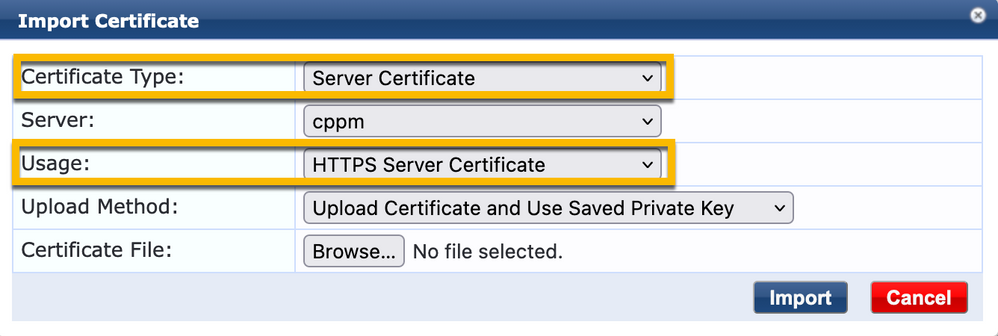

CPPM-Webserverzertifikat (HTTPS) generieren

CPPM-Webserverzertifikat (HTTPS) generierenDieses Zertifikat wird verwendet, wenn die Seite des ClearPass-Gastportals über HTTPS für Gastclients angezeigt wird, die eine Verbindung mit dem Gast-Wi-Fi in der Außenstelle herstellen.

Schritt 1: Laden Sie das CA Pub Chain-Zertifikat hoch.

Navigieren Sie zu Administration > Certificates > Trust List > Add.

- Verwendung: Andere aktivieren

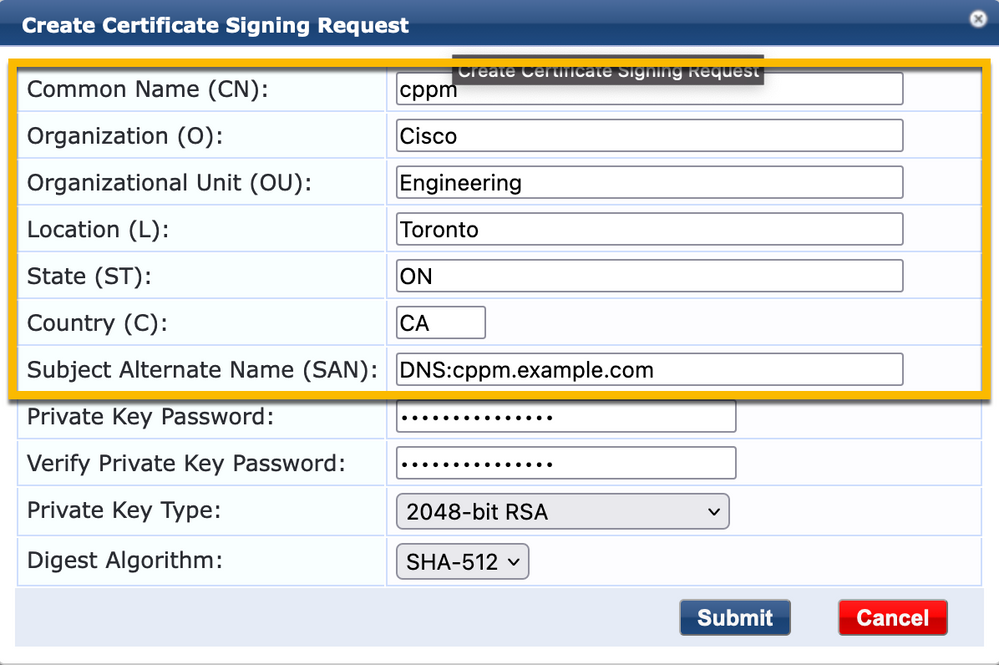

Schritt 2: Erstellen einer Zertifikatsignierungsanforderung

Navigieren Sie zu Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate.

- Klicken Sie auf Create Certificate Signing Request

- Allgemeine Bezeichnung: CPPM

- Organisation: cppm.example.com

Stellen Sie sicher, dass das SAN-Feld ausgefüllt wird (in SAN sowie IP und anderen FQDNs muss nach Bedarf ein gemeinsamer Name angegeben werden). Das Format ist DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>.

Schritt 3: Signieren Sie in der von Ihnen ausgewählten Zertifizierungsstelle den neu erstellten CPPM HTTPS-Service-CSR.

Schritt 4: Navigieren Sie zu Certificate Template > Web Server > Import Certificate.

- Zertifikatstyp: Serverzertifikat

- Verwendung: HTTP-Serverzertifikat

- Zertifikatsdatei: Durchsuchen und wählen Sie ein Zertifikat des von der Zertifizierungsstelle signierten CPPM HTTPS-Dienstes

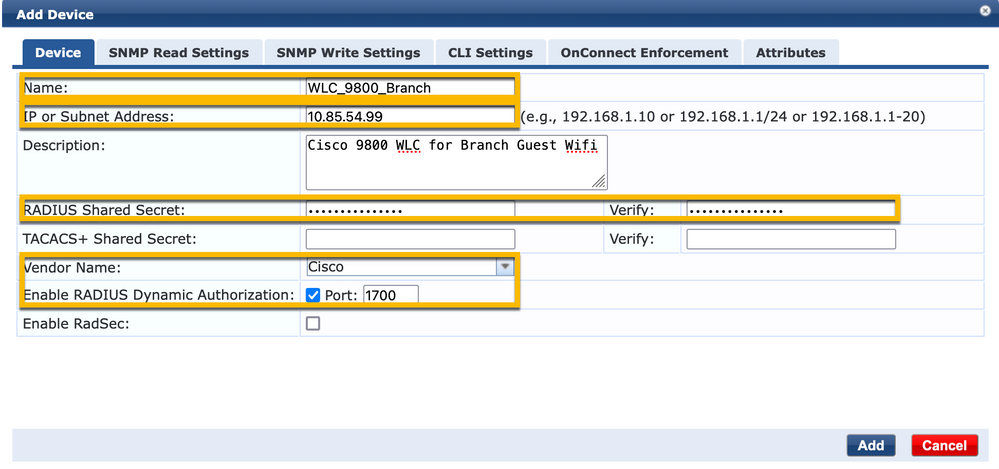

Definieren des C9800 WLC als Netzwerkgerät

Definieren des C9800 WLC als NetzwerkgerätNavigieren Sie zu Configuration > Network > Devices > Add.

- Name: WLC_9800_Branch

- IP- oder Subnetzadresse: 10.85.54.99 (siehe Topologiediagramm der Übungseinheit)

- RADIUS Shared Cisco: <WLC RADIUS-Kennwort>

- Name des Anbieters: Cisco

- RADIUS Dynamic Authorization aktivieren: 1700

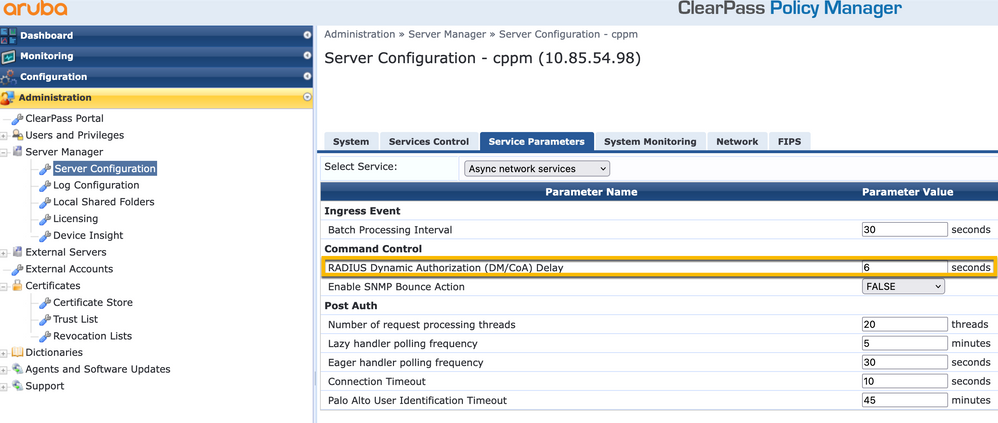

Gastportalseite und CoA-Timer

Gastportalseite und CoA-TimerEs ist sehr wichtig, während der gesamten Konfiguration die richtigen Timer-Werte einzustellen. Wenn die Timer nicht eingestellt sind, werden Sie wahrscheinlich auf eine zyklische Webportal-Umleitung mit dem Client stoßen, nicht auf den Status "Ausführen".

Timer, die Folgendes berücksichtigen:

- Portal Web Login timer: Dieser Timer verzögert die Weiterleitungsseite, bevor der Zugriff auf die Gastportalseite möglich ist, um den CPPM-Dienst über den Statusübergang zu informieren, das benutzerdefinierte Endpoint-Attribut "Allow-Guest-Internet" zu registrieren und den CoA-Prozess von CPPM zu WLC auszulösen. Navigieren Sie zu

Guest > Configuration > Pages > Web Logins.

- Name des Gastportals auswählen: Anonyme Laborgastregistrierung (die Konfiguration dieser Gastportalseite wird wie dargestellt detailliert dargestellt)

-Klicken Sie aufEdit

- Anmeldeverzögerung: 6 Sekunden

- ClearPass CoA-Verzögerungs-Timer: Dieser verzögert die Generierung von CoA-Nachrichten von ClearPass an den WLC. Dies ist erforderlich, damit CPPM den Status des Client-Endpunkts intern erfolgreich ändern kann, bevor die CoA-Bestätigung (ACK) vom WLC zurückkommt. Labortests zeigen die Antwortzeiten von WLC in Millisekunden. Wenn CPPM die Aktualisierung der Endpunktattribute nicht abgeschlossen hat, wird die neue RADIUS-Sitzung von WLC mit der Durchsetzungsrichtlinie für den nicht authentifizierten MAB-Dienst abgeglichen, und der Client erhält erneut eine Umleitungsseite. Navigieren Sie zu,

CPPM > Administration > Server Manager > Server Configuration und wählen SieCPPM Server > Service Parameters aus.

- Verzögerung der RADIUS Dynamic Authorization (DM/CoA) - auf sechs Sekunden eingestellt

ClearPass - Gast-CWA-Konfiguration

ClearPass - Gast-CWA-KonfigurationDie ClearPass-seitige CWA-Konfiguration besteht aus (3) Servicepunkten/Phasen:

| ClearPass-Komponente |

Servicetyp |

Zweck |

| 1. Richtlinien-Manager |

Dienst: Mac-Authentifizierung |

Wenn das benutzerdefinierte Attribut |

| 2. Gast |

Web-Anmeldungen |

Anonyme Login-AUP-Seite präsentieren. |

| 3. Richtlinien-Manager |

Dienst: Webbasierte Authentifizierung |

Endpunkt aktualisieren auf |

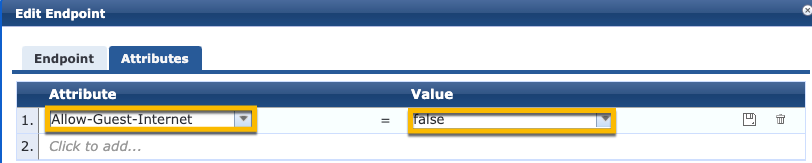

ClearPass-Endpunkt-Metadatenattribut: Allow-Guest-Internet

ClearPass-Endpunkt-Metadatenattribut: Allow-Guest-InternetErstellen Sie ein Metadatenattribut vom Typ Boolean, um den Zustand des Gastendpunkts zu verfolgen, während der Client zwischen dem Zustand 'Webauth Pending' und dem Zustand 'Run' wechselt:

- Neue Gäste, die eine Verbindung mit WiFi herstellen, haben ein Standard-Metadaten-Attribut, das so festgelegt ist, dass Allow-Guest-Internet=false. Basierend auf diesem Attribut durchläuft die Client-Authentifizierung den MAB-Dienst.

- Wenn Sie auf die Schaltfläche "AUP Accept" (AUP akzeptieren) klicken, wird das Metadatenattribut des Gastclients aktualisiert, um Allow-Guest-Internet=true festzulegen. Nachfolgende MAB-Datei, die auf diesem Attribut auf True festgelegt ist, ermöglicht den nicht umgeleiteten Zugriff auf das Internet.

Navigieren Sie zu ClearPass > Configuration > Endpoints, wählen Sie einen beliebigen Endpunkt aus der Liste, klicken Sie auf die RegisterkarteAttributes, fügen Sie Allow-Guest-Internet mit dem Wert false und Save hinzu.

Hinweis: Sie können denselben Endpunkt bearbeiten und dieses Attribut direkt danach löschen. In diesem Schritt wird einfach ein Feld in der Endpunkt-Metadaten-Datenbank erstellt, das in Richtlinien verwendet werden kann.

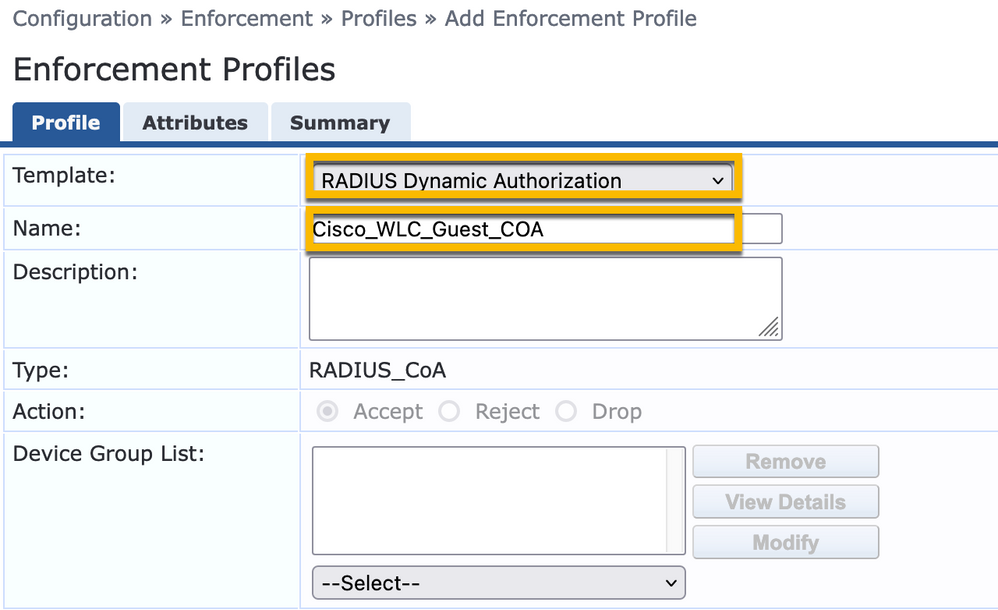

Konfiguration der ClearPass-Richtlinie zur erneuten Authentifizierung

Konfiguration der ClearPass-Richtlinie zur erneuten AuthentifizierungErstellen Sie ein Durchsetzungsprofil, das dem Gast-Client zugewiesen wird, sobald der Client auf der Seite des Gastportals AUP akzeptiert.

Navigieren Sie zu ClearPass > Configuration > Profiles > Add.

- Vorlage: RADIUS Dynamic Authorization

- Name: Cisco_WLC_Guest_COA

| Radius:IETF |

Anrufende Station-ID |

%{Radius:IETF:Calling-Station-ID} |

| Radius:Cisco |

Cisco AVPair |

Subscriber:command=reauthentifizieren |

| Radius:Cisco |

Cisco AVPair |

%{Radius:Cisco:Cisco-AVPair:Subscriber:Audit-Session-ID} |

| Radius:Cisco |

Cisco AVPair |

Teilnehmer:reAuthenticate-type=last-type=last |

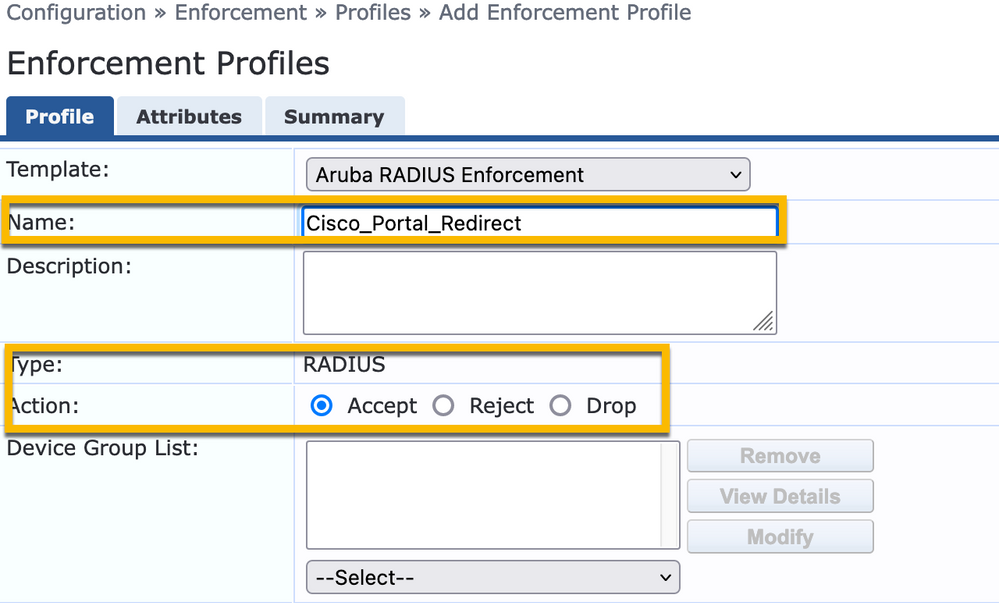

Konfiguration des Durchsetzungsprofils für die ClearPass-Gastportal-Umleitung

Konfiguration des Durchsetzungsprofils für die ClearPass-Gastportal-UmleitungErstellen Sie ein Durchsetzungsprofil, das auf den Gast während der anfänglichen MAB-Phase angewendet wird, wenn die MAC-Adresse nicht in der CPPM-Endpunktdatenbank gefunden wird und "Allow-Guest-Internet" auf "true" gesetzt ist.

Dies veranlasst den 9800 WLC, den Guest Client zur externen Authentifizierung an das CPPM-Gastportal umzuleiten.

Navigieren Sie zu ClearPass > Enforcement > Profiles > Add.

- Name: Cisco_Portal_Redirect

- Typ: RADIUS

- Aktion: Akzeptieren

Durchsetzungsprofil für ClearPass-Umleitung

Durchsetzungsprofil für ClearPass-Umleitung

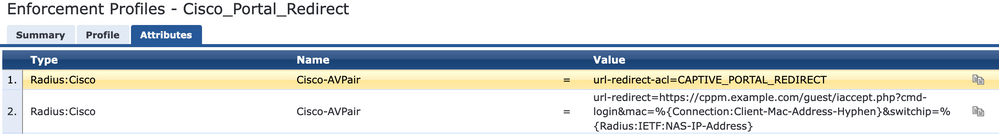

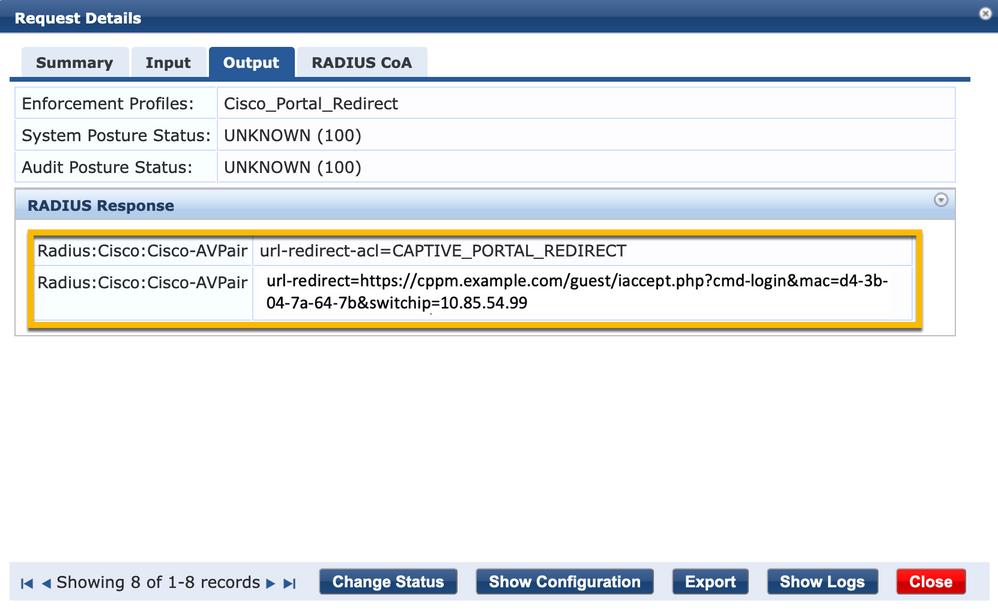

Konfigurieren Sie im selben Dialogfeld auf derAttributes Registerkarte zwei Attribute gemäß diesem Bild:

ClearPass-Umleitungsprofilattribute

ClearPass-Umleitungsprofilattribute

Das url-redirect-acl Attribut wird auf festgelegtCAPTIVE-PORTAL-REDIRECT. Dies ist der Name der auf C9800 erstellten ACL.

Hinweis: In der RADIUS-Nachricht wird nur der Verweis auf die ACL übergeben, nicht der Inhalt der ACL. Es ist wichtig, dass der Name der auf dem 9800 WLC erstellten ACL genau mit dem Wert dieses RADIUS-Attributs übereinstimmt, wie dargestellt.

Das url-redirect Attribut besteht aus mehreren Parametern:

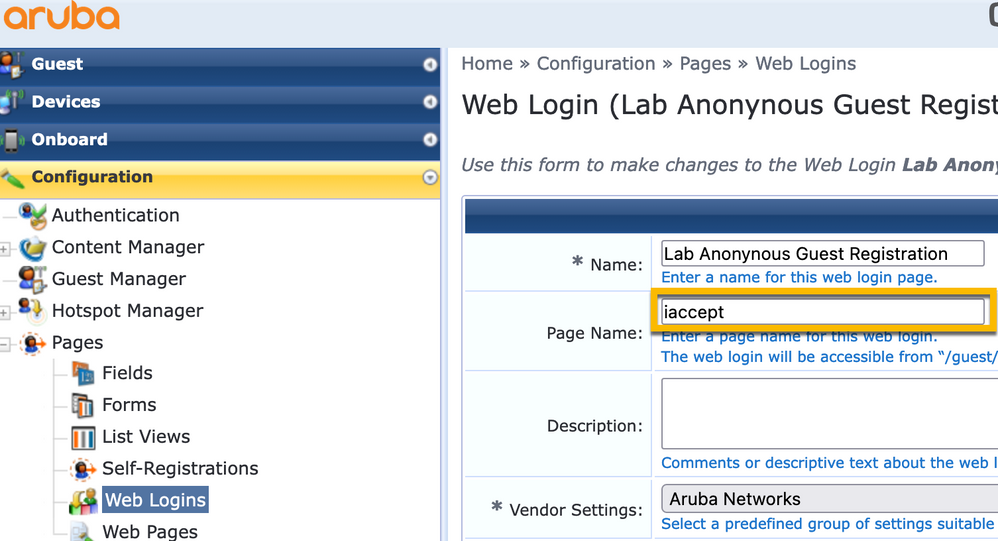

- Die Ziel-URL, unter der das Gastportal gehostet wird: https://cppm.example.com/guest/iaccept.php

- Gast-Client-MAC, Makro %{Connection:Client-Mac-Address-Hyphen}

- Authenticator-IP (9800 WLC löst die Umleitung aus), Makro %{Radius:IETF:NAS-IP-Adresse}

- cmd-login-Aktion

Die URL der ClearPass-Guest Web-Anmeldeseite wird angezeigt, wenn Sie zu navigierenCPPM > Guest > Configuration > Pages > Web Logins > Edit.

In diesem Beispiel wird der Seitenname des Gastportals in CPPM als iaccept definiert.

Hinweis: Die Konfigurationsschritte für die Seite "Guest Portal" werden wie beschrieben ausgeführt.

Hinweis: Für Cisco Geräte wird normalerweiseaudit_session_id verwendet, dies wird jedoch nicht von anderen Anbietern unterstützt.

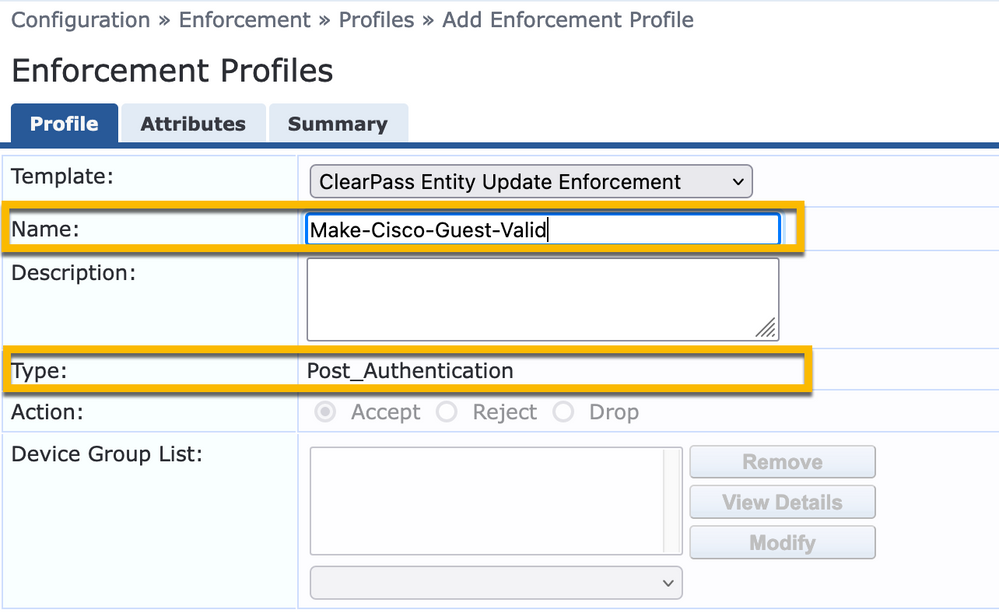

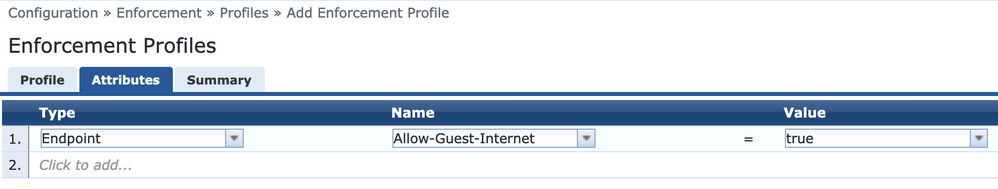

Konfiguration des Durchsetzungsprofils für ClearPass-Metadaten

Konfiguration des Durchsetzungsprofils für ClearPass-MetadatenKonfigurieren Sie das Durchsetzungsprofil, um das Metadatenattribut des Endpunkts zu aktualisieren, das für die Statusübergangsverfolgung durch CPPM verwendet wird.

Dieses Profil wird auf den Eintrag für die MAC-Adresse des Guest Clients in der Endpunktdatenbank angewendet und setzt das Allow-Guest-Internet Argument auf 'true'.

Navigieren Sie zu ClearPass > Enforcement > Profiles > Add.

- Vorlage: Durchsetzung der ClearPass-Entitätsaktualisierung

- Typ: Post_Authentication

Im selben Dialog, die RegisterkarteAttributes.

- Typ: Endpunkt

- Name: Allow-Guest-Internet

Hinweis: Damit dieser Name im Dropdown-Menü angezeigt wird, müssen Sie dieses Feld wie in den Schritten beschrieben für mindestens einen Endpunkt manuell definieren.

- Wert: true

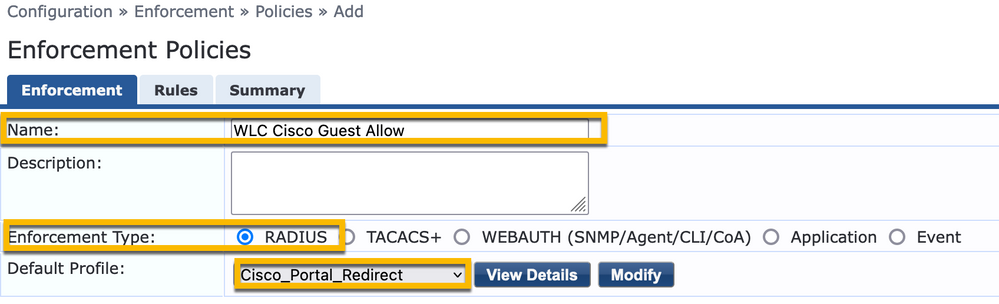

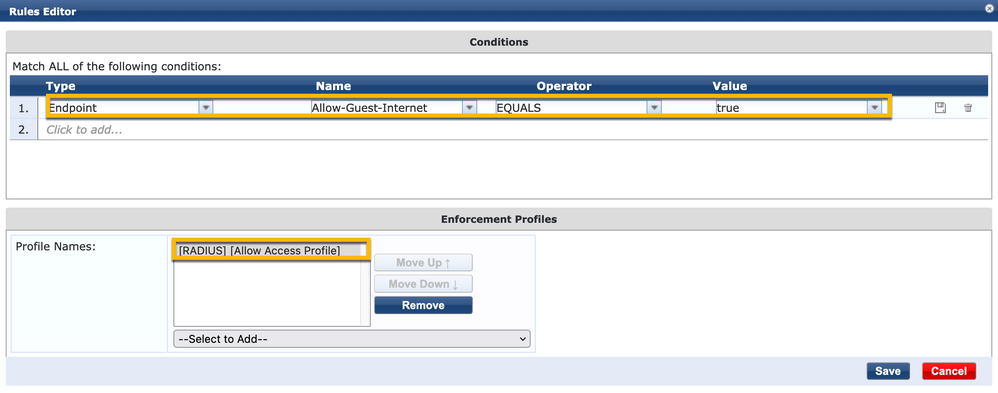

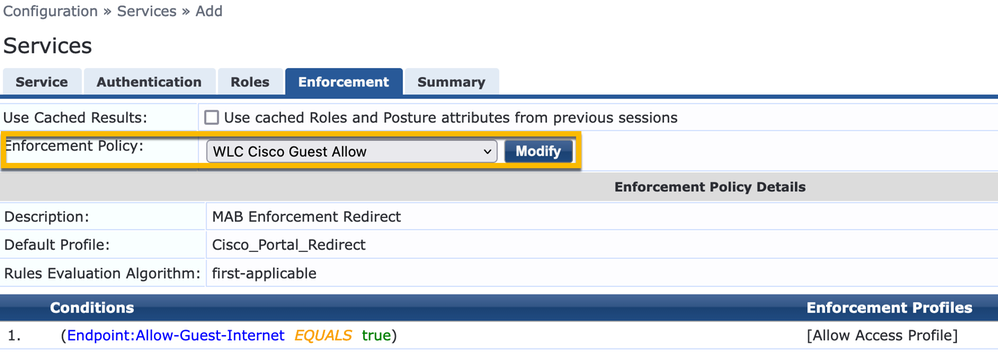

Richtlinienkonfiguration für die Durchsetzungsrichtlinie für den Gastzugriff mit ClearPass

Richtlinienkonfiguration für die Durchsetzungsrichtlinie für den Gastzugriff mit ClearPassNavigieren Sie zu ClearPass > Enforcement > Policies > Add.

- Name: WLC Cisco Gastberechtigung

- Durchsetzungstyp: RADIUS

- Standardprofil: Cisco_Portal_Redirect

Navigieren Sie im selben Dialogfeld zur Rules Registerkarte, und klicken Sie auf Add Rule.

- Typ: Endpunkt

- Name: Allow-Guest-Internet

- Betreiber: EQUALS

- Wert True

- Profilnamen/Hinzuzufügende Auswahl: [RADIUS] [Zugriffsprofil zulassen]

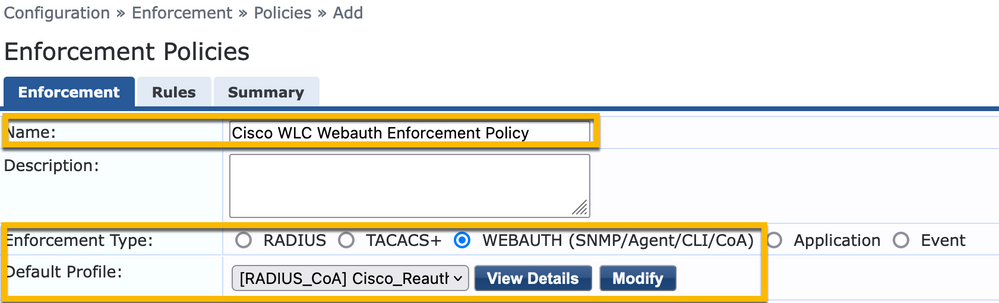

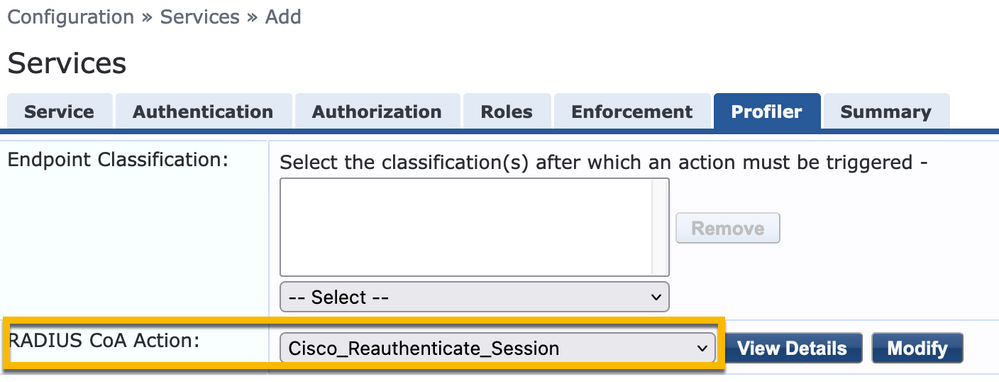

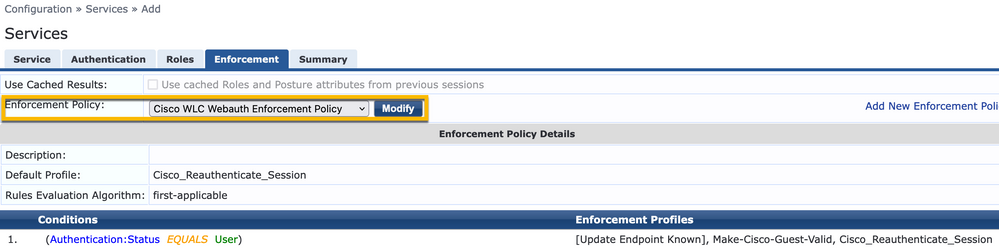

Konfiguration der Durchsetzungsrichtlinie für ClearPass-Gastzugriff nach AUP

Konfiguration der Durchsetzungsrichtlinie für ClearPass-Gastzugriff nach AUPNavigieren Sie zu ClearPass > Enforcement > Policies > Add.

Name: Cisco WLC-Richtlinie zur Durchsetzung von Webauthentifizierung

- Durchsetzungstyp: WEBAUTH (SNMP/Agent/CLI/CoA)

- Standardprofil: [RADIUS_CoA] Cisco_ReAuthenticate_Session

Navigieren Sie im selben Dialogfeld zu Rules > Add.

- Bedingungen: Authentifizierung

- Name: Status

- Betreiber: EQUALS

- Wert: Benutzer

- Profilnamen: <add each>:

- [Nach der Authentifizierung] [Endpunkt aktualisieren bekannt]

- [Nach der Authentifizierung] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

Hinweis: Wenn Sie in einem Szenario mit einem ununterbrochenen Pseudo-Browser für die Umleitung durch das Gastportal auftreten, ist dies ein Hinweis darauf, dass entweder die CPPM-Timer angepasst werden müssen oder dass die RADIUS-CoA-Nachrichten nicht ordnungsgemäß zwischen CPPM und dem 9800 WLC ausgetauscht werden. Überprüfen Sie diese Standorte.

- Navigieren Sie zu CPPM > Monitoring > Live Monitoring > Access Tracker, und stellen Sie sicher, dass der RADIUS-Protokolleintrag RADIUS CoA-Details enthält.

- Navigieren Sie auf 9800 WLC Troubleshooting > Packet Capture, aktivieren Sie PCAP auf der Schnittstelle, auf der das Eintreffen der RADIUS CoA-Pakete erwartet wird, und überprüfen Sie, ob RADIUS CoA-Nachrichten vom CPPM empfangen werden.

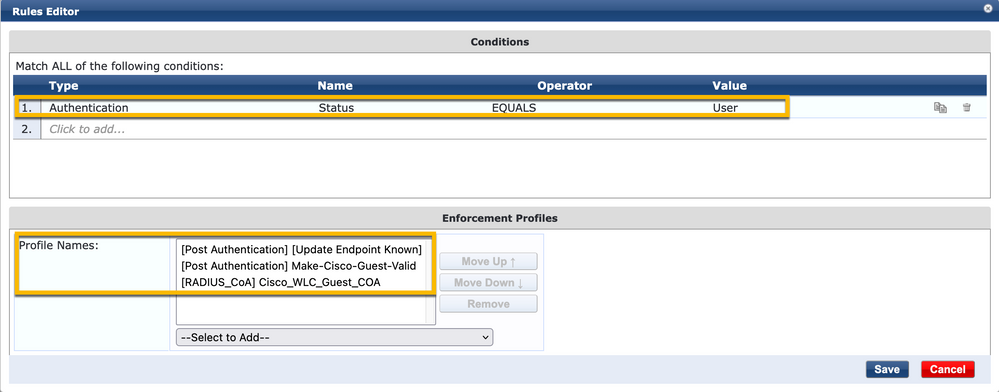

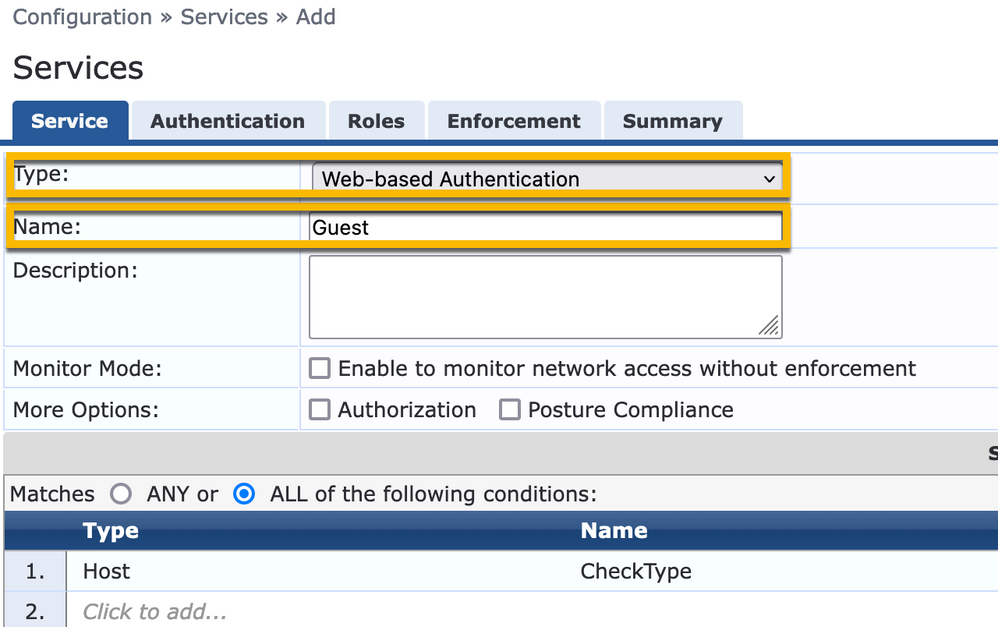

Konfiguration des ClearPass MAB-Authentifizierungsdiensts

Konfiguration des ClearPass MAB-AuthentifizierungsdienstsDer Service wird für das AV-Paar (Attributwert) Radius abgeglichen: Cisco | CiscoAVPair | cisco-wlan-ssid

Navigieren Sie zu ClearPass > Configuration > Services > Add.

Registerkarte Service:

- Name: GuestPortal - Mac Auth

- Typ: MAC-Authentifizierung

- Weitere Optionen: Auswahl von Autorisierung, Profilerstellung für Endgeräte

Zuordnungsregel hinzufügen:

- Typ: Radius: Cisco

- Name: Cisco-AVPair

- Betreiber: EQUALS

- Wert: cisco-wlan-ssid=Guest (entspricht dem konfigurierten Gast-SSID-Namen)

Hinweis: "Gast" ist der Name der vom 9800 WLC übertragenen Gast-SSID.

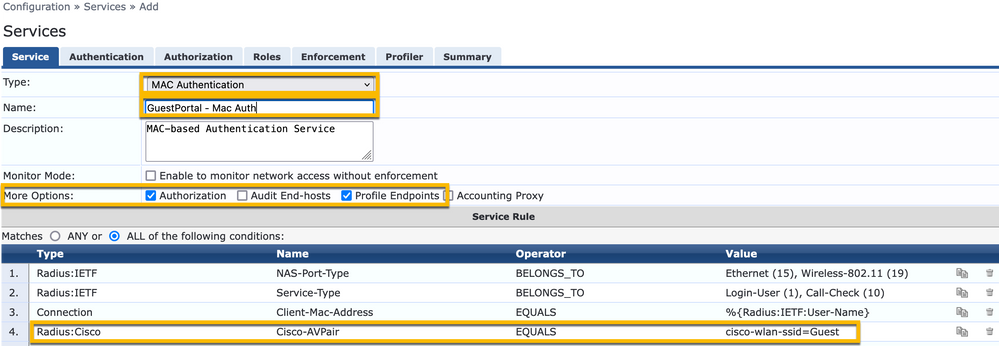

Wählen Sie im selben Dialog die Authentication Registerkarte.

- Authentifizierungsmethoden: Entfernen [MAC AUTH], Hinzufügen [Alle MAC AUTH zulassen]

- Authentifizierungsquellen: [Endpoints-Repository][Lokale SQL-Datenbank], [Guest User-Repository][Lokale SQL-Datenbank]

Wählen Sie im selben Dialog die Enforcement Registerkarte.

- Durchsetzungsrichtlinie: WLC Cisco Guest Allow

Wählen Sie im selben Dialog die Enforcement Registerkarte.

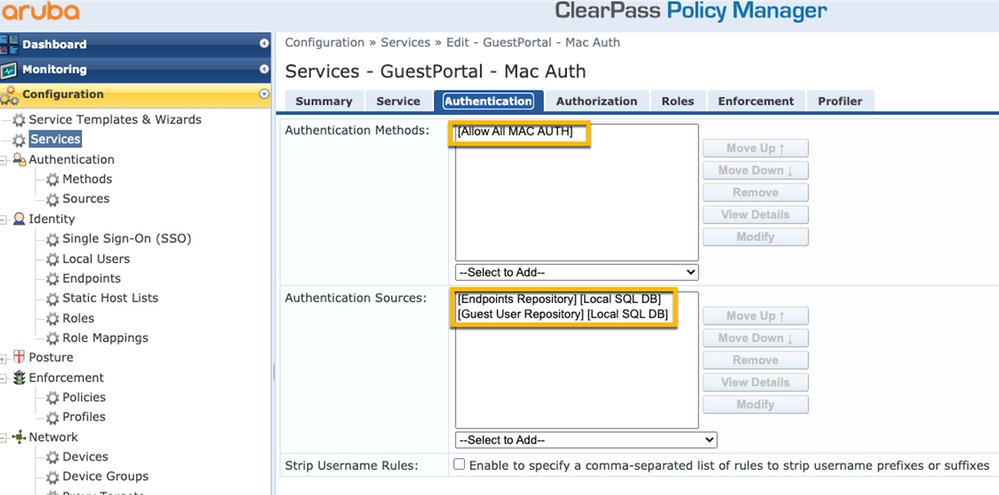

ClearPass-Webauthentifizierungsdienstkonfiguration

ClearPass-WebauthentifizierungsdienstkonfigurationNavigieren Sie zu ClearPass > Enforcement > Policies > Add.

- Name: Guest_Portal_Webauth

- Typ: Webbasierte Authentifizierung

Im selben Dialogfeld wird auf der Registerkarte dieEnforcement Enforcement Policy (Durchsetzungsrichtlinie): Cisco WLC WebAuth Enforcement Policy (Cisco WLC WebAuth Durchsetzungsrichtlinie) angezeigt.

ClearPass - Webanmeldung

ClearPass - WebanmeldungVerwenden Sie für die Seite "Anonymous AUP Guest Portal" einen einzigen Benutzernamen ohne Kennwortfeld.

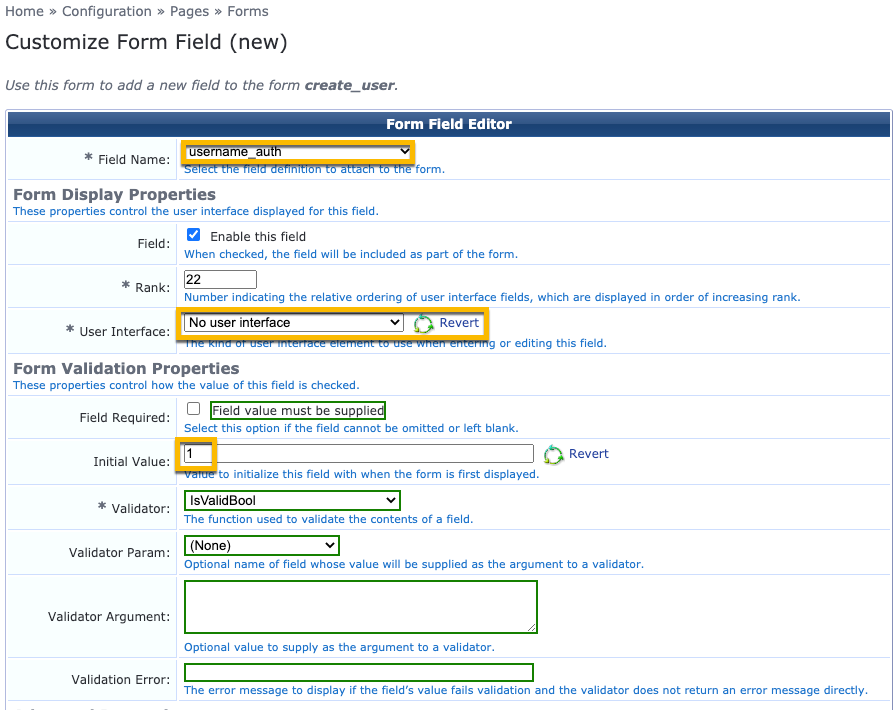

Für den verwendeten Benutzernamen müssen die folgenden Felder definiert/festgelegt sein:

Benutzername_Authentifizierung | Benutzername-Authentifizierung: | 1

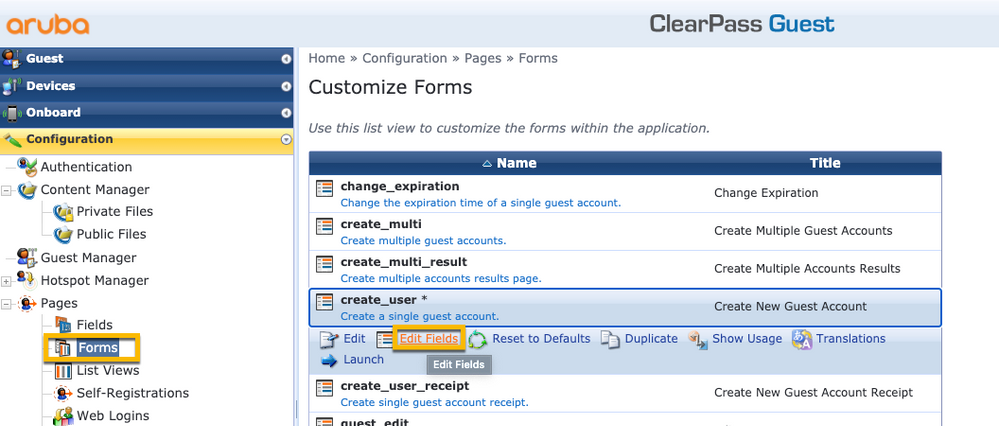

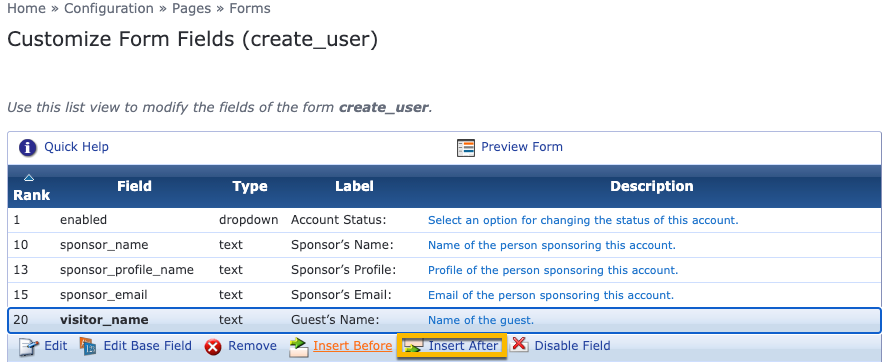

Um das Feld 'username_auth' für einen Benutzer festzulegen, muss dieses Feld zuerst im Formular 'Benutzer bearbeiten' verfügbar gemacht werden. Navigieren Sie zu ClearPass > Guest > Configuration > Pages > Forms, und wählen Sie Formular auscreate_user.

Wählen Sie visitor_name (Zeile 20) aus, und klicken Sie auf Insert After.

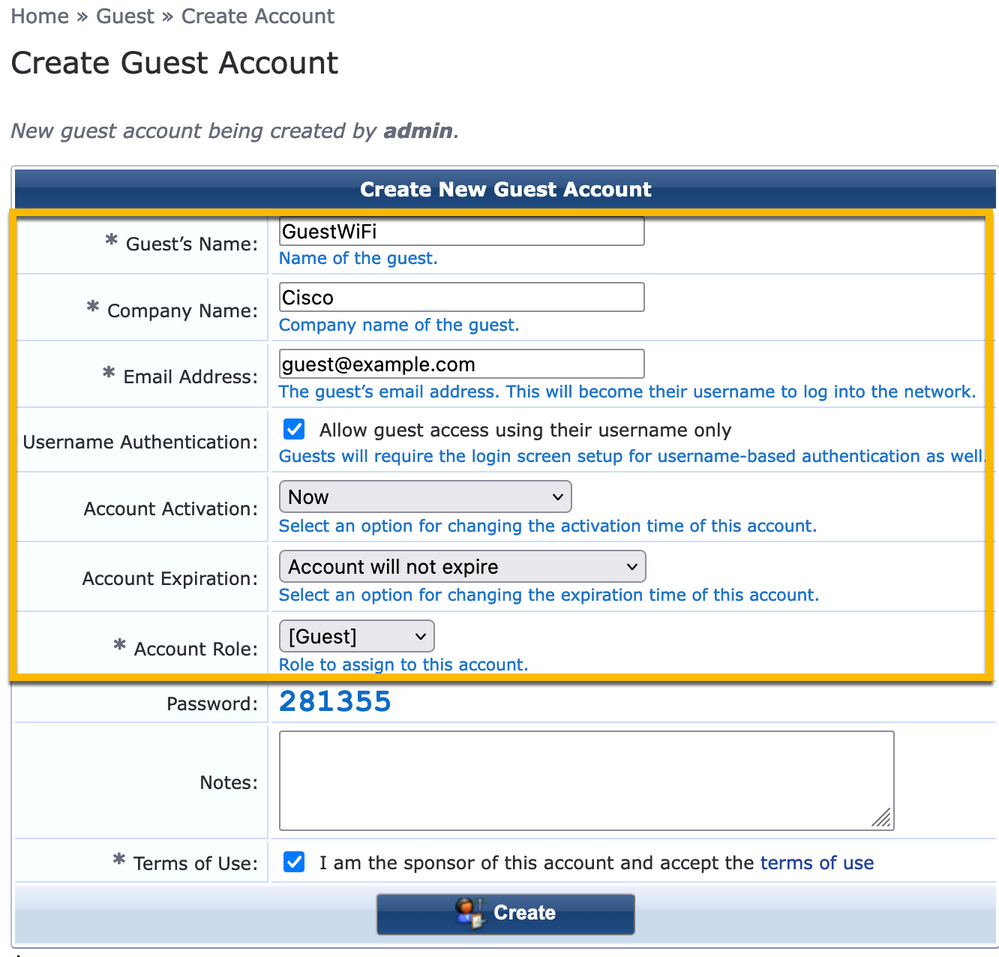

Erstellen Sie nun den Benutzernamen, um ihn hinter der Seite des AUP-Gastportals zu verwenden.

Navigieren Sie zu CPPM > Guest > Guest > Manage Accounts > Create.

- Gastname: Gast-WiFi

- Name des Unternehmens: Cisco

- E-Mail-Adresse: guest@example.com

- Benutzername-Authentifizierung: Gastzugriff nur unter Verwendung des Benutzernamens zulassen: Aktiviert

- Kontoaktivierung: Jetzt

- Kontoablauf: Das Konto läuft nicht ab

- Nutzungsbedingungen: Ich bin der Sponsor: Aktiviert

Erstellen eines Web-Anmeldeformulars Navigieren Sie zu CPPM > Guest > Configuration > Web Logins.

Name: Lab Anonymous Guest Portal

Seitenname: iaccept

Anbietereinstellungen: Aruba Networks

Anmeldemethode: Vom Server initiiert - An den Controller gesendete Autorisierungsänderung (RFC 3576)

Authentifizierung: Anonym - Kein Benutzername oder Kennwort erforderlich

Anonymer Benutzer: GastWiFi

Bedingungen: Bestätigung der Geschäftsbedingungen erforderlich

Anmelde-Label: akzeptieren und verbinden

Standard-URL: www.example.com

Anmeldeverzögerung: 6

Endpunkt aktualisieren: MAC-Adresse des Benutzers als bekannter Endpunkt markieren

Erweitert: Passen Sie Attribute an, die mit dem Endpunkt, den Endpunktattributen im Abschnitt nach der Authentifizierung, gespeichert wurden:

Benutzername | Benutzername

Besuchername | Name des Besuchers

cn | Name des Besuchers

Besucher_Telefon | Besucher-Telefon

E-Mail | E-Mail

Post | E-Mail

Name des Sponsors | Name des Sponsors

Sponsor-E-Mail | Sponsor-E-Mail

Gast-Internet zulassen | wahr

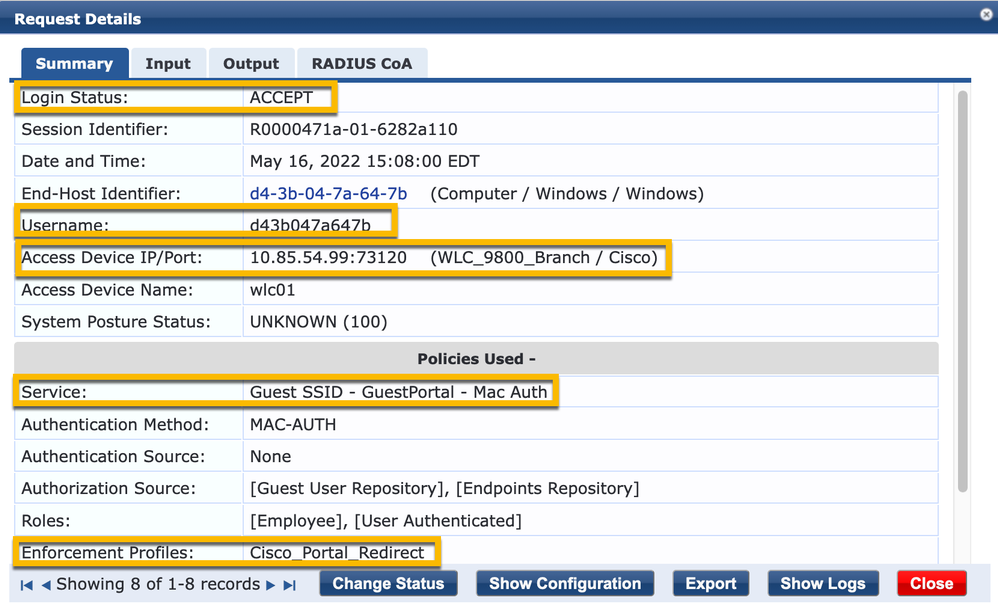

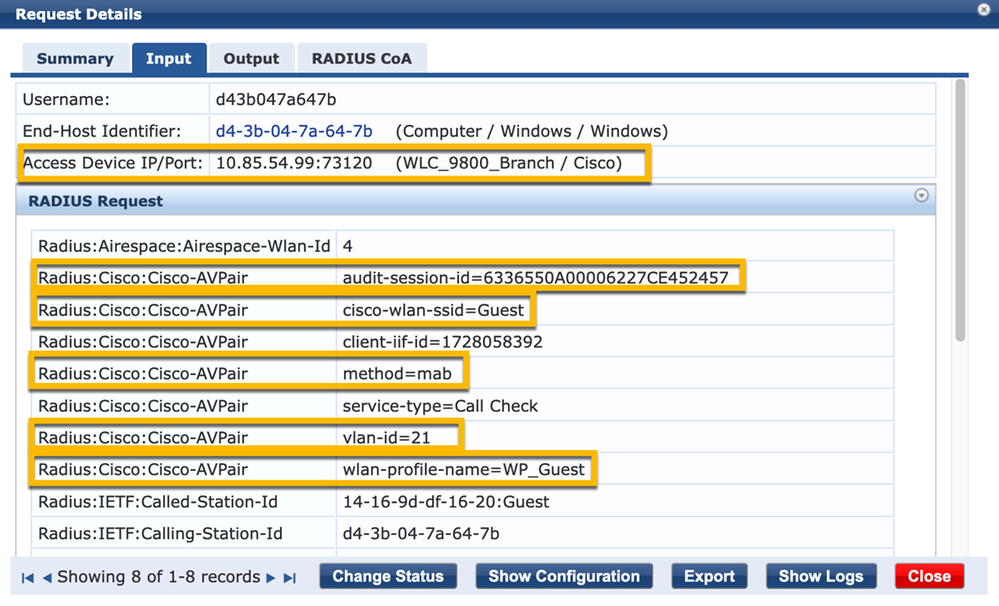

Verifizierung - CWA-Gastautorisierung

Verifizierung - CWA-GastautorisierungNavigieren Sie im CPPM zu Live Monitoring > Access Tracker.

Der neue Gastbenutzer stellt eine Verbindung mit dem MAB-Dienst her und löst diesen aus.

Registerkarte "Übersicht":

Navigieren Sie im selben Dialogfeld zur Input Registerkarte.

Navigieren Sie im selben Dialogfeld zur Output Registerkarte.

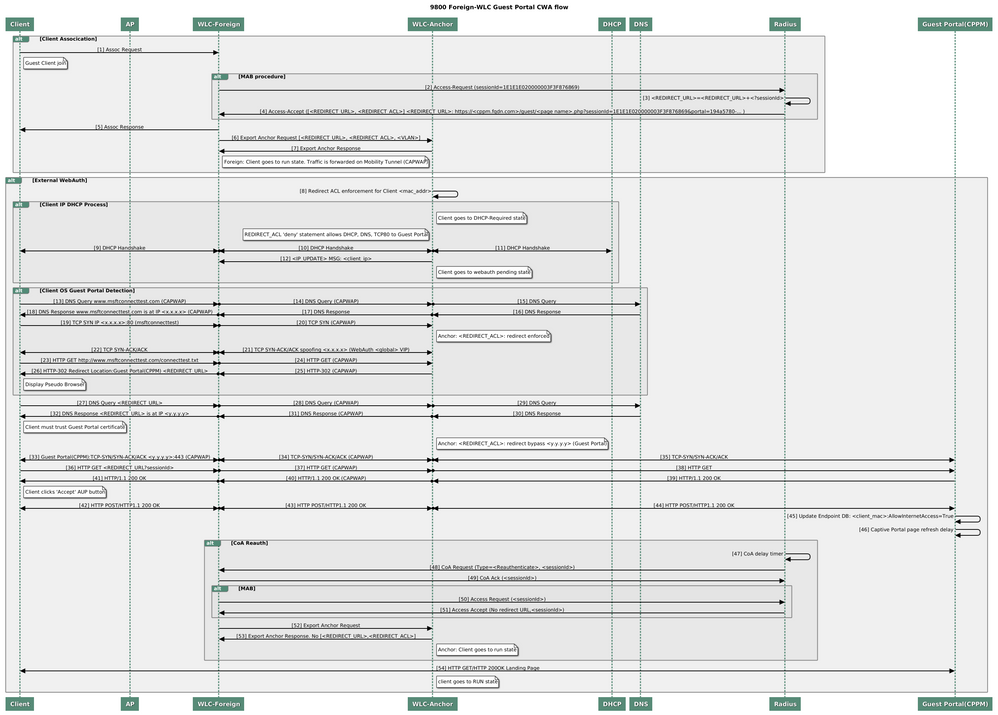

Anhang

AnhangZu Referenzzwecken wird hier ein Statusflussdiagramm für Cisco 9800 Foreign, Anchor Controller Interactions mit RADIUS Server und extern gehostetes Gastportal dargestellt.

Zustandsdiagramm zur Guest Central-Webauthentifizierung mit Anker-WLC

Zustandsdiagramm zur Guest Central-Webauthentifizierung mit Anker-WLC

Zugehörige Informationen

Zugehörige InformationenBeachten Sie, dass der 9800 WLC nicht den gleichen UDP-Quellport für eine gegebene RADIUS-Transaktion des Wireless-Clients verwendet. Darauf kann ClearPass empfindlich reagieren. Es ist auch wichtig, dass jeder RADIUS-Lastenausgleich auf der Client-Calling-Station-ID basiert und nicht auf den UDP-Quell-Port auf der WLC-Seite angewiesen ist.

- Cisco 9800 - Best Practices-Leitfaden zur Bereitstellung

- Grundlegendes zum Konfigurationsmodell der Wireless Controller der Catalyst 9800-Serie

- Informationen zu FlexConnect auf dem Catalyst 9800 Wireless Controller

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

20-Jun-2024 |

Hinweis zum RADIUS-Ausgleich des Quellports hinzugefügt |

2.0 |

22-Jul-2022 |

Erstveröffentlichung |

1.0 |

23-Jun-2022 |

Erstveröffentlichung |

Beigetragen von

- Igor ManassypovSystems Architect

- Francis GirardTechnical Solutions Architect

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback