Einleitung

In diesem Dokument wird beschrieben, wie ein Cisco Access Point (AP) als 802.1x-Komponente konfiguriert wird, die auf einem Switch-Port gegenüber einem RADIUS-Server autorisiert werden kann.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Wireless LAN Controller (WLC) und LAP (Lightweight Access Point)

- 802.1x auf Cisco Switches und der ISE

- Extensible Authentication Protocol (EAP)

- RADIUS (Remote Authentication Dial-In User Service)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- WS-C3560CX, Cisco IOS® XE, 15.2(3r)E2

- C9800-CL-K9, Cisco IOS® XE, 17.6.5

- ISE 3.0

- LUFT-GAP3702

- AIR-AP 3802

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In dieser Konfiguration agiert der Access Point (AP) als 802.1x-Supplikant und wird vom Switch mithilfe der EAP-Methode EAP-FAST gegen die ISE authentifiziert.

Sobald der Port für die 802.1X-Authentifizierung konfiguriert ist, lässt der Switch keinen anderen Datenverkehr als 802.1X durch den Port, bis sich das mit dem Port verbundene Gerät erfolgreich authentifiziert hat.

Ein AP kann authentifiziert werden, bevor er einem WLC beitritt, oder nachdem er einem WLC beigetreten ist. Konfigurieren Sie in diesem Fall 802.1X auf dem Switch, nachdem der LAP dem WLC beigetreten ist.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

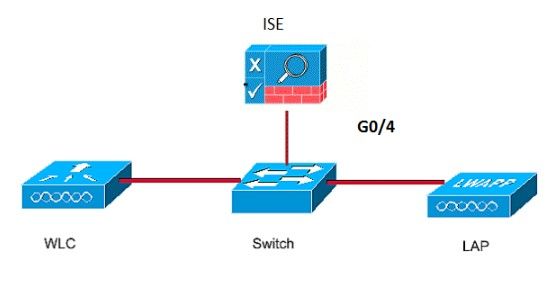

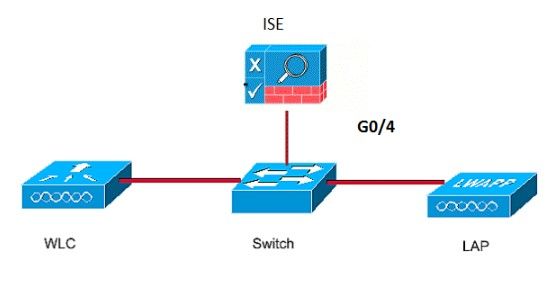

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurieren der LAP als 802.1x-Komponente

Wenn der Access Point bereits mit dem WLC verbunden ist:

Konfigurieren des 802.1x-Authentifizierungstyps und des LSC-AP-Authentifizierungstyps (Local Significant Certificate):

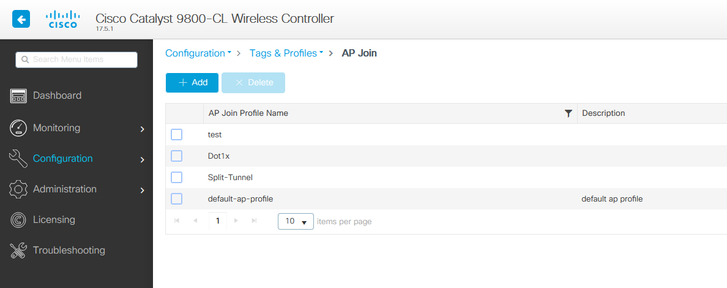

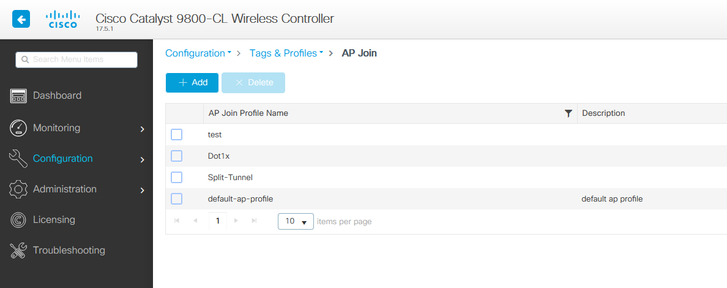

Schritt 1: Navigieren Sie zu Konfiguration > Tags & Profiles > AP Join > Klicken Sie auf der Seite AP Join Profile (AP-Join-Profil) auf Add (Hinzufügen), um ein neues Join-Profil hinzuzufügen, oder bearbeiten Sie ein AP-Join-Profil, wenn Sie auf dessen Namen klicken.

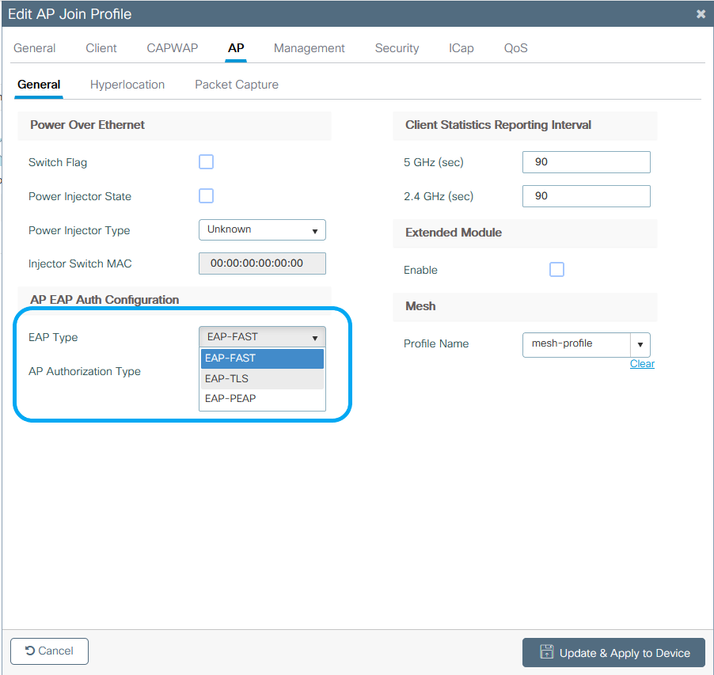

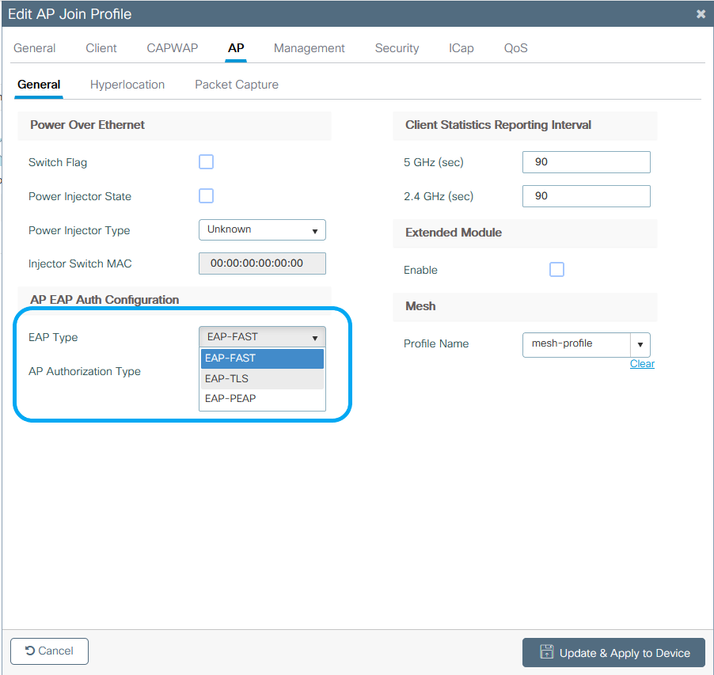

Schritt 2: Navigieren Sie auf der Seite "AP Join Profile" (AP-Join-Profil) von AP > General (Allgemein) zum Abschnitt "AP EAP Auth Configuration" (EAP-EAP-Authentifizierungskonfiguration). Wählen Sie in der Dropdown-Liste EAP Type (EAP-Typ) den EAP-Typ EAP-FAST, EAP-TLS oder EAP-PEAP aus, um den dot1x-Authentifizierungstyp zu konfigurieren. EAP-FAST ist der einzige Authentifizierungstyp, der nur Benutzernamen und Kennwörter verwendet und am einfachsten einzurichten ist. PEAP und EAP-TLS erfordern, dass Sie Zertifikate auf den Access Points über den LSC-Workflow bereitstellen (siehe Abschnitt Referenzen).

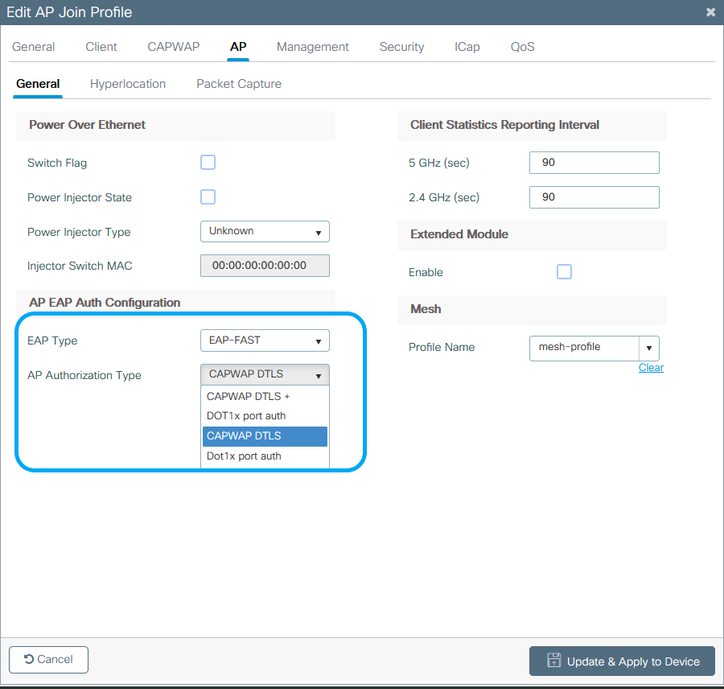

Schritt 3: Wählen Sie aus der Dropdown-Liste AP Authorization Type (AP-Autorisierungstyp) entweder CAPWAP DTLS + oder CAPWAP DTLS aus, und klicken Sie dann auf Update & Apply to Device (Auf Gerät anwenden).

Konfigurieren Sie den 802.1x-Benutzernamen und das zugehörige Kennwort:

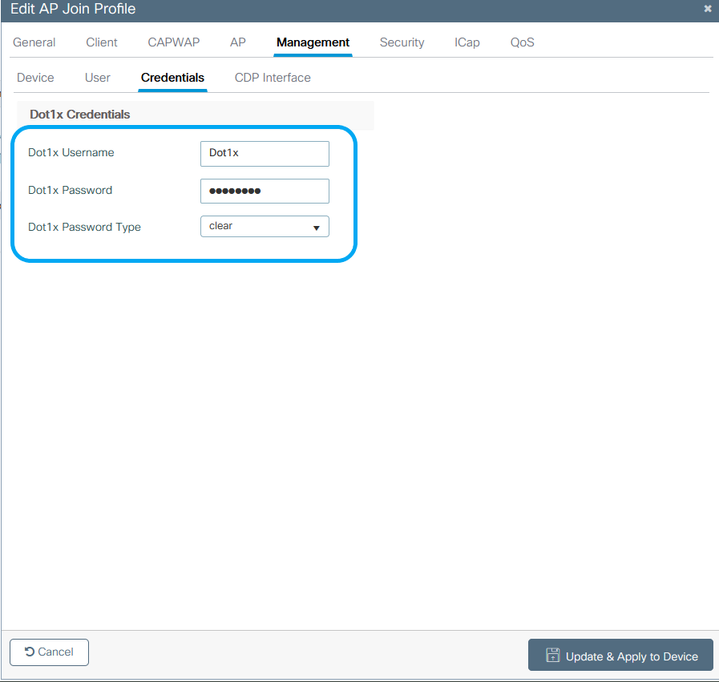

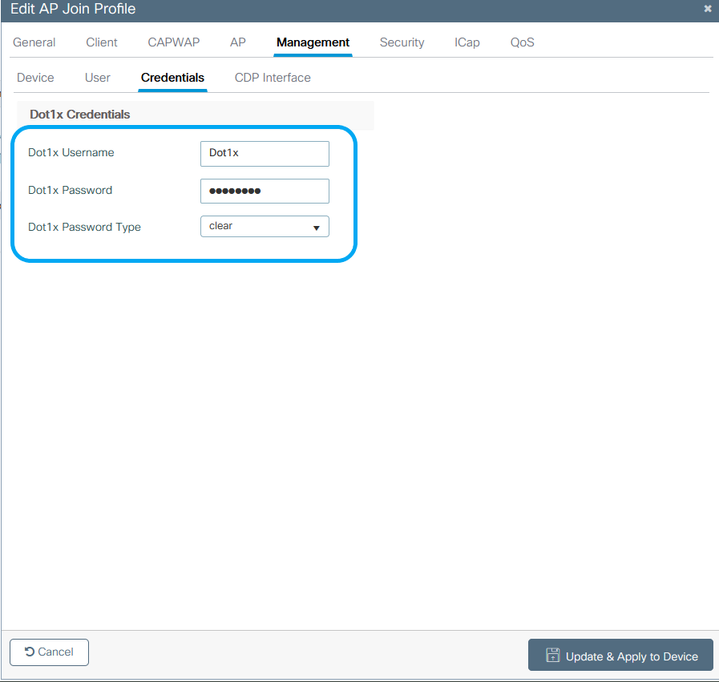

Schritt 1: Aus Management > Anmeldedaten > Geben Sie Punkt1x-Benutzername und -Kennwort ein > Wählen Sie den entsprechenden 802.1x-Kennworttyp aus > klicken Sie auf Aktualisieren und auf Gerät anwenden.

Wenn der AP noch keinem WLC beigetreten ist:

Melden Sie sich bei der LAP an, um die Anmeldeinformationen festzulegen und die folgenden CLI-Befehle zu verwenden: (für Cheetah OS und Cisco IOS® APs)

CLI:

LAP# debug capwap console cli

LAP# capwap ap dot1x username

password

So löschen Sie die dot1x-Anmeldedaten auf dem Access Point (falls erforderlich)

Bei Cisco IOS® APs muss der Access Point danach neu geladen werden:

CLI:

LAP# clear capwap ap dot1x

Bei Cisco COS APs muss der Access Point anschließend neu geladen werden:

CLI:

LAP# capwap ap dot1x disable

Konfigurieren des Switches

Aktivieren Sie dot1x auf dem Switch global, und fügen Sie den ISE-Server zum Switch hinzu.

CLI:

Enable

Configure terminal

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

Radius-server host

auth-port

acct-port

key 7

Konfigurieren Sie den AP-Switchport.

CLI:

configure terminal

interface GigabitEthernet

switchport access vlan <>

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

end

Befindet sich der AP im Flex Connect-Modus (lokales Switching), muss an der Switch-Schnittstelle eine zusätzliche Konfiguration vorgenommen werden, um mehrere MAC-Adressen am Port zuzulassen, da der Client-Datenverkehr auf AP-Ebene freigegeben wird:

authentication host-mode multi-host

Anmerkung: Multi-Host-Modus: Authentifiziert die erste MAC-Adresse und lässt dann eine unbegrenzte Anzahl anderer MAC-Adressen zu. Aktivieren Sie den Host-Modus an den Switch-Ports, wenn der verbundene AP mit dem lokalen Switching-Modus konfiguriert wurde. Er lässt zu, dass der Datenverkehr des Clients den Switch-Port passiert. Wenn Sie einen sicheren Datenverkehrspfad benötigen, aktivieren Sie dot1x im WLAN, um die Client-Daten zu schützen.

Konfigurieren des ISE-Servers

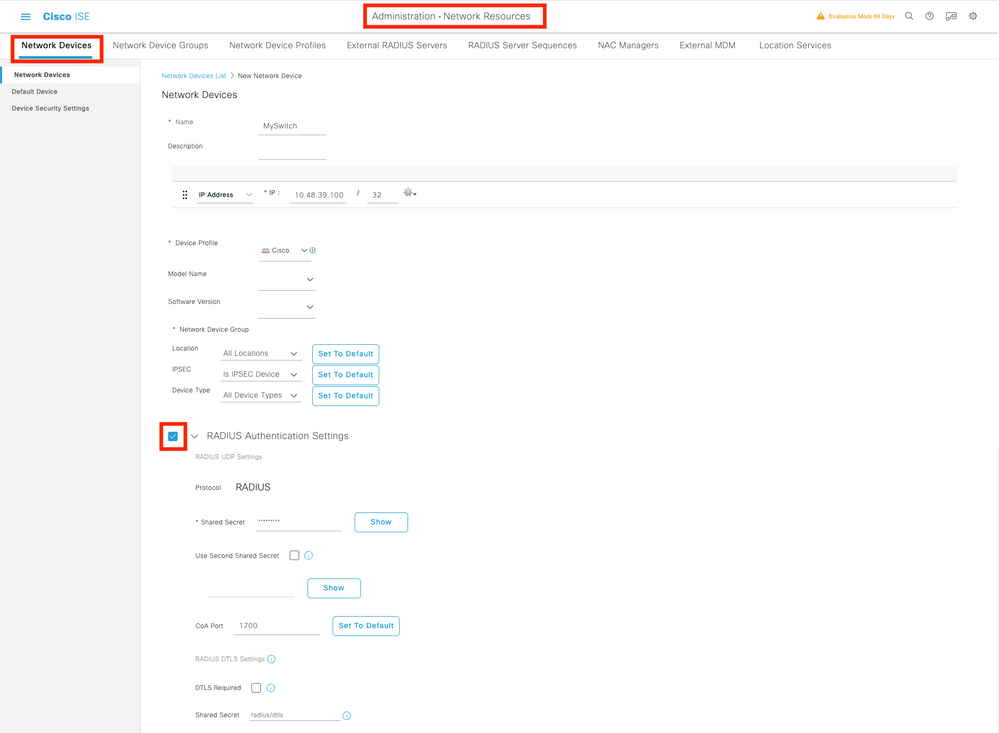

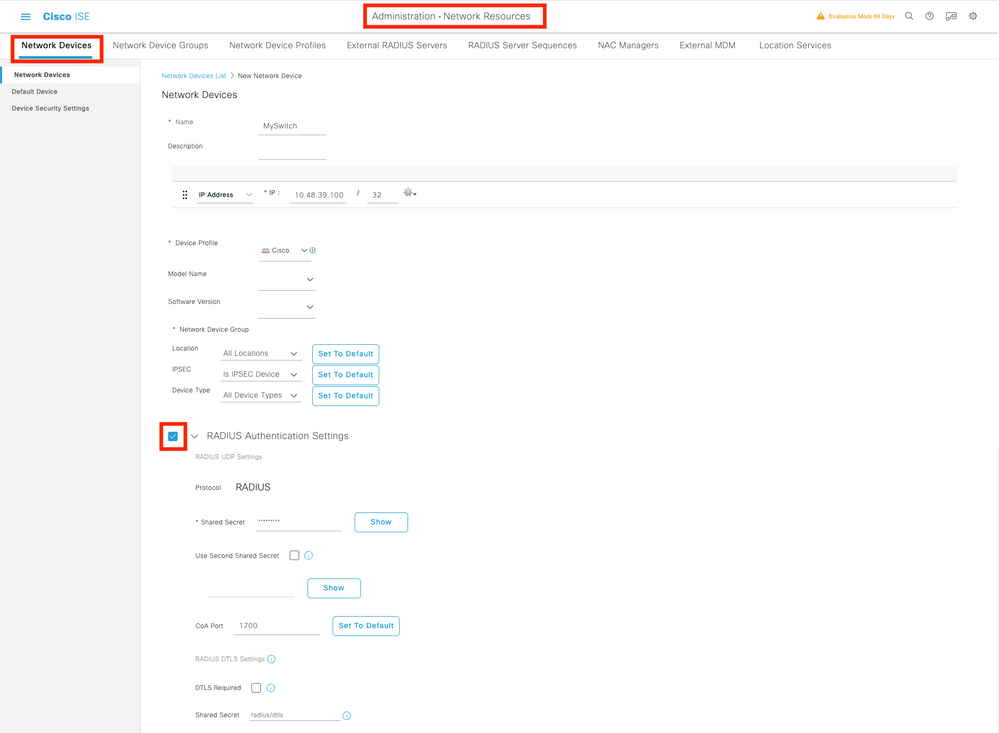

Schritt 1: Den Switch als Netzwerkgerät zum ISE-Server hinzufügen. Navigieren Sie zu Administration > Network Resources > Network Devices > Klicken Sie auf Add > Geben Sie Gerätename und IP-Adresse ein, aktivieren Sie die RADIUS-Authentifizierungseinstellungen, geben Sie den gemeinsamen geheimen Wert an, oder belassen Sie den COA-Port (oder übernehmen Sie die Standardeinstellung) > Submit (Senden).

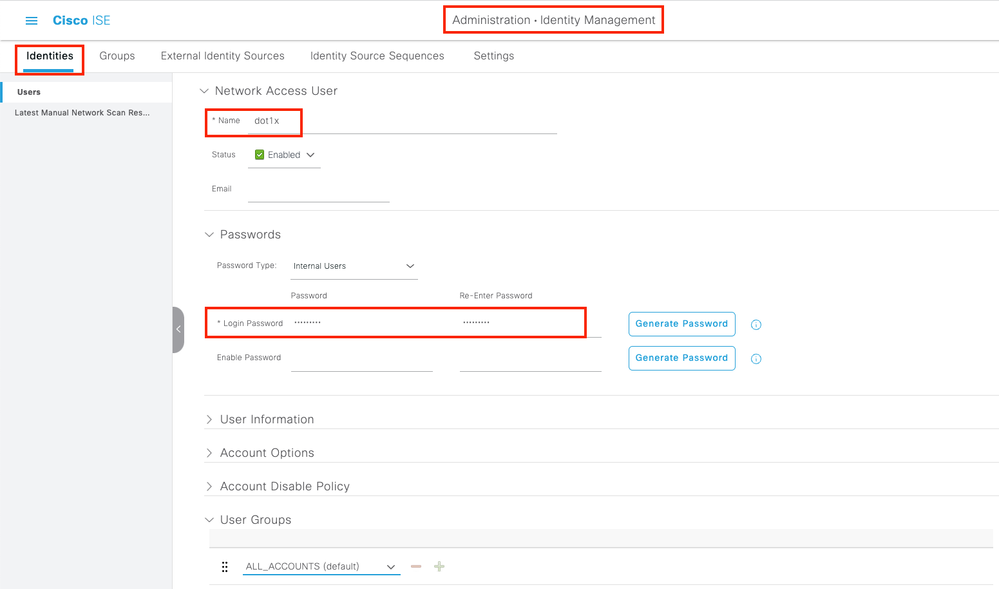

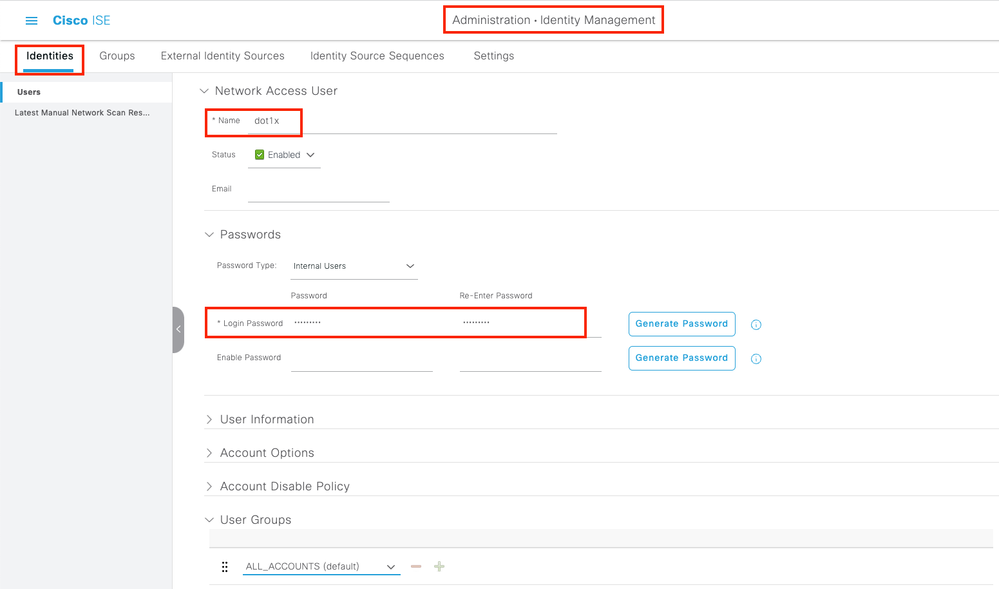

Schritt 2: Fügen Sie die AP-Anmeldeinformationen zur ISE hinzu. Navigieren Sie zu Administration > Identity Management > Identities > Users, und klicken Sie auf die Schaltfläche Add (Hinzufügen), um einen Benutzer hinzuzufügen. Geben Sie die Anmeldeinformationen ein, die Sie in Ihrem AP-Anmeldeprofil auf Ihrem WLC konfiguriert haben. Beachten Sie, dass der Benutzer hier in die Standardgruppe eingefügt wird. Dies kann jedoch an Ihre Anforderungen angepasst werden.

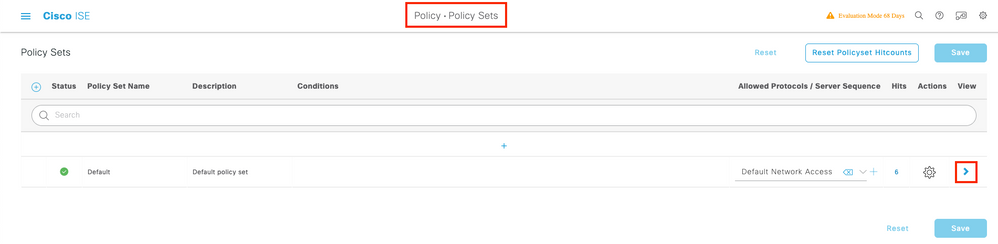

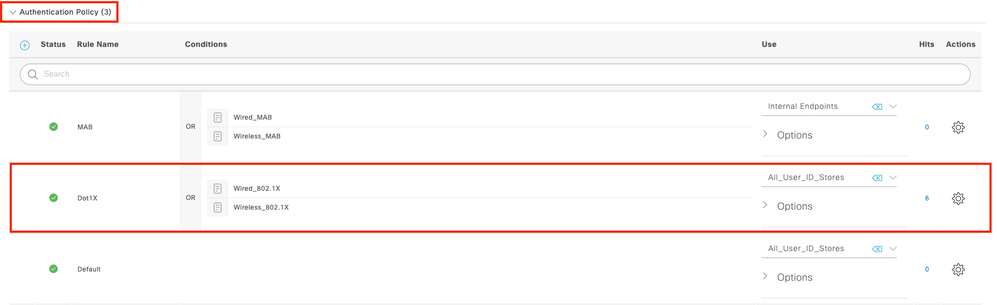

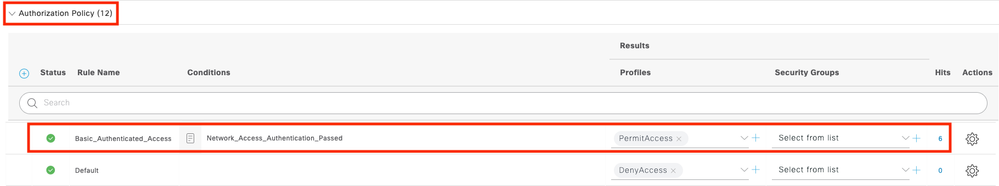

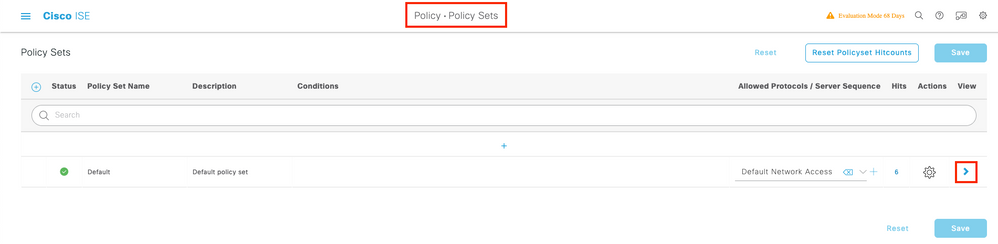

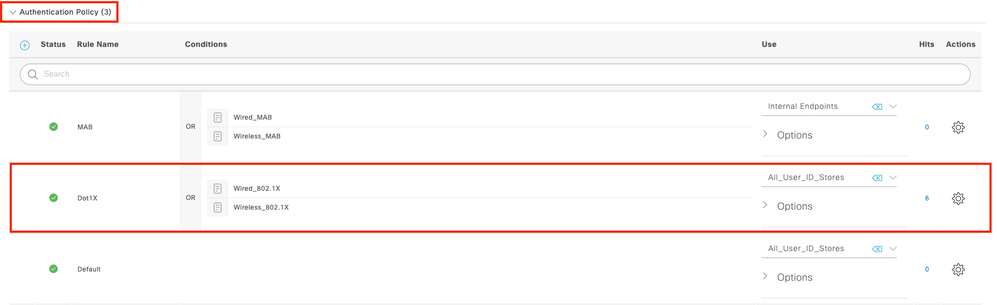

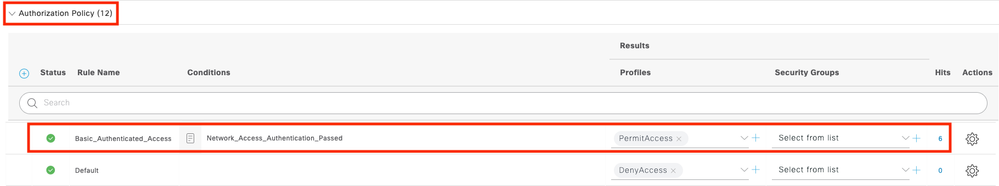

Schritt 3: Konfigurieren Sie auf der ISE die Authentifizierungsrichtlinie und die Autorisierungsrichtlinie. Gehen Sie zu Richtlinie > Richtliniensätze, und wählen Sie den zu konfigurierenden Richtliniensatz und den blauen Pfeil rechts aus. In diesem Fall wird der Standard-Richtliniensatz verwendet, der jedoch entsprechend der Anforderung angepasst werden kann.

Konfigurieren Sie dann die Authentifizierungsrichtlinie und die Autorisierungsrichtlinie. Die hier gezeigten Richtlinien sind die Standardrichtlinien, die auf dem ISE-Server erstellt wurden. Sie können jedoch an Ihre Anforderungen angepasst werden.

In diesem Beispiel kann die Konfiguration wie folgt übersetzt werden: "Wenn kabelgebundenes 802.1X verwendet wird und der Benutzer auf dem ISE-Server bekannt ist, dann gewähren wir den Zugriff auf die Benutzer, für die die Authentifizierung erfolgreich war." Der WAP wird dann gegenüber dem ISE-Server autorisiert.

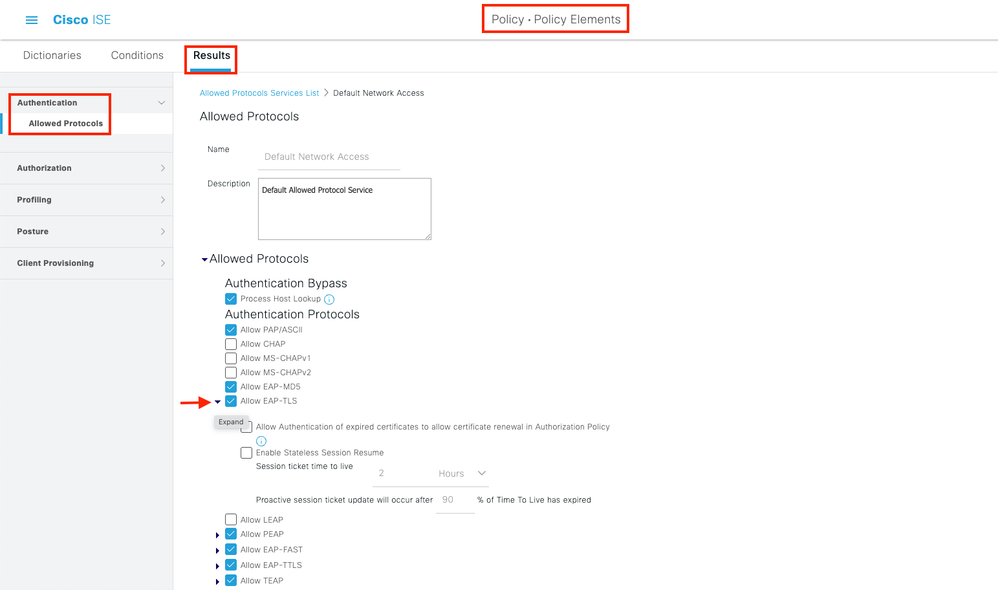

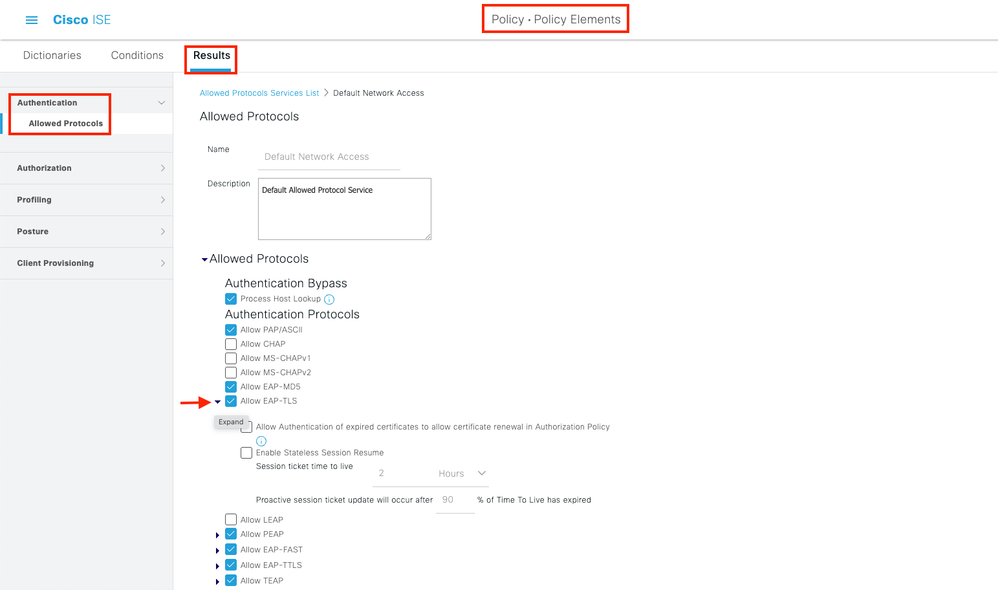

Schritt 4: Stellen Sie sicher, dass in den zulässigen Protokollen für den Standard-Netzwerkzugriff EAP-FAST zulässig ist. Navigieren Sie zu Policy > Policy Elements > Authentication > Results > Allowed Protocols > Default Network Access > Enable EAP-TLS > Save (Richtlinie > Richtlinienelemente > Authentifizierung > Ergebnisse > Zulässige Protokolle > Standard-Netzwerkzugriff > EAP-TLS zulassen > Speichern).

Warnung: Sie müssen die anonyme In-Band-PAC-Bereitstellung auf der ISE aktivieren. Ein manueller Import/Export einer PAC auf dem Access Point ist nicht möglich.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Authentifizierungstyp überprüfen

Der Befehl show zeigt die Authentifizierungsinformationen eines AP-Profils an:

CLI:

9800WLC#show ap profile name <profile-name> detailed

Beispiel:

9800WLC#show ap profile name default-ap-profile detailed

AP Profile Name : Dot1x

…

Dot1x EAP Method : [EAP-FAST/EAP-TLS/EAP-PEAP/Not-Configured]

LSC AP AUTH STATE : [CAPWAP DTLS / DOT1x port auth / CAPWAP DTLS + DOT1x port auth]

Überprüfen Sie 802.1x am Switch-Port.

Der Befehl show zeigt den Authentifizierungsstatus von 802.1x auf dem Switch-Port an:

CLI:

Switch# show dot1x all

Ausgabebeispiel:

Sysauthcontrol Enabled

Dot1x Protocol Version 3

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Überprüfen Sie, ob der Port authentifiziert wurde.

CLI:

Switch#show dot1x interface <AP switch port number> details

Ausgabebeispiel:

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = f4db.e67e.dd16

Session ID = 0A30279E00000BB7411A6BC4

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

ED

Auth BEND SM State = IDLE

Aus CLI:

Switch#show authentication sessions

Ausgabebeispiel:

Interface MAC Address Method Domain Status Fg Session ID

Gi0/8 f4db.e67e.dd16 dot1x DATA Auth 0A30279E00000BB7411A6BC4

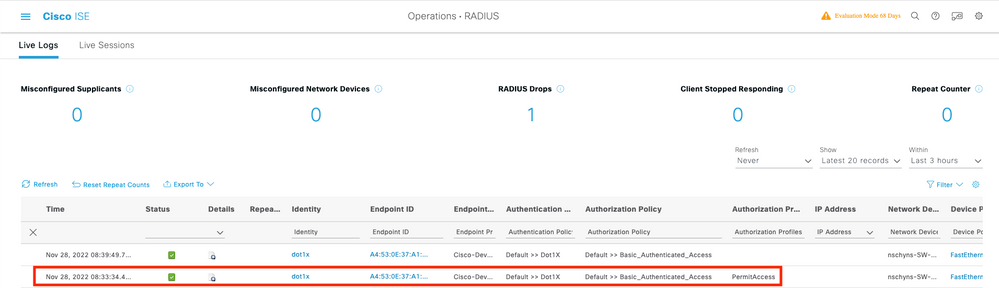

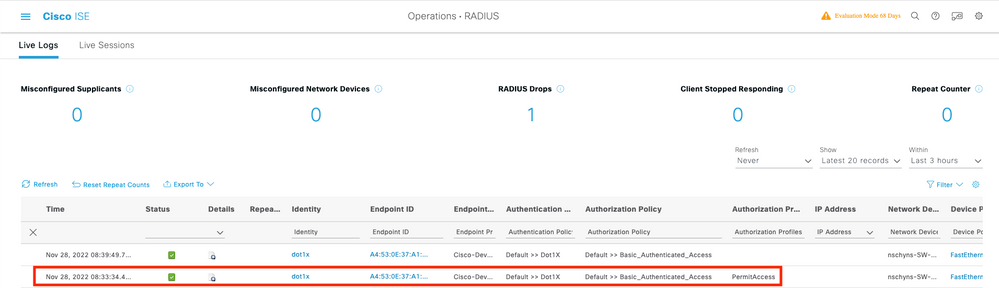

Wählen Sie in ISE Operations > Radius Livelogs (Operationen > Radius-Protokolle) aus, und bestätigen Sie, dass die Authentifizierung erfolgreich ist und das richtige Autorisierungsprofil per Push übermittelt wird.

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

- Geben Sie den Befehl ping ein, um zu überprüfen, ob der ISE-Server vom Switch aus erreichbar ist.

- Stellen Sie sicher, dass der Switch als AAA-Client auf dem ISE-Server konfiguriert ist.

- Stellen Sie sicher, dass zwischen Switch und ISE-Server derselbe gemeinsame geheime Schlüssel verwendet wird.

- Überprüfen Sie, ob EAP-FAST auf dem ISE-Server aktiviert ist.

- Überprüfen Sie, ob die 802.1x-Anmeldeinformationen für die LAP konfiguriert sind und auf dem ISE-Server identisch sind.

Anmerkung: Bei Benutzername und Passwort wird zwischen Groß- und Kleinschreibung unterschieden.

- Wenn die Authentifizierung fehlschlägt, geben Sie die folgenden Befehle auf dem Switch ein: debug dot1x und debug authentication.

Beachten Sie, dass Cisco IOS-basierte Access Points (802.11ac Wave 1) die TLS-Versionen 1.1 und 1.2 nicht unterstützen. Dies kann zu Problemen führen, wenn Ihr ISE- oder RADIUS-Server so konfiguriert ist, dass TLS 1.2 nur innerhalb der 802.1X-Authentifizierung zugelassen wird.

Referenzen

Konfigurieren von 802.1X auf APs mit PEAP und EAP-TLS

Feedback

Feedback