Einleitung

In diesem Dokument wird die Konfiguration eines CWA Wireless LAN auf einem Catalyst 9800 WLC und der ISE beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie mit der Konfiguration der 9800 Wireless LAN Controller (WLC) vertraut sind.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- 9800 WLC Cisco IOS® XE Gibraltar v17.6.x

- Identity Service Engine (ISE) v3.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

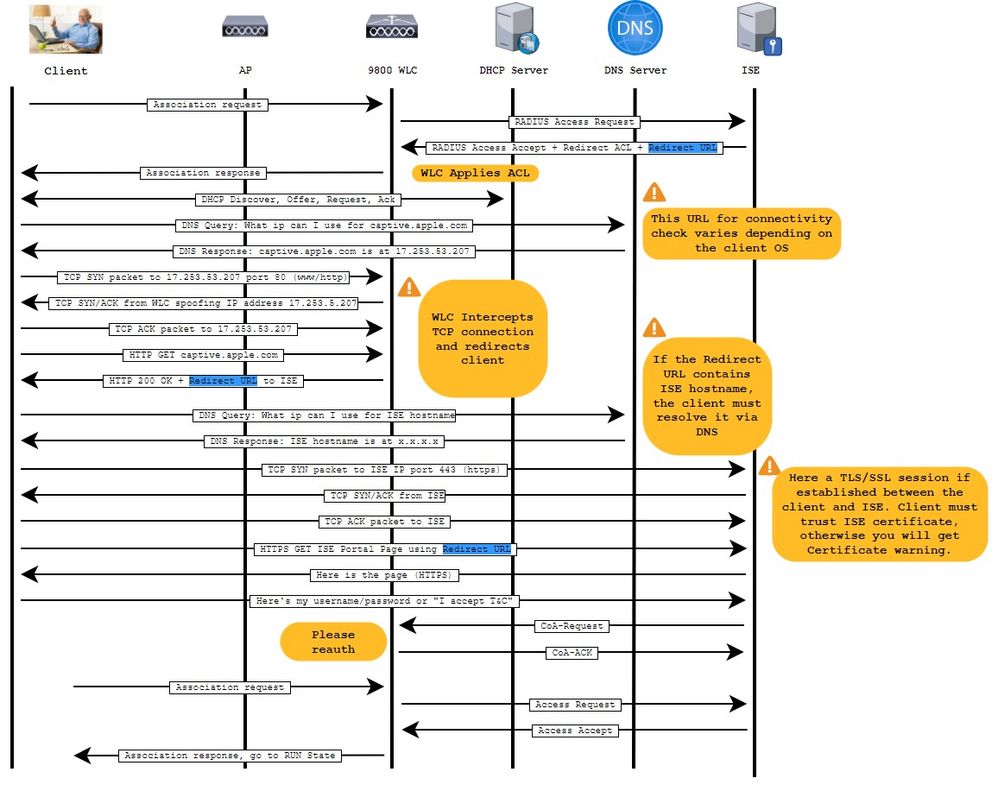

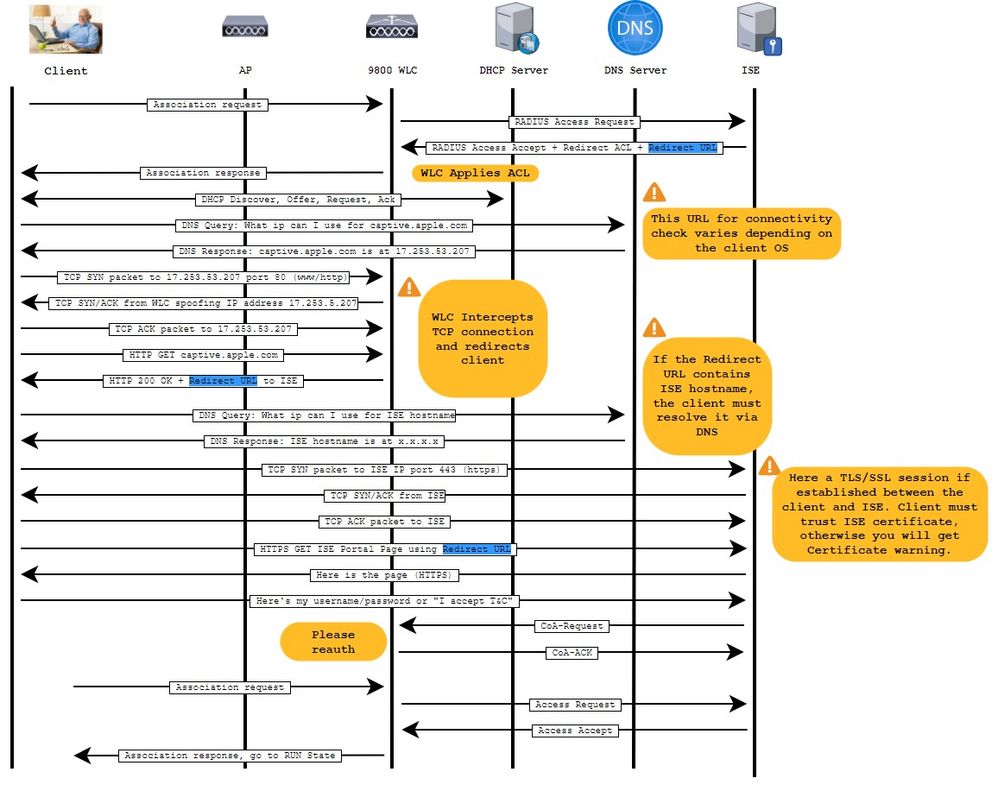

Der CWA-Prozess ist hier dargestellt. Hier sehen Sie den CWA-Prozess eines Apple-Geräts als Beispiel:

Konfigurieren

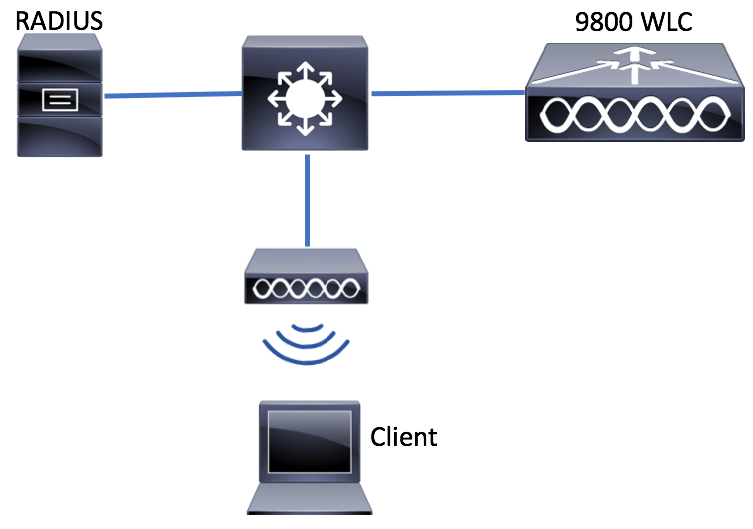

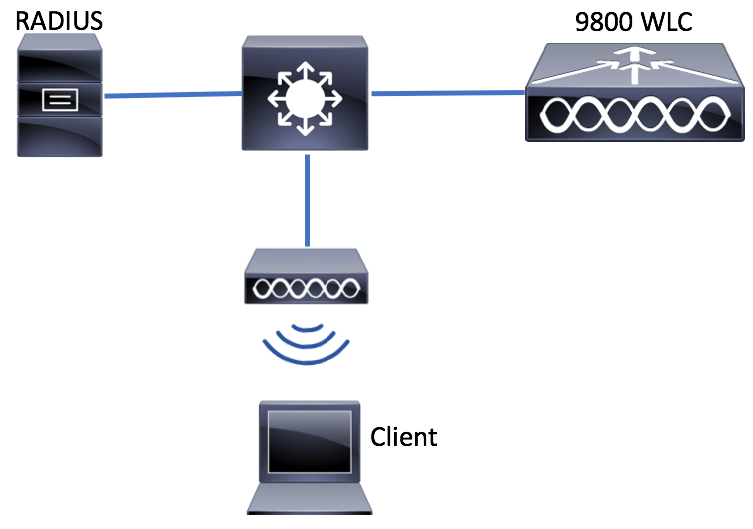

Netzwerkdiagramm

AAA-Konfiguration auf dem 9800 WLC

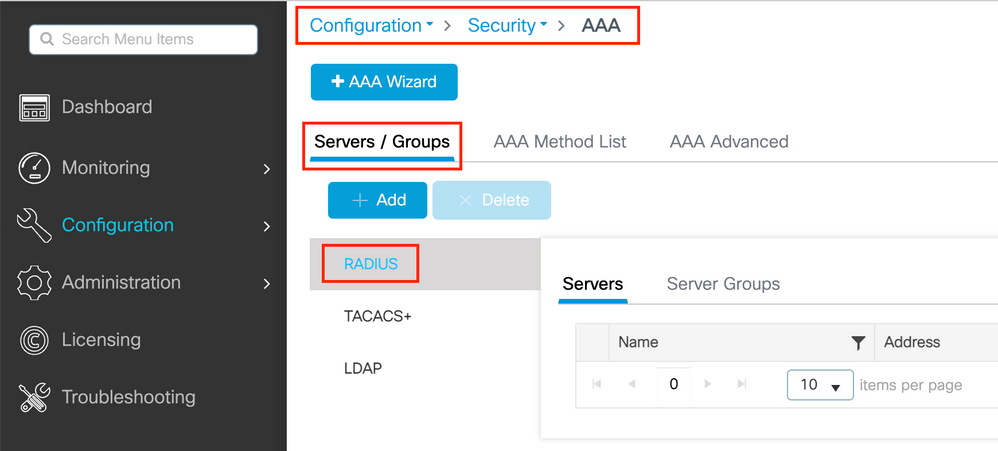

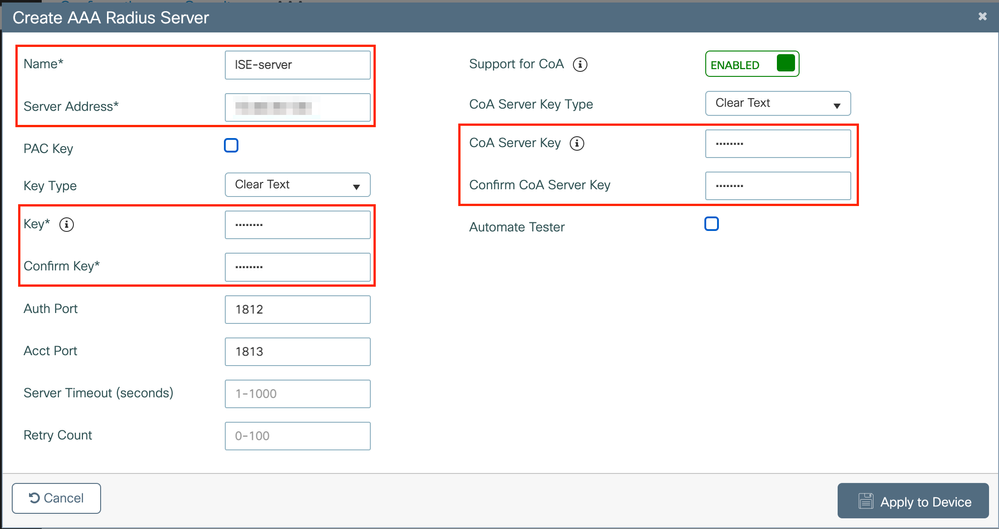

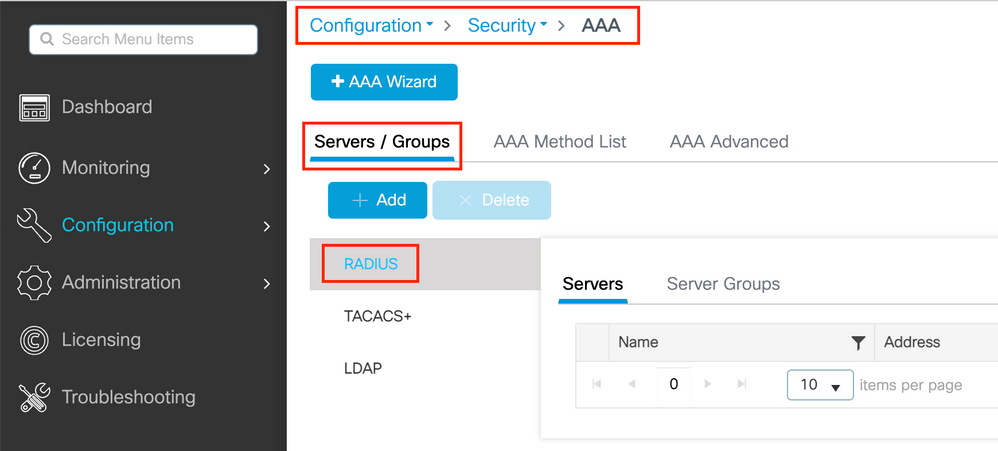

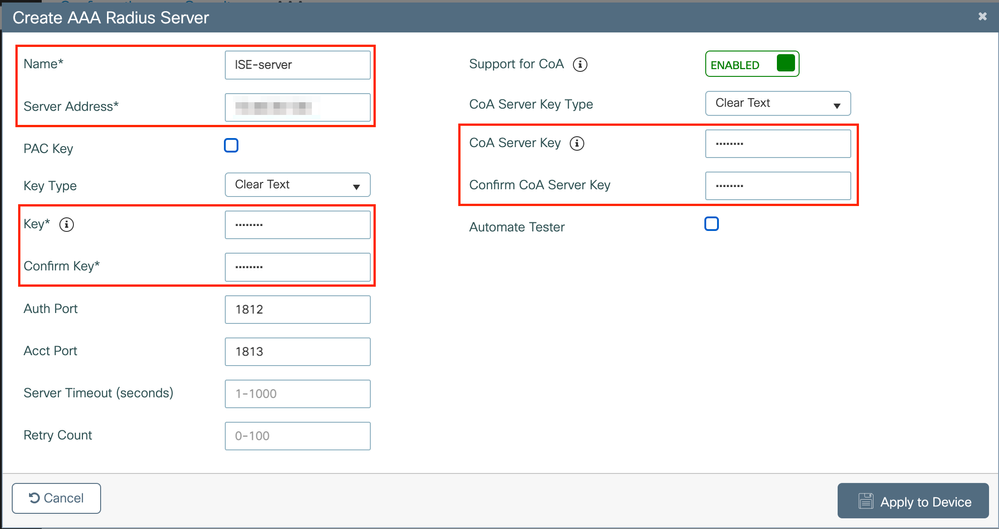

Schritt 1: Fügen Sie den ISE-Server der 9800 WLC-Konfiguration hinzu.

Navigieren Sie zu den RADIUS-Serverinformationen, und geben Sie sie wie in den Bildern dargestellt ein.Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add

Stellen Sie sicher, dass die Unterstützung für CoA aktiviert ist, wenn Sie zukünftig Central Web Authentication (oder irgendeine Art der Sicherheit, die CoA erfordert) verwenden möchten.

Anmerkung: In Version 17.4.x und höher müssen Sie auch den CoA-Serverschlüssel konfigurieren, wenn Sie den RADIUS-Server konfigurieren. Verwenden Sie denselben Schlüssel wie den gemeinsamen geheimen Schlüssel (bei ISE sind sie standardmäßig identisch). Optional soll ein anderer Schlüssel für CoA als der gemeinsame geheime Schlüssel konfiguriert werden, wenn dies der Grund ist, für den der RADIUS-Server konfiguriert wurde. In Cisco IOS XE 17.3 wurde für die Webbenutzeroberfläche lediglich derselbe gemeinsame geheime Schlüssel wie für den CoA-Schlüssel verwendet.

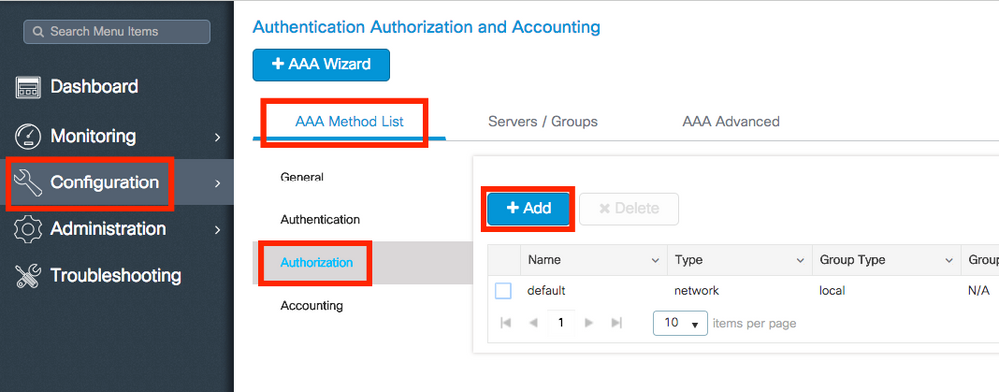

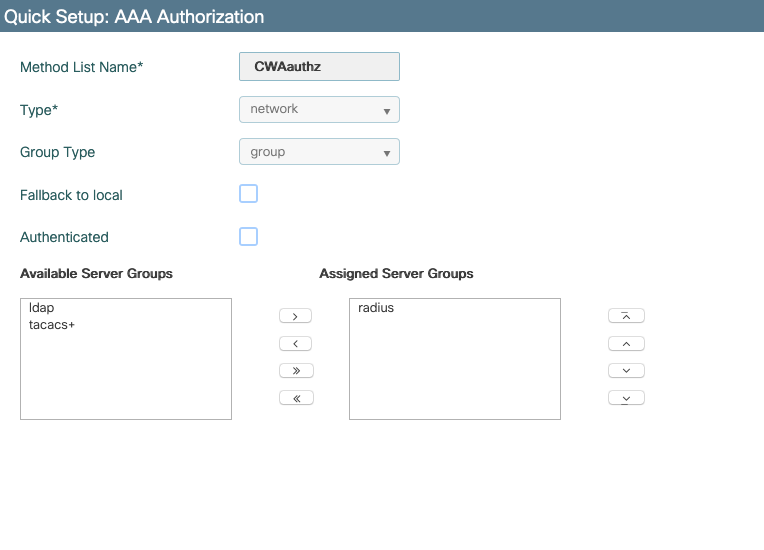

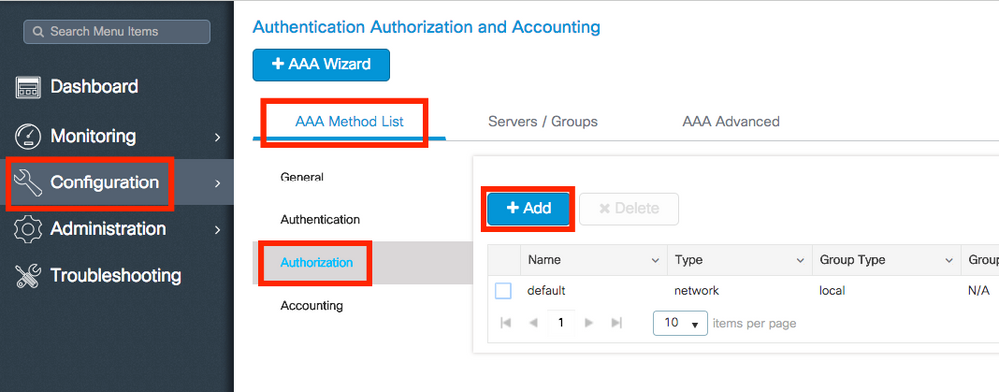

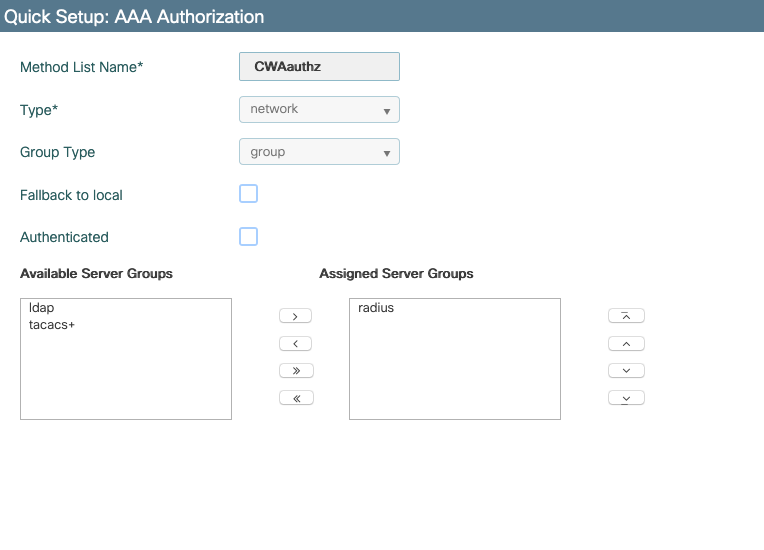

Schritt 2: Erstellen Sie eine Liste der Autorisierungsmethoden.

Navigieren Sie zu, wie im Bild dargestellt.Configuration > Security > AAA > AAA Method List > Authorization > + Add

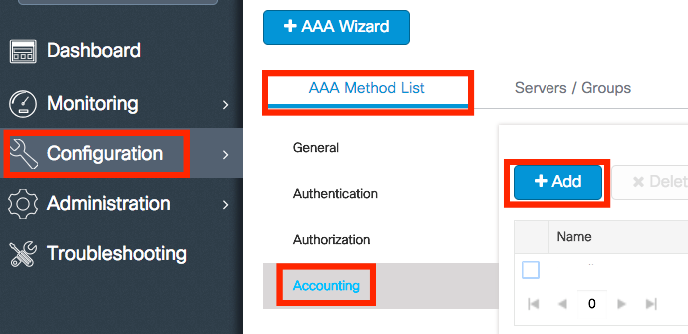

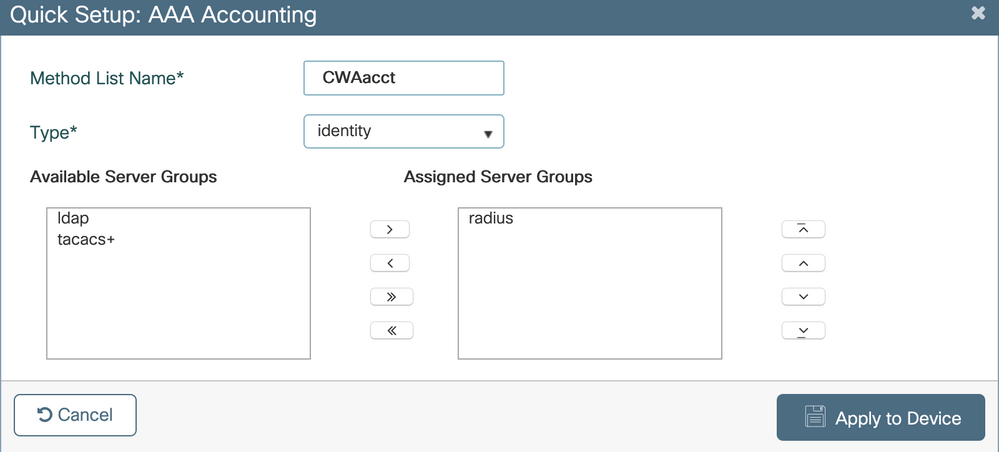

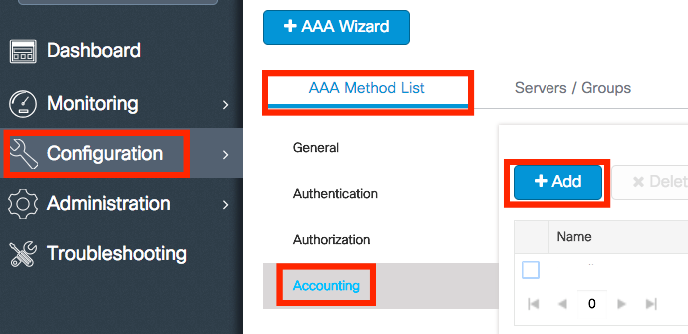

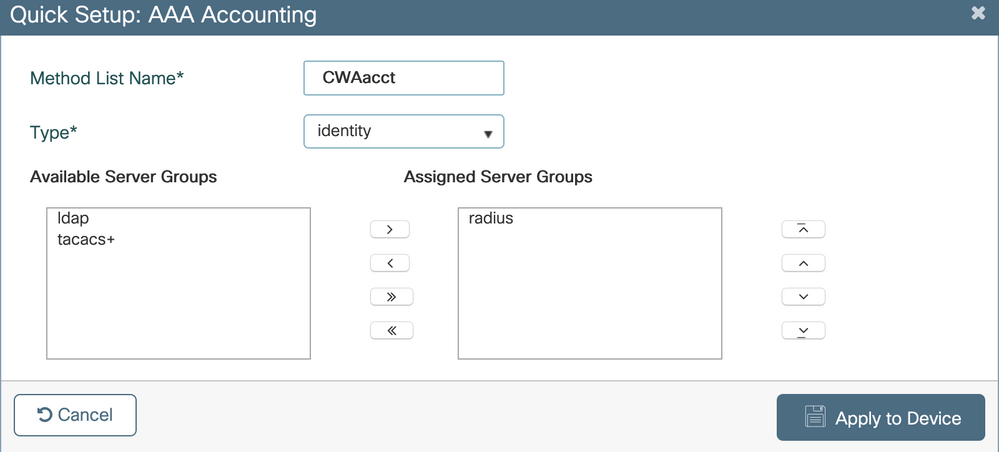

Schritt 3. (Optional) Erstellen Sie eine Abrechnungsmethodenliste, wie im Bild dargestellt.

Anmerkung: Der CWA funktioniert nicht, wenn Sie sich aufgrund der Cisco Bug-ID CSCvh03827 für einen Lastenausgleich (über die CLI-Konfiguration von Cisco IOS XE) Ihrer Radius-Server entscheiden. Der Einsatz externer Load Balancer ist in Ordnung. Stellen Sie jedoch sicher, dass Ihr Load Balancer auf Client-Basis funktioniert, indem Sie das RADIUS-Attribut der anrufenden Station-ID verwenden. Die Verwendung eines UDP-Quell-Ports ist kein unterstützter Mechanismus zum Ausgleichen von RADIUS-Anfragen vom 9800.

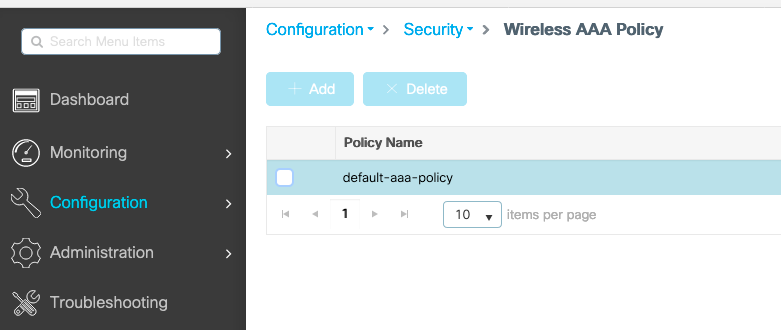

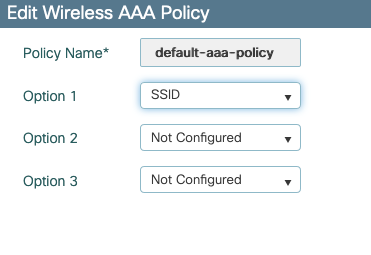

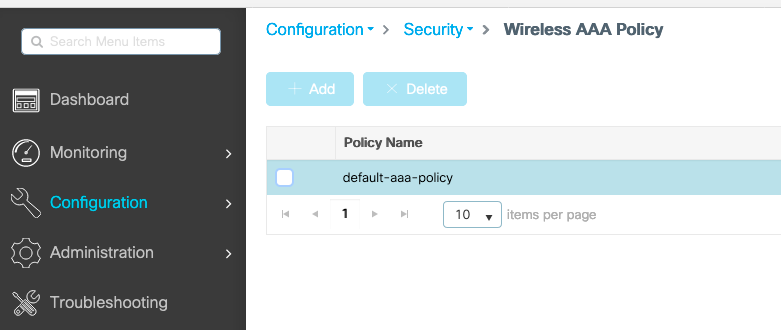

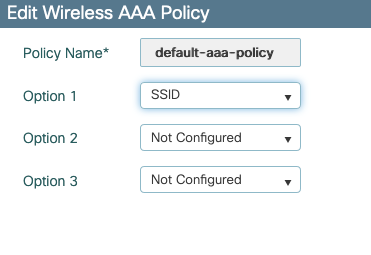

Schritt 4: (Optional) Sie können die AAA-Richtlinie so definieren, dass der SSID-Name als Attribut "Called-Station-ID" gesendet wird. Dies kann nützlich sein, wenn Sie diese Bedingung später im Prozess auf der ISE nutzen möchten.

Navigieren Sie zu der standardmäßigen AAA-Richtlinie, und bearbeiten Sie sie, oder erstellen Sie eine neue Richtlinie.Configuration > Security > Wireless AAA Policy

SSIDSie können als Option 1 auswählen.Beachten Sie, dass selbst wenn Sie nur SSID auswählen, die angerufene Stations-ID die AP-MAC-Adresse immer noch an den SSID-Namen anhängt.

WLAN-Konfiguration

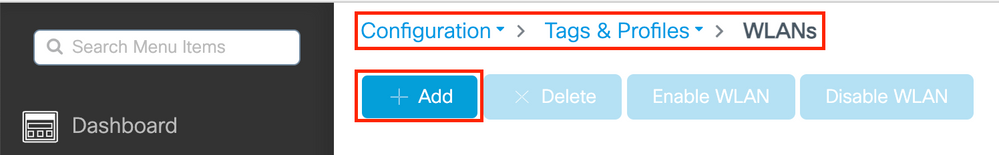

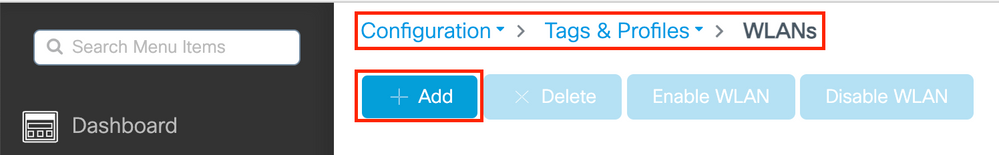

Schritt 1: Erstellen Sie das WLAN.

Navigieren Sie zum Netzwerk, und konfigurieren Sie es bei Bedarf.Configuration > Tags & Profiles > WLANs > + Add

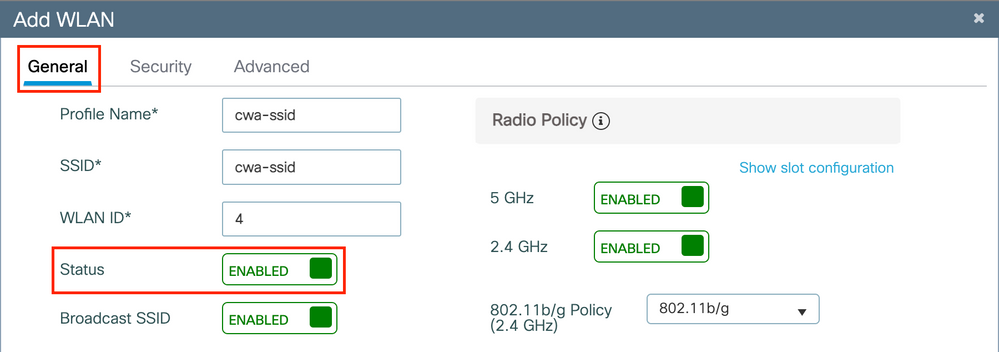

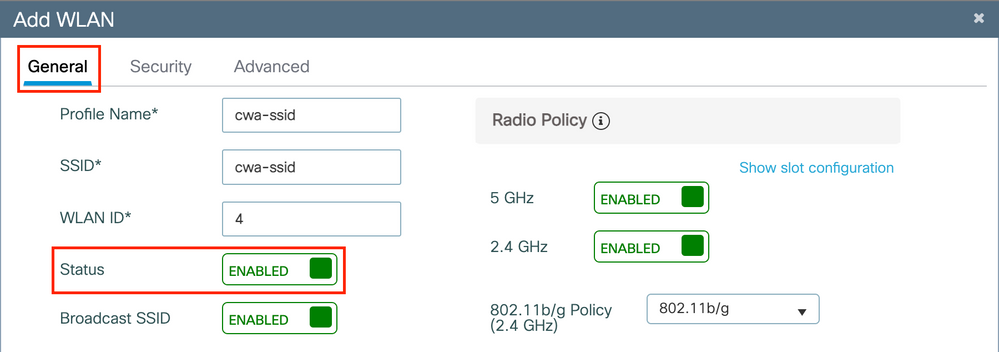

Schritt 2: Geben Sie die allgemeinen WLAN-Informationen ein.

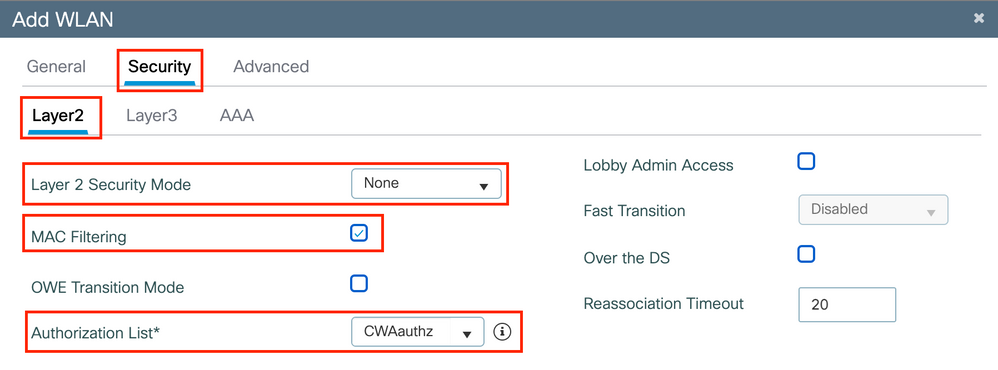

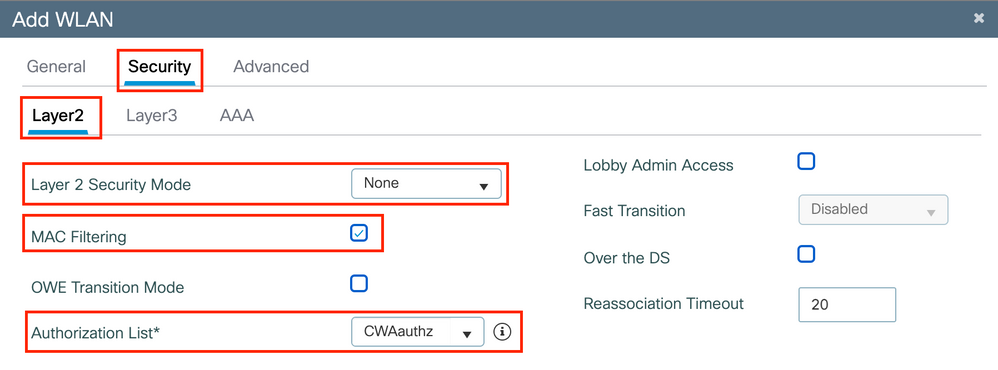

Schritt 3: Navigieren Sie zurSecurityRegisterkarte, und wählen Sie die gewünschte Sicherheitsmethode aus. In diesem Fall werden nur die MAC-Filterung und die AAA-Autorisierungsliste (die Sie in Schritt 2 im Abschnitt erstellt haben) benötigt.AAA Configuration

CLI:

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

Richtlinienprofilkonfiguration

In einem Richtlinienprofil können Sie den Clients neben anderen Einstellungen (wie Zugriffskontrolllisten (ACLs), Quality of Service (QoS), Mobility Anchor, Timer usw.) festlegen, welchem VLAN sie zugewiesen werden sollen.

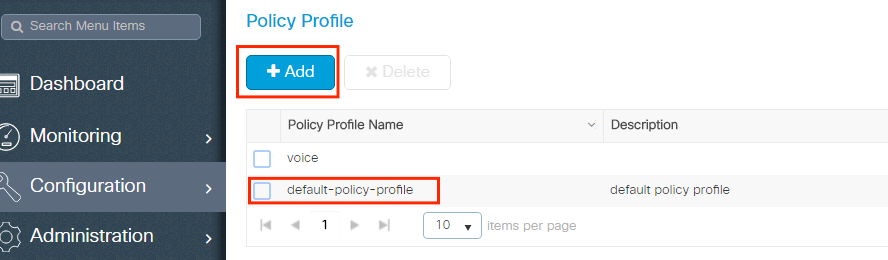

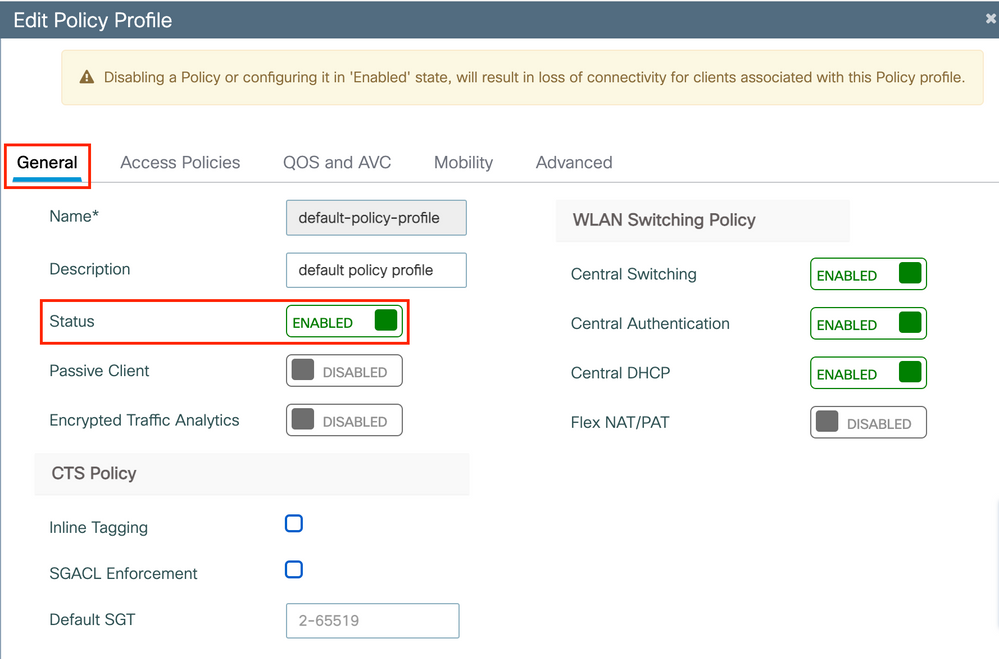

Sie können entweder Ihr Standardrichtlinienprofil verwenden oder ein neues erstellen.

GUI:

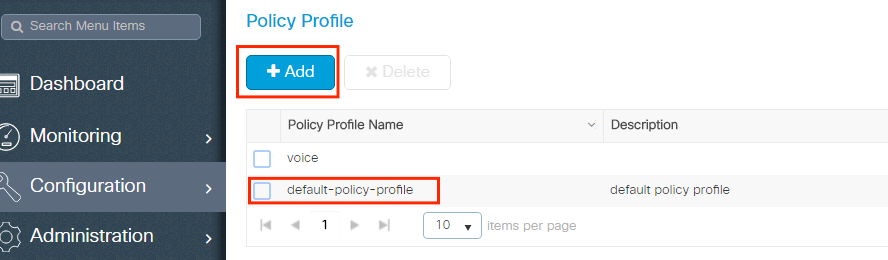

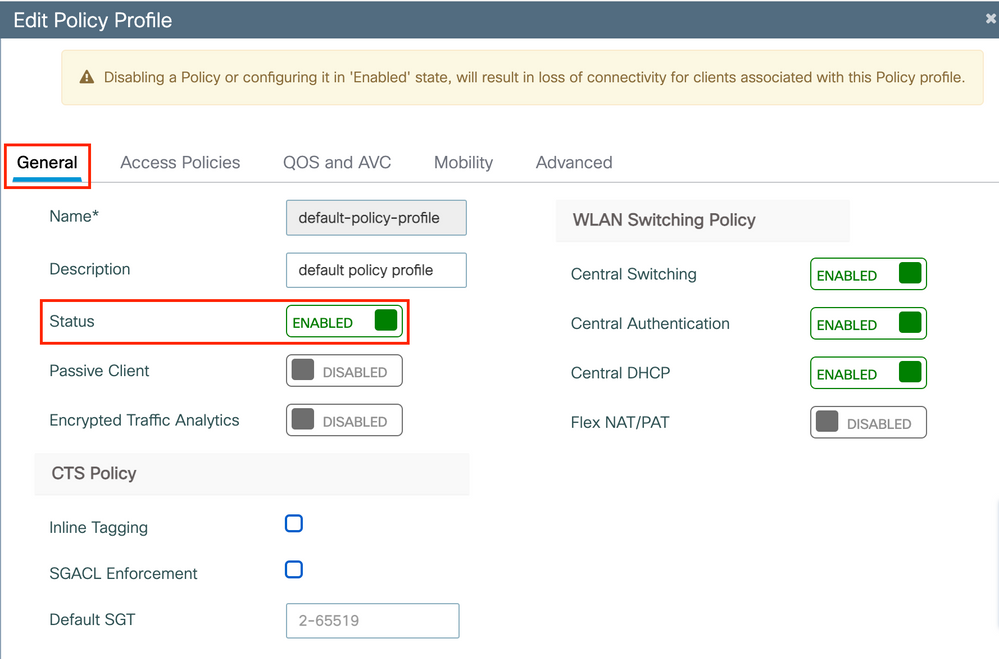

Schritt 1: Erstellen Sie eine neuePolicy Profile.

Navigieren Sie zu, und konfigurieren Sie entweder Ihr, oder erstellen Sie ein neues.Configuration > Tags & Profiles > Policydefault-policy-profile

Stellen Sie sicher, dass das Profil aktiviert ist.

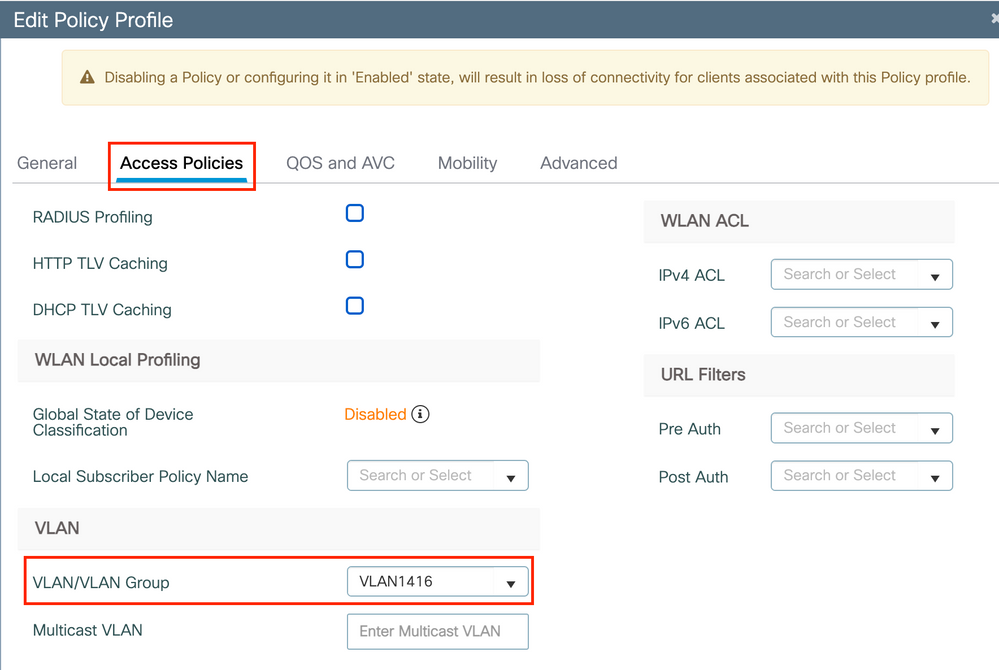

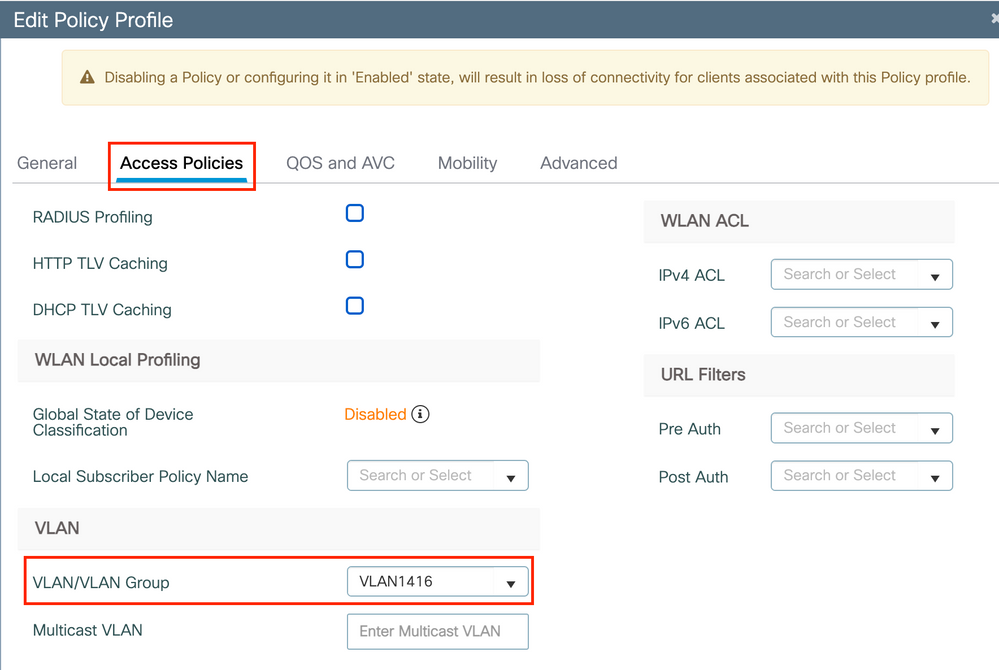

Schritt 2: Wählen Sie das VLAN aus.

Navigieren Sie zur Registerkarte, und wählen Sie den VLAN-Namen aus dem Dropdown-Menü aus, oder geben Sie die VLAN-ID manuell ein.Access Policies Konfigurieren Sie keine ACL im Richtlinienprofil.

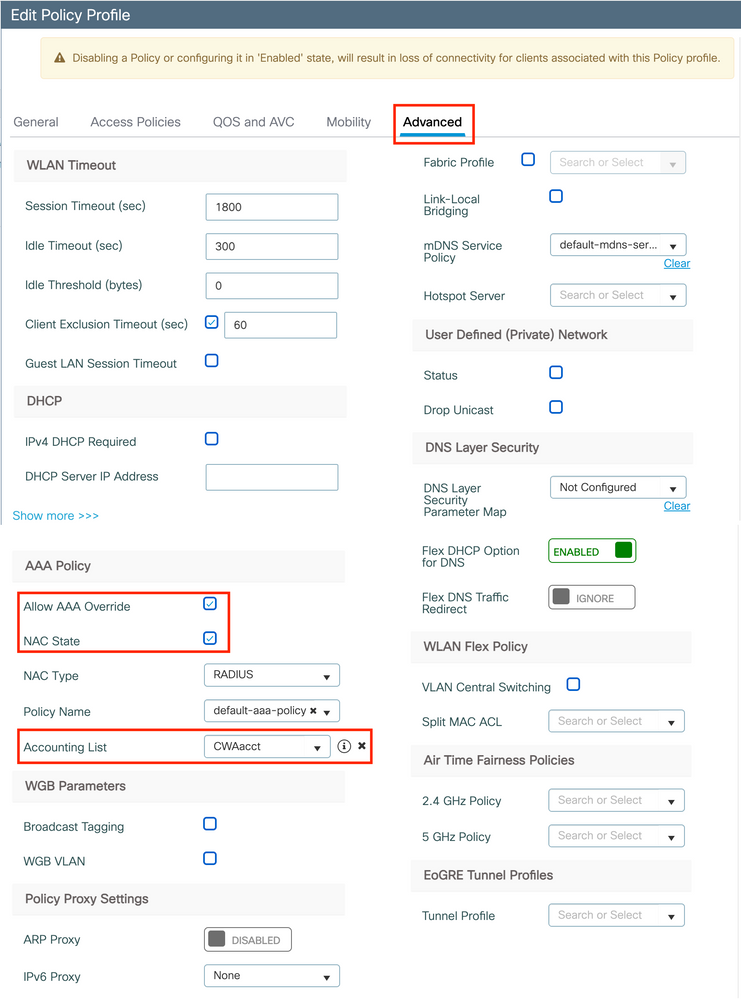

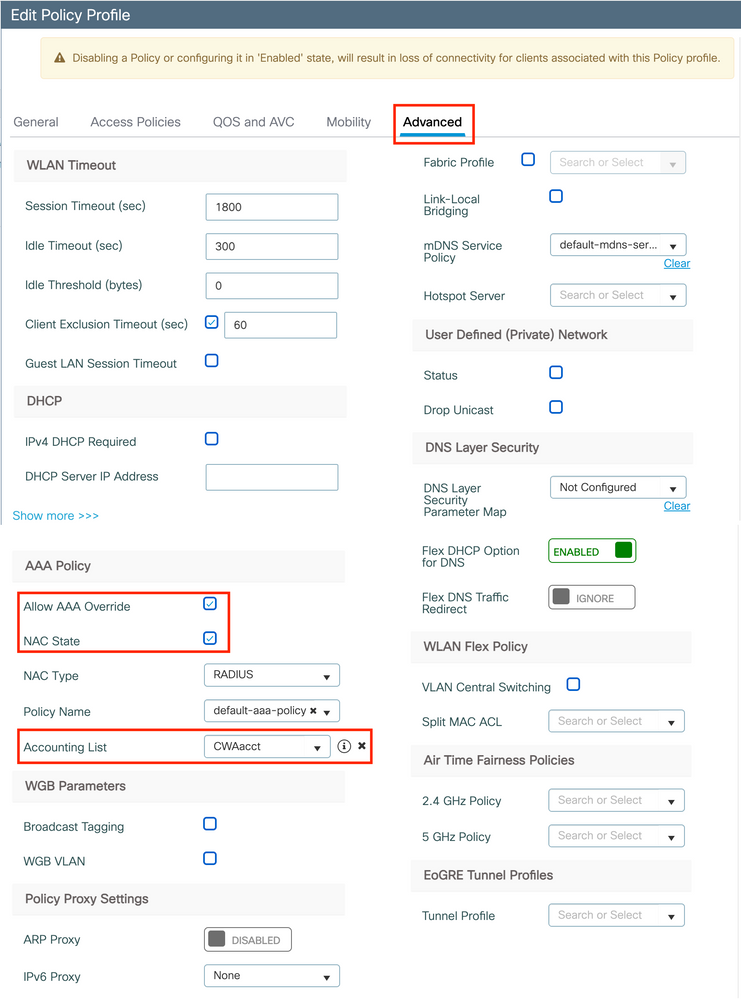

Schritt 3: Konfigurieren Sie das Richtlinienprofil so, dass ISE-Außerkraftsetzungen (AAA-Außerkraftsetzung zulassen) und Autorisierungsänderung (CoA) (NAC-Status) akzeptiert werden. Sie können optional auch eine Abrechnungsmethode angeben.

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

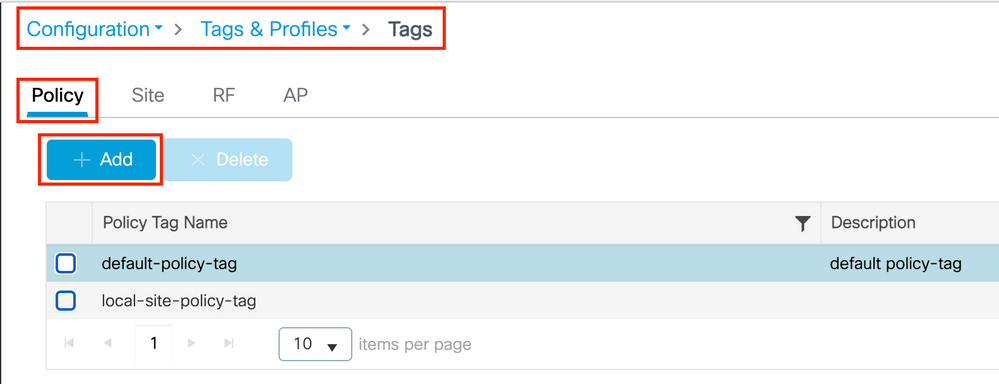

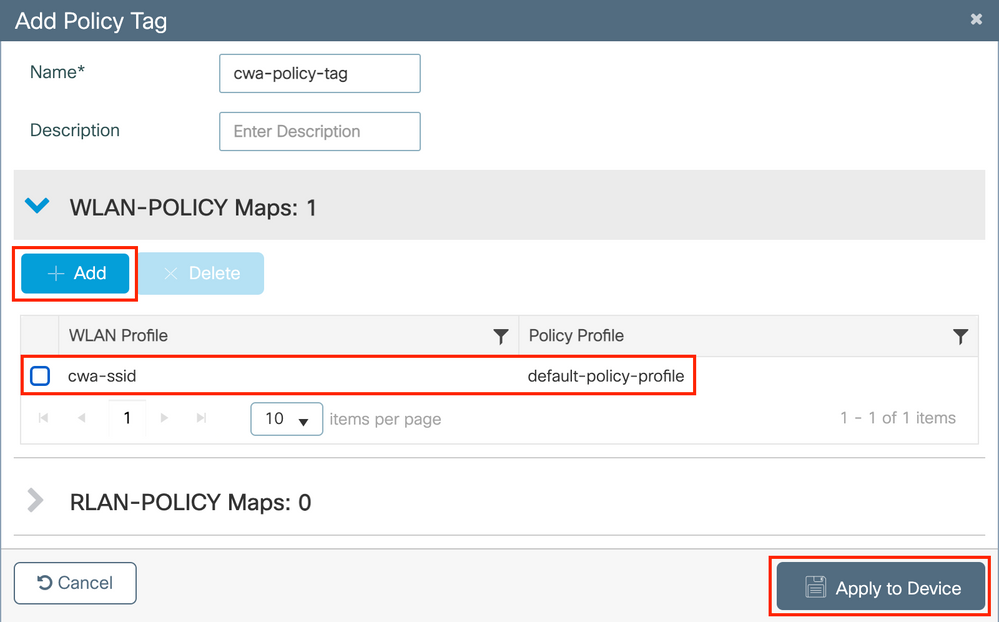

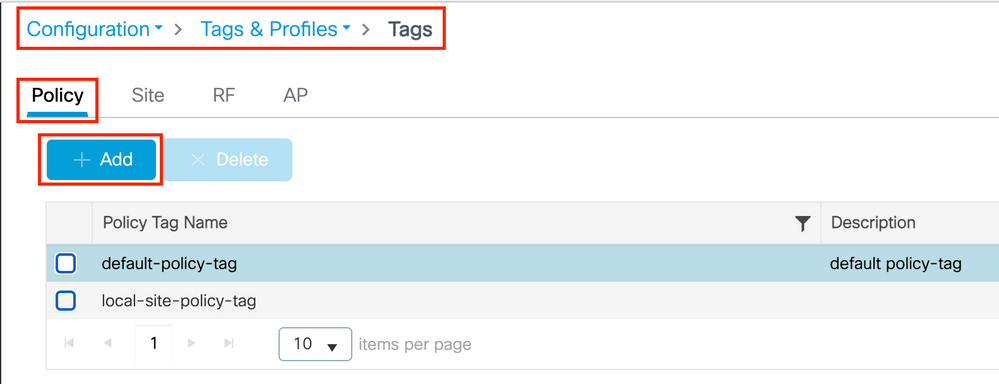

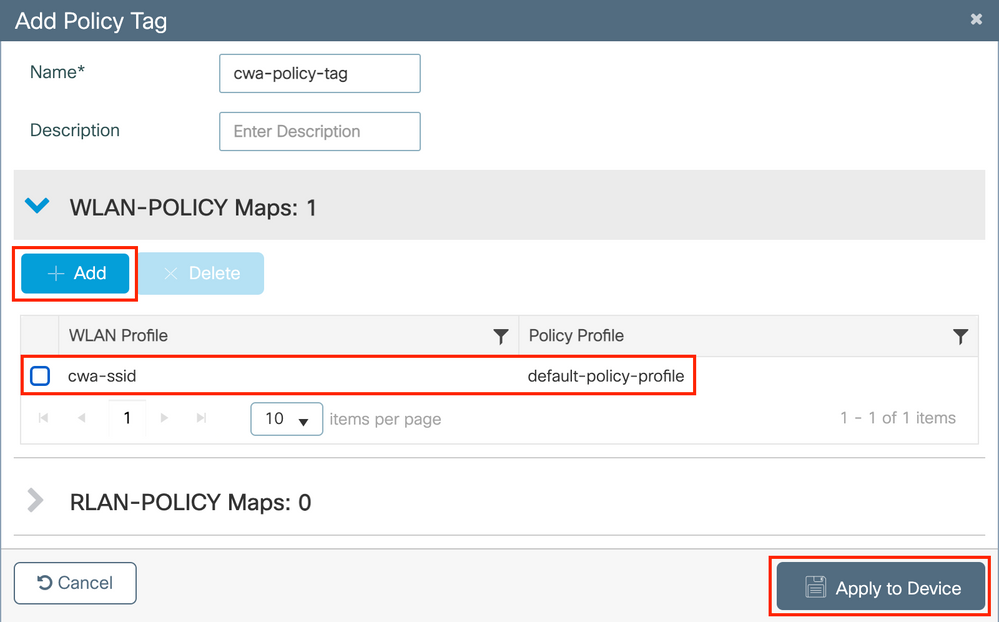

Richtlinien-Tag-Konfiguration

Sie verbinden Ihre SSID innerhalb des Richtlinien-Tags mit Ihrem Richtlinienprofil. Sie können entweder ein neues Richtlinien-Tag erstellen oder das Standard-Richtlinien-Tag verwenden.

Anmerkung: Das default-policy-Tag ordnet dem default-policy-Profil automatisch alle SSIDs mit einer WLAN-ID zwischen 1 und 16 zu. Es kann nicht geändert oder gelöscht werden. Wenn Sie über ein WLAN mit der ID 17 oder höher verfügen, kann das default-policy-Tag nicht verwendet werden.

GUI:

Navigieren Sie zu und fügen Sie ggf. ein neues hinzu, wie im Bild gezeigt.Configuration > Tags & Profiles > Tags > Policy

Verknüpfen Sie Ihr WLAN-Profil mit dem gewünschten Richtlinienprofil.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

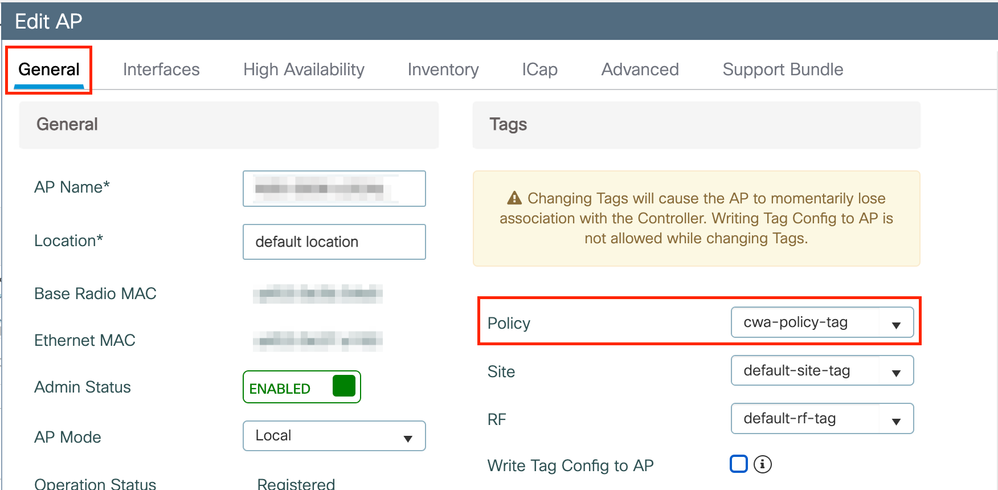

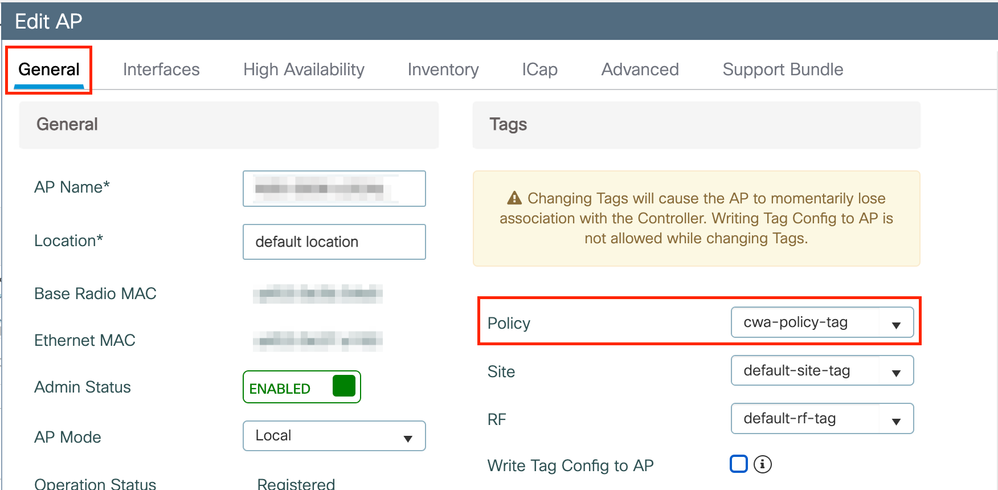

Richtlinien-Tag-Zuweisung

Weisen Sie den erforderlichen APs das Richtlinien-Tag zu.

GUI:

Um das Tag einem AP zuzuweisen, navigieren Sie zu, nehmen Sie die erforderliche Zuweisung vor, und klicken Sie dann auf .Configuration > Wireless > Access Points > AP Name > General TagsUpdate & Apply to Device

Anmerkung: Beachten Sie, dass nach dem Ändern des Richtlinien-Tags an einem AP dessen Verknüpfung mit dem 9800 WLC verloren geht und die Verbindung innerhalb von etwa einer Minute wiederhergestellt wird.

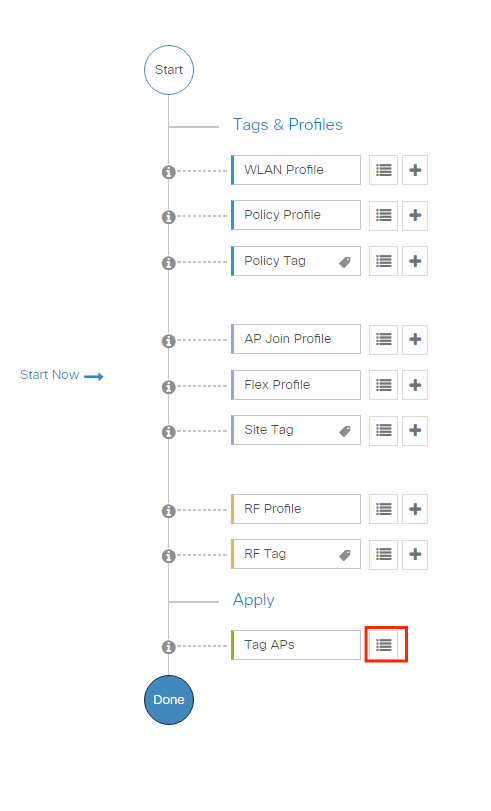

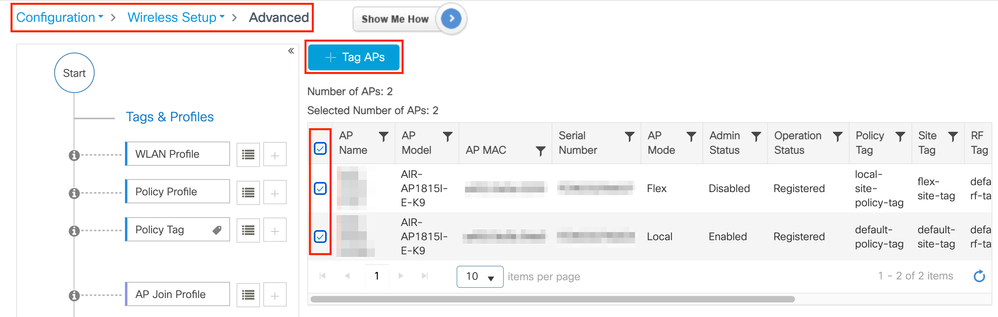

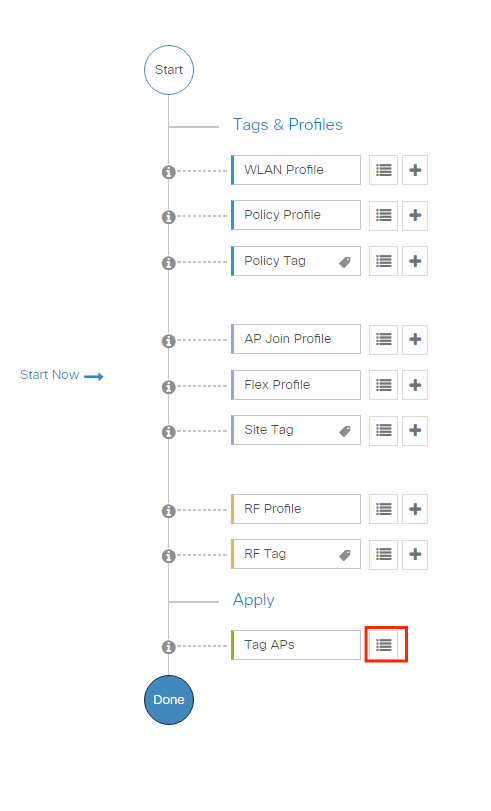

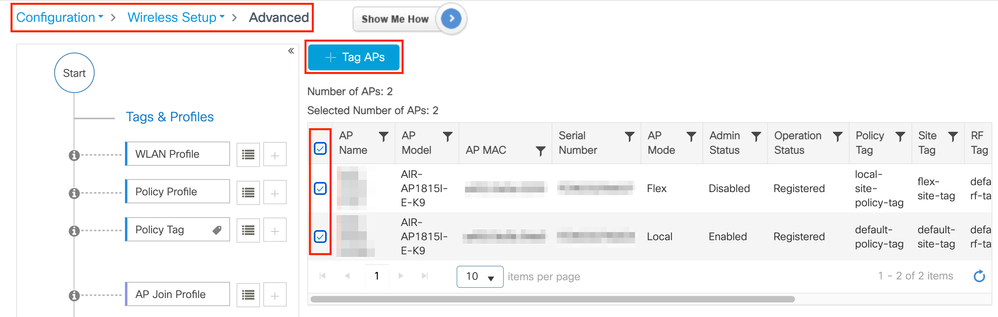

Um dieselbe Policy Tag (Richtlinien-Tag) mehreren APs zuzuweisen, navigieren Sie zu .Configuration > Wireless > Wireless Setup > Advanced > Start Now

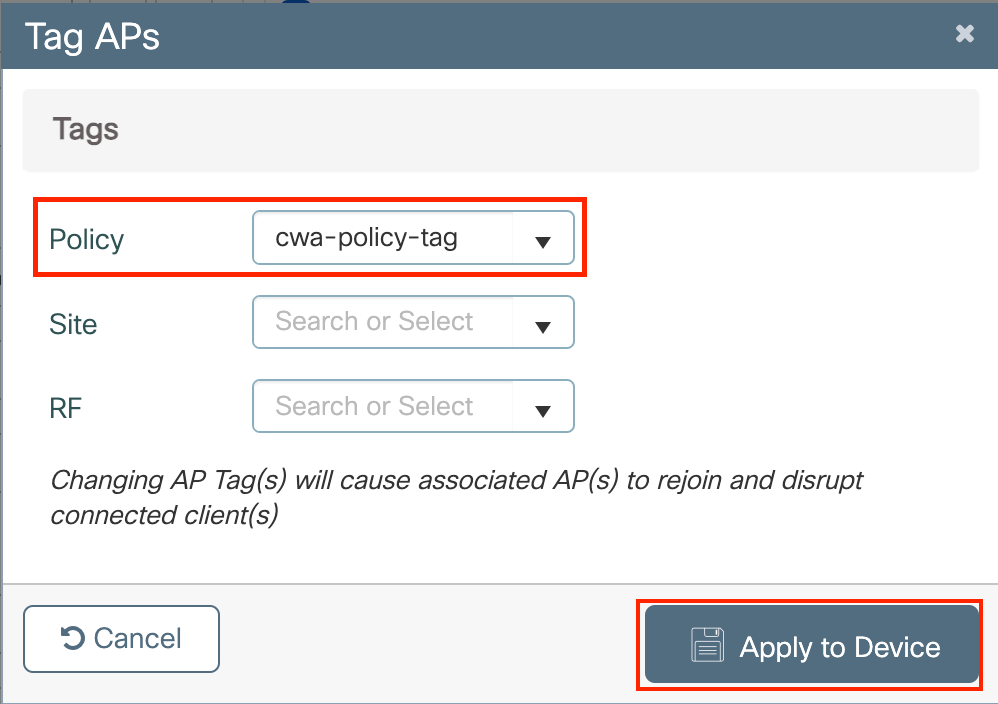

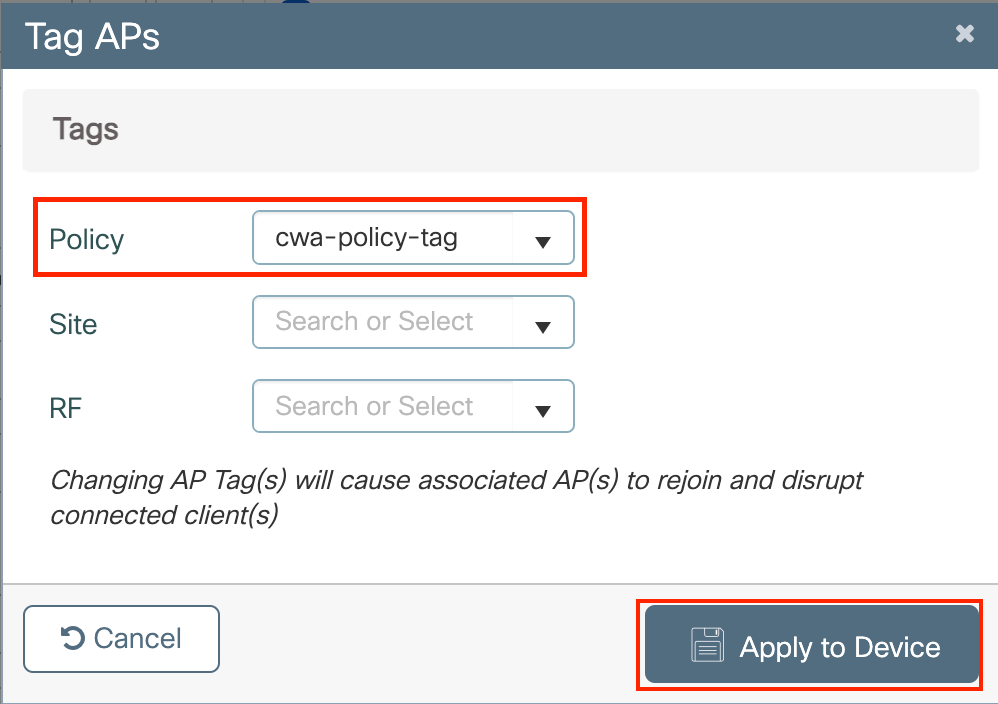

Wählen Sie die APs aus, denen Sie das Tag zuweisen möchten, und klicken Sie wie im Bild dargestellt auf.+ Tag APs

Wählen Sie den gewünschten Tag aus und klicken Sie wie im Bild dargestellt auf .Save & Apply to Device

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

Umleiten der ACL-Konfiguration

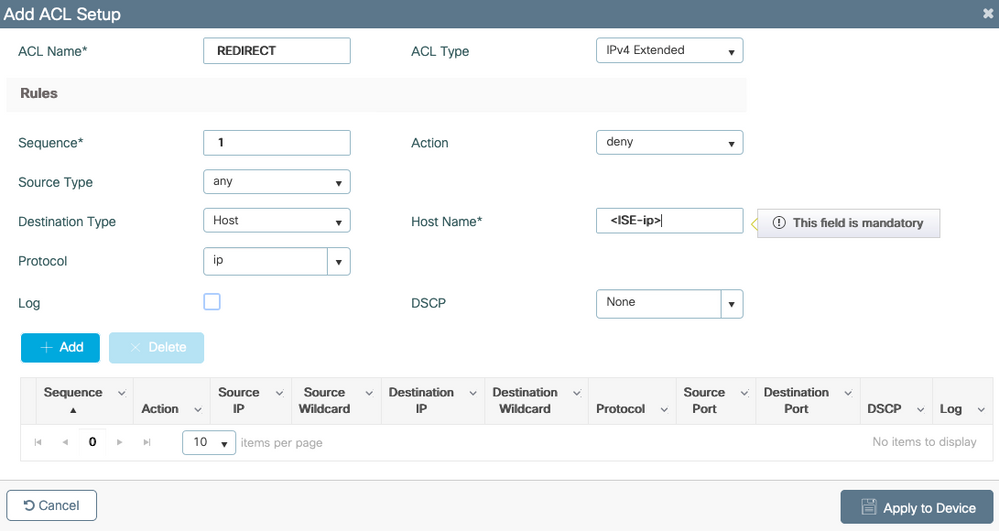

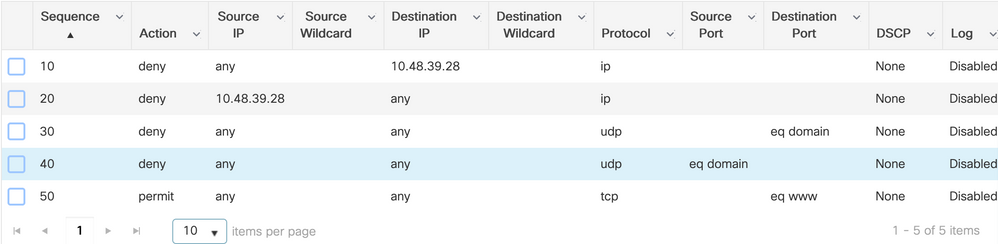

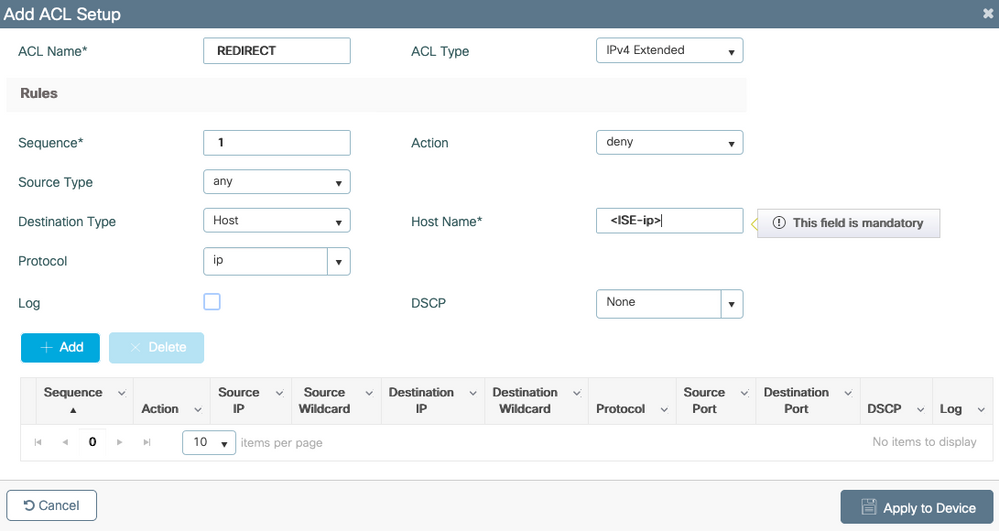

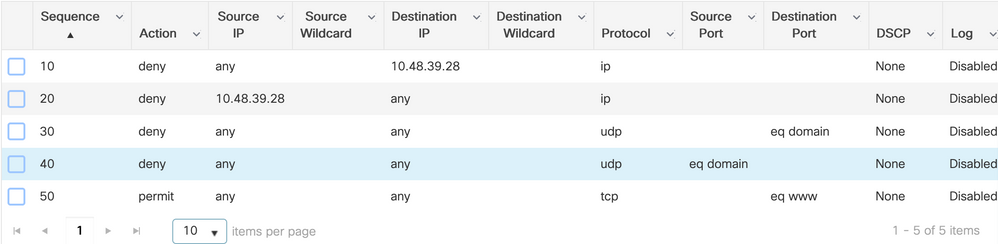

Schritt 1: Navigieren Sie zu,Configuration > Security > ACL > + Addum eine neue ACL zu erstellen.

Wählen Sie einen Namen für die ACL aus, und fügen Sie alle Regeln wie im Bild dargestellt als Sequenz ein.IPv4 Extended

Sie müssen den Traffic zu Ihren ISE-PSNs-Knoten sowie DNS verweigern und den Rest zulassen. Bei dieser Umleitungs-ACL handelt es sich nicht um eine Sicherheits-ACL, sondern um eine Punkt-ACL, die festlegt, welcher Datenverkehr zur Weiterbehandlung (z. B. Umleitung) an die CPU weitergeleitet wird und welcher Datenverkehr auf der Datenebene verbleibt (bei Ablehnung) und eine Umleitung vermeidet (aber nicht unbedingt verworfen wird).

Die ACL muss wie folgt aussehen (ersetzen Sie in diesem Beispiel 10.48.39.28 durch Ihre ISE-IP-Adresse):

In diesem Beispiel beschließen wir, den gesamten Datenverkehr zum ISE-Knoten zuzulassen. Dies ist keine besonders bewährte Methode, da Gastclients der Zugriff auf die Verwaltungsoberfläche der ISE ermöglicht wird. Es empfiehlt sich, den Port 8443 zu beschränken. Dieser Port wird normalerweise vom Gastportal verwendet (in bestimmten Fällen können jedoch auch andere Ports beteiligt sein).

Außerdem müssen Sie DNS-Datenverkehr (möglicherweise nur zu Ihren DNS-Server-IPs) sowie DHCP und NTP in bestimmten Fällen ablehnen.

Anmerkung: Betrachten Sie die Aktion der Umleitungs-ACL als "Umleitung verweigern" (Datenverkehr nicht verweigern) und diedenypermitAktion als "Umleitung zulassen". Der WLC untersucht nur den Datenverkehr, den er umleiten kann (standardmäßig die Ports 80 und 443).

CLI:

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

Anmerkung: Wenn Sie die ACL mit einerpermit ip any anyStatt einer auf Port 80 fokussierten Erlaubnis beenden, leitet der WLC auch HTTPS um, was häufig unerwünscht ist, da er sein eigenes Zertifikat bereitstellen muss und immer eine Zertifikatverletzung verursacht. Dies ist die Ausnahme von der vorherigen Anweisung, die besagt, dass Sie im Fall von CWA kein Zertifikat auf dem WLC benötigen: Sie benötigen eine, wenn Sie HTTPS-Interception aktiviert haben, aber es wird sowieso nie als gültig angesehen.

Sie können die ACL verbessern, indem Sie dem ISE-Server nur den Gast-Port 8443 vorenthalten.

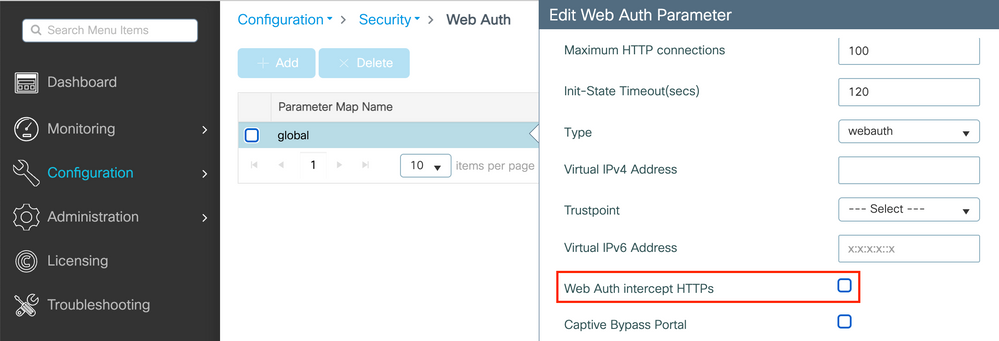

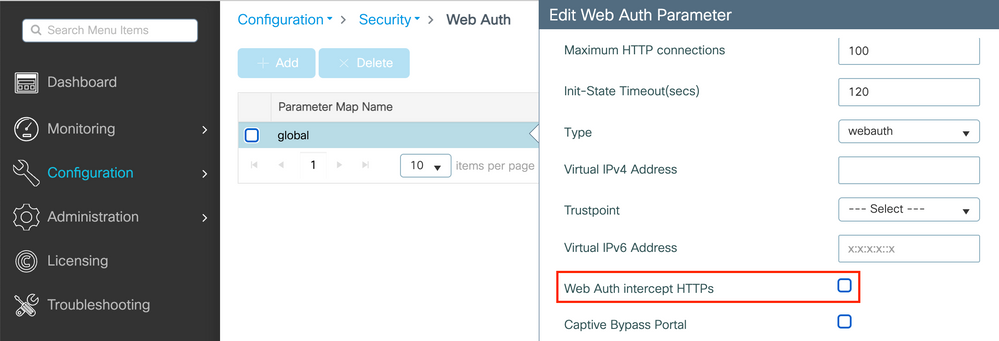

Umleitung für HTTP oder HTTPS aktivieren

Die Konfiguration des Web-Admin-Portals ist mit der Konfiguration des Web-Authentifizierungsportals verknüpft und muss Port 80 überwachen, um eine Umleitung zu ermöglichen. Daher muss HTTP aktiviert sein, damit die Umleitung ordnungsgemäß funktioniert. Sie können entweder wählen, ob die Funktion global aktiviert werden soll (mit dem Befehl ) oder ob HTTP nur für das Web-Authentifizierungsmodul aktiviert werden soll (mit dem Befehl unter der Parameterzuordnung).ip http serverwebauth-http-enable

Anmerkung: Die Umleitung des HTTP-Verkehrs erfolgt innerhalb von CAPWAP, selbst bei FlexConnect Local Switching. Da der WLC die Abfangarbeit erledigt, sendet der WAP die HTTP(S)-Pakete innerhalb des CAPWAP-Tunnels und empfängt die Umleitung vom WLC zurück in den CAPWAP

Wenn Sie beim Zugriff auf eine HTTPS-URL umgeleitet werden möchten, fügen Sie den Befehl unter der Parameterzuordnung hinzu, beachten Sie jedoch, dass dies keine optimale Konfiguration ist, sich auf die WLC-CPU auswirkt und trotzdem Zertifikatfehler generiert:intercept-https-enable

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

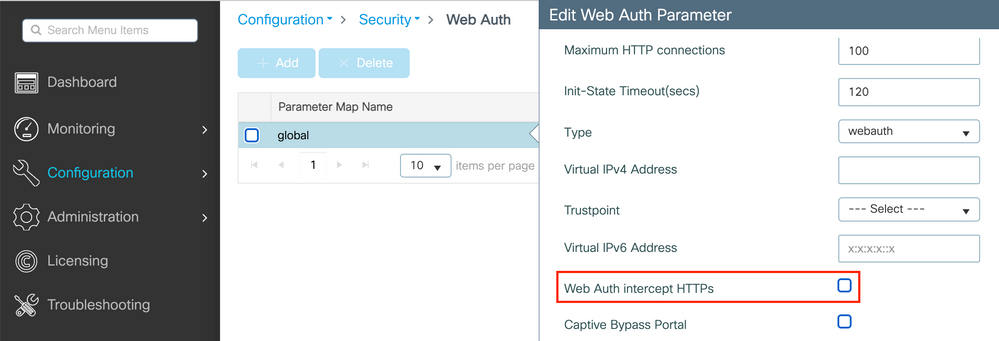

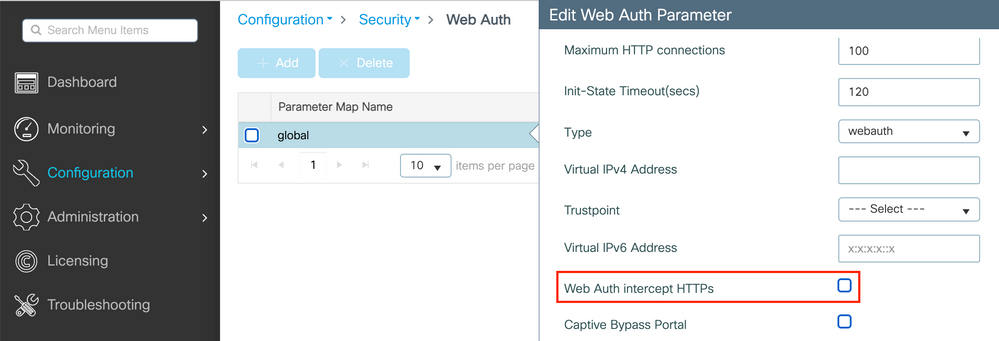

Sie können dies auch über die GUI mit der Option 'Web Auth abfangen HTTPS' in der Parameter Map ( ).Configuration > Security > Web Auth

Anmerkung: Browser verwenden standardmäßig eine HTTP-Website, um den Umleitungsprozess zu initiieren. Wenn HTTPS-Umleitung erforderlich ist, muss Web Auth HTTPS abfangen aktiviert werden. Diese Konfiguration wird jedoch nicht empfohlen, da sie die CPU-Auslastung erhöht.

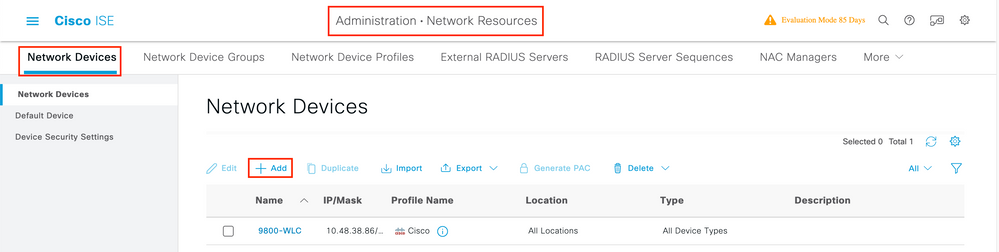

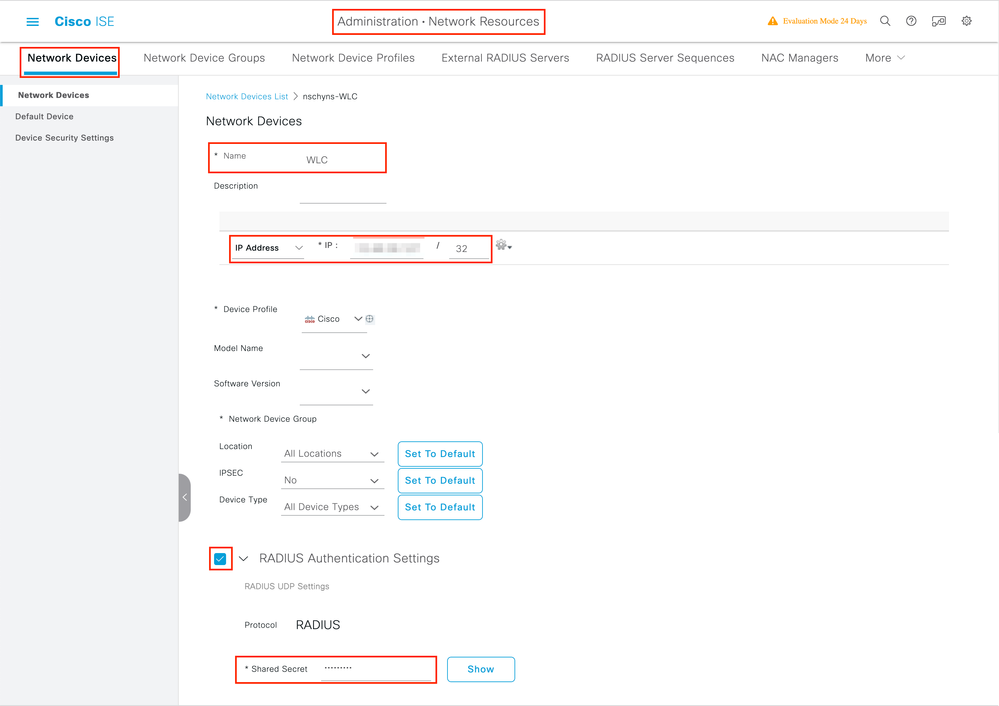

ISE-Konfiguration

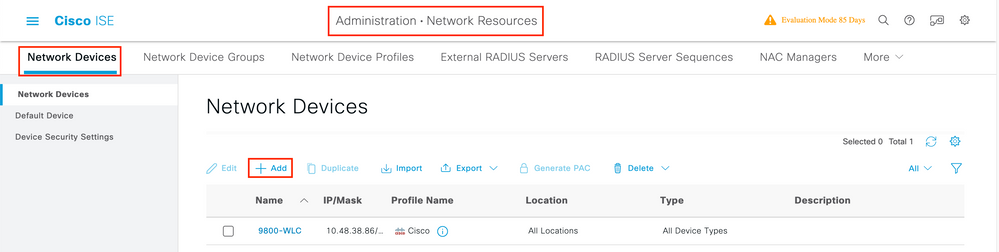

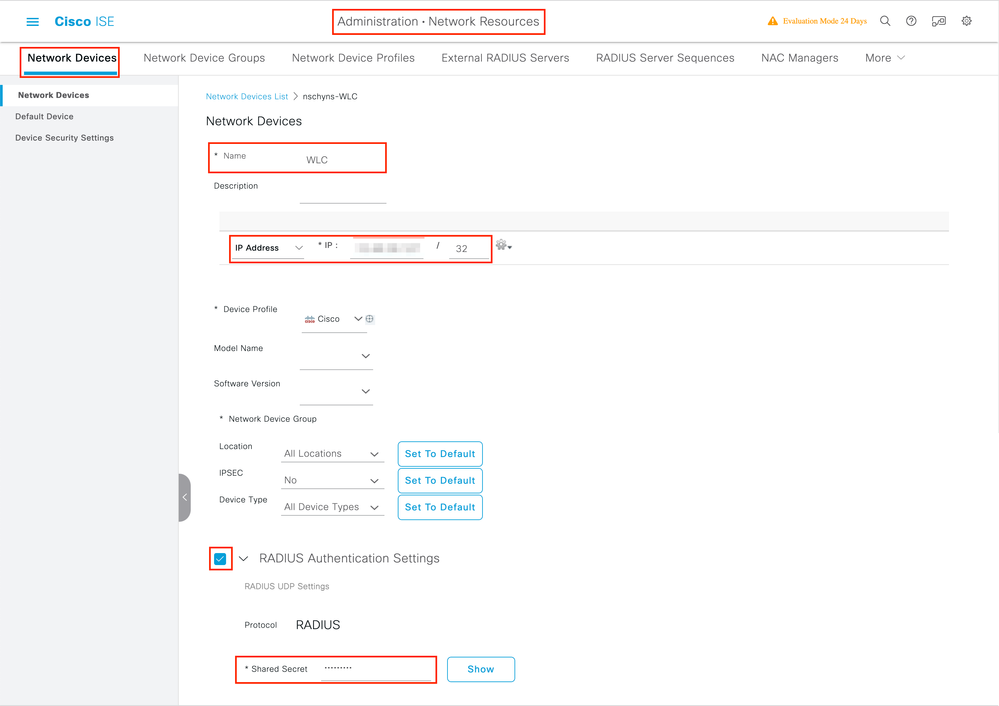

Hinzufügen von 9800 WLC zu ISE

Schritt 1. Öffnen Sie die ISE-Konsole, und navigieren Sie zuAdministration > Network Resources > Network Devices > Add

Schritt 2: Konfigurieren des Netzwerkgeräts

Optional kann es sich um einen angegebenen Modellnamen, eine angegebene Softwareversion und eine Beschreibung handeln sowie Netzwerkgerätegruppen basierend auf Gerätetyp, Standort oder WLCs zuweisen.

Die IP-Adresse entspricht dabei der WLC-Schnittstelle, die die Authentifizierungsanforderungen sendet. Standardmäßig ist dies die Management-Schnittstelle, wie im Bild gezeigt:

Weitere Informationen zu Netzwerk-Gerätegruppen finden Sie im ISE Admin Guide Chapter: Verwalten von Netzwerkgeräten: ISE - Netzwerk-Gerätegruppen.

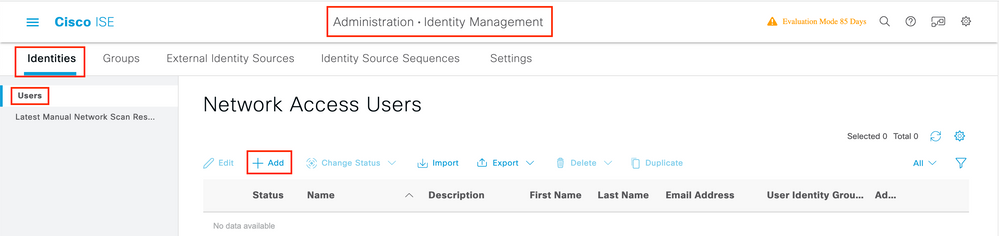

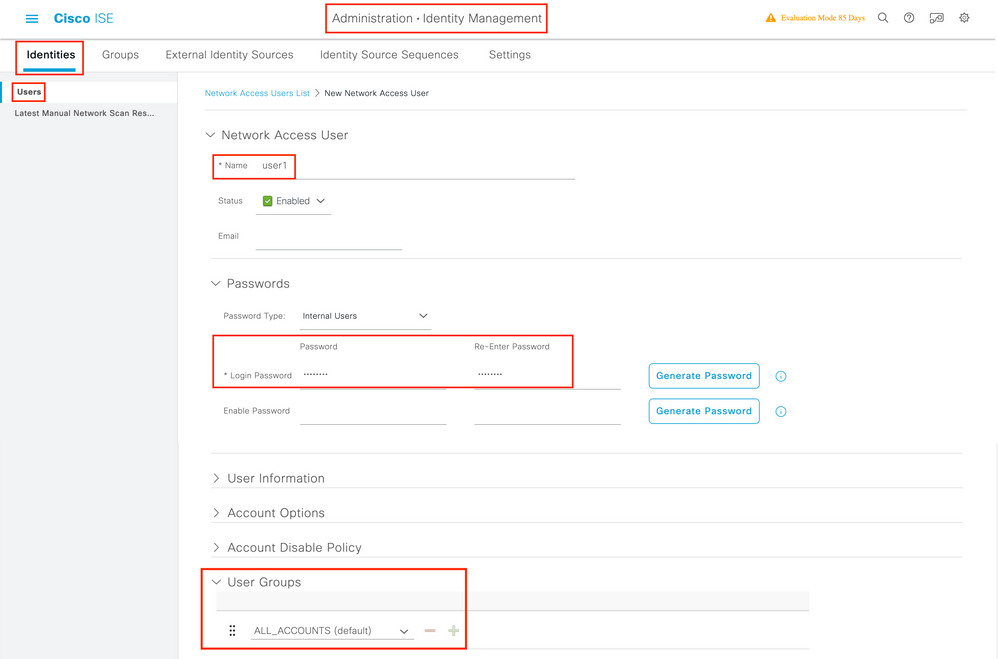

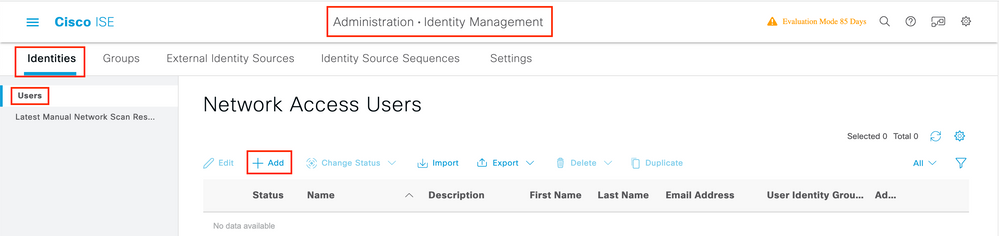

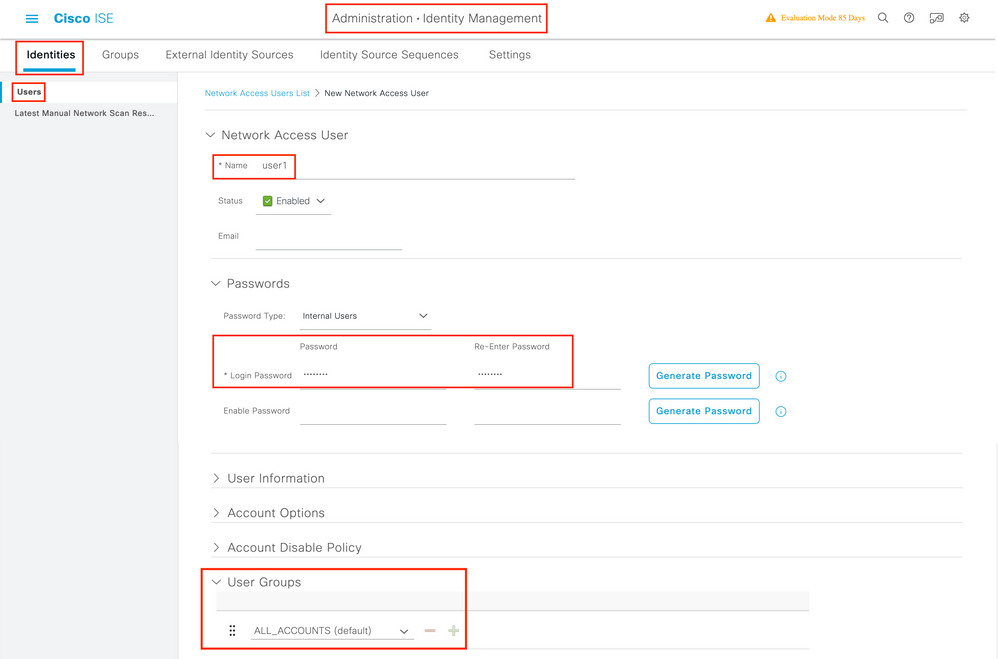

Neuen Benutzer auf ISE erstellen

Schritt 1: Navigieren Sie zu,Administration > Identity Management > Identities > Users > Addwie im Bild dargestellt.

Schritt 2: Geben Sie die Informationen ein.

In diesem Beispiel gehört dieser Benutzer zu einer Gruppe namens , kann aber, wie im Bild gezeigt, nach Bedarf angepasst werden.ALL_ACCOUNTS

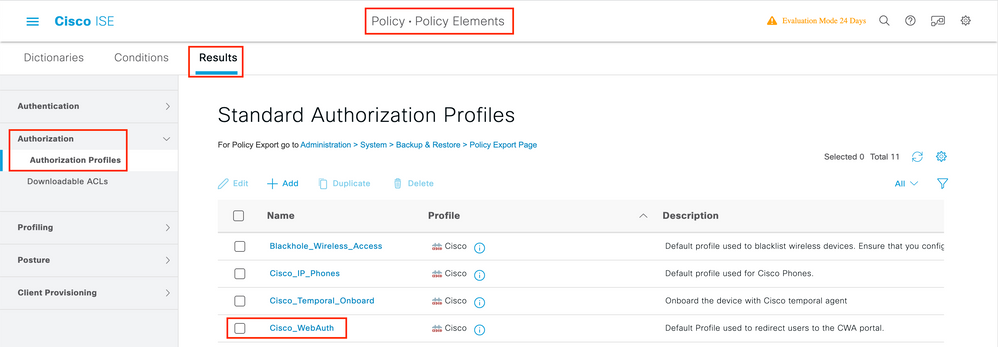

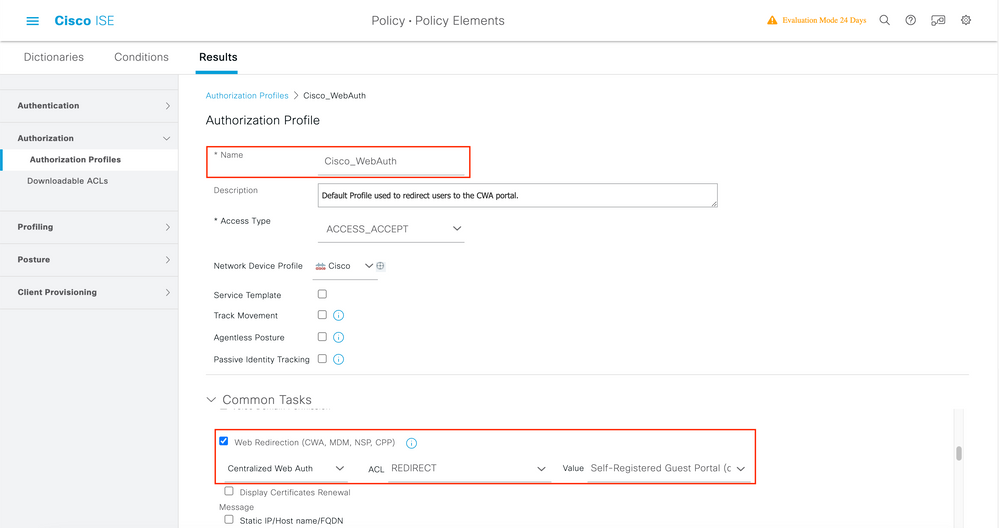

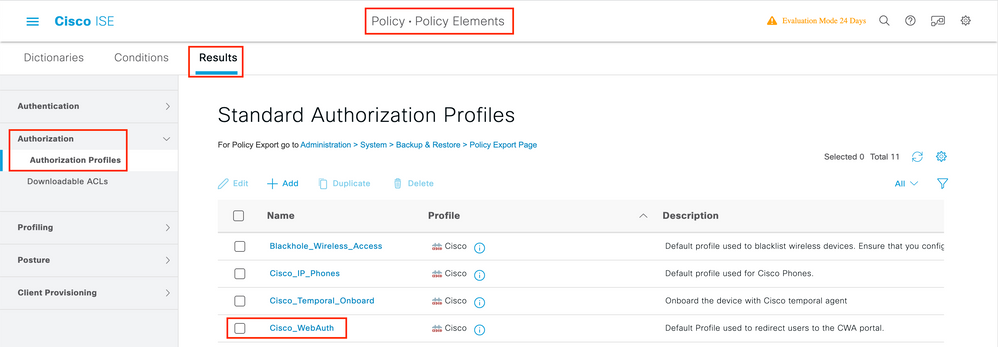

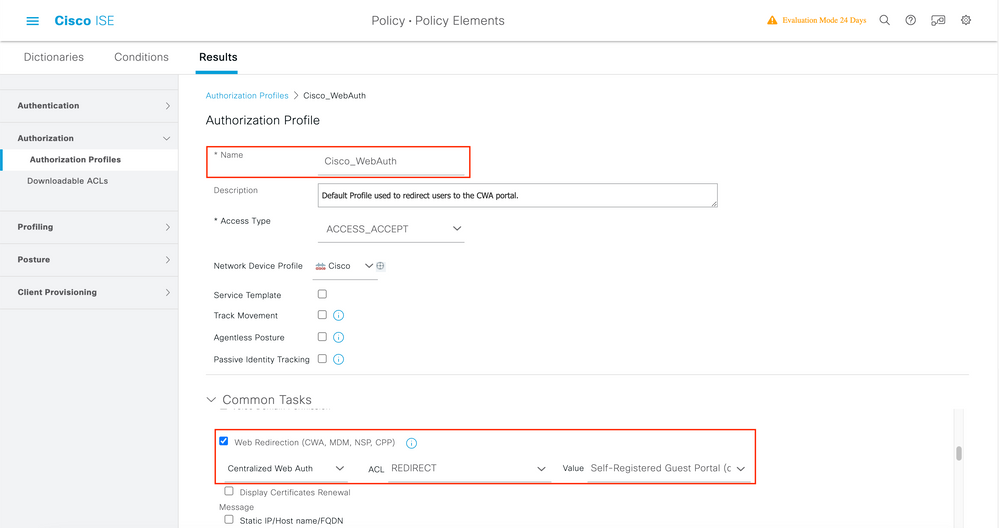

Erstellen des Autorisierungsprofils

Das Richtlinienprofil ist das Ergebnis, das einem Client basierend auf dessen Parametern zugewiesen wird (z. B. MAC-Adresse, Anmeldeinformationen, verwendetes WLAN usw.). Sie kann spezifische Einstellungen wie VLAN (Virtual Local Area Network), Zugriffskontrolllisten (ACLs), URL-Umleitungen usw. zuweisen.

Beachten Sie, dass in aktuellen Versionen der ISE bereits ein Autorisierungsergebnis von Cisco_Webauth vorhanden ist. Hier können Sie es bearbeiten und den Namen der Umleitungs-ACL so ändern, dass er mit der Konfiguration im WLC übereinstimmt.

Schritt 1. Navigieren Sie zuPolicy > Policy Elements > Results > Authorization > Authorization Profiles. Klicken Sie hier, um Ihr eigenes Standardergebnis zu erstellen oder zu bearbeiten .addCisco_Webauth

Schritt 2: Geben Sie die Umleitungsinformationen ein. Stellen Sie sicher, dass der ACL-Name mit dem Namen übereinstimmt, der auf dem 9800 WLC konfiguriert wurde.

Konfiguration der Authentifizierungsregel

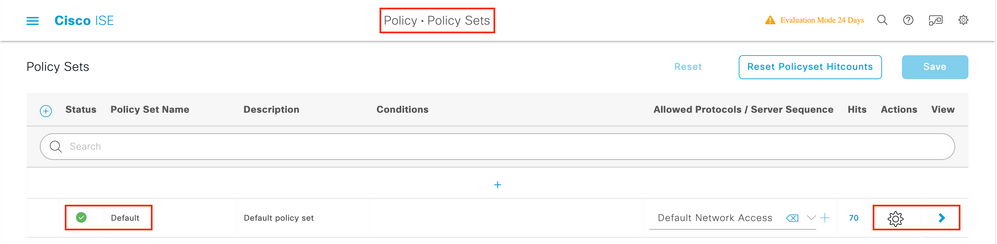

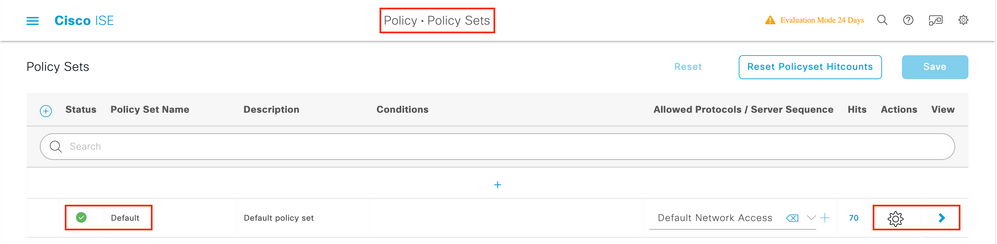

Schritt 1: Ein Richtliniensatz definiert eine Sammlung von Authentifizierungs- und Autorisierungsregeln. Um eine zu erstellen, navigieren Sie zu , klicken Sie auf das Zahnrad des ersten Policy Set in der Liste und wählen SiePolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

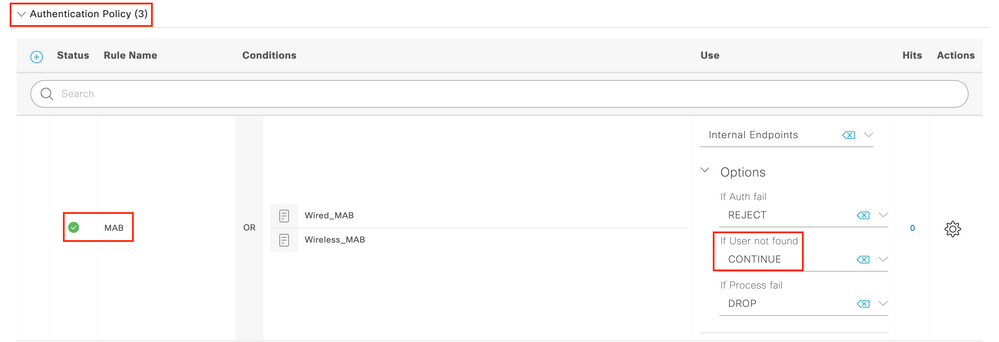

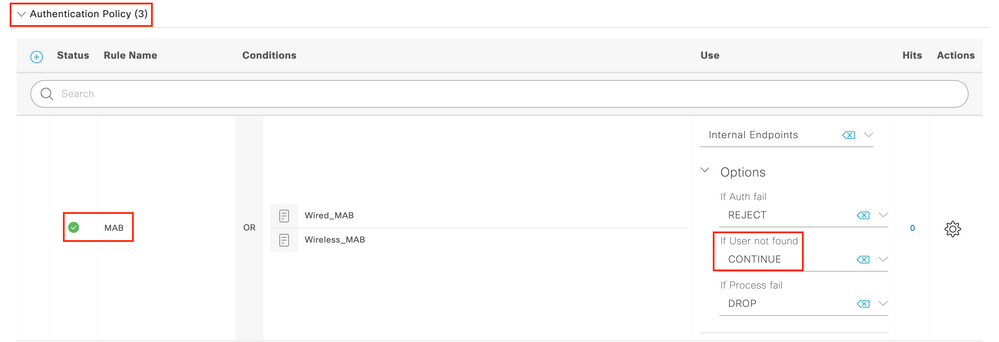

Schritt 2: Erweitern Sie dieAuthenticationRichtlinie. Erweitern Sie die Regel (Übereinstimmung auf kabelgebundenem oder Wireless-MAB), und wählen Sie die Option, falls "If User not found" (Benutzer nicht gefunden) angezeigt wird.MABOptionsCONTINUE

Schritt 3: Klicken Sie auf,Saveum die Änderungen zu speichern.

Konfiguration der Authentifizierungsregeln

Die Autorisierungsregel bestimmt, welche Berechtigungen (welches Autorisierungsprofil) auf den Client angewendet werden.

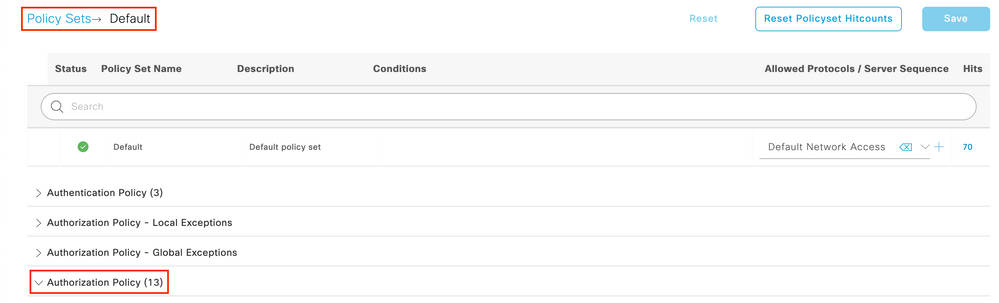

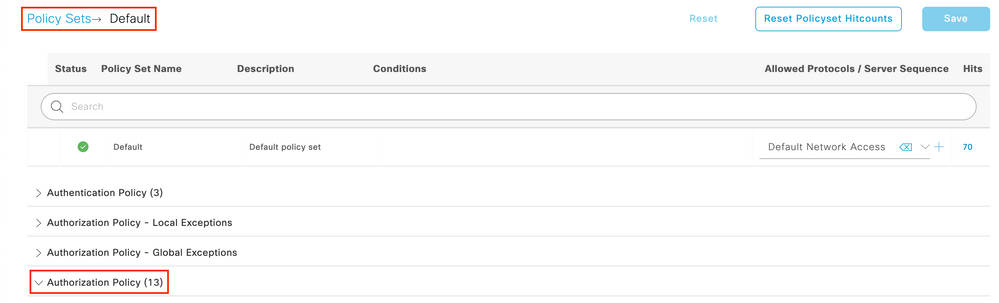

Schritt 1: Schließen Sie auf derselben Seite mit dem Richtliniensatz dieAuthentication Policy, und erweitern Sie sie,Authorziation Policywie im Bild dargestellt.

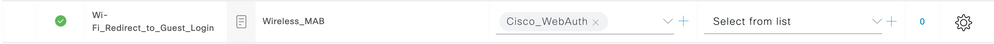

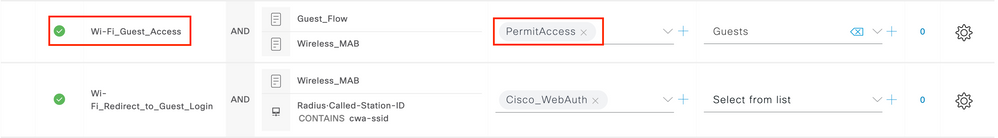

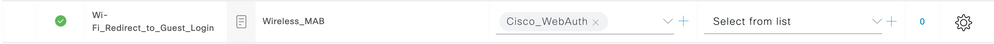

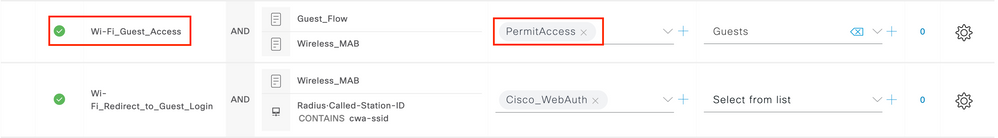

Schritt 2: Die aktuellen ISE-Versionen beginnen mit einer vorab erstellten Regel namensWifi_Redirect_to_Guest_Login, die größtenteils unseren Anforderungen entspricht. Drehen Sie das graue Schild auf der linken Seite nach .enable

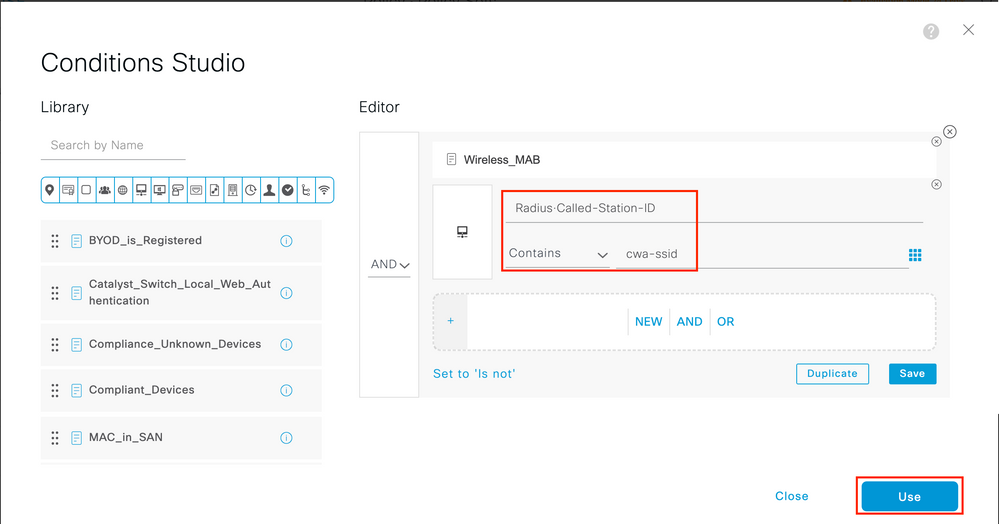

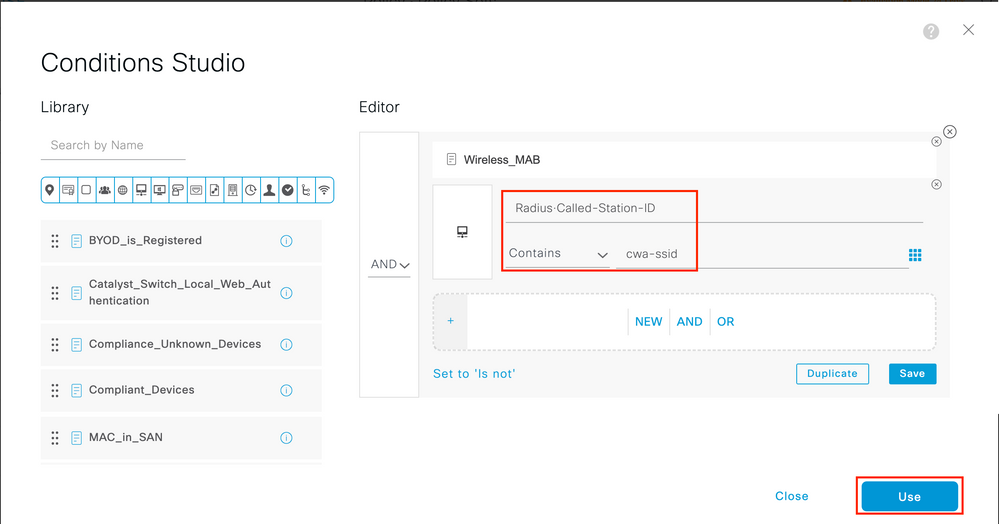

Schritt 3: Diese Regel entspricht nur Wireless_MAB und gibt die CWA-Umleitungsattribute zurück. Jetzt können Sie optional eine kleine Wendung hinzufügen und festlegen, dass diese nur mit der spezifischen SSID übereinstimmt. Wählen Sie die Bedingung (ab sofort Wireless_MAB), damit das Bedingungsstudio angezeigt wird. Fügen Sie rechts eine Bedingung hinzu, und wählen Sie das Wörterbuch mit dem Attribut aus.RadiusCalled-Station-ID Passen Sie es an Ihren SSID-Namen an. Validieren Sie mit der unten im Bildschirm, wie im Bild dargestellt.Use

Schritt 4: Sie benötigen nun eine zweite Regel, die mit einer höheren Priorität definiert wird und mit derGuest FlowBedingung übereinstimmt, um Netzwerkzugriffsdetails zurückzugeben, sobald der Benutzer im Portal authentifiziert wurde. Sie können die Regel verwenden, die standardmäßig auch für die neuesten ISE-Versionen erstellt wurde.Wifi Guest Access Sie müssen dann die Regel nur mit einer grünen Markierung auf der linken Seite aktivieren. Sie können die Standardeinstellung "PermitAccess" zurückgeben oder präzisere Zugriffslisteneinschränkungen konfigurieren.

Schritt 5: Speichern der Regeln

Klicken SieSaveunten auf die Regeln.

NUR Flexconnect Local Switching Access Points

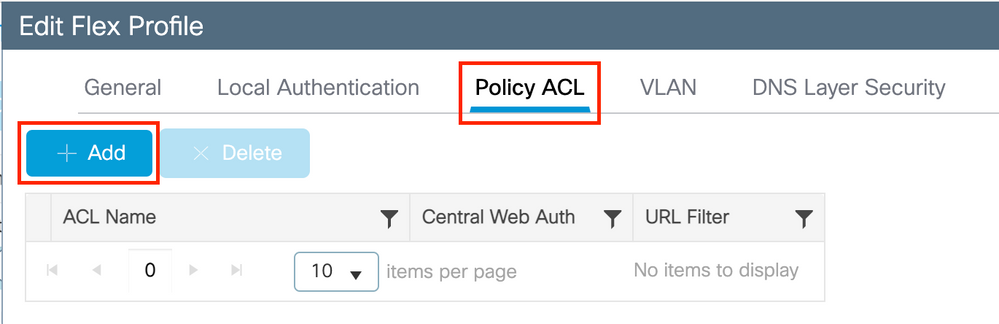

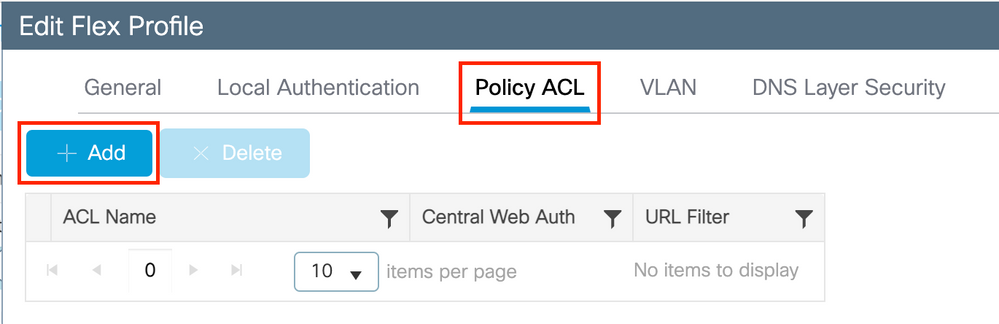

Was ist, wenn Sie über lokale Flexconnect Switching Access Points und WLANs verfügen? Die vorherigen Abschnitte sind weiterhin gültig. Sie benötigen jedoch einen zusätzlichen Schritt, um die Umleitungszugriffskontrollliste im Voraus an die APs zu senden.

Navigieren Sie zu , und wählen Sie Ihr Flex-Profil aus.Configuration > Tags & Profiles > Flex Navigieren Sie anschließend zur Registerkarte.Policy ACL

Klicken SieAddwie im Bild dargestellt.

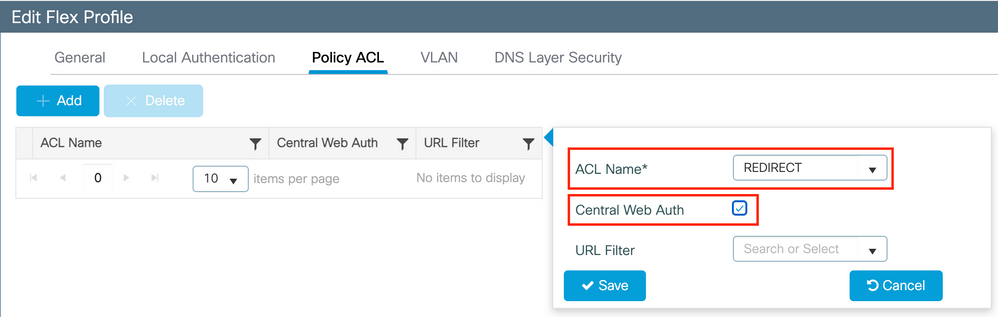

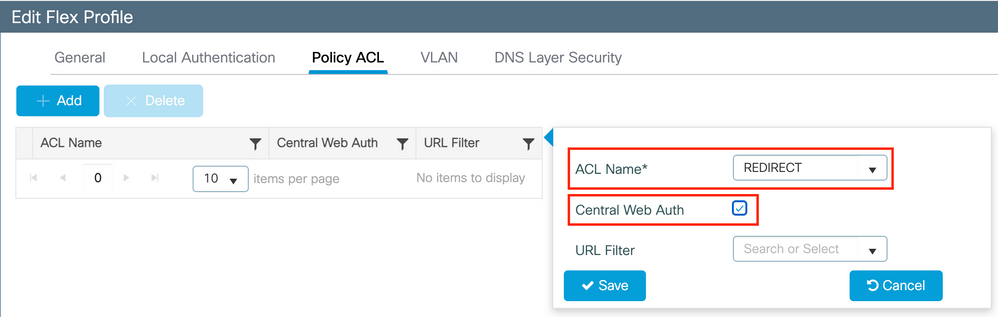

Wählen Sie den Namen der Umleitungszugriffskontrollliste aus, und aktivieren Sie die zentrale Webauthentifizierung. Dieses Kontrollkästchen invertiert automatisch die ACL auf dem Access Point selbst (da eine "deny"-Anweisung bedeutet, dass auf dem WLC in Cisco IOS XE keine Umleitung zu dieser IP erfolgt). Auf dem AP bedeutet die "deny"-Anweisung jedoch das Gegenteil. Daher tauscht dieses Kontrollkästchen automatisch alle Berechtigungen aus und verweigert sie, wenn es den Push zum AP durchführt. Sie können dies mit einem aus der AP-CLI überprüfen).show ip access list

Anmerkung: In einem Flexconnect-Szenario für lokales Switching muss die ACL explizit Rückgabeanweisungen enthalten (was im lokalen Modus nicht unbedingt erforderlich ist). Stellen Sie daher sicher, dass alle ACL-Regeln beide Datenverkehrswege abdecken (z. B. zur und von der ISE).

Vergessen Sie nicht zu schlagen und dann .SaveUpdate and apply to the device

Zertifikate

Damit der Client dem Web-Authentifizierungszertifikat vertrauen kann, ist es nicht erforderlich, ein Zertifikat auf dem WLC zu installieren, da das einzige vorgelegte Zertifikat das ISE-Zertifikat ist (das vom Client als vertrauenswürdig eingestuft werden muss).

Überprüfung

Sie können diese Befehle verwenden, um die aktuelle Konfiguration zu überprüfen.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Nachfolgend der relevante Teil der Konfiguration des WLC, der diesem Beispiel entspricht:

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

Fehlerbehebung

Aufmerksamkeiten

Es wird nicht empfohlen, bei erfolgreicher Authentifizierung eine VLAN-Zuweisung im endgültigen RADIUS-Accept-Modus durchzuführen. Der WLC und die Netzwerkinfrastruktur verfügen nicht über ausreichende Mittel, um sicherzustellen, dass der Client seine IP-Adresse erneuert, und Sie können daher in Abhängigkeit von den Client-Geräten in Ihrem Netzwerk wahllos Fehlverhalten feststellen. Es ist sicherer, eine restriktive ACL zuzuweisen, wenn der Client die Authentifizierung noch nicht bestanden hat, und diese nach erfolgreicher Authentifizierung mit einer geeigneten benutzerspezifischen ACL zu überschreiben.

Checkliste

- Stellen Sie sicher, dass der Client eine Verbindung herstellt und eine gültige IP-Adresse erhält.

- Wenn die Umleitung nicht automatisch erfolgt, öffnen Sie einen Browser, und versuchen Sie eine zufällige IP-Adresse. Beispiel: 10.0.0.1. Wenn die Umleitung funktioniert, liegt möglicherweise ein DNS-Auflösungsproblem vor. Stellen Sie sicher, dass Sie über DHCP einen gültigen DNS-Server bereitgestellt haben und dass dieser Hostnamen auflösen kann.

- Stellen Sie sicher, dass der Befehl für die Umleitung auf HTTP konfiguriert ist.

ip http server Die Konfiguration des Web-Admin-Portals ist mit der Konfiguration des Web-Authentifizierungsportals verknüpft und muss auf Port 80 aufgelistet werden, um eine Umleitung durchzuführen. Sie können sie entweder global aktivieren (mithilfe des Befehlsip http serverwebauth-http-enable) oder HTTP nur für das Web-Authentifizierungsmodul aktivieren (mithilfe des Befehls unter der Parameterzuordnung).

- Wenn Sie beim Zugriff auf eine HTTPS-URL nicht umgeleitet werden und dies erforderlich ist, stellen Sie sicher, dass der Befehl unter der Parameterzuordnung vorhanden ist:

intercept-https-enable

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

Sie können auch über die GUI überprüfen, ob die Option 'Web Auth intercept HTTPS' in der Parameterzuordnung aktiviert ist:

Service-Port-Unterstützung für RADIUS

Der Cisco Catalyst Wireless Controller der Serie 9800 verfügt über einen Service-Port, der als Port bezeichnet wird.GigabitEthernet 0 Ab Version 17.6.1 wird RADIUS (einschließlich CoA) über diesen Port unterstützt.

Wenn Sie den Service-Port für RADIUS verwenden möchten, benötigen Sie folgende Konfiguration:

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

Debuggen sammeln

WLC 9800 bietet ALWAYS-ON-Tracing-Funktionen (immer aktiv). So wird sichergestellt, dass alle verbindungsbezogenen Fehler, Warnungen und Benachrichtigungen auf Client-Ebene ständig protokolliert werden und Sie nach einem Vorfall oder Fehler Protokolle anzeigen können.

Anmerkung: Sie können in den Protokollen einige Stunden bis zu mehreren Tagen zurückgehen, dies hängt jedoch von der Menge der generierten Protokolle ab.

Um die Traces anzuzeigen, die der 9800 WLC standardmäßig erfasst, können Sie sich über SSH/Telnet mit dem 9800 WLC verbinden und diese Schritte ausführen (stellen Sie sicher, dass Sie die Sitzung in einer Textdatei protokollieren).

Schritt 1: Überprüfen Sie die aktuelle WLC-Zeit, damit Sie die Protokolle bis zum Auftreten des Problems nachverfolgen können.

# show clock

Schritt 2: Sammeln Sie die Syslogs aus dem WLC-Puffer oder dem externen Syslog, wie von der Systemkonfiguration vorgegeben. Dadurch erhalten Sie einen kurzen Überblick über den Systemzustand und etwaige Fehler.

# show logging

Schritt 3: Überprüfen, ob Debugbedingungen aktiviert sind

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Anmerkung: Wenn eine Bedingung aufgelistet wird, bedeutet dies, dass die Ablaufverfolgungen für alle Prozesse, bei denen die aktivierten Bedingungen auftreten (MAC-Adresse, IP-Adresse usw.) protokolliert werden. Dadurch erhöht sich die Anzahl der Protokolle. Es wird daher empfohlen, alle Bedingungen zu löschen, wenn Sie das Debuggen nicht aktiv durchführen.

Schritt 4: Unter der Annahme, dass die zu testende MAC-Adresse in Schritt 3. nicht als Bedingung aufgeführt wurde, sollten die stets verfügbaren Traces auf Benachrichtigungsebene für die spezifische MAC-Adresse erfasst werden.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Sie können entweder den Inhalt der Sitzung anzeigen oder die Datei auf einen externen TFTP-Server kopieren.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Bedingtes Debugging und Radio Active Tracing

Wenn die stets verfügbaren Ablaufverfolgungen nicht genügend Informationen bereitstellen, um den Auslöser für das zu untersuchende Problem zu ermitteln, können Sie das bedingte Debuggen aktivieren und die Radio Active (RA)-Ablaufverfolgung erfassen, die Ablaufverfolgungen auf Debugebene für alle Prozesse bereitstellt, die mit der angegebenen Bedingung interagieren (in diesem Fall Client-MAC-Adresse). Um das bedingte Debuggen zu aktivieren, gehen Sie wie folgt vor.

Schritt 5: Stellen Sie sicher, dass keine Debugbedingungen aktiviert sind.

# clear platform condition all

Schritt 6: Aktivieren Sie die Debug-Bedingung für die MAC-Adresse des Wireless-Clients, die Sie überwachen möchten.

Mit diesen Befehlen wird die angegebene MAC-Adresse 30 Minuten (1800 Sekunden) lang überwacht. Sie können diese Zeit optional auf bis zu 2085978494 Sekunden erhöhen.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Hinweis: Führen Sie den Befehl debug wireless mac pro MAC-Adresse aus, um mehr als einen Client gleichzeitig zu überwachen.

Anmerkung: Die Ausgabe der Client-Aktivität in der Terminal-Sitzung wird nicht angezeigt, da alles intern gepuffert wird, um später angezeigt zu werden.

Schritt 7". Reproduzieren Sie das Problem oder Verhalten, das Sie überwachen möchten.

Schritt 8: Beenden Sie die Fehlersuche, wenn das Problem wiedergegeben wird, bevor die standardmäßige oder konfigurierte Überwachungszeit abgelaufen ist.

# no debug wireless mac <aaaa.bbbb.cccc>

Wenn die Überwachungszeit abgelaufen ist oder das Wireless-Debugging beendet wurde, generiert der 9800 WLC eine lokale Datei mit dem Namen:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 9. Rufen Sie die Datei mit der MAC-Adressaktivität ab. Sie können das auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.ra trace .log

Überprüfen Sie den Namen der RA-Tracing-Datei.

# dir bootflash: | inc ra_trace

Datei auf externen Server kopieren:

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Inhalt anzeigen:

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 10: Wenn die Ursache immer noch nicht offensichtlich ist, erfassen Sie die internen Protokolle, die eine ausführlichere Ansicht der Protokolle auf Debugebene darstellen. Sie müssen den Client nicht noch einmal debuggen, da wir nur einen weiteren detaillierten Blick auf Debug-Protokolle werfen, die bereits gesammelt und intern gespeichert wurden.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Anmerkung: Dieser Befehl gibt Traces für alle Protokollstufen für alle Prozesse zurück und ist ziemlich umfangreich. Wenden Sie sich an das Cisco TAC, um diese Traces zu analysieren.

Sie können das auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.ra-internal-FILENAME.txt

Datei auf externen Server kopieren:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Inhalt anzeigen:

# more bootflash:ra-internal-<FILENAME>.txt

Schritt 11: Entfernen Sie die Debugbedingungen.

# clear platform condition all

Anmerkung: Stellen Sie sicher, dass Sie nach einer Fehlerbehebungssitzung immer die Debugbedingungen entfernen.

Beispiele

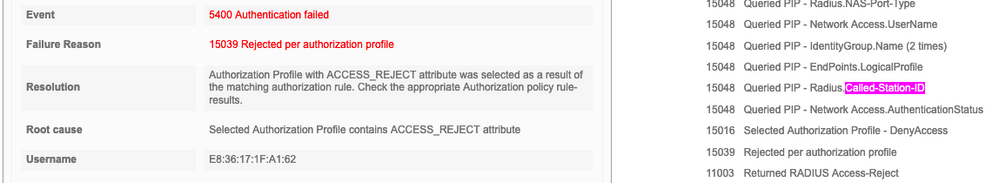

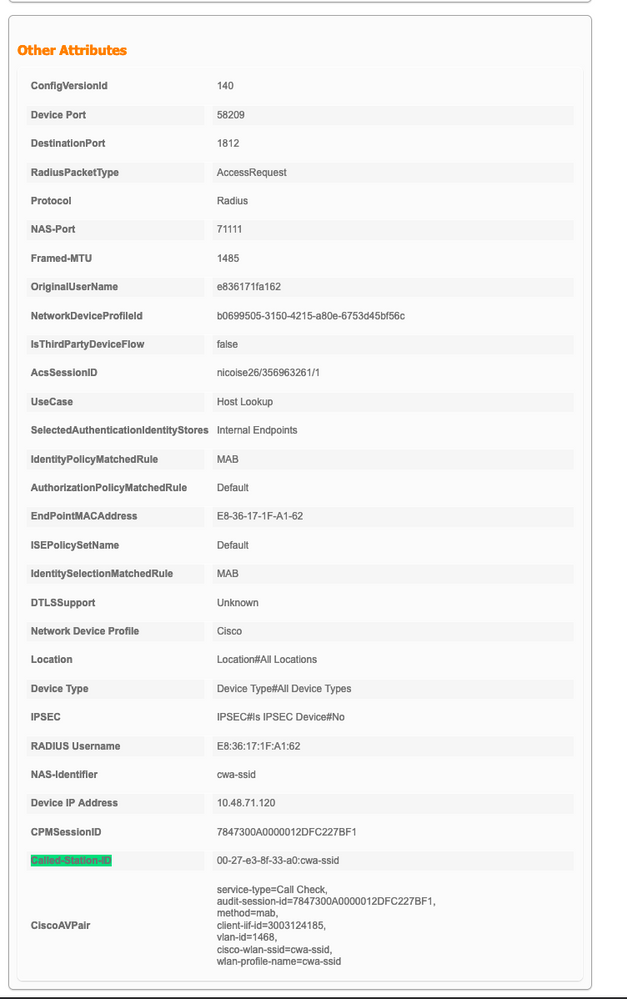

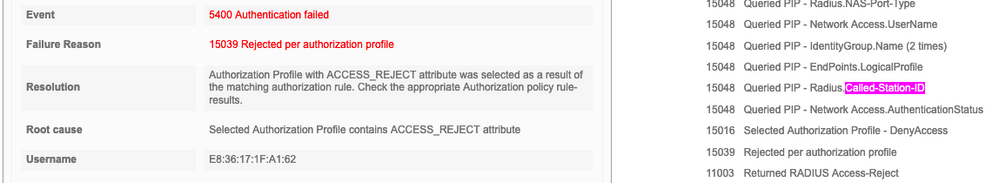

Wenn das Authentifizierungsergebnis nicht Ihren Erwartungen entspricht, müssen Sie zur ISE-Seite navigieren und die Details zum Authentifizierungsergebnis abrufen.Operations > Live logs

Sie erhalten den Grund für den Fehler (falls ein Fehler vorliegt) und alle Radius-Attribute, die von der ISE empfangen wurden.

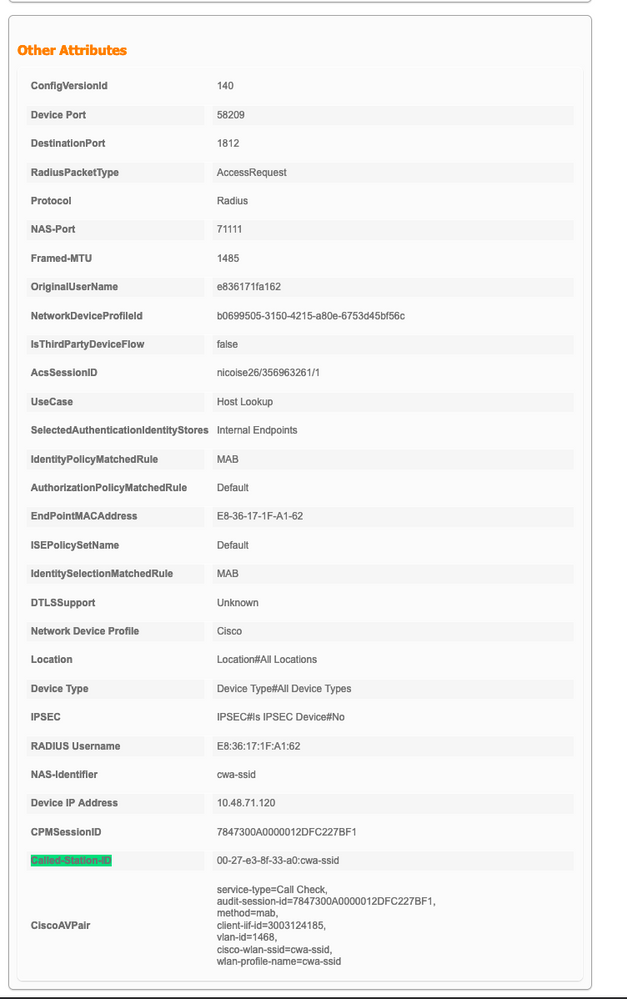

Im nächsten Beispiel hat ISE die Authentifizierung abgelehnt, da keine Autorisierungsregel zutraf. Der Grund hierfür ist, dass das Attribut "Called-Station-ID" als an die MAC-Adresse des AP angehängter SSID-Name gesendet wird, während die Autorisierung genau mit dem SSID-Namen übereinstimmt. Es wird mit der Änderung dieser Regel auf 'enthält' anstelle von 'gleich' korrigiert.

Nach der Behebung dieses Problems kann der Wi-Fi-Client immer noch keine Verbindung mit der SSID herstellen, während die ISE behauptet, die Autorisierung sei erfolgreich, und die richtigen CWA-Attribute zurückgegeben hat.

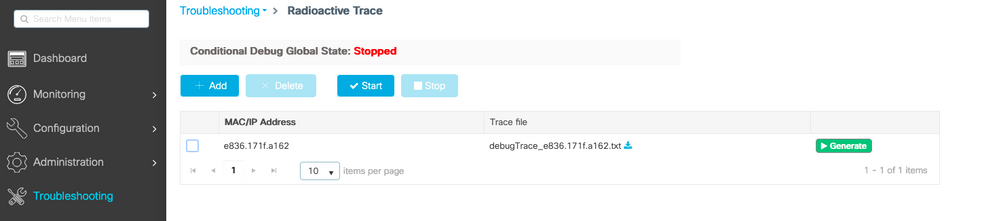

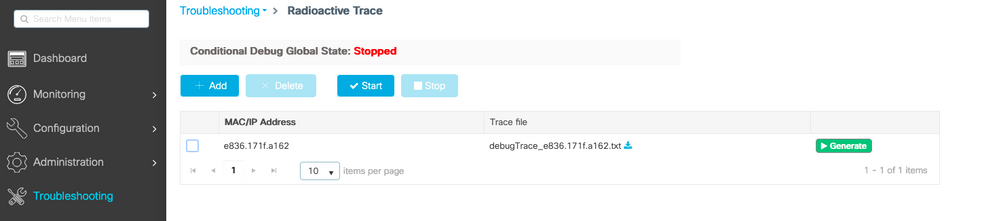

Sie können zur Seite der WLC-Webbenutzeroberfläche navigieren.Troubleshooting > Radioactive trace

In den meisten Fällen können Sie sich auf die stets verfügbaren Protokolle verlassen und sogar Protokolle früherer Verbindungsversuche abrufen, ohne dass das Problem erneut reproduziert werden muss.

Fügen Sie die MAC-Adresse des Clients hinzu, und klicken Sie wie im Bild dargestellt auf.Generate

In diesem Fall liegt das Problem darin, dass Sie einen Tippfehler gemacht haben, als Sie den ACL-Namen erstellt haben und dieser nicht mit dem ACL-Namen übereinstimmt, der von den ISEs zurückgegeben wurde, oder der WLC beklagt, dass es keine ACL gibt, die der von der ISE angeforderten entspricht:

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

Feedback

Feedback