Verwenden von VLANs mit Cisco Aironet Wireless-Geräten

Inhalt

Einleitung

Dieses Dokument enthält eine Beispielkonfiguration für die Verwendung von virtuellen LANs (VLANs) mit Cisco Aironet Wireless-Geräten.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Vertrautheit mit Cisco Aironet Wireless-Geräten

-

Vertrautheit mit LAN-Switching-Konzepten für VLANs und VLAN-Trunking

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Aironet Access Points und Wireless Bridges

-

Cisco Catalyst Switches

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Sie können die Switch-Seite dieser Konfiguration mit einer der folgenden Hardware- oder Softwareanwendungen verwenden:

-

Catalyst 6x00/5x00/4x00 mit CatOS oder IOS

-

Catalyst 35x0/37x0/29xx mit IOS

-

Catalyst 2900XL/3500XL mit IOS

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

VLANs

Ein VLAN ist ein Switch-Netzwerk, das logisch nach Funktionen, Projektteams oder Anwendungen segmentiert ist, anstatt physisch oder geografisch verteilt zu sein. So können beispielsweise alle von einem bestimmten Arbeitsgruppen-Team verwendeten Workstations und Server mit demselben VLAN verbunden werden, unabhängig davon, ob sie physisch mit dem Netzwerk verbunden sind oder sich mit anderen Teams vermischen. Verwenden Sie VLANs, um das Netzwerk mithilfe von Software neu zu konfigurieren, anstatt die Geräte oder Kabel physisch zu trennen oder zu verschieben.

Ein VLAN kann als Broadcast-Domäne betrachtet werden, die innerhalb eines definierten Switch-Satzes vorhanden ist. Ein VLAN besteht aus einer Reihe von Endsystemen, entweder Hosts oder Netzwerkgeräten (wie Bridges und Router), die über eine einzelne Bridge-Domäne verbunden sind. Die Bridge-Domäne wird von verschiedenen Netzwerkgeräten unterstützt, z. B. von LAN-Switches, die Bridge-Protokolle zwischen den Geräten und eine separate Gruppe für jedes VLAN verwenden.

Wenn Sie ein Gerät an einen Cisco Catalyst Switch anschließen, ist der Port, an dem das Gerät angeschlossen ist, Teil von VLAN 1. Die MAC-Adresse dieses Geräts ist Teil von VLAN 1. Sie können mehrere VLANs auf einem einzelnen Switch definieren, und Sie können einen Switch-Port auf den meisten Catalyst-Modellen als Mitglied mehrerer VLANs konfigurieren.

Wenn die Anzahl der Ports in einem Netzwerk die Port-Kapazität des Switches übersteigt, müssen Sie mehrere Switch-Chassis miteinander verbinden, wodurch ein Trunk definiert wird. Der Trunk ist kein Mitglied eines VLAN, sondern ein Kanal, über den der Datenverkehr für ein oder mehrere VLANs weitergeleitet wird.

Grundsätzlich besteht der Schlüssel bei der Konfiguration eines Access Points für die Verbindung mit einem bestimmten VLAN darin, seine SSID so zu konfigurieren, dass sie dieses VLAN erkennt. Da VLANs durch eine VLAN-ID oder einen Namen identifiziert werden, wird eine Verbindung zum VLAN hergestellt, wenn die SSID eines Access Points so konfiguriert ist, dass sie eine bestimmte VLAN-ID oder einen bestimmten Namen erkennt. Bei Herstellung dieser Verbindung können zugeordnete Wireless-Client-Geräte mit derselben SSID über den Access Point auf das VLAN zugreifen. Das VLAN verarbeitet Daten zu und von den Clients auf die gleiche Weise wie Daten zu und von kabelgebundenen Verbindungen. Sie können bis zu 16 SSIDs auf Ihrem Access Point konfigurieren, sodass Sie bis zu 16 VLANs unterstützen können. Sie können einem VLAN nur eine SSID zuweisen.

Sie erweitern VLANs zu einem WLAN, wenn Sie dem Access Point IEEE 802.11Q-Tags hinzufügen. Frames, die für verschiedene VLANs bestimmt sind, werden vom Access Point drahtlos auf verschiedenen SSIDs mit unterschiedlichen WEP-Schlüsseln übertragen. Nur die Clients, die diesem VLAN zugeordnet sind, empfangen diese Pakete. Umgekehrt werden Pakete, die von einem Client stammen, der einem bestimmten VLAN zugeordnet ist, vor der Weiterleitung an das kabelgebundene Netzwerk mit 802.11Q markiert.

So können Mitarbeiter und Gäste beispielsweise gleichzeitig auf das Wireless-Netzwerk eines Unternehmens zugreifen und administrativ getrennt sein. Ein VLAN ist einer SSID zugeordnet, und der Wireless-Client ist mit der entsprechenden SSID verbunden. In Netzwerken mit Wireless Bridges können Sie mehrere VLANs über die Wireless-Verbindung leiten, um die Verbindung zu einem VLAN von verschiedenen Standorten aus bereitzustellen.

Wenn 802.1q auf der FastEthernet-Schnittstelle eines Access Points konfiguriert ist, sendet der Access Point immer Keepalives über VLAN1, auch wenn VLAN 1 auf dem Access Point nicht definiert ist. Daraufhin wird der Ethernet-Switch mit dem Access Point verbunden und generiert eine Warnmeldung. Der Access Point und der Switch sind ohne Funktionsverlust, aber das Switch-Protokoll enthält bedeutungslose Meldungen, die dazu führen können, dass wichtigere Meldungen umbrochen und nicht angezeigt werden.

Dieses Verhalten führt zu Problemen, wenn alle SSIDs an einem Access Point mit Mobilitätsnetzwerken verknüpft sind. Wenn alle SSIDs mit Mobilitätsnetzwerken verbunden sind, kann der Ethernet-Switch-Port, mit dem der Access Point verbunden ist, als Access-Port konfiguriert werden. Der Access-Port wird normalerweise dem nativen VLAN des Access Points zugewiesen, das nicht unbedingt VLAN1 ist. Dadurch generiert der Ethernet-Switch Warnmeldungen, die darauf hinweisen, dass Datenverkehr mit einem 802.1q-Tag vom Access Point gesendet wird.

Wenn Sie die Keepalive-Funktion deaktivieren, können Sie übermäßige Nachrichten auf dem Switch entfernen.

Wenn Sie bei der Bereitstellung von VLANs mit Cisco Aironet-Wireless-Geräten geringfügige Punkte in diesen Konzepten ignorieren, kann dies zu unerwarteten Leistungswerten führen, z. B.:

-

Fehler beim Einschränken der zulässigen VLANs auf dem Trunk auf die auf dem Wireless-Gerät definierten VLANs.

Wenn die VLANs 1, 10, 20, 30 und 40 auf dem Switch definiert sind, auf den Wireless-Geräten jedoch nur die VLANs 1, 10 und 30 definiert sind, müssen Sie die anderen VLANs vom Trunk-Switch-Port entfernen.

-

Missbrauch der Bezeichnung der Infrastruktur-SSID

Weisen Sie bei der Installation von Access Points die Infrastruktur-SSID nur zu, wenn Sie eine SSID auf folgenden Geräten verwenden:

-

Workgroup Bridge-Geräte

-

Repeater-Access Points

-

Nicht-Wurzelbrücken

Es handelt sich um eine Fehlkonfiguration, wenn die Infrastruktur-SSID für eine SSID festgelegt wird, die nur Wireless-Laptop-Computer für Clients umfasst, und dies zu unvorhersehbaren Ergebnissen führt.

Bei Bridge-Installationen kann nur eine Infrastruktur-SSID verwendet werden. Bei der Infrastruktur-SSID muss es sich um die SSID handeln, die mit dem nativen VLAN korreliert.

-

-

Fehlerhafte oder fehlerhafte Designs der SSID für den Gastmodus

Wenn Sie mehrere SSIDs/VLANs auf Cisco Aironet-Wireless-Geräten definieren, kann eine (1) SSID mit dem SSID-Broadcast in 802.11-Funkfeuern als Gast-Modus-SSID zugewiesen werden. Die anderen SSIDs werden nicht übertragen. Die Client-Geräte müssen angeben, welche SSID verbunden werden soll.

-

Keine Erkennung, dass mehrere VLANs und SSIDs auf mehrere OSI-Modell-Layer-3-Subnetze hinweisen

Veraltete Versionen der Cisco Aironet-Software ermöglichen die Anbindung mehrerer SSIDs an ein VLAN. Aktuelle Versionen nicht.

-

Routing-Fehler in OSI-Modell Layer 3 oder falsche Designs

Jede SSID und ihr verbundenes VLAN müssen über ein Routing-Gerät und eine Quelle verfügen, um Clients zu adressieren, z. B. einen DHCP-Server oder den Bereich auf einem DHCP-Server.

-

Missverständnis oder falsche Konfiguration des nativen VLAN

Die Router und Switches, die die physische Infrastruktur eines Netzwerks bilden, werden auf eine andere Weise verwaltet als die Client-PCs, die mit dieser physischen Infrastruktur verbunden sind. Das VLAN, dem diese Router- und Switch-Schnittstellen angehören, wird als natives VLAN (standardmäßig VLAN 1) bezeichnet. Client-PCs gehören einem anderen VLAN an, genau wie IP-Telefone einem anderen VLAN angehören. Die Verwaltungsschnittstelle des Access Points oder der Bridge (Schnittstelle BVI1) wird als Teil des nativen VLAN betrachtet und nummeriert, unabhängig davon, welche VLANs oder SSIDs das Wireless-Gerät passieren.

Bedeutung des nativen VLAN

Wenn Sie einen IEEE 802.1Q-Trunk-Port verwenden, werden alle Frames mit Ausnahme der Frames auf dem VLAN markiert, das als "natives VLAN" für den Port konfiguriert ist. Frames auf dem nativen VLAN werden immer unmarkiert übertragen und in der Regel unmarkiert empfangen. Wenn ein WAP mit dem Switch-Port verbunden ist, muss das für den WAP konfigurierte native VLAN daher mit dem für den Switch-Port konfigurierten nativen VLAN übereinstimmen.

Hinweis: Bei einer Diskrepanz zwischen den nativen VLANs werden die Frames verworfen.

Dieses Szenario lässt sich am besten mit einem Beispiel erklären. Wenn das native VLAN auf dem Switch-Port als VLAN 12 und auf dem WAP als VLAN 1 konfiguriert ist, dann betrachtet der Switch den Frame als zu VLAN 12 gehörig, wenn der WAP einen Frame auf seinem nativen VLAN an den Switch sendet, da die Frames vom nativen VLAN des WAP nicht markiert sind. Dies führt zu Verwirrung im Netzwerk und zu Verbindungsproblemen. Das Gleiche geschieht, wenn der Switch-Port einen Frame von seinem nativen VLAN an den AP weiterleitet.

Die Konfiguration nativer VLANs wird umso wichtiger, wenn im Wireless-Netzwerk ein Repeater-AP eingerichtet ist. Auf den Repeater-APs können nicht mehrere VLANs konfiguriert werden. Repeater-APs unterstützen nur das native VLAN. Aus diesem Grund muss die native VLAN-Konfiguration auf dem Root-AP, dem Switch-Port, mit dem der AP verbunden ist, und dem Repeater-AP identisch sein. Andernfalls wird der Datenverkehr durch den Switch nicht an den Repeater-AP weitergeleitet und von diesem nicht.

Ein Beispiel für ein Szenario, in dem die Diskrepanz in der nativen VLAN-Konfiguration des Repeater-AP zu Problemen führen kann, ist, wenn sich hinter dem Switch ein DHCP-Server befindet, mit dem der Root-AP verbunden ist. In diesem Fall erhalten die dem Repeater-AP zugeordneten Clients keine IP-Adresse vom DHCP-Server, da die Frames (in unserem Fall DHCP-Anfragen) aus dem nativen VLAN des Repeater-AP (das nicht mit dem Root-AP und dem Switch identisch ist) verworfen werden.

Wenn Sie den Switch-Port konfigurieren, stellen Sie außerdem sicher, dass alle auf den APs konfigurierten VLANs auf dem Switch-Port zulässig sind. Wenn z. B. die VLANs 6, 7 und 8 auf dem AP vorhanden sind (Wireless-Netzwerk), müssen die VLANs auf dem Switch-Port zugelassen werden. Dies kann mithilfe des folgenden Befehls im Switch durchgeführt werden:

switchport trunk allowed vlan add 6,7,8

Standardmäßig ermöglicht ein als Trunk konfigurierter Switch-Port die Weiterleitung aller VLANs über den Trunk-Port. Weitere Informationen zur Konfiguration des Switch-Ports finden Sie unter Interaktion mit verwandten Switches.

Hinweis: Das Zulassen aller VLANs auf dem Access Point kann in einigen Fällen ebenfalls zu einem Problem werden, insbesondere wenn es sich um ein großes Netzwerk handelt. Dies kann zu einer hohen CPU-Auslastung auf den APs führen. Abschneiden der VLANs am Switch, sodass nur der VLAN-Datenverkehr, der den AP interessiert, den AP passiert, um eine hohe CPU-Auslastung zu vermeiden

VLANs an Access Points

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Um weitere Informationen zu den in diesem Dokument verwendeten Befehlen zu erhalten, verwenden Sie das Command Lookup Tool (nur registrierte Kunden).

Konzepte mit Access Points

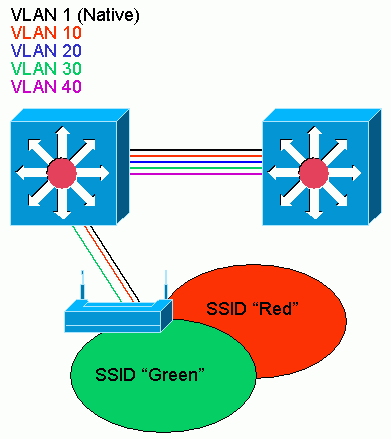

In diesem Abschnitt werden Konzepte zur Bereitstellung von VLANs auf Access Points beschrieben. Außerdem wird auf dieses Netzwerkdiagramm verwiesen.

In diesem Beispielnetzwerk ist VLAN 1 das native VLAN, und die VLANs 10, 20, 30 und 40 sind vorhanden und mit einem Trunk zu einem anderen Switch-Chassis verbunden. Nur die VLANs 10 und 30 werden in die Wireless-Domäne erweitert. Das native VLAN ist erforderlich, um Managementfunktionen und Client-Authentifizierungen bereitzustellen.

Access Point-Konfiguration

Führen Sie die folgenden Schritte aus, um den Access Point für VLANs zu konfigurieren:

-

Klicken Sie in der AP-GUI auf Services > VLAN, um zur Seite Services: VLAN zu navigieren.

-

Der erste Schritt besteht in der Konfiguration des nativen VLAN. Wählen Sie in der Liste Current VLAN (Aktuelle VLANs) die Option New (Neu).

-

Geben Sie die VLAN-Nummer des nativen VLANs in das Feld VLAN-ID ein. Die VLAN-Nummer muss mit dem auf dem Switch konfigurierten nativen VLAN übereinstimmen.

-

Da die Schnittstelle BVI 1 der Subschnittstelle des nativen VLAN zugeordnet ist, muss sich die der Schnittstelle BVI 1 zugewiesene IP-Adresse im gleichen IP-Subnetz wie andere Infrastrukturgeräte im Netzwerk befinden (d. h. die Schnittstelle SC0 auf einem Catalyst-Switch, auf dem CatOS ausgeführt wird).

-

Aktivieren Sie das Kontrollkästchen für das native VLAN.

-

Aktivieren Sie die Kontrollkästchen für die Funkschnittstelle(n), für die dieses VLAN gilt.

-

Klicken Sie auf Apply (Anwenden).

Oder geben Sie über die CLI die folgenden Befehle ein:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# interface FastEthernet0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# end AP# write memory

-

-

Um andere VLANs zu konfigurieren, gehen Sie wie folgt vor:

-

Wählen Sie in der Liste Current VLAN (Aktuelle VLANs) die Option New (Neu).

-

Geben Sie die VLAN-Nummer des gewünschten VLAN in das Feld VLAN ID (VLAN-ID) ein. Die VLAN-Nummer muss mit einem auf dem Switch konfigurierten VLAN übereinstimmen.

-

Aktivieren Sie die Kontrollkästchen für die Funkschnittstelle(n), für die dieses VLAN gilt.

-

Klicken Sie auf Apply (Anwenden).

Oder geben Sie über die CLI die folgenden Befehle ein:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# interface FastEthernet0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# end AP# write memory

-

Wiederholen Sie die Schritte 2a bis 2d für jedes gewünschte VLAN, oder geben Sie diese Befehle über die CLI mit entsprechenden Änderungen an der Subschnittstelle und den VLAN-Nummern ein:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# interface FastEthernet0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# end AP# write memory

-

-

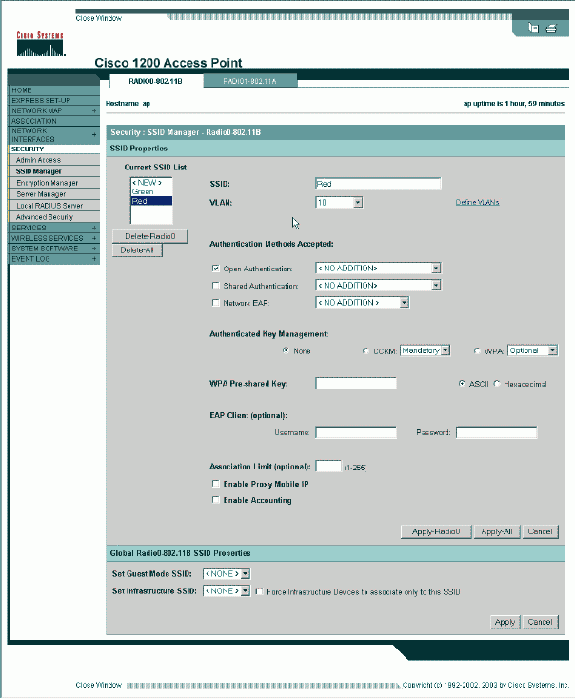

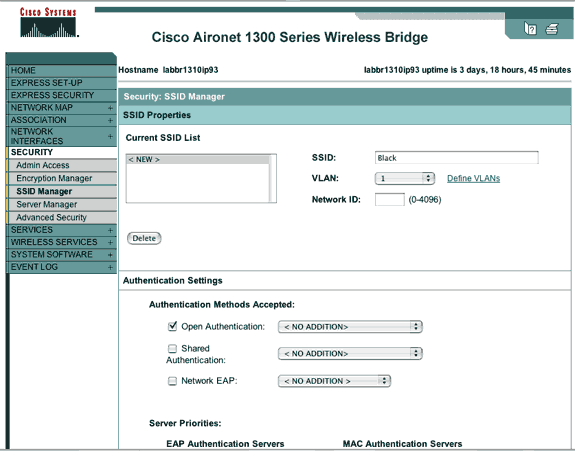

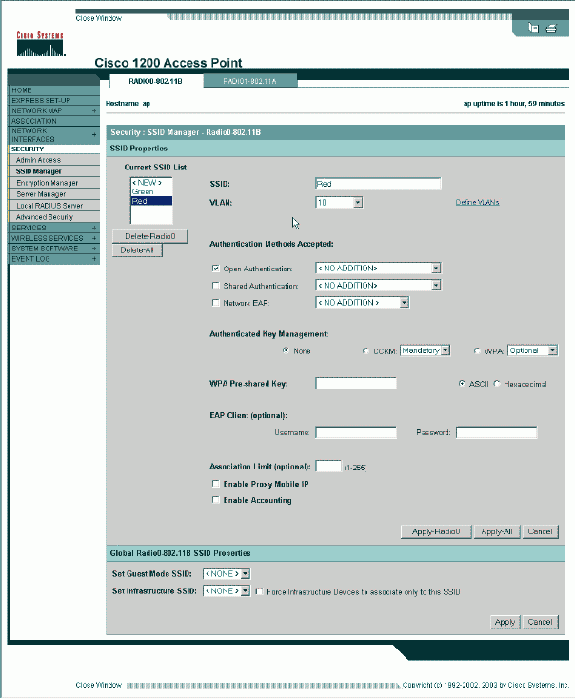

Der nächste Schritt besteht darin, die konfigurierten VLANs den SSIDs zuzuordnen. Klicken Sie dazu auf Security > SSID Manager.

Hinweis: Sie müssen nicht jedes auf dem Access Point definierte VLAN einem SSID zuordnen. Aus Sicherheitsgründen verknüpfen die meisten Access Point-Installationen beispielsweise keine SSID mit dem nativen VLAN.

-

Um eine neue SSID zu erstellen, wählen Sie Neu.

-

Geben Sie die gewünschte SSID (unter Berücksichtigung der Groß- und Kleinschreibung) in das Feld SSID ein.

-

Wählen Sie aus der Dropdown-Liste die gewünschte VLAN-Nummer aus, der Sie diese SSID zuordnen möchten.

Hinweis: Um den beabsichtigten Umfang dieses Dokuments zu wahren, wird die Sicherheit für einen SSID nicht behandelt.

-

Klicken Sie auf Apply-RadioX, um die SSID für die ausgewählte Funkeinheit zu erstellen, oder auf Apply-all, um die SSID für alle Funkeinheiten zu erstellen.

Führen Sie in der CLI die folgenden Befehle aus:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Red AP(config-if-ssid)# vlan 10 AP(config-if-ssid)# end AP# write memory

-

-

Wiederholen Sie die Schritte 3a bis 3d für jede gewünschte SSID, oder geben Sie diese Befehle über die CLI mit entsprechenden Änderungen an der SSID ein.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Green AP(config-if-ssid)# vlan 30 AP(config-if-ssid)# end AP# write memory

Hinweis: Diese Beispiele enthalten keine Authentifizierung. Für die Zuordnung der Clients ist eine Form der Authentifizierung (offen, Netzwerk-EAP) erforderlich.

VLANs auf Bridges

Konzepte auf Brücken

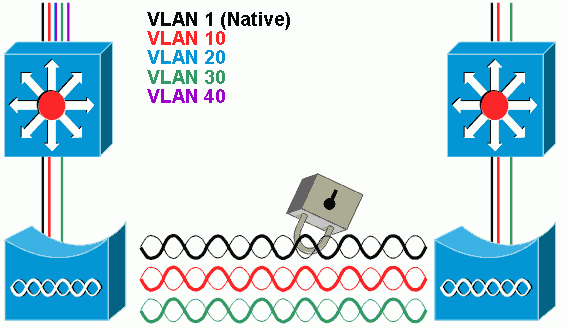

In diesem Abschnitt werden Konzepte zur Bereitstellung von VLANs auf Bridges beschrieben. Außerdem wird auf dieses Netzwerkdiagramm verwiesen.

In diesem Beispielnetzwerk ist VLAN 1 das native VLAN, und die VLANs 10, 20, 30 und 40 sind vorhanden. Nur die VLANs 10 und 30 werden auf die andere Seite der Verbindung erweitert. Die Wireless-Verbindung ist verschlüsselt.

Um Daten zu verschlüsseln, die über die Funkverbindung übertragen werden, sollten Sie die Verschlüsselung nur auf die SSID des nativen VLAN anwenden. Diese Verschlüsselung gilt für alle anderen VLANs. Bei einer Bridge muss keinem VLAN eine separate SSID zugeordnet werden. Die VLAN-Konfigurationen auf den Root- und Nicht-Root-Bridges sind identisch.

Bridge-Konfiguration

Führen Sie zum Konfigurieren der Bridge für VLANs wie im Beispiel-Netzwerkdiagramm die folgenden Schritte aus:

-

Klicken Sie in der AP-GUI auf Services > VLAN, um zur Seite Services: VLAN zu navigieren.

-

Der erste Schritt besteht in der Konfiguration des nativen VLAN. Wählen Sie dazu <Neu> aus der Liste Aktuelles VLAN.

-

Geben Sie die VLAN-Nummer des nativen VLANs in das Feld VLAN-ID ein. Dies muss mit dem auf dem Switch konfigurierten nativen VLAN übereinstimmen.

-

Da die Schnittstelle BVI 1 mit der Subschnittstelle des nativen VLAN verbunden ist, muss sich die der Schnittstelle BVI 1 zugewiesene IP-Adresse im gleichen IP-Subnetz befinden wie andere Infrastrukturgeräte im Netzwerk (d. h. die Schnittstelle SC0 auf einem Catalyst-Switch, auf dem CatOS ausgeführt wird).

-

Aktivieren Sie das Kontrollkästchen für das native VLAN.

-

Klicken Sie auf Apply (Anwenden).

Oder geben Sie über die CLI die folgenden Befehle ein:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# interface FastEthernet0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# end bridge# write memory

-

-

Um andere VLANs zu konfigurieren, gehen Sie wie folgt vor:

-

Wählen Sie in der Liste Current VLAN (Aktuelle VLANs) die Option New (Neu).

-

Geben Sie die VLAN-Nummer des gewünschten VLAN in das Feld VLAN ID (VLAN-ID) ein. Die VLAN-Nummer muss mit einem auf dem Switch konfigurierten VLAN übereinstimmen.

-

Klicken Sie auf Apply (Anwenden).

Oder geben Sie über die CLI die folgenden Befehle ein:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# interface FastEthernet0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# end bridge# write memory

-

Wiederholen Sie die Schritte 2a bis 2c für jedes gewünschte VLAN, oder geben Sie die Befehle über die CLI mit den entsprechenden Änderungen an der Subschnittstelle und den VLAN-Nummern ein.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# interface FastEthernet0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# end bridge# write memory

-

-

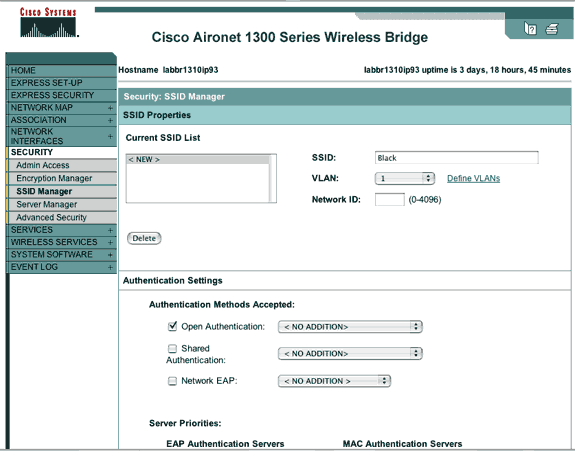

Ordnen Sie über den SSID-Manager (unter Sicherheit > SSID-Manager) das native VLAN einer SSID zu.

Hinweis: Bei einer Bridge muss die einzige SSID, die Sie einem VLAN zuordnen müssen, die mit dem nativen VLAN korreliert. Sie müssen diese SSID als Infrastruktur-SSID festlegen.

-

Wählen Sie in der aktuellen SSID-Liste die Option Neu aus.

-

Geben Sie die gewünschte SSID (unter Berücksichtigung der Groß- und Kleinschreibung) in das Feld SSID ein.

-

Wählen Sie aus der Dropdown-Liste die VLAN-Nummer aus, die mit dem nativen VLAN korreliert.

Hinweis: Um den beabsichtigten Umfang dieses Dokuments zu wahren, wird die Sicherheit für einen SSID nicht behandelt.

-

Klicken Sie auf Apply (Anwenden), um die SSID auf dem Funkmodul zu erstellen und sie dem Native VLAN zuzuordnen.

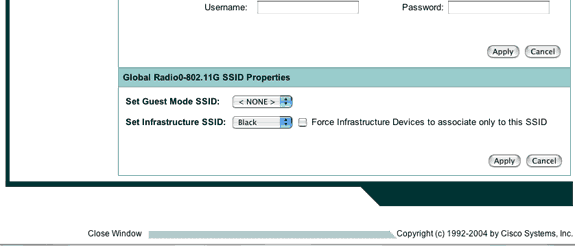

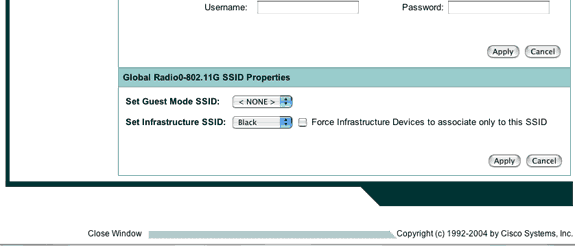

-

Blättern Sie zurück zum Ende der Seite, und wählen Sie unter Global Radio0-802.11G SSID Properties (Globale Radio0-802.11G SSID-Eigenschaften) die SSID aus der SSID Set Infrastructure-Dropdown-Liste aus. Klicken Sie auf Apply (Anwenden).

Führen Sie in der CLI die folgenden Befehle aus:

Führen Sie in der CLI die folgenden Befehle aus:AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Black AP(config-if-ssid)# vlan 1 AP(config-if-ssid)# infrastructure-ssid AP(config-if-ssid)# end AP# write memory

Hinweis: Bei Verwendung von VLANs werden SSIDs unter der physischen Dot11Radio-Schnittstelle und nicht unter einer logischen Subschnittstelle konfiguriert.

Hinweis: Dieses Beispiel enthält keine Authentifizierung. Die Root- und Nicht-Root-Bridges erfordern eine Form der Authentifizierung (Open, Network-EAP usw.), um eine Verbindung herzustellen.

-

Verwenden eines RADIUS-Servers zum Zuweisen von Benutzern zu VLANs

Sie können den RADIUS-Authentifizierungsserver so konfigurieren, dass Benutzer oder Benutzergruppen bei der Authentifizierung im Netzwerk einem bestimmten VLAN zugewiesen werden. Weitere Informationen zu dieser Funktion finden Sie im Abschnitt Verwenden eines RADIUS-Servers zum Zuweisen von Benutzern zu VLANs im Dokument Cisco IOS Software Configuration Guide for Cisco Aironet Access Points, 12.4(3g)JA & 12.3(8)JEB.

Verwenden eines RADIUS-Servers für die dynamische Mobilitätsgruppenzuweisung

Sie können auch einen RADIUS-Server konfigurieren, um Benutzern oder Benutzergruppen dynamisch Mobilitätsgruppen zuzuweisen. Dadurch müssen auf dem Access Point nicht mehr mehrere SSIDs konfiguriert werden. Stattdessen müssen Sie nur eine SSID pro Access Point konfigurieren. Weitere Informationen zu dieser Funktion finden Sie im Abschnitt Verwenden eines RADIUS-Servers für die dynamische Mobilitätsgruppenzuweisung im Dokument Cisco IOS Software Configuration Guide for Cisco Aironet Access Points, 12.4(3g)JA & 12.3(8)JEB.

Bridge-Gruppen-Konfiguration auf Access Points und Bridges

Im Allgemeinen erstellen Brückengruppen segmentierte Switching-Domänen. Der Datenverkehr ist auf Hosts in jeder Bridge-Gruppe beschränkt, nicht jedoch auf den Datenverkehr zwischen den Bridge-Gruppen. Der Switch leitet den Datenverkehr nur zwischen den Hosts weiter, die die Bridge-Gruppe bilden. Dadurch werden Broadcast- und Multicast-Datenverkehr (Flooding) auf diese Hosts beschränkt. Bridge-Gruppen reduzieren Netzwerküberlastungen und bieten zusätzliche Netzwerksicherheit, wenn sie den Datenverkehr auf bestimmte Bereiche des Netzwerks segmentieren.

Detaillierte Informationen finden Sie unter Bridging-Übersicht.

In einem drahtlosen Netzwerk werden an den drahtlosen Zugangspunkten und Brücken Brückengruppen konfiguriert, um den Datenverkehr eines VLANs von drahtlosen Medien zur kabelgebundenen Seite und umgekehrt zu übertragen.

Führen Sie diesen Schritt über die AP-CLI aus, um Bridge-Gruppen global auf dem Access Point/der Bridge zu aktivieren.

In diesem Beispiel wird die Bridge-Gruppe mit der Nummer 1 verwendet.

AP(configure)#bridge 1

Hinweis: Sie können Ihre Brückengruppen von 1 bis 255 nummerieren.

Konfigurieren Sie die Funkschnittstelle und die Fast Ethernet-Schnittstelle des Wireless-Geräts so, dass sie sich in derselben Bridge-Gruppe befinden. Dadurch wird ein Pfad zwischen diesen beiden unterschiedlichen Schnittstellen erstellt, die sich zu Taggingzwecken im selben VLAN befinden. Dadurch werden die von der Funkseite über die Funkschnittstelle übertragenen Daten an die Ethernet-Schnittstelle übertragen, an die das kabelgebundene Netzwerk angeschlossen ist und umgekehrt. Mit anderen Worten: Funk- und Ethernet-Schnittstellen, die zu derselben Bridge-Gruppe gehören, überbrücken die Daten zwischen ihnen.

Bei einem Access Point/einer Bridge ist eine Bridge-Gruppe pro VLAN erforderlich, damit der Datenverkehr vom Wireless-Netzwerk zum Wireless-Netzwerk fließen kann. Je mehr VLANs vorhanden sind, die Datenverkehr über das Wireless-Netzwerk weiterleiten müssen, desto mehr Bridge-Gruppen werden benötigt.

Wenn Sie beispielsweise nur ein VLAN haben, um Datenverkehr über das Wireless-Netzwerk an die kabelgebundene Seite Ihres Netzwerks weiterzuleiten, konfigurieren Sie nur eine Bridge-Gruppe über die CLI des AP/Bridge. Wenn mehrere VLANs für die Weiterleitung des Datenverkehrs von der Wireless- zur kabelgebundenen Seite und umgekehrt vorhanden sind, konfigurieren Sie Bridge-Gruppen für jedes VLAN an der Funksubschnittstelle sowie an der Fast Ethernet-Subschnittstelle.

-

Konfigurieren Sie die Bridge-Gruppe in der Wireless-Schnittstelle mit dem Befehl bridge group dot11radio interface.

Hier ein Beispiel.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. ap(config-subif)# exit

-

Konfigurieren Sie die Bridge-Gruppe mit derselben Bridge-Gruppen-Nummer ("1" in diesem Beispiel) an der Fast Ethernet-Schnittstelle, sodass VLAN 1-Datenverkehr über die Wireless-Schnittstelle an diese kabelgebundene Seite weitergeleitet wird und umgekehrt.

Ap(config)# interface fastEthernet0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. Ap(config-subif)# exit

Hinweis: Wenn Sie eine Bridge-Gruppe auf der Funkschnittstelle konfigurieren, werden diese Befehle automatisch festgelegt.

-

Brücken-Gruppe 1 Teilnehmer-Schleife-Steuerung

-

bridge-group 1 block-unknown-source

-

kein Source-Learning für Bridge-Gruppe 1

-

keine Bridge-Gruppe 1 Unicast-Flooding

-

Bridge-Gruppe 1 "spanning-disabled"

Hinweis: Wenn Sie eine Bridge-Gruppe auf der Fast Ethernet-Schnittstelle konfigurieren, werden diese Befehle automatisch festgelegt.

-

kein Source-Learning für Bridge-Gruppe 1

-

Bridge-Gruppe 1 "spanning-disabled"

-

Integrated Routing and Bridging (IRB)

Das integrierte Routing und Bridging ermöglicht das Routing eines bestimmten Protokolls zwischen gerouteten Schnittstellen und Bridge-Gruppen oder das Routing eines bestimmten Protokolls zwischen Bridge-Gruppen. Lokaler oder nicht routbarer Datenverkehr kann zwischen den Bridge-Schnittstellen in derselben Bridge-Gruppe überbrückt werden, während der routbare Datenverkehr an andere geroutete Schnittstellen oder Bridge-Gruppen weitergeleitet werden kann.

Integriertes Routing und Bridging ermöglicht Ihnen Folgendes:

-

Umschalten von Paketen von einer überbrückten Schnittstelle zu einer gerouteten Schnittstelle

-

Umschalten von Paketen von einer gerouteten Schnittstelle zu einer überbrückten Schnittstelle

-

Switch-Pakete innerhalb derselben Bridge-Gruppe

Aktivieren Sie IRB auf den Wireless Access Points und Bridges, um den Datenverkehr zwischen Bridge-Gruppen oder zwischen gerouteten Schnittstellen und Bridge-Gruppen weiterzuleiten. Sie benötigen einen externen Router oder einen Layer-3-Switch, um ein Routing zwischen Bridge-Gruppen oder zwischen Bridge-Gruppen und gerouteten Schnittstellen durchzuführen.

Führen Sie diesen Befehl aus, um IRB im Access Point/Bridge zu aktivieren.

AP(konfigurieren)#bridge irb

Das integrierte Routing und Bridging verwendet das Konzept einer Bridge-Group Virtual Interface (BVI), um den Datenverkehr zwischen gerouteten Schnittstellen und Bridge-Gruppen oder zwischen Bridge-Gruppen weiterzuleiten.

Ein BVI ist eine virtuelle Schnittstelle innerhalb des Layer-3-Switch-Routers, die wie eine normale geroutete Schnittstelle agiert. Eine BVI unterstützt kein Bridging, sondern stellt die entsprechende Bridge-Gruppe für geroutete Schnittstellen innerhalb des Layer-3-Switch-Routers dar. Er verfügt über alle Attribute der Netzwerkschicht (wie eine Adresse der Netzwerkschicht und Filter), die für die entsprechende Bridge-Gruppe gelten. Die dieser virtuellen Schnittstelle zugewiesene Schnittstellennummer entspricht der Bridge-Gruppe, die diese virtuelle Schnittstelle darstellt. Diese Nummer ist die Verbindung zwischen der virtuellen Schnittstelle und der Bridge-Gruppe.

Führen Sie diese Schritte aus, um die BVI auf Access Points und Bridges zu konfigurieren.

-

Konfigurieren Sie die BVI, und weisen Sie die entsprechende Nummer der Bridge-Gruppe der BVI zu. In diesem Beispiel wird der BVI die Bridge-Gruppe 1 zugewiesen.

Ap(configure)#interface BVI 1 AP(config-if)#ip address 10.1.1.1 255.255.0.0 !--- Assign an IP address to the BVI. Ap(config-if)#no shut

-

Aktivieren Sie ein BVI, um routingfähige Pakete zu akzeptieren und weiterzuleiten, die von der entsprechenden Bridge-Gruppe empfangen wurden.

Ap(config)# bridge 1 route ip!--- !--- This example enables the BVI to accept and route the IP packet.

Es ist wichtig zu verstehen, dass Sie nur eine BVI für das Management-/native VLAN benötigen, in dem sich der Access Point befindet (in diesem Beispiel VLAN 1). Sie benötigen kein BVI für eine andere Subschnittstelle, unabhängig davon, wie viele VLANs und Bridge-Gruppen Sie auf Ihrem AP/Bridge konfigurieren. Der Grund hierfür ist, dass Sie den Datenverkehr in allen anderen VLANs (mit Ausnahme des nativen VLANs) taggen und an den Switch über eine dot1q-Trunk-Schnittstelle an die kabelgebundene Seite senden. Wenn Sie beispielsweise zwei VLANs in Ihrem Netzwerk haben, benötigen Sie zwei Bridge-Gruppen, aber in Ihrem Wireless-Netzwerk reicht nur eine BVI-Entsprechung zum Management-VLAN aus.

Wenn Sie Routing für ein bestimmtes Protokoll auf der virtuellen Bridge-Gruppe-Schnittstelle aktivieren, werden Pakete, die von einer gerouteten Schnittstelle kommen, aber für einen Host in einer Bridge-Domäne bestimmt sind, an die virtuelle Bridge-Gruppe-Schnittstelle geroutet und an die entsprechende Bridge-Schnittstelle weitergeleitet.

Der gesamte Datenverkehr, der an die virtuelle Schnittstelle der Bridge-Gruppe weitergeleitet wird, wird als Bridge-Datenverkehr an die entsprechende Bridge-Gruppe weitergeleitet. Der gesamte über eine Bridge-Schnittstelle empfangene routbare Datenverkehr wird an andere geroutete Schnittstellen weitergeleitet, als käme er direkt von der virtuellen Bridge-Gruppe-Schnittstelle.

Weitere Informationen zu Bridging und IRB finden Sie unter Configure Bridging.

Interaktion mit verwandten Switches

In diesem Abschnitt werden Informationen zur Konfiguration oder Verifizierung der Cisco Switches angezeigt, die mit den Wireless-Geräten von Cisco Aironet verbunden sind.

Hinweis: Um weitere Informationen zu den in diesem Dokument verwendeten Befehlen zu erhalten, verwenden Sie das Command Lookup Tool (nur registrierte Kunden).

Switch-Konfiguration - Catalyst OS

Zur Konfiguration eines Switches, auf dem Catalyst OS ausgeführt wird, um VLANs mit einem Access Point zu verbinden, wird die Befehlssyntax für "trunk <module #/port #> on dot1q" und "trunk <module #/port #> <vlan list>" festgelegt.

Ein Beispiel für das Netzwerkdiagramm von zum:

set trunk 2/1 on dot1q set trunk 2/1 1,10,30

Switch-Konfiguration - IOS-basierte Catalyst Switches

Geben Sie im Schnittstellenkonfigurationsmodus die folgenden Befehle ein, wenn Sie:

-

Konfigurieren des Switch-Ports zum Trunk von VLANs zu einem Access Point

-

Auf einem Catalyst-Switch mit IOS

-

Zu CatIOS gehören u. a.:

-

6 x 00

-

4 x 00

-

35 x 0

-

295 x

-

switchport mode trunk switchport trunk encapsulation dot1q switchport nonegotiate switchport trunk native vlan 1 switchport trunk allowed vlan add 1,10,30

Hinweis: IOS-basierte Wireless-Geräte von Cisco Aironet unterstützen kein Dynamic Trunking Protocol (DTP). Daher darf der Switch nicht versuchen, dies auszuhandeln.

Switch-Konfiguration - Catalyst 2900XL/3500XL

Geben Sie im Schnittstellenkonfigurationsmodus die folgenden Befehle ein, wenn Sie den Switch-Port für Trunk-VLANs für einen Access Point auf einem Catalyst 2900XL- oder 3500XL-Switch mit IOS konfigurieren möchten:

switchport mode trunk switchport trunk encapsulation dot1q switchport trunk native vlan 1 switchport trunk allowed vlan 1,10,30

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Überprüfen Sie die Wireless-Geräte.

-

show vlan: Zeigt alle aktuell auf dem Access Point konfigurierten VLANs und ihren Status an.

ap#show vlan Virtual LAN ID: 1 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.1 Dot11Radio0.1 Virtual-Dot11Radio0.1 This is configured as native Vlan for the following interface(s) : FastEthernet0 Dot11Radio0 Virtual-Dot11Radio0 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 1 36954 0 Bridging Bridge Group 1 36954 0 Virtual LAN ID: 10 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.10 Dot11Radio0.10 Virtual-Dot11Radio0.10 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Virtual LAN ID: 30 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.30 Dot11Radio0.30 Virtual-Dot11Radio0.30 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 ap# -

show dot11-Zuordnungen: Zeigt Informationen zu verknüpften Clients pro SSID/VLAN an.

ap#show dot11 associations 802.11 Client Stations on Dot11Radio0: SSID [Green] : SSID [Red] : Others: (not related to any ssid) ap#

Switch überprüfen

-

Auf einem Catalyst OS-basierten Switch: show trunk <module #/port #> - Zeigt den Status eines Trunks auf einem bestimmten Port an.

Console> (enable) show trunk 2/1 * - indicates vtp domain mismatch Port Mode Encapsulation Status Native vlan -------- ----------- ------------- ------------ ----------- 2/1 on dot1q trunking 1 Port Vlans allowed on trunk -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans allowed and active in management domain -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans in spanning tree forwarding state and not pruned -------- ---------------------------------------------------------------- 2/1 1,10,30 Console> (enable)

-

Auf einem IOS-basierten Switch show interface fastethernet <Modul #/Port #> trunk - Zeigt den Status eines Trunks auf einer bestimmten Schnittstelle an.

2950g#show interface fastEthernet 0/22 trunk Port Mode Encapsulation Status Native vlan Fa0/22 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/22 1,10,30 Port Vlans allowed and active in management domain Fa0/22 1,10,30 Port Vlans in spanning tree forwarding state and not pruned Fa0/22 1,10,30 2950gA#

-

Auf einem Catalyst 2900XL/3500XL-Switch Interface fastethernet <Modul #/Port #> Switch-Port anzeigen - Zeigt den Status eines Trunks auf einer bestimmten Schnittstelle an

cat3524xl#show interface fastEthernet 0/22 switchport Name: Fa0/22 Switchport: Enabled Administrative mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: Disabled Access Mode VLAN: 0 ((Inactive)) Trunking Native Mode VLAN: 1 (default) Trunking VLANs Enabled: 1,10,30,1002-1005 Trunking VLANs Active: 1,10,30 Pruning VLANs Enabled: 2-1001 Priority for untagged frames: 0 Override vlan tag priority: FALSE Voice VLAN: none Appliance trust: none Self Loopback: No wlan-cat3524xl-a#

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

- Konfigurieren von VLANs (Access Point-Konfigurationshandbuch)

- Konfigurieren von VLANs (Bridge-Konfigurationsanleitung)

- Technischer Support für Trunking

- Interaktion mit verwandten Switches

- Systemanforderungen für die Implementierung von Trunking

- Übersicht über Bridging

- Wireless-Authentifizierungstypen in einem festen ISR-Konfigurationsbeispiel

- Wireless-Authentifizierungstypen auf festem ISR durch SDM - Konfigurationsbeispiel

- Konfigurationsbeispiel für Wireless LAN-Verbindung mit einem ISR mit WEP-Verschlüsselung und LEAP-Authentifizierung

- Grundlegendes Konfigurationsbeispiel für eine Wireless-LAN-Verbindung

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

23-Oct-2003 |

Erstveröffentlichung |

Führen Sie in der CLI die folgenden Befehle aus:

Führen Sie in der CLI die folgenden Befehle aus: Feedback

Feedback