EAP-FAST-Authentifizierung mit Wireless LAN-Controllern und Identity Services Engine

Download-Optionen

-

ePub (2.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird erläutert, wie der WLAN-Controller (WLC) für Extensible Authentication Protocol (EAP) - Flexible Authentication via Secure Tunneling (FAST)-Authentifizierung mithilfe eines externen RADIUS-Servers konfiguriert wird. In diesem Konfigurationsbeispiel wird die Identity Services Engine (ISE) als externer RADIUS-Server für die Authentifizierung des Wireless-Clients verwendet.

In diesem Dokument wird erläutert, wie Sie die ISE für die Bereitstellung der Wireless-Clients für die Bereitstellung von Anonymous and Authenticated In-Band (Automatic) Protected Access Credentials (PAC) konfigurieren.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass Sie diese Anforderungen erfüllen, bevor Sie versuchen, diese Konfiguration durchzuführen:

-

Grundkenntnisse der Konfiguration von Lightweight Access Points (LAPs) und Cisco WLCs

-

Grundkenntnisse des CAPWAP-Protokolls

-

Kenntnisse zum Konfigurieren eines externen RADIUS-Servers, z. B. der Cisco ISE

-

Funktionale Kenntnisse des allgemeinen EAP-Frameworks

-

Grundkenntnisse zu Sicherheitsprotokollen, wie MS-CHAPv2 und EAP-GTC, und Kenntnisse zu digitalen Zertifikaten

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

-

-

Cisco WLC der Serie 5520 mit Firmware-Version 8.8.111.0

-

Cisco AP der Serie 4800

-

AnyConnect NAM

-

Cisco Secure ISE Version 2.3.0.298

-

Cisco Switch der Serie 3560-CX mit Version 15.2(4)E1

-

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den Cisco Technical Tips Conventions (Technische Tipps zu Konventionen von Cisco).

Hintergrundinformationen

Das EAP-FAST-Protokoll ist ein öffentlich zugänglicher EAP-Typ nach IEEE 802.1X, den Cisco entwickelt hat, um Kunden zu unterstützen, die keine strenge Kennwortrichtlinie durchsetzen können und einen 802.1X-EAP-Typ bereitstellen möchten, für den keine digitalen Zertifikate erforderlich sind.

Das EAP-FAST-Protokoll ist eine Client-Server-Sicherheitsarchitektur, die EAP-Transaktionen mit einem Transport Level Security (TLS)-Tunnel verschlüsselt. Die Einrichtung von EAP-FAST-Tunneln basiert auf strengen Geheimnissen, die nur für Benutzer gelten. Diese sicheren Geheimnisse werden als PACs bezeichnet, die von der ISE mithilfe eines Master-Schlüssels generiert werden, der nur der ISE bekannt ist.

EAP-FAST findet in drei Phasen statt:

-

Phase Null (Automatische PAC-Bereitstellungsphase) - EAP-FAST-Phase Null. Eine optionale Phase ist ein tunnelsicheres Mittel, um einem EAP-FAST-Endbenutzer-Client eine PAC für den Benutzer bereitzustellen, der Netzwerkzugriff anfordert. Die Bereitstellung einer PAC für den Endbenutzer-Client ist der einzige Zweck von Phase Null.

Hinweis: Phase Null ist optional, da PACs Clients auch manuell bereitgestellt werden können, anstatt Phase Null zu verwenden.

Weitere Informationen finden Sie im Abschnitt PAC-Bereitstellungsmodi dieses Dokuments.

-

Phase 1: In Phase 1 richten die ISE und der Endbenutzer-Client einen TLS-Tunnel auf der Grundlage der PAC-Anmeldeinformationen des Benutzers ein. Für diese Phase muss dem Endbenutzer-Client eine PAC für den Benutzer bereitgestellt werden, der versucht, auf das Netzwerk zuzugreifen, und die PAC basiert auf einem Master-Schlüssel, der noch nicht abgelaufen ist. In Phase 1 des EAP-FAST ist kein Netzwerkservice aktiviert.

-

Phase 2 - In Phase 2 werden die Anmeldeinformationen für die Benutzerauthentifizierung sicher mithilfe einer vom EAP-FAST im TLS-Tunnel unterstützten inneren EAP-Methode an den RADIUS weitergeleitet, der mithilfe der PAC zwischen dem Client und dem RADIUS-Server erstellt wurde. EAP-GTC, TLS und MS-CHAP werden als innere EAP-Methoden unterstützt. Für EAP-FAST werden keine anderen EAP-Typen unterstützt.

Weitere Informationen finden Sie unter Funktionsweise von EAP-FAST.

PAC

PACs sind sichere, gemeinsam genutzte Geheimnisse, die es der ISE und einem EAP-FAST-Endbenutzer-Client ermöglichen, sich gegenseitig zu authentifizieren und einen TLS-Tunnel für die Verwendung in Phase 2 von EAP-FAST einzurichten. Die ISE generiert PACs, indem sie den aktiven Master-Schlüssel und einen Benutzernamen verwendet.

PAC umfasst:

-

PAC-Key - Gemeinsam genutzter geheimer Schlüssel, der an einen Client (und Client-Gerät) und eine Serveridentität gebunden ist.

-

PAC Opaque (Opak PAC): Opakes Feld, das der Client zwischenspeichert und an den Server übergibt. Der Server stellt den PAC-Schlüssel und die Client-Identität für die gegenseitige Authentifizierung mit dem Client wieder her.

-

PAC-Info: Enthält mindestens die Serveridentität, um dem Client das Zwischenspeichern verschiedener PACs zu ermöglichen. Optional enthält es weitere Informationen, wie z. B. die Ablaufzeit des PAC.

PAC-Bereitstellungsmodi

Wie bereits erwähnt, ist Phase Null eine optionale Phase.

EAP-FAST bietet zwei Optionen für die Bereitstellung eines Clients mit einer PAC:

-

Automatische PAC-Bereitstellung (EAP-FAST Phase 0 oder In-Band-PAC-Bereitstellung)

-

Manuelle (Out-of-Band) PAC-Bereitstellung

Die In-Band-/automatische PAC-Bereitstellung sendet eine neue PAC über eine gesicherte Netzwerkverbindung an einen Endbenutzer-Client. Die automatische PAC-Bereitstellung erfordert keine Eingriffe des Netzwerkbenutzers oder eines ISE-Administrators, vorausgesetzt, Sie konfigurieren die ISE und den Endbenutzer-Client, um die automatische Bereitstellung zu unterstützen.

Die neueste EAP-FAST-Version unterstützt zwei verschiedene In-Band-Konfigurationsoptionen für die PAC-Bereitstellung:

-

Anonyme In-Band-PAC-Bereitstellung

-

Authentifizierte In-Band-PAC-Bereitstellung

Hinweis: In diesem Dokument werden diese In-Band-PAC-Bereitstellungsmethoden und deren Konfiguration beschrieben.

Für die Out-of-Band-/manuelle PAC-Bereitstellung muss ein ISE-Administrator PAC-Dateien generieren, die dann an die entsprechenden Netzwerkbenutzer verteilt werden müssen. Benutzer müssen Endbenutzer-Clients mit ihren PAC-Dateien konfigurieren.

Konfigurieren

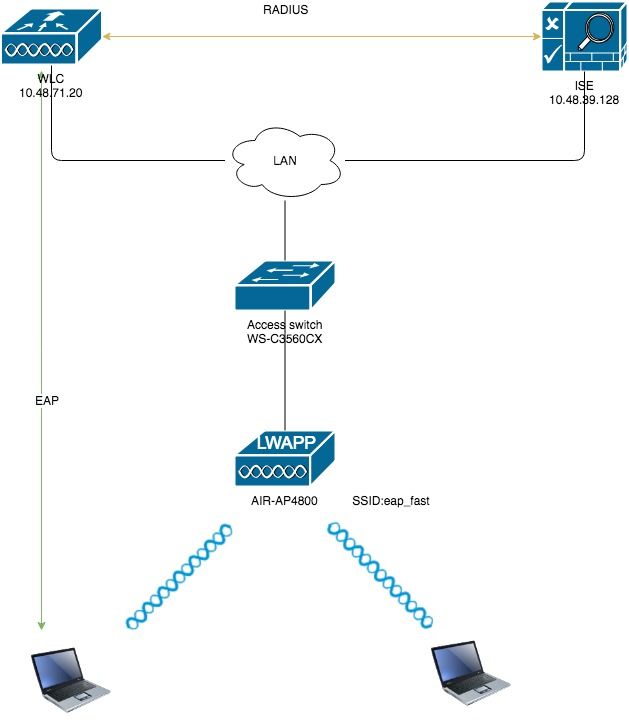

Netzwerkdiagramm

Konfigurationen

Konfigurieren des WLC für die EAP-FAST-Authentifizierung

Führen Sie die folgenden Schritte aus, um den WLC für die EAP-FAST-Authentifizierung zu konfigurieren:

-

Konfigurieren des WLC für die RADIUS-Authentifizierung über einen externen RADIUS-Server

-

WLAN für die EAP-FAST-Authentifizierung konfigurieren

Konfigurieren des WLC für die RADIUS-Authentifizierung über einen externen RADIUS-Server

Der WLC muss konfiguriert werden, um die Benutzeranmeldeinformationen an einen externen RADIUS-Server weiterzuleiten. Der externe RADIUS-Server validiert die Benutzeranmeldeinformationen anschließend mithilfe von EAP-FAST und ermöglicht den Zugriff auf die Wireless-Clients.

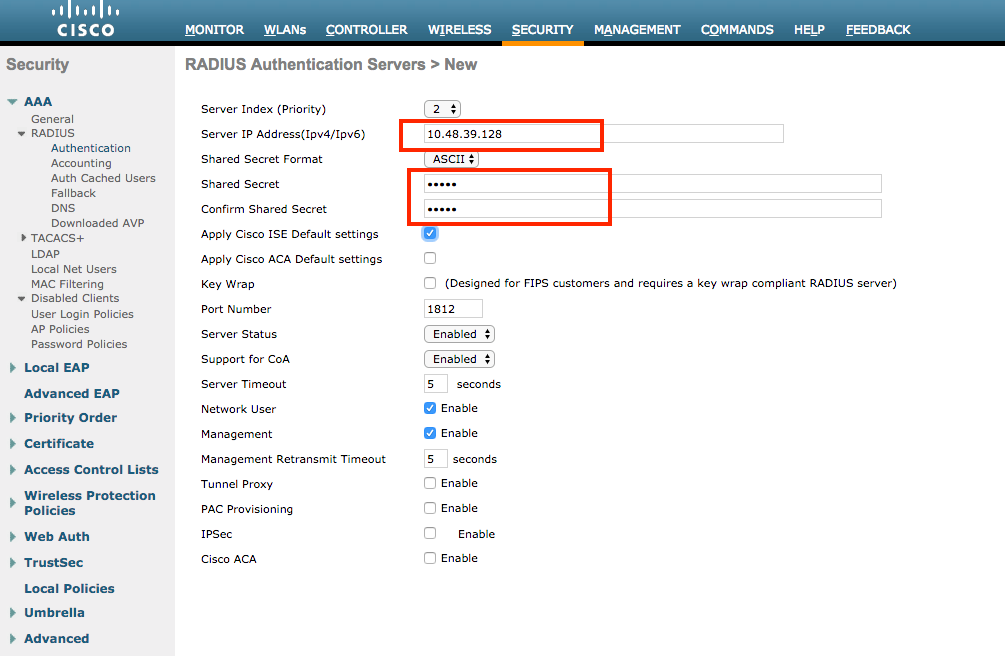

Gehen Sie wie folgt vor, um den WLC für einen externen RADIUS-Server zu konfigurieren:

-

Wählen Sie Security und RADIUS Authentication (RADIUS-Authentifizierung) in der Benutzeroberfläche des Controllers aus, um die Seite RADIUS Authentication Servers (RADIUS-Authentifizierungsserver) anzuzeigen. Klicken Sie anschließend auf Neu, um einen RADIUS-Server zu definieren.

-

Definieren Sie die RADIUS-Serverparameter auf der Seite RADIUS Authentication Servers > New (RADIUS-Authentifizierungsserver > Neu). Zu diesen Parametern gehören:

-

IP-Adresse des RADIUS-Servers

-

Gemeinsamer geheimer Schlüssel

-

Port-Nummer

-

Serverstatus

In diesem Dokument wird der ISE-Server mit der IP-Adresse 10.48.39.128 verwendet.

-

- Klicken Übernehmen.

WLAN für die EAP-FAST-Authentifizierung konfigurieren

Konfigurieren Sie anschließend das WLAN, das die Clients zur Verbindung mit dem Wireless-Netzwerk für die EAP-FAST-Authentifizierung verwenden, und weisen Sie es einer dynamischen Schnittstelle zu. Der in diesem Beispiel konfigurierte WLAN-Name ist schnell. In diesem Beispiel wird dieses WLAN der Verwaltungsschnittstelle zugewiesen.

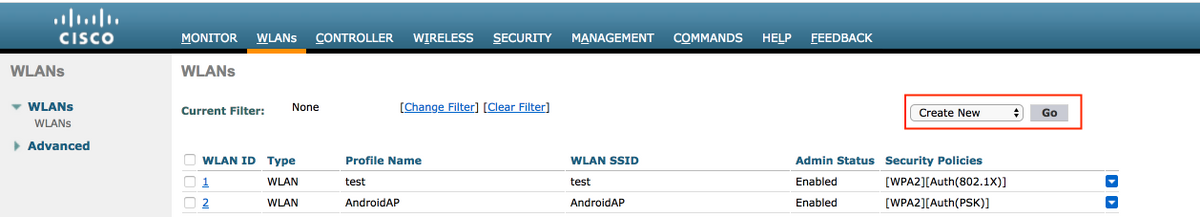

Gehen Sie wie folgt vor, um das schnelle WLAN und die zugehörigen Parameter zu konfigurieren:

-

Klicken Sie in der Benutzeroberfläche des Controllers auf WLANs, um die Seite WLANs anzuzeigen.

Auf dieser Seite werden die WLANs aufgelistet, die auf dem Controller vorhanden sind.

-

Klicken Sie auf Neu, um ein neues WLAN zu erstellen.

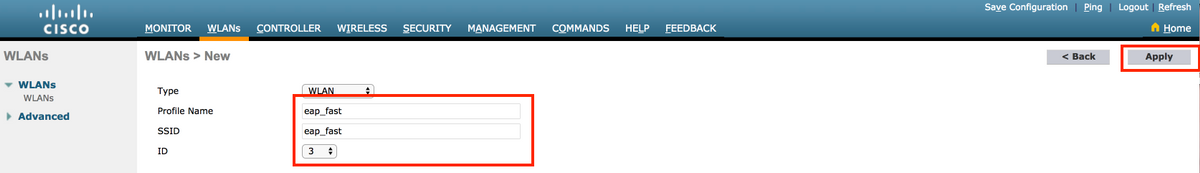

-

Konfigurieren Sie auf der Seite WLANs > New den Namen eap_fast WLAN-SSID, den Profilnamen und die WLAN-ID. Klicken Sie anschließend auf Übernehmen.

-

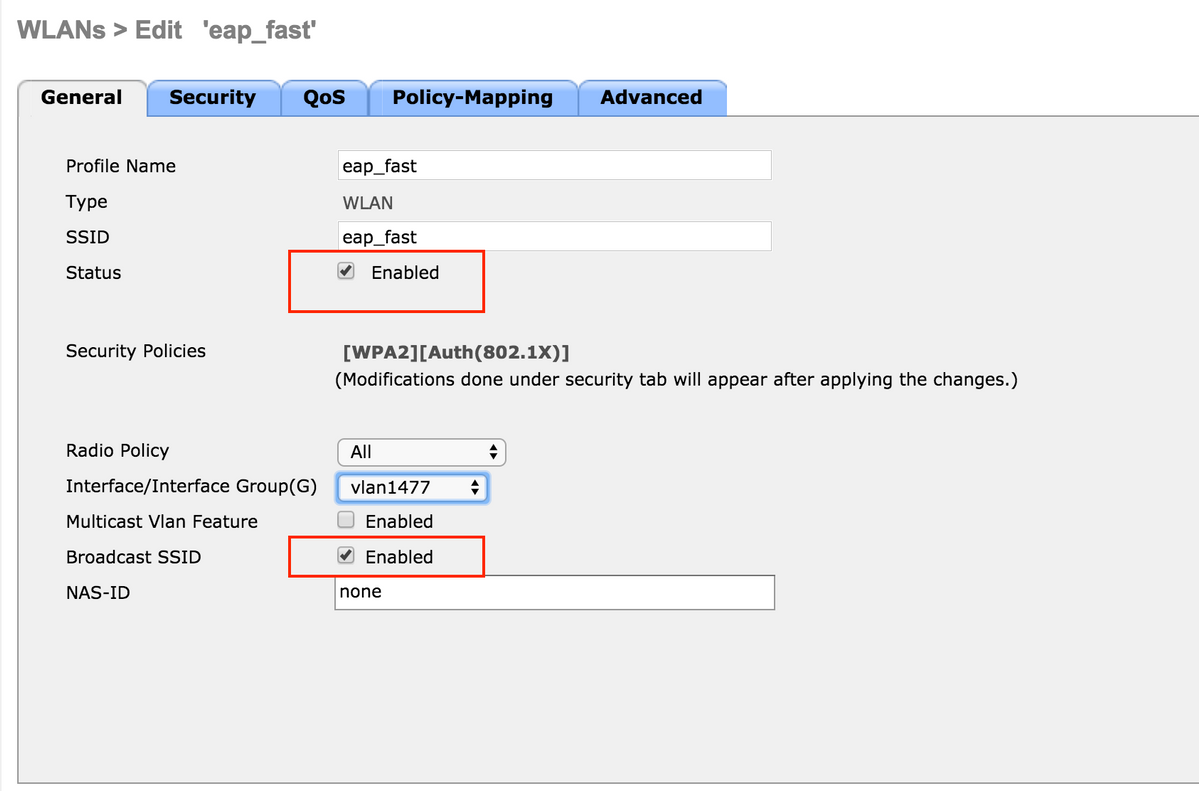

Sobald Sie ein neues WLAN erstellt haben, wird die Seite WLAN > Bearbeiten für das neue WLAN angezeigt. Auf dieser Seite können Sie verschiedene Parameter für dieses WLAN definieren. Dies umfasst allgemeine Richtlinien, RADIUS-Server, Sicherheitsrichtlinien und 802.1x-Parameter.

-

Aktivieren Sie das Kontrollkästchen Admin Status unter Allgemeine Richtlinien, um das WLAN zu aktivieren. Wenn der Access Point die SSID in seinen Beacon-Frames übertragen soll, aktivieren Sie das Kontrollkästchen Broadcast SSID (SSID senden).

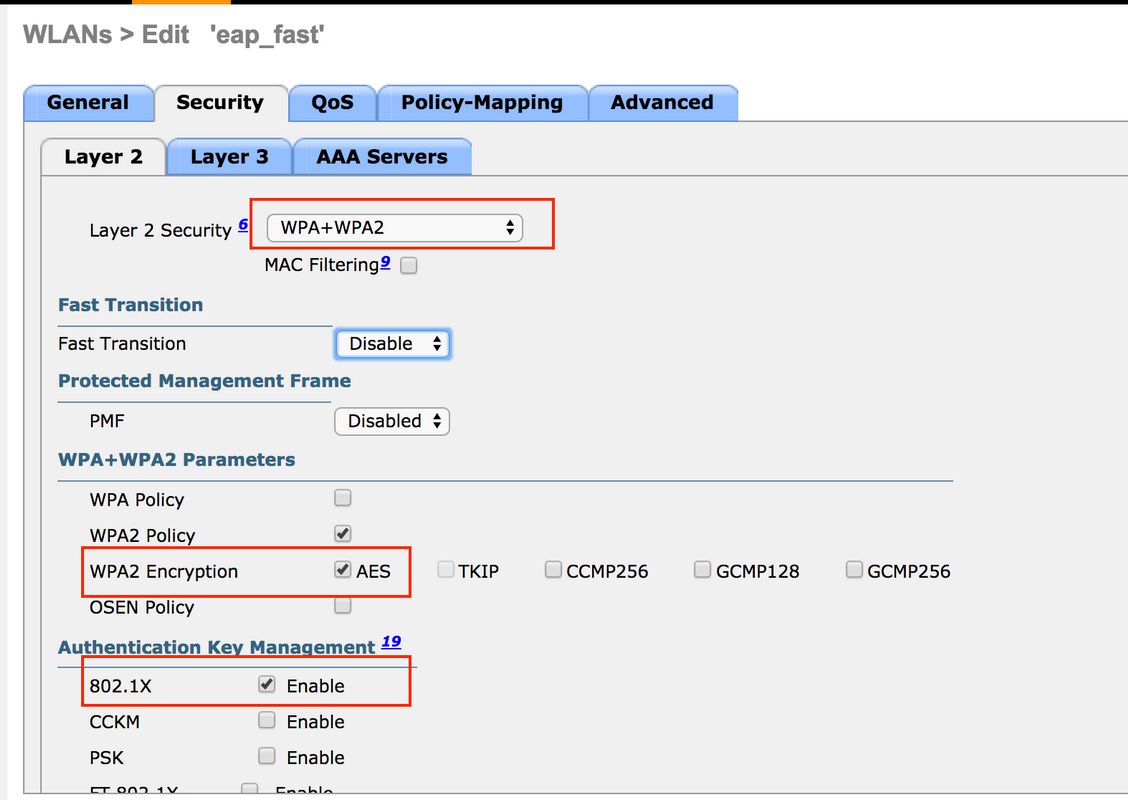

- Unter "WLAN -> Edit -> Security -> Layer 2" Wählen Sie die WPA/WPA2-Parameter aus, und wählen Sie dot1x für AKM aus.

In diesem Beispiel wird WPA2/AES + dot1x als Layer-2-Sicherheit für dieses WLAN verwendet. Die anderen Parameter können je nach Anforderung des WLAN-Netzwerks geändert werden.

-

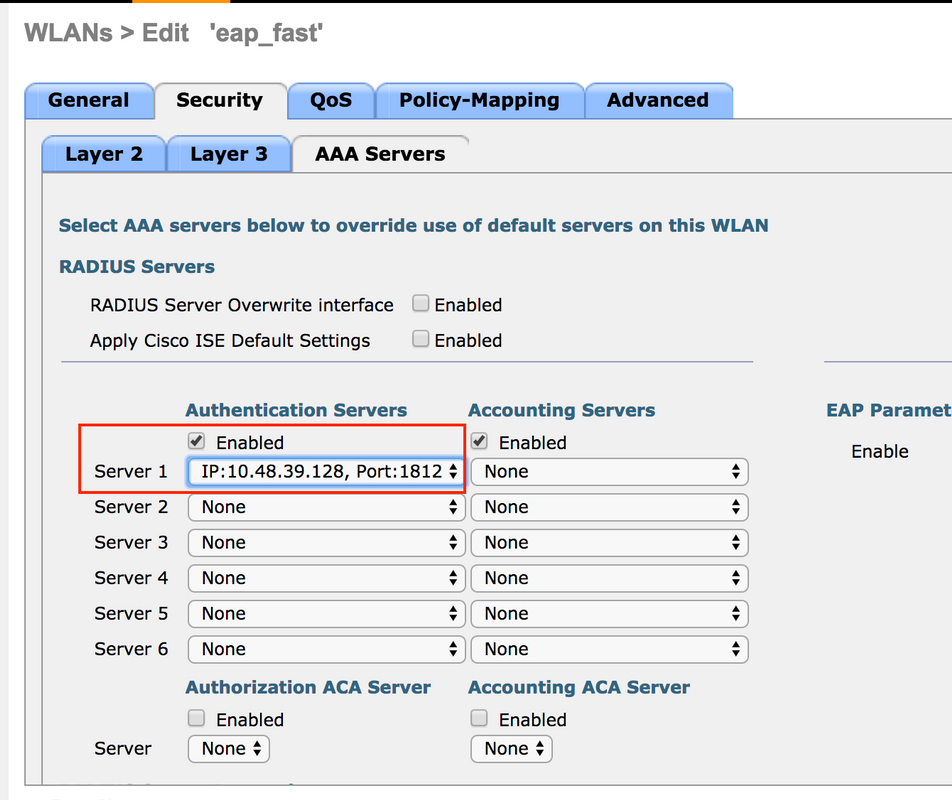

Wählen Sie unter "WLAN -> Edit -> Security -> AAA Servers" im Dropdown-Menü unter RADIUS Servers den entsprechenden RADIUS-Server aus.

-

Klicken Sie auf Übernehmen.

Hinweis: Dies ist die einzige EAP-Einstellung, die auf dem Controller für die EAP-Authentifizierung konfiguriert werden muss. Alle anderen EAP-FAST-spezifischen Konfigurationen müssen auf dem RADIUS-Server und den zu authentifizierenden Clients ausgeführt werden.

Konfigurieren des RADIUS-Servers für die EAP-FAST-Authentifizierung

Führen Sie die folgenden Schritte aus, um den RADIUS-Server für die EAP-FAST-Authentifizierung zu konfigurieren:

- Erstellen einer Benutzerdatenbank zum Authentifizieren von EAP-FAST-Clients

- Hinzufügen des WLC als AAA-Client zum RADIUS-Server

- Konfigurieren der EAP-FAST-Authentifizierung auf dem RADIUS-Server mit anonymer In-Band-PAC-Bereitstellung

- Konfigurieren der EAP-FAST-Authentifizierung auf dem RADIUS-Server mit authentifizierter In-Band-PAC-Bereitstellung

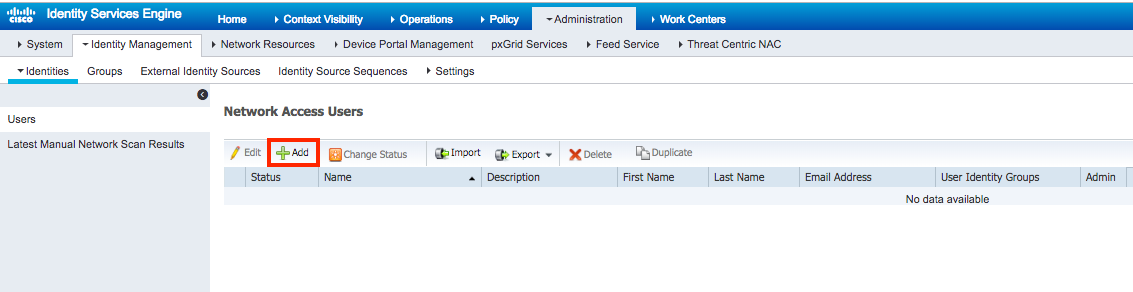

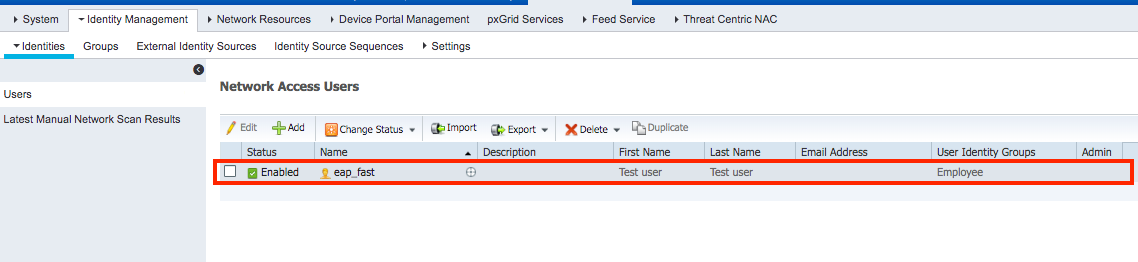

Erstellen einer Benutzerdatenbank zum Authentifizieren von EAP-FAST-Clients

In diesem Beispiel werden Benutzername und Kennwort des EAP-FAST-Clients als <eap_fast> bzw. <EAP-fast1> konfiguriert.

- Navigieren Sie in der ISE Web-Admin-Benutzeroberfläche unter "Administration -> Identity Management -> Users" (Verwaltung -> Identitätsverwaltung -> Benutzer), und drücken Sie das Symbol "Add" (Hinzufügen).

- Füllen Sie die erforderlichen Formulare für den zu erstellenden Benutzer aus: "Name" und "Anmeldekennwort" und wählen Sie "Benutzergruppe" aus der Dropdown-Liste aus.[Optional können Sie weitere Informationen für das Benutzerkonto eingeben]

Drücken Sie "Sumbit".

- Der Benutzer wird erstellt.

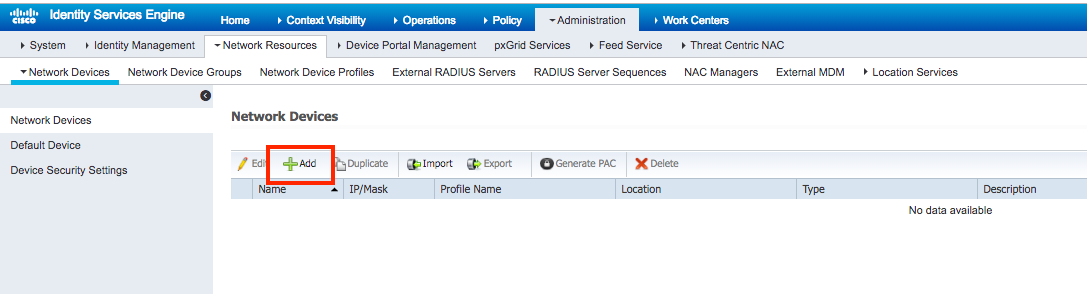

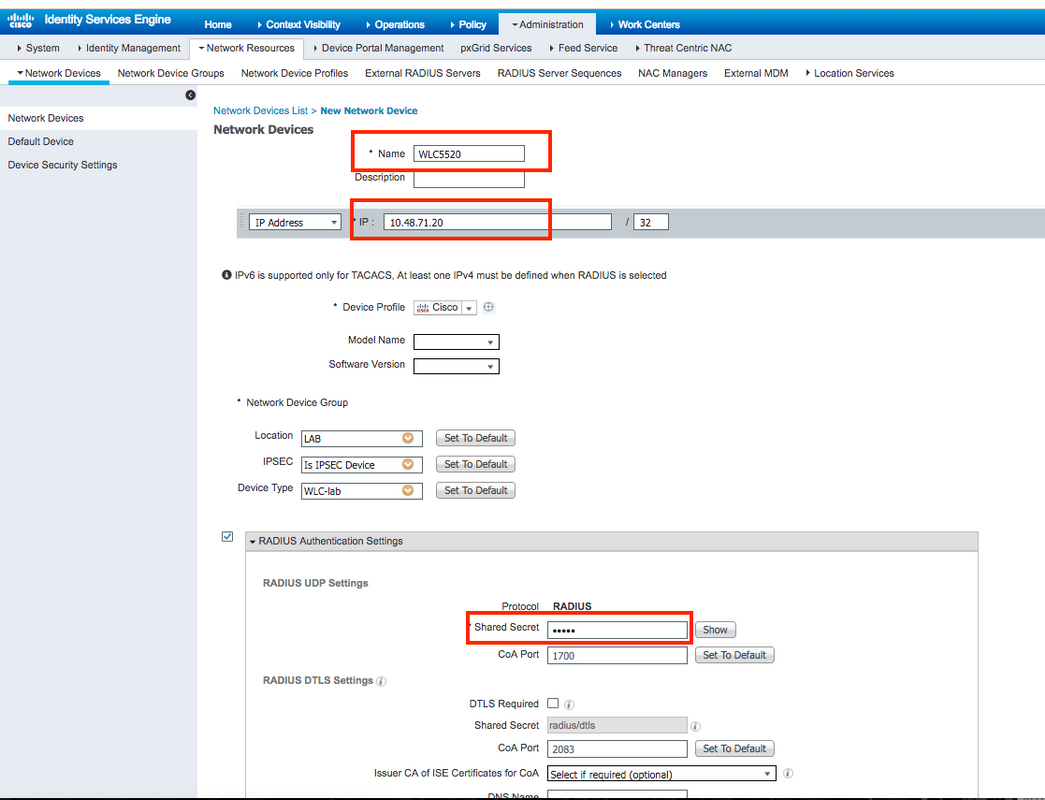

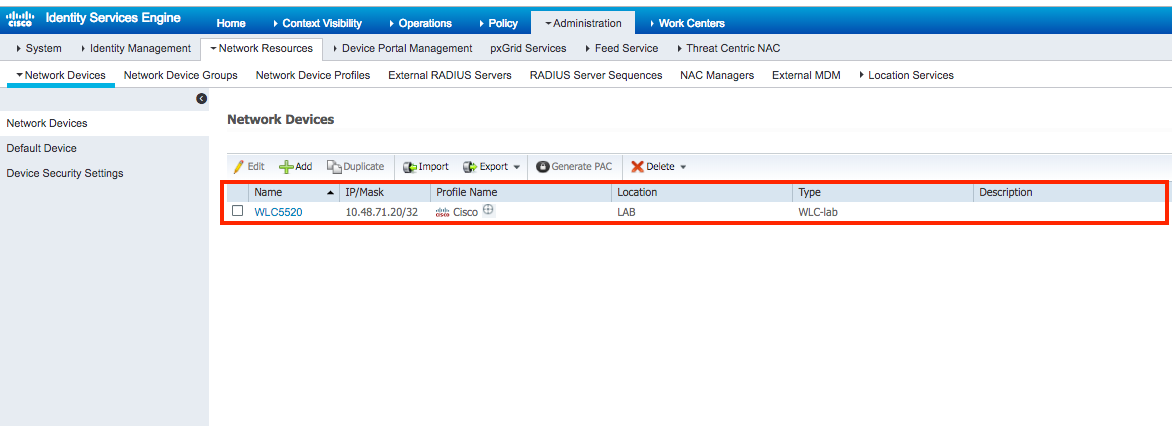

Hinzufügen des WLC als AAA-Client zum RADIUS-Server

Gehen Sie wie folgt vor, um den Controller als AAA-Client auf dem ACS-Server zu definieren:

- Navigieren Sie in der ISE Web-Admin-Benutzeroberfläche unter "Administration -> Network Resources -> Network Devices" (Verwaltung -> Netzwerkressourcen -> Netzwerkgeräte), und drücken Sie das Symbol "Add" (Hinzufügen).

- Füllen Sie die erforderlichen Formulare für das hinzuzufügende Gerät aus: "Name", "IP" und konfigurieren Sie das gleiche gemeinsam genutzte geheime Kennwort, wie im vorherigen Abschnitt für WLC konfiguriert wurde, im Formular "Gemeinsamer geheimer Schlüssel" [optional können Sie weitere Informationen für das Gerät wie Standort, Gruppe usw. eingeben].

Drücken Sie "Sumbit".

- Gerät wird der Liste der ISE-Netzwerkzugriffsgeräte hinzugefügt. (NAD)

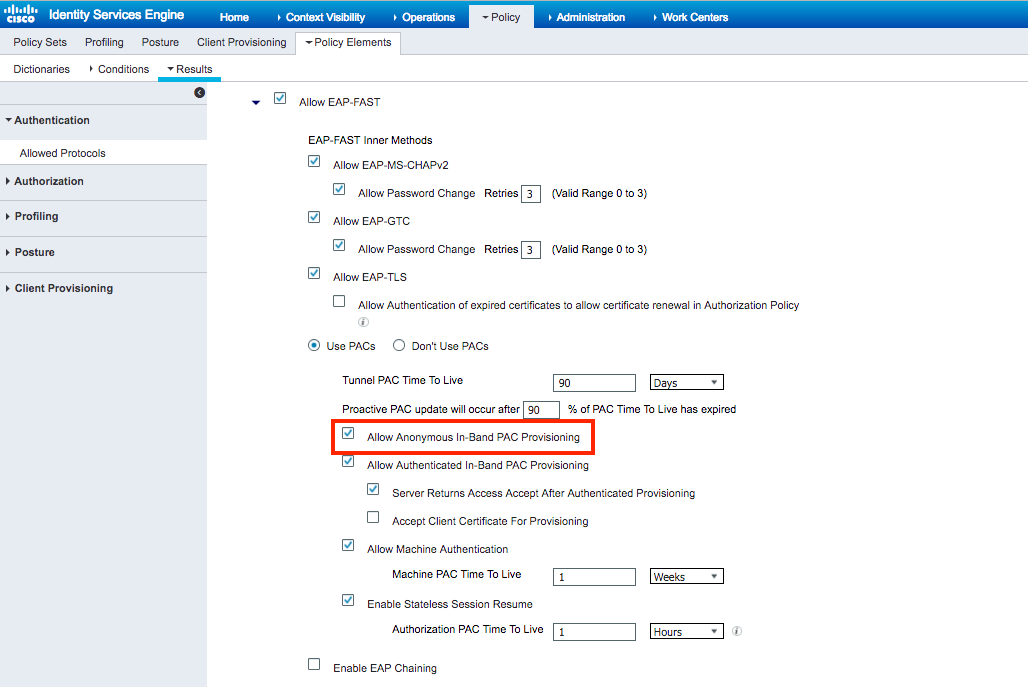

Konfigurieren der EAP-FAST-Authentifizierung auf dem RADIUS-Server mit anonymer In-Band-PAC-Bereitstellung

Im Allgemeinen sollte dieser Methodentyp verwendet werden, falls die Bereitstellung nicht über eine PKI-Infrastruktur verfügt.

Diese Methode wird in einem Authenticated Diffie-HellmanKey Agreement Protocol (ADHP)-Tunnel ausgeführt, bevor der Peer den ISE-Server authentifiziert.

Um diese Methode zu unterstützen, müssen wir "Anonyme In-Band-PAC-Bereitstellung zulassen" auf der ISE unter "Authentifizierungs-zulässige Protokolle" aktivieren:

Hinweis: Stellen Sie sicher, dass Sie die Kennworttypauthentifizierung zugelassen haben, wie z. B. EAP-MS-CHAPv2 für die innere EAP-FAST-Methode, da wir bei der anonymen In-Band-Bereitstellung natürlich keine Zertifikate verwenden können.

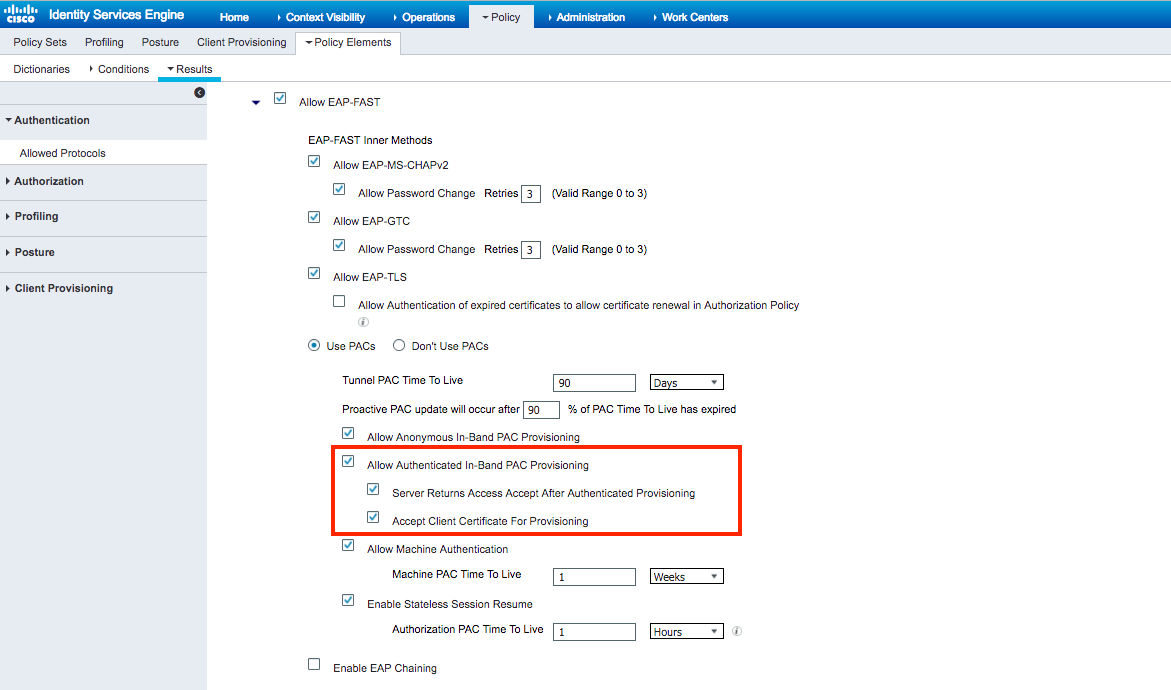

Konfigurieren der EAP-FAST-Authentifizierung auf dem RADIUS-Server mit authentifizierter In-Band-PAC-Bereitstellung

Dies ist die sicherste und empfohlene Option. Der TLS-Tunnel basiert auf dem Serverzertifikat, das vom Supplicant validiert wird, und das Client-Zertifikat wird durch die ISE validiert (Standard).

Für diese Option ist eine PKI-Infrastruktur für Client und Server erforderlich, die jedoch möglicherweise auf Serverseite beschränkt oder auf beiden Seiten übersprungen wird.

Für die ISE gibt es zwei zusätzliche Optionen für die authentifizierte In-Band-Bereitstellung:

- "Server Returns Access Accept After Authenticated Provisioning" - Normalerweise sollte nach der PAC-Bereitstellung eine Access-Reject gesendet werden, die den Supplicant zur erneuten Authentifizierung mithilfe von PACs zwingt. Da die PAC-Bereitstellung jedoch im authentifizierten TLS-Tunnel erfolgt, können wir sofort mit Access-Accept reagieren, um die Authentifizierungszeit zu minimieren. (in diesem Fall sollten Sie sich vergewissern, dass Sie auf Client- und Serverseite vertrauenswürdige Zertifikate besitzen).

- "Accept Client Certificate For Provisioning" - Wenn Client-Geräte keine PKI-Infrastruktur bereitstellen und nur über ein vertrauenswürdiges Zertifikat für die ISE verfügen sollen, aktivieren Sie diese Option, mit der die Validierung von Client-Zertifikaten auf Serverseite übersprungen werden kann.

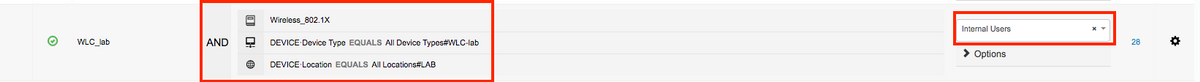

Auf der ISE definieren wir auch einfache Authentifizierungsrichtlinien für Wireless-Benutzer. Im folgenden Beispiel werden Gerätetyp und Standort sowie Authentifizierungstyp als Verbindungsparameter verwendet. Der Authentifizierungsfluss, der dieser Bedingung entspricht, wird anhand der internen Benutzerdatenbank validiert.

Überprüfen

In diesem Beispiel werden die Konfigurationseinstellungen für den Authenticated In-Band PAC Provisioning Flow und den Network Access Manager (NAM) zusammen mit den entsprechenden WLC-Debuggen angezeigt.

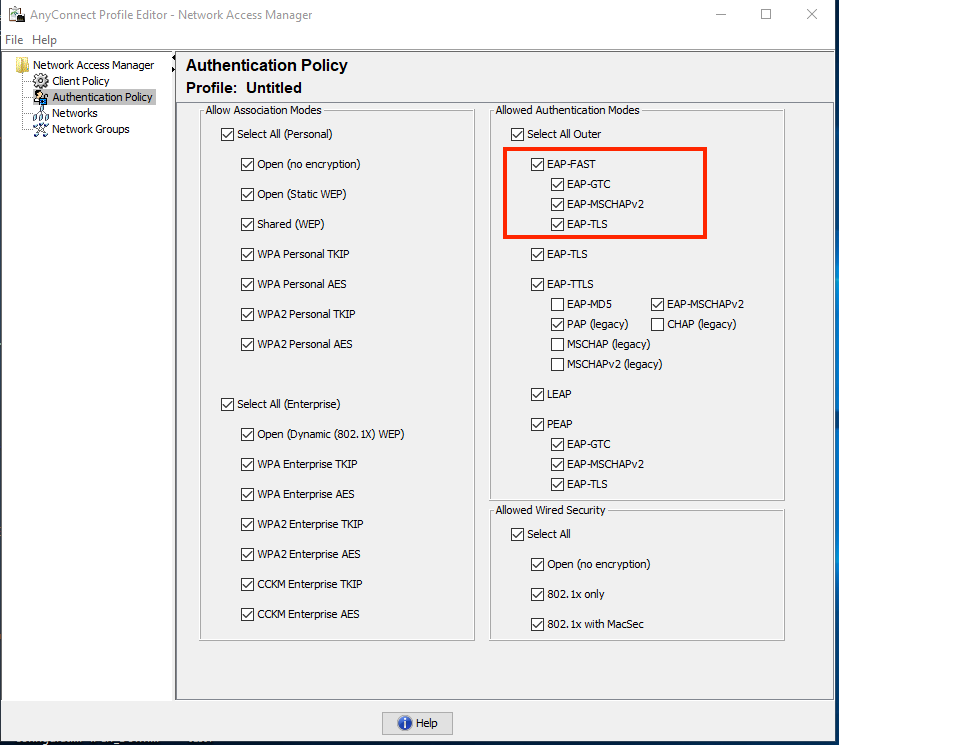

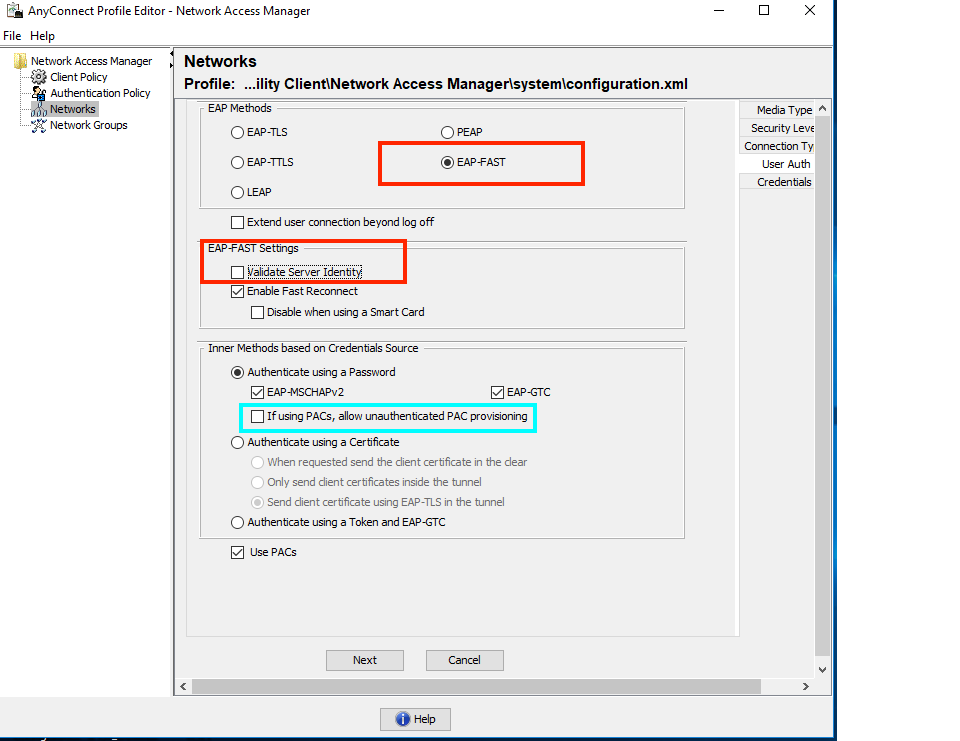

NAM-Profilkonfiguration

Die folgenden Schritte müssen ausgeführt werden, um das AnyConnect NAM-Profil für die Authentifizierung von Benutzersitzungen mit der ISE mithilfe von EAP-FAST zu konfigurieren:

- Öffnen Sie den Network Access Manager Profile Editor, und laden Sie die aktuelle Konfigurationsdatei.

- Stellen Sie sicher, dass "EAP-FAST" unter "Zulässige Authentifizierungsmodi" aktiviert ist.

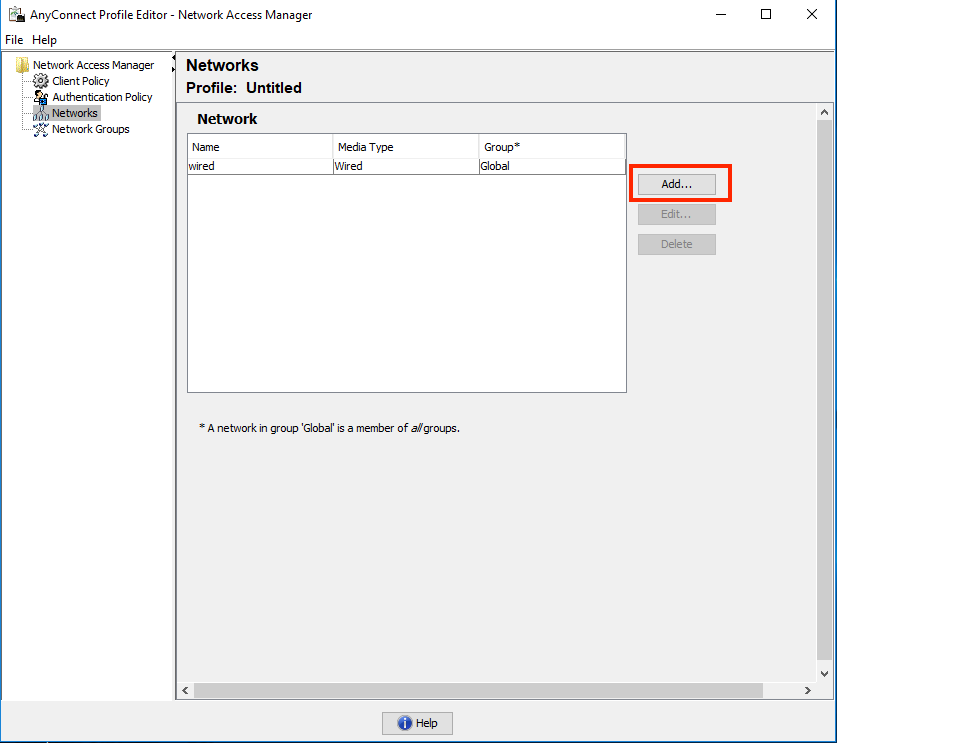

- Neues Netzwerkprofil "hinzufügen":

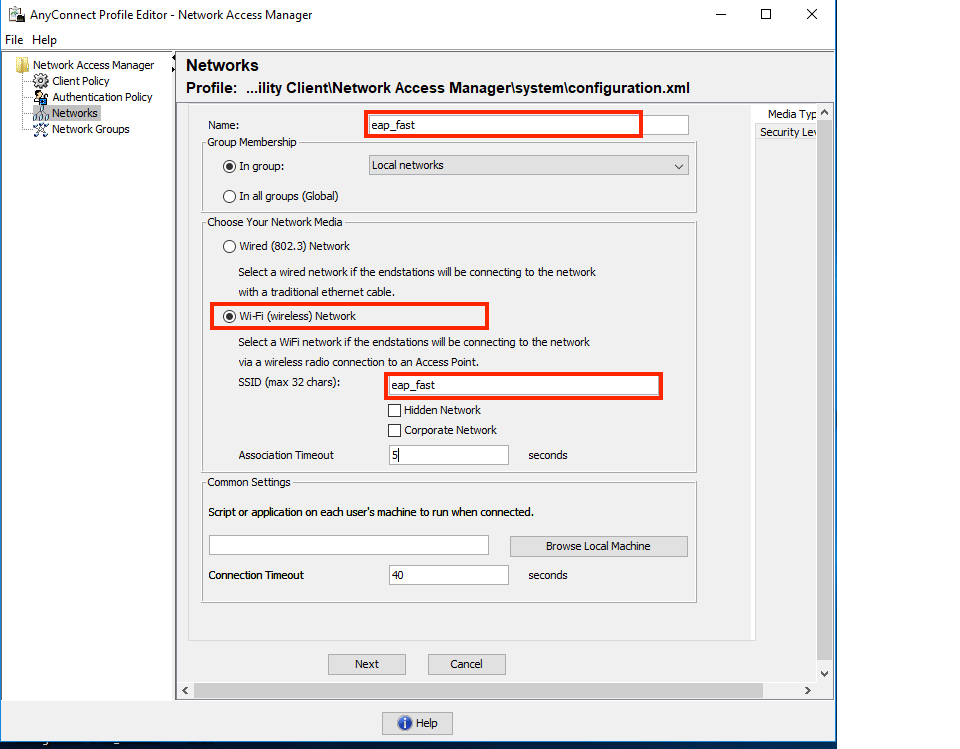

- Im Konfigurationsabschnitt "Medientyp" definieren Sie das Profil "Name", das Wireless-Netzwerk als Ihren Mediennetzwerktyp und geben den SSID-Namen an.

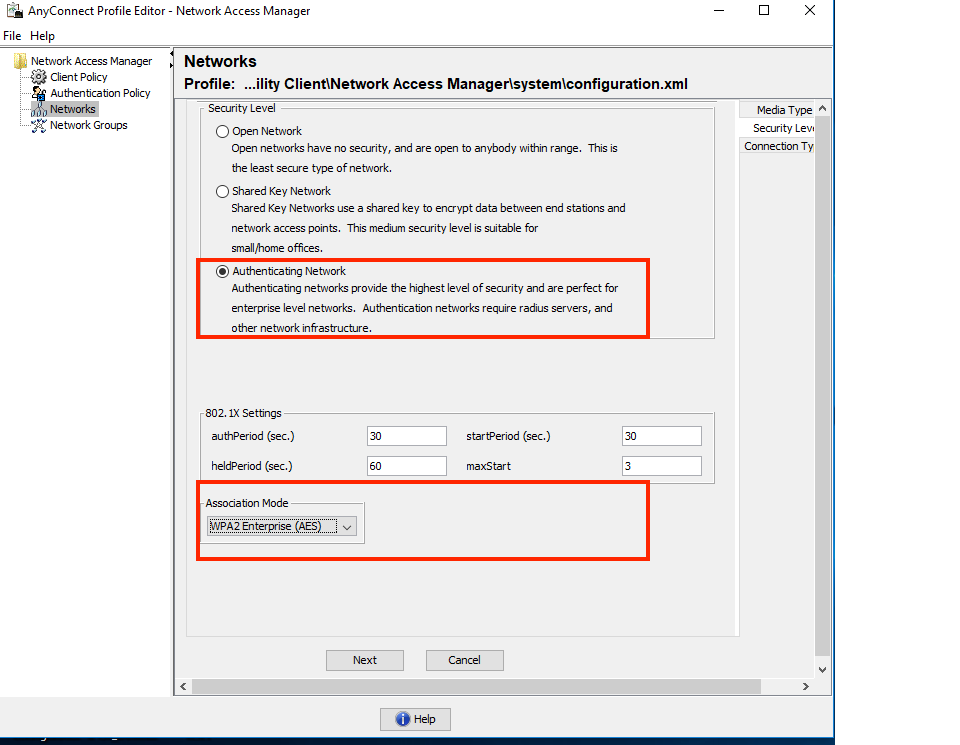

- Wählen Sie auf der Registerkarte "Sicherheitsstufe" die Option "Authenticating Network" (Netzwerk authentifizieren) aus, und geben Sie den Zuordnungsmodus als WPA2 Enterprise (AES) an.

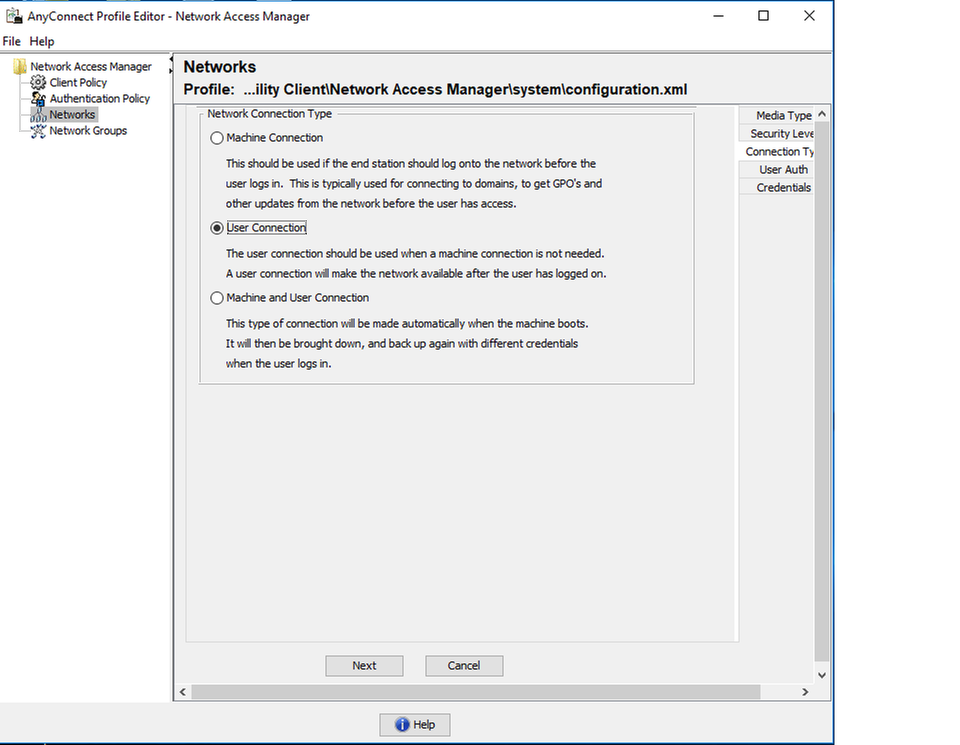

- In diesem Beispiel wird die Benutzertypauthentifizierung verwendet. Wählen Sie daher unter der nächsten Registerkarte "Verbindungstyp" die Option "Benutzerverbindung".

- Geben Sie auf der Registerkarte "User Auth" (Benutzerauthentifizierung) EAP-FAST als zulässige Authentifizierungsmethode an, und deaktivieren Sie die Validierung von Serverzertifikaten, da in diesem Beispiel keine vertrauenswürdigen Zertifikate verwendet werden.

Hinweis: Stellen Sie in der realen Produktionsumgebung sicher, dass Sie auf der ISE installiertes Zertifikat installiert haben, und lassen Sie die Option zur Validierung von Serverzertifikaten in den NAM-Einstellungen aktiviert.

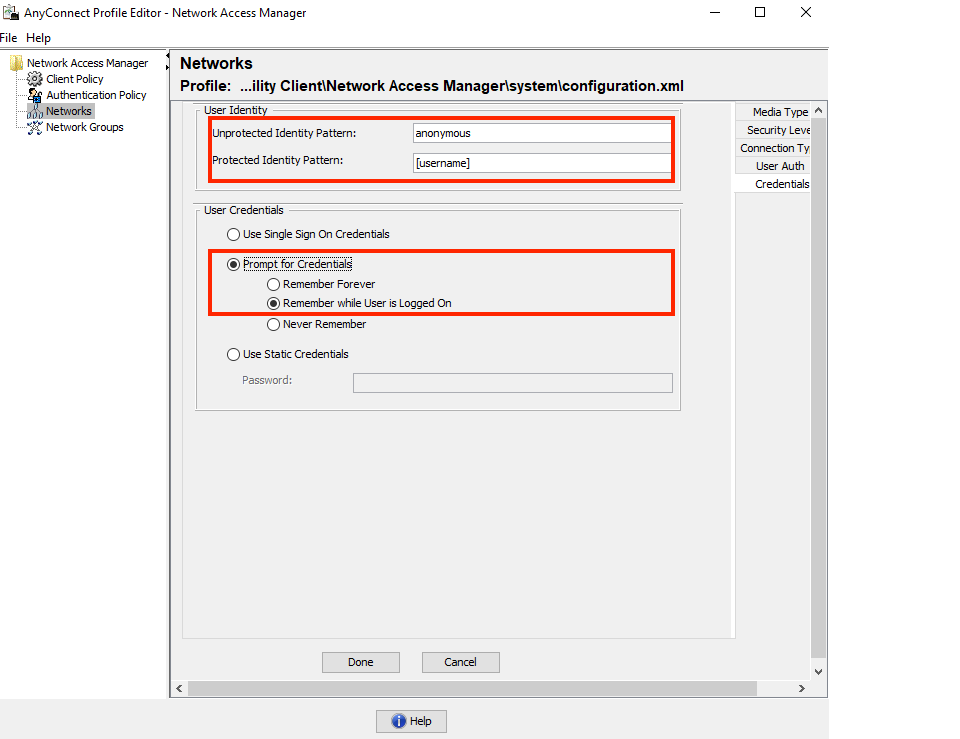

Hinweis: Option "Bei Verwendung von PACs muss die nicht authentifizierte PAC-Bereitstellung zugelassen werden" nur bei anonymer In-Band-PAC-Bereitstellung ausgewählt werden. - Definieren Sie Benutzeranmeldeinformationen, entweder als SSO für den Fall, dass Sie dieselben Anmeldeinformationen wie für die Anmeldung verwenden möchten, oder wählen Sie "Aufforderung zur Eingabe von Anmeldeinformationen" aus, falls der Benutzer bei der Verbindung mit dem Netzwerk um Anmeldeinformationen gebeten werden soll, oder definieren Sie statische Anmeldeinformationen für diesen Zugriffstyp. In diesem Beispiel wird der Benutzer beim Verbindungsversuch mit dem Netzwerk zur Eingabe von Anmeldeinformationen aufgefordert.

- Speichern Sie das konfigurierte Profil im entsprechenden NAM-Ordner.

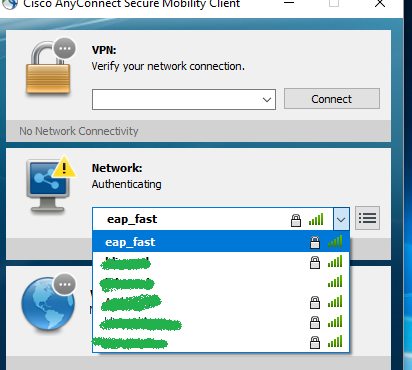

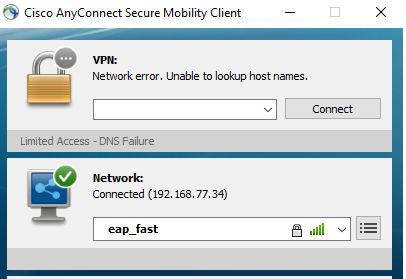

Testen Sie die Verbindung zum SSID mithilfe der EAP-FAST-Authentifizierung.

- Wählen Sie das entsprechende Profil aus der AnyConnect-Netzwerkliste aus

- Geben Sie den Benutzernamen und das Kennwort für die Authentifizierung ein.

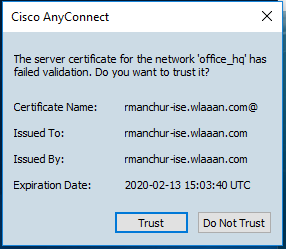

- Serverzertifikat akzeptieren (selbstsigniert)

- Fertig

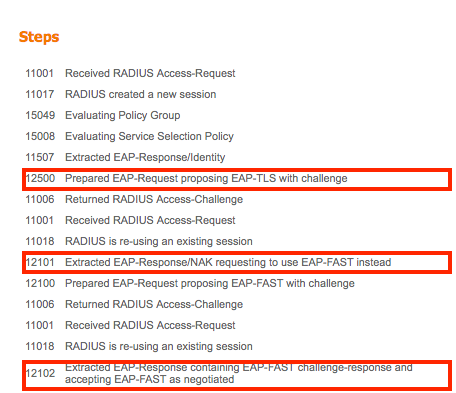

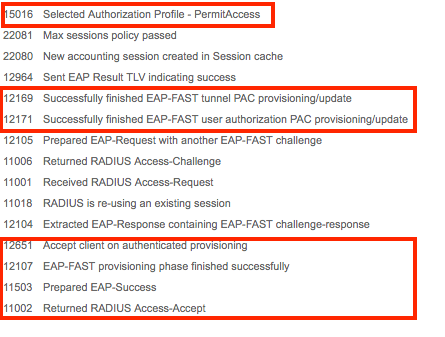

ISE-Authentifizierungsprotokolle

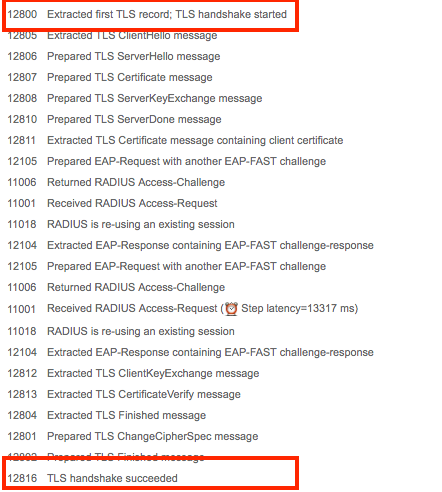

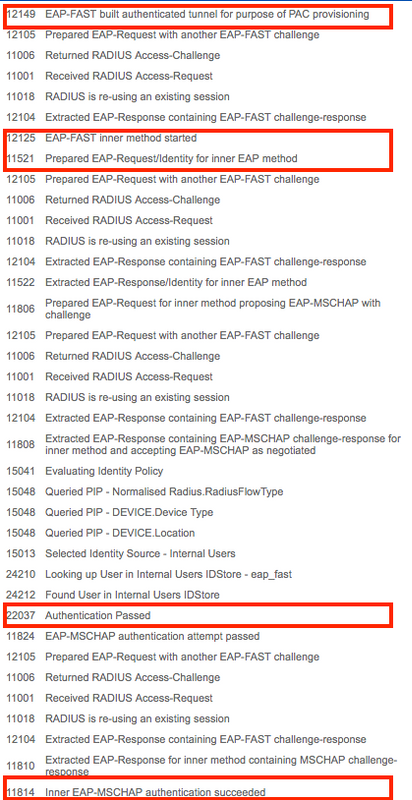

ISE-Authentifizierungsprotokolle, die den EAP-FAST- und PAC-Bereitstellungs-Flow anzeigen, sind unter "Operations -> RADIUS -> Live Logs" (Vorgänge -> RADIUS -> Live Logs) zu sehen und können mithilfe des Symbols "Zoom" detaillierter dargestellt werden:

- Der Client hat mit der Authentifizierung begonnen, und die ISE schlug EAP-TLS als Authentifizierungsmethode vor. Der Client lehnte jedoch EAP-FAST ab und schlug dies vor. Dabei handelte es sich um die vereinbarte Methode für Client und ISE.

- Der TLS-Handshake wurde zwischen Client und Server gestartet, um eine geschützte Umgebung für den PAC-Austausch bereitzustellen, und wurde erfolgreich abgeschlossen.

- Die interne Authentifizierung wurde gestartet, und die Benutzeranmeldeinformationen wurden mithilfe von MS-CHAPv2 erfolgreich von der ISE validiert (Authentifizierung auf Basis von Benutzernamen/Kennwort).

- Benutzer wurde erfolgreich autorisiert, und PAC wurde dem Gerät bereitgestellt.

WLC-seitiges Debugging bei erfolgreichem EAP-FAST-Flow

Bei der Client-Authentifizierung wurden die folgenden Debugging-Funktionen auf dem WLC aktiviert:

- debuaa all enable

- debug dot1x alle aktivieren

Der Client startete die 802.1x-Authentifizierung und stellte eine EAPoL-Identitätsantwort auf den WLC bereit.

*Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: f4:8c:50:62:14:6b dot1x - moving mobile f4:8c:50:62:14:6b into Connecting state *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: f4:8c:50:62:14:6b Sending EAP-Request/Identity to mobile f4:8c:50:62:14:6b (EAP Id 2) *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: f4:8c:50:62:14:6b Sending 802.11 EAPOL message to mobile f4:8c:50:62:14:6b WLAN 3, AP WLAN 3 *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: 00000000: 02 00 00 2a 01 02 00 2a 01 00 6e 65 74 77 6f 72 ...*...*..networ *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: 00000010: 6b 69 64 3d 65 61 70 5f 66 61 73 74 2c 6e 61 73 kid=eap_fast,nas *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: 00000020: 69 64 3d 6e 6f 2c 70 6f 72 74 69 64 3d 31 id=no,portid=1 *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Received 802.11 EAPOL message (len 46) from mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: 00000000: 02 00 00 0e 02 02 00 0e 01 61 6e 6f 6e 79 6d 6f .........anonymo *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: 00000010: 75 73 00 00 00 00 00 00 00 00 00 00 00 00 00 00 us.............. *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: 00000020: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 .............. *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Received EAPOL EAPPKT from mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Received Identity Response (count=2) from mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Resetting reauth count 2 to 0 for mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b EAP State update from Connecting to Authenticating for mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b dot1x - moving mobile f4:8c:50:62:14:6b into Authenticating state *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Entering Backend Auth Response state for mobile f4:8c:50:62:14:6b

Der ungeschützte Identitätsbenutzername wird in der RADIUS-Anforderung angezeigt, die während der TLS-Einrichtungsphase verwendet wird.

*Dot1x_NW_MsgTask_3: Feb 22 12:43:13.736: f4:8c:50:62:14:6b [BE-req] Sending auth request to 'RADIUS' (proto 0x140001), for RealmName anonymous (dot1xName :anonymous) *aaaQueueReader: Feb 22 12:43:13.736: AuthenticationRequest: 0x7f0289e32690 *aaaQueueReader: Feb 22 12:43:13.736: Callback.....................................0xd6ceb3ef00 *aaaQueueReader: Feb 22 12:43:13.736: protocolType.................................0x00140001 *aaaQueueReader: Feb 22 12:43:13.736: proxyState...................................F4:8C:50:62:14:6B-03:01 *aaaQueueReader: Feb 22 12:43:13.736: Packet contains 20 AVPs: *aaaQueueReader: Feb 22 12:43:13.736: AVP[01] User-Name................................anonymous (9 bytes)

Client-Authentifizierung erfolgreich abgeschlossen

*radiusTransportThread: Feb 22 12:43:13.891: f4:8c:50:62:14:6b Processed VSA 311, type 17, raw bytes 52, copied 32 bytes *radiusTransportThread: Feb 22 12:43:13.891: f4:8c:50:62:14:6b Access-Accept received from RADIUS server 10.48.39.128 (qid:11) with port:1812, pktId:0

Fehlerbehebung

- Stellen Sie sicher, dass das Kontrollkästchen Serveridentität validieren für das Clientprofil für die anonyme In-Band-Bereitstellung deaktiviert ist oder dass der Client dem Serverzertifikat nicht vertraut.

- Stellen Sie sicher, dass EAP-MSCHAPver2 als authentifizierte Methode im Clientprofil für die anonyme In-Band-Bereitstellung ausgewählt ist. Dies ist die einzige anwendbare interne EAP-Methode in Phase Null für anonyme In-Band-Bereitstellung.

- Stellen Sie sicher, dass die Benutzeranmeldeinformationen, die zum Zeitpunkt der Authentifizierung auf der Clientseite eingegeben wurden, bereits in der ISE konfiguriert sind und der WLC der Geräteliste in der ISE hinzugefügt wird.

- Überprüfen Sie, ob der ISE-Server im Dropdown-Menü des WLAN (SSID) ausgewählt ist.

- Falls Sie Probleme mit der Client-Authentifizierung haben, finden Sie weitere Informationen unter:

- ISE-Live-Protokolle für detaillierte Informationen zum Authentifizierungsfluss

- WLC-Debugging-Informationen:

- debug client <MAC-Adresse>

- debuaa all enable

- debug mac address <MAC-Adresse>

- debug dot1x alle aktivieren

Beiträge von Cisco Ingenieuren

- Roman ManchurCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback