Authentifizierung des Lobby-Administrators des Wireless LAN-Controllers über RADIUS-Server

Inhalt

Einleitung

In diesem Dokument werden die Konfigurationsschritte zur Authentifizierung eines Lobby-Administrators des Wireless LAN Controllers (WLC) bei einem RADIUS-Server erläutert.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Grundlegende Informationen zum Konfigurieren von WLC-Basisparametern

-

Kenntnisse der Konfiguration eines RADIUS-Servers wie Cisco Secure ACS

-

Kenntnis der Gastbenutzer im WLC

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco 4400 Wireless LAN Controller mit Version 7.0.216.0

-

Ein Cisco Secure ACS, der die Softwareversion 4.1 ausführt und in dieser Konfiguration als RADIUS-Server verwendet wird.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Ein Lobby-Administrator, der auch als Lobby-Botschafter eines WLC bezeichnet wird, kann Gastbenutzerkonten auf dem Wireless LAN Controller (WLC) erstellen und verwalten. Der Lobby-Botschafter verfügt über eingeschränkte Konfigurationsberechtigungen und kann nur auf die Webseiten zugreifen, die zur Verwaltung der Gastkonten verwendet werden. Der Lobby-Botschafter kann festlegen, wie lange die Gastbenutzerkonten aktiv bleiben sollen. Nach Ablauf der angegebenen Zeit laufen die Gastbenutzerkonten automatisch ab.

Weitere Informationen zu Gastbenutzern finden Sie im Bereitstellungsleitfaden: Cisco Guest Access Using the Cisco Wireless LAN Controller.

Um ein Gastbenutzerkonto auf dem WLC zu erstellen, müssen Sie sich beim Controller als Lobby-Administrator anmelden. In diesem Dokument wird erläutert, wie ein Benutzer auf Basis der vom RADIUS-Server zurückgegebenen Attribute als Lobby-Administrator beim WLC authentifiziert wird.

Hinweis: Die Lobby-Administrator-Authentifizierung kann auch auf Basis des Lobby-Administratorkontos durchgeführt werden, das lokal auf dem WLC konfiguriert ist. Informationen zum lokalen Erstellen eines Lobby-Administratorkontos auf einem Controller finden Sie unter Erstellen eines Lobby-Botschafterkontos.

Konfigurieren

In diesem Abschnitt finden Sie Informationen zur Konfiguration des WLC und des Cisco Secure ACS für den in diesem Dokument beschriebenen Zweck.

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

-

Die IP-Adresse der Verwaltungsschnittstelle des WLC lautet 10.77.244.212/27.

-

Die IP-Adresse des RADIUS-Servers lautet 10.77.244.197/27.

-

Der gemeinsam genutzte geheime Schlüssel, der auf dem Access Point (AP) und dem RADIUS-Server verwendet wird, ist cisco123.

-

Der Benutzername und das Kennwort des im RADIUS-Server konfigurierten Lobby-Administrators lauten beide lobbyadmin.

Im Konfigurationsbeispiel in diesem Dokument wird jedem Benutzer, der sich mit Benutzername und Kennwort als lobbyadmin beim Controller anmeldet, die Rolle eines lobby-Administrators zugewiesen.

WLC-Konfiguration

Bevor Sie die erforderliche WLC-Konfiguration starten, stellen Sie sicher, dass Ihr Controller Version 4.0.206.0 oder höher ausführt. Dies liegt an der Cisco Bug-ID CSCsg89868 (nur registrierte Kunden), in der die Webschnittstelle des Controllers falsche Webseiten für den LobbyAdmin-Benutzer anzeigt, wenn der Benutzername in einer RADIUS-Datenbank gespeichert ist. Der LobbyAdmin wird die ReadOnly-Schnittstelle anstelle der LobbyAdmin-Schnittstelle angezeigt.

Dieser Fehler wurde in WLC Version 4.0.206.0 behoben. Stellen Sie deshalb sicher, dass die Controllerversion 4.0.206.0 oder höher ist. Anweisungen zum Upgrade des Controllers auf die entsprechende Version finden Sie unter Wireless LAN Controller (WLC) Software Upgrade.

Um die Controller-Management-Authentifizierung mit dem RADIUS-Server durchzuführen, stellen Sie sicher, dass das Flag Admin-auth-via-RADIUS auf dem Controller aktiviert ist. Dies kann mithilfe des Befehls show radius summary überprüft werden.

Der erste Schritt besteht darin, RADIUS-Serverinformationen auf dem Controller zu konfigurieren und die Layer-3-Erreichbarkeit zwischen dem Controller und dem RADIUS-Server herzustellen.

Konfigurieren der RADIUS-Serverinformationen auf dem Controller

Gehen Sie wie folgt vor, um den WLC mit Details zum ACS zu konfigurieren:

-

Wählen Sie in der WLC-GUI die Registerkarte Security (Sicherheit), und konfigurieren Sie die IP-Adresse und den gemeinsamen geheimen Schlüssel des ACS-Servers.

Dieser gemeinsame geheime Schlüssel muss im ACS identisch sein, damit der WLC mit dem ACS kommunizieren kann.

Hinweis: Beim gemeinsamen geheimen ACS-Schlüssel wird die Groß- und Kleinschreibung beachtet. Stellen Sie deshalb sicher, dass Sie die Informationen richtig eingeben.

Diese Abbildung zeigt ein Beispiel:

-

Aktivieren Sie das Kontrollkästchen Management (Verwaltung), damit der ACS die WLC-Benutzer verwalten kann, wie in Schritt 1 gezeigt. Klicken Sie anschließend auf Apply.

-

Überprüfen Sie mithilfe des Befehls ping die Layer-3-Erreichbarkeit zwischen dem Controller und dem konfigurierten RADIUS-Server. Diese Ping-Option ist auch auf der Seite für den konfigurierten RADIUS-Server in der WLC-GUI auf der Registerkarte Security>RADIUS Authentication verfügbar.

Dieses Diagramm zeigt eine erfolgreiche Ping-Antwort vom RADIUS-Server. Daher ist die Layer-3-Erreichbarkeit zwischen dem Controller und dem RADIUS-Server möglich.

Konfiguration des RADIUS-Servers

Führen Sie die Schritte in diesen Abschnitten aus, um den RADIUS-Server zu konfigurieren:

Hinzufügen des WLC als AAA-Client zum RADIUS-Server

Führen Sie diese Schritte aus, um den WLC als AAA-Client zum RADIUS-Server hinzuzufügen. Wie bereits erwähnt, wird in diesem Dokument der ACS als RADIUS-Server verwendet. Sie können für diese Konfiguration einen beliebigen RADIUS-Server verwenden.

Gehen Sie wie folgt vor, um den WLC als AAA-Client im ACS hinzuzufügen:

-

Wählen Sie in der ACS-GUI die Registerkarte Network Configuration (Netzwerkkonfiguration).

-

Klicken Sie unter AAA Clients auf Add Entry (Eintrag hinzufügen).

-

Geben Sie im Fenster Add AAA Client (AAA-Client hinzufügen) den WLC-Hostnamen, die IP-Adresse des WLC und einen gemeinsamen geheimen Schlüssel ein. Siehe Beispieldiagramm unter Schritt 5.

-

Wählen Sie im Dropdown-Menü Authenticate Using (Authentifizieren über) die Option RADIUS (Cisco Aironet) aus.

-

Klicken Sie auf Submit + Restart (Senden + Neustart), um die Konfiguration zu speichern.

Konfigurieren des entsprechenden RADIUS IETF-Servicetypattributs für einen Lobby-Administrator

Um einen Verwaltungsbenutzer eines Controllers als Lobby-Administrator über den RADIUS-Server zu authentifizieren, müssen Sie den Benutzer der RADIUS-Datenbank hinzufügen, wobei das IETF RADIUS Service-Type-Attribut auf Callback Administrative festgelegt ist. Dieses Attribut weist dem bestimmten Benutzer die Rolle eines Lobbyadministrators auf einem Controller zu.

In diesem Dokument wird der Benutzer lobbyadmin als Lobbyadministrator dargestellt. Führen Sie die folgenden Schritte auf dem ACS aus, um diesen Benutzer zu konfigurieren:

-

Wählen Sie in der ACS-GUI die Registerkarte User Setup (Benutzereinrichtung).

-

Geben Sie den Benutzernamen ein, der dem ACS hinzugefügt werden soll, wie in diesem Beispielfenster dargestellt:

-

Klicken Sie auf Hinzufügen/Bearbeiten, um zur Seite Benutzerbearbeitung zu gelangen.

-

Geben Sie auf der Seite "User Edit" (Benutzerbearbeitung) den Real Name (Benutzernamen), die Beschreibung und das Password (Kennwort) dieses Benutzers an.

In diesem Beispiel sind der Benutzername und das Passwort beide lobbyadmin.

-

Blättern Sie nach unten zur Einstellung für IETF RADIUS-Attribute, und aktivieren Sie das Kontrollkästchen Servicetypattribut.

-

Wählen Sie im Pulldown-Menü "Service-Type" die Option Callback Administrative aus, und klicken Sie auf Submit (Senden).

Dies ist das Attribut, das diesem Benutzer die Rolle eines Lobby-Administrators zuweist.

In manchen Fällen ist dieses Servicetyp-Attribut unter den Benutzereinstellungen nicht sichtbar. Führen Sie in diesem Fall die folgenden Schritte aus, um die Anzeige zu erleichtern:

-

Wählen Sie in der ACS-GUI Interface Configuration > RADIUS (IETF) aus, um IETF-Attribute im Fenster User Configuration zu aktivieren.

Dadurch gelangen Sie zur Seite RADIUS (IETF) Settings (RADIUS- (IETF)-Einstellungen).

-

Auf der Seite RADIUS (IETF) Settings (RADIUS (IETF)-Einstellungen) können Sie das IETF-Attribut aktivieren, das unter Benutzer- oder Gruppeneinstellungen angezeigt werden muss. Aktivieren Sie für diese Konfiguration die Option Service-Type für die Spalte User, und klicken Sie auf Submit (Senden).

Dieses Fenster zeigt ein Beispiel:

Hinweis: In diesem Beispiel wird die Authentifizierung auf Benutzerbasis angegeben. Sie können die Authentifizierung auch basierend auf der Gruppe durchführen, zu der ein bestimmter Benutzer gehört. Aktivieren Sie in diesem Fall das Kontrollkästchen Gruppe, damit dieses Attribut unter Gruppeneinstellungen angezeigt wird.

Hinweis: Wenn die Authentifizierung auf Gruppenbasis erfolgt, müssen Sie Benutzer einer bestimmten Gruppe zuweisen und die IETF-Attribute für die Gruppeneinstellung konfigurieren, um Benutzern dieser Gruppe Zugriffsberechtigungen zuzuweisen. Detaillierte Informationen zum Konfigurieren und Verwalten von Gruppen finden Sie unter Benutzergruppenverwaltung.

-

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Um sicherzustellen, dass Ihre Konfiguration ordnungsgemäß funktioniert, greifen Sie über den GUI-Modus (HTTP/HTTPS) auf den WLC zu.

Hinweis: Ein Lobby-Ambassador kann nicht auf die CLI-Schnittstelle des Controllers zugreifen und daher nur über die GUI des Controllers Gastbenutzerkonten erstellen.

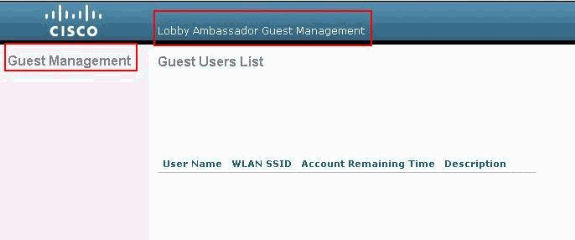

Wenn die Anmeldeaufforderung angezeigt wird, geben Sie den auf dem ACS konfigurierten Benutzernamen und das Kennwort ein. Wenn Sie die richtigen Konfigurationen haben, werden Sie als Lobbyadministrator erfolgreich beim WLC authentifiziert. Dieses Beispiel zeigt, wie die GUI eines Lobby-Administrators nach erfolgreicher Authentifizierung aussieht:

Hinweis: Wie Sie sehen, hat ein Lobby-Administrator außer der Gastbenutzerverwaltung keine andere Möglichkeit.

Um dies vom CLI-Modus aus zu überprüfen, muss Telnet als Lese-/Schreibadministrator auf den Controller zugreifen. Führen Sie den Befehl debug aaa all enable in der CLI des Controllers aus.

(Cisco Controller) >debug aaa all enable (Cisco Controller) > *aaaQueueReader: Aug 26 18:07:35.072: ReProcessAuthentication previous proto 28, next proto 20001 *aaaQueueReader: Aug 26 18:07:35.072: AuthenticationRequest: 0x3081f7dc *aaaQueueReader: Aug 26 18:07:35.072: Callback.....................................0x10756dd0 *aaaQueueReader: Aug 26 18:07:35.072: protocolType.................................0x00020001 *aaaQueueReader: Aug 26 18:07:35.072: proxyState...................................00:00:00:40: 00:00-00:00 *aaaQueueReader: Aug 26 18:07:35.072: Packet contains 5 AVPs (not shown) *aaaQueueReader: Aug 26 18:07:35.072: apfVapRadiusInfoGet: WLAN(0) dynamic int attributes srcAddr: 0x0, gw:0x0, mask:0x0, vlan:0, dpPort:0, srcPort:0 *aaaQueueReader: Aug 26 18:07:35.073: 00:00:00:40:00:00 Successful transmission of Authentication Packet (id 39) to 10.77.244.212:1812, proxy state 00:00:00:40:00:00-00:01 *aaaQueueReader: Aug 26 18:07:35.073: 00000000: 01 27 00 47 00 00 00 00 00 00 00 00 00 00 00 00 .'.G............ *aaaQueueReader: Aug 26 18:07:35.073: 00000010: 00 00 00 00 01 0c 6c 6f 62 62 79 61 64 6d 69 6e ......lobbyadmin *aaaQueueReader: Aug 26 18:07:35.073: 00000020: 02 12 5f 5b 5c 12 c5 c8 52 d3 3f 4f 4f 8e 9d 38 .._[\...R.?OO..8 *aaaQueueReader: Aug 26 18:07:35.073: 00000030: 42 91 06 06 00 00 00 07 04 06 0a 4e b1 1a 20 09 B..........N.... *aaaQueueReader: Aug 26 18:07:35.073: 00000040: 57 4c 43 34 34 30 30 WLC4400 *radiusTransportThread: Aug 26 18:07:35.080: 00000000: 02 27 00 40 7e 04 6d 533d ed 79 9c b6 99 d1 f8 .'.@~.mS=.y..... *radiusTransportThread: Aug 26 18:07:35.080: 00000010: d0 5a 8f 4f 08 06 ff ffff ff 06 06 00 00 00 0b .Z.O............ *radiusTransportThread: Aug 26 18:07:35.080: 00000020: 19 20 43 41 43 53 3a 302f 61 65 32 36 2f 61 34 ..CACS:0/ae26/a4 *radiusTransportThread: Aug 26 18:07:35.080: 00000030: 65 62 31 31 61 2f 6c 6f62 62 79 61 64 6d 69 6e eb11a/lobbyadmin *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processIncomingMessages: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processRadiusResponse: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: 00:00:00:40:00:00 Access-Accept received from RADIUS server 10.77.244.212 for mobile 00:00:00:40:00:00 receiveId = 0 *radiusTransportThread: Aug 26 18:07:35.080: AuthorizationResponse: 0x13c73d50 *radiusTransportThread: Aug 26 18:07:35.080: structureSize................................118 *radiusTransportThread: Aug 26 18:07:35.080: resultCode...................................0 *radiusTransportThread: Aug 26 18:07:35.080: protocolUsed.................................0x00000001 *radiusTransportThread: Aug 26 18:07:35.080: proxyState...................................00:00:00:40:00:00-00:00 *radiusTransportThread: Aug 26 18:07:35.080: Packet contains 3 AVPs: *radiusTransportThread: Aug 26 18:07:35.080: AVP[01] Framed-IP-Address........................0xffffffff (-1) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[02] Service-Type.............................0x0000000b (11) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[03] Class.................................... CACS:0/ae26/a4eb11a/lobbyadmin (30 bytes) *emWeb: Aug 26 18:07:35.084: Authentication succeeded for lobbyadmin

In den hervorgehobenen Informationen in dieser Ausgabe können Sie sehen, dass das Servicetypattribut 11 (Callback Administrative) vom ACS-Server an den Controller übergeben wird und der Benutzer als Lobby-Administrator angemeldet ist.

Diese Befehle können zusätzliche Hilfe sein:

-

debug aaa details aktivieren

-

debug aaa events enable

-

debuggen aaa-Pakete aktivieren

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Fehlerbehebung

Wenn Sie sich bei einem Controller mit Lobby-Ambassador-Berechtigungen anmelden, können Sie kein Gastbenutzerkonto mit einem "0"-Lebensdauerwert erstellen, der nie abläuft. In diesen Situationen erhalten Sie die Fehlermeldung Lifetime value cannot be 0 (Lebensdauer darf nicht 0 sein).

Dies ist auf die Cisco Bug-ID CSCsf32392 (nur für registrierte Kunden) zurückzuführen, die hauptsächlich für WLC Version 4.0 verwendet wird. Dieser Fehler wurde in WLC Version 4.1 behoben.

Zugehörige Informationen

- RADIUS-Serverauthentifizierung von Managementbenutzern auf dem Controller - Konfigurationsbeispiel

- Konfiguration von Cisco Unified Wireless Network TACACS+

- Konfigurationsanleitung für den Cisco Wireless LAN Controller, Version 4.0 - Verwalten von Benutzerkonten

- Konfigurationsbeispiel für ACLs auf Wireless LAN-Controllern

- Wireless LAN Controller (WLC) – Häufig gestellte Fragen

- ACLs auf Wireless LAN Controllern: Regeln, Einschränkungen und Beispiele

- Konfigurationsbeispiel für externe Web-Authentifizierung mit Wireless LAN-Controllern

- Konfigurationsbeispiel für Web-Authentifizierung des Wireless LAN-Controllers

- Gast-WLAN und internes WLAN mit WLCs - Konfigurationsbeispiel

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

22-Jun-2007 |

Erstveröffentlichung |

Feedback

Feedback