Infrastruktur-Management-Frame-Schutz (MFP) mit WLC- und LAP-Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird eine neue Sicherheitsfunktion im Wireless-Netzwerk mit dem Namen Management Frame Protection (MFP) vorgestellt. In diesem Dokument wird auch die Konfiguration von MFP in Infrastrukturgeräten wie Lightweight Access Points (LAPs) und Wireless LAN Controllern (WLCs) beschrieben.

Voraussetzungen

Anforderungen

-

Kenntnisse der Konfiguration des WLC und des LAP für den Basisbetrieb

-

Grundkenntnisse der IEEE 802.11-Management-Frames

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco WLC der Serie 2000 mit Firmware-Version 4.1

-

Cisco 1131AG - LAP

-

Cisco Aironet 802.11a/b/g Client-Adapter für Firmware-Version 3.6

-

Cisco Aironet Desktop Utility Version 3.6

Hinweis: MFP wird von WLC Version 4.0.155.5 und höher unterstützt, obwohl Version 4.0.206.0 die optimale Leistung mit MFP bietet. Client MFP wird von Version 4.1.171.0 und höher unterstützt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

In 802.11 sind Management-Frames wie (de)authentication, (dis)association, beacons und probes immer nicht authentifiziert und unverschlüsselt. Mit anderen Worten, 802.11-Management-Frames werden im Gegensatz zum Datenverkehr, der mit Protokollen wie WPA, WPA2 oder zumindest WEP verschlüsselt wird, immer ungesichert gesendet.

Auf diese Weise kann ein Angreifer einen Management-Frame vom Access Point fälschlicherweise für einen Angriff auf einen Client erstellen, der einem Access Point zugeordnet ist. Mit gefälschten Management-Frames kann ein Angreifer folgende Aktionen durchführen:

-

Ausführen eines Denial of Service (DOS) im WLAN

-

Versuchen Sie einen Mann in der Mitte Angriff auf den Client, wenn er wieder verbindet

-

Ausführen eines Offline-Wörterbuchangriffs

MFP überwindet diese Probleme, wenn es 802.11-Management-Frames authentifiziert, die in der Wireless-Netzwerkinfrastruktur ausgetauscht werden.

Hinweis: Der Schwerpunkt dieses Dokuments liegt auf Infrastruktur- und Client-MFP.

Hinweis: Einige Wireless-Clients können nur mit bestimmten MFP-fähigen Infrastrukturgeräten kommunizieren. Der MFP fügt jeder Anfrage oder jedem SSID-Beacon eine Vielzahl von Informationselementen hinzu. Einige Wireless-Clients wie PDAs, Smartphones, Barcode-Scanner usw. haben nur einen begrenzten Arbeitsspeicher und eine begrenzte CPU. Daher können Sie diese Anfragen oder Beacons nicht verarbeiten. Daher sehen Sie die SSID nicht vollständig, oder Sie können aufgrund eines Missverständnisses der SSID-Funktionen keine Verbindung zu diesen Infrastrukturgeräten herstellen. Dieses Problem betrifft nicht nur MFP. Dies gilt auch für alle SSIDs, die über mehrere Informationselemente (IEs) verfügen. Es ist immer ratsam, MFP-fähige SSIDs in der Umgebung mit allen verfügbaren Client-Typen zu testen, bevor Sie sie in Echtzeit bereitstellen.

Anmerkung:

Dies sind die Komponenten des Infrastruktur-MFP:

-

Management-Frame-Schutz - Wenn der Management-Frame-Schutz aktiviert ist, fügt der WAP jedem von ihm übertragenen Management-Frame ein Element mit Informationen zur Integritätsprüfung von Nachrichten (MIC IE) hinzu. Jeder Versuch, den Frame zu kopieren, zu ändern oder wiederzugeben, macht das MIC ungültig. Ein AP, der so konfiguriert ist, dass er MFP-Frames validiert, empfängt einen Frame mit ungültiger MIC und meldet diesen an den WLC.

-

Management Frame-Validierung - Wenn die Management Frame-Validierung aktiviert ist, validiert der WAP jeden Management Frame, den er von anderen WAPs im Netzwerk empfängt. Es stellt sicher, dass das MIC IE vorhanden ist (wenn der Originator für die Übertragung von MFP-Frames konfiguriert ist) und mit dem Inhalt des Management-Frames übereinstimmt. Empfängt er einen Frame, der keinen gültigen MIC IE von einer BSSID enthält, die zu einem AP gehört, der für die Übertragung von MFP-Frames konfiguriert ist, meldet er die Diskrepanz an das Netzwerkmanagementsystem.

Hinweis: Damit die Zeitstempel ordnungsgemäß funktionieren, müssen alle WLCs mit dem Network Time Protocol (NTP) synchronisiert sein.

-

Ereignisberichte - Der Access Point benachrichtigt den WLC, wenn eine Anomalie erkannt wird. Der WLC aggregiert die ungewöhnlichen Ereignisse und meldet sie über SNMP-Traps an den Netzwerkmanager.

Infrastruktur-MFP-Funktionalität

Beim MFP werden alle Management-Frames kryptografisch gehasht, um einen Message Integrity Check (MIC) zu erstellen. Das MIC wird am Ende des Frames (vor der Frame Check Sequence (FCS)) hinzugefügt.

-

In einer zentralisierten Wireless-Architektur ist Infrastruktur-MFP auf dem WLC aktiviert/deaktiviert (globale Konfiguration). Der Schutz kann selektiv per WLAN deaktiviert werden, und die Validierung kann selektiv per WAP deaktiviert werden.

-

Der Schutz kann für WLANs deaktiviert werden, die von Geräten verwendet werden, die mit zusätzlichen IEs nicht umgehen können.

-

Die Validierung muss auf überlasteten oder überlasteten APs deaktiviert werden.

Wenn MFP in einem oder mehreren WLANs aktiviert ist, die im WLC konfiguriert sind, sendet der WLC einen eindeutigen Schlüssel an jede Funkeinheit jedes registrierten AP. Management-Frames werden vom WAP über die MFP-fähigen WLANs gesendet. Diese APs sind mit einem Frame Protection-MIC IE gekennzeichnet. Bei jedem Versuch, den Frame zu ändern, wird die Nachricht ungültig. Dies führt dazu, dass der empfangende AP, der für die Erkennung von MFP-Frames konfiguriert ist, die Diskrepanz an den WLAN-Controller meldet.

Hierbei handelt es sich um einen Schritt-für-Schritt-Prozess von MFP, der in einer Roaming-Umgebung implementiert wird:

-

Wenn MFP global aktiviert ist, generiert der WLC einen eindeutigen Schlüssel für jeden AP/WLAN, der für MFP konfiguriert ist. WLCs kommunizieren untereinander, sodass alle WLCs die Schlüssel für alle APs/BSSs in einer Mobilitätsdomäne kennen.

Hinweis: Für alle Controller in einer Mobility-/RF-Gruppe muss das MFP-Modul identisch konfiguriert sein.

-

Wenn ein AP einen MFP-geschützten Frame für einen BSS empfängt, den er nicht kennt, puffert er eine Kopie des Frames und fragt den WLC ab, um den Schlüssel zu erhalten.

-

Wenn die BSSID auf dem WLC nicht bekannt ist, wird die Meldung "Unknown BSSID" (Unbekannter BSSID) an den AP zurückgegeben, und der AP verwirft die von diesem BSSID empfangenen Management-Frames.

-

Wenn die BSSID auf dem WLC bekannt ist, MFP jedoch auf dieser BSSID deaktiviert ist, gibt der WLC eine "Disabled BSSID" zurück. Der WAP geht dann davon aus, dass alle Management-Frames, die von diesem BSSID empfangen werden, keinen MFP MIC haben.

-

Wenn die BSSID bekannt ist und MFP aktiviert ist, gibt der WLC den MFP-Schlüssel an den anfordernden AP zurück (über den AES-verschlüsselten LWAPP-Managementtunnel).

-

Der WAP speichert die auf diese Weise empfangenen Schlüssel. Dieser Schlüssel wird verwendet, um MIC IE zu validieren oder hinzuzufügen.

Client-MFP-Funktionalität

Client-MFP schirmt authentifizierte Clients vor gefälschten Frames ab, wodurch die Effektivität vieler gängiger Angriffe auf WLANs verhindert wird. Die meisten Angriffe, wie z. B. Deauthentifizierungsangriffe, gehen auf eine schlicht schlechtere Leistung zurück, wenn sie mit gültigen Clients konkurrieren.

Client-MFP verschlüsselt Management-Frames, die zwischen Access Points und CCXv5-Clients gesendet werden, sodass sowohl Access Points als auch Clients vorbeugende Maßnahmen ergreifen und gefälschte Class-3-Management-Frames (d. h. Management-Frames, die zwischen einem Access Point und einem authentifizierten und verknüpften Client weitergeleitet werden) verwerfen können. Client-MFP nutzt die von IEEE 802.11i definierten Sicherheitsmechanismen, um diese Typen von Unicast-Management-Frames der Klasse 3 zu schützen: Trennung, Deauthentifizierung und QoS (WMM)-Aktion. Client-MFP kann eine Client-Access-Point-Sitzung vor den häufigsten Denial-of-Service-Angriffen schützen. Sie schützt Management-Frames der Klasse 3 mit derselben Verschlüsselungsmethode, die auch für die Daten-Frames der Sitzung verwendet wird. Wenn ein vom Access Point oder Client empfangener Frame nicht entschlüsselt werden kann, wird er verworfen, und das Ereignis wird an den Controller gemeldet.

Um Client-MFP verwenden zu können, müssen Clients CCXv5 MFP unterstützen und WPA2 entweder mit TKIP oder AES-CCMP aushandeln. Der PMK kann über EAP oder PSK bezogen werden. CCKM und das Controller-Mobilitätsmanagement werden verwendet, um Sitzungsschlüssel zwischen Access Points oder schnelles Layer-2- und Layer-3-Roaming zu verteilen.

Um Angriffe auf Broadcast-Frames zu verhindern, geben Access Points, die CCXv5 unterstützen, keine Broadcast-Management-Frames der Klasse 3 aus (z. B. Trennung, Deauthentifizierung oder Aktion). CCXv5-Clients und Access Points müssen Broadcast-Management-Frames der Klasse 3 verwerfen.

Der Client-MFP ergänzt den Infrastruktur-MFP, anstatt ihn zu ersetzen, da der Infrastruktur-MFP weiterhin ungültige Unicast-Frames, die an Clients gesendet werden, die nicht Client-MFP-fähig sind, sowie ungültige Klasse-1- und Klasse-2-Management-Frames erkennt und meldet. Infrastruktur-MFP wird nur auf Management-Frames angewendet, die nicht durch Client-MFP geschützt sind.

Client-MFP-Komponenten

Client-MFP besteht aus den folgenden Komponenten:

-

Schlüsselgenerierung und -verteilung

-

Schutz und Validierung von Management-Frames

-

Fehlerberichte

Schlüsselgenerierung und -verteilung

Der Client-MFP verwendet nicht die Mechanismen zur Generierung und Verteilung von Schlüsseln, die für den Infrastruktur-MFP abgeleitet wurden. Stattdessen nutzt der Client-MFP die durch IEEE 802.11i definierten Sicherheitsmechanismen, um auch Unicast-Management-Frames der Klasse 3 zu schützen. Die Workstations müssen CCXv5 unterstützen und entweder TKIP oder AES-CCMP aushandeln, um Client-MFP zu verwenden. Der PMK kann über EAP oder PSK bezogen werden.

Schutz von Management-Frames

Management-Frames der Unicast-Klasse 3 werden durch die Anwendung von AES-CCMP oder TKIP auf ähnliche Weise geschützt, wie sie bereits für Daten-Frames verwendet werden. Teile des Frame-Headers werden in die verschlüsselte Payload-Komponente jedes Frames kopiert, um einen zusätzlichen Schutz zu bieten, wie in den nächsten Abschnitten beschrieben.

Diese Frame-Typen sind geschützt:

-

Dissoziation

-

Deauthentifizierung

-

QoS (WMM) Action Frames

AES-CCMP- und TKIP-geschützte Daten-Frames enthalten einen Sequenzzähler in den IV-Feldern, der zur Verhinderung der Replay-Erkennung verwendet wird. Der aktuelle Sendezähler wird sowohl für Daten- als auch für Verwaltungsrahmen verwendet, ein neuer Empfangszähler wird jedoch für Verwaltungsrahmen verwendet. Die Empfangs-Zähler werden getestet, um sicherzustellen, dass jeder Frame eine höhere Nummer als der letzte empfangene Frame hat (um sicherzustellen, dass die Frames eindeutig sind und nicht wiederholt wurden). Es spielt daher keine Rolle, dass dieses Schema dazu führt, dass die empfangenen Werte nicht sequenziell sind.

Fehlerberichte

MFP-1-Berichtsmechanismen werden verwendet, um von Access Points erkannte Fehler bei der Entkapselung von Management-Frames zu melden. Das heißt, der WLC sammelt Statistiken zu MFP-Validierungsfehlern und leitet die gesammelten Informationen regelmäßig an das WCS weiter.

Von Client-Stationen erkannte MFP-Verletzungsfehler werden von der CCXv5 Roaming and Real Time Diagnostics-Funktion behandelt und nicht in diesem Dokument behandelt.

Broadcast Management Frame-Schutz

Um Angriffe zu verhindern, die Broadcast-Frames verwenden, übertragen APs, die CCXv5 unterstützen, keine Broadcast-Management-Frames der Klasse 3 (d. h. disassoc-, deauth- oder action-Frames), mit Ausnahme von Frames zur unkorrekten Eindämmung, Deauthentifizierung/Aufhebung der Zuordnung. CCXv5-fähige Client-Stationen müssen Broadcast-Management-Frames der Klasse 3 verwerfen. Es wird angenommen, dass sich MFP-Sitzungen in einem ordnungsgemäß gesicherten Netzwerk befinden (starke Authentifizierung plus TKIP oder CCMP), sodass die Missachtung von nicht autorisierten Eindämmungs-Broadcasts kein Problem darstellt.

Ebenso verwerfen APs eingehende Broadcast-Management-Frames. Derzeit werden keine Frames für die Verwaltung eingehender Broadcasts unterstützt, sodass hierfür keine Codeänderungen erforderlich sind.

Unterstützte Plattformen

Diese Plattformen werden unterstützt:

-

WLAN-Controller

-

2006

-

2106

-

4400

-

WiSM

-

3750 mit 440x-Controller

-

26/28/37/38xx-Router

-

-

LWAPP Access Points

-

AP 1000

-

AP 1100, 1130

-

AP 1200, 1240, 1250

-

AP 1310

-

-

Client-Software

-

ADU 3.6.4 und höher

-

-

Netzwerkmanagement-Systeme

-

WCS

-

Der 1500-Mesh-LWAPP-AP wird in dieser Version nicht unterstützt.

Unterstützte Modi

LWAPP-basierte Access Points, die in diesen Modi betrieben werden, unterstützen Client MFP:

| Unterstützte Access Point-Modi | |

|---|---|

| Modus | Client-MFP-Unterstützung |

| Lokal | Ja |

| Überwachung | Nein |

| Sniffer | Nein |

| Entdeckung nicht autorisierter | Nein |

| Hybrid-REAP | Ja |

| REAGIEREN | Nein |

| Brückenstamm | Ja |

| WGB | Nein |

Unterstützung für gemischte Zellen

Client-Stationen, die nicht CCXv5-fähig sind, können eine Verbindung zu einem MFP-2-WLAN herstellen. Die Access Points verfolgen, welche Clients MFP-2-fähig sind und welche nicht, um zu bestimmen, ob MFP-2-Sicherheitsmaßnahmen auf ausgehende Unicast-Management-Frames angewendet werden und welche in eingehenden Unicast-Management-Frames erwartet werden.

Konfigurieren

Konfigurieren von MFP auf einem Controller

Sie können MFP global auf einem Controller konfigurieren. In diesem Fall sind der Management-Frame-Schutz und die Validierung standardmäßig für jeden verbundenen Access Point aktiviert, und die Access Point-Authentifizierung wird automatisch deaktiviert.

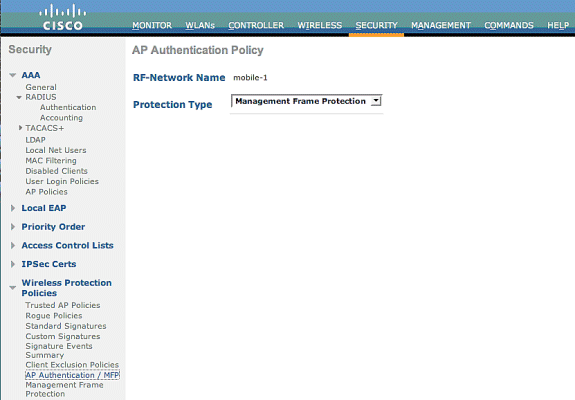

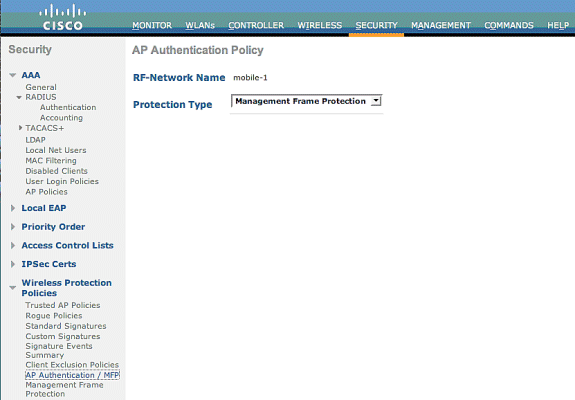

Führen Sie diese Schritte aus, um MFP global auf einem Controller zu konfigurieren.

-

Klicken Sie in der Controller-GUI auf Sicherheit. Klicken Sie im daraufhin angezeigten Bildschirm unter "Wireless Protection Policies" (Wireless-Schutzrichtlinien) auf AP Authentication/MFP.

-

Wählen Sie in der AP Authentication Policy (AP-Authentifizierungsrichtlinie) im Dropdown-Menü Protection Type (Schutztyp) die Option Management Frame Protection (Management-Frame-Schutz) aus, und klicken Sie auf Apply.

MFP für WLAN konfigurieren

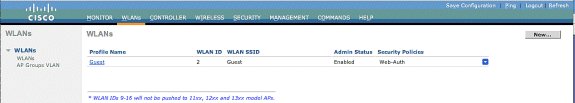

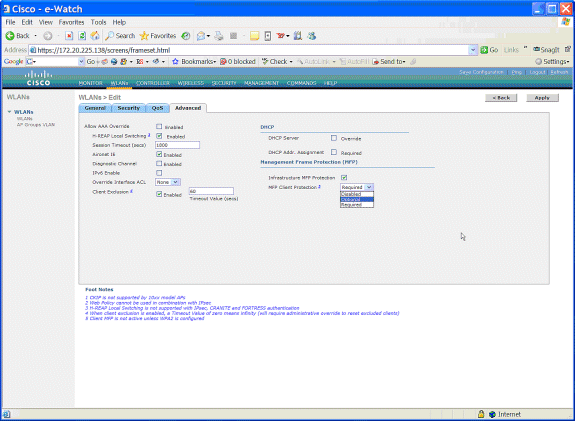

Sie können den Infrastruktur-MFP-Schutz und den Client-MFP in jedem WLAN, das für den WLC konfiguriert ist, aktivieren/deaktivieren. Beide sind standardmäßig durch den Infrastruktur-MFP-Schutz aktiviert, der nur aktiv ist, wenn er global aktiviert ist. Der Client-MFP ist nur aktiv, wenn das WLAN mit WPA2-Sicherheit konfiguriert ist. Gehen Sie folgendermaßen vor, um MFP in einem WLAN zu aktivieren:

-

Klicken Sie in der WLC-GUI auf WLANs und dann auf New, um ein neues WLAN zu erstellen.

-

Navigieren Sie auf der Bearbeitungsseite für WLANs zur Registerkarte Advanced (Erweitert), und aktivieren Sie das Kontrollkästchen Infrastructure MFP Protection (Infrastruktur-MFP-Schutz), um das Infrastruktur-MFP für dieses WLAN zu aktivieren. Um den Infrastruktur-MFP-Schutz für dieses WLAN zu deaktivieren, deaktivieren Sie dieses Kontrollkästchen. Um Client MFP zu aktivieren, wählen Sie die erforderliche oder optionale Option aus dem Dropdown-Menü aus. Wenn Sie Client MFP= Erforderlich wählen, stellen Sie sicher, dass alle Ihre Clients MFP-2 unterstützen oder keine Verbindung herstellen können. Wenn Sie optional auswählen, können sowohl MFP- als auch nicht MFP-fähige Clients eine Verbindung über dasselbe WLAN herstellen.

Überprüfung

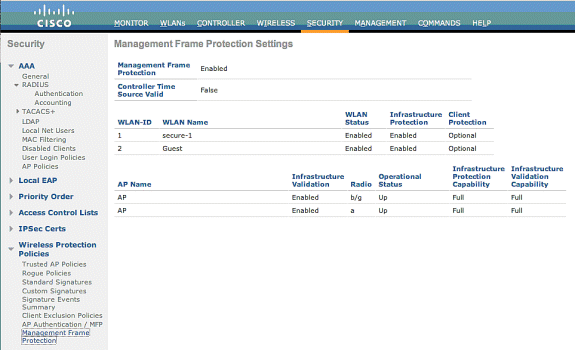

Um die MFP-Konfigurationen der GUI zu überprüfen, klicken Sie auf der Seite "Security" (Sicherheit) unter "Wireless Protection Policies" (Wireless-Schutzrichtlinien) auf Management Frame Protection (Management-Frame-Schutz). Dadurch gelangen Sie zur Seite MFP Settings (MFP-Einstellungen).

Auf der Seite MFP Settings (MFP-Einstellungen) wird die MFP-Konfiguration für den WLC, den LAP und das WLAN angezeigt. Hier ein Beispiel.

-

Im Feld Management Frame Protection (Management-Frame-Schutz) wird angezeigt, ob MFP global für den WLC aktiviert ist.

-

Das Feld Controller Time Source Valid (Controller-Zeitquelle gültig) gibt an, ob die WLC-Zeit lokal (durch manuelle Zeiteingabe) oder über eine externe Quelle (z. B. einen NTP-Server) festgelegt wird. Wenn die Uhrzeit von einer externen Quelle festgelegt wird, lautet der Wert dieses Felds "True". Wenn die Zeit lokal festgelegt ist, ist der Wert "False". Die Zeitquelle dient zur Validierung von Management-Frames zwischen Access Points verschiedener WLCs, für die ebenfalls Mobilität konfiguriert ist.

Hinweis: Wenn MFP auf allen WLCs in einer Mobility/RF-Gruppe aktiviert ist, wird immer empfohlen, die WLC-Zeit in einer Mobility-Gruppe mit einem NTP-Server festzulegen.

-

Im Feld MFP-Schutz wird angezeigt, ob MFP für einzelne WLANs aktiviert ist.

-

Im Feld MFP-Validierung wird angezeigt, ob MFP für einzelne Access Points aktiviert ist.

Die folgenden Befehle können hilfreich sein:

-

show wps summary - Verwenden Sie diesen Befehl, um eine Zusammenfassung der aktuellen Wireless-Schutzrichtlinien (einschließlich MFP) des WLC anzuzeigen.

-

show wps mfp summary - Geben Sie den folgenden Befehl ein, um die aktuelle globale MFP-Einstellung des WLC anzuzeigen.

-

show ap config general AP_name - Geben Sie den folgenden Befehl ein, um den aktuellen MFP-Status für einen bestimmten Access Point anzuzeigen.

Dies ist ein Beispiel für die Ausgabe des Befehls show ap config general AP_name:

(Cisco Controller) >show ap config general AP Cisco AP Identifier.............................. 4 Cisco AP Name.................................... AP Country code..................................... US - United States Regulatory Domain allowed by Country............. 802.11bg:-AB 802.11a:-AB AP Country code.................................. US - United States AP Regulatory Domain............................. 802.11bg:-A 802.11a:-A Switch Port Number .............................. 29 MAC Address...................................... 00:19:2f:7e:3a:30 IP Address Configuration......................... DHCP IP Address....................................... 172.20.225.142 IP NetMask....................................... 255.255.255.248 Gateway IP Addr.................................. 172.20.225.137 Cisco AP Location................................ default location Cisco AP Group Name.............................. default-group Primary Cisco Switch............................. Secondary Cisco Switch........................... Tertiary Cisco Switch............................ Administrative State ............................ ADMIN_ENABLED Operation State ................................. REGISTERED Mirroring Mode .................................. Disabled AP Mode ......................................... H-Reap Public Safety ................................... Global: Disabled, Local: Disabled Remote AP Debug ................................. Disabled S/W Version .................................... 4.1.169.24 Boot Version ................................... 12.3.7.1 Mini IOS Version ................................ 3.0.51.0 Stats Reporting Period .......................... 180 LED State........................................ Enabled PoE Pre-Standard Switch.......................... Disabled PoE Power Injector MAC Addr...................... Disabled Number Of Slots.................................. 2 AP Model......................................... AIR-LAP1242AG-A-K9 IOS Version...................................... 12.4(20070414:021809) Reset Button..................................... Enabled AP Serial Number................................. FTX1035B3QX AP Certificate Type.............................. Manufacture Installed H-REAP Vlan mode :............................... Disabled Management Frame Protection Validation........... Enabled Console Login Name............................... Console Login State.............................. Unknown Ethernet Port Duplex............................. Auto Ethernet Port Speed.............................. Auto

Dies ist ein Beispiel für die Ausgabe des Befehls show wps mfp summary:

(Cisco Controller) >show wps mfp summary

Global MFP state................................. enabled

Controller Time Source Valid..................... false

WLAN Infra. Client

WLAN ID WLAN Name Status Protection Protection

------- ------------------------- --------- ---------- ----------

1 secure-1 Enabled Enabled Optional

2 Guest Enabled Enabled Optional but inactive (WPA2 not configured)

Infra. Operational --Infra. Capability--

AP Name Validation Radio State Protection Validation

-------------------- ---------- ----- -------------- ---------- ----------

AP Enabled b/g Up Full Full

Diese Debug-Befehle können hilfreich sein.

-

debug wps mfp lwapp: Zeigt Debuginformationen für MFP-Nachrichten an.

-

debug wps mfp detail: Zeigt detaillierte Debuginformationen für MFP-Nachrichten an.

-

debug wps mfp report: Zeigt Debuginformationen für MFP-Berichte an.

-

debug wps mfp mm: Zeigt Debuginformationen für MFP-Mobilitätsnachrichten (zwischen Controllern) an.

Hinweis: Es gibt auch mehrere kostenlose Wireless Packet Sniffer aus dem Internet, die zur Erfassung und Analyse der 802.11 Management-Frames verwendet werden können. Einige Beispiele für Paket-Sniffer sind Omnipeek und Wireshark.

Zugehörige Informationen

- Konfigurieren von Sicherheitslösungen: WLC-Konfigurationsleitfaden

- Konfigurieren von Sicherheitslösungen in WCS

- EAP-Authentifizierung mit WLAN-Controllern (WLC) - Konfigurationsbeispiel

- Konfigurationsbeispiel für ACLs auf Wireless LAN-Controllern

- Konfigurationsbeispiel für externe Web-Authentifizierung mit Wireless LAN-Controllern

- Dynamische VLAN-Zuweisung mit RADIUS-Server und Wireless LAN-Controller - Konfigurationsbeispiel

- Cisco Secure Services Client mit EAP-FAST-Authentifizierung

- Häufig gestellte Fragen zu WLC

- Seite zur Wireless-Unterstützung

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

22-Feb-2007 |

Erstveröffentlichung |

Feedback

Feedback