Client VPN over Wireless LAN mit WLC - Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird das Konzept eines Virtual Private Network (VPN) in einer Wireless-Umgebung vorgestellt. In diesem Dokument werden die Konfigurationen erläutert, die bei der Bereitstellung eines VPN-Tunnels zwischen einem Wireless-Client und einem VPN-Server über einen Wireless LAN Controller (WLC) erforderlich sind.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Kenntnisse der WLCs und wie die WLC-Basisparameter konfiguriert werden

-

Kenntnisse über Wi-Fi Protected Access (WPA)-Konzepte

-

Grundlegende Kenntnisse über VPN und VPN-Typen

-

Kenntnis von IPsec

-

Grundkenntnisse der verfügbaren Verschlüsselungs-, Authentifizierungs- und Hashing-Algorithmen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco 2006 WLC mit Version 4.0.179.8

-

Cisco Lightweight Access Point der Serie 1000 (LAP)

-

Cisco 3640 mit Cisco IOS® Softwareversion 12.4(8)

-

Cisco VPN-Client Version 4.8

Hinweis: In diesem Dokument wird ein 3640-Router als VPN-Server verwendet. Um erweiterte Sicherheitsfunktionen zu unterstützen, können Sie auch einen dedizierten VPN-Server verwenden.

Hinweis: Damit ein Router als VPN-Server fungieren kann, muss er ein Feature-Set ausführen, das grundlegende IPsec-Funktionen unterstützt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Ein VPN ist ein privates Datennetzwerk, das verwendet wird, um die Daten innerhalb eines privaten Netzwerks sicher über die öffentliche Telekommunikationsinfrastruktur wie das Internet zu übertragen. Dieses VPN schützt die Daten durch die Verwendung eines Tunneling-Protokolls und Sicherheitsverfahren.

Remote Access-VPN

Eine VPN-Konfiguration für den Remote-Zugriff ermöglicht VPN-Software-Clients wie mobilen Benutzern den sicheren Zugriff auf zentralisierte Netzwerkressourcen, die sich hinter einem VPN-Server befinden. In Cisco-Terminologie werden diese VPN-Server und -Clients auch als Cisco Easy VPN-Server und Cisco Easy VPN Remote-Gerät bezeichnet.

Als Cisco Easy VPN Remote-Gerät können Cisco IOS-Router, Cisco PIX Security Appliances, Cisco VPN 3002 Hardware-Clients und der Cisco VPN Client verwendet werden. Sie werden verwendet, um Sicherheitsrichtlinien für eine VPN-Tunnelverbindung von einem Cisco Easy VPN-Server zu erhalten. Dadurch werden die Konfigurationsanforderungen am Remote-Standort auf ein Minimum reduziert. Der Cisco VPN Client ist ein Software-Client, der auf PCs, Laptops usw. installiert werden kann.

Als Cisco Easy VPN-Server kommen Cisco IOS-Router, Cisco PIX Security Appliances und Cisco VPN 3000 Concentrators in Frage.

In diesem Dokument wird Cisco VPN Client-Software verwendet, die auf einem Laptop als VPN-Client und Cisco 3640 IOS-Router als VPN-Server ausgeführt wird. Das Dokument verwendet den IPsec-Standard, um einen VPN-Tunnel zwischen einem Client und einem Server einzurichten.

IPsec

IPsec ist ein Framework offener Standards, das von der Internet Engineering Task Force (IETF) entwickelt wurde. IPsec bietet Sicherheit für die Übertragung sensibler Informationen über ungeschützte Netzwerke wie das Internet.

IPsec bietet Netzwerkdatenverschlüsselung auf IP-Paketebene und damit eine robuste, standardbasierte Sicherheitslösung. Die Hauptaufgabe von IPsec besteht darin, den Austausch privater Informationen über eine unsichere Verbindung zu ermöglichen. IPsec verwendet Verschlüsselung, um Informationen vor Abfangen oder Abhören zu schützen. Um die Verschlüsselung effizient zu nutzen, sollten beide Parteien jedoch einen geheimen Schlüssel teilen, der sowohl für die Verschlüsselung als auch für die Entschlüsselung der Informationen verwendet wird.

IPsec arbeitet in zwei Phasen, um den vertraulichen Austausch eines gemeinsamen geheimen Schlüssels zu ermöglichen:

-

Phase 1 - Verarbeitet die Aushandlung der Sicherheitsparameter, die zum Einrichten eines sicheren Kanals zwischen zwei IPsec-Peers erforderlich sind. Phase 1 wird in der Regel über das Internet Key Exchange (IKE)-Protokoll implementiert. Wenn der Remote-IPsec-Peer IKE nicht ausführen kann, können Sie Phase 1 mithilfe der manuellen Konfiguration mit vorinstallierten Schlüsseln abschließen.

-

Phase 2 - Verwendet den in Phase 1 eingerichteten sicheren Tunnel, um die für die Übertragung von Benutzerdaten erforderlichen Sicherheitsparameter auszutauschen. Die in beiden Phasen von IPsec verwendeten sicheren Tunnel basieren auf Sicherheitszuordnungen (Security Associations, SAs), die an jedem IPsec-Endpunkt verwendet werden. SAs beschreiben die Sicherheitsparameter, z. B. den Authentifizierungs- und Verschlüsselungstyp, den beide Endpunkte verwenden.

Die in Phase 2 ausgetauschten Sicherheitsparameter dienen dazu, einen IPsec-Tunnel zu erstellen, der wiederum für die Datenübertragung zwischen dem VPN-Client und dem Server verwendet wird.

Weitere Informationen über IPsec und seine Konfiguration finden Sie unter Configuring IPsec (Konfigurieren von IPsec).

Sobald ein VPN-Tunnel zwischen dem VPN-Client und dem Server eingerichtet ist, werden die auf dem VPN-Server definierten Sicherheitsrichtlinien an den Client gesendet. Auf diese Weise werden Konfigurationsanforderungen auf Clientseite minimiert.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur für registrierte Kunden), um weitere Informationen zu den in diesem Dokument verwendeten Befehlen zu erhalten.

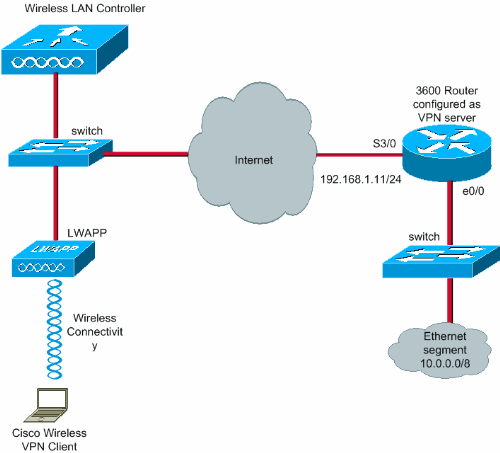

Netzwerkdiagramm

In diesem Dokument werden folgende Konfigurationen verwendet:

-

IP-Adresse der Verwaltungsschnittstelle des WLC: 172.16.1.10/16

-

IP-Adresse der AP-Manager-Schnittstelle des WLC: 172.16.1.11/16

-

Standard-Gateway - 172.16.1.20/16

Hinweis: In einem Live-Netzwerk sollte dieses Standard-Gateway auf die Eingangsschnittstelle des direkten Routers verweisen, der den WLC mit dem restlichen Netzwerk und/oder mit dem Internet verbindet.

-

IP-Adresse des VPN-Servers s3/0-192.168.1.11/24

Hinweis: Diese IP-Adresse sollte auf die Schnittstelle verweisen, die den VPN-Tunnel auf der Seite des VPN-Servers terminiert. In diesem Beispiel ist s3/0 die Schnittstelle, die den VPN-Tunnel auf dem VPN-Server terminiert.

-

Das LAN-Segment am VPN-Server verwendet den IP-Adressbereich 10.0.0.0/8.

Konfigurieren

In einer zentralisierten WLAN-Architektur ist es erforderlich, dass ein WLAN-VPN-Client, wie z. B. ein Laptop, einen VPN-Tunnel mit einem VPN-Server aufbauen kann, damit der Client einem Lightweight Access Point (LAP) zugeordnet wird, der seinerseits bei einem WLC registriert werden muss. In diesem Dokument ist die LAP bereits beim WLC registriert. Dies geschieht mithilfe des lokalen Subnetz-Broadcast-Erkennungsprozesses, der unter "Lightweight AP (LAP) Registration to a Wireless LAN Controller (WLC) erläutert wird.

Der nächste Schritt ist die Konfiguration des WLC für VPN.

VPN-Terminierung und -Passthrough

Bei Cisco WLCs der Serie 4000 vor Version 4 wird eine Funktion namens IPsec-VPN-Terminierung (IPsec-Unterstützung) unterstützt. Mit dieser Funktion können diese Controller VPN-Client-Sitzungen direkt auf dem Controller beenden. Zusammenfassend lässt sich sagen, dass dieser Controller selbst als VPN-Server fungieren kann. Hierfür muss jedoch ein separates Hardwaremodul für die VPN-Terminierung im Controller installiert werden.

Diese IPsec-VPN-Unterstützung ist nicht verfügbar in:

-

Cisco WLC der Serie 2000

-

Alle WLCs mit Version 4.0 oder höher

Daher ist VPN Pass-Through die einzige VPN-Funktion, die in einer neueren Version als 4.0 unterstützt wird. Diese Funktion wird auch vom Cisco WLC der Serie 2000 unterstützt.

VPN-Passthrough ist eine Funktion, mit der ein Client einen Tunnel nur mit einem bestimmten VPN-Server einrichten kann. Wenn Sie also sicher auf den konfigurierten VPN-Server sowie auf einen anderen VPN-Server oder das Internet zugreifen müssen, ist dies mit aktiviertem VPN-Passthrough auf dem Controller nicht möglich. Unter diesen Voraussetzungen müssen Sie VPN-Passthrough deaktivieren. Der WLC kann jedoch so konfiguriert werden, dass er als Passthrough fungiert, um mehrere VPN-Gateways zu erreichen, wenn eine entsprechende ACL erstellt und auf das entsprechende WLAN angewendet wird. Wenn Sie also mehrere VPN-Gateways aus Redundanzgründen erreichen möchten, deaktivieren Sie den VPN-Passthrough, und erstellen Sie eine ACL, die den Zugriff auf die VPN-Gateways ermöglicht, und wenden Sie die ACL auf das WLAN an.

Konfigurieren des WLC für VPN-Passthrough

Führen Sie diese Schritte aus, um VPN-Passthrough zu konfigurieren.

-

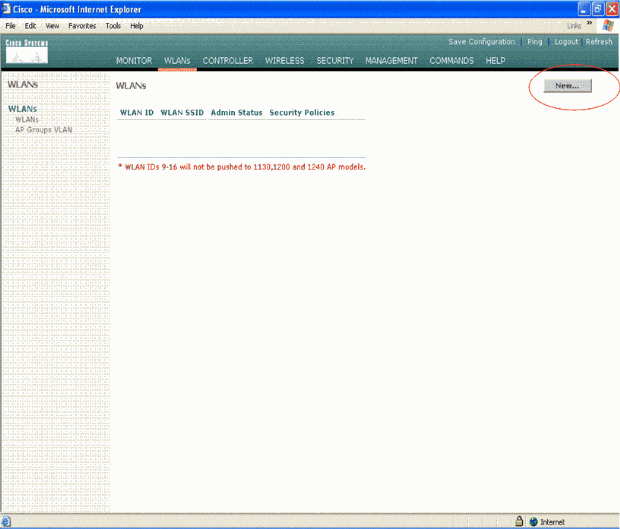

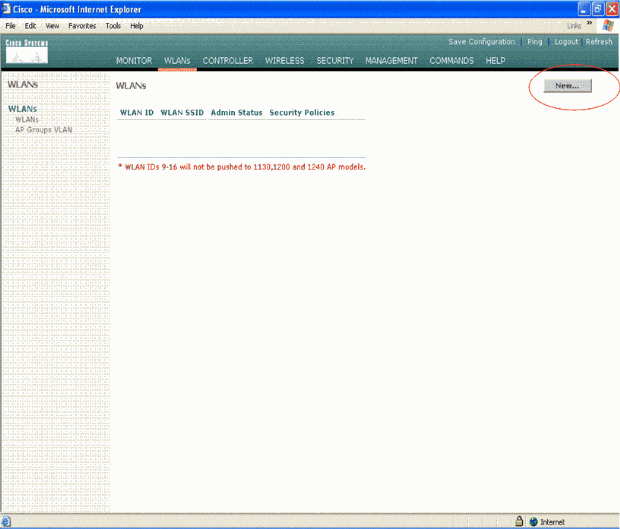

Klicken Sie in der WLC-GUI auf WLAN, um die Seite "WLANs" aufzurufen.

-

Klicken Sie auf Neu, um ein neues WLAN zu erstellen.

-

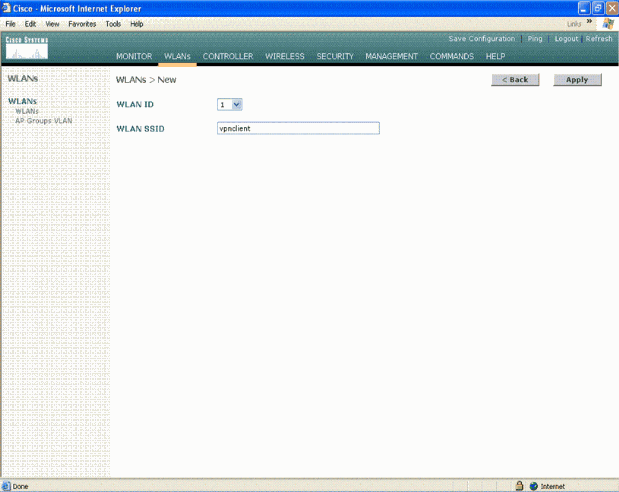

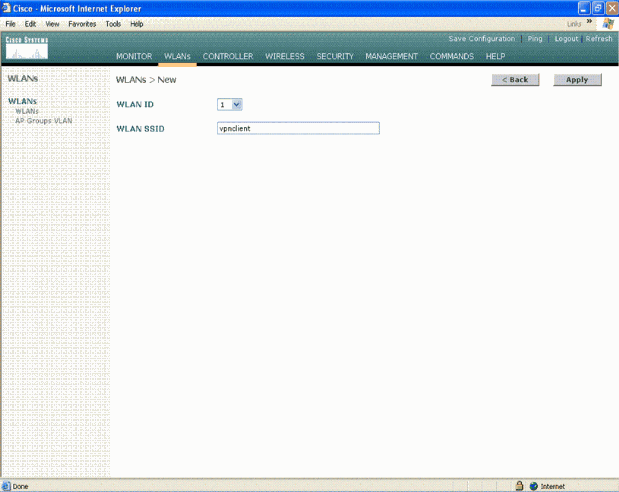

In diesem Beispiel wird die WLAN-SSID als vpnclient bezeichnet. Klicken Sie auf Apply (Anwenden).

-

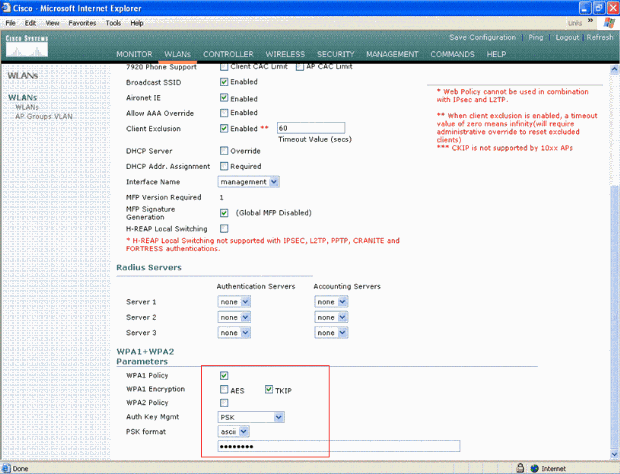

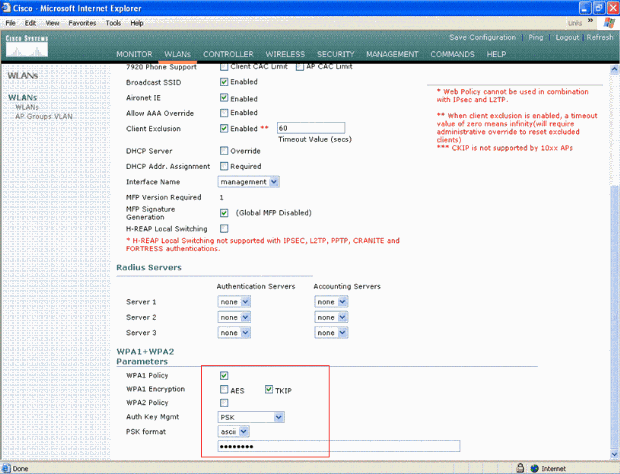

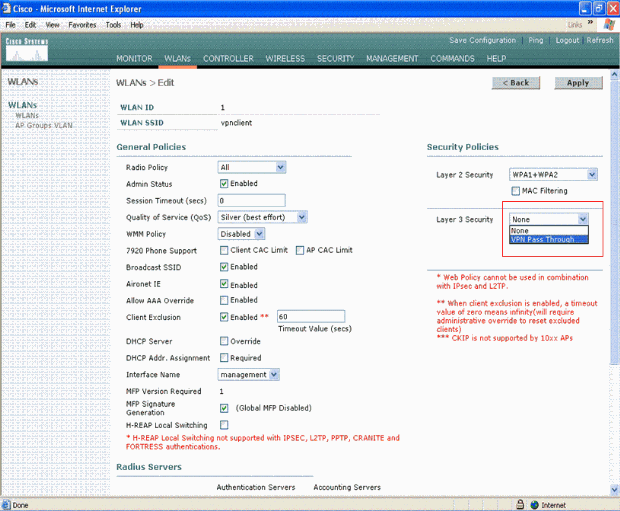

Konfigurieren der vpnclient-SSID mit Layer-2-Sicherheit Dies ist optional.

In diesem Beispiel wird WPA1+WPA2 als Sicherheitstyp verwendet.

-

Konfigurieren Sie die WPA-Richtlinie und den zu verwendenden Authentifizierungsschlüsselverwaltungstyp.

In diesem Beispiel wird PSK (Pre-Shared Key) für die Verwaltung von Authentifizierungsschlüsseln verwendet. Wenn Sie PSK ausgewählt haben, wählen Sie ASCII als PSK-Format aus, und geben Sie den PSK-Wert ein. Dieser Wert muss in der SSID-Konfiguration des Wireless-Clients gleich sein, damit die Clients, die zu dieser SSID gehören, diesem WLAN zugeordnet werden können.

-

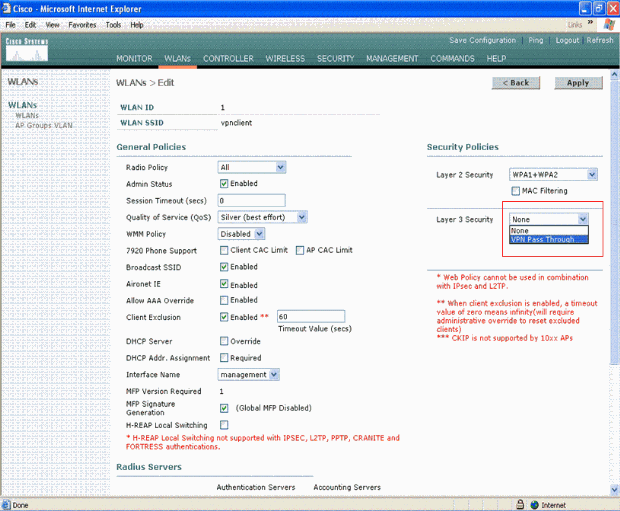

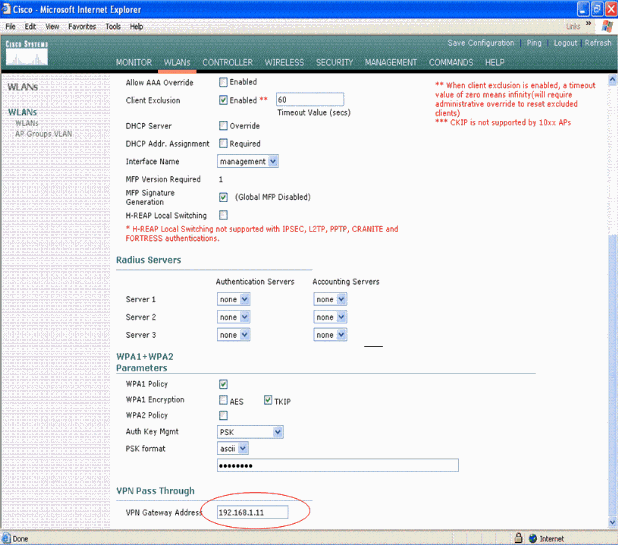

Wählen Sie VPN Pass-Through als Layer 3 Security aus. Hier ist das Beispiel.

-

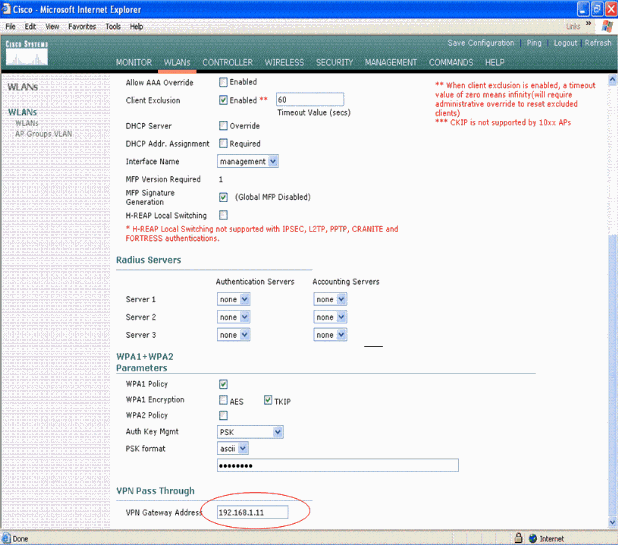

Nachdem VPN-Passthrough als Layer-3-Sicherheit ausgewählt wurde, fügen Sie die VPN-Gateway-Adresse hinzu, wie in diesem Beispiel gezeigt.

Bei dieser Gateway-Adresse sollte es sich um die IP-Adresse der Schnittstelle handeln, die den VPN-Tunnel serverseitig terminiert. In diesem Beispiel ist die IP-Adresse der s3/0-Schnittstelle (192.168.1.11/24) am VPN-Server die zu konfigurierende Gateway-Adresse.

-

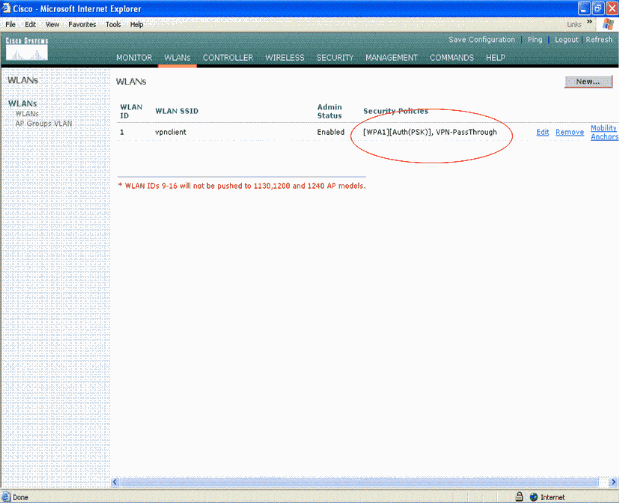

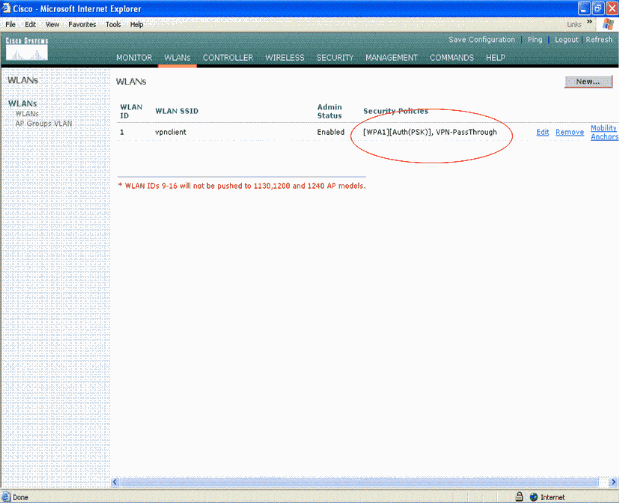

Klicken Sie auf Apply (Anwenden). Das WLAN mit dem Namen vpnclient ist jetzt für VPN-Passthrough konfiguriert.

VPN-Serverkonfiguration

In dieser Konfiguration wird der Cisco 3640 Router als VPN-Server angezeigt.

Hinweis: Aus Gründen der Einfachheit verwendet diese Konfiguration statisches Routing, um die IP-Erreichbarkeit zwischen den Endpunkten aufrechtzuerhalten. Zur Gewährleistung der Erreichbarkeit können Sie ein beliebiges dynamisches Routing-Protokoll wie Routing Information Protocol (RIP), Open Shortest Path First (OSPF) usw. verwenden.

Hinweis: Der Tunnel wird nicht eingerichtet, wenn keine IP-Erreichbarkeit zwischen Client und Server besteht.

Hinweis: In diesem Dokument wird davon ausgegangen, dass der Benutzer weiß, wie dynamisches Routing im Netzwerk aktiviert wird.

| Cisco 3640-Router |

|---|

vpnrouter#show running-config

Building configuration...

Current configuration : 1623 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname vpnrouter

!

boot-start-marker

boot-end-marker

!

!

aaa new-model

!

!

aaa authorization network employee local

!

aaa session-id common

!

resource policy

!

memory-size iomem 10

!

!

ip cef

no ip domain lookup

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

crypto isakmp policy 1

!--- Create an Internet Security Association and Key Management !--- Protocol (ISAKMP) policy for Phase 1 negotiation.

hash md5

!--- Choose the hash algorithm to be md5.

authentication pre-share

!--- The authentication method selected is pre-shared.

group 2

!--- With the group command, you can declare what size modulus to !--- use for Diffie-Hellman calculation. Group 1 is 768 bits long, !--- and group 2 is 1024 bits long.

crypto isakmp client configuration group employee

key cisco123

pool mypool

!

!--- Create the Phase 2 policy for actual data encryption.

crypto ipsec transform-set myset esp-3des esp-md5-hmac

!--- Create a dynamic map and apply the transform set that was created. !--- Set reverse-route for the VPN server.

crypto dynamic-map mymap 10

set transform-set myset

reverse-route

!

crypto map clientmap isakmp authorization list employee

!--- Create the crypto map.

crypto map clientmap client configuration address

crypto map clientmap 10 ipsec-isakmp dynamic mymap

!

!--- Apply the employee group list that was created earlier.

!

!

!

!

interface Ethernet0/0

ip address 10.0.0.20 255.0.0.0

half-duplex

!

interface Serial3/0

ip address 192.168.1.11 255.255.255.0

clock rate 64000

no fair-queue

crypto map clientmap

!--- Apply the crypto map to the interface.

!

interface Serial3/1

no ip address

shutdown

!

interface Serial3/2

no ip address

shutdown

!

interface Serial3/3

no ip address

shutdown

!

interface Serial3/4

no ip address

shutdown

!

interface Serial3/5

no ip address

shutdown

!

interface Serial3/6

no ip address

shutdown

!

interface Serial3/7

no ip address

shutdown

ip local pool mypool 10.0.0.50 10.0.0.60

!--- Configure the Dynamic Host Configuration Protocol !--- (DHCP) pool which assigns the tunnel !--- IP address to the wireless client. !--- This tunnel IP address is different from the IP address !--- assigned locally at the wireless client (either statically or dynamically).

ip http server

no ip http secure-server

!

ip route 172.16.0.0 255.255.0.0 192.168.1.10

!

!

!

!

control-plane

!

!

!

!

!

!

!

!

!

!

line con 0

line aux 0

line vty 0 4

!

!

end

ip subnet-zero . . .

!

end |

Hinweis: In diesem Beispiel wird nur die Gruppenauthentifizierung verwendet. Es wird keine individuelle Benutzerauthentifizierung verwendet.

Konfiguration des VPN-Clients

Ein Software-VPN-Client kann vom Software Center unter Cisco.com heruntergeladen werden.

Hinweis: Für einige Cisco Software müssen Sie sich mit einem CCO-Benutzernamen und -Kennwort anmelden.

Führen Sie diese Schritte aus, um den VPN-Client zu konfigurieren.

-

Wählen Sie auf Ihrem Wireless-Client (Laptop) Start > Programme > Cisco Systems VPN Client > VPN Client aus, um auf den VPN Client zuzugreifen. Dies ist der Standardspeicherort, an dem der VPN-Client installiert ist.

-

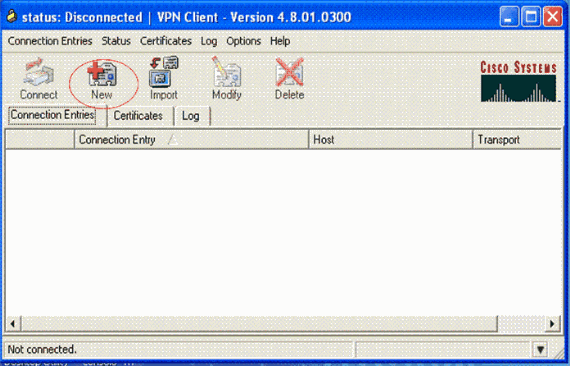

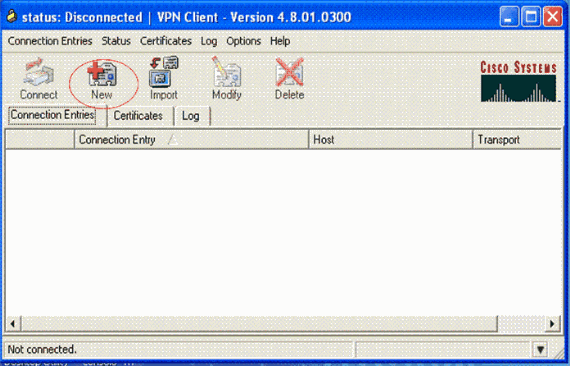

Klicken Sie auf Neu, um das Fenster Neuen VPN-Verbindungseintrag erstellen zu öffnen.

-

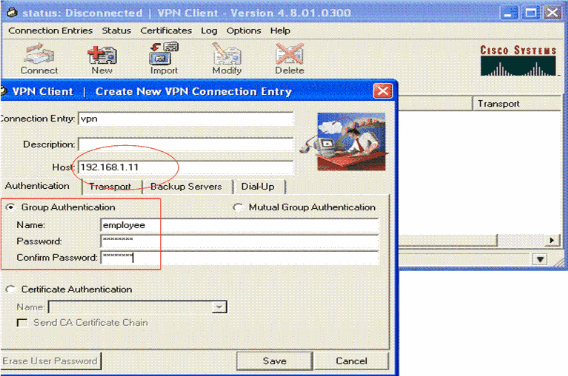

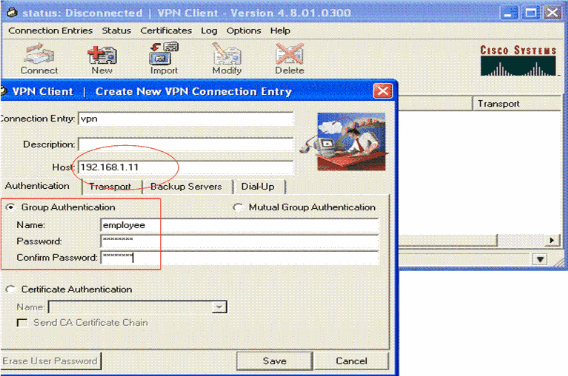

Geben Sie den Namen des Verbindungseintrags und eine Beschreibung ein. In diesem Beispiel wird vpn verwendet.

Das Feld Beschreibung ist optional. Geben Sie die IP-Adresse des VPN-Servers in das Feld Host ein. Geben Sie dann den Namen und das Kennwort der VPN-Gruppe ein, und klicken Sie auf Speichern.

Hinweis: Der hier konfigurierte Gruppenname und das Kennwort sollten mit dem im VPN-Server konfigurierten übereinstimmen. In diesem Beispiel werden der Name employee und das Kennwort cisco123 verwendet.

Überprüfung

Um diese Konfiguration zu überprüfen, konfigurieren Sie den SSID-vpnclient im Wireless-Client mit den gleichen Sicherheitsparametern, die im WLC konfiguriert sind, und ordnen Sie den Client diesem WLAN zu. Es gibt mehrere Dokumente, in denen die Konfiguration eines Wireless-Clients mit einem neuen Profil erläutert wird.

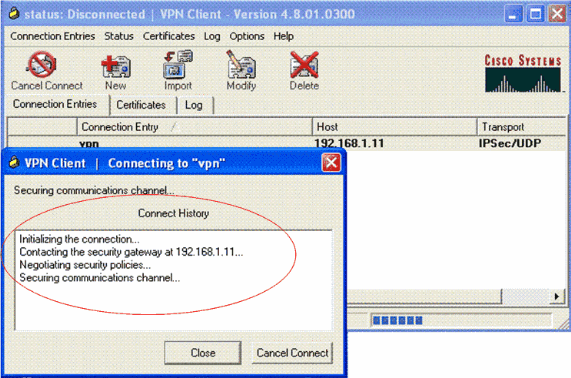

Sobald der Wireless-Client verbunden ist, wechseln Sie zum VPN-Client, und klicken Sie auf die Verbindung, die Sie konfiguriert haben. Klicken Sie dann im Hauptfenster von VPN Client auf Verbinden.

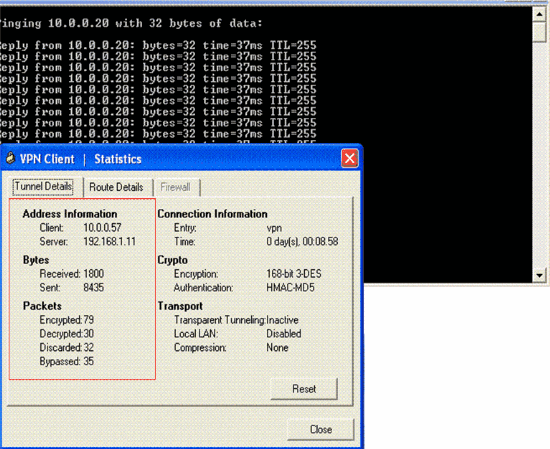

Die zwischen dem Client und dem Server ausgehandelten Sicherheitsparameter für Phase 1 und Phase 2 werden angezeigt.

Hinweis: Um diesen VPN-Tunnel einzurichten, müssen der VPN-Client und der Server über eine IP-Erreichbarkeit zwischen ihnen verfügen. Wenn der VPN-Client keine Verbindung zum Sicherheits-Gateway (VPN-Server) herstellen kann, wird der Tunnel nicht hergestellt, und auf der Client-Seite wird eine Warnmeldung mit der folgenden Meldung angezeigt:

Reason 412: The remote peer is no longer responding

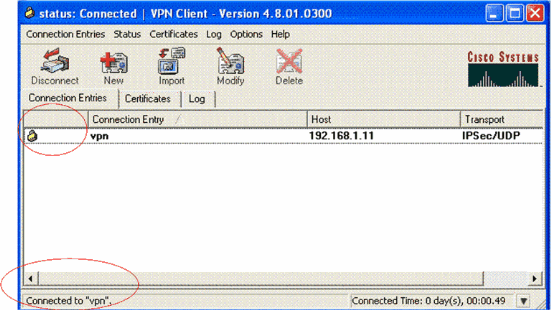

Um sicherzustellen, dass ein VPN-Tunnel ordnungsgemäß zwischen dem Client und dem Server eingerichtet wird, können Sie ein Sperrsymbol finden, das neben dem eingerichteten VPN Client erstellt wird. In der Statusleiste wird außerdem "Mit VPN verbunden" angezeigt. Hier ein Beispiel.

Stellen Sie außerdem sicher, dass Sie erfolgreich Daten vom VPN-Client an das LAN-Segment auf der Serverseite übertragen können und umgekehrt. Wählen Sie im Hauptmenü des VPN-Clients Status > Statistics aus. Dort finden Sie die Statistiken der verschlüsselten und entschlüsselten Pakete, die durch den Tunnel geleitet werden.

In diesem Screenshot sehen Sie die Client-Adresse 10.0.0.57. Dies ist die Adresse, die der VPN-Server dem Client nach erfolgreicher Phase-1-Aushandlung aus dem lokal konfigurierten Pool zuweist. Sobald der Tunnel eingerichtet ist, fügt der VPN-Server automatisch eine Route zu dieser zugewiesenen DHCP-IP-Adresse in seiner Routing-Tabelle hinzu.

Sie können auch sehen, wie die Anzahl der verschlüsselten Pakete zunimmt, während die Daten vom Client an den Server übertragen werden, und wie die Anzahl der entschlüsselten Pakete während einer umgekehrten Datenübertragung zunimmt.

Hinweis: Da der WLC für VPN-Passthrough konfiguriert ist, kann der Client nur auf das mit dem VPN-Gateway verbundene Segment (hier 192.168.1.11 VPN-Server) zugreifen, das für das Passthrough konfiguriert ist. Dadurch wird der gesamte andere Datenverkehr gefiltert.

Sie können dies überprüfen, indem Sie einen anderen VPN-Server mit derselben Konfiguration konfigurieren und einen neuen Verbindungseintrag für diesen VPN-Server auf dem VPN Client konfigurieren. Wenn Sie nun versuchen, einen Tunnel mit diesem VPN-Server einzurichten, ist dies nicht erfolgreich. Der Grund hierfür ist, dass der WLC diesen Datenverkehr filtert und einen Tunnel nur zu der für VPN-Passthrough konfigurierten VPN-Gateway-Adresse zulässt.

Sie können die Konfiguration auch über die CLI des VPN-Servers überprüfen.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Diese Befehle show, die im VPN-Server verwendet werden, können Ihnen auch beim Überprüfen des Tunnelstatus helfen.

-

Der Befehl show crypto session wird verwendet, um den Tunnelstatus zu überprüfen. Hier ist eine Beispielausgabe dieses Befehls.

Crypto session current status Interface: Serial3/0 Session status: UP-ACTIVE Peer: 172.16.1.20 port 500 IKE SA: local 192.168.1.11/500 remote 172.16.1.20/500 Active IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 10.0.0.58 Active SAs: 2, origin: dynamic crypto map -

Die Richtlinie show crypto isakmp wird zum Anzeigen der konfigurierten Parameter für Phase 1 verwendet.

Fehlerbehebung

Die Befehle debug und show, die im Abschnitt Verify erläutert werden, können ebenfalls zur Fehlerbehebung verwendet werden.

-

debuggen crypto isakmp

-

debuggen crypto ipsec

-

Kryptografiesitzung anzeigen

-

Der Befehl debug crypto isakmp auf dem VPN-Server zeigt den gesamten Phase-1-Verhandlungsprozess zwischen dem Client und dem Server an. Hier sehen Sie ein Beispiel für eine erfolgreiche Phase-1-Verhandlung.

------------------------------------------------------------------- ------------------------------------------------------------ --------------------------------------------------------------- *Aug 28 10:37:29.515: ISAKMP:(0:0:N/A:0):Checking ISAKMP transform 14 against priority 1 policy *Aug 28 10:37:29.515: ISAKMP: encryption DES-CBC *Aug 28 10:37:29.515: ISAKMP: hash MD5 *Aug 28 10:37:29.515: ISAKMP: default group 2 *Aug 28 10:37:29.515: ISAKMP: auth pre-share *Aug 28 10:37:29.515: ISAKMP: life type in seconds *Aug 28 10:37:29.515: ISAKMP: life duration (VPI) of 0x0 0x20 0xC4 0x9B *Aug 28 10:37:29.515: ISAKMP:(0:0:N/A:0):atts are acceptable. Next payload is 0 *Aug 28 *Aug 28 10:37:29.955: ISAKMP:(0:15:SW:1):SA authentication status: authenticated *Aug 28 10:37:29.955: ISAKMP:(0:15:SW:1): Process initial contact, bring down existing phase 1 and 2 SA's with local 192.168.1.11 remote 172.16.1.20 remote port 500 *Aug 28 10:37:29.955: ISAKMP:(0:15:SW:1):returning IP addr to the address pool: 10.0.0.57 *Aug 28 10:37:29.955: ISAKMP (0:134217743): returning address 10.0.0.57 to pool *Aug 28 10:37:29.959: ISAKMP:(0:14:SW:1):received initial contact, deleting SA *Aug 28 10:37:29.959: ISAKMP:(0:14:SW:1):peer does not do pade 1583442981 to QM_IDLE *Aug 28 10:37:29.963: ISAKMP:(0:15:SW:1):Sending NOTIFY RESPONDER_LIFETIME protocol 1 spi 1689265296, message ID = 1583442981 *Aug 28 10:37:29.967: ISAKMP:(0:15:SW:1): sending packet to 172.16.1.20 my_port 500 peer_port 500 (R) QM_IDLE *Aug 28 10:37:29.967: ISAKMP:(0:15:SW:1):purging node 1583442981 *Aug 28 10:37:29.967: ISAKMP: Sending phase 1 responder lifetime 86400 *Aug 28 10:37:29.967: ISAKMP:(0:15:SW:1):Input = IKE_MESG_FROM_PEER, IKE_AM_EXCH *Aug 28 10:37:29.967: ISAKMP:(0:15:SW:1):Old State = IKE_R_AM2 New State = IKE_P1_COMPLETE

-

Der Befehl debug crypto ipsec auf dem VPN-Server zeigt die erfolgreiche Phase 1-IPsec-Aushandlung und Erstellung des VPN-Tunnels an. Hier ein Beispiel:

----------------------------------------------------------------------- -------------------------------------------------------------------- ------------------------------------------------------------------------ *Aug 28 10:40:04.267: IPSEC(key_engine): got a queue event with 1 kei messages *Aug 28 10:40:04.271: IPSEC(spi_response): getting spi 2235082775 for SA from 192.168.1.11 to 172.16.1.20 for prot 3 *Aug 28 10:40:04.279: IPSEC(key_engine): got a queue event with 2 kei messages *Aug 28 10:40:04.279: IPSEC(initialize_sas): , (key eng. msg.) INBOUND local= 192.168.1.11, remote= 172.16.1.20, local_proxy= 0.0.0.0/0.0.0.0/0/0 (type=4), remote_proxy= 10.0.0.58/0.0.0.0/0/0 (type=1), protocol= ESP, transform= esp-3des esp-md5-hmac (Tunnel), lifedur= 2147483s and 0kb, spi= 0x8538A817(2235082775), conn_id= 0, keysize= 0, flags= 0x2 *Aug 28 10:40:04.279: IPSEC(initialize_sas): , (key eng. msg.) OUTBOUND local= 192.168.1.11, remote= 172.16.1.20, local_proxy= 0.0.0.0/0.0.0.0/0/0 (type=4), remote_proxy= 10.0.0.58/0.0.0.0/0/0 (type=1), protocol= ESP, transform= esp-3des esp-md5-hmac (Tunnel), lifedur= 2147483s and 0kb, spi= 0xFFC80936(4291299638), conn_id= 0, keysize= 0, flags= 0xA *Aug 28 10:40:04.283: IPSEC(rte_mgr): VPN Route Event create routes for peer or rekeying for peer 172.16.1.20 *Aug 28 10:40:04.283: IPSEC(rte_mgr): VPN Route Refcount 1 Serial3/0 *Aug 28 10:40:04.283: IPSEC(rte_mgr): VPN Route Added 10.0.0.58 255.255.255.255 via 172.16.1.20 in IP DEFAULT TABLE with tag 0 *Aug 28 10:40:04.283: IPSec: Flow_switching Allocated flow for sibling 8000001F *Aug 28 10:40:04.283: IPSEC(policy_db_add_ident): src 0.0.0.0, dest 10.0.0.58, dest_port 0 *Aug 28 10:40:04.287: IPSEC(create_sa): sa created, (sa) sa_dest= 192.168.1.11, sa_proto= 50, sa_spi= 0x8538A817(2235082775), sa_trans= esp-3des esp-md5-hmac , sa_conn_id= 2002 *Aug 28 10:40:04.287: IPSEC(create_sa): sa created, (sa) sa_dest= 172.16.1.20, sa_proto= 50, sa_spi= 0xFFC80936(4291299638), sa_trans= esp-3des esp-md5-hmac , sa_conn_id= 2001

Zugehörige Informationen

- Einführung in die IP Security (IPsec)-Verschlüsselung

- Support-Seite für IPsec-Aushandlung/IKE-Protokoll

- Konfigurieren der IPsec-Netzwerksicherheit

- Fragen und Antworten zu Cisco Easy VPN

- Cisco Wireless LAN Controller Configuration Guide, Release 4.0

- Konfigurationsbeispiel für ACLs auf Wireless LAN-Controllern

- Wireless LAN Controller (WLC) – Häufig gestellte Fragen

- Seite zur Wireless-Unterstützung

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

31-Jan-2007 |

Erstveröffentlichung |

Feedback

Feedback