Konfigurationsbeispiel für Wi-Fi Protected Access 2 (WPA 2)

Inhalt

Einleitung

Dieses Dokument erläutert die Vorteile der Verwendung von Wi-Fi Protected Access 2 (WPA 2) in einem Wireless LAN (WLAN). Das Dokument enthält zwei Konfigurationsbeispiele zur Implementierung von WPA 2 in einem WLAN. Das erste Beispiel zeigt, wie Sie WPA 2 im Enterprise-Modus konfigurieren. Im zweiten Beispiel wird WPA 2 im persönlichen Modus konfiguriert.

Hinweis: WPA funktioniert mit dem Extensible Authentication Protocol (EAP).

Voraussetzungen

Anforderungen

Vergewissern Sie sich, dass Sie vor der Konfiguration über grundlegende Kenntnisse in diesen Themen verfügen:

-

WPA

-

WLAN-Sicherheitslösungen

Hinweis: Weitere Informationen zu den Cisco WLAN-Sicherheitslösungen finden Sie unter Cisco Aironet Wireless LAN Security Overview (Cisco Aironet Wireless LAN-Sicherheitsübersicht).

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Aironet 1310G Access Point (AP)/Bridge mit Cisco IOS® Software, Version 12.3(2)JA

-

Aironet 802.11a/b/g CB21AG Client-Adapter mit Firmware 2.5

-

Aironet Desktop Utility (ADU) für die Ausführung von Firmware 2.5

Hinweis: Die Client-Adapter-Software Aironet CB21AG und PI21AG ist nicht mit anderen Client-Adapter-Software Aironet kompatibel. Sie müssen die ADU mit CB21AG- und PI21AG-Karten und die Aironet Client Utility (ACU) mit allen anderen Aironet Client-Adaptern verwenden. Weitere Informationen zur Installation der CB21AG-Karte und der ADU finden Sie unter Installation des Client-Adapters.

Hinweis: In diesem Dokument wird ein Access Point/Bridge mit integrierter Antenne verwendet. Wenn Sie einen AP/eine Bridge verwenden, für die eine externe Antenne erforderlich ist, stellen Sie sicher, dass die Antennen mit dem AP/der Bridge verbunden sind. Andernfalls kann der AP/die Bridge keine Verbindung zum Wireless-Netzwerk herstellen. Einige AP/Bridge-Modelle sind mit integrierten Antennen ausgestattet, während andere für den allgemeinen Betrieb eine externe Antenne benötigen. Informationen zu den AP-/Bridge-Modellen, die mit internen oder externen Antennen geliefert werden, finden Sie in der Bestellanleitung/Produktanleitung des entsprechenden Geräts.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

WPA ist eine standardbasierte Sicherheitslösung der Wi-Fi Alliance, die Schwachstellen in nativen WLANs behebt. WPA bietet eine verbesserte Datensicherung und Zugriffskontrolle für WLAN-Systeme. WPA behebt alle bekannten WEP-Schwachstellen (Wired Equivalent Privacy) in der ursprünglichen IEEE 802.11-Sicherheitsimplementierung und bietet eine sofortige Sicherheitslösung für WLANs in Umgebungen mit kleinen Büros und Heimbüros (SOHO).

WPA 2 stellt die nächste Generation der Wi-Fi-Sicherheit dar. WPA 2 ist die von der Wi-Fi Alliance kompatible Implementierung des ratifizierten IEEE 802.11i-Standards. WPA 2 implementiert den vom National Institute of Standards and Technology (NIST) empfohlenen Advanced Encryption Standard (AES)-Verschlüsselungsalgorithmus unter Verwendung des Counter Mode with Cipher Block Chaining Message Authentication Code Protocol (CCMP). Der AES Counter Mode ist eine Blockverschlüsselung, die gleichzeitig 128-Bit-Datenblöcke mit einem 128-Bit-Verschlüsselungsschlüssel verschlüsselt. Der CCMP-Algorithmus erzeugt einen Nachrichtenintegritätscode (Message Integrity Code, MIC), der eine Datenursprungsauthentifizierung und Datenintegrität für den Wireless-Frame bereitstellt.

Hinweis: CCMP wird auch als CBC-MAC bezeichnet.

WPA 2 bietet eine höhere Sicherheit als WPA, da AES eine stärkere Verschlüsselung als TKIP (Temporal Key Integrity Protocol) bietet. TKIP ist der Verschlüsselungsalgorithmus, den WPA verwendet. WPA 2 erstellt neue Sitzungsschlüssel für jede Verknüpfung. Die Verschlüsselungsschlüssel, die für jeden Client im Netzwerk verwendet werden, sind eindeutig und spezifisch für diesen Client. Letztendlich wird jedes Paket, das per Funk gesendet wird, mit einem eindeutigen Schlüssel verschlüsselt. Die Sicherheit wird durch die Verwendung eines neuen und eindeutigen Verschlüsselungsschlüssels verbessert, da der Schlüssel nicht erneut verwendet werden kann. WPA gilt weiterhin als sicher, und TKIP wurde nicht beschädigt. Cisco empfiehlt Kunden jedoch, so bald wie möglich auf WPA 2 umzusteigen.

WPA und WPA 2 unterstützen beide zwei Betriebsmodi:

-

Enterprise-Modus

-

Persönlicher Modus

In diesem Dokument wird die Implementierung dieser beiden Modi mit WPA 2 erläutert.

WPA 2-Unterstützung mit Cisco Aironet-Geräten

WPA 2 wird auf diesen Geräten unterstützt:

-

Aironet AP-Serien 1130AG und 1230AG AP

-

Aironet Serie 1100 AP

-

Aironet Serie 1200 AP

-

Aironet Serie 1300 AP

Hinweis: Rüsten Sie diese APs mit 802.11g-Funkeinheiten aus, und verwenden Sie Cisco IOS Software, Version 12.3(2)JA oder höher.

WPA 2 und AES werden auch unterstützt auf:

-

Aironet Funkmodule der Serie 1200 mit den Teilenummern AIR-RM21A und AIR-RM22A

Hinweis: Das Aironet 1200-Funkmodul mit der Teilenummer AIR-RM20A unterstützt WPA 2 nicht.

-

Aironet 802.11a/b/g Client-Adapter mit Firmware-Version 2.5

Hinweis: Produkte der Cisco Aironet Serie 350 unterstützen WPA 2 nicht, da ihre Funkmodule keine AES-Unterstützung bieten.

Hinweis: Cisco Aironet 1400 Wireless Bridges unterstützen WPA 2 oder AES nicht.

Konfiguration im Enterprise-Modus

Der Begriff Enterprise-Modus bezieht sich auf Produkte, die für die Authentifizierung sowohl im Pre-Shared Key (PSK)- als auch im IEEE 802.1x-Betriebsmodus auf Interoperabilität getestet wurden. 802.1x gilt aufgrund seiner Flexibilität hinsichtlich der Unterstützung verschiedener Authentifizierungsmechanismen und stärkerer Verschlüsselungsalgorithmen als sicherer als jedes herkömmliche Authentifizierungs-Framework. WPA 2 im Enterprise-Modus führt die Authentifizierung in zwei Phasen durch. Die Konfiguration der offenen Authentifizierung erfolgt in der ersten Phase. Die zweite Phase ist die 802.1x-Authentifizierung mit einer der EAP-Methoden. AES stellt den Verschlüsselungsmechanismus bereit.

Im Enterprise-Modus authentifizieren sich Clients und Authentifizierungsserver gegenseitig mithilfe einer EAP-Authentifizierungsmethode, und Client und Server generieren einen Pairwise Master Key (PMK). Bei WPA 2 generiert der Server die PMK dynamisch und übergibt sie an den WAP.

In diesem Abschnitt wird die Konfiguration erläutert, die für die Implementierung von WPA 2 im Enterprise-Betriebsmodus erforderlich ist.

Netzwerk-Setup

In dieser Konfiguration authentifiziert eine Aironet 1310G AP/Bridge, die das Cisco Lightweight Extensible Authentication Protocol (LEAP) ausführt, einen Benutzer mit einem WPA 2-kompatiblen Client-Adapter. Die Schlüsselverwaltung erfolgt mithilfe von WPA 2, auf dem die AES-CCMP-Verschlüsselung konfiguriert ist. Der WAP ist als lokaler RADIUS-Server konfiguriert, auf dem die LEAP-Authentifizierung ausgeführt wird. Sie müssen den Client-Adapter und den Access Point konfigurieren, um diese Konfiguration zu implementieren. Die Abschnitte Konfigurieren des Access Points und Konfigurieren des Client-Adapters zeigen die Konfiguration des Access Points und des Client-Adapters.

Konfigurieren des Access Points

Führen Sie die folgenden Schritte aus, um den Access Point über die Benutzeroberfläche zu konfigurieren:

-

Konfigurieren Sie den Access Point als lokalen RADIUS-Server, auf dem die LEAP-Authentifizierung ausgeführt wird.

-

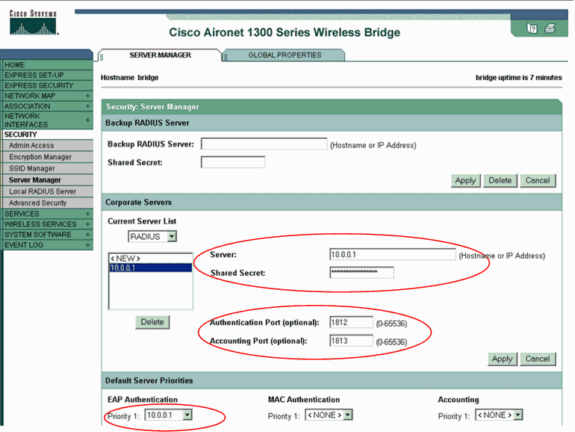

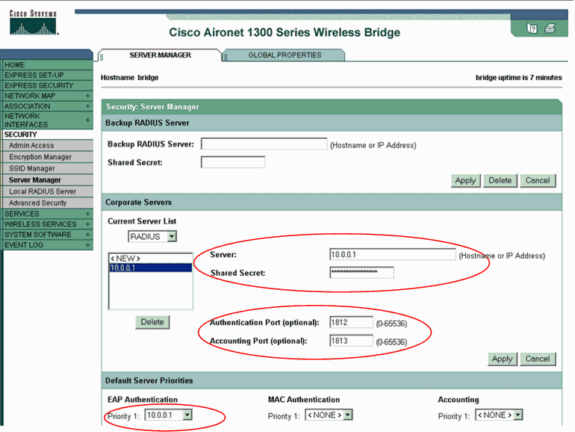

Wählen Sie im Menü links Security > Server Manager aus, und definieren Sie die IP-Adresse, die Ports und den gemeinsamen geheimen Schlüssel des RADIUS-Servers.

Da bei dieser Konfiguration der Access Point als lokaler RADIUS-Server konfiguriert wird, verwenden Sie die IP-Adresse des Access Points. Verwenden Sie die Ports 1812 und 1813 für den Betrieb des lokalen RADIUS-Servers.

-

Definieren Sie im Bereich Default Server Priorities (Standardserverprioritäten) die standardmäßige EAP-Authentifizierungspriorität als 10.0.0.1.

Hinweis: 10.0.0.1 ist der lokale RADIUS-Server.

-

-

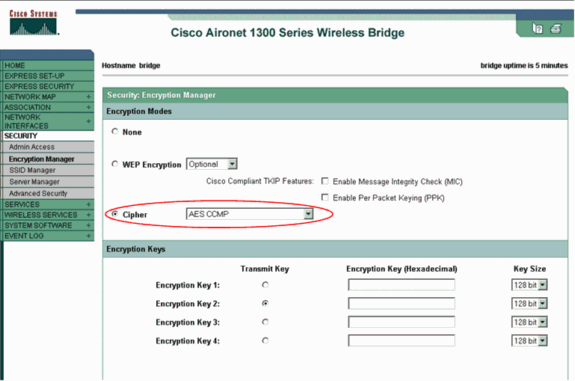

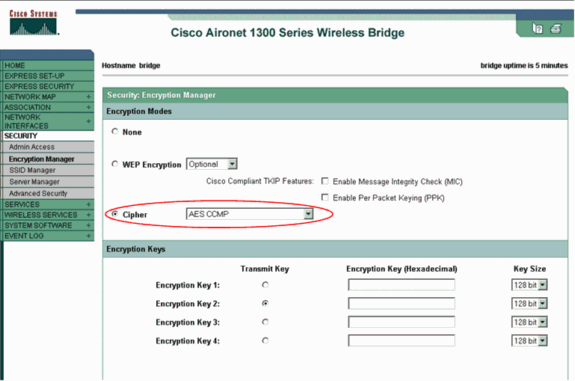

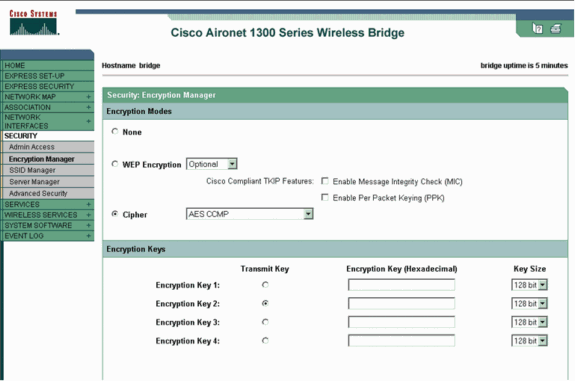

Wählen Sie im Menü auf der linken Seite Security > Encryption Manager (Sicherheit > Verschlüsselungs-Manager) aus, und führen Sie die folgenden Schritte aus:

-

Wählen Sie im Menü Cipher die Option AES CCMP aus.

Diese Option aktiviert die AES-Verschlüsselung unter Verwendung des Zählermodus mit CBC-MAC.

-

Klicken Sie auf Apply (Anwenden).

-

-

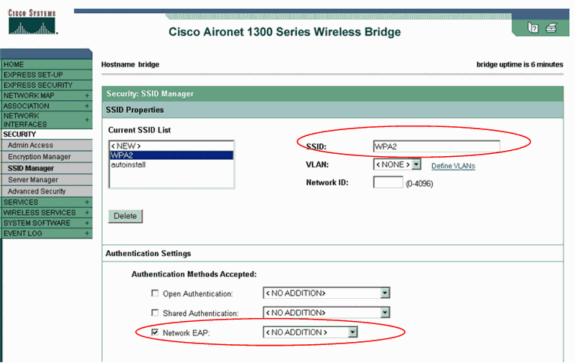

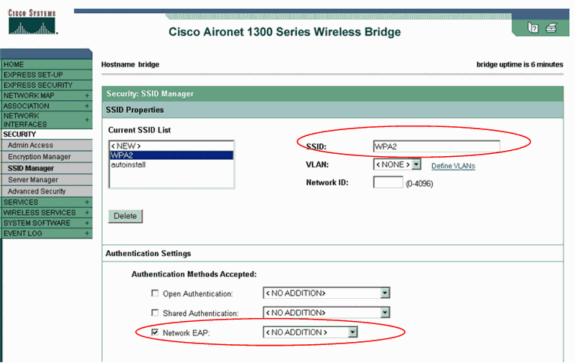

Wählen Sie Security > SSID Manager aus, und erstellen Sie einen neuen Service Set Identifier (SSID) für die Verwendung mit WPA 2.

-

Aktivieren Sie das Kontrollkästchen Netzwerk-EAP im Bereich Akzeptierte Authentifizierungsmethoden.

Hinweis: Verwenden Sie diese Richtlinien, wenn Sie den Authentifizierungstyp auf der Funkschnittstelle konfigurieren:

-

Cisco Clients - Verwenden Sie Network EAP.

-

Clients von Drittanbietern (darunter CCX-konforme Produkte von Cisco Compatible Extensions) - Verwenden Sie Open Authentication mit EAP.

-

Eine Kombination aus Cisco Clients und Clients von Drittanbietern - Wählen Sie sowohl Network EAP als auch Open Authentication mit EAP.

-

-

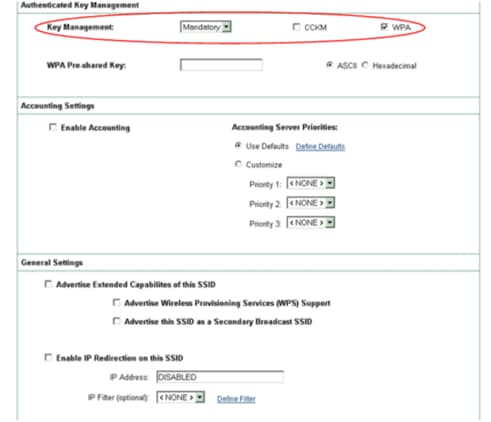

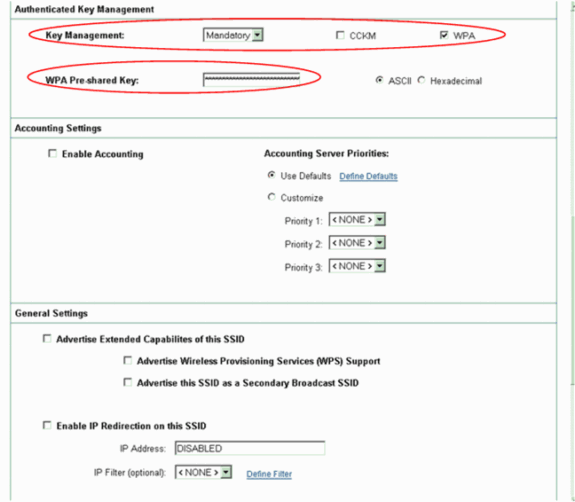

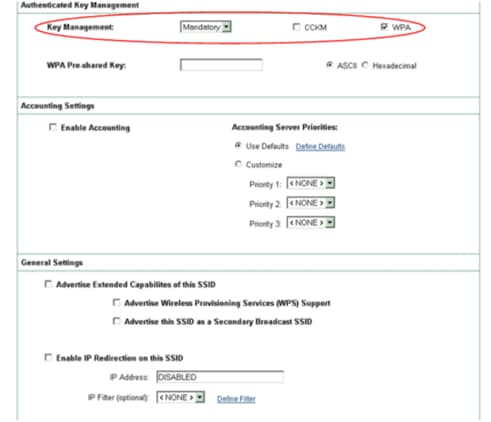

Blättern Sie im Fenster "Security SSID Manager" nach unten zum Bereich "Authenticated Key Management" (Verwaltung authentifizierter Schlüssel), und führen Sie die folgenden Schritte aus:

-

Wählen Sie im Menü Key Management (Schlüsselverwaltung) die Option Obligatorisch aus.

-

Aktivieren Sie das Kontrollkästchen WPA auf der rechten Seite.

-

-

Klicken Sie auf Apply (Anwenden).

Hinweis: Die Definition von VLANs ist optional. Wenn Sie VLANs definieren, werden Client-Geräte, die dieser SSID zugeordnet sind, in das VLAN gruppiert. Weitere Informationen zur Implementierung von VLANs finden Sie unter Configuring VLANs (Konfigurieren von VLANs).

-

-

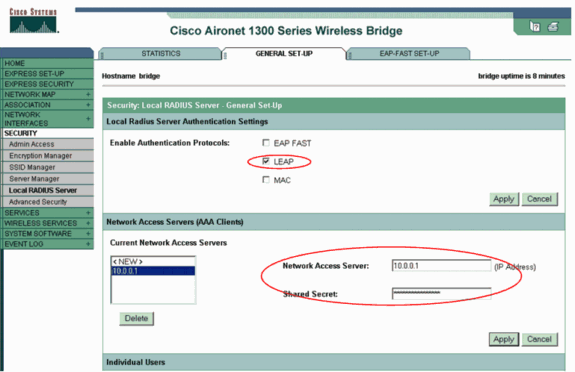

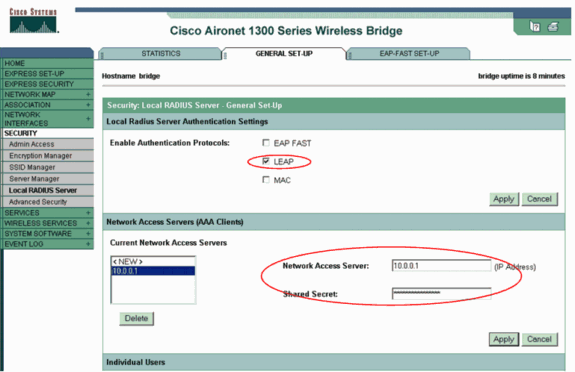

Wählen Sie Security > Local Radius Server, und gehen Sie wie folgt vor:

-

Klicken Sie oben im Fenster auf die Registerkarte General Setup (Allgemeine Einrichtung).

-

Aktivieren Sie das Kontrollkästchen LEAP, und klicken Sie auf Apply.

-

Definieren Sie im Bereich Network Access Servers (Netzwerkzugriffsserver) die IP-Adresse und den gemeinsamen geheimen Schlüssel des RADIUS-Servers.

Verwenden Sie für den lokalen RADIUS-Server die IP-Adresse des WAP.

-

Klicken Sie auf Apply (Anwenden).

-

-

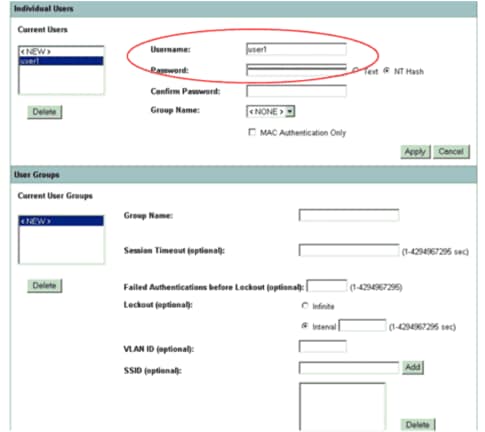

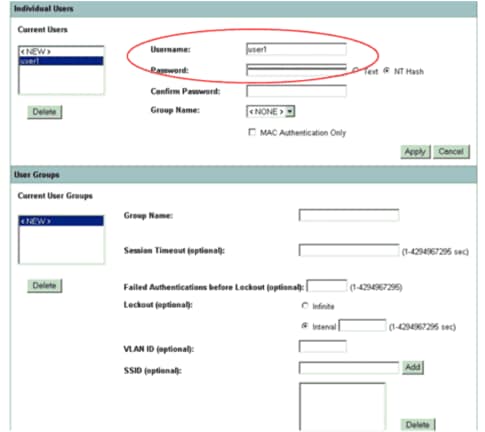

Blättern Sie im Fenster "Allgemeine Einrichtung" nach unten zum Bereich "Einzelne Benutzer", und definieren Sie die einzelnen Benutzer.

Die Definition der Benutzergruppen ist optional.

In dieser Konfiguration wird ein Benutzer mit dem Namen "user1" und einem Kennwort definiert. Außerdem wird in der Konfiguration NT-Hash als Kennwort ausgewählt. Nach Abschluss des Verfahrens in diesem Abschnitt kann der Access Point Authentifizierungsanforderungen von Clients akzeptieren. Im nächsten Schritt wird der Client-Adapter konfiguriert.

CLI-Konfiguration

| Access Point |

|---|

ap#show running-config Building configuration... . . . aaa new-model !--- This command reinitializes the authentication, !--- authorization and accounting functions. ! ! aaa group server radius rad_eap server 10.0.0.1 auth-port 1812 acct-port 1813 !--- A server group for RADIUS is created called "rad_eap" !--- that uses the server at 10.0.0.1 on ports 1812 and 1813. . . . aaa authentication login eap_methods group rad_eap !--- Authentication [user validation] is to be done for !--- users in a group called "eap_methods" who use server group "rad_eap". . . . ! bridge irb ! interface Dot11Radio0 no ip address no ip route-cache ! encryption vlan 1 key 1 size 128bit 12345678901234567890123456 transmit-key !---This step is optional !--- This value seeds the initial key for use with !--- broadcast [255.255.255.255] traffic. If more than one VLAN is !--- used, then keys must be set for each VLAN. encryption vlan 1 mode wep mandatory !--- This defines the policy for the use of Wired Equivalent Privacy (WEP). !--- If more than one VLAN is used, !--- the policy must be set to mandatory for each VLAN. broadcast-key vlan 1 change 300 !--- You can also enable Broadcast Key Rotation for each vlan and Specify the time after which Brodacst key is changed. If it is disabled Broadcast Key is still used but not changed. ssid cisco vlan 1 !--- Create a SSID Assign a vlan to this SSID authentication open eap eap_methods authentication network-eap eap_methods !--- Expect that users who attach to SSID "cisco" !--- request authentication with the type 128 Open EAP and Network EAP authentication !--- bit set in the headers of those requests, and group those users into !--- a group called "eap_methods." ! speed basic-1.0 basic-2.0 basic-5.5 basic-11.0 rts threshold 2312 channel 2437 station-role root bridge-group 1 bridge-group 1 subscriber-loop-control bridge-group 1 block-unknown-source no bridge-group 1 source-learning no bridge-group 1 unicast-flooding bridge-group 1 spanning-disabled . . . interface FastEthernet0 no ip address no ip route-cache duplex auto speed auto bridge-group 1 no bridge-group 1 source-learning bridge-group 1 spanning-disabled ! interface BVI1 ip address 10.0.0.1 255.255.255.0 !--- The address of this unit. no ip route-cache ! ip default-gateway 10.77.244.194 ip http server ip http help-path http://www.cisco.com/warp/public/779/smbiz/prodconfig/help/eag/ivory/1100 ip radius source-interface BVI1 snmp-server community cable RO snmp-server enable traps tty radius-server local !--- Engages the Local RADIUS Server feature. nas 10.0.0.1 key shared_secret !--- Identifies itself as a RADIUS server, reiterates !--- "localness" and defines the key between the server (itself) and the access point(itself). ! group testuser !--- Groups are optional. ! user user1 nthash password1 group testuser !--- Individual user user user2 nthash password2 group testuser !--- Individual user !--- These individual users comprise the Local Database ! radius-server host 10.0.0.1 auth-port 1812 acct-port 1813 key shared_secret !--- Defines where the RADIUS server is and the key between !--- the access point (itself) and the server. radius-server retransmit 3 radius-server attribute 32 include-in-access-req format %h radius-server authorization permit missing Service-Type radius-server vsa send accounting bridge 1 route ip ! ! line con 0 line vty 5 15 ! end |

Client-Adapter konfigurieren

Führen Sie diese Schritte aus:

Hinweis: In diesem Dokument wird ein Aironet 802.11a/b/g-Client-Adapter verwendet, auf dem die Firmware 2.5 ausgeführt wird. Außerdem wird die Konfiguration des Client-Adapters mit der ADU-Version 2.5 erläutert.

-

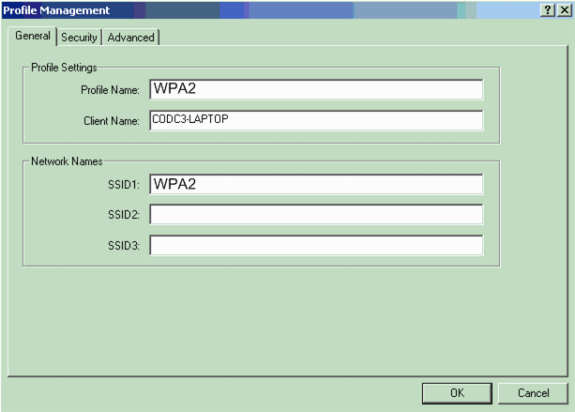

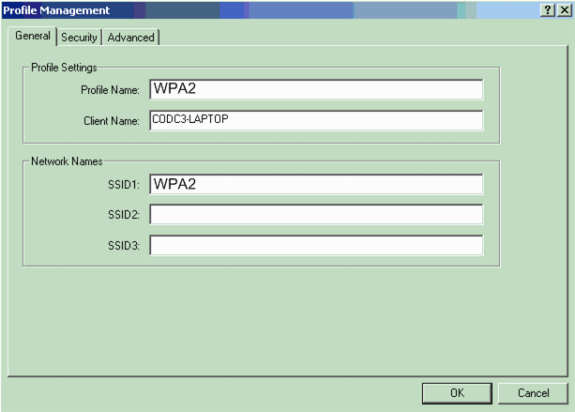

Klicken Sie im Fenster "Profile Management" (Profilverwaltung) der ADU auf New (Neu), um ein neues Profil zu erstellen.

Es wird ein neues Fenster angezeigt, in dem Sie die Konfiguration für den WPA 2 -Enterprise-Modus festlegen können. Geben Sie auf der Registerkarte Allgemein den Profilnamen und die SSID ein, die der Client-Adapter verwenden soll.

In diesem Beispiel lauten der Profilname und die SSID WPA2:

Hinweis: Die SSID muss mit der SSID übereinstimmen, die Sie auf dem AP für WPA 2 konfiguriert haben.

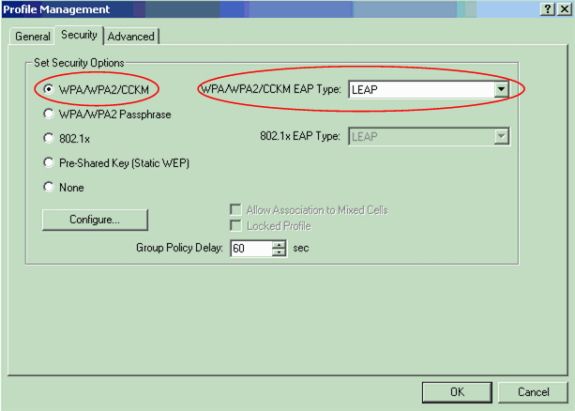

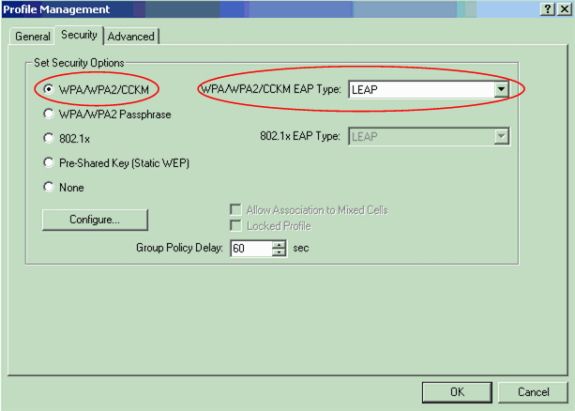

-

Klicken Sie auf die Registerkarte Sicherheit, klicken Sie auf WPA/WPA2/CCKM, und wählen Sie LEAP aus dem Menü WPA/WPA2/CCKM EAP Type (WPA/WPA/WPA2/CCKM EAP-Typ) aus.

Mit dieser Aktion wird entweder WPA oder WPA 2 aktiviert, je nachdem, welche Konfiguration Sie auf dem Access Point vornehmen.

-

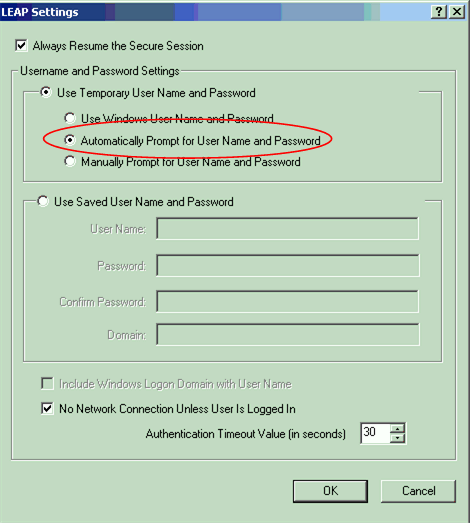

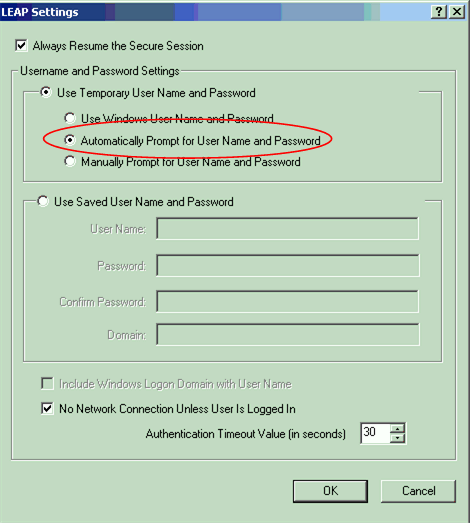

Klicken Sie auf Konfigurieren, um die LEAP-Einstellungen zu definieren.

-

Wählen Sie die entsprechenden Einstellungen für Benutzername und Kennwort aus, je nach Anforderungen, und klicken Sie auf OK.

In dieser Konfiguration wird die Option "Benutzername und Kennwort automatisch anfordern" ausgewählt. Mit dieser Option können Sie den Benutzernamen und das Kennwort bei der LEAP-Authentifizierung manuell eingeben.

-

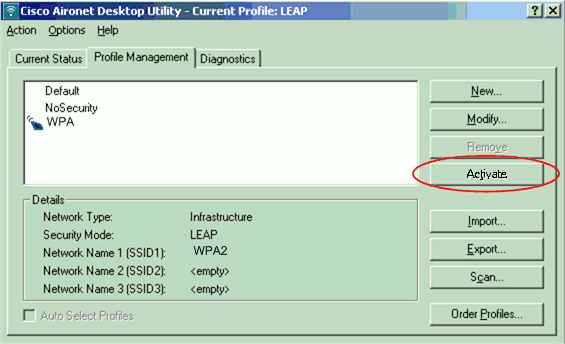

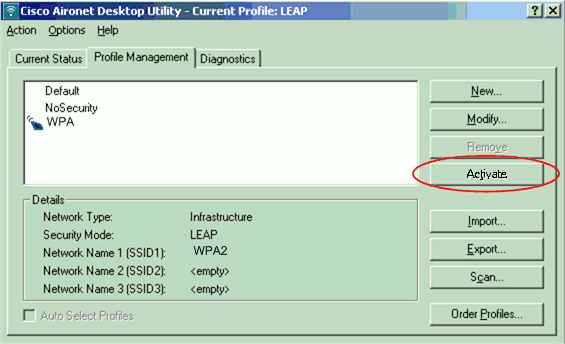

Klicken Sie auf OK, um das Fenster Profilverwaltung zu schließen.

-

Klicken Sie auf Aktivieren, um dieses Profil auf dem Client-Adapter zu aktivieren.

Hinweis: Wenn Sie den Client-Adapter mit Microsoft Wireless Zero Configuration (WZC) konfigurieren, ist WPA 2 mit WZC standardmäßig nicht verfügbar. Damit WZC-fähige Clients WPA 2 ausführen können, müssen Sie einen Hotfix für Microsoft Windows XP installieren. Informationen zur Installation finden Sie im Microsoft Download Center - Update for Windows XP (KB893357)

.

.Nach der Installation des Hotfix können Sie WPA 2 mit WZC konfigurieren.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

-

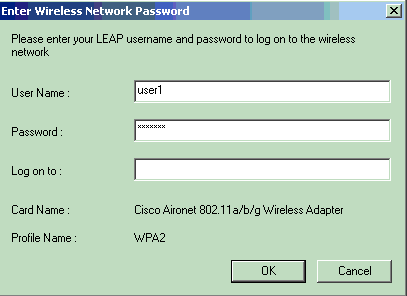

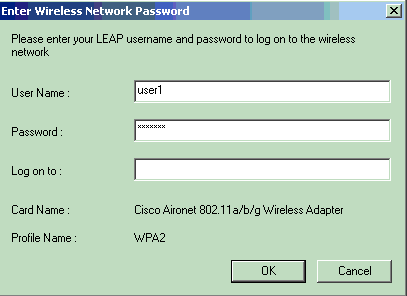

Wenn das Fenster Wireless-Netzwerkkennwort eingeben angezeigt wird, geben Sie den Benutzernamen und das Kennwort ein.

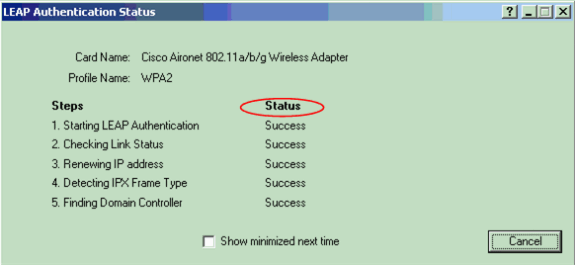

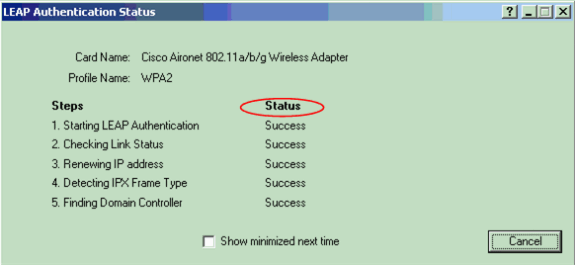

Das nächste Fenster ist der LEAP-Authentifizierungsstatus. In dieser Phase werden die Benutzeranmeldeinformationen auf dem lokalen RADIUS-Server überprüft.

-

Überprüfen Sie den Bereich "Status", um das Ergebnis der Authentifizierung anzuzeigen.

Wenn die Authentifizierung erfolgreich ist, stellt der Client eine Verbindung mit dem WLAN her.

-

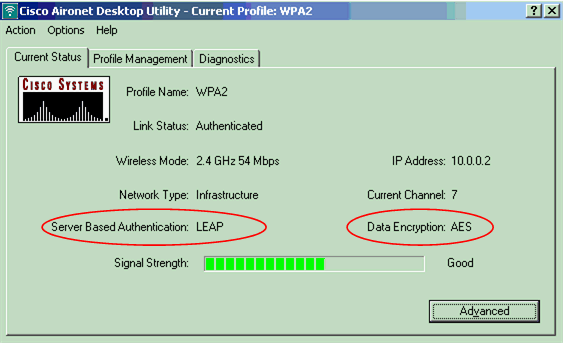

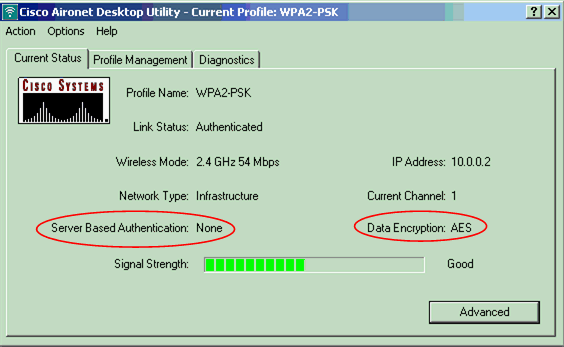

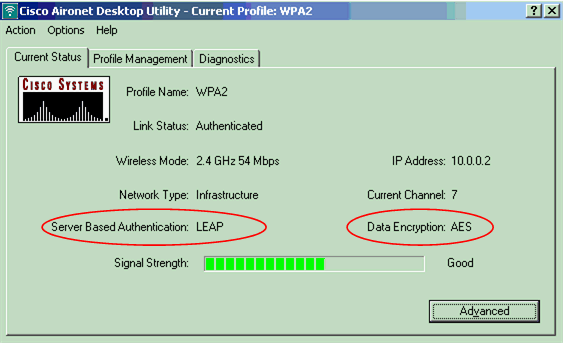

Überprüfen Sie den aktuellen ADU-Status, um sicherzustellen, dass der Client die AES-Verschlüsselung und die LEAP-Authentifizierung verwendet.

Dies zeigt, dass Sie WPA 2 mit LEAP-Authentifizierung und AES-Verschlüsselung im WLAN implementiert haben.

-

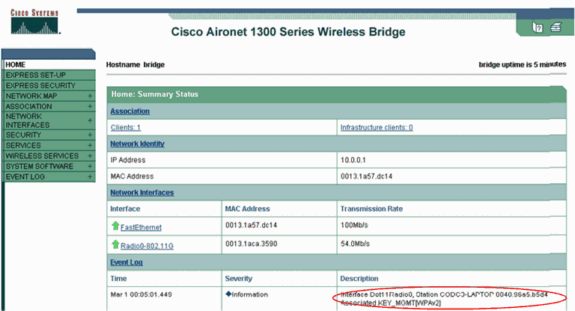

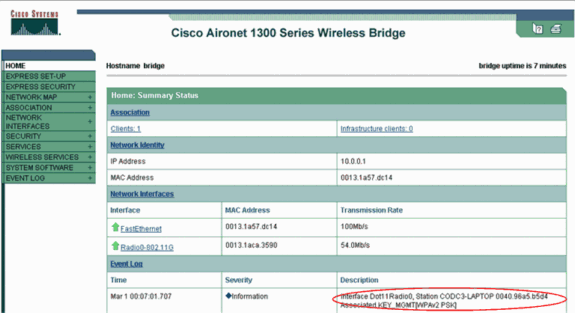

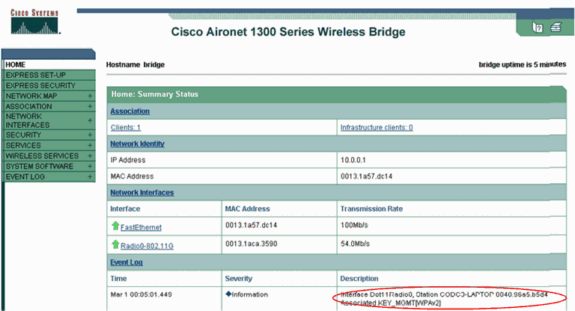

Überprüfen Sie das AP/bridge-Ereignisprotokoll, um sicherzustellen, dass der Client mit WPA 2 erfolgreich authentifiziert wurde.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Konfiguration im persönlichen Modus

Der Begriff persönlicher Modus bezieht sich auf Produkte, die im PSK-Modus für die Authentifizierung auf Interoperabilität getestet werden. In diesem Modus muss manuell ein PSK auf dem Access Point und den Clients konfiguriert werden. PSK authentifiziert Benutzer sowohl auf der Client-Station als auch auf dem WAP über ein Kennwort oder einen Identifizierungscode. Es ist kein Authentifizierungsserver erforderlich. Ein Client kann nur dann auf das Netzwerk zugreifen, wenn das Client-Kennwort mit dem AP-Kennwort übereinstimmt. Das Passwort stellt auch das Schlüsselmaterial bereit, das TKIP oder AES verwendet, um einen Verschlüsselungsschlüssel für die Verschlüsselung der Datenpakete zu generieren. Der persönliche Modus ist auf SOHO-Umgebungen ausgerichtet und gilt nicht als sicher für Unternehmensumgebungen. Dieser Abschnitt enthält die Konfiguration, die Sie benötigen, um WPA 2 im persönlichen Betriebsmodus zu implementieren.

Netzwerk-Setup

In dieser Konfiguration wird ein Benutzer mit einem WPA 2-kompatiblen Client-Adapter an einem Aironet 1310G AP/Bridge authentifiziert. Die Schlüsselverwaltung erfolgt mithilfe von WPA 2 PSK mit konfigurierter AES-CCMP-Verschlüsselung. Die Abschnitte Konfigurieren des Access Points und Konfigurieren des Client-Adapters zeigen die Konfiguration des Access Points und des Client-Adapters.

Konfigurieren des Access Points

Führen Sie diese Schritte aus:

-

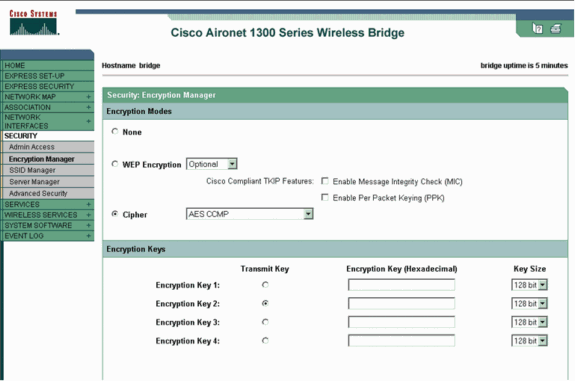

Wählen Sie im Menü links Security > Encryption Manager aus, und führen Sie die folgenden Schritte aus:

-

Wählen Sie im Menü Cipher die Option AES CCMP aus.

Diese Option aktiviert die AES-Verschlüsselung mithilfe des Zählermodus mit CCMP.

-

Klicken Sie auf Apply (Anwenden).

-

-

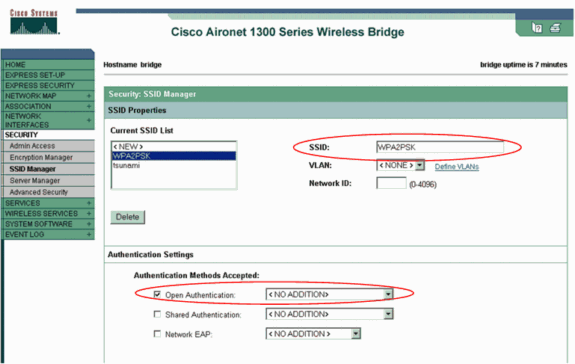

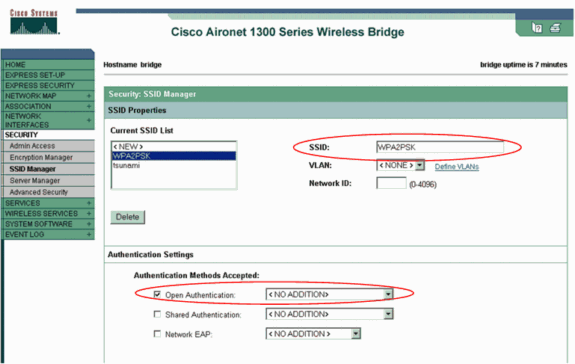

Wählen Sie Security > SSID Manager aus, und erstellen Sie eine neue SSID für die Verwendung mit WPA 2.

-

Aktivieren Sie das Kontrollkästchen Authentifizierung öffnen.

-

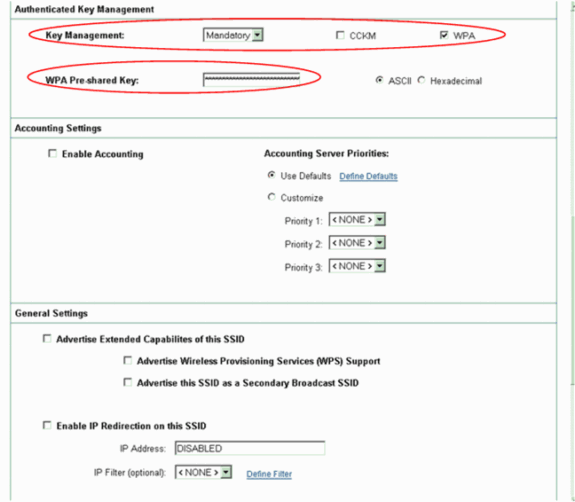

Blättern Sie im Fenster Sicherheit: SSID-Manager nach unten zum Bereich für die Verwaltung authentifizierter Schlüssel, und führen Sie die folgenden Schritte aus:

-

Wählen Sie im Menü Key Management (Schlüsselverwaltung) die Option Obligatorisch aus.

-

Aktivieren Sie das Kontrollkästchen WPA auf der rechten Seite.

-

-

Geben Sie den gemeinsamen geheimen WPA-PSK-Schlüssel oder den WPA-PSK-Passphrasenschlüssel ein.

Dieser Schlüssel muss mit dem WPA-PSK-Schlüssel übereinstimmen, den Sie auf dem Client-Adapter konfigurieren.

-

Klicken Sie auf Apply (Anwenden).

-

Der WAP kann nun Authentifizierungsanforderungen von den WLAN-Clients empfangen.

Client-Adapter konfigurieren

Führen Sie diese Schritte aus:

-

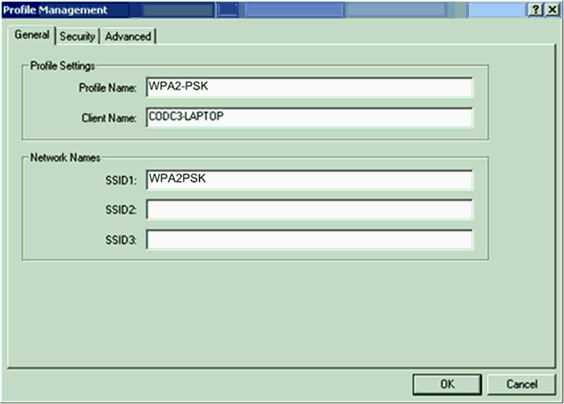

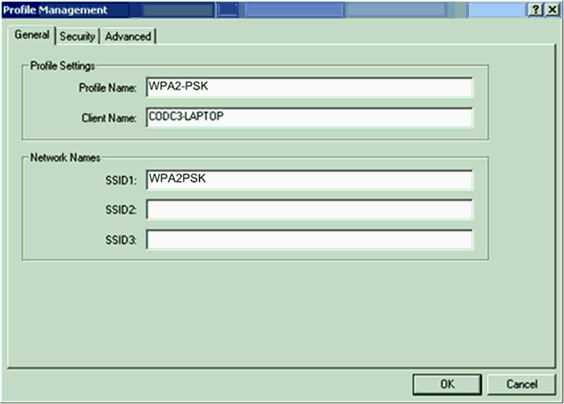

Klicken Sie im Fenster "Profile Management" (Profilverwaltung) der ADU auf New (Neu), um ein neues Profil zu erstellen.

Es wird ein neues Fenster angezeigt, in dem Sie die Konfiguration für den WPA 2 PSK-Betriebsmodus festlegen können. Geben Sie auf der Registerkarte Allgemein den Profilnamen und die SSID ein, die der Client-Adapter verwenden soll.

In diesem Beispiel lautet der Profilname WPA2-PSK, und die SSID WPA2PSK:

Hinweis: Die SSID muss mit der SSID übereinstimmen, die Sie auf dem AP für WPA2 PSK konfiguriert haben.

-

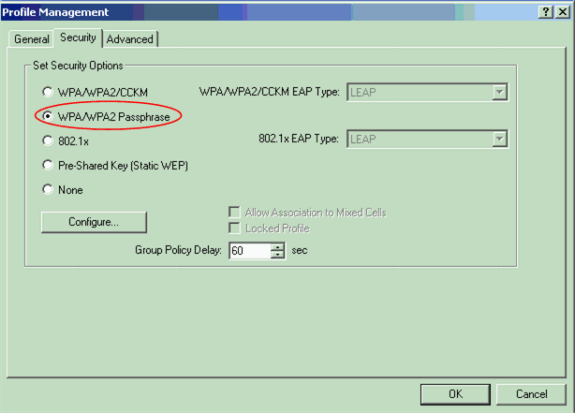

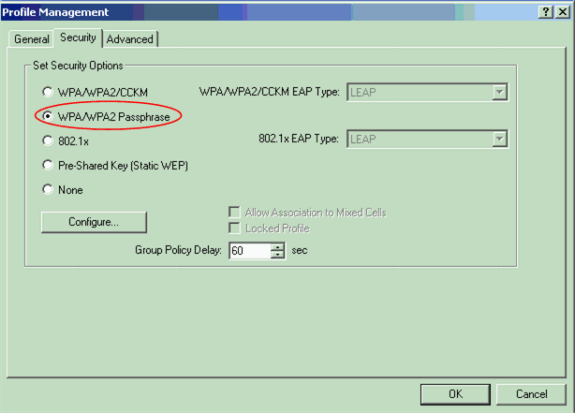

Klicken Sie auf die Registerkarte Sicherheit und dann auf WPA/WPA2-Passphrase.

Mit dieser Aktion wird entweder WPA PSK oder WPA 2 PSK aktiviert, je nachdem, was Sie auf dem AP konfigurieren.

-

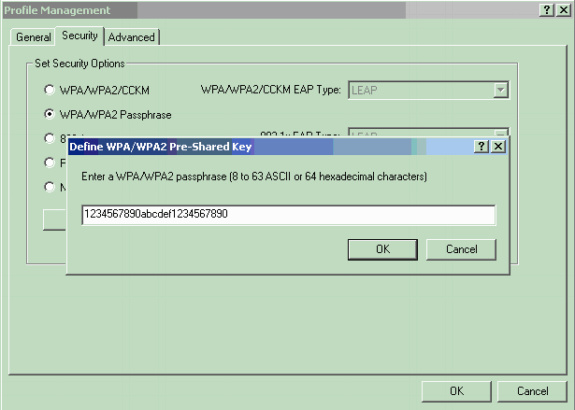

Klicken Sie auf Configure (Konfigurieren).

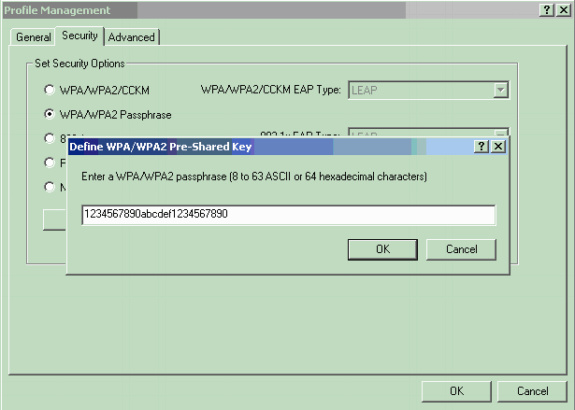

Das Fenster "WPA/WPA2 Pre-Shared Key definieren" wird angezeigt.

-

Holen Sie sich die WPA/WPA2-Passphrase von Ihrem Systemadministrator, und geben Sie sie in das Feld "WPA/WPA2-Passphrase" ein.

Rufen Sie die Passphrase für den Access Point in einem Infrastrukturnetzwerk oder die Passphrase für andere Clients in einem Ad-hoc-Netzwerk ab.

Verwenden Sie die folgenden Richtlinien, um eine Passphrase einzugeben:

-

WPA/WPA2-Passphrasen müssen zwischen 8 und 63 ASCII-Textzeichen oder 64 Hexadezimalzeichen enthalten.

-

Die WPA/WPA2-Passphrase des Client-Adapters muss mit der Passphrase des AP übereinstimmen, mit dem Sie kommunizieren möchten.

-

-

Klicken Sie auf OK, um die Passphrase zu speichern und zum Fenster Profilverwaltung zurückzukehren.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Nach der Aktivierung des WPA 2 PSK-Profils authentifiziert der WAP den Client anhand der WPA 2-Passphrase (PSK) und ermöglicht den Zugriff auf das WLAN.

-

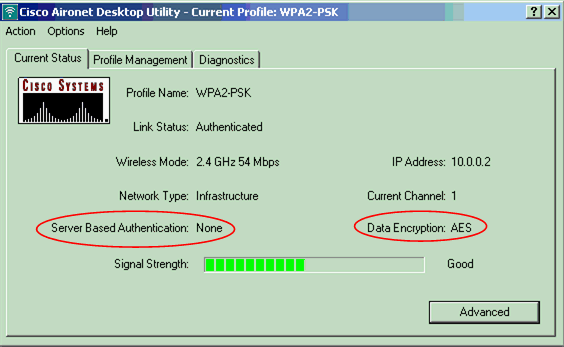

Überprüfen Sie den aktuellen ADU-Status, um die erfolgreiche Authentifizierung zu überprüfen.

Dieses Fenster ist ein Beispiel. Das Fenster zeigt an, dass die verwendete Verschlüsselung AES ist und keine serverbasierte Authentifizierung durchgeführt wird:

-

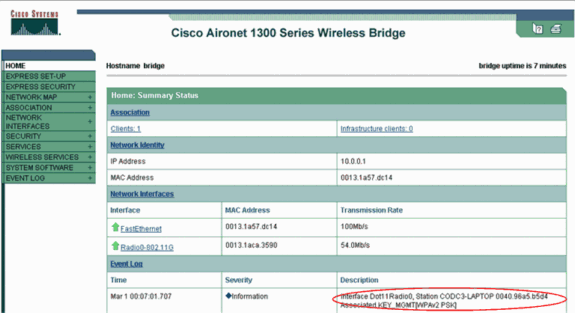

Überprüfen Sie das AP/bridge-Ereignisprotokoll, um sicherzustellen, dass der Client im WPA 2 PSK-Authentifizierungsmodus erfolgreich authentifiziert wurde.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

- Konfigurieren von Cipher Suites und WEP

- Authentifizierungstypen konfigurieren

- Übersicht über die WPA-Konfiguration

- WPA2 - Wi-Fi Protected Access 2

- Was ist der gemischte WPA-Modus, und wie konfiguriere ich ihn in meinem WAP?

- Seite zur Wireless-Unterstützung

- Technischer Support und Dokumentation für Cisco Systeme

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback