Sichere Integration zwischen CUCM und CUC konfigurieren und Fehlerbehebung dafür durchführen

Download-Optionen

-

ePub (558.4 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieses Dokument beschreibt die Konfiguration, Verifizierung und Fehlerbehebung für die sichere Verbindung zwischen dem Cisco Unified Communication Manager (CUCM)- und dem Cisco Unity Connection (CUC)-Server.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse von CUCM verfügen.

Weitere Informationen finden Sie im Cisco Unified Communications Manager Security Guide.

Hinweis: Sie muss auf den gemischten Modus gesetzt werden, damit die sichere Integration ordnungsgemäß funktioniert.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- CUCM-Version 10.5.2.11900-3.

- CUC-Version 10.5.2.11900-3.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

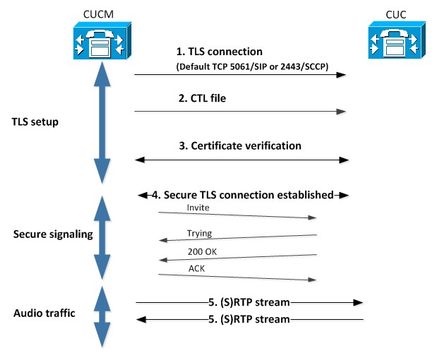

Diagramm

In diesem Diagramm wird kurz erläutert, wie eine sichere Verbindung zwischen CUCM und CUC hergestellt werden kann:

1. Der Call Manager richtet eine sichere TLS-Verbindung (Transport Layer Security) zum CUC-Server ein, entweder über das Skinny Call Control Protocol (SCCP) des Ports 2443 oder über das SIP (Session Initiation Protocol) des 5061.

2. Der CUC-Server lädt die CTL-Datei (Certificate Trust List) vom TFTP-Server herunter (einmaliger Vorgang), extrahiert das CallManager.pem-Zertifikat und speichert es.

3. Der CUCM-Server bietet das Zertifikat "Callmanager.pem" an, das anhand des im vorherigen Schritt erhaltenen Zertifikats "CallManager.pem" verifiziert wird. Darüber hinaus wird das CUC-Zertifikat mit einem im CUCM gespeicherten CUC-Root-Zertifikat verifiziert. Beachten Sie, dass das Stammzertifikat vom Administrator in den CUCM hochgeladen werden muss.

4. Wenn die Überprüfung der Zertifikate erfolgreich ist, wird eine sichere TLS-Verbindung hergestellt. Diese Verbindung wird zum Austausch verschlüsselter SCCP- oder SIP-Signalisierung verwendet.

5. Audiodatenverkehr kann entweder als Real-Time Transport Protocol (RTP) oder SRTP ausgetauscht werden.

Hinweis: Wenn Sie eine TLS-Kommunikation einrichten, verwenden CUCM und CUC die gegenseitige TLS-Authentifizierung. Weitere Informationen finden Sie unter RFC5630.

Konfigurieren - Sicherer SIP-Trunk

Konfigurieren von CUC

1. SIP-Zertifikat hinzufügen

Navigieren Sie zu CUC Administration > Telefony Integrations > Security > SIP Certificate > Add new

- Anzeigename: <beliebige aussagekräftige Namen>

- Betreffname: <jeder Name, z. B. SecureConnection>

Hinweis: Der Betreffname muss mit dem X.509-Betreffnamen im SIP-Trunk-Sicherheitsprofil übereinstimmen (konfiguriert in Schritt 1 der CUCM-Konfiguration weiter unten in diesem Dokument).

Hinweis: Das Zertifikat wird vom CUC-Root-Zertifikat generiert und signiert.

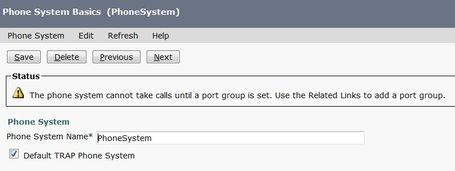

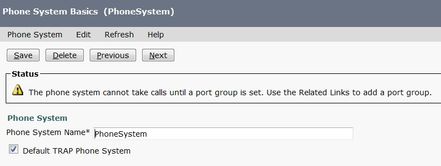

2. Neues Telefonsystem erstellen oder Standard ändern

Navigieren Sie zu Telefonieintegration > Phone System (Telefonieintegration > Telefonsystem). Sie können das bereits vorhandene Telefonsystem verwenden oder ein neues System erstellen.

3. Neue Portgruppe hinzufügen

Wählen Sie auf der Seite Basics (Grundlagen der Telefonsysteme) im Dropdown-Feld Related Links (Zugehörige Links) die Option Add Port Group(Portgruppe hinzufügen) aus, und wählen Sie Go (Los) aus. Geben Sie im Konfigurationsfenster die folgenden Informationen ein:

- Telefonsystem:

- Erstellen von: Port-Gruppen-Typ SIP

- SIP Security Profile: 5061/TLS

- SIP-Zertifikat:

- Sicherheitsmodus: verschlüsselt

- Sicheres RTP: Checked

- IPv4-Adresse oder Hostname:

Drücken Sie Save.

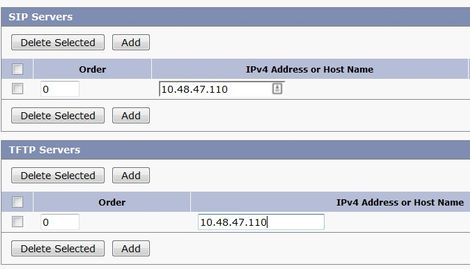

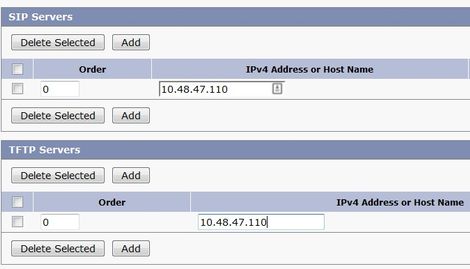

4. Server bearbeiten

Navigieren Sie zu Bearbeiten > Server, und fügen Sie den TFTP-Server aus dem CUCM-Cluster hinzu, wie in diesem Bild gezeigt.

Hinweis: Es ist wichtig, die richtige TFTP-Adresse anzugeben. Der CUC-Server lädt die CTL-Datei wie erläutert von diesem TFTP herunter.

5. Setzen Sie die Portgruppe zurück.

Gehen Sie zurück zu Port Group Basics, und setzen Sie die Portgruppe zurück, wie im Bild gezeigt.

6. Voicemail-Ports hinzufügen

Wählen Sie auf der Seite Basics (Grundlagen der Portgruppe) im Dropdown-Feld Related Links (Zugehörige Links) die Option Add Ports (Ports hinzufügen) aus, und wählen Sie Go (Los) aus. Geben Sie im Konfigurationsfenster die folgenden Informationen ein:

- Aktiviert: Aktiviert

- Anzahl der Ports:

- Telefonsystem:

- Portgruppe:

- Server:

- Portverhalten:

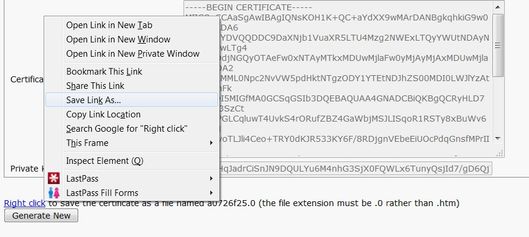

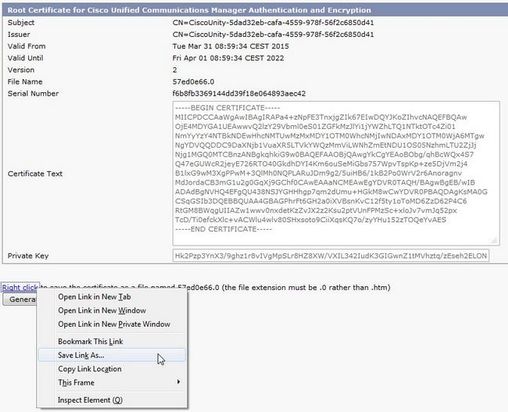

7. CUC-Stammzertifikat herunterladen

Navigieren Sie zu Telefonieintegrationen > Sicherheit > Root Certificate, klicken Sie mit der rechten Maustaste auf den URL, um das Zertifikat als Datei mit dem Namen <Dateiname>.0 zu speichern (die Dateierweiterung muss 0 sein, nicht .htm)", und drücken Sie die Eingabetaste, wie in diesem Bild gezeigt.

Konfigurieren von CUCM

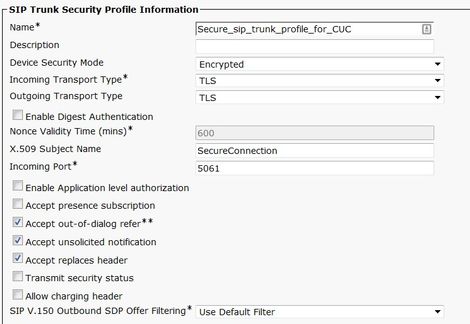

1. Konfigurieren des SIP-Trunk-Sicherheitsprofils für den Trunk zum CUC

Navigieren Sie zu CUCM Administration > System > Security > SIP Trunk Security Profile > Add new

Stellen Sie sicher, dass diese Felder ausgefüllt sind:

- Gerätesicherheitsmodus: verschlüsselt

- X.509-Betreffname: SecureConnection>

- Hinweis zum Abmelden: Aktiviert

- Unerwünschte Benachrichtigung akzeptieren: Aktiviert

- Überschrift akzeptieren: aktiviert

Hinweis: Der X.509-Betreffname muss mit dem Betreffnamen im SIP-Zertifikat des Cisco Unity Connection-Servers übereinstimmen (konfiguriert in Schritt 1 der CUC-Konfiguration).

2. SIP-Profil konfigurieren

Navigieren Sie zu Gerät > Geräteeinstellungen > SIP-Profil, wenn Sie bestimmte Einstellungen übernehmen möchten. Andernfalls können Sie das Standard-SIP-Profil verwenden.

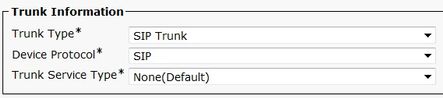

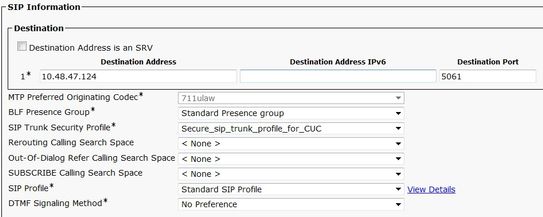

3. SIP-Trunk erstellen

Gehen Sie zu Gerät > Trunk > Neu hinzufügen.Erstellen Sie einen SIP-Trunk, der für die sichere Integration in Unity Connection verwendet wird, wie in diesem Bild gezeigt.

Geben Sie im Abschnitt Device Information (Geräteinformationen) der Trunk-Konfiguration die folgenden Informationen ein:

- Gerätename:

- Gerätepool:

- SRTP zugelassen: Checked

Hinweis: Stellen Sie sicher, dass die CallManager-Gruppe (in der Gerätepool-Konfiguration) alle im CUC konfigurierten Server enthält (Portgruppe > Bearbeiten > Server).

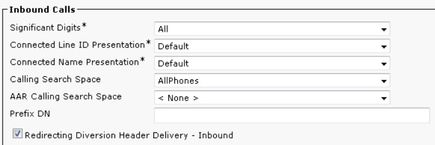

Geben Sie im Abschnitt "Eingehende Anrufe" der Trunk-Konfiguration folgende Informationen ein:

- Calling Search Space:

- Umleiten der Diversion Header Delivery - Inbound: Checked

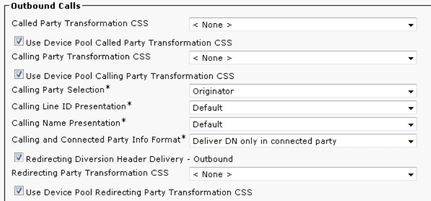

In Oubound Ruft den Abschnitt der Trunk-Konfiguration auf, geben Sie die folgenden Informationen ein:

- Umleiten der Diversion Header-Bereitstellung - Ausgehend: Aktiviert

Geben Sie im Abschnitt SIP Information (SIP-Informationen) der Trunk-Konfiguration folgende Informationen ein:

- Zieladresse:

- SIP-Trunk-Sicherheitsprofil:

- Calling Search Space wird umgeleitet:

- Dialogfeld "Out-of-Dialog" Siehe Calling Search Space:

- SIP-Profil:

Passen Sie andere Einstellungen an Ihre Anforderungen an.

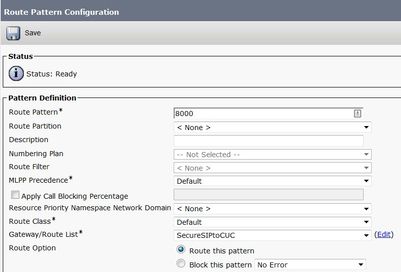

4. Erstellen eines Routenmusters

Erstellen Sie ein Routenmuster, das auf den konfigurierten Trunk zeigt (Anrufweiterleitung > Route/Hunt > Routenmuster). Die als Weiterleitungsmuster-Nummer eingegebene Durchwahl kann als Voicemail-Pilot verwendet werden. Geben Sie folgende Informationen ein:

- Routenmuster:

- Gateway/Routenliste:

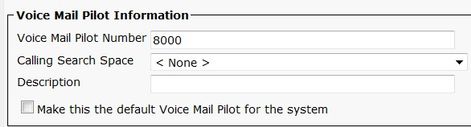

5. Pilotprogramm für Voicemail erstellen

Erstellen Sie ein Voicemail-Pilot für die Integration (Erweiterte Funktionen > Voicemail > Voicemail Pilot). Geben Sie folgende Werte ein:

- Pilotnummer für Voicemail:

- Calling Search Space: Enthält Partitionen, die als Pilot verwendete Routingmuster enthalten>

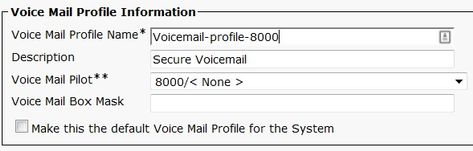

6. Voicemail-Profil erstellen

Erstellen Sie ein Voicemail-Profil, um alle Einstellungen miteinander zu verknüpfen (Erweiterte Funktionen > Voicemail > Voicemail-Profil). Geben Sie die folgenden Informationen ein:

- Voicemail-Pilot:

- Voicemail-Box-Maske:

7. Voicemail-Profil den DNs zuweisen

Weisen Sie das Voicemail-Profil den DNs zu, die eine sichere Integration verwenden sollen. Vergessen Sie nicht, nach dem Ändern der DN-Einstellungen auf die Schaltfläche "Config übernehmen" zu klicken:

Navigieren Sie zu: Anrufweiterleitung > Verzeichnisnummer und ändern Sie Folgendes:

- Voicemail Profile: Secure_SIP_Integration

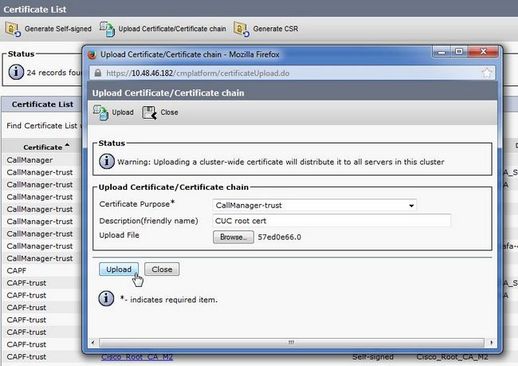

8. CUC-Stammzertifikat als CallManager-trust hochladen

Navigieren Sie zu OS Administration > Security > Certificate Management > Upload Certificate/Certificate Chain und laden Sie das CUC-Stammzertifikat als CallManager-trust auf alle Knoten hoch, die für die Kommunikation mit dem CUC-Server konfiguriert sind.

Hinweis: Der Cisco CallManager-Service muss nach dem Hochladen des Zertifikats neu gestartet werden, damit das Zertifikat wirksam wird.

Konfigurieren sicherer SCCP-Ports

Konfigurieren von CUC

1. CUC-Stammzertifikat herunterladen

Navigieren Sie zu CUC Administration > Telefony Integration > Security > Root Certificate. Klicken Sie mit der rechten Maustaste auf den URL, um das Zertifikat als Datei mit dem Namen <Dateiname>.0 (Dateierweiterung muss 0 und nicht HTM sein) zu speichern.', und klicken Sie auf Speichern:

2. Erstellen Sie ein Telefonsystem, und ändern Sie das vorhandene System.

Navigieren Sie zu Telefonieintegration > Phone System. Sie können das bereits vorhandene Telefonsystem verwenden oder ein neues System erstellen.

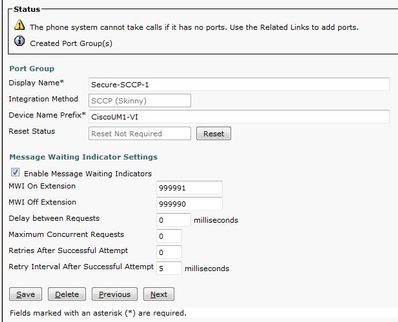

3. Neue SCCP-Portgruppe hinzufügen

Wählen Sie auf der Seite Basics (Grundlagen des Telefonsystems) im Dropdown-Feld Related Links (Zugehörige Links) die Option Add Port Group (Portgruppe hinzufügen) aus, und wählen Sie Go (Los) aus. Geben Sie im Konfigurationsfenster die folgenden Informationen ein:

- Telefonsystem:

- Portgruppentyp: SCCP

- Gerätename-Präfix*: CiscoUM1-VI

- MWI On-Erweiterung:

- MWI Off-Erweiterung:

Hinweis: Diese Konfiguration muss mit der CUCM-Konfiguration übereinstimmen.

4. Server bearbeiten

Navigieren Sie zu Bearbeiten > Server, und fügen Sie den TFTP-Server aus dem CUCM-Cluster hinzu.

Hinweis: Es ist wichtig, die richtige TFTP-Adresse anzugeben. Der CUC-Server lädt die CTL-Datei wie erläutert von diesem TFTP herunter.

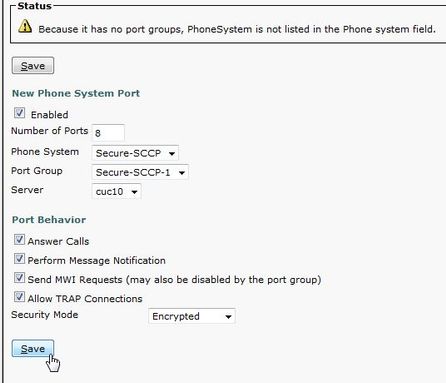

5. Sichere SCCP-Ports hinzufügen

Wählen Sie auf der Seite Basics (Grundlagen der Portgruppe) im Dropdown-Feld Related Links (Zugehörige Links) die Option Add Ports (Ports hinzufügen) aus, und wählen Sie Go (Los) aus. Geben Sie im Konfigurationsfenster die folgenden Informationen ein:

- Aktiviert: Aktiviert

- Anzahl der Ports:

- Telefonsystem:

- Portgruppe:

- Server:

- Portverhalten:

- Sicherheitsmodus: verschlüsselt

Konfigurieren von CUCM

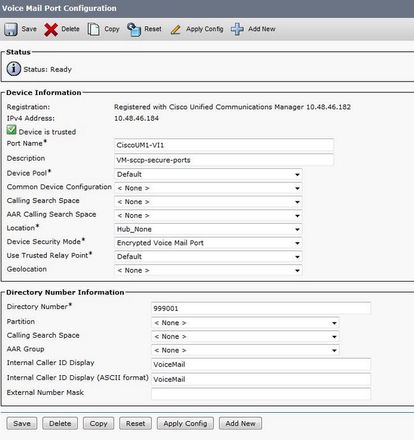

1. Ports hinzufügen

Navigieren zu CUCM-Administration > Erweiterte Funktionen > Konfiguration des Voicemail-Ports > Neu hinzufügen.

Konfigurieren Sie die SCCP-Voicemail-Ports wie gewohnt. Der einzige Unterschied besteht im Gerätesicherheitsmodus in der Portkonfiguration, in der die Option Verschlüsselter Voicemail-Port ausgewählt werden muss.

2. CUC-Stammzertifikat als CallManager-trust hochladen

Navigieren Sie zu OS Administration > Security > Certificate Management > Upload Certificate/Certificate Chain und laden Sie das CUC-Stammzertifikat als CallManager-trust auf alle Knoten hoch, die für die Kommunikation mit dem CUC-Server konfiguriert sind.

Hinweis: Der Cisco CallManager-Service muss nach dem Hochladen des Zertifikats neu gestartet werden, damit das Zertifikat wirksam wird.

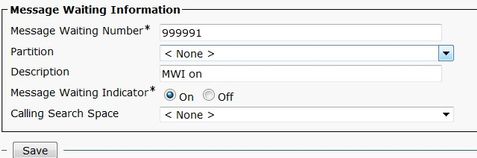

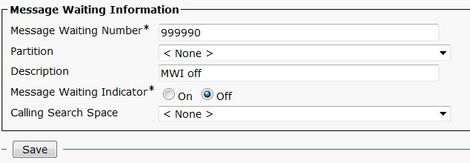

3. Konfigurieren von MWI-Erweiterungen (Message Waiting Information)

Navigieren Sie zu CUCM Administration > Advanced Features > Voicemail Port Configuration und konfigurieren Sie MWI On/Off Extensions. Die MWI-Nummern müssen mit der CUC-Konfiguration übereinstimmen.

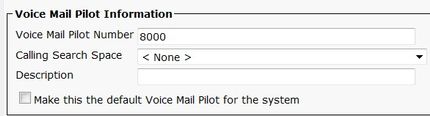

4. Voicemail-Pilot erstellen

Erstellen Sie ein Voicemail-Pilot für die Integration (Erweiterte Funktionen > Voicemail > Voicemail Pilot). Geben Sie folgende Werte ein:

- Pilotnummer für Voicemail:

- Calling Search Space: Enthält Partitionen, die als Pilot verwendete Routingmuster enthalten>

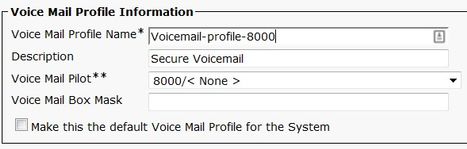

5. Voicemail-Profil erstellen

Erstellen Sie ein Voicemail-Profil, um alle Einstellungen miteinander zu verknüpfen (Erweiterte Funktionen > Voicemail > Voicemail-Profil). Geben Sie folgende Informationen ein:

- Voicemail-Pilot:

- Voicemail-Box-Maske:

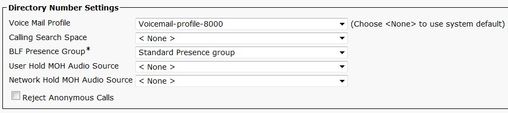

6. Voicemail-Profil den DNs zuweisen

Weisen Sie das Voicemail-Profil den DNs zu, die eine sichere Integration verwenden möchten. Klicken Sie nach dem Ändern der Verzeichniseinstellungen auf Config anwenden:

Navigieren Sie zu Anrufweiterleitung > Verzeichnisnummer, und wechseln Sie zu:

- Voicemail Profile: Voicemail-Profil-8000

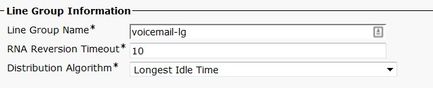

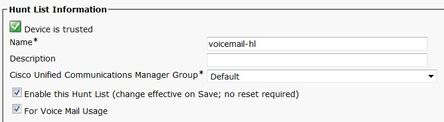

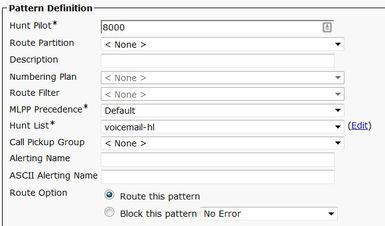

7. Erstellen einer Voicemail-Sammelgruppe

a) Hinzufügen einer neuen Leitungsgruppe (Anrufweiterleitung > Route/Hunt > Line Group)

b) Hinzufügen einer neuen Sammelanschlussliste für Voicemail (Anrufweiterleitung > Route/Hunt > Sammelanschlussliste)

c) Hinzufügen eines neuen Hunt-Pilotprogramms (Anrufweiterleitung > Route/Hunt > Hunt Pilot)

Überprüfen

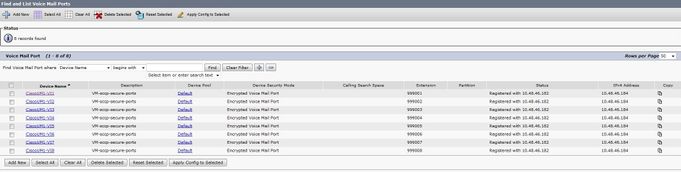

Überprüfung der SCCP-Ports

Navigieren Sie zu CUCM Administration > Advance Features > Voicemail > Voicemail Ports, und überprüfen Sie die Port-Registrierung.

Drücken Sie die Voicemail-Taste am Telefon, um Voicemail-Nachrichten anzurufen. Sie sollten die Begrüßung hören, wenn die Durchwahl des Benutzers nicht auf dem Unity Connection-System konfiguriert ist.

Überprüfung sicherer SIP-Trunks

Drücken Sie die Voicemail-Taste am Telefon, um Voicemail-Nachrichten anzurufen. Sie sollten die Begrüßung hören, wenn die Durchwahl des Benutzers nicht im Unity Connection-System konfiguriert ist.

Alternativ können Sie die Keepalive-Funktion von SIP OPTIONs aktivieren, um den SIP-Trunk-Status zu überwachen. Diese Option kann im SIP-Profil aktiviert werden, das dem SIP-Trunk zugewiesen ist. Wenn diese Funktion aktiviert ist, können Sie den SIP-Trunk-Status über Gerät > Trunk überwachen, wie in diesem Bild gezeigt.

Überprüfung sicherer RTP-Anrufe

Überprüfen Sie, ob das Schlosssymbol bei Anrufen von Unity Connection vorhanden ist. Dies bedeutet, dass der RTP-Stream verschlüsselt ist (das Gerätesicherheitsprofil muss sicher sein, damit es funktioniert), wie in diesem Bild gezeigt.

Fehlerbehebung

1. Allgemeine Tipps zur Fehlerbehebung

Führen Sie die folgenden Schritte aus, um eine Fehlerbehebung für die sichere Integration durchzuführen:

- Überprüfen Sie die Konfiguration.

- Stellen Sie sicher, dass alle zugehörigen Services ausgeführt werden. (CUCM - CallManager, TFTP, CUC - Conversation Manager)

- Stellen Sie sicher, dass die Ports, die für die sichere Kommunikation zwischen Servern erforderlich sind, im Netzwerk offen sind (TCP-Port 2443 für SCCP-Integration und TCP 5061 für SIP-Integration).

- Wenn all dies korrekt ist, fahren Sie mit der Erfassung von Traces fort.

2. Zu sammelnde Ablaufverfolgungen

Erfassen Sie diese Ablaufverfolgungen, um Fehler bei der sicheren Integration zu beheben.

- Paketerfassung von CUCM und CUC

- CallManager-Ablaufverfolgungen

- Cisco Conversation Manager verfolgt

Weitere Informationen zu folgenden Themen finden Sie in diesen Ressourcen:

So führen Sie eine Paketerfassung für CUCM durch:

So aktivieren Sie Traces auf dem CUC-Server:

Häufige Probleme

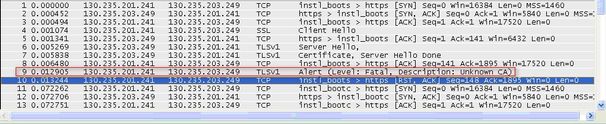

Fall 1: Sichere Verbindung kann nicht hergestellt werden (Warnung der unbekannten Zertifizierungsstelle)

Nachdem die Paketerfassung von einem der Server übernommen wurde, wird die TLS-Sitzung eingerichtet.

Der Client gab eine Warnmeldung mit dem fatalen Fehler Unknown CA (Unbekannte CA) an den Server aus, nur weil der Client das vom Server gesendete Zertifikat nicht überprüfen konnte.

Es gibt zwei Möglichkeiten:

1) CUCM sendet Warnmeldung Unbekannte CA

- Überprüfen Sie, ob das aktuelle CUC-Root-Zertifikat auf den Server hochgeladen wird, der mit dem CUC-Server kommuniziert.

- Stellen Sie sicher, dass der CallManager-Dienst auf dem entsprechenden Server neu gestartet wird.

2) CUC sendet Warnmeldung Unbekannte CA

- Überprüfen Sie, ob die TFTP-IP-Adresse korrekt in die Konfiguration Portgruppe > Bearbeiten > Server auf dem CUC-Server eingegeben wurde.

- Überprüfen Sie, ob der CUCM-TFTP-Server vom Verbindungsserver erreichbar ist.

- Stellen Sie sicher, dass die CTL-Datei auf dem CUCM TFTP aktuell ist. Führen Sie den CTLClient erneut aus, wenn dies nicht der Fall ist.

- Starten Sie den CUC-Server neu, um die CTL-Datei vom CUCM TFTP erneut herunterzuladen.

Fall 2: CTL-Datei kann nicht vom CUCM TFTP heruntergeladen werden.

Dieser Fehler wird in der Conversation Manager Traces angezeigt:

MiuGeneral,25,FAILED Port group 'PhoneSystem-1' attempt set InService(true), error retrieving server certificates.

MiuGeneral,25,Error executing tftp command 'tftp://10.48.47.189:69/CTLFile.tlv' res=68 (file not found on server)

MiuGeneral,25,FAILED Port group 'PhoneSystem-1' attempt set InService(true), error retrieving server certificates.

Arbiter,-1,Created port PhoneSystem-1-001 objectId='7c2e86b8-2d86-4403-840e-16397b3c626b' as ID=1

MiuGeneral,25,Port group object 'b1c966e5-27fb-4eba-a362-56a5fe9c2be7' exists

MiuGeneral,25,FAILED SetInService=true parent port group is out of service:

Lösung:

1. Überprüfen Sie doppelt, ob der TFTP-Server in der Konfiguration Portgruppe > Bearbeiten > Server richtig ist.

2. Stellen Sie sicher, dass sich der CUCM-Cluster im gesicherten Modus befindet.

3. Überprüfen Sie, ob die CTL-Datei auf dem CUCM-TFTP vorhanden ist.

Fall 3: Ports sind nicht registriert

Dieser Fehler wird in der Conversation Manager Traces angezeigt:

MiuSkinny,23,Failed to retrieve Certificate for CCM Server <CUCM IP Address>

MiuSkinny,23,Failed to extract any CCM Certificates - Registration cannot proceed. Starting retry timer -> 5000 msec

MiuGeneral,24,Found local CTL file [/tmp/aaaaaaaa-xxxx-xxxx-xxxx-xxxxxxxxxxxx.tlv]

MiuGeneral,25,CCMCertificateCache::RetrieveServerCertificates() failed to find CCM Server '<CUCM IP Address>' in CTL File

Lösung:

1. Dies ist höchstwahrscheinlich auf eine Diskrepanz in der md5-Prüfsumme der CTL-Datei auf CUCM und CUC zurückzuführen, die durch die Regeneration von

Zertifikate. Starten Sie den CUC-Server neu, um die CTL-Datei zu aktualisieren.

Alternativ können Sie die CTL-Datei wie folgt aus dem Root entfernen:

Löschen Sie die CTL-Datei aus dem Ordner /tmp/, und setzen Sie die Port-Gruppe zurück. Sie können eine md5-Prüfsumme für die Datei erstellen.

und vor dem Löschen vergleichen:

CUCM: [root@vfrscucm1 trust-certs]# md5sum /usr/local/cm/tftp/CTLFile.tlv

e5bf2ab934a42f4d8e6547dfd8cc82e8 /usr/local/cm/tftp/CTLFile.tlv

CUC: [root@vstscuc1 tmp]# cd /tmp

[root@vstscuc1 tmp]# ls -al *tlv

-rw-rw-r— 1 cucsmgr cuservice 6120 Feb 5 15:29 a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

[root@vstscuc1]# md5sum a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

e5bf2ab934a42f4d8e6547dfd8cc82e8 a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

Weitere Informationen finden Sie in diesem Handbuch zur Fehlerbehebung:

Fehler

CSCum48958 - CUCM 10.0 (die IP-Adresslänge ist falsch)

CSCtn87264 - TLS-Verbindung schlägt für sichere SIP-Ports fehl

CSCur10758 - Widerrufbare Zertifikate können nicht gelöscht werden Unity Connection

CSCur10534 - Unity Connection 10.5 TLS/PKI-Interop Redundanter CUCM

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

02-Jun-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Radoslav DrabikCisco TAC Engineer

- Marek LeusCisco TAC Engineer

- Michal MyszorCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback