Neue Zertifikate aus signierten Zertifizierungsstellenzertifikaten erstellen

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die von einer Zertifizierungsstelle (Certificate Authority, CA) in Cisco Unified Communications Manager (CUCM) signierten Zertifikate neu generiert werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Real-Time Monitoring Tool (RTMT)

- CUCM-Zertifikate

Verwendete Komponenten

- CUCM-Versionen 10.x, 11.x und 12.x

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Informationen vor der Prüfung

Hinweis: Informationen zur Regeneration selbstsignierter Zertifikate finden Sie im Certificate Regeneration Guide. Informationen zur Regeneration von CA-signierten Multi-SAN-Zertifikaten finden Sie im Multi-SAN Certificate Regeneration Guide.

Informationen zu den Auswirkungen der einzelnen Zertifikate und ihrer Erneuerung finden Sie im Self-Signed Regeneration Guide.

Jeder CSR-Typ (Certificate Signing Request) weist unterschiedliche Schlüsselverwendungen auf, die für das signierte Zertifikat erforderlich sind. Der Sicherheitsleitfaden enthält eine Tabelle mit den erforderlichen Schlüsselverwendungen für jeden Zertifikatstyp.

Führen Sie den folgenden Befehl aus, um die Betreffeinstellungen (Lokalität, Status, Organisationseinheit usw.) zu ändern:

set web-security orgunit orgname locality state [country] [alternatehostname]

Das Tomcat-Zertifikat wird automatisch neu generiert, nachdem Sie denset web-securityBefehl ausgeführt haben. Das neue selbstsignierte Zertifikat wird erst angewendet, wenn der Tomcat-Dienst neu gestartet wird. Weitere Informationen zu diesem Befehl finden Sie in den folgenden Handbüchern:

Zertifikate konfigurieren und neu erstellen

Die Schritte zum Regenerieren von Einzelknoten-Zertifikaten in einem von einer Zertifizierungsstelle signierten CUCM-Cluster werden für jeden Zertifikatstyp aufgelistet. Es ist nicht erforderlich, alle Zertifikate im Cluster neu zu generieren, wenn sie nicht abgelaufen sind.

Tomcat-Zertifikat

Achtung: Überprüfen Sie, ob SSO im Cluster (CM Administration > System > SAML Single Sign-On) deaktiviert ist. Wenn SSO aktiviert ist, muss es deaktiviert und aktiviert werden, sobald der Tomcat-Zertifikatregenerierungsprozess abgeschlossen ist.

Auf allen Knoten (CallManager und IM&P) des Clusters:

Schritt 1: Navigieren Sie zum Ablaufdatum des Tomcat-Zertifikats, Cisco Unified OS Administration > Security > Certificate Management > Find und überprüfen Sie dessen Gültigkeit.

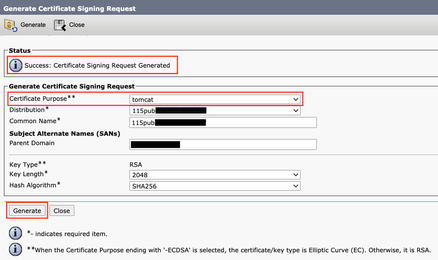

Schritt 2: Klicken Sie auf .Generate CSR > Wählen Sie die gewünschten Einstellungen für das Zertifikat aus, und klicken Sie dann aufCertificate Purpose: tomcatGenerate. Warten Sie, bis die Erfolgsmeldung angezeigt wird, und klicken Sie aufClose.

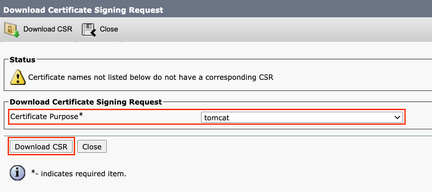

Schritt 3: CSR herunterladen Klicken Sie aufDownload CSR, wählen Certificate Purpose: tomcat, Sie aus, und klicken Sie aufDownload.

Schritt 4: Senden Sie den CSR an die Zertifizierungsstelle.

Schritt 5: Die Zertifizierungsstelle gibt zwei oder mehr Dateien für die signierte Zertifikatskette zurück. Laden Sie die Zertifikate in der folgenden Reihenfolge hoch:

- Stammzertifikat der Zertifizierungsstelle als tomcat-trust. Navigieren Sie zu Beschreibung des Zertifikats

Certificate Management > Upload certificate > Certificate Purpose: tomcat-trust.festlegen, und durchsuchen Sie die Stammzertifikatdatei. - Zwischenzertifikat als tomcat-trust (Optional). Navigieren Sie zu

Certificate Management > Upload certificate > Certificate Purpose: tomcat-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Datei für das Zwischenzertifikat.

Hinweis: Einige CAs stellen kein Zwischenzertifikat bereit. Wenn nur das Root-Zertifikat angegeben wurde, kann dieser Schritt weggelassen werden.

- CA-signiertes Zertifikat als Tomcat. Navigieren Sie zu

Certificate Management > Upload certificate > Certificate Purpose: tomcat. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die CA-signierte Zertifikatsdatei für den aktuellen CUCM-Knoten.

Hinweis: An diesem Punkt vergleicht CUCM den CSR mit dem hochgeladenen, von einer Zertifizierungsstelle signierten Zertifikat. Wenn die Informationen übereinstimmen, wird der CSR gelöscht, und das neue von der Zertifizierungsstelle signierte Zertifikat wird hochgeladen. Wenn Sie nach dem Hochladen des Zertifikats eine Fehlermeldung erhalten, lesen Sie den Upload Certificate Common Error Messages Abschnitt.

Schritt 6: Um das neue Zertifikat auf den Server anzuwenden, muss der Cisco Tomcat-Dienst über die CLI neu gestartet werden (zunächst mit Publisher und dann mit den Abonnenten, jeweils einer nach dem anderen). Verwenden Sie hierzu den Befehl utils service restart Cisco Tomcat.

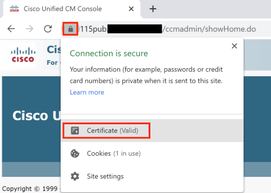

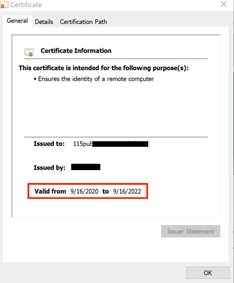

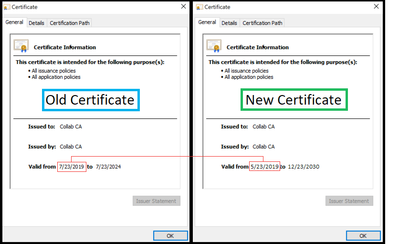

Um zu überprüfen, ob das Tomcat-Zertifikat jetzt vom CUCM verwendet wird, navigieren Sie zur Webseite des Knotens, und wählen Sie im Browser (Symbol sperren) aus Site Information. Klicken Sie auf die certificateOption, und überprüfen Sie das Datum des neuen Zertifikats.

CallManager-Zertifikat

Achtung: Generieren Sie nicht gleichzeitig CallManager- und TVS-Zertifikate neu. Dies führt zu einer nicht wiederherstellbaren Diskrepanz zwischen der installierten ITL auf den Endpunkten, die das Entfernen der ITL von ALLEN Endpunkten im Cluster erfordert. Beenden Sie den gesamten Prozess für CallManager, und starten Sie den Prozess für das TVS, sobald die Telefone wieder registriert sind.

Hinweis: Um festzustellen, ob sich der Cluster im gemischten Modus befindet, navigieren Sie zu Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Nicht sicher; 1 == Mixed Mode).

Für alle CallManager-Knoten des Clusters:

Schritt 1: Navigieren Sie zu, und überprüfen Sie das Ablaufdatum des CallManager-Zertifikats.Cisco Unified OS Administration > Security > Certificate Management > Find

Schritt 2: Klicken Sie auf .Generate CSR > Certificate Purpose: CallManager Wählen Sie die gewünschten Einstellungen für das Zertifikat aus, und klicken Sie dann aufGenerate. Warten Sie, bis die Erfolgsmeldung angezeigt wird, und klicken Sie aufClose.

Schritt 3: CSR herunterladen Klicken Sie auf .Download CSR. Select Certificate Purpose: CallManager and click Download

Schritt 4: Senden Sie die CSR-Anfrage an Certificate Authority .

Schritt 5: Die Zertifizierungsstelle gibt zwei oder mehr Dateien für die signierte Zertifikatskette zurück. Laden Sie die Zertifikate in der folgenden Reihenfolge hoch:

- Stammzertifizierungsstelle als CallManager-trust. Navigieren Sie zu

Certificate Management > Upload certificate > Certificate Purpose: CallManager-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Stammzertifikatdatei. - Zwischenzertifikat als CallManager-trust (Optional). Navigieren Sie zu

Certificate Management > Upload certificate > Certificate Purpose: CallManager-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Datei für das Zwischenzertifikat.

Hinweis: Einige CAs stellen kein Zwischenzertifikat bereit. Wenn nur das Root-Zertifikat angegeben wurde, kann dieser Schritt weggelassen werden.

- CA-signiertes Zertifikat als CallManager. Navigieren Sie zu

Certificate Management > Upload certificate > Certificate Purpose: CallManager. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die CA-signierte Zertifikatsdatei für den aktuellen CUCM-Knoten.

Hinweis: An diesem Punkt vergleicht CUCM den CSR mit dem hochgeladenen, von einer Zertifizierungsstelle signierten Zertifikat. Wenn die Informationen übereinstimmen, wird der CSR gelöscht, und das neue von der Zertifizierungsstelle signierte Zertifikat wird hochgeladen. Wenn Sie nach dem Hochladen des Zertifikats eine Fehlermeldung erhalten, lesen Sie den Abschnitt Allgemeine Fehlermeldungen beim Hochladen von Zertifikaten.

Schritt 6: Wenn sich der Cluster im gemischten Modus befindet, aktualisieren Sie die CTL, bevor die Dienste neu starten: Token oder Tokenless. Wenn sich der Cluster im ungesicherten Modus befindet, überspringen Sie diesen Schritt, und fahren Sie mit dem Neustart der Dienste fort.

Schritt 7. Um das neue Zertifikat auf den Server anzuwenden, müssen die erforderlichen Dienste neu gestartet werden (nur wenn der Dienst ausgeführt wird und aktiv ist). Navigieren Sie zu:

Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification ServiceCisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTPCisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CallManagerCisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CTIManager

Schritt 8: Alle Telefone zurücksetzen:

- Navigieren Sie zu

Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Ein Popup-Fenster mit der Anweisung wird angezeigt. Sie sind im Begriff, alle Geräte im System zurückzusetzen. Diese Aktion kann nicht rückgängig gemacht werden. Weiter? auswählenOKund dann auf klickenReset.

Hinweis: Überwachung der Geräteregistrierung über RTMT Sobald sich alle Telefone wieder registriert haben, können Sie mit dem nächsten Zertifikatstyp fortfahren.

IPSec-Zertifikat

Vorsicht: Eine Sicherungs- oder Wiederherstellungsaufgabe darf nicht aktiv sein, wenn das IPSec-Zertifikat neu generiert wird.

Für alle Knoten (CallManager und IM&P) des Clusters:

Schritt 1: Navigieren Sie zuCisco Unified OS Administration > Security > Certificate Management > Find, und überprüfen Sie das Ablaufdatum des IPSec-Zertifikats.

Schritt 2: Klicken Sie auf CSR erstellen > Zertifikatzweck: ipsec. Wählen Sie die gewünschten Einstellungen für das Zertifikat aus, und klicken Sie dann auf Generate (Generieren). Warten Sie, bis die Erfolgsmeldung angezeigt wird, und klicken Sie dann auf Schließen.

Schritt 3: CSR herunterladen Klicken Sie auf CSR herunterladen. Wählen Sie Zertifikatzweck ipsec aus, und klicken Sie auf Herunterladen.

Schritt 4: Senden Sie den CSR an die Zertifizierungsstelle.

Schritt 5: Die Zertifizierungsstelle gibt zwei oder mehr Dateien für die signierte Zertifikatskette zurück. Laden Sie die Zertifikate in der folgenden Reihenfolge hoch:

- Zertifikat der Stammzertifizierungsstelle als ipsec-trust. Navigieren Sie zu Zertifikatsverwaltung > Zertifikat hochladen > Zertifikatzweck: ipsec-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Stammzertifikatdatei.

- Zwischenzertifikat als ipsec-trust (optional). Navigieren Sie zu Zertifikatsverwaltung > Zertifikat hochladen > Zertifikatzweck: tomcat-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Datei für das Zwischenzertifikat.

Hinweis: Einige CAs stellen kein Zwischenzertifikat bereit. Wenn nur das Root-Zertifikat angegeben wurde, kann dieser Schritt weggelassen werden.

- CA-signiertes Zertifikat als ipsec. Navigieren Sie zu Zertifikatsverwaltung > Zertifikat hochladen > Zertifikatzweck: ipsec. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die CA-signierte Zertifikatsdatei für den aktuellen CUCM-Knoten.

Hinweis: An diesem Punkt vergleicht CUCM den CSR mit dem hochgeladenen, von einer Zertifizierungsstelle signierten Zertifikat. Wenn die Informationen übereinstimmen, verschwindet der CSR, und das neue CA-signierte Zertifikat wird hochgeladen. Wenn Sie nach dem Hochladen des Zertifikats eine Fehlermeldung erhalten, lesen Sie den Abschnitt Allgemeine Fehlermeldungen beim Hochladen von Zertifikaten< /strong>.

Schritt 6: Um das neue Zertifikat auf den Server anzuwenden, müssen die erforderlichen Dienste neu gestartet werden (nur wenn der Dienst ausgeführt wird und aktiv ist). Navigieren Sie zu:

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco DRF

Master(Publisher) - Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco DRF Local (Publisher und Subscriber)

CAPF-Zertifikat

Hinweis: Um festzustellen, ob sich der Cluster im gemischten Modus befindet, navigieren Sie zu Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Nicht sicher; 1 == Mixed Mode).

Hinweis: Der CAPF-Dienst wird nur auf dem Publisher ausgeführt, und nur dieses Zertifikat wird verwendet. Es ist nicht erforderlich, von einer Zertifizierungsstelle signierte Subscriber-Knoten zu erhalten, da sie nicht verwendet werden. Wenn das Zertifikat in den Abonnenten abgelaufen ist und Sie die Warnungen abgelaufener Zertifikate vermeiden möchten, können Sie CAPF-Abonnementzertifikate als selbstsigniert neu generieren. Weitere Informationen finden Sie unter CAPF-Zertifikat als selbstsigniert.

Im Publisher:

Schritt 1: Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find and verify the expiration date of the CAPF certificate.

Schritt 2: Klicken Sie auf CSR erstellen > Zertifikatzweck: CAPF. Wählen Sie die gewünschten Einstellungen für das Zertifikat aus, und klicken Sie dann auf Generate (Generieren). Warten Sie, bis die Erfolgsmeldung angezeigt wird, und klicken Sie auf Schließen.

Schritt 3: CSR herunterladen Klicken Sie auf CSR herunterladen. Wählen Sie CAPF für Zertifikatszwecke aus, und klicken Sie auf Herunterladen.

Schritt 4: Senden Sie den CSR an die Zertifizierungsstelle.

Schritt 5: Die Zertifizierungsstelle gibt zwei oder mehr Dateien für die signierte Zertifikatskette zurück. Laden Sie die Zertifikate in der folgenden Reihenfolge hoch:

- Stammzertifizierungsstelle als CAPF-trust. Navigieren Sie zu Certificate Management > Upload certificate > Certificate Purpose: CAPF-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Stammzertifikatdatei.

- Zwischenzertifikat als CAPF-trust (Optional). Navigieren Sie zu Certificate Management > Upload certificate > Certificate Purpose: CAPF-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Datei für das Zwischenzertifikat.

Hinweis: Einige CAs stellen kein Zwischenzertifikat bereit. Wenn nur das Root-Zertifikat angegeben wurde, kann dieser Schritt weggelassen werden.

- CA-signiertes Zertifikat als CAPF. Navigieren Sie zu Certificate Management > Upload certificate > Certificate Purpose: CAPF. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die CA-signierte Zertifikatsdatei für den aktuellen CUCM-Knoten.

Hinweis: An diesem Punkt vergleicht CUCM den CSR mit dem hochgeladenen, von einer Zertifizierungsstelle signierten Zertifikat. Wenn die Informationen übereinstimmen, verschwindet der CSR, und das neue CA-signierte Zertifikat wird hochgeladen. Wenn Sie nach dem Hochladen des Zertifikats eine Fehlermeldung erhalten, lesen Sie den Abschnitt Häufige Fehlermeldungen beim Hochladen von Zertifikaten.

Schritt 6: Wenn sich der Cluster im gemischten Modus befindet, aktualisieren Sie die CTL, bevor die Dienste neu starten: Token oder Tokenless. Wenn sich der Cluster im ungesicherten Modus befindet, überspringen Sie diesen Schritt, und fahren Sie mit dem Neustart des Diensts fort.

Schritt 7. Um das neue Zertifikat auf den Server anzuwenden, müssen die erforderlichen Dienste neu gestartet werden (nur wenn der Dienst ausgeführt wird und aktiv ist). Navigieren Sie zu:

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service (Alle Knoten, auf denen der Service ausgeführt wird.)

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP (Alle Knoten, auf denen der Service ausgeführt wird.)

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco Certificate Authority Proxy Function (Publisher)

Schritt 8: Alle Telefone zurücksetzen:

- Navigieren Sie zu Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Ein Popup-Fenster mit der Anweisung wird angezeigt. Sie sind im Begriff, alle Geräte im System zurückzusetzen. Diese Aktion kann nicht rückgängig gemacht werden. Fortfahren? OK auswählen und dann auf Zurücksetzen klicken.

Hinweis: Überwachung der Geräteregistrierung über RTMT Sobald sich alle Telefone wieder registriert haben, können Sie mit dem nächsten Zertifikatstyp fortfahren.

TVS-Zertifikat

Achtung: Generieren Sie nicht gleichzeitig CallManager- und TVS-Zertifikate neu. Dies führt zu einer nicht wiederherstellbaren Diskrepanz zwischen der installierten ITL auf den Endpunkten, die das Entfernen der ITL von ALLEN Endpunkten im Cluster erfordert. Beenden Sie den gesamten Prozess für CallManager, und starten Sie den Prozess für das TVS, sobald die Telefone wieder registriert sind.

Für alle TVS-Knoten des Clusters:

Schritt 1: Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find and verify the expiry date of the TVS certificate.

Schritt 2: Klicken Sie auf CSR erstellen > Zertifikatzweck: TVS. Wählen Sie die gewünschten Einstellungen für das Zertifikat aus, und klicken Sie dann auf Generate (Generieren). Warten Sie, bis die Erfolgsmeldung angezeigt wird, und klicken Sie auf Schließen.

Schritt 3: CSR herunterladen Klicken Sie auf CSR herunterladen. Wählen Sie Zertifikatzweck-TVS aus, und klicken Sie auf Herunterladen.

Schritt 4: Senden Sie den CSR an die Zertifizierungsstelle.

Schritt 5: Die Zertifizierungsstelle gibt zwei oder mehr Dateien für die signierte Zertifikatskette zurück. Laden Sie die Zertifikate in der folgenden Reihenfolge hoch:

- Zertifikat der Stammzertifizierungsstelle als TVS-trust. Navigieren Sie zu Zertifikatsverwaltung > Zertifikat hochladen > Zertifikatzweck: TVS-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Stammzertifikatdatei.

- Zwischenzertifikat als TVS-trust (Optional). Navigieren Sie zu Zertifikatsverwaltung > Zertifikat hochladen > Zertifikatzweck: TVS-trust. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die Datei für das Zwischenzertifikat.

Hinweis: Einige CAs stellen kein Zwischenzertifikat bereit. Wenn nur das Root-Zertifikat angegeben wurde, kann dieser Schritt weggelassen werden.

- CA-signiertes Zertifikat als TVS. Navigieren Sie zu Zertifikatsverwaltung > Zertifikat hochladen > Zertifikatzweck: TVS. Legen Sie die Beschreibung des Zertifikats fest, und durchsuchen Sie die CA-signierte Zertifikatsdatei für den aktuellen CUCM-Knoten.

Hinweis: An diesem Punkt vergleicht CUCM den CSR mit dem hochgeladenen, von einer Zertifizierungsstelle signierten Zertifikat. Wenn die Informationen übereinstimmen, wird der CSR gelöscht, und das neue von der Zertifizierungsstelle signierte Zertifikat wird hochgeladen. Wenn Sie nach dem Hochladen des Zertifikats eine Fehlermeldung erhalten, lesen Sie den Abschnitt Allgemeine Fehlermeldungen beim Hochladen von Zertifikaten.

Schritt 6: Um das neue Zertifikat auf den Server anzuwenden, müssen die erforderlichen Dienste neu gestartet werden (nur wenn der Dienst ausgeführt wird und aktiv ist). Navigieren Sie zu:

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP (Alle Knoten, auf denen der Service ausgeführt wird.)

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service (Alle Knoten, auf denen der Service ausgeführt wird.)

Schritt 7. Alle Telefone zurücksetzen:

- Navigieren Sie zu Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Ein Popup-Fenster mit der Anweisung wird angezeigt. Sie sind im Begriff, alle Geräte im System zurückzusetzen. Diese Aktion kann nicht rückgängig gemacht werden. Fortfahren? OK auswählen und dann auf Zurücksetzen klicken.

Hinweis: Überwachung der Geräteregistrierung über RTMT Sobald sich alle Telefone wieder registriert haben, können Sie mit dem nächsten Zertifikatstyp fortfahren.

Fehlerbehebung bei häufig hochgeladenen Zertifikatfehlermeldungen

In diesem Abschnitt werden einige der häufigsten Fehlermeldungen beim Hochladen eines von einer Zertifizierungsstelle signierten Zertifikats aufgeführt.

Das Zertifizierungsstellenzertifikat ist im Vertrauensstellungsspeicher nicht verfügbar.

Dieser Fehler bedeutet, dass das Stamm- oder Zwischenzertifikat nicht in den CUCM hochgeladen wurde. Überprüfen Sie, ob diese beiden Zertifikate als vertrauenswürdiger Speicher hochgeladen wurden, bevor das Dienstzertifikat hochgeladen wird.

Datei /usr/local/platform/.security/tomcat/keys/tomcat.csr existiert nicht

Dieser Fehler wird angezeigt, wenn für das Zertifikat kein CSR vorhanden ist (tomcat, callmanager, ipsec, capf, tvs). Überprüfen Sie, ob der CSR zuvor erstellt wurde und ob das Zertifikat auf Grundlage dieses CSR erstellt wurde. Wichtige Punkte:

- Pro Server und Zertifikatstyp kann nur ein CSR vorhanden sein. Das heißt, wenn eine neue CSR erstellt wird, wird die alte ersetzt.

- Platzhalterzertifikate werden von CUCM nicht unterstützt.

- Es ist nicht möglich, ein bereits bestehendes Servicegesetz ohne eine neue CSR-Richtlinie zu ersetzen.

- Ein weiterer möglicher Fehler für dasselbe Problem ist "Die Datei /usr/local/platform/upload/certs//tomcat.der konnte nicht hochgeladen werden." Dies hängt von der CUCM-Version ab.

Öffentlicher CSR-Schlüssel und öffentlicher Zertifikatschlüssel stimmen nicht überein

Dieser Fehler tritt auf, wenn das von der Zertifizierungsstelle bereitgestellte Zertifikat einen anderen öffentlichen Schlüssel als den in der CSR-Datei gesendeten hat. Mögliche Gründe sind:

- Das falsche Zertifikat (möglicherweise von einem anderen Knoten) wird hochgeladen.

- Das CA-Zertifikat wurde mit einem anderen CSR generiert.

- Der CSR wurde neu generiert und ersetzte den alten CSR, der zum Erhalt des signierten Zertifikats verwendet wurde.

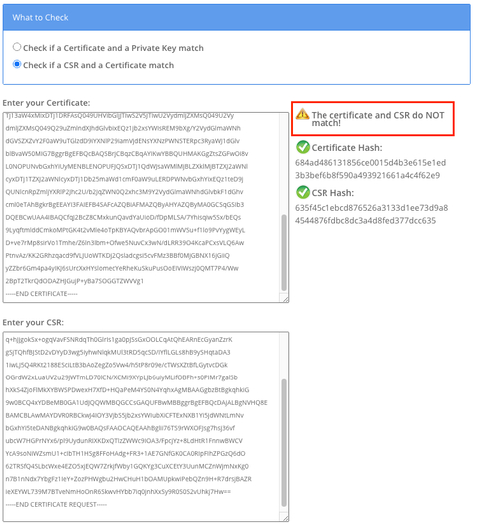

Zur Überprüfung der Übereinstimmung von CSR und öffentlichem Zertifikatschlüssel gibt es mehrere Online-Tools, z. B. SSL.

Ein weiterer möglicher Fehler für dasselbe Problem ist "Die Datei /usr/local/platform/upload/certs//tomcat.der konnte nicht hochgeladen werden." Dies hängt von der CUCM-Version ab.

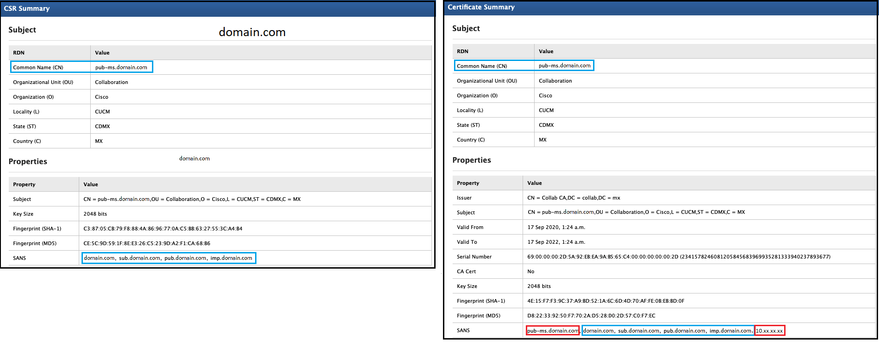

CSR Subject Alternate Name (SAN) und Zertifikat-SAN stimmen nicht überein

Die SANs zwischen CSR und Zertifikat müssen identisch sein. Dadurch wird die Zertifizierung für nicht zulässige Domänen verhindert. Um die SAN-Diskrepanz zu überprüfen, führen Sie die folgenden Schritte aus:

1. Decodieren Sie CSR und Zertifikat (Basis 64). Es stehen verschiedene Decoder online zur Verfügung, z.B. der Decoder.

2. Vergleichen Sie die SAN-Einträge, und stellen Sie sicher, dass alle übereinstimmen. Die Reihenfolge ist nicht wichtig, aber alle Einträge im CSR müssen im Zertifikat gleich sein.

Beispielsweise wurden dem CA-signierten Zertifikat zwei zusätzliche SAN-Einträge hinzugefügt: der Common Name des Zertifikats und eine zusätzliche IP-Adresse.

3. Nachdem Sie festgestellt haben, dass das SAN nicht übereinstimmt, gibt es zwei Optionen, um dies zu beheben:

- Bitten Sie Ihren CA-Administrator, ein Zertifikat mit genau den SAN-Einträgen auszustellen, die im CSR gesendet werden.

- Erstellen Sie in CUCM einen CSR, der den Anforderungen der Zertifizierungsstelle entspricht.

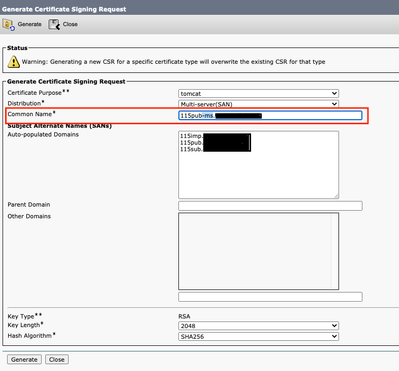

So ändern Sie den vom CUCM erstellten CSR:

- Wenn die CA die Domäne entfernt, kann ein CSR im CUCM ohne die Domäne erstellt werden. Entfernen Sie während der CSR-Erstellung die Domäne, die standardmäßig eingetragen ist.

- Wenn ein Multi-SAN-Zertifikat erstellt wird, gibt es einige Zertifizierungsstellen, die die Option -ms im allgemeinen Namen nicht akzeptieren. Die -ms-Klasse kann nach der Erstellung aus dem CSR entfernt werden.

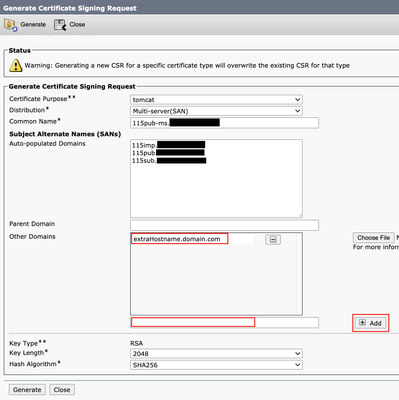

3. So fügen Sie einen alternativen Namen neben den vom CUCM automatisch vervollständigten Namen hinzu:

- Wenn ein Multi-SAN-Zertifikat verwendet wird, können weitere FQDN hinzugefügt werden. (IP-Adressen werden nicht akzeptiert.)

b. Wenn das Zertifikat Single Node ist, verwenden Sie denset web-securityBefehl. Dieser Befehl gilt auch für Multi-SAN-Zertifikate. (Jede Art von Domäne kann hinzugefügt werden, auch IP-Adressen sind zulässig.)

Weitere Informationen finden Sie im Referenzhandbuch zur Befehlszeile.

Zertifikate mit derselben CN werden nicht ersetzt.

CUCM wurde so konzipiert, dass nur ein Zertifikat mit demselben gemeinsamen Namen und demselben Zertifikatstyp gespeichert wird. Das bedeutet, dass CUCM das alte Zertifikat entfernt und durch das neue ersetzt, wenn in der Datenbank bereits ein Zertifikat vorhanden ist, das tomcat-trust ist.

In einigen Fällen ersetzt CUCM das alte Zertifikat nicht:

- Das hochgeladene Zertifikat ist abgelaufen: Der CUCM lässt das Hochladen eines abgelaufenen Zertifikats nicht zu.

- Das alte Zertifikat hat ein aktuelleres Von-Datum als das neue Zertifikat. CUCM behält das neueste Zertifikat, und das ältere FROM-Datum wird als älter katalogisiert. In diesem Szenario müssen Sie das unerwünschte Zertifikat löschen und dann das neue hochladen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

27-Aug-2024 |

Aktualisierter Alternativer Text, maschinelle Übersetzung und Formatierung. |

3.0 |

14-Sep-2022 |

Rezertifizierung |

1.0 |

17-May-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Danny DuranCisco TAC Project Manager

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback