Einleitung

In diesem Dokument wird das Verfahren zum Aktualisieren von CUCM-Verbindungen zu AD von einer nicht sicheren LDAP-Verbindung zu einer sicheren LDAPS-Verbindung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

・ AD LDAP-Server

・ CUCM-LDAP-Konfiguration

・ CUCM IM und Presence-Service (IM/P)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf CUCM Version 9.x und höher.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Es obliegt dem Active Directory (AD)-Administrator, das AD Lightweight Directory Access Protocol (LDAP) für Lightweight Directory Access Protocol (LDAPS) zu konfigurieren. Dazu gehört die Installation von CA-signierten Zertifikaten, die die Anforderungen eines LDAPS-Zertifikats erfüllen.

Überprüfen und Installieren von LDAPS-Zertifikaten

Schritt 1: Nachdem das LDAPS-Zertifikat auf den AD-Server hochgeladen wurde, überprüfen Sie, ob LDAPS auf dem AD-Server mit dem Tool ldp.exe aktiviert ist.

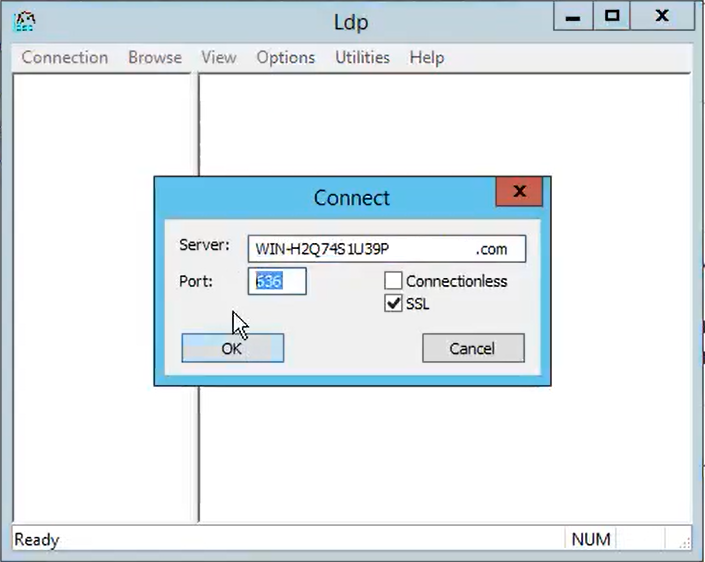

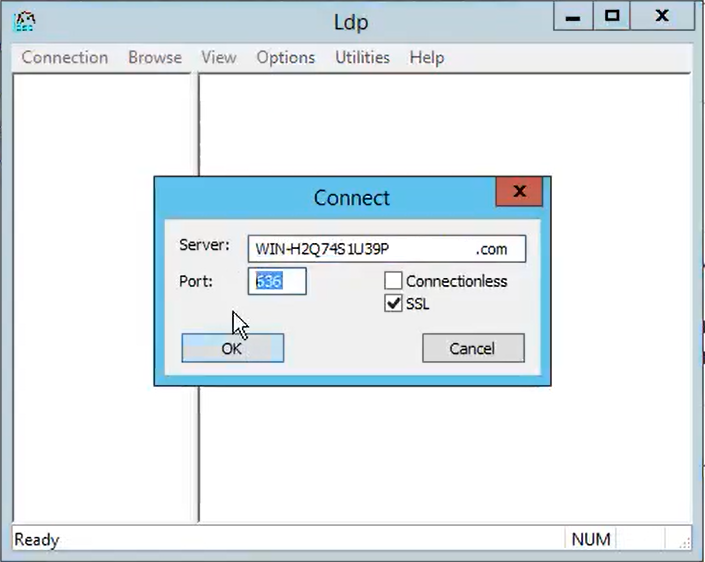

- Starten Sie das AD-Verwaltungstool (Ldp.exe) auf dem AD-Server.

- Wählen Sie im Menü Verbindung die Option Verbinden aus.

- Geben Sie den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) des LDAPS-Servers als Server ein.

- Geben Sie 636 als Portnummer ein.

- Klicken Sie auf OK, wie in der Abbildung dargestellt.

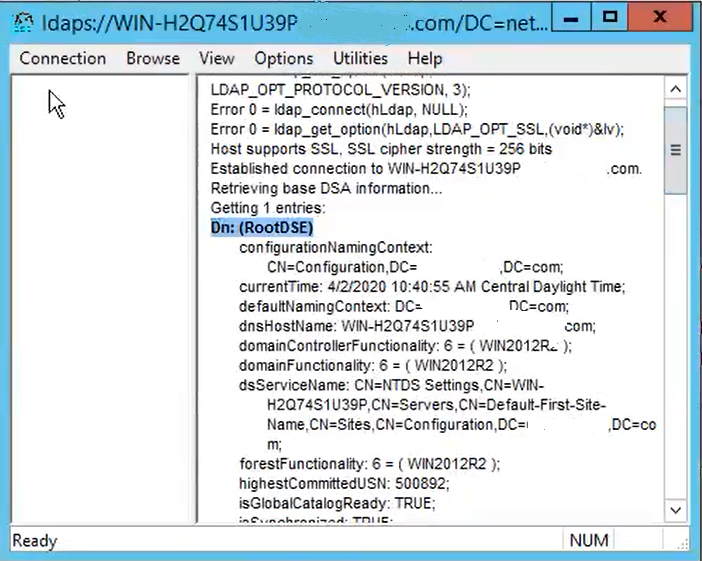

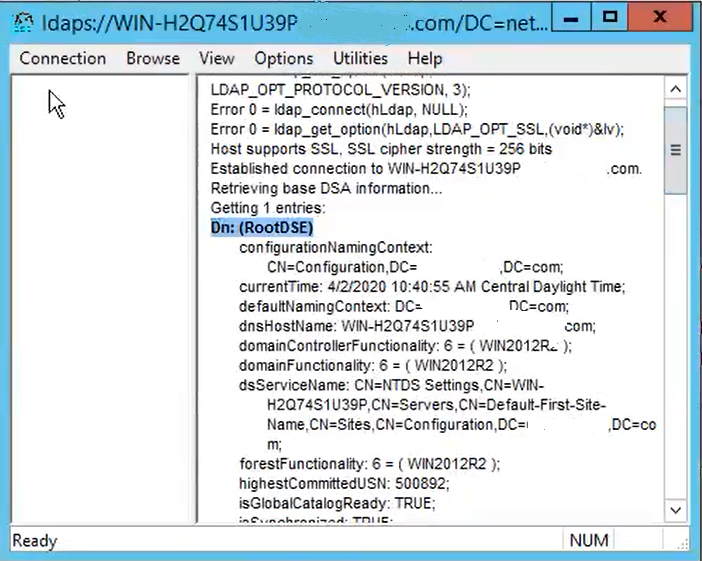

Für eine erfolgreiche Verbindung an Port 636 werden die RootDSE-Informationen im rechten Bereich ausgegeben, wie in der Abbildung dargestellt:

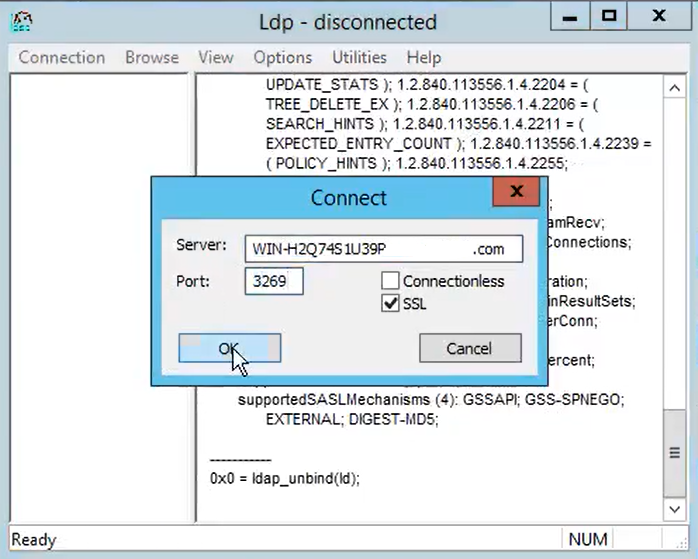

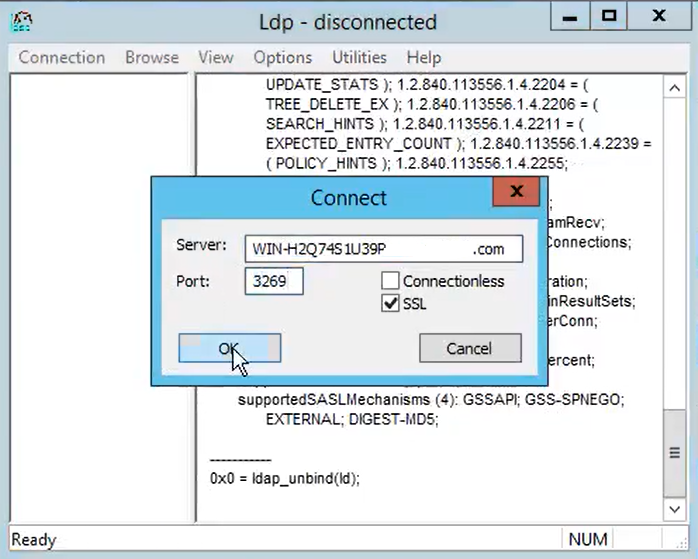

Wiederholen Sie den Vorgang für Port 3269, wie in der Abbildung dargestellt:

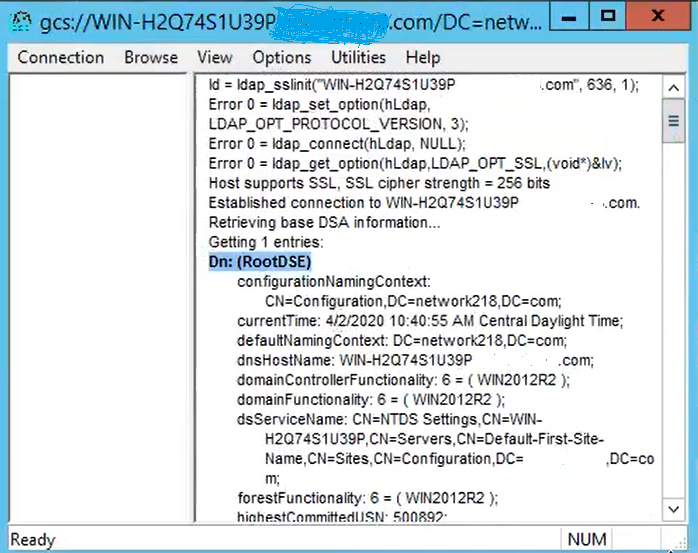

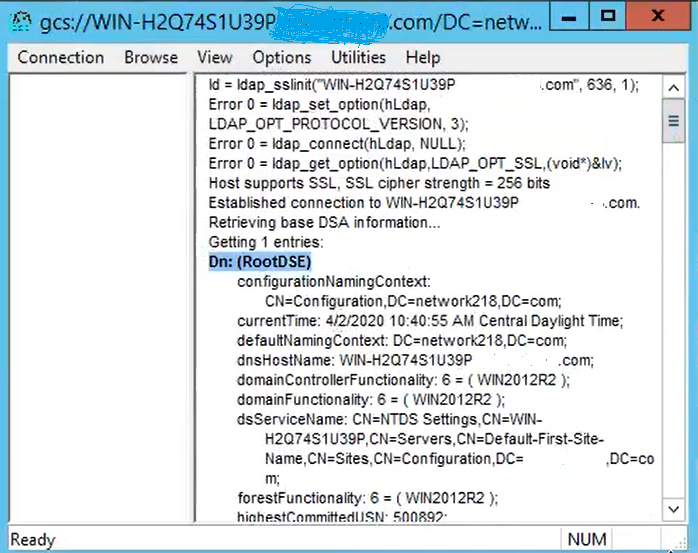

Für eine erfolgreiche Verbindung an Port 3269 werden die RootDSE-Informationen im rechten Bereich ausgegeben, wie in der Abbildung dargestellt:

Schritt 2: Rufen Sie das Root- und alle Zwischenzertifikate ab, die Teil des LDAPS-Serverzertifikats sind, und installieren Sie diese als so genannte "tomcat-trust"-Zertifikate auf jedem CUCM- und IM/P-Publisher-Knoten sowie als "CallManager-trust" auf dem CUCM-Publisher.

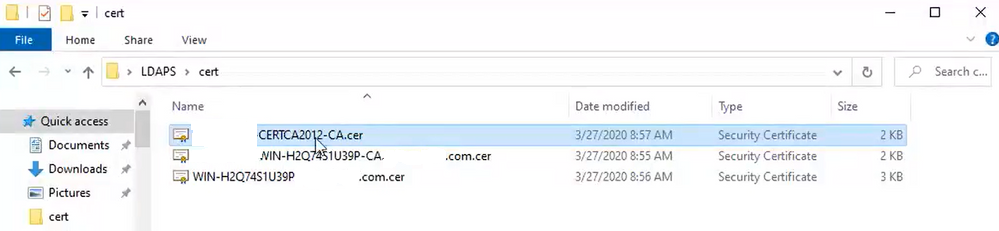

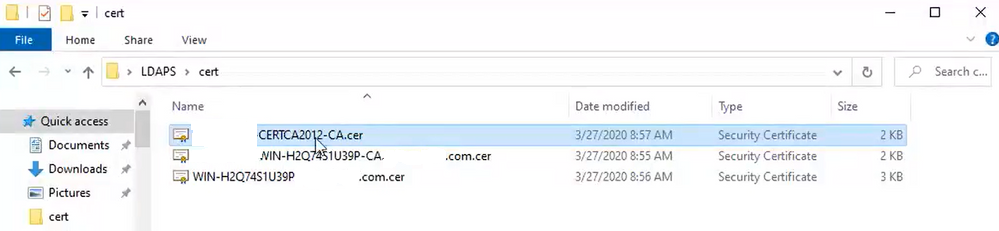

Die Stamm- und Zwischenzertifikate, die Teil eines LDAPS-Serverzertifikats sind, <hostname>.cer, werden im folgenden Bild angezeigt:

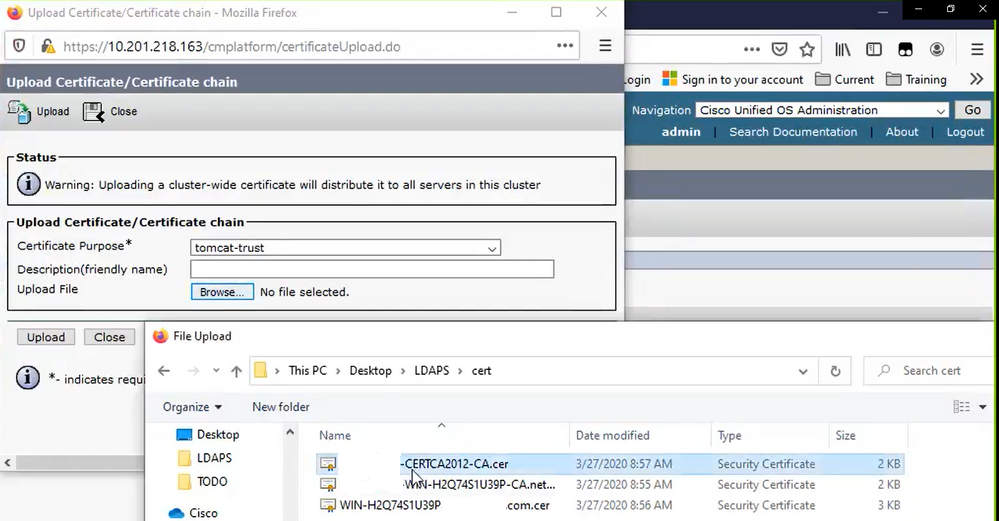

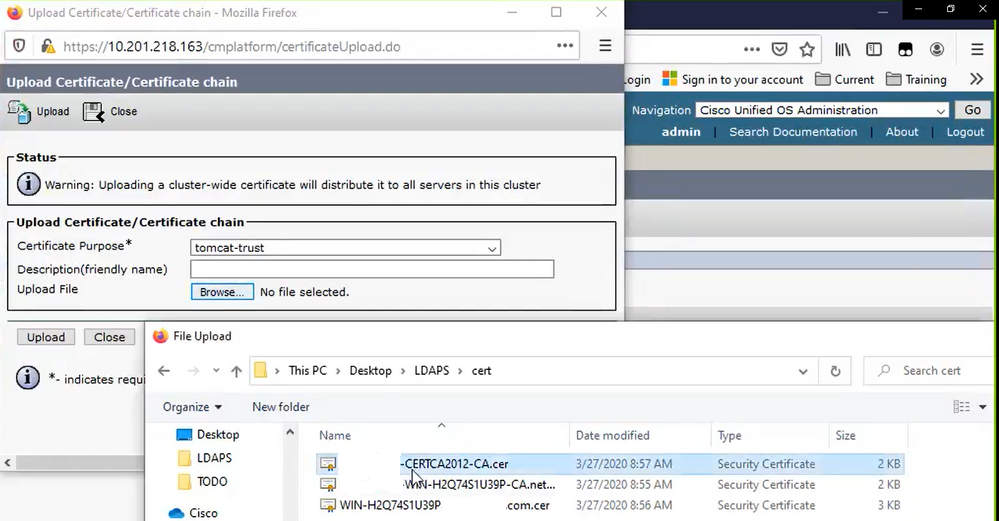

Navigieren Sie zu CUCM Publisher Cisco Unified OS Administration > Security > Certificate Management. Laden Sie den Stamm als tomcat-trust (wie im Bild gezeigt) und als CallManager-trust (nicht gezeigt) hoch:

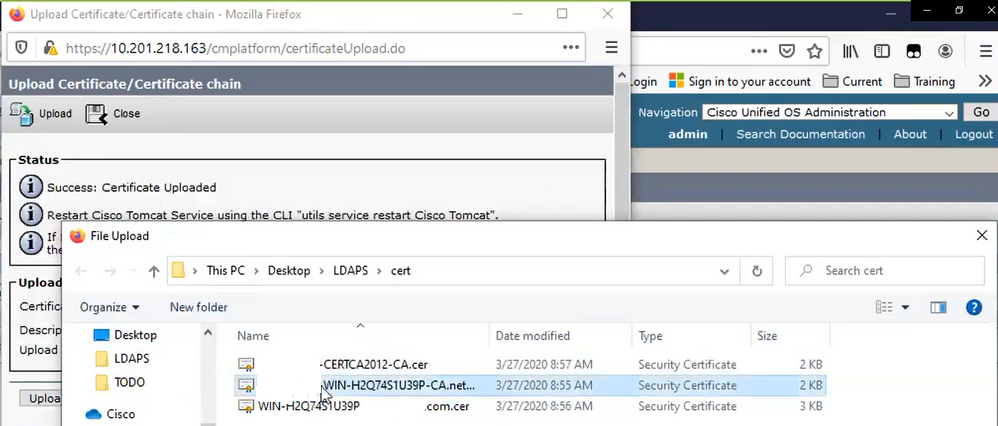

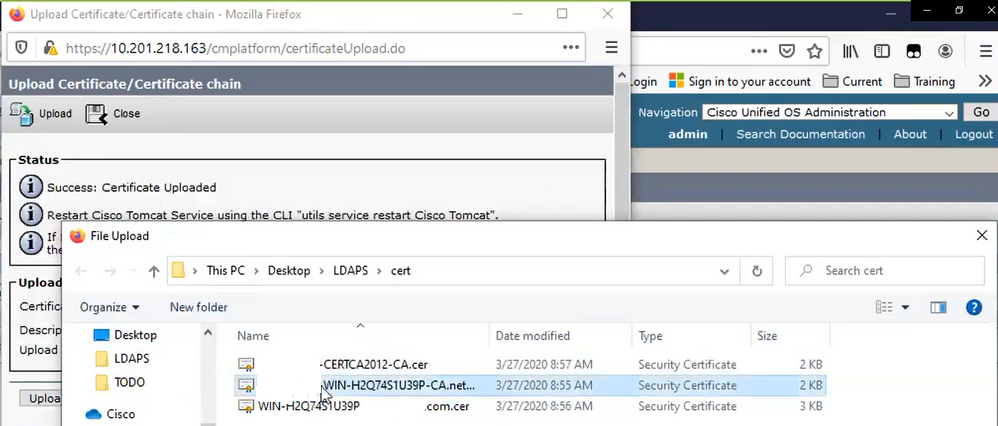

Zwischenprodukt als tomcat-trust (wie im Bild gezeigt) und als CallManager-trust (nicht gezeigt) hochladen:

Hinweis: Wenn IM/P-Server Teil des CUCM-Clusters sind, müssen Sie diese Zertifikate auch auf diese IM/P-Server hochladen.

Hinweis: Alternativ können Sie das LDAPS-Serverzertifikat als tomcat-trust installieren.

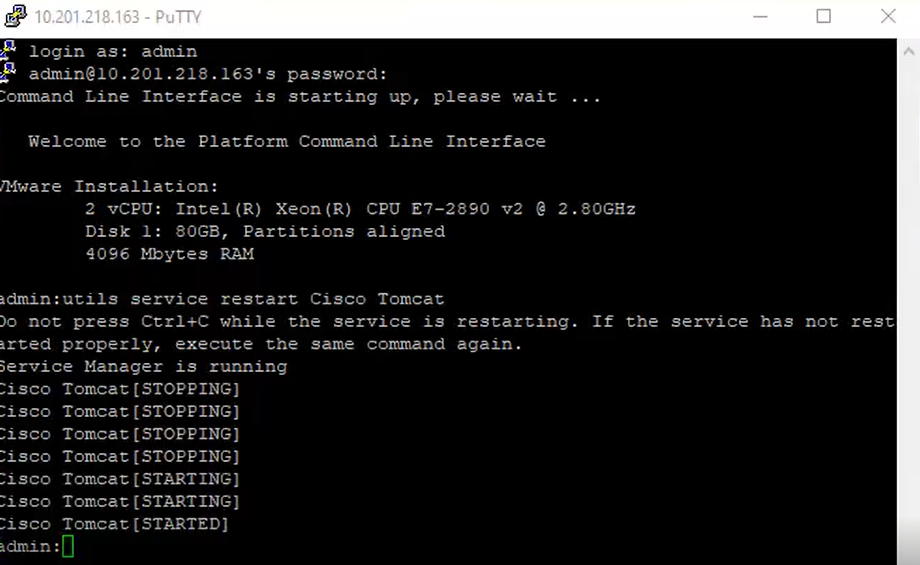

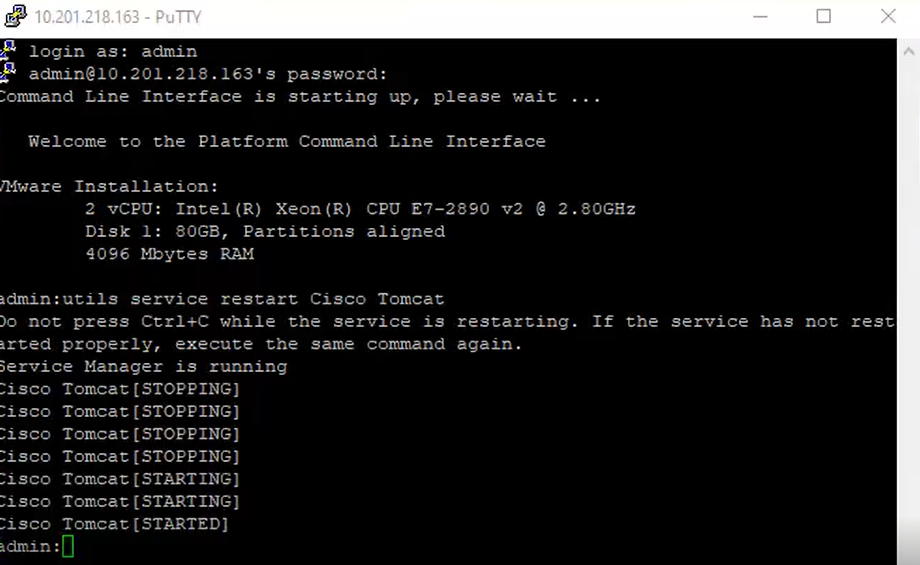

Schritt 3: Starten Sie Cisco Tomcat über die CLI der einzelnen Knoten (CUCM und IM/P) in den Clustern neu. Überprüfen Sie außerdem für das CUCM-Cluster, ob der Cisco DirSync-Dienst auf dem Publisher-Knoten gestartet wurde.

Um den Tomcat-Dienst neu zu starten, müssen Sie eine CLI-Sitzung für jeden Knoten öffnen und den Befehl utils service restart Cisco Tomcat ausführen, wie im Bild gezeigt:

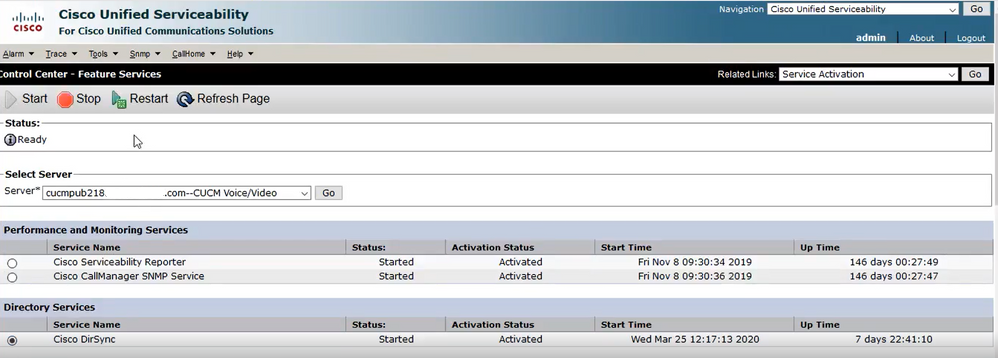

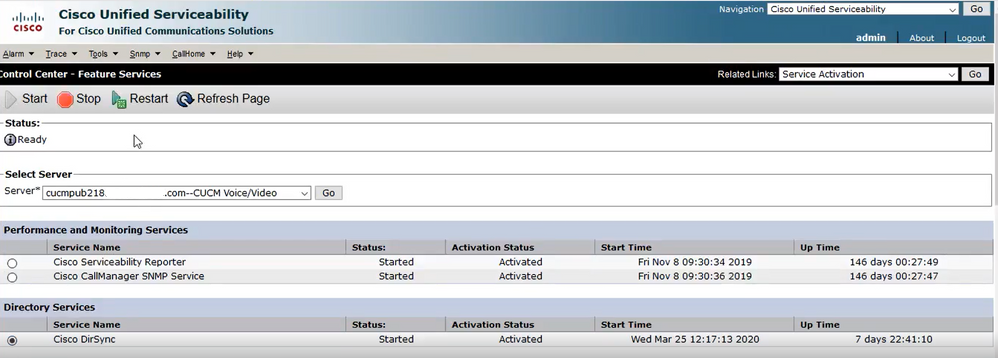

Schritt 4: Navigieren Sie zum CUCM-Publisher Cisco Unified Serviceability > Tools > Control Center - Feature Services, überprüfen Sie, ob der Cisco DirSync-Service aktiviert und gestartet wurde (wie im Bild gezeigt), und starten Sie den Cisco CTIManager-Service auf jedem Knoten neu, falls dieser verwendet wird (nicht dargestellt):

Sicheres LDAP-Verzeichnis konfigurieren

Schritt 1: Konfigurieren Sie das CUCM-LDAP-Verzeichnis, um die LDAPS-TLS-Verbindung mit AD auf Port 636 zu verwenden.

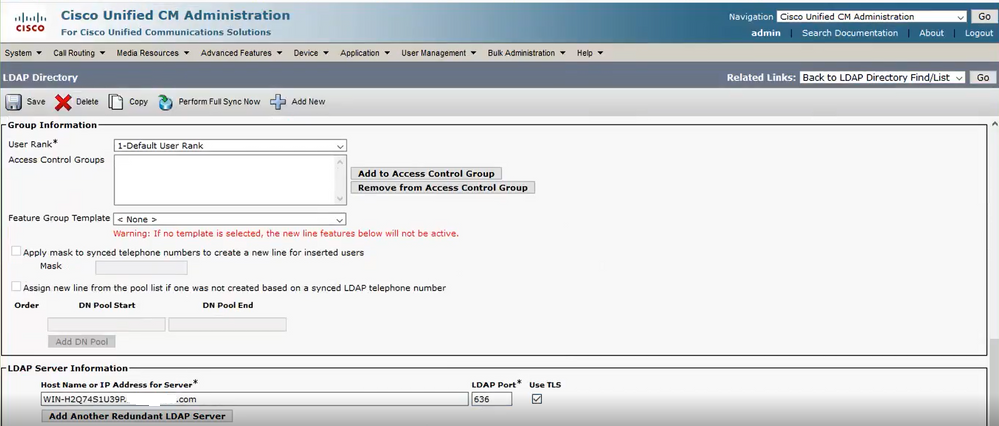

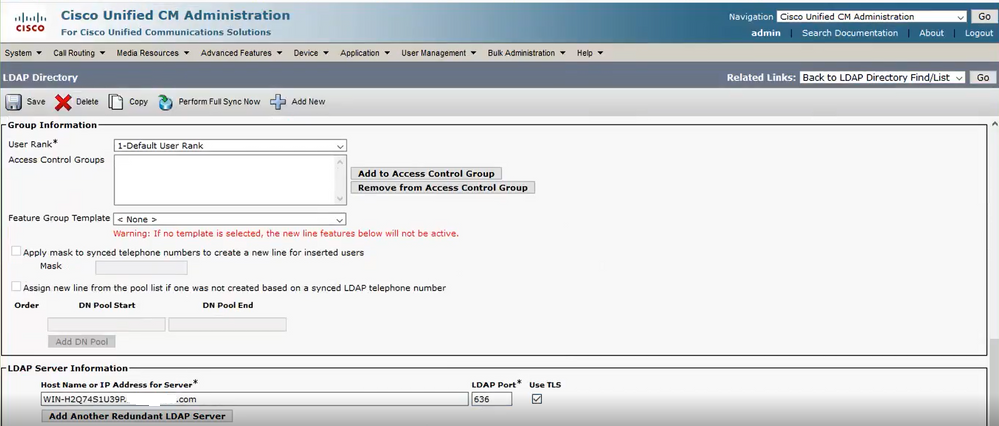

Navigieren Sie zu CUCM Administration > System > LDAP Directory. Geben Sie den FQDN oder die IP-Adresse des LDAP-Servers für LDAP-Serverinformationen ein. Geben Sie den LDAPS-Port 636 an, und aktivieren Sie das Kontrollkästchen TLS verwenden, wie im Bild gezeigt:

Hinweis: Wenn die in den LDAP-Serverinformationen konfigurierten FQDN-Versionen 10.5(2)SU2 und 9.1(2)SU3 mit dem allgemeinen Namen des Zertifikats abgeglichen wurden, wird standardmäßig der Befehl utils ldap config ipaddr ausgegeben, um die Durchsetzung von FQDN zur CN-Überprüfung zu beenden, wenn die IP-Adresse anstelle des FQDN verwendet wird.

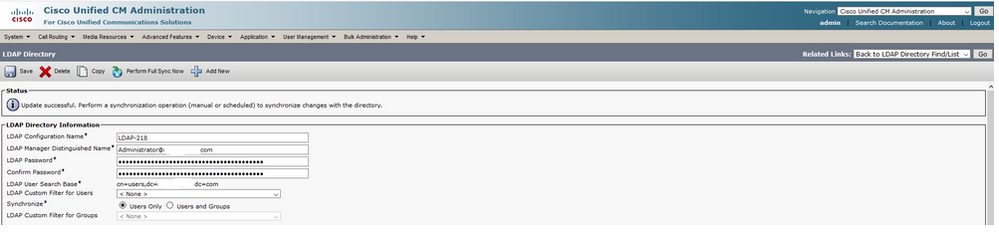

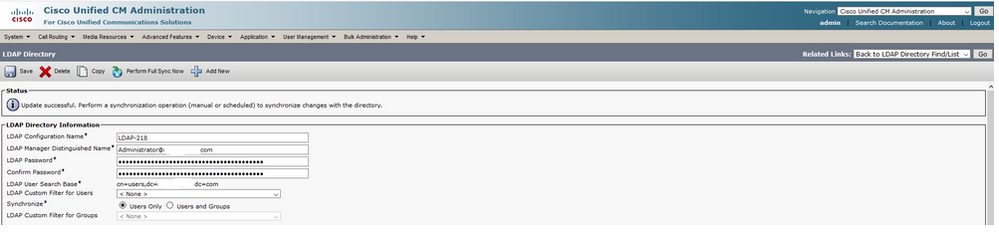

Schritt 2: Um die Konfigurationsänderung in LDAPS abzuschließen, klicken Sie auf Perform Full Sync Now (Vollständige Synchronisierung jetzt durchführen), wie im Bild gezeigt:

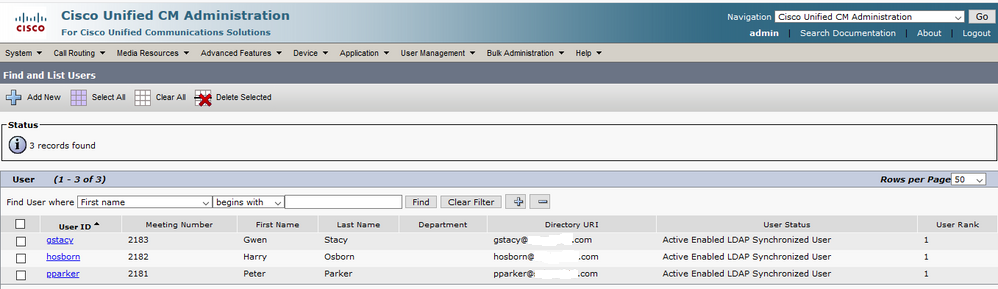

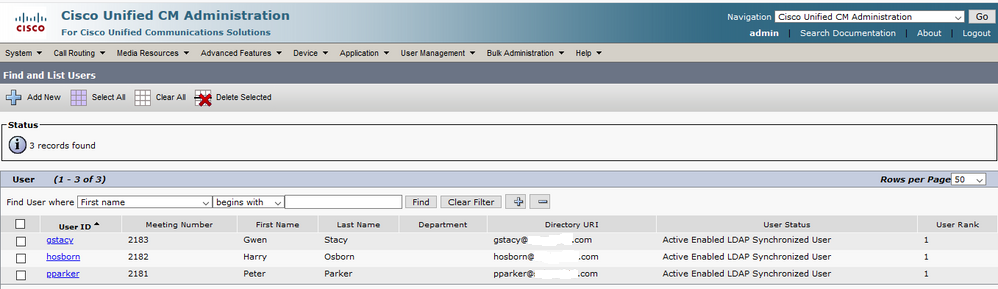

Schritt 3: Navigieren Sie zu CUCM Administration > User Management > End User, und überprüfen Sie, ob Endbenutzer vorhanden sind, wie in der Abbildung dargestellt:

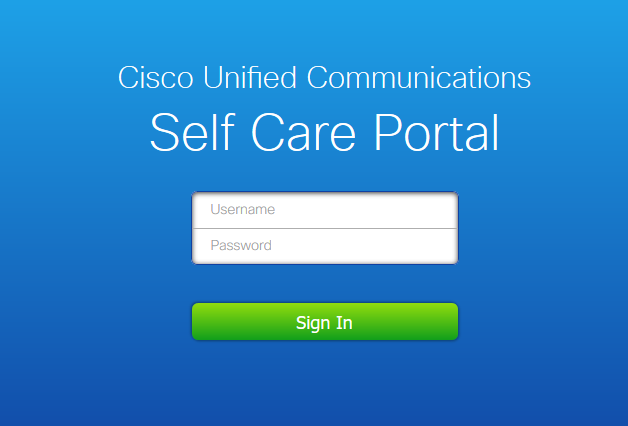

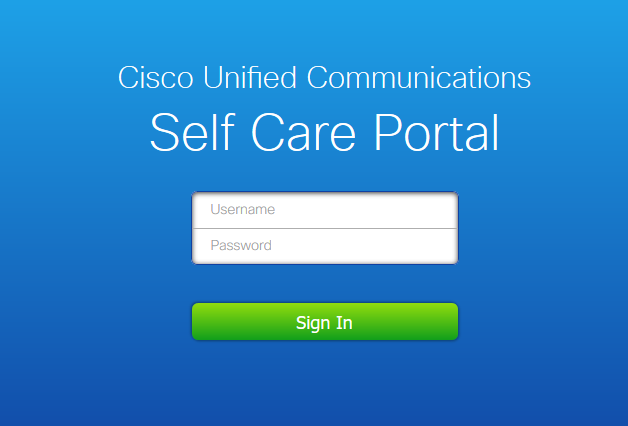

Schritt 4: Navigieren Sie zur Seite ccmuser (https://<ip address of cucm pub>/ccmuser), um sicherzustellen, dass sich der Benutzer erfolgreich angemeldet hat.

Die Seite "ccmuser" für CUCM-Version 12.0.1 sieht wie folgt aus:

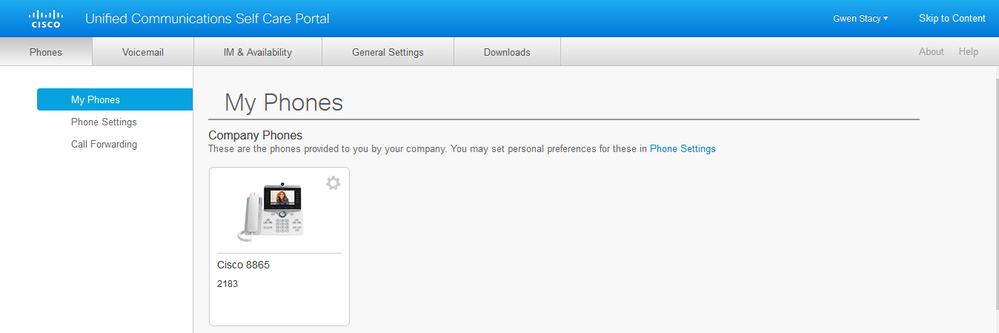

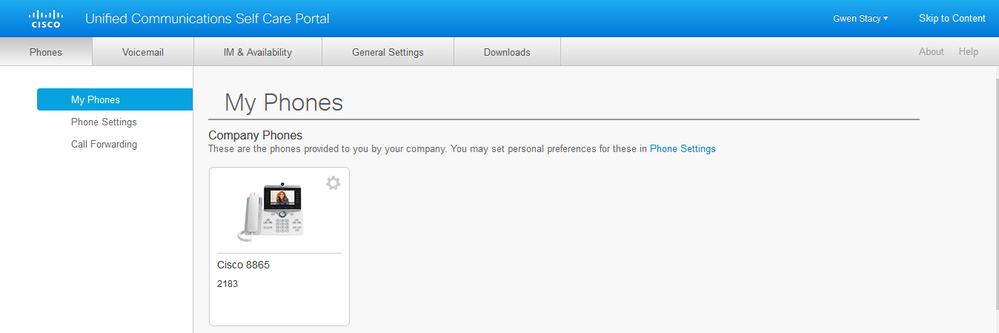

Der Benutzer kann sich erfolgreich anmelden, nachdem die LDAP-Anmeldeinformationen eingegeben wurden, wie im folgenden Bild gezeigt:

Konfigurieren der sicheren LDAP-Authentifizierung

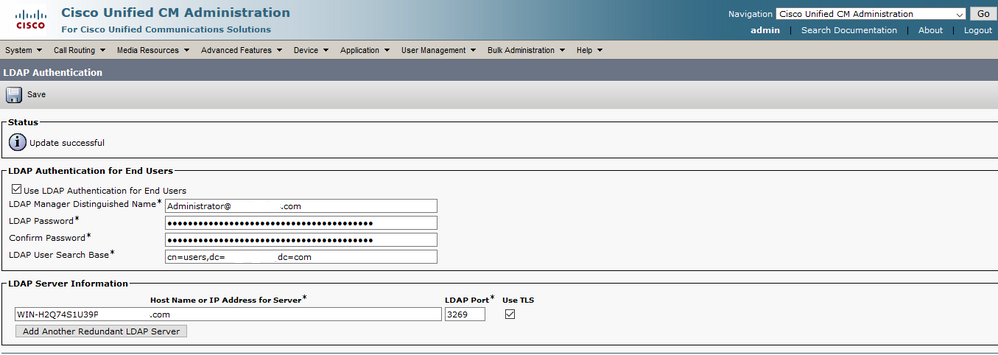

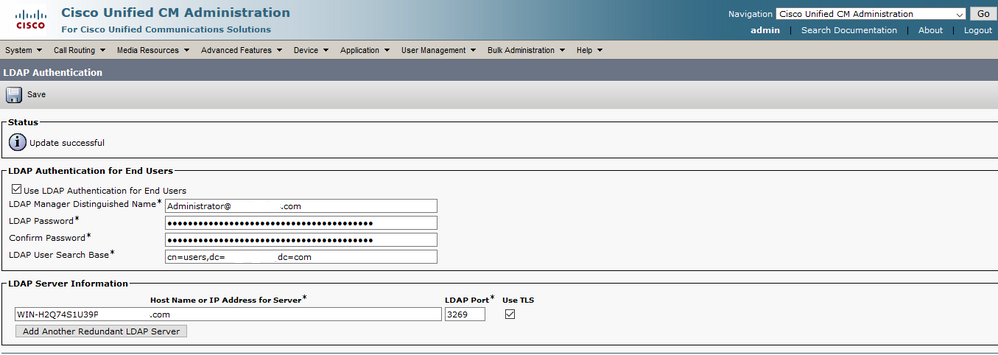

Konfigurieren Sie die CUCM-LDAP-Authentifizierung, um die LDAPS-TLS-Verbindung mit AD auf Port 3269 zu verwenden.

Navigieren Sie zu CUCM Administration > System > LDAP Authentication. Geben Sie den FQDN des LDAP-Servers für LDAP-Serverinformationen ein. Geben Sie den LDAPS-Port 3269 an, und aktivieren Sie das Kontrollkästchen TLS verwenden, wie im Bild gezeigt:

Hinweis: Wenn Sie Jabber-Clients haben, wird empfohlen, Port 3269 für die LDAPS-Authentifizierung zu verwenden, da ein Jabber-Timeout für die Anmeldung auftreten kann, wenn keine sichere Verbindung zum globalen Katalogserver angegeben ist.

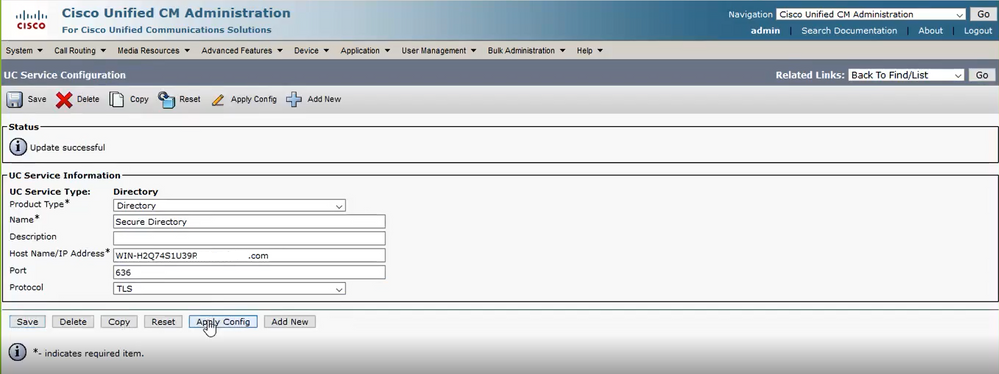

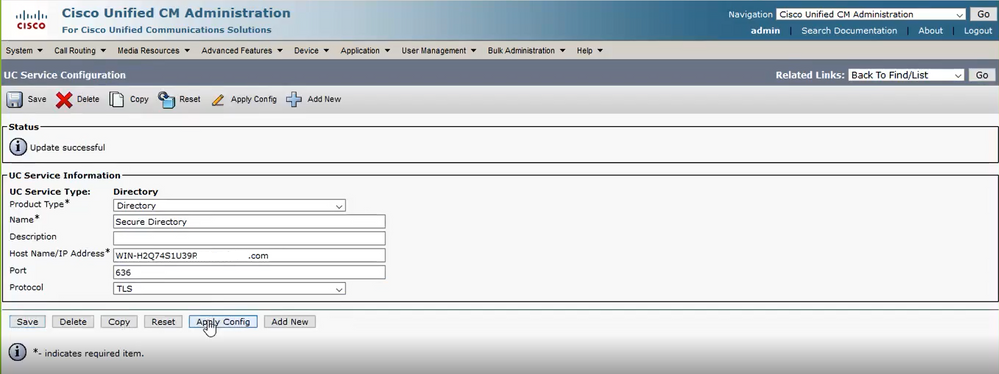

Konfigurieren sicherer Verbindungen zu AD für UC-Dienste

Wenn Sie UC-Dienste sichern müssen, die LDAP verwenden, konfigurieren Sie diese UC-Dienste so, dass sie Port 636 oder 3269 mit TLS verwenden.

Navigieren Sie zu CUCM Administration > User Management > User Settings > UC Service. Suchen nach Verzeichnisdienst, der auf AD verweist. Geben Sie den FQDN des LDAPS-Servers als Hostnamen/IP-Adresse ein. Geben Sie den Port als 636 oder 3269 und das Protokoll TLS an, wie im Bild gezeigt:

Hinweis: Auf den Jabber-Client-Computern müssen auch die auf dem CUCM installierten Tomcat-Trust-LDAPS-Zertifikate im Zertifikatmanagement-Trust-Speicher des Jabber-Client-Computers installiert sein, damit der Jabber-Client eine LDAPS-Verbindung mit AD herstellen kann.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Exportieren Sie das LDAPS TLS-Zertifikat aus einer CUCM-Paketerfassung, um die tatsächliche LDAPS-Zertifikat-/Zertifikatskette zu überprüfen, die vom LDAP-Server an den CUCM für die TLS-Verbindung gesendet wurde. Dieser Link enthält Informationen zum Exportieren eines TLS-Zertifikats aus einer CUCM-Paketerfassung: So exportieren Sie ein TLS-Zertifikat aus der CUCM-Paketerfassung

Fehlerbehebung

Es sind derzeit keine spezifischen Informationen zur Fehlerbehebung für diese Konfiguration verfügbar.

Zugehörige Informationen

Feedback

Feedback