Einleitung

In diesem Dokument wird beschrieben, wie der Active Directory Federation Service (AD FS) Version 2.0 konfiguriert wird, um Security Assertion Markup Language (SAML) Single Sign-on (SSO) für Cisco Collaboration-Produkte wie Cisco Unified Communications Manager (CUCM), Cisco Unity Connection (UCXN), CUCM IM and Presence und Cisco Prime Collaboration zu aktivieren.

Voraussetzungen

Anforderungen

AD FS Version 2.0 muss installiert und getestet werden.

Achtung: Diese Installationsanleitung basiert auf einem Lab-Setup. Es wird angenommen, dass AD FS Version 2.0 nur für SAML SSO mit Cisco Collaboration-Produkten verwendet wird. Falls es von anderen geschäftskritischen Anwendungen verwendet wird, muss die erforderliche Anpassung gemäß der offiziellen Microsoft-Dokumentation vorgenommen werden.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- AD FS Version 2.0

- Microsoft Internet Explorer 10

- CUCM-Version 10.5

- Cisco IM und Presence Server Version 10.5

- UCXN-Version 10.5

- Cisco Prime Collaboration Provisioning 10.5

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

AD FS Version 2.0 Identity Provider (IdP)-Metadaten herunterladen

Um IdP-Metadaten herunterzuladen, führen Sie den folgenden Link in Ihrem Browser aus: https://<FQDN of ADFS>/FederationMetadata/2007-06/FederationMetadata.xml.

Collaboration Server-Metadaten (SP) herunterladen

CUCM IM- und Presence-Service

Öffnen Sie einen Webbrowser, melden Sie sich als Administrator bei CUCM an, und navigieren Sie zu System > SAML Single Sign On.

Unity Connection

Öffnen Sie einen Webbrowser, melden Sie sich als Administrator bei UCXN an, und navigieren Sie zu Systemeinstellungen > SAML Single Sign On.

Cisco Prime Collaboration-Bereitstellung

Öffnen Sie einen Webbrowser, melden Sie sich bei Prime Collaboration Assurance als globaladmin an, und navigieren Sie zu Administration > System Setup > Single Sign On.

Hinzufügen von CUCM als Vertrauenswürdigkeit der vertrauenden Seite

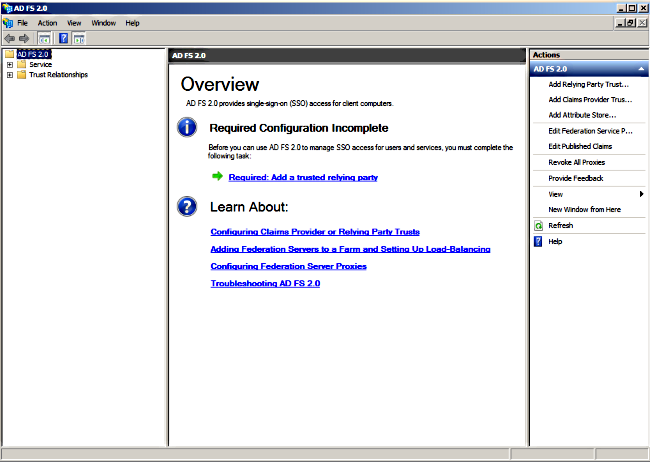

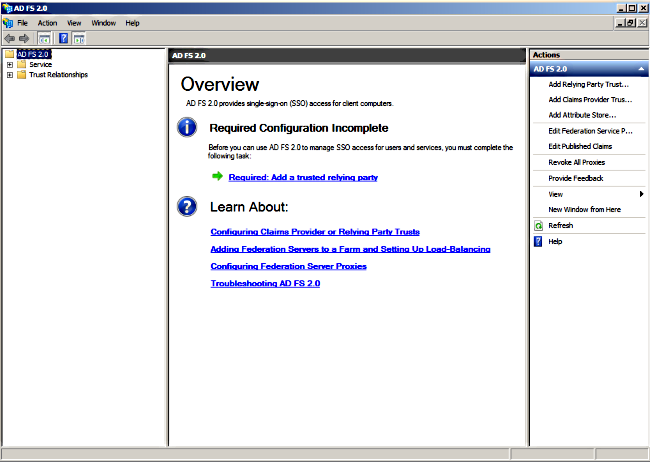

- Melden Sie sich beim AD FS-Server an, und starten Sie AD FS Version 2.0 über das Menü Microsoft Windows-Programme.

- Wählen Sie Vertrauenswürdigkeit für vertrauende Partei hinzufügen aus.

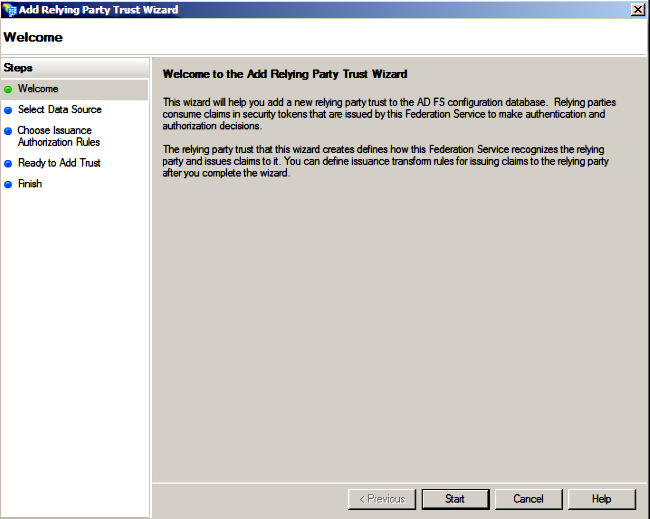

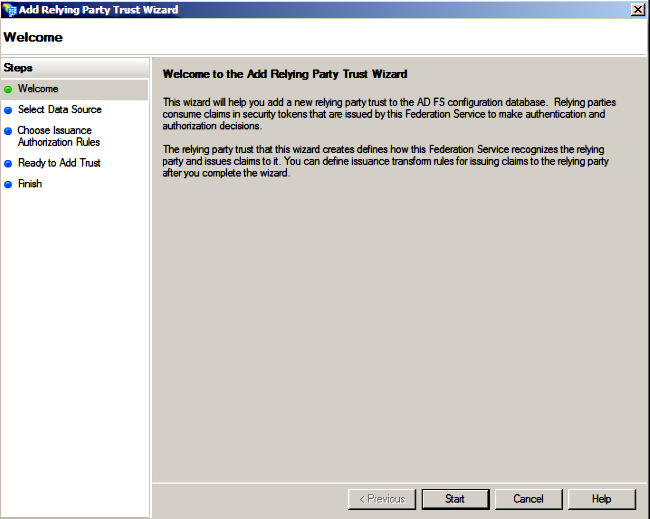

- Klicken Sie auf Start.

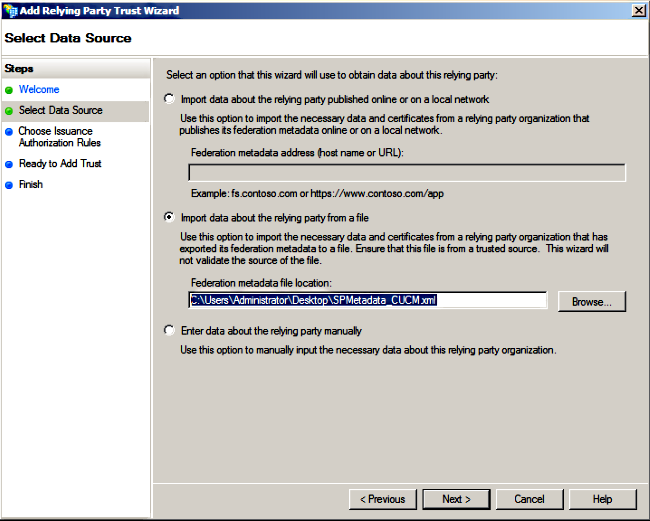

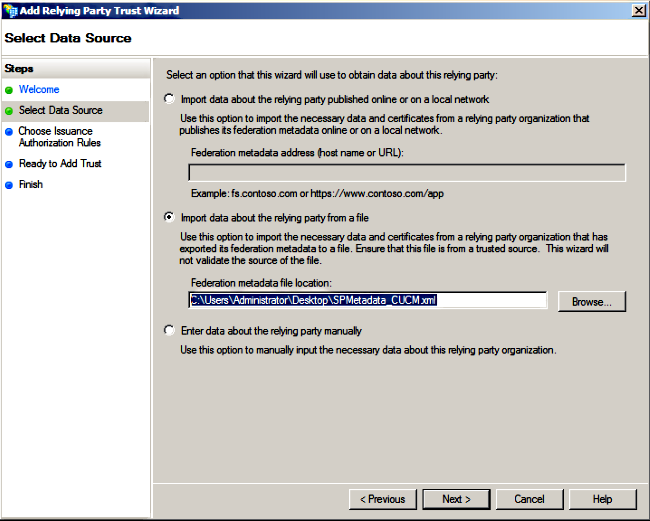

- Wählen Sie die Option Daten über die vertrauende Partei aus einer Datei importieren aus, wählen Sie die SPMetadata_CUCM.xml-Metadatendatei aus, die Sie zuvor von CUCM heruntergeladen haben, und klicken Sie auf Weiter.

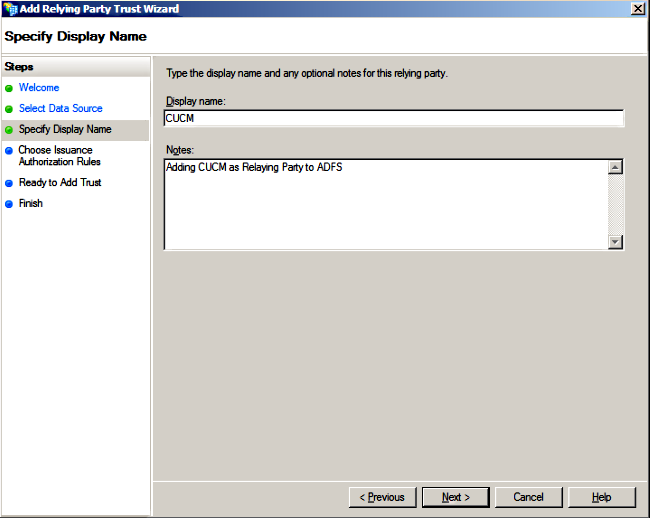

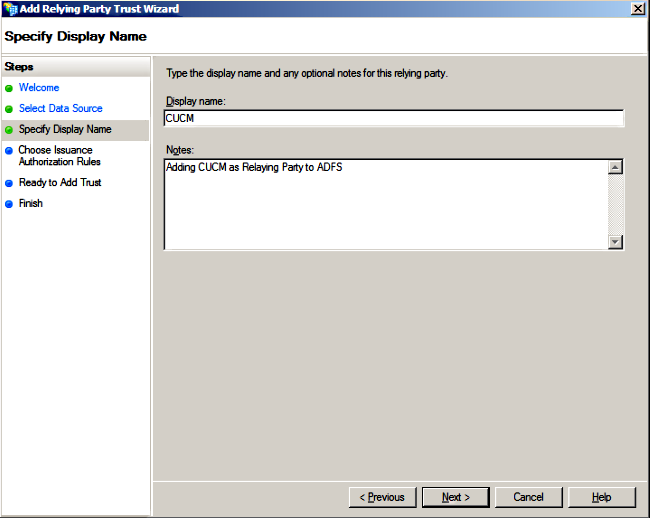

- Geben Sie Anzeigename ein, und klicken Sie auf Weiter.

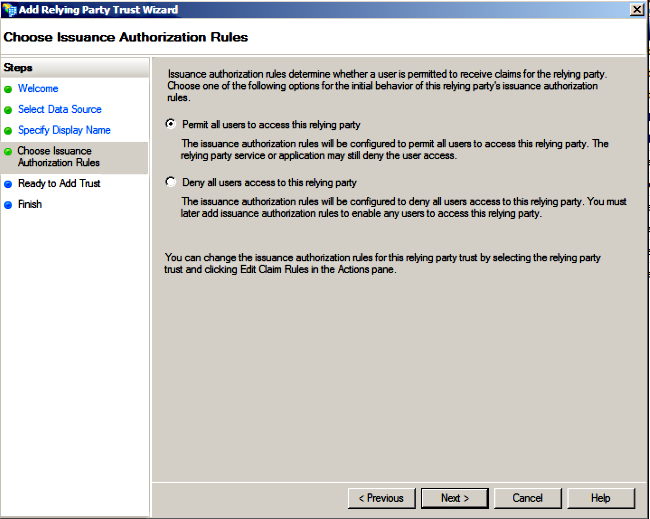

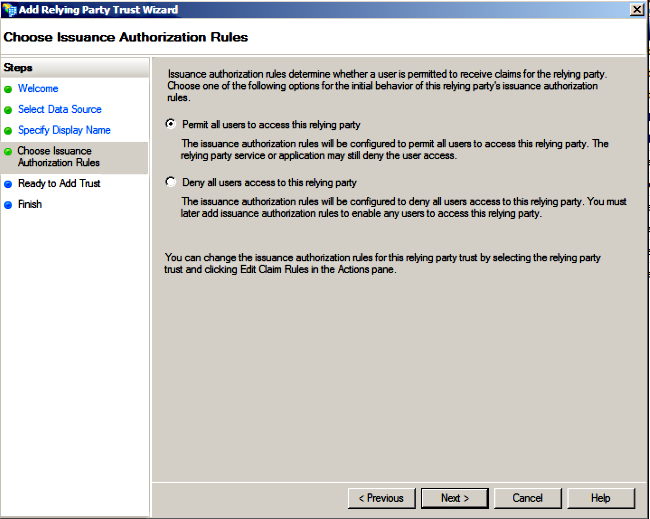

- Wählen Sie Alle Benutzer für den Zugriff auf diese vertrauende Seite zulassen aus, und klicken Sie auf Weiter.

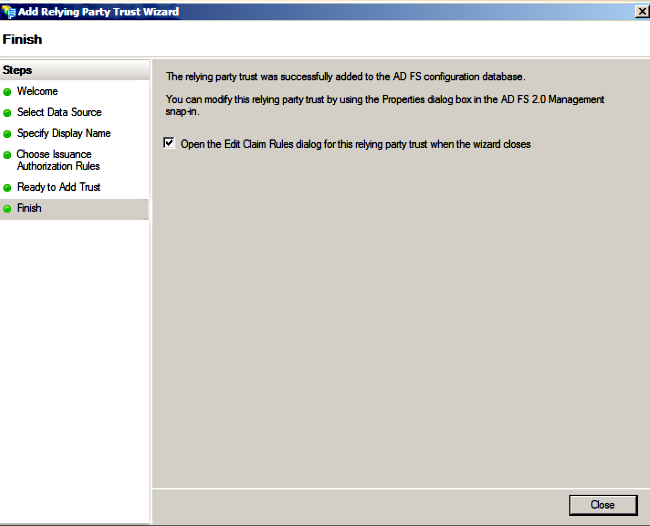

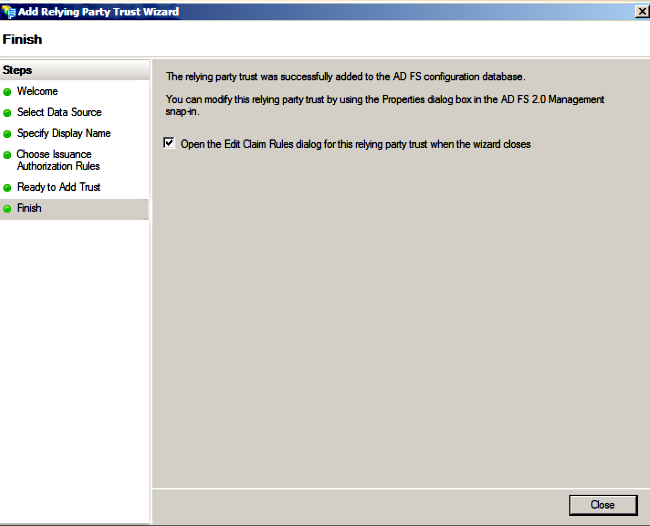

- Wählen Sie Öffnen des Dialogs Anspruchsregeln bearbeiten für die Vertrauensstellung der vertrauenden Seite, wenn der Assistent geschlossen wird, und klicken Sie auf Schließen.

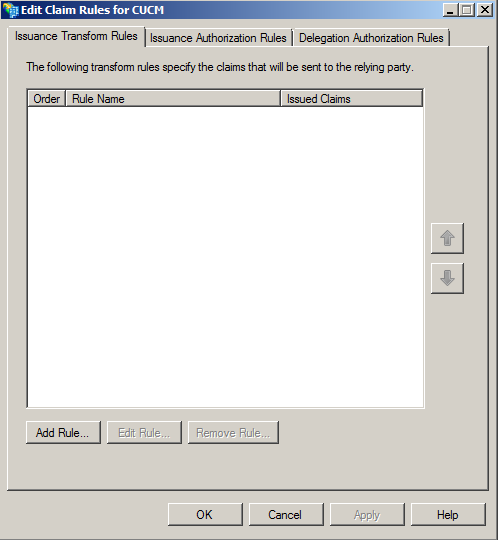

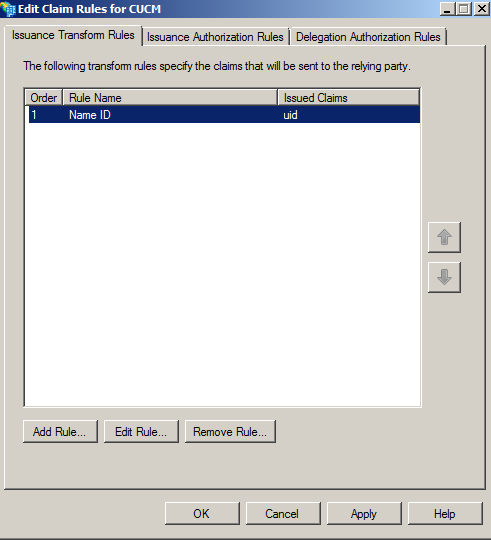

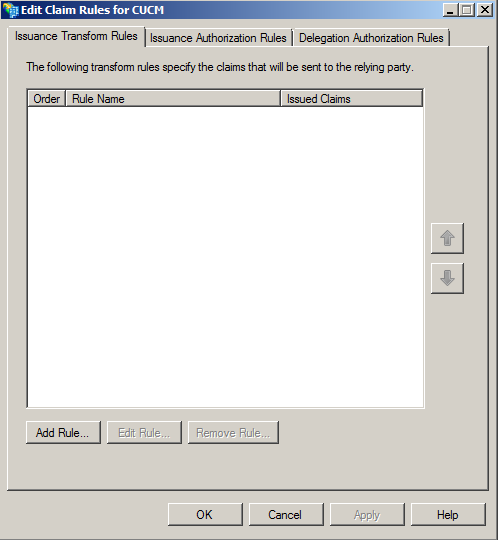

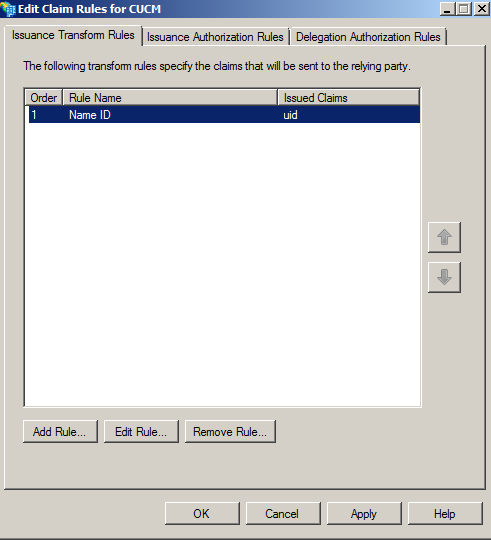

- Klicken Sie auf Regel hinzufügen.

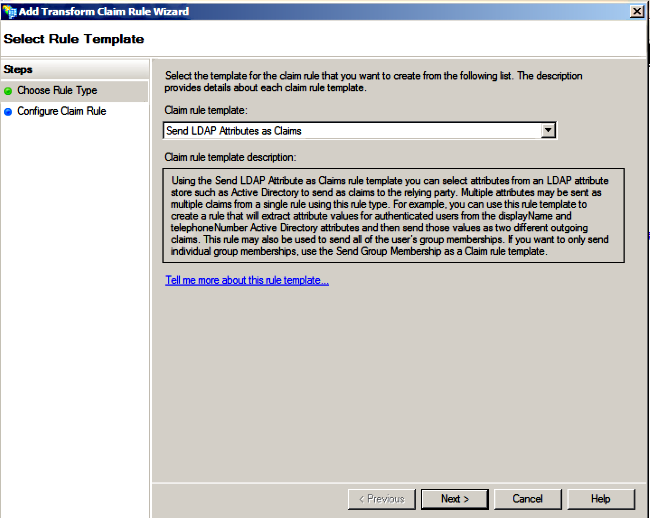

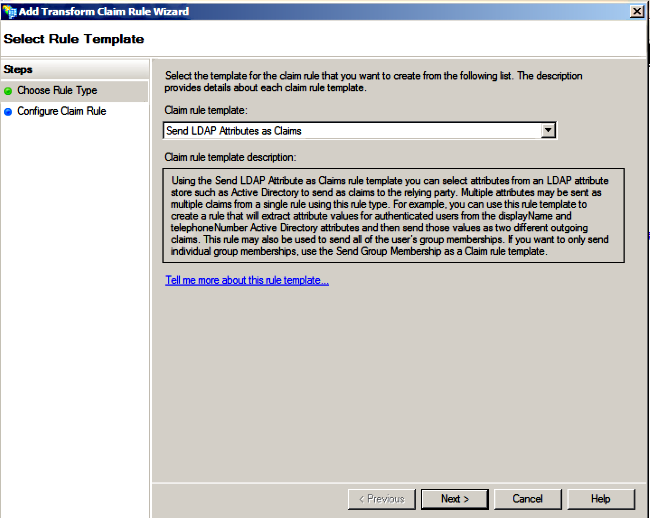

- Klicken Sie auf Weiter mit Standardvorlage für Anspruchsregeln, um LDAP-Attribute als Ansprüche zu senden.

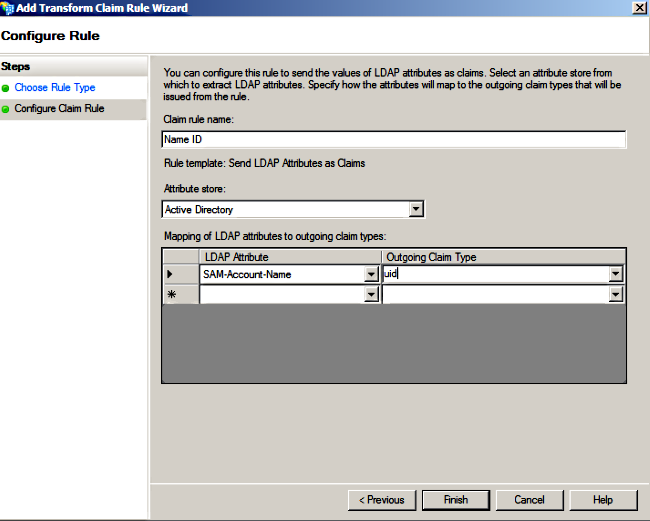

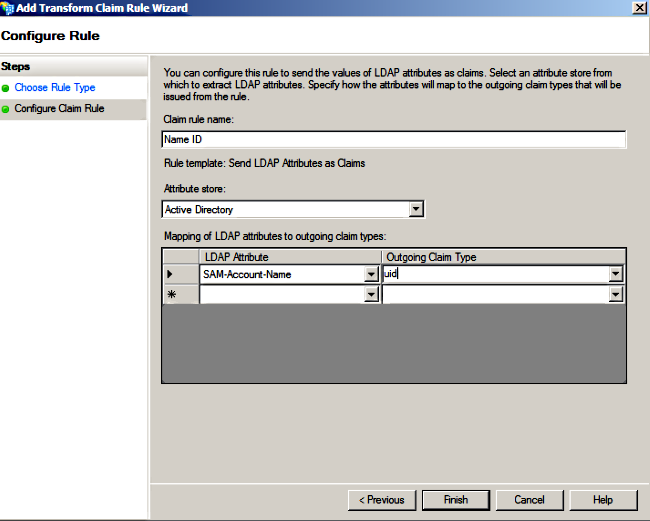

- Geben Sie unter Configure Rule (Regel konfigurieren) den Namen der Anspruchsregel ein, wählen Sie Active Directory als Attributspeicher aus, konfigurieren Sie das LDAP-Attribut und den ausgehenden Anspruchstyp, wie in diesem Bild dargestellt, und klicken Sie auf Finish (Fertig stellen).

Anmerkung:

- Das LDAP-Attribut (Lightweight Directory Access Protocol) muss mit dem Directory Sync-Attribut auf CUCM übereinstimmen.

- "uid" sollte in Kleinbuchstaben geschrieben werden.

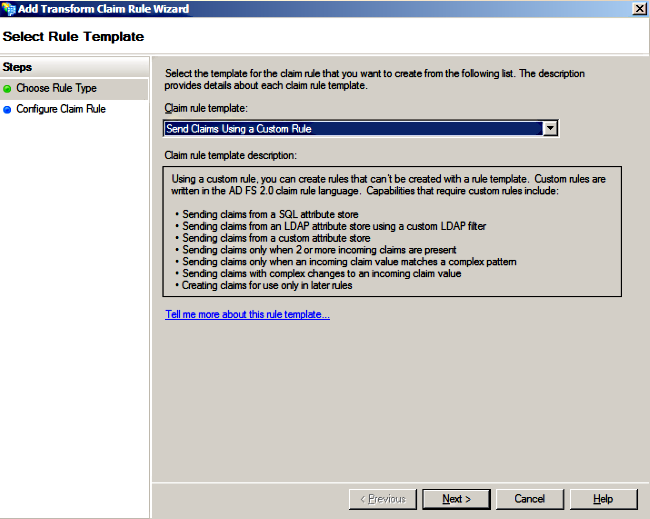

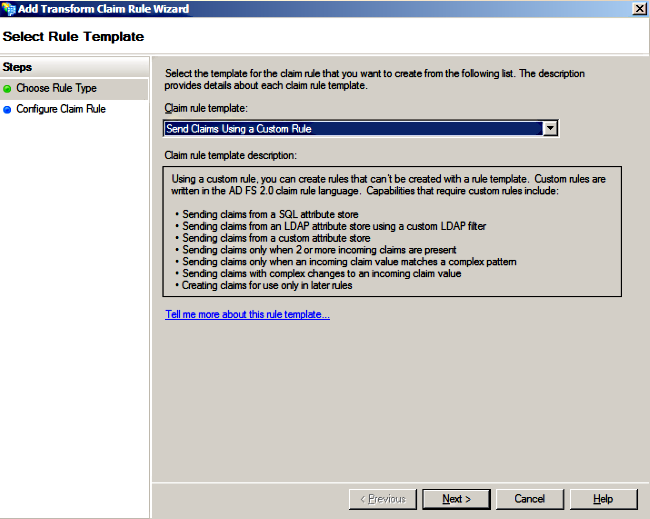

- Klicken Sie auf Regel hinzufügen, wählen Sie Anträge mit einer benutzerdefinierten Regel als Anspruchsregelvorlage senden aus, und klicken Sie auf Weiter.

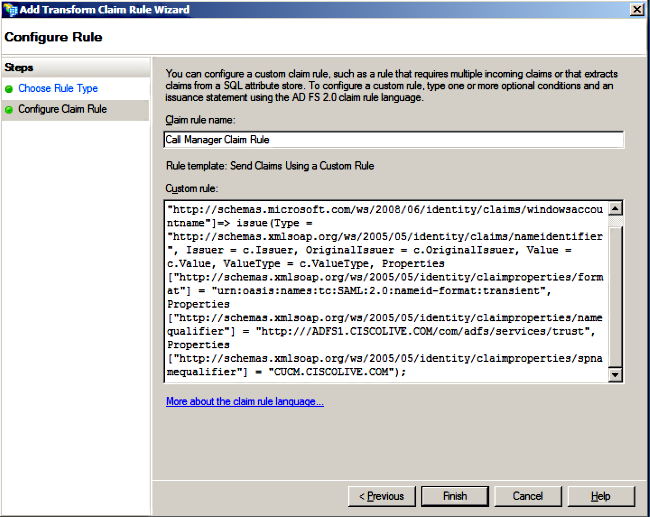

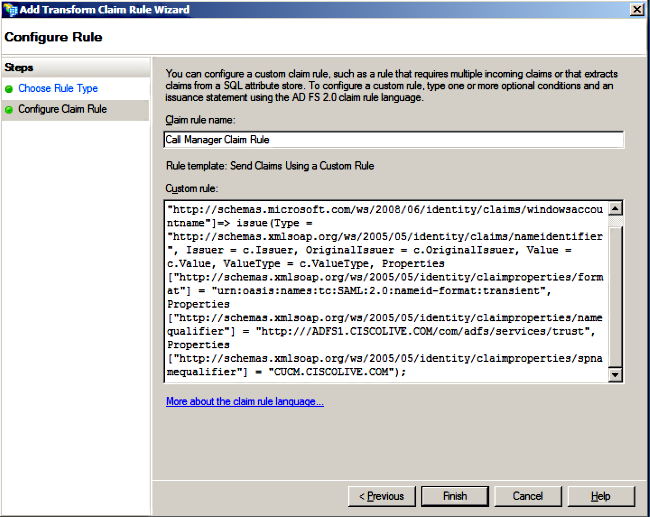

- Geben Sie einen Namen für den Namen der Anspruchsregel ein, und kopieren Sie diese Syntax in den unter Benutzerdefinierte Regel angegebenen Leerraum:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of CUCM>");

(HINWEIS: Wenn Sie den Text aus diesen Beispielen kopieren und einfügen, beachten Sie, dass einige Textverarbeitungssoftware die ASCII-Anführungszeichen (") durch die UNICODE-Versionen ("") ersetzen wird. Die UNICODE-Versionen führen dazu, dass die Anspruchsregel fehlschlägt.)

Anmerkung:

- Der vollqualifizierte CUCM- und ADFS-Domänenname (Fully Qualified Domain Name, FQDN) wird in diesem Beispiel mit dem Übungs-CUCM und dem AD FS vorbelegt und muss entsprechend Ihrer Umgebung geändert werden.

- Bei FQDN von CUCM/ADFS wird die Groß-/Kleinschreibung beachtet und muss mit den Metadatendateien übereinstimmen.

- Klicken Sie auf Beenden.

- Klicken Sie auf Apply und dann auf OK.

- Starten Sie den AD FS-Dienst Version 2.0 von Services.msc neu.

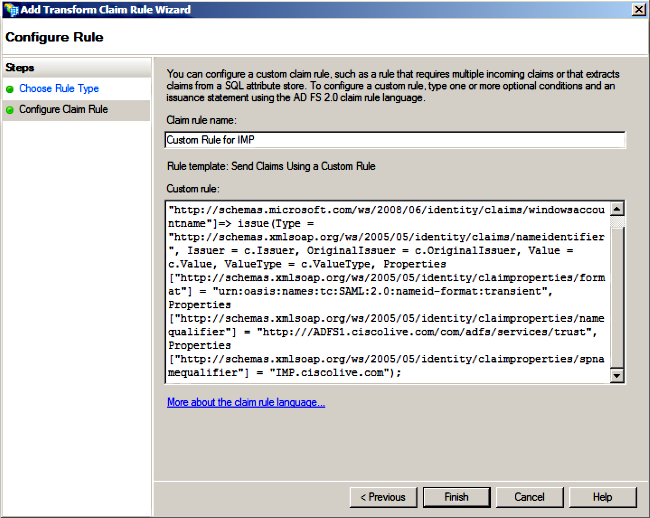

Hinzufügen von CUCM IM und Presence als vertrauensvoller Gesprächspartner

- Wiederholen Sie die Schritte 1 bis 11 für "CUCM als vertrauensvolle Partei hinzufügen" (Add CUCM as Relying Party Trust) beschrieben, und fahren Sie mit Schritt 2 fort.

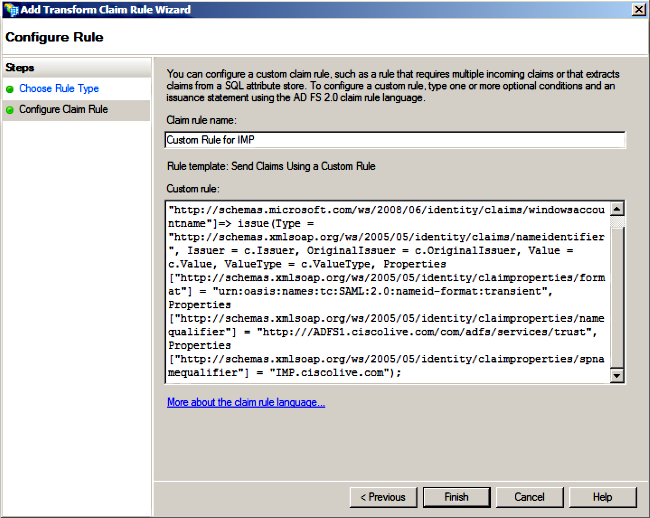

- Geben Sie einen Namen für den Namen der Anspruchsregel ein, und kopieren Sie diese Syntax in den unter Benutzerdefinierte Regel angegebenen Leerraum:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of IMP>");

Beachten Sie, dass IM und Presence und AD FS FQDN in diesem Beispiel mit den Übungs-IM und Presence und AD FS vorbelegt sind und entsprechend Ihrer Umgebung geändert werden müssen.

- Klicken Sie auf Beenden.

- Klicken Sie auf Apply und dann auf OK.

- Starten Sie den AD FS-Dienst Version 2.0 von Services.msc neu.

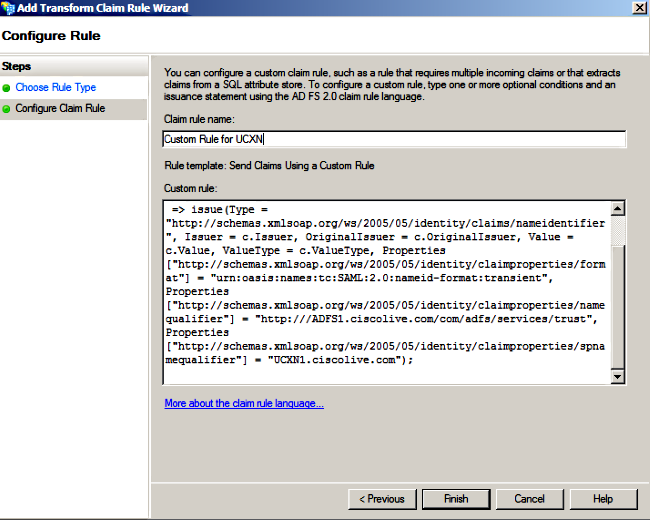

Hinzufügen von UCXN als Vertrauenswürdigkeit von vertrauenden Parteien

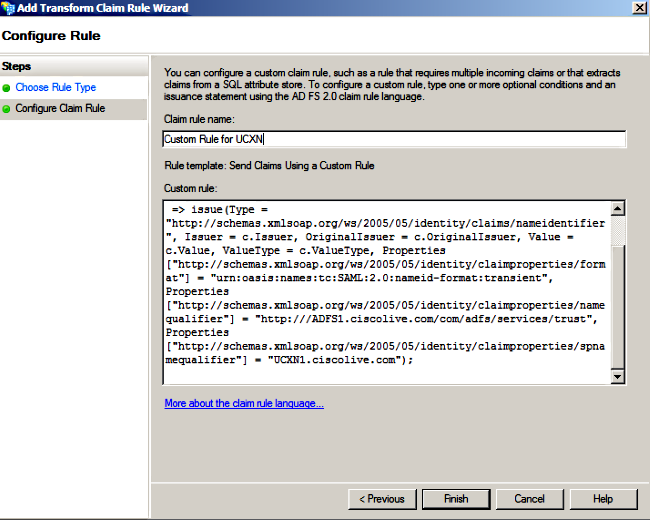

- Wiederholen Sie die Schritte 1 bis 12 für "CUCM als Vertrauensstellung der vertrauenden Partei hinzufügen" beschrieben, und fahren Sie mit Schritt 2 fort.

- Geben Sie einen Namen für den Namen der Anspruchsregel ein, und kopieren Sie diese Syntax in das unter Benutzerdefinierte Regel angegebene Leerzeichen:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of UCXN>");

Beachten Sie, dass UCXN und AD FS-FQDN in diesem Beispiel mit dem Übungs-UCXN und ADFS vorbelegt sind und entsprechend Ihrer Umgebung geändert werden müssen.

- Klicken Sie auf Beenden.

- Klicken Sie auf Apply und dann auf OK.

- Starten Sie den AD FS-Dienst Version 2.0 von Services.msc neu.

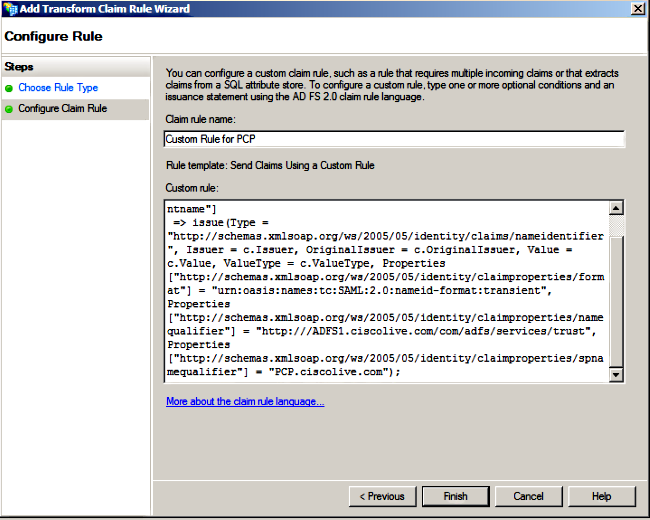

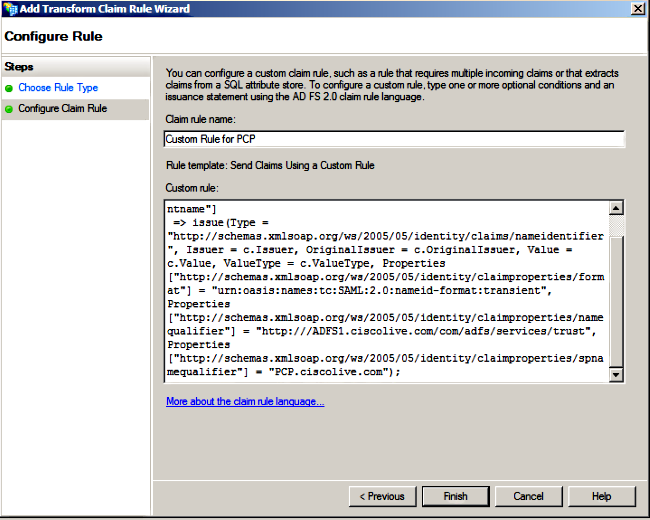

Cisco Prime Collaboration-Bereitstellung als Vertrauensstellung mit vertrauten Parteien hinzufügen

- Wiederholen Sie die Schritte 1 bis 12 für "CUCM als Vertrauensstellung der vertrauenden Partei hinzufügen" beschrieben, und fahren Sie mit Schritt 2 fort.

- Geben Sie einen Namen für den Namen der Anspruchsregel ein, und kopieren Sie diese Syntax in das unter Benutzerdefinierte Regel angegebene Leerzeichen:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of PCP>");

Beachten Sie, dass in Prime Provisioning und AD FS FQDN die Übung Prime Collaboration Provisioning (PCP) und AD FS aus diesem Beispiel eingefügt wird und entsprechend Ihrer Umgebung geändert werden muss.

- Klicken Sie auf Beenden.

- Klicken Sie auf Apply und dann auf OK.

- Starten Sie den AD FS-Dienst Version 2.0 von Services.msc neu.

Sobald Sie AD FS Version 2.0 eingerichtet haben, fahren Sie mit der Aktivierung von SAML SSO auf Cisco Collaboration-Produkten fort.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

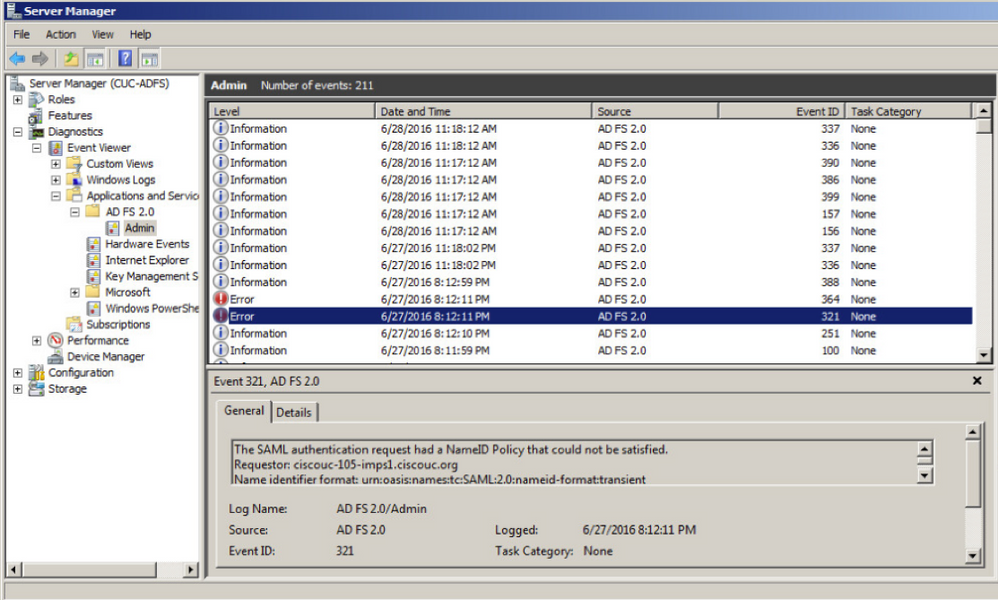

Fehlerbehebung

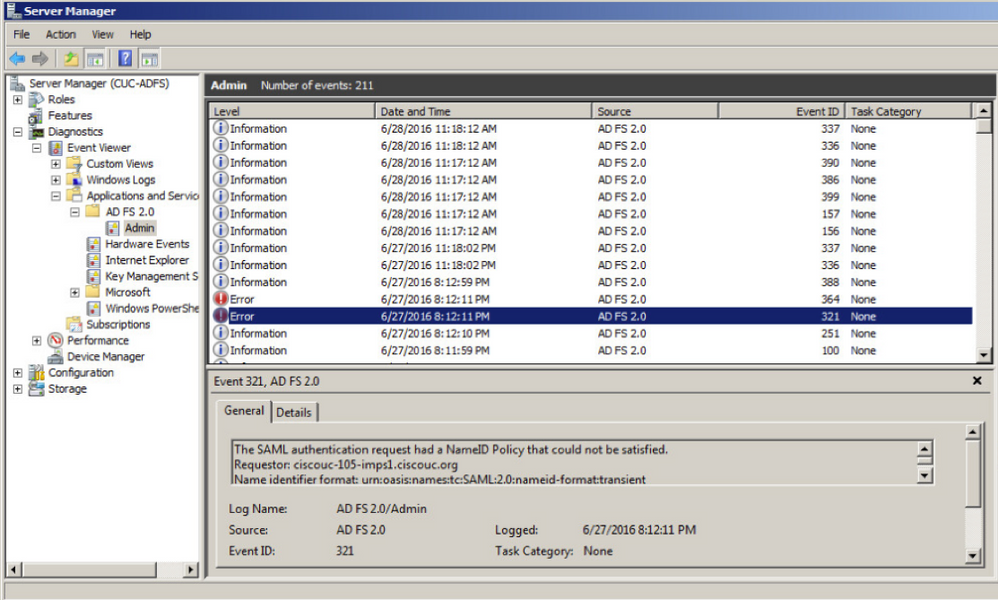

AD FS protokolliert Diagnosedaten im Systemereignisprotokoll. Öffnen Sie im Server Manager auf dem AD FS-Server Diagnostics -> Event Viewer -> Applications and Services -> AD FS 2.0 -> Admin

Nach Fehlern suchen, die für AD FS-Aktivität protokolliert wurden

Feedback

Feedback