Einleitung

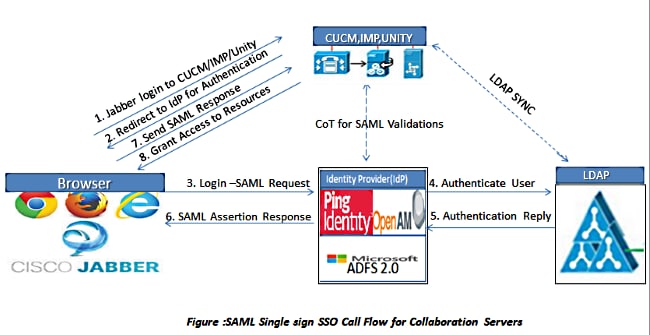

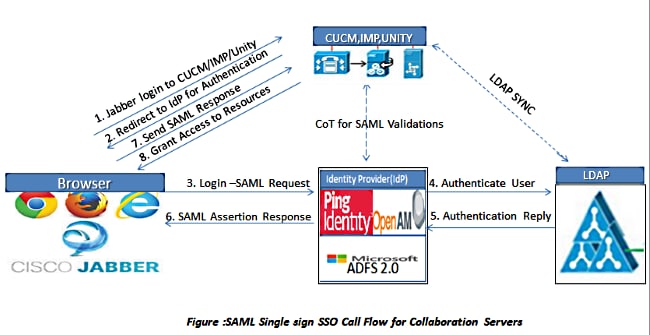

In diesem Dokument wird die Konfiguration von Cisco Jabber-Clients und Infrastrukturservern für Security Assertion Markup Language (SAML) Single Sign-on (SSO) beschrieben.

Voraussetzungen

Infrastrukturserver wie Cisco Unified Communications Manager (CUCM) IM and Presence, Cisco Unity Connection (UCXN) und CUCM müssen für Jabber-Benutzer bereitgestellt werden, und die grundlegende Jabber-Client-Konfiguration muss vorhanden sein.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- CUCM IM und Presence-Version 10.5(1) oder höher

- UCXN Version 10.5(1) oder spätere Version

- CUCM 10.5(1) oder höher

- Cisco Jabber-Client Version 10.5

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

Netzwerkdiagramm

- Stellen Sie Zertifikate auf allen Servern bereit, sodass das Zertifikat von einem Webbrowser überprüft werden kann. Andernfalls erhalten Benutzer Warnmeldungen über ungültige Zertifikate. Weitere Informationen zur Zertifikatvalidierung finden Sie unter Zertifikatvalidierung.

- Sicherstellen der Service-Erkennung von SAML SSO im Client Der Client verwendet die standardmäßige Diensterkennung, um SAML SSO im Client zu aktivieren. Aktivieren Sie die Diensterkennung mit den folgenden Konfigurationsparametern: ServicesDomain, VoiceServicesDomain und ServiceDiscoveryExcludedServices.

Weitere Informationen zum Aktivieren der Diensterkennung finden Sie unter So sucht der Client nach Diensten.

- Um die Jabber-Nutzung von SSO für Telefondienste zu aktivieren, siehe Unified Communications Manager Version 10.5 SAML SSO-Konfigurationsbeispiel.

- Um die Jabber-Nutzung von SSO für IM-Funktionen zu aktivieren, siehe Unified Communications Manager Version 10.5 SAML SSO-Konfigurationsbeispiel.

- Um die Jabber-Verwendung von SSO für Voicemail zu aktivieren, siehe Unity Connection Version 10.5 SAML SSO-Konfigurationsbeispiel.

- Informationen zur Konfiguration des Client-Computers für die automatische Anmeldung finden Sie im SAML SSO-Setup mit Kerberos-Authentifizierungskonfigurationsbeispiel (nur Jabber für Windows).

- Nach der Aktivierung von SSO auf CUCM und IMP melden sich standardmäßig alle Jabber-Benutzer mit SSO an. Administratoren können dies für jeden Benutzer ändern, sodass bestimmte Benutzer SSO nicht verwenden und sich stattdessen mit ihren Jabber-Benutzernamen und -Kennwörtern anmelden. Um SSO für einen Jabber-Benutzer zu deaktivieren, legen Sie den Wert des Parameters SSO_Enabled auf FALSE fest.

Wenn Sie Jabber so konfiguriert haben, dass Benutzer nicht nach ihren E-Mail-Adressen gefragt werden, ist die erste Anmeldung bei Jabber möglicherweise nicht per SSO möglich. In einigen Bereitstellungen muss der Parameter "ServicesDomainSoEmailPrompt" auf "ON" festgelegt werden. So wird sichergestellt, dass Jabber über die erforderlichen Informationen verfügt, um sich zum ersten Mal bei SSO anzumelden. Wenn sich Benutzer zuvor bei Jabber angemeldet haben, ist diese Aufforderung nicht erforderlich, da die erforderlichen Informationen zur Verfügung stehen.

Überprüfung

Wenn Jabber für Windows gestartet wird, sollte es sich automatisch anmelden, ohne nach Anmeldeinformationen oder Eingaben zu fragen. Bei anderen Jabber-Clients werden Sie nur einmal zur Eingabe der Anmeldeinformationen aufgefordert.

Fehlerbehebung

Wenn ein Problem auftritt, erstellen Sie einen Jabber-Problembericht, und wenden Sie sich an das Cisco Technical Assistance Center (TAC).

Feedback

Feedback