Einleitung

In diesem Dokument wird beschrieben, wie Cisco WebEx auf die neue Zertifizierungsstelle IdenTrust Commercial Root CA 1 umgestellt wird. Kunden, die Expressway für die Teilnahme an WebEx Meetings verwenden, oder einen der Connectors, der Expressway nutzt, müssen das neue Zertifikat vor dem 31.03.2021 auf ihre Expressway-Geräte hochladen.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Video Communication Server (VCS)-Expressway oder Expressway.

Problem

Wenn die Zertifikate der Stammzertifizierungsstelle nicht in den Expressway-Truststore hochgeladen werden, schlägt die TLS-Aushandlung mit WebEx bei folgenden Bereitstellungen möglicherweise fehl:

- Sie verwenden Endgeräte, um sich über einen VCS-Expressway oder Expressway Edge mit der Cisco WebEx Video-Plattform zu verbinden. Sie müssen das neue Zertifikat dem Trusted Root Store des VCS oder Expressway hinzufügen.

- Sie nutzen einen Connector oder Hybrid Service auf einem VCS-Control oder Expressway Core und haben sich nicht für das Cloud Certificate Management entschieden. Sie müssen das neue Zertifikat dem vertrauenswürdigen Stammspeicher des VCS hinzufügen.

- Sie verwenden Cisco WebEx Edge Audio über einen VCS-Expressway oder Expressway Edge. Sie müssen das Zertifikat dem vertrauenswürdigen Stammspeicher des VCS oder Expressway hinzufügen.

- Update 23.03.2021: Kunden, die das Cloud-Zertifikatsmanagement nutzen, werden das neue IdenTrust-Zertifikat derzeit nicht in ihrer Zertifikatsliste sehen. Das bestehende Quovadis (O=QuoVadis Limited, CN=QuoVadis Root CA 2) Zertifikat ist weiterhin gültig. Das IdenTrust-Zertifikat steht dem Cloud-Zertifikatsmanagement zu einem späteren TBD-Zeitpunkt zur Verfügung. Bei Kunden, die die Cloud-Zertifikatverwaltung nutzen, treten infolge dieser Ankündigung keine Serviceunterbrechungen auf, und sie müssen derzeit keine Maßnahmen ergreifen.

- Sie haben den Zugriff auf URLs zum Überprüfen von Zertifikatsperrlisten eingeschränkt. Sie müssen zulassen, dass WebEx-Clients die Zertifikatsperrliste unter http://validation.identrust.com/crl/hydrantidcao1.crl erreichen.

Cisco hat außerdem *.identrust.com zur Liste der URLs hinzugefügt, die für die Zertifikatsüberprüfung zugelassen werden müssen.

- Sie verwenden nicht die standardmäßigen Zertifikatvertrauensspeicher für Ihre Betriebssysteme. Sie müssen das Zertifikat Ihrem vertrauenswürdigen Stammspeicher hinzufügen. Dieses Zertifikat ist standardmäßig im Standardvertrauensspeicher aller wichtigen Betriebssysteme enthalten.

Lösung

Diese Schritte werden auch im Cisco Webex Root CA Certificate-Update vom März 2012 für Expressway-Video erläutert.

Führen Sie diese Schritte aus, um das neue Zertifikat auf einen VCS-Control, VCS-Expressway, Expressway-Core und Expressway Edge hochzuladen.

Schritt 1: Laden Sie die IdenTrust Commercial Root CA 1 herunter und speichern Sie sie als identrust_RootCA1.pem oder identrust_RootCA1.cer.

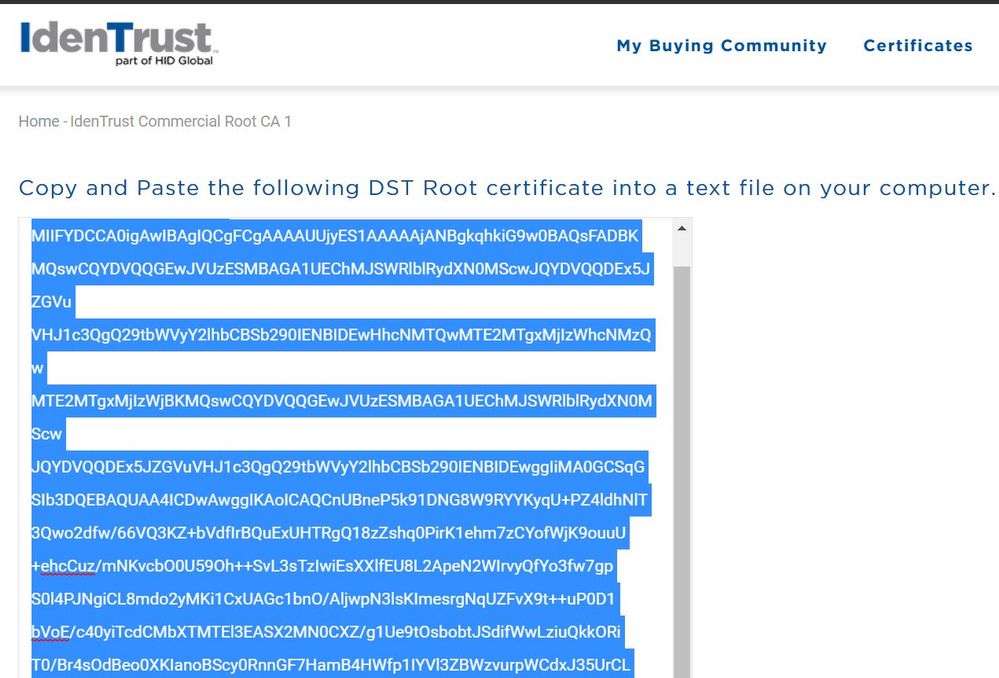

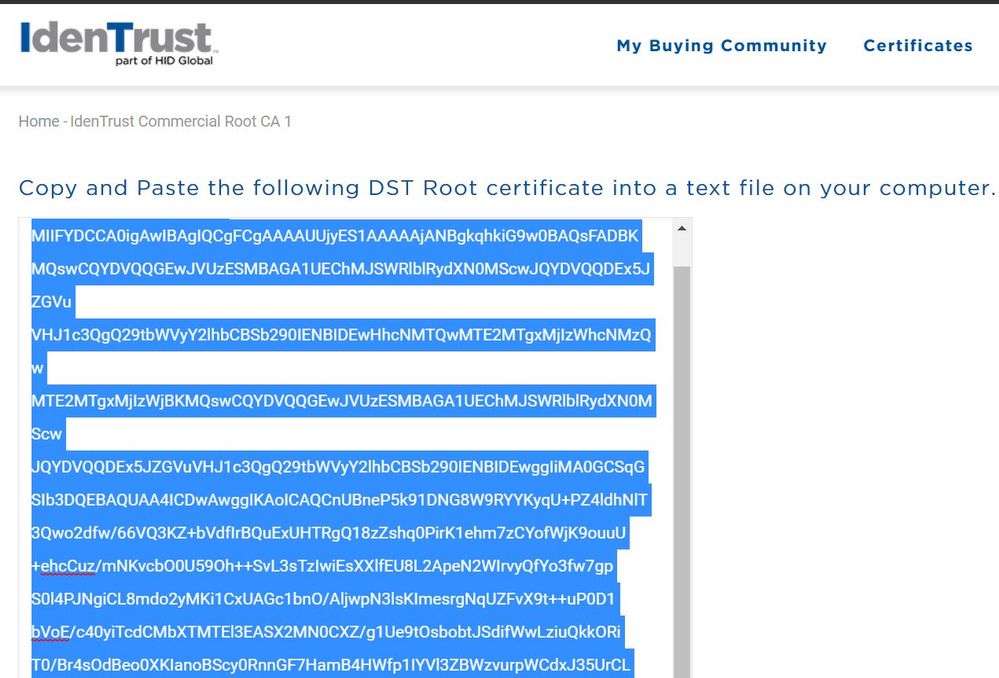

a. Zugriff auf IdenTrust Commercial Root CA 1.

b. Kopieren Sie den Text in das Feld.

c. Speichern Sie den Text im Editor, und speichern Sie die Datei. Nennen Sie die Datei identrust_RootCA1.pem oder identrust_RootCA1.cer.

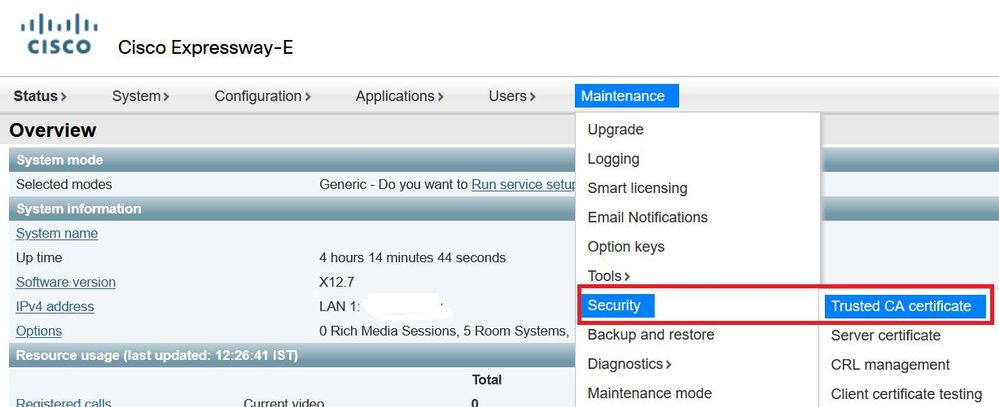

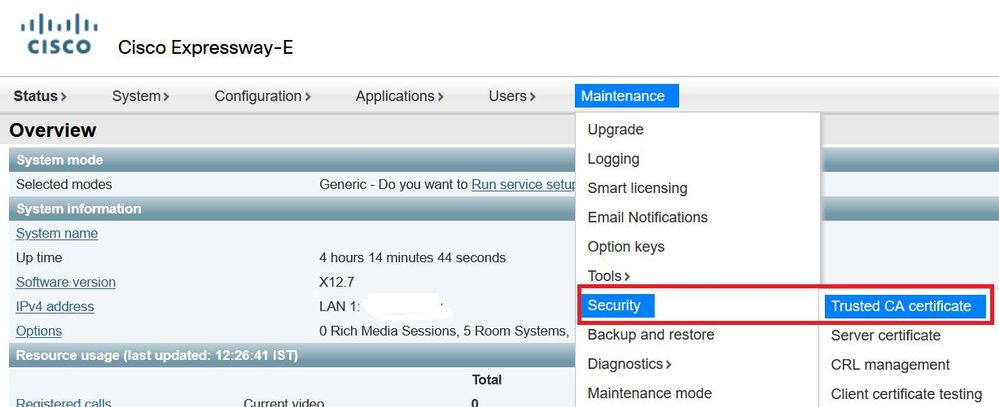

Wählen Sie auf allen Expressway-Geräten Maintenance > Security > Trusted CA Certificate.

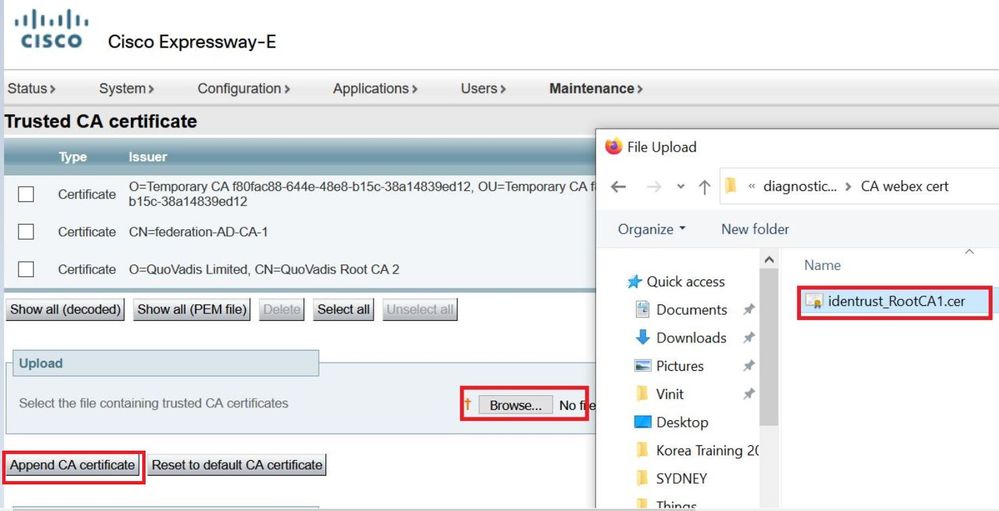

Schritt 2: Laden Sie die Datei im Expressway Trust Store hoch.

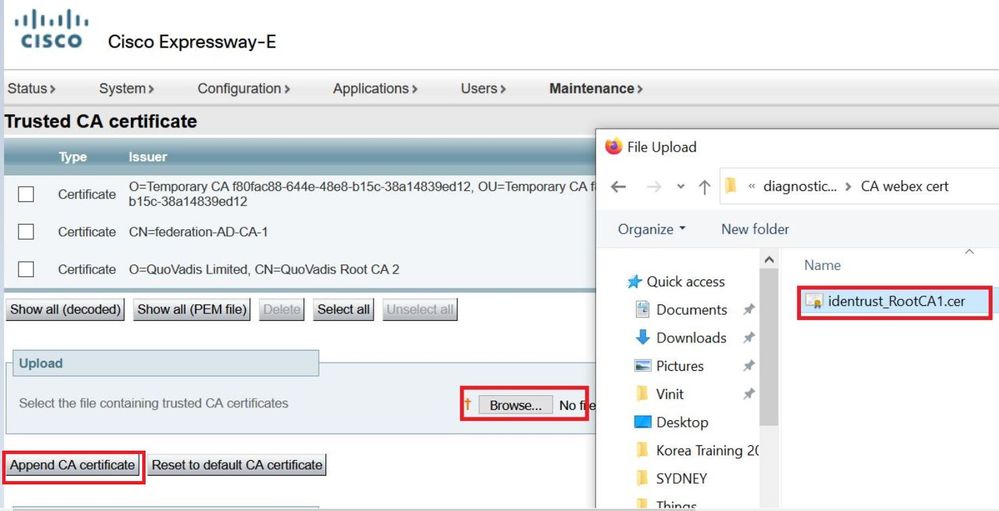

a. Um das Zertifizierungsstellenzertifikat in den Expressway Trust Store hochzuladen, klicken Sie auf Zertifizierungsstellenzertifikat anhängen.

b. Klicken Sie auf Durchsuchen. Laden Sie die Datei identrust_RootCA1.pem oder identrust_RootCA1.cer hoch. Das CA-Zertifikat anhängen.

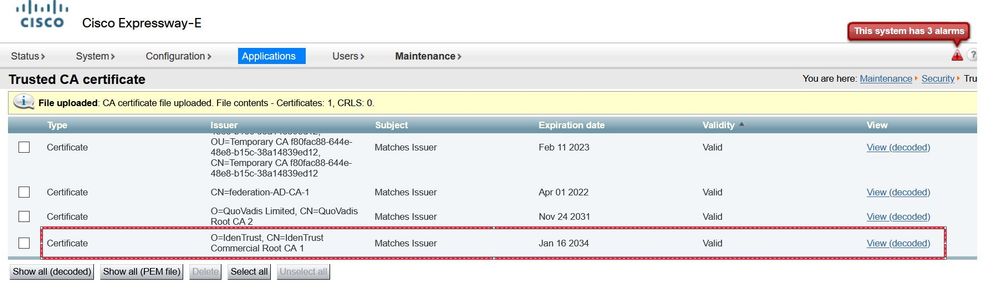

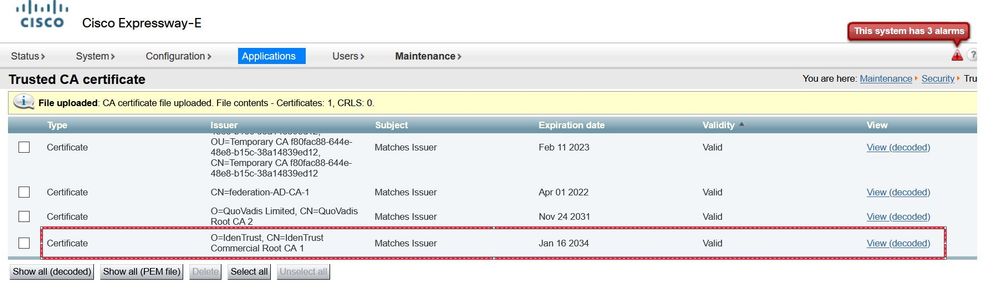

Schritt 3: Überprüfen, ob das Zertifikat erfolgreich hochgeladen wurde und im VCS/Expressway Trust Store vorhanden ist

Nach diesem Vorgang ist kein Neustart erforderlich, damit die Änderungen wirksam werden.

Feedback

Feedback