TLS-Handshake-Fehler an der VCS-Webschnittstelle

Einführung

Der Cisco Video Communication Server (VCS) verwendet Client-Zertifikate für den Authentifizierungs- und Autorisierungsprozess. Diese Funktion ist in einigen Umgebungen äußerst nützlich, da sie eine zusätzliche Sicherheitsebene ermöglicht und für die einmalige Anmeldung verwendet werden kann. Bei falsch konfigurierter Konfiguration können Administratoren jedoch die VCS-Webschnittstelle verlassen.

Die Schritte in diesem Dokument werden verwendet, um die auf Client-Zertifikaten basierende Sicherheit auf dem Cisco VCS zu deaktivieren.

Problem

Wenn auf einem VCS Client-zertifizierte Sicherheit aktiviert und falsch konfiguriert ist, können Benutzer möglicherweise nicht auf die VCS-Webschnittstelle zugreifen. Beim Zugriff auf die Webschnittstelle kommt es zu einem Handshake-Fehler (Transport Layer Security, TLS).

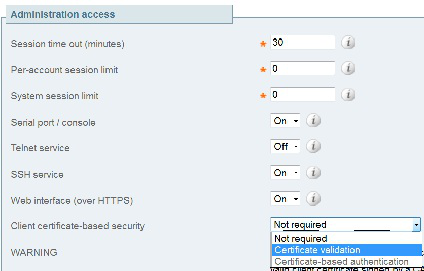

Diese Konfigurationsänderung löst das Problem aus:

Lösung

Gehen Sie wie folgt vor, um die Client-zertifizierte Sicherheit zu deaktivieren und das System in einen Zustand zurückzusetzen, in dem Administratoren auf die Webschnittstelle des VCS zugreifen können:

- Stellen Sie über Secure Shell (SSH) eine Verbindung zum VCS als Root her.

- Geben Sie diesen Befehl als root ein, um den Apache als Hard-Code zu verwenden, um auf keinen Fall Client-zertifizierte Sicherheit zu verwenden:

echo "SSLVerifyClient none" > /tandberg/persistent/etc/opt/apache2/ssl.d/removecba.conf

- Sie müssen den VCS neu starten, damit diese Konfigurationsänderung wirksam wird. Wenn Sie zum Neustart des VCS bereit sind, geben Sie die folgenden Befehle ein:

tshell

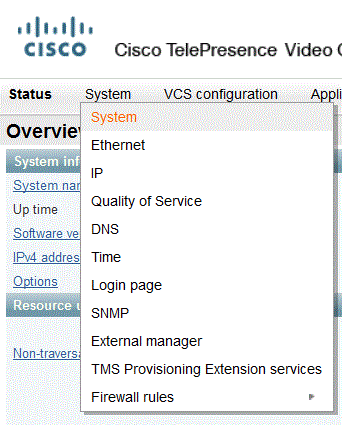

xcommand restart - Nach dem Neuladen des VCS ist die Client-zertifizierte Sicherheit deaktiviert. Sie ist jedoch nicht wünschenswert deaktiviert. Melden Sie sich beim VCS mit einem Lese- und Schreibadministrator-Konto an. Navigieren Sie zu System > System im VCS.

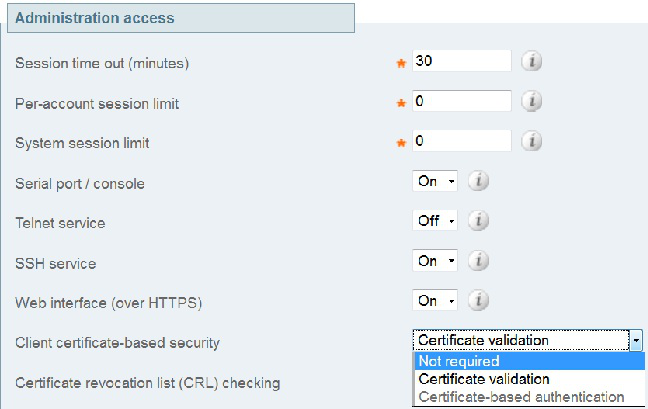

Stellen Sie auf der Systemverwaltungsseite des VCS sicher, dass die auf Client-Zertifikaten basierende Sicherheit auf "Not required" (Nicht erforderlich) gesetzt ist:

Speichern Sie die Änderungen, sobald diese vorgenommen wurden. - Geben Sie diesen Befehl als root in SSH ein, um den Apache wieder auf den normalen Modus zurückzusetzen:

rm /tandberg/persistent/etc/opt/apache2/ssl.d/removecba.conf

- Starten Sie das VCS noch einmal neu, um zu überprüfen, ob das Verfahren funktioniert hat. Nachdem Sie jetzt über Webzugriff verfügen, können Sie das VCS über die Webschnittstelle unter Wartung > Neustart neu starten.

Herzlichen Glückwunsch! Der VCS wird jetzt ausgeführt, wenn die Client-Zertifizierung aktiviert ist.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

09-Aug-2013 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback