Einleitung

In diesem Dokument wird der Ethanalyzer beschrieben, ein integriertes Tool zur Paketerfassung in Cisco NX-OS für Steuerungspakete auf Basis von Wireshark.

Hintergrundinformationen

Wireshark ist ein Open-Source-Netzwerkprotokoll-Analysator, der in vielen Branchen und Bildungseinrichtungen eingesetzt wird. Es dekodiert Pakete, die von libpcap, der Paketerfassungsbibliothek, erfasst wurden. Cisco NX-OS läuft auf dem Linux-Kernel, der die libpcap-Bibliothek verwendet, um die Paketerfassung zu unterstützen.

Mit Ethanalyzer können Sie:

- Erfassen Sie vom Supervisor gesendete oder empfangene Pakete.

- Legen Sie die Anzahl der zu erfassenden Pakete fest.

- Legen Sie die Länge der zu erfassenden Pakete fest.

- Zeigt Pakete mit zusammengefassten oder detaillierten Protokollinformationen an.

- Öffnen und Speichern der erfassten Paketdaten

- Filtern von Paketen, die anhand zahlreicher Kriterien erfasst wurden

- Pakete filtern, die nach vielen Kriterien angezeigt werden sollen.

- Decodieren Sie den internen 7000-Header des Steuerungspakets.

Ethanalyzer kann nicht:

- Warnung anzeigen, wenn in Ihrem Netzwerk Probleme auftreten Ethanalyzer kann Ihnen jedoch dabei helfen, die Ursache des Problems zu ermitteln.

- Erfassen Sie Datenverkehr auf Datenebene, der an die Hardware weitergeleitet wird.

- Unterstützung der schnittstellenspezifischen Erfassung.

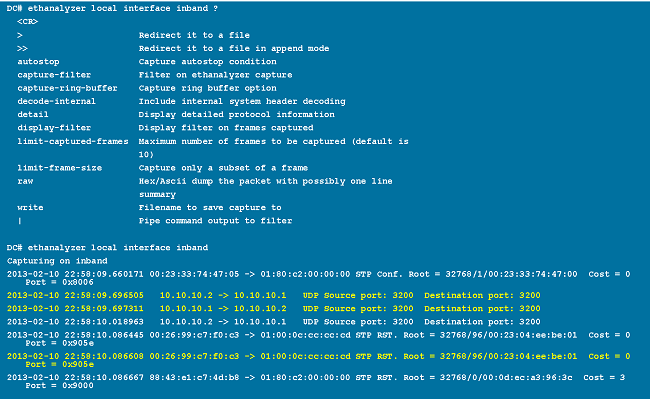

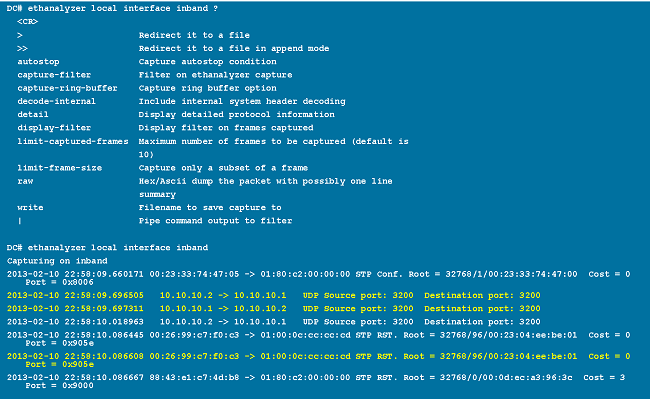

Ausgabeoptionen

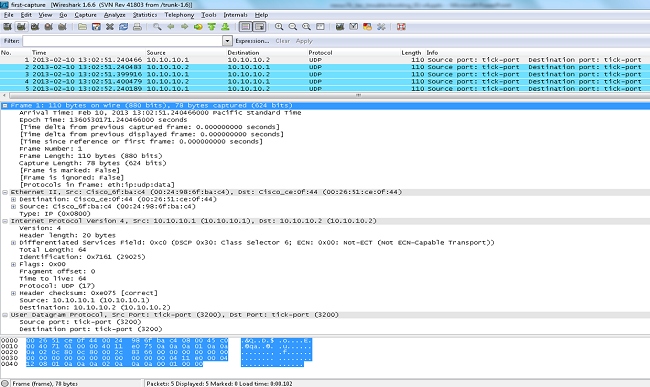

Dies ist eine zusammenfassende Ansicht der Ausgabe des Befehls ethanalyzer local interface inband. Die ?-Option zeigt Hilfe an.

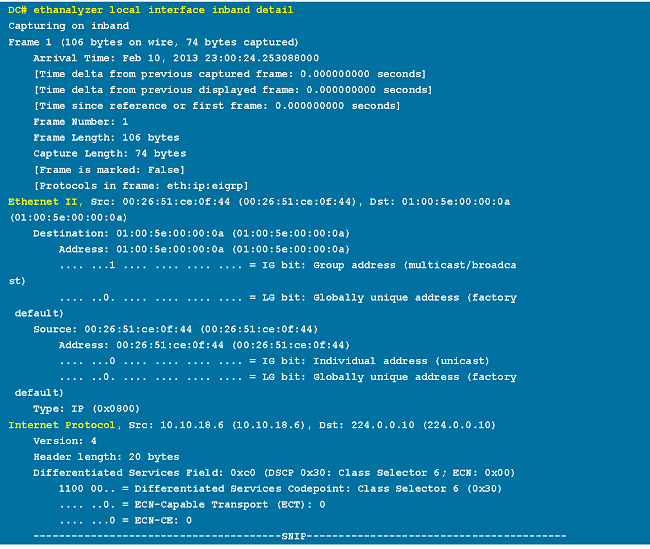

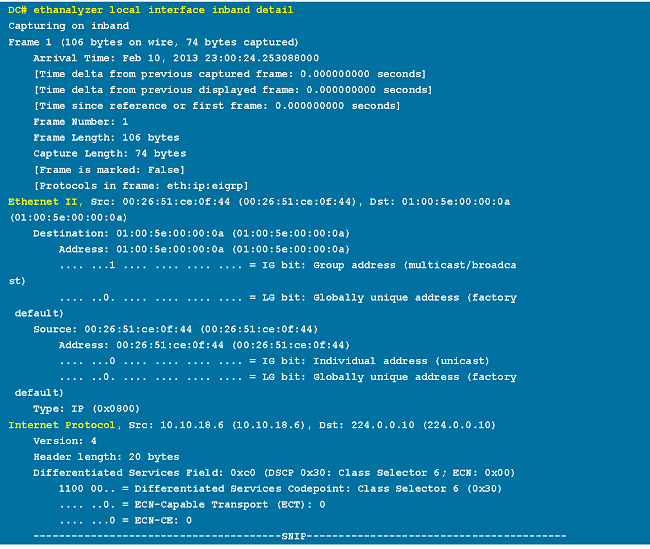

Verwenden Sie die Detailoption für detaillierte Protokollinformationen. ^C kann verwendet werden, um den Vorgang abzubrechen und die Switch-Eingabeaufforderung bei Bedarf während einer Erfassung erneut abzurufen.

Filteroptionen

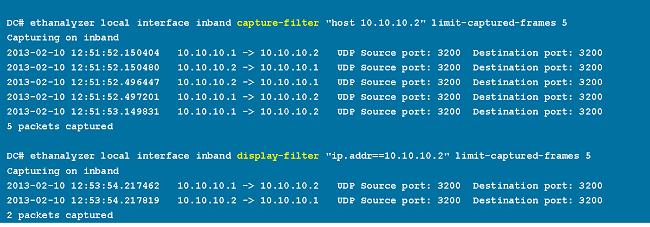

Erfassungsfilter

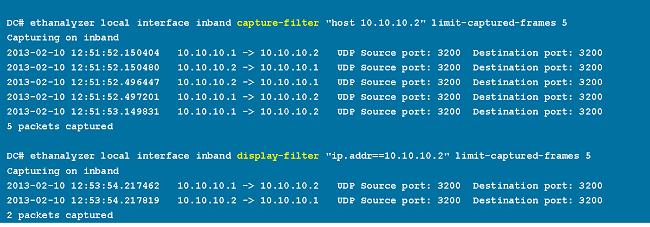

Verwenden Sie die Erfassungsfilteroption, um auszuwählen, welche Pakete während der Erfassung angezeigt oder auf der Festplatte gespeichert werden sollen. Ein Erfassungsfilter behält eine hohe Erfassungsrate bei, während er filtert. Da die Pakete nicht vollständig zerlegt wurden, sind die Filterfelder vordefiniert und eingeschränkt.

Anzeigefilter

Verwenden Sie die display-filter-Option, um die Ansicht einer Erfassungsdatei (TMP-Datei) zu ändern. Ein Anzeigefilter verwendet vollständig sezierte Pakete, sodass Sie bei der Analyse einer Netzwerk-Ablaufverfolgungsdatei sehr komplexe und erweiterte Filter durchführen können. Die TMP-Datei kann jedoch schnell gefüllt werden, da sie zunächst alle Pakete erfasst und dann nur die gewünschten Pakete anzeigt.

In diesem Beispiel wird limit-capture-frames auf 5 gesetzt. Mit der Option "capture-filter" zeigt Ihnen Ethanalyzer fünf Pakete an, die mit dem Filter-Host 10.10.10.2 übereinstimmen. Mit der Option display-filter erfasst Ethanalyzer zunächst fünf Pakete und zeigt dann nur die Pakete an, die mit dem Filter ip.addr==10.10.10.2 übereinstimmen.

Schreiboptionen

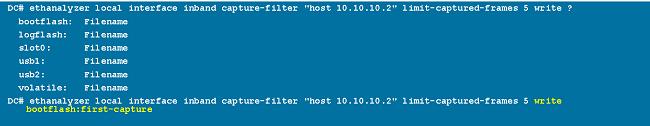

Schreiben

Mit der Schreiboption können Sie die Erfassungsdaten in eine Datei auf einem der Speichergeräte (z. B. Bootflash oder Logflash) des Cisco Nexus Switches der Serie 7000 schreiben, um sie später zu analysieren. Die Größe der Erfassungsdatei ist auf 10 MB beschränkt.

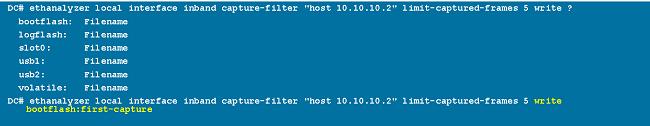

Ein Beispiel für einen Ethanalyzer-Befehl mit einer Schreiboption ist ethanalyzer local interface inband write bootflash: capture_file_name. Ein Beispiel für eine Schreiboption mit Capture-Filter und dem Namen der Ausgabedatei der ersten Capture ist:

Wenn die erfassten Daten in einer Datei gespeichert werden, werden die erfassten Pakete standardmäßig nicht im Terminalfenster angezeigt. Die Anzeigeoption erzwingt die Anzeige der Pakete in Cisco NX-OS, während die erfassten Daten in einer Datei gespeichert werden.

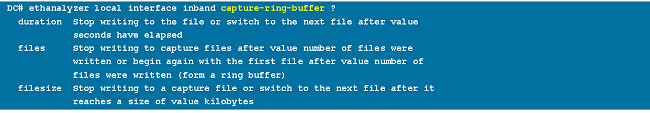

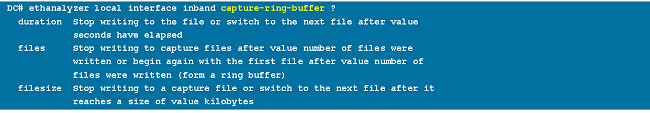

Capture-Ring-Buffer

Die Option capture-ring-buffer erstellt mehrere Dateien nach einer bestimmten Anzahl von Sekunden, einer bestimmten Anzahl von Dateien oder einer bestimmten Dateigröße. Definitionen dieser Optionen finden Sie in diesem Screenshot:

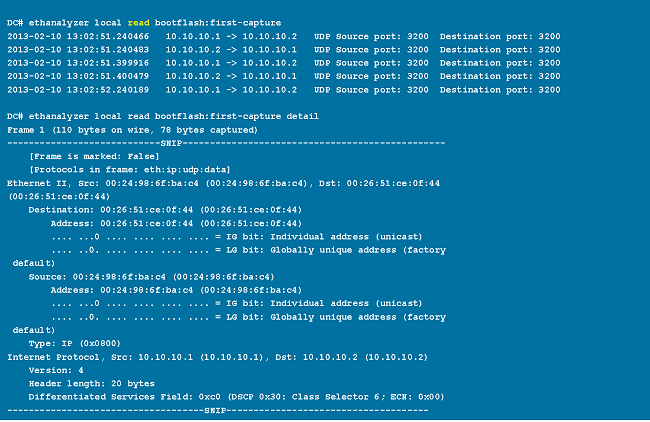

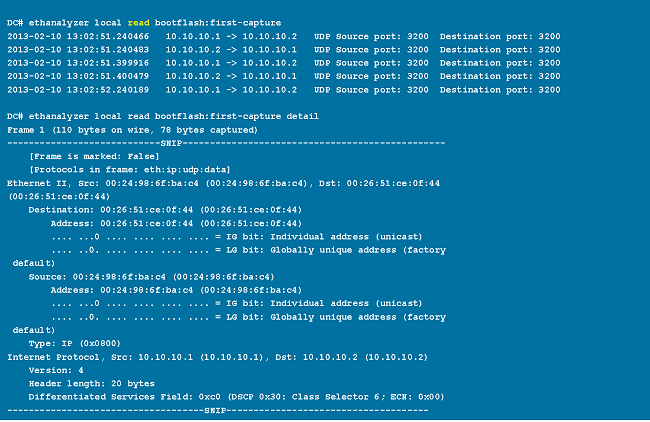

Leseoptionen

Mit der Leseoption können Sie die gespeicherte Datei auf dem Gerät selbst lesen.

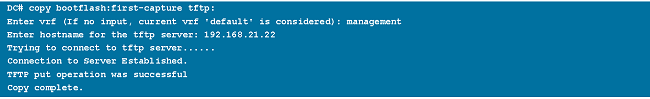

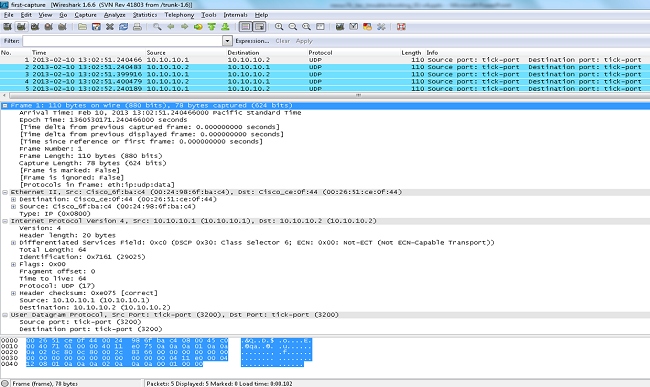

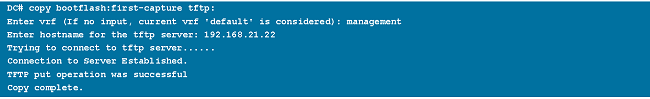

Sie können die Datei auch auf einen Server oder einen PC übertragen und mit Wireshark oder einer anderen Anwendung lesen, die Cap- oder PCAP-Dateien lesen kann.

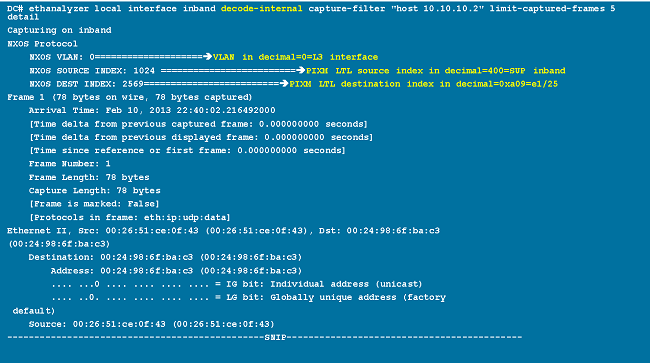

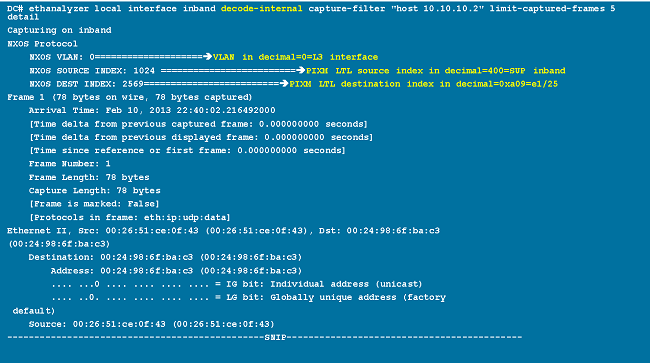

Decode-intern mit Detailoption

Die Option decode-internal gibt interne Informationen darüber aus, wie der Nexus 7000 das Paket weiterleitet. Diese Informationen helfen Ihnen, den Fluss von Paketen durch die CPU zu verstehen und Fehler zu beheben.

Konvertieren Sie den NX-OS-Index in hexadezimale Zahlen. Verwenden Sie dann den Befehl show system internal pixm info ltl x, um den LTL-Index (Local Target Logic) einer physischen oder logischen Schnittstelle zuzuordnen.

Beispiele für Erfassungsfilterwerte

Erfassen von Datenverkehr zu oder von einem IP-Host

host 10.1.1.1

Erfassen von Datenverkehr zu oder von einem Bereich von IP-Adressen

net 172.16.7.0/24

net 172.16.7.0 mask 255.255.255.0

Erfassen von Datenverkehr von einem IP-Adressbereich

src net 172.16.7.0/24

src net 172.16.7.0 mask 255.255.255.0

Erfassen von Datenverkehr an einen IP-Adressbereich

dst net 172.16.7.0/24

dst net 172.16.7.0 mask 255.255.255.0

Nur Datenverkehr über ein bestimmtes Protokoll erfassen - Nur DNS-Datenverkehr erfassen

DNS ist das Domain Name System Protocol.

port 53

Erfassung von Datenverkehr nur über ein bestimmtes Protokoll - Erfassung von DHCP-Datenverkehr

DHCP ist das Dynamic Host Configuration Protocol.

port 67 or port 68

Erfassen von Datenverkehr außerhalb eines bestimmten Protokolls - Ausschließen von HTTP- oder SMTP-Datenverkehr

SMTP ist das Simple Mail Transfer Protocol.

host 172.16.7.3 and not port 80 and not port 25

Erfassen von Datenverkehr außerhalb eines bestimmten Protokolls - Ausschließen von ARP- und DNS-Datenverkehr

ARP ist das Address Resolution Protocol.

port not 53 and not arp

Nur IP-Datenverkehr erfassen - Protokolle der unteren Ebene wie ARP und STP ausschließen

STP ist das Spanning Tree Protocol.

ip

Nur Unicast-Datenverkehr erfassen - Broadcast- und Multicast-Ankündigungen ausschließen

not broadcast and not multicast

Erfassung von Datenverkehr innerhalb eines Bereichs von Layer-4-Ports

tcp portrange 1501-1549

Erfassung von Datenverkehr basierend auf Ethernet-Typ - Erfassung von EAPOL-Datenverkehr

EAPOL ist das Extensible Authentication Protocol over LAN.

ether proto 0x888e

IPv6-Workaround für die Erfassung

ether proto 0x86dd

Erfassung von Datenverkehr basierend auf IP-Protokolltyp

ip proto 89

Ablehnen von Ethernet-Frames basierend auf der MAC-Adresse - Ausschließen von Datenverkehr, der zur LLDP-Multicast-Gruppe gehört

LLDP ist das Link Layer Discovery Protocol.

not ether dst 01:80:c2:00:00:0e

Erfassung von UDLD-, VTP- oder CDP-Datenverkehr

UDLD steht für Unidirectional Link Detection, VTP für das VLAN Trunking Protocol und CDP für das Cisco Discovery Protocol.

ether host 01:00:0c:cc:cc:cc

Erfassen von Datenverkehr zu oder von einer MAC-Adresse

ether host 00:01:02:03:04:05

Anmerkung:

und

oder = ||

nicht = !

MAC-Adressformat: xx:xx:xx:xx:xx:xx:xx

Gemeinsame Kontrollebenenprotokolle

- UDLD: Destination Media Access Controller (DMAC) = 01-00-0C-CC-CC-CC und EthType = 0x0111

- LACP: DMAC = 01:80:C2:00:00:02 und EthType = 0x8809. LACP steht für Link Aggregation Control Protocol.

- STP: DMAC = 01:80:C2:00:00:00 und EthType = 0x4242 - oder - DMAC = 01:00:0C:CC:CC:CD und EthType = 0x010B

- CDP: DMAC = 01-00-0C-CC-CC-CC und EthType = 0x2000

- LLDP: DMAC = 01:80:C2:00:00:0E oder 01:80:C2:00:00:03 oder 01:80:C2:00:00:00 und EthType = 0x88CC

- DOT1X: DMAC = 01:80:C2:00:00:03 und EthType = 0x888E. DOT1X steht für IEEE 802.1x.

- IPv6: EthType = 0x86DD

- Liste der UDP- und TCP-Portnummern

Bekannte Probleme

Cisco Bug-ID CSCue4854: Der Ethianalyzer-Erfassungsfilter erfasst keinen Datenverkehr von der CPU auf SUP2.

Cisco Bug-ID CSCtx79409: Capture-Filter kann nicht mit decode-intern verwendet werden.

Cisco Bug-ID CSCvi02546: SUP3-generiertes Paket kann FCS haben, dies ist erwartetes Verhalten.

Zugehörige Informationen

Feedback

Feedback