LAN-zu-LAN IPsec-Tunnel zwischen einem Cisco VPN 3000 Concentrator und Router mit AES-Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration eines IPsec-Tunnels zwischen einem Cisco VPN 3000 Concentrator und einem Cisco Router mit Advanced Encryption Standard (AES) als Verschlüsselungsalgorithmus erläutert.

AES ist eine neue Veröffentlichung des Federal Information Processing Standard (FIPS), die vom National Institute of Standards and Technology (NIST) entwickelt wurde und als Verschlüsselungsmethode verwendet werden soll. Dieser Standard legt einen symmetrischen AES-Verschlüsselungsalgorithmus fest, der den Data Encryption Standard (DES) als Datenschutztransformation für IPsec und Internet Key Exchange (IKE) ersetzt. AES verfügt über drei verschiedene Schlüssellängen, einen 128-Bit-Schlüssel (Standard), einen 192-Bit-Schlüssel und einen 256-Bit-Schlüssel. Die AES-Funktion in Cisco IOS® unterstützt zusätzlich zu IPsec den neuen Verschlüsselungsstandard AES mit Cipher Block Chaining (CBC) Mode.

Weitere Informationen zur AES finden Sie auf der NIST-Website ![]() Computer Security Resource Center.

Computer Security Resource Center.

Weitere Informationen zur Konfiguration des LAN-zu-LAN-Tunnels zwischen dem Cisco VPN 3000 Concentrator und der PIX-Firewall zwischen einem VPN 3000 Concentrator und der PIX-Firewall finden Sie unter LAN-zu-LAN IPsec-Tunnel zwischen dem Cisco VPN 3000 Concentrator und der PIX-Firewall.

Weitere Informationen zu IPsec Tunnel Between PIX 7.x and VPN 3000 Concentrator Configuration Example für PIX mit der Softwareversion 7.1 finden Sie unter IPsec Tunnel Between PIX 7.x and VPN 3000 Concentrator Configuration Example.

Voraussetzungen

Anforderungen

Für dieses Dokument sind grundlegende Kenntnisse des IPsec-Protokolls erforderlich. Weitere Informationen zu IPsec finden Sie unter Eine Einführung in die IPSec-Verschlüsselung.

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Routeranforderungen - Die AES-Funktion wurde in Version 12.2(13)T der Cisco IOS-Software eingeführt. Um AES zu aktivieren, muss Ihr Router IPsec unterstützen und ein IOS-Image mit "k9" langen Schlüsseln (das "k9"-Subsystem) ausführen.

Hinweis: Hardware-Support für AES ist auch für Cisco 2600XM, 2691, 3725 und 3745 AES Acceleration VPN-Module verfügbar. Diese Funktion hat keine Auswirkungen auf die Konfiguration, und das Hardwaremodul wird automatisch ausgewählt, wenn beide Optionen verfügbar sind.

-

VPN Concentrator-Anforderungen - Die Softwareunterstützung für die AES-Funktion wurde in Version 3.6 eingeführt. Hardwareunterstützung wird durch den neuen erweiterten, skalierbaren Verschlüsselungsprozessor (SEP-E) bereitgestellt. Diese Funktion hat keine Auswirkungen auf die Konfiguration.

Hinweis: In Cisco VPN 3000 Concentrator, Version 3.6.3, handeln Tunnel aufgrund des Cisco Bugs CSCdy88797 (nur registrierte Kunden) nicht mit AES aus. Dies wurde in Version 3.6.4 behoben.

Hinweis: Der Cisco VPN 3000 Concentrator verwendet entweder SEP- oder SEP-E-Module, nicht beides. Installieren Sie nicht beide auf demselben Gerät. Wenn Sie ein SEP-E-Modul auf einem VPN Concentrator installieren, der bereits ein SEP-Modul enthält, deaktiviert der VPN Concentrator das SEP-Modul und verwendet nur das SEP-E-Modul.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den Software- und Hardwareversionen:

-

Cisco Router der Serie 3600 mit Cisco IOS Software, Version 12.3(5)

-

Cisco VPN 3060 Concentrator mit Softwareversion 4.0.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

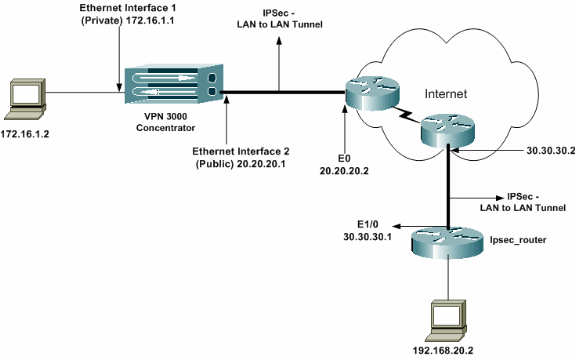

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

| IPSec_Router-Konfiguration |

|---|

version 12.3 service timestamps debug uptime service timestamps log datetime msec no service password-encryption ! hostname ipsec_router ! memory-size iomem 10 no aaa new-model ip subnet-zero ! !--- Configuration for IKE policies. crypto isakmp policy 1 !--- Enables the IKE policy configuration (config-isakmp) command mode, !--- where you can specify the parameters to be used during !--- an IKE negotiation. encryption aes 256 !--- Specifies the encryption algorithm as AES with a 256 !--- bit key within an IKE policy. authentication pre-share group 2 crypto isakmp key cisco123 address 20.20.20.1 !--- Specifies the preshared key "cisco123" which !--- should be identical at both peers. ! !--- Configuration for IPsec policies. crypto ipsec security-association lifetime seconds 28800 !--- Specifies the lifetime of the IPsec security association (SA). ! crypto ipsec transform-set vpn esp-aes 256 esp-md5-hmac !--- Enables the crypto transform configuration mode, where you can !--- specify the transform sets to be used during an IPsec negotiation. ! crypto map vpn 10 ipsec-isakmp !--- Indicates that IKE is used to establish the IPsec SA for protecting !--- the traffic specified by this crypto map entry. set peer 20.20.20.1 !--- Sets the IP address of the remote end (VPN Concentrator). set transform-set vpn !--- Configures IPsec to use the transform-set "vpn" defined earlier. ! !--- Specifies the traffic to be encrypted. match address 110 ! interface Ethernet1/0 ip address 30.30.30.1 255.255.255.0 ip nat outside half-duplex crypto map vpn !--- Configures the interface to use the crypto map "vpn" for IPsec. ! interface FastEthernet2/0 ip address 192.168.20.1 255.255.255.0 ip nat inside duplex auto speed auto ! ip nat pool mypool 30.30.30.3 30.30.30.3 netmask 255.255.255.0 ip nat inside source route-map nonat pool mypool overload ip http server no ip http secure-server ip classless ip route 0.0.0.0 0.0.0.0 30.30.30.2 ! access-list 110 permit ip 192.168.20.0 0.0.0.255 172.16.0.0 0.0.255.255 !--- This crypto ACL-permit identifies the matching traffic !--- flows to be protected via encryption. !--- Specifies the traffic not to be encrypted. access-list 120 deny ip 192.168.20.0 0.0.0.255 172.16.0.0 0.0.255.255 !--- This crypto ACL-deny identifies the matching traffic flows not to be encrypted. ! access-list 120 permit ip 192.168.20.0 0.0.0.255 any !--- The access control list (ACL) used in the NAT configuration exempts !--- the LAN-to-LAN traffic from the NAT process, !--- but allows all traffic going to the Internet to be translated. ! route-map nonat permit 10 !--- The traffic flows not encrypted from the !--- peer network are allowed. match ip address 120 ! line con 0 line aux 0 line vty 0 4 login ! end |

Hinweis: Die ACL-Syntax ist zwar unverändert, die Bedeutung für Krypto-ACLs unterscheidet sich jedoch geringfügig. permit legt in Krypto-ACLs fest, dass übereinstimmende Pakete verschlüsselt werden sollen, während deny angibt, dass übereinstimmende Pakete nicht verschlüsselt werden müssen.

Konfigurieren des VPN-Konzentrators

VPN-Konzentratoren sind nicht mit IP-Adressen in ihren Werkseinstellungen vorprogrammiert. Sie müssen den Konsolen-Port verwenden, um die Erstkonfiguration als menübasierte Befehlszeilenschnittstelle (CLI) durchzuführen. Weitere Informationen zur Konfiguration über die Konsole finden Sie unter VPN Concentrators konfigurieren über die Konsole.

Nach der Konfiguration der IP-Adresse auf der Ethernet 1-Schnittstelle (privat) kann der Rest entweder über die CLI oder über die Browser-Schnittstelle konfiguriert werden. Die Browser-Schnittstelle unterstützt HTTP und HTTP über SSL (Secure Socket Layer).

Diese Parameter werden über die Konsole konfiguriert:

-

Uhrzeit/Datum - Die richtige Uhrzeit und das richtige Datum sind sehr wichtig. Sie tragen dazu bei, dass die Logging- und Accounting-Einträge korrekt sind und das System ein gültiges Sicherheitszertifikat erstellen kann.

-

Ethernet 1 (private) Schnittstelle - Die IP-Adresse und -Maske (aus unserer Netzwerktopologie 172.16.1.1/24).

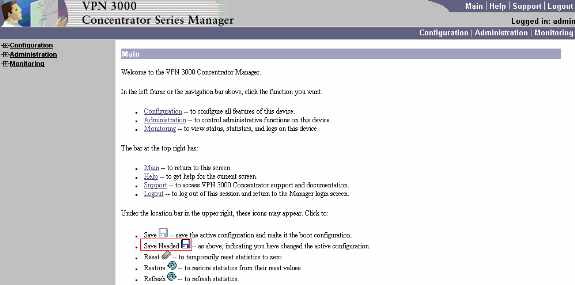

Der Zugriff auf den VPN Concentrator erfolgt über einen HTML-Browser vom internen Netzwerk aus. Informationen zur Konfiguration des VPN Concentrator im CLI-Modus finden Sie unter Schnellkonfiguration mit CLI.

-

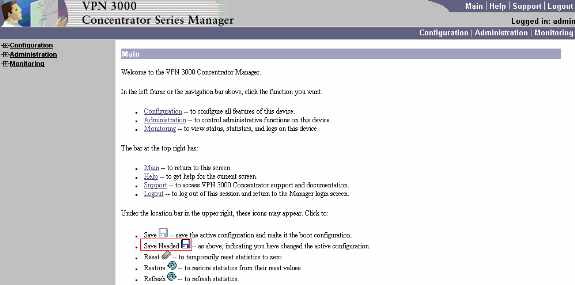

Geben Sie die IP-Adresse der privaten Schnittstelle im Webbrowser ein, um die GUI-Schnittstelle zu aktivieren.

Klicken Sie auf das Symbol zum Speichern erforderlicher Änderungen, um die Änderungen im Arbeitsspeicher zu speichern. Der werkseitig voreingestellte Benutzername und das Passwort lauten "admin", wobei die Groß- und Kleinschreibung zu beachten ist.

-

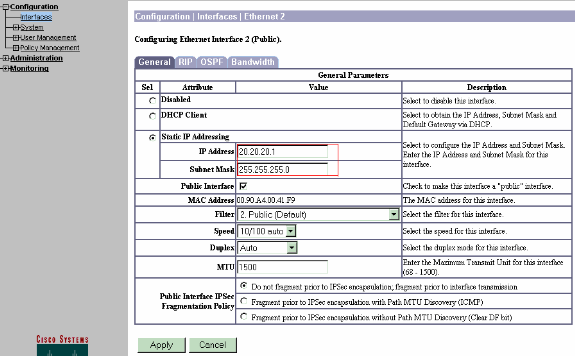

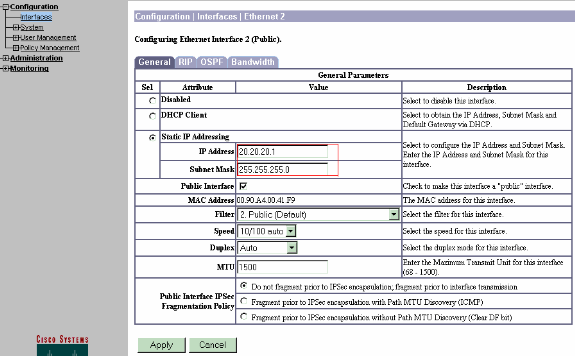

Wenn Sie die grafische Benutzeroberfläche (GUI) aufgerufen haben, wählen Sie Configuration > Interfaces > Ethernet 2 (Public) aus, um die Ethernet 2-Schnittstelle zu konfigurieren.

-

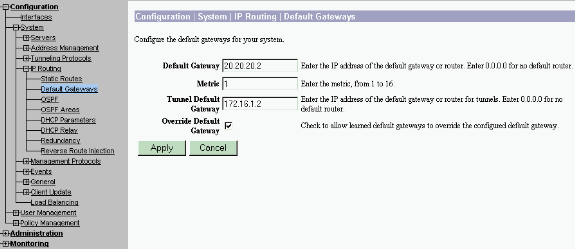

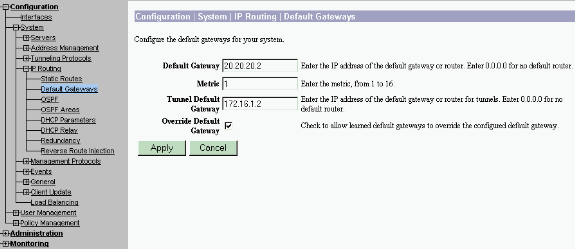

Wählen Sie Configuration > System > IP Routing > Default Gateways aus, um das Standard-Gateway (Internet) und das Tunnel-Standard-Gateway (inside) für IPsec so zu konfigurieren, dass die anderen Subnetze im privaten Netzwerk erreicht werden.

In diesem Szenario ist nur ein Subnetz im internen Netzwerk verfügbar.

-

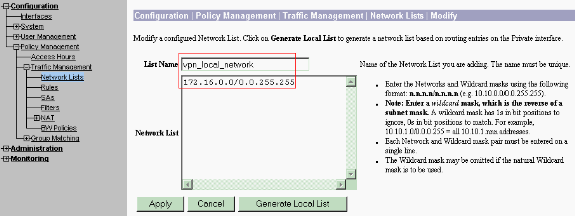

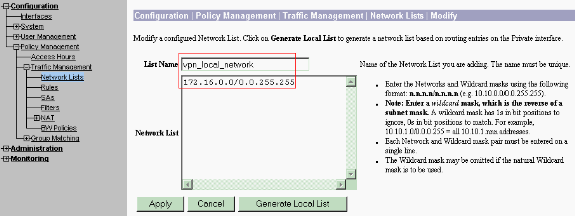

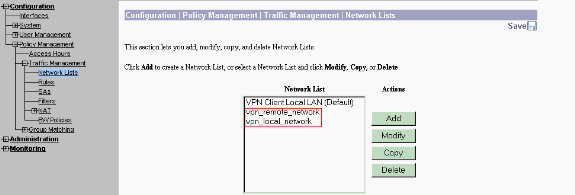

Wählen Sie Configuration > Policy Management > Traffic Management > Network Lists > Add aus, um die Netzwerklisten zu erstellen, in denen der zu verschlüsselnde Datenverkehr definiert ist.

Die in der Liste genannten Netzwerke sind für das Remote-Netzwerk erreichbar. Bei den Netzwerken in der folgenden Liste handelt es sich um lokale Netzwerke. Sie können die Liste "Lokales Netzwerk" auch automatisch über RIP generieren, wenn Sie auf Lokale Liste generieren klicken.

-

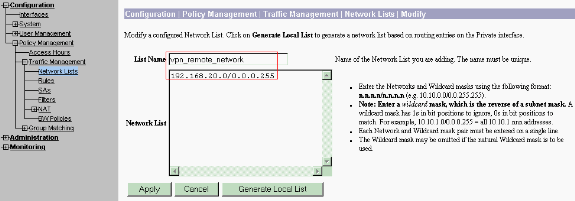

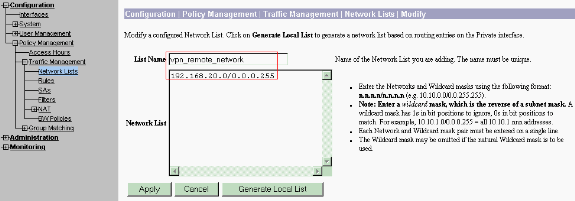

Bei den Netzwerken in dieser Liste handelt es sich um Remote-Netzwerke, die manuell konfiguriert werden müssen. Geben Sie dazu das Netzwerk/den Platzhalter für jedes erreichbare Subnetz ein.

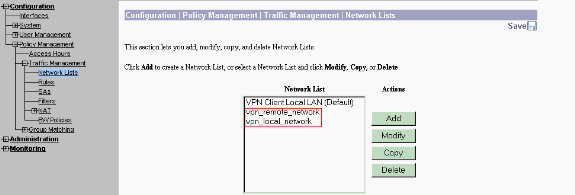

Nach Abschluss dieses Vorgangs werden die beiden folgenden Netzwerklisten angezeigt:

-

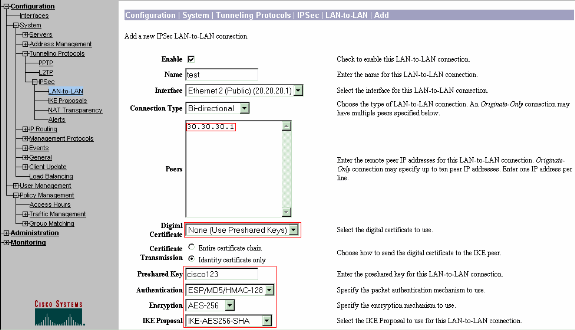

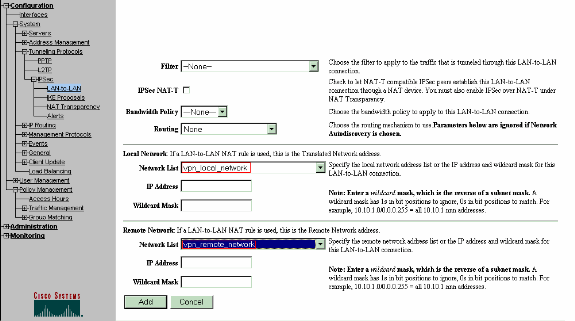

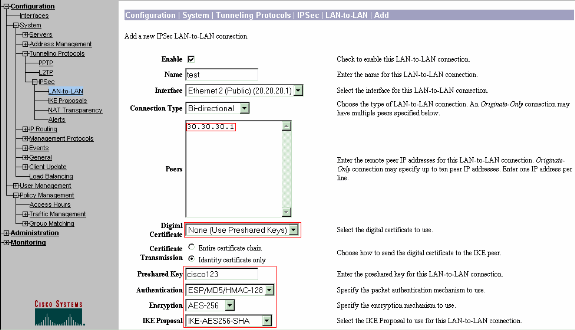

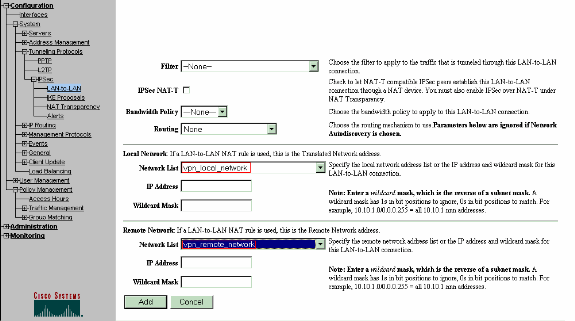

Wählen Sie Configuration > System > Tunneling Protocols > IPSec LAN-to-LAN > Add aus, und definieren Sie den LAN-to-LAN-Tunnel.

Dieses Fenster ist in drei Abschnitte unterteilt. Im oberen Abschnitt finden Sie die Netzwerkinformationen, während sich die beiden unteren Abschnitte auf die Listen Lokales und Remote-Netzwerk beziehen. Wählen Sie im Abschnitt "Netzwerkinformationen" die AES-Verschlüsselung, den Authentifizierungstyp, das IKE-Angebot aus, und geben Sie den vorinstallierten Schlüssel ein. Zeigen Sie im unteren Abschnitt auf die bereits erstellten Netzwerklisten (lokale Listen und Remote-Listen).

-

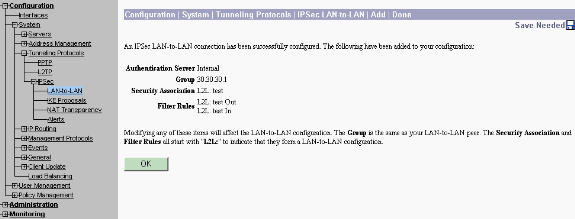

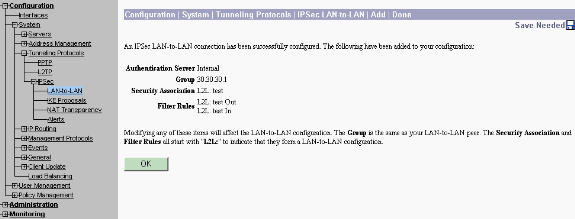

Wenn Sie auf Hinzufügen klicken, wird das Fenster IPSec LAN-to-LAN-Add-Done angezeigt, wenn die Verbindung korrekt ist.

Dieses Fenster zeigt eine Zusammenfassung der Tunnelkonfigurationsinformationen an. Außerdem werden automatisch der Gruppenname, der SA-Name und der Filtername konfiguriert. Sie können alle Parameter in dieser Tabelle bearbeiten.

An diesem Punkt wurde der IPsec-LAN-zu-LAN-Tunnel eingerichtet, und Sie können mit der Arbeit beginnen. Wenn der Tunnel aus irgendeinem Grund nicht funktioniert, können Sie nach Fehlkonfigurationen suchen.

-

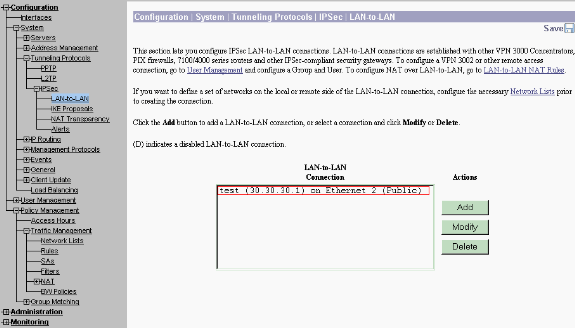

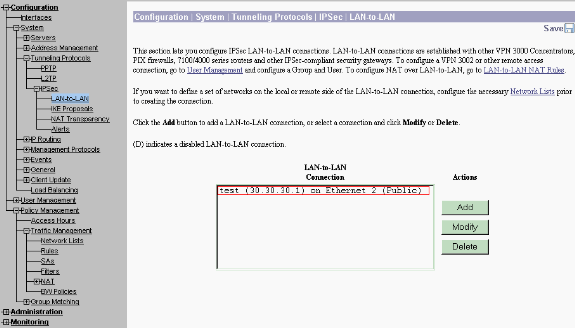

Sie können die zuvor erstellten LAN-to-LAN IPsec-Parameter anzeigen oder ändern, indem Sie Configuration > System > Tunneling Protocols > IPSec LAN-to-LAN auswählen.

Diese Grafik zeigt "test" als den Namen des Tunnels und die öffentliche Schnittstelle des Remote-Endgeräts ist 30.30.30.1 wie im Szenario.

-

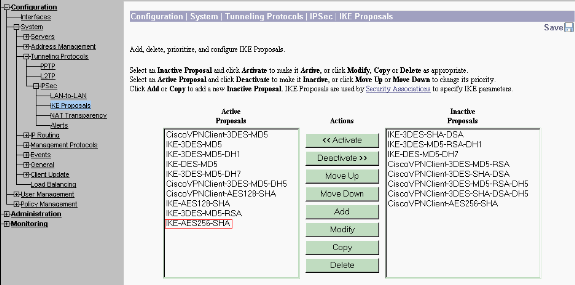

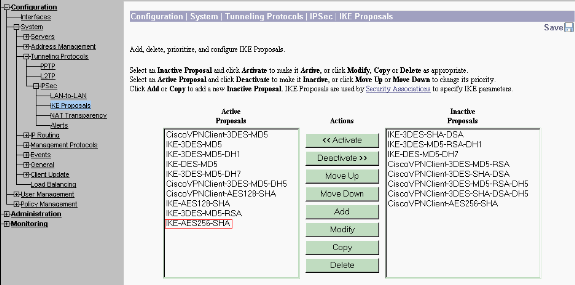

Manchmal wird Ihr Tunnel möglicherweise nicht angezeigt, wenn Ihr IKE-Angebot in der Liste Inaktive Angebote aufgeführt ist. Wählen Sie Configuration > System > Tunneling Protocols > IPSec > IKE Proposals aus, um das aktive IKE-Angebot zu konfigurieren.

Wenn Ihr IKE-Angebot in der Liste "Inaktive Angebote" aufgeführt ist, können Sie es aktivieren, wenn Sie das IKE-Angebot auswählen und auf die Schaltfläche Aktivieren klicken. In dieser Grafik befindet sich das ausgewählte Angebot "IKE-AES256-SHA" in der Liste der aktiven Angebote.

-

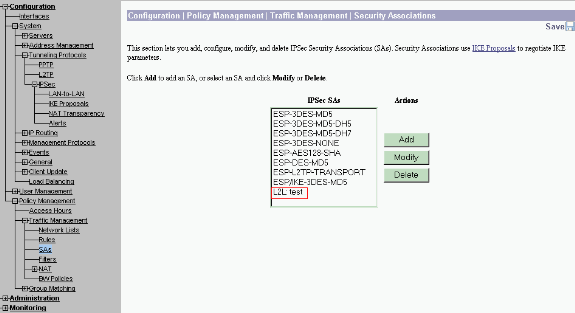

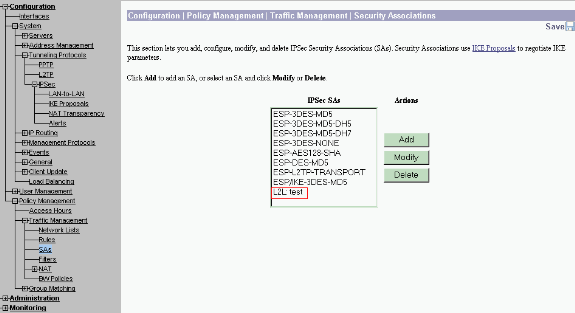

Wählen Sie Configuration > Policy Management > Traffic Management > Security Associations aus, um die Richtigkeit der SA-Parameter zu überprüfen.

-

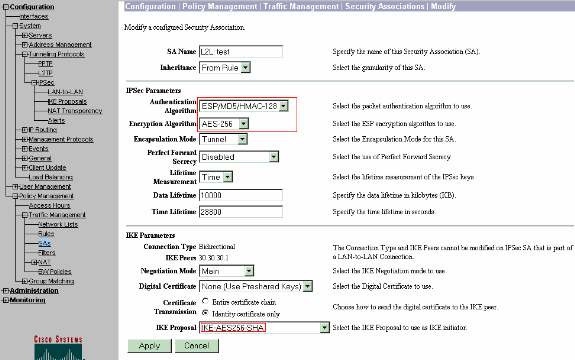

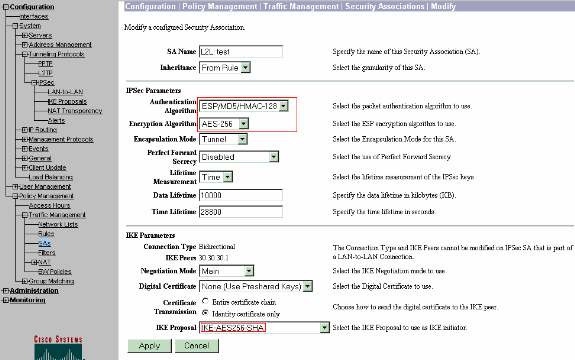

Klicken Sie auf den SA-Namen (in diesem Fall L2L: test), und klicken Sie dann auf Modify, um die SAs zu überprüfen.

Wenn einer der Parameter nicht mit der Remote-Peer-Konfiguration übereinstimmt, kann er hier geändert werden.

Überprüfung

Überprüfen der Router-Konfiguration

Diese Abschnitt enthält Informationen, mit denen Sie überprüfen können, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

-

show crypto isakmp sa: Zeigt alle aktuellen IKE-SAs auf einem Peer an. Der Zustand QM_IDLE bedeutet, dass die SA mit ihrem Peer authentifiziert bleibt und für nachfolgenden Schnellmodusaustausch verwendet werden kann. Es befindet sich in einem Ruhezustand.

ipsec_router#show crypto isakmp sa dst src state conn-id slot 20.20.20.1 30.30.30.1 QM_IDLE 1 0

-

show crypto ipsec sa - Zeigt die von aktuellen SAs verwendeten Einstellungen an. Überprüfen Sie die IP-Adressen der Peers, die Netzwerke, auf die sowohl am lokalen als auch am Remote-Ende zugegriffen werden kann, und den verwendeten Transformationssatz. Es gibt zwei ESP-SAs, einen in jede Richtung. Da AH-Transformationssätze verwendet werden, ist sie leer.

ipsec_router#show crypto ipsec sa interface: Ethernet1/0 Crypto map tag: vpn, local addr. 30.30.30.1 protected vrf: local ident (addr/mask/prot/port): (192.168.20.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (172.16.0.0/255.255.0.0/0/0) current_peer: 20.20.20.1:500 PERMIT, flags={origin_is_acl,} #pkts encaps: 145, #pkts encrypt: 145, #pkts digest 145 #pkts decaps: 51, #pkts decrypt: 51, #pkts verify 51 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts compr. failed: 0 #pkts not decompressed: 0, #pkts decompress failed: 0 #send errors 6, #recv errors 0 local crypto endpt.: 30.30.30.1, remote crypto endpt.: 20.20.20.1 path mtu 1500, media mtu 1500 current outbound spi: 54FA9805 inbound esp sas: spi: 0x4091292(67703442) transform: esp-256-aes esp-md5-hmac , in use settings ={Tunnel, } slot: 0, conn id: 2000, flow_id: 1, crypto map: vpn sa timing: remaining key lifetime (k/sec): (4471883/28110) IV size: 16 bytes replay detection support: Y inbound ah sas: inbound pcp sas: outbound esp sas: spi: 0x54FA9805(1425709061) transform: esp-256-aes esp-md5-hmac , in use settings ={Tunnel, } slot: 0, conn id: 2001, flow_id: 2, crypto map: vpn sa timing: remaining key lifetime (k/sec): (4471883/28110) IV size: 16 bytes replay detection support: Y outbound ah sas: outbound pcp sas: -

show crypto engine connections active: Zeigt die aktuell aktiven verschlüsselten Sitzungsverbindungen für alle Crypto Engines an. Jede Verbindungs-ID ist eindeutig. Die Anzahl der Pakete, die verschlüsselt und entschlüsselt werden, wird in den letzten beiden Spalten angezeigt.

ipsec_router#show crypto engine connections active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 Ethernet1/0 30.30.30.1 set HMAC_SHA+AES_256_C 0 0 2000 Ethernet1/0 30.30.30.1 set HMAC_MD5+AES_256_C 0 19 2001 Ethernet1/0 30.30.30.1 set HMAC_MD5+AES_256_C 19 0

Überprüfen der Konfiguration des VPN-Konzentrators

Führen Sie diese Schritte aus, um die Konfiguration des VPN-Konzentrators zu überprüfen.

-

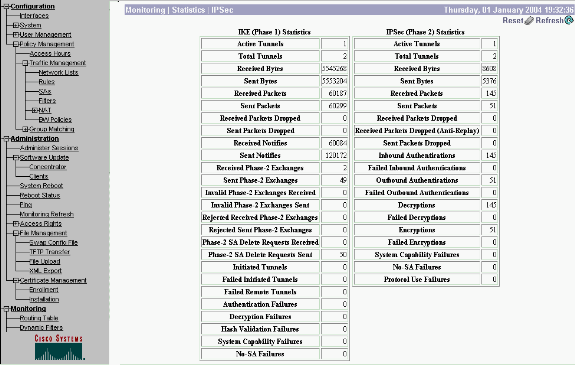

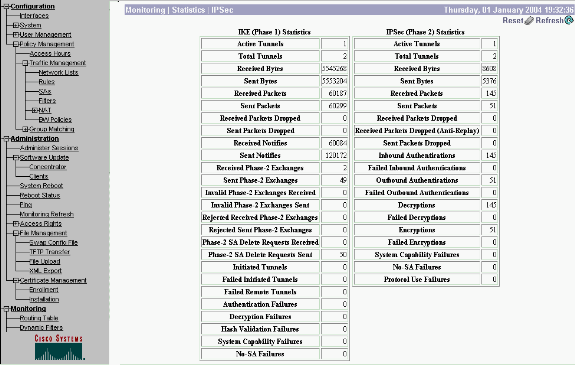

Ähnlich wie show crypto ipsec sa und show crypto isakmp sa Befehle auf Routern können Sie die IPsec- und IKE-Statistiken anzeigen, wenn Sie Monitoring > Statistics > IPSec auf den VPN Concentrators auswählen.

-

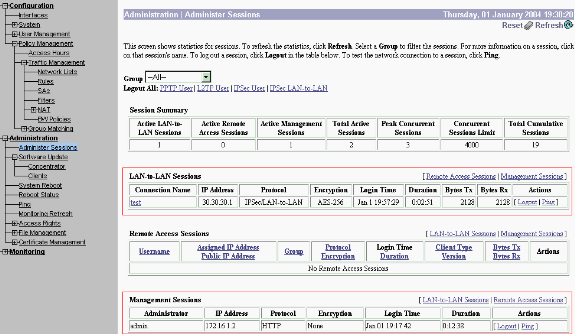

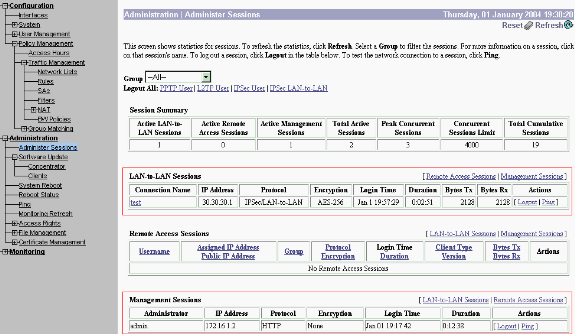

Ähnlich wie beim Befehl show crypto engine connections active auf Routern können Sie im VPN Concentrator im Fenster Administration-Sessions die Parameter und Statistiken für alle aktiven IPsec-LAN-to-LAN-Verbindungen oder -Tunnel anzeigen.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Fehlerbehebung am Router

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug crypto engine: Zeigt den verschlüsselten Datenverkehr an. Die Krypto-Engine ist der eigentliche Mechanismus, der die Verschlüsselung und Entschlüsselung durchführt. Eine Krypto-Engine kann eine Software oder ein Hardwarebeschleuniger sein.

-

debug crypto isakmp: Zeigt die ISAKMP-Aushandlungen (Internet Security Association and Key Management Protocol) von IKE Phase 1 an.

-

debug crypto ipsec: Zeigt die IPsec-Aushandlungen von IKE Phase 2 an.

Weitere Informationen und Beispielausgaben finden Sie unter IPSec Troubleshooting - Understanding and Using debug Commands.

Fehlerbehebung beim VPN Concentrator

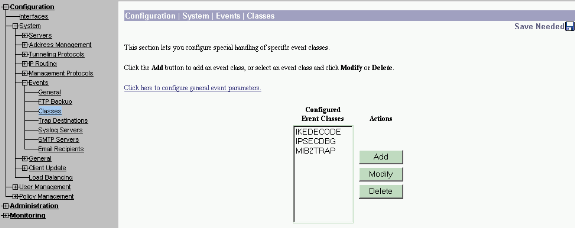

Ähnlich wie beim Debuggen von Befehlen auf Cisco Routern können Sie Ereignisklassen konfigurieren, um alle Alarme anzuzeigen.

-

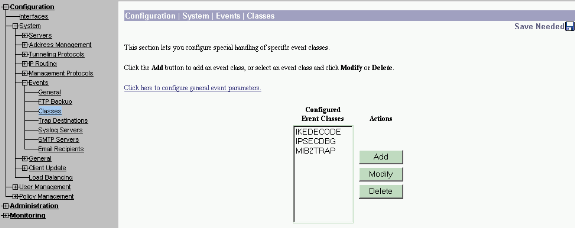

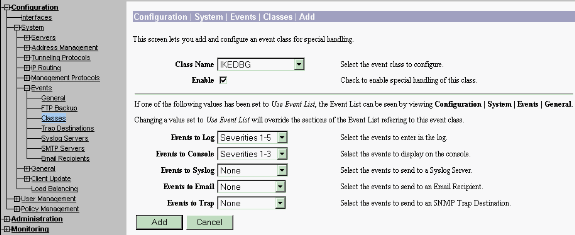

Wählen Sie Configuration > System > Events > Classes > Add aus, um die Protokollierung von Ereignisklassen zu aktivieren.

Diese Klassen sind für IPsec verfügbar:

-

IKE

-

IKEDBG

-

IKEDECODE

-

IPSEC

-

IPSECDBG

-

IPSEKDECODE

-

-

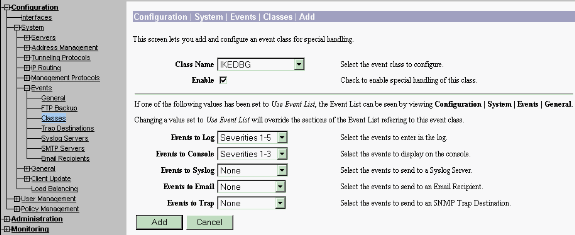

Beim Hinzufügen können Sie auch den Schweregrad für jede Klasse auswählen, je nach dem Schweregrad, an den die Erinnerung gesendet wird.

Die Alarme können folgendermaßen behandelt werden:

-

Nach Protokoll

-

Auf der Konsole angezeigt

-

An den UNIX-Syslog-Server gesendet

-

Als E-Mail gesendet

-

Wird als Trap an einen SNMP-Server (Simple Network Management Protocol) gesendet

-

-

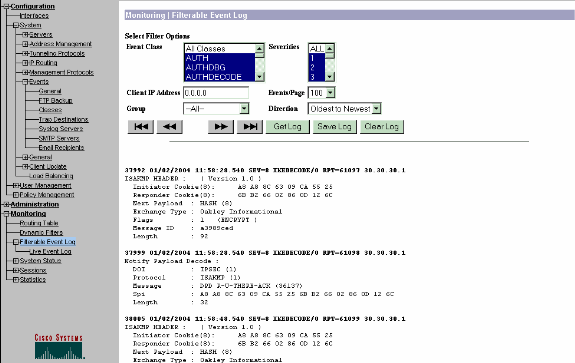

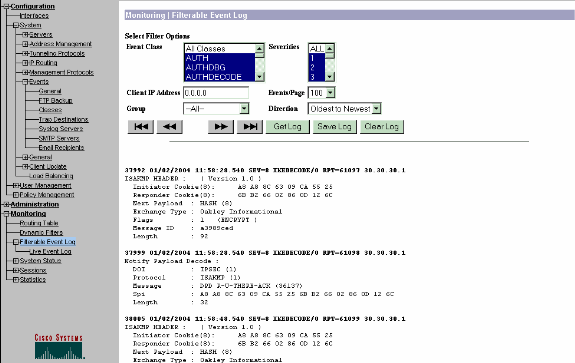

Wählen Sie Monitoring > Filterable Event Log (Überwachung > Filterbares Ereignisprotokoll), um die aktivierten Alarme zu überwachen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

16-Aug-2002 |

Erstveröffentlichung |

Feedback

Feedback