Einleitung

In diesem Dokument wird beschrieben, wie VPN-Debug-Protokolle mithilfe von Secure Firewall Management Center und Secure Firewall Threat Defense leicht organisiert und identifiziert werden können.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Sichere Firewall-Bedrohungsabwehr (FTD)

- Secure Firewall Management Center (FMC)

- Grundlegendes Verständnis der Navigation in der FMC-GUI und FTD-CLI

- Vorhandene Richtlinienzuweisung für Plattformeinstellungen

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- Firewall Management Center Version 7.3

- Firewall Threat Defense Version 7.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Firewall-Verwaltungscenter

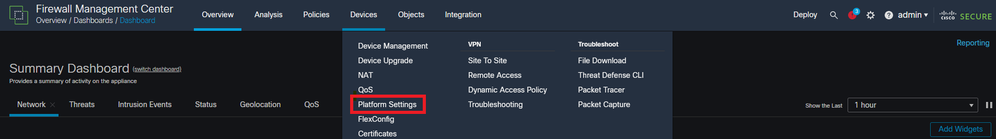

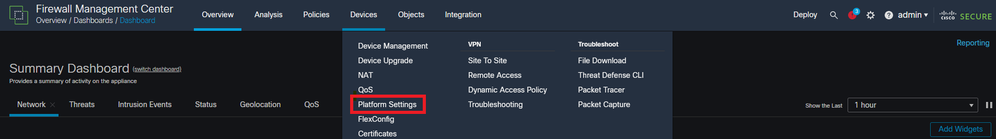

Navigieren Sie zu Devices > Platform Settings.

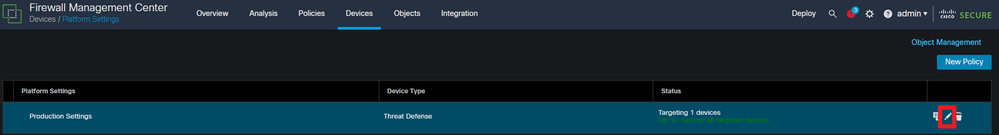

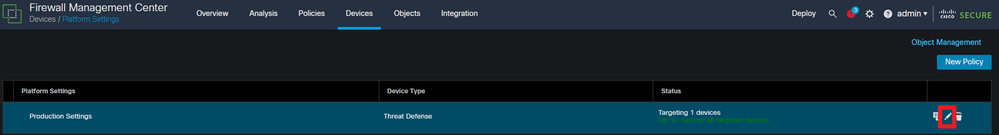

Klicken Sie auf pencil zwischen copy und löschen icon.

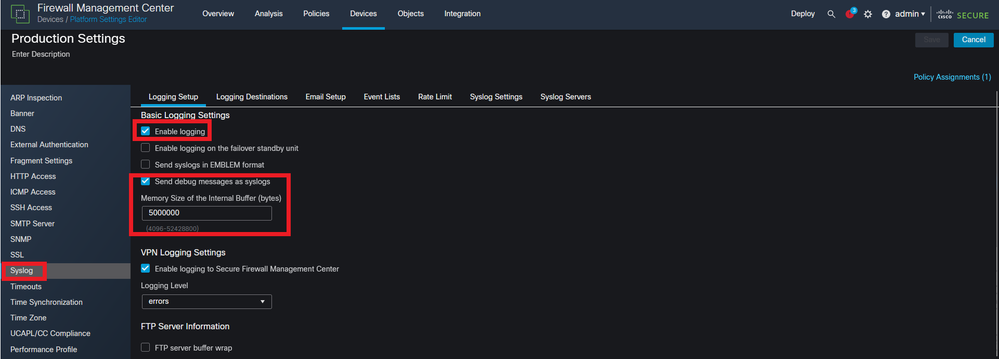

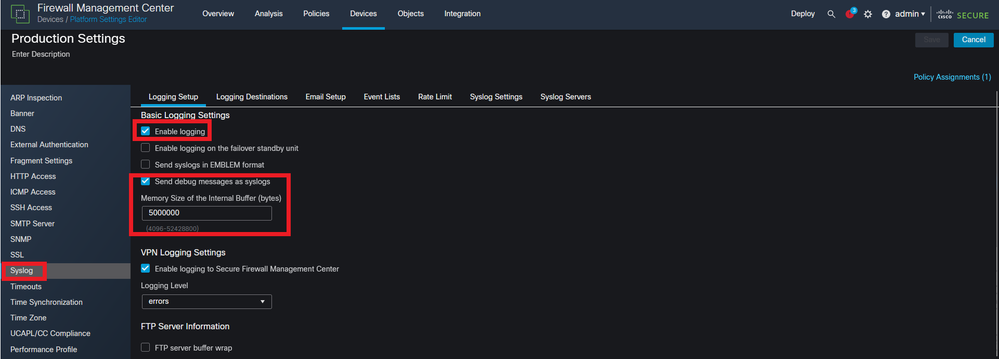

Navigieren Sie zu Syslogin der linken Spalte mit Optionen ein, und stellen Sie sicher, Enable Loggingund Send debug messages as syslog sind aktiviert. Stellen Sie außerdem sicher, dass Memory Size of the Internal Buffer wird mit einem Wert festgelegt, der für die Fehlerbehebung geeignet ist.

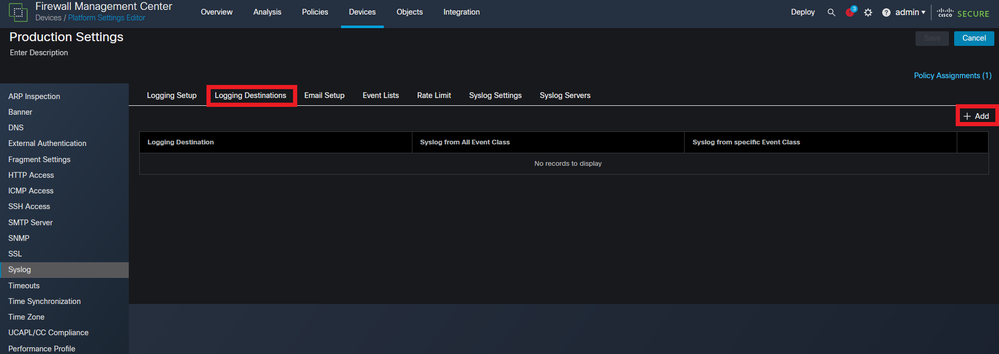

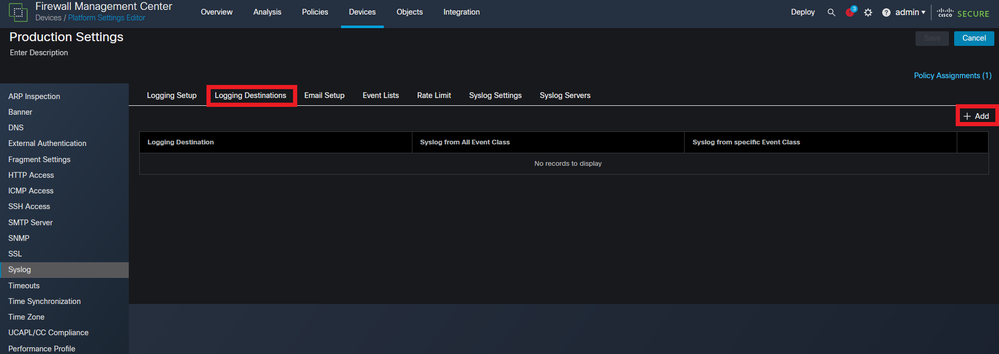

Klicken Sie auf Logging Destinations und dann auf +Add.

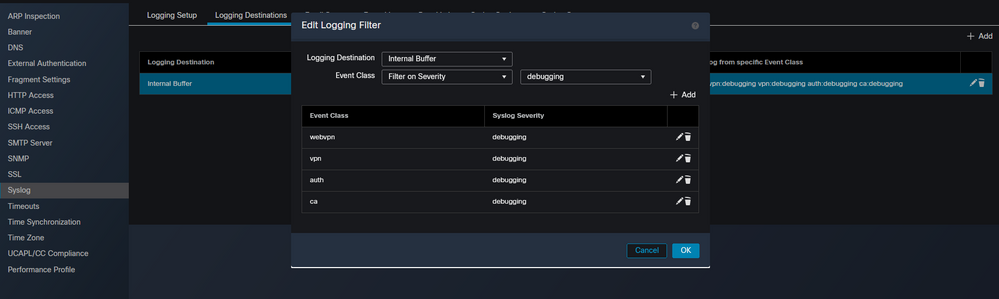

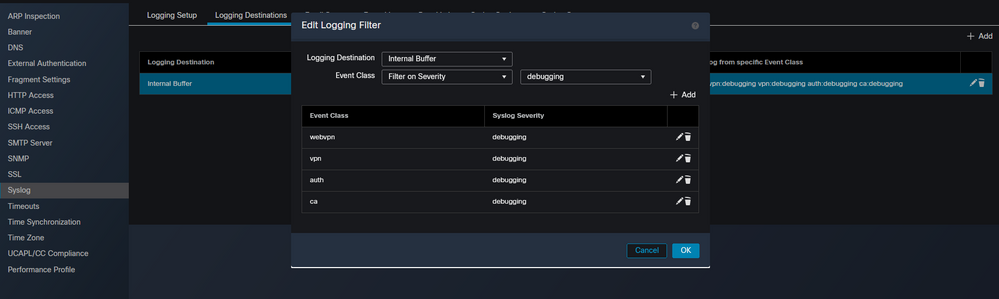

In diesem Abschnitt ist das Protokollierungsziel eine Präferenz des Administrators und Internal Buffer wird verwendet. Ändern Event Class zu Filter on Severity and debugging. Klicken Sie anschließend auf +Add und wählen webvpn, vpn, authund caalle mit Syslog-Schweregrad von debugging. In diesem Schritt kann der Administrator diese Debug-Ausgaben nach einer bestimmten Syslog-Meldung von 711001 filtern. Diese können je nach Art der Fehlerbehebung geändert werden. Die in diesem Beispiel ausgewählten beziehen sich jedoch auf die am häufigsten auftretenden standortübergreifenden, Remote-Zugriffs- und AAA-VPN-Probleme.

Erstellen Sie Ereignisklassen und Filter für die Debugs.

Erstellen Sie Ereignisklassen und Filter für die Debugs.

Warnung: Ändert die Pufferprotokollierungsebene in Debugging und protokolliert Debugging-Ereignisse für die im internen Puffer angegebenen Klassen. Es wird empfohlen, diese Protokollierungsmethode zur Fehlerbehebung und nicht zur langfristigen Verwendung zu verwenden.

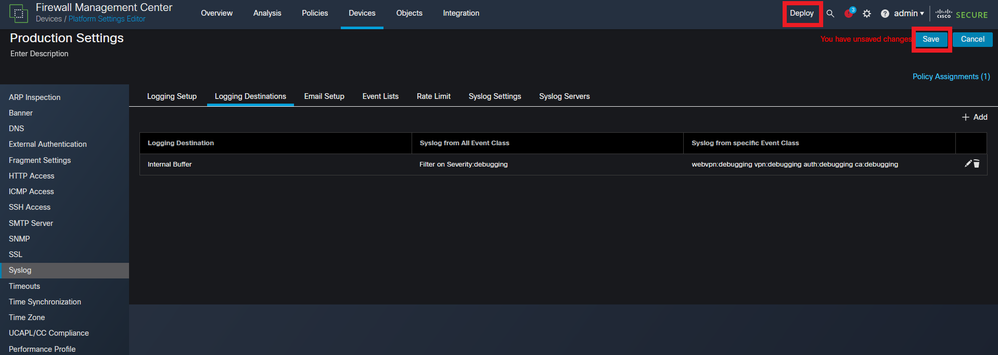

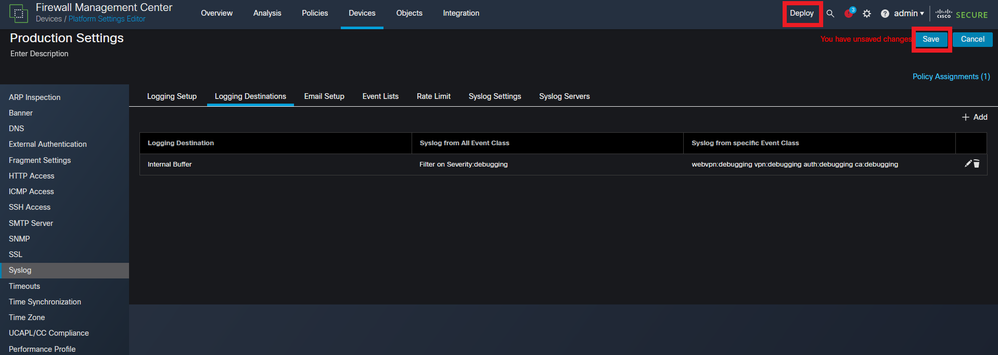

Choose Save oben rechts, und dann DeployKonfigurationsänderungen.

Abwehr von Firewall-Bedrohungen

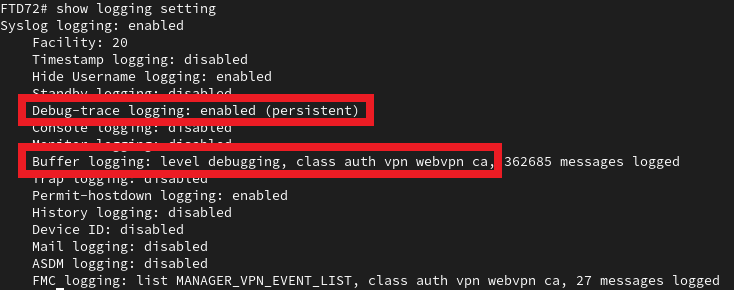

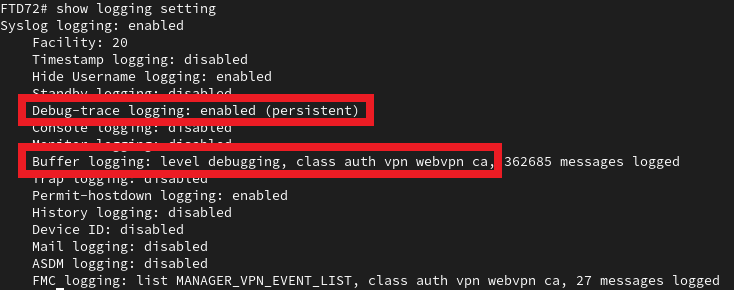

Navigieren Sie zur FTD-CLI, und geben Sie den Befehl show logging setting. Die Einstellungen hier spiegeln die Änderungen wider, die am FMC vorgenommen wurden. Stellen Sie sicher, dass die Protokollierung von debug-trace aktiviert ist und die Protokollierung des Puffers mit den angegebenen Klassen und der angegebenen Protokollierungsebene übereinstimmt.

Anzeigen der Protokolleinstellungen in der FTD-CLI

Anzeigen der Protokolleinstellungen in der FTD-CLI

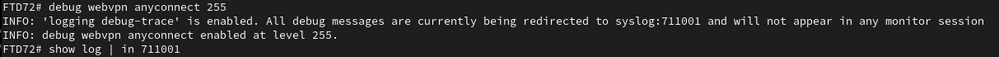

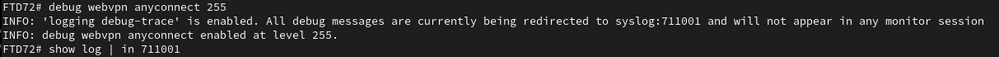

Wenden Sie zuletzt ein Debugging an, um sicherzustellen, dass die Protokolle an syslog:711001 umgeleitet werden. In diesem Beispiel debug webvpn anyconnect 255 angewendet wird. Dadurch wird eine Meldung zur Fehlersuche ausgelöst, die den Administrator darüber informiert, dass die Fehlersuche umgeleitet wird. Um diese Debugs anzuzeigen, geben Sie den Befehl show log | in 711001. Diese Syslog-ID enthält jetzt nur noch relevante VPN-Debugging-Protokolle, die vom Administrator angewendet wurden. Bestehende Protokolle können mit einem leeren Protokollierungspuffer gelöscht werden.

Zeigt an, dass alle VPN-Debugging-Vorgänge auf Syslog 711001 umgeleitet werden.

Zeigt an, dass alle VPN-Debugging-Vorgänge auf Syslog 711001 umgeleitet werden.

Feedback

Feedback