Konfigurieren von Secure Client IKEv2/ASA im ASDM mit AAA & Zertifizierungsauthentifizierung

Download-Optionen

-

ePub (2.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die erforderlichen Schritte zur Konfiguration eines sicheren Clients über IKEv2 auf ASA mit ASDM mit AAA und Zertifikatsauthentifizierung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Konfiguration der Cisco Identity Services Engine (ISE)

- Konfiguration der Cisco Adaptive Security Virtual Appliance (ASAv)

- Konfiguration des Cisco Adaptive Security Device Manager (ASDM)

- VPN-Authentifizierungsablauf

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine Virtual 3.3 Patch 1

- Adaptive Security Virtual Appliance 9.20(2)21

- Adaptive Security Device Manager 7.20(2)

- Cisco Secure Client 5.1.3.62

- Windows Server 2016

- Windows 10

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

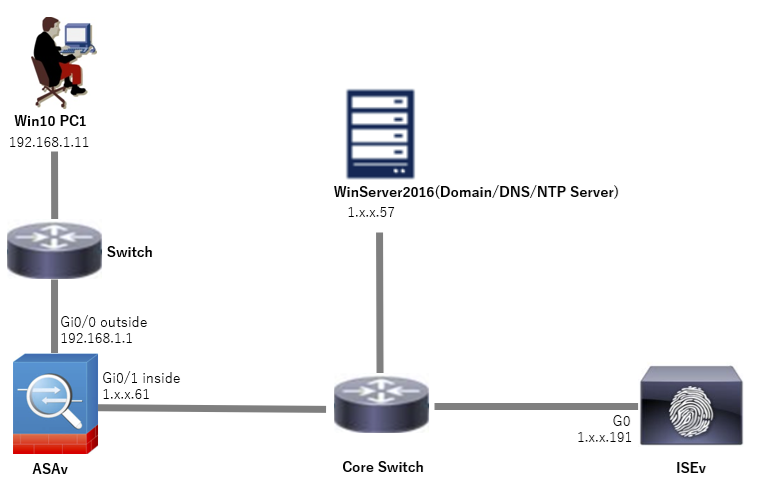

Netzwerkdiagramm

Dieses Bild zeigt die Topologie, die für das Beispiel dieses Dokuments verwendet wird.

Der unter Windows Server 2016 konfigurierte Domänenname ist ad.rem-system.com. Dies wird in diesem Dokument als Beispiel verwendet.

Netzwerkdiagramm

Netzwerkdiagramm

Konfigurationen

Konfiguration in ASDM

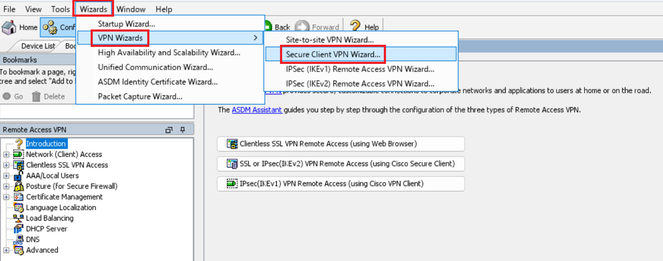

Schritt 1: Offene VPN-Assistenten

Navigieren Sie zu Wizards > VPN Wizards, und klicken Sie auf Secure Client VPN Wizard.

Offene VPN-Assistenten

Offene VPN-Assistenten

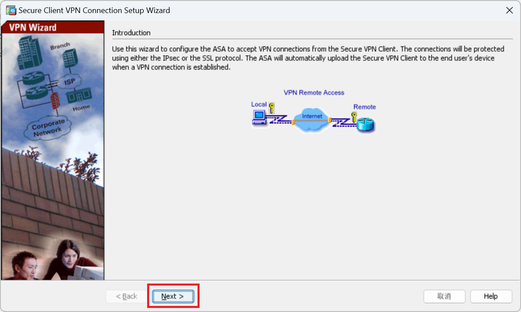

Klicken Sie auf Next (Weiter).

Klicken Sie auf Weiter

Klicken Sie auf Weiter

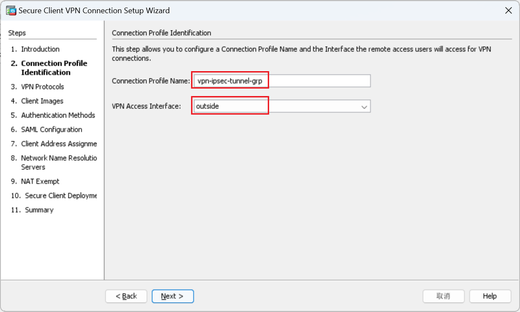

Schritt 2: Verbindungsprofilidentifizierung

Eingabeinformationen für das Verbindungsprofil.

Name des Verbindungsprofils: vpn-ipsec-tunnel-grp

VPN-Zugriffsschnittstelle: außen

Verbindungsprofilidentifizierung

Verbindungsprofilidentifizierung

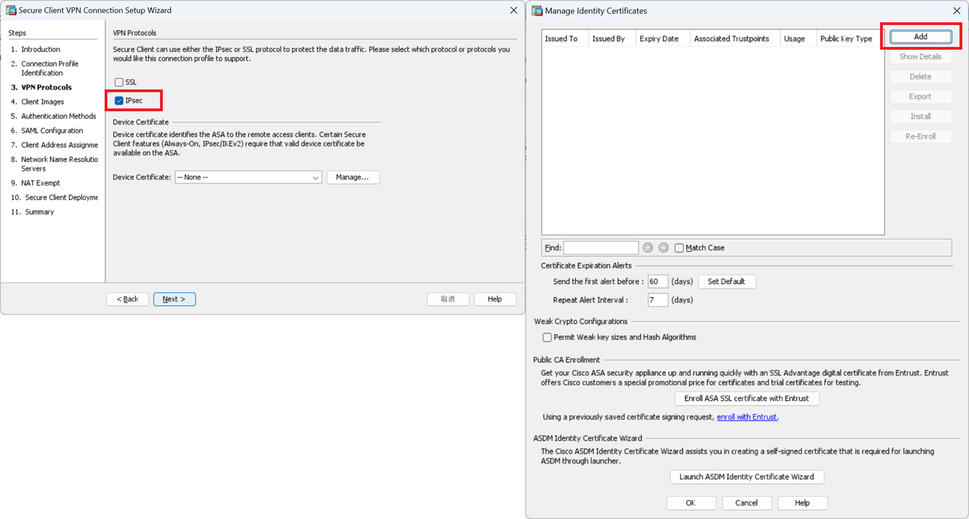

Schritt 3: VPN-Protokolle

Wählen Sie IPsec aus, und klicken Sie auf Hinzufügen, um ein neues selbstsigniertes Zertifikat hinzuzufügen.

VPN-Protokolle

VPN-Protokolle

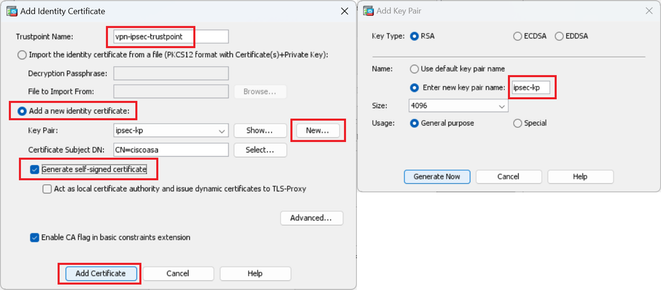

Eingabeinformationen für selbstsigniertes Zertifikat.

Vertrauenspunktname: vpn-ipsec-trustpoint

Schlüsselpaar: ipsec-kp

Detail des selbstsignierten Zertifikats

Detail des selbstsignierten Zertifikats

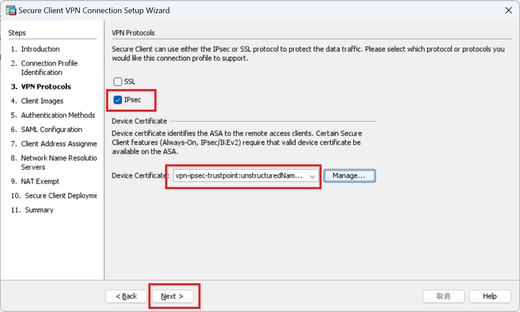

Bestätigen Sie die Einstellungen der VPN-Protokolle, und klicken Sie auf die Schaltfläche Weiter.

Einstellungen des VPN-Protokolls bestätigen

Einstellungen des VPN-Protokolls bestätigen

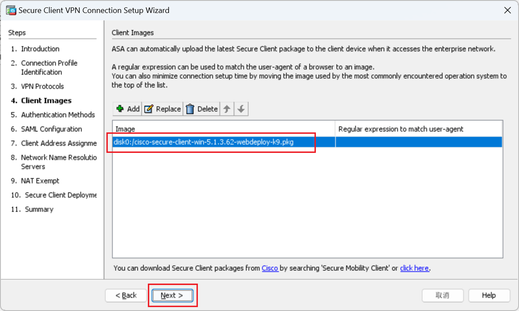

Schritt 4: Client-Images

Klicken Sie auf die Schaltfläche Hinzufügen, um ein sicheres Client-Image hinzuzufügen, und klicken Sie auf die Schaltfläche Weiter.

Client-Images

Client-Images

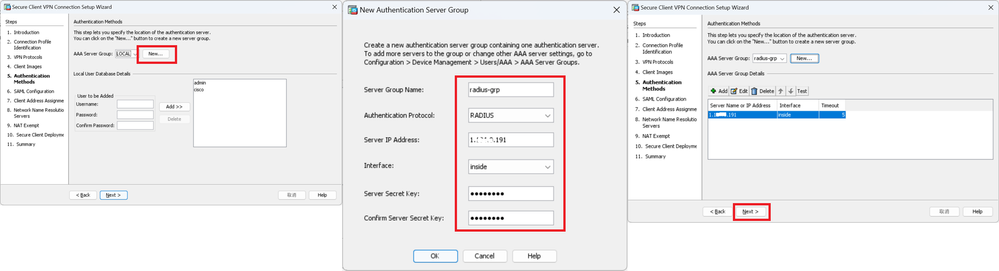

Schritt 5: Authentifizierungsmethoden

Klicken Sie auf die Schaltfläche Neu, um einen neuen AAA-Server hinzuzufügen, und klicken Sie auf die Schaltfläche Weiter.

Server-Gruppenname: radius-grp

Authentifizierungsprotokoll: RADIUS

Server-IP-Adresse: 1.x.x.191

Schnittstelle : innen

Authentifizierungsmethoden

Authentifizierungsmethoden

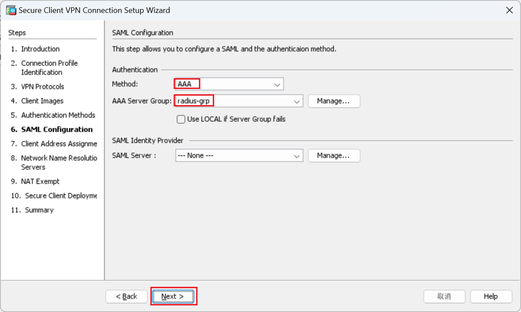

Schritt 6: SAML-Konfiguration

Klicken Sie auf die Schaltfläche Weiter.

SAML-Konfiguration

SAML-Konfiguration

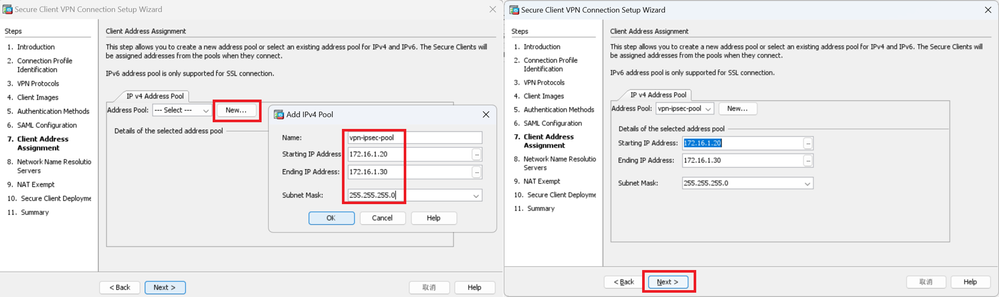

Schritt 7. Client-Adressenzuweisung

Klicken Sie auf die Schaltfläche Neu, um einen neuen IPv4-Pool hinzuzufügen, und klicken Sie auf die Schaltfläche Weiter.

Name: vpn-ipsec-pool

Start-IP-Adresse: 172.16.1.20

End-IP-Adresse: 172.16.1.30

Subnetzmaske: 255.255.255.0

Client-Adresse zuweisen

Client-Adresse zuweisen

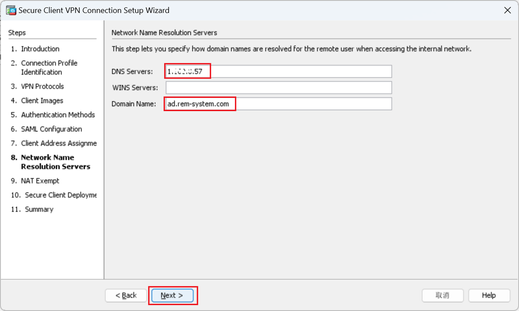

Schritt 8: Server für die Netzwerknamensauflösung

Geben Sie Informationen für DNS und Domäne ein, und klicken Sie auf die Schaltfläche Weiter.

DNS-Server: 1.x.x.57

Domänenname: ad.rem-system.com

Server für die Netzwerknamensauflösung

Server für die Netzwerknamensauflösung

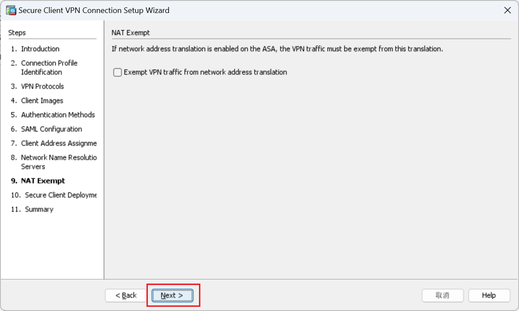

Schritt 9. NAT-Ausnahme

Klicken Sie auf die Schaltfläche Weiter.

NAT-Ausnahme

NAT-Ausnahme

Schritt 10. Sichere Client-Bereitstellung

Wählen Sie Web-Start zulassen aus, und klicken Sie auf die Schaltfläche Weiter.

Sichere Client-Bereitstellung

Sichere Client-Bereitstellung

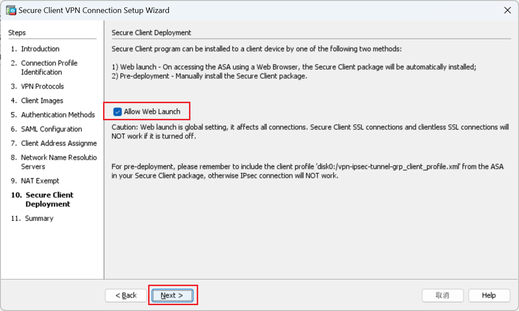

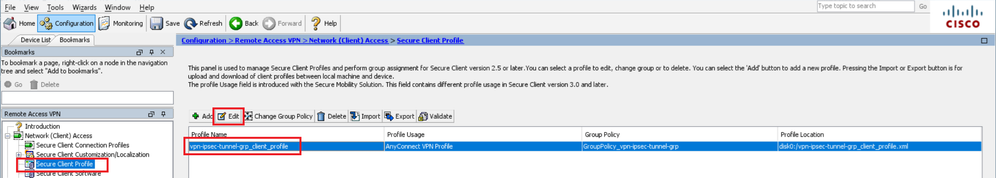

Schritt 11. Einstellungen speichern

Klicken Sie auf Fertig stellen, und speichern Sie die Einstellungen.

Einstellungen speichern

Einstellungen speichern

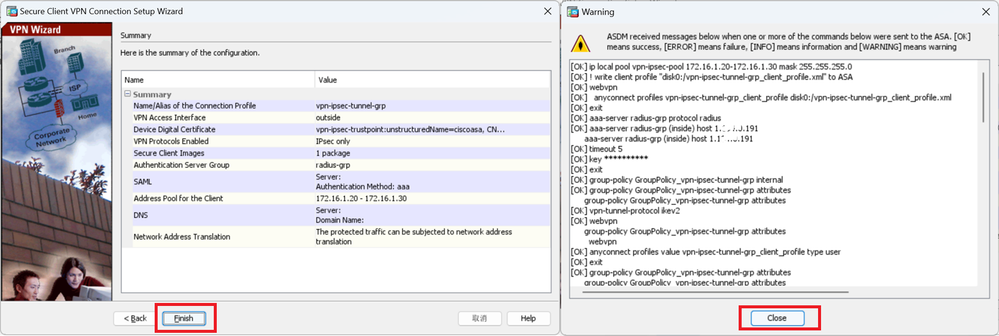

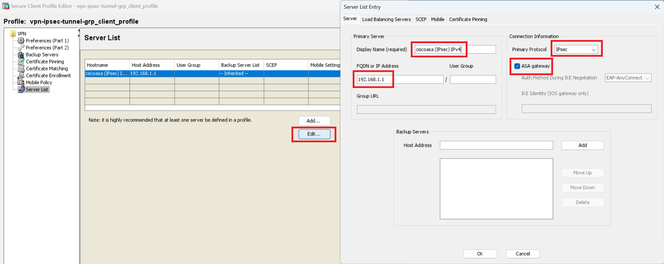

Schritt 12: Sicheres Clientprofil bestätigen und exportieren

Navigieren Sie zu Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, und klicken Sie auf die Schaltfläche Edit.

Sicheres Clientprofil bearbeiten

Sicheres Clientprofil bearbeiten

Bestätigen Sie die Profildetails.

- Anzeigename (erforderlich): Cisco ASA (IPsec) IPv4

- FQDN oder IP-Adresse: 192.168.1.1

- Primäres Protokoll: IPsec

Sicheres Clientprofil bestätigen

Sicheres Clientprofil bestätigen

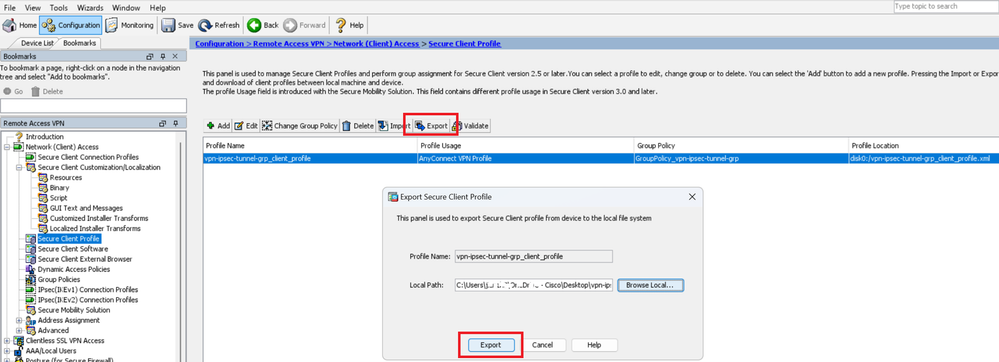

Klicken Sie auf die Schaltfläche Exportieren, um das Profil auf den lokalen PC zu exportieren.

Sicheres Clientprofil exportieren

Sicheres Clientprofil exportieren

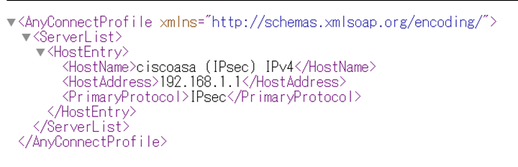

Schritt 13: Details des sicheren Clientprofils bestätigen

Öffnen Sie Secure Client Profile by browser, und stellen Sie sicher, dass das primäre Protokoll für den Host IPsec ist.

Details zum sicheren Clientprofil

Details zum sicheren Clientprofil

Schritt 14: Bestätigen der Einstellungen in der ASA CLI

Bestätigen Sie die von ASDM in der ASA CLI erstellten IPsec-Einstellungen.

// Defines a pool of addresses

ip local pool vpn-ipsec-pool 172.16.1.20-172.16.1.30 mask 255.255.255.0

// Defines radius server

aaa-server radius-grp protocol radius

aaa-server radius-grp (inside) host 1.x.x.191

timeout 5

// Define the transform sets that IKEv2 can use

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES192

protocol esp encryption aes-192

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal 3DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

// Configures the crypto map to use the IKEv2 transform-sets

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev2 ipsec-proposal AES256 AES192 AES 3DES DES

crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto map outside_map interface outside

// Defines trustpoint

crypto ca trustpoint vpn-ipsec-trustpoint

enrollment self

subject-name CN=ciscoasa

keypair ipsec-kp

crl configure

// Defines self-signed certificate

crypto ca certificate chain vpn-ipsec-trustpoint

certificate 6651a2a2

308204ed 308202d5 a0030201 02020466 51a2a230 0d06092a 864886f7 0d01010b

......

ac76f984 efd41d13 073d0be6 f923a9c6 7b

quit

// IKEv2 Policies

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 10

encryption aes-192

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 40

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

// Enabling client-services on the outside interface

crypto ikev2 enable outside client-services port 443

// Specifiies the certificate the ASA uses for IKEv2

crypto ikev2 remote-access trustpoint vpn-ipsec-trustpoint

// Configures the ASA to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

enable

anyconnect image disk0:/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1

anyconnect profiles vpn-ipsec-tunnel-grp_client_profile disk0:/vpn-ipsec-tunnel-grp_client_profile.xml

anyconnect enable

tunnel-group-list enable

// Configures the group-policy to allow IKEv2 connections and defines which Cisco Secure Client profile for the user

group-policy GroupPolicy_vpn-ipsec-tunnel-grp internal

group-policy GroupPolicy_vpn-ipsec-tunnel-grp attributes

wins-server none

dns-server value 1.x.x.57

vpn-tunnel-protocol ikev2

default-domain value ad.rem-system.com

webvpn

anyconnect profiles value vpn-ipsec-tunnel-grp_client_profile type user

// Ties the pool of addressess to the vpn connection

tunnel-group vpn-ipsec-tunnel-grp type remote-access

tunnel-group vpn-ipsec-tunnel-grp general-attributes

address-pool vpn-ipsec-pool

authentication-server-group radius-grp

default-group-policy GroupPolicy_vpn-ipsec-tunnel-grp

tunnel-group vpn-ipsec-tunnel-grp webvpn-attributes

group-alias vpn-ipsec-tunnel-grp enable

Schritt 15: Verschlüsselungsalgorithmus hinzufügen

Fügen Sie in der ASA CLI Gruppe 19 zur IKEv2-Richtlinie hinzu.

Hinweis: Für IKEv2/IPsec-Verbindungen unterstützt der Cisco Secure Client seit Version 4.9.00086 nicht mehr die Diffie-Hellman (DH)-Gruppen 2, 5, 14 und 24. Diese Änderung kann aufgrund von nicht übereinstimmenden kryptografischen Algorithmen zu Verbindungsfehlern führen.

ciscoasa(config)# crypto ikev2 policy 1

ciscoasa(config-ikev2-policy)# group 19

ciscoasa(config-ikev2-policy)#

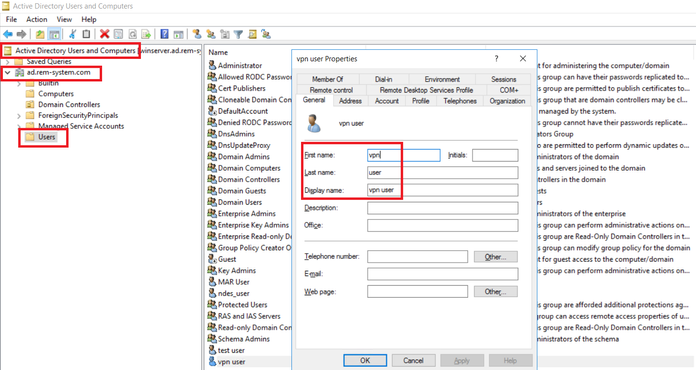

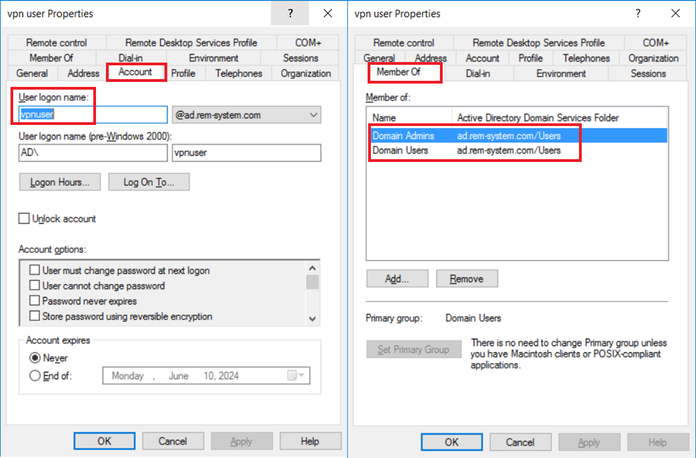

Konfiguration in Windows Server

Sie müssen einen Domänenbenutzer für die VPN-Verbindung hinzufügen. Navigieren Sie zu Active Directory-Benutzer und -Computer, und klicken Sie auf Benutzer. Fügen Sie vpnuser als Domänenbenutzer hinzu.

Domänenbenutzer hinzufügen

Domänenbenutzer hinzufügen

Fügen Sie den Domänenbenutzer einem Mitglied von Domänenadministratoren und Domänenbenutzern hinzu.

Domänenadministratoren und Domänenbenutzer

Domänenadministratoren und Domänenbenutzer

Konfiguration in der ISE

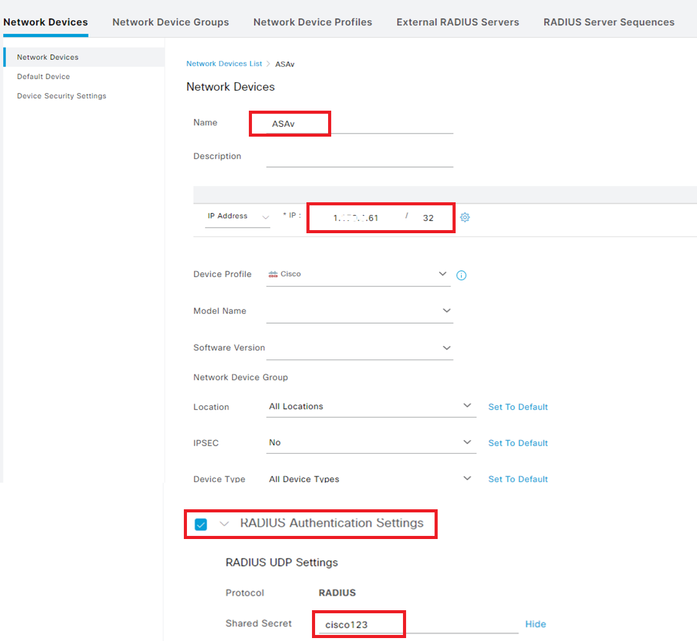

Schritt 1: Gerät hinzufügen

Navigieren Sie zu Administration > Network Devices, und klicken Sie auf Add (Hinzufügen), um ein ASAv-Gerät hinzuzufügen.

Gerät hinzufügen

Gerät hinzufügen

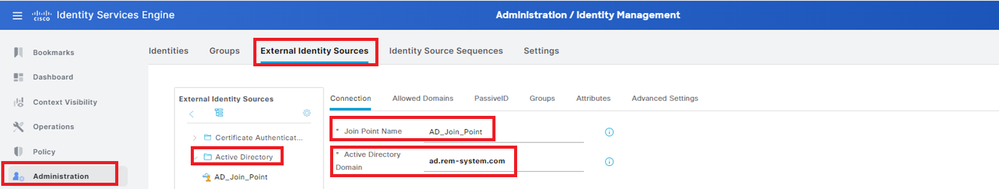

Schritt 2: Active Directory hinzufügen

Navigieren Sie zu Administration > External Identity Sources > Active Directory, klicken Sie aufRegisterkarte Connection, und fügen Sie Active Directory zur ISE hinzu.

- Verknüpfungspunkt-Name: AD_Join_Point

- Active Directory-Domäne: ad.rem-system.com

Active Directory hinzufügen

Active Directory hinzufügen

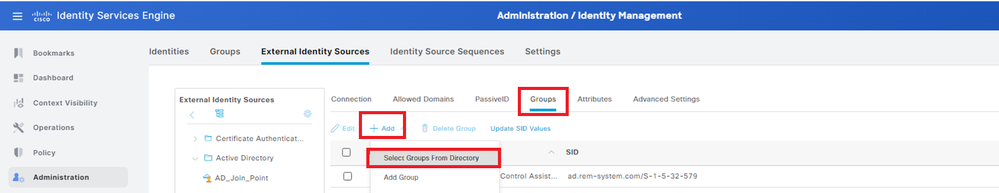

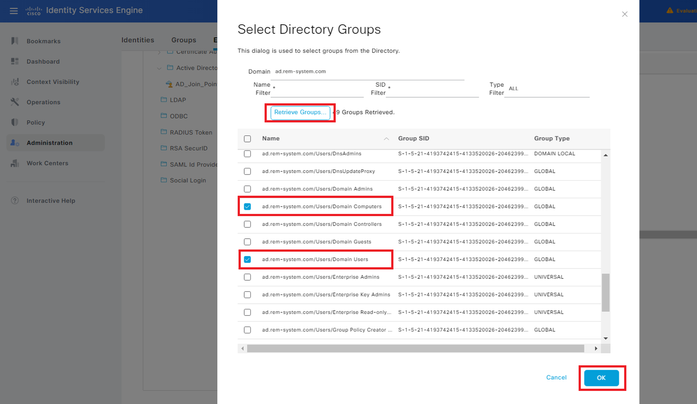

Navigieren Sie zur Registerkarte Gruppen, und wählen SieGruppe auswählen aus Verzeichnis aus Dropdown-Liste. Gruppe auswählen aus Verzeichnis

Gruppe auswählen aus Verzeichnis

Klicken Sie auf Gruppen aus der Dropdown-Liste abrufen. Checkad.rem-system.com/Users/Domain Computersandad.rem-system.com/Users/Domain Benutzer und klicken auf OK.

Domänencomputer und -benutzer hinzufügen

Domänencomputer und -benutzer hinzufügen

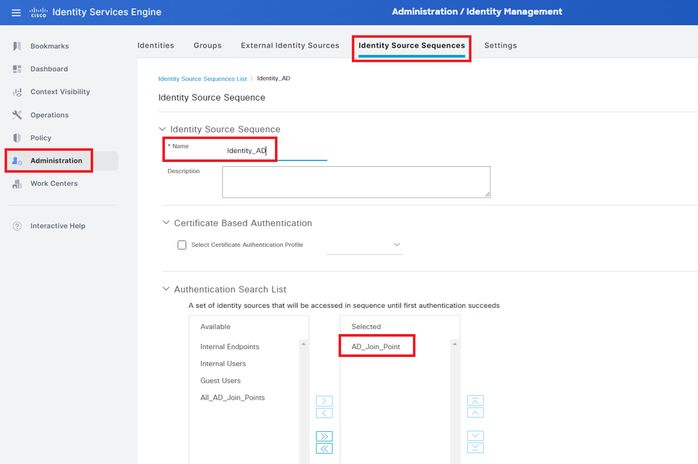

Schritt 3: Identitätsquelltext hinzufügen

Navigieren Sie zu Administration > Identity Source Sequences, und fügen Sie eine Identity Source Sequence hinzu.

- Name: Identity_AD

- Authentifizierungs-Suchliste: AD_Join_Point

Identitätsquellensequenzen hinzufügen

Identitätsquellensequenzen hinzufügen

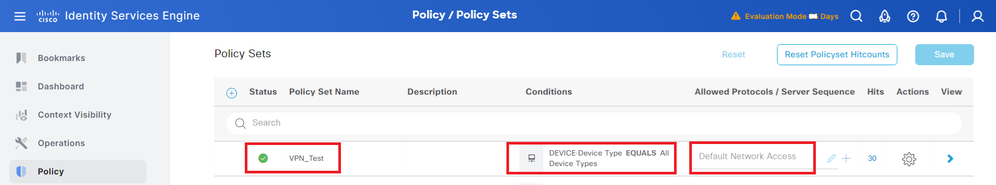

Schritt 4: Policy Set hinzufügen

Navigieren Sie zu Policy > Policy Sets, und klicken Sie auf +, um einen Policy Set hinzuzufügen.

- Richtliniensatzname: VPN_Test

- Bedingungen : GERÄTETYP ENTSPRICHT ALLEN GERÄTETYPEN

- Zulässige Protokolle/Serversequenz: Standard-Netzwerkzugriff

Policy Set hinzufügen

Policy Set hinzufügen

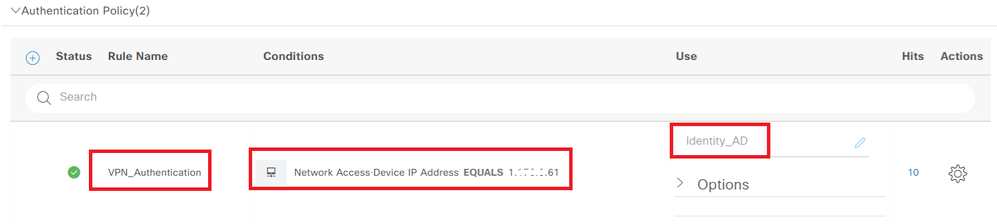

Schritt 5: Authentifizierungsrichtlinie hinzufügen

Navigieren Sie zu Policy Sets, und klicken Sie auf VPN_Test, um eine Authentifizierungsrichtlinie hinzuzufügen.

- Regelname: VPN_Authentication

- Bedingungen: IP-Adresse des Netzwerkzugriffsgeräts ENTSPRICHT 1.x.x.61

- Verwenden: Identity_AD

Authentifizierungsrichtlinie hinzufügen

Authentifizierungsrichtlinie hinzufügen

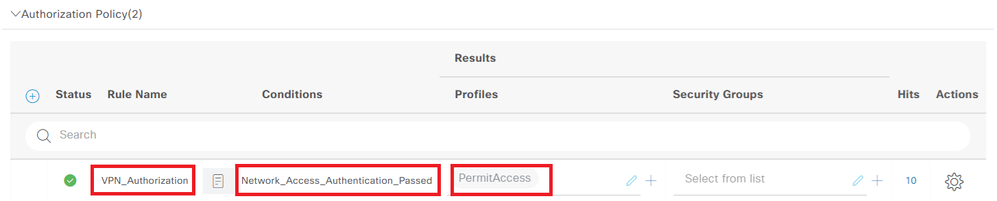

Schritt 6: Autorisierungsrichtlinie hinzufügen

Navigieren Sie zu Policy Sets, und klicken Sie auf VPN_Test, um eine Autorisierungsrichtlinie hinzuzufügen.

- Regelname: VPN_Authorization

- Bedingungen: Network_Access_Authentication_Passed

- Ergebnisse : PermitAccess

Autorisierungsrichtlinie hinzufügen

Autorisierungsrichtlinie hinzufügen

Überprüfung

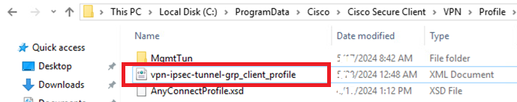

Schritt 1: Kopieren des sicheren Clientprofils auf Win10 PC1

Kopieren Sie das sichere Clientprofil in das Verzeichnis C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile.

Profil auf PC kopieren

Profil auf PC kopieren

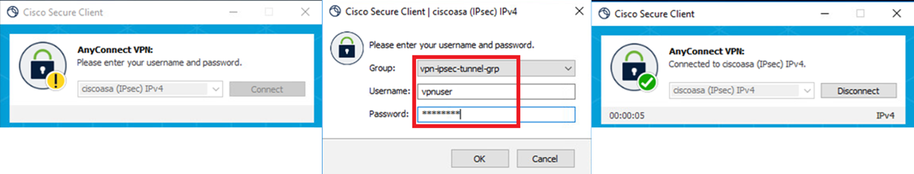

Schritt 2: VPN-Verbindung initiieren

Führen Sie auf dem Endgerät den Cisco Secure Client aus, geben Sie den Benutzernamen und das Kennwort ein, und bestätigen Sie dann, dass die Verbindung mit dem Cisco Secure Client erfolgreich hergestellt wurde.

Verbindung erfolgreich

Verbindung erfolgreich

Schritt 3: Syslog auf ASA bestätigen

Überprüfen Sie im Syslog, ob die IKEv2-Verbindung erfolgreich war.

May 28 20xx 08:xx:20: %ASA-5-750006: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 SA UP. Reason: New Connection Established

May 28 20xx 08:xx:20: %ASA-6-751026: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 Client OS: Windows Client: AnyConnect 5.1.3.62

Schritt 4: IPsec-Sitzung auf ASA bestätigen

Führen Sie einen Befehl ausshow vpn-sessiondb detail anyconnect, um die IKEv2/IPsec-Sitzung auf der ASA zu bestätigen.

ciscoasa# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnuser Index : 23

Assigned IP : 172.16.1.20 Public IP : 192.168.1.11

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA256 IPsecOverNatT: (1)SHA256 AnyConnect-Parent: (1)none

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_vpn-ipsec-tunnel-grp

Tunnel Group : vpn-ipsec-tunnel-grp

Login Time : 08:13:20 UTC Tue May 28 2024

Duration : 0h:10m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 01aa003d0001700066559220

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 23.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 19 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 5.1.3.62

IKEv2:

Tunnel ID : 23.2

UDP Src Port : 50982 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 85790 Seconds

PRF : SHA256 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 23.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 172.16.1.20/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA256

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28190 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 840 Bytes Rx : 52408

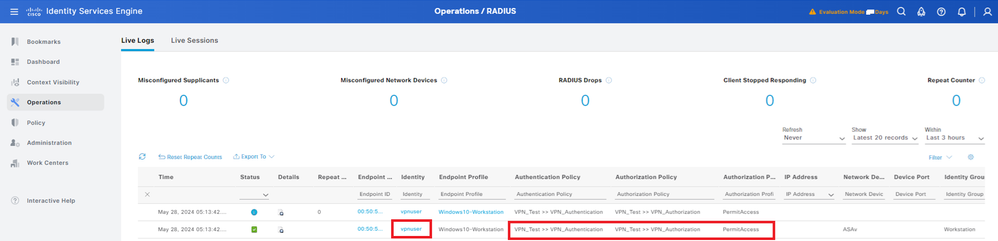

Pkts Tx : 21 Pkts Rx : 307Schritt 5: RADIUS-Live-Protokoll bestätigen

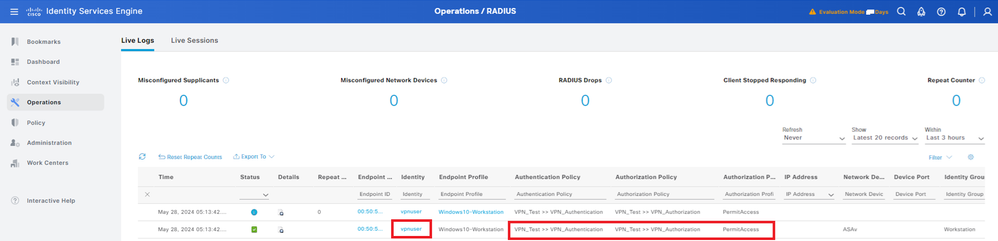

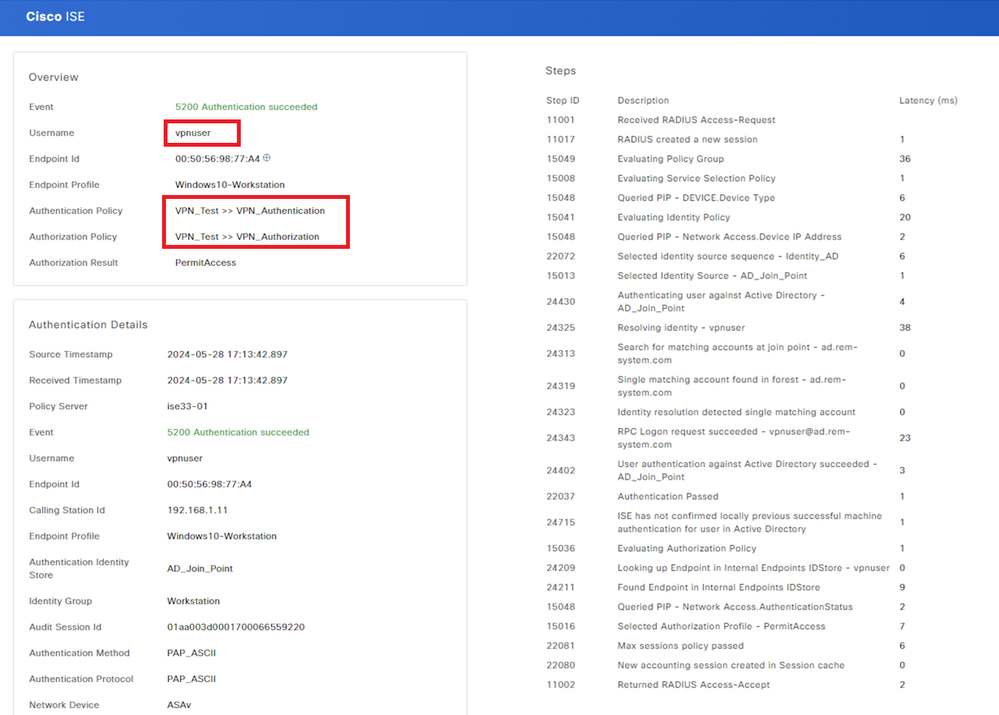

Navigieren Sie zu Operations > RADIUS > Live Logs (Vorgänge > RADIUS > Live-Protokolle) in der ISE-GUI, und bestätigen Sie das Live-Protokoll für die VPN-Authentifizierung.

Radius-Live-Protokoll

Radius-Live-Protokoll

Radius-Live-Protokoll

Radius-Live-ProtokollKlicken Sie auf Status, um die Details des Live-Protokolls zu bestätigen.

Details zum Live-Protokoll

Details zum Live-Protokoll

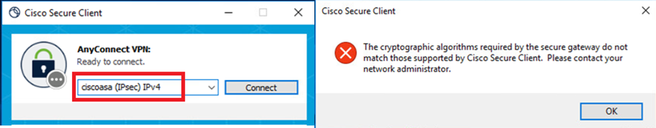

Fehlerbehebung

Die Nichtübereinstimmung der kryptografischen Algorithmen kann zu Verbindungsfehlern führen. Dies ist ein Beispiel dafür, wenn ein Problem mit einer Nichtübereinstimmung der Algorithmen auftritt. Durch Ausführen von Schritt 15 des Abschnitts "Konfiguration" in ASDM kann das Problem behoben werden.

Schritt 1: VPN-Verbindung initiieren

Führen Sie auf dem Endgerät den Cisco Secure Client aus, und vergewissern Sie sich, dass die Verbindung aufgrund einer nicht übereinstimmenden kryptografischen Algorithmen fehlgeschlagen ist.

The cryptographic algorithms required by the secure gateway do not match those supported by AnyConnect.Please contact your network administrator. Verbindung fehlgeschlagen

Verbindung fehlgeschlagen

Schritt 2: Syslog in CLI bestätigen

Bestätigen Sie im Syslog, dass die IKEv2-Aushandlung fehlgeschlagen ist.

May 28 20xx 08:xx:29: %ASA-5-750002: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Received a IKE_INIT_SA request

May 28 20xx 08:xx:29: %ASA-4-750003: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Negotiation aborted due to ERROR: Failed to find a matching policyReferenz

AnyConnect über IKEv2 zu ASA mit AAA und Authentifizierung von Zertifikaten

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

18-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jian ZhangTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback