Konfigurieren der EAP-Verkettung mit TEAP

Download-Optionen

-

ePub (3.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration der ISE- und Windows-Komponente für die EAP-Verkettung (Extensible Authentication Protocol) mit TEAP beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

-

ISE

-

Konfiguration von Windows Supplicant

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE Version 3.0

- Windows 10, Build 2004

- Kenntnisse des auf Tunneln basierenden Extensible Authentication Protocol (TEAP)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

TEAP ist ein tunnelbasiertes Extensible Authentication Protocol-Verfahren, das einen sicheren Tunnel erstellt und andere EAP-Verfahren unter dem Schutz dieses geschützten Tunnels ausführt.

Die TEAP-Authentifizierung erfolgt in zwei Phasen nach dem anfänglichen EAP-Identitätsanforderungs-/Antwortaustausch. In der ersten Phase verwendet TEAP den TLS-Handshake, um einen authentifizierten Schlüsselaustausch bereitzustellen und einen geschützten Tunnel einzurichten. Sobald der Tunnel eingerichtet ist, beginnt die zweite Phase mit der weiteren Kommunikation zwischen dem Peer und dem Server, um die erforderlichen Authentifizierungs- und Autorisierungsrichtlinien festzulegen.

Cisco ISE 2.7 und höher unterstützt das TEAP-Protokoll. Die TLV-Objekte (Type-Length-Value) werden im Tunnel verwendet, um authentifizierungsbezogene Daten zwischen dem EAP-Peer und dem EAP-Server zu übertragen.

Microsoft hat die Unterstützung für TEAP in der Windows-Version 10 2004 eingeführt, die im Mai 2020 veröffentlicht wurde.

Die EAP-Verkettung ermöglicht die Benutzer- und Geräteauthentifizierung innerhalb einer EAP/Radius-Sitzung anstelle von zwei separaten Sitzungen. Bisher war hierzu das Cisco AnyConnect NAM-Modul erforderlich, und EAP-FAST wurde auf der Windows-Komponente verwendet, da diese von der nativen Windows-Komponente nicht unterstützt wird. Jetzt können Sie die Windows Native Supplicant verwenden, um die EAP-Verkettung mit ISE 2.7 mithilfe von TEAP durchzuführen.

Konfigurieren

Konfiguration der Cisco ISE

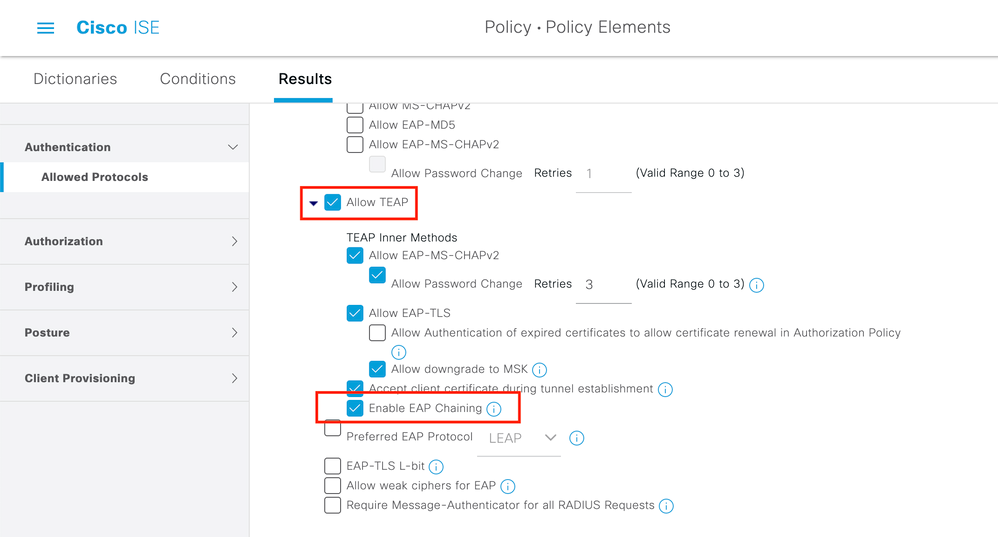

Schritt 1: Sie müssen die zulässigen Protokolle bearbeiten, um die TEAP- und EAP-Verkettung zu aktivieren.

Navigieren Sie zu ISE > Policy > Policy Elements > Results > Authentication > Allowed Protocols > Add New. Aktivieren Sie die Kontrollkästchen TEAP- und EAP-Verkettung.

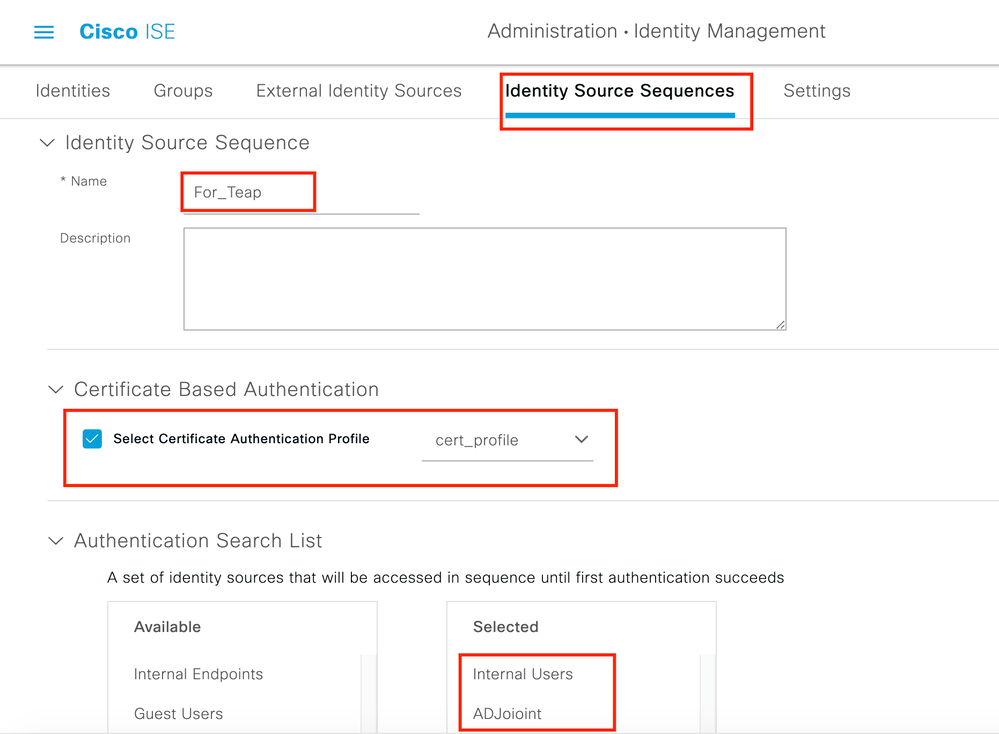

Schritt 2: Erstellen Sie ein Zertifikatprofil, und fügen Sie es der Identitätsquellensequenz hinzu.

Navigieren Sie zu ISE > Administration > Identities > identity Source Sequence, und wählen Sie das Zertifikatprofil aus.

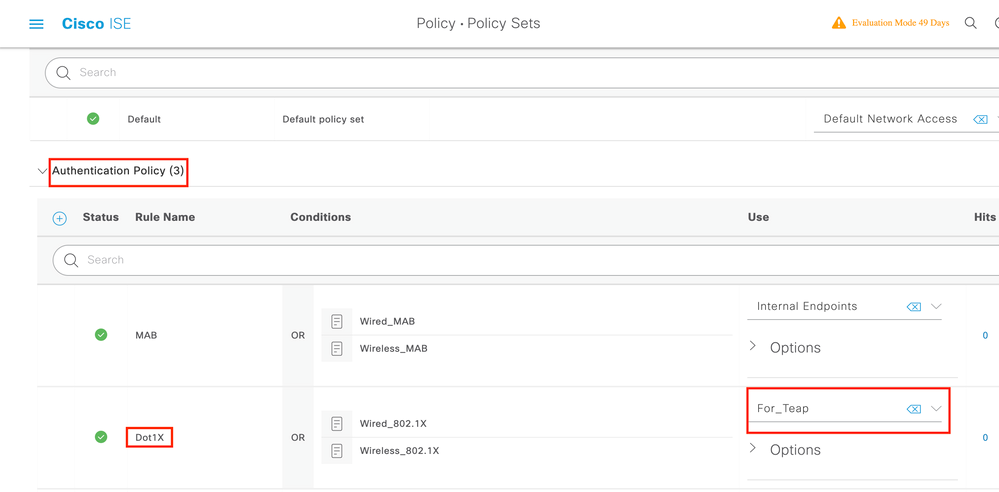

Schritt 3: Sie müssen diese Sequenz in der Authentifizierungsrichtlinie aufrufen.

Navigieren Sie zu der in Schritt 2 erstellten Identitätsquellensequenz, ISE > Policy > Policy Sets. Choose the Policy Set forDot1x > Authentication Policy und wählen Sie sie aus.

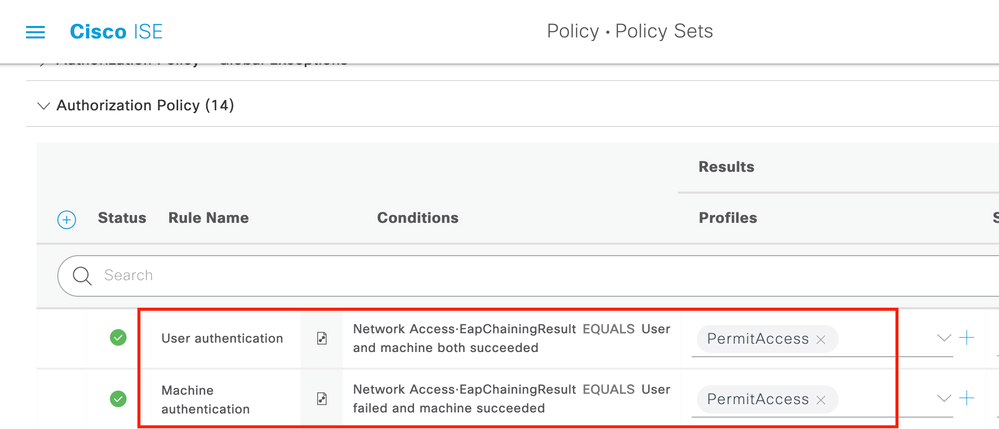

Schritt 4: Nun müssen Sie die Autorisierungsrichtlinie unter dem Punkt1x-Richtliniensatz ändern.

Navigieren Sie zu ISE > Policy > Policy Sets. Choose the Policy Set for Dot1x > Authentication Policy.

Sie müssen zwei Regeln erstellen. Die erste Regel überprüft, ob der Computer authentifiziert ist, der Benutzer jedoch nicht. Mit der zweiten Regel wird überprüft, ob Benutzer und Computer authentifiziert sind.

Damit ist die ISE-Serverkonfiguration abgeschlossen.

Konfiguration der nativen Windows-Komponente

Konfiguration der nativen Windows-KomponenteKonfigurieren Sie die Einstellungen für die kabelgebundene Authentifizierung in diesem Dokument.

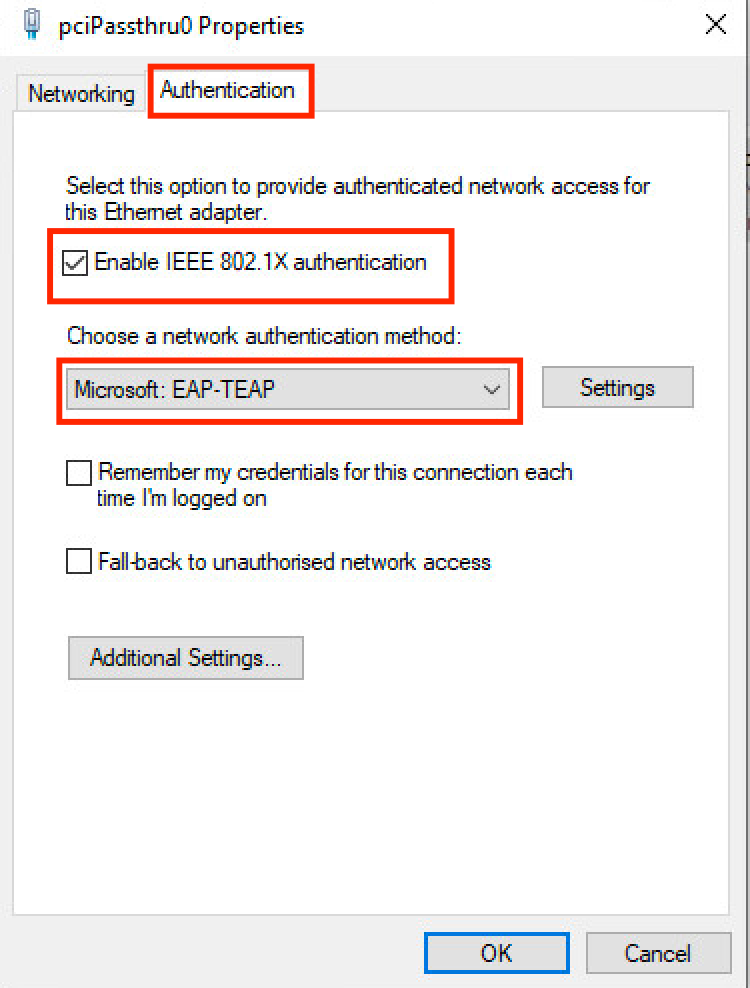

Navigieren Sie zu Control Panel > Network and Sharing Center > Change Adapter Settings, und klicken Sie mit der rechten Maustaste LAN Connection > Properties. Klicken Sie auf die Authentication Registerkarte.

Schritt 1: Klicken Sie auf das AuthenticationDropdown-Menü, und wählen Sie Microsoft EAP-TEAP.

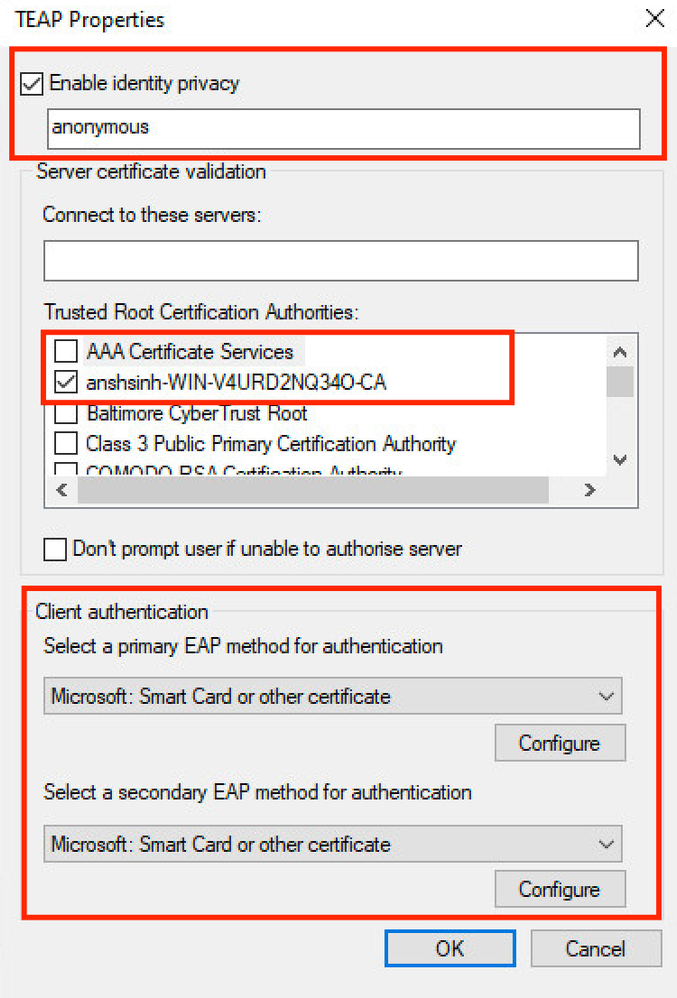

Schritt 2: Klicken Sie auf dieSettings Schaltfläche neben TEAP.

- Lassen Sie

Enable Identity Privacy die Identität aktiviertanonymous. - Setzen Sie ein Häkchen neben den Stammzertifizierungsstellenservern unter Vertrauenswürdige Stammzertifizierungsstellen, die verwendet werden, um das Zertifikat für die EAP-Authentifizierung auf dem ISE PSN zu signieren.

Schritt 3: Wählen Sie unter Client Authentication (Client-Authentifizierung) die EAP-Methode für die Microsoft-Authentifizierung aus: Smartcard mit anderem Zertifikat.

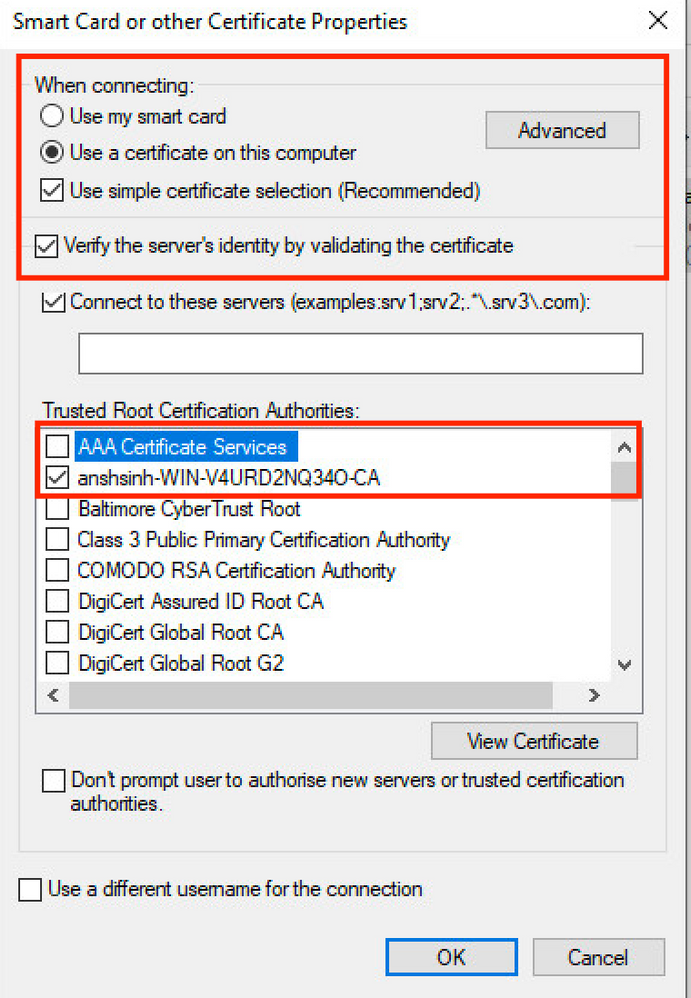

Schritt 4: Klicken Sie für jede Dropdown-Liste mit EAP-Methoden auf die ConfigureSchaltfläche, ändern Sie sie nach Bedarf, und klicken Sie auf OK.

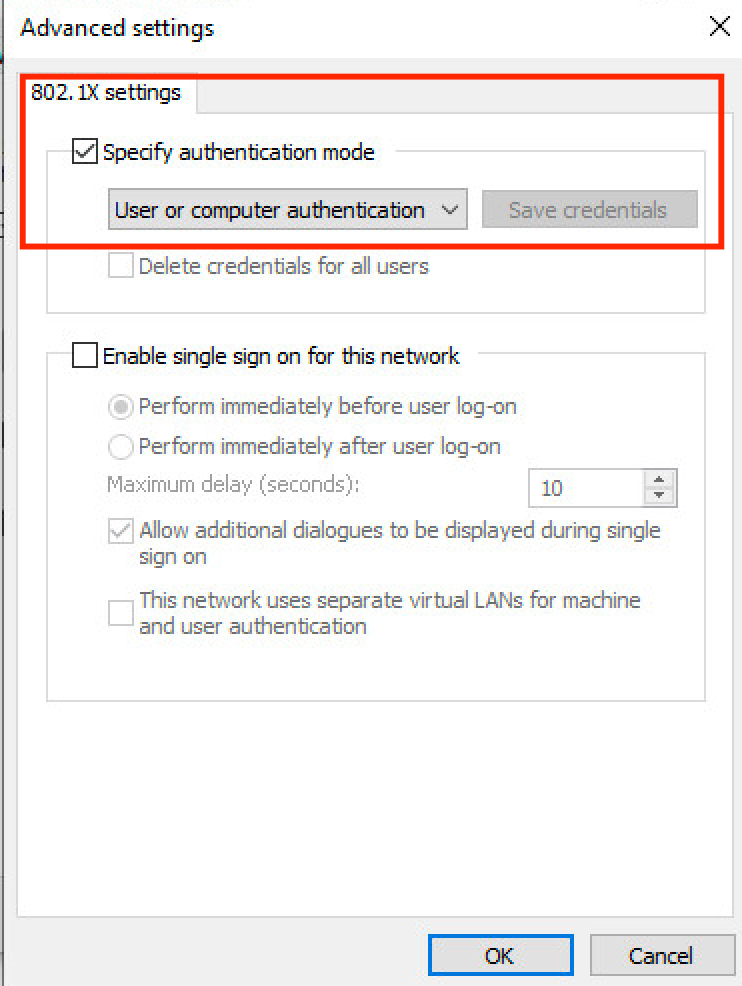

Schritt 5: Klicken Sie auf die Additional Settings Schaltfläche unten.

- Aktivieren Sie den Authentifizierungsmodus angeben.

- Wählen Sie im Dropdown-Menü die gewünschte Einstellung aus.

- Wählen Sie

User or computer authentication diese Option aus, damit beide authentifiziert werden, und klicken Sie aufOK.

Überprüfung

ÜberprüfungSie können den Windows 10-Computer neu starten oder sich abmelden und dann anmelden. Bei jeder Anzeige des Windows-Anmeldebildschirms wird die Systemauthentifizierung ausgelöst.

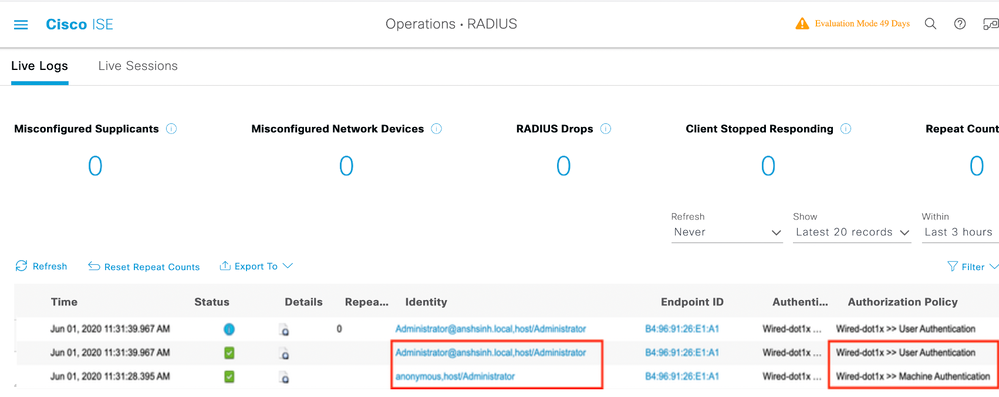

In den Live-Protokollen sehen Sie im Identitätsfeld den anonymen Host/Administrator (hier ist der Computername). Sie sehen anonym, weil Sie Supplicant oben für den Identitätsschutz konfiguriert haben.

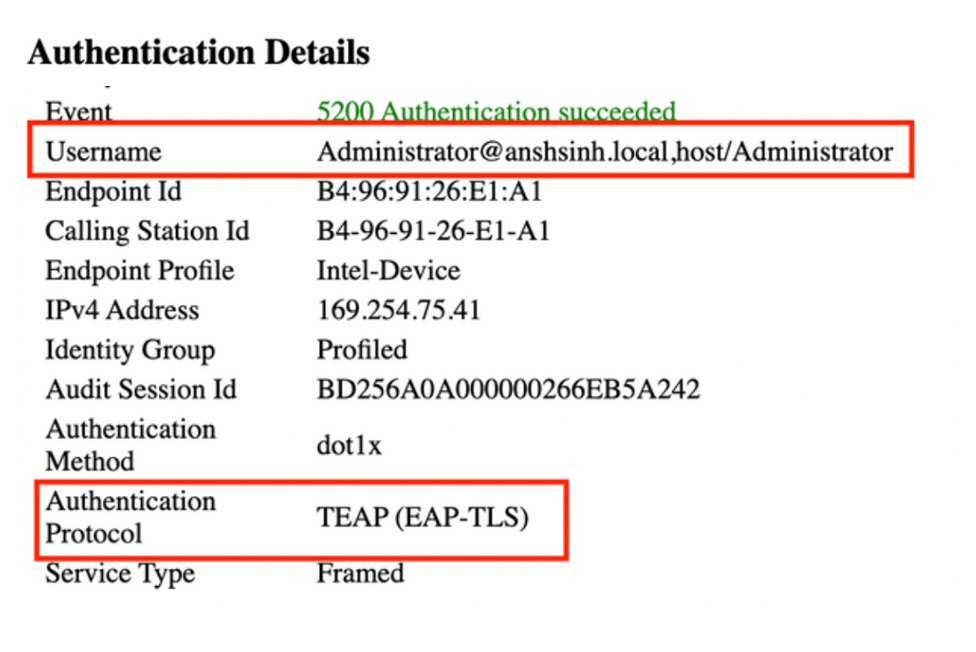

Wenn Sie sich mit Ihren Anmeldeinformationen beim PC anmelden, wird in den Live-Protokollen Administrator@example.local, host/administrator, angezeigt. Hierbei handelt es sich um die EAP-Verkettung, bei der Benutzer- und Geräteauthentifizierung in einer EAP-Sitzung stattgefunden hat.

Detaillierter Authentifizierungsbericht

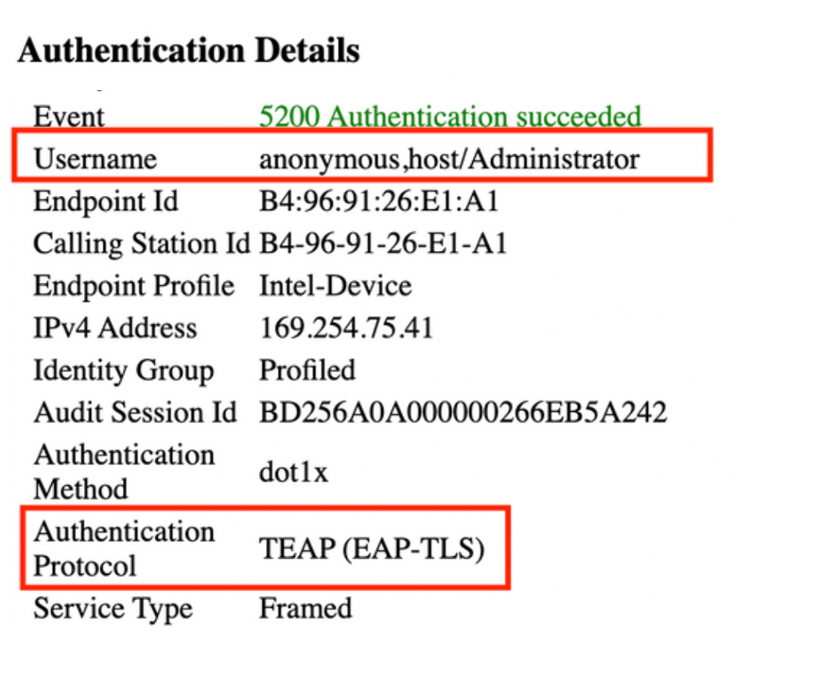

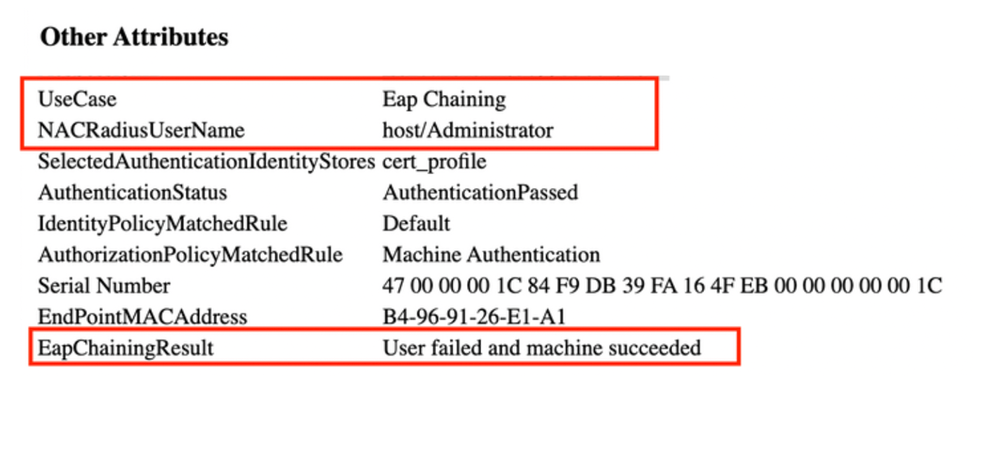

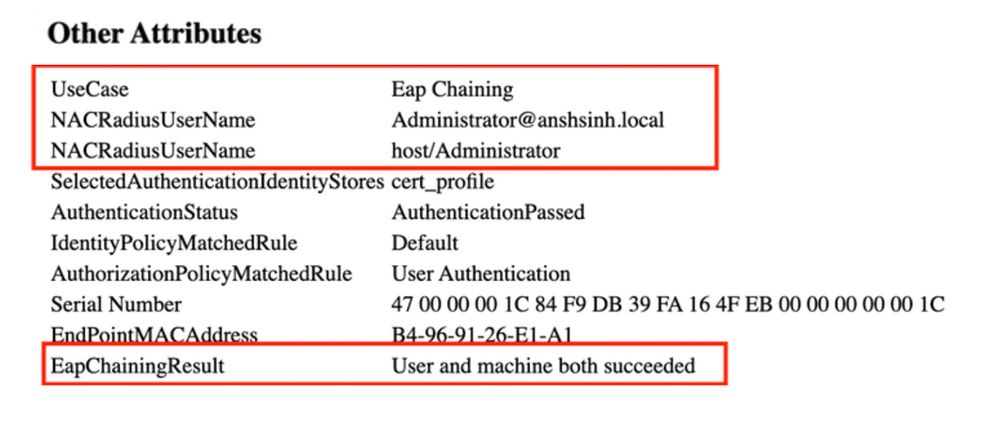

Detaillierter Authentifizierungsbericht In den Live Log Details (Live-Protokoll-Details) zeigen Computerauthentifizierungen nur einen einzigen NACRadiusUsername Eintrag an, aber die verkettete Benutzer- und Computerauthentifizierung zeigt zwei Einträge an (einen für den Benutzer und einen für den Computer). Außerdem sehen Sie unter dem Authentication Details Abschnitt, dass TEAP (EAP-TLS) für die Authentication Protocol. Wenn Sie für die Computer- und Benutzerauthentifizierung verwendenMSCHAPv2, wird das Authentifizierungsprotokoll angezeigt TEAP (Microsoft: Secured password (EAP-MSCHAP v2)).

Authentifizierung des Systems

Authentifizierung des Systems

Benutzer- und Geräteauthentifizierung

Benutzer- und Geräteauthentifizierung

Fehlerbehebung

FehlerbehebungSie müssen diese Debugging-Funktionen auf der ISE aktivieren:

runtime-AAAnsfnsf-sessionActive Directory (zur Fehlerbehebung zwischen ISE und AD)

Unter Windows können Sie die Protokolle der Ereignisanzeige überprüfen.

Live-Protokollanalyse

Live-ProtokollanalyseAuthentifizierung des Systems

Authentifizierung des Systems

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 11507 Extracted EAP-Response/Identity 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... ... 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully ... ... 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request ... ... 11515 Supplicant declined inner EAP method selected by Authentication Policy but did not proposed another one; inner EAP negotiation failed 11520 Prepared EAP-Failure for inner EAP method 11566 TEAP inner method finished with failure 22028 Authentication failed and the advanced options are ignored 33517 Sent TEAP Intermediate Result TLV indicating failure 11596 Prepared EAP-Request with another TEAP challenge ... ... 11574 Selected identity type 'Machine' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge 12625 Valid EAP-Key-Name attribute received 11596 Prepared EAP-Request with another TEAP challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully ... ... 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully ... ... 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed ... ... 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - anonymous,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success ... ... 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

Benutzer- und Geräteauthentifizierung

Benutzer- und Geräteauthentifizierung

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 11596 Prepared EAP-Request with another TEAP challenge ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method 11596 Prepared EAP-Request with another TEAP challenge ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 11574 Selected identity type 'Machine' 11564 TEAP inner method started ... ... 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - Administrator@example.local,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

Zugehörige Informationen

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

18-Jun-2024 |

Aktualisierter Titel, Einführung, Alternativer Text, maschinelle Übersetzung und Formatierung. |

1.0 |

10-Dec-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Anshu SinhaASIC Engineering Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback