Einleitung

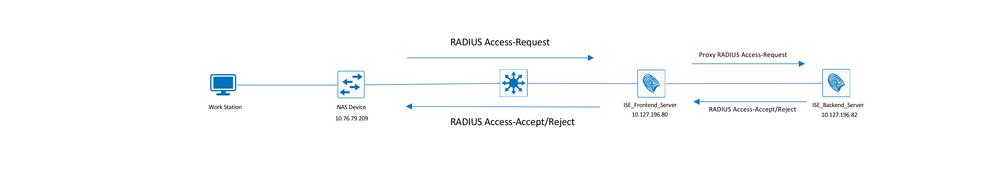

In diesem Dokument wird beschrieben, wie zwei RFC-kompatible RADIUS-Server auf der ISE als Proxy bzw. als Autorisierung konfiguriert werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse des RADIUS-Protokolls

- Umfassende Expertise bei der Konfiguration von Identity Services Engine (ISE)-Richtlinien

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Cisco ISE-Versionen 2.2 und 2.4.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

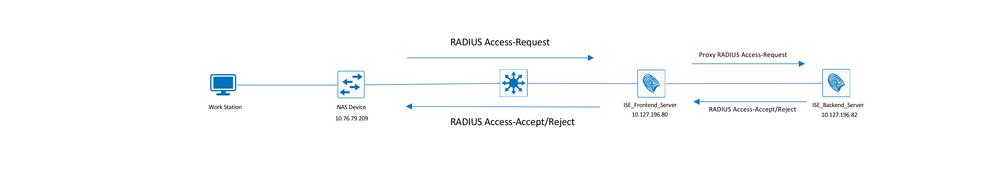

Netzwerkdiagramm

Konfigurieren der ISE (Frontend-Server)

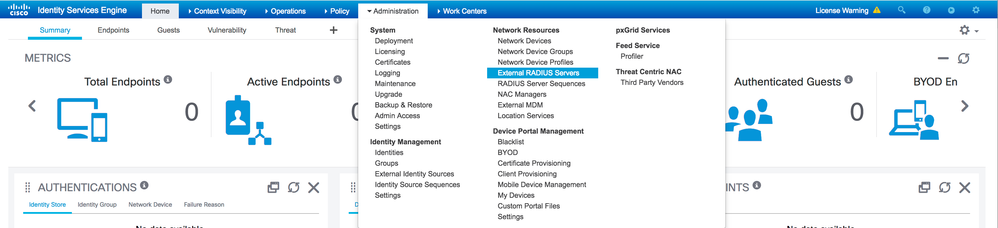

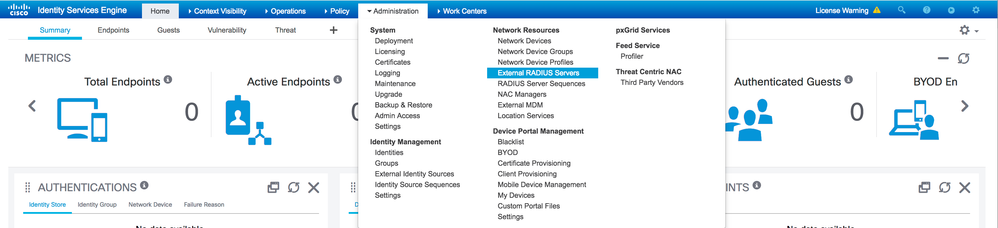

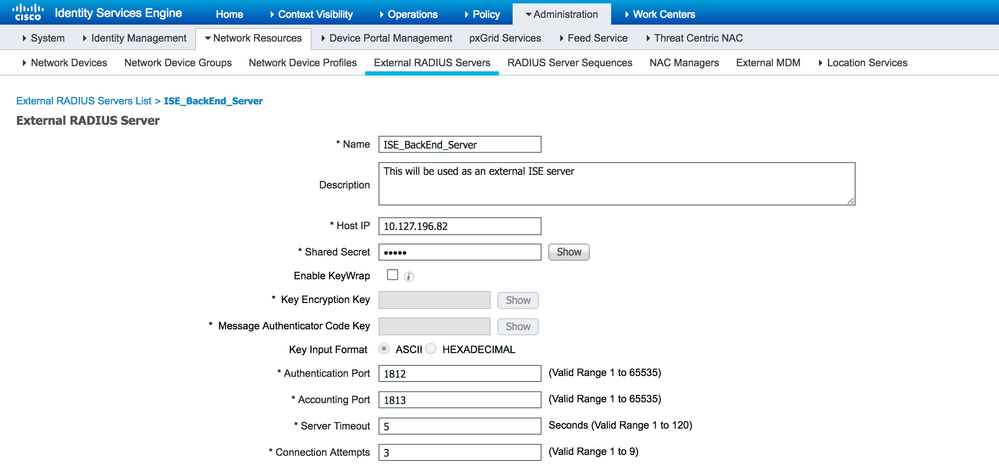

Schritt 1: Mehrere externe RADIUS-Server können konfiguriert und verwendet werden, um Benutzer auf der ISE zu authentifizieren. Um externe RADIUS-Server zu konfigurieren, navigieren Sie zu Administration > Network Resources > External RADIUS Servers > Add, wie im Bild gezeigt:

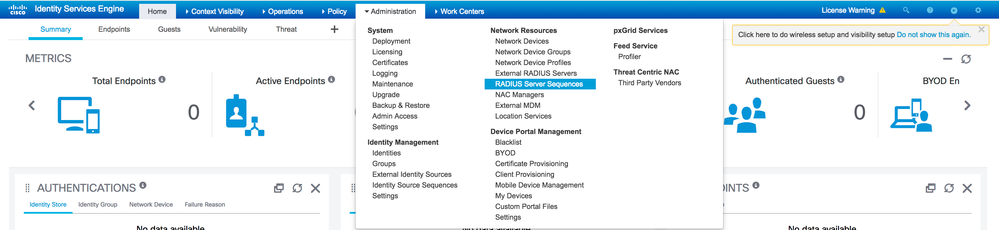

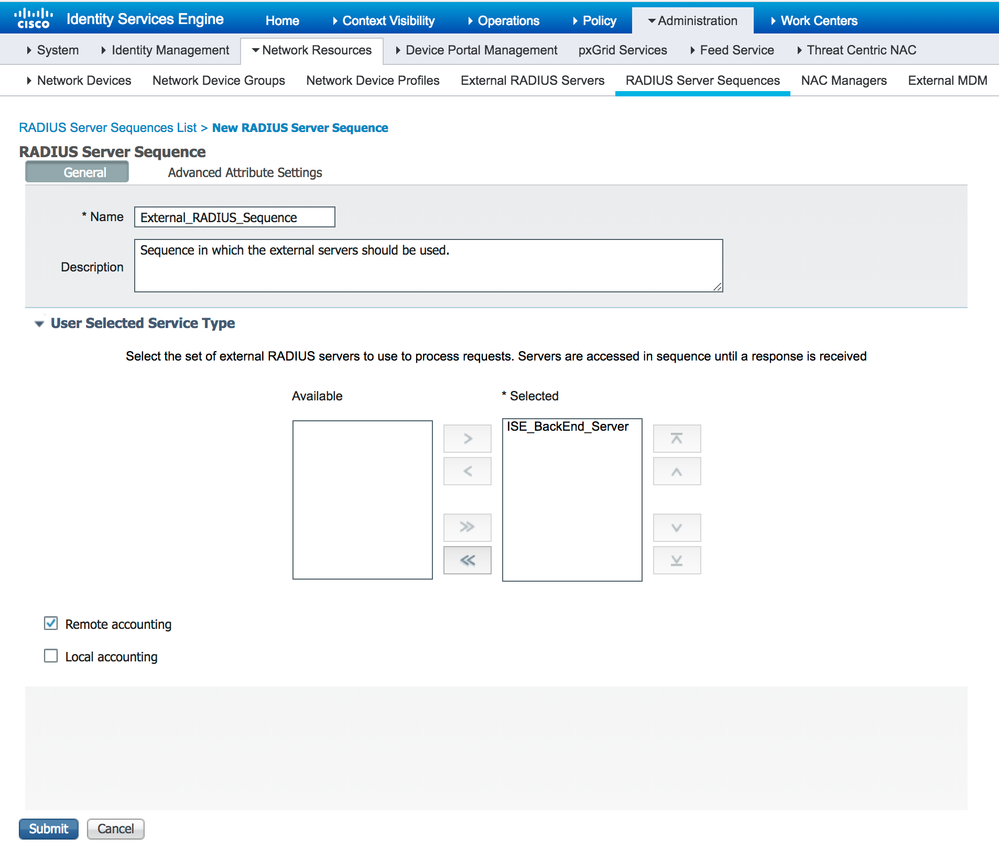

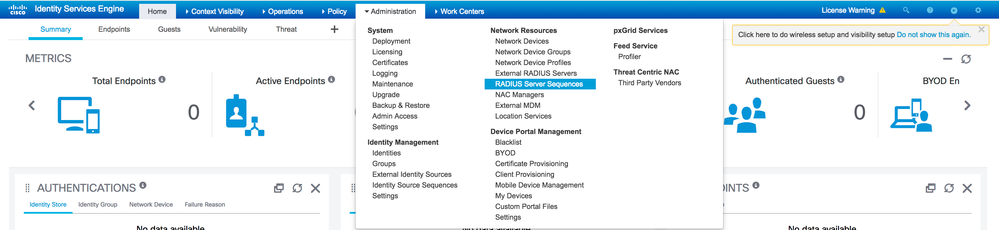

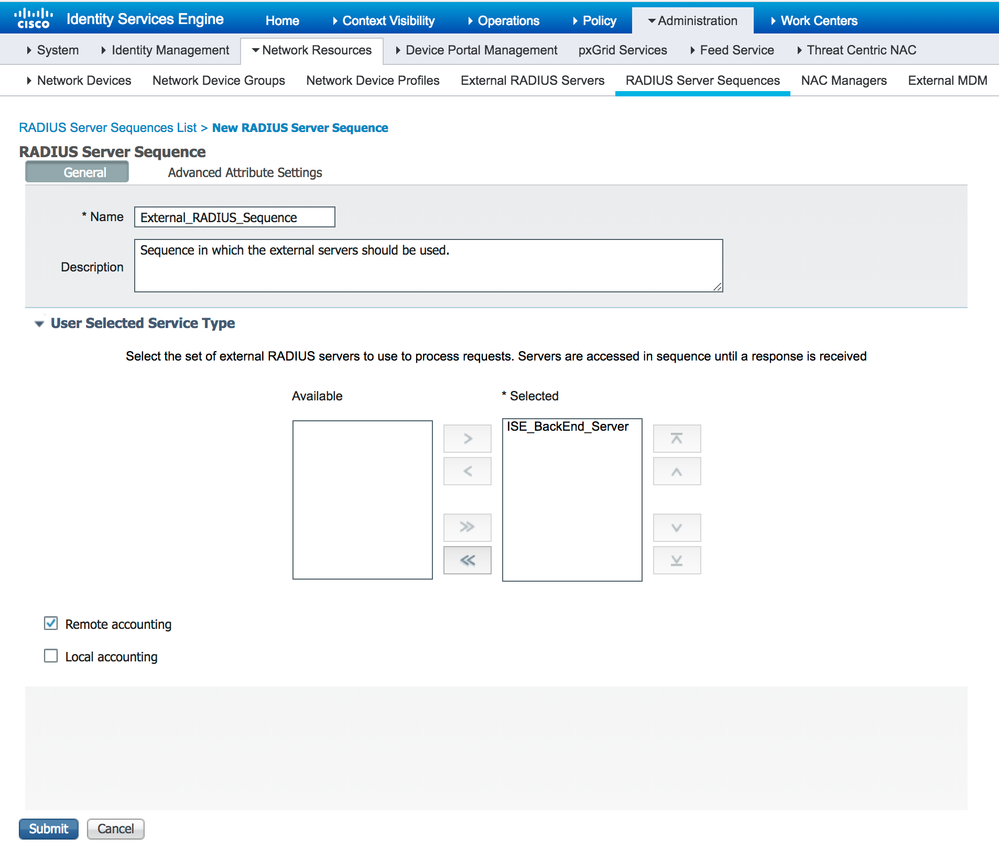

Schritt 2: Um den konfigurierten externen RADIUS-Server verwenden zu können, muss eine RADIUS-Serversequenz konfiguriert werden, die der Identity-Quellsequenz ähnelt. Um diese zu konfigurieren, navigieren Sie zu Administration > Network Resources > RADIUS Server Sequences > Add, wie in der Abbildung dargestellt:

Hinweis: Bei der Erstellung der Serversequenz können Sie unter anderem wählen, ob die Abrechnung lokal auf der ISE oder auf dem externen RADIUS-Server erfolgen soll. Basierend auf der hier gewählten Option entscheidet die ISE, ob ein Proxy für die Buchhaltungsanforderungen verwendet oder diese Protokolle lokal gespeichert werden.

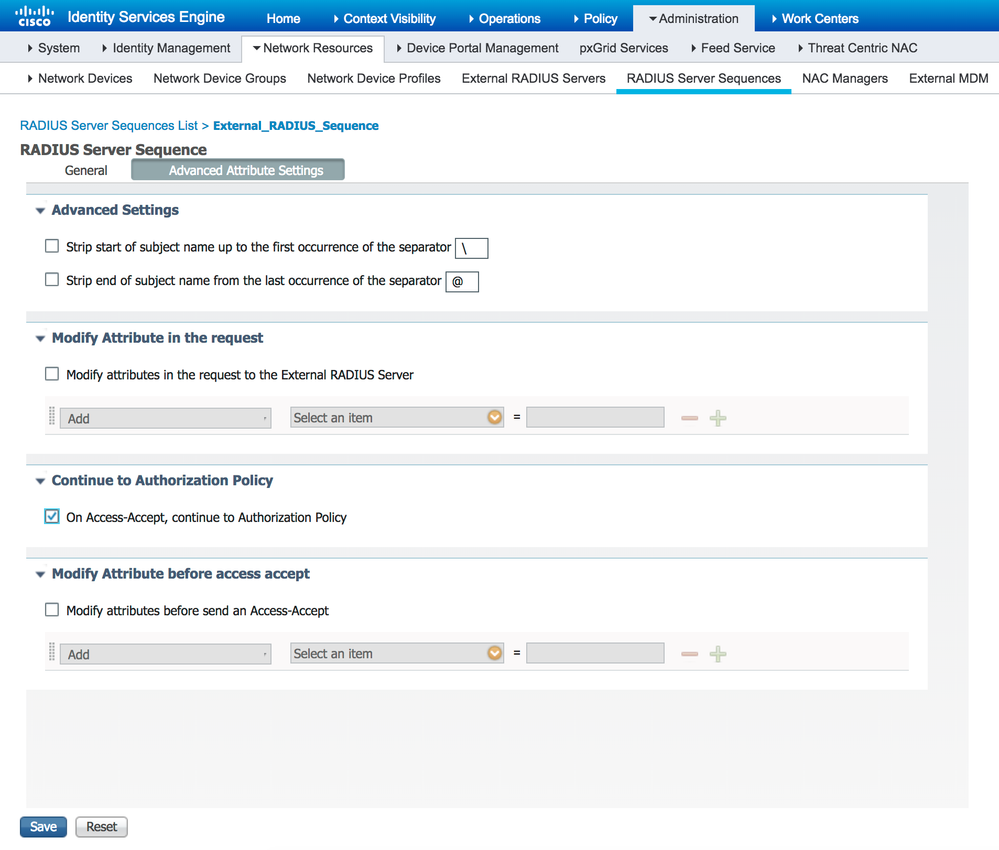

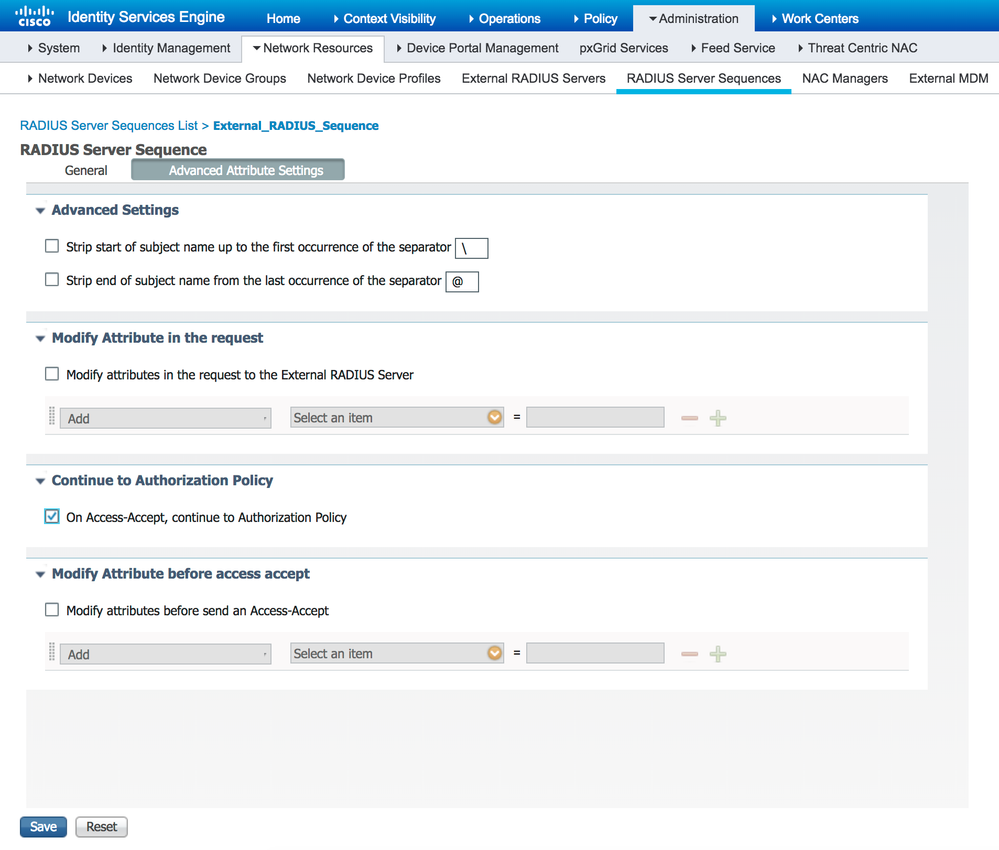

Schritt 3: In einem weiteren Abschnitt wird das Verhalten der ISE bei der Proxyweiterleitung von Anfragen an externe RADIUS-Server flexibler beschrieben. Sie finden sie unter Advance Attribute Settings, wie im Bild gezeigt:

- Erweiterte Einstellungen: Bietet Optionen zum Entfernen des Anfangs oder Endes des Benutzernamens in RADIUS-Anforderungen mit einem Trennzeichen.

- Modify Attribute in the request: Stellt die Option bereit, ein beliebiges RADIUS-Attribut in den RADIUS-Anforderungen zu ändern. Die Liste hier zeigt die Attribute, die hinzugefügt/entfernt/aktualisiert werden können:

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Continue to Authorization Policy on Access-Accept (Weiter zur Autorisierungsrichtlinie bei Access-Accept): Stellt eine Option bereit, mit der festgelegt werden kann, ob die ISE den Access-Accept so senden muss, wie er ist, oder ob sie den Zugriff basierend auf den auf der ISE konfigurierten Autorisierungsrichtlinien und nicht auf der vom externen RADIUS-Server bereitgestellten Autorisierung bereitstellen muss. Wenn diese Option aktiviert ist, wird die vom externen RADIUS-Server bereitgestellte Autorisierung mit der von der ISE bereitgestellten Autorisierung überschrieben.

Hinweis: Diese Option funktioniert nur, wenn der externe RADIUS-Server eine Antwort Access-Accept auf die RADIUS-Zugangserfordernis des Proxys sendet.

-

Attribute vor Access-Accept ändern: Ähnlich wie bei Modify Attribute in the request können die zuvor erwähnten Attribute hinzugefügt/entfernt/aktualisiert werden, die im Access-Accept vorhanden sind, das vom externen RADIUS-Server gesendet wird, bevor es an das Netzwerkgerät gesendet wird.

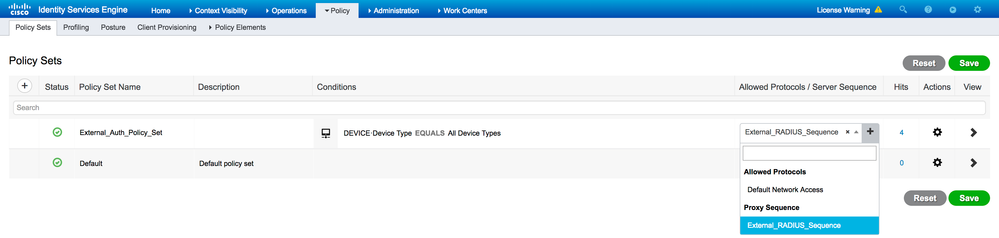

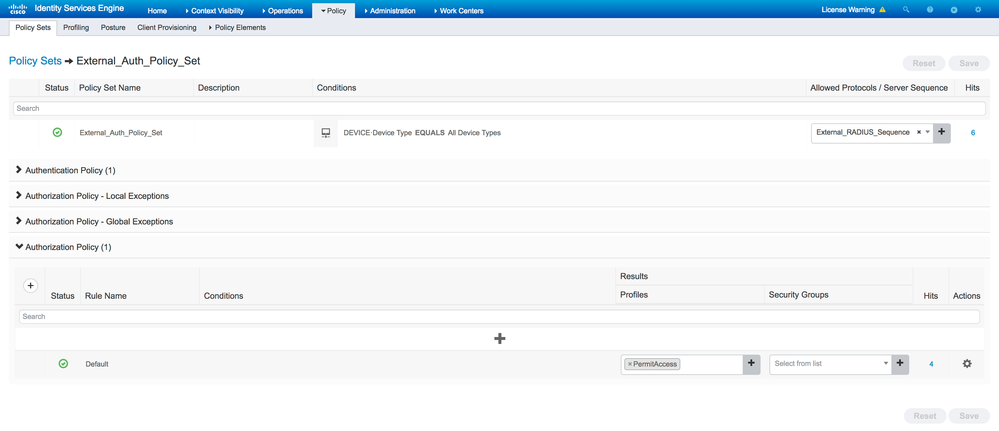

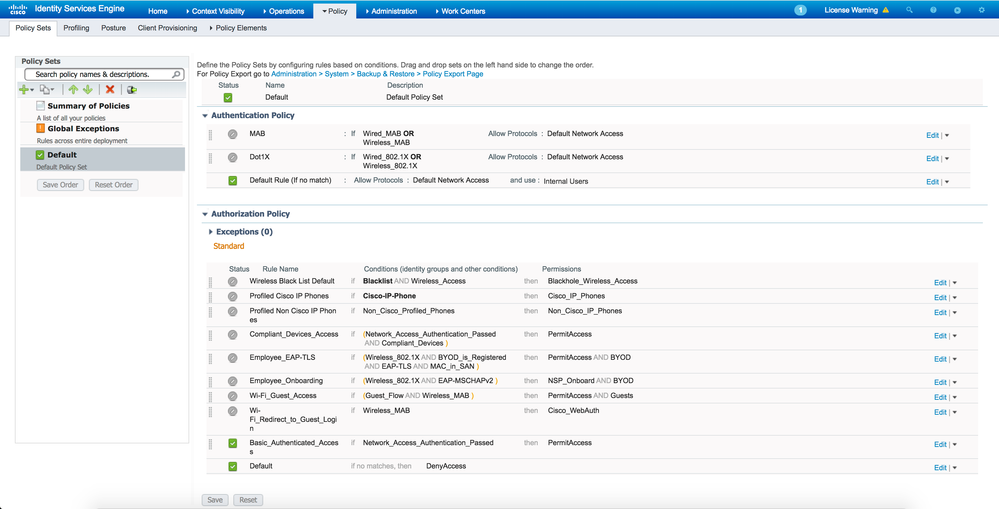

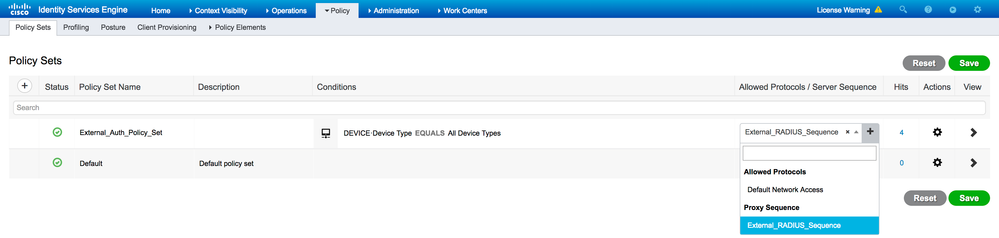

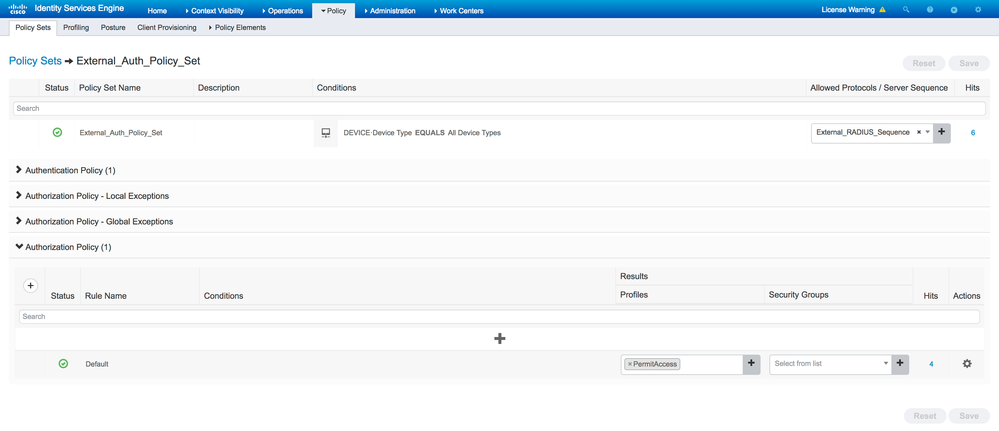

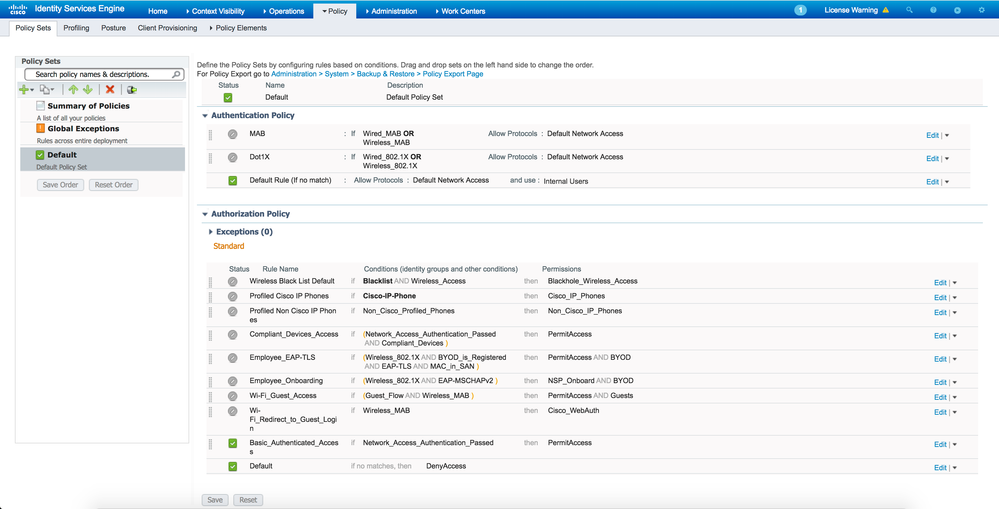

Schritt 4: Im nächsten Schritt werden die Richtliniensätze so konfiguriert, dass die RADIUS-Serversequenz anstelle der zulässigen Protokolle verwendet wird, sodass die Anforderungen an den externen RADIUS-Server gesendet werden. Es kann unter konfiguriert werden Policy > Policy Sets. Autorisierungsrichtlinien können unter konfiguriert werden. Sie werdenPolicy Set jedoch nur wirksam, wenn die Continue to Authorization Policy on Access-Accept Option ausgewählt ist. Wenn nicht, fungiert die ISE lediglich als Proxy für die RADIUS-Anfragen, um die für diesen Richtliniensatz konfigurierten Bedingungen zu erfüllen.

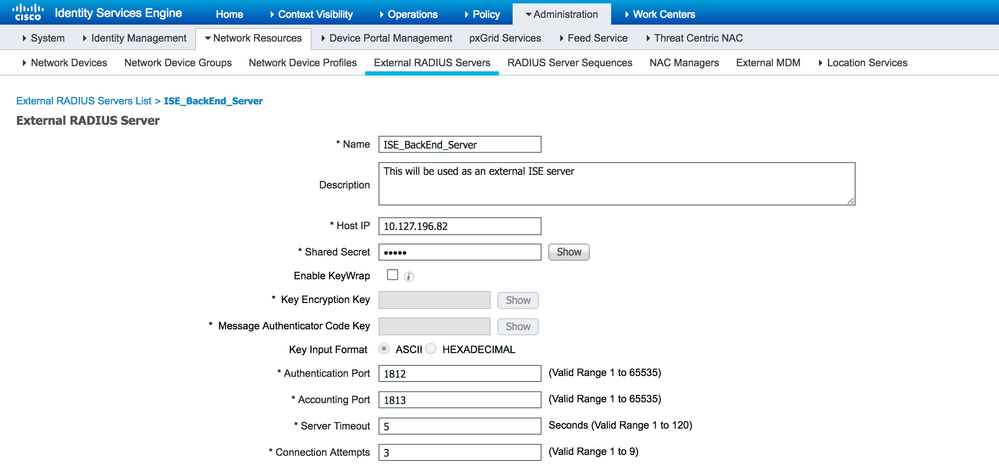

Konfigurieren des externen RADIUS-Servers

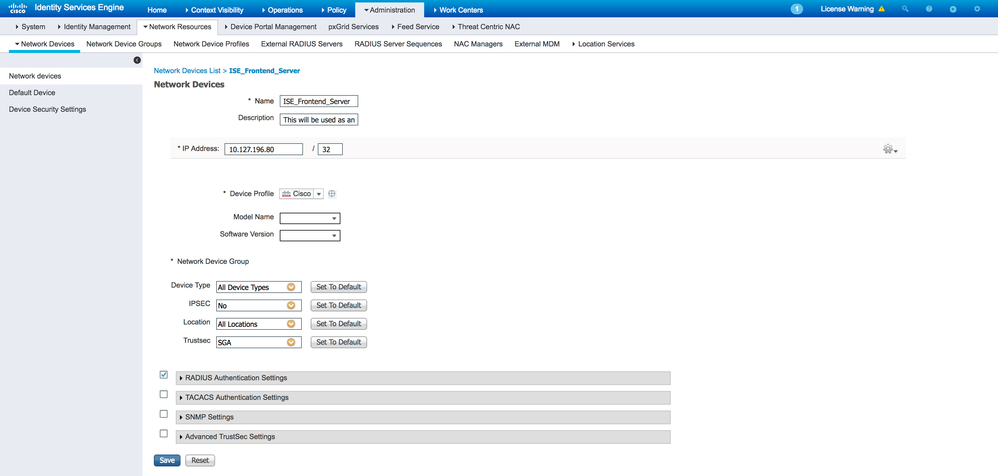

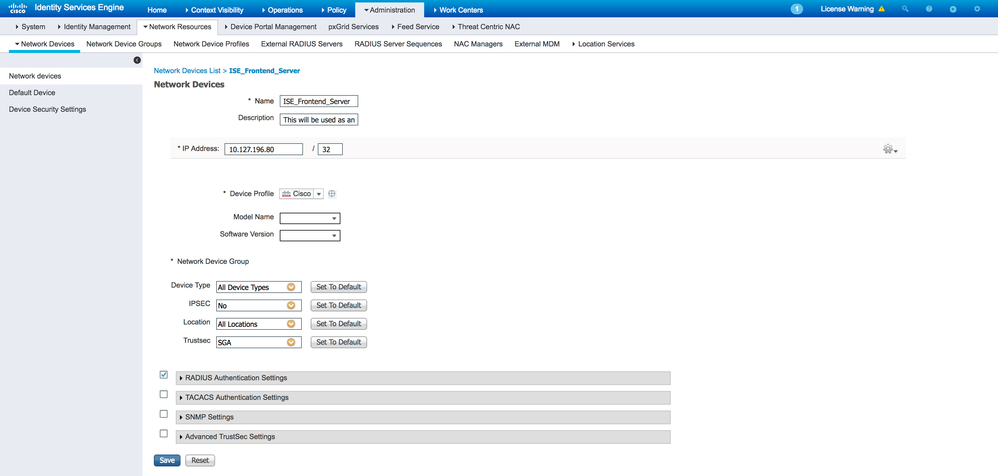

Schritt 1: In diesem Beispiel wird ein anderer ISE-Server (Version 2.2) als externer RADIUS-Server mit dem Namen ISE_Backend_Server verwendet. Die ISE (ISE_Frontend_Server) muss im externen RADIUS-Server (in diesem Beispiel) als Netzwerkgerät konfiguriert oder traditionell als NAS bezeichnet werden,ISE_Backend_Server da das NAS-IP-Address Attribut in der Access-Request, die an den externen RADIUS-Server weitergeleitet wird, durch die IP-Adresse desISE_Frontend_Server ersetzt wird. Der zu konfigurierende gemeinsame geheime Schlüssel entspricht dem Schlüssel, der für den externen RADIUS-Server auf dem konfiguriert wurdeISE_Frontend_Server.

Schritt 2: Der externe RADIUS-Server kann mit eigenen Authentifizierungs- und Autorisierungsrichtlinien konfiguriert werden, um die von der ISE übermittelten Anfragen zu bedienen. In diesem Beispiel wird eine einfache Richtlinie konfiguriert, um den Benutzer in den internen Benutzern zu überprüfen und dann den Zugriff zuzulassen, wenn er authentifiziert ist.

Überprüfung

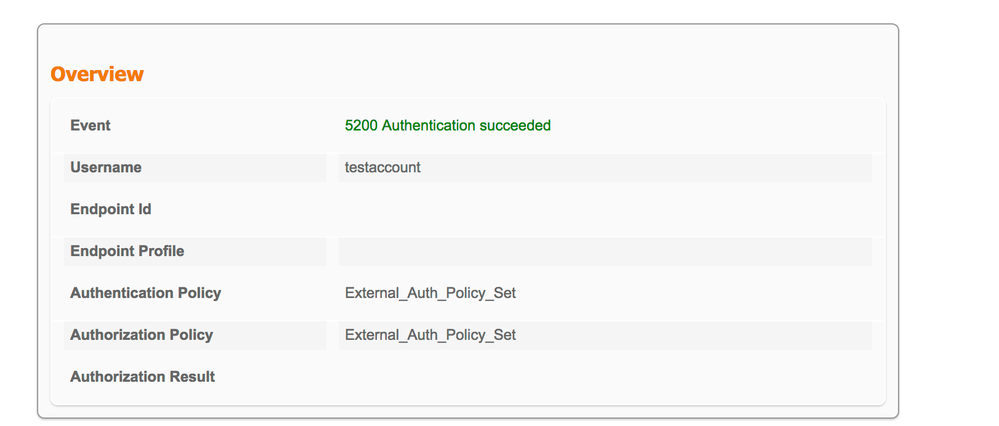

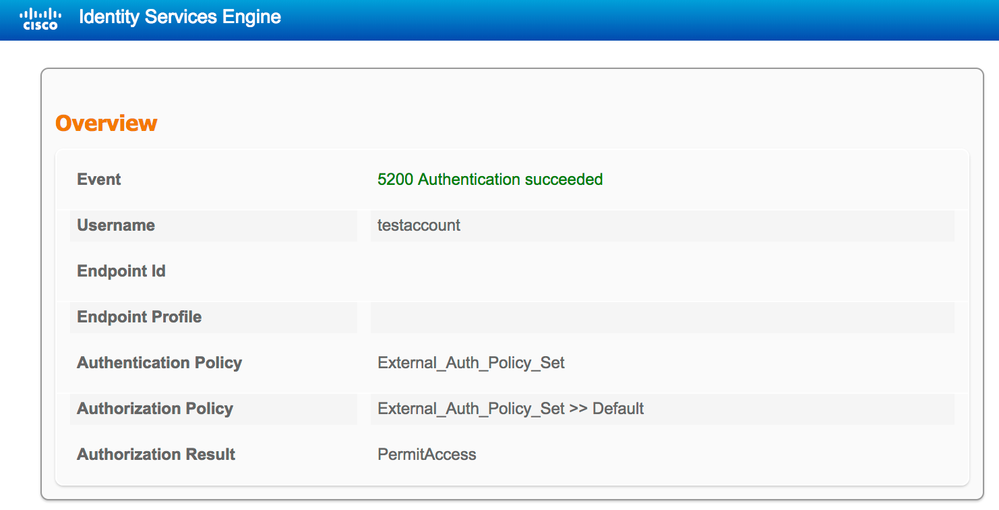

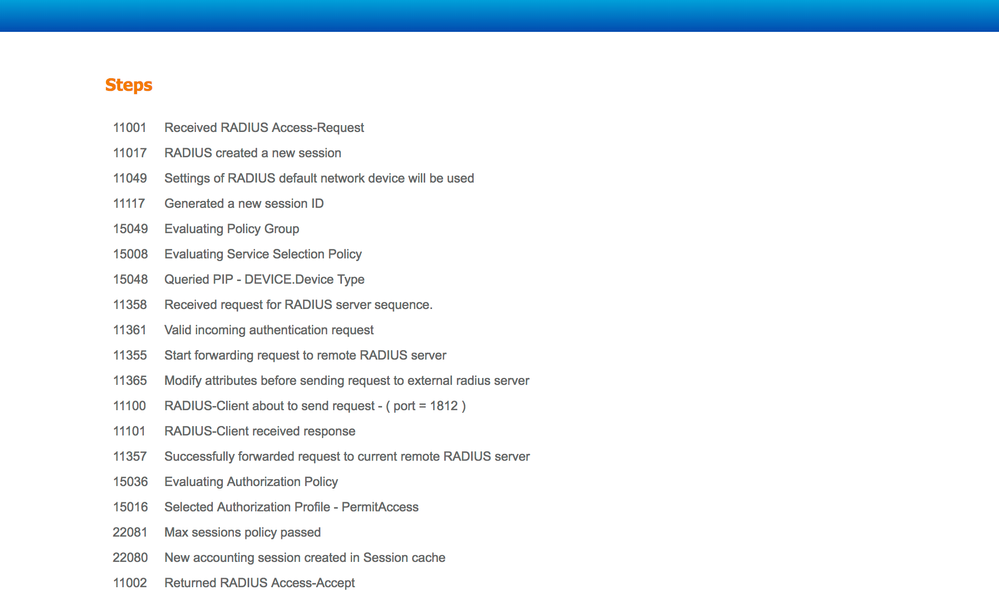

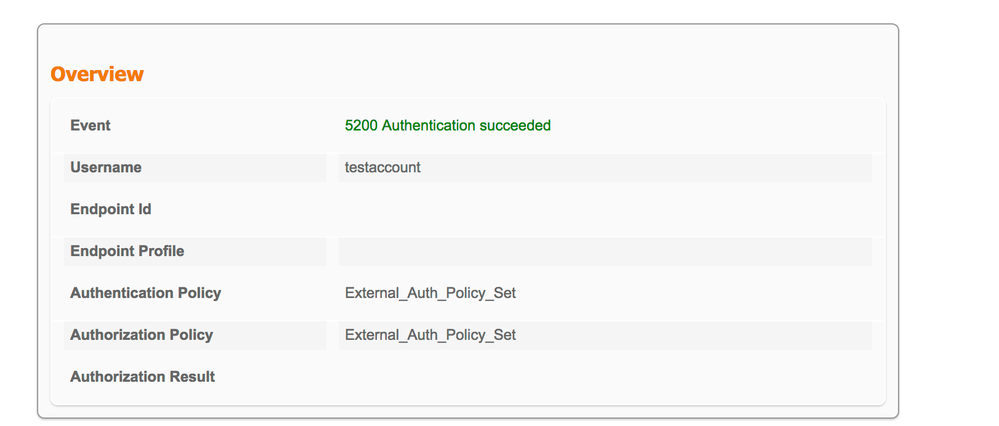

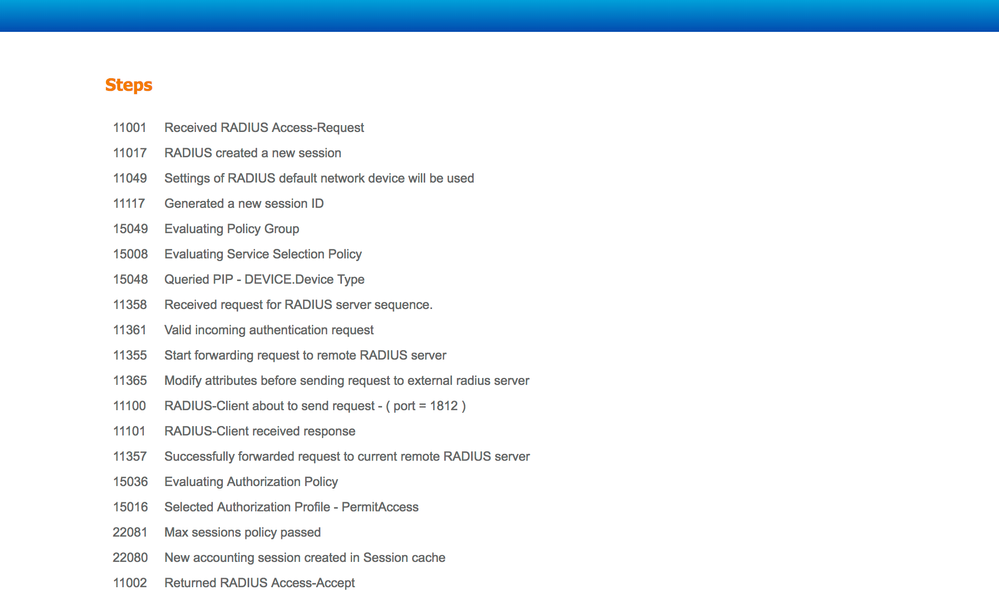

Schritt 1: Überprüfen Sie die ISE-Live-Protokolle, wenn die Anforderung empfangen wird, wie im Image gezeigt.

Schritt 2: Überprüfen Sie, ob der richtige Richtliniensatz ausgewählt ist, wie im Bild gezeigt.

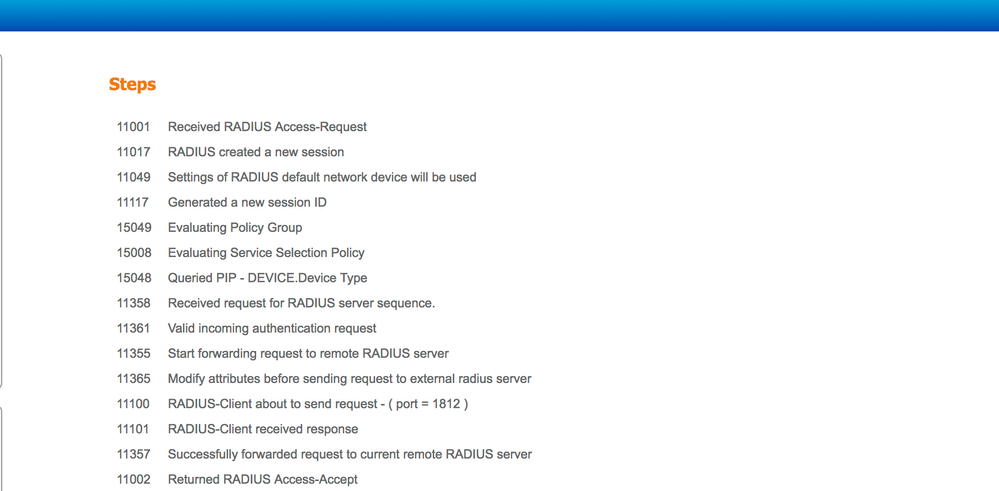

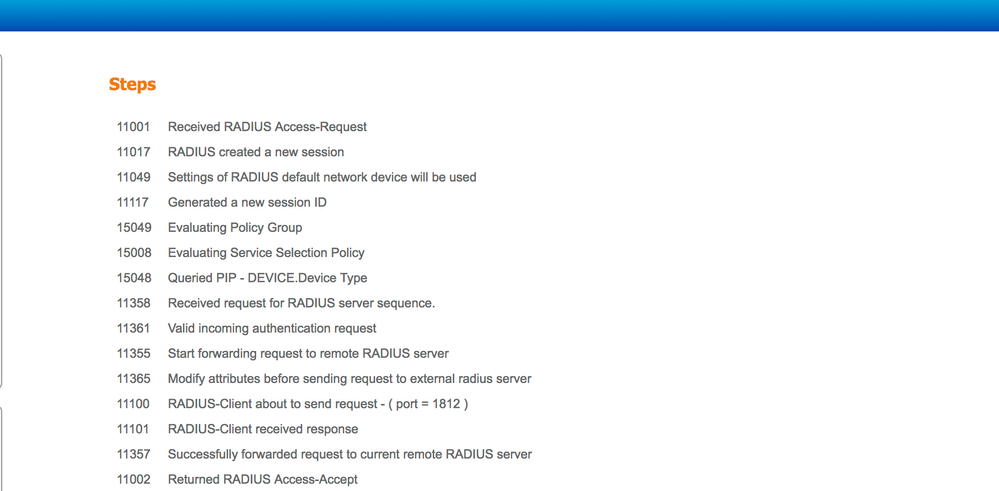

Schritt 3: Überprüfen Sie, ob die Anforderung an den externen RADIUS-Server weitergeleitet wird.

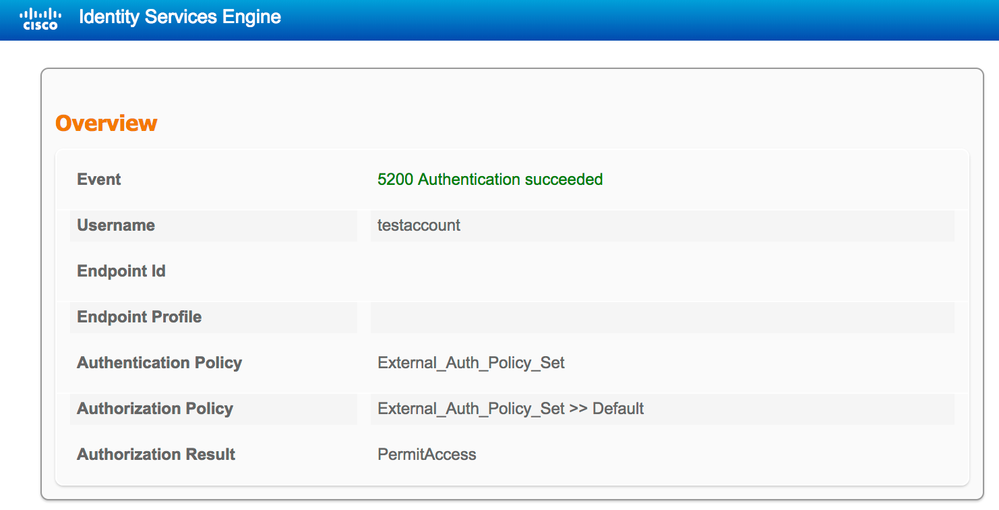

4. Wenn die Continue to Authorization Policy on Access-Accept Option ausgewählt ist, überprüfen Sie, ob die Autorisierungsrichtlinie ausgewertet wird.

Fehlerbehebung

Szenario 1. Ereignis - 5405 RADIUS-Anfrage abgebrochen

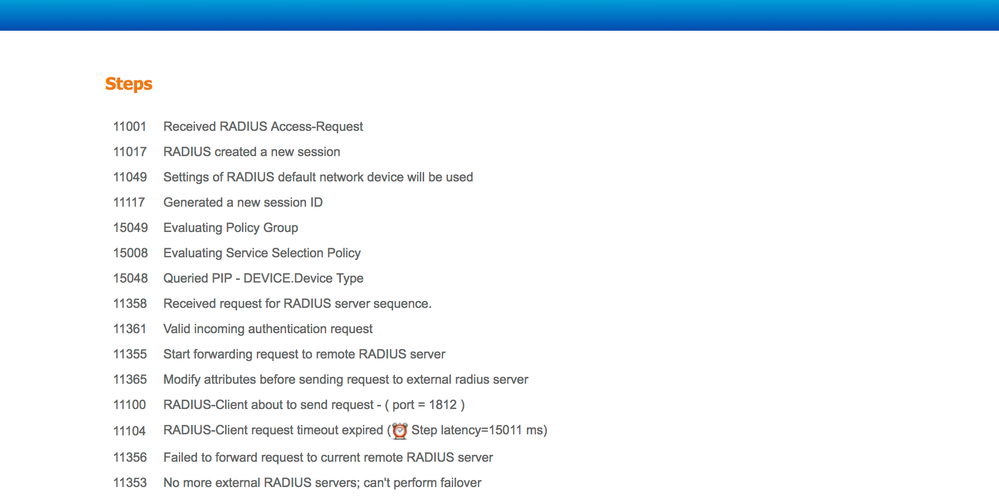

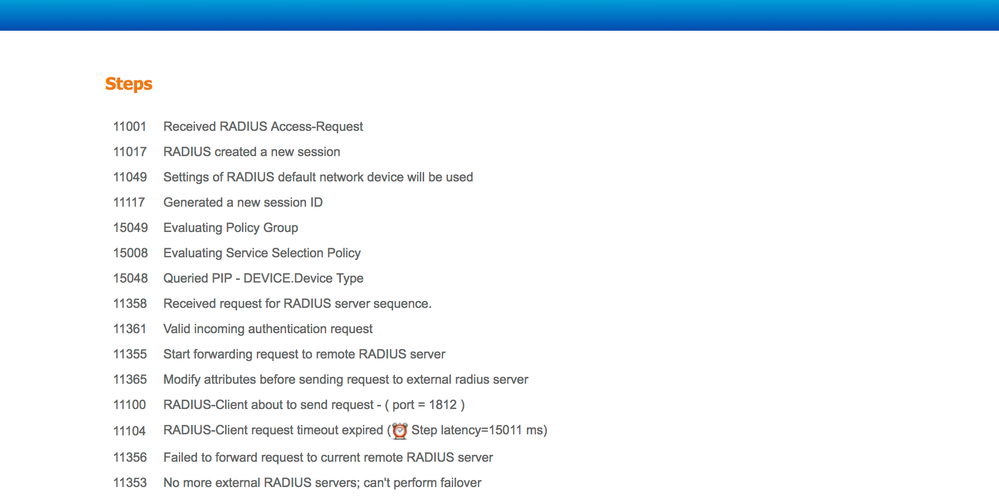

- Das Wichtigste, was überprüft werden muss, sind die Schritte im detaillierten Authentifizierungsbericht. Wenn in den Schritten "RADIUS-Client request timeout" (Zeitüberschreitung für RADIUS-Client-Anforderung) angegeben wird, bedeutet dies, dass die ISE keine Antwort vom konfigurierten externen RADIUS-Server erhalten hat. Dies kann in folgenden Fällen geschehen:

- Es liegt ein Verbindungsproblem mit dem externen RADIUS-Server vor. Die ISE kann den externen RADIUS-Server an den dafür konfigurierten Ports nicht erreichen.

- Die ISE ist auf dem externen RADIUS-Server nicht als Netzwerkgerät oder NAS konfiguriert.

- Pakete werden vom externen RADIUS-Server entweder aufgrund einer Konfiguration oder aufgrund eines Problems auf dem externen RADIUS-Server verworfen.

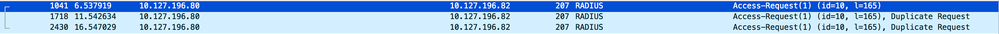

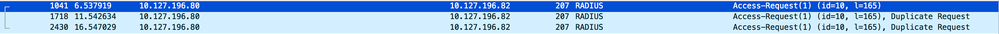

Überprüfen Sie auch die Paketerfassung, um festzustellen, ob es sich nicht um eine falsche Nachricht handelt. Das heißt, die ISE empfängt das Paket vom Server zurück, meldet jedoch, dass die Anforderung abgelaufen ist.

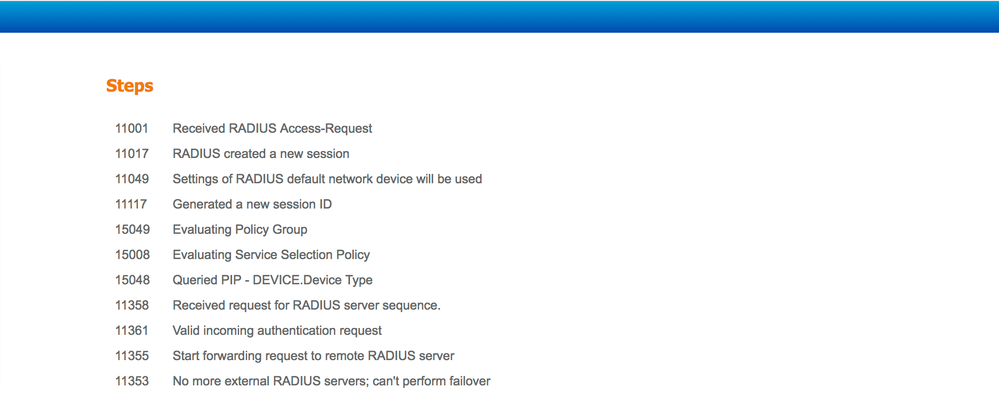

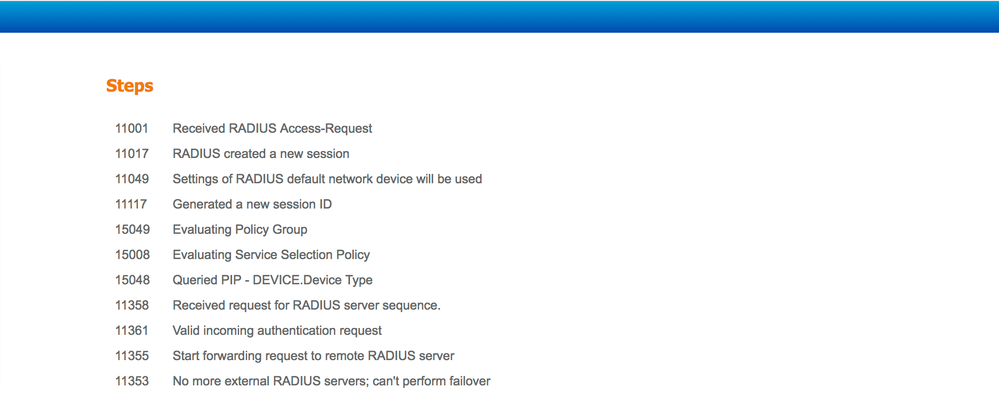

- Wenn die Schritte "Forwarding Request to remote RADIUS server" (Weiterleitungsanforderung an Remote-RADIUS-Server starten) und der unmittelbare Schritt "No more external RADIUS servers; cannot execute failover" (Keine externen RADIUS-Server mehr; Failover kann nicht durchgeführt werden), bedeutet dies, dass alle konfigurierten externen RADIUS-Server derzeit als ausgefallen markiert sind und die Anforderungen erst nach Ablauf des Zeitgebers verarbeitet werden.

Hinweis: Die standardmäßige Ausfallzeit für externe RADIUS-Server in der ISE beträgt 5 Minuten. Dieser Wert ist fest codiert und kann ab dieser Version nicht mehr geändert werden.

- Wenn in den Schritten "RADIUS-Client hat Fehler während des Verarbeitungsflusses festgestellt" und "Anfrage konnte nicht an den aktuellen RADIUS-Remoteserver weitergeleitet werden; es wurde eine ungültige Antwort empfangen" angegeben wird, bedeutet dies, dass ISE auf ein Problem gestoßen ist, während die Anfrage an den externen RADIUS-Server weitergeleitet wurde. Dies tritt in der Regel dann auf, wenn die vom Netzwerkgerät/NAS an die ISE gesendete RADIUS-Anforderung nicht die NAS-IP-Adresse als eines der Attribute aufweist. Wenn kein NAS-IP-Adressattribut vorhanden ist und keine externen RADIUS-Server verwendet werden, füllt die ISE das NAS-IP-Adressenfeld mit der Quell-IP-Adresse des Pakets. Dies gilt jedoch nicht, wenn ein externer RADIUS-Server verwendet wird.

Szenario 2. Ereignis - 5400 Authentifizierung fehlgeschlagen

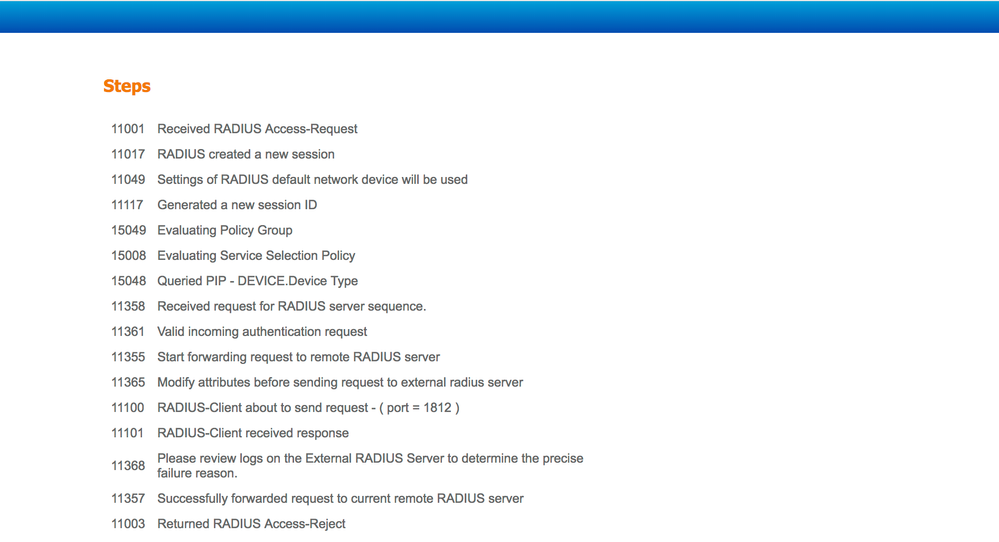

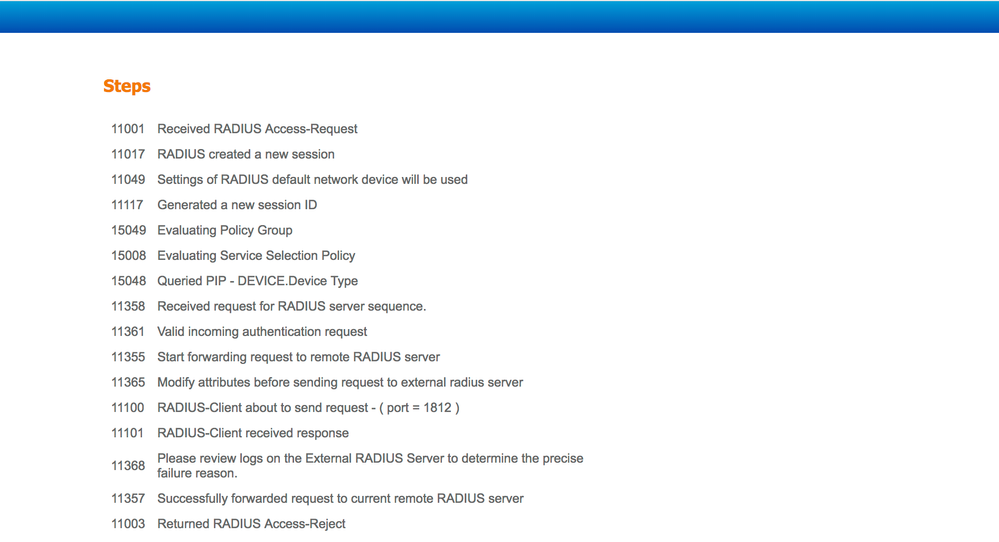

- Wenn in diesem Fall die Schritte "11368 Protokolle auf dem externen RADIUS-Server überprüfen, um den genauen Grund für den Fehler zu ermitteln" lauten, bedeutet dies, dass die Authentifizierung auf dem externen RADIUS-Server selbst fehlgeschlagen ist und eine Access-Reject-Nachricht gesendet wurde.

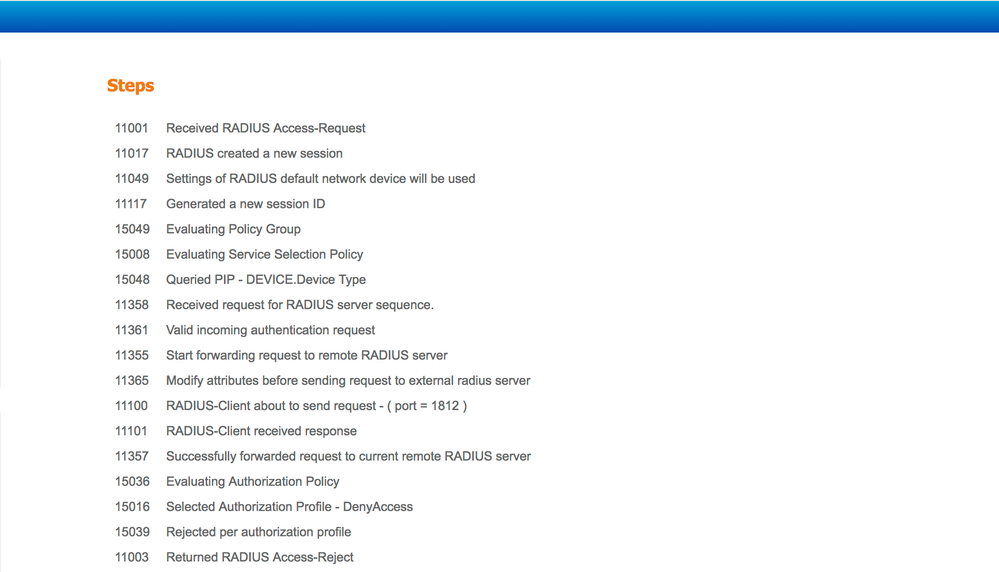

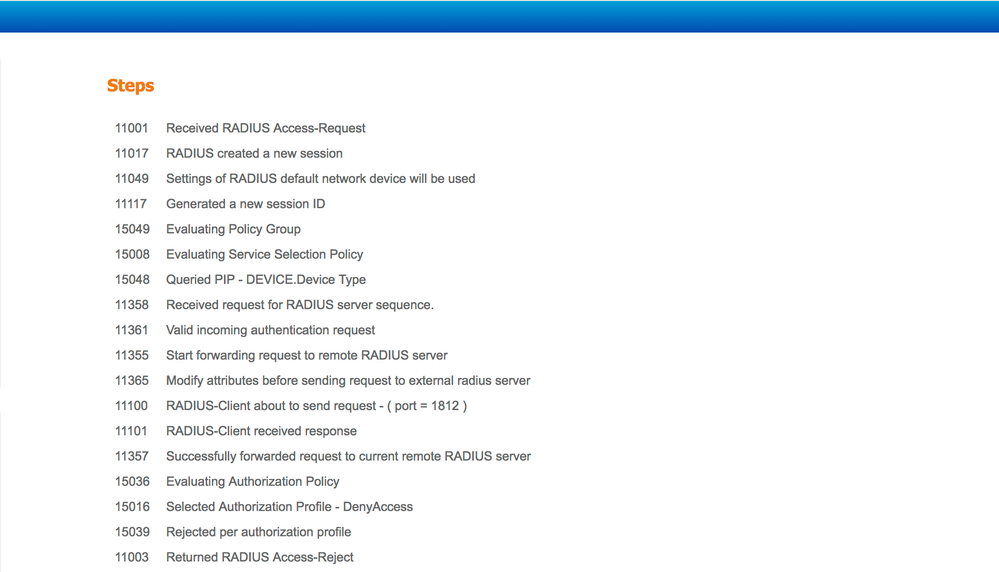

- Wenn die Schritte "15039 Rejected per Authorization Profile" (abgelehnt pro Autorisierungsprofil) lauten, bedeutet dies, dass die ISE vom externen RADIUS-Server eine Access-Accept-Nachricht erhalten hat, die ISE die Autorisierung jedoch basierend auf den konfigurierten Autorisierungsrichtlinien ablehnt.

- Wenn die Fehlerursache auf der ISE eine andere als die hier genannten ist, wenn die Authentifizierung fehlschlägt, kann dies ein potenzielles Problem mit der Konfiguration oder der ISE selbst bedeuten. Es wird empfohlen, an dieser Stelle ein TAC-Ticket zu öffnen.

Feedback

Feedback