Einleitung

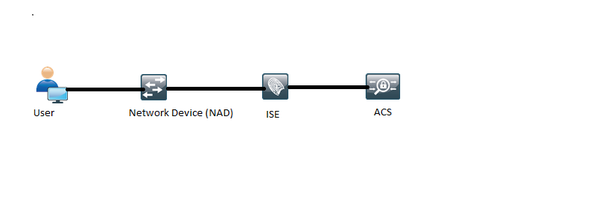

In diesem Dokument wird die Funktion zur Verwendung des externen TACACS+-Servers in einer Bereitstellung mit Identity Service Engine (ISE) als Proxy beschrieben.

Voraussetzungen

Anforderungen

- Grundlegendes Verständnis der Geräteadministration auf der ISE

- Dieses Dokument basiert auf der Identity Service Engine Version 2.0 und gilt für alle Versionen der Identity Service Engine höher als 2.0.

Verwendete Komponenten

Hinweis: Jeder Verweis auf ACS in diesem Dokument kann als Verweis auf einen beliebigen externen TACACS+-Server interpretiert werden. Die Konfiguration auf dem ACS und die Konfiguration auf einem anderen TACACS-Server können jedoch variieren.

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Service Engine 2.0

- Access Control System (ACS) 5.7

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen von Konfigurationsänderungen kennen.

Konfigurieren

In diesem Abschnitt wird die Konfiguration der ISE als Proxy für TACACS+-Anforderungen an ACS unterstützt.

Netzwerkdiagramm

Konfigurieren der ISE

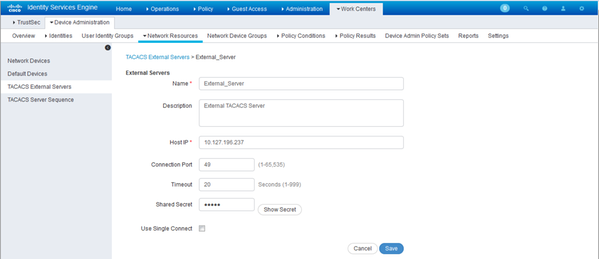

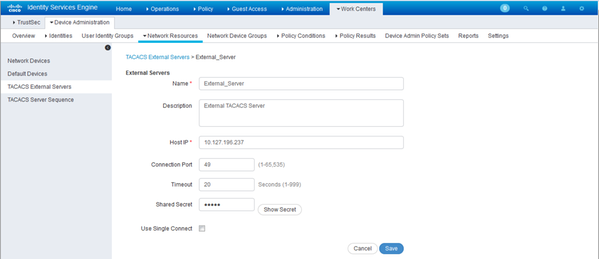

- Auf der ISE können mehrere externe TACACS-Server konfiguriert und zur Benutzerauthentifizierung verwendet werden. Um den externen TACACS+-Server auf der ISE zu konfigurieren, navigieren Sie zu Work Centers > Device Administration > Network Resources > TACACS External Servers. Klicken Sie auf Hinzufügen, und geben Sie die Details des externen Servers ein.

Beim in diesem Abschnitt bereitgestellten gemeinsamen geheimen Schlüssel muss es sich um denselben im ACS verwendeten Schlüssel handeln.

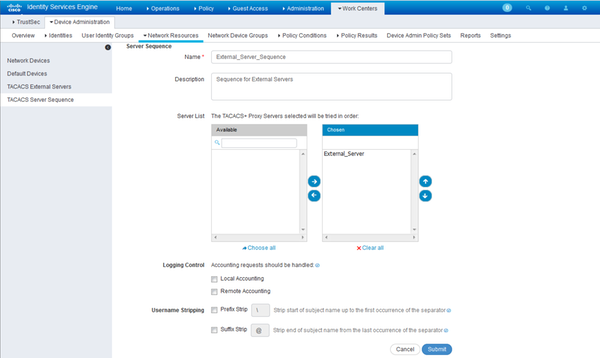

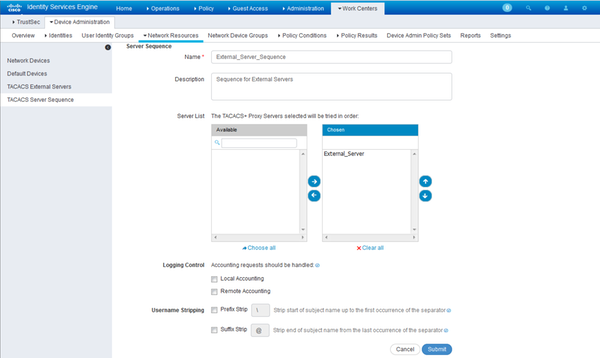

- Damit der konfigurierte externe TACACS-Server verwendet werden kann, muss er einer TACACS-Serversequenz hinzugefügt werden, damit er in den Richtliniensätzen verwendet werden kann. Um die TACACS-Serversequenz zu konfigurieren, navigieren Sie zu Work Centers > Device Administration > Network Resources > TACACS Server Sequence. Klicken Sie auf Hinzufügen, geben Sie die Details ein, und wählen Sie die Server aus, die in dieser Sequenz verwendet werden sollen.

Neben der Serversequenz wurden zwei weitere Optionen zur Verfügung gestellt. Protokollierungssteuerung und Benutzernamen-Stripping.

Logging Control bietet die Möglichkeit, die Accounting-Anforderungen entweder lokal auf der ISE zu protokollieren oder die Accounting-Anforderungen auf dem externen Server zu protokollieren, der auch die Authentifizierung übernimmt.

Mit dem Benutzernamen-Stripping wird entweder das Präfix oder das Suffix entfernt, indem ein Trennzeichen angegeben wird, bevor die Anforderung an einen externen TACACS-Server weitergeleitet wird.

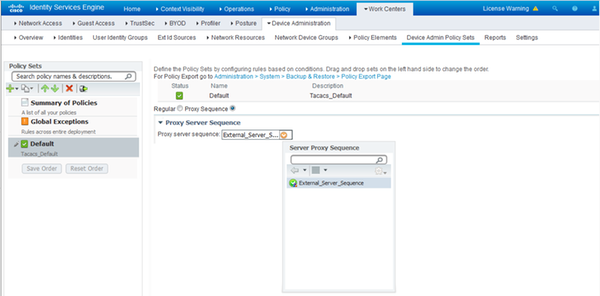

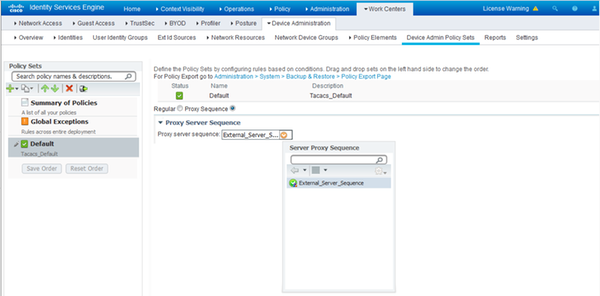

- Um die konfigurierte externe TACACS-Serversequenz zu verwenden, müssen die Richtliniensätze für die Verwendung der erstellten Sequenz konfiguriert werden. Um die Richtliniensätze für die Verwendung der externen Serversequenz zu konfigurieren, navigieren Sie zu Work Centers > Device Administration > Device Admin Policy Sets > [wählen Sie den Richtliniensatz aus]. Aktivieren Sie das Optionsfeld Proxy Sequence (Proxysequenz). Wählen Sie die erstellte externe Serversequenz aus.

ACS konfigurieren

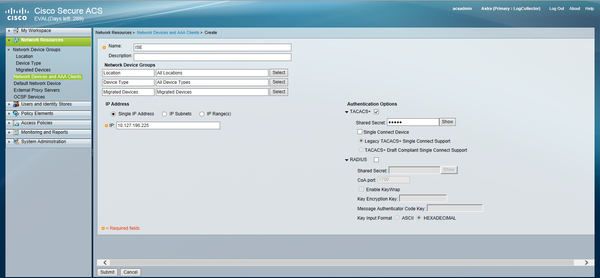

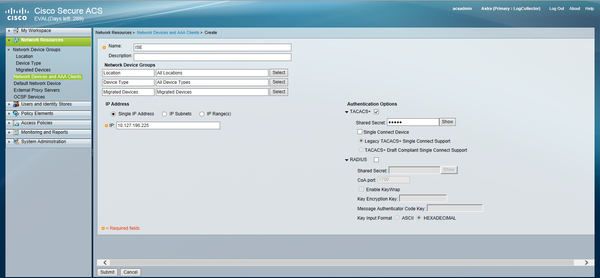

Für den ACS ist die ISE nur ein weiteres Netzwerkgerät, das eine TACACS-Anforderung sendet. Um die ISE in ACS als Netzwerkgerät zu konfigurieren, navigieren Sie zu Network Resources > Network Devices and AAA Clients. Klicken Sie auf Create (Erstellen), und geben Sie die Details des ISE-Servers ein, der denselben gemeinsamen geheimen Schlüssel verwendet, wie er für die ISE konfiguriert wurde.

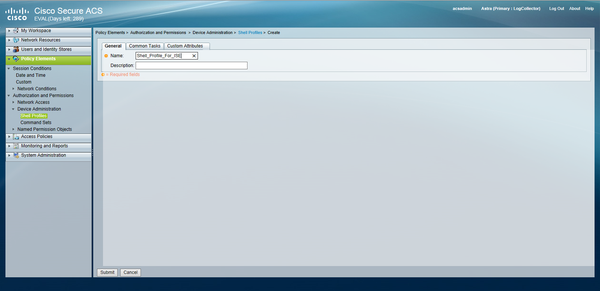

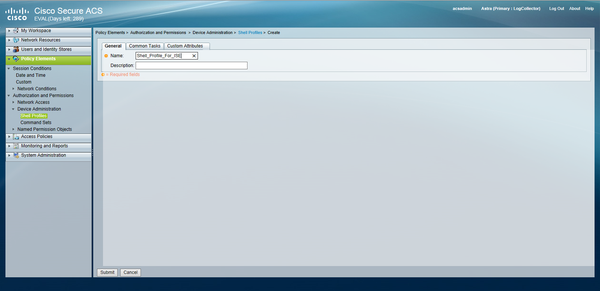

Konfigurieren Sie die Device Administration-Parameter für den ACS: die Shell-Profile und die Befehlssätze. Um Shell-Profile zu konfigurieren, navigieren Sie zu Policy Elements > Authorization and Permissions > Device Administration > Shell Profiles. Klicken Sie auf Erstellen, und konfigurieren Sie den Namen, die allgemeinen Aufgaben und die benutzerdefinierten Attribute gemäß den Anforderungen.

Um Befehlssätze zu konfigurieren, navigieren Sie zu Richtlinienelemente > Autorisierung und Berechtigungen > Geräteverwaltung > Befehlssätze. Klicken Sie auf Erstellen, und geben Sie die erforderlichen Details ein.

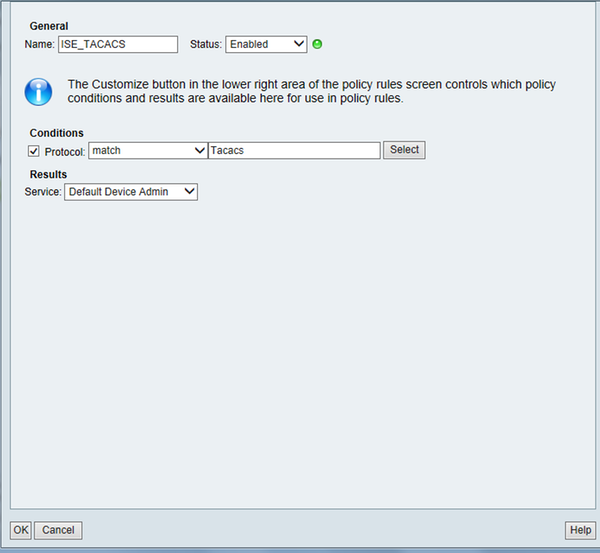

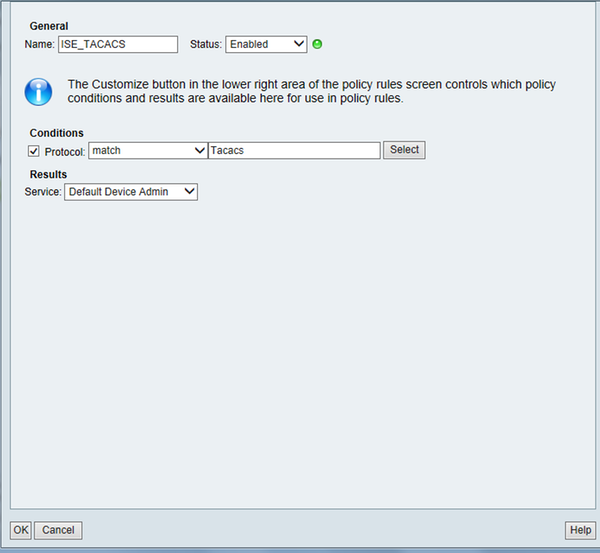

Konfigurieren Sie den in der Serviceauswahlregel ausgewählten Zugriffsdienst entsprechend den Anforderungen.Um Zugriffsdienstregeln zu konfigurieren, navigieren Sie zu Zugriffsrichtlinien > Zugriffsdienste > Standardgeräteadministrator > Identität, wobei der zu verwendende Identitätsspeicher für die Authentifizierung ausgewählt werden kann. Die Autorisierungsregeln können konfiguriert werden, indem Sie zu Zugriffsrichtlinien > Zugriffsservices > Default Device Admin > Authorization (Zugriffsrichtlinien > Zugriffsservices > Standardgeräteverwaltung > Autorisierung) navigieren.

Hinweis: Die Konfiguration der Autorisierungsrichtlinien und Shell-Profile für bestimmte Geräte kann variieren und wird in diesem Dokument nicht behandelt.

Überprüfung

In diesem Abschnitt können Sie überprüfen, ob die Konfiguration ordnungsgemäß funktioniert.

Die Überprüfung kann sowohl auf der ISE als auch auf dem ACS erfolgen. Jeder Fehler in der Konfiguration der ISE oder des ACS führt zu einem Authentifizierungsfehler. Der ACS ist der primäre Server, der die Authentifizierungs- und Autorisierungsanforderungen verarbeitet. Die ISE ist für den ACS-Server und den ACS-Server verantwortlich und fungiert als Proxy für die Anforderungen. Da das Paket beide Server durchläuft, kann auf beiden Servern eine Verifizierung der Authentifizierung oder der Autorisierungsanforderung erfolgen.

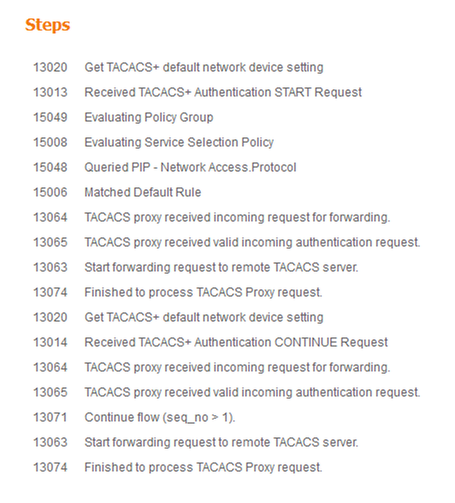

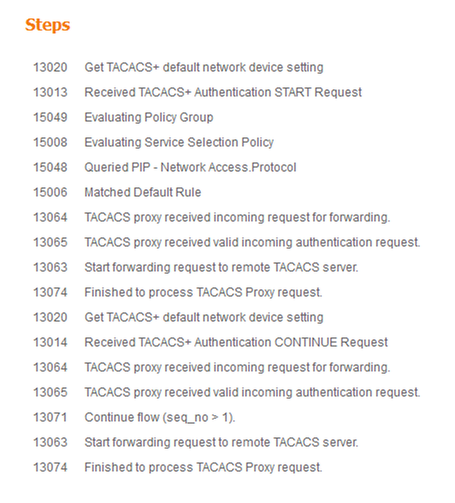

Netzwerkgeräte werden mit der ISE als TACACS-Server konfiguriert, nicht mit dem ACS. Die Anfrage erreicht also zuerst die ISE und entscheidet dann anhand der konfigurierten Regeln, ob die Anfrage an einen externen Server weitergeleitet werden muss. Dies kann in den TACACS Live-Protokollen auf der ISE überprüft werden.

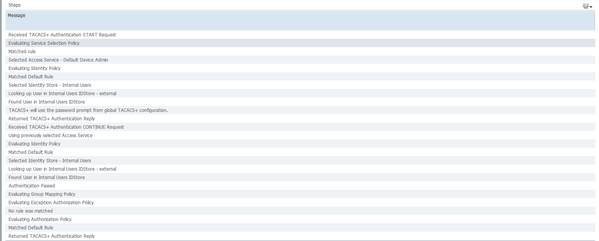

Um die Live-Protokolle auf der ISE anzuzeigen, navigieren Sie zu Operations > TACACS > Live Logs. Live-Berichte sind auf dieser Seite zu sehen, und die Details einer bestimmten Anfrage können durch Klicken auf das Lupensymbol für die jeweilige Anfrage, die von Interesse ist, überprüft werden.

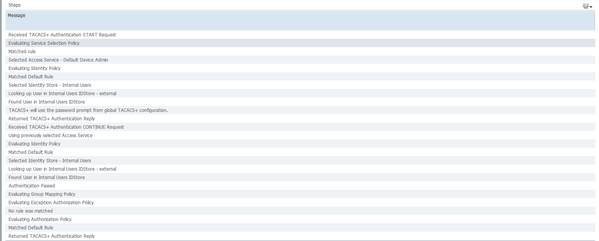

Um die Authentifizierungsberichte auf dem ACS anzuzeigen, navigieren Sie zu Monitoring and Reports > Launch Monitoring and Report Viewer > Monitoring and Reports > Reports > AAA Protocol > TACACS Authentication. Wie bei der ISE können die Details einer bestimmten Anforderung durch Klicken auf das Lupensymbol für die betreffende Anforderung überprüft werden.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration

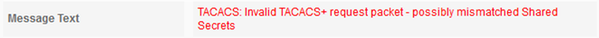

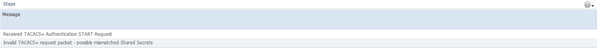

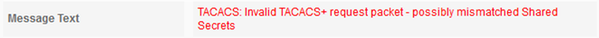

1. Wenn die Details des Berichts auf der ISE die in der Abbildung dargestellte Fehlermeldung anzeigen, weist dies auf einen ungültigen gemeinsamen geheimen Schlüssel hin, der entweder auf der ISE oder auf dem Netzwerkgerät (Network Device, NAD) konfiguriert wurde.

2. Wenn es keinen Authentifizierungsbericht für eine Anforderung auf der ISE gibt, der Zugriff für den Endbenutzer jedoch auf ein Netzwerkgerät verweigert wird, weist dies in der Regel auf mehrere Dinge hin.

- Die Anforderung selbst erreichte den ISE-Server nicht.

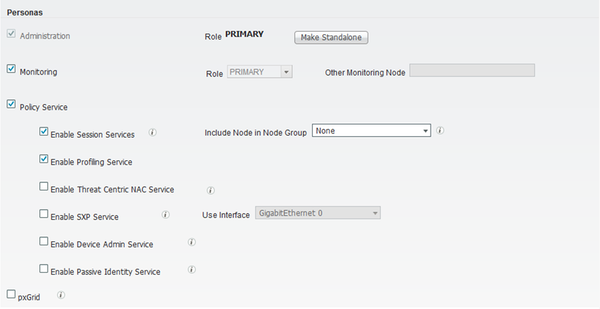

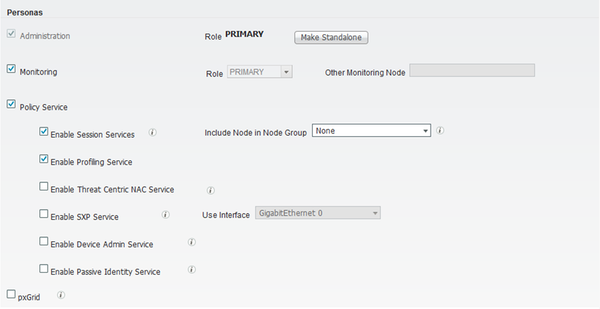

- Wenn die Person "Device Administration" (Geräteverwaltung) auf der ISE deaktiviert ist, werden alle TACACS+-Anfragen an die ISE automatisch verworfen. In den Berichten oder den Live-Protokollen werden keine Protokolle angezeigt, die auf das Gleiche hinweisen. Navigieren Sie zu Administration > System > Deployment > [wählen Sie den Knoten aus], um dies zu überprüfen. Klicken Sie auf Bearbeiten und beachten Sie das Kontrollkästchen "Enable Device Admin Service" (Geräte-Admin-Dienst aktivieren) auf der Registerkarte General Settings (Allgemeine Einstellungen), wie in der Abbildung dargestellt. Dieses Kontrollkästchen muss aktiviert werden, damit die Geräteadministration auf der ISE funktioniert.

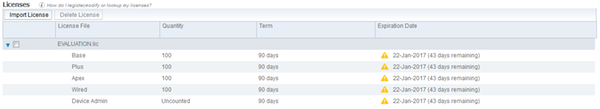

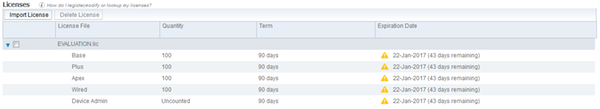

- Wenn keine Device Administration-Lizenz vorhanden oder abgelaufen ist, werden alle TACACS+-Anforderungen automatisch gelöscht. In der GUI werden keine Protokolle angezeigt. Navigieren Sie zu Administration > System > Licensing, um die Device Administration License zu überprüfen.

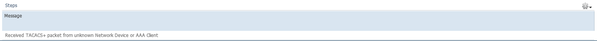

- Wenn das Netzwerkgerät nicht konfiguriert ist oder wenn auf der ISE eine falsche IP-Adresse für das Netzwerkgerät konfiguriert ist, verwirft die ISE das Paket unbeaufsichtigt. Es wird keine Antwort an den Client zurückgesendet, und in der GUI werden keine Protokolle angezeigt. Hierbei handelt es sich um eine Verhaltensänderung in der ISE für TACACS+ im Vergleich zu ACS, das angibt, dass die Anforderung von einem unbekannten Netzwerkgerät oder AAA-Client eingeht.

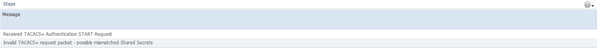

- Die Anfrage erreichte den ACS, die Antwort ging jedoch nicht auf die ISE zurück. Dieses Szenario kann anhand der ACS-Berichte überprüft werden, wie in der Abbildung dargestellt. In der Regel liegt dies an einem ungültigen gemeinsamen geheimen Schlüssel, entweder auf dem für die ISE konfigurierten ACS oder auf der für den ACS konfigurierten ISE.

- Die Antwort wird nicht gesendet, auch wenn die ISE nicht konfiguriert ist oder die IP-Adresse der Management-Schnittstelle der ISE nicht auf dem ACS in der Netzwerkgerätekonfiguration konfiguriert ist. In einem solchen Szenario kann die Meldung in der Abbildung auf dem ACS beobachtet werden.

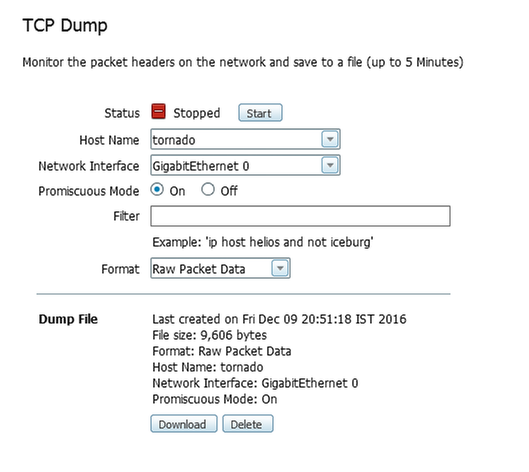

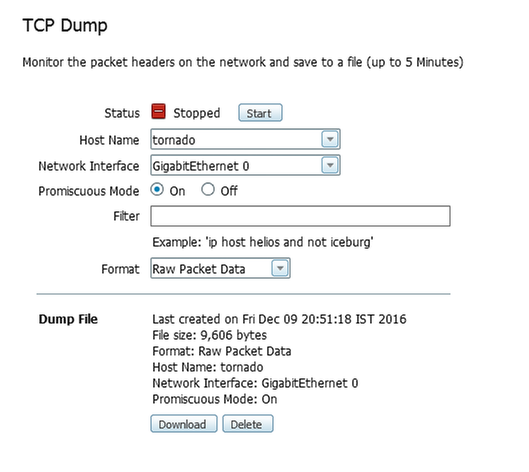

- Wenn auf dem ACS ein erfolgreicher Authentifizierungsbericht angezeigt wird, auf der ISE jedoch keine Berichte angezeigt werden und der Benutzer abgelehnt wird, kann dies zu einem Problem im Netzwerk führen. Dies kann durch eine Paketerfassung auf der ISE mit den erforderlichen Filtern überprüft werden. Um eine Paketerfassung auf der ISE zu erfassen, navigieren Sie zu Operations > Troubleshoot > Diagnostic Tools > General tools > TCP Dump.

3. Wenn die Berichte auf der ISE, aber nicht auf dem ACS angezeigt werden, kann dies entweder bedeuten, dass die Anforderung den ACS nicht erreicht hat, da die Richtliniensätze auf der ISE falsch konfiguriert sind. Dies kann auf Basis des detaillierten Berichts auf der ISE oder aufgrund eines Netzwerkproblems behoben werden, das durch eine Paketerfassung auf dem ACS identifiziert werden kann.

4. Wenn die Berichte sowohl auf der ISE als auch auf dem ACS angezeigt werden, dem Benutzer jedoch weiterhin der Zugriff verweigert wird, handelt es sich in der Regel um ein Problem in der Konfiguration der Zugriffsrichtlinien auf dem ACS, das anhand des detaillierten Berichts auf dem ACS behoben werden kann. Außerdem muss der zurückkehrende Datenverkehr von der ISE zum Netzwerkgerät zugelassen werden.

Feedback

Feedback