Konfigurieren der nativen Multifaktor-Authentifizierung mit Duo für ISE 3.3

Download-Optionen

-

ePub (2.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Integration von Identity Services Engine (ISE) 3.3 Patch 1 mit Duo für Multi-Factor Authentication. Ab Version 3.3 Patch 1 kann ISE für die native Integration mit Duo Services konfiguriert werden, sodass kein Authentifizierungsproxy mehr erforderlich ist.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Grundkenntnisse in diesen Themen verfügen:

-

ISE

-

Duo

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

- Cisco ISE Version 3.3 Patch 1

- Duo

- Cisco ASA Version 9.16(4)

- Cisco Secure Client Version 5.0.04032

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

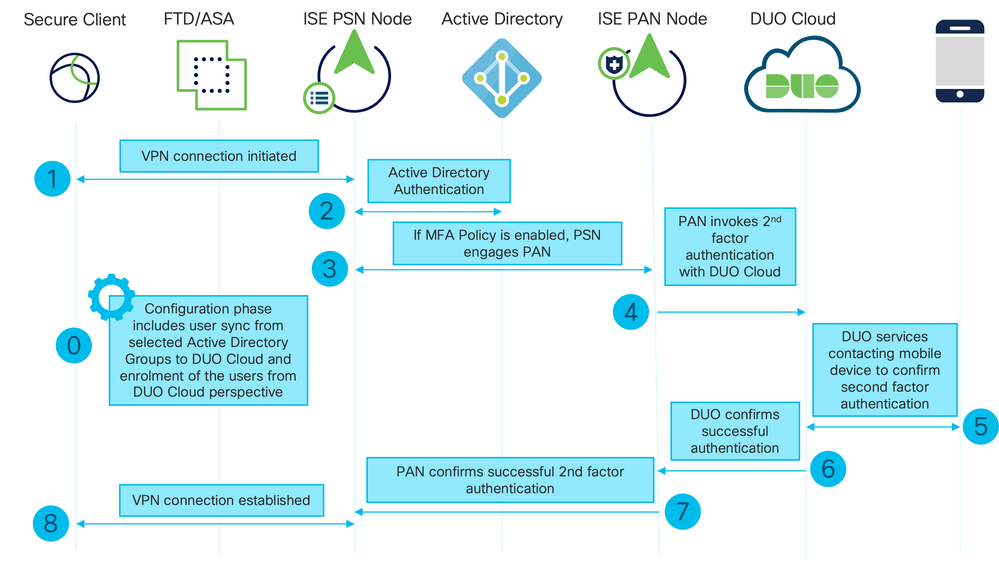

Flussdiagramm

Flussdiagramm

Flussdiagramm

Schritte

0. Die Konfigurationsphase umfasst die Auswahl der Active Directory-Gruppen, von denen die Benutzer synchronisiert werden. Die Synchronisierung erfolgt, sobald der MFA-Assistent abgeschlossen ist. Es besteht aus zwei Schritten. Sucht in Active Directory nach der Liste der Benutzer und bestimmten Attributen. Über einen Aufruf an Duo Cloud mit der Cisco ISE Admin API können Benutzer auf die Cloud zugreifen. Administratoren müssen Benutzer registrieren. Die Registrierung kann den optionalen Schritt der Aktivierung des Benutzers für Duo Mobile umfassen, der es Ihren Benutzern ermöglicht, eine One-Tap-Authentifizierung mit Duo Push zu verwenden

1. VPN-Verbindung wird initiiert, der Benutzer gibt den Benutzernamen und das Passwort ein und klickt auf OK. Netzwerkgerät sendet RADIUS-Zugriffsanforderung wird an PSN gesendet

2. Der PSN-Knoten authentifiziert den Benutzer über Active Directory

3. Wenn die Authentifizierung erfolgreich ist und die MFA-Richtlinie konfiguriert ist, aktiviert PSN PAN, um eine Verbindung mit Duo Cloud herzustellen.

4. Duo Cloud wird mit der Cisco ISE Auth API aufgerufen, um eine Zwei-Faktor-Authentifizierung mit Duo auszulösen. Die ISE kommuniziert mit dem Dienst von Duo über den SSL TCP-Port 443.

5. Second-Factor-Authentifizierung erfolgt. Der Benutzer schließt den Authentifizierungsprozess mit dem zweiten Faktor ab.

6. Duo reagiert auf PAN mit dem Ergebnis der zweiten Faktor Authentifizierung

7. PAN antwortet auf PSN mit dem Ergebnis der zweiten Faktor-Authentifizierung

8. Access-Accept wird an das Netzwerkgerät gesendet, VPN-Verbindung wird hergestellt

Konfigurationen

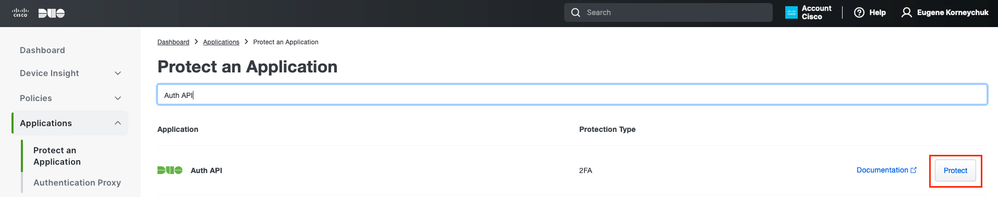

Zu schützende Anwendungen auswählen

Navigieren Sie zu Duo Admin Dashboard https://admin.duosecurity.com/login. Melden Sie sich mit Administratorrechten an.

Navigieren Sie zu Dashboard > Anwendungen > Eine Anwendung schützen. Suchen Sie nach der Cisco ISE-Auth-API, und wählen Sie Schützen aus.

Auth-API 1

Auth-API 1

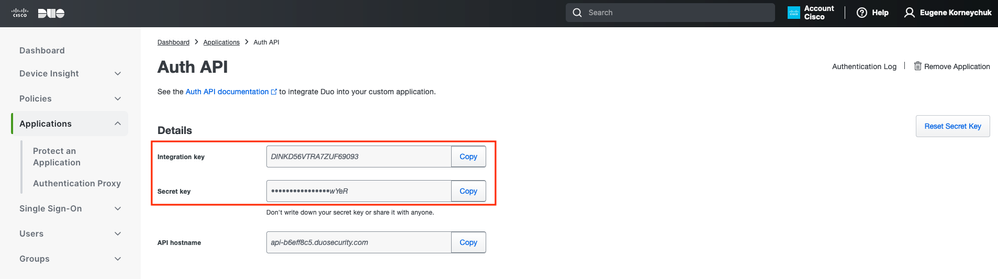

Notieren Sie sich den Integrationsschlüssel und den Geheimschlüssel.

Auth-API 2

Auth-API 2

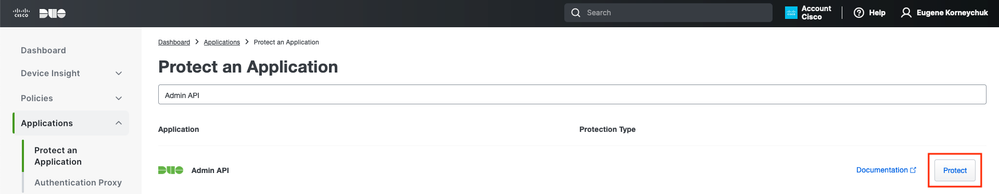

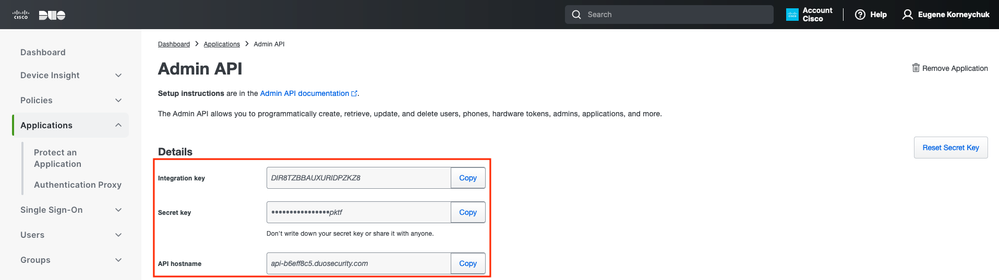

Navigieren Sie zu Dashboard > Anwendungen > Eine Anwendung schützen. Suchen Sie nach der Cisco ISE-Admin-API, und wählen Sie Schützen aus.

Hinweis: Nur Administratoren mit der Rolle Eigentümer können die Cisco ISE Admin API-Anwendung im Duo-Administrationsbereich erstellen oder ändern.

Auth-API 1

Auth-API 1

Notieren Sie sich den Integrationsschlüssel, den geheimen Schlüssel und den API-Hostnamen.

Admin-API 2

Admin-API 2

Konfigurieren von API-Berechtigungen

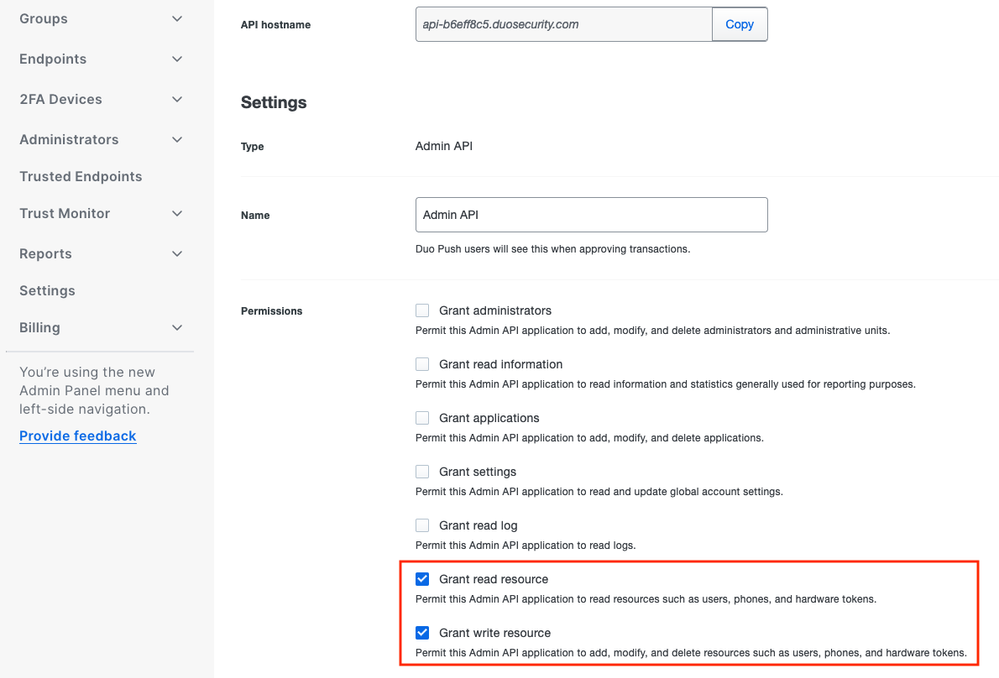

Navigieren Sie zu Dashboard > Anwendungen > Anwendung. Wählen Sie die Cisco ISE Admin API.

Aktivieren Sie Leseressourcen gewähren und Schreibressourcenberechtigungen gewähren. Klicken Sie auf Save Changes.

Admin-API 3

Admin-API 3

Integration der ISE mit Active Directory

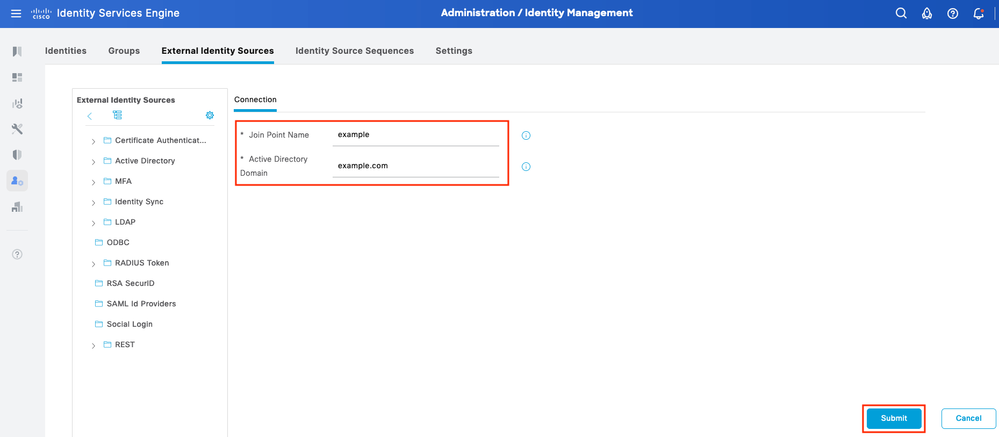

1. Navigieren Sie zu Administration > Identity Management > External Identity Stores > Active Directory > Add. Geben Sie den Namen des Join Points und die Active Directory-Domäne an, und klicken Sie auf Submit (Senden).

Active Directory 1

Active Directory 1

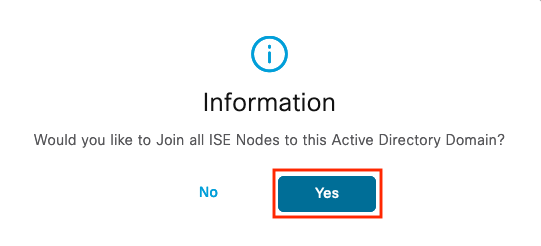

2. Wenn Sie aufgefordert werden, allen ISE-Knoten dieser Active Directory-Domäne beizutreten, klicken Sie auf Ja.

Active Directory 2

Active Directory 2

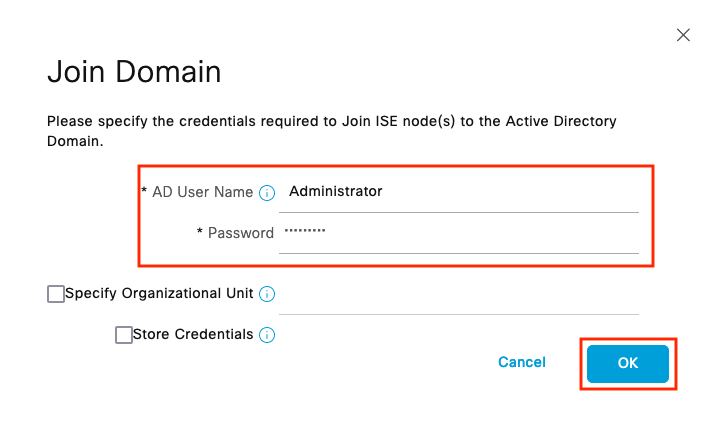

3. Geben Sie den AD-Benutzernamen und das AD-Kennwort ein, und klicken Sie auf OK.

Active Directory 3

Active Directory 3

Das für den Domänenzugriff in der ISE erforderliche AD-Konto kann einen der folgenden Werte aufweisen:

- Hinzufügen von Workstations zur Domänenbenutzerrechte in der entsprechenden Domäne

- Berechtigung "Computerobjekte erstellen" oder "Computerobjekte löschen" für den entsprechenden Computer-Container, in dem das Konto des ISE-Computers erstellt wird, bevor er dem ISE-Computer zur Domäne beitritt

Hinweis: Cisco empfiehlt, die Sperrrichtlinie für das ISE-Konto zu deaktivieren und die AD-Infrastruktur so zu konfigurieren, dass Warnmeldungen an den Administrator gesendet werden, wenn ein falsches Kennwort für das Konto verwendet wird. Bei Eingabe eines falschen Passworts erstellt oder ändert die ISE ihr Computerkonto nicht, wenn dies erforderlich ist, und verweigert daher möglicherweise alle Authentifizierungen.

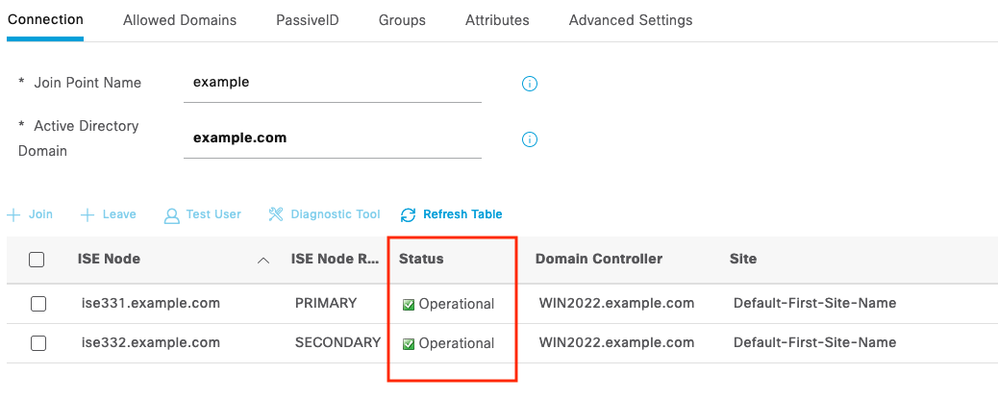

4. AD-Status: "Operativ".

Active Directory 4

Active Directory 4

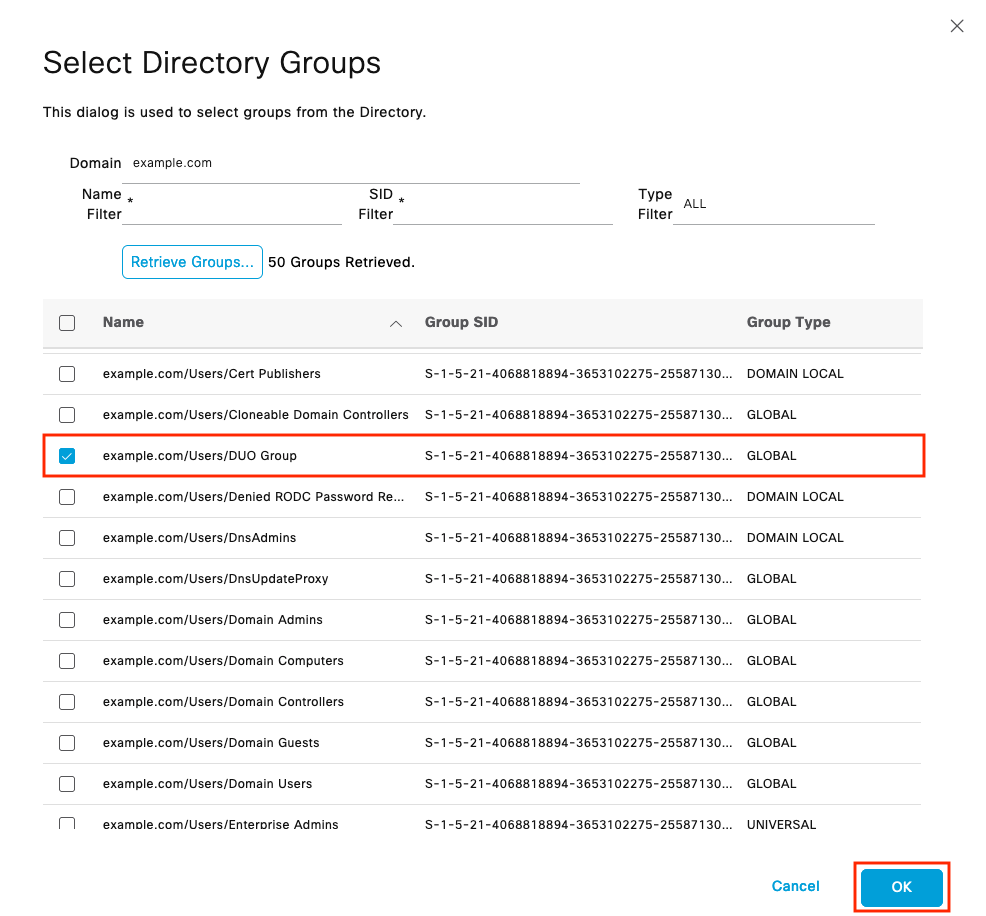

5. Navigieren Sie zu Gruppen > Hinzufügen > Gruppen auswählen aus Verzeichnis > Gruppen abrufen. Aktivieren Sie die Kontrollkästchen für die gewünschten AD-Gruppen (die zum Synchronisieren von Benutzern und für Autorisierungsrichtlinien verwendet werden), wie in diesem Bild gezeigt.

Active Directory 5

Active Directory 5

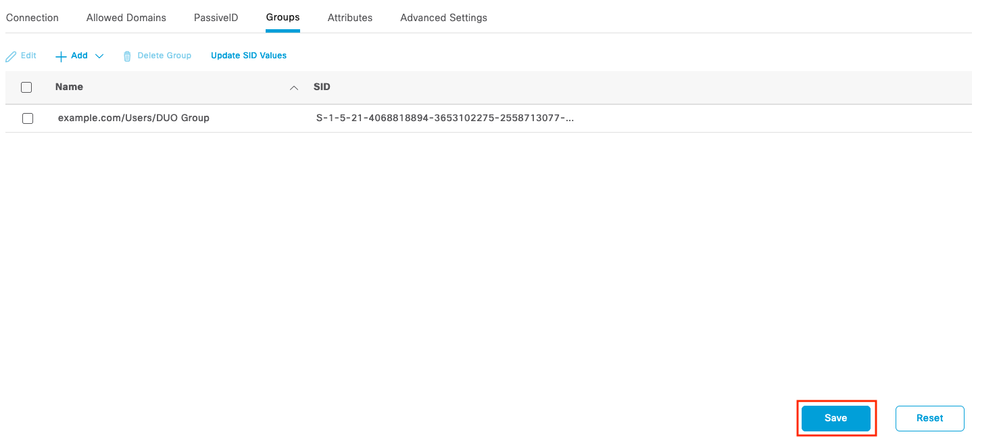

6. Klicken Sie auf Speichern, um abgerufene AD-Gruppen zu speichern.

Active Directory 6

Active Directory 6

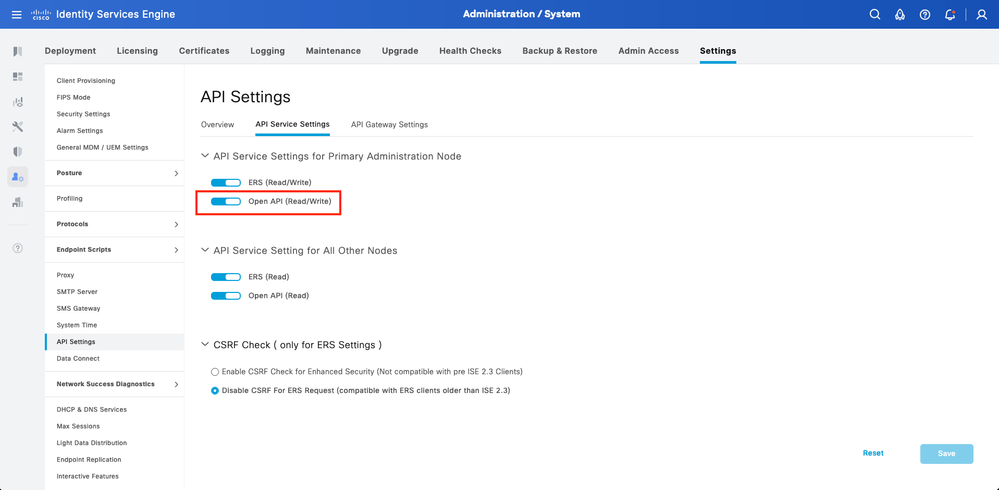

Offene API aktivieren

Navigieren Sie zu Administration > System > Settings > API Settings > API Service Settings. Aktivieren Sie Open API und klicken Sie auf Speichern.

Offene API

Offene API

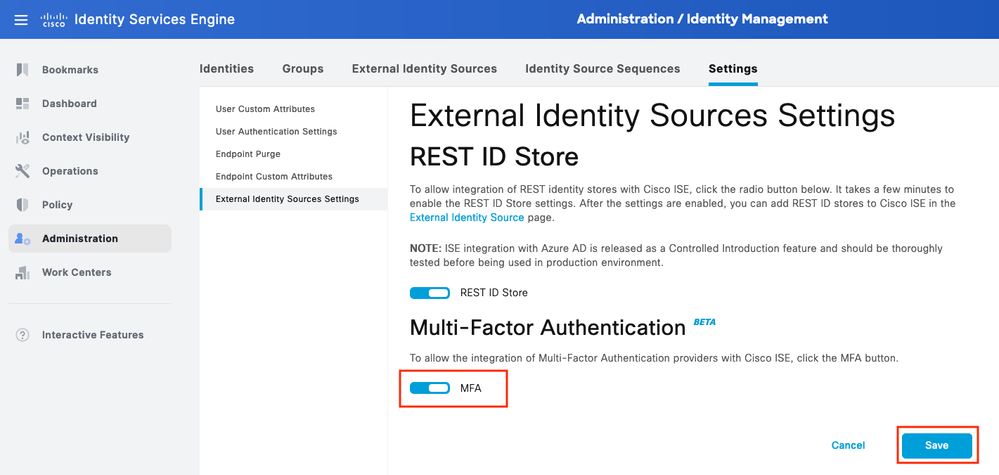

MFA-Identitätsquelle aktivieren

Navigieren Sie zu Administration > Identity Management > Settings > External Identity Sources Settings. Aktivieren Sie MFA, und klicken Sie auf Speichern.

ISE MFA 1

ISE MFA 1

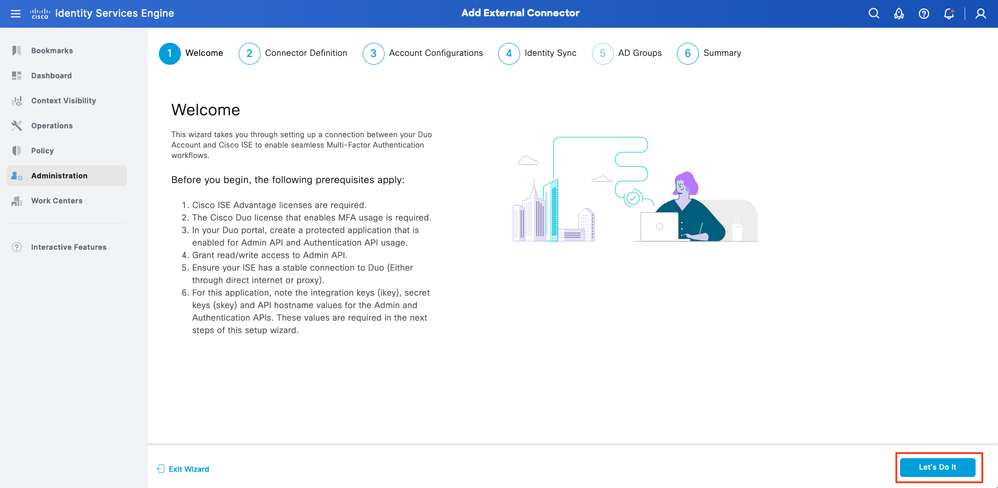

Externe MFA-Identitätsquelle konfigurieren

Navigieren Sie zu Administration > Identity Management > External Identity Sources. Klicken Sie auf Hinzufügen. Klicken Sie im Willkommensbildschirm auf Let's Do It.

ISE Duo Assistent 1

ISE Duo Assistent 1

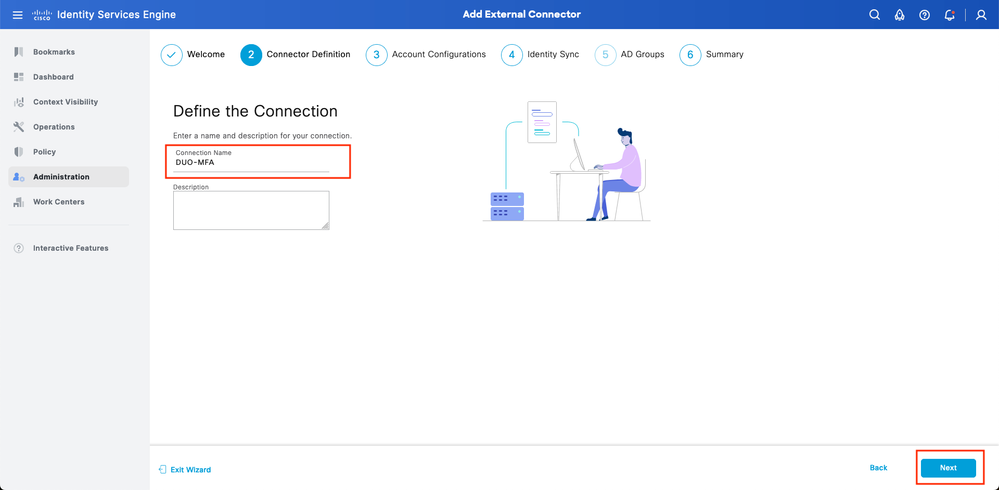

Konfigurieren Sie auf dem nächsten Bildschirm den Verbindungsnamen, und klicken Sie auf "Weiter".

ISE Duo Wizard 2

ISE Duo Wizard 2

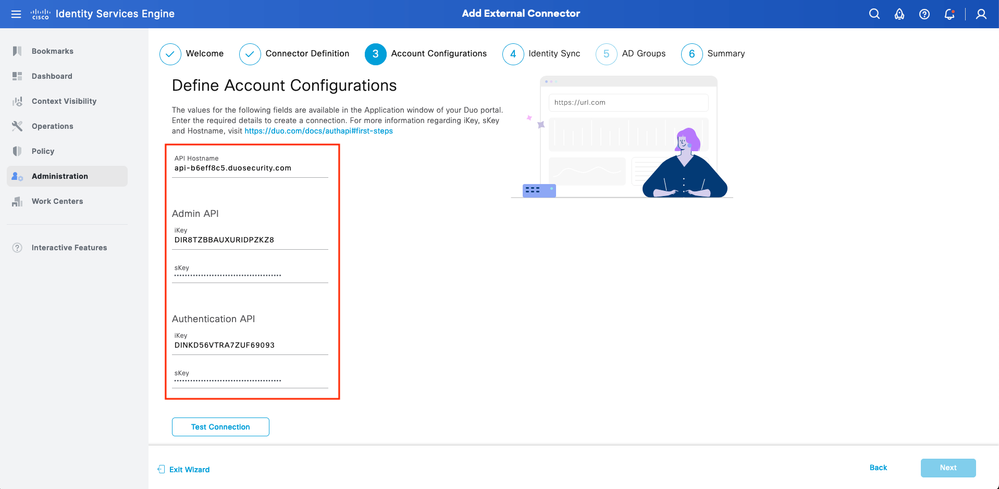

Konfigurieren Sie die Werte für API-Hostname, Cisco ISE Admin API Integration and Secret Keys, Cisco ISE Auth API Integration und Secret Keys von Select Applications to Protect step.

ISE Duo-Assistent 3

ISE Duo-Assistent 3

Klicken Sie auf Verbindung testen. Wenn die Testverbindung erfolgreich hergestellt wurde, können Sie auf "Weiter" klicken.

ISE Duo-Assistent 4

ISE Duo-Assistent 4

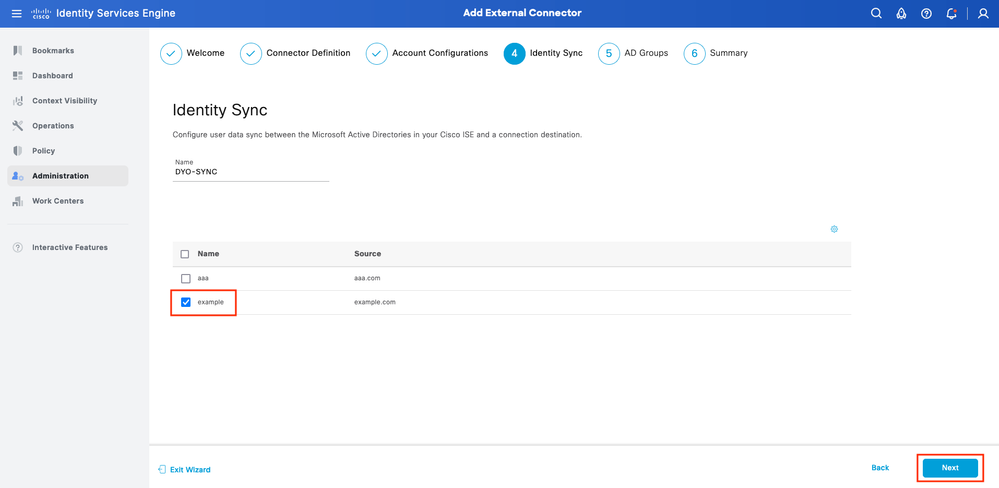

Identitätssynchronisierung konfigurieren. Dieser Prozess synchronisiert Benutzer aus den Active Directory-Gruppen, die Sie für das Duo-Konto auswählen, mithilfe der zuvor bereitgestellten API-Anmeldeinformationen. Wählen Sie Active Directory Join Point aus. Klicke auf "Weiter".

Hinweis: Die Active Directory-Konfiguration ist nicht Bestandteil des Dokuments. Folgen Sie diesem Dokument, um die ISE in Active Directory zu integrieren.

ISE Duo-Assistent 5

ISE Duo-Assistent 5

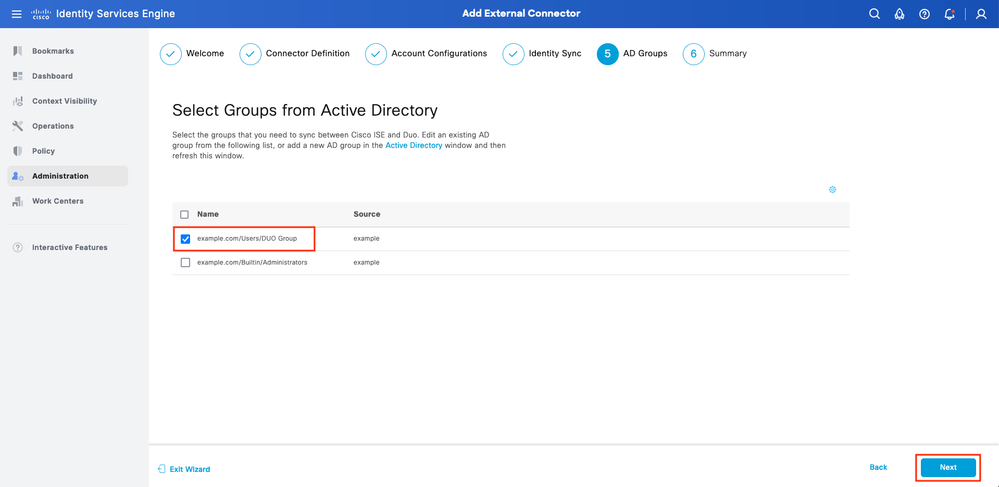

Wählen Sie Active Directory-Gruppen aus, deren Benutzer mit Duo synchronisiert werden sollen. Klicke auf "Weiter".

ISE Duo-Assistent 6

ISE Duo-Assistent 6

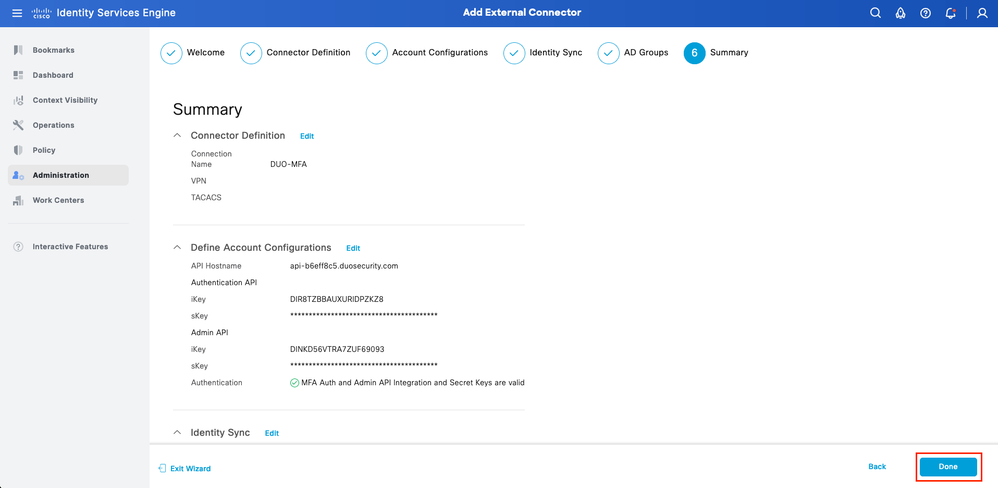

Überprüfen Sie die Einstellungen, und klicken Sie auf Fertig.

ISE Duo-Assistent 7

ISE Duo-Assistent 7

Benutzer für Duo registrieren

Hinweis: Die Duo User Enrollment (Anmeldung für Duo-Benutzer) ist nicht Bestandteil des Dokuments. In diesem Dokument erfahren Sie mehr über die Anmeldung für die Benutzer. Für dieses Dokument wird die manuelle Benutzerregistrierung verwendet.

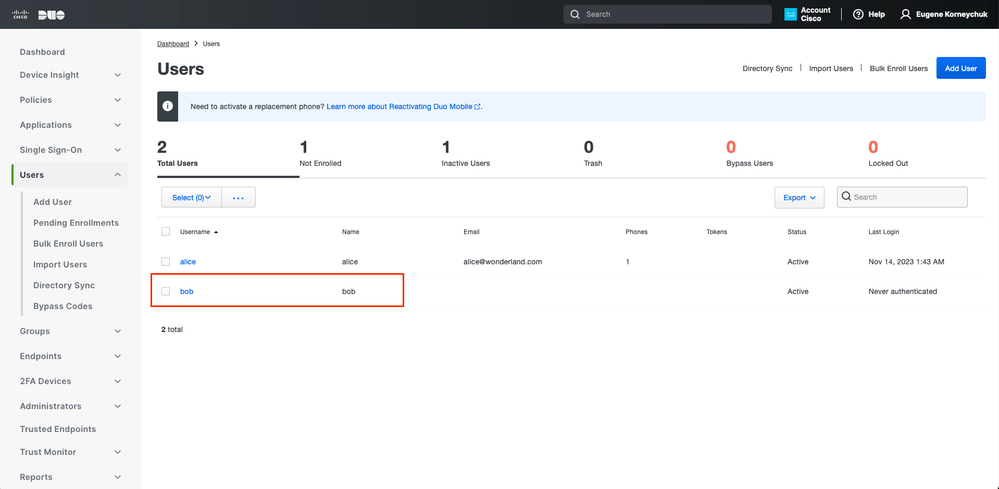

Öffnen Sie das Duo Admin Dashboard. Navigieren Sie zu Dashboard > Benutzer. Klicken Sie auf den von der ISE synchronisierten Benutzer.

Duo Einschreibung 1

Duo Einschreibung 1

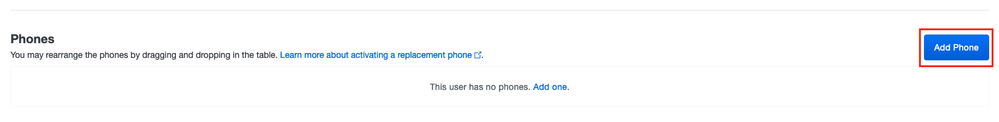

Blättern Sie nach unten zu den Telefonen. Klicken Sie auf Telefon hinzufügen.

Duo Einschreibung 2

Duo Einschreibung 2

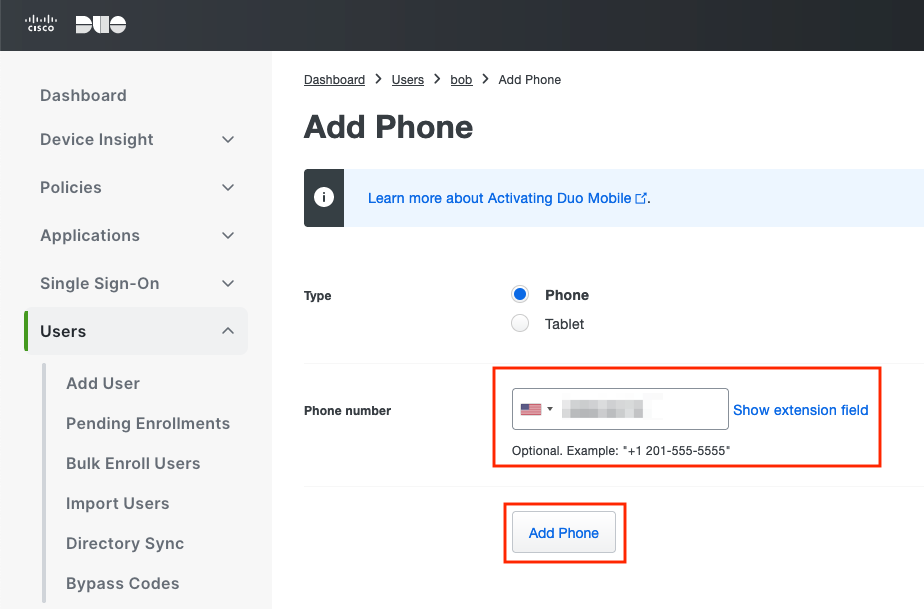

Geben Sie die Telefonnummer ein, und klicken Sie auf Telefon hinzufügen.

Duo-Registrierung 3

Duo-Registrierung 3

Konfigurieren von Richtliniensätzen

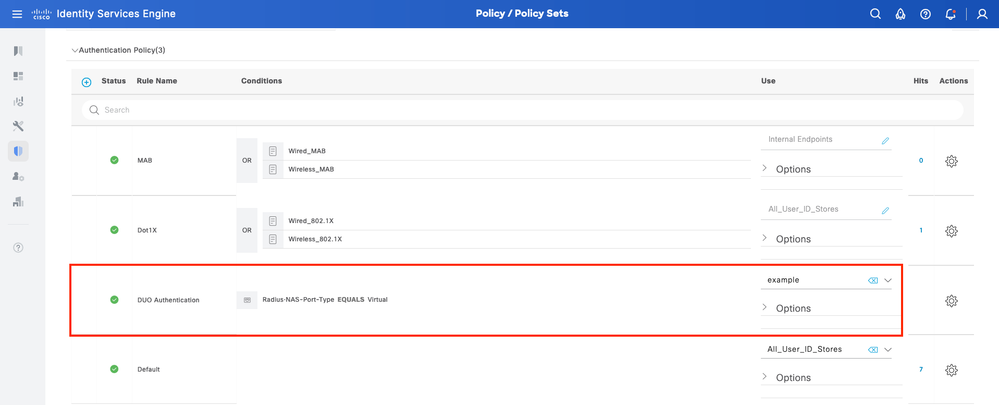

1. Authentifizierungsrichtlinie konfigurieren

Navigieren Sie zu Richtlinie > Richtliniensatz. Wählen Sie den Richtliniensatz aus, für den Sie MFA aktivieren möchten. Konfigurieren der Authentifizierungsrichtlinie mit dem primären Authentifizierungsidentitätsspeicher als Active Directory

Richtliniensatz 1

Richtliniensatz 1

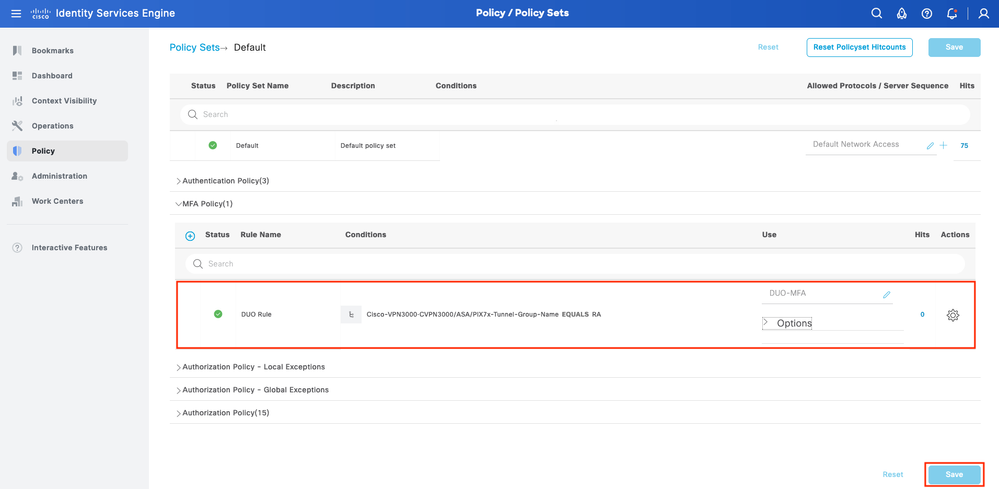

2. Konfigurieren der MFA-Richtlinie

Sobald MFA auf der ISE aktiviert ist, steht ein neuer Abschnitt in den ISE-Richtliniensätzen zur Verfügung. Erweitern Sie die MFA-Richtlinie, und klicken Sie auf +, um die MFA-Richtlinie hinzuzufügen. Konfigurieren Sie die gewünschten MFA-Bedingungen, und wählen Sie DUO-MFA aus, das zuvor im Abschnitt Verwendung konfiguriert wurde. Klicken Sie auf Speichern.

ISE-Richtlinie

ISE-Richtlinie

Hinweis: Die oben konfigurierte Richtlinie basiert auf der Tunnelgruppen-RA. Benutzer, die mit einer RA-Tunnelgruppe verbunden sind, müssen MFA durchführen. Die ASA-/FTD-Konfiguration wird in diesem Dokument nicht behandelt. Verwenden Sie dieses Dokument zum Konfigurieren von ASA/FTD.

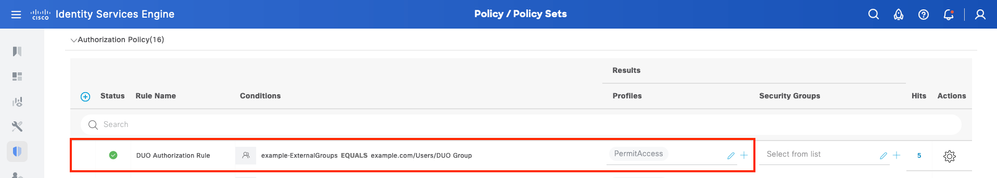

3. Autorisierungsrichtlinie konfigurieren

Konfigurieren Sie die Autorisierungsrichtlinie mit den Bedingungen und Berechtigungen der Active Directory-Gruppe Ihrer Wahl.

Richtliniensatz 3

Richtliniensatz 3

Einschränkungen

Zum Zeitpunkt der Erstellung dieses Dokuments:

1. Nur Duo-Push und Telefon werden als Authentifizierungsmethode des zweiten Faktors unterstützt.

2. Es werden keine Gruppen an die Duo Cloud weitergeleitet, nur die Benutzersynchronisierung wird unterstützt.

3. Nur die folgenden Anwendungsfälle für die mehrstufige Authentifizierung werden unterstützt:

- VPN-Benutzerauthentifizierung

- TACACS+-Administrator-Zugriffsauthentifizierung

Überprüfung

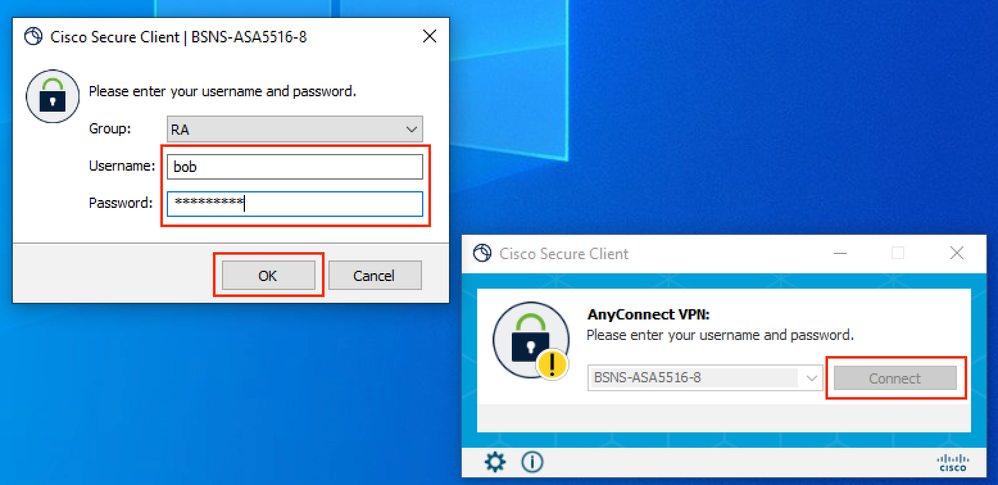

Öffnen Sie Cisco Secure Client, und klicken Sie auf Verbinden. Geben Sie Benutzername und Kennwort ein, und klicken Sie auf OK.

VPN-Client

VPN-Client

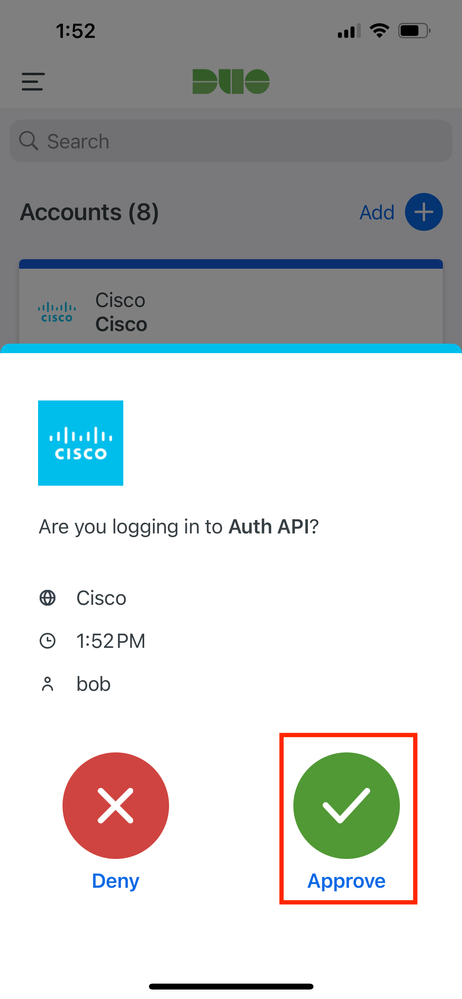

Benutzer des Mobilgeräts müssen eine Duo-Push-Benachrichtigung erhalten. Genehmigen Sie es. Die VPN-Verbindung wurde hergestellt.

Duo Push

Duo Push

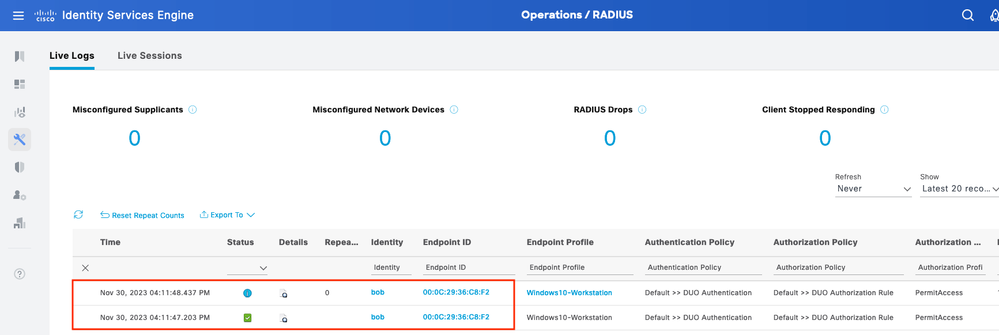

Navigieren Sie zu ISE Operations > Live Logs, um die Benutzerauthentifizierung zu bestätigen.

Live-Protokolle 1

Live-Protokolle 1

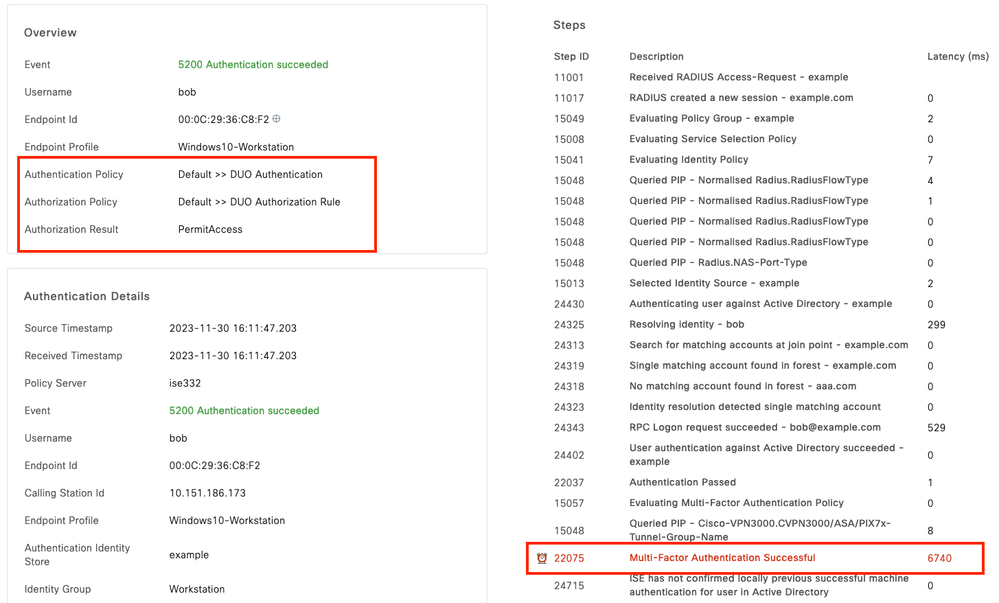

Klicken Sie auf Details Authentication Report (Authentifizierungsbericht), überprüfen Sie die Authentifizierungsrichtlinie, die Autorisierungsrichtlinie und das Autorisierungsergebnis. Scrollen Sie durch die Schritte auf der rechten Seite. Um zu bestätigen, dass die MFA erfolgreich war, muss der folgende Posten vorhanden sein:

Die mehrstufige Authentifizierung ist erfolgreich

Live-Protokolle 2

Live-Protokolle 2

Fehlerbehebung

Debuggen zum Aktivieren auf der ISE.

| Anwendungsfall | Protokollkomponente | Protokolldatei | Wichtige Protokollnachrichten |

| MFA-bezogene Protokolle | Policy-Engine | ise-psc.log | DuoMfaAuthApiUtils -::::- Anfrage an Duo Client Manager gesendet DuoMfaAuthApiUtils —> Duo-Antwort |

| Richtlinienbezogene Protokolle | Port-JNI | prrt-management.log | RadiusMfaPolicyRequestProzessor TACACSmfaPolicyRequestProcessor |

| Authentifizierungsbezogene Protokolle | Laufzeit-AAA | prrt-server.log | MfaAuthenticator::onAuthenticateEvent MfaAuthenticator::sendAuthenticateEvent MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Duo-Authentifizierung, ID-Synchronisierung - Protokolle | duo-sync-service.log |

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

11-Dec-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Eugene KorneychukCisco TAC Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback