Einleitung

In diesem Dokument werden die Gründe und Schritte zur Risikominimierung für FirePOWER Management Center (FMC) beschrieben, die TCP-Verbindungsereignisse in umgekehrter Richtung anzeigen, wobei die Initiator-IP die Server-IP der TCP-Verbindung und die Responder-IP die Client-IP der TCP-Verbindung ist.

Hinweis: Es gibt mehrere Gründe für das Auftreten solcher Ereignisse. In diesem Dokument wird die häufigste Ursache für dieses Symptom erläutert.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- FirePOWER-Technologie

- Grundkenntnisse der Adaptive Security Appliance (ASA)

- Verständnis des TCP-Timing-Mechanismus (Transmission Control Protocol)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASA Firepower Threat Defense (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) mit Softwareversion 6.0.1 und höher

- ASA Firepower Threat Defense (5512-X, 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, FP9300, FP4100) mit Softwareversion 6.0.1 und höher

- ASA mit FirePOWER-Modulen (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X,5515-X, ASA 5525-X, ASA 5545-X, ASA 55555 5-X, ASA 5585-X) mit Softwareversionen 6.0.0 und höher

- FirePOWER Management Center (FMC) Version 6.0.0 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle in diesem Dokument verwendeten Geräte begannen mit einer klaren (Standard-) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hintergrund

Bei einer TCP-Verbindung bezieht sich der Client auf die IP-Adresse, die das ursprüngliche Paket sendet. Das FirePOWER Management Center generiert ein Verbindungsereignis, wenn das verwaltete Gerät (Sensor oder FTD) das ursprüngliche TCP-Paket einer Verbindung erkennt.

Für Geräte, die den Status einer TCP-Verbindung verfolgen, wurde ein Leerlaufzeitüberschreitungswert definiert, um sicherzustellen, dass Verbindungen, die irrtümlicherweise nicht durch Endpunkte geschlossen werden, den verfügbaren Speicher über lange Zeiträume nicht nutzen. Der Timeout für inaktive Verbindungen beträgt bei FirePOWER standardmäßig drei Minuten. Eine TCP-Verbindung, die mindestens drei Minuten lang inaktiv war, wird vom FirePOWER IPS-Sensor nicht überwacht.

Das nachfolgende Paket nach dem Timeout wird als neuer TCP-Flow behandelt, und die Weiterleitungsentscheidung wird gemäß der Regel getroffen, die zu diesem Paket passt. Wenn das Paket vom Server stammt, wird die IP-Adresse des Servers als Initiator dieses neuen Datenflusses aufgezeichnet. Wenn die Protokollierung für die Regel aktiviert ist, wird im FirePOWER Management Center ein Verbindungsereignis generiert.

Hinweis: Entsprechend den konfigurierten Richtlinien unterscheidet sich die Weiterleitungsentscheidung für das Paket, das nach dem Timeout eintrifft, von der Entscheidung für das ursprüngliche TCP-Paket. Wenn die konfigurierte Standardaktion "Block" (Blockieren) lautet, wird das Paket verworfen.

Ein Beispiel für dieses Symptom ist der folgende Screenshot:

Lösung

Dieses Problem wird durch eine Erhöhung des Timeouts für TCP-Verbindungen gemildert. Um die Zeitüberschreitung zu ändern,

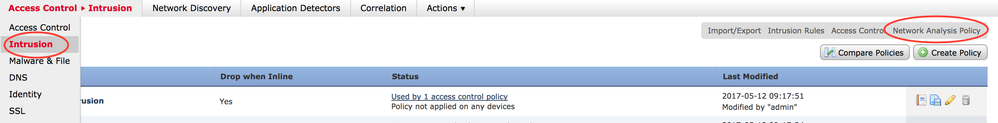

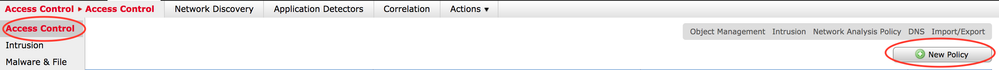

- Navigieren Sie zu Richtlinien > Zugriffskontrolle > Zugriffskontrolle.

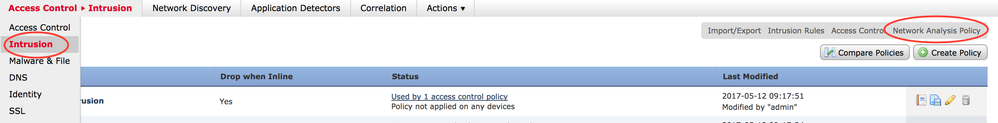

- Navigieren Sie zur rechten oberen Ecke, und wählen Sie Network Access Policy (Netzwerkzugriffsrichtlinie).

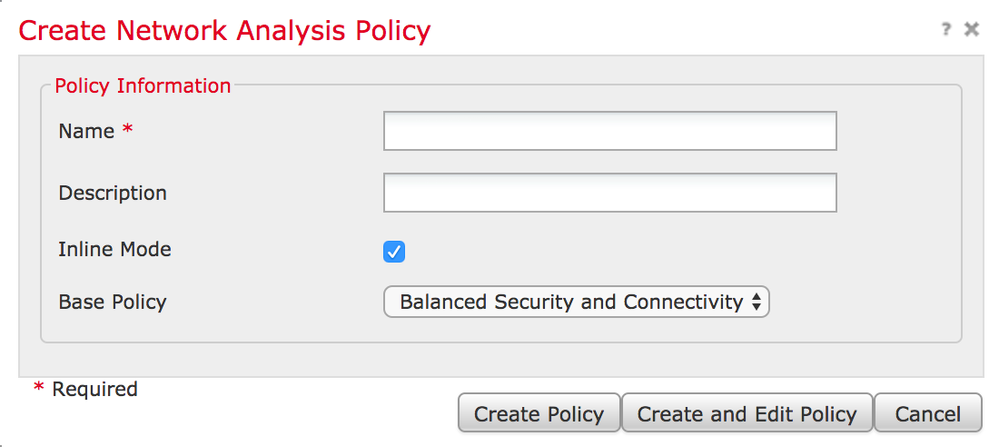

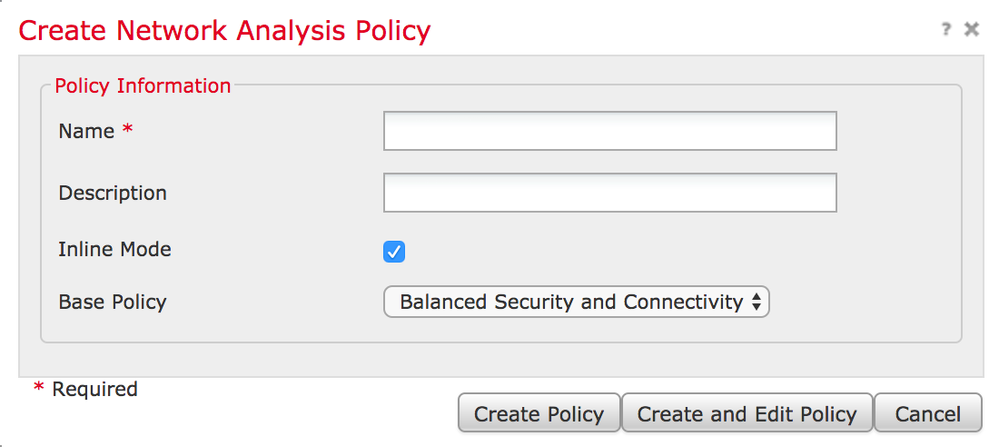

- Wählen Sie Richtlinie erstellen, wählen Sie einen Namen, und klicken Sie auf Richtlinie erstellen und bearbeiten. Ändern Sie nicht die Basisrichtlinie.

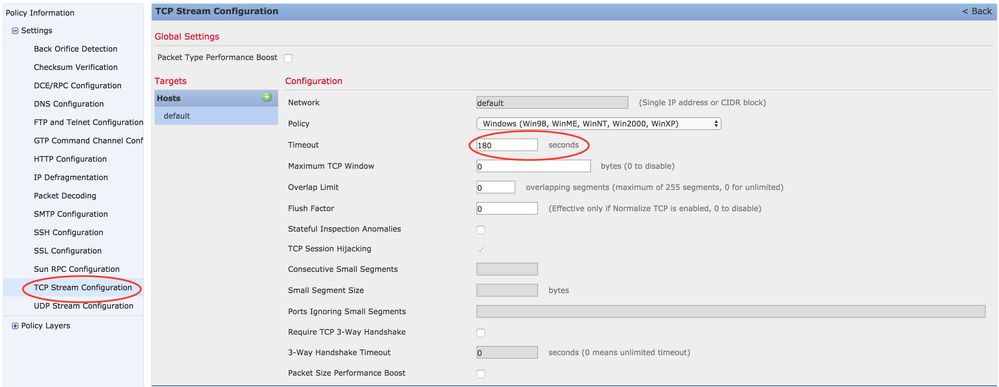

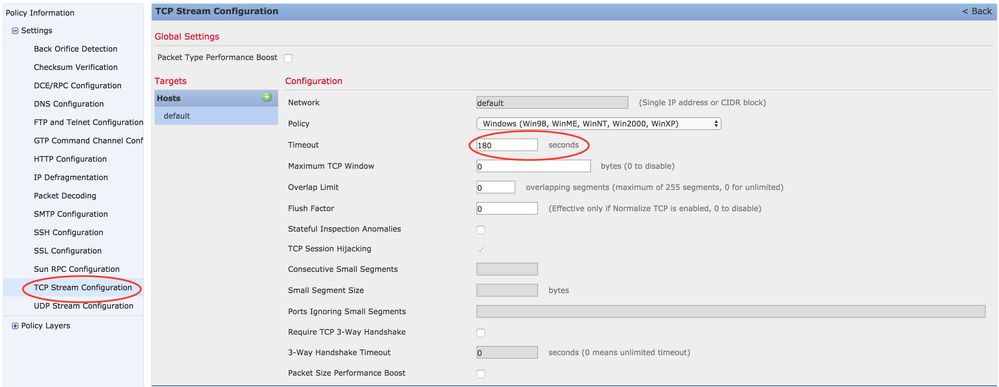

- Erweitern Sie die Option Settings (Einstellungen), und wählen Sie TCP Stream Configuration (TCP-Streamkonfiguration).

- Navigieren Sie zum Konfigurationsabschnitt, und ändern Sie den Wert von Timeout wie gewünscht.

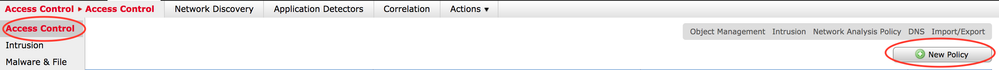

- Navigieren Sie zu Richtlinien > Zugriffskontrolle > Zugriffskontrolle.

- Wählen Sie die Option Bearbeiten, um die auf das entsprechende verwaltete Gerät angewendete Richtlinie zu bearbeiten oder eine neue Richtlinie zu erstellen.

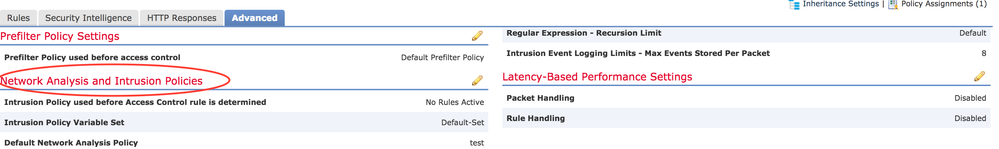

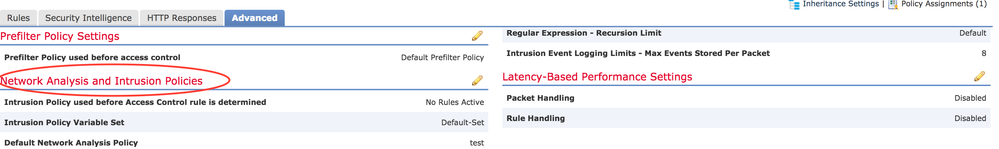

- Wählen Sie die Registerkarte Erweitert in der Zugriffsrichtlinie aus.

- Suchen Sie den Abschnitt Netzwerkanalyse und Richtlinien für Sicherheitsrisiken, und klicken Sie auf das Symbol Bearbeiten.

- Wählen Sie aus dem Dropdown-Menü der Standard-Netzwerkanalyserichtlinie die in Schritt 2 erstellte Richtlinie aus.

- Klicken Sie auf OK, und speichern Sie die Änderungen.

- Klicken Sie auf die Option Deploy (Bereitstellen), um die Richtlinien auf den relevanten verwalteten Geräten bereitzustellen.

Vorsicht: Die zunehmende Zeitüberschreitung führt voraussichtlich zu einer höheren Speichernutzung. FirePOWER muss Datenflüsse nachverfolgen, die von Endpunkten über einen längeren Zeitraum nicht geschlossen werden. Der tatsächliche Anstieg der Speichernutzung ist für jedes einzelne Netzwerk unterschiedlich, da er davon abhängt, wie lange die TCP-Verbindungen von den Netzwerkanwendungen nicht genutzt werden.

Schlussfolgerung

Die Benchmarks für Leerlaufzeitüberschreitungen bei TCP-Verbindungen sind unterschiedlich. Es hängt vollständig von den verwendeten Anwendungen ab. Ein optimaler Wert muss ermittelt werden, indem beobachtet wird, wie lange Netzwerkanwendungen TCP-Verbindungen inaktiv halten. Wenn bei Problemen mit dem FirePOWER-Servicemodul auf einer Cisco ASA kein optimaler Wert abgeleitet werden kann, kann die Zeitüberschreitung angepasst werden, indem sie in Schritten bis zum Zeitüberschreitungswert der ASA erhöht wird.

Zugehörige Informationen

Feedback

Feedback