FirePOWER eXtensible Operating System (FXOS) 2.2: Chassis-Authentifizierung und -Autorisierung für das Remote-Management mit ACS unter Verwendung von TACACS+.

Download-Optionen

-

ePub (2.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird beschrieben, wie die TACACS+-Authentifizierung und -Autorisierung für das FirePOWER eXtensible Operating System (FXOS)-Chassis über den Access Control Server (ACS) konfiguriert wird.

Das FXOS-Chassis umfasst die folgenden Benutzerrollen:

- Administrator - Vollständiger Lese- und Schreibzugriff auf das gesamte System. Dem Standard-Administratorkonto wird diese Rolle standardmäßig zugewiesen, und es kann nicht geändert werden.

- Schreibgeschützt: Schreibgeschützter Zugriff auf die Systemkonfiguration ohne Berechtigung zum Ändern des Systemstatus.

- Betrieb - Lese- und Schreibzugriff auf die NTP-Konfiguration, Smart Call Home-Konfiguration für Smart Licensing und Systemprotokolle, einschließlich Syslog-Server und -Fehler. Lesezugriff auf den Rest des Systems.

- AAA - Lese- und Schreibzugriff auf Benutzer, Rollen und AAA-Konfiguration. Lesezugriff auf den Rest des Systems.

Über die CLI kann dies wie folgt angezeigt werden:

fpr4120-TAC-A /security* # Rolle anzeigen

Rolle:

Rollenname Priv.

— —

Aaa

Administrator

Betriebsabläufe

schreibgeschützt

Mitarbeiter: Tony Remirez, Jose Soto, Cisco TAC Engineers.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Kenntnis des FirePOWER eXtensible Operating System (FXOS)

- Kenntnis der ACS-Konfiguration

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- Cisco FirePOWER 4120 Security Appliance Version 2.2

- Virtual Cisco Access Control Server Version 5.8.0.32

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurieren

Ziel der Konfiguration ist es,

- Authentifizierung von Benutzern, die sich über ACS in der webbasierten Benutzeroberfläche und im SSH von FXOS anmelden

- Autorisieren Sie Benutzer, die sich über ACS in der webbasierten GUI und im SSH von FXOS anmelden, entsprechend ihrer jeweiligen Benutzerrolle.

- Überprüfen Sie, ob die FXOS-Authentifizierung und -Autorisierung mit ACS ordnungsgemäß funktioniert.

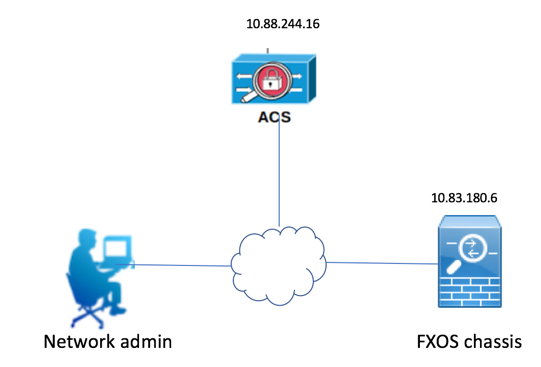

Netzwerkdiagramm

Konfigurationen

Konfigurieren des FXOS-Chassis

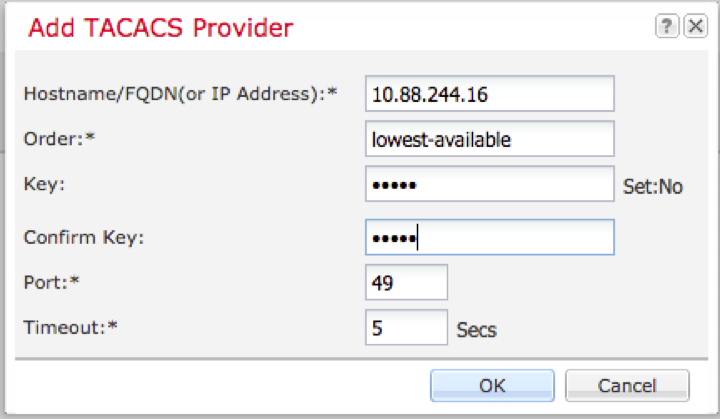

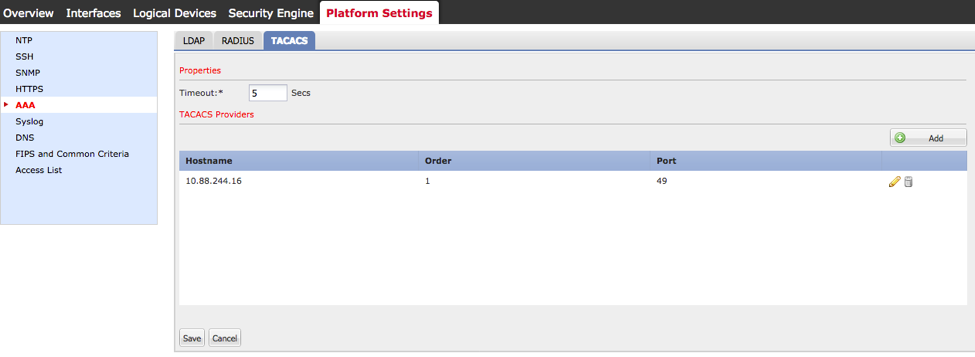

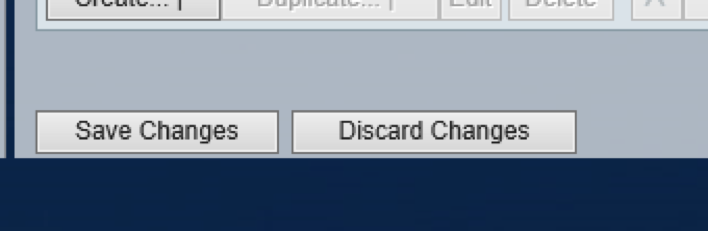

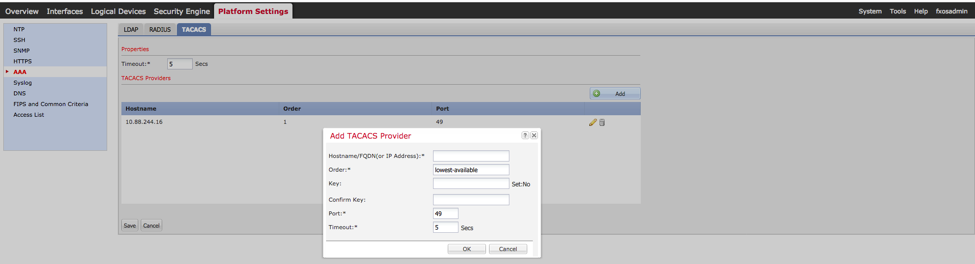

Erstellen eines TACACS-Anbieters mithilfe des Chassis Managers

Schritt 1: Navigieren Sie zu Plattformeinstellungen > AAA.

Schritt 2: Klicken Sie auf die Registerkarte TACACS.

Schritt 3: Für jeden TACACS+-Anbieter, den Sie hinzufügen möchten (bis zu 16 Anbieter).

3.1 Klicken Sie im Bereich TACACS Providers (TACACS-Anbieter) auf Add (Hinzufügen).

3.2 Geben Sie im Dialogfeld TACACS-Anbieter hinzufügen die erforderlichen Werte ein.

3.3 Klicken Sie auf OK, um das Dialogfeld TACACS-Anbieter hinzufügen zu schließen.

Schritt 4: Klicken Sie auf Speichern.

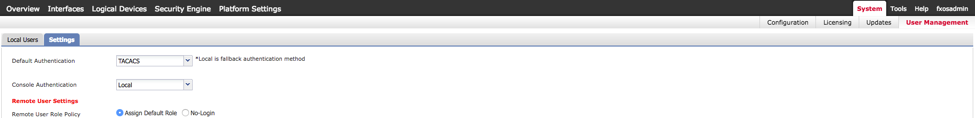

Schritt 5: Navigieren Sie zu System > User Management > Settings.

Schritt 6: Wählen Sie unter Standardauthentifizierung die Option TACACS aus.

Erstellen eines TACACS+-Anbieters mithilfe der CLI

Schritt 1: Führen Sie die folgenden Befehle aus, um die TACACS-Authentifizierung zu aktivieren.

fpr4120-TAC-A# Bereichssicherheit

fpr4120-TAC-A/security # scope default-auth

fpr4120-TAC-A /security/default-auth # Festlegen des Bereichstakkus

Schritt 2: Verwenden Sie den Befehl show detail, um die Ergebnisse anzuzeigen.

fpr4120-TAC-A /security/default-auth # Details anzeigen

Standardauthentifizierung:

Admin-Bereich: Taktiken

Operativer Bereich: Taktiken

Aktualisierungszeitraum für Websitzungen (in Sekunden): 600

Sitzungs-Timeout (in Sekunden) für Web-, SSH-, Telnet-Sitzungen: 600

Absolutes Sitzungs-Timeout (in Sekunden) für Web-, SSH- und Telnet-Sitzungen: 3600

Timeout für serielle Konsolensitzung (in Sekunden): 600

Absolutes Sitzungs-Timeout für die serielle Konsole (in Sekunden): 3600

Servergruppe "Admin Authentication":

Operational Authentication Server-Gruppe:

Anwendung des zweiten Faktors: Nein

Schritt 3: Führen Sie zum Konfigurieren der TACACS-Serverparameter die folgenden Befehle aus.

fpr4120-TAC-A# Bereichssicherheit

fpr4120-TAC-A/Security # Scope-Taks

fpr4120-TAC-A /security/tacacs # Server 10.88.244.50 eingeben

fpr4120-TAC-A /security/tacacs/server # "ACS Server" festlegen

fpr4120-TAC-A /security/tacacs/server* # Schlüssel festlegen

Geben Sie den Schlüssel ein: *******

Schlüssel bestätigen: *******

Schritt 4: Verwenden Sie den Befehl show detail, um die Ergebnisse anzuzeigen.

fpr4120-TAC-A /security/tacacs/server* # Details anzeigen

TACACS+-Server:

Hostname, FQDN oder IP-Adresse: 10,88,244,50

Beschreibung:

Bestellung: 1

Port: 49

Schlüssel: *****

Timeout: 5

Konfigurieren des ACS-Servers

Hinzufügen des FXOS als Netzwerkressource

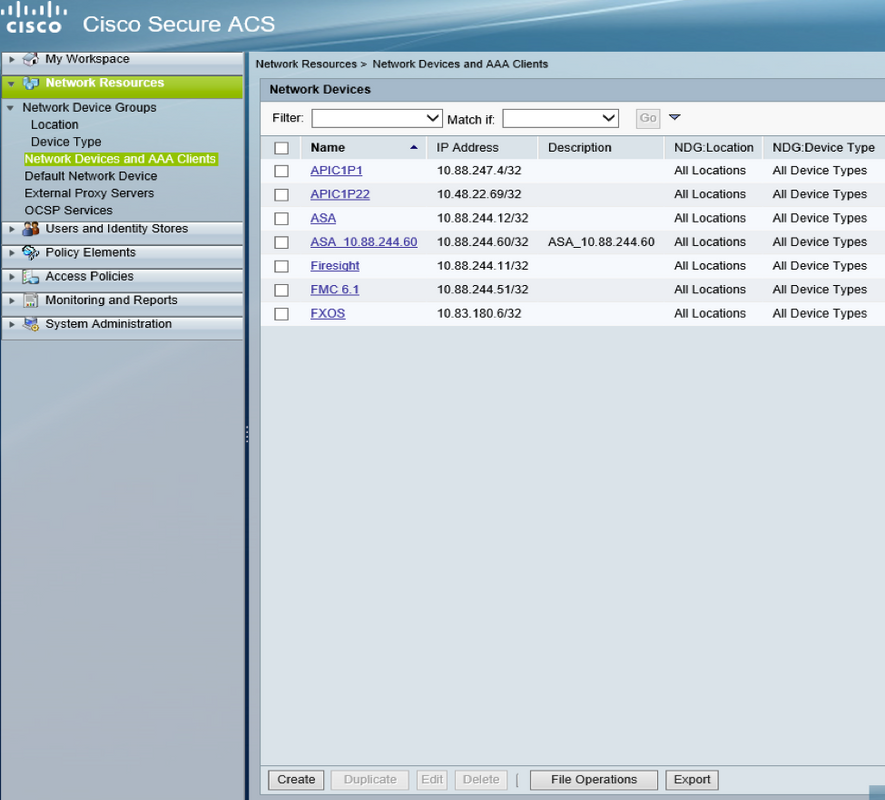

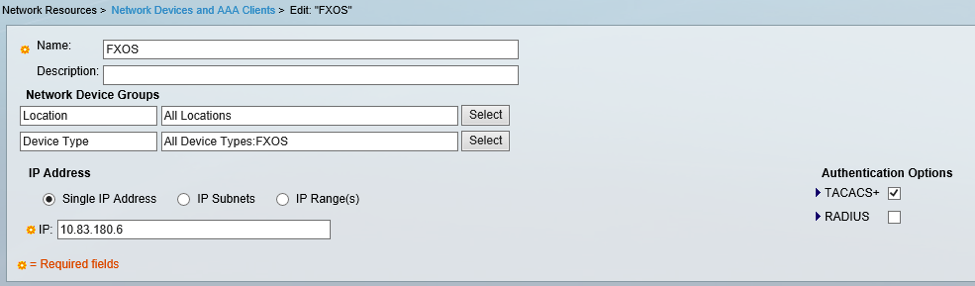

Schritt 1: Navigieren Sie zu Netzwerkressourcen > Netzwerkgeräte und AAA-Clients.

Schritt 2: Klicken Sie auf Erstellen.

Schritt 3: Geben Sie die erforderlichen Werte ein (Name, IP-Adresse, Gerätetyp und TACACS+ aktivieren sowie SCHLÜSSEL hinzufügen).

Schritt 4: Klicken Sie auf Senden.

Erstellen von Identitätsgruppen und Benutzern

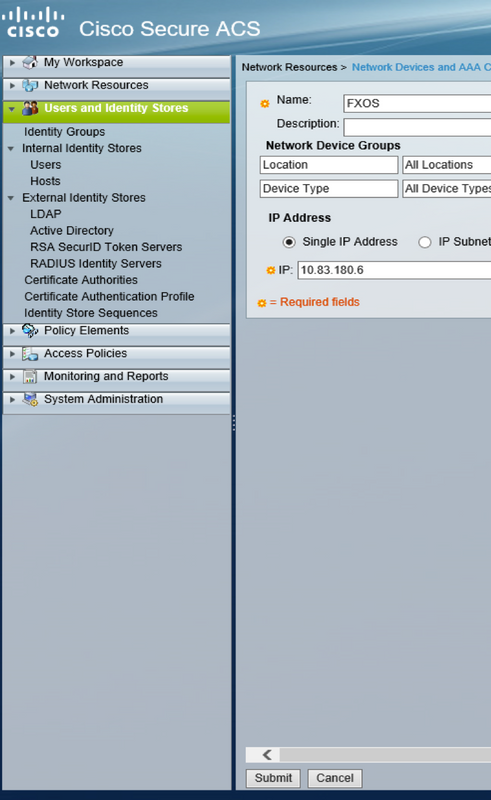

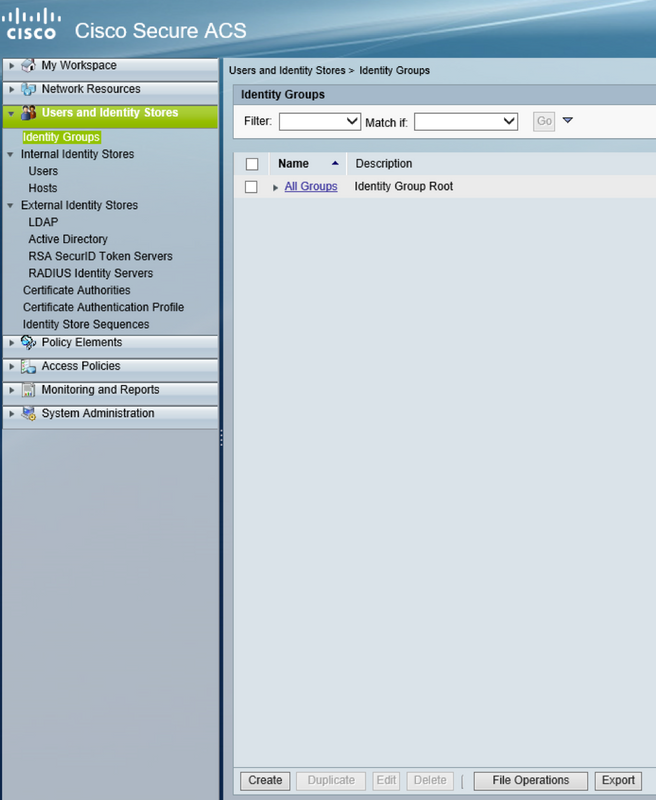

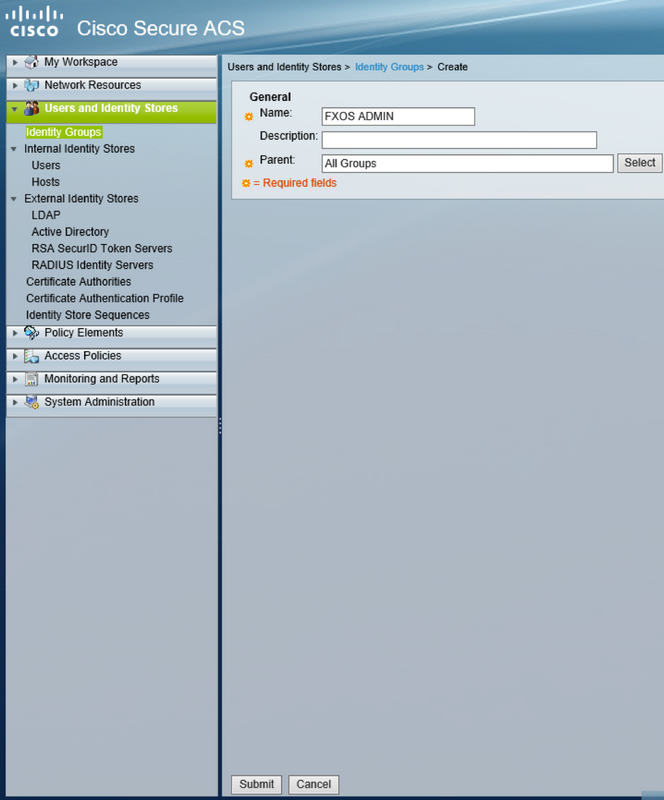

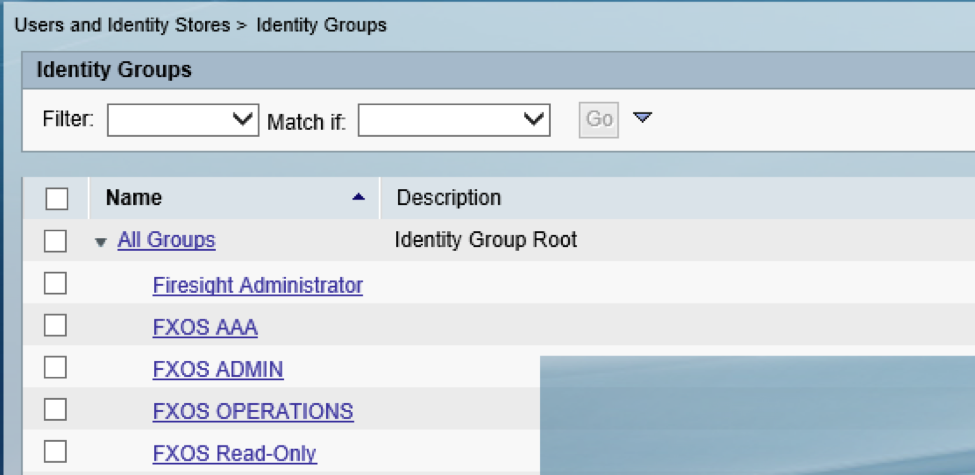

Schritt 1: Navigieren Sie zu Benutzer und Identitätsdaten > Identitätsgruppen.

Schritt 2: Klicken Sie auf Erstellen.

Schritt 3: Geben Sie den Wert für Name ein, und klicken Sie auf Senden.

Schritt 4: Wiederholen Sie die Schritte 2 und 3 für alle erforderlichen Benutzerrollen.

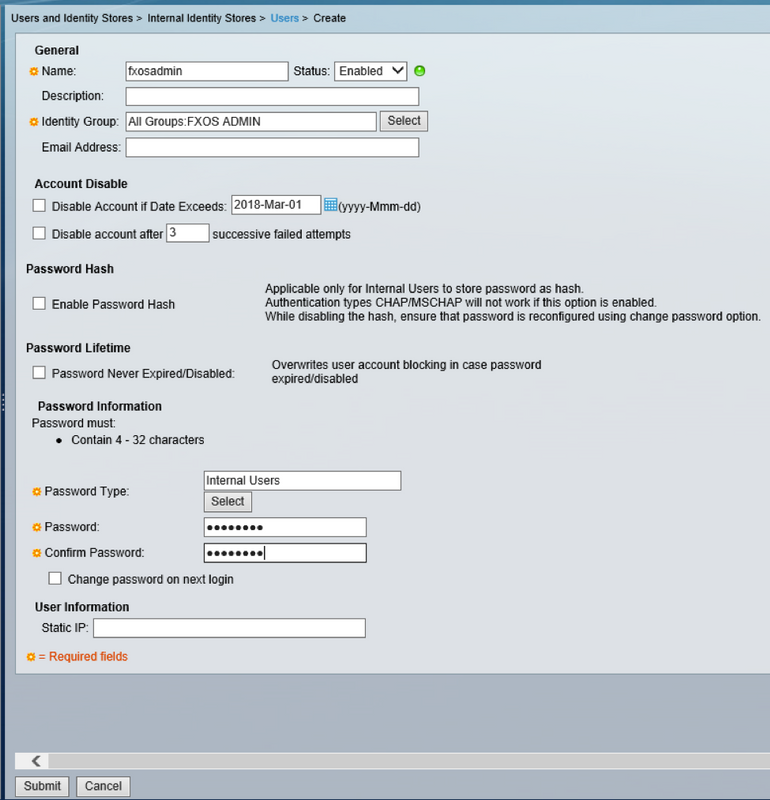

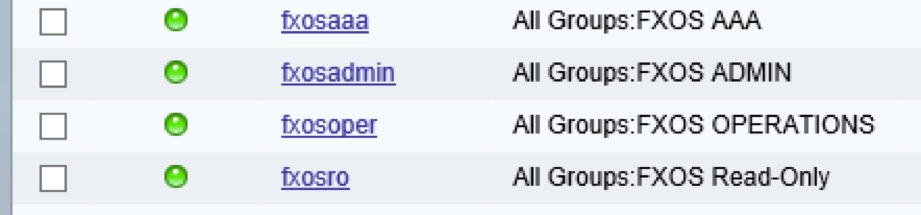

Schritt 5: Navigieren Sie zu Benutzer und Identitätsdaten > Interne Identitätsdaten > Benutzer.

Schritt 6: Klicken Sie auf Erstellen.

Schritt 7: Geben Sie die erforderlichen Werte ein (Name, Identitätsgruppe, Kennwort).

Schritt 8: Wiederholen Sie die Schritte 6 und 7 für alle erforderlichen Benutzer.

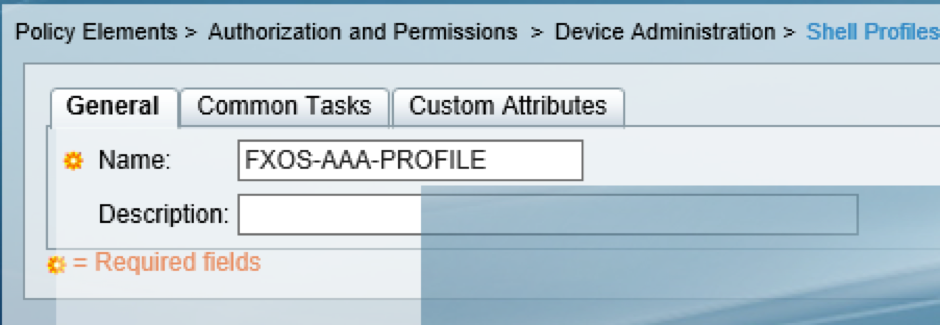

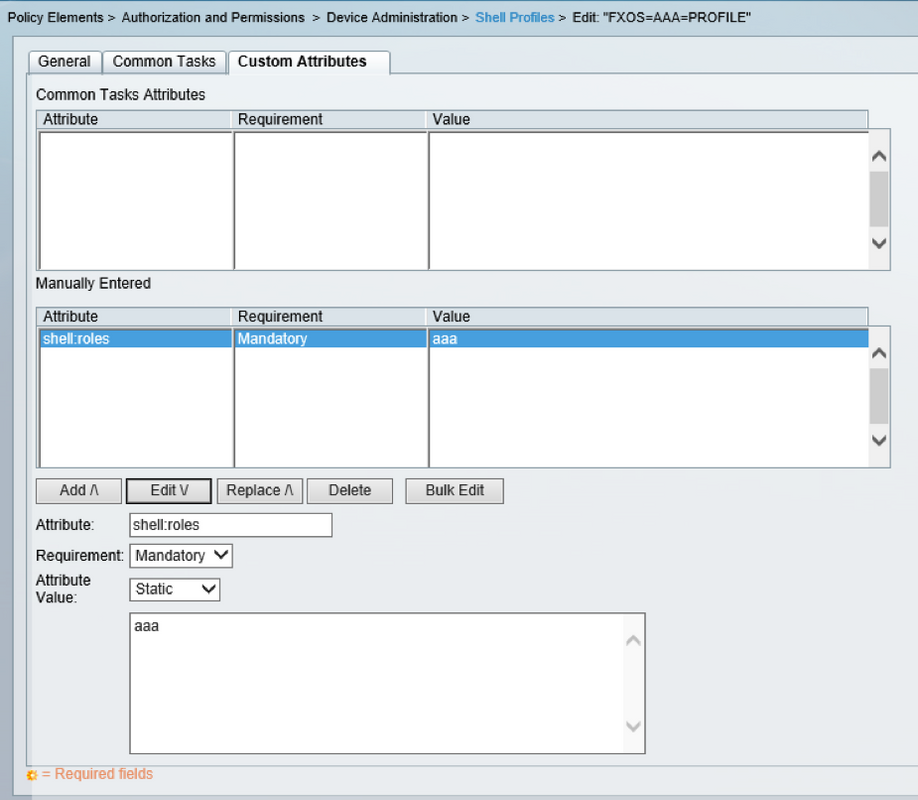

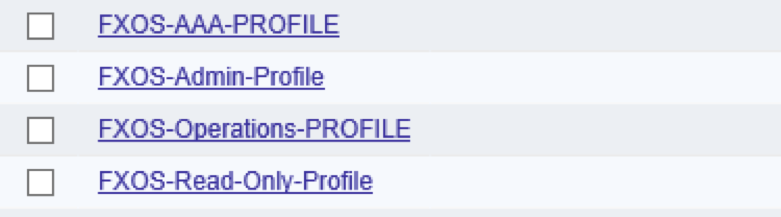

Erstellen des Shell-Profils für jede Benutzerrolle

Schritt 1: Navigieren Sie zu Richtlinien > Autorisierung und Berechtigungen > Geräteverwaltung > Shell-Profile > klicken Sie auf Erstellen.

Schritt 2: Füllen Sie alle Attribute für das Autorisierungsprofil aus.

2.1 Konfigurieren Sie den Profilnamen in der Registerkarte Allgemein.

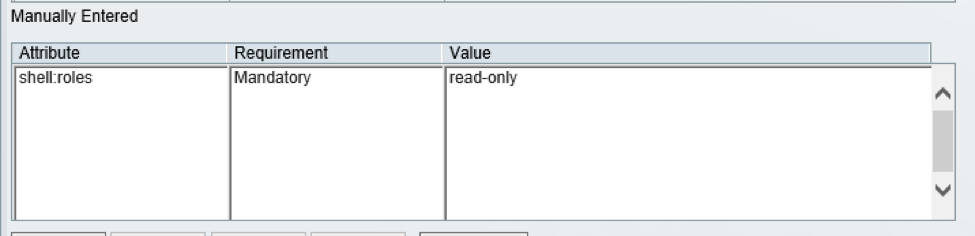

2.2 Konfigurieren Sie auf der Registerkarte Custom Attributes (Benutzerdefinierte Attribute) den folgenden CISCO-AV-PAIR

cisco-av-pair=shell:roles="aaa"

2.3 Klicken Sie auf HINZUFÜGEN /\ und Senden.

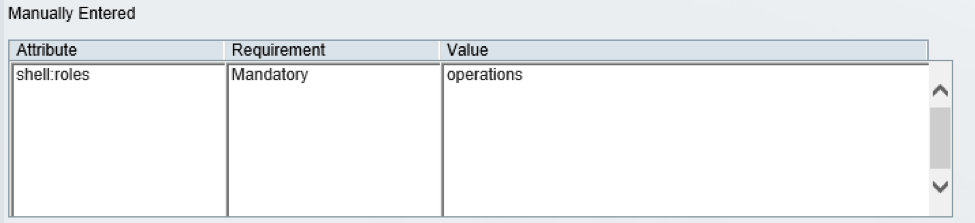

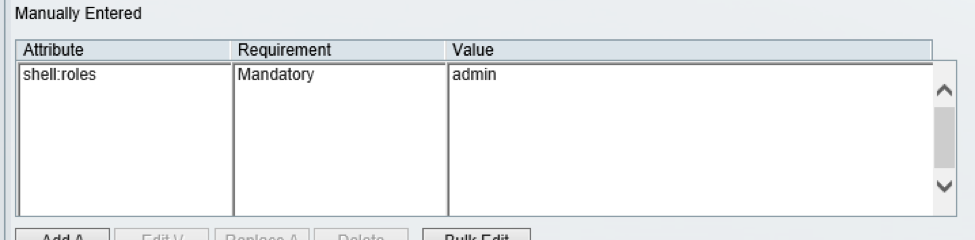

Schritt 3: Wiederholen Sie die Schritte 1 und 2 für die übrigen Benutzerrollen mit den folgenden Cisco-AV-Paaren.

cisco-av-pair=shell:roles="admin"

cisco-av-pair=shell:roles="operations"

cisco-av-pair=shell:roles="schreibgeschützt"

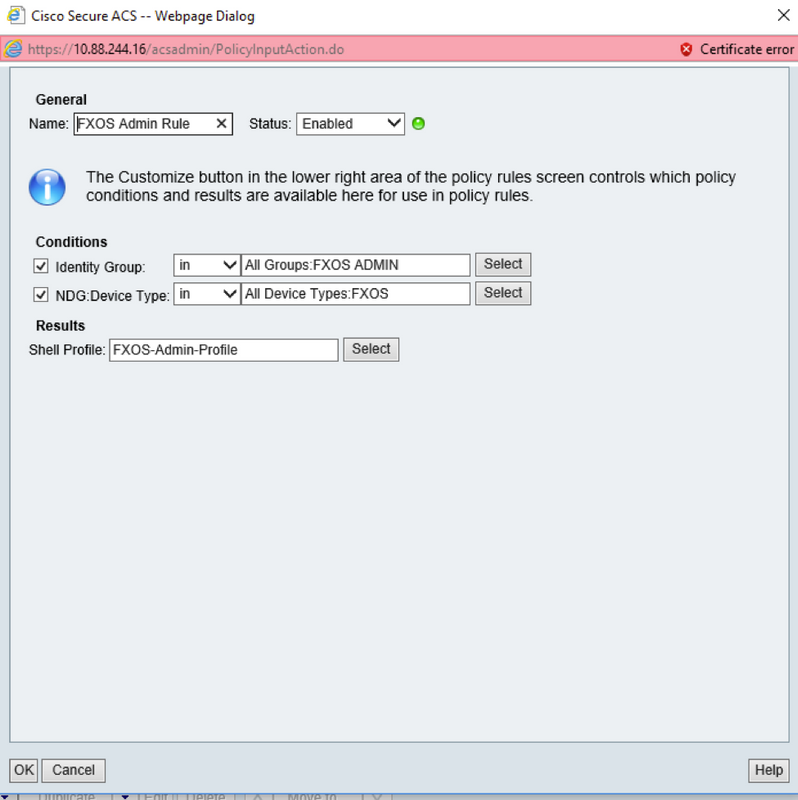

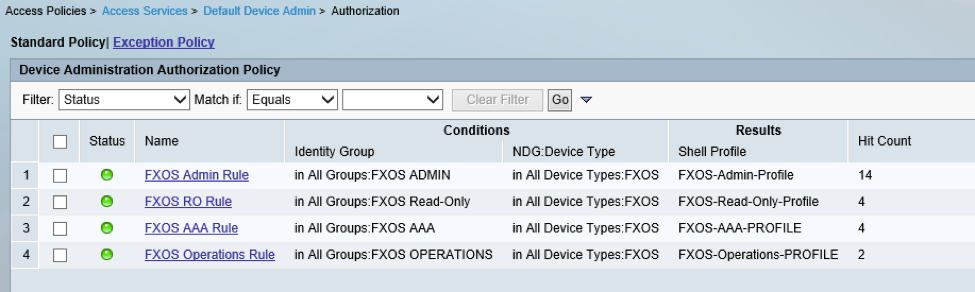

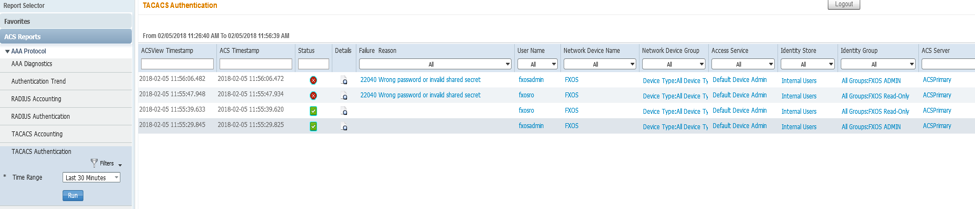

Erstellen der Richtlinie für den Administrator des Geräts

Schritt 1: Navigieren Sie zu Zugriffsrichtlinien > Zugriffsdienste > Standardgeräteadministrator > Autorisierung > Klicken Sie auf Erstellen.

Schritt 2: Füllen Sie die erforderlichen Parameter aus (Identitätsgruppe, Gerätetyp und Shell-Profil), und klicken Sie auf OK.

Schritt 3: Wiederholen Sie die Schritte 1 und 2 für alle Benutzerrollen.

Schritt 4: Klicken Sie unten auf der Seite auf Änderungen speichern.

Überprüfen

Sie können jetzt jeden Benutzer testen und überprüfen, ob ihm die richtige Benutzerrolle zugewiesen wurde.

Überprüfung des FXOS-Chassis

- Telnet oder SSH zum FXOS-Chassis und melden Sie sich mit einem der erstellten Benutzer auf der ISE an.

Benutzername: Fxosadmin

Kennwort:

fpr4120-TAC-A# Scope Security

fpr4120-TAC-A/security # Details für Remote-Benutzer anzeigen

Remote-Benutzer fxosaa:

Beschreibung:

Benutzerrollen:

Name: Aaa

Name: schreibgeschützt

Remote-Benutzer fxosadmin:

Beschreibung:

Benutzerrollen:

Name: Administrator

Name: schreibgeschützt

Remote-Benutzer-Faxgerät:

Beschreibung:

Benutzerrollen:

Name: Betrieb

Name: schreibgeschützt

Remote User FXOTOR:

Beschreibung:

Benutzerrollen:

Name: schreibgeschützt

Je nach dem eingegebenen Benutzernamen werden in der FXOS-Chassis-CLI nur die Befehle angezeigt, die für die zugewiesene Benutzerrolle autorisiert wurden.

Administrator-Benutzer

fpr4120-TAC-A /security # ?

Bestätigung

Benutzersitzungen löschen

Erstellen verwalteter Objekte

Löschen verwalteter Objekte

Deaktivierung von Diensten

Aktivieren von Services

Geben Sie ein verwaltetes Objekt ein.

Bereich Ändert den aktuellen Modus

Festlegen von Eigenschaftenwerten

Systeminformationen anzeigen

Aktive CMC-Sitzungen beenden

fpr4120-TAC-A# Connect-FXOS

fpr4120-TAC-A (fxos)# debug aaa-anfragen

fpr4120-TAC-A (fxos)#

Schreibgeschützter Benutzer

fpr4120-TAC-A /security # ?

Bereich Ändert den aktuellen Modus

Festlegen von Eigenschaftenwerten

Systeminformationen anzeigen

fpr4120-TAC-A# Connect-FXOS

fpr4120-TAC-A (fxos)# debug aaa-anfragen

% Berechtigung verweigert für die Rolle

- Navigieren Sie zur IP-Adresse des FXOS-Chassis, und melden Sie sich mit einem der erstellten Benutzer auf der ISE an.

Administratorbenutzerrolle.

Schreibgeschützt Benutzer:

Hinweis: Beachten Sie, dass die Schaltfläche ADD deaktiviert ist.

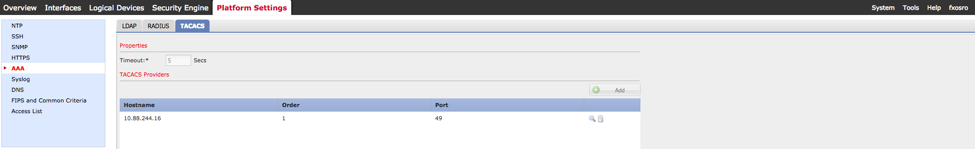

ACS-Verifizierung

- Navigieren Sie zu Monitoring and Reports > Launch Monitoring and Report Viewer > Reports > AAA Protocol > TACACS Authentication > Click Run. Erfolgreiche und fehlgeschlagene Versuche sollten angezeigt werden.

Fehlerbehebung

Führen Sie zum Debuggen der AAA-Authentifizierung und -Autorisierung die folgenden Befehle in der FXOS-CLI aus.

fpr4120-TAC-A# Connect-FXOS

fpr4120-TAC-A (fxos)# debug aaa-anfragen

fpr4120-TAC-A (fxos)# debug aaa event

fpr4120-TAC-A (fxos)# debug aaa errors

fpr4120-TAC-A (fxos)# term mon

Nach einem erfolgreichen Authentifizierungsversuch wird die folgende Ausgabe angezeigt.

2018 05:31:29.192410 aaa: aa_req_process für die Authentifizierung. Sitzung Nr. 0

2018 05:31:29.192439 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: login appln_subtype: Standard

2018 05.02.2014 14:31:29.192462 aaa: try_next_aaa_method

2018 05.02.2014 14:31:29.19248 aaa: Die konfigurierten Methoden gesamt sind 1, der aktuelle Index ist 0.

2018 05.02.2014:31:29.192509 aaa: Handle_req_using_method

2018 05.02.2014:31:29.192527 aaa: AAA_METHODE_SERVER_GRUPPE

2018 05.02.2014 14:31:29.19255 aaa: aa_sg_method_handler group = takacs

2018 05.02 14:31:29.192572 aaa: Verwenden des an diese Funktion übergebenen sg_protocol

2018 05.02 14:31:29.192592 aaa: Anfrage an TACACS-Dienst senden

2018 05.02.2014 14:31:29.192654 aaa: mts_send_msg_to_prot_daemon: Payload-Länge = 374

2018 05.02.2014:31:29.192694 aaa: Sitzung: 0x856b4cc hinzugefügt zur Sitzungstabelle 1

2018 05.02.2014:31:29.192717 aaa: Konfigurierte Methodengruppe erfolgreich

2018 05.02.2014:31:29.3638 aaa: aaa_process_fd_set

2018 05:31:29.366423 aaa: aa_process_fd_set: mtscallback auf aaa_q

2018 05.02.2014 14:31:29.366467 aaa: mts_message_response_handler: eine MTS-Antwort

2018 05:31:29.366496 aaa: prot_daemon_response_handler

2018 05.02.2014 14:31:29.36524 aaa: Sitzung: 0x856b4cc aus Sitzungstabelle 0 entfernt

2018 05.02.2014 14:31:29.36554 aaa: is_aaa_resp_status_Succ= 1

2018 05.02.2014:31:29.36581 aaa: is_aa_resp_status_Success ist TRUE

2018 05.02.2014 14:31:29.36608 aaa: aa_send_client_response für die Authentifizierung. session->flags=21. aa_resp->flags=0.

2018 05.02.2014 14:31:29.36642 aaa: AAA_REQ_FLAG_NORMAL

2018 05.02 14:31:29.367462 aaa: aa_req_process für die Autorisierung. Sitzung Nr. 0

2018 05.02.2014 14:31:29.367496 aaa: aaa_req_process called with context from appln: login appln_subtype: default authen_type:2, authen_method: 0

2018 05.02.2014 14:31:29.367525 aaa: aaa_send_req_using_context

2018 05.02.2014 14:31:29.367552 aaa: aa_sg_method_handler group = (null)

2018 05.02.2014 14:31:29.367579 aaa: Verwenden des an diese Funktion übergebenen sg_protocol

2018 05.02.2014 14:31:29.367607 aaa: kontextbasiertes oder gerichtetes AAA req (Ausnahme: keine Relay-Anfrage). Keine Kopie einer Anforderung wird übernommen.

2018 05.02.2014 14:31:29.367634 aaa: Anfrage an TACACS-Dienst senden

2018 05.02.2014 14:31:29.369679 aaa: mts_send_msg_to_prot_daemon: Payload-Länge = 660

2018 05.02.2014 14:31:29.369739 aaa: Sitzung: 0x856b4cc hinzugefügt zur Sitzungstabelle 1

2018 05.02 14:31:29.539392 aaa: aaa_process_fd_set

2018 05.02.2014:31:29.539420 aaa: aa_process_fd_set: mtscallback auf aaa_q

2018 05:31:29.539449 aaa: mts_message_response_handler: eine MTS-Antwort

2018 05.02.2014 14:31:29.539470 aaa: prot_daemon_response_handler

2018 05.02.2014:31:29.539496 aaa: Sitzung: 0x856b4cc aus Sitzungstabelle 0 entfernt

2018 05.02.2015 14:31:29.539525 aaa: is_aa_resp_status_Success status = 2

2018 05.02.2014 14:31:29.53950 aaa: is_aa_resp_status_Success ist TRUE

2018 05.02.2014:31:29.539578 aaa: aa_send_client_response für die Autorisierung. session->flags=9. aa_resp->flags=0.

2018 05.02.2015 14:31:29.539606 aaa: AAA_REQ_FLAG_NORMAL

2018 05.02.2014 14:31:29.539683 aaa: mts_send_response erfolgreich

2018 05:31:29.539723 aaa: aaa_cleanup_session

2018 05.02.2013 aaa: ALTER OPCODE: accounting_interim_update_update

2018 05.02.2041 aaa: aa_create_local_acct_req: user=, session_id=, log=Benutzer-FXOSOR hinzugefügt

2018 05.02.2076 aaa: 14:31:29.602076 aa_req_process for accounting. Sitzung Nr. 0

2018 05:31:29.602109 aaa: Die MTS-Anforderungsreferenz lautet NULL. LOKALE Anforderung

2018 05:31:29.602135 aaa: Festlegen von AAA_REQ_RESPONSE_NOT_NEEED

2018 05.02.20162 aaa: 14:31:29.602162 aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: default appln_subtype: Standard

2018 05.02.190 aaa: 14:31:29.602190 try_next_aaa_method

2018 05.02.2028 aaa: 14:31:29.60228 Keine Standardmethoden konfiguriert

2018 05.02.2049 aaa: 14:31:29.602249 Keine Konfiguration für diese Anforderung verfügbar

2018 05:31:29.602357 aaa: aaa_local_accounting_msg

2018 05:31:29.602386 aaa: Aktualisieren::add user fxosro

2018 05.02.2014 14:31:29.602414 aaa: av-Liste ist null. Keine VSAN-ID

2018 05.02.2014:31:29.602541 aaa: aa_send_client_response für die Rechnungslegung. session->flags=254. aa_resp->flags=0.

2018 05:31:29.602569 aaa: Antwort auf Buchungsanfrage der alten Bibliothek wird als ERFOLG gesendet

2018 05.02.2014:31:29.602594 aaa: Antwort nicht erforderlich

2018 05.02.2019 14:31:29.602619 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 05:31:29.602643 aaa: aaa_cleanup_session

2018 05:31:29.602671 aaa: aaa_req sollte freigegeben werden.

2018 05:31:29.602698 aaa: Fallback-Methode lokal erfolgreich

2018 05.02.2014 14:31:29.60354 aaa: aaa_process_fd_set

2018 05:31:29.603565 aaa: aa_process_fd_set: mtscallback auf aaa_accounting_q

2018 05:31:29.60358 aaa: ALTER OPCODE: accounting_interim_update_update

2018 05.02.2013 14:31:29.603613 aaa: aa_create_local_acct_req: user=, session_id=, log=added user:fxosro to the role:read-only

2018 05:31:29.603643 aaa: aa_req_process for accounting. Sitzung Nr. 0

2018 05:31:29.603669 aaa: Die MTS-Anforderungsreferenz lautet NULL. LOKALE Anforderung

2018 05.02.2014 14:31:29.603695 aaa: Festlegen von AAA_REQ_RESPONSE_NOT_NEEED

2018 05:31:29.603721 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: default appln_subtype: Standard

2018 05:31:29.603747 aaa: try_next_aaa_method

2018 05:31:29.603779 aaa: Keine Standardmethoden konfiguriert

2018 05.02.2014 14:31:29.603807 aaa: Keine Konfiguration für diese Anforderung verfügbar

2018 05:31:29.603834 aaa: try_fallback_method

2018 05.02.2014 14:31:29.603856 aaa: Handle_req_using_method

2018 05:31:29.603874 aaa: local_method_handler

2018 05.02.2014:31:29.603891 aaa: aaa_local_accounting_msg

2018 05.02.2011 aaa: 14:31:29.603911 update::added user:fxosro to the role:read-only

2018 05:31:29.603934 aaa: av-Liste ist null. Keine VSAN-ID

2018 Feb 5 14:31:29.604040 aaa: aa_send_client_response für die Rechnungslegung. session->flags=254. aa_resp->flags=0.

2018 05.02.2014 14:31:29.604058 aaa: Antwort auf Buchungsanfrage der alten Bibliothek wird als ERFOLG gesendet

2018 05:31:29.604074 aaa: Antwort nicht erforderlich

2018 05.02.2015 14:31:29.604089 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 05:31:29.604104 aaa: aaa_cleanup_session

2018 05.02.2019 14:31:29.604119 aaa: aaa_req sollte freigegeben werden.

2018 05:31:29.604135 aaa: Fallback-Methode lokal erfolgreich

2018 05:31:31 084252 aaa: aa_req_process for accounting. Sitzung Nr. 0

2018 05.02.2014:31:31.084280 aaa: Festlegen von AAA_REQ_RESPONSE_NOT_NEEED

2018 05:31:31 084309 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: default appln_subtype: Standard

2018 05:31:31 084336 aaa: try_next_aaa_method

2018 05:31:31 084375 aaa: Keine Standardmethoden konfiguriert

2018 05:31:31 084403 aaa: Keine Konfiguration für diese Anforderung verfügbar

2018 05:31:31 08430 aaa: try_fallback_method

2018 05.02.2014 14:31:31 08457 aaa: Handle_req_using_method

2018 05:31:31 08484 aaa: local_method_handler

2018 05.02.2014:31:31 084511 aaa: aaa_local_accounting_msg

2018 05.02.2014:31:31.084540 aaa: update:::enabled (null)

2018 05:31:31 084568 aaa: av-Liste ist null. Keine VSAN-ID

2018 05:31:31 084693 aaa: aa_send_client_response für die Rechnungslegung. session->flags=211. aa_resp->flags=0.

2018 05:31:31 084721 aaa: Antwort nicht erforderlich

2018 05:31:31 084746 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 05:31:31 084769 aaa: aaa_cleanup_session

2018 05:31:31 084792 aaa: mts_drop der Anfrage msg

2018 05:31:31 084833 aaa: Fallback-Methode lokal erfolgreich

2018 05.02.2014:31:31.384309 aaa: mts_aaa_req_prozess

2018 05.02.2014:31:31.384340 aaa: aa_req_process for accounting. Sitzung Nr. 0

2018 05.02.2014:31:31.384368 aaa: Festlegen von AAA_REQ_RESPONSE_NOT_NEEED

2018 05.02.2014:31:31.384395 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: default appln_subtype: Standard

2018 05.02.2014:31:31.38423 aaa: try_next_aaa_method

2018 05.02 14:31:31.38462 aaa: Keine Standardmethoden konfiguriert

2018 05.02.2014:31:31.38490 aaa: Keine Konfiguration für diese Anforderung verfügbar

2018 05.02.2014:31:31.384517 aaa: try_fallback_method

2018 05.02.2014:31:31.384545 aaa: Handle_req_using_method

2018 05.02.2014:31:31.384570 aaa: local_method_handler

2018 05.02.2014:31:31.384595 aaa: aaa_local_accounting_msg

2018 05.02.2014:31:31.384620 aaa: update:::enabled (null)

2018 05.02.2014:31:31.384645 aaa: av-Liste ist null. Keine VSAN-ID

2018 05.02.2014:31:31.384769 aaa: aa_send_client_response für die Rechnungslegung. session->flags=211. aa_resp->flags=0.

2018 05.02.2014:31:31.384796 aaa: Antwort nicht erforderlich

2018 05.02.2014:31:31.384820 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 05.02.2014:31:31.384846 aaa: aaa_cleanup_session

2018 05.02.2014:31:31.384869 aaa: mts_drop der Anfrage msg

2018 05.02.2011, 14:31:31.384911 aaa: Fallback-Methode lokal erfolgreich

Nach einem fehlgeschlagenen Authentifizierungsversuch wird die folgende Ausgabe angezeigt.

2018 05:14:29:18.702123 aaa: mts_aaa_req_prozess

2018 05:14:29:18.702144 aaa: aa_req_process für die Authentifizierung. Sitzung Nr. 0

2018 05:14:29:18.702169 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: login appln_subtype: Standard

2018 05:14:29:18.702188 aaa: try_next_aaa_method

2018 05:14:29:18.702212 aaa: Die konfigurierten Methoden gesamt sind 1, der aktuelle Index ist 0.

2018 05.02.2032 aaa: 14:29:18.702232 Handle_req_using_method

2018 05:14:29:18.702251 aaa: AAA_METHODE_SERVER_GRUPPE

2018 05:14:29:18.702276 aaa: aa_sg_method_handler group = takacs

2018 05:14:29:18.702295 aaa: Verwenden des an diese Funktion übergebenen sg_protocol

2018 05:14:29:18.702315 aaa: Anfrage an TACACS-Dienst senden

2018 05.02.2014:29:18.702378 aaa: mts_send_msg_to_prot_daemon: Payload-Länge = 372

2018 05:14:29:18.702427 aaa: Sitzung: 0x856b4cc hinzugefügt zur Sitzungstabelle 1

2018 05:14:29:18.702459 aaa: Konfigurierte Methodengruppe erfolgreich

2018 05:14:29:18.876839 aaa: aaa_process_fd_set

2018 05:14:29:18.876870 aaa: aa_process_fd_set: mtscallback auf aaa_q

2018 05:14:29:18.876908 aaa: mts_message_response_handler: eine MTS-Antwort

2018 05:14:29:18.876938 aaa: prot_daemon_response_handler

2018 05:14:29:18.87696 aaa: Sitzung: 0x856b4cc aus Sitzungstabelle 0 entfernt

2018 05:14:29:18.87003 aaa: is_aa_resp_status_Success status = 2

2018 05:14:29:18.87030 aaa: is_aa_resp_status_Success ist TRUE

2018 05.02.2014:29:18.87058 aaa: aa_send_client_response für die Authentifizierung. session->flags=21. aa_resp->flags=0.

2018 05:14:29:18.877086 aaa: AAA_REQ_FLAG_NORMAL

2018 05:14:29:18.877171 aaa: mts_send_response erfolgreich

2018 05:14:29:18.877224 aaa: aaa_cleanup_session

2018 05:14:29:18.877253 aaa: mts_drop der Anfrage msg

2018 05:14:29:18.877299 aaa: aaa_req sollte freigegeben werden.

2018 05:14:29:18.877364 aaa: aaa_process_fd_set

2018 05:14:29:18.877391 aaa: aa_process_fd_set: mtscallback auf aaa_q

2018 05:14:29:18.877410 aaa: aa_enable_info_config: GET_REQ für eine Anmeldefehlermeldung

2018 05:14:29:18.877415 aaa: Rückgabewert des Konfigurationsvorgangs zurückerhalten:Unbekannter Sicherheitsaspekt

Zugehörige Informationen

Der Ethanalyzer-Befehl in der FX-OS-CLI fordert Sie zur Eingabe eines Kennworts auf, wenn die TACACS/RADIUS-Authentifizierung aktiviert ist. Dieses Verhalten wird durch einen Fehler verursacht.

Bug-ID: CSCvg87518

Beiträge von Cisco Ingenieuren

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback