Cloud Gateway Gold-Konfiguration konfigurieren

Download-Optionen

-

ePub (345.5 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt eine detaillierte Analyse der Gold-Konfiguration für Cisco Secure Email Cloud Gateway.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie folgende Themen kennen:

- Cisco Secure Email Gateway oder Cloud Gateway für UI- und CLI-Verwaltung

- Cisco Secure Email und Web Manager, Verwaltung auf Benutzeroberflächsebene

- Cisco Secure Email Cloud-Kunden können CLI-Zugriff anfordern; siehe: Zugriff über Kommandozeile (CLI)

Verwendete Komponenten

Die Informationen in diesem Dokument stammen aus der Gold-Konfiguration und Empfehlungen zu Best Practices für Cisco Secure E-Mail Cloud-Kunden und -Administratoren.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Verwandte Produkte

Dieses Dokument gilt auch für:

- Cisco Secure Email Gateway - Hardware vor Ort oder virtuelle Appliance

- Cisco Secure Email und Web Manager Hardware und virtuelle Appliance vor Ort

Richtlinien-Quarantäne

Quarantänen werden auf dem Email und Web Manager für Cisco Secure Email Cloud-Kunden konfiguriert und verwaltet. Melden Sie sich bei Ihrem E-Mail- und Web-Manager an, um die Quarantänen anzuzeigen:

- ACCOUNT_ÜBERNAHME

- ANTI_SPOOF

- BLOCK_ANHÄNGE

- BLOCKLISTE

- DKIM_FAIL

- DMARC_QUARANTÄNE

- DMARC_ABLEHNEN

- GESCHMIEDEN_E-MAIL

- UNANGEMESSENER_INHALT

- MAKRO

- ÖFFNEN_RELAIS

- SDR_DATEN

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_AUSGEHEND_MALWARE

- URL_SCHÄDLICH

Cloud Gateway - Gold-Konfiguration

Warnung: Alle Änderungen an Konfigurationen, die auf den in diesem Dokument beschriebenen Best Practices basieren, müssen überprüft und verstanden werden, bevor Sie Ihre Konfigurationsänderungen in Ihrer Produktionsumgebung bestätigen. Wenden Sie sich vor Konfigurationsänderungen an Ihren Cisco CX-Techniker, Ihren Designated Service Manager (DSM) oder Ihr Kundenteam.

Vorbereitungen

Die Gold-Konfiguration für Cisco Secure Email Cloud-Kunden ist die Best Practice und Zero-Day-Konfiguration für das Cloud Gateway und Cisco Secure Email und Web Manager. Cisco Secure Email Für Cloud-Bereitstellungen werden sowohl Cloud Gateway(s) als auch mindestens ein (1) E-Mail- und Web-Manager verwendet. Im Rahmen der Konfiguration und der Best Practices können Administratoren Quarantänen auf dem E-Mail- und Web-Manager für ein zentrales Management verwenden.

Basiskonfiguration

Mail-Policys > Recipient Access Table (RAT)

Die Recipient Access Table legt fest, welche Empfänger von einem öffentlichen Listener akzeptiert werden. Die Tabelle enthält mindestens die Adresse und gibt an, ob sie angenommen oder abgelehnt werden soll. Überprüfen Sie die RAT, um Ihre Domänen nach Bedarf hinzuzufügen und zu verwalten.

Netzwerk > SMTP-Routen

Wenn das SMTP-Routenziel Microsoft 365 ist, finden Sie weitere Informationen unter Office365 Throttling CES New Instance with "4.7.500 Server busy. Versuchen Sie es später erneut."

Sicherheitsservices

Die aufgeführten Services sind für alle Cisco Secure Email Cloud-Kunden mit den angegebenen Werten konfiguriert:

IronPort Anti-Spam (IPAS)

- Aktiviert und konfiguriert Immer 1M scannen und nie 2M scannen

- Timeout für das Scannen einer einzelnen Nachricht: 60 Sekunden

URL-Filterung

- URL-Kategorisierung und Reputationsfilter aktivieren

- (Optional) Erstellen und konfigurieren Sie eine URL-Zulassungsliste mit dem Namen "bypass_urls".

- Web Interaction Tracking aktivieren

- Erweiterte Einstellungen:

- Timeout für URL-Suche: 15 Sekunden

- Maximale Anzahl gescannter URLs im Text und in Anhängen: 400

- URL-Text und HREF in Nachricht umschreiben: Nein

- URL-Protokollierung: Aktiviert

- (Optional) Ab AsyncOS 14.2 für Cloud Gateway sind ein retrospektives URL-Verdict und eine URL-Bereinigung verfügbar. Weitere Informationen finden Sie in den Versionshinweisen und Konfigurieren der URL-Filterung für Secure Email Gateway und Cloud Gateway.

Graymail-Erkennung

- Aktivieren und konfigurieren Immer 1M scannen und nie 2M scannen

- Timeout für das Scannen einer einzelnen Nachricht: 60 Sekunden

Outbreak-Filter

- Adaptive Regeln aktivieren

- Maximale Nachrichtengröße: 2 Mio.

- Web Interaction Tracking aktivieren

Advanced Malware Protection > Dateireputation und -analyse

- Dateireputation aktivieren

- Dateianalyse aktivieren

- Unter Globale Einstellungen können Sie Dateitypen für die Dateianalyse überprüfen.

Nachrichtenverfolgung

- Protokollierung abgelehnter Verbindungen aktivieren (falls erforderlich)

Systemverwaltung

Benutzer (Systemverwaltung > Benutzer)

- Vergessen Sie nicht, die Passphrase-Richtlinien für das lokale Benutzerkonto und die Passphrase-Einstellungen zu überprüfen und festzulegen.

- Konfigurieren und aktivieren Sie nach Möglichkeit das Lightweight Directory Access Protocol (LDAP) für die Authentifizierung (Systemverwaltung > LDAP)

Protokoll-Subscriptions (Systemverwaltung > Protokoll-Subscriptions)

- Falls nicht konfiguriert, erstellen und aktivieren Sie:

- Konfigurationsverlaufsprotokolle

- Protokolle des URL-Reputations-Clients

- Bearbeiten Sie in den globalen Einstellungen für Protokoll-Subscriptions die Einstellungen, und fügen Sie die Header To, From, Reply-To, Sender hinzu.

Zusätzliche Konfiguration (optional)

Zusätzliche Services, die geprüft und berücksichtigt werden sollten:

Systemverwaltung > LDAP

- Wenn Sie LDAP konfigurieren, empfiehlt Cisco LDAP mit aktivierter SSL-Funktion

URL-Schutz

- Unter Konfigurieren der URL-Filterung für sicheres E-Mail-Gateway und Cloud-Gateway finden Sie die aktuellsten Best Practices für die Konfiguration der URL-Abwehr.

- Cisco befasst sich außerdem eingehend mit URL-Verteidigung. Weitere Informationen finden Sie im URL-Verteidigungsleitfaden.

- Einige Beispiele aus dem URL-Verteidigungsleitfaden werden ebenfalls in dieses Dokument aufgenommen.

SPF

- Die DNS-Einträge des Sender Policy Framework (SPF) werden extern für das Cloud Gateway erstellt. Aus diesem Grund empfiehlt Cisco allen Kunden dringend, Best Practices für SPF, DKIM und DMARC in ihren Sicherheitsstatus einzubeziehen. Weitere Informationen zur SPF-Validierung finden Sie unter SPF-Konfiguration und Best Practices.

- Für Cisco Secure Email Cloud-Kunden wird ein Makro für alle Cloud-Gateways pro zugewiesenem Hostnamen veröffentlicht, um das Hinzufügen aller Hosts zu vereinfachen.

- Platzieren Sie diesen Eintrag vor ~all oder -all im aktuellen DNS TXT (SPF)-Datensatz, falls vorhanden:

exists:%{i}.spf.<allocation>.iphmx.com

Hinweis: Stellen Sie sicher, dass der SPF-Datensatz entweder mit ~all oder mit -all endet. Validieren Sie die SPF-Datensätze für Ihre Domänen vor und nach Änderungen!

- Empfohlene Informationen und Tools für mehr über SPF:

Weitere SPF-Beispiele

- Ein ausgezeichnetes Beispiel für SPF ist, wenn Sie E-Mails von Ihrem Cloud Gateway empfangen und ausgehende E-Mails von anderen Mail-Servern senden. Sie können den Mechanismus "a:" verwenden, um Mail-Hosts anzugeben:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

- Wenn Sie ausgehende E-Mails nur über Ihr Cloud Gateway versenden, können Sie Folgendes verwenden:

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- In diesem Beispiel gibt der Mechanismus "ip4:" oder "ip6:" eine IP-Adresse oder einen IP-Adressbereich an:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

Änderungen auf CLI-Ebene

- Wie unter Voraussetzungen angegeben, können Cisco Secure Email Cloud-Kunden einen CLI-Zugriff anfordern. Weitere Informationen finden Sie unter Zugriff über eine Kommandozeile (CLI).

Anti-Spoof-Filter

- Lesen Sie unbedingt den Best Practices-Leitfaden für Anti-Spoofing durch.

- Dieser Leitfaden enthält ausführliche Beispiele und Best Practices für die Konfiguration zum Schutz vor E-Mail-Spoofing.

Header-Filter hinzufügen

- Nur CLI, bitte schreiben und aktivieren Sie den Nachrichtenfilter addHeaders:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

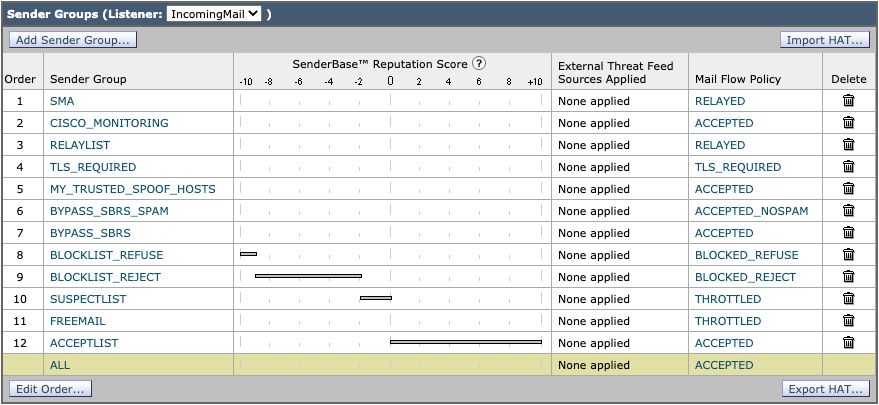

Host Access Table (Mail-Policys > Host Access Table (HAT))

HAT-Übersicht > Zusätzliche Absendergruppen

- ESA-Benutzerhandbuch: Erstellen einer Absendergruppe für die Nachrichtenverarbeitung

- BYPASS_SBRS - Höherer Wert für Quellen, die die Reputation überspringen

- MY_TRUSTED_SPOOF_HOSTS - Teil des Spoofing-Filters

- TLS_REQUIRED - Für erzwungene TLS-Verbindungen

In der vordefinierten Absendergruppe SUSPECTLIST

- ESA-Benutzerhandbuch: Absenderverifizierung: Host

- Aktivieren Sie "SBRS Scores on None".

- (Optional) Aktivieren Sie "PTR-Eintrag-Suche des verbindenden Hosts schlägt aufgrund eines temporären DNS-Fehlers fehl."

Aggressive HAT-Beispiel

- BLOCKLIST_REFUSE [-10.0 bis -9.0] RICHTLINIE: BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0 bis -2.0] RICHTLINIE: BLOCKED_REJECT

- SUSPECTLIST [-2.0 bis 0.0 und SBRS-Bewertung "Keine"] RICHTLINIE: DURCHGESCHNITTEN

- ACCEPTLIST [0.0 bis 10.0] RICHTLINIE: AKZEPTIERT

Hinweis: Die HAT-Beispiele zeigen zusätzlich konfigurierte Mail Flow Policies (MFP). Vollständige Informationen zu MFP finden Sie unter "Understanding the Email Pipeline > Incoming/Receiving" (Die E-Mail-Pipeline verstehen > Eingehend/Empfangen) im Benutzerhandbuch für die entsprechende Version von AsyncOS für das von Ihnen bereitgestellte Cisco Secure Email Gateway.

HAT-Beispiel:

Mail Flow Policy (Standardrichtlinienparameter)

Standardrichtlinienparameter

Sicherheitseinstellungen

- Festlegen der Transport Layer Security (TLS) auf "Bevorzugt"

- Sender Policy Framework (SPF) aktivieren.

- DomainKeys Identified Mail (DKIM) aktivieren.

- Aktivieren der domänenbasierten Nachrichtenauthentifizierung, Berichterstellung und Konformitätsprüfung (DMARC) und Senden von aggregierten Feedback-Berichten

Hinweis: DMARC erfordert zusätzliche Feineinstellung für die Konfiguration. Weitere Informationen zu DMARC finden Sie unter "E-Mail-Authentifizierung > DMARC-Verifizierung" im Benutzerhandbuch für die entsprechende Version von AsyncOS für das von Ihnen bereitgestellte Cisco Secure Email Gateway.

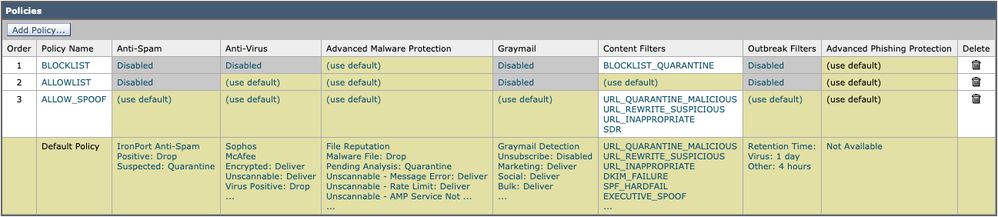

Richtlinien für eingehende Mails

Die Standardrichtlinie wird ähnlich wie folgt konfiguriert:

Anti-Spam

- Aktiviert, wobei die Schwellenwerte bei den Standardschwellenwerten belassen werden. (Eine Änderung der Bewertung kann zu mehr Fehlalarmen führen.)

Anti-Virus

- Scannen von Nachrichten: Nur nach Viren suchen

- sicherstellen, dass das Kontrollkästchen "X-Header einschließen" aktiviert ist.

- Für nicht scannbare Nachrichten und infizierte Nachrichten legen Sie Originalnachricht archivieren auf Nein fest

AMP

- Für nicht scanbare Aktionen bei Nachrichtenfehlern verwenden Sie Erweitert und Benutzerdefinierten Header zu Nachricht hinzufügen, X-TG-MSGERROR, Wert: True.

- Bei nicht scanbaren Aktionen für Ratenlimit verwenden Sie Erweitert und Benutzerdefinierten Header zu Nachricht hinzufügen, X-TG-RATELIMIT, Wert: True.

- Bei Nachrichten mit ausstehender Dateianalyse verwenden Sie Aktion auf Nachricht angewendet: "Quarantäne".

Graymail

- Scannen ist für jedes Urteil (Marketing, Social, Bulk) aktiviert, mit Prepend for Add Text to Subject und Aktion ist Deliver.

- Verwenden Sie für Massenmail-Aktionen die Optionen Erweitert und Benutzerdefinierten Header hinzufügen (optional): X-Bulk, Wert: True.

Content-Filter

- Aktiviert und URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, DKIM_FAILURE, SPF_HARDFAIL, EXECUTIVE_SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_LIMIT sind ausgewählt.

- Diese Content-Filter werden später in diesem Leitfaden bereitgestellt.

Outbreak-Filter

- Die Standard-Bedrohungsstufe ist 3. Passen Sie sie an Ihre Sicherheitsanforderungen an.

- Wenn die Bedrohungsstufe für eine Nachricht diesem Schwellenwert entspricht oder diesen überschreitet, wird die Nachricht in die Outbreak-Quarantäne verschoben. (1 = geringste Bedrohung, 5 = höchste Bedrohung)

- Nachrichtenänderung aktivieren

- URL-Umschreibungssatz für "Für alle Nachrichten aktivieren".

- Betreff ändern vor: [Mögliche $threat_category Betrug]

Richtliniennamen (abgebildet)

- BLOCKLISTE - Mail-Richtlinie

Die BLOCKLIST-Mail-Richtlinie ist so konfiguriert, dass alle Dienste außer Advanced Malware Protection deaktiviert sind. Sie enthält Links zu Content-Filtern mit der Aktion QUARANTINE.

- E-Mail-Richtlinie ZULASSEN

Für die E-Mail-Richtlinie ALLOWLIST wurde Antispam, Graymail deaktiviert und die Inhaltsfilter für URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, DKIM_FAILURE, SPF_HARDFAIL, EXECUTIVE SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_RATE aktiviert. oder Content-Filter Ihrer Wahl und Konfiguration.

- ALLOW_SPOOF-Mail-Richtlinie

Für die E-Mail-Richtlinie ALLOW_SPOOF sind alle Standarddienste aktiviert. Content-Filter sind für URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, SDR oder Content-Filter Ihrer Wahl und Konfiguration aktiviert.

Richtlinien für ausgehende Mails

Die Standardrichtlinie wird ähnlich wie folgt konfiguriert:

Anti-Spam

- Deaktiviert

Anti-Virus

- Scannen von Nachrichten: Nur nach Viren suchen

- Deaktivieren Sie das Kontrollkästchen für "X-Header einschließen".

- (Optional) Für alle Nachrichten: Erweitert > Weitere Benachrichtigung: Aktivieren Sie "Andere", und geben Sie die E-Mail-Adresse Ihres Administrators/SOC an.

Advanced Malware Protection

- Nur Dateireputation aktivieren

- Nicht scanbare Aktionen für Ratenlimit: Verwenden Sie "Erweitert" und "Benutzerdefinierten Header hinzufügen" zu Nachricht: X-TG-RATELIMIT, Wert: "True".

- Nachrichten mit Malware-Anhängen: Verwenden Sie "Erweitert" und "Benutzerdefinierten Header hinzufügen" zu Nachricht: X-TG-OUTBOUND, Wert: "MALWARE ERKANNT".

Graymail

- Deaktiviert

Content-Filter

- Aktiviert und TG_OUTBOUND_MALICIOUS, Strip_Secret_Header, EXTERNAL_SENDER_REMOVE, ACCOUNT_TAKEOVER oder Content-Filter Ihrer Wahl sind ausgewählt.

Outbreak-Filter

- Deaktiviert

SvD

- Aktivieren Sie diese Option je nach SvD-Lizenz und SvD-Konfiguration.

Weitere Einstellungen

Wörterbücher (Mail-Policys > Wörterbücher)

- Aktivieren und überprüfen Sie Profanity and Sexual_Content Dictionary

- Executive_FED-Wörterbuch für die Erkennung gefälschter E-Mails mit allen Führungskräften erstellen

- Erstellen Sie zusätzliche Wörterbücher für eingeschränkte oder andere Schlüsselwörter, die Sie für Ihre Richtlinien, Ihre Umgebung oder Ihre Sicherheitskontrolle benötigen.

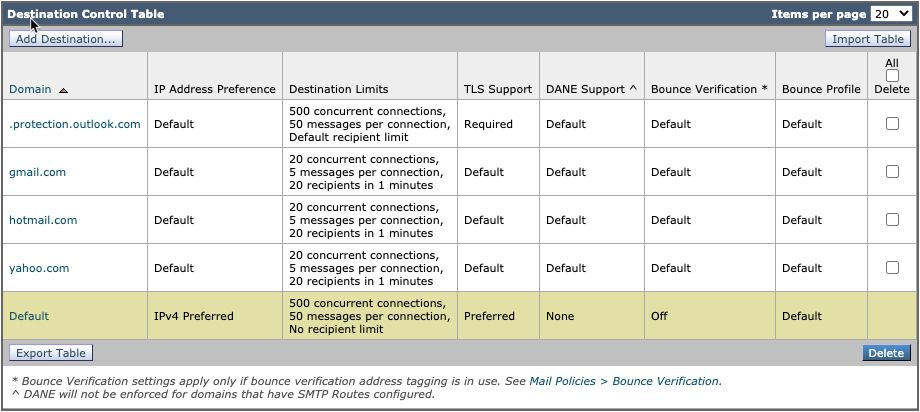

Zielsteuerelemente (Mail-Policys > Zielsteuerelemente)

- Konfigurieren Sie für die Standarddomäne den TLS-Support als Bevorzugt.

- Sie können Ziele für Webmail-Domänen hinzufügen und niedrigere Schwellenwerte festlegen.

- Weitere Informationen finden Sie in unserer Anleitung Rate Limit Your Outbound Mail with Destination Control Settings.

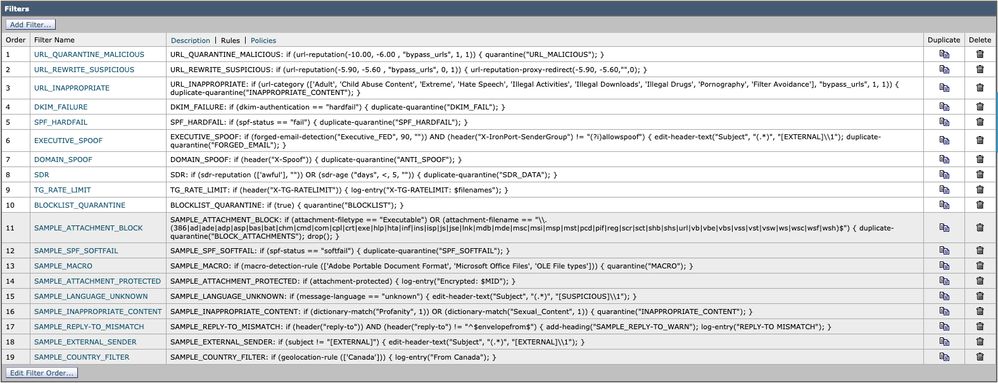

Content-Filter

Hinweis: Weitere Informationen zu Inhaltsfiltern finden Sie unter "Inhaltsfilter" im Benutzerhandbuch für die jeweilige Version von AsyncOS für das von Ihnen bereitgestellte Cisco Secure Email Gateway.

Filter für eingehende Inhalte

URL_QUARANTÄNE_SCHÄDLICH

Bedingung: URL-Reputation; url-reputation(-10.00, -6.00 , "bypass_urls", 1, 1)

Aktion: Quarantäne: quarantine("URL_MALICIOUS")

URL_UMSCHREIBEN_VERDÄCHTIG

Bedingung: URL-Reputation; url-reputation(-5.90, -5.60 , "bypass_urls", 0, 1)

Aktion: URL-Reputation; url-reputation-proxy-redirect(-5.90, -5.60,"",0)

URL_UNANGEMESSEN

Bedingung: URL-Kategorie; URL-Kategorie (['Erwachsene', 'Kindesmissbrauch', 'Extreme', 'Hate Speech', 'Illegale Aktivitäten', 'Illegale Downloads', 'Illegale Drogen', 'Pornografie', 'Filtervermeidung'], "bypass_urls", 1, 1)

Aktion: Quarantine; double-quarantine("INAPPROPRIATE_CONTENT")

DKIM_FEHLER

Bedingung: DKIM-Authentifizierung; dkim-Authentifizierung == hardfail

Aktion: Quarantine; double-quarantine("DKIM_FAIL")

SPF_HARDFAIL

Bedingung: SPF-Verifizierung; spf-status == fehlgeschlagen

Aktion: Quarantine; double-quarantine("SPF_HARDFAIL")

EXECUTIVE_SPOOF

Zustand: Erkennung gefälschter E-Mails; Erkennung gefälschter E-Mails("Executive_FED", 90, "")

Bedingung: Anderer Header; Header("X-IronPort-SenderGroup") != "(?i)allowspoof"

* Apply-Regel festlegen: Nur wenn alle Bedingungen übereinstimmen

Aktion: Header hinzufügen/bearbeiten; edit-header-text("Subject", "(.*)", "[EXTERNAL]\\1")

Aktion: Quarantäne; double-quarantine("FORGED_EMAIL")

DOMÄNE_SPOOF

Bedingung: Anderer Header; Header("X-Spoof")

Aktion: Quarantine; double-quarantine("ANTI_SPOOF")

SZR

Bedingung: Domänenreputation; SDR-Reputation (['furchtbar'], "")

Bedingung: Domain Reputation; SDR-Alter ("Tage", <, 5, "")

* Regel anwenden: Wenn eine oder mehrere Bedingungen zutreffen

Aktion: Quarantine; double-quarantine("SDR_DATA")

TG_RATE_LIMIT

Bedingung: Anderer Header; Header("X-TG-RATELIMIT")

Aktion: Protokolleintrag hinzufügen; Protokolleintrag("X-TG-RATELIMIT: $filenames")

BLOCKLISTE_QUARANTÄNE

Bedingung: (Keine)

Aktion: Quarantäne; Quarantäne("BLOCKLIST")

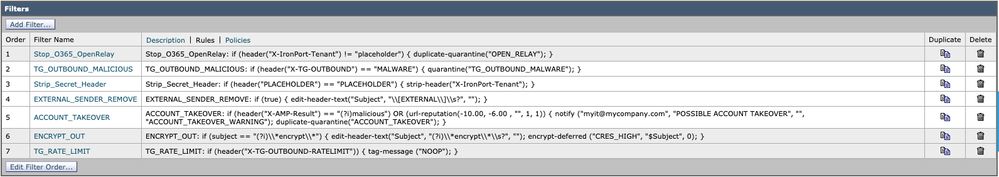

Filter für ausgehenden Inhalt

TG_AUSGEHEND_SCHÄDLICH

Bedingung: Anderer Header; Header("X-TG-OUTBOUND") == MALWARE

Aktion: Quarantäne; Quarantäne("TG_OUTBOUND_MALWARE")

Strip_Secret_Header

Bedingung: Anderer Header; Header("PLACEHOLDER") == PLACEHOLDER

Aktion: Strip Header; strip-header("X-IronPort-Tenant")

EXTERNER_ABSENDER_ENTFERNEN

Bedingung: (Keine)

Aktion: Header hinzufügen/bearbeiten; Header-bearbeiten-Text("Betreff", "\\[EXTERNAL\\]\\s?", "")

ACCOUNT_ÜBERNAHME

Bedingung: Anderer Header; Header("X-AMP-Result") == (?i)bösartig

Bedingung: URL-Reputation; url-reputation(-10,00, -6,00 , "", 1, 1)

*Apply Rule (Anwenden-Regel festlegen): Wenn eine oder mehrere Bedingungen zutreffen

Aktion: Benachrichtigen;benachrichtigen ("<Admin- oder Distribution-E-Mail-Adresse einfügen>", "MÖGLICHE ÜBERNAHME EINES KONTOS", "", "ACCOUNT_TAKEOVER_WARNING")

Aktion: double-quarantine("ACCOUNT_TAKEOVER")

Für Kunden der Cisco Secure E-Mail Cloud sind in der Gold-Konfiguration und den Best Practice-Empfehlungen Beispiele für Content-Filter enthalten. Lesen Sie darüber hinaus die Filter "SAMPLE_", um weitere Informationen zu den entsprechenden Bedingungen und Aktionen zu erhalten, die für Ihre Konfiguration von Vorteil sein können.

Cisco Live

Auf der Cisco Live werden weltweit viele Sessions abgehalten. Neben persönlichen Sessions stehen technische Breakouts zur Verfügung, in denen Best Practices für Cisco Secure Email besprochen werden. Ältere Sitzungen und Zugriff finden Sie auf der Cisco Live (CCO-Anmeldung erforderlich):

-

Cisco Email Security: Best Practices und Feinabstimmung - BRKSEC-2131

- DMARCate Your Email Perimeter - BRKSEC-2131

- E-Mail wird behoben! - Cisco Email Security - Erweiterte Fehlerbehebung - BRKSEC-3265

- API-Integrationen für Cisco Email Security - DEVNET-2326

- Sicherung von SaaS-Mailbox-Services mit Cloud Email Security von Cisco - BRKSEC-1025

- E-Mail-Sicherheit: Best Practices und Feinabstimmung - TECSEC-2345

- 250 not OK - Mit Cisco Email Security in die Defensive gehen - TECSEC-2345

- Cisco Domain Protection und Cisco Advanced Phishing Protection: Die nächste Stufe der E-Mail-Sicherheit! - BRKSEC-1243

- SPF ist kein Akronym für "Spoof"! Nutzen wir das Beste aus der nächsten Ebene der E-Mail-Sicherheit! - DGTL-BRKSEC-2327

Wenn eine Sitzung nicht verfügbar ist, behält sich die Cisco Live das Recht vor, sie aufgrund des Alters der Präsentation zu entfernen.

Zusätzliche Informationen

Cisco Secure Email Gateway-Dokumentation

- Versionshinweise

- Benutzerhandbuch

- CLI-Referenzhandbuch

- API-Programmierhandbücher für Cisco Secure Email Gateway

- Open Source für Cisco Secure Email Gateway

- Installationsanleitung für die Cisco Content Security Virtual Appliance (mit vESA)

Secure Email Cloud Gateway - Dokumentation

Cisco Secure Email und Web Manager-Dokumentation

- Versionshinweise und Kompatibilitätsmatrix

- Benutzerhandbuch

- API-Programmierhandbücher für Cisco Secure Email und Web Manager

- Cisco Content Security Virtual Appliance Installationshandbuch (einschl. vSMA)

Cisco Secure-Produktdokumentation

Zugehörige Informationen

- Cisco Secure Email Security - Compliance

- Angebotsbeschreibung: Secure Email

- Cisco Universal Cloud - Begriffe

- Cisco Support und Downloads

- [EXTERN] OpenSPF: SPF-Grundlagen und erweiterte Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

31-Jul-2022 |

Aktualisierung der neuesten Gold Configuration-Werte, Umformulierung zur Erfüllung von Veröffentlichungskriterien, Aktualisierung von Links und Verweisen. |

1.0 |

15-May-2017 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Robert SherwinCisco Secure Email

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback