ASA/PIX - Konfigurieren eines Cisco IOS-Routers für einen LAN-zu-LAN-IPsec-Tunnel

Inhalt

Einleitung

In diesem Dokument wird veranschaulicht, wie ein IPsec-Tunnel von der PIX Security Appliance 7.x oder höher oder der Adaptive Security Appliance (ASA) mit einem internen Netzwerk zu einem 2611-Router, auf dem ein Crypto-Image ausgeführt wird, konfiguriert wird. Statische Routen werden zugunsten der Einfachheit verwendet.

Weitere Informationen zur Konfiguration eines LAN-zu-LAN-Tunnels zwischen einem Router und dem PIX finden Sie unter Configuring IPSec - Router to PIX.

Weitere Informationen zu einer LAN-zu-LAN-Tunnelkonfiguration zwischen der Cisco VPN 3000 Concentrator und dem Cisco VPN 3000 Concentrator finden Sie unter LAN-to-LAN IPSec-Tunnel Between the Cisco VPN 3000 Concentrator und PIX-Firewall-Konfigurationsbeispiel.

Weitere Informationen zum Szenario, in dem sich der LAN-zu-LAN-Tunnel zwischen dem PIX- und VPN-Konzentrator befindet, finden Sie unter IPsec Tunnel Between PIX 7.x and VPN 3000 Concentrator Configuration Example (Konfigurationsbeispiel für IPsec-Tunnel zwischen PIX 7.x und VPN 3000 Concentrator).

Im Konfigurationsbeispiel für PIX/ASA 7.x Enhanced Spoke-to-Client VPN mit TACACS+-Authentifizierung erfahren Sie mehr über das Szenario, in dem der LAN-zu-LAN-Tunnel zwischen den PIXs auch den Zugriff eines VPN-Clients auf das Spoke-PIX über den Hub-PIX ermöglicht.

Weitere Informationen zum gleichen Szenario, in dem die PIX/ASA Security Appliance die Softwareversion 8.x ausführt, finden Sie unter SDM: Site-to-Site IPsec VPN Between ASA/PIX and an einem IOS Router Configuration Example.

Unter Configuration Professional: Site-to-Site IPsec VPN Between ASA/PIX and an IOS Router Configuration Example finden Sie weitere Informationen zu demselben Szenario, in dem die ASA-bezogene Konfiguration mithilfe der ASDM-GUI und die Router-bezogene Konfiguration mithilfe der Cisco CP-GUI angezeigt wird.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

PIX-525 mit PIX Software Version 7.0

-

Cisco Router der Serie 2611 mit Cisco IOS® Software, Version 12.2(15)T13

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Auf dem PIX arbeiten die Befehle access-list und nat 0 zusammen. Wenn ein Benutzer im Netzwerk 10.1.1.0 zu dem Netzwerk 10.2.2.0 wechselt, wird die Zugriffsliste verwendet, um die Verschlüsselung des Netzwerkverkehrs 10.1.1.0 ohne Network Address Translation (NAT) zuzulassen. Auf dem Router werden die Befehle route-map und access-list verwendet, um die Verschlüsselung des Netzwerkverkehrs 10.2.2.0 ohne NAT zu ermöglichen. Wenn dieselben Benutzer jedoch an einen anderen Ort wechseln, werden sie über Port Address Translation (PAT) in die Adresse 172.17.63.230 übersetzt.

Dies sind die Konfigurationsbefehle, die auf der PIX Security Appliance erforderlich sind, damit Datenverkehr nicht über PAT im Tunnel und Datenverkehr ins Internet über PAT läuft.

access-list nonat permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0 nat (inside) 0 access-list nonat nat (inside) 1 10.1.1.0 255.255.255.0 0 0

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

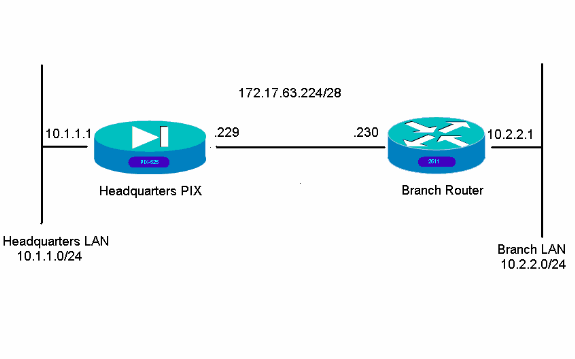

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurationen

Diese Konfigurationsbeispiele gelten für die Kommandozeile. Wenn Sie die Konfiguration mithilfe des Adaptive Security Device Managers (ASDM) bevorzugen, lesen Sie den Abschnitt Konfiguration mit ASDM in diesem Dokument.

| Hauptsitz PIX |

|---|

HQPIX(config)#show run PIX Version 7.0(0)102 names ! interface Ethernet0 description WAN interface nameif outside security-level 0 ip address 172.17.63.229 255.255.255.240 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet2 shutdown no nameif no security-level no ip address ! interface Ethernet3 shutdown no nameif no security-level no ip address ! interface Ethernet4 shutdown no nameif no security-level no ip address ! interface Ethernet5 shutdown no nameif no security-level no ip address ! enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted hostname HQPIX domain-name cisco.com ftp mode passive clock timezone AEST 10 access-list Ipsec-conn extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0 access-list nonat extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0 pager lines 24 logging enable logging buffered debugging mtu inside 1500 mtu outside 1500 no failover monitor-interface inside monitor-interface outside asdm image flash:/asdmfile.50073 no asdm history enable arp timeout 14400 nat-control global (outside) 1 interface nat (inside) 0 access-list nonat nat (inside) 1 10.1.1.0 255.255.255.0 access-group 100 in interface inside route outside 0.0.0.0 0.0.0.0 172.17.63.230 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute aaa-server TACACS+ protocol tacacs+ aaa-server RADIUS protocol radius aaa-server partner protocol tacacs+ username cisco password 3USUcOPFUiMCO4Jk encrypted http server enable http 10.1.1.2 255.255.255.255 inside no snmp-server location no snmp-server contact snmp-server community public snmp-server enable traps snmp crypto ipsec transform-set avalanche esp-des esp-md5-hmac crypto ipsec security-association lifetime seconds 3600 crypto ipsec df-bit clear-df outside crypto map forsberg 21 match address Ipsec-conn crypto map forsberg 21 set peer 172.17.63.230 crypto map forsberg 21 set transform-set avalanche crypto map forsberg interface outside isakmp identity address isakmp enable outside isakmp policy 1 authentication pre-share isakmp policy 1 encryption 3des isakmp policy 1 hash sha isakmp policy 1 group 2 isakmp policy 1 lifetime 86400 isakmp policy 65535 authentication pre-share isakmp policy 65535 encryption 3des isakmp policy 65535 hash sha isakmp policy 65535 group 2 isakmp policy 65535 lifetime 86400 telnet timeout 5 ssh timeout 5 console timeout 0 tunnel-group 172.17.63.230 type ipsec-l2l tunnel-group 172.17.63.230 ipsec-attributes pre-shared-key * ! class-map inspection_default match default-inspection-traffic ! ! policy-map asa_global_fw_policy class inspection_default inspect dns maximum-length 512 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp inspect http ! service-policy asa_global_fw_policy global Cryptochecksum:3a5851f7310d14e82bdf17e64d638738 : end SV-2-8# |

| Zweigstellen-Router |

|---|

BranchRouter#show run Building configuration... Current configuration : 1719 bytes ! ! Last configuration change at 13:03:25 AEST Tue Apr 5 2005 ! NVRAM config last updated at 13:03:44 AEST Tue Apr 5 2005 ! version 12.2 service timestamps debug datetime msec service timestamps log uptime no service password-encryption ! hostname BranchRouter ! logging queue-limit 100 logging buffered 4096 debugging ! username cisco privilege 15 password 0 cisco memory-size iomem 15 clock timezone AEST 10 ip subnet-zero ! ! ! ip audit notify log ip audit po max-events 100 ! ! ! crypto isakmp policy 11 encr 3des authentication pre-share group 2 crypto isakmp key cisco123 address 172.17.63.229 ! ! crypto ipsec transform-set sharks esp-des esp-md5-hmac ! crypto map nolan 11 ipsec-isakmp set peer 172.17.63.229 set transform-set sharks match address 120 ! ! ! ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! ! ! interface Ethernet0/0 ip address 172.17.63.230 255.255.255.240 ip nat outside no ip route-cache no ip mroute-cache half-duplex crypto map nolan ! interface Ethernet0/1 ip address 10.2.2.1 255.255.255.0 ip nat inside half-duplex ! ip nat pool branch 172.17.63.230 172.17.63.230 netmask 255.255.255.0 ip nat inside source route-map nonat pool branch overload no ip http server no ip http secure-server ip classless ip route 10.1.1.0 255.255.255.0 172.17.63.229 ! ! ! access-list 120 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 130 deny ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 130 permit ip 10.2.2.0 0.0.0.255 any ! route-map nonat permit 10 match ip address 130 ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 line aux 0 line vty 0 4 login ! ! end |

Konfiguration mit ASDM

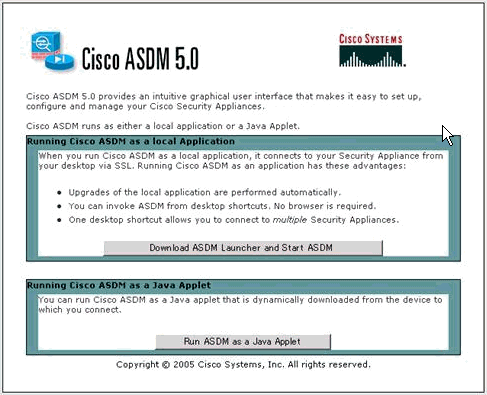

In diesem Beispiel wird veranschaulicht, wie der PIX mithilfe der ASDM-GUI konfiguriert wird. Ein PC mit Browser und IP-Adresse 10.1.1.2 ist an die interne Schnittstelle e1 des PIX angeschlossen. Stellen Sie sicher, dass http auf dem PIX aktiviert ist.

Dieses Verfahren veranschaulicht die ASDM-Konfiguration des PIX für den Hauptsitz.

-

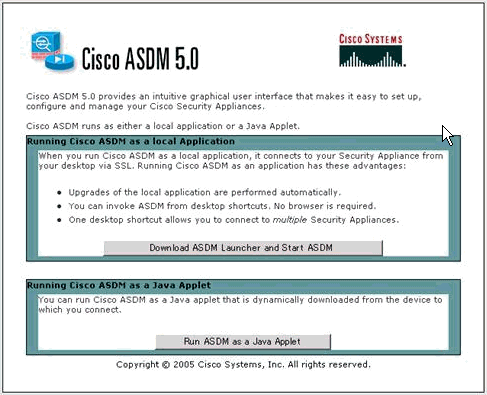

Verbinden Sie den PC mit dem PIX, und wählen Sie eine Downloadmethode aus.

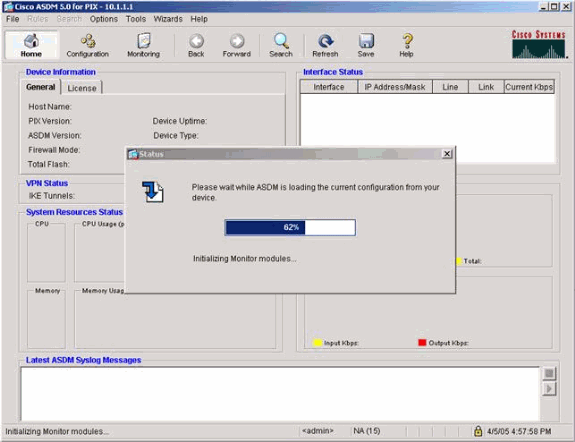

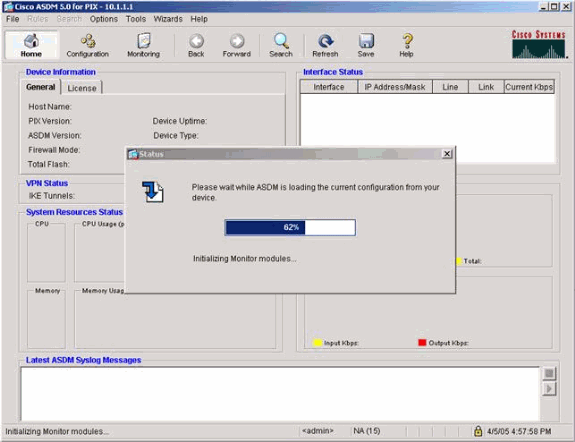

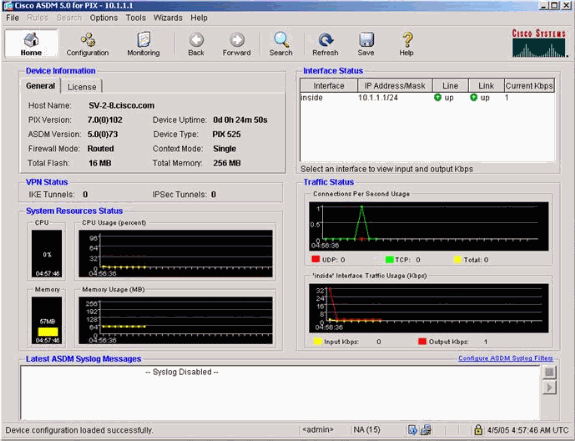

ASDM lädt die vorhandene Konfiguration aus dem PIX.

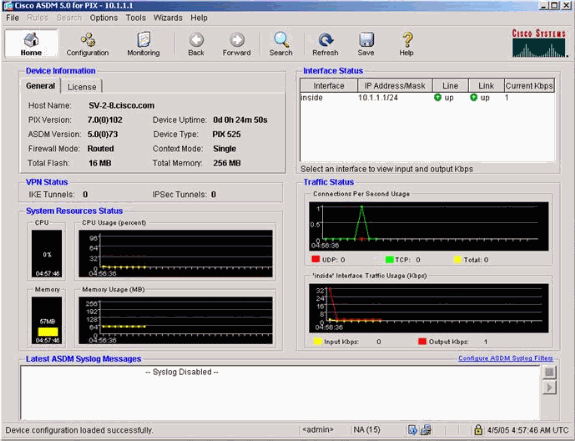

Dieses Fenster bietet Überwachungsinstrumente und Menüs.

-

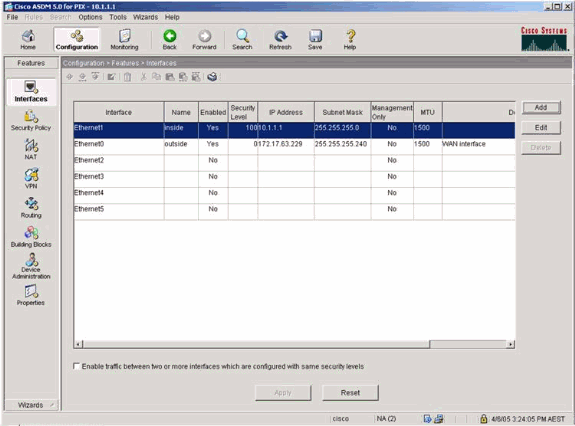

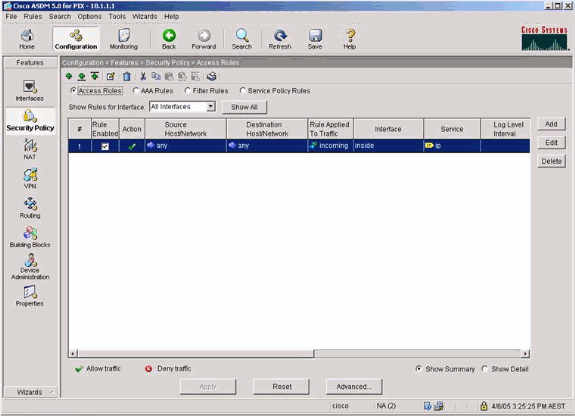

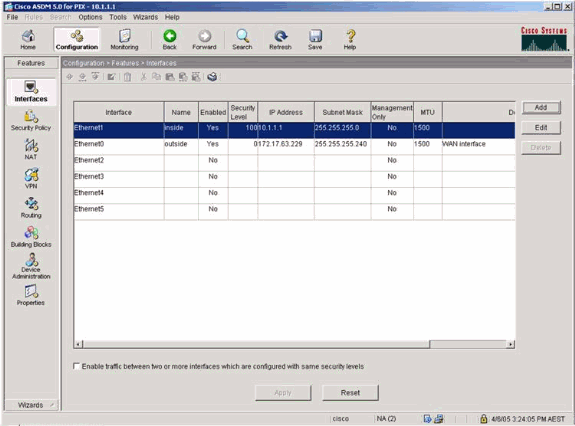

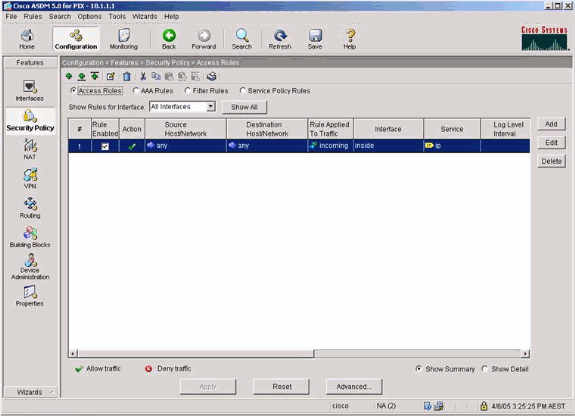

Wählen Sie Konfiguration > KEs > Schnittstellen und dann Hinzufügen für neue Schnittstellen oder Bearbeiten für eine vorhandene Konfiguration.

-

Wählen Sie die Sicherheitsoptionen für die interne Schnittstelle aus.

-

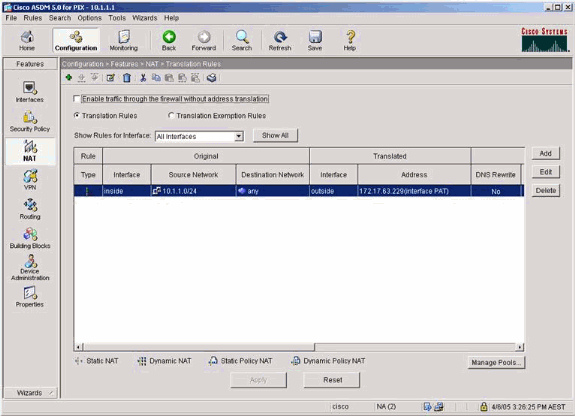

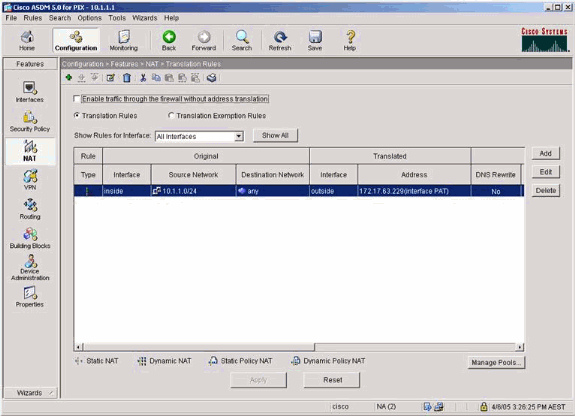

In der NAT-Konfiguration ist der verschlüsselte Datenverkehr von der NAT ausgenommen, und der gesamte andere Datenverkehr wird über NAT/PAT an die externe Schnittstelle geleitet.

-

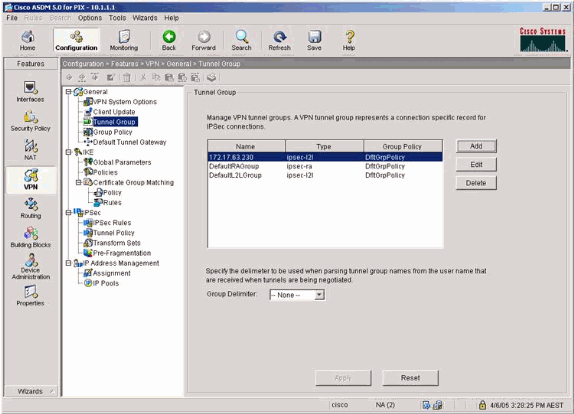

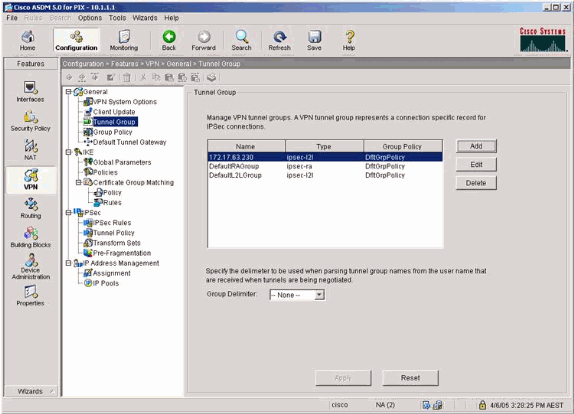

Wählen Sie VPN > Allgemein > Tunnelgruppe aus, und aktivieren Sie eine Tunnelgruppe.

-

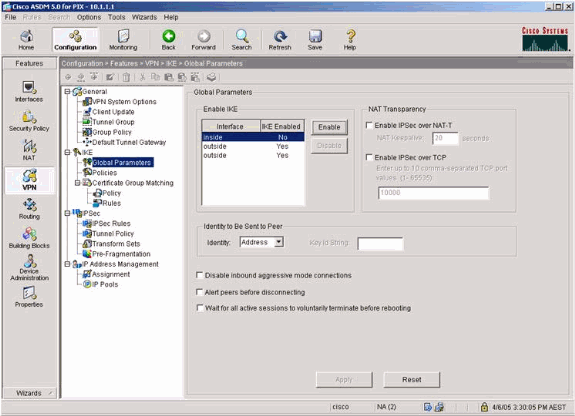

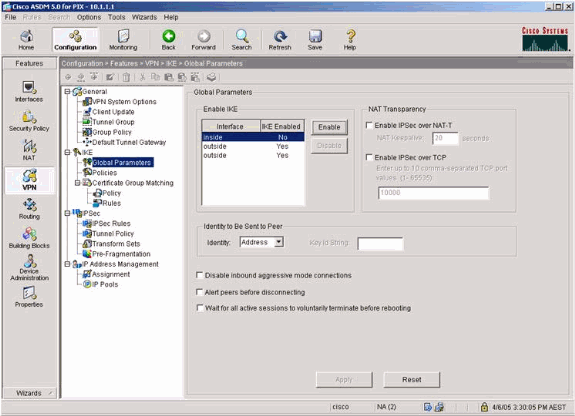

Wählen Sie VPN > IKE > Globale Parameter aus, und aktivieren Sie IKE auf der externen Schnittstelle.

-

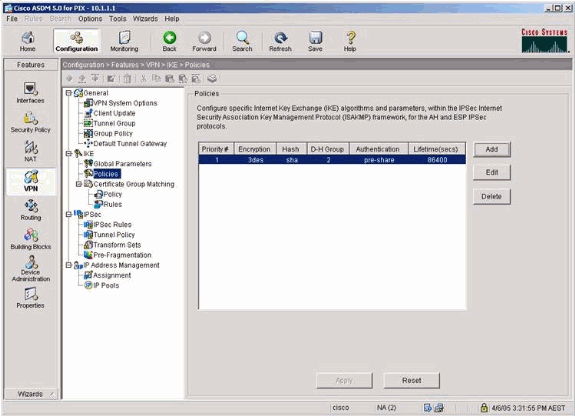

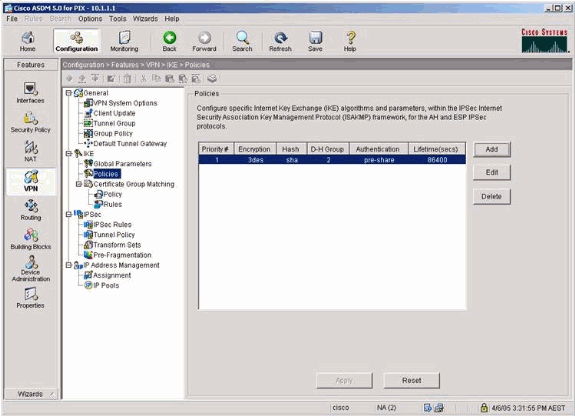

Wählen Sie VPN > IKE > Policies und dann die IKE-Richtlinien aus.

-

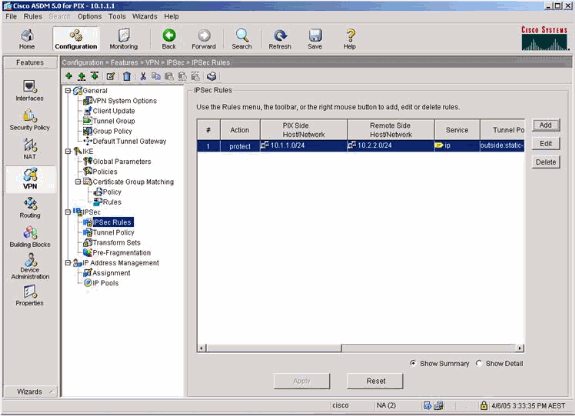

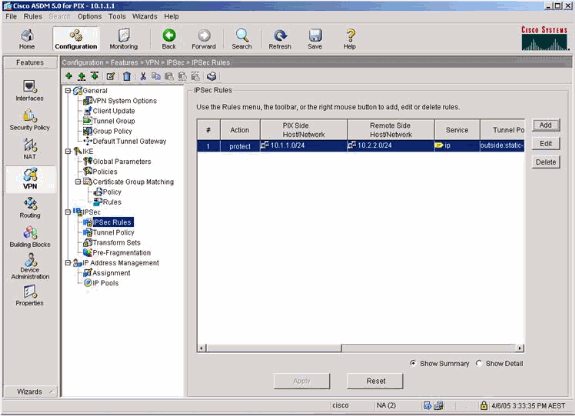

Wählen Sie VPN > IPsec > IPsec-Regeln und dann IPsec für den lokalen Tunnel und die Remote-Adressierung aus.

-

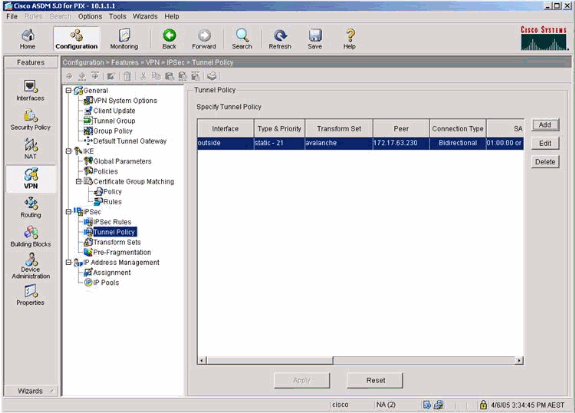

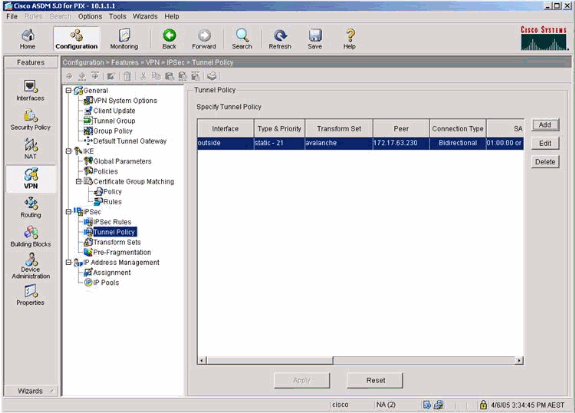

Wählen Sie VPN > IPsec > Tunneling-Richtlinie und anschließend die Tunnelrichtlinie aus.

-

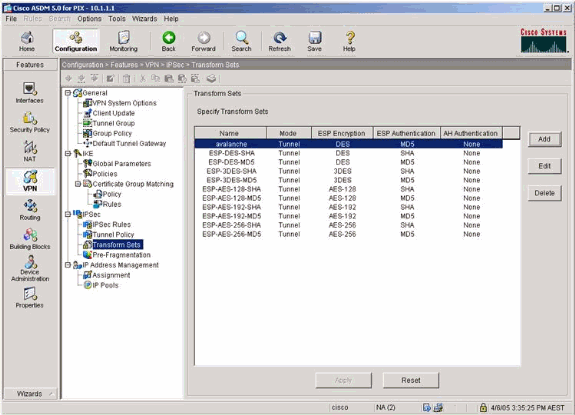

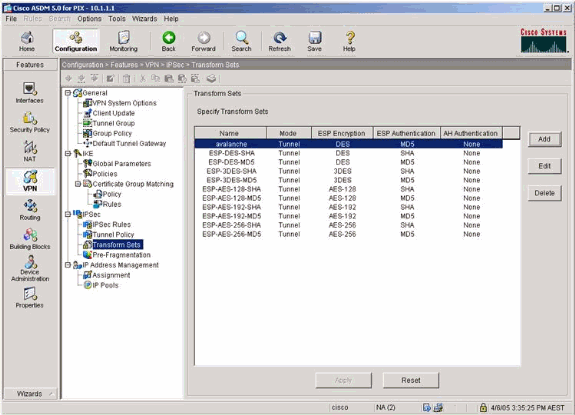

Wählen Sie VPN > IPsec > Transform Sets und dann einen Transform Set aus.

-

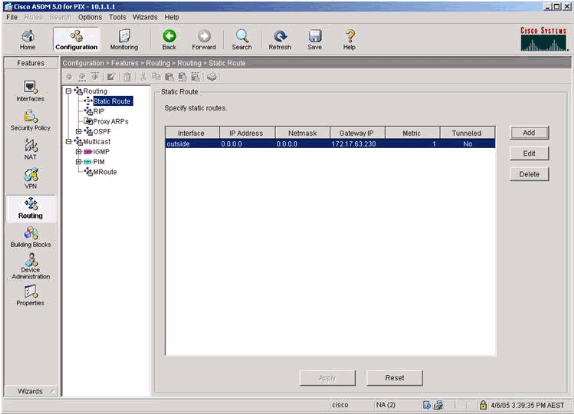

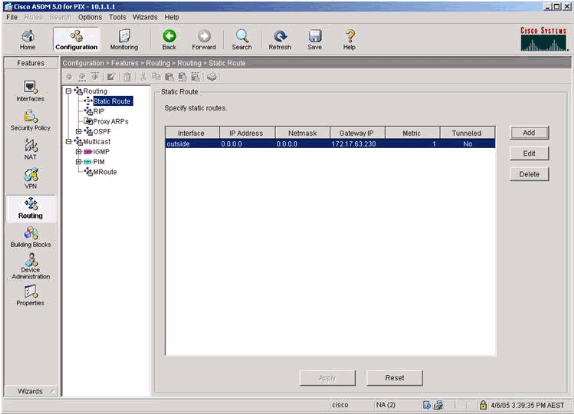

Wählen Sie Routing > Routing > Static Route (Routing > Routing > Statische Route) und anschließend eine statische Route zum Gateway-Router aus. In diesem Beispiel verweist die statische Route aus Gründen der Einfachheit auf den Remote-VPN-Peer.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

-

show crypto ipsec sa: Zeigt die Sicherheitszuordnungen für Phase 2 an.

-

show crypto isakmp sa: Zeigt die Sicherheitszuordnungen für Phase 1 an.

Fehlerbehebung

Sie können ASDM zur Aktivierung der Protokollierung und zum Anzeigen der Protokolle verwenden.

-

Wählen Sie Configuration > Properties > Logging > Logging Setup aus, wählen Sie Enable Logging aus, und klicken Sie auf Apply, um die Protokollierung zu aktivieren.

-

Wählen Sie Monitoring > Logging > Log Buffer > On Logging Level, wählen Sie Logging Buffer aus, und klicken Sie auf View, um die Protokolle anzuzeigen.

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug crypto ipsec: Zeigt die IPsec-Aushandlungen von Phase 2 an.

-

debug crypto isakmp: Zeigt die ISAKMP-Aushandlungen von Phase 1 an.

-

debug crypto engine: Zeigt den verschlüsselten Datenverkehr an.

-

clear crypto isakmp: Löscht die Sicherheitszuordnungen für Phase 1.

-

clear crypto sa - Löscht die Sicherheitszuordnungen für Phase 2.

-

debug icmp trace: Zeigt an, ob ICMP-Anforderungen von den Hosts den PIX erreichen. Sie müssen den Befehl access-list hinzufügen, um ICMP in der Konfiguration zuzulassen, damit dieser Debugvorgang ausgeführt werden kann.

-

logging buffer debugging: Zeigt Verbindungen an, die für Hosts, die das PIX durchlaufen, hergestellt und verweigert werden. Die Informationen werden im PIX-Protokollpuffer gespeichert, und Sie können die Ausgabe mit dem Befehl show log sehen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

07-Feb-2014 |

Erstveröffentlichung |

Feedback

Feedback