ASA 8.2 Paketfluss durch eine ASA-Firewall

Inhalt

Einleitung

In diesem Dokument wird der Paketfluss durch eine Cisco Adaptive Security Appliance (ASA)-Firewall beschrieben. Es zeigt das Cisco ASA-Verfahren zur Verarbeitung interner Pakete. Außerdem werden die verschiedenen Möglichkeiten, bei denen ein Paket verworfen werden könnte, und verschiedene Situationen, in denen das Paket weiterentwickelt wird, erläutert.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse der Cisco ASAs der Serie 5500 verfügen.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Cisco ASA der Serie 5500, auf denen die Softwareversion 8.2 ausgeführt wird.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hintergrundinformationen

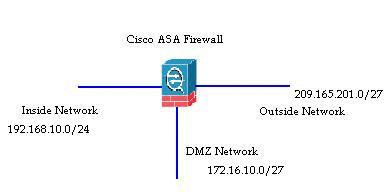

Die Schnittstelle, die das Paket empfängt, wird als Eingangs- und die Schnittstelle, über die das Paket austritt, als Ausgangs-Schnittstelle bezeichnet. Wenn Sie sich auf den Paketfluss durch ein Gerät beziehen, wird die Aufgabe leicht vereinfacht, wenn Sie sich diese beiden Schnittstellen anschauen. Hier ein Beispielszenario:

Wenn ein interner Benutzer (192.168.10.5) versucht, auf einen Webserver im DMZ-Netzwerk (Demilitarized Zone, entmilitarisierte Zone) (172.16.10.5) zuzugreifen, sieht der Paketfluss folgendermaßen aus:

Quelladresse - 192.168.10.5

Quellport - 22966

Zieladresse - 172.16.10.5

Zielport - 8080

Eingangsschnittstelle - Innenbereich

Ausgangsschnittstelle - DMZ

Verwendetes Protokoll - TCP (Transmission Control Protocol)

Nachdem Sie die Details des Paketflusses wie hier beschrieben ermittelt haben, können Sie das Problem auf einfache Weise auf diesen spezifischen Verbindungseintrag zurückführen.

Cisco ASA Paketprozess-Algorithmus

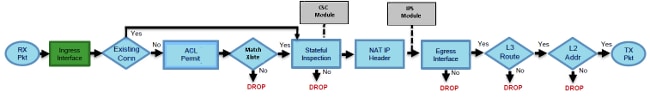

Im Folgenden ist dargestellt, wie die Cisco ASA die empfangenen Pakete verarbeitet:

Hier die einzelnen Schritte im Detail:

Das Paket wird an der Eingangsschnittstelle erreicht.

Sobald das Paket den internen Puffer der Schnittstelle erreicht, wird der Eingangszähler der Schnittstelle um eins erhöht.

Cisco ASA prüft zunächst die Details der internen Verbindungstabelle, um zu überprüfen, ob es sich um eine aktuelle Verbindung handelt. Wenn der Paketfluss mit einer aktuellen Verbindung übereinstimmt, wird die ACL-Prüfung (Access Control List) umgangen, und das Paket wird weitergeleitet.

Wenn der Paketfluss nicht mit einer aktuellen Verbindung übereinstimmt, wird der TCP-Status überprüft. Handelt es sich um ein SYN- oder UDP-Paket (User Datagram Protocol), wird der Verbindungszähler um eins erhöht, und das Paket wird zur ACL-Prüfung gesendet. Handelt es sich nicht um ein SYN-Paket, wird das Paket verworfen und das Ereignis protokolliert.

Das Paket wird gemäß den Schnittstellen-ACLs verarbeitet. Er wird in der sequenziellen Reihenfolge der ACL-Einträge überprüft und geht vorwärts, wenn er mit einem der ACL-Einträge übereinstimmt. Andernfalls wird das Paket verworfen, und die Informationen werden protokolliert. Die Anzahl der ACL-Treffer wird um eins erhöht, wenn das Paket mit dem ACL-Eintrag übereinstimmt.

Das Paket wird auf die Übersetzungsregeln überprüft. Wenn ein Paket diese Prüfung besteht, wird ein Verbindungseintrag für diesen Fluss erstellt, und das Paket wird weitergeleitet. Andernfalls wird das Paket verworfen, und die Informationen werden protokolliert.

Das Paket wird einer Inspektionsprüfung unterzogen. Mit dieser Überprüfung wird überprüft, ob dieser spezifische Paketfluss mit dem Protokoll konform ist. Die Cisco ASA verfügt über eine integrierte Prüfungs-Engine, die jede Verbindung auf der Grundlage der vordefinierten Funktionen auf Anwendungsebene überprüft. Wenn er die Inspektion bestanden hat, wird er vorwärts bewegt. Andernfalls wird das Paket verworfen, und die Informationen werden protokolliert.

Bei Verwendung eines CSC-Moduls (Content Security) werden zusätzliche Sicherheitsprüfungen implementiert.

Die IP-Header-Informationen werden gemäß der NAT/PAT-Regel (Network Address Translation/Port Address Translation) umgewandelt, und die Prüfsummen werden entsprechend aktualisiert. Das Paket wird an das Advanced Inspection and Prevention Security Services Module (AIP-SSM) weitergeleitet, um IPS-bezogene Sicherheitsüberprüfungen durchzuführen, wenn das AIP-Modul beteiligt ist.

Das Paket wird auf Basis der Übersetzungsregeln an die Ausgangsschnittstelle weitergeleitet. Wenn in der Übersetzungsregel keine Ausgangsschnittstelle angegeben ist, wird die Zielschnittstelle anhand der globalen Routensuche bestimmt.

An der Ausgangsschnittstelle wird eine Suche nach der Schnittstellenroute durchgeführt. Denken Sie daran, dass die Ausgangsschnittstelle von der Übersetzungsregel bestimmt wird, die die Priorität annimmt.

Sobald eine Layer-3-Route gefunden und der nächste Hop identifiziert wurde, wird eine Layer-2-Auflösung durchgeführt. Das Layer-2-Umschreiben des MAC-Headers erfolgt zu diesem Zeitpunkt.

Das Paket wird über die Leitung übertragen, und die Schnittstellenzähler werden an der Ausgangsschnittstelle inkrementiert.

Erläuterung der NAT

Weitere Informationen zur Reihenfolge des NAT-Vorgangs finden Sie in den folgenden Dokumenten:

show-Befehle

Im Folgenden finden Sie einige nützliche Befehle, mit denen Sie die Details des Paketflusses in verschiedenen Phasen des Prozesses verfolgen können:

show interface

show conn

show access-list

show xlate

show service-policy inspect

show run static

show run nat

show run global

show nat

show route

show arp

Syslog-Meldungen

Syslog-Meldungen bieten nützliche Informationen zur Paketverarbeitung. Im Folgenden finden Sie einige Syslog-Beispielnachrichten für Ihre Referenz:

Syslog-Meldung ohne Verbindungseintrag:

%ASA-6-106015: Deny TCP (no connection) from IP_address/port to

IP_address/port flags tcp_flags on interface interface_nameSyslog-Meldung, wenn ein Paket von einer ACL abgelehnt wird:

%ASA-4-106023: Deny protocol src [interface_name:source_address/source_port]

dst interface_name:dest_address/dest_port by access_group acl_IDSyslog-Meldung, wenn keine Übersetzungsregel gefunden wurde:

%ASA-3-305005: No translation group found for protocol src interface_name:

source_address/source_port dst interface_name:dest_address/dest_portSyslog-Meldung, wenn ein Paket von der Sicherheitsüberprüfung abgelehnt wird:

%ASA-4-405104: H225 message received from outside_address/outside_port to

inside_address/inside_port before SETUPSyslog-Meldung, wenn keine Routeninformationen vorhanden sind:

%ASA-6-110003: Routing failed to locate next-hop for protocol from src

interface:src IP/src port to dest interface:dest IP/dest port

Eine vollständige Liste aller von der Cisco ASA generierten Syslog-Meldungen mit einer kurzen Erläuterung finden Sie in den Cisco ASA Series Syslog Messages.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

13-Jan-2012 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback