Einleitung

In diesem Dokument wird beschrieben, wie Sie Zugriffskontrollrichtlinien (ACP) konfigurieren, um Datenverkehr von Virtual Private Network (VPN)-Tunneln oder Remote Access (RA)-Benutzern zu überprüfen und eine Cisco Adaptive Security Appliance (ASA) mit FirePOWER-Services als Internet-Gateway zu verwenden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- AnyConnect, Remote Access VPN und/oder Peer-to-Peer IPSec VPN.

- FirePOWER ACP-Konfiguration.

- ASA Modular Policy Framework (MPF)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASA5506W Version 9.6(2.7) für ASDM - Beispiel

- Beispiel für ASDM: FirePOWER-Modul Version 6.1.0-330.

- Beispiel: ASA5506W Version 9.7(1) für FMC

- Beispiel für FirePOWER Version 6.2.0 für FMC

- FirePOWER Management Center (FMC) Version 6.2.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Problem

ASA5500-X mit FirePOWER Services ist nicht in der Lage, den Datenverkehr von AnyConnect-Benutzern wie den Datenverkehr anderer Standorte zu filtern und/oder zu inspizieren, die über IPSec-Tunnel verbunden sind, die einen zentralen Punkt für die perimetrische Content-Sicherheit nutzen.

Ein weiteres Symptom dieser Lösung besteht darin, dass spezifische ACP-Regeln für die genannten Quellen nicht ohne andere Quellen definiert werden können.

Dieses Szenario ist sehr häufig zu beobachten, wenn TunnelAll-Design für VPN-Lösungen verwendet wird, die auf einer ASA terminiert werden.

Lösung

Dies kann auf verschiedene Weise erreicht werden. Dieses Szenario umfasst jedoch die zonenweise Inspektion.

ASA-Konfiguration

Schritt 1: Identifizieren Sie die Schnittstellen, über die AnyConnect-Benutzer oder VPN-Tunnel eine Verbindung zur ASA herstellen.

Peer-to-Peer-Tunnel

Dies ist ein Schrott der Ausgabe von show run crypto map.

crypto map outside_map interface outside

AnyConnect-Benutzer

Der Befehl show run webvpn zeigt an, wo der AnyConnect-Zugriff aktiviert ist.

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

In diesem Szenario empfängt die externe Schnittstelle sowohl RA-Benutzer als auch Peer-to-Peer-Tunnel.

Schritt 2: Umleiten des Datenverkehrs von der ASA zum FirePOWER-Modul mithilfe einer globalen Richtlinie

Dies kann entweder mit einer Übereinstimmung mit einer beliebigen Bedingung oder mit einer definierten Zugriffskontrollliste (ACL) für die Datenverkehrsumleitung erfolgen.

Beispiel mit Übereinstimmung einer beliebigen Übereinstimmung.

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Beispiel mit übereinstimmender ACL.

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

In selteneren Szenarien kann eine Dienstrichtlinie für die externe Schnittstelle verwendet werden. Dieses Beispiel wird in diesem Dokument nicht behandelt.

ASA FirePOWER-Modul durch ASDM-Konfiguration verwaltet

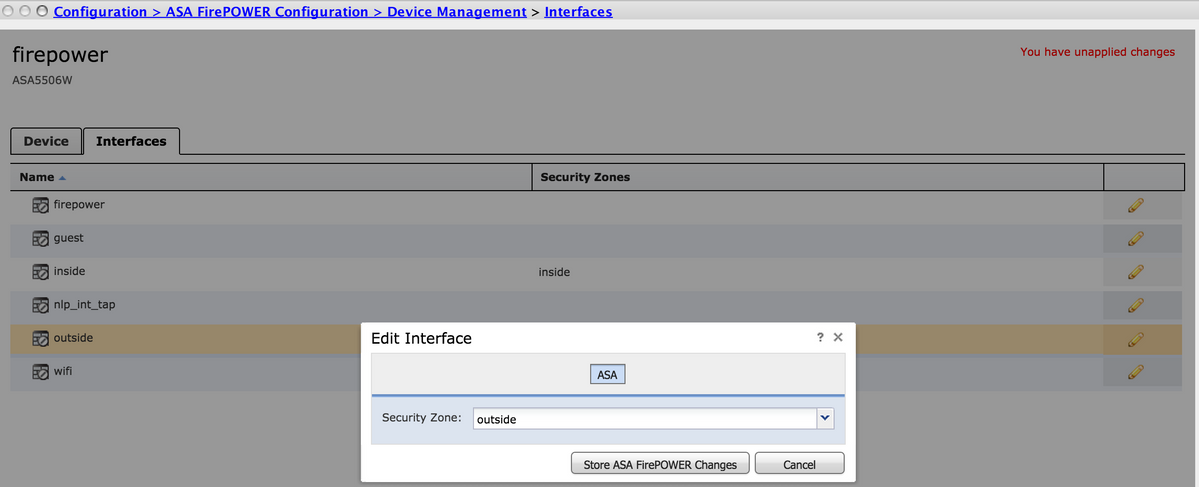

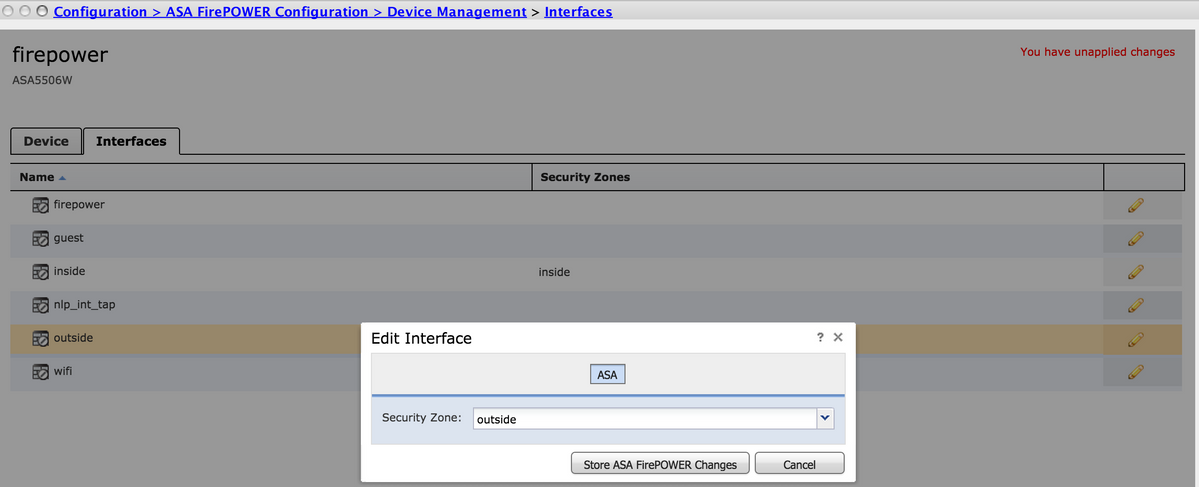

Schritt 1: Weisen Sie der externen Schnittstelle unter Configuration > ASA FirePOWER Configuration > Device Management eine Zone zu. In diesem Fall wird diese Zone außen genannt.

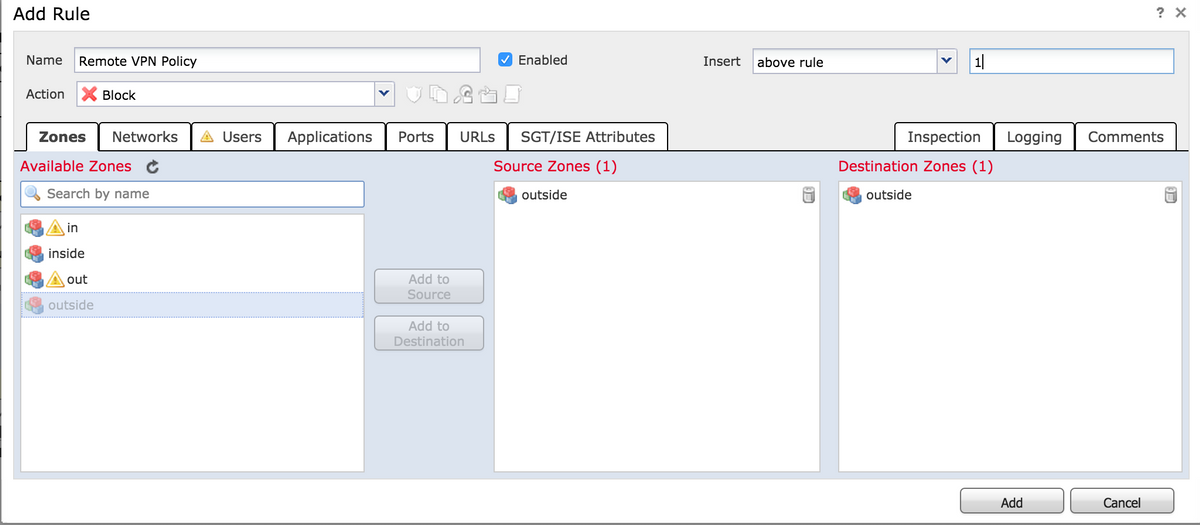

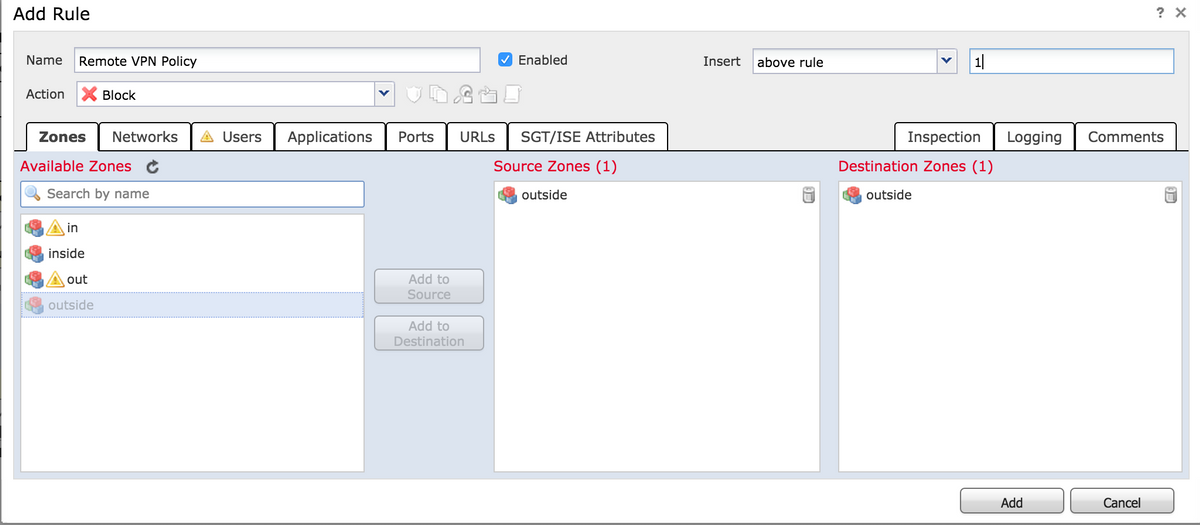

Schritt 2: Wählen Sie Add Rule at Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy aus.

Schritt 3: Wählen Sie auf der Registerkarte Zonen die externe Zone als Quelle und Ziel für die Regel aus.

Schritt 4: Wählen Sie die Aktion, den Titel und alle anderen gewünschten Bedingungen aus, um diese Regel zu definieren.

Für diesen Datenverkehrsfluss können mehrere Regeln erstellt werden. Dabei ist zu beachten, dass die Quell- und Zielzonen die Zone sein müssen, die den VPN-Quellen und dem Internet zugewiesen ist.

Stellen Sie sicher, dass keine anderen allgemeinen Richtlinien vorhanden sind, die vor diesen Regeln übereinstimmen könnten. Diese Regeln sollten vorzugsweise über den für jede Zone festgelegten Regeln liegen.

Schritt 5: Klicken Sie auf ASA FirePOWER-Änderungen speichern und dann auf FirePOWER-Änderungen bereitstellen, damit diese Änderungen wirksam werden.

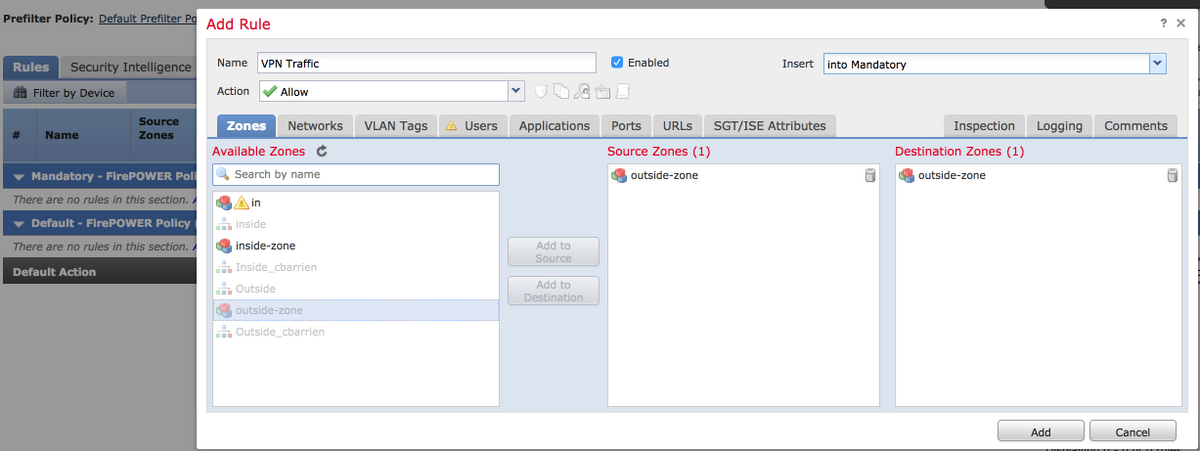

ASA FirePOWER-Modul verwaltet durch FMC-Konfiguration

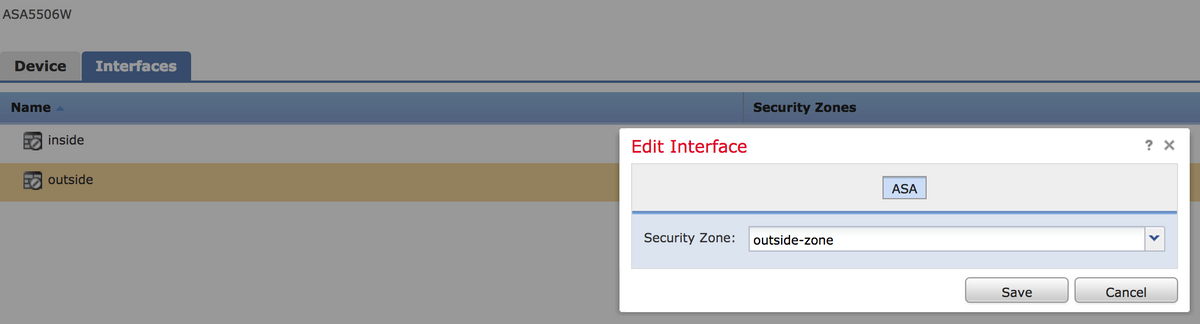

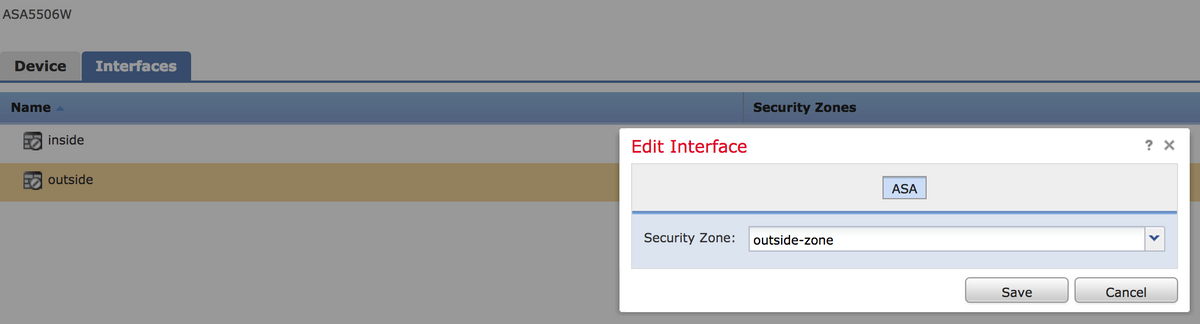

Schritt 1: Zuweisung einer Zone für die externe Schnittstelle unter "Geräte" > Verwaltung > Schnittstellen. In diesem Fall wird diese Zone als Außenzone.

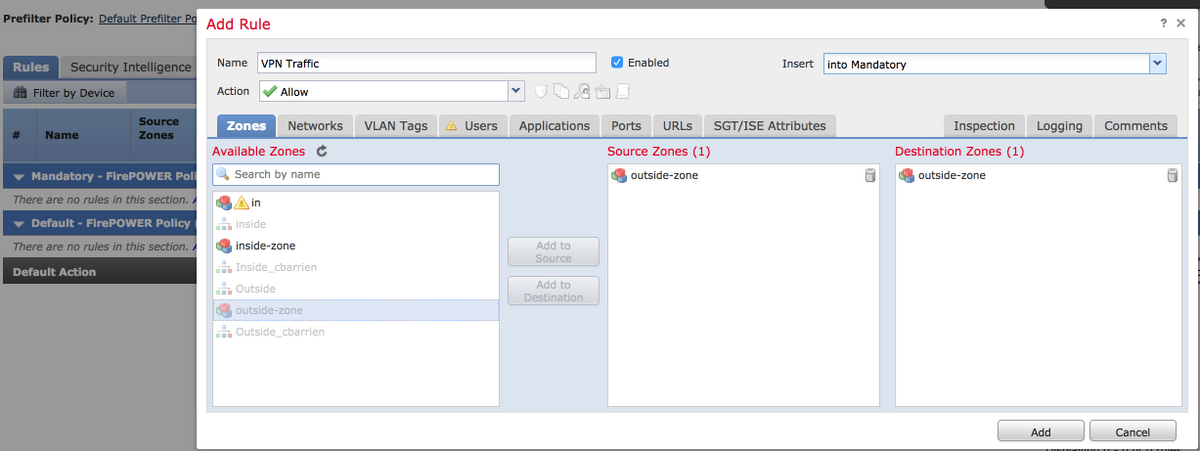

Schritt 2: Wählen Sie Regel hinzufügen unter Richtlinien > Zugriffskontrolle > Bearbeiten aus.

Schritt 3: Wählen Sie auf der Registerkarte Zonen die Zone außerhalb der Zone als Quelle und Ziel für die Regel aus.

Schritt 4: Wählen Sie die Aktion, den Titel und alle anderen gewünschten Bedingungen aus, um diese Regel zu definieren.

Für diesen Datenverkehrsfluss können mehrere Regeln erstellt werden. Dabei ist zu beachten, dass die Quell- und Zielzonen die Zone sein müssen, die den VPN-Quellen und dem Internet zugewiesen ist.

Stellen Sie sicher, dass keine anderen allgemeinen Richtlinien vorhanden sind, die vor diesen Regeln übereinstimmen könnten. Diese Regeln sollten vorzugsweise über den für jede Zone festgelegten Regeln liegen.

Schritt 5: Klicken Sie auf Speichern und dann auf Bereitstellen, um diese Änderungen zu übernehmen.

Ergebnis

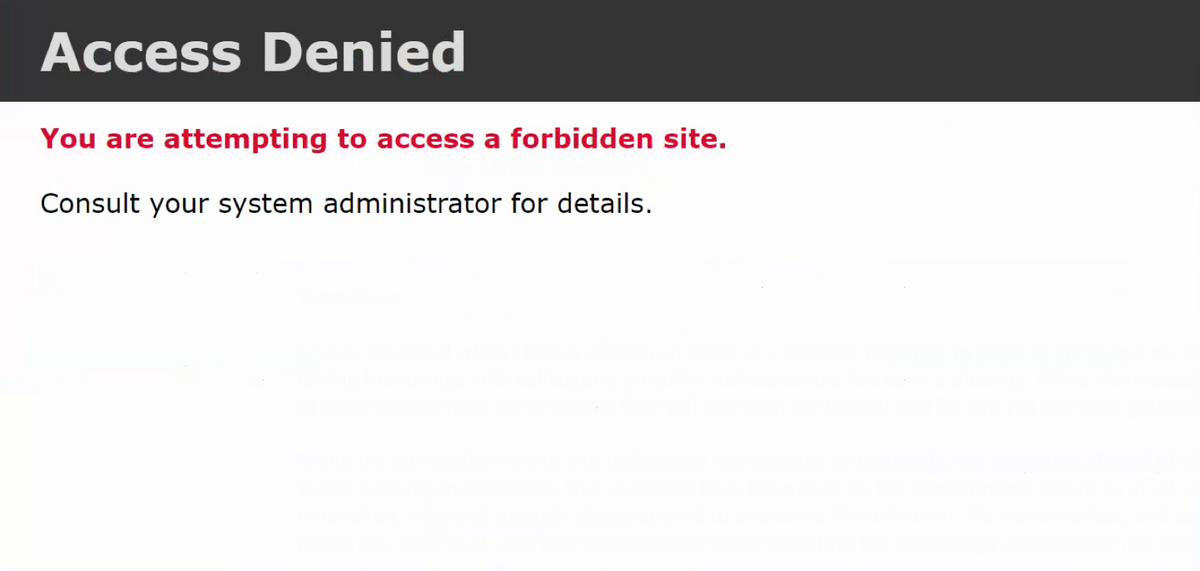

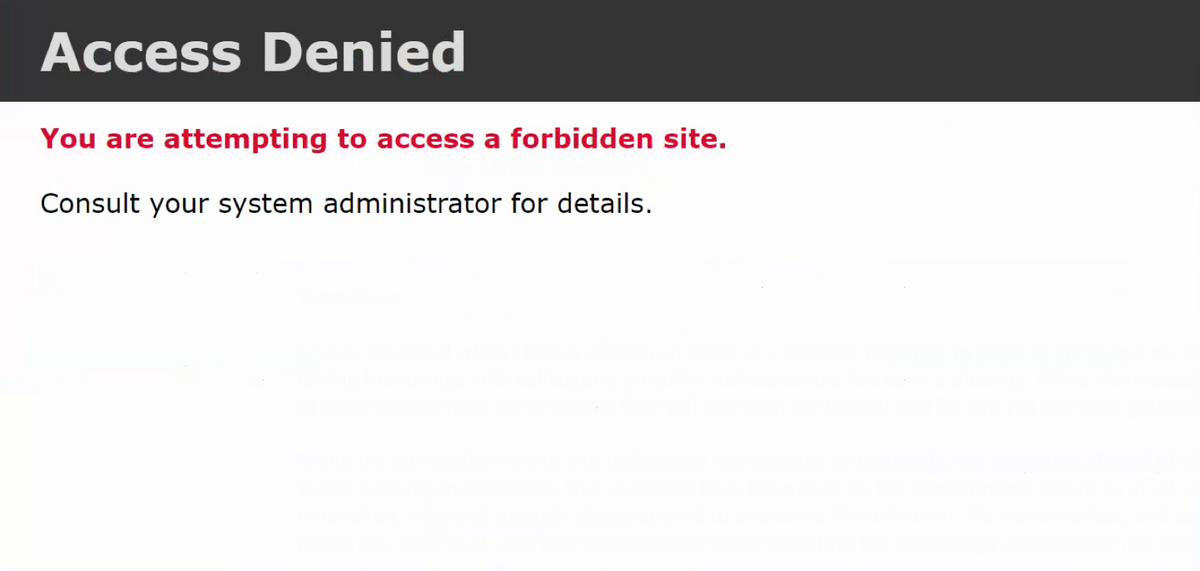

Nach Abschluss der Bereitstellung wird der AnyConnect-Datenverkehr nun nach den angewendeten ACP-Regeln gefiltert/überprüft. In diesem Beispiel wurde eine URL erfolgreich blockiert.

Feedback

Feedback