Einleitung

In diesem Artikel werden die Schritte beschrieben, die Administratoren unternehmen können, um den Cisco Secure Endpoint Linux Connector auf RPM- und Debian-basierten Systemen bereitzustellen.

Anforderungen

Weitere Informationen zur Kompatibilität des Betriebssystems finden Sie im Artikel zur Kompatibilität des Cisco Secure Endpoint Linux Connector-Betriebssystems.

Die empfohlenen Linux-Systemanforderungen finden Sie im Secure Endpoint User Guide.

Bereitstellen des Linux Connectors

Linux Connector-Paket herunterladen

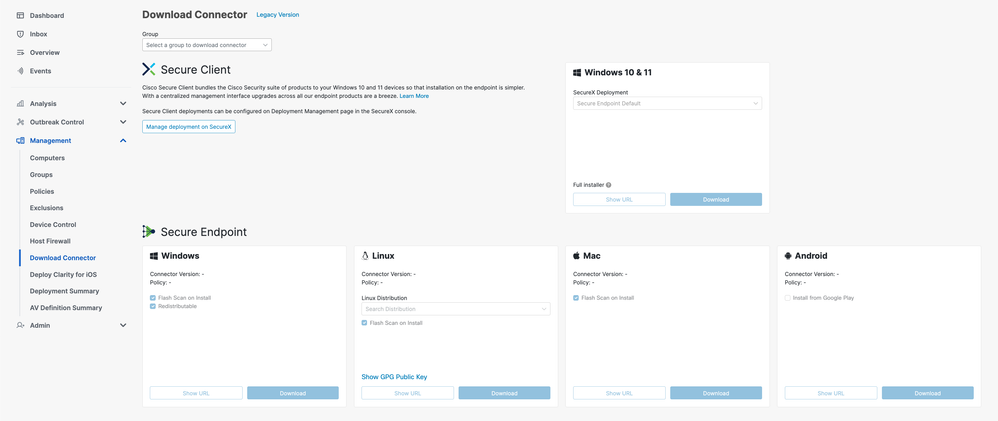

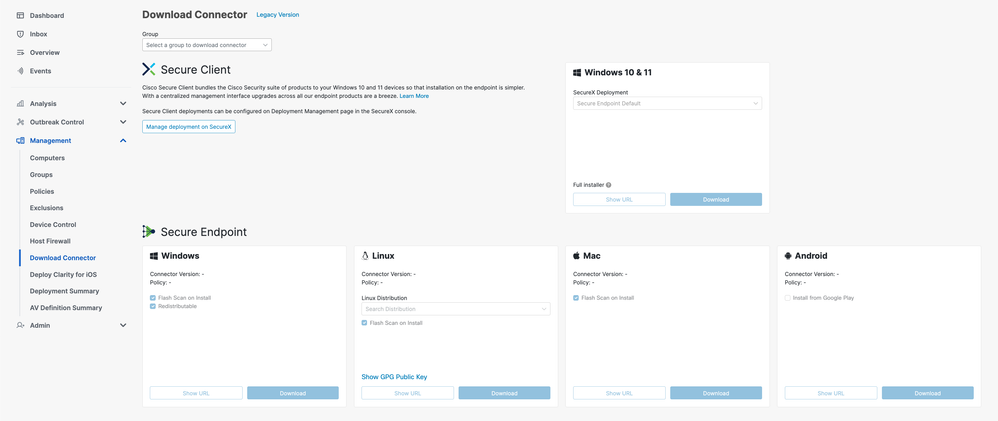

- Navigieren Sie in der Konsole für sichere Endgeräte zur Seite

Download Connector.

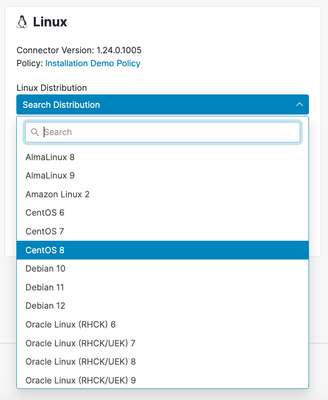

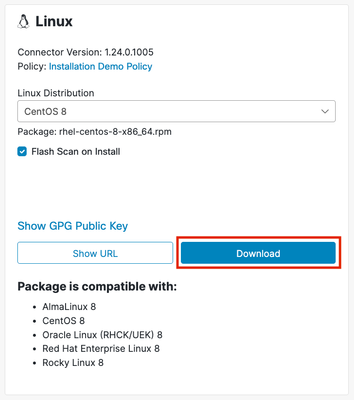

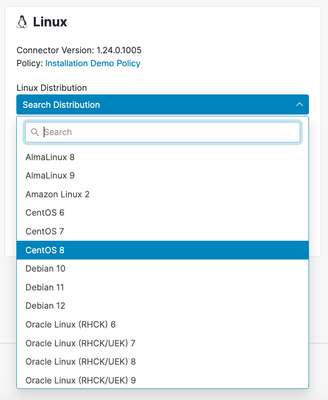

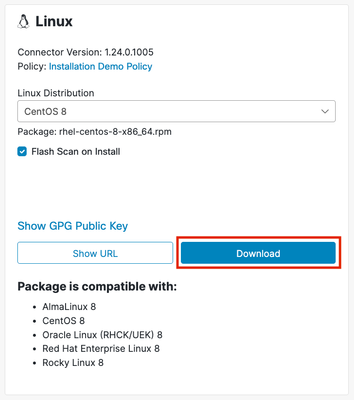

- Wählen Sie das entsprechende Linux-Connector-Paket aus, indem Sie im Dropdown-Menü "Linux Distribution" (Linux-Distribution) eine Distribution auswählen.

- Klicken Sie auf die Schaltfläche

Download, um mit dem Herunterladen des ausgewählten Pakets zu beginnen.

- Übertragen Sie das heruntergeladene Paket an den Endpunkt.

Überprüfen Sie das Linux Connector-Paket.

Der Linux-Anschluss kann ohne den öffentlichen Cisco GPG-Schlüssel installiert werden. Wenn Sie jedoch vorhaben, Connector-Updates per Richtlinie bereitzustellen, müssen Sie den öffentlichen Schlüssel auf dem Endgerät installieren. Bei RPM-basierten Verteilungen muss der Schlüssel in die RPM-Datenbank importiert werden. Für Debian-basierte Distributionen importieren Sie den Schlüssel in den debsig-Schlüsselbund.

In diesem Abschnitt wird beschrieben, wie Sie den öffentlichen Cisco GPG-Schlüssel in Ihr System importieren und wie Sie das heruntergeladene Anschlusspaket mit dem importierten Schlüssel überprüfen.

Abrufen des öffentlichen Cisco GPG-Schlüssels

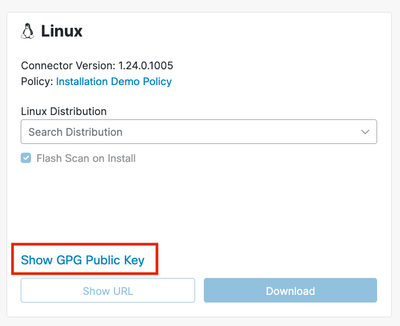

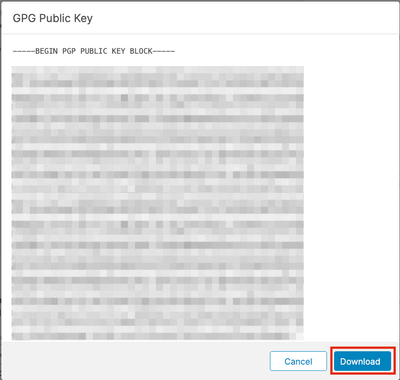

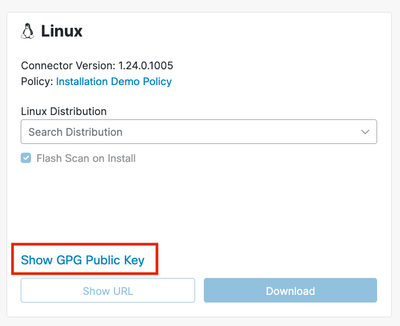

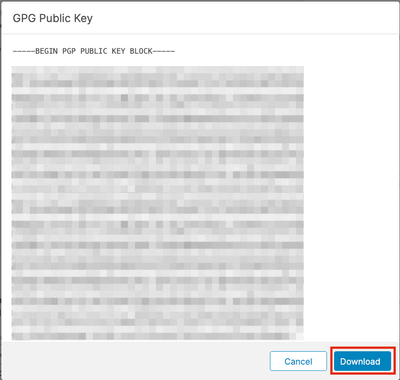

- Wählen Sie auf der Seite

Download Connector der Konsole für sichere Endgeräte den Link Öffentlichen GPG-Schlüssel anzeigen im Abschnitt Linux aus.

- Der öffentliche Cisco GPG-Schlüssel wird in einem Popup-Fenster angezeigt. Wählen Sie in diesem Popup-Fenster die Option

Herunterladen, um den Systemschlüssel herunterzuladen. Der Schlüssel wird im Ordner Downloads als cisco.gpg angezeigt.

- Übertragen Sie den heruntergeladenen Schlüssel an den Endpunkt.

RPM-basiert

Das RPM-Paket ist signiert und kann mithilfe des RPM-Paketmanagers überprüft werden.

- Importieren Sie den öffentlichen Cisco GPG-Schlüssel in die RPM-Datenbank.

sudo rpm --import cisco.gpg

- Überprüfen Sie, ob der öffentliche Cisco GPG-Schlüssel installiert wurde.

rpm -q gpg-pubkey --qf ‘%{name}-%{version}-%{release} --> %{summary}\n’

Der folgende öffentliche Schlüssel sollte aufgeführt werden: gpg-pubkey-34532611-6477a906 --> Cisco, Inc. <support@cisco.com> public key

- Überprüfen Sie das Linux-Connector-Paket mit RPM. Beispiel:

rpm -K amp_Installation_Demo_rhel-centos-8-x86_64.rpm

Die folgende Ausgabe sollte angezeigt werden: amp_Installation_Demo_rhel-centos-8-x86_64.rpm: digests signatures OK

Debian-basiert

Das Debian-Paket wird mit dem Debian-Werkzeug zur Überprüfung der Paketsignatur (debsig) signiert und kann mit debsig-verify verifiziert werden.

- Installieren Sie das Tool

debsig-verify. sudo apt-get install debsig-verify

- Importieren Sie den öffentlichen Cisco GPG-Schlüssel in den Debsig-Schlüsselbund. Hinweis: Ab Version 1.17.0 wird die Datei debsig.gpg automatisch erstellt, sodass Schritt 2 übersprungen werden kann.

sudo mkdir -p /usr/share/debsig/keyrings/914E5BE0F2FD178F

sudo gpg --dearmor --output /usr/share/debsig/keyrings/914E5BE0F2FD178F/debsig.gpg cisco.gpg

- Erstellen Sie das Richtlinienverzeichnis.

sudo mkdir -p /etc/debsig/policies/914E5BE0F2FD178F

- Kopieren Sie den unten stehenden Richtlinieninhalt in eine neue Datei mit dem Namen "/etc/debsig/policies/914E5BE0F2FD178F/ciscoampconnector.pol".

<?xml version="1.0"?>

<!DOCTYPE Policy SYSTEM "https://www.debian.org/debsig/1.0/policy.dtd">

<Policy xmlns="https://www.debian.org/debsig/1.0/">

<Origin Name="Debsig" id="914E5BE0F2FD178F" Description="Cisco AMP for Endpoints"/>

<Selection>

<Required Type="origin" File="debsig.gpg" id="914E5BE0F2FD178F"/>

</Selection>

<Verification MinOptional="0">

<Required Type="origin" File="debsig.gpg" id="914E5BE0F2FD178F"/>

</Verification>

</Policy>

- Überprüfen Sie die Signatur mit

debsig-verify. Beispiel: debsig-verify ubuntu-20-04-amd64.deb

Die folgende Ausgabe sollte angezeigt werden: debsig: Verified package from 'Cisco AMP for Endpoints' (Debsig)

Linux Connector-Paket installieren

Kernel-Header installieren

Die meisten modernen Linux-Distributionen verwenden Kernelversionen, die eBPF unterstützen, das der Connector zur Überwachung des Systems verwendet. Führen Sie den folgenden Befehl aus, um die Kernelversion Ihres Endpunkts zu ermitteln:

uname -r

Wenn Ihre Distributionsversion mit einer der folgenden übereinstimmt, verwendet der Connector eBPF für die Systemüberwachung:

- RPM-basierte Distributionen mit einer Kernelversion von 3.10.0-940 oder höher (EL7 / Enterprise Linux 7.9 ist die früheste Distribution mit dieser Kernelversion).

- Debian-basierte Distributionen mit einer Kernelversion von 4.18 oder höher.

Weitere Details zur Zuordnung zwischen Distribution und Kernel-Version finden Sie hier.

Wenn eBPF auf Ihrem Endgerät unterstützt wird, müssen die richtigen Kernel-Header installiert werden, damit der Connector das System überwachen kann. Wenn auf Ihrem Endpunkt nicht die richtigen Kernel-Header installiert sind, löst der Connector Fehler 11 (Missing System Dependency) aus und wird in einem heruntergestuften Zustand ohne Datei-, Prozess- oder Netzwerküberwachung ausgeführt.

Im Artikel Linux Kernel-Devel Fault finden Sie Anleitungen, wie Sie die richtigen Kernel-Header installieren.

Anschließen des Steckverbinders

WICHTIG! Wenn Sie andere Sicherheitsprodukte in Ihrer Umgebung ausführen, besteht die Möglichkeit, dass diese den Connector-Installer als Bedrohung erkennen. Um den Connector erfolgreich zu installieren, fügen Sie Cisco Secure einer Liste zulässiger Produkte hinzu, oder schließen Sie Cisco Secure in den anderen Sicherheitsprodukten aus, und versuchen Sie es erneut.

WICHTIG! Während der Installation des Connectors werden ein Benutzer und eine Gruppe mit dem Namen cisco-amp-scan-svc auf dem System erstellt. Wenn dieser Benutzer oder diese Gruppe bereits vorhanden, aber anders konfiguriert ist, versucht das Installationsprogramm, sie zu löschen und dann mit der erforderlichen Konfiguration neu zu erstellen. Das Installationsprogramm schlägt fehl, wenn der Benutzer und die Gruppe nicht mit der erforderlichen Konfiguration erstellt werden können.

RPM-basiert

Um den Connector zu installieren, führen Sie einen der folgenden Befehle aus, wobei [rpm package] der Name der Datei ist, z. B. amp_Installation_Demo_rhel-centos-8-x86_64.rpm:

Hinweis: Die Installation über yum oder zypper übernimmt die Installation aller benötigten Abhängigkeiten.

Debian-basiert

Um den Connector zu installieren, führen Sie den folgenden Befehl aus, wobei [deb package] der Name der Datei ist, z. B. amp_Installation_Demo_ubuntu-20-04-amd64.deb:

sudo dpkg -i [deb package]

Der Linux-Connector hängt von Systempaketen ab, die in der Basisinstallation von Debian-basierten Systemen enthalten sind, aber wenn eine Abhängigkeit fehlt, wird die folgende Meldung angezeigt:

ciscoampconnector depends on <package_name>; however:

Package <package_name> is not installed.

Wobei <Paketname> der Name der fehlenden Abhängigkeit ist. Verwenden Sie den folgenden Befehl, um alle für den Linux-Connector erforderlichen fehlenden Abhängigkeiten zu installieren:

sudo apt install <package_name>

Sie können erneut versuchen, den Connector zu installieren, sobald alle fehlenden Abhängigkeiten installiert wurden.

Cisco GPG Public Key vergleichen

Wenn die Linux-Connector-Version mindestens 1.17.0 ist, wird der öffentliche Cisco GPG-Schlüssel, mit dem Upgrade-Pakete während Connector-Updates überprüft werden, automatisch an den folgenden Speicherorten installiert:

- RPM-basiert:

/opt/cisco/amp/etc/rpm-gpg/RPM-GPG-KEY-cisco-amp

- Debian-basiert:

/opt/cisco/amp/etc/dpkg-gpg/DPKG-GPG-KEY-cisco-amp

Vergleichen Sie den vom Connector installierten Schlüssel mit dem Schlüssel, der von der Konsole für sichere Endgeräte abgerufen wurde.

Installation überprüfen

Die Befehlszeilenschnittstelle des Linux-Connectors kann verwendet werden, um die erfolgreiche Installation auf dem Linux-Connector zu überprüfen. Führen Sie /opt/cisco/amp/bin/ampcli status aus. Wenn der Connector erfolgreich installiert wurde, sollten Sie feststellen, dass er verbunden ist und keine Fehler enthält, wenn der Befehl /opt/cisco/amp/bin/ampcli/ampcli status ausgeführt wird:

$ /opt/cisco/amp/bin/ampcli status

Trying to connect...

Connected.

Status: Connected

Mode: Normal

Scan: Ready for scan

Last Scan: 2024-01-09 01:45:49 PM

Policy: Installation Demo Policy (#9606)

Command-line: Enabled

Orbital: Enabled (Running)

Behavioural Protection: Protect

Faults: None

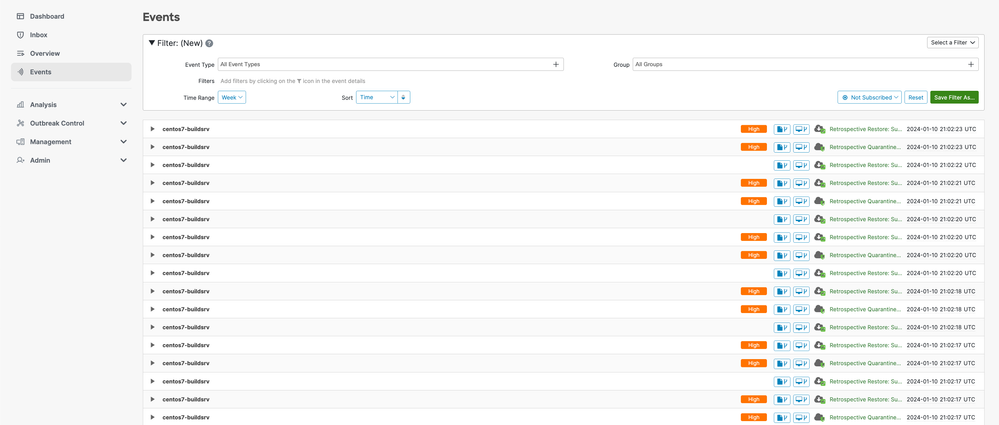

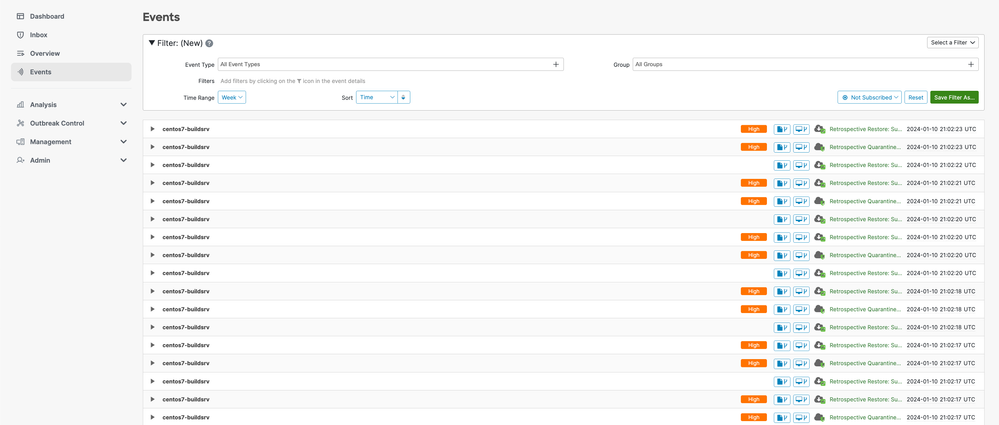

Um zu überprüfen, ob der Connector angeschlossen ist, können Sie das Vorhandensein des Installationsereignisses in der Konsole für sichere Endgeräte überprüfen:

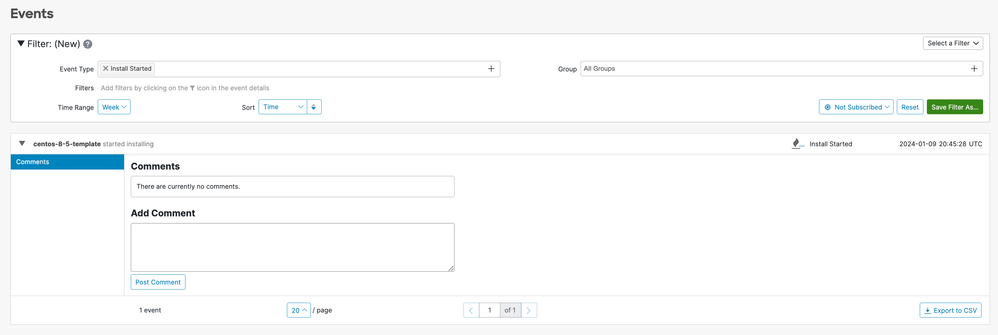

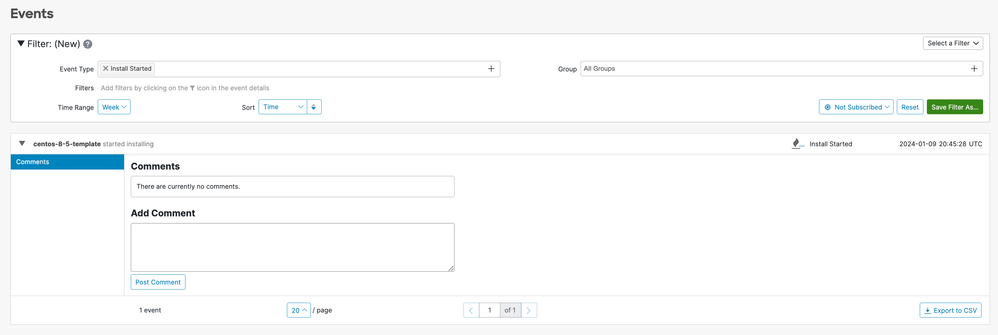

- Navigieren Sie zur Seite

Veranstaltungen.

- Suchen Sie nach dem Installationsereignis für den Connector. Sie sollte unter dem Ereignistyp

Install Started (Installation gestartet) kategorisiert werden.

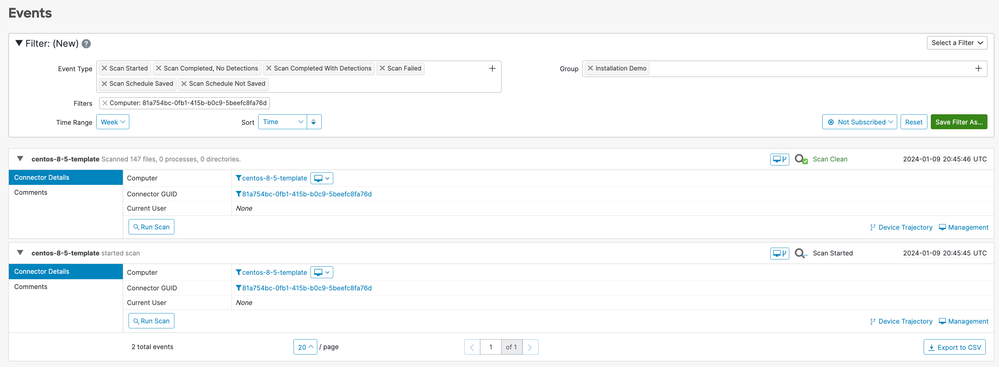

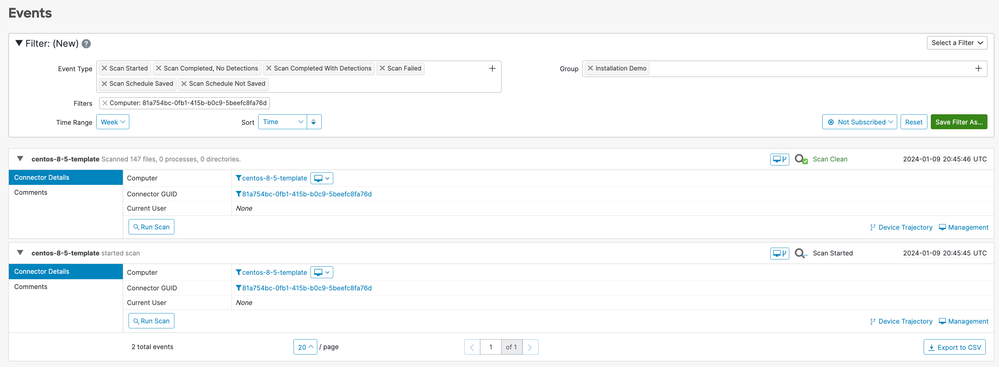

- Wenn Sie das Kontrollkästchen

Flash-Scan bei Installation beim Herunterladen des Connectors aktiviert haben, können Sie auch bestätigen, dass zwei Scan-Ereignisse vorliegen.

- Suchen Sie die Scan-Ereignisse für den Connector, indem Sie nach den Ereignistypen

Scan filtern. Hinweis: Sie können die Suche auch eingrenzen, indem Sie Filter für die Gruppen- und Connector-GUID hinzufügen. Es sollten zwei Ereignisse angezeigt werden, die dem Start und dem Ende des Scans entsprechen.

Deinstallieren des Linux Connectors

RPM-basiert

- Deinstallieren Sie den Linux-Connector mit dem Systempaket-Manager.

- Bereinigen Sie den Linux-Connector, indem Sie das bereitgestellte Bereinigungsskript ausführen.

/opt/cisco/amp/bin/purge_amp_local_data

Debian-basiert

- Deinstallieren Sie den Linux-Connector mit dem Systempaket-Manager.

sudo dpkg --remove cisco-orbital ciscoampconnector

- Bereinigen Sie den Linux-Connector, indem Sie das bereitgestellte Bereinigungsskript ausführen.

sudo dpkg --purge cisco-orbital ciscoampconnector

Ausführliche Anweisungen zur Deinstallation finden Sie im Secure Endpoint Benutzerhandbuch.

Siehe auch

Feedback

Feedback