Konfigurationsbeispiel für die Zugriffskontrolle auf Berechtigungsebene der Webschnittstelle 5760 mit Cisco Access Control Server (ACS)

Download-Optionen

-

ePub (656.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird erläutert, wie Cisco ACS TACACS+-Authentifizierungs- und Autorisierungsprofile mit verschiedenen Berechtigungsebenen erstellt und in 5760 für den Zugriff auf die WebUI integriert werden. Diese Funktion wird ab 3.6.3 unterstützt (zum Zeitpunkt dieser Veröffentlichung jedoch noch nicht bei 3.7.x).

Voraussetzungen

Anforderungen

Es wird davon ausgegangen, dass der Leser mit der Konfiguration von Cisco ACS und Converged Access Controllern vertraut ist. In diesem Dokument wird nur die Interaktion zwischen diesen beiden Komponenten im Rahmen der TACACS+-Autorisierung behandelt.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Converged Access 5760, Version 3.6.3

- Cisco Access Control Server (ACS) 5.2

Konfiguration

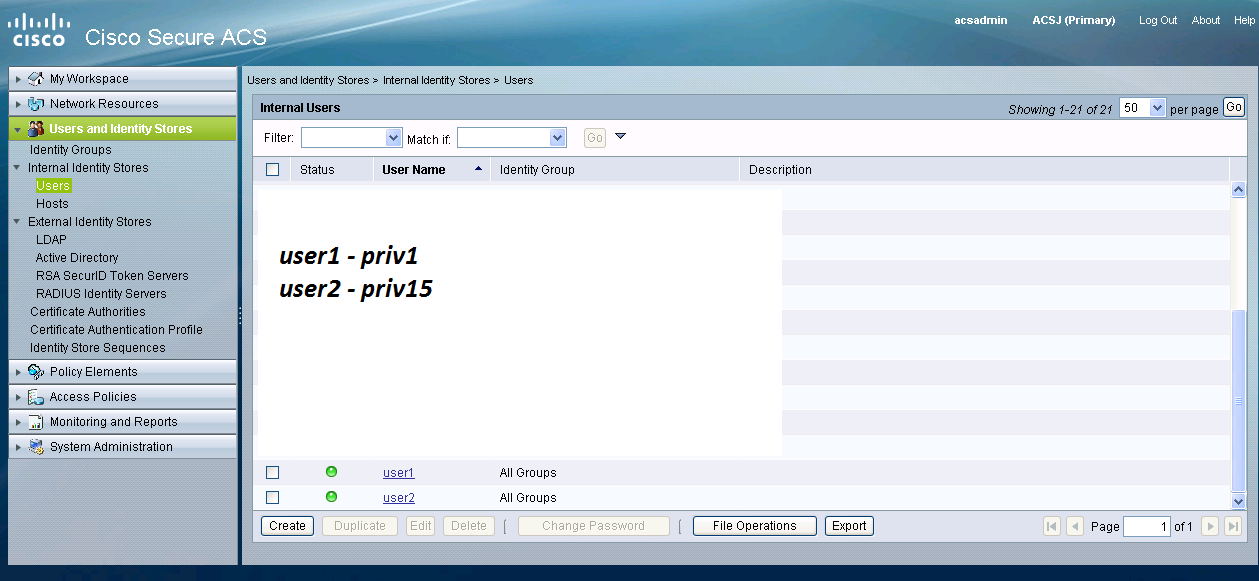

Erstellen einiger Testbenutzer im ACS

Klicke auf "Benutzer und Identitätsdaten" und wähle "Benutzer" aus.

Klicken Sie auf "Erstellen", und konfigurieren Sie einige Testbenutzer, wie unten dargestellt.

Einrichten von Richtlinienelementen und Shell-Profilen

Sie müssen zwei Profile für die beiden unterschiedlichen Zugriffstypen erstellen.Berechtigung 15 in der Cisco TACACS-Welt bedeutet, dass Sie uneingeschränkten Zugriff auf das Gerät ohne Einschränkungen gewähren. Mit Privileg 1 können Sie sich dagegen nur mit einer begrenzten Anzahl von Befehlen anmelden und ausführen. Nachfolgend finden Sie eine kurze Beschreibung der von Cisco bereitgestellten Zugriffsebenen.

Privilegstufe 1 = nicht privilegiert (Eingabeaufforderung lautet Router>), die Standardstufe für die Anmeldung

Privilegstufe 15 = privilegiert (Eingabeaufforderung ist Router-Nr.), die Stufe nach dem Übergang in den Aktivierungsmodus

Berechtigungsstufe 0 = selten verwendet, enthält jedoch 5 Befehle: Deaktivieren, Aktivieren, Beenden, Hilfe und Abmelden

Bei 5760 gelten die Stufen 2-14 als identisch mit der Stufe 1. Sie erhalten das gleiche Privileg wie 1. Konfigurieren Sie keine TACACS-Berechtigungsebenen für bestimmte Befehle auf dem 5760. Benutzeroberflächenzugriff nach Registerkarten wird in 5760 nicht unterstützt. Sie können entweder vollständigen Zugriff (priv15) oder nur auf die Registerkarte Monitor (priv1) haben. Benutzer mit der Berechtigungsstufe 0 dürfen sich ebenfalls nicht anmelden.

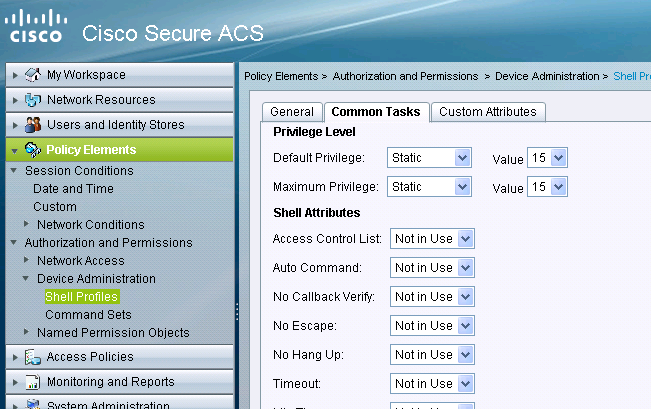

Erstellen eines Zugriffsprofils für die Shell auf der 15. Ebene

Erstellen Sie auf dem folgenden Druckbildschirm dieses Profil:

Klicken Sie auf "Richtlinienelemente". Klicken Sie auf "Shell Profiles" (Shell-Profile).

Erstellen Sie eine neue.

Gehen Sie in der Registerkarte "Allgemeine Aufgaben" und setzen Sie die Standard- und die maximale Berechtigungsstufe auf 15.

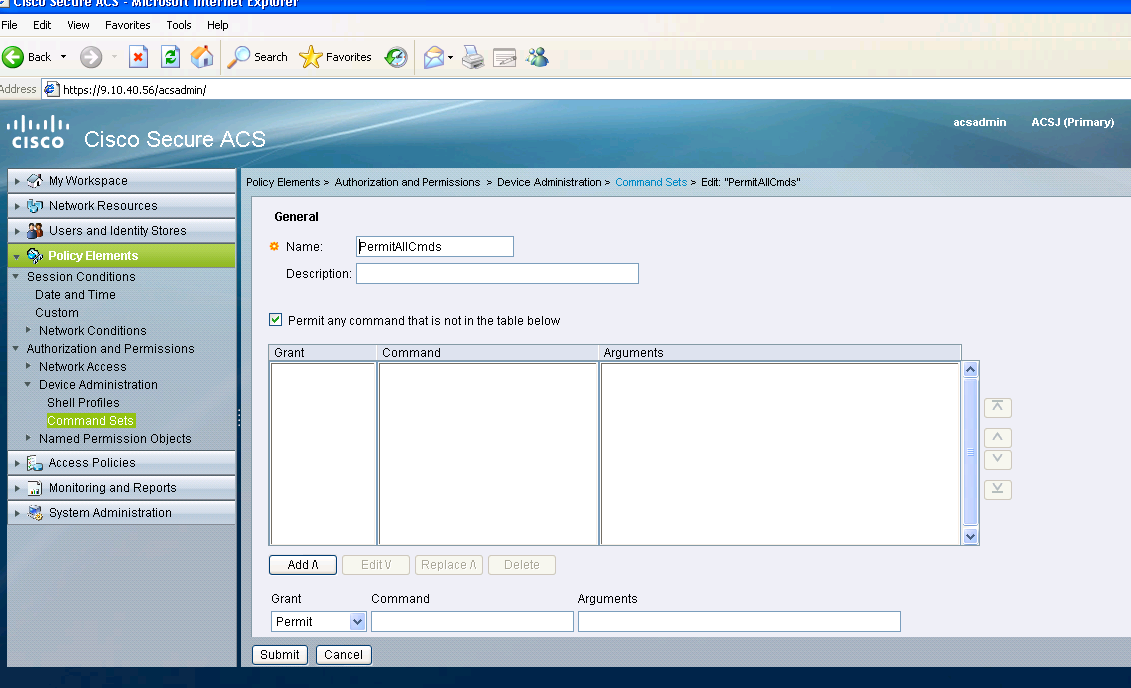

Erstellen von Befehlssätzen für admin-Benutzer

Befehlssätze sind Befehlssätze, die von allen TACACS-Geräten verwendet werden. Sie können verwendet werden, um die Befehle einzuschränken, die ein Benutzer verwenden darf, wenn ihm ein bestimmtes Profil zugewiesen wurde. Da auf dem 5760 die Einschränkung des Webui-Codes auf der Grundlage der übergebenen Privilegstufe erfolgt, sind die Befehlssätze für die Privilegstufe 1 und 15 identisch.

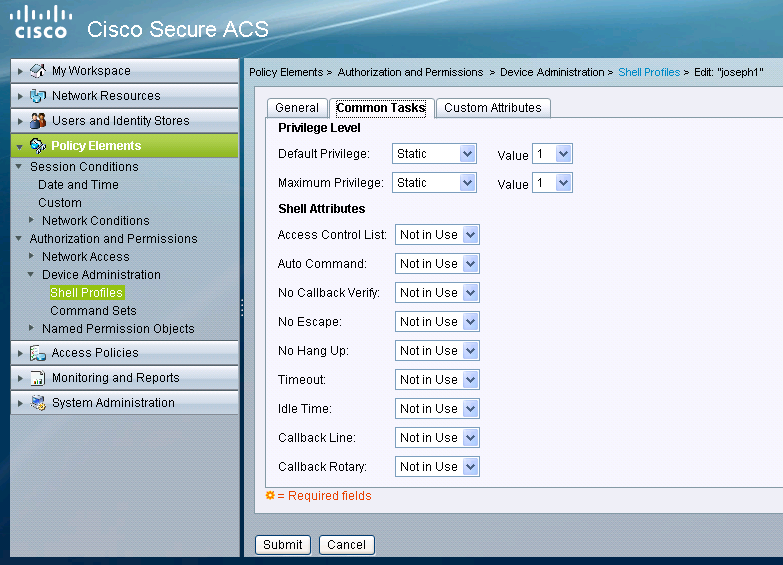

Erstellen eines Shell-Profils für schreibgeschützten Benutzer

Erstellen Sie ein weiteres Shell-Profil für schreibgeschützte Benutzer. Dieses Profil wird sich dadurch unterscheiden, dass die Berechtigungsebenen auf 1 festgelegt sind.

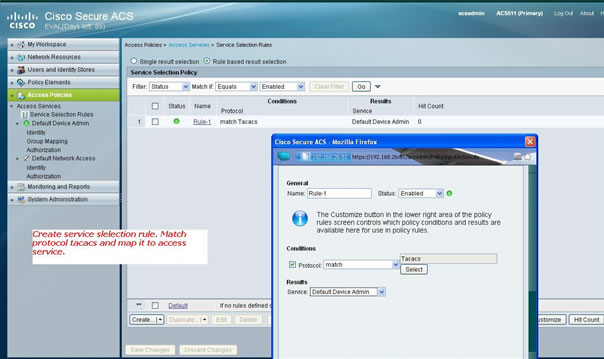

Erstellen einer Serviceauswahlregel, die mit dem TACACS-Protokoll übereinstimmt

Stellen Sie abhängig von Ihren Richtlinien und Ihrer Konfiguration sicher, dass Sie über Taktiken verfügen, die mit den Regeln des 5760 übereinstimmen.

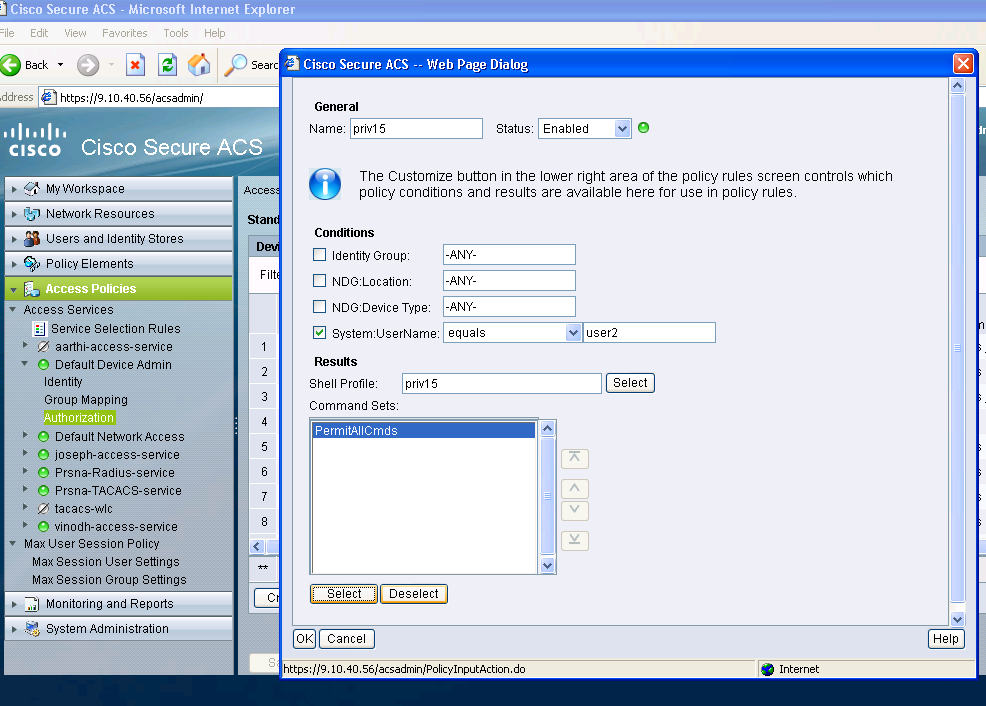

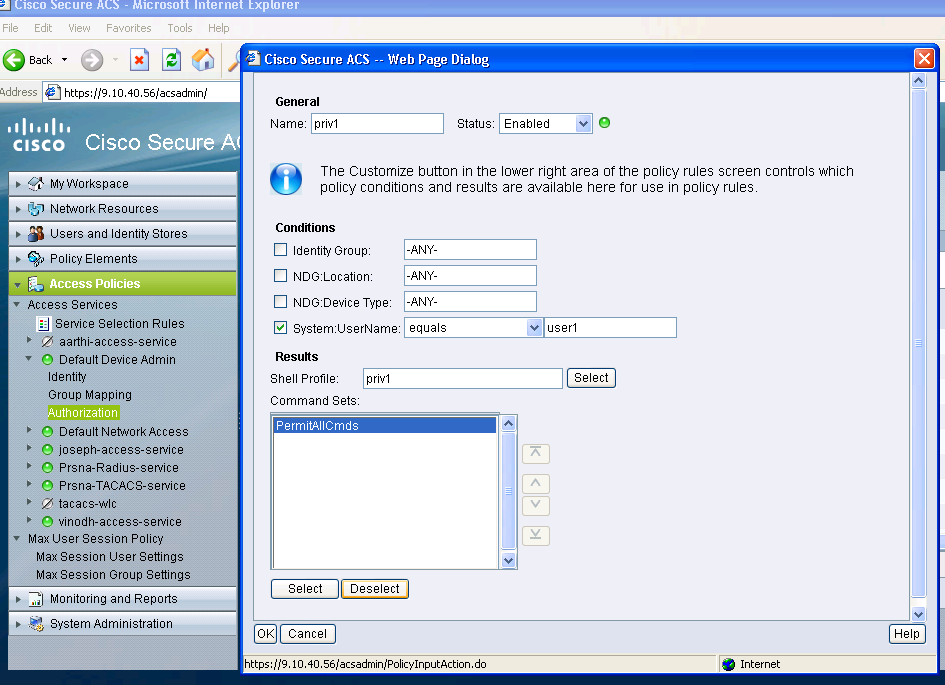

Erstellen Sie eine Autorisierungsrichtlinie für vollständigen Administrationszugriff.

Die mit der TACACS-Protokollauswahl verwendete Standard-Gerätemanagement-Richtlinie wird im Rahmen des Prozesses der Bewertungsrichtlinie ausgewählt. Wenn das TACACS-Protokoll für die Authentifizierung verwendet wird, wird die ausgewählte Dienstrichtlinie als Standardrichtlinie für den Geräteadministrator bezeichnet. Diese Politik selbst umfasst zwei Abschnitte . Identität bedeutet, wer der Benutzer ist und zu welcher Gruppe er gehört (lokal oder extern) und was er gemäß dem konfigurierten Autorisierungsprofil tun darf. Weisen Sie den Befehlssatz für den zu konfigurierenden Benutzer zu.

Erstellen Sie eine Autorisierungsrichtlinie für schreibgeschützten Administratorzugriff.

Dasselbe gilt für schreibgeschützte Benutzer. In diesem Beispiel wird das Shell-Profil der Privilegstufe 1 für Benutzer 1 und das Privileg 15 für Benutzer 2 konfiguriert.

Konfigurieren des 5760 für TACACS

- Der Radius-/TACACS-Server muss konfiguriert werden.

TACACS-Server tac_acct

address ipv4 9.1.0.100

Wichtige Cisco

- Konfigurieren der Servergruppe

aaa group server tacacs+ gtac

Servername tac_acct

Es gibt keine Vorbedingung bis zum oben genannten Schritt.

- Konfiguration von Authentifizierungs- und Autorisierungsmethodenlisten

aaa authentication login <Methodenliste> group <srv-grp>

aaa authentication exec <Methodenliste> Gruppe srv-grp>

aaa Authorization Exec default group <srv-grp> ----à Workaround zum Abrufen von TACACS auf http.

Die oben genannten 3 Befehle und alle anderen Authentifizierungs- und Autorisierungsparameter sollten die gleiche Datenbank verwenden, entweder radius/tacacs oder local

Wenn beispielsweise die Befehlsautorisierung aktiviert werden muss, muss sie auch auf dieselbe Datenbank verweisen.

Für Bsp.:

aaa authentication commands 15 <method-list> group <srv-grp> —> die Servergruppe, die auf die Datenbank verweist (tacacs/radius oder local), muss identisch sein.

- Konfigurieren von HTTP zur Verwendung der obigen Methodenlisten

ip http authentication aaaa login-auth <method-list> —> die Methodenliste muss hier explizit angegeben werden, auch wenn die Methodenliste "default" ist.

ip http authentication aaaa exec-auth <Methodenliste>

** Hinweise

- Konfigurieren Sie keine Methodenlisten für die "line vty"-Konfigurationsparameter. Wenn die obigen Schritte und die Zeile vty unterschiedliche Konfigurationen haben, haben die Zeilen vty configs Vorrang.

- Die Datenbank sollte für alle Managementkonfigurationstypen wie ssh/telnet und webui identisch sein.

- Bei der HTTP-Authentifizierung sollte die Methodenliste explizit definiert werden.

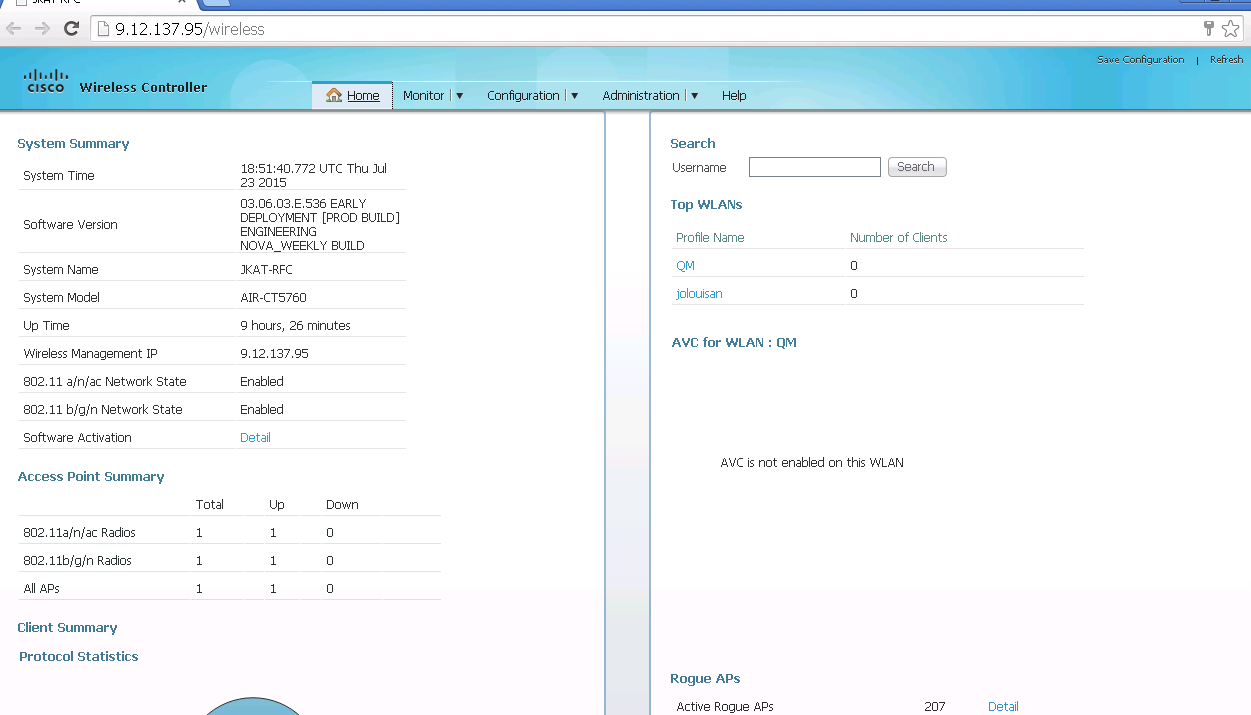

Zugreifen auf denselben 5760 mit den zwei verschiedenen Profilen

Unten sehen Sie einen Zugriff von einem Benutzer mit der Berechtigungsstufe 1, auf den nur eingeschränkt zugegriffen werden kann.

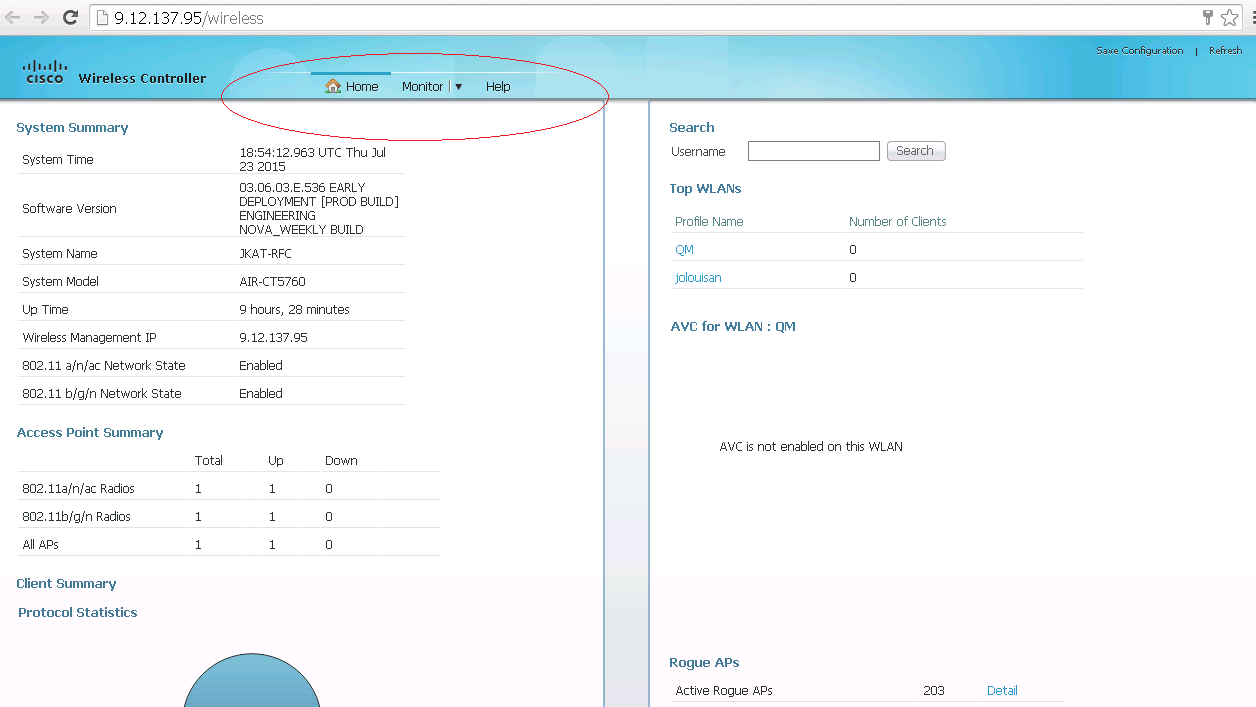

Unten sehen Sie einen Zugriff von einem Benutzer mit der Berechtigungsstufe 15, auf den Sie vollen Zugriff haben.

Beiträge von Cisco Ingenieuren

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback