Konfiguration des SD-WAN-Remote-Zugriffs (SDRA) über Konfigurationsgruppen

Download-Optionen

-

ePub (1.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie SD-WAN-Remote-Zugriff (SDRA) mithilfe einer vorhandenen Konfigurationsgruppe konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Software-Defined Wide Area Network (SD-WAN)

- PublicKey-Infrastruktur (PKI)

- FlexVPN

- RADIUS-Server

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- C8000V Version17.12.03a

- vManage, Version 20.12.03a

- CA-Server (Certificate Authority) mit einfachem SCEP (Certificate Enrollment Protocol)

- AnyConnect Secure Mobility Client Version 4.10.04071

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

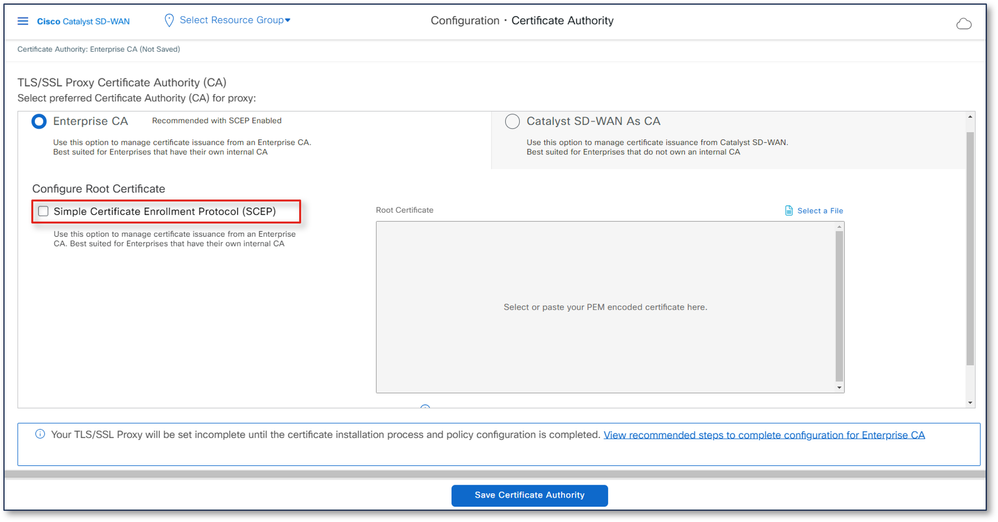

Zertifizierungsstelle (Certificate Authority, CA) auf Manager konfigurieren

Dieser Abschnitt führt Sie durch die Konfiguration eines CA-Servers (Certificate Authority) für die automatische SCEP-basierte Registrierung über den SD-WAN-Manager.

Hinweis: Die für den Remotezugriff aktivierten Geräte erhalten ein Zertifikat von dieser Zertifizierungsstelle. Die Geräte verwenden das Zertifikat für die Authentifizierung bei RAS-Clients.

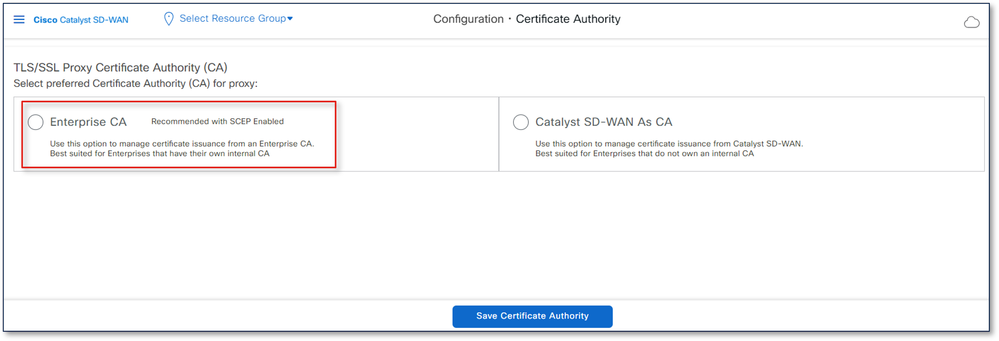

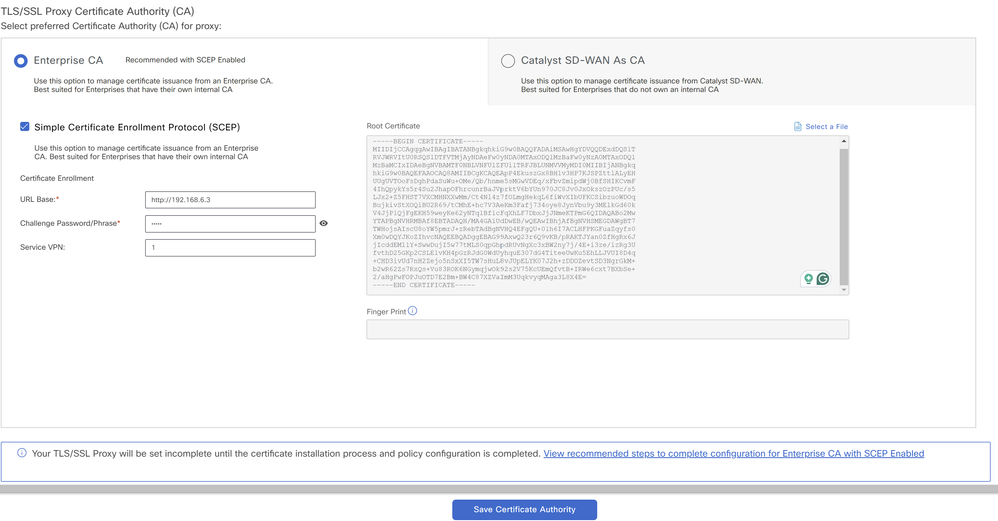

Schritt 1: Navigieren Sie zu Enterprise-CA um das CA-Zertifikat über vManage zu konfigurieren. Über die vManage-GUI:

Konfiguration -> Zertifizierungsstelle -> Unternehmenszertifizierungsstelle

Hinweis: Die anderen CA-Optionen wie Enterprise CA ohne SCEP, Cisco vManage als CA und Cisco vManage als intermediäre CA werden für die SD-WAN-RA-Funktion nicht unterstützt.

Schritt 2: Sobald die Enterprise-CA angezeigt wurde, wählen Sie die SCEP Option.

Schritt 3: Kopieren Sie das Zertifizierungsstellenzertifikat, und fügen Sie es in das Feld Root-Zertifikat ein.

Schritt 4: Füllen Sie die Informationen zum CA-Server aus:

Hinweis: Der CA-Server wurde in die Service-VRF-Instanz 1 eingefügt. Der CA-Server muss über die Service-VRF-Instanz für alle SD-WAN-RA-Headends erreichbar sein.

Schritt 5: Klicken Sie auf Save Certificate Authority (Zertifizierungsstelle speichern), um die Konfiguration zu speichern.

Hinweis: Die zugehörigen CA-Einstellungen werden angewendet, sobald die Konfiguration des Remote-Zugriffs abgeschlossen und auf dem Gerät implementiert ist.

Fügen Sie das Remote-Zugriffsprofil einer vorhandenen Konfigurationsgruppe hinzu.

Richten Sie den Remote-Zugriff ein, indem Sie eine vorhandene Konfigurationsgruppe ändern.

Hinweis: SDRA kann entweder mit der CLI-Add-On-Vorlage oder mit Konfigurationsgruppen konfiguriert werden. Die Verwendung von Featurevorlagen wird jedoch nicht unterstützt.

Remote-Zugriff auf Service-VPN aktivieren

Warnung: Die Aktivierung des Remote-Zugriffs über ein Service-VPN ist ein erforderlicher Schritt. Andernfalls werden nachfolgende Konfigurationen für Remote-Zugriffsparameter (Profil/Funktion) nicht an das Gerät weitergegeben.

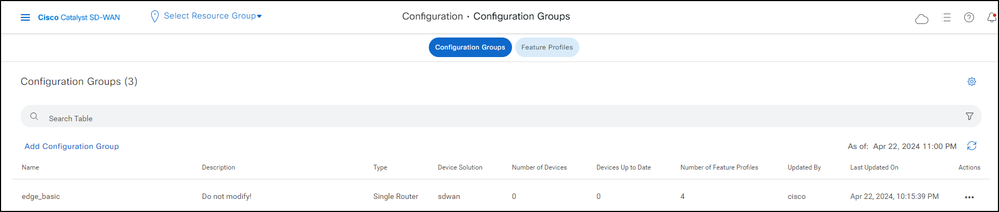

Schritt 1: Navigieren Sie in der vManage-GUI zu Configuration -> Configuration Groups (Konfiguration -> Konfigurationsgruppen). Klicken Sie auf die drei Punkte (...) auf der rechten Seite Ihrer vorhandenen Konfigurationsgruppe und dann auf Bearbeiten.

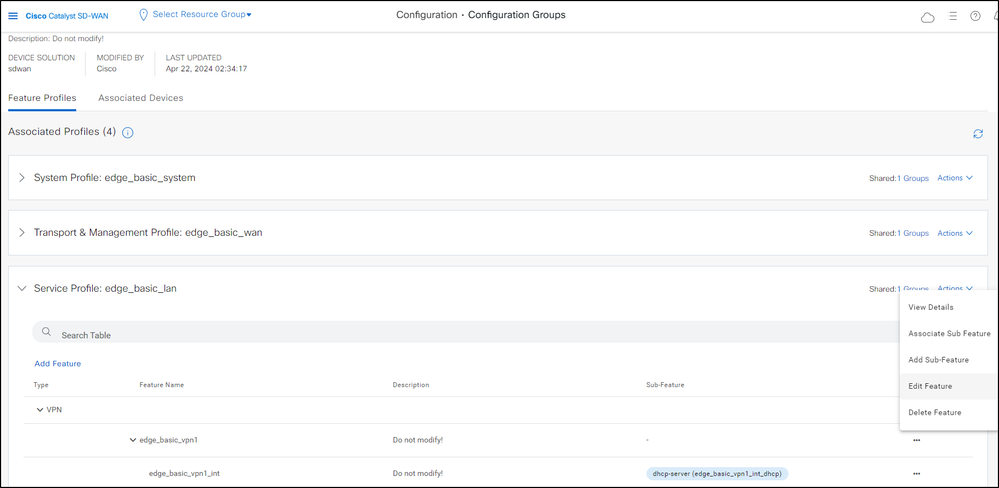

Schritt 2: Blättern Sie nach unten zu Serviceprofil:<Name>, und erweitern Sie den Abschnitt. Klicken Sie auf die drei Punkte (...) auf der rechten Seite des gewünschten VPN-Profils, und klicken Sie auf Funktion bearbeiten.

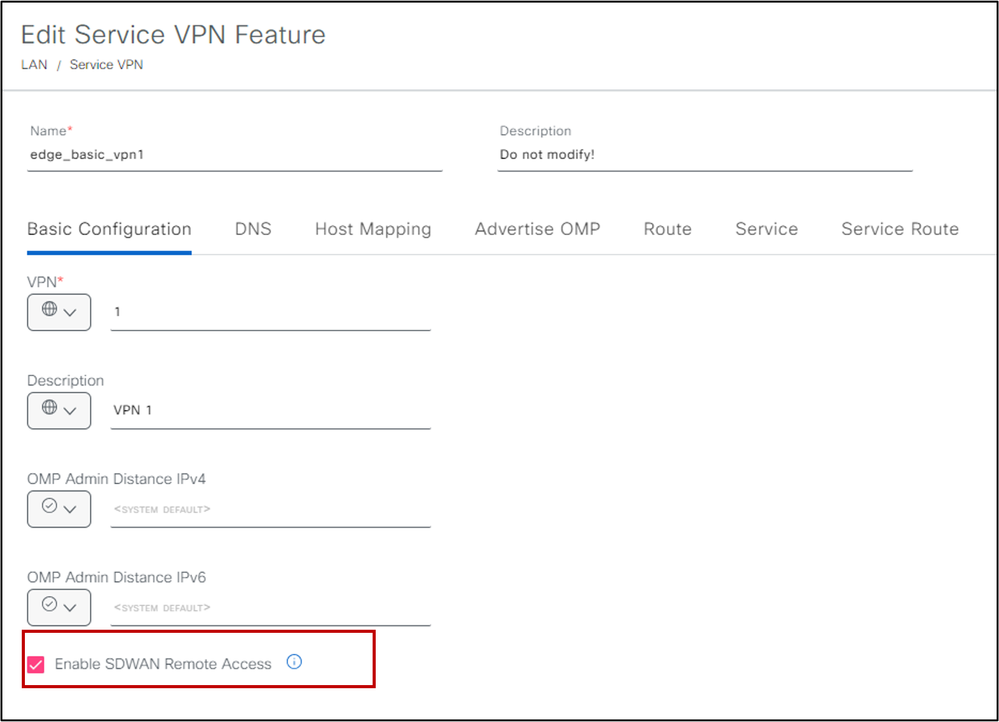

Schritt 3:

Aktivieren Sie das Kontrollkästchen SD-WAN-Remote-Zugriff aktivierenss

Schritt 4: Klicken Sie auf Speichern.

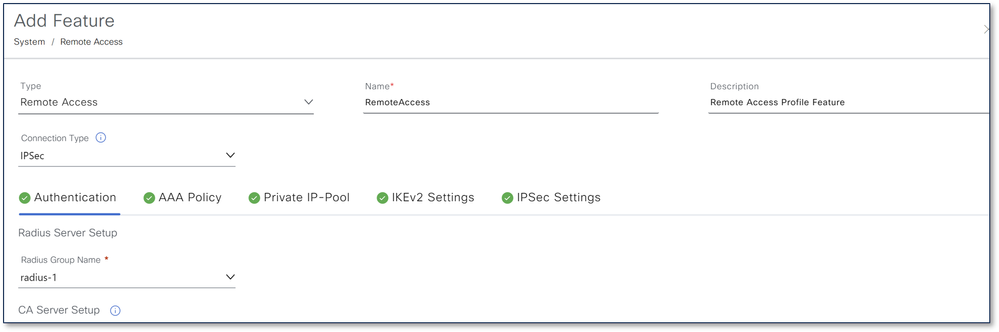

Konfigurieren der Remote-Zugriffsfunktion

Schritt 1: Navigieren Sie in der vManage-GUI zuConfiguration->Configuration Groups-> <Config Group Name>. Klicken Sie auf die drei Punkte (...) auf der rechten Seite und dann auf Bearbeiten.

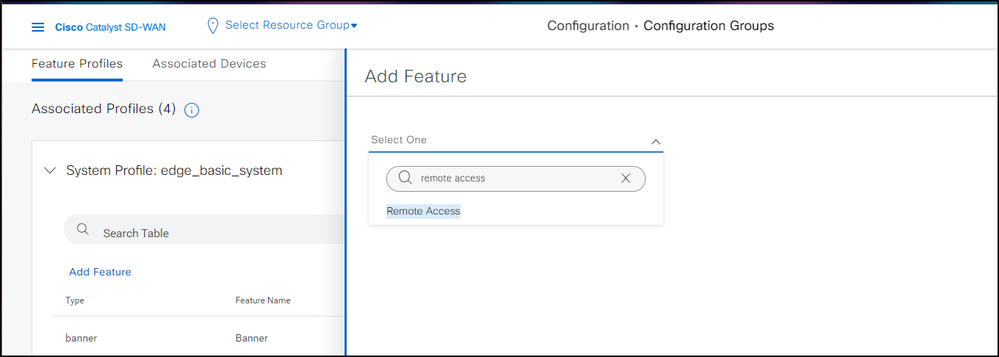

Erweitern Sie den Abschnitt System Profile:<Name>. Klicken Sie auf Funktion hinzufügen, und suchen Sie nach Remotezugriff.

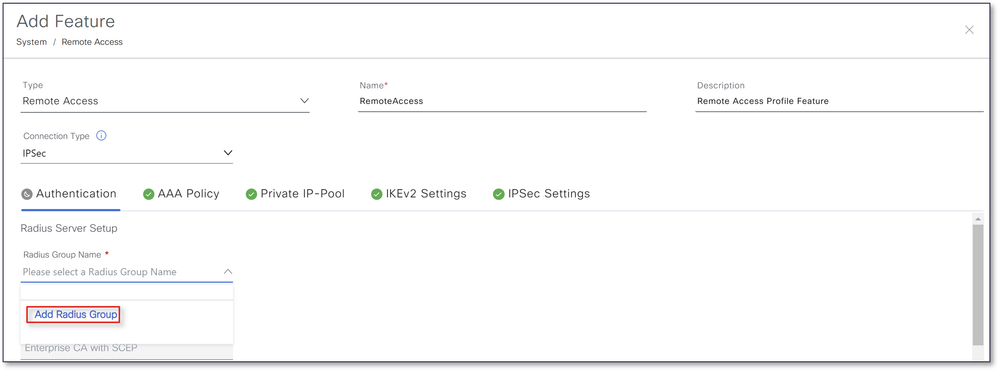

SDRA-Protokoll

Hinweis: SDRA unterstützt IPSec und SSL; in diesem Handbuch wird jedoch die Verwendung von IPSec für diese Übung erläutert. Die SSL-Konfiguration ist jedoch optional und folgt weitgehend den gleichen Schritten.

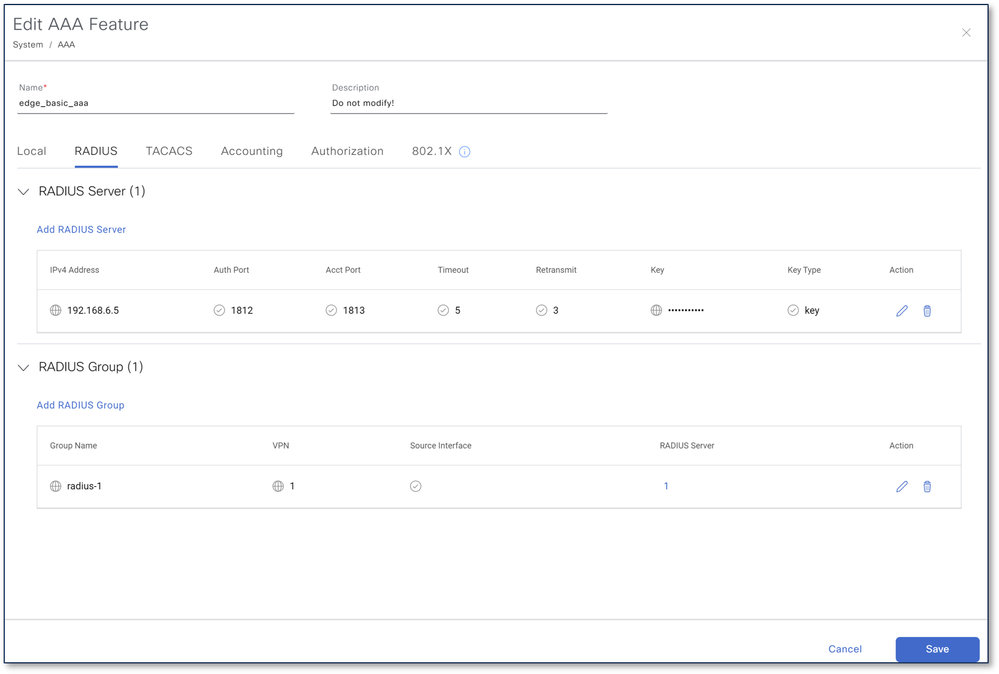

Konfigurieren des RADIUS-Servers

Der erste Teil der Konfigurationen ist der Radius-Server-Setup bei der Konfiguration des Remote-Zugriffs. Klicken Sie auf Radius-Gruppe hinzufügen um sie zu erweitern. Anschließend Radius-Gruppe hinzufügen.

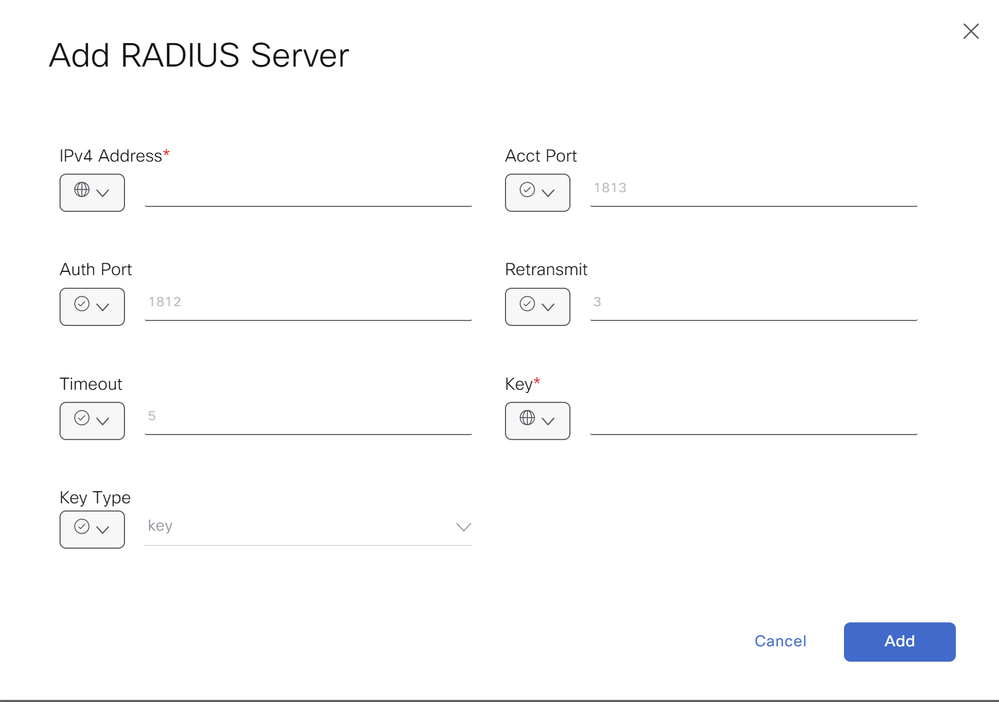

Erweitern Sie die RADIUS-Server und klicke auf RADIUS-Server hinzufügen.

Füllen Sie die RADIUS-Serverkonfiguration mit der RADIUS IPv4-Adresse und dem RADIUS IPv4-Schlüssel aus, und klicken Sie wie im Beispiel gezeigt auf Hinzufügen.

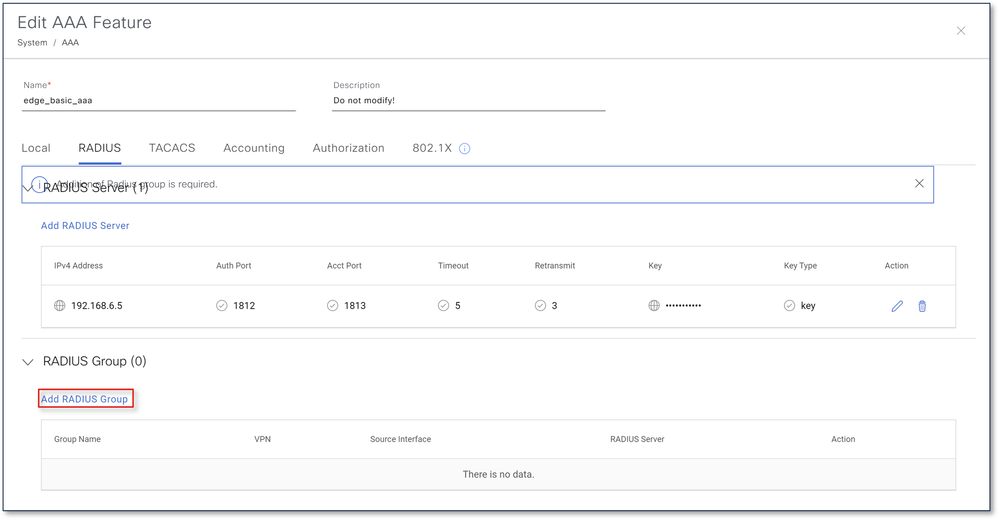

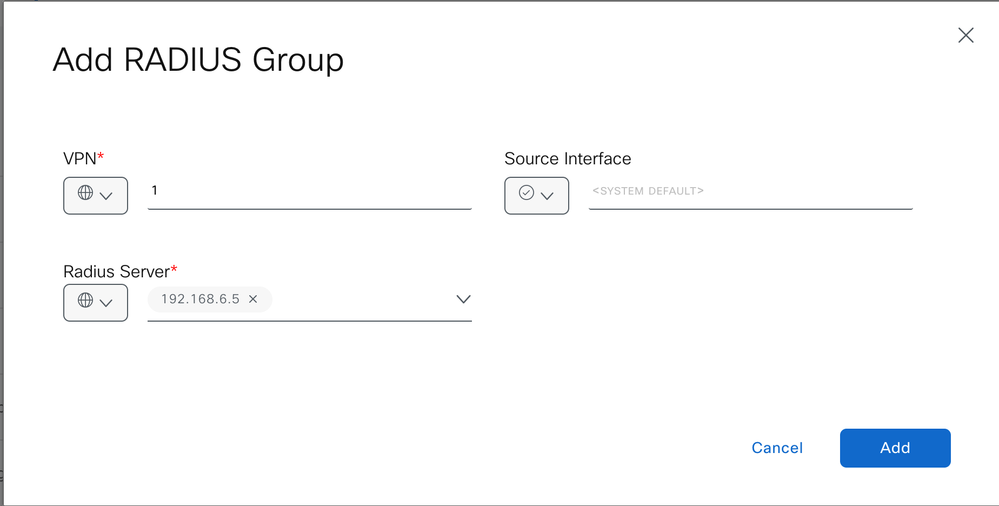

Erweitern Sie die RADIUS-Gruppe und klicke auf RADIUS-Gruppe hinzufügen.

Wählen Sie im Dropdown-Menü links neben VPN, und wählen Sie Global.

Fügen Sie den zuvor konfigurierten RADIUS-Server hinzu.

Nach der Konfiguration des RADIUS Gruppe wie im Bild gezeigt, klicken Sie auf Hinzufügen um die RADIUS-Gruppe zu speichern.

Dies ist ein Beispiel für die abgeschlossene RADIUS-Konfiguration. Klicken Sie auf Speichern.

Hinweis: SD-WAN-RA-Headends verwenden einen RADIUS-/EAP-Server zur Authentifizierung von RAS-Clients und zur Verwaltung von benutzerspezifischen Richtlinien. Der RADIUS-/EAP-Server muss von allen SD-WAN-RA-Headends in einem Service-VPN erreichbar sein.

CA Server-Setup

Der nächste Abschnitt ist der CA Server-Setup, da diese CA jedoch für eine vorherige Aufgabe konfiguriert wurde, ruft sie diese automatisch ab. Hier ist keine Konfiguration erforderlich.

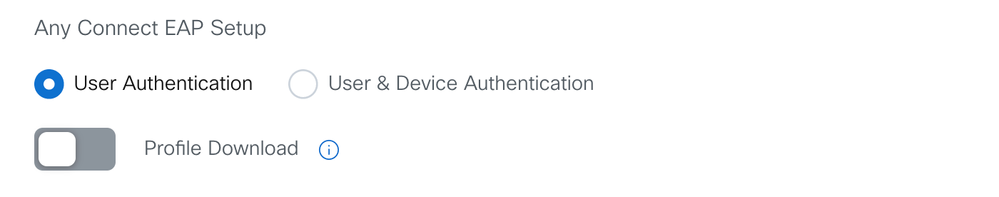

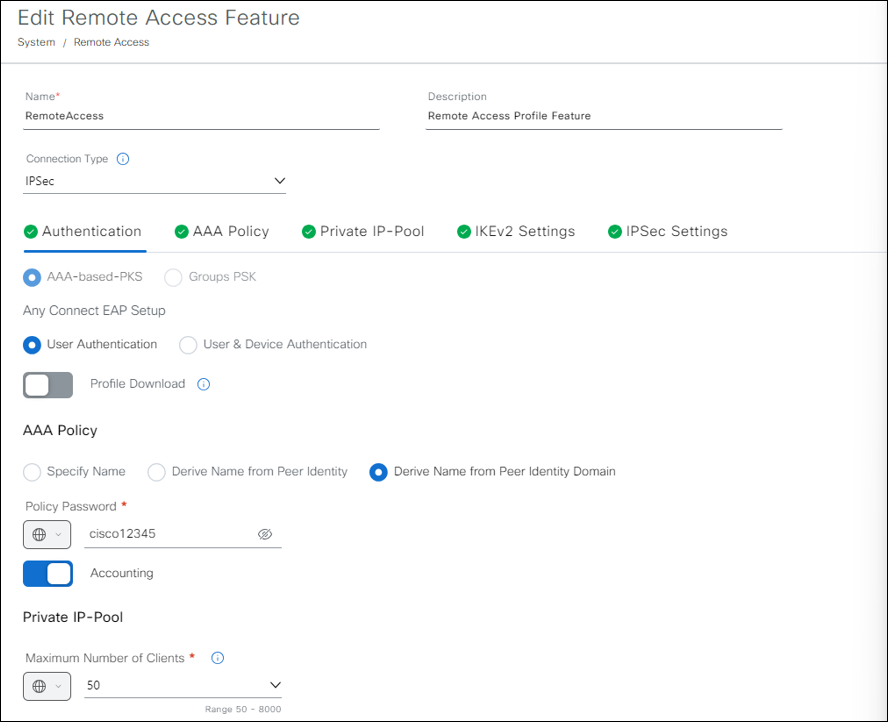

Konfigurieren der AnyConnect EAP-Einrichtung

Der nächste Abschnitt ist die AnyConnect EAP-Einrichtung. In diesem Szenario wird der Benutzer authentifiziert, daher ist das Kontrollkästchen Benutzerauthentifizierung die ausgewählte Option (Standard).

Hinweis: Wenn eine doppelte Authentifizierung für Benutzer/Kennwort und Client-Zertifikat gewünscht wird, wählen Sie die Option Benutzer- und Geräteauthentifizierung aus. Diese Konfiguration entspricht dem CLI-Befehl: authentication remote anyconnect-eap aggregate cert-request

AAA-Richtlinie konfigurieren

Für dieses SDRA-Handbuch enthalten die Remote-Benutzer eine E-Mail-Domäne, z. B. sdra-user@test.com. Wählen Sie daher die Option "Name von Peer-Identitätsdomäne ableiten" aus, um dies zu erreichen.

ImFeld "Policy Password":cisco12345

IKEv2- und IPSec-Einstellungen

Sie können alle Konfigurationen als Standard beibehalten und auf Speichern klicken.

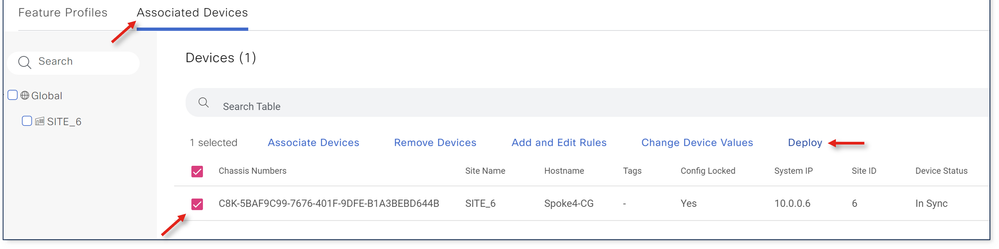

Gerät zuordnen und bereitstellen

Sobald der Remote-Zugriff konfiguriert wurde, fahren Sie mit der Bereitstellung der Konfiguration über das Zugeordnete Geräte aus.

Aktivieren Sie das Kontrollkästchen des gewünschten Geräts. und Bereitstellung.

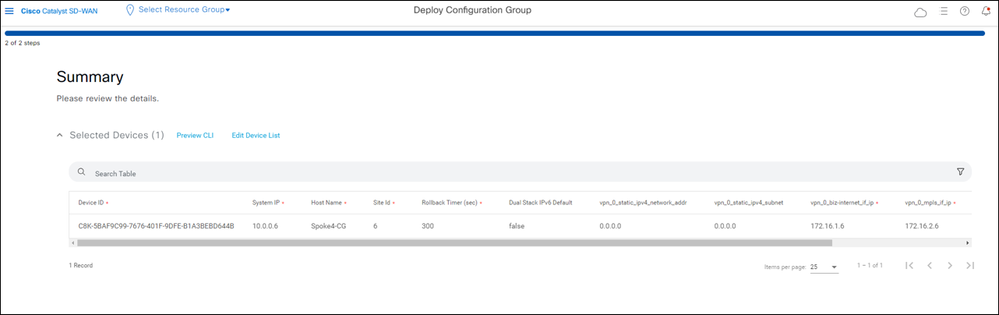

KlickenWeiter

SelectPreview-CLI

Wählen Sie auf dem nächsten Bildschirm Bereitstellung noch einmal.

Überprüfung

PKI-Zertifikate anfordern

Nach Abschluss der Bereitstellung müssen Sie das ID-Zertifikat für das RA-Headend über die CLI anfordern.

1. Melden Sie sich beim CLI RA-Headend an.

2. Überprüfen Sie, ob die Vertrauenspunktkonfiguration mit dem Show-Lauf erfolgreich bereitgestellt wurde. | sec crypto pki trustpoint-Befehl.

crypto pki trustpoint sdra_trustpoint

enrollment url http://192.168.6.3:80

fingerprint 8F0B275AA454891B706AC5F27610157C4BE4C277

subject-name CN=SDRA-6-10.0.0.6-Spoke4-CG

vrf 1

revocation-check none

rsakeypair sdra_trustpoint 2048

auto-enroll 80

hash sha256

3. Überprüfen Sie, ob das CA-Zertifikat (root cert) auf dem sdra_trustpoint installiert ist.

show crypto pki cert sdra_trustpoint

4. Wenn kein CA-Zertifikat zugeordnet ist, fahren Sie mit der Authentifizierung am CA-Server fort.

crypto pki authenticate sdra_trustpoint

5. Fordern Sie das ID-Zertifikat für das Edge-Gerät an, das für die RAS-Verbindung verwendet wird.

Hinweis: Stellen Sie sicher, dass die beiden aufgeführten Zertifikate installiert und korrekt dem sdra_trustpoint zugeordnet sind, um sicherzustellen, dass der Remote-Zugriff wie vorgesehen funktioniert.

crypto pki enroll sdra_trustpoint

Spoke4-CG#show crypto pki cert sdra_trustpoint

Certificate

Status: Available

Certificate Serial Number (hex): 03

Certificate Usage: General Purpose

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

Name: Spoke4-CG

hostname=Spoke4-CG

cn=SDRA-6-10.0.0.6-Spoke4-CG

Validity Date:

start date: 21:22:15 UTC Apr 26 2024

end date: 21:22:15 UTC Apr 26 2025

renew date: 21:22:14 UTC Feb 12 2025

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#3.cer

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

cn=CA-SERVER-SDRA-CLUS2024

Validity Date:

start date: 22:37:07 UTC Apr 22 2024

end date: 22:37:07 UTC Apr 22 2027

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#1CA.cer

Krypto-PKI-Debugging

Wenn beim Anfordern der Zertifikate Probleme auftreten, aktivieren Sie die Debug-Befehle, um die Fehlerbehebung zu unterstützen:

debug crypto pki messages debug crypto pki scep debug crypto transactionsReferenz: RADIUS-Attribute

Ein RADIUS-Server muss mit den Cisco Attribut-Value (AV) Pair-Attributen konfiguriert werden, die dem RAS-Benutzer entsprechen.

Dies ist ein Beispiel für eine FreeRADIUS-Benutzerkonfiguration.

test.com Cleartext-Password := "cisco12345"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "ipsec:addr-pool=sdra_ip_pool",

Cisco-AVPair += "ipsec:route-set=prefix 192.168.6.0/24"

sdra_sslvpn_policy Cleartext-Password := "cisco"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "webvpn:addr-pool=sdra_ip_pool"

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

29-Aug-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Amanda NavaTechnischer Leiter SD-WAN

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback