Einleitung

In diesem Dokument wird beschrieben, wie Sie Fehler beim Importieren der Zertifizierungsstelle (Certificate Authority, CA) auf FirePOWER Threat Defense-Geräten, die von FMC verwaltet werden, beheben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Public Key Infrastructure (PKI)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

- OpenSSL

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- MacOS x 10.14.6

- FMC 6.4

- OpenSSL

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hintergrundinformationen

Hinweis: Auf mit FTD verwalteten Geräten muss das Zertifizierungsstellenzertifikat vorliegen, bevor die CSR (Certificate Signing Request) generiert wird.

- Wenn der CSR auf einem externen Server (wie Windows Server oder OpenSSL) generiert wird, ist die manuelle Registrierungsmethode als fehlerhaft gedacht, da FTD die manuelle Registrierung von Schlüsseln nicht unterstützt. Es muss eine andere Methode wie PKCS12 verwendet werden.

Problem

In diesem speziellen Szenario zeigt das FMC ein rotes Kreuz im Zertifizierungsstellen-Zertifikatstatus an (wie im Bild gezeigt), das besagt, dass die Zertifikatregistrierung das Zertifizierungsstellen-Zertifikat nicht installieren konnte, und zwar mit der Meldung "Fail to configure CA certificate" (Fehler bei der Konfiguration des Zertifizierungsstellen-Zertifikats). Dieser Fehler tritt häufig auf, wenn das Zertifikat nicht ordnungsgemäß gepackt wurde oder die PKCS12-Datei nicht das richtige Ausstellerzertifikat enthält, wie im Bild gezeigt.

Hinweis: Bei neueren FMC-Versionen wurde dieses Problem so behoben, dass es mit dem ASA-Verhalten übereinstimmt, das einen zusätzlichen Vertrauenspunkt mit der Stamm-CA erstellt, die in der Vertrauenskette des PFX-Zertifikats enthalten ist.

Lösung

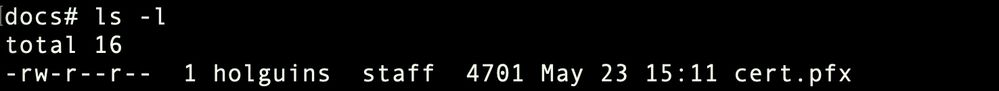

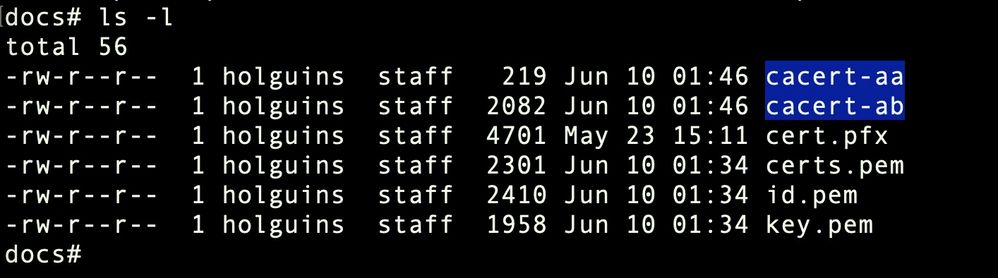

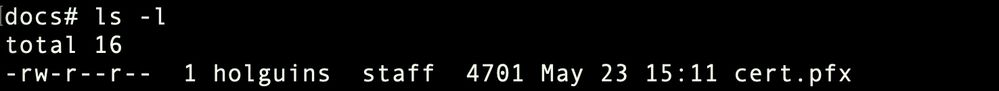

Schritt 1: Suchen Sie das PFX-Zertifikat.

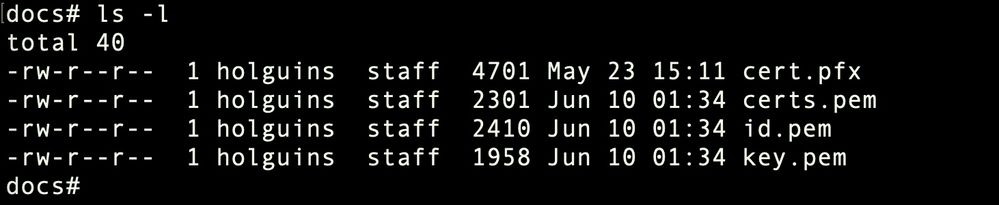

Rufen Sie das PFX-Zertifikat ab, das in der FMC-GUI registriert war, speichern Sie es, und suchen Sie die Datei im Mac Terminal (CLI).

LS

LS

Schritt 2: Extrahieren der Zertifikate und Schlüssel aus der PFX-Datei

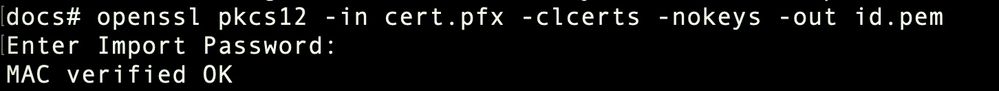

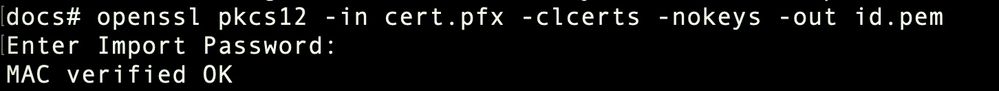

Extrahieren Sie das Client-Zertifikat (nicht die CA-Zertifikate) aus der PFX-Datei (die Passphrase, die zum Generieren der PFX-Datei verwendet wurde, ist erforderlich).

openssl pkcs12 -in cert.pfx -clcerts -nokeys -out id.pem

Identitätsexport

Identitätsexport

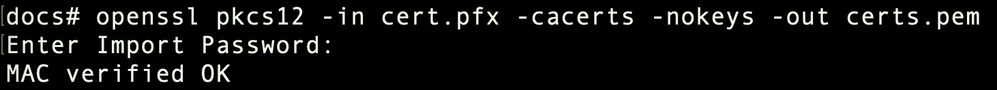

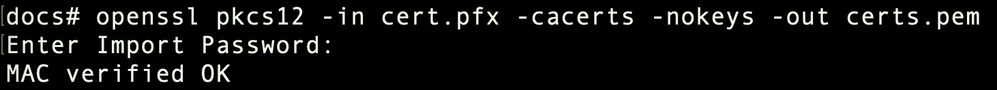

Extrahieren Sie die Zertifizierungsstellenzertifikate (nicht die Clientzertifikate).

openssl pkcs12 -in cert.pfx -cacerts -nokeys -out certs.pem

Ausfuhr von Kakteen

Ausfuhr von Kakteen

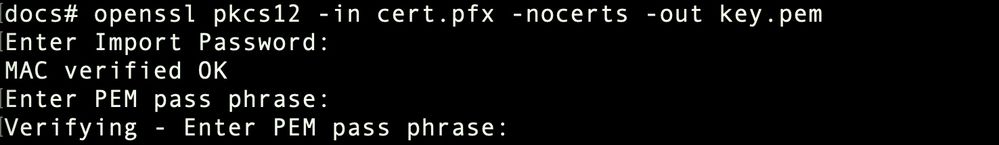

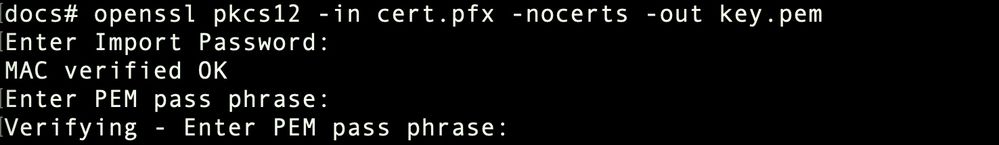

Extrahieren Sie den privaten Schlüssel aus der PFX-Datei (die gleiche Passphrase aus Schritt 2 ist erforderlich).

openssl pkcs12 -in cert.pfx -nocerts -out key.pem

Schlüsselexport

Schlüsselexport

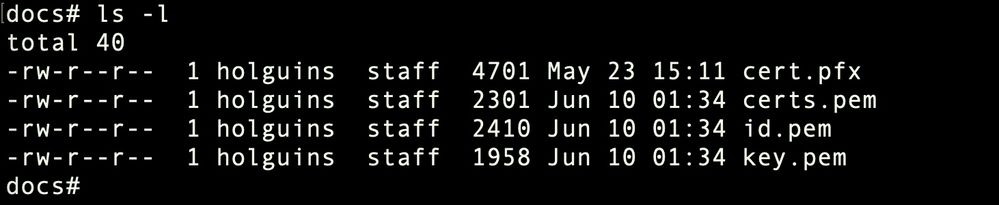

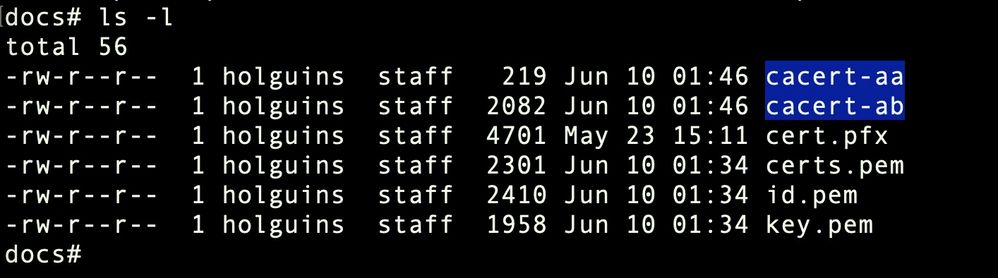

Vier Dateien existieren jetzt: cert.pfx (das ursprüngliche pfx-Paket), certs.pem (die CA-Zertifikate), id.pem (Client-Zertifikat) und key.pem (der private Schlüssel).

ls nach Export

ls nach Export

Schritt 3: Überprüfen der Zertifikate in einem Text-Editor

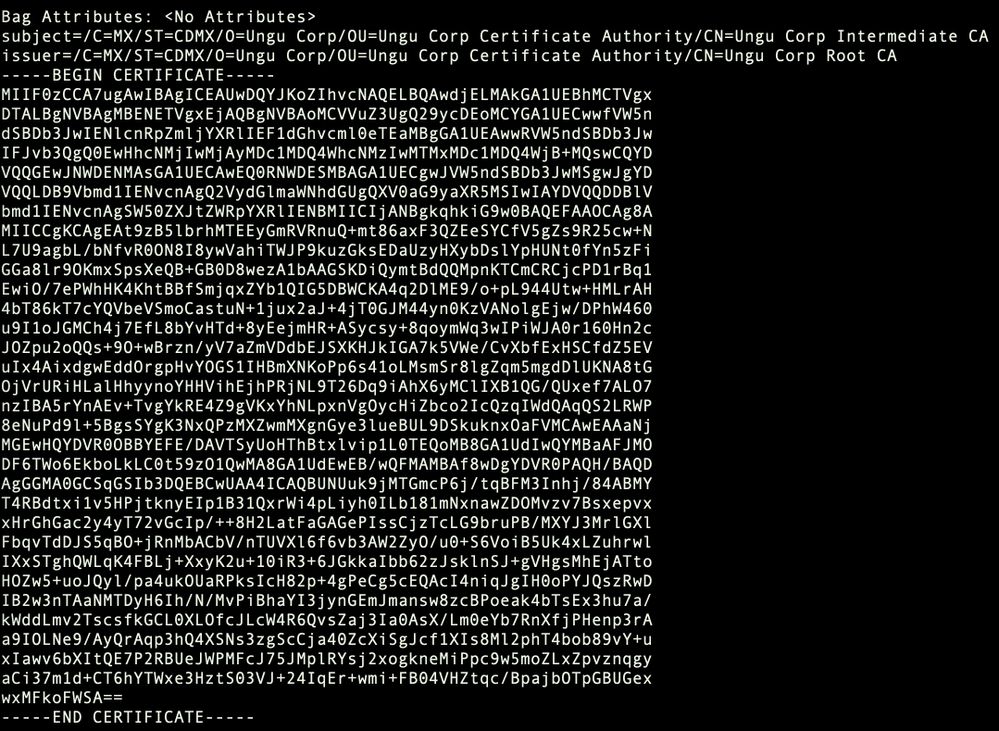

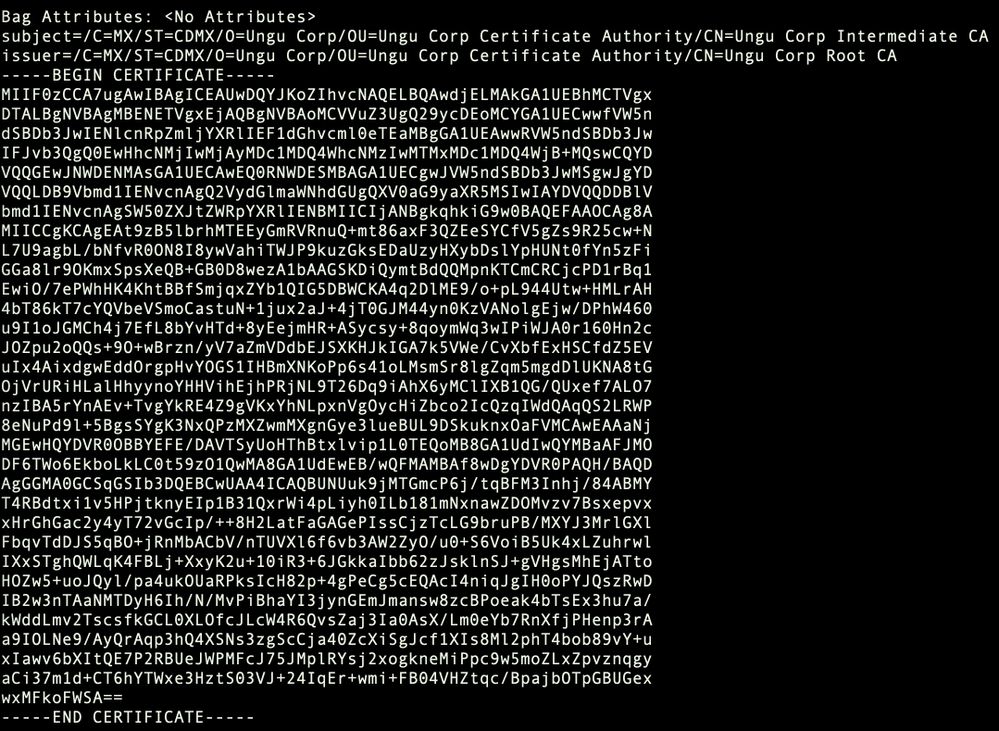

Überprüfen Sie die Zertifikate mit einem Texteditor (z.B.: nano certs.pem).

Für dieses spezielle Szenario enthielt certs.pem nur die Sub-CA (ausstellende CA).

Ab Schritt 5 behandelt dieser Artikel das Verfahren für das Szenario, in dem die Datei certs.pem 2 Zertifikate enthält (eine Stamm-CA und eine Sub-CA).

Ansicht der Zertifikate

Ansicht der Zertifikate

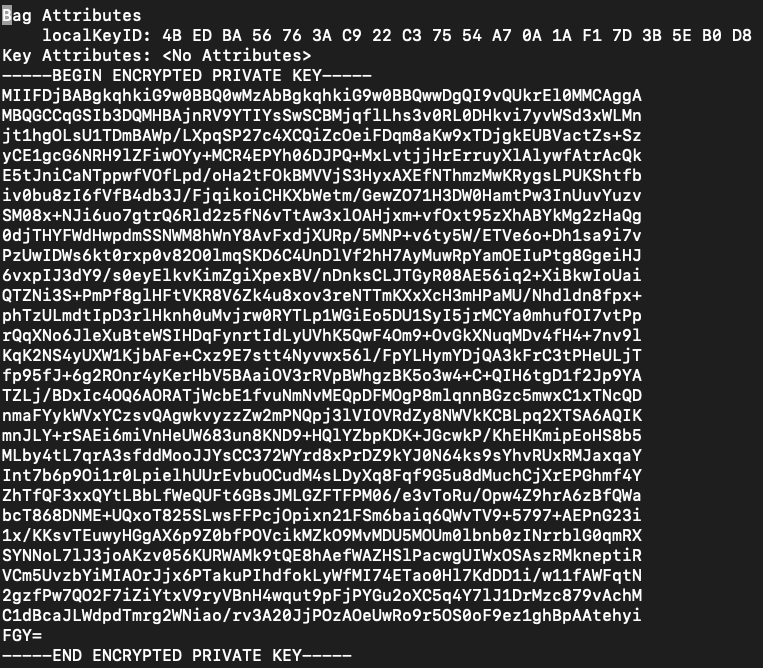

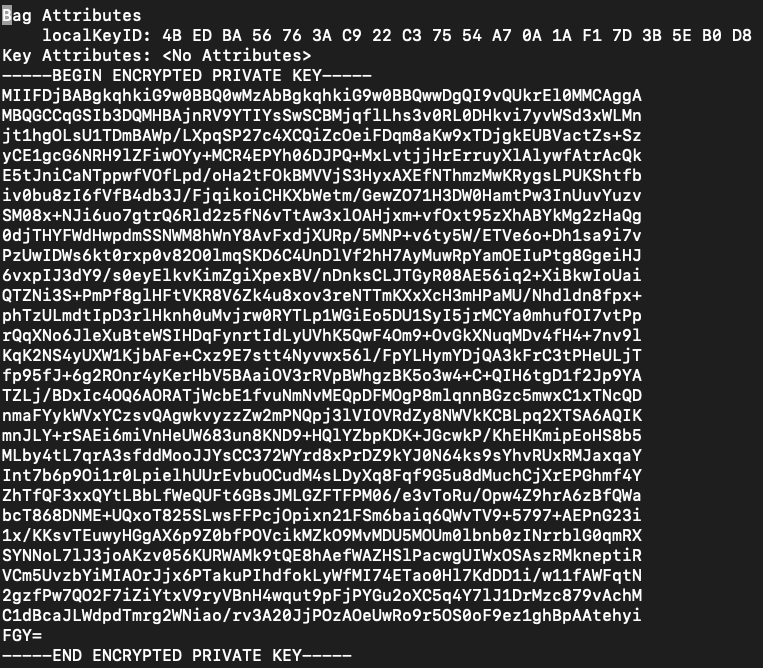

Schritt 4: Überprüfen des privaten Schlüssels in einem Editor

Überprüfen Sie den Inhalt der Datei key.pem mithilfe eines Texteditors (z. B. nano certs.pem).

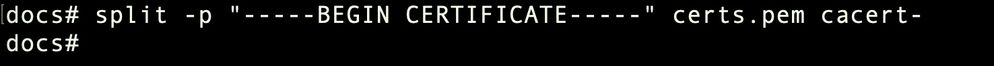

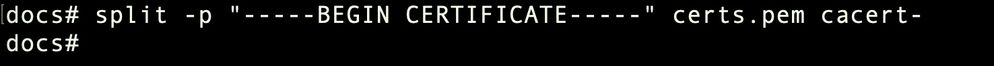

Schritt 5: CA-Zertifikate aufteilen

Falls die Datei certs.pem zwei Zertifikate (eine Stammzertifizierungsstelle und eine untergeordnete Zertifizierungsstelle) enthält, muss die Stammzertifizierungsstelle aus der Vertrauenskette entfernt werden, um das pfx-formatierte Zertifikat in das FMC importieren zu können. Dabei bleibt nur die untergeordnete Zertifizierungsstelle in der Kette für Validierungszwecke übrig.

Teilen Sie die Datei certs.pem in mehrere Dateien auf. Der nächste Befehl benennt die Zertifikate in cacert-XX um.

split -p "-----BEGIN CERTIFICATE-----" certs.pem cacert-

Splitt nach Split

Splitt nach Split

Fügen Sie die Erweiterung .pem mit dem unten beschriebenen Befehl zu diesen neuen Dateien hinzu.

for i in cacert-*;do mv "$i" "$i.pem";done

Skript umbenennen

Skript umbenennen

Überprüfen Sie die beiden neuen Dateien, und stellen Sie fest, welche die Stammzertifizierungsstelle und welche die untergeordnete Zertifizierungsstelle mit den beschriebenen Befehlen enthält.

Suchen Sie zunächst den Aussteller der Datei id.pem (das Identitätszertifikat).

openssl x509 -in id.pem -issuer -noout

Emittenten-Ansicht

Emittenten-Ansicht

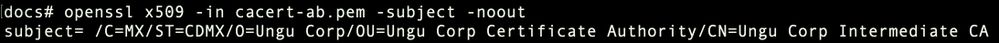

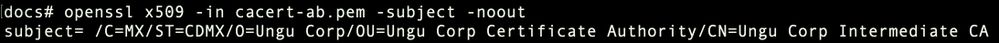

Suchen Sie nun den Betreff der beiden cacert-Dateien (CA-Zertifikate).

openssl x509 -in cacert-aa.pem -subject -noout

openssl x509 -in cacert-ab.pem -subject -noout

Sachkontrolle

Sachkontrolle

Die Zertifikatdatei, die den Betreff mit dem Aussteller der Datei id.pem vergleicht (wie in den vorherigen Bildern gezeigt), ist die Sub-Zertifizierungsstelle, die später zum Erstellen des PFX-Zertifikats verwendet wird.

Löschen Sie die Zertifikatsdatei, die nicht über den entsprechenden Betreff verfügt. In diesem Fall war das Zertifikat cacert-aa.pem.

rm -f cacert-aa.pem

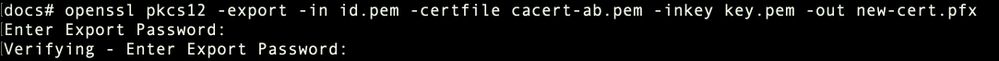

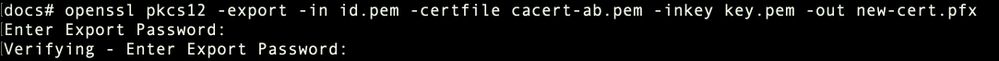

Schritt 6: Zusammenführen der Zertifikate in einer PKCS12-Datei

Führen Sie das Sub-CA-Zertifikat (in diesem Fall cacert-ab.pem) zusammen mit dem ID-Zertifikat (id.pem) und dem privaten Schlüssel (key.pem) in einer neuen pfx-Datei. Sie müssen diese Datei mit einer Passphrase schützen. Ändern Sie ggf. den Dateinamen cacert-ab.pem so, dass er zu Ihrer Datei passt.

openssl pkcs12 -export -in id.pem -certfile cacert-ab.pem -inkey key.pem -out new-cert.pfx

Präfix

Präfix

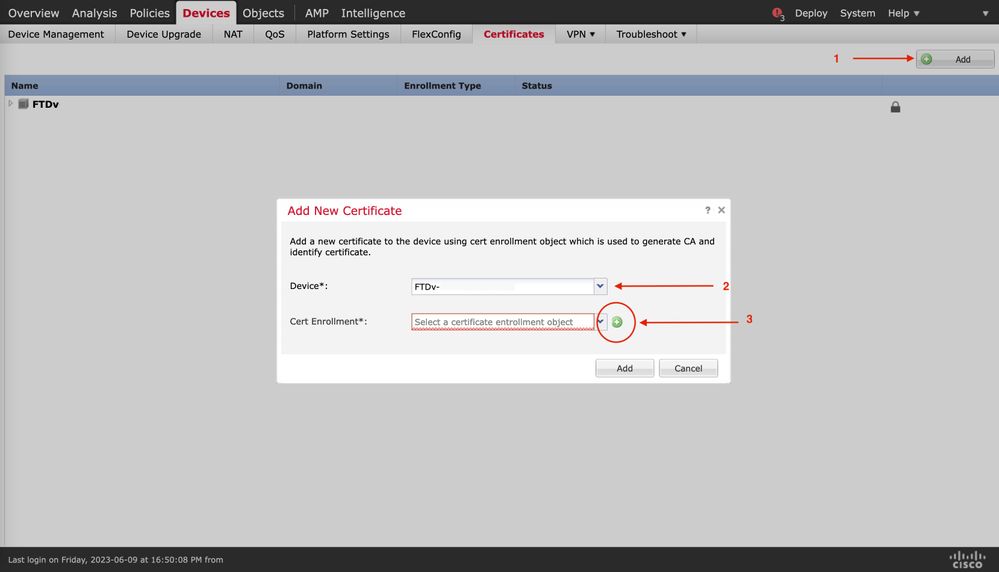

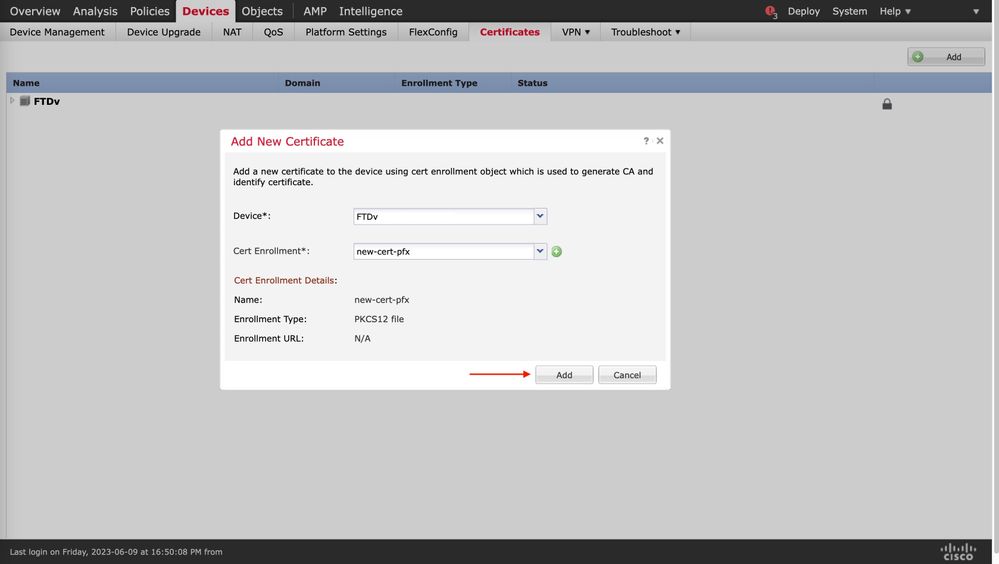

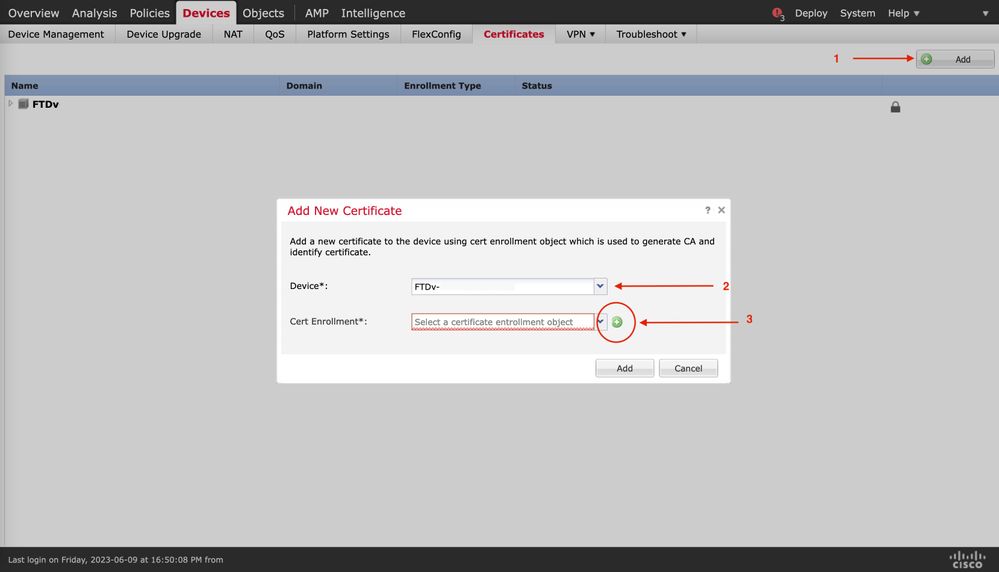

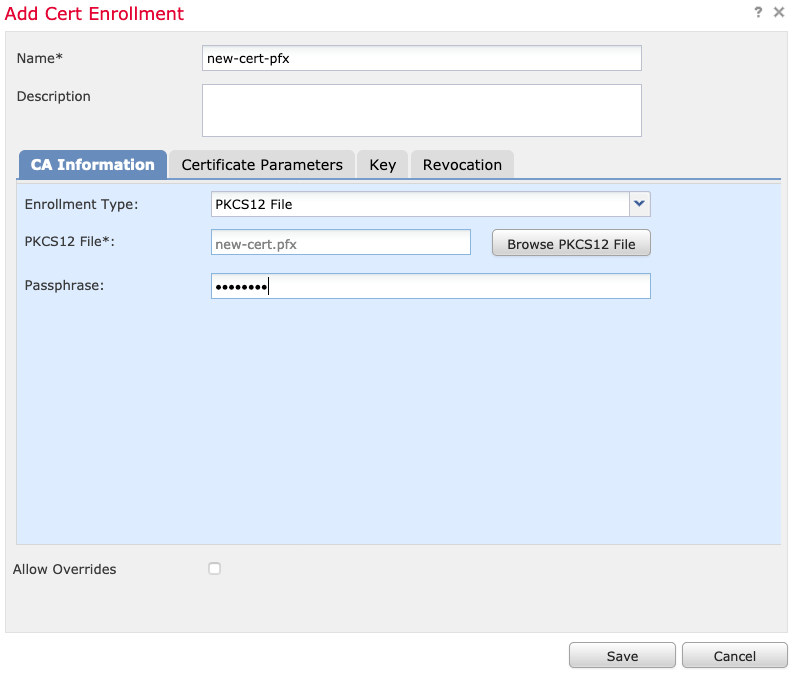

Schritt 7. PKCS12-Datei in FMC importieren

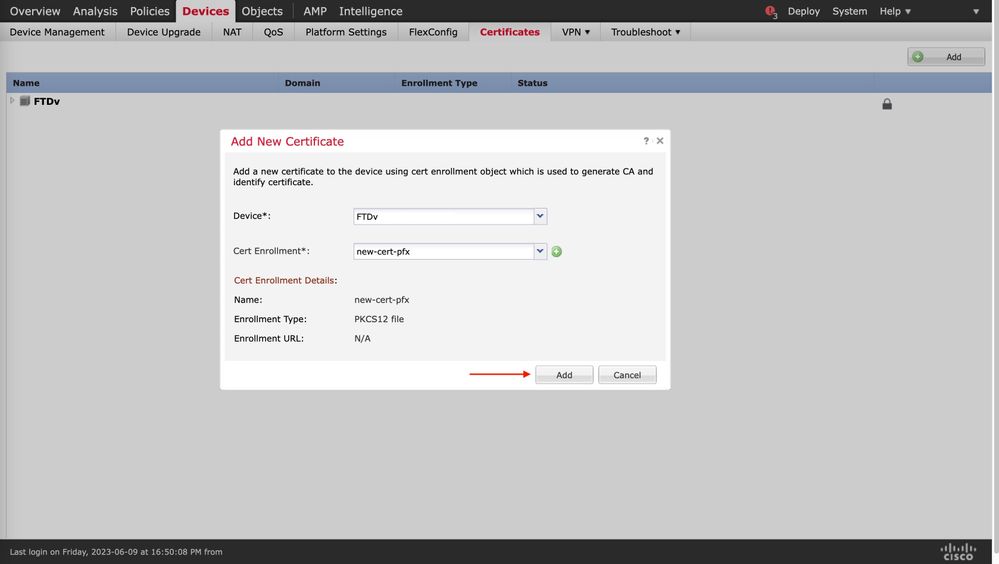

Navigieren Sie im FMC zu Device > Certificates (Gerät > Zertifikate), und importieren Sie das Zertifikat in die gewünschte Firewall, wie im Bild dargestellt.

Anmeldung einer Zertifizierung

Anmeldung einer Zertifizierung

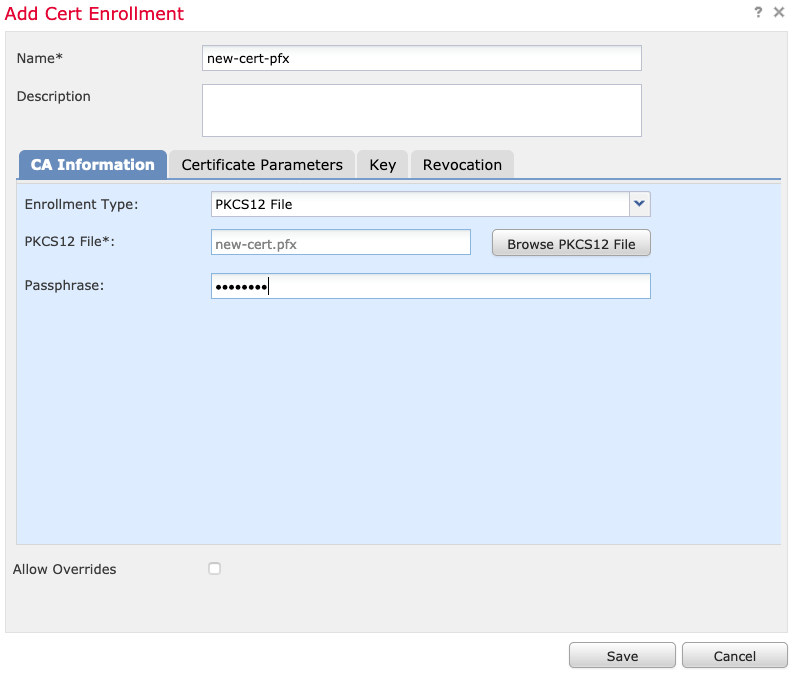

Geben Sie einen Namen für das neue Zertifikat ein.

Registrierung

Registrierung

Fügen Sie das neue Zertifikat hinzu, und warten Sie, bis der Registrierungsprozess abgeschlossen ist, um das neue Zertifikat für das FTD bereitzustellen.

Neukonzert

Neukonzert

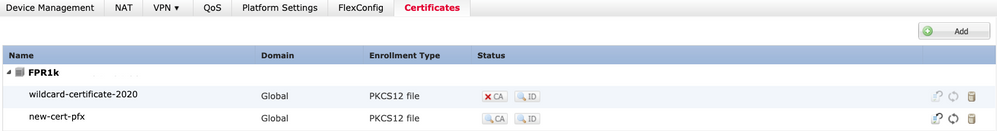

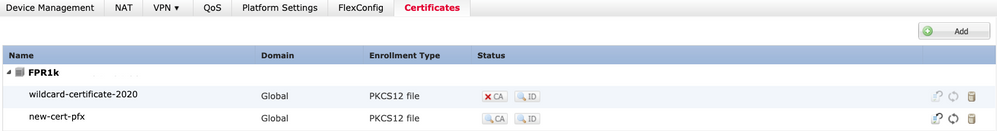

Das neue Zertifikat muss im CA-Feld ohne rotes Kreuz sichtbar sein.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

In Windows können Sie auf ein Problem stoßen, bei dem das Betriebssystem die gesamte Kette für das Zertifikat anzeigt, obwohl die PFX-Datei nur das ID-Zertifikat enthält. Falls die Unterzertifizierungsstelle, die Zertifizierungsstellenkette in ihrem Speicher vorhanden ist.

Um die Liste der Zertifikate in einer PFX-Datei zu überprüfen, können Tools wie certutil oder openssl verwendet werden.

certutil -dump cert.pfx

certutil ist ein Befehlszeilendienstprogramm, das die Liste der Zertifikate in einer PFX-Datei bereitstellt. Sie müssen die gesamte Kette mit ID, SubCA, CA (falls vorhanden) sehen.

Alternativ können Sie den Befehl openssl verwenden, wie im folgenden Befehl gezeigt.

openssl pkcs12 -info -in cert.pfx

Um den Zertifikatsstatus zusammen mit den CA- und ID-Informationen zu überprüfen, können Sie die Symbole auswählen und bestätigen, dass das Zertifikat erfolgreich importiert wurde:

Schlüsselexport

Schlüsselexport ls nach Export

ls nach Export

Splitt nach Split

Splitt nach Split

Feedback

Feedback