Konfigurieren von DN-basierten Kryptografiezuordnungen für die Zugriffskontrolle für VPN-Geräte

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie DN-basierte (Distinguished Name) Krypto-Maps konfigurieren, um die Zugriffskontrolle zu ermöglichen, damit ein VPN-Gerät VPN-Tunnel mit einem Cisco IOS®-Router herstellen kann. Im Beispiel dieses Dokuments stellt die Signatur von Rivest, Shamir und Adelman (RSA) die Methode für die IKE-Authentifizierung dar. Zusätzlich zur standardmäßigen Zertifikatsvalidierung versuchen DN-basierte Crypto Maps, die ISAKMP-Identität des Peers mit bestimmten Feldern in den Zertifikaten abzugleichen, z. B. dem X.500 Distinguished Name oder dem FQDN (Fully Qualified Domain Name).

Voraussetzungen

Anforderungen

Diese Funktion wurde zum ersten Mal in Version 12.2(4)T der Cisco IOS-Software eingeführt. Sie müssen diese Version oder eine spätere Version für diese Konfiguration verwenden.

Die Cisco IOS Software Version 12.3(5) wurde ebenfalls getestet. Die DN-basierten Kryptografiezuordnungen schlugen jedoch aufgrund der Cisco Bug-ID CSCed45783 fehl (nur für registrierte Kunden).

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Router der Serie 7200

-

Cisco IOS Softwareversion 12.2(4)T1 c7200-ik8o3s-mz.122-4.T1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den technischen Tipps von Cisco zu Konventionen.

Hintergrundinformationen

Zuvor setzte Cisco IOS während der IKE-Authentifizierung mithilfe der RSA-Signaturmethode und nach der Zertifizierungsvalidierung und der optionalen Überprüfung der Zertifikatswiderrufsliste die IKE-Schnellmodusaushandlung fort. Sie bot keine Möglichkeit, die Kommunikation der Remote-VPN-Geräte mit verschlüsselten Schnittstellen zu verhindern, abgesehen von Einschränkungen der IP-Adresse des verschlüsselnden Peers.

Mit der DN-basierten Crypto Map kann Cisco IOS den Zugriff von Remote-VPN-Peers auf ausgewählte Schnittstellen mit bestimmten Zertifikaten einschränken. Insbesondere Zertifikate mit bestimmten DNs oder FQDNs.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Netzwerkdiagramm

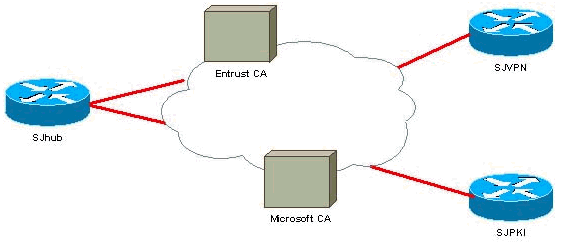

In diesem Dokument wird die in dieser Abbildung gezeigte Netzwerkeinrichtung verwendet.

Konfigurationen

In diesem Dokument werden die hier gezeigten Konfigurationen verwendet.

In diesem Beispiel wird eine einfache Netzwerkeinrichtung verwendet, um die Funktion zu veranschaulichen. Der SJhub-Router verfügt über zwei Identitätszertifikate, eines von der Entrust-Zertifizierungsstelle (CA) und das andere von der Microsoft-Zertifizierungsstelle. Siehe zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

15-Jan-2002 |

Erstveröffentlichung |

Feedback

Feedback