Konfigurieren eines Router-IPsec-Tunnels zwischen privaten und privaten Netzwerken mit NAT und einer statischen

Inhalt

Einleitung

In dieser Beispielkonfiguration wird Folgendes veranschaulicht:

-

Verschlüsselung des Datenverkehrs zwischen zwei privaten Netzwerken (10.1.1.x und 172.16.1.x)

-

Weisen Sie einem Netzwerkgerät unter 10.1.1.3 eine statische IP-Adresse (externe Adresse 200.1.1.25) zu.

Sie verwenden Zugriffskontrolllisten (ACLs), um den Router anzuweisen, keine Network Address Translation (NAT) für den Private-to-Private-Netzwerkverkehr auszuführen, der dann verschlüsselt und beim Verlassen des Routers in den Tunnel eingespeist wird. In dieser Beispielkonfiguration gibt es auch eine statische NAT für einen internen Server im Netzwerk 10.1.1.x. In dieser Beispielkonfiguration wird die Option route-map des NAT-Befehls verwendet, um die NAT zu unterbinden, wenn der entsprechende Datenverkehr ebenfalls über den verschlüsselten Tunnel geleitet wird.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco IOS® Softwareversion 12.3(14)T

-

Zwei Cisco Router

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Warum gibt die Deny-Anweisung in der ACL den NAT-Datenverkehr an?

Wenn Sie Cisco IOS IPsec oder ein VPN verwenden, ersetzen Sie ein Netzwerk vom Konzept her durch einen Tunnel. In diesem Diagramm wird die Internet-Cloud durch einen Cisco IOS IPsec-Tunnel ersetzt, der zwischen 200.1.1.1 und 100.1.1.1 verläuft. Dieses Netzwerk muss für die beiden privaten LANs, die durch den Tunnel miteinander verbunden sind, transparent sein. Aus diesem Grund sollten Sie NAT normalerweise nicht für den Datenverkehr verwenden, der von einem privaten LAN zum entfernten privaten LAN verläuft. Sie möchten die Pakete aus dem Router-2-Netzwerk mit einer Quell-IP-Adresse aus dem Netzwerk 10.1.1.0/24 anzeigen, anstatt die Pakete aus dem Netzwerk 200.1.1.1 anzuzeigen, wenn sie das interne Router-3-Netzwerk erreichen.

Weitere Informationen zum Konfigurieren einer NAT finden Sie unter NAT Order of Operation (NAT-Reihenfolge). Dieses Dokument zeigt, dass die NAT vor der Crypto-Prüfung stattfindet, wenn das Paket von innen nach außen übertragen wird. Aus diesem Grund müssen Sie diese Informationen in der Konfiguration angeben.

ip nat inside source list 122 interface Ethernet0/1 overload

access-list 122 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 122 permit ip 10.1.1.0 0.0.0.255 any

Hinweis: Es ist auch möglich, den Tunnel zu bauen und weiterhin NAT zu verwenden. In diesem Szenario geben Sie den NAT-Datenverkehr als "interessanten Datenverkehr für IPsec" an (in anderen Abschnitten dieses Dokuments als ACL 101 bezeichnet). Weitere Informationen zum Erstellen eines Tunnels bei aktiver NAT finden Sie unter Konfigurieren eines IPsec-Tunnels zwischen Routern mit doppelten LAN-Subnetzen.

Wie sieht es mit der statischen NAT aus? Warum kann ich diese Adresse nicht über den IPsec-Tunnel erreichen?

Diese Konfiguration umfasst auch eine statische Eins-zu-Eins-NAT für einen Server unter 10.1.1.3. Dies ist eine NAT zu 200.1.1.25, sodass Internetbenutzer darauf zugreifen können. Führen Sie folgenden Befehl aus,

ip nat inside source static 10.1.1.3 200.1.1.25

Diese statische NAT verhindert, dass Benutzer im Netzwerk 172.16.1.x über den verschlüsselten Tunnel die Adresse 10.1.1.3 erreichen. Der Grund hierfür ist, dass Sie den verschlüsselten Datenverkehr von der NAT mit ACL 122 abziehen müssen. Der statische NAT-Befehl hat jedoch für alle Verbindungen von und zu 10.1.1.3 Vorrang vor der generischen NAT-Anweisung. Die statische NAT-Anweisung verweigert verschlüsselten Datenverkehr nicht ausdrücklich, ebenfalls NATs zu verwenden. Die Antworten von 10.1.1.3 werden per NAT an 200.1.1.25 gesendet, wenn ein Benutzer im Netzwerk 172.16.1.x eine Verbindung zu 10.1.1.3 herstellt und daher nicht über den verschlüsselten Tunnel zurückkehrt (NAT findet vor der Verschlüsselung statt).

Sie müssen den verschlüsselten Datenverkehr mit einem route-map-Befehl in der statischen NAT-Anweisung von NATs (auch statisch 1:1-NATs) abhalten.

Hinweis: Die route-map-Option für eine statische NAT wird nur von der Cisco IOS Software, Version 12.2(4)T und höher, unterstützt. Weitere Informationen finden Sie unter NAT - Fähigkeit zur Verwendung von Routenzuordnungen mit statischen Übersetzungen.

Sie müssen diese zusätzlichen Befehle eingeben, um den verschlüsselten Zugriff auf 10.1.1.3, den statischen NAT-Host, zu ermöglichen:

ip nat inside source static 10.1.1.3 200.1.1.25 route-map nonat ! access-list 150 deny ip host 10.1.1.3 172.16.1.0 0.0.0.255 access-list 150 permit ip host 10.1.1.3 any ! route-map nonat permit 10 match ip address 150

Diese Anweisungen weisen den Router an, die statische NAT nur auf Datenverkehr anzuwenden, der mit ACL 150 übereinstimmt. Laut ACL 150 soll NAT nicht auf Datenverkehr angewendet werden, der von 10.1.1.3 stammt und über den verschlüsselten Tunnel an 172.16.1.x weitergeleitet wird. Wenden Sie sie jedoch auf allen anderen Datenverkehr an, der von 10.1.1.3 stammt (internetbasierter Datenverkehr).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur für registrierte Kunden), um weitere Informationen zu den in diesem Dokument verwendeten Befehlen zu erhalten.

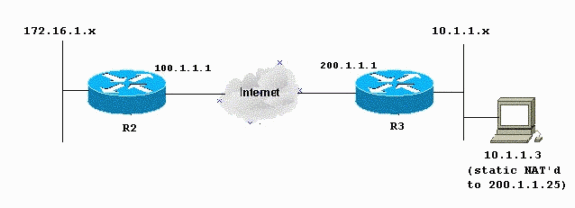

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

| R2 - Router-Konfiguration |

|---|

R2#write terminal Building configuration... Current configuration : 1412 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! clock timezone EST 0 ip subnet-zero no ip domain lookup ! ! crypto isakmp policy 10 authentication pre-share ! crypto isakmp key ciscokey address 200.1.1.1 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map myvpn 10 ipsec-isakmp set peer 200.1.1.1 set transform-set myset !--- Include the private-network-to-private-network traffic !--- in the encryption process: match address 101 ! ! ! interface Ethernet0/0 ip address 172.16.1.1 255.255.255.0 ip nat inside ip virtual-reassembly ! interface Ethernet1/0 ip address 100.1.1.1 255.255.255.0 ip nat outside ip virtual-reassembly crypto map myvpn ! ip classless ip route 0.0.0.0 0.0.0.0 100.1.1.254 ! ip http server no ip http secure-server ! !--- Except the private network from the NAT process: ip nat inside source list 175 interface Ethernet1/0 overload ! !--- Include the private-network-to-private-network traffic !--- in the encryption process: access-list 101 permit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 !--- Except the private network from the NAT process: access-list 175 deny ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 175 permit ip 172.16.1.0 0.0.0.255 any ! ! ! control-plane ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

| R3 - Router-Konfiguration |

|---|

R3#write terminal Building configuration... Current configuration : 1630 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! clock timezone EST 0 ip subnet-zero no ip domain lookup ! crypto isakmp policy 10 authentication pre-share crypto isakmp key ciscokey address 100.1.1.1 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map myvpn 10 ipsec-isakmp set peer 100.1.1.1 set transform-set myset !--- Include the private-network-to-private-network traffic !--- in the encryption process: match address 101 ! ! ! interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip nat inside ip virtual-reassembly ! interface Ethernet1/0 ip address 200.1.1.1 255.255.255.0 ip nat outside ip virtual-reassembly crypto map myvpn ! ! ip classless ip route 0.0.0.0 0.0.0.0 200.1.1.254 ! no ip http server no ip http secure-server ! !--- Except the private network from the NAT process: ip nat inside source list 122 interface Ethernet1/0 overload !--- Except the static-NAT traffic from the NAT process if destined !--- over the encrypted tunnel: ip nat inside source static 10.1.1.3 200.1.1.25 route-map nonat ! access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 !--- Except the private network from the NAT process: access-list 122 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 122 permit ip 10.1.1.0 0.0.0.255 any !--- Except the static-NAT traffic from the NAT process if destined !--- over the encrypted tunnel: access-list 150 deny ip host 10.1.1.3 172.16.1.0 0.0.0.255 access-list 150 permit ip host 10.1.1.3 any ! route-map nonat permit 10 match ip address 150 ! ! ! control-plane ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Verwenden Sie diesen Abschnitt, um Probleme mit Ihrer Konfiguration zu beheben.

Weitere Informationen finden Sie unter IP Security Troubleshooting - Understanding and Using debug Commands.

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug crypto ipsec sa: Zeigt die IPsec-Aushandlungen von Phase 2 an.

-

debug crypto isakmp sa - Siehe ISAKMP-Verhandlungen von Phase 1.

-

debug crypto engine: Zeigt die verschlüsselten Sitzungen an.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

11-Dec-2001 |

Erstveröffentlichung |

Feedback

Feedback