Bereitstellung eines CSR1000v/C8000v auf der Google Cloud-Plattform

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird das Verfahren zur Bereitstellung und Konfiguration eines Cisco CSR1000v und Catalyst 8000v (C800v) auf der Google Cloud Platform (GCP) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Virtualisierungstechnologien / virtuelle Systeme (VMs)

- Cloud-Plattformen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Ein aktives Abonnement für die Google Cloud-Plattform mit einem erstellten Projekt

-

GCP-Konsole

-

GCP-Marktplatz

- Bash-Terminal, Putty oder SecureCRT

- Öffentliche und private SSH-Schlüssel (Secure Shell)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Ab dem 17.4.1 wird der CSR1000v zu C8000v mit derselben Funktionalität, aber neuen Funktionen wie SD-WAN und Cisco DNA-Lizenzierung. Weitere Informationen entnehmen Sie bitte dem offiziellen Produktdatenblatt:

Cisco Cloud Services Router 1000v - Datenblatt

Datenblatt zur Cisco Catalyst 8000V Edge-Software

Dieses Handbuch ist daher für die Installation von CSR1000v- und C8000v-Routern geeignet.

Projekteinrichtung

Anmerkung: Im Moment, in dem dieses Dokument geschrieben wird, haben neue Benutzer 300USD kostenlose Gutschriften, um GCP als Free Tier für ein Jahr vollständig zu erkunden. Dies wird von Google definiert und unterliegt nicht der Kontrolle von Cisco.

Hinweis: Für dieses Dokument müssen öffentliche und private SSH-Schlüssel erstellt werden. Weitere Informationen finden Sie unter Generate an Instance SSH Key to Deploy a CSR1000v in Google Cloud Platform.

Schritt 1: Stellen Sie sicher, dass das Konto ein gültiges und aktives Projekt enthält.

Stellen Sie sicher, dass Ihr Konto über ein gültiges und aktives Projekt verfügt. Diese Projekte müssen einer Gruppe mit Berechtigungen für Compute Engine zugeordnet sein.

Für diese Beispielbereitstellung wird ein im GCP erstelltes Projekt verwendet.

Anmerkung: Informationen zum Erstellen eines neuen Projekts finden Sie unter Erstellen und Verwalten von Projekten.

Schritt 2: Erstellen Sie eine neue vPC und ein neues Subnetz.

Erstellen Sie eine neue Virtual Private Cloud (VPC) und ein Subnetz, das der CSR1000v-Instanz zugeordnet werden muss.

Es ist möglich, die Standard-VPC oder eine zuvor erstellte VPC und ein Subnetz zu verwenden.

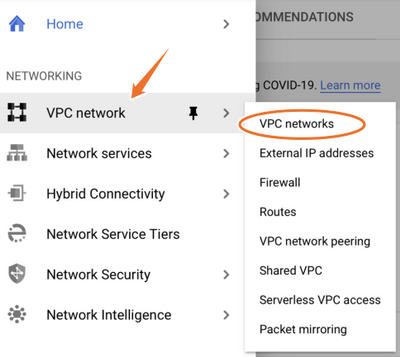

Wählen Sie im Konsolen-Dashboard VPC-Netzwerk > VPC-Netzwerke aus, wie im Bild dargestellt.

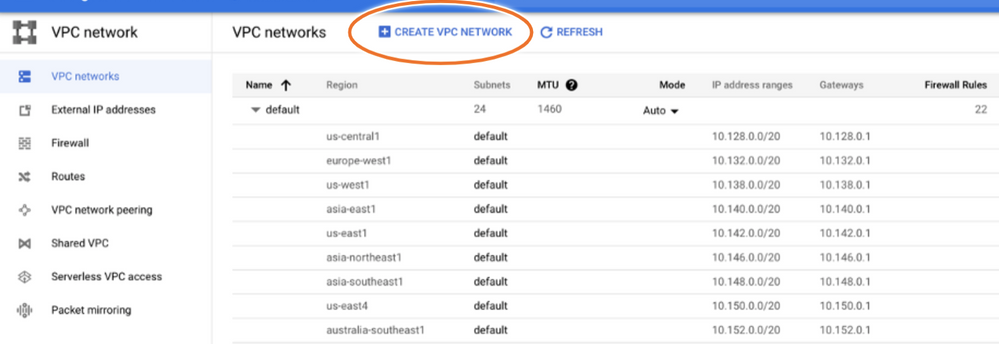

Wählen Sie Create VPC Network (VPC-Netzwerk erstellen) aus, wie im Bild dargestellt.

Anmerkung: Derzeit wird CSR1000v nur in der US-Zentralregion auf GCP bereitgestellt.

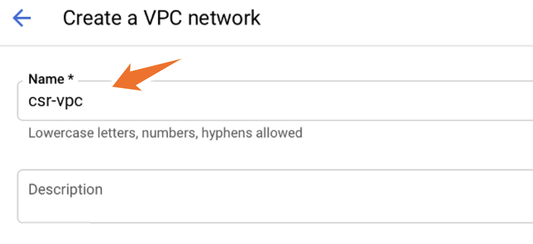

Konfigurieren Sie den VPC-Namen wie im Bild dargestellt.

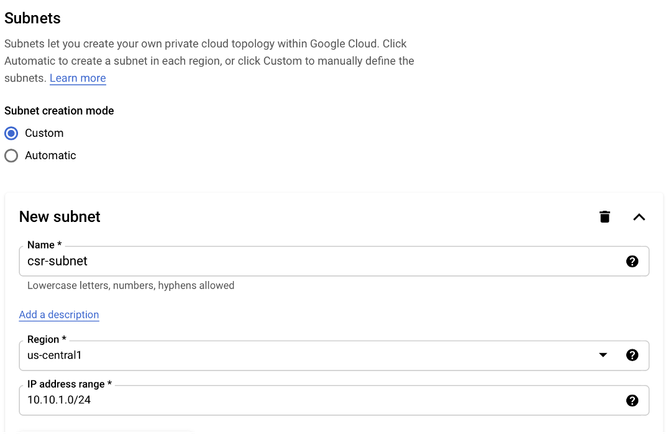

Konfigurieren Sie den Subnetznamen für die vPC, und wählen Sie die Region us-central1 aus.

Weisen Sie einen gültigen IP-Adressbereich innerhalb der us-central1-CIDR von 10.128.0.0/20 zu, wie im Bild gezeigt.

Belassen Sie andere Einstellungen als Standard, und wählen Sie die Schaltfläche zum Erstellen aus:

Anmerkung: Bei Auswahl von "Automatisch" weist GCP einen automatisch gültigen Bereich innerhalb der Region CIDR zu.

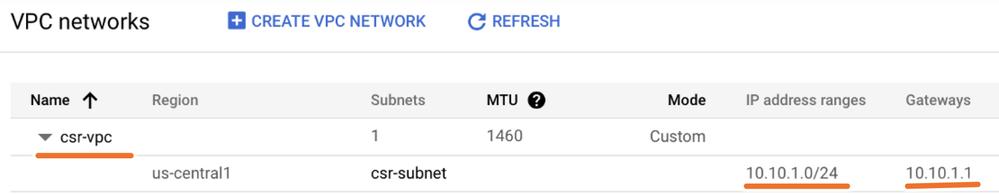

Nach Abschluss des Erstellungsprozesses wird die neue vPC im Abschnitt vPC-Netzwerke angezeigt, wie im Bild dargestellt.

Schritt 3: Bereitstellung virtueller Instanzen

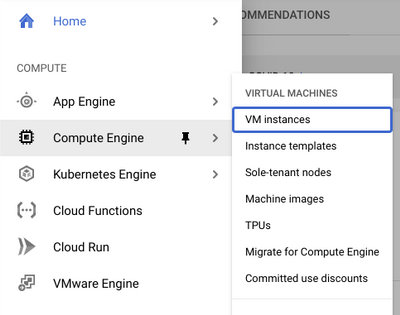

Wählen Sie im Abschnitt Compute Engine (Compute-Engine) die Option Compute-Engine > VM-Instanzen aus, wie im Bild gezeigt.

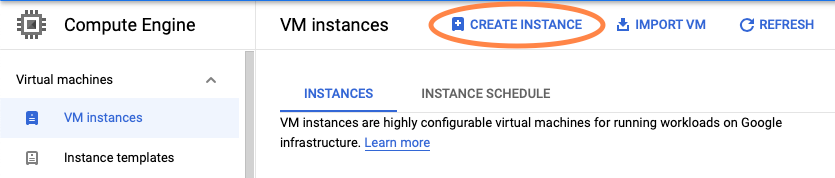

Wählen Sie im VM-Dashboard die Registerkarte Instanz erstellen aus, wie im Bild dargestellt.

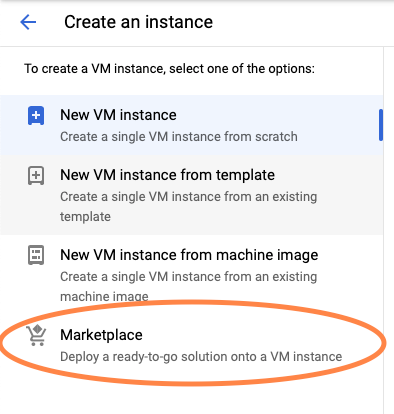

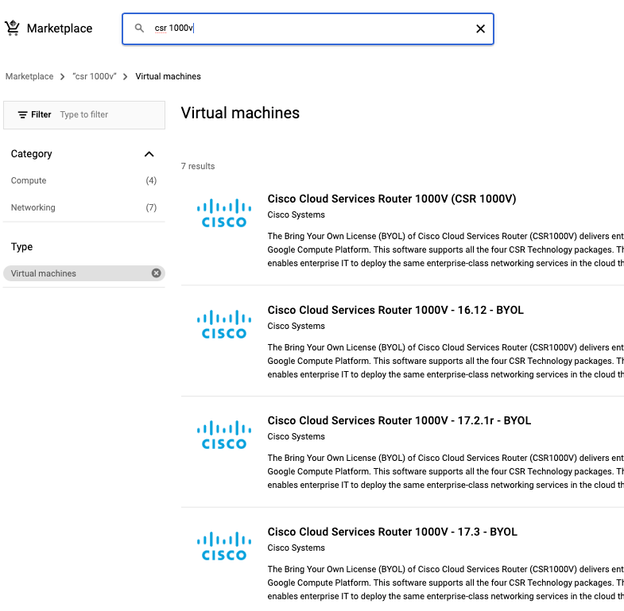

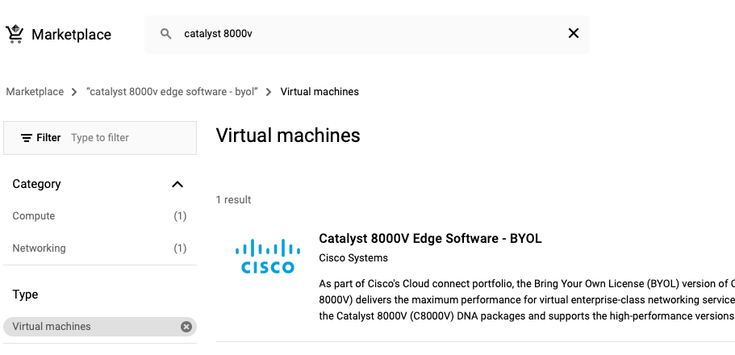

Verwenden Sie den GCP-Marktplatz wie im Bild dargestellt, um Cisco Produkte anzuzeigen.

Geben Sie in der Suchleiste Cisco CSR oder Catalyst C8000v ein, wählen Sie das Modell und die Version aus, die Ihren Anforderungen entsprechen, und wählen Sie Starten aus.

Für diese Beispielbereitstellung wurde die erste Option ausgewählt, wie im Abbild dargestellt.

Hinweis: BYOL steht für "Bring Your Own License" (Bring Your Own License, BYOL).

Hinweis: Derzeit unterstützt GCP kein PAYG-Modell (Pay As You Go).

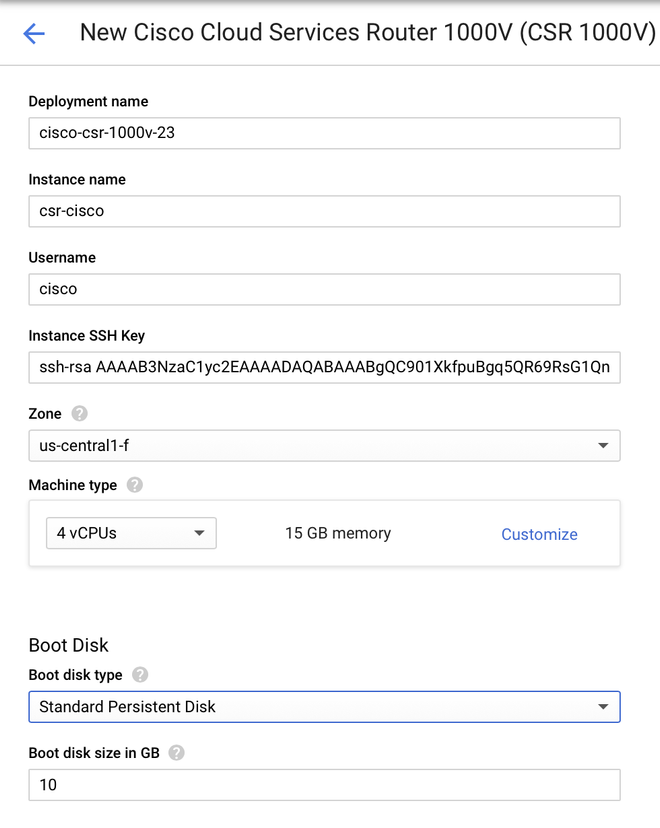

GCP erfordert die Eingabe der Konfigurationswerte, die der VM zugeordnet werden müssen, wie im Bild gezeigt:

Ein Benutzername und ein öffentlicher SSH-Schlüssel sind erforderlich, um einen CSR1000v/C8000v in GCP bereitzustellen, wie im Image gezeigt. Weitere Informationen finden Sie unter Generate an Instance SSH Key to Deploy a CSR1000v in Google Cloud Platform, wenn die SSH-Schlüssel nicht erstellt wurden.

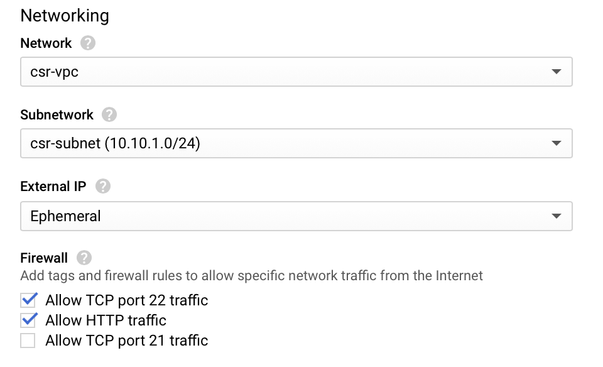

Wählen Sie die vPC und das Subnetz aus, die zuvor erstellt wurden, und wählen Sie Ephemeral in externer IP aus, damit der Instanz, wie im Bild dargestellt, eine öffentliche IP zugeordnet wird.

Danach wird konfiguriert. Wählen Sie die Schaltfläche zum Starten.

Anmerkung: Port 22 wird für die Verbindung mit der CSR-Instanz über SSH benötigt. Der HTTP-Port ist optional.

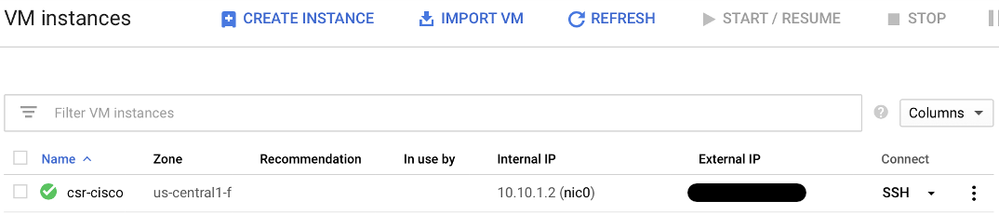

Wenn die Bereitstellung abgeschlossen ist, wählen Sie Compute Engine > VM-Instanzen aus, um zu überprüfen, ob der neue CSR1000v wie im Image gezeigt erfolgreich bereitgestellt wurde.

Bereitstellung überprüfen

Remote-Verbindung mit der neuen Instanz herstellen

Die häufigsten Methoden für die Anmeldung bei einem CSR1000v/C8000V in GCP sind die Befehlszeile in einem Bash-Terminal, Putty und SecureCRT. In diesem Abschnitt muss die Konfiguration für die Verbindung mit den vorherigen Methoden festgelegt werden.

Bei CSR1000v/C8000v mit Bash Terminal anmelden

Die für die Remote-Verbindung mit dem neuen CSR erforderliche Syntax lautet:

ssh -i private-key-path username@publicIPaddress

Beispiel:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

Wenn die Verbindung erfolgreich hergestellt wurde, wird die CSR1000v-Eingabeaufforderung angezeigt

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

Bei CSR1000v/C8000v mit PuTTY anmelden

Um eine Verbindung mit Putty herzustellen, verwenden Sie die Anwendung PuTTYgen, um den privaten Schlüssel aus dem PEM in das PPK-Format zu konvertieren.

Weitere Informationen finden Sie unter Pem in Ppk-Datei mit PuTTYgen konvertieren.

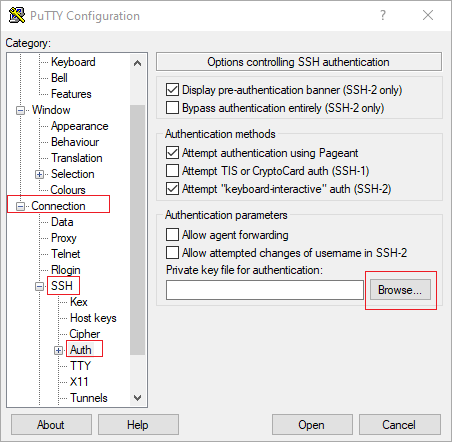

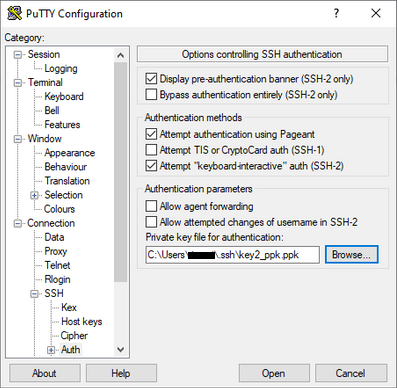

Sobald der private Schlüssel im richtigen Format generiert wurde, müssen Sie den Pfad in Putty angeben.

Wählen Sie im Menü für die SSH-Verbindung die Option Private Key file for authentication aus.

Navigieren Sie zu dem Ordner, in dem der Schlüssel gespeichert ist, und wählen Sie den erstellten Schlüssel aus. In diesem Beispiel zeigen die Bilder die grafische Darstellung des Putty-Menüs und den gewünschten Status:

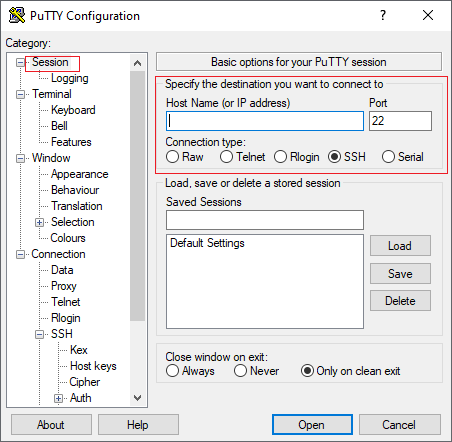

Kehren Sie nach der Auswahl der richtigen Taste zum Hauptmenü zurück, und verwenden Sie die externe IP-Adresse der CSR1000v-Instanz für die Verbindung über SSH, wie im Bild gezeigt.

Anmerkung: Benutzername/Kennwort, die in den generierten SSH-Schlüsseln definiert sind, werden zur Anmeldung angefordert.

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

Bei CSR1000v/C8000V mit SecureCRT anmelden

Secure CRT erfordert den privaten Schlüssel im PEM-Format, dem Standardformat für die privaten Schlüssel.

Geben Sie in Secure CRT den Pfad zum privaten Schlüssel im Menü an:

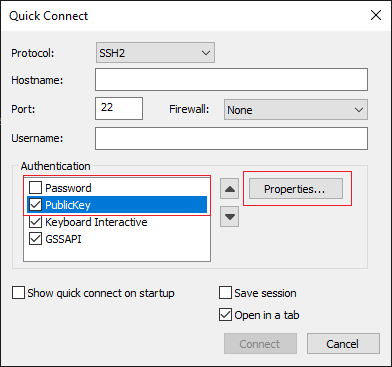

Datei > Schnellverbindung > Authentifizierung > Kennwort deaktivieren > PublicKey > Eigenschaften.

Das Bild zeigt das erwartete Fenster.

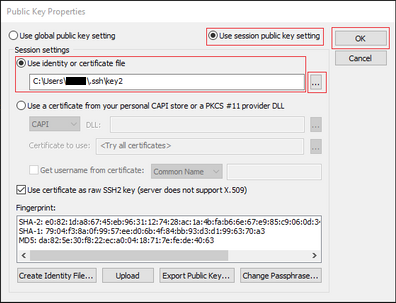

Wählen Sie Sitzung verwenden, Zeichenfolge des öffentlichen Schlüssels > Wählen Sie Identitäts- oder Zertifikatsdatei verwenden > Wählen Sie die Schaltfläche ... > Navigieren Sie zum Verzeichnis, und wählen Sie den gewünschten Schlüssel aus > Wählen Sie OK, wie im Bild dargestellt.

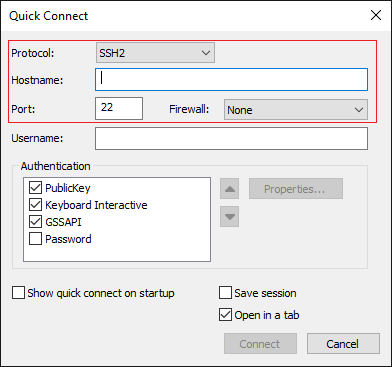

Stellen Sie schließlich eine Verbindung zur externen IP-Adresse der Instanz über SSH her, wie im Bild gezeigt.

Anmerkung: Benutzername/Kennwort, die in den generierten SSH-Schlüsseln definiert sind, werden zur Anmeldung angefordert.

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

Zusätzliche VM-Anmeldemethoden

Anmerkung: Weitere Informationen finden Sie in der Dokumentation Connect to Linux VMs using advanced methods.

Zusätzliche Benutzer zur Anmeldung bei CSR1000v/C8000v in GCP autorisieren

Nach erfolgreicher Anmeldung bei der CSR1000v-Instanz können mit diesen Methoden weitere Benutzer konfiguriert werden.

Konfigurieren eines neuen Benutzernamens/Kennworts

Verwenden Sie diese Befehle, um einen neuen Benutzer und ein neues Kennwort zu konfigurieren.

enable

configure terminal

usernameprivilege secret

end

Beispiel:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

Ein neuer Benutzer kann sich jetzt bei der CSR1000v-/C8000v-Instanz anmelden.

Konfigurieren eines neuen Benutzers mit einem SSH-Schlüssel

Um auf die CSR1000v-Instanz zuzugreifen, konfigurieren Sie den öffentlichen Schlüssel. SSH-Schlüssel in den Instanzmetadaten bieten keinen Zugriff auf CSR1000v.

Verwenden Sie diese Befehle, um einen neuen Benutzer mit einem SSH-Schlüssel zu konfigurieren.

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

Anmerkung: Die maximale Zeilenlänge in der Cisco CLI beträgt 254 Zeichen. Daher kann die Schlüsselzeichenfolge nicht in diese Beschränkung passen. Es empfiehlt sich, die Schlüsselzeichenfolge in eine Terminalzeile einzubinden. Die Details, wie diese Einschränkung zu überwinden sind im Abschnitt Generate an Instance SSH Key to Deploy a CSR1000v in Google Cloud Platform erläutert

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

Verifizieren konfigurierter Benutzer bei Anmeldung am CSR1000v/C8000v

Um sicherzustellen, dass die Konfiguration korrekt festgelegt wurde, melden Sie sich mit den erstellten Anmeldeinformationen oder mit dem privaten Schlüsselpaar für den öffentlichen Schlüssel mit den zusätzlichen Anmeldeinformationen an.

Von der Routerseite aus sehen Sie sich das Erfolgsprotokoll mit der Terminal-IP-Adresse an.

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

Fehlerbehebung

Wenn die Fehlermeldung "Vorgang abgelaufen" angezeigt wird.

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

Mögliche Ursachen

- Die Bereitstellung der Instanz ist noch nicht abgeschlossen.

- Die öffentliche Adresse ist nicht die, die nic0 im virtuellen System zugewiesen ist.

Lösung

Warten Sie, bis die VM-Bereitstellung abgeschlossen ist. In der Regel dauert eine Bereitstellung des CSR1000v bis zu 5 Minuten.

Wenn ein Kennwort erforderlich ist

Wenn ein Kennwort erforderlich ist:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

Mögliche Ursache

- Der Benutzername oder der private Schlüssel ist falsch.

- Bei neueren Versionen von Betriebssystemen wie MacOS oder Linux ist RSA im OpenSSH-Dienstprogramm nicht standardmäßig aktiviert.

Lösung

- Stellen Sie sicher, dass es sich um denselben Benutzernamen handelt, der bei der Bereitstellung von CSR1000v/C8000v angegeben wurde.

- Stellen Sie sicher, dass der private Schlüssel mit dem Schlüssel übereinstimmt, den Sie zur Bereitstellungszeit angegeben haben.

- Geben Sie den Typ des akzeptierten Schlüssels im Befehl ssh an.

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

09-Aug-2024 |

OpenSSH-Option für RSA hinzugefügt |

1.0 |

29-Dec-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Eric GarciaCisco TAC Engineer

- Ricardo NeriCisco TAC Engineer

- Edited by Amanda Nava ZarateCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback