Einleitung

In diesem Dokument wird beschrieben, wie Remote Access VPN mit LDAP AA auf einem von einem FirePOWER Management Center verwalteten FirePOWER Threat Defense (FTD) konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Funktionsweise von Remote Access VPN (RA VPN)

- Navigation durch das FirePOWER Management Center (FMC)

- Konfiguration von LDAP-Diensten (Lightweight Directory Access Protocol) unter Microsoft Windows Server

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco FirePOWER Management Center Version 7.3.0

- Cisco Firepower Threat Defense Version 7.3.0

- Microsoft Windows Server 2016, konfiguriert als LDAP-Server

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument wird die Konfiguration von Remote Access VPN (RA VPN) mit LDAP-Authentifizierung und -Autorisierung (Lightweight Directory Access Protocol) auf einer von einem FirePOWER Management Center (FMC) verwalteten FirePOWER Threat Defense (FTD) beschrieben.

LDAP ist ein offenes, herstellerneutrales, branchenübliches Anwendungsprotokoll für den Zugriff auf und die Verwaltung verteilter Verzeichnisinformationsdienste.

Eine LDAP-Attributzuordnung gleicht Attribute, die im Active Directory (AD)- oder LDAP-Server vorhanden sind, mit Cisco Attributnamen aus. Wenn dann der AD- oder LDAP-Server Authentifizierungsantworten an das FTD-Gerät während des Aufbaus einer VPN-Verbindung für den Fernzugriff zurückgibt, kann das FTD-Gerät anhand dieser Informationen einstellen, wie der AnyConnect-Client die Verbindung abschließt.

RA VPN mit LDAP-Authentifizierung wird auf dem FMC seit Version 6.2.1 unterstützt, und die LDAP-Autorisierung vor FMC Version 6.7.0 wurde über FlexConfig angewiesen, die LDAP Attribute Map zu konfigurieren und mit dem Realm Server zu verknüpfen. Diese Funktion der Version 6.7.0 wurde nun in den RA VPN Configuration Wizard des FMC integriert und erfordert keinen Einsatz von FlexConfig mehr.

Hinweis: Diese Funktion setzt voraus, dass das FMC auf Version 6.7.0 installiert ist, während das verwaltete FTD auf jeder höheren Version als 6.3.0 installiert werden kann.

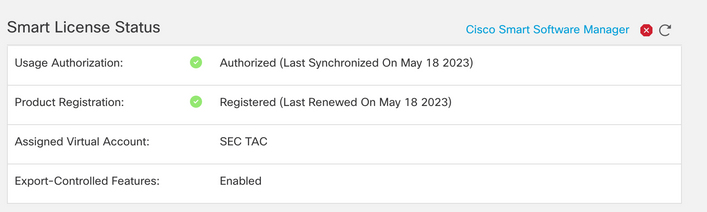

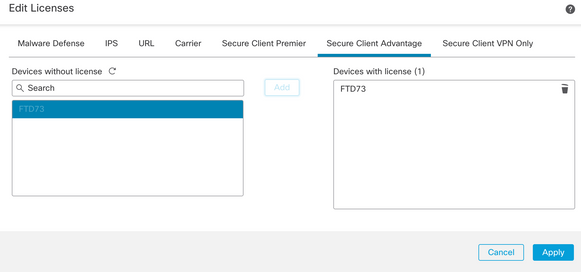

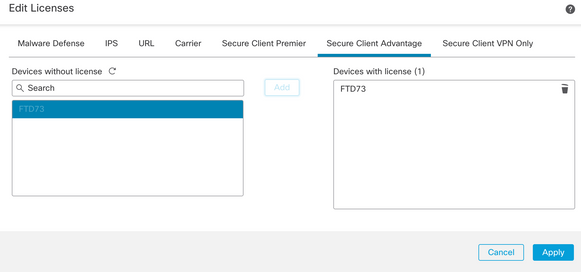

Lizenzanforderungen

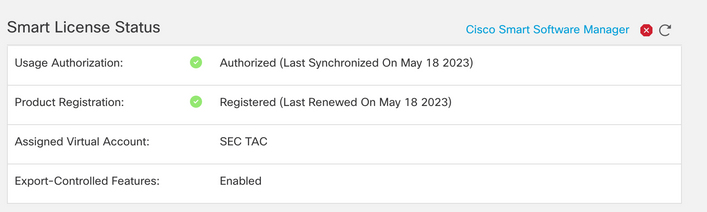

Erfordert AnyConnect Apex-, AnyConnect Plus- oder AnyConnect VPN Only-Lizenzen mit aktivierter exportgesteuerter Funktionalität.

Um die Lizenz zu überprüfen, navigieren Sie zu System > Licenses > Smart Licenses.

Konfigurationsschritte auf FMC

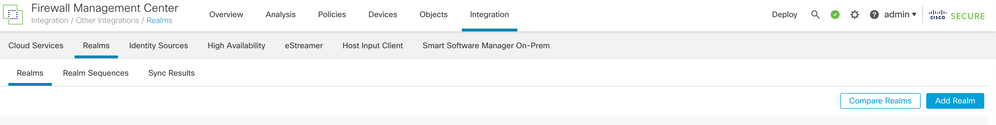

Konfiguration des REALM-/LDAP-Servers

Hinweis: Die aufgeführten Schritte sind nur erforderlich, wenn sie für die Konfiguration eines neuen REALM-/LDAP-Servers erforderlich sind. Wenn Sie über einen vorkonfigurierten Server verfügen, der zur Authentifizierung in RA VPN verwendet werden kann, navigieren Sie zu RA VPN Configuration.

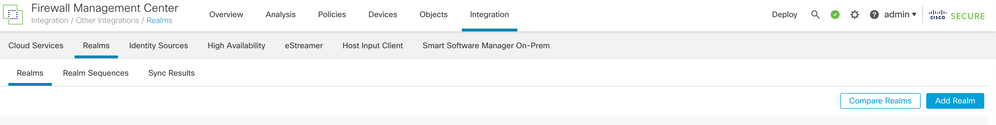

Schritt 1: Navigieren Sie zu System > Other Integrations > Realms, wie in diesem Bild dargestellt.

Schritt 2: Klicken Sie wie in der Abbildung dargestellt auf Add a new realm.

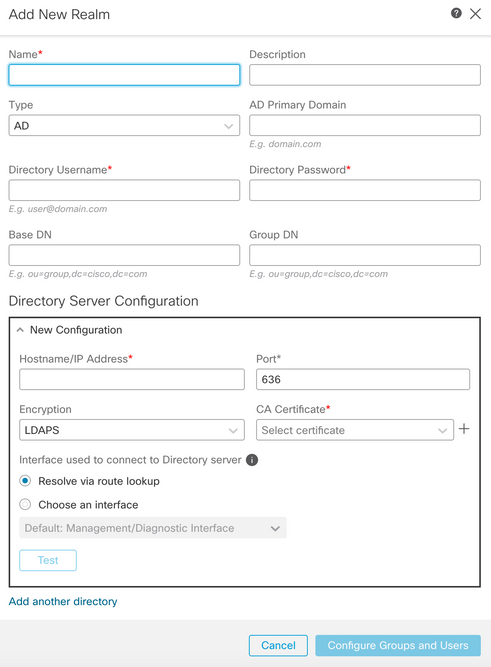

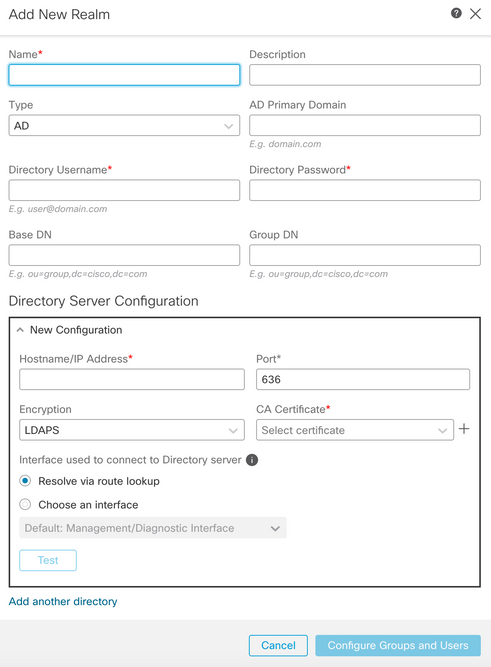

Schritt 3: Geben Sie die Details des AD-Servers und des AD-Verzeichnisses an. Klicken Sie auf OK.

Für diese Demonstration gilt Folgendes:

Name: LDAP

Typ: AD

Primäre AD-Domäne: test.com

Verzeichnis-Benutzername: CN=Administrator,CN=Users,DC=test,DC=com

Verzeichniskennwort: <Ausgeblendet>

Basis-DN: DC=test,DC=com

Gruppen-DN: DC=test,DC=com

Schritt 4: Klicken Sie auf Save , um die Realm-/Verzeichnisänderungen zu speichern, wie in diesem Bild dargestellt.

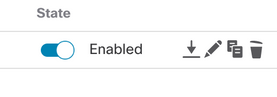

Schritt 5: Schalten Sie um State -Taste, um den Status des Servers in Enabled (Aktiviert) zu ändern, wie in diesem Bild dargestellt.

RA VPN-Konfiguration

Diese Schritte sind erforderlich, um die Gruppenrichtlinie zu konfigurieren, die autorisierten VPN-Benutzern zugewiesen wird. Wenn die Gruppenrichtlinie bereits definiert ist, fahren Sie mit Schritt 5 fort.

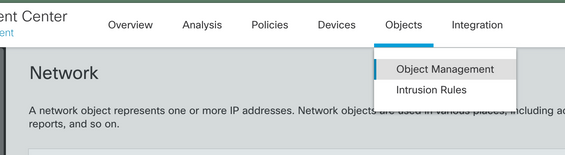

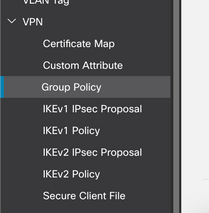

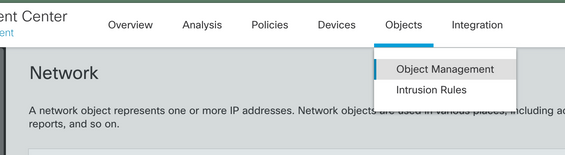

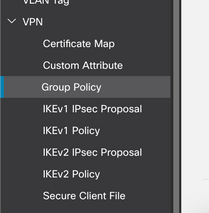

Schritt 1: Navigieren Sie zu Objects > Object Management.

Schritt 2: Navigieren Sie im linken Bereich zu VPN > Group Policy.

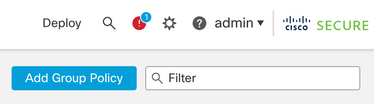

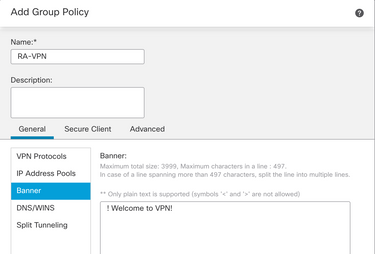

Schritt 3: Klicken Add Group Policy.

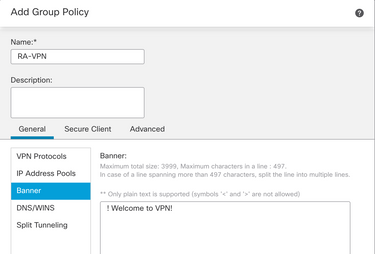

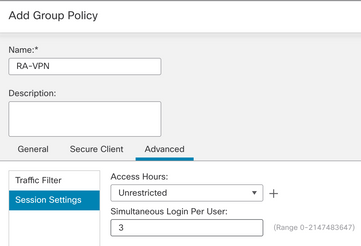

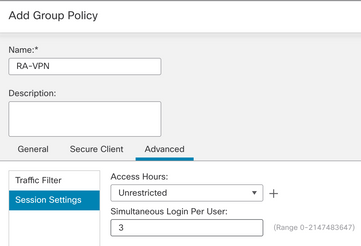

Schritt 4: Geben Sie die Gruppenrichtlinienwerte an.

Für diese Demonstration gilt Folgendes:

Name: RA-VPN

Banner: ! Willkommen bei VPN!

Gleichzeitige Anmeldung pro Benutzer: 3 (Standard)

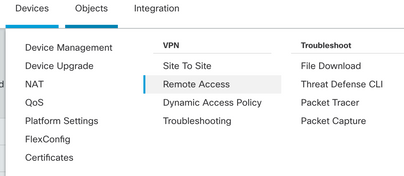

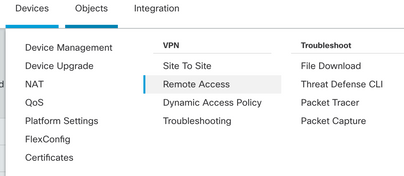

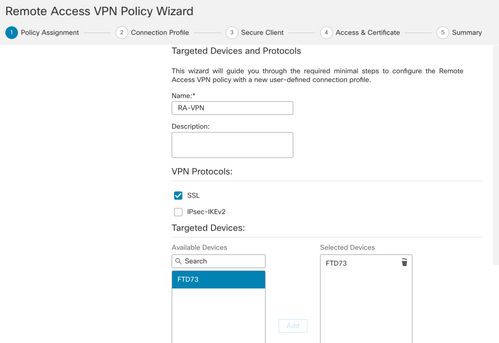

Schritt 5: Navigieren Sie zu Devices > VPN > Remote Access.

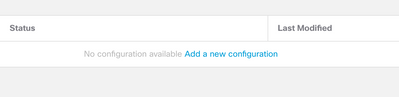

Schritt 6: Klicken Sie auf Add a new configuration.

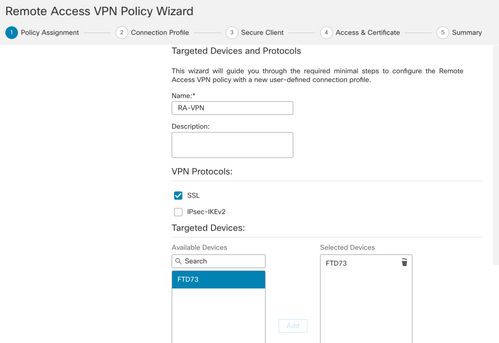

Schritt 7. Bieten Sie Name für die RA VPN Policy. Auswählen VPN Protocols und wählen Targeted Devices. Klicken Sie auf Next.

Für diese Demonstration gilt Folgendes:

Name: RA-VPN

VPN-Protokolle: SSL

Zielgeräte: FTD

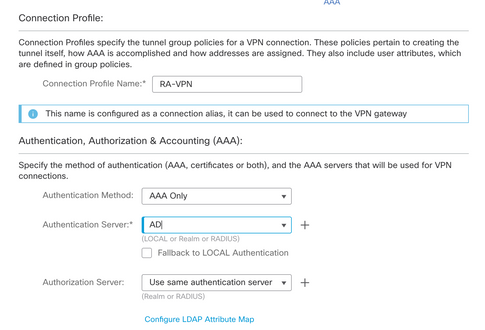

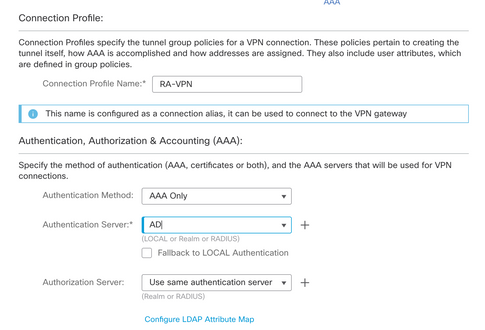

Schritt 8: Für die Authentication Method, wählen AAA Only. Wählen Sie den REALM-/LDAP-Server für die Authentication Server. Klicken Sie auf Configure LDAP Attribute Map (zum Konfigurieren der LDAP-Autorisierung).

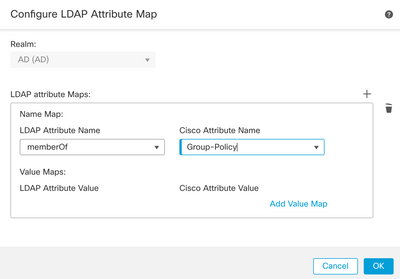

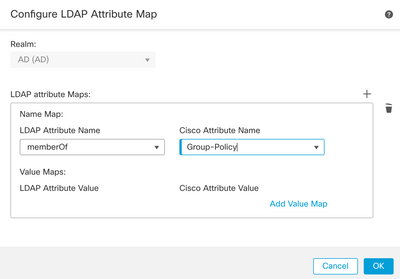

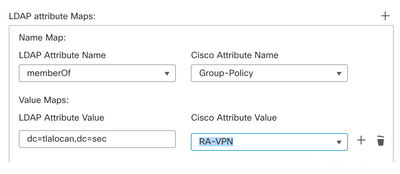

Schritt 9. Stellen Sie die LDAP Attribute Name und Cisco Attribute Name. Klicken Sie auf Add Value Map.

Für diese Demonstration gilt Folgendes:

LDAP-Attributname: memberOfI

Cisco-Attributname: Gruppenrichtlinie

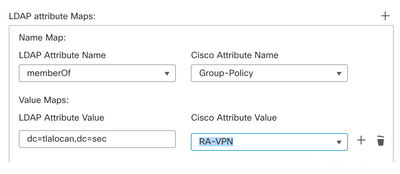

Schritt 10. Stellen Sie die LDAP Attribute Value und Cisco Attribute Value. Klicken Sie auf OK.

Für diese Demonstration gilt Folgendes:

LDAP-Attributwert: DC=tlalocan,DC=sec

Cisco Attributwert: RA-VPN

Hinweis: Sie können weitere Value Maps je nach Anforderung hinzufügen.

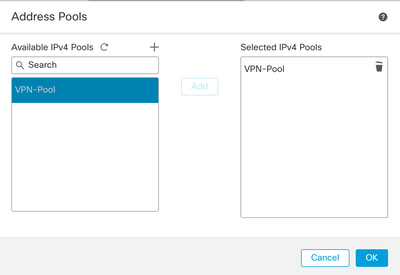

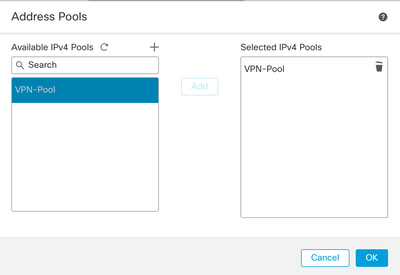

Schritt 11. Fügen Sie Address Pool für die lokale Adresszuweisung. Klicken Sie auf OK.

Schritt 12: Stellen Sie die Connection Profile Name und Group-Policy. Klicken Sie auf Next.

Für diese Demonstration gilt Folgendes:

Name des Verbindungsprofils: RA-VPN

Authentifizierungsmethode: nur AAA

Authentifizierungsserver: LDAP

IPv4-Adresspool: VPN-Pool

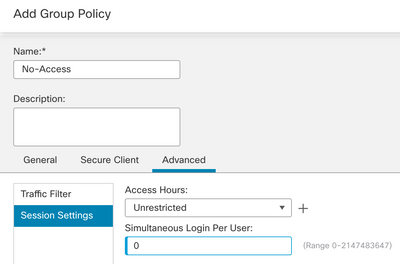

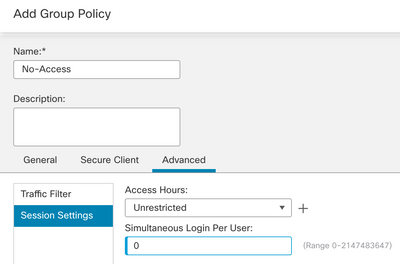

Gruppenrichtlinie: Kein Zugriff

Hinweis: Die Authentifizierungsmethode, der Authentifizierungsserver und der IPV4-Adresspool wurden in den vorherigen Schritten konfiguriert.

Die Gruppenrichtlinie "Kein Zugriff" enthält die Simultaneous Login Per User -Parameter auf 0 gesetzt (um Benutzern nicht die Möglichkeit zu geben, sich anzumelden, wenn sie die Standard-Gruppenrichtlinie "Kein Zugriff" erhalten).

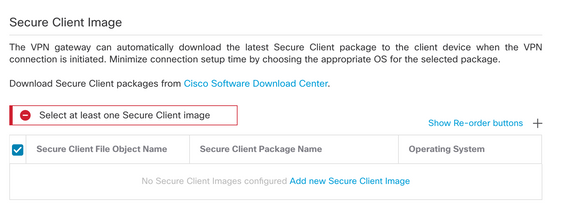

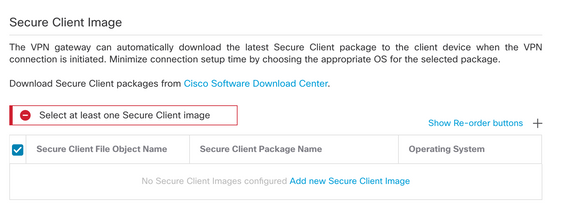

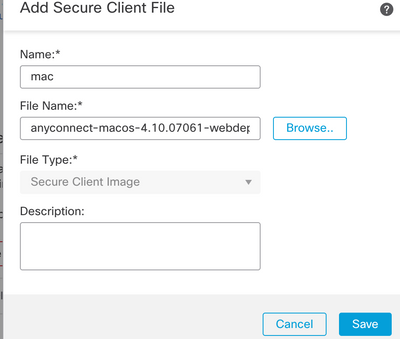

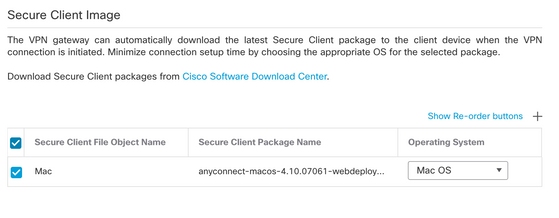

Schritt 13: Klicken Sie auf Add new AnyConnect Image um eine AnyConnect Client Image an die FTD.

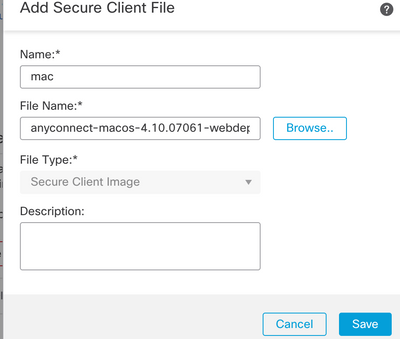

Schritt 14: Bieten Sie Name um das hochgeladene Bild anzuzeigen und im lokalen Speicher zu suchen, um das Bild hochzuladen. Klicken Sie auf Save.

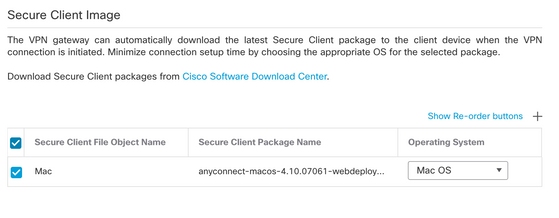

Schritt 15: Klicken Sie auf das Kontrollkästchen neben dem Bild, um es zu aktivieren. Klicken Sie auf Next.

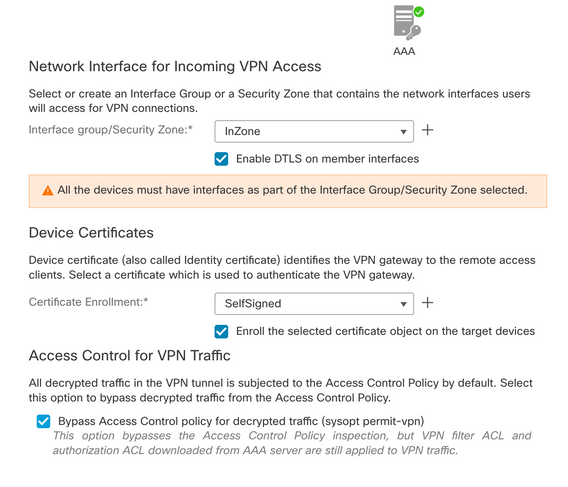

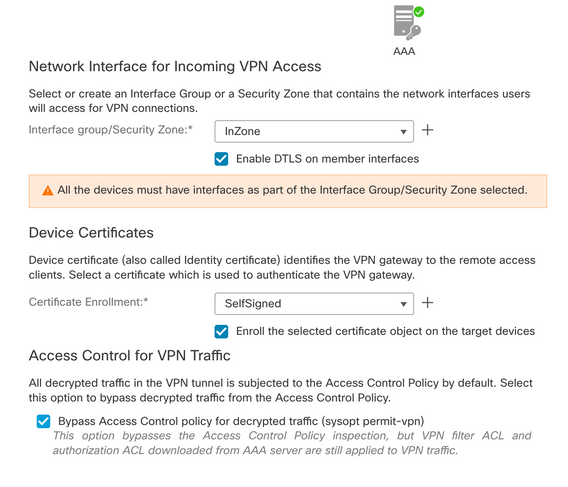

Schritt 16: Wählen Sie Interface group/Security Zone und Device Certificate. Klicken Sie auf Next.

Für diese Demonstration gilt Folgendes:

Schnittstellengruppe/Sicherheitszone: Out-Zone

Gerätezertifikat: selbstsigniert

Hinweis: Sie können die Richtlinienoption "Zugriffskontrolle umgehen" aktivieren, um die Zugriffskontrolle für verschlüsselten (VPN) Datenverkehr zu umgehen (standardmäßig deaktiviert).

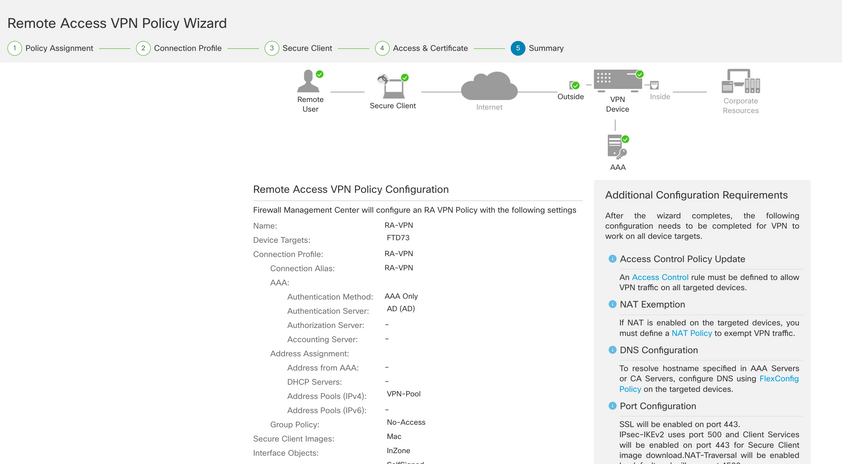

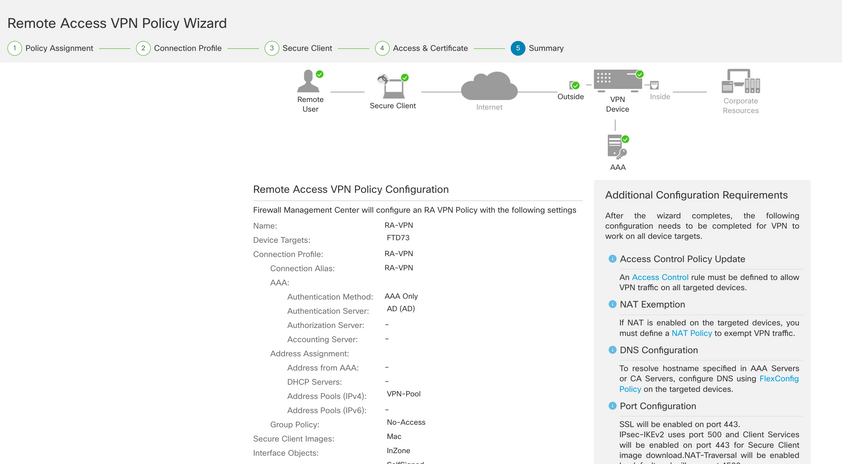

Schritt 17: Überblick über die RA VPN-Konfiguration anzeigen. Klicken Sie auf Finish um zu speichern, wie im Bild gezeigt.

Schritt 18: Navigieren Sie zu Deploy > Deployment. Wählen Sie den FTD aus, auf dem die Konfiguration bereitgestellt werden soll. Klicken Sie auf Deploy.

Die Konfiguration wird nach der erfolgreichen Bereitstellung an die FTD-CLI weitergeleitet:

!--- LDAP Server Configuration ---!

ldap attribute-map LDAP

map-name memberOf Group-Policy

map-value memberOf DC=tlalocan,DC=sec RA-VPN

aaa-server LDAP protocol ldap

max-failed-attempts 4

realm-id 2

aaa-server LDAP host 10.106.56.137

server-port 389

ldap-base-dn DC=tlalocan,DC=sec

ldap-group-base-dn DC=tlalocan,DC=sec

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn CN=Administrator,CN=Users,DC=test,DC=com

server-type microsoft

ldap-attribute-map LDAP

!--- RA VPN Configuration ---!

webvpn

enable Outside

anyconnect image disk0:/csm/anyconnect-win-4.10.07061-webdeploy-k9.pkg 1 regex "Mac"

anyconnect enable

tunnel-group-list enable

error-recovery disable

ssl trust-point Self-Signed

group-policy No-Access internal

group-policy No-Access attributes

vpn-simultaneous-logins 0

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

group-policy RA-VPN internal

group-policy RA-VPN attributes

banner value ! Welcome to VPN !

vpn-simultaneous-logins 3

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list non

ip local pool VPN-Pool 10.72.1.1-10.72.1.150 mask 255.255.255.0

tunnel-group RA-VPN type remote-access

tunnel-group RA-VPN general-attributes

address-pool VPN-Pool

authentication-server-group LDAP

default-group-policy No-Access

tunnel-group RA-VPN webvpn-attributes

group-alias RA-VPN enable

Überprüfung

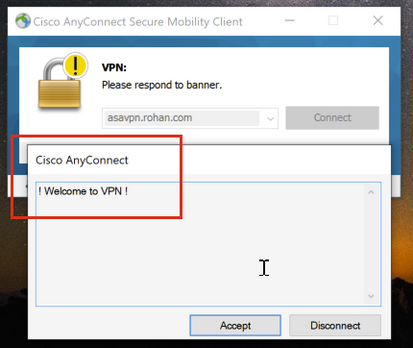

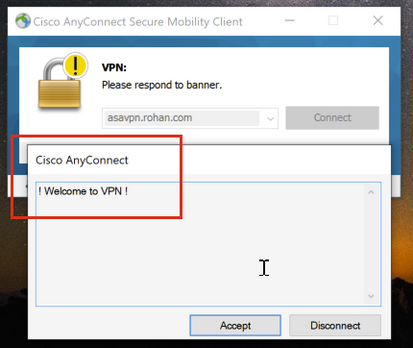

Melden Sie sich auf dem AnyConnect-Client mit gültigen Anmeldeinformationen für VPN-Benutzergruppen an, und Sie erhalten die richtige Gruppenrichtlinie, die von der LDAP-Attributzuordnung zugewiesen wird:

Im LDAP-Debugausschnitt (debug ldap 255) wird eine Übereinstimmung in der LDAP-Attributzuordnung angezeigt:

Authentication successful for test to 10.106.56.137

memberOf: value = DC=tlalocan,DC=sec

mapped to Group-Policy: value = RA-VPN

mapped to LDAP-Class: value = RA-VPN

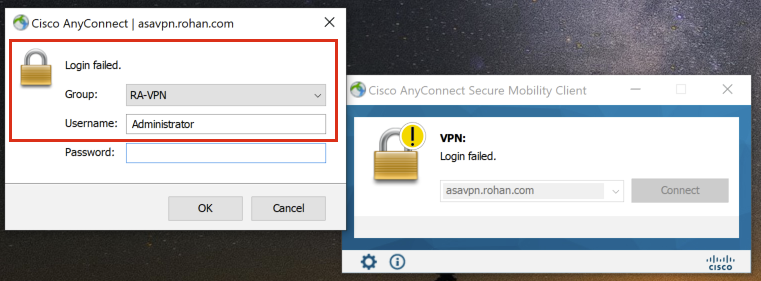

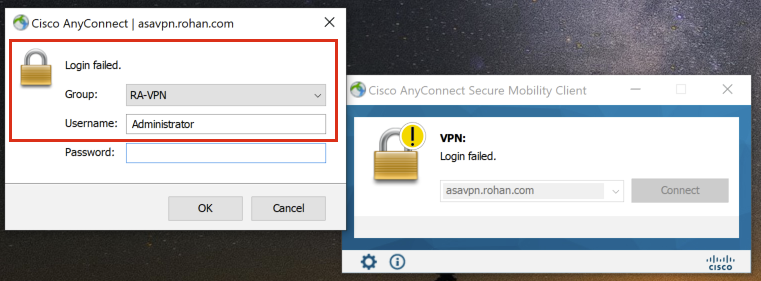

Melden Sie sich auf dem AnyConnect-Client mit ungültigen VPN-Benutzergruppenanmeldeinformationen an, und Sie erhalten die Gruppenrichtlinie "Kein Zugriff".

%FTD-6-113004: AAA user authentication Successful : server = 10.106.56.137 : user = Administrator

%FTD-6-113009: AAA retrieved default group policy (No-Access) for user = Administrator

%FTD-6-113013: AAA unable to complete the request Error : reason = Simultaneous logins exceeded for user : user = Administrator

In LDAP Debug Snippet (debug ldap 255) wird keine Übereinstimmung in der LDAP-Attributzuordnung angezeigt:

Authentication successful for Administrator to 10.106.56.137

memberOf: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

memberOf: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

Feedback

Feedback