Überprüfung und Fehlerbehebung der grundlegenden NAT-Verbindungen

Download-Optionen

-

ePub (205.1 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Behebung von Problemen mit der IP-Verbindung in einer NAT-Umgebung.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Problem

In diesem Dokument wird beschrieben, wie Sie IP-Verbindungsprobleme in einer NAT-Umgebung beheben, indem Sie die folgenden beiden Beispiele überprüfen:

- Senden Sie einen Ping-Befehl an einen Router, aber keinen an einen anderen Router.

- Externe Netzwerkgeräte können nicht mit internen Routern kommunizieren

Die folgenden grundlegenden Schritte sind hilfreich, um festzustellen, ob bei den NAT-Vorgängen ein Problem auftritt:

1. Überprüfen Sie die Konfiguration, und legen Sie klar fest, was mit NAT erreicht werden soll. Anhand der Überprüfung können Sie feststellen, ob ein Problem mit der Konfiguration vorliegt. Informationen zur NAT-Konfiguration finden Sie unter Configure Network Address Translation.

2. Überprüfen Sie, ob die richtigen Übersetzungen in der Übersetzungstabelle vorhanden sind.

3. Verwenden Sie die Befehle show und debug, um sicherzustellen, dass die Übersetzung ausgeführt wird.

4. Überprüfen Sie im Detail, was mit dem Paket passiert, und vergewissern Sie sich, dass die Router über die richtigen Routing-Informationen für die Weiterleitung des Pakets verfügen.

Senden Sie einen Ping-Befehl an einen Router, aber keinen an einen anderen Router.

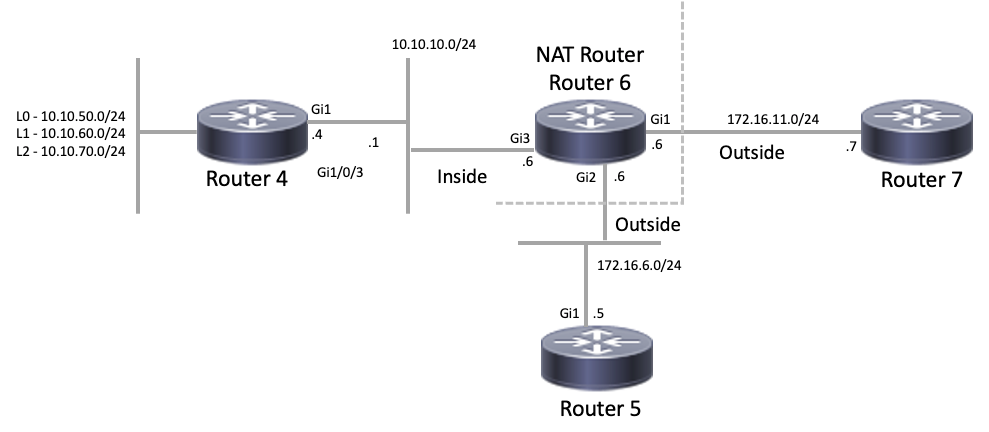

In diesem ersten Szenario kann Router 4 einen Ping an Router 5 (172.16.6.5) senden, nicht jedoch an Router 7 (172.16.11.7):

NAT-Topologie

NAT-Topologie

Router4#ping 172.16.6.5

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/2 ms

Router4#ping 172.16.11.7

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Router4#Wichtige Überlegungen zu diesem Szenario:

- Auf den Routern sind keine dynamischen Routing-Protokolle konfiguriert, es werden nur statische Routen verwendet.

- Das Standardgateway von Router 4 ist Router 6.

- Router 6 ist mit NAT konfiguriert.

interface GigabitEthernet1

ip address 172.16.11.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 172.16.6.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet3

ip address 10.10.10.6 255.255.255.0

ip nat inside

negotiation auto

no mop enabled

no mop sysid

!

!

ip nat pool test 172.16.11.70 172.16.11.71 prefix-length 24 ip nat inside source static 10.10.10.4 172.16.6.14 ip nat inside source list 7 pool test

!

ip access-list standard 7

10 permit 10.10.50.4

20 permit 10.10.60.4

30 permit 10.10.70.4Fehlerbehebung

1. Stellen Sie zunächst sicher, dass NAT ordnungsgemäß funktioniert. Aus der vorherigen Konfiguration kann abgeleitet werden, dass die IP-Adresse 10.10.10.4 von Router 4 statisch in 172.16.6.14 umgewandelt wurde. Mit dem Befehl show ip nat translation auf Router 6 können Sie überprüfen, ob die Übersetzung in der Übersetzungstabelle vorhanden ist:

NAT-Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.16.6.14 10.10.10.4 --- ---

Total number of translations: 1

NAT-Router#2. Stellen Sie sicher, dass diese Übersetzung erfolgt, wenn Router 4 IP-Datenverkehr bezieht. Router 6 bietet hierfür zwei Optionen. Führen Sie einen NAT-Debugger aus, oder überwachen Sie NAT-Statistiken mit dem Befehl show ip nat statistics. Da debug-Befehle die letzte Möglichkeit darstellen, beginnen Sie mit dem Befehl show.

3. Überwachen Sie den Zähler, um sicherzustellen, dass er ansteigt, wenn er Datenverkehr von Router 4 empfängt. Der Zähler wird jedes Mal erhöht, wenn die Übersetzungstabelle zum Übersetzen einer Adresse verwendet wird.

4. Löschen Sie die Statistiken, zeigen Sie die Statistiken an, senden Sie einen Ping an Router 7 von Router 4, und zeigen Sie die Statistiken erneut an.

NAT-Router#clear ip nat statistics

NAT-Router#

NAT-Router#show ip nat statistics

Total active translations: 1 (1 static, 0 dynamic; 0 extended)

Outside interfaces:

GigabitEthernet1, GigabitEthernet2

Inside interfaces:

GigabitEthernet3

Hits: 0 Misses: 0

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 7 pool test refcount 0

pool test: id 1, netmask 255.255.255.0

start 172.16.11.70 end 172.16.11.71

type generic, total addresses 2, allocated 0 (0%), misses 0

nat-limit statistics:

max entry: max allowed 0, used 0, missed 0

In-to-out drops: 0 Out-to-in drops: 0

Pool stats drop: 0 Mapping stats drop: 0

Port block alloc fail: 0

IP alias add fail: 0

Limit entry add fail: 0

NAT-Router#Wenn Sie den Befehl ping 172.16.11.7 auf Router 4 verwenden, sind die NAT-Statistiken auf Router 6:

Router4#ping 172.16.11.7

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Router4#

NAT-Router#show ip nat statistics

Total active translations: 2 (1 static, 1 dynamic; 1 extended)

Outside interfaces:

GigabitEthernet1, GigabitEthernet2

Inside interfaces:

GigabitEthernet3

Hits: 4 Misses: 1

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 7 pool test refcount 0

pool test: id 1, netmask 255.255.255.0

start 172.16.11.70 end 172.16.11.71

type generic, total addresses 2, allocated 0 (0%), misses 0

nat-limit statistics:

max entry: max allowed 0, used 0, missed 0

In-to-out drops: 0 Out-to-in drops: 0

Pool stats drop: 0 Mapping stats drop: 0

Port block alloc fail: 0

IP alias add fail: 0

Limit entry add fail: 0

NAT-Router# Aus den show-Befehlen können Sie die Anzahl der Treffer erkennen. Bei einem erfolgreichen Ping von einem Cisco Router steigt die Anzahl der Zugriffe um zehn. Die vom Quellrouter (Router 4) gesendeten Internet Control Message Protocol (ICMP)-Echos werden übersetzt, und die Echo-Antwort-Pakete vom Zielrouter (Router 7) müssen ebenfalls übersetzt werden, damit insgesamt zehn Treffer erzielt werden können. Der Verlust von fünf Treffern ist darauf zurückzuführen, dass die Echo-Antworten nicht übersetzt werden oder nicht von Router 7 gesendet werden.

Suchen Sie anschließend nach einem Grund, warum Router 7 die Echo-Antwort-Pakete nicht an Router 4 senden würde. Derzeit sind die nächsten Schritte unternommen worden:

- Router 4 sendet ICMP-Echo-Pakete mit der Quelladresse 10.10.10.4 und der Zieladresse 172.16.11.7.

- Nach Ausführung der NAT hat das von Router 7 empfangene Paket die Quelladresse 172.16.6.14 und die Zieladresse 172.16.11.7.

- Router 7 muss auf 172.16.6.14 antworten, und da 172.16.6.14 nicht direkt mit Router 7 verbunden ist, benötigt er eine Route für dieses Netzwerk, um zu antworten.

Hinweis: Eine weitere Option zur Bestätigung, ob die Pakete den Zielrouter erreichen, ist die Verwendung einer Embedded Packet Capture (EPC) oder eines debug ip icmp/debug ip-Pakets mit einer Zugriffsliste (ACL).

Überprüfen Sie nun die Routing-Tabelle von Router 7, um zu überprüfen, ob eine Route zu 172.16.6.14 vorhanden ist:

Router7#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.11.0/24 is directly connected, GigabitEthernet1

L 172.16.11.7/32 is directly connected, GigabitEthernet1

Router7#Wie Sie der vorherigen Ausgabe entnehmen können, enthält die Routing-Tabelle des Routers 7 keine Route für das Subnetz 172.16.6.14. Sobald dies korrigiert und eine Route zur Konfiguration hinzugefügt wurde, funktioniert der Ping-Befehl. Es ist hilfreich, NAT-Statistiken mit dem Befehl show ip nat statistics zu überwachen. In einer komplexeren NAT-Umgebung mit mehreren Übersetzungen ist dieser Befehl show jedoch nicht mehr hilfreich, und der Router muss debuggt werden.

Router7#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router7(config)#ip route 172.16.6.0 255.255.255.0 172.16.11.6 Router7(config)#end Router7#Router4#ping 172.16.11.7 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/8 ms Router4#NAT-Router#show ip nat statistics Total active translations: 2 (1 static, 1 dynamic; 1 extended) Outside interfaces: GigabitEthernet1, GigabitEthernet2 Inside interfaces: GigabitEthernet3 Hits: 9 Misses: 1 Expired translations: 0 Dynamic mappings: -- Inside Source [Id: 1] access-list 7 pool test refcount 0 pool test: id 1, netmask 255.255.255.0 start 172.16.11.70 end 172.16.11.71 type generic, total addresses 2, allocated 0 (0%), misses 0 nat-limit statistics: max entry: max allowed 0, used 0, missed 0 In-to-out drops: 0 Out-to-in drops: 0 Pool stats drop: 0 Mapping stats drop: 0 Port block alloc fail: 0 IP alias add fail: 0 Limit entry add fail: 0 NAT-Router#

Externe Netzwerkgeräte können nicht mit internen Routern kommunizieren

Router 4 kann Router 5 und Router 7 pingen, aber Geräte im Netzwerk 10.10.50.0 können nicht mit Router 5 oder Router 7 kommunizieren.

Router4#ping 172.16.11.7 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

.....

Success rate is 0 percent (0/5)

Router4#ping 172.16.6.5 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

.....

Success rate is 0 percent (0/5)

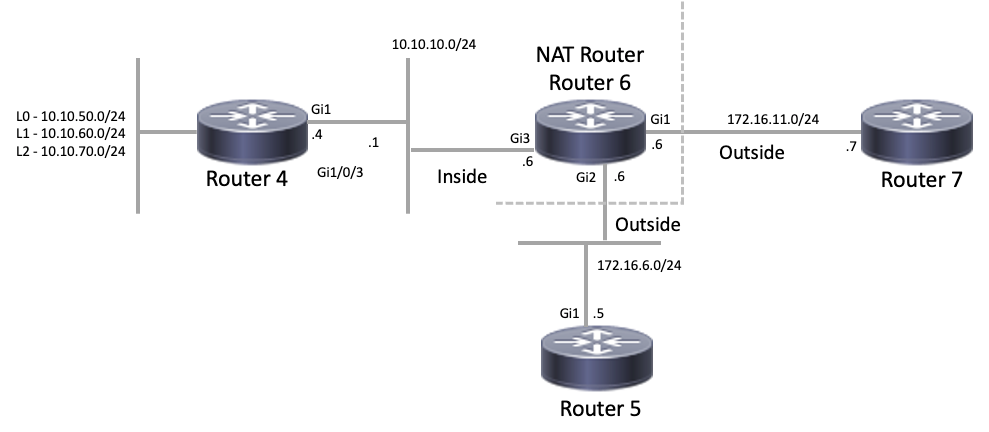

Router4#Das Netzwerkdiagramm für dieses Problem bleibt gleich:

NAT-Topologie

NAT-Topologie

interface GigabitEthernet1

ip address 172.16.11.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 172.16.6.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet3

ip address 10.10.10.6 255.255.255.0

ip nat inside

negotiation auto

no mop enabled

no mop sysid

!

!

ip nat pool test 172.16.11.70 172.16.11.71 prefix-length 24 ip nat inside source static 10.10.10.4 172.16.6.14 ip nat inside source list 7 pool test

!

ip access-list standard 7

10 permit 10.10.50.4

20 permit 10.10.60.4

30 permit 10.10.70.4 Fehlerbehebung

Aus der Konfiguration von Router 6 können Sie erkennen, dass NAT 10.10.50.4 dynamisch in die erste verfügbare Adresse im NAT-Pool übersetzen soll, die als Test bezeichnet wird. Der Pool besteht aus den Adressen 172.16.11.70 und 172.16.11.71. Aufgrund dieses Problems können Sie verstehen, dass die Pakete, die Router 5 und 7 empfangen, entweder die Quelladresse 172.16.11.70 oder 172.16.11.71 haben. Diese Adressen befinden sich im gleichen Subnetz wie Router 7, sodass Router 7 eine direkt verbundene Route zu diesem Subnetz haben muss. Wenn Router 5 jedoch noch keine Route zu diesem Subnetz hat, benötigt er eine Route zu diesem Subnetz.

Mit dem Befehl show ip route können Sie überprüfen, ob in der Routing-Tabelle von Router 5 die Adresse 172.16.11.0 aufgeführt ist:

Router5#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

C 172.16.6.0/24 is directly connected, GigabitEthernet1

L 172.16.6.5/32 is directly connected, GigabitEthernet1

S 172.16.11.0/24 [1/0] via 172.16.6.6Mit dem Befehl show ip route können Sie sehen, dass in der Routing-Tabelle von Router 7 172.16.11.0 als direkt verbundenes Subnetz aufgeführt ist:

Router7#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

S 172.16.6.0/24 [1/0] via 172.16.11.6

C 172.16.11.0/24 is directly connected, GigabitEthernet1

L 172.16.11.7/32 is directly connected, GigabitEthernet1Überprüfen Sie die NAT-Übersetzungstabelle, und stellen Sie sicher, dass die erwartete Übersetzung vorhanden ist. Da die gewünschte Übersetzung dynamisch erstellt wird, müssen Sie zuerst IP-Datenverkehr senden, der von der entsprechenden Adresse stammt. Nachdem ein Ping gesendet wurde, der von 10.10.50.4 stammt und für 172.16.11.7 bestimmt ist, zeigt die Übersetzungstabelle in Router 6 (NAT-Router) die nächste Ausgabe an:

NAT-Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.16.6.14 10.10.10.4 --- ---

--- 172.16.11.70 10.10.50.4 --- ---

Total number of translations: 2Da sich die erwartete Übersetzung in der Übersetzungstabelle befindet, wissen Sie, dass die ICMP-Echo-Pakete entsprechend übersetzt werden. Eine Möglichkeit besteht darin, die NAT-Statistiken zu überwachen. In komplexen Umgebungen ist dies jedoch nicht sinnvoll. Eine weitere Option ist das NAT-Debugging auf dem NAT-Router (Router 6). Sie können debug ip nat ausführen, während Sie einen Ping senden, der von 10.10.50.4 an 172.16.11.7 gerichtet ist. Die Debugergebnisse werden im folgenden Codebeispiel veranschaulicht:

Hinweis: Wenn Sie einen beliebigen Debug-Befehl auf einem Router verwenden, können Sie den Router überlasten, wodurch er funktionsuntüchtig wird. Seien Sie stets äußerst vorsichtig, und suchen Sie nach Möglichkeit nach der Unterstützung durch ein Cisco TAC, bevor Sie das Debugging auf einem kritischen Produktions-Router durchführen.

NAT-Router#show logging Syslog logging: enabled (0 messages dropped, 0 flushes, 0 overruns) Console logging: level debugging, 39 messages logged Monitor logging: level debugging, 0 messages logged Buffer logging: level debugging, 39 messages logged Trap logging: level informational, 33 message lines logged Log Buffer (4096 bytes): 05:32:23: NAT: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [70] 05:32:23: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [70] 05:32:25: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [71] 05:32:25: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [71] 05:32:27: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [72] 05:32:27: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [72] 05:32:29: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [73] 05:32:29: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [73] 05:32:31: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [74] 05:32:31: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [74]

Router7#show monitor capture cap buffer brief

----------------------------------------------------------------------------

# size timestamp source destination dscp protocol

----------------------------------------------------------------------------

0 114 0.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

1 114 2.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

2 114 4.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

3 114 6.001999 172.16.11.70 -> 172.16.11.7 0 BE ICMP

4 114 8.001999 172.16.11.70 -> 172.16.11.7 0 BE ICMPWie Sie der vorherigen Debugausgabe entnehmen können, wird in der ersten Zeile die Quelladresse 10.10.50.4 in 172.16.11.70 übersetzt angezeigt. In der zweiten Zeile wird die Zieladresse 172.16.11.70 zurück in 10.10.50.4 umgewandelt. Dieses Muster wiederholt sich während des gesamten restlichen Debugvorgangs. Das bedeutet, dass der NAT-Router die Pakete in beide Richtungen übersetzt. Aus der Paketerfassung geht außerdem hervor, dass Router 7 tatsächlich ICMP-Pakete mit der Quelle 172.16.11.70 und dem Ziel 172.16.11.7 empfängt.

Die folgenden Schritte sind eine Zusammenfassung des aktuellen Status dieses Problems:

1. Router 4 sendet ein Paket, das aus 10.10.50.4 stammt und für 172.16.11.7 (oder 172.16.6.5, je nach durchgeführtem Test) bestimmt ist.

2. Der NAT-Router führt eine NAT-Übersetzung für das Paket aus und leitet es mit der Quelle 172.16.11.70 und dem Ziel 172.16.11.7 weiter.

3. Router 7 sendet eine Antwort mit der Quelle 172.16.11.7 und dem Ziel 172.16.11.70.

4. Der NAT-Router (Router 6) führt die NAT für das Paket aus, woraus sich ein Paket mit der Quelladresse 172.16.11.7 und der Zieladresse 10.10.50.4 ergibt.

5. Der NAT-Router (Router 6) leitet das Paket anhand der Informationen in der Routing-Tabelle an 10.10.50.4 weiter.

An diesem Punkt müssen Sie die Befehle show ip route und show ip cef verwenden, um sicherzustellen, dass der NAT-Router (Router 6) über die erforderlichen Routen in der Routing-Tabelle verfügt.

NAT-Router#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route H - NHRP, G - NHRP registered, g - NHRP registration summary o - ODR, P - periodic downloaded static route, l - LISP a - application route + - replicated route, % - next hop override, p - overrides from PfR & - replicated local route overrides by connected Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks C 10.10.10.0/24 is directly connected, GigabitEthernet3 L 10.10.10.6/32 is directly connected, GigabitEthernet3 172.16.0.0/16 is variably subnetted, 6 subnets, 2 masks C 172.16.6.0/24 is directly connected, GigabitEthernet2 L 172.16.6.6/32 is directly connected, GigabitEthernet2 L 172.16.6.14/32 is directly connected, GigabitEthernet2 C 172.16.11.0/24 is directly connected, GigabitEthernet1 L 172.16.11.6/32 is directly connected, GigabitEthernet1 L 172.16.11.70/32 is directly connected, GigabitEthernet1NAT-Router#show ip route 10.10.50.4 % Subnet not in table NAT-Router#show ip cef 10.10.50.4 0.0.0.0/0 no route NAT-Router#

Nachdem die fehlende Route auf dem NAT-Router hinzugefügt wurde, ist der Ping-Test jetzt erfolgreich:

NAT-Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

NAT-Router(config)#ip route 10.10.50.4 255.255.255.255 10.10.10.4

NAT-Router(config)#end

NAT-Router#

Router4#ping 172.16.11.7 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

Router4#ping 172.16.6.5 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

Router4# Checkliste für häufige Probleme

Verwenden Sie diese Checkliste, um häufige Probleme zu beheben.

Übersetzung ist in der Übersetzungstabelle nicht installiert

Wenn Sie feststellen, dass die entsprechende Übersetzung nicht in der Übersetzungstabelle installiert ist, überprüfen Sie Folgendes:

- Die Konfiguration ist korrekt. Manchmal ist es schwierig, NAT zu bekommen, was man will. Konfigurationshilfen finden Sie unter Network Address Translation konfigurieren.

- Es gibt keine eingehenden Zugriffslisten, die die Eingabe von Paketen vom NAT-Router verweigern.

- Der NAT-Router verfügt über die entsprechende Route in der Routing-Tabelle, wenn das Paket von innen nach außen geleitet wird. Weitere Informationen finden Sie unter NAT-Reihenfolge der Vorgänge.

- Die Zugriffsliste, auf die der NAT-Befehl verweist, lässt alle erforderlichen Netzwerke zu.

- Der NAT-Pool enthält genügend Adressen. Dies kann nur problematisch sein, wenn NAT nicht für Engpässe konfiguriert ist.

- Die Routerschnittstellen werden dabei als interne bzw. externe NAT definiert.

- Um die Nutzlast der DNS-Pakete (Domain Name System) umzuwandeln, stellen Sie sicher, dass die Übersetzung für die Adresse im IP-Header des Pakets erfolgt. Wenn dies nicht der Fall ist, untersucht NAT die Payload des Pakets nicht.

Es wird kein korrekter Übersetzungseintrag verwendet.

Wenn der richtige Übersetzungseintrag in der Übersetzungstabelle installiert ist, aber nicht verwendet wird, überprüfen Sie Folgendes:

- Vergewissern Sie sich, dass keine eingehenden Zugriffslisten vorhanden sind, die den Eintrag der Pakete vom NAT-Router verweigern.

- Überprüfen Sie bei Paketen, die von innen nach außen übertragen werden, ob eine Route zum Ziel vorhanden ist, da diese vor der Übersetzung überprüft wird. Weitere Informationen finden Sie unter NAT-Reihenfolge der Vorgänge.

NAT funktioniert korrekt, aber es bestehen weiterhin Verbindungsprobleme

Beheben Sie das Verbindungsproblem:

- Überprüfen der Layer-2-Verbindung

- Überprüfen der Layer-3-Routing-Informationen

- Suchen Sie nach Paketfiltern, die das Problem verursachen.

"%NAT System besetzt - Später versuchen"

Die Fehlermeldung try later (Später versuchen) wird angezeigt, wenn ein show-Befehl im Zusammenhang mit NAT oder ein Befehl show running-config oder write memory ausgeführt wird. Dies wird durch die Vergrößerung der NAT-Tabelle verursacht. Wenn die Größe der NAT-Tabelle zunimmt, wird dem Router der Arbeitsspeicher ausgehen.

- Laden Sie den Router neu, um dieses Problem zu beheben.

- Dieser Fehler tritt gewöhnlich bei älteren Plattformen auf. Es wird empfohlen, die Gerätesoftware auf dem neuesten Stand zu halten.

Große Übersetzungstabelle erhöht die CPU

Ein Host kann Hunderte von Übersetzungen versenden, was zu einer hohen CPU-Auslastung führt. Mit anderen Worten: Die Tabelle kann so groß werden, dass die CPU zu 100 Prozent ausgeführt wird. Der Befehl ip nat translation max-entries 300 erstellt die 300 pro Host-Grenze bzw. eine aggregierte Grenze für die Anzahl der Übersetzungen auf dem Router. Die Problemumgehung besteht darin, den Befehl ip nat translation max-entries all-hosts 300 zu verwenden.

Keine Einträge in der ARP-Tabelle

Dies ist ein Ergebnis der no-alias Option für die NAT-Einträge. Die no-alias Option bedeutet, dass der Router nicht auf die Adressen antwortet und keinen ARP-Eintrag installiert. Wenn ein anderer Router einen NAT-Pool als internen globalen Pool verwendet, der aus Adressen in einem verbundenen Subnetz besteht, wird ein Alias für diese Adresse generiert, sodass der Router ARP-Anfragen (Address Resolution Protocol) für diese Adressen beantworten kann. Dadurch verfügt der Router über ARP-Einträge für die gefälschten Adressen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

10-Sep-2024 |

Alternativer Text und Formatierung aktualisiert. |

1.0 |

27-Dec-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Julio JimenezProject Manager

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback