Paket-CCE-Lösung: Verfahren zum Abrufen und Hochladen von Zertifikaten von Zertifizierungsstellen von Drittanbietern

Download-Optionen

-

ePub (217.8 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die erforderlichen Schritte zum Erhalt und zur Installation eines CA-Zertifikats (Certification Authority) beschrieben, das von einem Drittanbieter erstellt wurde, um eine HTTPS-Verbindung zwischen Finesse und den Cisco Unified Intelligence Center (CUIC)-Servern herzustellen.

Damit HTTPS für die sichere Kommunikation zwischen Finesse- und CUIC-Servern verwendet werden kann, müssen Sicherheitszertifikate eingerichtet werden. Standardmäßig stellen diese Server selbstsignierte Zertifikate bereit, die verwendet werden, oder Kunden können Zertifizierungsstellenzertifikate beschaffen und installieren. Diese Zertifizierungsstellenzertifikate können entweder von einem Drittanbieter wie VeriSign, Thawte, GeoTrust bezogen oder intern hergestellt werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Package Contact Center Enterprise (PCCE)

- CUIC

- Cisco Finesse

- Zertifizierungsstellenzertifikate

Verwendete Komponenten

Die in diesem Dokument verwendeten Informationen basieren auf der Version 11.0 (1) der PCCE-Lösung.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen aller Schritte kennen.

Vorgehensweise

Führen Sie die folgenden Schritte aus, um Zertifikate für die HTTPS-Kommunikation auf Finesse- und CUIC-Servern einzurichten:

- Erstellen und Herunterladen einer Zertifikatsanforderung (Certificate Signing Request, CSR)

- Stamm-, Zwischen- (falls zutreffend) und Anwendungszertifikat von CA mit CSR abrufen

- Zertifikate auf die Server hochladen

CSR erstellen und herunterladen

1. Die hier beschriebenen Schritte dienen zum Generieren und Herunterladen von CSR. Diese Schritte sind für Finesse- und CUIC-Server identisch.

2. Öffnen Sie die Seite Cisco Unified Communications Operating System Administration (Cisco Unified Communications-Betriebssystemverwaltung) mit der URL, und melden Sie sich mit dem Administratorkonto für das Betriebssystem an, das zum Zeitpunkt des Installationsvorgangs erstellt wurde. https://hostname des primären Servers/der Plattform

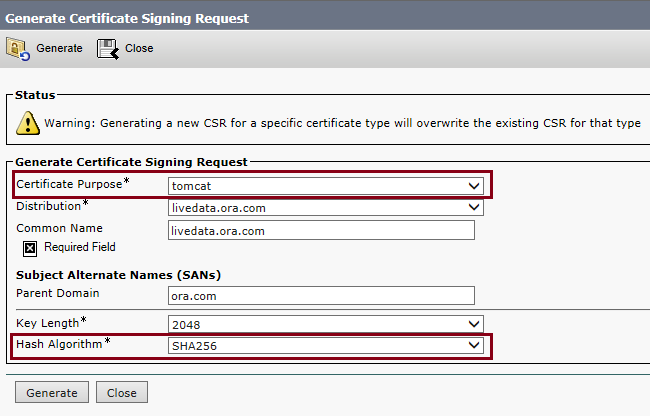

3. Signieranforderung für das Zertifikat generieren.

a. Navigieren Sie zu Sicherheit > Zertifikatsverwaltung > CSR erstellen.

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck* die Option tomcat aus.

c. Wählen Sie Hash-Algorithmus als SHA256 aus.

d. Klicken Sie auf Generate (Generieren), wie im Bild dargestellt.

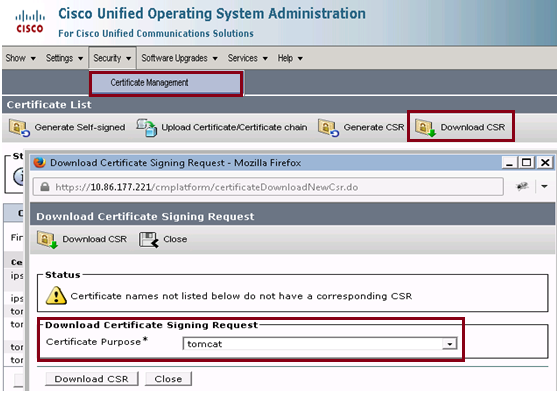

4. CSR herunterladen

a. Navigieren Sie zu Sicherheit > Zertifikatsverwaltung > CSR herunterladen.

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck* die Option tomcat aus.

c. Klicken Sie auf CSR herunterladen, wie im Bild dargestellt.

Hinweis: Führen Sie diese Schritte auf den sekundären Servern mit der URL https://hostname des sekundären Servers/der Plattform aus, um CSRs für CA zu erhalten.

Root-, Intermediate- (falls zutreffend) und Anwendungszertifikat von CA beziehen

1. Geben Sie die CSR-Informationen des primären und sekundären Servers an die CA des Drittanbieters wie VeriSign, Thawte, GeoTrust usw. weiter.

2. Von CA müssen Sie diese Zertifikatskette für den primären und sekundären Server erhalten:

- Finesse-Server: Root-, Intermediate- und Anwendungszertifikat

- CUIC-Server: Stamm- und Anwendungszertifikat

Zertifikate auf Server hochladen

In diesem Abschnitt wird beschrieben, wie Sie die Zertifikatskette korrekt auf Finesse- und CUIC-Server hochladen.

Finesse-Server

1. Laden Sie das primäre Finesse-Server-Stammzertifikat hoch:

a. Navigieren Sie auf der Seite Cisco Unified Communications Operating System Administration des primären Servers zu Security > Certificate Management > Upload Certificate.

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat-trust aus.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Stammzertifikatdatei.

d. Klicken Sie auf Datei hochladen.

2. Primäres Zwischenzertifikat des Finesse-Servers hochladen:

a. Wählen Sie in der Dropdownliste Zertifikatzweck die Option tomcat-trust aus.

b. Geben Sie im Feld Root Certificate (Stammzertifikat) den Namen des Stammzertifikats ein, das im vorherigen Schritt hochgeladen wurde. Dies ist eine .pem-Datei, die bei der Installation des Root-/Public-Zertifikats generiert wird.

Um diese Datei anzuzeigen, navigieren Sie zu Zertifikatsverwaltung > Suchen. In der Zertifikatsliste wird .pem Dateiname gegen tomcat-trust aufgelistet.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Zertifikatsdatei der Zwischenzeit.

d. Klicken Sie auf Datei hochladen.

Hinweis: Da der Tomcat-Trust-Speicher zwischen dem primären und dem sekundären Server repliziert wird, ist es nicht erforderlich, das primäre Finesse-Server-Root- oder Intermediate-Zertifikat auf den sekundären Finesse-Server hochzuladen.

3. Laden Sie das primäre Finesse-Server-Anwendungszertifikat hoch:

a. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat aus.

b. Geben Sie im Feld Root Certificate (Stammzertifikat) den Namen des Zwischenzertifikats ein, das im vorherigen Schritt hochgeladen wurde. Schließen Sie die Erweiterung .pem ein (z. B. TEST-SSL-CA.pem).

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie die Anwendungszertifikatdatei.

d. Klicken Sie auf Datei hochladen.

4. Sekundäres Finesse-Server-Root- und Intermediate-Zertifikat hochladen:

a. Führen Sie die gleichen Schritte wie in den Schritten 1 und 2 auf dem sekundären Server für die Zertifikate aus.

Hinweis: Da der Tomcat-Trust-Speicher zwischen dem primären und sekundären Server repliziert wird, ist es nicht erforderlich, das sekundäre Finesse-Server-Root- oder Intermediate-Zertifikat auf den primären Finesse-Server hochzuladen.

5. Sekundäres Finesse-Server-Anwendungszertifikat hochladen:

a. Führen Sie die gleichen Schritte wie in Schritt 3 auf dem sekundären Server aus, um die eigenen Zertifikate zu erhalten.

6. Server neu starten:

a. Greifen Sie auf die CLI des primären und sekundären Finesse-Servers zu, und führen Sie den Befehl utils system restart aus, um die Server neu zu starten.

CUIC-Server

1. Laden Sie das primäre CUIC-Server-Root-Zertifikat (Public) hoch:

a. Navigieren Sie auf der Seite Cisco Unified Communications Operating System Administration (Cisco Unified Communications-Betriebssystemverwaltung) des primären Servers zu Security > Certificate Management > Upload Certificate (Sicherheit > Zertifikats-Management > Zertifikat hochladen).

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat-trust aus.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Stammzertifikatdatei.

d. Klicken Sie auf Datei hochladen.

Hinweis: Da der Tomcat-Trust-Speicher zwischen dem primären und dem sekundären Server repliziert wird, ist es nicht erforderlich, das Stammzertifikat des primären CUIC-Servers auf die sekundären CUIC-Server hochzuladen.

2. Laden Sie das Zertifikat der primären CUIC-Serveranwendung (primär) hoch:

a. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat aus.

b. Geben Sie im Feld Root Certificate (Stammzertifikat) den Namen des Stammzertifikats ein, das im vorherigen Schritt hochgeladen wurde.

Dies ist eine .pem-Datei, die bei der Installation des Root-/Public-Zertifikats generiert wird. Um diese Datei anzuzeigen, navigieren Sie zu Zertifikatsverwaltung > Suchen .

In der Zertifikatsliste wird .pem Dateiname gegen tomcat-trust aufgelistet. Integrieren Sie die Erweiterung .pem (z. B. TEST-SSL-CA.pem).

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Zertifikatsdatei der Anwendung (primär).

d. Klicken Sie auf Datei hochladen.

3. Laden Sie das (öffentliche) CUIC-Zertifikat des sekundären Servers hoch:

a. Führen Sie auf dem sekundären CUIC-Server die gleichen Schritte aus, die in Schritt 1 für dessen Root-Zertifikat erwähnt wurden.

Hinweis: Da der Tomcat-Trust-Speicher zwischen dem primären und dem sekundären Server repliziert wird, ist es nicht erforderlich, das Root-Zertifikat des sekundären CUIC-Servers auf den primären CUIC-Server hochzuladen.

4. Laden Sie das Zertifikat der sekundären CUIC-Serveranwendung (primär) hoch:

a. Führen Sie den gleichen Prozess wie in Schritt 2 auf dem sekundären Server für das eigene Zertifikat aus.

5. Server neu starten:

a. Greifen Sie auf die CLI des primären und sekundären CUIC-Servers zu, und führen Sie den Befehl utils system restart aus, um die Server neu zu starten.

Hinweis: Um die Zertifikatausnahmewarnung zu vermeiden, müssen Sie über den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) auf die Server zugreifen.

Zertifikatabhängigkeiten

Da die Agenten und Supervisoren von Finesse CUIC-Gadgets für Berichtszwecke verwenden, müssen Sie auch Root-Zertifikate dieser Server hochladen. Dies geschieht in der hier angegebenen Reihenfolge, um die Zertifikatabhängigkeiten für die HTTPS-Kommunikation zwischen diesen Servern aufrechtzuerhalten, wie im Bild dargestellt.

- Hochladen des Stammzertifikats der CUIC-Server auf den primären Finesse-Server

- Hochladen des Finesse-Stamm-/Zwischenzertifikats auf den primären CUIC-Server

CUIC-Server-Stammzertifikat auf primären Finesse-Server hochladen

1. Öffnen Sie auf dem primären Finesse-Server die Seite Cisco Unified Communications Operating System Administration (Cisco Unified Communications-Betriebssystemverwaltung) mit der URL, und melden Sie sich mit dem Betriebssystem-Administratorkonto an, das zum Zeitpunkt der Installation erstellt wurde:

https://hostname des primären Finesse-Servers/der primären Finesse-Plattform

2. Laden Sie das primäre CUIC-Stammzertifikat hoch.

a. Navigieren Sie zu Sicherheit > Zertifikatsverwaltung > Zertifikat hochladen.

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat-trust aus.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Stammzertifikatdatei.

d. Klicken Sie auf Datei hochladen.

3. Laden Sie das sekundäre CUIC-Stammzertifikat hoch.

a. Navigieren Sie zu Sicherheit > Zertifikatsverwaltung > Zertifikat hochladen.

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat-trust aus.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Stammzertifikatdatei.

d. Klicken Sie auf Datei hochladen.

Hinweis: Da der Tomcat-Trust-Speicher zwischen dem primären und dem sekundären Server repliziert wird, müssen die CUIC-Stammzertifikate nicht auf den sekundären Finesse-Server hochgeladen werden.

4. Greifen Sie auf die CLI des primären und sekundären Finesse-Servers zu, und führen Sie den Befehl utils system restart aus, um die Server neu zu starten.

Hochladen des Finesse-Root-/Zwischenzertifikats auf den primären CUIC-Server

1. Öffnen Sie auf dem primären CUIC-Server die Seite Cisco Unified Communications Operating System Administration (Cisco Unified Communications-Betriebssystemverwaltung) mit der URL, und melden Sie sich mit dem Betriebssystem-Administratorkonto an, das zum Zeitpunkt der Installation erstellt wurde:

https://hostname des primären CUIC-Servers/der Plattform

2. Primäres Finesse-Stammzertifikat hochladen:

a. Navigieren Sie zu Sicherheit > Zertifikatsverwaltung > Zertifikat hochladen.

b. Wählen Sie in der Dropdown-Liste Zertifikatzweck die Option tomcat-trust aus.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Stammzertifikatdatei.

d. Klicken Sie auf Datei hochladen.

3.Primäres Finesse-Zwischenzertifikat hochladen:

a. Wählen Sie in der Dropdownliste Zertifikatzweck die Option tomcat-trust aus.

b. Geben Sie im Feld Root Certificate (Stammzertifikat) den Namen des Stammzertifikats ein, das im vorherigen Schritt hochgeladen wurde.

c. Klicken Sie im Feld Upload File (Datei hochladen) auf Browse (Durchsuchen), und suchen Sie nach der Zertifikatsdatei der Zwischenzeit.

d. Klicken Sie auf Datei hochladen.

4. Führen Sie die gleichen Schritte 2 und 3 für sekundäre Finesse-Stammzertifikate/Zwischenzertifikate auf dem primären Live-Datenserver durch.

Hinweis: Da der Tomcat-Trust-Speicher zwischen dem primären und dem sekundären Server repliziert wird, muss das Finesse-Root-/Intermediate-Zertifikat nicht auf die sekundären CUIC-Server hochgeladen werden.

5. Greifen Sie auf die CLI des primären und sekundären CUIC-Servers zu, und führen Sie den Befehl utils system restart aus, um die Server neu zu starten.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

08-Dec-2015 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Anuj BhatiaCisco TAC Engineer

- Carl HaasCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback