Selbstsignierte Zertifikate in einer UCCE-Lösung austauschen

Download-Optionen

-

ePub (651.6 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird der Austausch selbstsignierter Zertifikate in der Unified Contact Center Enterprise (UCCE)-Lösung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- UCCE Version 12.5 (1)

- Customer Voice Portal (CVP) Version 12.5 (1)

- Cisco Virtualized Voice Browser (VB)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- UCCE 12,5 (1)

- CVP 12.5 (1)

- Cisco VVB 12,5

- CVP Operations Console (OAMP)

- CVP New OAMP (NOAMP)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Bei einer UCCE-Lösung erfolgt die Konfiguration neuer Funktionen, die Kernanwendungen wie ROGGERs, Peripheral Gateways (PG), Admin Workstations (AW)/Administration Data Server (ADS), Finesse, Cisco Unified Intelligence Center (CUIC) usw. betreffen, über die Administratorseite von Contact Center Enterprise (CCE). Bei Interactive Voice Response (IVR)-Anwendungen wie CVP, Cisco VVB und Gateways steuert NOAMP die Konfiguration neuer Funktionen. Ab CCE 12.5 (1) erfolgt aufgrund von SRC (Security-Management-Compliance) die gesamte Kommunikation zu CCE Admin und NOAMP ausschließlich über ein sicheres HTTP-Protokoll.

Um eine nahtlose sichere Kommunikation zwischen diesen Anwendungen in einer selbstsignierten Zertifikatumgebung zu erreichen, ist der Austausch von Zertifikaten zwischen den Servern ein Muss. Im nächsten Abschnitt werden die erforderlichen Schritte für den Austausch selbstsignierter Zertifikate zwischen den folgenden Komponenten detailliert beschrieben:

- CCE AW-Server und CCE Core-Anwendungsserver

- CVP OAMP-Server und CVP-Komponentenserver

Vorgehensweise

CCE AW-Server und CCE Core-Anwendungsserver

Dies sind die Komponenten, aus denen selbstsignierte Zertifikate exportiert werden, und Komponenten, in die selbstsignierte Zertifikate importiert werden müssen.

CCE AW-Server: Dieser Server benötigt ein Zertifikat von:

- Windows-Plattform: Router und Protokollierung (ROGGER) {A/B}, Peripheral Gateway (PG) {A/B} und alle AW/ADS.

Hinweis: IIS- und DFP-Zertifikate (Diagnostic Framework Portal) sind erforderlich.

- VOS-Plattform: Finesse, CUIC, Live Data (LD), Identity Server (IDS), Cloud Connect und andere geeignete Server sind Teil der Bestandsdatenbank.

Dasselbe gilt für andere AW-Server in der Lösung.

Router\Logger Server: Dieser Server benötigt ein Zertifikat von:

- Windows-Plattform: IIS-Zertifikat aller AW-Server.

Die erforderlichen Schritte für den Austausch der selbstsignierten Zertifikate gegen CCE sind in folgende Abschnitte unterteilt:

Abschnitt 1: Zertifikataustausch zwischen Router\Logger, PG und AW-Server.

Abschnitt 2: Zertifikataustausch zwischen VOS-Plattformanwendung und AW-Server.

Abschnitt 1: Zertifikataustausch zwischen Router\Logger, PG und AW-Server

Um diesen Austausch erfolgreich abzuschließen, sind folgende Schritte erforderlich:

Schritt 1: Exportieren Sie IIS-Zertifikate von Router\Logger, PG und allen AW-Servern.

Schritt 2: Exportieren Sie DFP-Zertifikate von Router\Logger, PG und allen AW-Servern.

Schritt 3: Importieren Sie IIS- und DFP-Zertifikate von Router\Logger, PG und AW auf AW-Server.

Schritt 4: IIS-Zertifikate von AW-Servern in Router\Logger und PG importieren

Vorsicht: Bevor Sie beginnen, müssen Sie den Schlüsselspeicher sichern und die Eingabeaufforderung als Administrator öffnen.

- Kennen Sie den Java-Home-Pfad, um sicherzustellen, wo das Java-Keytool gehostet wird. Es gibt eine Reihe von Möglichkeiten, den Java-Home-Pfad zu finden.

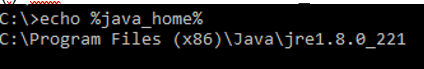

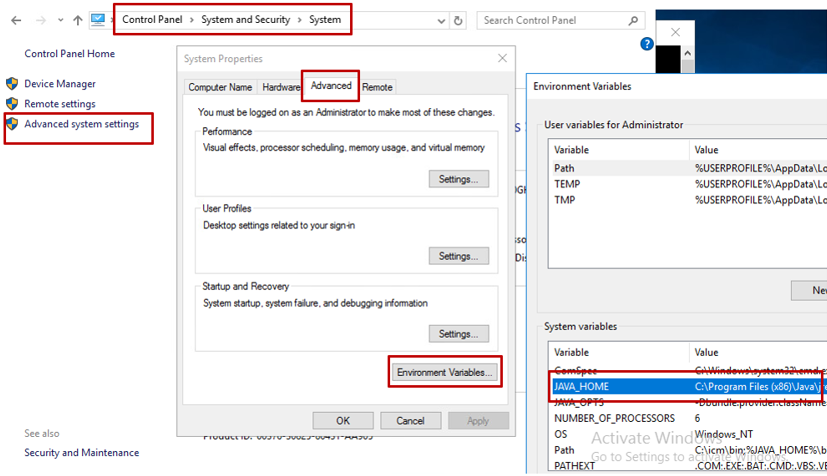

Option 1: CLI-Befehl:echo %JAVA_HOME%

Option 2: Manuell über die Systemeinstellung Erweitert, wie im Bild dargestellt.

Hinweis: Auf UCCE 12.5 lautet der Standardpfad

C:\Program Files (x86)\Java\jre1.8.0_221\bin. Wenn Sie jedoch den 12.5 (1a) Installer verwendet haben oder 12.5 ES55 installiert haben (obligatorischer OpenJDK ES), verwenden Sie%CCE_JAVA_HOME%anstelle von%JAVA_HOME%, da sich der Datenspeicherpfad mit OpenJDK geändert hat. Weitere Informationen zur OpenJDK-Migration in CCE und CVP finden Sie in den folgenden Dokumenten: Install and Migrate to OpenJDK in CCE 12.5(1) und Install and Migrate to OpenJDK in CVP 12.5(1). - Sichern Sie die

cacertsDatei aus dem Ordner{JAVA_HOME}\lib\security. Sie können es an einen anderen Speicherort kopieren.

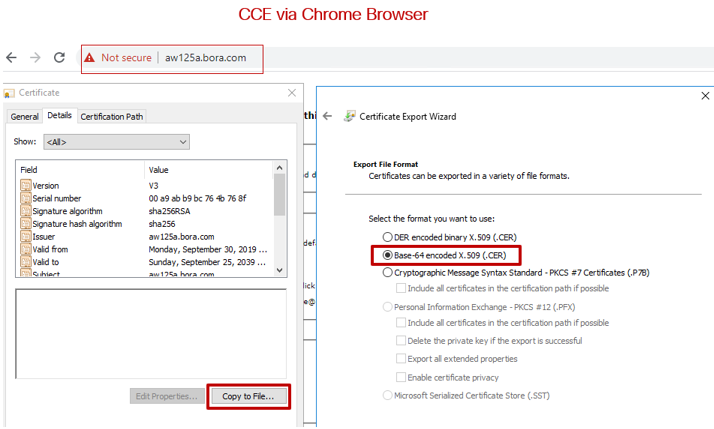

Schritt 1: Exportieren Sie IIS-Zertifikate von Router\Logger, PG und allen AW-Servern.

- Navigieren Sie auf dem AW-Server von einem Browser zu den Servern (ROGGERs, PG, andere AW-Server) URL:

https://{servername}.

- Speichern Sie das Zertifikat beispielsweise in einem temporären Ordner,

c:\temp\certsund geben Sie dem Zertifikat den NamenICM{svr}[ab].cer.

Hinweis: Wählen Sie die Option Base-64-codiertes X.509 (.CER).

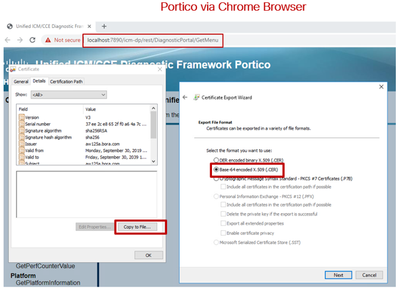

Schritt 2: Exportieren Sie DFP-Zertifikate von Router\Logger, PG und allen AW-Servern.

- Öffnen Sie auf dem AW-Server einen Browser, und navigieren Sie zu den Servern (Router, Logger oder ROGGERs, PGs, AWs) DFP URL:

https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersion.

- Speichern Sie das Zertifikat im Ordnerbeispiel,

c:\temp\certsund geben Sie dem Zertifikat den Namendfp{svr}[ab].cer

Hinweis: Wählen Sie die Option Base-64-codiertes X.509 (.CER).

Schritt 3: Importieren Sie IIS- und DFP-Zertifikate von Router\Logger, PG und AW auf AW-Server.

Hinweis: Die Beispielbefehle verwenden das Standardkennwort für den Schlüsselspeicher vonchangeit. Sie müssen dies ändern, wenn Sie das Kennwort auf Ihrem System geändert haben.

Befehl zum Importieren der selbstsignierten IIS-Zertifikate in den AW-Server. Der Pfad zum Ausführen des Schlüsselwerkzeugs lautet:%JAVA_HOME%\bin.

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myrgra.domain.com_IIS -file c:\temp\certs\ICMrgra.cer

Hinweis: Importieren Sie alle in alle AW-Server exportierten Serverzertifikate.

Befehl zum Importieren der selbstsignierten DFP-Zertifikate in AW-Server:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_DFP -file c:\temp\certs\ dfp{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myrgra.domain.com_DFP -file c:\temp\certs\dfprgra.cer

Hinweis: Importieren Sie alle in alle AW-Server exportierten Serverzertifikate.

Starten Sie den Apache Tomcat-Dienst auf den AW-Servern neu.

Schritt 4: IIS-Zertifikate von AW-Servern in Router\Logger und PG importieren

Befehl zum Importieren der selbstsignierten AW IIS-Zertifikate in Router\Logger- und PG-Server:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myawa.domain.com_IIS -file c:\temp\certs\ICMawa.cer

Hinweis: Importieren Sie alle AW IIS-Serverzertifikate, die in Router\Logger- und PG-Server auf der A- und B-Seite exportiert wurden.

Starten Sie den Apache Tomcat-Dienst auf den Routern\Logger- und PG-Servern neu.

Abschnitt 2: Zertifikataustausch zwischen VOS-Plattformanwendungen und AW-Server

Um diesen Austausch erfolgreich abzuschließen, sind folgende Schritte erforderlich:

Schritt 1: Exportieren von Zertifikaten für den VOS-Plattform-Anwendungsserver

Schritt 2: Importieren von Zertifikaten der VOS-Plattformanwendung in einen AW-Server.

Dieser Prozess gilt für alle VOS-Anwendungen wie:

- Finesse

- CUIC\LD\IDS

- Cloud Connect

Schritt 1: Exportieren von Zertifikaten für den VOS-Plattform-Anwendungsserver

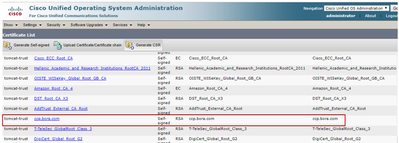

i. Navigieren Sie zur Cisco Unified Communications Operating System Administration-Seite: https://{FQDN}:8443/cmplatform.

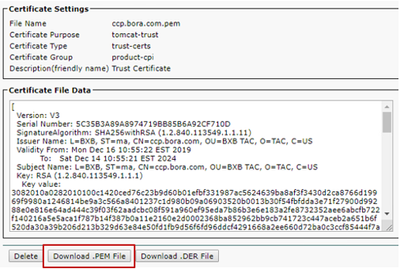

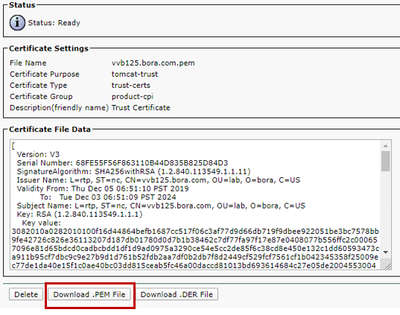

ii. Navigieren Sie zuSecurity > Certificate Managementden primären Serverzertifikaten der Anwendung, und suchen Sie sie im Ordner tomcat-trust.

iii. Wählen Sie das Zertifikat aus und klicken Sie daraufDownload .PEM File, um es in einem temporären Ordner auf dem AW-Server zu speichern.

Hinweis: Führen Sie die gleichen Schritte für den Abonnenten durch.

Schritt 2: VOS-Plattformanwendung in AW-Server importieren

Pfad zum Ausführen des Schlüssel-Tools: {JAVA_HOME}\bin

Befehl zum Importieren der selbstsignierten Zertifikate:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_vos} -file c:\temp\certs\vosapplicationX.pem

Starten Sie den Apache Tomcat-Dienst auf den AW-Servern neu.

Hinweis: Führen Sie die gleiche Aufgabe auf anderen AW-Servern aus.

CVP OAMP-Server und CVP-Komponentenserver

Dies sind die Komponenten, aus denen selbstsignierte Zertifikate exportiert werden, und Komponenten, in die selbstsignierte Zertifikate importiert werden müssen.

i. CVP OAMP-Server: Dieser Server benötigt ein Zertifikat von:

- Windows-Plattform: WSM-Zertifikat (Web Services Manager) des CVP-Servers und der Reporting-Server.

- VOS-Plattform: Cisco VVB für Customer Virtual Agent (CVA)-Integration, Cloud Connect-Server für WebEx Experience Management (WXM)-Integration.

ii. CVP-Server: Dieser Server benötigt ein Zertifikat von:

- Windows-Plattform: WSM-Zertifikat vom OAMP-Server.

- VOS-Plattform: Cloud Connect-Server für die WXM-Integration und Cisco VVB-Server.

iii. CVP-Reporting-Server: Dieser Server benötigt ein Zertifikat von:

- Windows-Plattform: WSM-Zertifikat vom OAMP-Server.

iv. Cisco VVB-Server: Dieser Server benötigt ein Zertifikat von:

- Windows-Plattform: VXML-Zertifikat vom CVP-Server und Callserver-Zertifikat vom CVP-Server.

Die erforderlichen Schritte für einen effektiven Austausch der selbstsignierten Zertifikate in der CVP-Umgebung werden in diesen drei Abschnitten erläutert.

Abschnitt 1: Zertifikataustausch zwischen CVP OAMP-Server und CVP-Server und Reporting-Server.

Abschnitt 2: Zertifikataustausch zwischen dem CVP-OAMP-Server und den VOS-Plattformanwendungen.

Abschnitt 3: Zertifikataustausch zwischen CVP-Server und VVB-Server.

Abschnitt 1: Zertifikataustausch zwischen CVP OAMP-Server und CVP-Server und Reporting-Server

Um diesen Austausch erfolgreich abzuschließen, sind folgende Schritte erforderlich:

Schritt 1: Exportieren Sie das WSM-Zertifikat vom CVP-, Reporting- und OAMP-Server.

Schritt 2: Importieren Sie WSM-Zertifikate vom CVP- und Reporting-Server in den OAMP-Server.

Schritt 3: Importieren Sie das WSM-Zertifikat des CVP OAMP-Servers in den CVP-Server und den Reporting-Server.

Vorsicht: Bevor Sie beginnen, müssen Sie Folgendes erreichen:

1. Öffnen Sie ein Befehlsfenster als Administrator.

2. Führen Sie den Befehl aus, um das Schlüsselspeicherkennwort zu identifizierenmore %CVP_HOME%\conf\security.properties.

3. Sie benötigen dieses Passwort, wenn Sie die keytool-Befehle ausführen.

4. Führen Sie aus dem%CVP_HOME%\conf\security\Verzeichnis den Befehl aus, copy .keystore backup.keystore.

Schritt 1: Exportieren Sie das WSM-Zertifikat vom CVP-, Reporting- und OAMP-Server.

i. Exportieren Sie das WSM-Zertifikat von jedem Server an einen temporären Speicherort, und benennen Sie das Zertifikat um, indem Sie einen gewünschten Namen eingeben. Sie können sie umbenennen inwsmX.crt. Ersetzen Sie X durch den Hostnamen des Servers. Beispiel:wsmcsa.crt,wsmcsb.crt,wsmrepa.crt,wsmrepb.crt,wsmoamp.crt.

Befehl zum Exportieren der selbstsignierten Zertifikate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

ii. Kopieren Sie das Zertifikat aus dem PfadC:\Cisco\CVP\conf\security\wsm.crtjedes Servers und benennen Sie es je nach Servertyp umwsmX.crt.

Schritt 2: Importieren Sie die WSM-Zertifikate von den CVP- und Reporting-Servern in den OAMP-Server.

i. Kopieren Sie das WSM-Zertifikat von jedem CVP-Server und Reporting-Server (wsmX.crt) in das%CVP_HOME%\conf\securityVerzeichnis auf dem OAMP-Server.

ii. Importieren Sie diese Zertifikate mit dem folgenden Befehl:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmcsX.crt

iii. Starten Sie den Server neu.

Schritt 3: Importieren Sie das WSM-Zertifikat vom CVP OAMP-Server in CVP-Server und Reporting-Server.

i. Kopieren Sie das OAMP-Server-WSM-Zertifikat (wsmoampX.crt) in das%CVP_HOME%\conf\securityVerzeichnis aller CVP-Server und Reporting-Server.

ii. Importieren Sie die Zertifikate mit dem folgenden Befehl:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmoampX.crt

iii. Neustarten der Server

Abschnitt 2: Zertifikataustausch zwischen dem CVP OAMP-Server und den VOS-Plattformanwendungen

Um diesen Austausch erfolgreich abzuschließen, sind folgende Schritte erforderlich:

Schritt 1: Exportieren des Anwendungszertifikats von der VOS-Plattform

Schritt 2: Import des VOS-Anwendungszertifikats in den OAMP-Server

Dieser Prozess gilt für VOS-Anwendungen wie:

- CUCM

- VVB

- Cloud Connect

Schritt 1: Exportieren des Anwendungszertifikats von der VOS-Plattform

i. Navigieren Sie zur Cisco Unified Communications Operating System Administration-Seite: https://{FQDN}:8443/cmplatform.

ii. Navigieren Sie zuSecurity > Certificate Managementden primären Serverzertifikaten der Anwendung, und suchen Sie sie im Ordner tomcat-trust.

iii. Wählen Sie das Zertifikat aus, und klicken Sie aufDownload .PEM File, um es in einem temporären Ordner auf dem OAMP-Server zu speichern.

Schritt 2: Import des VOS-Anwendungszertifikats in den OAMP-Server

i. Kopieren Sie das VOS-Zertifikat in das%CVP_HOME%\conf\securityVerzeichnis auf dem OAMP-Server.

ii. Importieren Sie die Zertifikate mit dem folgenden Befehl:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_vos} -file %CVP_HOME%\conf\security\VOS.pem

iii. Starten Sie den Server neu.

Abschnitt 3: Zertifikataustausch zwischen CVP-Server und VVB-Server

Dies ist ein optionaler Schritt zur Sicherung der SIP-Kommunikation zwischen CVP und anderen Contact Center-Komponenten. finden Sie weitere Informationen, finden Sie in CVP-Konfigurationsleitfaden: CVP-Konfigurationsleitfaden - Sicherheit.

CVP Call Studio-Webservice-Integration

Ausführliche Informationen zum Einrichten einer sicheren Kommunikation für Web Services-Element und Rest_Client-Element finden Sie unter siehe Benutzerhandbuch für Cisco Unified CVP VXML-Server und Cisco Unified Call Studio Release 12.5(1) - Web Service Integration [Cisco Unified Customer Voice Portal] - Cisco.

Zugehörige Informationen

- CVP-Konfigurationsleitfaden - Sicherheit

- UCCE-Sicherheitsleitfaden

- PCCE-Administratorhandbuch - Sicherheit

- Exchange PCCE-selbstsignierte Zertifikate - PCCE 12.5

- Exchange UCCE-selbstsignierte Zertifikate - UCCE 12.5

- Exchange PCCE-selbstsignierte Zertifikate - PCCE 12.6

- Implementierung von CA-signierten Zertifikaten - CCE 12.6

- CCE OpenJDK-Migration

- CVP OpenJDK-Migration

- Dienstprogramm für den Zertifikataustausch

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

23-Aug-2023 |

Revision 2 |

2.0 |

14-Jul-2022 |

Revision 11 |

1.0 |

24-Apr-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Anuj BhatiaCisco TAC Engineer

- Robert W RogierCisco TAC Engineer

- Ramiro AmayaCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback